- 無線LANコントローラーとAP間で通信可能なインターフェースにIPアドレスを設定します。

これには、ip addressコマンドを使います。

interface vlan1

ip address 192.168.1.1/24

- セル型ネットワーク内のユーザーVLAN「10」と「20」を作成します。

vlan database

vlan 10 name cell_user1

vlan 20 name cell_user2

- VLAN「10」と「20」にIPアドレスを指定します。

interface vlan10

ip address 192.168.10.1/24

interface vlan20

ip address 192.168.20.1/24

- NTPサーバーのIPアドレスを設定します。これには、ntp serverコマンドを使います。

AWCを使用するには、管理下APでNTPクライアント機能を有効にしておく必要があります。本製品の初期設定では、無線LANコントローラーの管理IPアドレスがNTPサーバーのアドレスとしてAPにNTP設定が行われ、時刻同期するよう設定されます。そのため本製品をNTPサーバーとして動作するよう設定しておく必要があります。ここでは、本製品が上位のNTPサーバーに同期するよう設定します。

なお、APが時刻同期するNTPサーバーはntp designated-serverコマンドで変更可能です。

ntp server 10.110.110.1

- LANポートにおいて初期状態で有効化されているスパニングツリープロトコル(RSTP)を無効化します。これにはspanning-tree enableコマンドをno形式で実行します。

スパニングツリープロトコルの詳細は「L2スイッチング」/「スパニングツリープロトコル」をご覧ください。

no spanning-tree rstp enable

- WANポートeth1上にPPPoEインターフェースppp0を作成します。これには、encapsulation pppコマンドを使います。

PPPの詳細は「PPP」/「一般設定」をご覧ください。

interface eth1

encapsulation ppp 0

- PPPインターフェースppp0に対し、PPPoE接続のための設定を行います。

・LCP EchoによるPPP接続状態の確認(keepalive)

・IPCPによるIPアドレスの取得要求(ip address negotiated)

・ユーザー名(ppp username)

・パスワード(ppp password)

・MSS書き換え(ip tcp adjust-mss)

PPPの詳細は「PPP」/「一般設定」をご覧ください。

interface ppp0

keepalive

ip address negotiated

ppp username user@isp

ppp password isppasswd

ip tcp adjust-mss pmtu

- ファイアウォールやNATのルール作成時に使うエンティティー(通信主体)を定義します。

エンティティー定義の詳細は「UTM」/「エンティティー定義」をご覧ください。

内部ネットワークを表すゾーン「private」を作成します。

これには、zone、network、ip subnet、host、ip addressの各コマンドを使います。

zone private

network dhcp

ip subnet 0.0.0.0/0 interface vlan1

network lan

ip subnet 192.168.1.0/24

host ap

ip address 192.168.1.101

ip address 192.168.1.102

ip address 192.168.1.103

network wireless_user

ip subnet 192.168.10.0/24

ip subnet 192.168.20.0/24

- 外部ネットワークを表すゾーン「public」を作成します。

zone public

network wan

ip subnet 0.0.0.0/0 interface ppp0

host ppp0

ip address dynamic interface ppp0

- ファイアウォールのルール作成時に通信内容を指定するために使う「アプリケーション」を定義します。

これには、application、protocol、dportの各コマンドを使います。

アプリケーション定義の詳細は「UTM」/「アプリケーション定義」をご覧ください。

DHCPパケットを表すカスタムアプリケーション「dhcp」を定義します。

application dhcp

protocol udp

dport 67 to 68

- 外部からの通信を遮断しつつ、内部からの通信は自由に行えるようにするファイアウォール機能の設定を行います。

これには、firewall、rule、protectの各コマンドを使います。

・rule 10 - 内部でのDHCPによる通信を許可します

・rule 20 - 内部から内部への通信を許可します(ここでは本製品・無線AP間の通信)

・rule 30 - 内部から外部への通信を許可します

・rule 40 - 本製品のWAN側インターフェースから外部へのDNS通信を許可します

・rule 50 - ユーザーからアクセスポイントへの通信を破棄します

※アクセスリストなどのフィルタリング機能併用時は、無線LANコントローラーと管理下AP間の通信が遮断されないようにご注意ください。

※無線端末からアクセスポイントへの通信を遮断するような設定を行っていますが、不要な場合は rule 50 を削除してください。

ファイアウォールの詳細は「UTM」/「ファイアウォール」をご覧ください。

firewall

rule 10 permit dhcp from private.dhcp to private.dhcp

rule 20 permit any from private.lan to private.lan

rule 30 permit any from private to public

rule 40 permit dns from public.wan.ppp0 to public.wan

rule 50 deny any from private.lan.wireless_user to private.lan.ap

protect

- NAT機能の設定を行います。

これには、nat、rule、enableの各コマンドを使います。

・rule 10 - ゾーン「private」のコンピューターがダイナミックENAT機能を使用できるようにします

NATの詳細は「UTM」/「NAT」をご覧ください。

nat

rule 10 masq any from private to public

enable

- DNSリレー機能の転送先DNSサーバーアドレスを手動設定します。これには、ip name-serverコマンドを使います。

ip name-server 10.100.100.100

- DNSリレー機能を有効にします。これには、ip dns forwardingコマンドを使います。

DNSリレー機能の詳細は「IP付加機能」/「DNSリレー」をご覧ください。

ip dns forwarding

- デフォルト経路をPPPインターフェースppp0に向けます。これにはip routeコマンドを使います。

IP経路設定の詳細は「IP」/「経路制御」をご覧ください。

ip route 0.0.0.0/0 ppp0

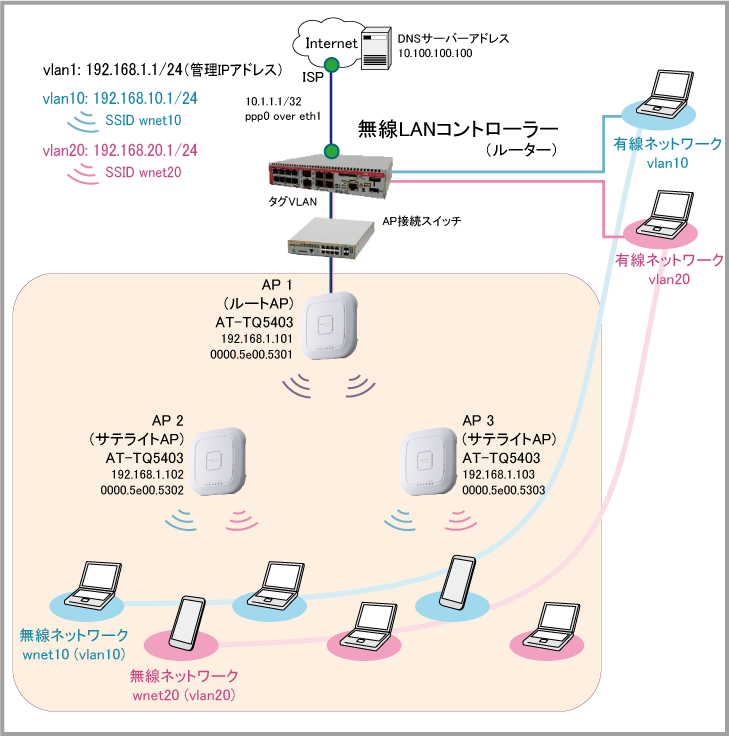

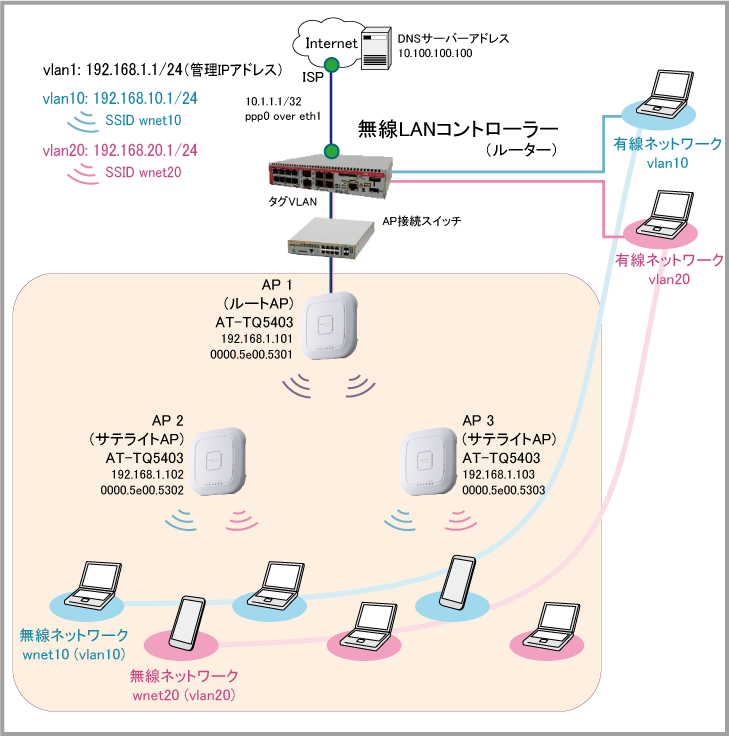

- DHCPサーバー機能の設定を行います。

本設定例では「pool1」でサテライトAPに割り当てるIPアドレスを指定し、

「user1」「user2」でユーザーに割り当てるIPアドレスの範囲を指定します。

DHCPサーバー機能の詳細は「IP付加機能」/「DHCPサーバー」をご覧ください。

これには、ip dhcp poolコマンドでDHCPプールを作成し、以下の情報を設定します。

・サブネット(network)

・リースするIPアドレス(range)

・デフォルトゲートウェイ(default-router)

・DNSサーバーアドレス(dns-server)

・リース時間(lease)

ip dhcp pool pool1

network 192.168.1.0/24

host 192.168.1.102 0000.5e00.5302

host 192.168.1.103 0000.5e00.5303

ip dhcp pool user1

network 192.168.10.0/24

range 192.168.10.201 192.168.10.210

default-router 192.168.10.1

subnet-mask 255.255.255.0

ip dhcp pool user2

network 192.168.20.0/24

range 192.168.20.201 192.168.20.210

default-router 192.168.20.1

subnet-mask 255.255.255.0

- DHCPサーバーを有効化します。これには、service dhcp-serverコマンドを使います。

service dhcp-server

- 無線LANコントローラーの管理IPアドレス(APとの通信に使用するIPアドレス)を指定し、無線LANコントローラー機能を有効にします。

これには、wireless、management address、enableの各コマンドを使います。

wireless

management address 192.168.1.1

enable

- ここから、無線セキュリティーの設定を行います。

最初に、APがWPAエンタープライズで使用するRADIUSサーバーとして、本製品のローカルRADIUSサーバーを設定します。

ローカルRADIUSサーバーを有効にし、APのIPアドレスをRADIUSクライアント(NAS)として登録します。APのIPアドレスとアクセス時の共有パスワードを設定してください。ここでは共有パスワードをnas123456として登録します。

ここには示していませんが、下記の設定後、WPAエンタープライズの認証で使用するユーザーをローカルRADIUSサーバーに登録してください。

radius-server local

nas 192.168.1.101 key nas123456

nas 192.168.1.102 key nas123456

nas 192.168.1.103 key nas123456

server enable

- 次に、APが使用すべきRADIUSサーバーの設定を行います。この設定は管理下のAPに送られる設定です。

radius-server host 192.168.1.1 key nas123456

aaa group server radius wpa4login

server 192.168.1.1

- WPAパーソナル用のセキュリティー設定「1」を作成します。

wireless

security 1 mode wpa-personal

key passphrase_for_wnet

- WPAエンタープライズ用のセキュリティー設定「2」を作成します。

security 2 mode wpa-enterprise

radius authentication group wpa4login

radius accounting group wpa4login

no dynamic-vlan enable

- 無線ネットワーク「1」「2」を作成します。

無線ネットワーク「1」のSSIDは「wnet10」、セキュリティー方式はWPAパーソナルで、

無線ネットワーク「2」のSSIDは「wnet20」、セキュリティー方式はWPAエンタープライズとします。

network 1

vlan 10

ssid wnet10

security 1

network 2

vlan 20

ssid wnet20

security 2

- SCプロファイル「1」を作成します。

ここでは無線2の48chを使用します。

smart-connect-profile 1

ssid awc-smart-connect

key 1234567890abcdef

sc-channel radio 2 channel 48

- APプロファイル「1」を作成します。

無線1(2.4GHz)のVAP「0」でネットワーク「1」を、VAP「1」でネットワーク「2」をセル型として運用するものとします。

さらに、sc-profileコマンドでスマートコネクト設定(SCプロファイルの指定)を行います。

ap-profile 1

hwtype at-tq5403

radio 1

enable

vap 0 network 1

vap 1 network 2

sc-profile 1

- AP「1」「2」「3」を登録します。

ap 1

enable

profile 1

ip-address 192.168.1.101

mac-address 0000.5e00.5301

ap 2

enable

profile 1

ip-address 192.168.1.102

mac-address 0000.5e00.5302

ap 3

enable

profile 1

ip-address 192.168.1.103

mac-address 0000.5e00.5303

- 毎日15:00にAWC計算を実行するタスク「1」を作成します。

task 1

time 15:00

type power-channel ap all calculate

enable

- 毎日3:00にAWC計算結果を適用するタスク「2」を作成します。

task 2

time 03:00

type power-channel ap all apply

enable

- スイッチを接続するポートの設定を行います。

interface port1.0.1

switchport mode trunk

switchport trunk allowed vlan add 10,20

- ルーターへの設定は以上です。

end