[index] AT-AR2050V/AT-AR3050S/AT-AR4050S/AT-AR4050S-5G コマンドリファレンス 5.5.2

Note本設定例ではWANポートを2つ使用するため、AT-AR2050Vは使用できません。

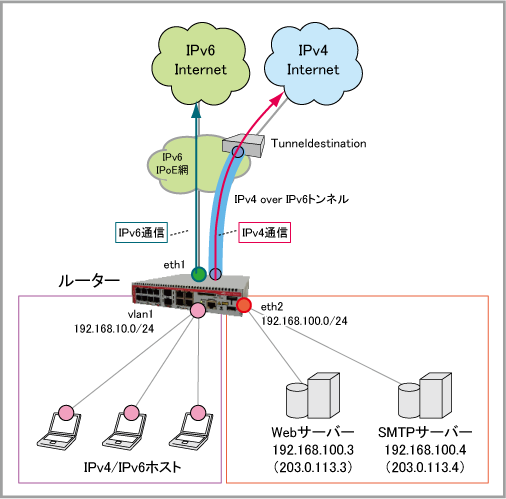

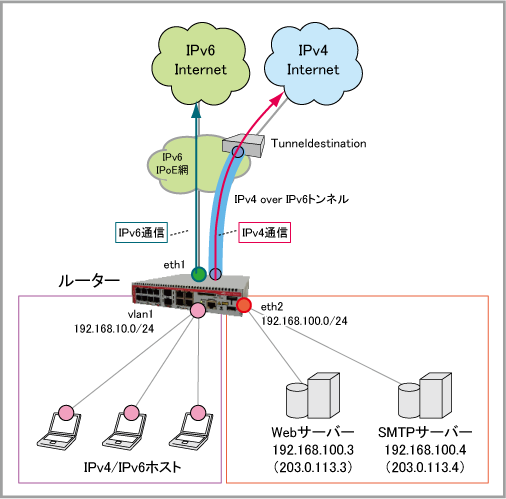

| WAN側物理インターフェース | eth1 |

| WAN側(eth1)IPv6アドレス | リンクローカルアドレス |

| LAN側(vlan1)IPv6アドレス | RAで受信したプレフィックスにもとづいて設定 |

| Tunneldestinationアドレス | 2001:db8:3c:10::1 |

| IPv4グローバルアドレス | 203.0.113.1/29 |

| DDNSアップデート先URL | https://example.com |

| DDNS ID | ddns_id |

| DDNSパスワード | ddns_pw |

| FQDN | ddns_fqdn |

| Basic認証ID | userA |

| Basic認証パスワード | passwdA |

Note(注1) 本設定例では例示用IPアドレス等を使用しており、実際に設定する値とは異なります。実際の設定時には、ユーザー毎に通知される各種情報をご使用ください。

NoteNDプロキシー機能は本構成に特化した機能です。本構成以外での動作はサポート対象外です。

no spanning-tree rstp enable

?」をCLIから入力するには、Ctrl/V キーを入力してから ? を入力してください。単に ? を入力するとCLIヘルプが表示されてしまうためご注意ください。ddns-update-method V6UPDATE update-url https://<USERNAME>:<PASSWORD>@example.com?d=ddns_id&p=ddns_pw&a=<IPADDRESS>&u=ddns_fqdn username userA password passwdA suppress-ipv4-updates accept-invalid-sslcert

ddns enable

interface eth1 ipv6 enable no ipv6 nd accept-ra-pinfo ipv6 nd proxy interface vlan1

interface eth2 ip address 192.168.100.1/24

interface vlan1 ipv6 ddns-update-method V6UPDATE ip address 192.168.10.1/24 ipv6 address autoconfig eth1 no ipv6 nd suppress-ra ipv6 nd dns-server vlan1

ipv6 forwarding

ip dhcp pool pool10 network 192.168.10.0 255.255.255.0 range 192.168.10.100 192.168.10.131 dns-server 192.168.10.1 default-router 192.168.10.1 lease 0 2 0

service dhcp-server

interface tunnel0 tunnel source vlan1 tunnel destination 2001:db8:3c:10::1 tunnel mode ipv6 ip address 203.0.113.2/32 ip tcp adjust-mss pmtu

ip route 0.0.0.0/0 tunnel0

zone ipv4-internal network dhcp ip subnet 0.0.0.0/0 interface vlan1 network dmz ip subnet 192.168.100.0/24 host http_sv ip address 192.168.100.3 host smtp_sv ip address 192.168.100.4 network lan ip subnet 192.168.10.0/24

zone ipv4-internet network wan ip subnet 0.0.0.0/0 interface tunnel0 host tunnel0 ip address 203.0.113.2 ip address 203.0.113.3 ip address 203.0.113.4 host nat ip address 203.0.113.2 host http_sv ip address 203.0.113.3 host smtp_sv ip address 203.0.113.4

zone ipv6-internal network lan ipv6 subnet ::/0 interface vlan1 host vlan1 ipv6 address dynamic interface vlan1

zone ipv6-internet network wan ipv6 subnet ::/0 interface eth1 host eth1 ipv6 address dynamic interface eth1

application dhcpv4 protocol udp dport 67 to 68

application dhcpv6 protocol udp dport 546 to 547

application icmpv6 protocol ipv6-icmp

application ipip protocol 4

firewall rule 10 permit dhcpv4 from ipv4-internal.dhcp to ipv4-internal.dhcp rule 20 permit any from ipv4-internal.lan to ipv4-internal.lan rule 30 permit any from ipv4-internal.dmz to ipv4-internal.dmz rule 40 permit any from ipv4-internal.lan to ipv4-internal.dmz rule 50 permit any from ipv4-internal.dmz to ipv4-internal.lan rule 60 permit any from ipv4-internal.lan to ipv4-internet rule 70 permit any from ipv4-internal.dmz to ipv4-internet rule 80 permit any from ipv4-internet.wan.tunnel0 to ipv4-internet rule 90 permit http from ipv4-internet.wan to ipv4-internal.dmz.http_sv rule 100 permit smtp from ipv4-internet.wan to ipv4-internal.dmz.smtp_sv rule 110 permit any from ipv6-internal to ipv6-internal rule 120 permit any from ipv6-internal to ipv6-internet rule 130 permit any from ipv6-internal.lan.vlan1 to ipv6-internet rule 140 permit any from ipv6-internet.wan.eth1 to ipv6-internet rule 150 permit icmpv6 from ipv6-internet to ipv6-internal.lan.vlan1 rule 160 permit dhcpv6 from ipv6-internet to ipv6-internet.wan.eth1 rule 170 permit ipip from ipv6-internet to ipv6-internal.lan.vlan1 protect

nat rule 10 portfwd http from ipv4-internet.wan to ipv4-internet.wan.http_sv with dst ipv4-internal.dmz.http_sv rule 20 portfwd smtp from ipv4-internet.wan to ipv4-internet.wan.smtp_sv with dst ipv4-internal.dmz.smtp_sv rule 30 masq any from ipv4-internal.lan to ipv4-internet with src ipv4-internet.wan.nat rule 40 masq any from ipv4-internal.dmz.http_sv to ipv4-internet with src ipv4-internet.wan.http_sv rule 50 masq any from ipv4-internal.dmz.smtp_sv to ipv4-internet with src ipv4-internet.wan.smtp_sv enable

ip dns forwarding

end

copy running-config startup-config」の書式で実行します。awplus# copy running-config startup-config ↓ Building configuration... [OK]

awplus# write memory ↓ Building configuration... [OK]

awplus(config)# log buffered level informational facility local5 ↓

awplus# show log | include Firewall ↓

! no spanning-tree rstp enable ! ddns-update-method V6UPDATE update-url https://<USERNAME>:<PASSWORD>@example.com?d=ddns_id&p=ddns_pw&a=<IPADDRESS>&u=ddns_fqdn username userA password passwdA suppress-ipv4-updates accept-invalid-sslcert ! ddns enable ! interface eth1 ipv6 enable no ipv6 nd accept-ra-pinfo ipv6 nd proxy interface vlan1 ! interface eth2 ip address 192.168.100.1/24 ! interface vlan1 ipv6 ddns-update-method V6UPDATE ip address 192.168.10.1/24 ipv6 address autoconfig eth1 no ipv6 nd suppress-ra ipv6 nd dns-server vlan1 ! ipv6 forwarding ! ip dhcp pool pool10 network 192.168.10.0 255.255.255.0 range 192.168.10.100 192.168.10.131 dns-server 192.168.10.1 default-router 192.168.10.1 lease 0 2 0 ! service dhcp-server ! interface tunnel0 tunnel source vlan1 tunnel destination 2001:db8:3c:10::1 tunnel mode ipv6 ip address 203.0.113.2/32 ip tcp adjust-mss pmtu ! ip route 0.0.0.0/0 tunnel0 ! zone ipv4-internal network dhcp ip subnet 0.0.0.0/0 interface vlan1 network dmz ip subnet 192.168.100.0/24 host http_sv ip address 192.168.100.3 host smtp_sv ip address 192.168.100.4 network lan ip subnet 192.168.10.0/24 ! zone ipv4-internet network wan ip subnet 0.0.0.0/0 interface tunnel0 host tunnel0 ip address 203.0.113.2 ip address 203.0.113.3 ip address 203.0.113.4 host nat ip address 203.0.113.2 host http_sv ip address 203.0.113.3 host smtp_sv ip address 203.0.113.4 ! zone ipv6-internal network lan ipv6 subnet ::/0 interface vlan1 host vlan1 ipv6 address dynamic interface vlan1 ! zone ipv6-internet network wan ipv6 subnet ::/0 interface eth1 host eth1 ipv6 address dynamic interface eth1 ! application dhcpv4 protocol udp dport 67 to 68 ! application dhcpv6 protocol udp dport 546 to 547 ! application icmpv6 protocol ipv6-icmp ! application ipip protocol 4 ! firewall rule 10 permit dhcpv4 from ipv4-internal.dhcp to ipv4-internal.dhcp rule 20 permit any from ipv4-internal.lan to ipv4-internal.lan rule 30 permit any from ipv4-internal.dmz to ipv4-internal.dmz rule 40 permit any from ipv4-internal.lan to ipv4-internal.dmz rule 50 permit any from ipv4-internal.dmz to ipv4-internal.lan rule 60 permit any from ipv4-internal.lan to ipv4-internet rule 70 permit any from ipv4-internal.dmz to ipv4-internet rule 80 permit any from ipv4-internet.wan.tunnel0 to ipv4-internet rule 90 permit http from ipv4-internet.wan to ipv4-internal.dmz.http_sv rule 100 permit smtp from ipv4-internet.wan to ipv4-internal.dmz.smtp_sv rule 110 permit any from ipv6-internal to ipv6-internal rule 120 permit any from ipv6-internal to ipv6-internet rule 130 permit any from ipv6-internal.lan.vlan1 to ipv6-internet rule 140 permit any from ipv6-internet.wan.eth1 to ipv6-internet rule 150 permit icmpv6 from ipv6-internet to ipv6-internal.lan.vlan1 rule 160 permit dhcpv6 from ipv6-internet to ipv6-internet.wan.eth1 rule 170 permit ipip from ipv6-internet to ipv6-internal.lan.vlan1 protect ! nat rule 10 portfwd http from ipv4-internet.wan to ipv4-internet.wan.http_sv with dst ipv4-internal.dmz.http_sv rule 20 portfwd smtp from ipv4-internet.wan to ipv4-internet.wan.smtp_sv with dst ipv4-internal.dmz.smtp_sv rule 30 masq any from ipv4-internal.lan to ipv4-internet with src ipv4-internet.wan.nat rule 40 masq any from ipv4-internal.dmz.http_sv to ipv4-internet with src ipv4-internet.wan.http_sv rule 50 masq any from ipv4-internal.dmz.smtp_sv to ipv4-internet with src ipv4-internet.wan.smtp_sv enable ! ip dns forwarding ! end

(C) 2015 - 2022 アライドテレシスホールディングス株式会社

PN: 613-002107 Rev.AT