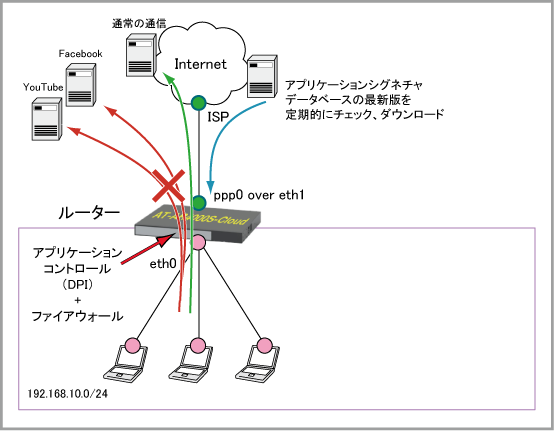

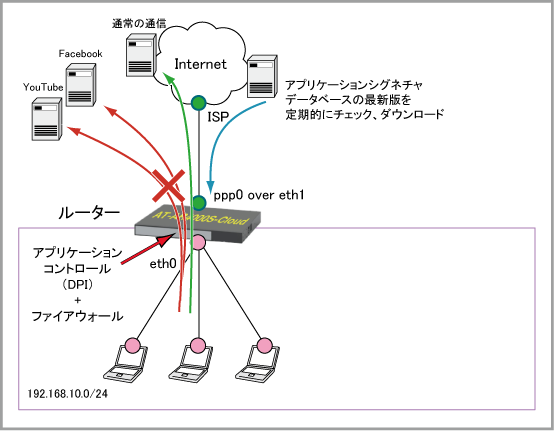

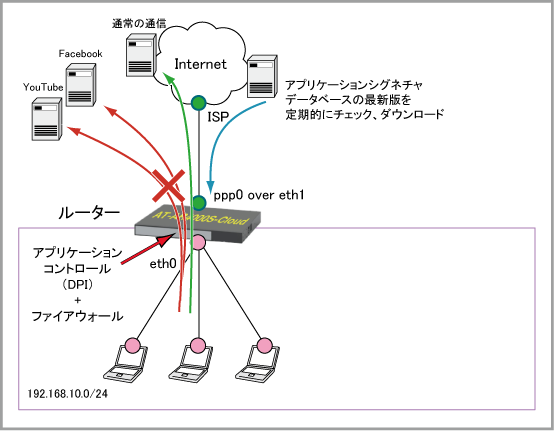

設定例集#16: アプリケーションコントロール(DPI = ディープパケットインスペクション)

本製品のアプリケーションコントロール(DPI = ディープパケットインスペクション)機能を利用すると、従来型ファイアウォールのようなIPアドレスやポート番号だけでなく、パケットのデータ部を監視することで特定のアプリケーションによる通信をコントロールすることが可能です。

この例では、ルーター配下からのFacebookとYouTubeに関連するインターネットへの通信を制限しています。

構成

| ISPから提供された情報 |

| ISP接続用ユーザー名 |

user@isp |

| ISP接続用パスワード |

isppasswd |

| PPPoEサービス名 |

指定なし |

| WAN側IPアドレス |

動的割り当て(IPCP) |

| 接続形態 |

端末型 |

| ルーターの基本設定 |

| WAN側物理インターフェース |

eth1 |

| WAN側(ppp0)IPアドレス |

接続時にISPから取得 |

| LAN側(eth0)IPアドレス |

192.168.10.1/24 |

事前設定

本設定例は、あらかじめ AT-AR4000S-Cloud の仮想マシンに下記インターフェースを割り当て、管理用IPアドレスを設定していることを前提としています。

仮想マシンの設定については「環境別ガイド」をご参照ください。

| インターフェース名 |

IPv4アドレス |

備考 |

| eth0 |

192.168.10.1/24 |

管理用IPアドレス |

| eth1 |

未設定 |

|

構成が異なる場合はインターフェース名などを適宜読み替えてください。

ルーターの設定

- WANポートeth1上にPPPoEインターフェースppp0を作成します。これには、encapsulation pppコマンドを使います。

PPPの詳細は「PPP」/「一般設定」をご覧ください。

interface eth1

encapsulation ppp 0

- PPPインターフェースppp0に対し、PPPoE接続のための設定を行います。

・IPCPによるDNSサーバーアドレスの取得要求(ppp ipcp dns)

・LCP EchoによるPPP接続状態の確認(keepalive)

・IPCPによるIPアドレスの取得要求(ip address negotiated)

・ユーザー名(ppp username)

・パスワード(ppp password)

・MSS書き換え(ip tcp adjust-mss)

PPPの詳細は「PPP」/「一般設定」をご覧ください。

interface ppp0

ppp ipcp dns request

keepalive

ip address negotiated

ppp username user@isp

ppp password isppasswd

ip tcp adjust-mss pmtu

- LAN側インターフェースeth0のIPアドレスは、事前設定時に設定済みのため、次のコマンドを手で入力する必要はありません。

interface eth0

ip address 192.168.10.1/24

- アプリケーションコントロール(DPI)機能の設定を行います。

これには、dpi、provider、enableの各コマンドを使います。

アプリケーションコントロール(DPI)の詳細は「UTM」/「アプリケーションコントロール(DPI)」をご覧ください。

dpi

provider built-in

enable

- ファイアウォールやNATのルール作成時に使うエンティティー(通信主体)を定義します。

エンティティー定義の詳細は「UTM」/「エンティティー定義」をご覧ください。

内部ネットワークを表すゾーン「private」を作成します。

これには、zone、network、ip subnetの各コマンドを使います。

zone private

network lan

ip subnet 192.168.10.0/24

- 外部ネットワークを表すゾーン「public」を作成します。

前記コマンドに加え、ここではhost、ip addressの各コマンドも使います。

zone public

network wan

ip subnet 0.0.0.0/0 interface ppp0

host ppp0

ip address dynamic interface ppp0

- 外部からの通信を遮断しつつ、内部からの通信は自由に行えるようにするファイアウォール機能の設定を行います。

これには、firewall、rule、protectの各コマンドを使います。

ここでは、アプリケーションコントロール(DPI)機能によってFacebookとYouTubeに関連する通信と判別された内→外のトラフィックを破棄するよう設定しています。

・rule 10 - 内部から外部への Facebook(facebook)通信を破棄します

・rule 20 - 内部から外部への YouTube(youtube)通信を破棄します

・rule 30 - 内部から内部への通信を許可します

・rule 40 - 内部から外部への通信を許可します

・rule 50 - 本製品のWAN側インターフェースから外部への通信について、DPIによる判別が完了していないトラフィックを許可します

ファイアウォールの詳細は「UTM」/「ファイアウォール」をご覧ください。

firewall

rule 10 deny facebook from private to public

rule 20 deny youtube from private to public

rule 30 permit any from private to private

rule 40 permit any from private to public

rule 50 permit any from public.wan.ppp0 to public

protect

- LAN側ネットワークに接続されているすべてのコンピューターがダイナミックENAT機能を使用できるよう設定します。

これには、nat、rule、enableの各コマンドを使います。

NATの詳細は「UTM」/「NAT」をご覧ください。

nat

rule 10 masq any from private to public

enable

- デフォルト経路をPPPインターフェースppp0に向けます。これにはip routeコマンドを使います。

IP経路設定の詳細は「IP」/「経路制御」をご覧ください。

ip route 0.0.0.0/0 ppp0

- 以上で設定は完了です。

end

設定の保存

■ 設定が完了したら、現在の設定内容を起動時コンフィグとして保存してください。これには、copyコマンドを「copy running-config startup-config」の書式で実行します。

awplus# copy running-config startup-config ↓

Building configuration...

[OK]

また、write fileコマンド、write memoryコマンドでも同じことができます。

awplus# write memory ↓

Building configuration...

[OK]

その他、設定保存の詳細については「運用・管理」/「コンフィグレーション」をご覧ください。

ファイアウォールログについて

■ ファイアウォールのログをとるには、次のコマンド(log(filter))を実行します。

awplus(config)# log buffered level informational facility local5 ↓

■ 記録されたログを見るには、次のコマンド(show log)を実行します。ここでは、ファイアウォールが出力したログメッセージだけを表示させています。

awplus# show log | include Firewall ↓

ルーターのコンフィグ

!

interface eth1

encapsulation ppp 0

!

interface ppp0

ppp ipcp dns request

keepalive

ip address negotiated

ppp username user@isp

ppp password isppasswd

ip tcp adjust-mss pmtu

!

interface eth0

ip address 192.168.10.1/24

!

dpi

provider built-in

enable

!

zone private

network lan

ip subnet 192.168.10.0/24

!

zone public

network wan

ip subnet 0.0.0.0/0 interface ppp0

host ppp0

ip address dynamic interface ppp0

!

firewall

rule 10 deny facebook from private to public

rule 20 deny youtube from private to public

rule 30 permit any from private to private

rule 40 permit any from private to public

rule 50 permit any from public.wan.ppp0 to public

protect

!

nat

rule 10 masq any from private to public

enable

!

ip route 0.0.0.0/0 ppp0

!

end

(C) 2022 アライドテレシスホールディングス株式会社

PN: 613-003066 Rev.A