[index] AT-AR4000S-Cloud リファレンスマニュアル

| ISP接続用ユーザー名 | user@isp |

| ISP接続用パスワード | isppasswd |

| PPPoEサービス名 | 指定なし |

| WAN側IPアドレス | 動的割り当て(IPCP) |

| DNSサーバー | 自動取得(IPCP) |

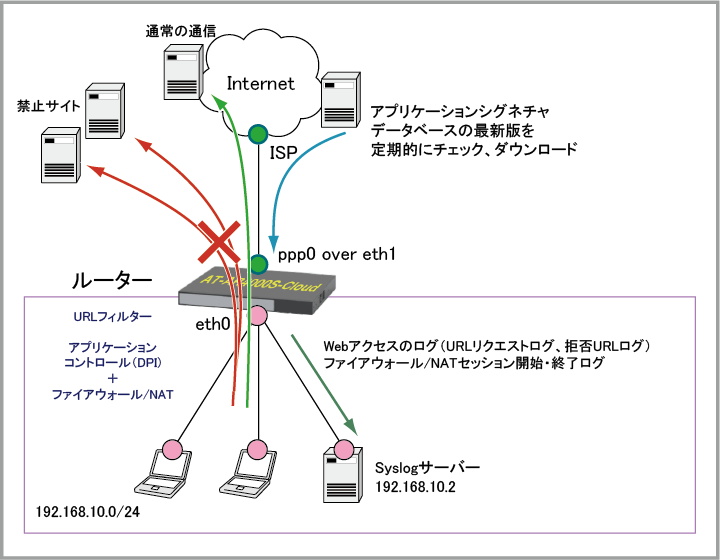

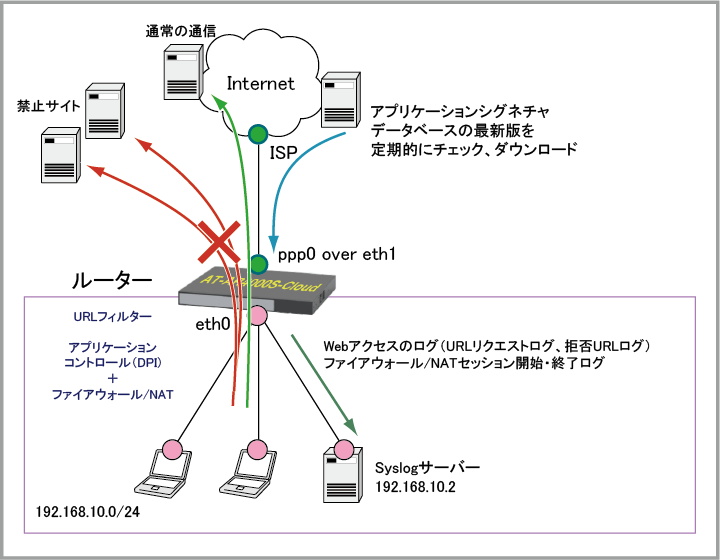

| WAN側物理インターフェース | eth1 |

| WAN側(ppp0)IPアドレス | 接続時にISPから取得 |

| LAN側(eth0)IPアドレス | 192.168.10.1/24 |

| Syslogサーバー | 192.168.10.2 |

| DHCPサーバー機能 | 有効 |

| DHCPプール名 | pool10 |

| リース時間 | 2時間 |

| 対象サブネット | 192.168.10.0/24 |

| デフォルトゲートウェイ | 192.168.10.1 |

| DNSサーバー | 192.168.10.1 |

| 提供するIPアドレスの範囲 | 192.168.10.100~192.168.10.131(32個) |

| eth0 | 192.168.10.1/24 | 管理用IPアドレス |

| eth1 | 未設定 |

Note構成が異なる場合はインターフェース名などを適宜読み替えてください。

interface eth1 encapsulation ppp 0

interface ppp0 ppp ipcp dns request keepalive ip address negotiated ppp username user@isp ppp password isppasswd ip tcp adjust-mss pmtu

interface eth0 ip address 192.168.10.1/24

url-filter blacklist blacklist.txt log url-requests protect

dpi provider built-in enable

log host 192.168.10.2 log host 192.168.10.2 level informational facility local5

connection-log events new end

zone private network lan ip subnet 192.168.10.0/24

zone public network wan ip subnet 0.0.0.0/0 interface ppp0 host ppp0 ip address dynamic interface ppp0

firewall rule 10 permit any from private to private rule 20 permit any from private to public log rule 30 permit any from public.wan.ppp0 to public protect

nat rule 10 masq any from private to public enable

ip dhcp pool pool10 network 192.168.10.0 255.255.255.0 range 192.168.10.100 192.168.10.131 dns-server 192.168.10.1 default-router 192.168.10.1 lease 0 2 0

service dhcp-server

ip dns forwarding

ip route 0.0.0.0/0 ppp0

end

copy running-config startup-config」の書式で実行します。awplus# copy running-config startup-config ↓ Building configuration... [OK]

awplus# write memory ↓ Building configuration... [OK]

! interface eth1 encapsulation ppp 0 ! interface ppp0 ppp ipcp dns request keepalive ip address negotiated ppp username user@isp ppp password isppasswd ip tcp adjust-mss pmtu ! interface eth0 ip address 192.168.10.1/24 ! url-filter blacklist blacklist.txt log url-requests protect ! dpi provider built-in enable ! log host 192.168.10.2 log host 192.168.10.2 level informational facility local5 ! connection-log events new end ! zone private network lan ip subnet 192.168.10.0/24 ! zone public network wan ip subnet 0.0.0.0/0 interface ppp0 host ppp0 ip address dynamic interface ppp0 ! firewall rule 10 permit any from private to private rule 20 permit any from private to public log rule 30 permit any from public.wan.ppp0 to public protect ! nat rule 10 masq any from private to public enable ! ip dhcp pool pool10 network 192.168.10.0 255.255.255.0 range 192.168.10.100 192.168.10.131 dns-server 192.168.10.1 default-router 192.168.10.1 lease 0 2 0 ! service dhcp-server ! ip dns forwarding ! ip route 0.0.0.0/0 ppp0 ! end

example.com example.net

(C) 2022 アライドテレシスホールディングス株式会社

PN: 613-003066 Rev.B