[index] AT-AR4000S-Cloud リファレンスマニュアル 5.5.3

Note以下の説明には、Azure固有の用語が多く含まれています。Azureの各種用語や概念、より詳細な情報については、Azureのドキュメントを参照してください。また、掲載している画面例は作成時のものであり、変更される場合があります。あらかじめご了承ください。

Noteこのプロセスが必要なのは本製品の初回インストール時だけです。Azure上で本製品の使用を開始した後で、本製品のファームウェアを更新するときには、software-upgradeコマンドを使用します(「ファームウェアの更新」参照)。

ubuntu@ubuntu-pc:/mnt/cdrom$ mkdir ~/tmp

NoteLinuxなどのUNIX系OSにおいて「~」(チルダ)はログインユーザーのホームディレクトリーを表します。そのため、ホームディレクトリーが /home/ubuntu の場合、~/tmp は /home/ubuntu/tmp を表します。

ubuntu@ubuntu-pc:/mnt/cdrom$ cd ~/tmp

.)にコピーします。ubuntu@ubuntu-pc:~/tmp$ cp /mnt/cdrom/AR4000S-Cloud-5.5.3-2.1.vhd.gz .

ubuntu@ubuntu-pc:~/tmp$ gunzip AR4000S-Cloud-5.5.3-2.1.vhd.gz

| リソース グループ名 | ar4000s |

| ストレージ アカウント名 | ar4000sstore |

| ストレージ コンテナー名 | ar4000svhds |

| アップロードするVHDファイル名 | AR4000S-Cloud-5.5.3-2.1.vhd |

| アップロード後のVHDファイル名(BLOB名) | AR4000S-Cloud-5.5.3-2.1.vhd |

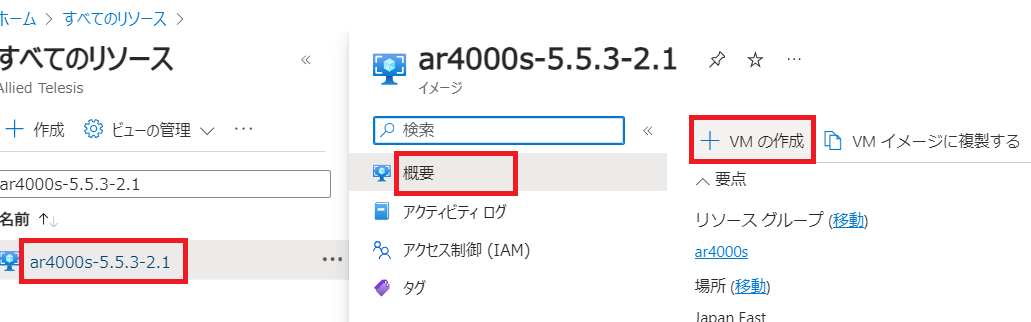

| カスタムイメージ名 | ar4000s-5.5.3-2.1 |

ubuntu@ubuntu-pc:~/tmp$ az login

To sign in, use a web browser to open the page https://aka.ms/devicelogin and enter the code XXXXXXXXX to authenticate.

...

ubuntu@ubuntu-pc:~/tmp$ az group create --location japaneast --name ar4000s

ubuntu@ubuntu-pc:~/tmp$ az storage account create --resource-group ar4000s --name ar4000sstore --sku Standard_LRS

Noteストレージアカウント名はAzureアカウント内で一意にする必要があります。

NoteSKUはパフォーマンスレベルやデータ冗長化レベルの組み合わせを表すもので、それぞれの内容に応じた料金が設定されます。詳しくはAzureの関連ドキュメントをご参照ください。

ubuntu@ubuntu-pc:~/tmp$ az storage container create --account-name ar4000sstore --name ar4000svhds

ubuntu@ubuntu-pc:~/tmp$ az storage blob upload --account-name ar4000sstore --container-name ar4000svhds --name AR4000S-Cloud-5.5.3-2.1.vhd --type page --file AR4000S-Cloud-5.5.3-2.1.vhd

NoteVHDイメージファイルのBLOBタイプ(--type)は「page」にする必要があります。

ubuntu@ubuntu-pc:~/tmp$ az storage blob url --account-name ar4000sstore --container-name ar4000svhds --name AR4000S-Cloud-5.5.3-2.1.vhd --output tsv

https://ar4000sstore.blob.core.windows.net/ar4000svhds/AR4000S-Cloud-5.5.3-2.1.vhd

ubuntu@ubuntu-pc:~/tmp$ az image create --resource-group ar4000s --name ar4000s-5.5.3-2.1 --os-type Linux --source https://ar4000sstore.blob.core.windows.net/ar4000svhds/AR4000S-Cloud-5.5.3-2.1.vhd

NoteカスタムイメージのOSタイプ(--type)は「Linux」にする必要があります。

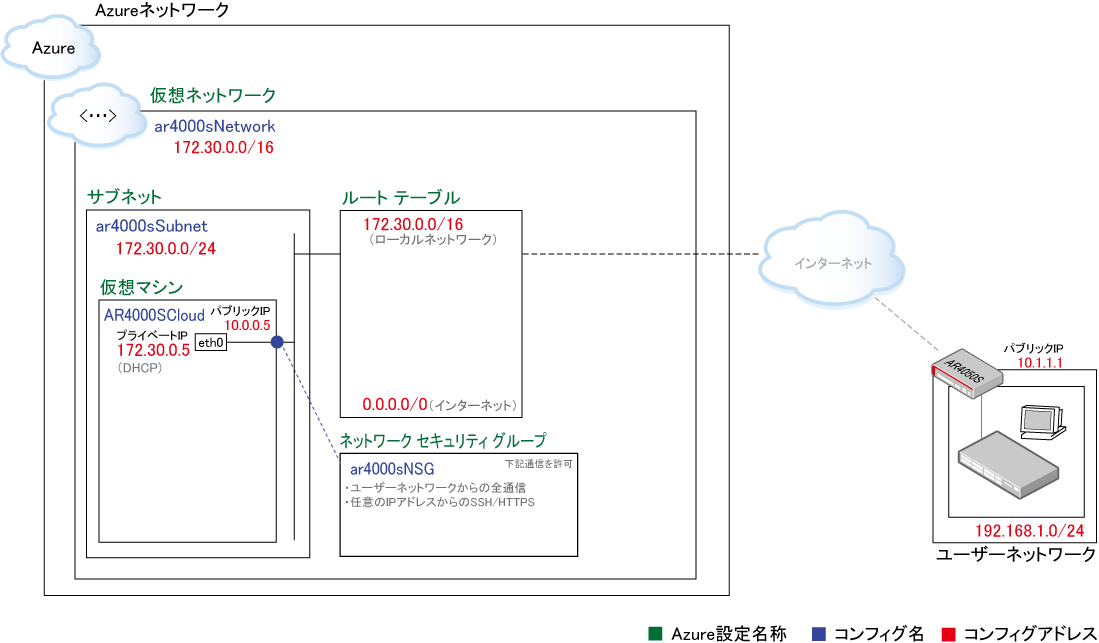

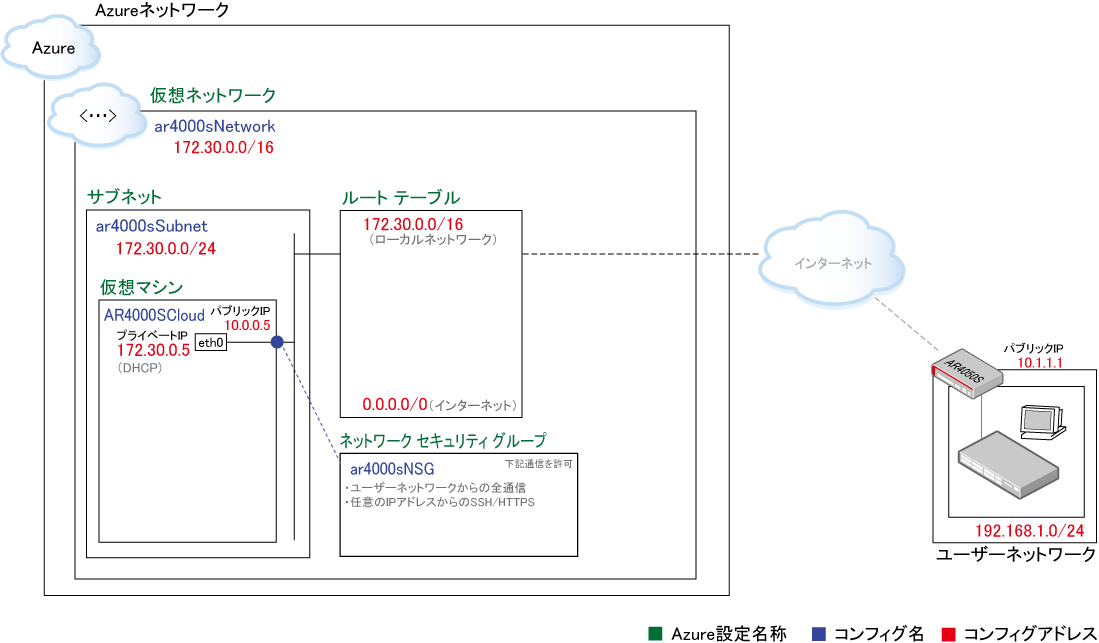

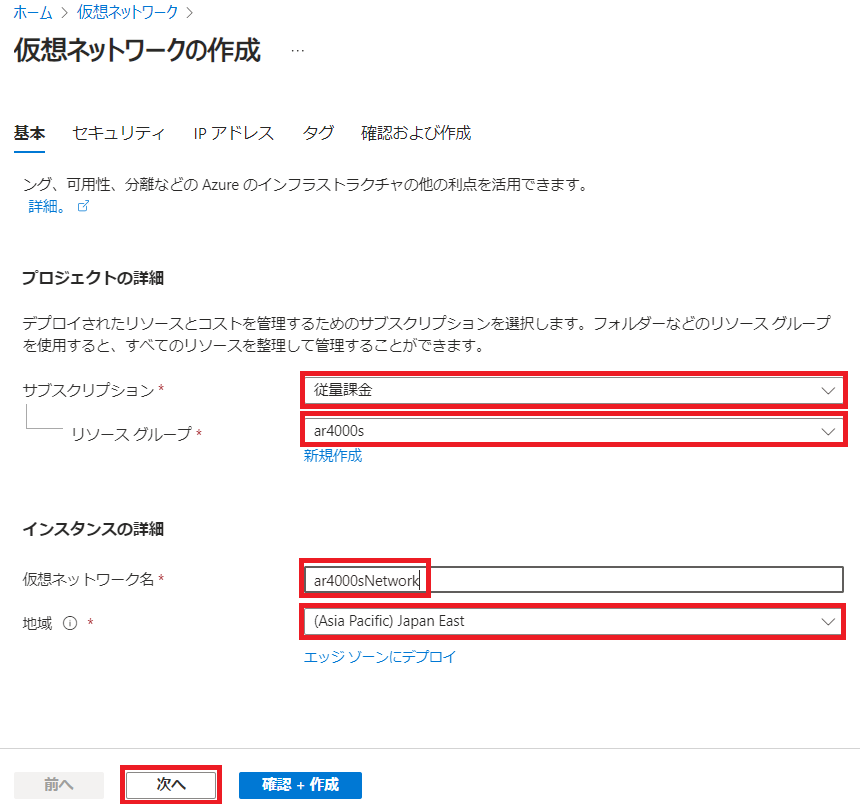

| サブスクリプション | 適切なものを選択 |

| リソース グループ | 「ar4000s」を選択 |

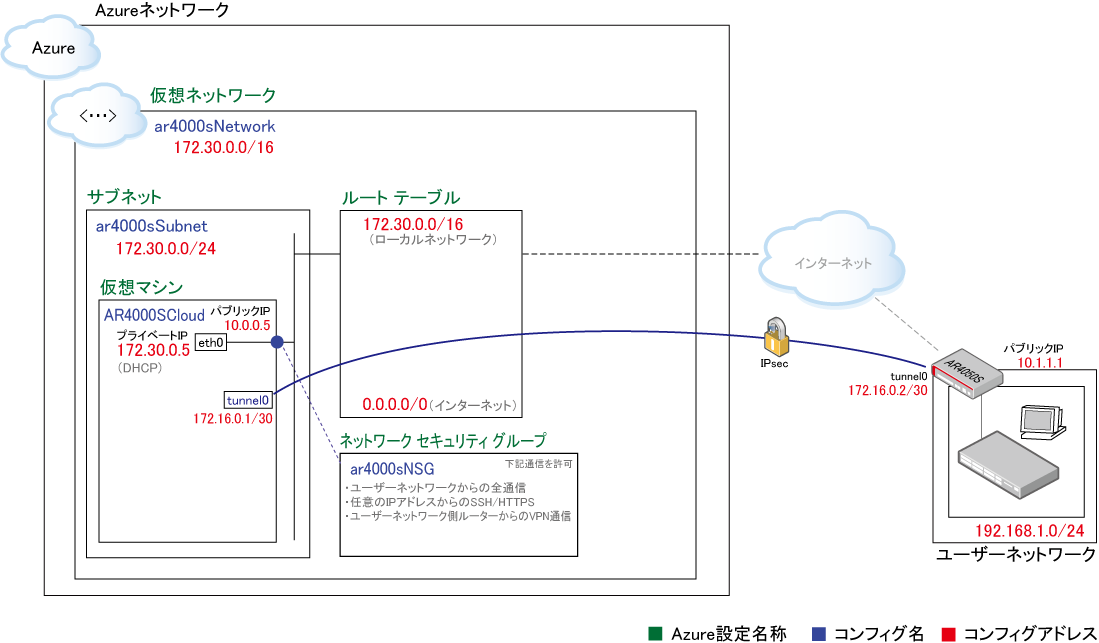

| 仮想ネットワーク名 | ar4000sNetwork |

| 地域 | 適切なものを選択 |

| アドレス入力欄 | 172.30.0.0/16 |

| 名前 | ar4000sSubnet |

| IPv4アドレスの範囲 | 172.30.0.0/16 |

| 開始アドレス | 172.30.0.0 |

| サイズ | /24 |

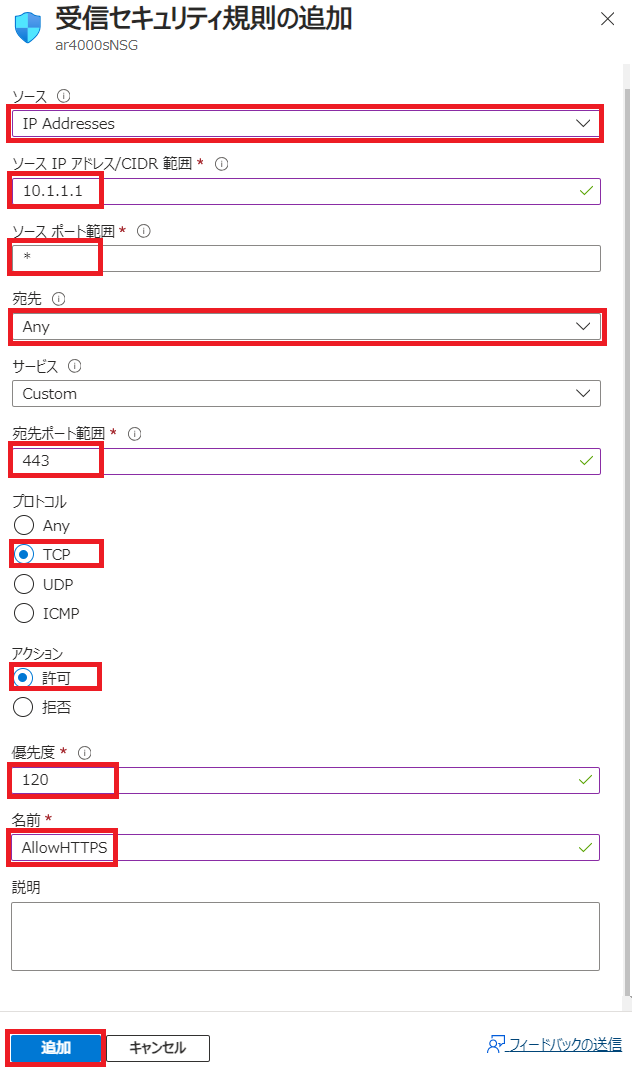

| 100 | AllowFromUserNetwork | 192.168.1.0/24 | すべて | すべて | 許可 |

| 110 | AllowSSH | 10.1.1.1(ユーザーネットワーク側ルーターのパブリックIPアドレス) | すべて | SSH (22/TCP) | 許可 |

| 120 | AllowHTTPS | 10.1.1.1(ユーザーネットワーク側ルーターのパブリックIPアドレス) | すべて | HTTPS (443/TCP) | 許可 |

Noteネットワーク セキュリティ グループのセキュリティ規則には、デフォルトでいくつか暗黙のルールが最後尾に定義されており、仮想ネットワーク(VPN接続したネットワークなども含む)内の通信は許可、その他の通信は拒否するよう設定されています。そのため、優先度「100」のルールは実際には不要ですが、ここではわかりやすさのため明示的に設定しています。

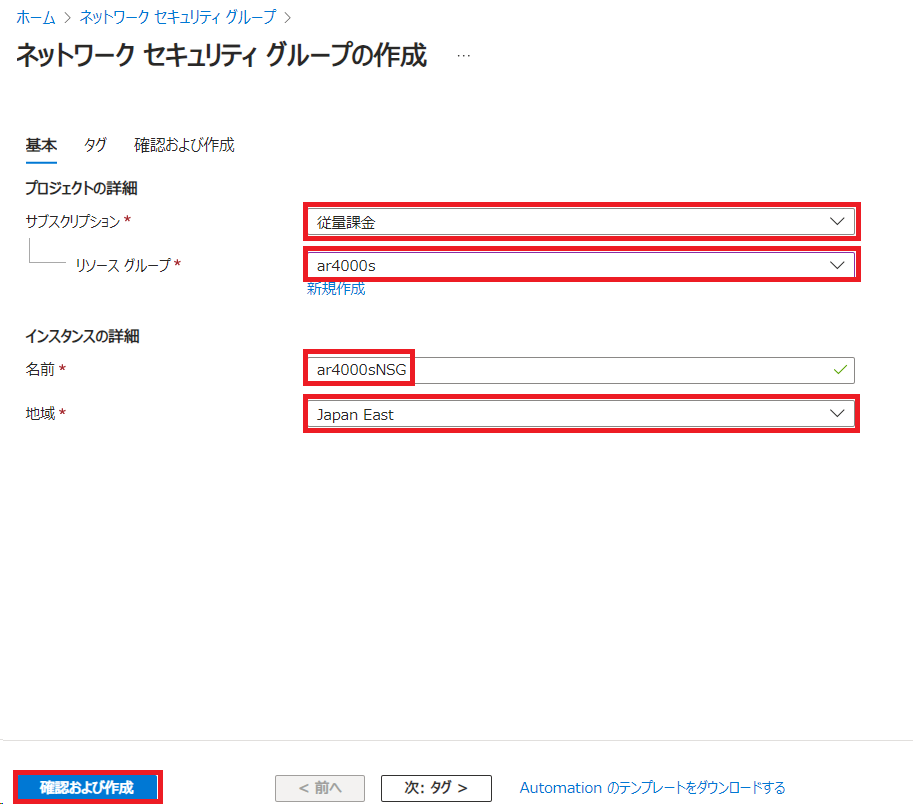

| サブスクリプション | 適切なものを選択 |

| リソース グループ | 「ar4000s」を選択 |

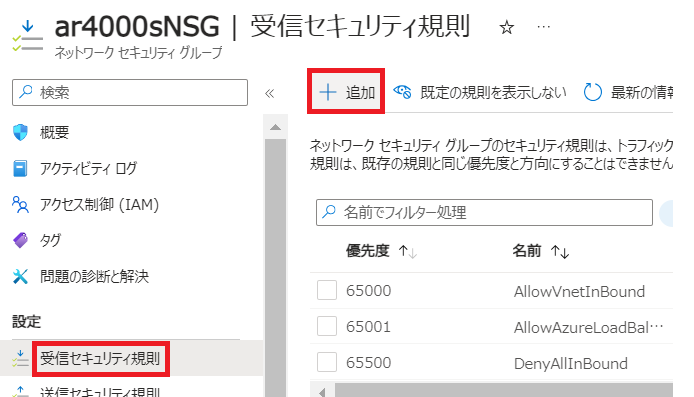

| 名前 | ar4000sNSG |

| 場所 | 適切なものを選択 |

| ソース | IP Addressesを選択 |

| ソースIPアドレス/CIDR範囲 | 192.168.1.0/24 |

| ソースポート範囲 | * |

| 宛先 | Any(デフォルト) |

| 宛先ポート範囲 | * |

| プロトコル | Any |

| アクション | 許可(デフォルト) |

| 優先度 | 100(デフォルト。ルールの処理順序。100~4096の範囲で100がもっとも優先されます) |

| 名前 | AllowFromUserNetwork |

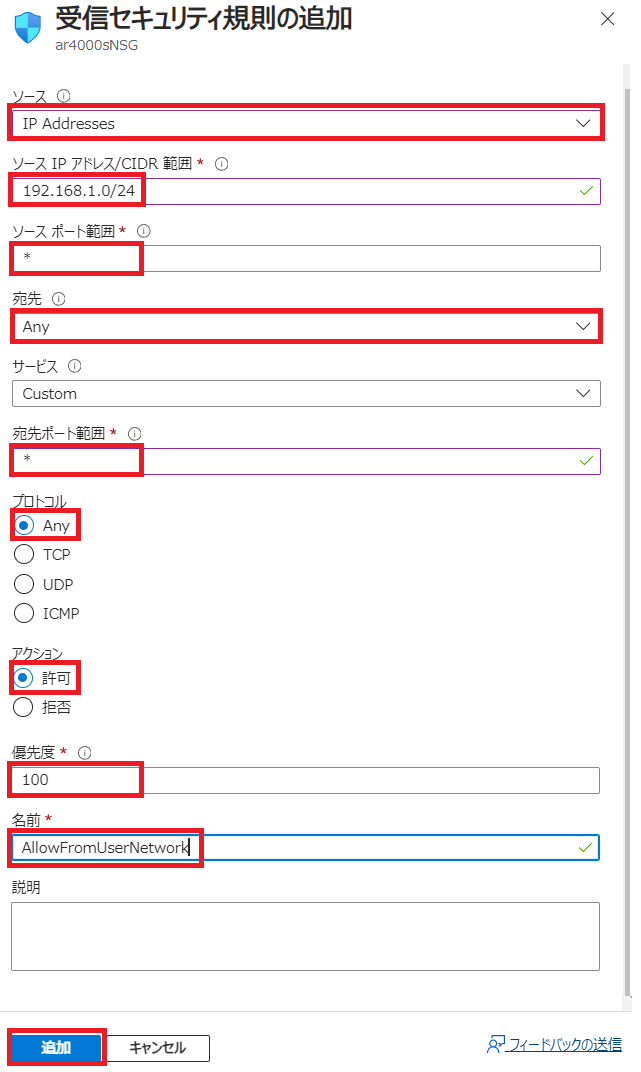

| ソース | IP Addressesを選択 |

| ソースIPアドレス/CIDR範囲 | 10.1.1.1 |

| ソースポート範囲 | * |

| 宛先 | Any(デフォルト) |

| 宛先ポート範囲 | 22 |

| プロトコル | TCP |

| アクション | 許可(デフォルト) |

| 優先度 | 110(デフォルト。ルールの処理順序。100~4096の範囲で100がもっとも優先されます) |

| 名前 | AllowSSH |

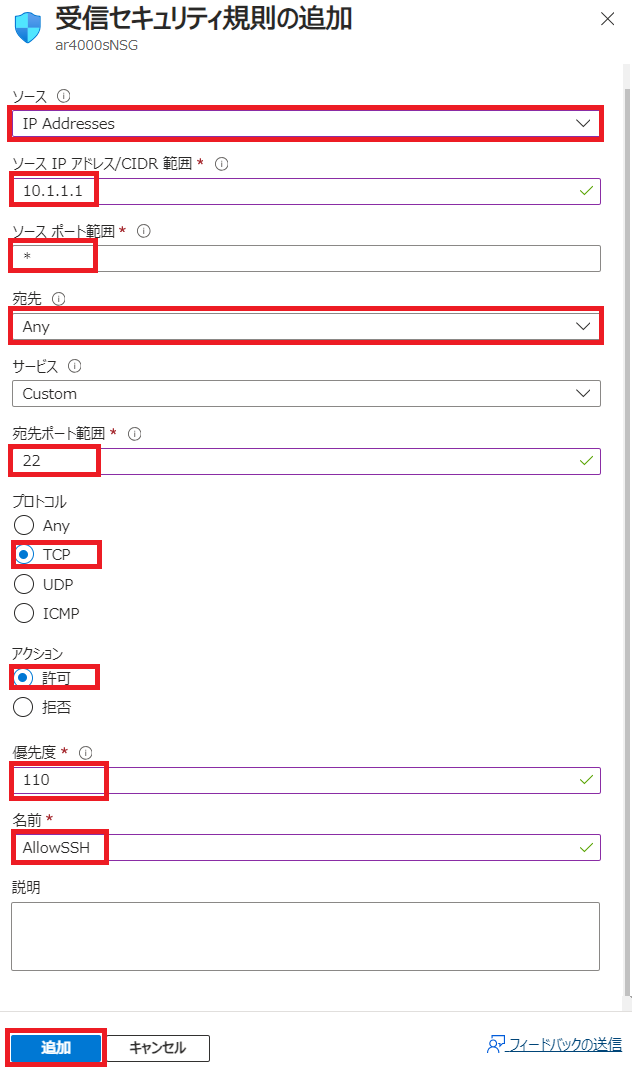

| ソース | IP Addressesを選択 |

| ソースIPアドレス/CIDR範囲 | 10.1.1.1 |

| ソースポート範囲 | * |

| 宛先 | Any(デフォルト) |

| 宛先ポート範囲 | 443 |

| プロトコル | TCP |

| アクション | 許可(デフォルト) |

| 優先度 | 120(デフォルト。ルールの処理順序。100~4096の範囲で100がもっとも優先されます) |

| 名前 | AllowHTTPS |

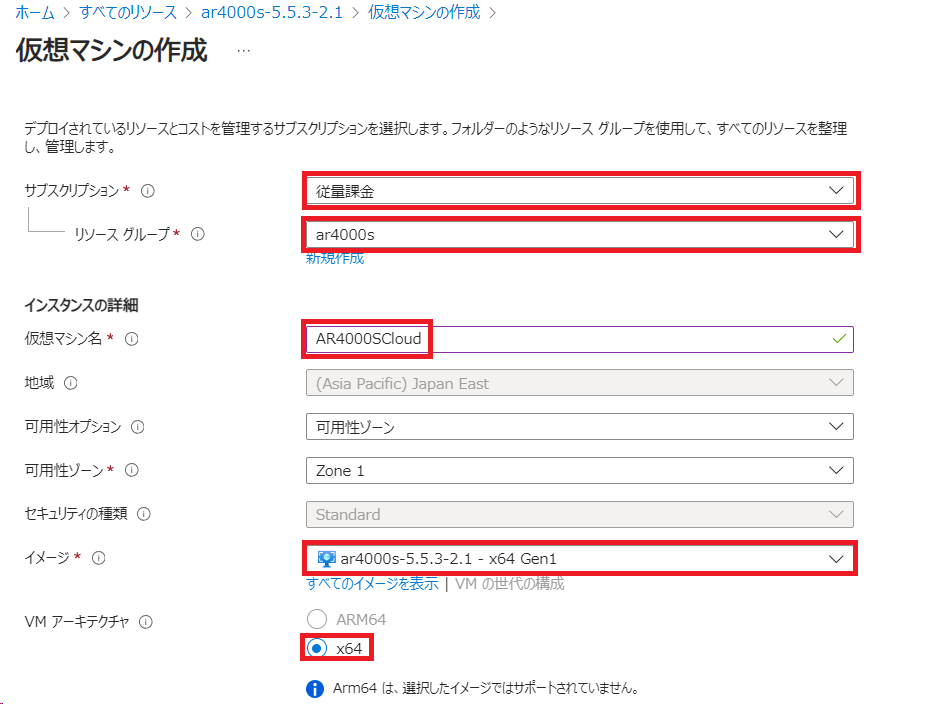

| サブスクリプション | 適切なものを選択 |

| リソースグループ | 「ar4000s」を選択 |

| 仮想マシン名 | AR4000SCloud |

| 地域 | 適切なものを選択 |

| イメージ | ar4000s-5.5.3-2.1を選択 |

| VMアーキテクチャ | x64を選択 |

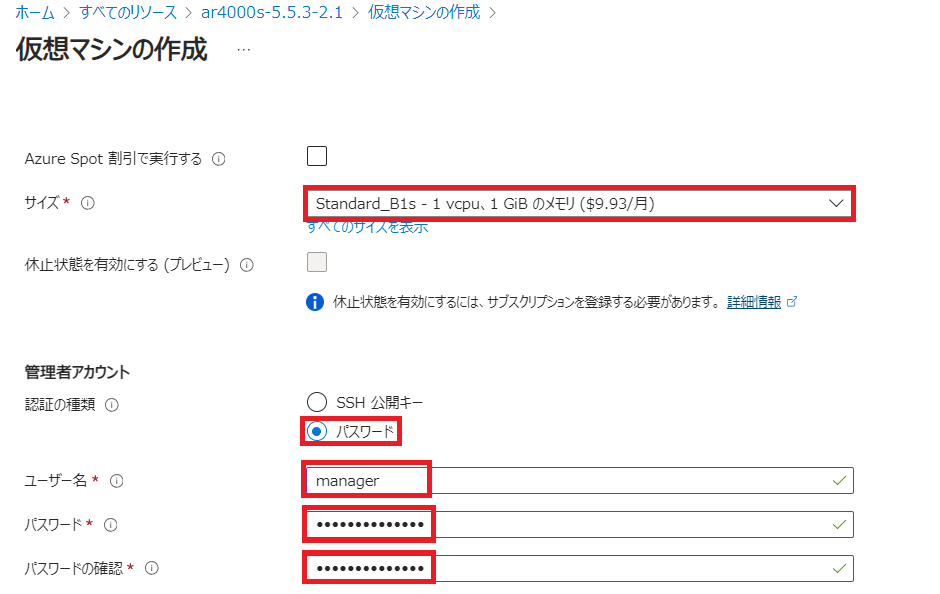

| サイズ | Standard_B1s |

| 認証の種類 | パスワード |

| ユーザー名 | manager |

| パスワード | Friend!Friend! |

| パスワードの確認 | Friend!Friend! |

Noteここで指定したユーザー名、パスワードは本製品の仮想マシンには反映されません。

本製品への初回ログイン時には初期設定のユーザー名「manager」とパスワード「friend」でログインし、ログイン後にパスワードを変更してください。

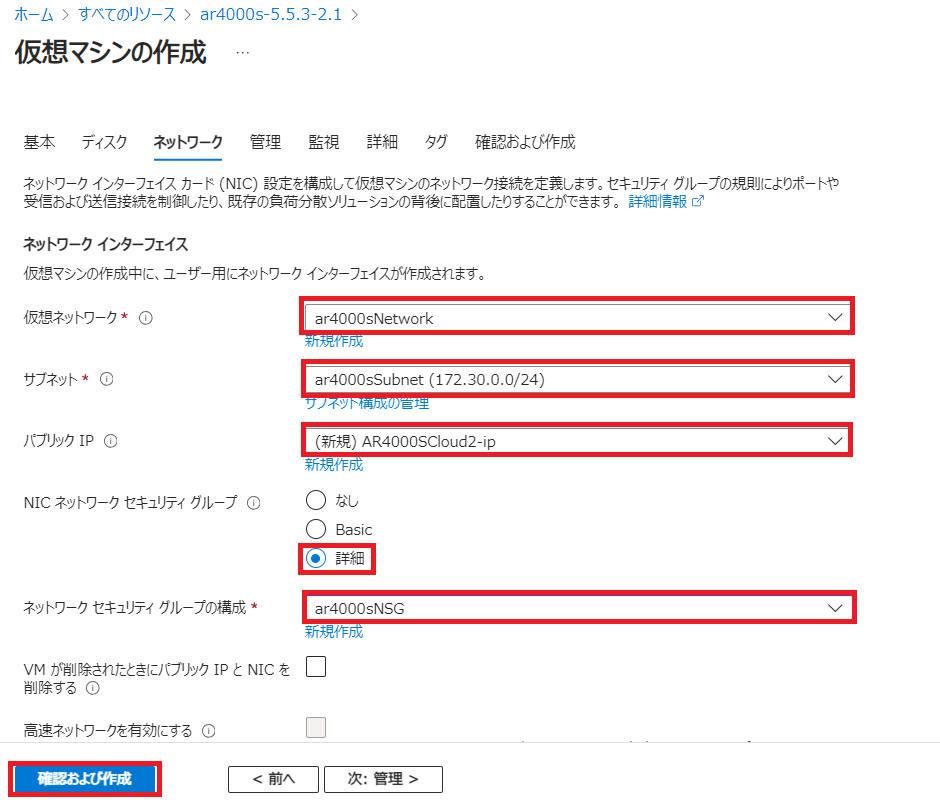

| 仮想ネットワーク | 「ar4000sNetwork」を選択 |

| サブネット | 「ar4000sSubnet」を選択 |

| パブリックIP(新規) | AR4000SCloudX-ip(名前は自動的に決まるため一例です) |

| NIC ネットワーク セキュリティ グループ | 「詳細」を選択 |

| ネットワークセキュリティグループの構成 | 「ar4000sNSG」を選択 |

Noteまれにエラーメッセージが表示されることがありますが作成は問題なく完了します。

Note本製品(AT-AR4000S-Cloud)仮想マシンのパブリックIPアドレスは、仮想マシンの「概要」画面 や「ネットワーク」画面、「プロパティ」画面などから確認できます。

初回ログイン時には、初期パスワードの変更を求める下記のメッセージが表示されますので、新しいパスワードを2回入力してパスワードを変更してください。

% Your password has been expired for 6760 days. Your must change your password now. Current password security rules: ------------------------------------------- Minimum password length: 1 Minimum password character categories: 1 ------------------------------------------- Enter new password: XXXXXXXX(実際には表示されません) ↓ Re-Enter new password: XXXXXXXX(実際には表示されません) ↓ Password changed successfully awplus>

Note以下で説明しているのはAzureとユーザーネットワークを接続するために必要な最小限の設定です。実際の運用時には、ご利用環境の要件にしたがい、ネットワーク セキュリティ グループなどの機能を利用して適切なアクセス制御、セキュリティー設定を追加してください。また、ネットワーク構成についても、実際のご利用環境にあわせた適切な設計を実施してください。

| トンネルインターフェース名 | ||

| トンネル動作モード | ||

| トンネル終端アドレス(AT-AR4000S-Cloudから見た場合) | (eth0のプライベートIP) |

(パブリックIP) |

| トンネル終端アドレス(ARルーターから見た場合) | (仮想マシンのパブリックIP) |

(パブリックIP) |

| トンネルI/Fに設定するアドレス | ||

| ISAKMPフェーズ1 ID | ||

| ISAKMP事前共有鍵 | ||

Note本製品(AT-AR4000S-Cloud)仮想マシンのパブリックIPアドレスは、仮想マシンの「概要」画面 や「ネットワーク」画面、「プロパティ」画面などから確認できます。

| 10.1.1.1(ARルーターのパブリックIPアドレス) | 500 | UDP | 許可 | ISAKMP |

| 10.1.1.1(ARルーターのパブリックIPアドレス) | 4500 | UDP | 許可 | NAT-T(UDP-encap ISAKMP/ESP) |

crypto isakmp key abcdefghijklmnopqrstuvwxyz1234 address 10.1.1.1

interface tunnel0 tunnel source eth0 tunnel destination 10.1.1.1 tunnel local name arcloud0 tunnel mode ipsec ipv4 tunnel protection ipsec ip address 172.16.0.1/30 mtu 1300

ip route 192.168.1.0/24 tunnel0 ip route 192.168.1.0/24 null 254

crypto isakmp key abcdefghijklmnopqrstuvwxyz1234 hostname arcloud0

interface tunnel0 tunnel source ppp0 tunnel destination 10.0.0.5 tunnel remote name arcloud0 tunnel mode ipsec ipv4 tunnel protection ipsec ip address 172.16.0.2/30 ip tcp adjust-mss 1260 mtu 1300

ip route 172.30.0.5/32 tunnel0 ip route 172.30.0.5/32 null 254

awplus# dir ↓ ... xxxxxxxxx -rw- XXX XX 2XXX XX:XX:XX AR4000S-Cloud-5.5.3-2.2.iso ← 新しいファームウェア

awplus# software-upgrade AR4000S-Cloud-5.5.3-2.2.iso ↓ Install this release to disk? (y/n): y Upgrade succeeded, the changes will take effect after rebooting the device.

awplus# reboot ↓

(C) 2022 - 2024 アライドテレシスホールディングス株式会社

PN: 613-003066 Rev.H