[index] CentreCOM Secure HUB GS970EMXシリーズ コマンドリファレンス 5.5.4

portX.Y.Z

port1.0.1

saX

poX

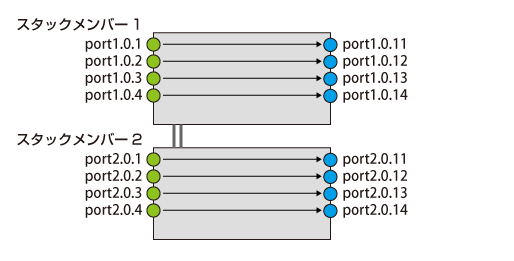

Noteスイッチチップを1つしか持たない機種であっても、VCS構成時は複数インスタンスの構成になります。

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# shutdown ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# no shutdown ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# speed 100 ↓ awplus(config-if)# duplex full ↓■ MDI/MDI-X自動認識が有効なポートをMDI固定またはMDI-X固定に設定するには、polarityコマンドで極性を指定します。

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# polarity mdi ↓

awplus> show interface port1.0.1 ↓

awplus> clear port counter port1.0.1 ↓

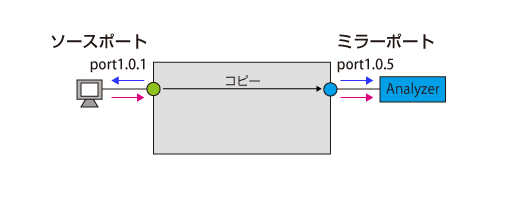

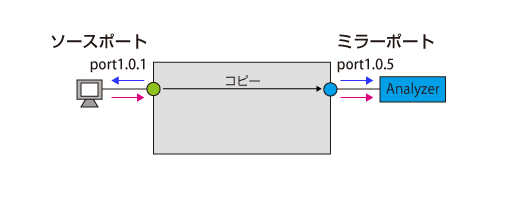

NotePAUSEフレームはミラーリングできません。

awplus(config)# interface port1.0.5 ↓

Noteトランクグループ(LACPチャンネルグループ、スタティックチャンネルグループ)をミラーポートに設定する場合はLAGインターフェース(poX、saX)を指定してください。

トランクグループのメンバーポートをミラーポートに設定することはできません。ここでメンバーポートを指定すると、次の手順でmirror interfaceコマンドを実行したときエラーになります。

awplus(config-if)# mirror interface port1.0.1 direction both ↓

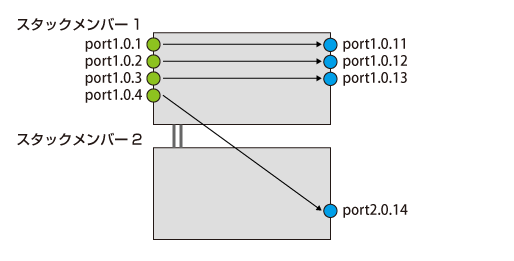

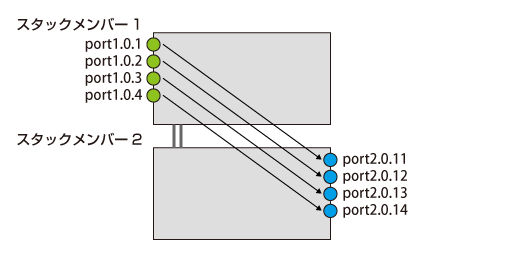

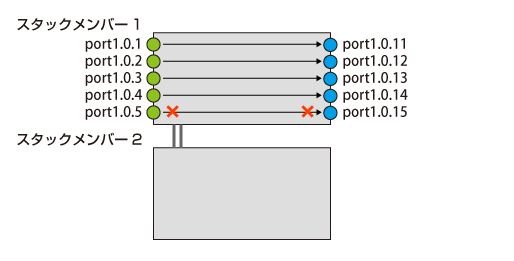

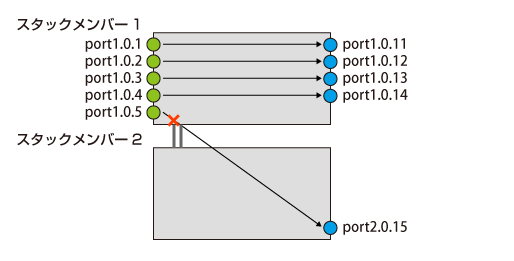

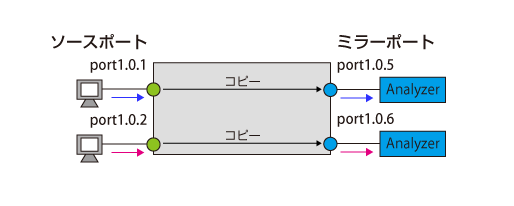

Note複数のポートをミラーリングしたいときは、ソースポートを「port1.0.1-port1.0.3」のように複数指定するか、同一ミラーポートに対して本コマンドを複数回実行します。ただし、ソースポートを増やす場合、ミラーポートの帯域やVCSのスタックケーブルの帯域を超えてしまうと輻輳によるパケットドロップ等が発生する可能性があるため注意が必要です。

Noteトランクグループ(LACPチャンネルグループ、スタティックチャンネルグループ)をソースポートに指定するときは、「saX」、「poX」ではなく、該当グループの全所属ポートを「port1.0.1-1.0.3」のように一括指定してください。インターフェース名「saX」や「poX」をソースポートに指定することはできません。

Notemirror interfaceコマンドを実行すると、指定ポートはミラーポートとして設定され、どのVLANにも属していない状態となります。

Noteミラーポートに設定されたポートは通常のスイッチポートとしては機能しません。

Noteソースポートを指定する通常のポートミラーリングを使用するときは、ハードウェアパケットフィルターやQoSポリシーマップのcopy-to-mirrorアクションを使用しないでください。

Noteミラーポートを設定する場合は、デフォルト状態のポートに設定してください(ミラーポートに他のスイッチポート関連機能を設定しないでください)。

awplus# show mirror ↓ Mirror Test Port Name: port1.0.5 Mirror option: Enabled Mirror direction: both Monitored Port Name: port1.0.1

awplus(config)# interface port1.0.5 ↓ awplus(config-if)# no mirror interface port1.0.1 ↓

awplus(config)# interface port1.0.5 ↓

awplus(config-if)# mirror interface none ↓ awplus(config-if)# exit ↓

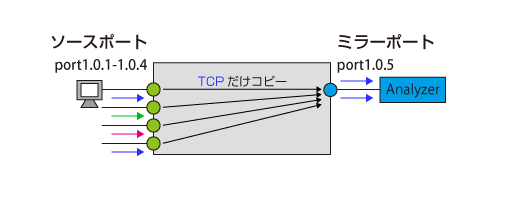

NoteハードウェアパケットフィルターやQoSポリシーマップのcopy-to-mirrorアクションを使用する場合、mirror interfaceコマンドではnoneを指定してください。また、通常のソースポートは指定しないでください。

awplus(config)# access-list 3000 copy-to-mirror tcp any any ↓

awplus(config)# interface port1.0.1-1.0.4 ↓ awplus(config-if)# access-group 3000 ↓ awplus(config-if)# exit ↓

interface port1.0.5 mirror interface port1.0.1 direction receive mirror interface port1.0.2 direction transmit mirror interface port1.0.3 direction both

awplus(config)# interface port1.0.5 ↓ awplus(config-if)# mirror interface port1.0.1 direction receive ↓ awplus(config-if)# exit ↓

awplus(config)# interface port1.0.6 ↓ awplus(config-if)# mirror interface port1.0.2 direction receive ↓ awplus(config-if)# exit ↓

awplus(config)# interface port1.0.5 ↓ awplus(config-if)# mirror interface none ↓ awplus(config-if)# exit ↓

awplus(config)# interface port1.0.6 ↓ awplus(config-if)# mirror interface none ↓ awplus(config-if)# exit ↓

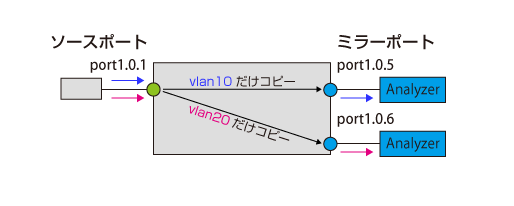

awplus(config)# access-list hardware mirror-vlans ↓ awplus(config-hw-acl)# copy-to-mirror interface port1.0.5 mac any any vlan 10 ↓ awplus(config-hw-acl)# copy-to-mirror interface port1.0.6 mac any any vlan 20 ↓ awplus(config-hw-acl)# exit ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# access-group mirror-vlans ↓ awplus(config-if)# exit ↓

NoteポートセキュリティーとUDLDは併用できません。

Noteジャンボフレームはポートセキュリティーの対象になりません。

| protect(DISCARD) | 不正なパケットを破棄する。 |

| shutdown(DISABLE) | 不正なパケットを破棄し、該当ポートを無効化する。 |

awplus(config)# interface port1.0.1 ↓

awplus(config-if)# switchport port-security ↓

awplus(config-if)# switchport port-security maximum 20 ↓

awplus(config-if)# switchport port-security violation shutdown ↓

awplus> show mac address-table | include port1.0.1 ↓ 1 port1.0.1 000a.7933.7b43 forward static 1 port1.0.1 000a.7934.0612 forward static

awplus# show port-security interface port1.0.1 ↓ Port Security configuration ------------------------------------------------------------ Security Enabled : YES Port Status : ENABLED Violation Mode : DISCARD Aging : OFF Maximum MAC Addresses : 2 Total MAC Addresses : 2 Lock Status : LOCKED Security Violation Count : 1 Last Violation Source Address : 00-00-cd-08-17-0c

awplus# show port-security intrusion ↓ Port Security Intrusion List ------------------------------------------------------------ Interface: port1.0.1 - 2 intrusion(s) detected 00-0c-29-04-49-46 00-00-cd-08-17-0c Interface: port1.0.2 - no intrusions detected Interface: port1.0.3 - no intrusions detected ...

awplus# clear port-security intrusion interface port1.0.1 ↓

awplus(config)# mac address-table static 0000.f488.8888 forward interface port1.0.1 vlan 1 ↓

awplus(config)# no mac address-table static 0000.f488.8888 forward interface port1.0.1 vlan 1 ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# no switchport port-security ↓ awplus(config-if)# no switchport port-security maximum ↓

Noteポートセキュリティーによって学習されたMACアドレスをエージアウトしないよう設定し、ポートセキュリティーの不正パケット受信時の動作を指定している場合、ポートセキュリティーを無効にしてもスタティックMACアドレスがコンフィグに残ったままになります。コンフィグに残ってしまったスタティックMACアドレスを削除するには、状況に応じて次の(1)、(2)のいずれかを実行してください。(1) 再起動前の場合、clear mac address-tableコマンドを実行してください。(2) 設定を保存し再起動後の場合、mac address-table staticコマンドをno形式で実行するか、clear mac address-tableコマンドで削除してください。

Noteポートセキュリティーにおいて、不正パケット受信時の動作をshutdown(DISABLE)に設定している状態で、ポートセキュリティーを無効にすると、ログが正しく出力されず、show interface statusコマンドでインターフェースのステータスが正しく表示されません。shutdownコマンドでインターフェースを無効にし、その後有効にすることで正しく表示されます。

Note不正パケット受信時のアクションとしてshutdown(DISABLE)が実行されたあと、clear mac address-tableコマンドでスタティックエントリーを削除すると、show port-security interfaceコマンドで表示されるLock StatusがLOCKEDからUNLOCKEDに変わり、ポートがリンクダウンしたままになります。この状態でポートのロックを解除するには、switchport port-securityコマンドをno形式で実行してください。

Noteどちらか一方のコマンドを実行すればポートセキュリティーの動作が無効になり、ポートのロックも解除されますが、片方だけを実行した場合はもう一方の設定がランニングコンフィグに残ります。これでも動作上は問題ありませんが、のちの混乱を避けるため、通常は両方のコマンドを実行することをおすすめします。

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# no shutdown ↓

Noteダイナミックポートセキュリティーを使用しているポート(switchport port-security agingコマンドを実行しているポート)では、学習アドレス数がいったん上限に達しても、エージングにより再度上限を下回ることがありますが、アクションにshutdown(DISABLE)を指定した場合は、学習アドレス数が上限を下回っても該当ポートが自動的に有効化されることはありません。

awplus(config)# log buffered level information ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# storm-control broadcast level 30 ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# storm-control multicast level 50 ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# storm-control dlf level 70 ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# no storm-control broadcast level ↓

NoteLDF検出とMACアドレススラッシングプロテクションは同一ポート上で併用(同時使用)できません。初期状態ではMACアドレススラッシング検出時の動作が有効なため、LDF検出機能を有効化する前に、LDF検出を使用するポートでMACアドレススラッシング検出時の動作を無効化(thrash-limitingコマンドのactionパラメーターにnoneを指定する)してください。また、MACアドレススラッシングプロテクションを使用するポートではLDF検出時の動作を無効化(loop-protection actionコマンドでnoneを指定)してください。なお、thrash-limitingコマンドのactionパラメーターにnoneを指定しても、MACアドレススラッシングの検出自体は行われますがログ出力等の動作は実行されません。

NoteEPSRのマスターノードおよびトランジットノードでLDF機能を使用する場合、EPSRのリング接続用ポート(コントロールVLANが所属するポート)では、LDF検出機能を無効にしてください(loop-protection actionコマンドでnoneを指定)。EPSRのリング接続用ポート以外のポートではLDF検出機能が使用できます。

NoteMSTPとLDF検出は併用できません。

NoteLDF検出と802.1X認証を同一ポート上で併用する場合、ポート認証のホストモード(auth host-mode)が初期設定のSingle-Hostモードだと未認証時にループの検出ができません。両機能を併用するポートでは、Multi-HostモードかMulti-Supplicantモードに設定を変更してください。

Note本製品において、RSTPが初期設定で有効化されているため、LDF検出機能を有効にしても、RSTPの動作の影響により、ループが発生せず、LDF検出機能の動作を確認できない場合があります。

Note配下のHUBやスイッチにて輻輳などによりLDFが消失した場合、ループを検出できない場合があります。

NoteLDF検出機能はアクセスリストのエントリーに空きがないと使用できません。

NoteLDF検出機能を有効にした場合、同機能を明示的に無効化していないすべてのポートからVLANごとにLDFが送出されるようになります。これは不要なフラッディングパケットの増加につながるため、必要のないポートではLDF検出機能を明示的に無効化することを推奨します(loop-protection actionコマンドでnoneを指定)。

NoteLDF検出機能では各ポートにおけるVLANごとにループを検出し、それぞれのポートが所属するVLANすべてにパケットを生成します。

これにより、各ポートが所属するVLAN数が増えるとそれに比例してCPUへの負荷が増大し、応答が遅くなるなどの影響を与える場合があります。

多くのVLANを使用する構成でLDFを使用する場合は、ポートをリンクアップした状態でCPUの状態をご確認ください。また、各ポートから送信されるLDFがインターバルから大きく外れた間隔で送信されていないかをご確認の上、製品に異常が感じられる場合にはLDF送信間隔(loop-protectionコマンドのldf-intervalパラメーター)を大きな値に設定したり、ポートが所属するVLAN数を削減することをご検討ください。

Note起動時にAMFネットワーク未検出時の拡張動作が機能した場合、次のコマンドが自動的に追加されますが、この設定はAMFネットワーク未検出時の一時的な設定であるため、運用上の必要性に応じて変更または削除してください。

loop-protection loop-detect ldf-interval 1 fast-block

| port-disable | ポートを無効化する(受信のみ無効化)。リンクはアップ状態のまま。また、ログへの記録とSNMPトラップの送信も行う |

| vlan-disable | ループを検出したVLANに対してのみポートを無効化する(初期値)。また、ログへの記録とSNMPトラップの送信も行う |

| link-down | ポートを物理的にリンクダウンさせる。また、ログへの記録とSNMPトラップの送信も行う |

| log-only | ポートの制御は行わず、ログへの記録とSNMPトラップの送信だけを行う |

| none | LDF検出機能を無効にする |

awplus(config)# interface port1.0.1-1.0.12 ↓ awplus(config-if)# thrash-limiting action none ↓ awplus(config-if)# exit ↓ awplus(config)# interface sa1,sa2 ↓ awplus(config-if)# thrash-limiting action none ↓ awplus(config-if)# exit ↓

NoteMACアドレススラッシング検出時の動作をすでに無効化している場合、本手順は不要です。また、上記コマンドは一例です。interfaceコマンドで指定するインターフェース名は適宜変更してください。

awplus(config)# loop-protection loop-detect ↓

awplus(config)# interface port1.0.1-1.0.8 ↓ awplus(config-if)# loop-protection action link-down ↓

Noteport-disable、vlan-disable(初期設定)、log-onlyアクションを使用する場合は、LDFの帯域を制限するため、次項のQoSポリシーを必ず適用してください。

NoteすでにQoSの設定を行っている場合は、既存のポリシーマップに下記の設定(LDFの帯域を制限するための設定)を適宜追加してください。その場合、QoS機能の有効化など、すでに完了している設定は適宜省略してください。

awplus(config)# mls qos enable ↓

awplus(config)# access-list 4000 permit any 0000.f427.7101 0000.0000.0000 ↓

awplus(config)# class-map LDF ↓ awplus(config-cmap)# match access-group 4000 ↓ awplus(config-cmap)# exit ↓

awplus(config)# policy-map LDFCtrl ↓ awplus(config-pmap)# class LDF ↓ awplus(config-pmap-c)# police single-rate 64 4096 4096 action drop-red ↓ awplus(config-pmap-c)# exit ↓ awplus(config-pmap)# exit ↓

awplus(config)# interface port1.0.1-1.0.12 ↓ awplus(config-if)# service-policy input LDFCtrl ↓

Noteスタティックチャンネルグループ(手動設定のトランクグループ)を設定している場合は、インターフェース名「saX」(Xはスタティックチャンネルグループ番号)にポリシーマップを適用してください。

awplus(config)# interface port1.0.1-1.0.8 ↓ awplus(config-if)# loop-protection timeout 60 ↓

awplus(config)# interface port1.0.1-1.0.8 ↓ awplus(config-if)# loop-protection action-delay-time 10 ↓

awplus(config)# log buffered level information ↓なお、前記コマンドではLDF検出以外のinformationalログも記録されてしまいます。これを避けるには先ほどのコマンドの代わりに次のようにしてプログラム名loopprotを指定するのがよいでしょう。

awplus(config)# log buffered level informational program loopprot ↓

awplus(config)# snmp-server enable trap loopprot ↓

awplus(config)# interface sa1 ↓ awplus(config-if)# loop-protection action link-down ↓

Noteスタティックなトランクグループへの動作設定は、インターフェース「saX」に対して行います。saX内のメンバーポートに対する個別設定は行えません。

awplus(config)# interface po1 ↓ awplus(config-if)# loop-protection action port-disable ↓

NoteLACPによって自動生成されるトランクグループへの動作設定は、インターフェース「poX」に対して行います。poX内のメンバーポートに対する個別設定は行えません。

awplus# show loop-protection ↓

awplus(config)# no loop-protection loop-detect ↓

awplus(config)# interface port1.0.1-1.0.2 ↓ awplus(config-if)# loop-protection action none ↓

| learn-disable | MACアドレスの学習を停止する(初期値)。また、ログへの記録とSNMPトラップの送信も行う |

| port-disable | ポートを無効化する(受信のみ無効化)。リンクはアップ状態のまま。また、ログへの記録とSNMPトラップの送信も行う |

| vlan-disable | スラッシングを検出したVLANに対してのみポートを無効化する。また、ログへの記録とSNMPトラップの送信も行う |

| link-down | ポートを物理的にリンクダウンさせる。また、ログへの記録とSNMPトラップの送信も行う |

| none | MACアドレススラッシング検出時の動作を無効にする |

NoteMACアドレススラッシングプロテクション設定時は、ループを検出したすべてのポートが、設定した動作を行います。

NoteMACアドレススラッシングプロテクションとLDF検出は同一ポート上で併用(同時使用)できません。初期状態ではMACアドレススラッシング検出時の動作が有効で、LDF検出は無効に設定されているため、MACアドレススラッシングプロテクションだけを使う場合はLDF検出を有効化せずにそのままお使いください。両機能を別々のポートで併用する場合は、LDF検出機能を有効化する前に、LDF検出を使用するポートでMACアドレススラッシング検出時の動作を無効化(thrash-limitingコマンドのactionパラメーターにnoneを指定する)してください。また、MACアドレススラッシングプロテクションを使用するポートではLDF検出時の動作を無効化(loop-protection actionコマンドでnoneを指定)してください。なお、thrash-limitingコマンドのactionパラメーターにnoneを指定しても、MACアドレススラッシングの検出自体は行われますがログ出力等の動作は実行されません。

Notelearn-disableアクションを設定していても、MACアドレススラッシング検出後にMACアドレスの学習が停止されないことがあります。

awplus(config)# interface port1.0.1-1.0.8 ↓ awplus(config-if)# thrash-limiting action vlan-disable ↓

awplus(config)# interface port1.0.1-1.0.8 ↓ awplus(config-if)# thrash-limiting timeout 5 ↓

awplus(config)# snmp-server enable trap thrash-limit ↓

awplus(config)# interface sa1 ↓ awplus(config-if)# thrash-limiting action vlan-disable timeout 5 ↓

NotesaXインターフェースに対してMACアドレススラッシングプロテクションの設定をしているときは、saX内のメンバーポートに対する個別設定は無視されます。

awplus(config)# interface po1 ↓ awplus(config-if)# thrash-limiting action vlan-disable timeout 5 ↓

NotepoXインターフェースに対してMACアドレススラッシングプロテクションの設定をしているときは、poX内のメンバーポートに対する個別設定は無視されます。

awplus(config)# mac address-table thrash-limit 5 ↓

Note複数のMACアドレスが同時に移動した場合、1MACアドレス当たりの移動がしきい値に満たない場合でもMACアドレススラッシングプロテクションが機能します。

awplus(config)# interface port1.0.1-1.0.12 ↓ awplus(config-if)# thrash-limiting action none ↓

| portdisable | ポートを無効化する(受信のみ無効化)。また、ログへの記録とSNMPトラップの送信も行う |

| vlandisable | 入力VLAN(クラスマップのmatch vlan節で指定したVLAN)に対してのみ受信ポートを無効化する。また、ログへの記録とSNMPトラップの送信も行う。本動作を使用する場合は、対象トラフィッククラスを識別するクラスマップにおいて、match vlan節を指定しておく必要がある。 |

| linkdown | ポートを物理的にリンクダウンさせる。また、ログへの記録とSNMPトラップの送信も行う |

awplus(config)# mls qos enable ↓

awplus(config)# access-list 4000 permit any ffff.ffff.ffff 0000.0000.0000 ↓

awplus(config)# class-map l2bcast ↓ awplus(config-cmap)# match access-group 4000 ↓ awplus(config-cmap)# exit ↓

awplus(config)# policy-map sp ↓ awplus(config-pmap)#

awplus(config-pmap)# class l2bcast ↓ awplus(config-pmap-c)#

awplus(config-pmap-c)# storm-protection ↓

awplus(config-pmap-c)# storm-rate 500 ↓

awplus(config-pmap-c)# storm-window 5000 ↓

awplus(config-pmap-c)# storm-action linkdown ↓

awplus(config-pmap-c)# storm-downtime 3 ↓ awplus(config-pmap-c)# exit ↓ awplus(config-pmap)# exit ↓ awplus(config)#

awplus(config)# interface port1.0.1-1.0.3 ↓ awplus(config-if)# service-policy input sp ↓ awplus(config-if)# exit ↓

Noteスタティックチャンネルグループと併用する場合は、QoSストームプロテクション機能が有効になっているポリシーマップをスタティックチャンネルグループのメンバーポートに対して適用する必要があります。その場合、static-channel-groupコマンドでグループを作成する際に「member-filters」パラメーターを指定してください。本パラメーターを使用することで、スタティックチャンネルグループの所属ポートにポリシーマップを適用することが可能になります。

awplus(config)# interface port1.0.1-1.0.3 ↓ awplus(config-if)# static-channel-group [1-94] member-filters ↓

awplus(config)# log buffered level information ↓

awplus(config)# snmp-server enable trap qsp ↓

awplus(config)# interface port1.0.8 ↓ awplus(config-if)# egress-rate-limit 8m ↓ % Egress rate limit has been set to XXXX Kb

Note帯域制限の設定値には粒度(設定可能な値の最小単位)があります。そのため、egress-rate-limitコマンドで入力した値によっては、上記例のように指定値が最小単位の倍数に丸められることがあります。

Noteトランクグループ(saX, poX)に対してegress-rate-limitコマンドを実行した場合、送信レート上限値はトランクグループ全体に対してではなく、メンバーポート単位で適用されます。

awplus(config)# interface port1.0.8 ↓ awplus(config-if)# no egress-rate-limit ↓

awplus> show interface port1.0.8 ↓ Interface port1.0.8 Scope: both Link is UP, administrative state is UP Thrash-limiting Status Not Detected, Action learn-disable, Timeout 1(s) Hardware is Ethernet, address is 0000.cd24.0367 (bia 0000.cd24.0367) index 5013 metric 1 mtu 1500 duplex-full speed 100 polarity auto <UP,BROADCAST,RUNNING,MULTICAST> VRF Binding: Not bound Egress Rate Limit XXXX Kb input packets 235512, bytes 16850873, dropped 0, multicast packets 12 output packets 8746698, bytes 9367135608, multicast packets 2007 broadcast p ackets 11

awplus(config)# trigger 1 ↓ awplus(config-trigger)# type interface port1.0.1 down ↓ awplus(config-trigger)# script 1 flash:/p101down.scp ↓ awplus(config-trigger)# exit ↓

awplus(config)# trigger 2 ↓ awplus(config-trigger)# type interface port1.0.1 up ↓ awplus(config-trigger)# script 1 flash:/p101up.scp ↓ awplus(config-trigger)# end ↓

(C) 2021 - 2025 アライドテレシスホールディングス株式会社

PN: 613-003033 Rev.P