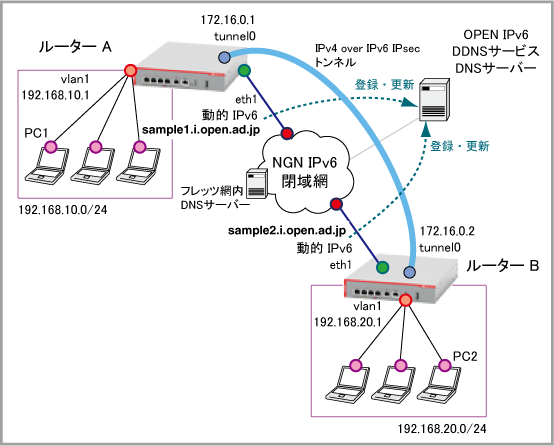

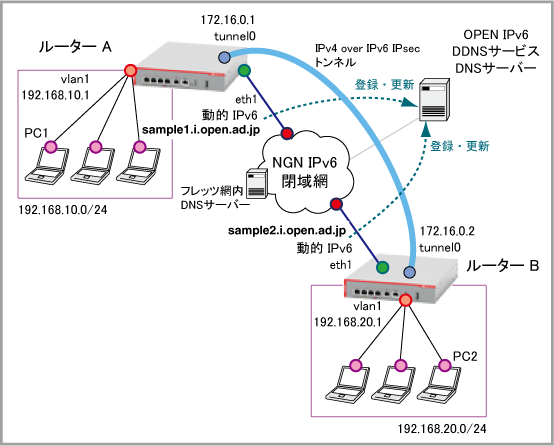

設定例集#83: ダイナミックDNSサービスを利用したホスト名(FQDN)によるフレッツ網内VPN接続(IPv4 over IPv6 IPsecトンネルによるルーティング構成)

構成

ルーターA ルーターB

ルーターの基本設定

WAN側物理インターフェース

eth1

eth1

WAN側(eth1)IPv6アドレス

自動設定(SLAAC)

自動設定(SLAAC)

LAN側(vlan1)IPアドレス

192.168.10.1/24

192.168.20.1/24

IKEフェーズ1(ISAKMP)設定

IKEバージョン

IKEv2

ダイナミックDNSサービス情報

更新専用URL*

http://ddnsapi-v6.open.ad.jp/api/renew/?ABCDEFGHIJKLMNOPQR

http://ddnsapi-v6.open.ad.jp/api/renew/?RQPONMLKJIHGFEDCBA

ホスト名(FQDN)

sample1.i.open.ad.jp

sample2.i.open.ad.jp

* ルーターが取得したIPv6アドレスを「OPEN IPv6 ダイナミック DNS for フレッツ・光ネクスト」サービスに登録したホスト名(FQDN)と関連付けるには、「専用更新URL」を使用します。

ルーターA、Bは、ダイナミックDNSサーバーのIPv6アドレス情報を知るため、DHCPv6で取得したDNSサーバー宛に名前解決を行います。 ダイナミックDNSクライアント機能により自身のIPv6アドレスをダイナミックDNSサーバーへ通知します。

対向機器のLAN側IPアドレス宛ての通信が発生すると、ルーターのトンネルインターフェースに設定されている宛先FQDNアドレスの名前解決をするため、DHCPv6で取得したDNSサーバー宛に問い合わせを行います。 名前解決後、取得したIPv6アドレス情報でIPsecの接続を開始します。

ルーターA、Bで通信断が発生すると、IPsec DPDが動作しタイムアウト後にSAを削除します。 ルーターA、BはダイナミックDNSクライアント機能により1分間隔で自身のIPv6アドレスをダイナミックDNSサーバーへ通知します。 ルーターのトンネルインターフェースに設定されている宛先FQDNアドレスの名前解決をするため、DHCPv6で取得したDNSサーバー宛に問い合わせを行います。 名前解決後、取得したIPv6アドレス情報でIPsecの接続を開始します。

設定開始前に

自動設定の確認と削除

本設定例に掲載されているコマンドは、設定がまったく行われていない本製品の初期状態(スタートアップコンフィグなしで起動した状態)から入力することを前提としています。erase startup-config を実行し、スタートアップコンフィグが存在しない状態で起動してから、設定を始めてください。

ネットワークケーブルを接続せずに起動する。 自動設定を手動で削除してから設定を行う。「自動的な設定内容の削除」 にしたがって、これらを手動で削除してから設定を開始してください。

自動設定が行われる条件などの詳細については、AMF応用編のAMFネットワーク未検出時の拡張動作 をご参照ください。システム時刻の設定

ログなどの記録日時を正確に保ち、各種機能を適切に動作させるため、システム時刻は正確にあわせて運用することをおすすめします。ルーターAの設定

ダイナミックDNSクライアント機能を有効にします。これには、ddns enable コマンドを使います。ddns enable

アップデートサーバーにIPv6アドレスの更新情報を通知するためのダイナミックDNS(DDNS)サービス固有設定を作成します。ddns-update-method コマンドでDDNSアップデートメソッドモードに入り、update-url 、update-interval 、suppress-ipv4-updates の各コマンドで具体的なパラメーターを設定します。「IP付加機能」/「ダイナミックDNSクライアント」 をご覧ください。?」をCLIから入力するには、Ctrl/V キーを入力してから ? を入力してください。単に ? を入力するとCLIヘルプが表示されてしまうためご注意ください。ddns-update-method openddns

update-url http://ddnsapi-v6.open.ad.jp/api/renew/?ABCDEFGHIJKLMNOPQR

update-interval 1

suppress-ipv4-updates

WANポートeth1でIPv6のステートレスアドレス自動設定(SLAAC)を有効にします。これにはipv6 enable コマンドを使います。「IPv6」/「IPv6インターフェース」 をご覧ください。ipv6 ddns-update-method コマンドを使います。interface eth1

ipv6 enable

ipv6 ddns-update-method openddns

LAN側インターフェースvlan1にIPアドレスを設定します。これにはip address コマンドを使います。「IP」/「IPインターフェース」 をご覧ください。interface vlan1

ip address 192.168.10.1/24

IPv6パケット転送機能を有効化します。これにはipv6 forwarding コマンドを使います。ipv6 forwarding

ファイアウォールやNATのルール作成時に使うエンティティー(通信主体)を定義します。「UTM」/「エンティティー定義」 をご覧ください。zone 、network 、ipv6 subnet 、host 、ipv6 address の各コマンドを使います。zone ipv6-internet

network wan

ipv6 subnet ::/0 interface eth1

host eth1

ipv6 address dynamic interface eth1

内部ネットワークを表すゾーン「ipv4-internal」を作成します。ip subnet コマンドも使います。zone ipv4-internal

network lan

ip subnet 172.16.0.0/30

ip subnet 192.168.0.0/16

ファイアウォールのルール作成時に通信内容を指定するために使う「アプリケーション」を定義します。application 、protocol 、dport の各コマンドを使います。「UTM」/「アプリケーション定義」 をご覧ください。application dhcpv6

protocol udp

dport 546 to 547

IPsecのESPパケットを表すカスタムアプリケーション「esp」を定義します。 application esp

protocol 50

ICMPv6パケットを表すカスタムアプリケーション「icmpv6」を定義します。 application icmpv6

protocol ipv6-icmp

ISAKMPパケットを表すカスタムアプリケーション「isakmp」を定義します。 application isakmp

protocol udp

dport 500

外部からの通信を遮断しつつ、内部からの通信は自由に行えるようにするファイアウォール機能の設定を行います。firewall 、rule 、protect の各コマンドを使います。「UTM」/「ファイアウォール」 をご覧ください。firewall

rule 10 permit any from ipv6-internet.wan.eth1 to ipv6-internet

rule 20 permit isakmp from ipv6-internet to ipv6-internet.wan.eth1

rule 30 permit esp from ipv6-internet to ipv6-internet.wan.eth1

rule 40 permit dhcpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 50 permit icmpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 100 permit any from ipv4-internal to ipv4-internal

protect

対向ルーターとの間で使用するISAKMPの事前共有鍵を設定します。これにはcrypto isakmp key コマンドを使います。crypto isakmp key secret policy tunnel0

IPv4 over IPv6 IPsecトンネルインターフェースtunnel0を作成します。interface コマンドで作成し、以下の設定を行います。tunnel source )tunnel destination )tunnel local selector )tunnel remote selector )tunnel protection ipsec )tunnel mode ipsec )ip address )ip tcp adjust-mss )「VPN」/「トンネルインターフェース」 を、IPsecの詳細は「VPN」/「IPsec」 をご覧ください。interface tunnel0

tunnel source eth1

tunnel destination sample2.i.open.ad.jp

tunnel local selector 1 0.0.0.0/0

tunnel remote selector 1 0.0.0.0/0

tunnel protection ipsec

tunnel mode ipsec ipv6

ip address 172.16.0.1/30

ip tcp adjust-mss pmtu

ルーターBのLAN側(192.168.20.0/24)への経路を設定します。これにはip route コマンドを使います。「IP」/「経路制御」 をご覧ください。ip route 192.168.20.0/24 tunnel0

以上で設定は完了です。end

ルーターBの設定

ダイナミックDNSクライアント機能を有効にします。これには、ddns enable コマンドを使います。ddns enable

アップデートサーバーにIPv6アドレスの更新情報を通知するためのダイナミックDNS(DDNS)サービス固有設定を作成します。ddns-update-method コマンドでDDNSアップデートメソッドモードに入り、update-url 、update-interval 、suppress-ipv4-updates の各コマンドで具体的なパラメーターを設定します。「IP付加機能」/「ダイナミックDNSクライアント」 をご覧ください。?」をCLIから入力するには、Ctrl/V キーを入力してから ? を入力してください。単に ? を入力するとCLIヘルプが表示されてしまうためご注意ください。ddns-update-method openddns

update-url http://ddnsapi-v6.open.ad.jp/api/renew/?RQPONMLKJIHGFEDCBA

update-interval 1

suppress-ipv4-updates

WANポートeth1でIPv6のステートレスアドレス自動設定(SLAAC)を有効にします。これにはipv6 enable コマンドを使います。「IPv6」/「IPv6インターフェース」 をご覧ください。ipv6 ddns-update-method コマンドを使います。interface eth1

ipv6 enable

ipv6 ddns-update-method openddns

LAN側インターフェースvlan1にIPアドレスを設定します。これにはip address コマンドを使います。「IP」/「IPインターフェース」 をご覧ください。interface vlan1

ip address 192.168.20.1/24

IPv6パケット転送機能を有効化します。これにはipv6 forwarding コマンドを使います。ipv6 forwarding

ファイアウォールやNATのルール作成時に使うエンティティー(通信主体)を定義します。「UTM」/「エンティティー定義」 をご覧ください。zone 、network 、ipv6 subnet 、host 、ipv6 address の各コマンドを使います。zone ipv6-internet

network wan

ipv6 subnet ::/0 interface eth1

host eth1

ipv6 address dynamic interface eth1

内部ネットワークを表すゾーン「ipv4-internal」を作成します。ip subnet コマンドも使います。zone ipv4-internal

network lan

ip subnet 172.16.0.0/30

ip subnet 192.168.0.0/16

ファイアウォールのルール作成時に通信内容を指定するために使う「アプリケーション」を定義します。application 、protocol 、dport の各コマンドを使います。「UTM」/「アプリケーション定義」 をご覧ください。application dhcpv6

protocol udp

dport 546 to 547

IPsecのESPパケットを表すカスタムアプリケーション「esp」を定義します。 application esp

protocol 50

ICMPv6パケットを表すカスタムアプリケーション「icmpv6」を定義します。 application icmpv6

protocol ipv6-icmp

ISAKMPパケットを表すカスタムアプリケーション「isakmp」を定義します。 application isakmp

protocol udp

dport 500

外部からの通信を遮断しつつ、内部からの通信は自由に行えるようにするファイアウォール機能の設定を行います。firewall 、rule 、protect の各コマンドを使います。「UTM」/「ファイアウォール」 をご覧ください。firewall

rule 10 permit any from ipv6-internet.wan.eth1 to ipv6-internet

rule 20 permit isakmp from ipv6-internet to ipv6-internet.wan.eth1

rule 30 permit esp from ipv6-internet to ipv6-internet.wan.eth1

rule 40 permit dhcpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 50 permit icmpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 100 permit any from ipv4-internal to ipv4-internal

protect

対向ルーターとの間で使用するISAKMPの事前共有鍵を設定します。これにはcrypto isakmp key コマンドを使います。crypto isakmp key secret policy tunnel0

IPv4 over IPv6 IPsecトンネルインターフェースtunnel0を作成します。interface コマンドで作成し、以下の設定を行います。tunnel source )tunnel destination )tunnel local selector )tunnel remote selector )tunnel protection ipsec )tunnel mode ipsec )ip address )ip tcp adjust-mss )「VPN」/「トンネルインターフェース」 を、IPsecの詳細は「VPN」/「IPsec」 をご覧ください。interface tunnel0

tunnel source eth1

tunnel destination sample1.i.open.ad.jp

tunnel local selector 1 0.0.0.0/0

tunnel remote selector 1 0.0.0.0/0

tunnel protection ipsec

tunnel mode ipsec ipv6

ip address 172.16.0.2/30

ip tcp adjust-mss pmtu

ルーターAのLAN側(192.168.10.0/24)への経路を設定します。これにはip route コマンドを使います。「IP」/「経路制御」 をご覧ください。ip route 192.168.10.0/24 tunnel0

以上で設定は完了です。end

設定の保存

■ 設定が完了したら、現在の設定内容を起動時コンフィグとして保存してください。これには、copy コマンドを「copy running-config startup-config awplus# copy running-config startup-config ↓

Building configuration...

[OK]

write file コマンド、write memory コマンドでも同じことができます。awplus# write memory ↓

Building configuration...

[OK]

「運用・管理」/「コンフィグレーション」 をご覧ください。ファイアウォールログについて

■ ファイアウォールのログをとるには、次のコマンド(log(filter) )を実行します。awplus(config)# log buffered level informational facility local5 ↓

show log )を実行します。ここでは、ファイアウォールが出力したログメッセージだけを表示させています。awplus# show log | include Firewall ↓

ルーターAのコンフィグ

!

ddns enable

!

ddns-update-method openddns

update-url http://ddnsapi-v6.open.ad.jp/api/renew/?ABCDEFGHIJKLMNOPQR

update-interval 1

suppress-ipv4-updates

!

interface eth1

ipv6 enable

ipv6 ddns-update-method openddns

!

interface vlan1

ip address 192.168.10.1/24

!

ipv6 forwarding

!

zone ipv6-internet

network wan

ipv6 subnet ::/0 interface eth1

host eth1

ipv6 address dynamic interface eth1

!

zone ipv4-internal

network lan

ip subnet 172.16.0.0/30

ip subnet 192.168.0.0/16

!

application dhcpv6

protocol udp

dport 546 to 547

!

application esp

protocol 50

!

application icmpv6

protocol ipv6-icmp

!

application isakmp

protocol udp

dport 500

!

firewall

rule 10 permit any from ipv6-internet.wan.eth1 to ipv6-internet

rule 20 permit isakmp from ipv6-internet to ipv6-internet.wan.eth1

rule 30 permit esp from ipv6-internet to ipv6-internet.wan.eth1

rule 40 permit dhcpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 50 permit icmpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 100 permit any from ipv4-internal to ipv4-internal

protect

!

crypto isakmp key secret policy tunnel0

!

interface tunnel0

tunnel source eth1

tunnel destination sample2.i.open.ad.jp

tunnel local selector 1 0.0.0.0/0

tunnel remote selector 1 0.0.0.0/0

tunnel protection ipsec

tunnel mode ipsec ipv6

ip address 172.16.0.1/30

ip tcp adjust-mss pmtu

!

ip route 192.168.20.0/24 tunnel0

!

end

ルーターBのコンフィグ

!

ddns enable

!

ddns-update-method openddns

update-url http://ddnsapi-v6.open.ad.jp/api/renew/?RQPONMLKJIHGFEDCBA

update-interval 1

suppress-ipv4-updates

!

interface eth1

ipv6 enable

ipv6 ddns-update-method openddns

!

interface vlan1

ip address 192.168.20.1/24

!

ipv6 forwarding

!

zone ipv6-internet

network wan

ipv6 subnet ::/0 interface eth1

host eth1

ipv6 address dynamic interface eth1

!

zone ipv4-internal

network lan

ip subnet 172.16.0.0/30

ip subnet 192.168.0.0/16

!

application dhcpv6

protocol udp

dport 546 to 547

!

application esp

protocol 50

!

application icmpv6

protocol ipv6-icmp

!

application isakmp

protocol udp

dport 500

!

firewall

rule 10 permit any from ipv6-internet.wan.eth1 to ipv6-internet

rule 20 permit isakmp from ipv6-internet to ipv6-internet.wan.eth1

rule 30 permit esp from ipv6-internet to ipv6-internet.wan.eth1

rule 40 permit dhcpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 50 permit icmpv6 from ipv6-internet to ipv6-internet.wan.eth1

rule 100 permit any from ipv4-internal to ipv4-internal

protect

!

crypto isakmp key secret policy tunnel0

!

interface tunnel0

tunnel source eth1

tunnel destination sample1.i.open.ad.jp

tunnel local selector 1 0.0.0.0/0

tunnel remote selector 1 0.0.0.0/0

tunnel protection ipsec

tunnel mode ipsec ipv6

ip address 172.16.0.2/30

ip tcp adjust-mss pmtu

!

ip route 192.168.10.0/24 tunnel0

!

end

(C) 2019 - 2025 アライドテレシスホールディングス株式会社

PN: 613-002735 Rev.AG