設定例集#133: NIFCLOUDとのL2VPN接続(L2TPv3 / IPsec方式)

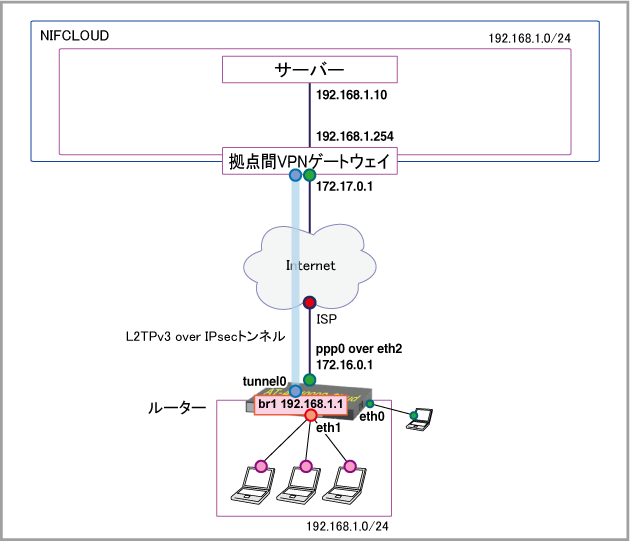

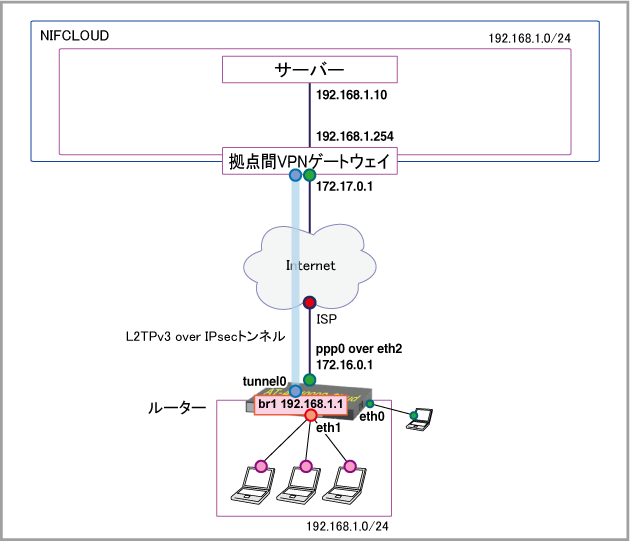

構成

ISPから提供された情報

ISP接続用ユーザー名

user@ispA

ISP接続用パスワード

isppasswdA

PPPoEサービス名

指定なし

WAN側IPアドレス

172.16.0.1/32

ブリッジの設定

ブリッジ メンバー

br1

eth1 tunnel0

ルーターの基本設定

WAN側物理インターフェース

eth2

WAN側(ppp0)IPアドレス

172.16.0.1/32

LAN側(br1)IPアドレス

192.168.1.1/24

VPN接続設定

拠点間VPNゲートウェイ(NIFCLOUD)

172.17.0.1(実際のIPアドレス確認方法 )

L2TPv3自装置ID

1

L2TPv3対向装置ID

2

L2TPv3ポート

1702

IKEフェーズ1(ISAKMP)設定

IKEバージョン

IKEv2

アルゴリズム

AES128 / SHA1 / Group2

SA有効期間

8時間

IKEフェーズ2(IPsec)設定

アルゴリズム

AES128 / SHA1

SA有効期間

1時間

ルーター・拠点間VPNゲートウェイ(NIFCLOUD)間: secret

事前設定

「環境別ガイド」 をご参照ください。

インターフェース名 IPv4アドレス 備考

eth0

192.168.10.1/24

管理用IPアドレス

eth1

未設定

eth2

未設定

構成が異なる場合はインターフェース名などを適宜読み替えてください。 ルーターの設定

WANポートeth2上にPPPoEインターフェースppp0を作成します。これには、encapsulation ppp コマンドを使います。「PPP」/「一般設定」 をご覧ください。interface eth2

encapsulation ppp 0

PPPインターフェースppp0に対し、PPPoE接続のための設定を行います。keepalive )ppp username )ppp password )ip address )ip tcp adjust-mss )「PPP」/「一般設定」 をご覧ください。interface ppp0

keepalive

ppp username user@ispA

ppp password isppasswdA

ip address 172.16.0.1/32

ip tcp adjust-mss 1414

ソフトウェアブリッジ「1」を作成します。これには、bridge コマンドを使います。「ブリッジング」/「一般設定」 をご覧ください。bridge 1

LAN側インターフェースeth1をソフトウェアブリッジ「1」のブリッジポートとして追加します。これにはbridge-group コマンドを使います。interface eth1

bridge-group 1

ブリッジインターフェースbr1にIPアドレスを設定します。これにはip address コマンドを使います。「IP」/「IPインターフェース」 をご覧ください。interface br1

ip address 192.168.1.1/24

対向ルーターとの間で使用するISAKMPの事前共有鍵を設定します。これにはcrypto isakmp key コマンドを使います。crypto isakmp key secret address 172.17.0.1

IPsecの通信方式を規定するIPsecプロファイルを作成します。「VPN」/「IPsec」 をご覧ください。crypto ipsec profile コマンドでIPsecプロファイルを作成し、以下の情報を設定します。lifetime )transform )crypto ipsec profile nifcloud-ipsec

lifetime seconds 3600

transform 1 protocol esp integrity SHA1 encryption AES128

ISAKMPの通信方式を規定するISAKMPプロファイルを作成します。「VPN」/「IPsec」 をご覧ください。crypto isakmp profile コマンドでISAKMPプロファイルを作成し、以下の情報を設定します。version )lifetime )dpd-interval )dpd-timeout )transform )crypto isakmp profile nifcloud-isakmp

version 2

lifetime 28800

dpd-interval 15

dpd-timeout 90

transform 1 integrity SHA1 encryption AES128 group 2

対向ルーターとの間で使用するISAKMPプロファイルを指定します。これにはcrypto isakmp peer コマンドを使います。crypto isakmp peer address 172.17.0.1 profile nifcloud-isakmp

NIFCLOUD側の設定にあわせるため、L2TPv3で使用するUDPポートを初期値の1701から1702に変更します。これには、l2tp unmanaged port コマンドを使います。l2tp unmanaged port 1702

L2TPv3 over IPsecトンネルインターフェースtunnel0を作成し、ソフトウェアブリッジ「1」に所属させます。interface コマンドでトンネルインターフェースを作成し、以下の情報を設定します。bridge-group )mtu )tunnel source )tunnel destination )tunnel local id )tunnel remote id )tunnel protection ipsec )tunnel mode l2tp v3 )「VPN」/「トンネルインターフェース」 を、L2TPv3の詳細は「VPN」/「L2TPv3」 を、IPsecの詳細は「VPN」/「IPsec」 をご覧ください。interface tunnel0

bridge-group 1

mtu 1500

tunnel source ppp0

tunnel destination 172.17.0.1

tunnel local id 1

tunnel remote id 2

tunnel protection ipsec profile nifcloud-ipsec

tunnel mode l2tp v3

ファイアウォールやNATのルール作成時に使うエンティティー(通信主体)を定義します。「UTM」/「エンティティー定義」 をご覧ください。zone 、network 、ip subnet の各コマンドを使います。zone private

network lan

ip subnet 192.168.1.0/24

ip subnet 192.168.10.0/24

外部ネットワークを表すゾーン「public」を作成します。host 、ip address の各コマンドも使います。zone public

network wan

ip subnet 0.0.0.0/0 interface ppp0

host ppp0

ip address 172.16.0.1

ファイアウォールやNATのルール作成時に通信内容を指定するために使う「アプリケーション」を定義します。application 、protocol 、sport 、dport の各コマンドを使います。「UTM」/「アプリケーション定義」 をご覧ください。application esp

protocol 50

ISAKMPパケットを表すカスタムアプリケーション「isakmp」を定義します。 application isakmp

protocol udp

sport 500

dport 500

UDPポート1702番を使うL2TPv3パケットを表すカスタムアプリケーション「l2tpv3」を定義します。 application l2tpv3

protocol udp

dport 1702

NAT-Traversalパケットを表すカスタムアプリケーション「nat-t」を定義します。 application nat-t

protocol udp

dport 4500

外部からの通信を遮断しつつ、内部からの通信は自由に行えるようにするファイアウォール機能の設定を行います。firewall 、rule 、protect の各コマンドを使います。「UTM」/「ファイアウォール」 をご覧ください。firewall

rule 10 permit any from public.wan.ppp0 to public.wan

rule 20 permit isakmp from public.wan to public.wan.ppp0

rule 30 permit esp from public.wan to public.wan.ppp0

rule 40 permit nat-t from public.wan to public.wan.ppp0

rule 50 permit l2tpv3 from public.wan to public.wan.ppp0

rule 60 permit any from private to private

rule 70 permit any from private to public

protect

LAN側ネットワークに接続されているすべてのコンピューターがダイナミックENAT機能を使用できるよう設定します。nat 、rule 、enable の各コマンドを使います。「UTM」/「NAT」 をご覧ください。nat

rule 10 masq any from private to public

enable

デフォルト経路(0.0.0.0/0)を設定します。これにはip route コマンドを使います。「IP」/「経路制御」 をご覧ください。ip route 0.0.0.0/0 ppp0

以上で設定は完了です。end

設定の保存

■ 設定が完了したら、現在の設定内容を起動時コンフィグとして保存してください。これには、copy コマンドを「copy running-config startup-config awplus# copy running-config startup-config ↓

Building configuration...

[OK]

write file コマンド、write memory コマンドでも同じことができます。awplus# write memory ↓

Building configuration...

[OK]

「運用・管理」/「コンフィグレーション」 をご覧ください。ファイアウォールログについて

■ ファイアウォールのログをとるには、次のコマンド(log(filter) )を実行します。awplus(config)# log buffered level informational facility local5 ↓

show log )を実行します。ここでは、ファイアウォールが出力したログメッセージだけを表示させています。awplus# show log | include Firewall ↓

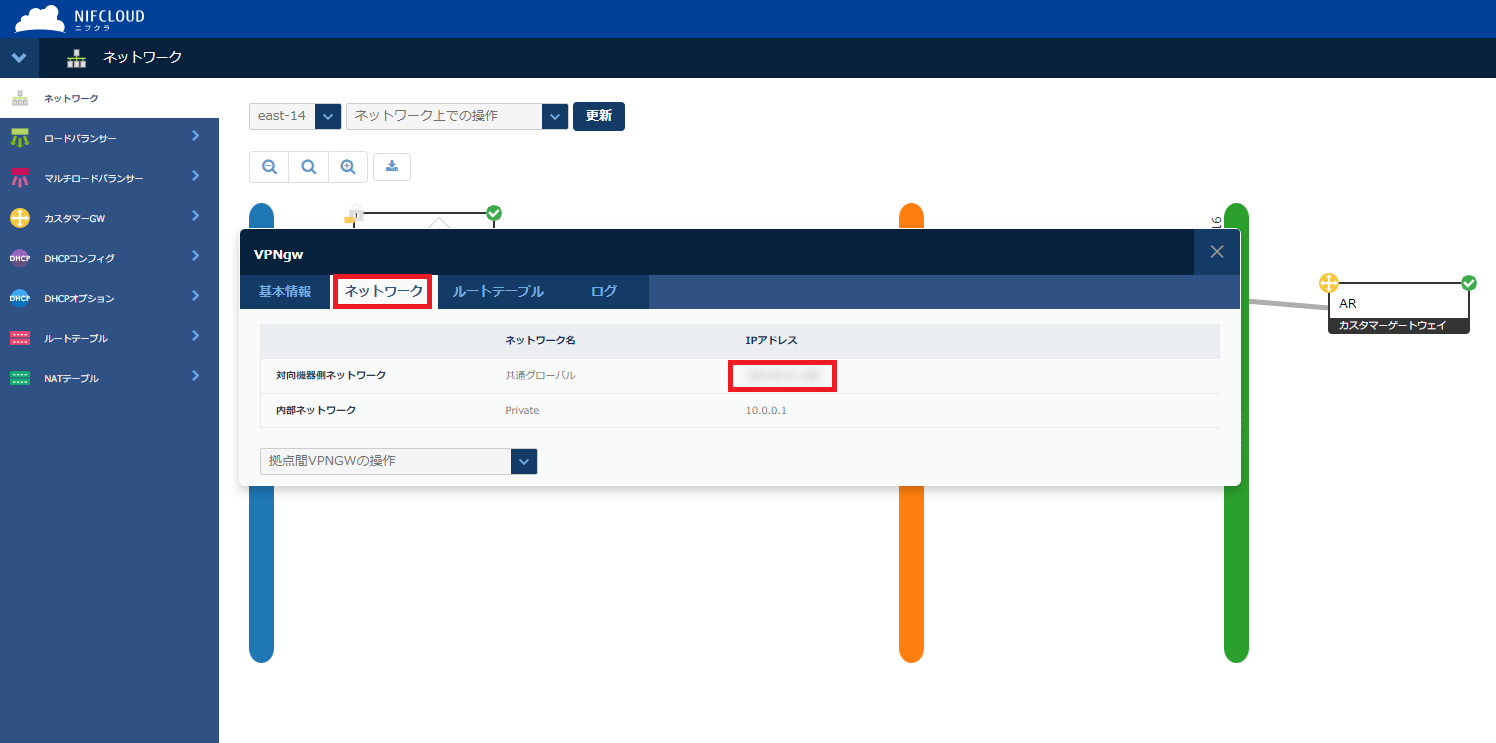

NIFCLOUDの設定

詳細はNIFCLOUDのドキュメントをご参照ください。

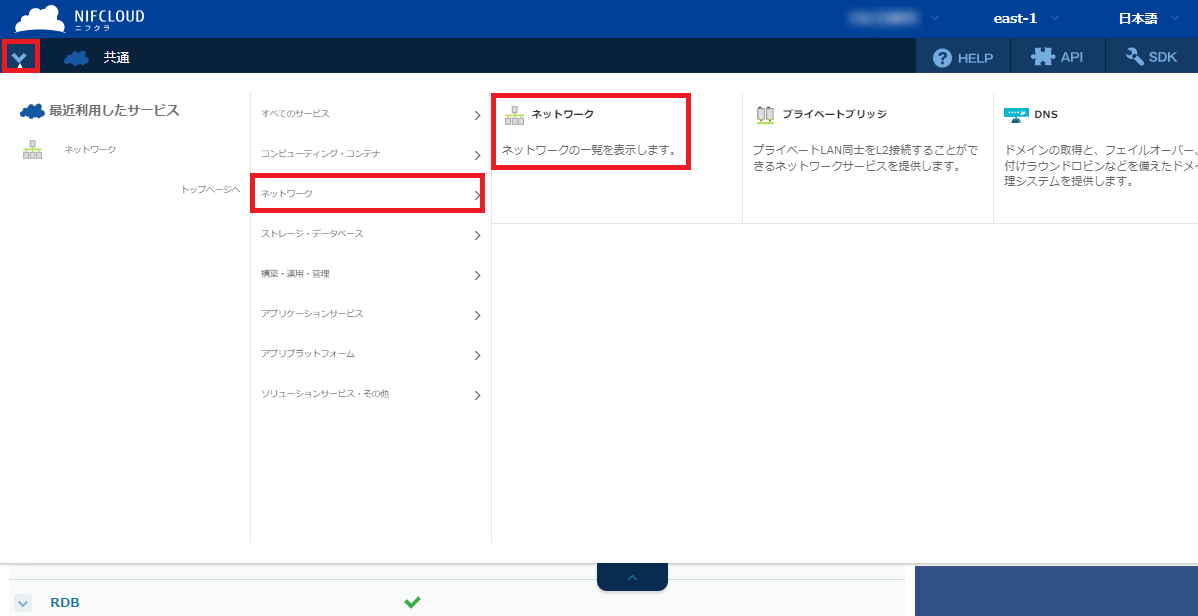

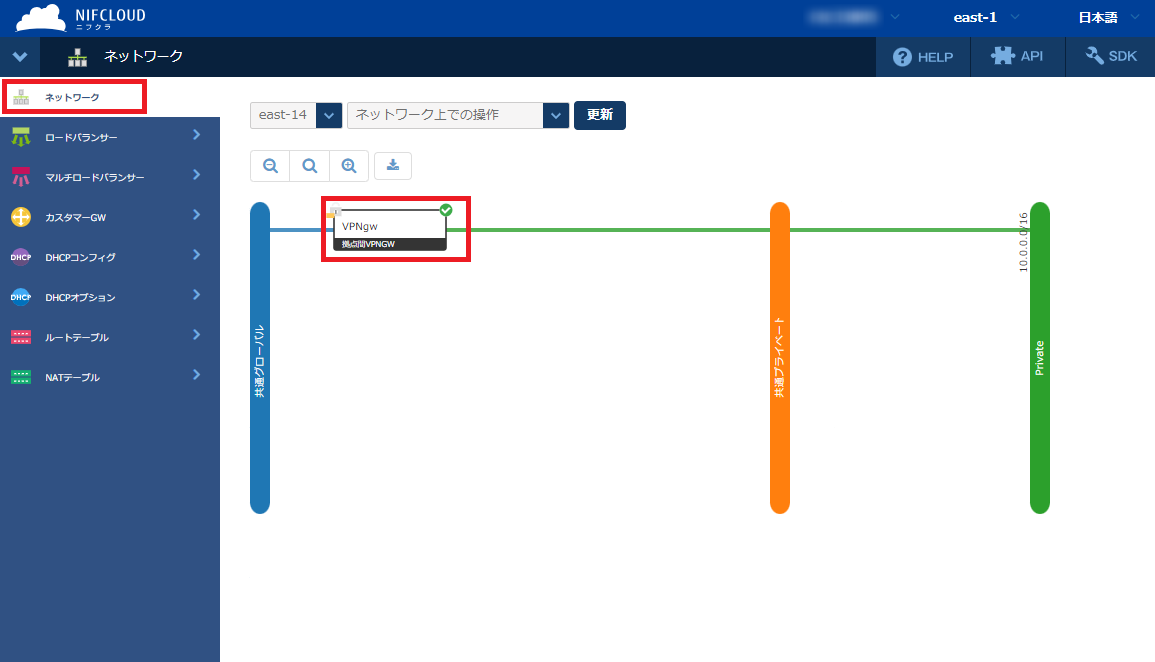

NIFCLOUDのコントロールパネルにログインします。 画面左上の「v」メニューから「ネットワーク」をクリックしてネットワーク図を開きます。

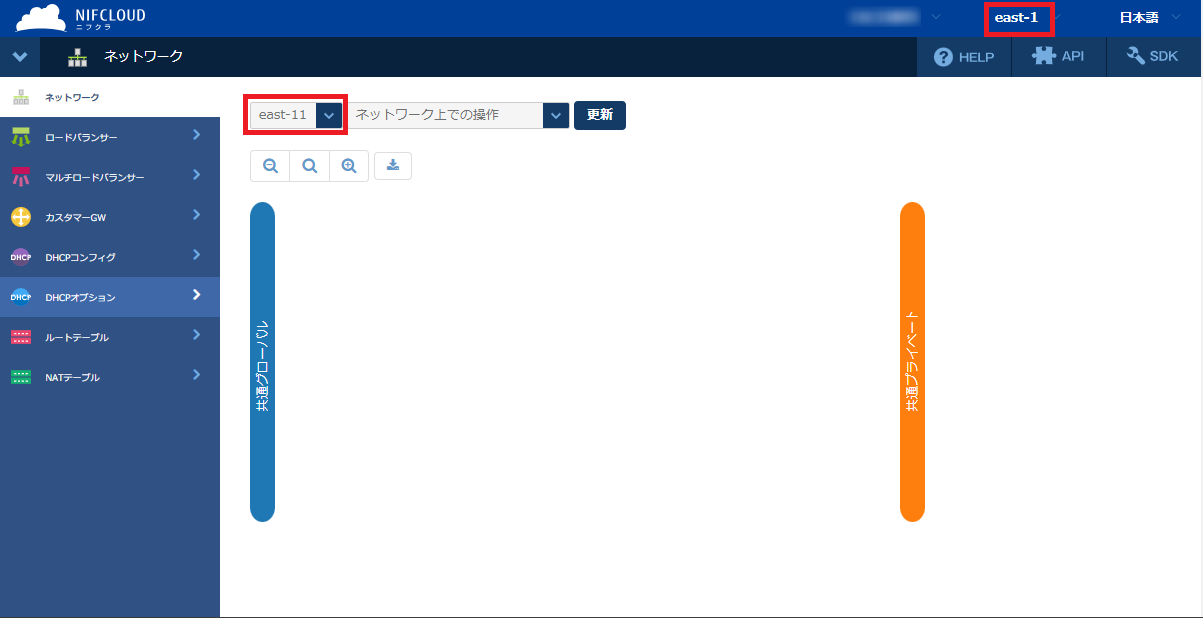

適切なリージョンとゾーンを選択します。

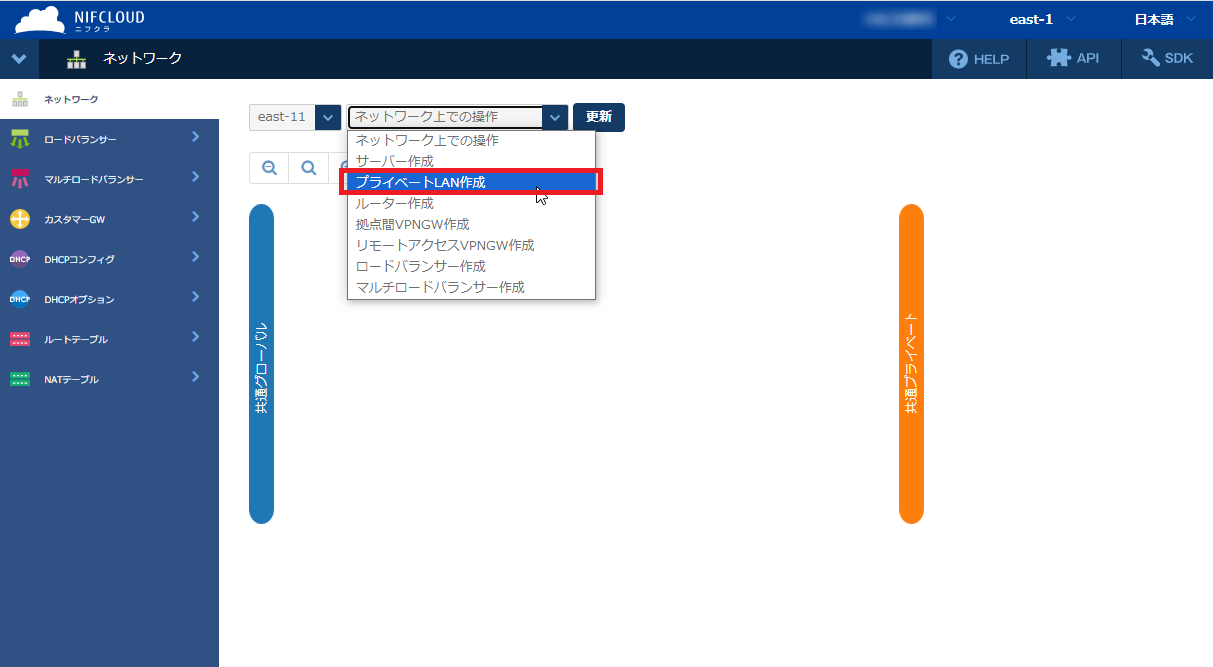

NIFCLOUD側の仮想サブネット(プライベートLAN)を作成します。

下記のとおり各項目を選択・入力します。

プライベートLAN名:Private(一例) ゾーン:適切なものを選択 CIDR:192.168.1.0/24(NIFCLOUD仮想サブネット。L2VPN接続する本製品のLAN側サブネットと共通) 料金プラン:適切なものを選択

入力後、右下の「確認へ」をクリックして確認画面へ移り、内容に問題がなければ「作成する」をクリックします。

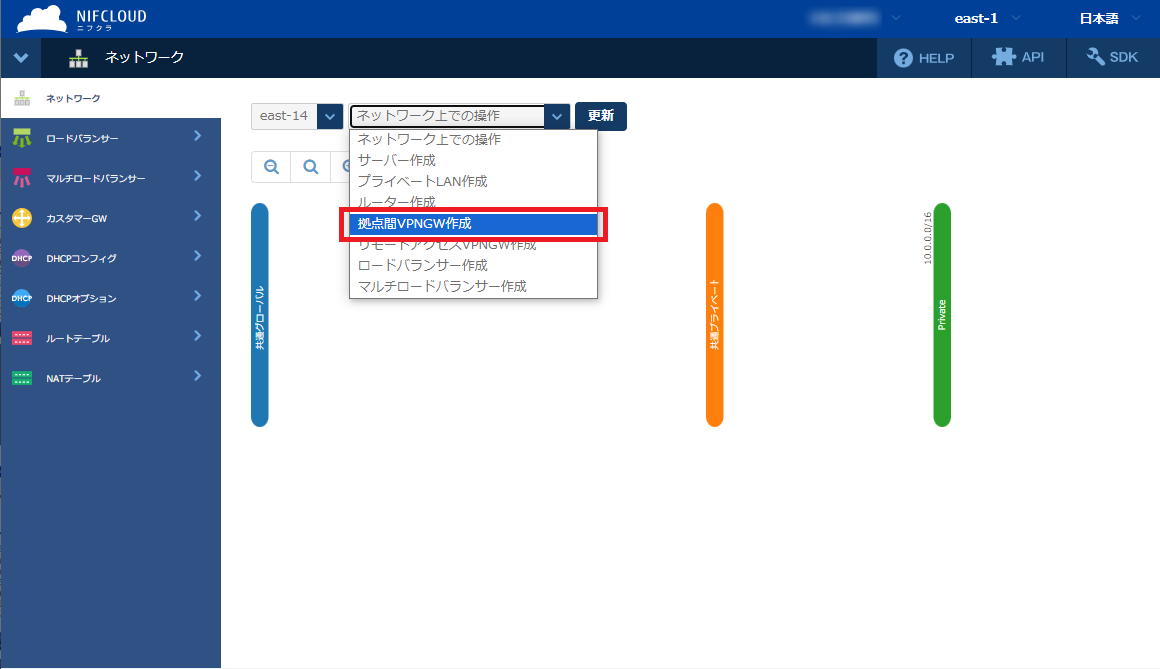

NIFCLOUD側の拠点間VPNゲートウェイ(拠点間VPNGW)を作成します。

下記のとおり各項目を選択・入力します。

拠点間VPNGW名:VPNgw(一例) ゾーン:適切なものを選択 タイプ:適切なものを選択 料金プラン:適切なものを選択

入力後、右下の「ネットワーク設定へ」をクリックします。

下記のとおり各項目を選択・入力します。

対向機器側ネットワーク 内部ネットワーク

ネットワーク名:Private (192.168.1.0/24) (さきほど作成したもの) IPアドレス:192.168.1.254(拠点間VPNGWのプライベートLAN側IPアドレス)

入力後、右下の「ファイアウォール設定へ」をクリックします。

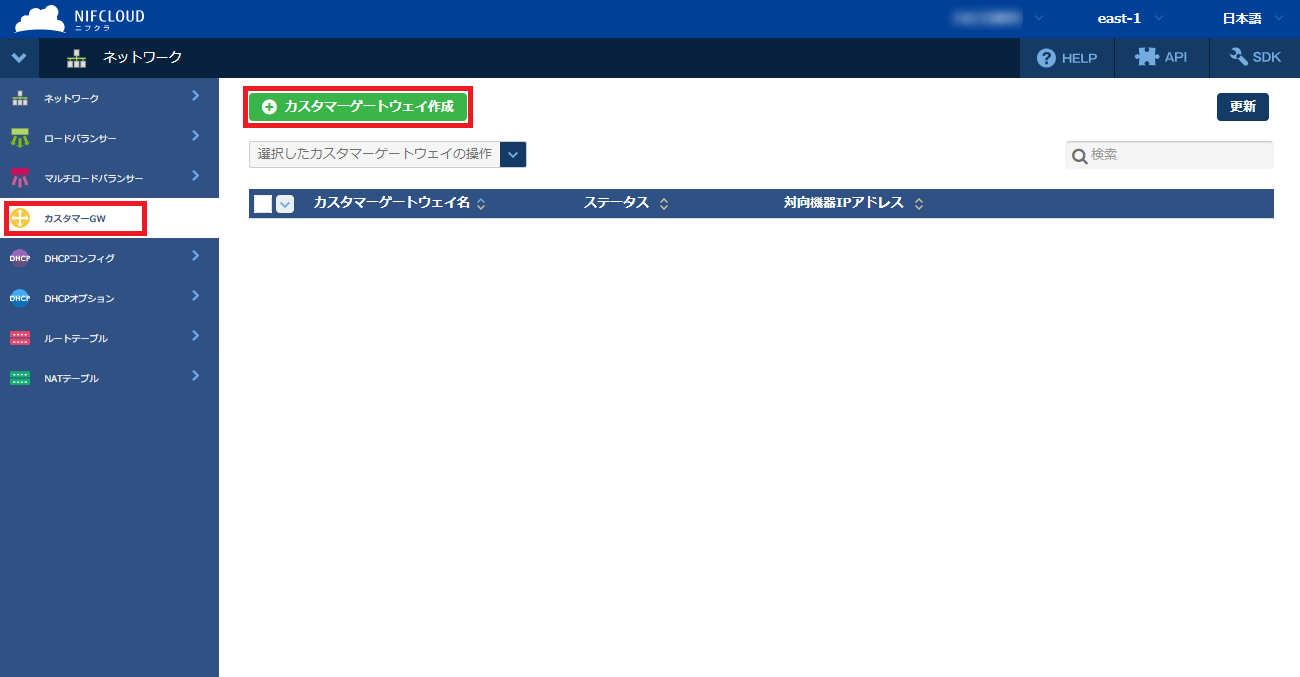

今回はファイアウォールの設定を行わないので、そのまま「確認へ」をクリックし、表示された内容に問題がなければ「作成する」をクリックします。 NIFCLOUDから見た対向ルーター(カスタマーゲートウェイ)、すなわち本製品の情報を指定します。

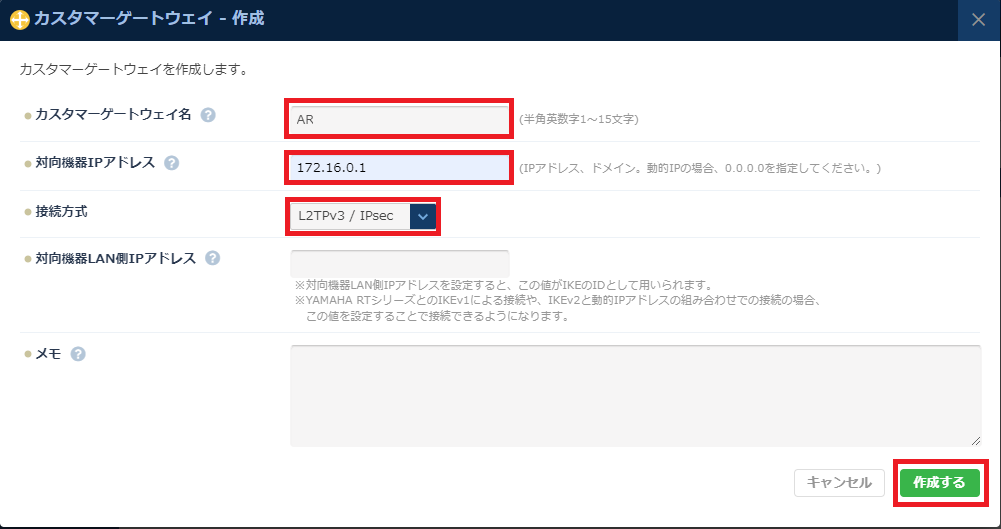

下記のとおり各項目を選択・入力します。

カスタマーゲートウェイ名:AR(一例) 対向機器IPアドレス:172.16.0.1(本製品のWAN側IPアドレス) 接続方式:L2TPv3 / IPsec

入力後、右下の「作成する」をクリックします。

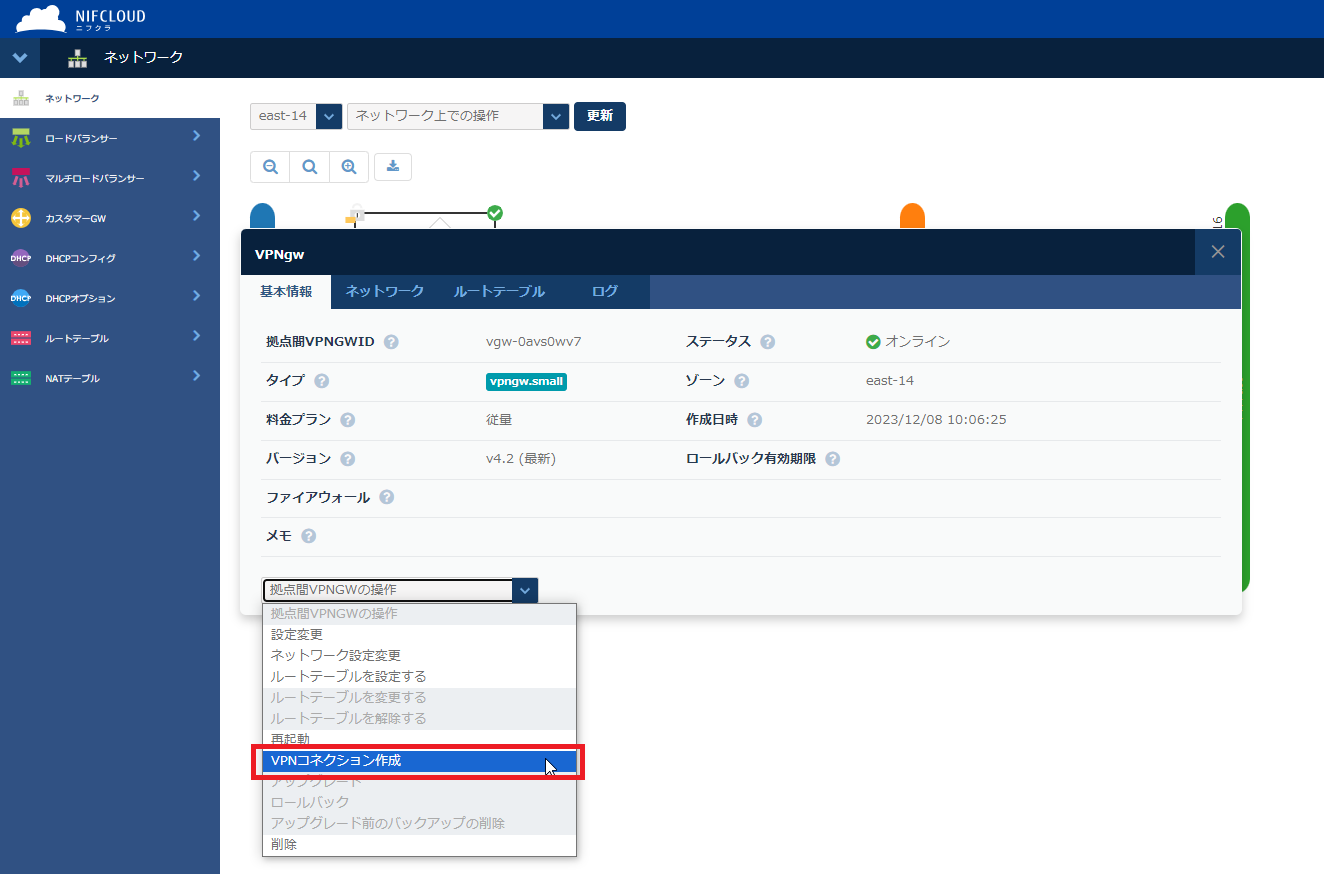

NIFCLOUD側の拠点間VPNゲートウェイから本製品(カスタマーゲートウェイ)に対するVPN接続設定を行います。

「拠点間VPNGWの操作」ドロップダウンから「VPNコネクション作成」を選択します。

下記のとおり各項目を選択・入力します。

カスタマーゲートウェイ:AR(さきほど作成したもの) 接続方式:L2TPv3 / IPsec IKEバージョン:IKEv2 暗号化アルゴリズム:AES128 認証アルゴリズム:SHA1 事前共有鍵:secret IKE lifetime:28800(デフォルト) ESP lifetime:3600(デフォルト) DH Group:デフォルト

入力後、右下の「トンネル設定へ」をクリックします。

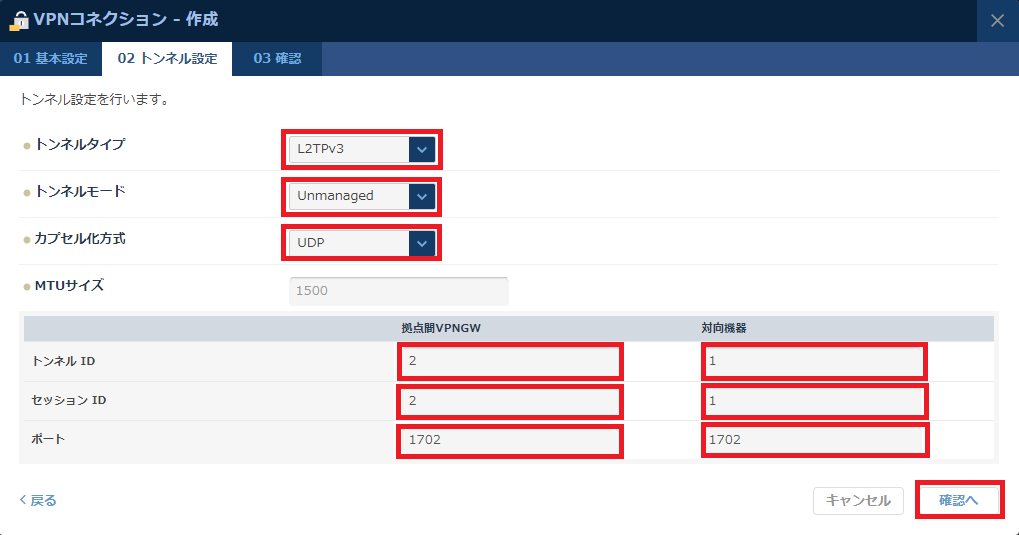

下記のとおり各項目を選択・入力します。

トンネルタイプ:L2TPv3 トンネルモード:Unmanaged カプセル化方式:UDP トンネルID セッションID ポート

入力後、右下の「確認へ」をクリックします。

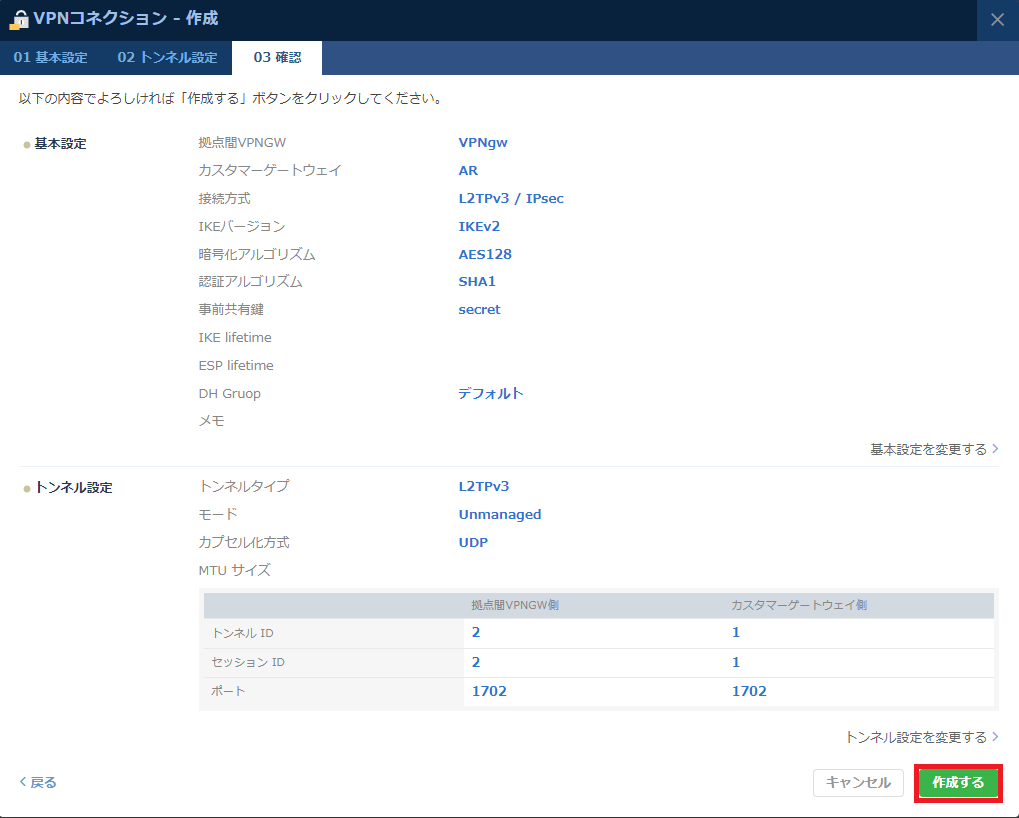

内容に問題がなければ「作成する」をクリックします。

画面左の「ネットワーク」をクリックしてネットワーク図を開き、作成した「拠点間VPNGW」をクリックしてVPNの基本情報を開きます。

ルーターのコンフィグ

!

interface eth2

encapsulation ppp 0

!

interface ppp0

keepalive

ppp username user@ispA

ppp password isppasswdA

ip address 172.16.0.1/32

ip tcp adjust-mss 1414

!

bridge 1

!

interface eth1

bridge-group 1

!

interface br1

ip address 192.168.1.1/24

!

crypto isakmp key secret address 172.17.0.1

!

crypto ipsec profile nifcloud-ipsec

lifetime seconds 3600

transform 1 protocol esp integrity SHA1 encryption AES128

!

crypto isakmp profile nifcloud-isakmp

version 2

lifetime 28800

dpd-interval 15

dpd-timeout 90

transform 1 integrity SHA1 encryption AES128 group 2

!

crypto isakmp peer address 172.17.0.1 profile nifcloud-isakmp

!

l2tp unmanaged port 1702

!

interface tunnel0

bridge-group 1

mtu 1500

tunnel source ppp0

tunnel destination 172.17.0.1

tunnel local id 1

tunnel remote id 2

tunnel protection ipsec profile nifcloud-ipsec

tunnel mode l2tp v3

!

zone private

network lan

ip subnet 192.168.1.0/24

ip subnet 192.168.10.0/24

!

zone public

network wan

ip subnet 0.0.0.0/0 interface ppp0

host ppp0

ip address 172.16.0.1

!

application esp

protocol 50

!

application isakmp

protocol udp

sport 500

dport 500

!

application l2tpv3

protocol udp

dport 1702

!

application nat-t

protocol udp

dport 4500

!

firewall

rule 10 permit any from public.wan.ppp0 to public.wan

rule 20 permit isakmp from public.wan to public.wan.ppp0

rule 30 permit esp from public.wan to public.wan.ppp0

rule 40 permit nat-t from public.wan to public.wan.ppp0

rule 50 permit l2tpv3 from public.wan to public.wan.ppp0

rule 60 permit any from private to private

rule 70 permit any from private to public

protect

!

nat

rule 10 masq any from private to public

enable

!

ip route 0.0.0.0/0 ppp0

!

end

(C) 2022 - 2025 アライドテレシスホールディングス株式会社

PN: 613-003066 Rev.M