AT-RADgate(AT-VST-APL/AT-VST-VRT版) リファレンスマニュアル 1.1.0

本マニュアルでは、アプライアンスボックス AT-VST-APLまたはAT-Vista Manager EX同梱の仮想化環境対応ソフトウェア AT-VST-VRT上で動作するRADIUSサーバー「AT-RADgate」の機能と設定画面について詳細に解説しています。AT-RADgateを活用するための参考資料としてご利用ください。

はじめに

対象製品とバージョン

本マニュアルは、以下の製品のソフトウェアバージョン「1.1.0」を対象に記述されています。ただし、執筆時には開発中のバージョンを用いたため、画面表示などが実際の製品とは異なる場合があります。また、旧バージョンから機能的な変更がない場合は、画面表示などに旧バージョンのものを使っている場合があります。あらかじめご了承ください。

AT-RADgate アプリケーション(AT-VST-APL版)

AT-RADgate アプリケーション(AT-VST-VRT版)

製品のご使用にあたっては、必ず弊社ホームページに掲載のリリースノートや添付書類をお読みになり、最新の情報をご確認ください。リリースノートや添付書類には、製品のバージョンごとの注意事項や最新情報が記載されています。サポート機能と制限事項

原則として、本マニュアルに記載されていない機能はサポート対象外です。また、本マニュアルに記載されている機能でも、サポート対象外となることがあります。各バージョンにおける新規機能や機能の変更点、制限事項については、弊社ホームページに掲載のリリースノートや添付書類でご確認ください。マニュアルの提供形態

本マニュアルはHTML(Hyper Text Markup Language)形式のオンラインマニュアルです。弊社Webサイトにて最新バージョンを見ることができます。印刷物としては提供しておりませんので、必要な場合はHTMLファイルをプリンターで出力してご使用ください。マニュアルの構成

本マニュアルの構成について説明します。章構成

本マニュアルの章は、「AT-RADgateの概要」「設定画面へのアクセス」「クイックツアー」「リファレンス編」「付録」に分けられています。

AT-RADgateの概要

設定画面へのアクセス

クイックツアー

リファレンス編

ポリシー管理 認証ポリシーの閲覧、編集などについて説明しています。 ステータス確認 認証済みサプリカントの閲覧、ネットワークからの切断などについて説明しています。 イベント管理 AT-RADgateのイベントログの閲覧などについて説明しています。 アカウント管理 AT-RADgateの管理者アカウントの閲覧、管理などについて説明しています。 システム管理 AT-RADgateのシステム設定の管理などについて説明しています。

付録

表記について

本マニュアルにおける各種表記について説明します。

総称

AT-RADgate AT-VST-APL AT-VST-VRT AVM EX AW+スイッチ

例

設定例では、IPアドレス、ドメイン名、ログイン名、パスワードなどに具体的な文字列や値を使用していますが、これらは例として挙げただけの架空の存在です。実際に運用を行う場合は、お客様の環境におけるものをご使用ください。最新情報

製品の出荷後は、弊社Webサイトでマニュアルなどの正誤情報や改版されたマニュアル、アップデートされたソフトウェアなどの最新の情報を公開しています。

http://www.allied-telesis.co.jp/

ご注意

本書に関する著作権等の知的財産権は、アライドテレシス株式会社(弊社)の親会社であるアライドテレシスホールディングス株式会社が所有しています。商標について

CentreCOM、CentreNET、SwitchBlade、TELESYN、AlliedView、VCStackロゴ、EPSRingロゴ、LoopGuardロゴ、PoE plusロゴ、AT-UWC、Allied Telesis Unified Wireless Controller、SecureEnterpriseSDNロゴ、AT-VA、AT-Vista Managerはアライドテレシスホールディングス株式会社の登録商標です。

Windows、MS-DOS、Windows NTは、米国Microsoft Corporationの米国およびその他の国における登録商標です。

その他、この文書に記載されているソフトウェアおよび周辺機器の名称は各メーカーの商標または登録商標です。

マニュアルバージョン

2025年2月 Rev.A(Ver.1.0.0)

2025年6月 Rev.B(Ver.1.1.0)

AT-RADgateの概要 / AT-RADgateについて

AT-RADgateの位置づけ

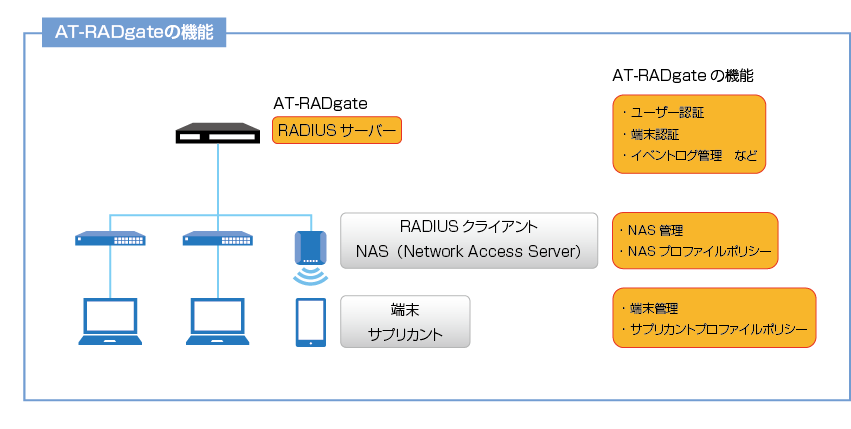

AT-RADgateは、RADIUS認証サーバーです。用語解説

AT-RADgateでは以下の用語を使用しています。

表 1:用語解説

用語

説明

RADIUSサーバー

RADIUS(Remote Authentication Dial In User Service)プロトコルを使って、認証サービスを提供するサーバーです。AT-RADgateの基本機能です。

NAS(Network Access Server)

端末を接続するインターフェースを持ち、RADIUSサーバーに対して認証要求を送信する機器です。AT-RADgateではNASと呼びます。

端末

NASに接続する端末です。サプリカント、エンドポイントとも呼びます。

認証

NASからの認証要求に対して、認証対象のユーザーまたは端末の正当性を確認するRADIUSサーバーの処理を指します。

認可

認証に成功したユーザーまたは端末に対して、割り当てる権限を決定するRADIUSサーバーの処理を指します。

認証ポリシー

正当で承認すべき要求かどうかを判断するために、AT-RADgateが利用するルールを指します。

認証方式

AT-RADgateがサポートする認証方式は以下です。

PAP EAP-MD5 EAP-PEAP EAP-TLS EAP-TTLS(PAP, MS-CHAPv2)

常にすべての認証プロトコルが有効になっています。無効にはできません。 ユーザー認証と端末認証

通常のRADIUS認証は、認証要求メッセージのUser-Name属性に格納されたユーザーの認証を行います。なお、AT-RADgateは認証要求メッセージのUser-Name属性に格納された値がMACアドレスを表す文字列の場合は、MACアドレスによるユーザー端末の認証機能が提供されます。認証・認可と認証ポリシー

AT-RADgateは登録されたユーザーまたは端末の情報に基づき、登録されたNAS(Network Access Server)からの認証要求の処理を行います。NASとの通信にはRADIUSプロトコルが使用されます。この処理は下記の2つのフェーズから構成されています。

表 2

処理

目的

認証

認証対象のユーザーまたは端末の正当性を確認する

認可

認証対象のユーザーまたは端末に割り当てる権限を決定する

これらの処理は、AT-RADgateに登録されている認証ポリシー、または連携している外部システムのデータベースに基づき実施されます。AT-RADgateの認証ポリシーには、下記の種類のポリシーが定義されています。管理者はポリシーを適切に設定し、ユーザーまたは端末のアクセス制御を行います。

表 3

ポリシー名

説明

ユーザー

アクセス制御対象のユーザーを定義します。ユーザー認証で参照されユーザー名とパスワードが一致したユーザーに設定された属性値が割り当てられます。どのポリシーとも一致しないユーザーは認証失敗となります。

端末

アクセス制御対象の端末を定義します。端末認証で参照され、MACアドレスが一致した端末に設定された属性値が割り当てられます。どのポリシーとも一致しない端末は、未登録端末の属性が割り当てられます。

NAS

ユーザーまたは端末のアクセス制御を行う装置を定義します。

NASプロファイル

NASの設定パラメーターを定義します。

サプリカントプロファイル

承認されたサプリカントに割り当てるパラメーターを定義します。

各ポリシーの詳細を説明します。NASポリシー

AT-RADgateは受信したRADIUSメッセージの送信元の認証を行い、合格したもののみ処理を行います。認証はメッセージの送信元IPアドレスとメッセージに格納されている事前共有鍵が、NASポリシーに登録されているものと一致するかで判断されます。ユーザー認証と端末認証のポリシー

AT-RADgateはユーザー認証と端末認証機能を提供します。認証機能はアクセス要求の発信者であるサプリカントの接続先NAS、接続を行うユーザー、ユーザーが操作している端末を検出し、NASとユーザー情報が認証ポリシーに登録されているものと合致した場合は接続許可を与え、それ以外の場合は接続を拒否する処理になります。

Windows Active Directoryと連携設定された状態でEAP-PEAP方式の認証要求を受けた場合、自身の認証ポリシーでなく、Windows Active Directoryのデータベースを用いてユーザー認証を行います。 端末認証が有効でMACベース認証要求を受けた場合、ユーザー認証を行わず、端末認証のみを行います。

MACベース認証要求は、受信した認証要求メッセージが下記の要件を満たした要求です。 認可

AT-RADgateは、認証成功したユーザーまたは端末に対して追加の設定を割り当てることができます。追加の設定はサプリカントプロファイルとして認証ポリシーに登録されます。サプリカントプロファイルには優先度が設定されおり、優先度の高い順に認証済みのユーザーまたは端末と、サプリカントプロファイルの照合が行われ、最初に一致したプロファイルの設定情報がユーザーまたは端末に割り当てられます。サプリカントパラメーター

アクセス要求を行ったサプリカントは認証処理により、接続先NAS、ユーザー、および端末情報が割り当てられます。これらの情報を合算したものがサプリカントパラメーターであり、認可処理におけるサプリカントプロファイルの照合処理では、このサプリカントパラメーターとの比較が行われます。サプリカントパラメーターは下記のとおりです。

端末MACアドレス 端末名 登録済み端末/未登録端末 アクセスレベル タグ

サプリカントパラメーターの内容はAT-RADgate内部で使用するため確認することはできません。 サプリカントプロファイル

サプリカントプロファイルは、主に優先度、サプリカントパラメーター一致条件、サプリカント設定で構成されます。

サプリカントプロファイルの優先度が同一の場合、どのサプリカントプロファイルから順に照合が行われるかどうかは不定です。そのため条件を明示的に分ける場合は、優先度を別の値で設定するようにしてください。

全ての端末 端末MACアドレス 登録済み端末 未登録端末 端末名 アクセスレベル タグ

サプリカント設定に設定可能なパラメーターは下記になります。

アクション VLAN フィルターID フィルタールール

設定画面へのアクセス / 設定の開始

AT-RADgateを使用するための準備

AT-RADgateを使用するには、AT-VST-APLまたはAT-VST-VRTでAT-RADgate アプリケーションが使用できる状態になっている必要があります。AT-RADgateクライアント要件

AT-RADgateに対する設定は、WebブラウザーからGUI(Graphical User Interface)にアクセスして行います。

Microsoft Edge Google Chrome

リリース済みの最新のバージョンをご利用ください。

Microsoft EdgeはChromiumベースが対象です。

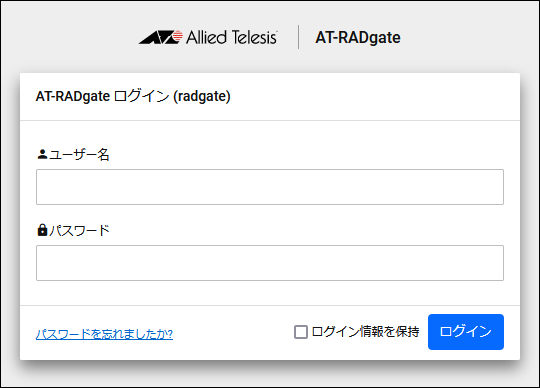

AT-RADgateの設定画面は、お使いのブラウザーの言語設定に合わせて英語または日本語で表示されます。日本語以外の言語が設定されている場合は、すべて英語で表示されます。 設定画面へのログイン

AT-RADgateの設定画面にログインするには、次の手順に従ってください。

次に示すいずれかの方法で、AT-RADgateの設定画面にログインします。

WebブラウザーとAT-RADgateとの間の通信は、HTTPSで行われます。

Webブラウザーを起動し、AT-RADgateに設定されたIPアドレスを入力するhttps://192.168.1.10

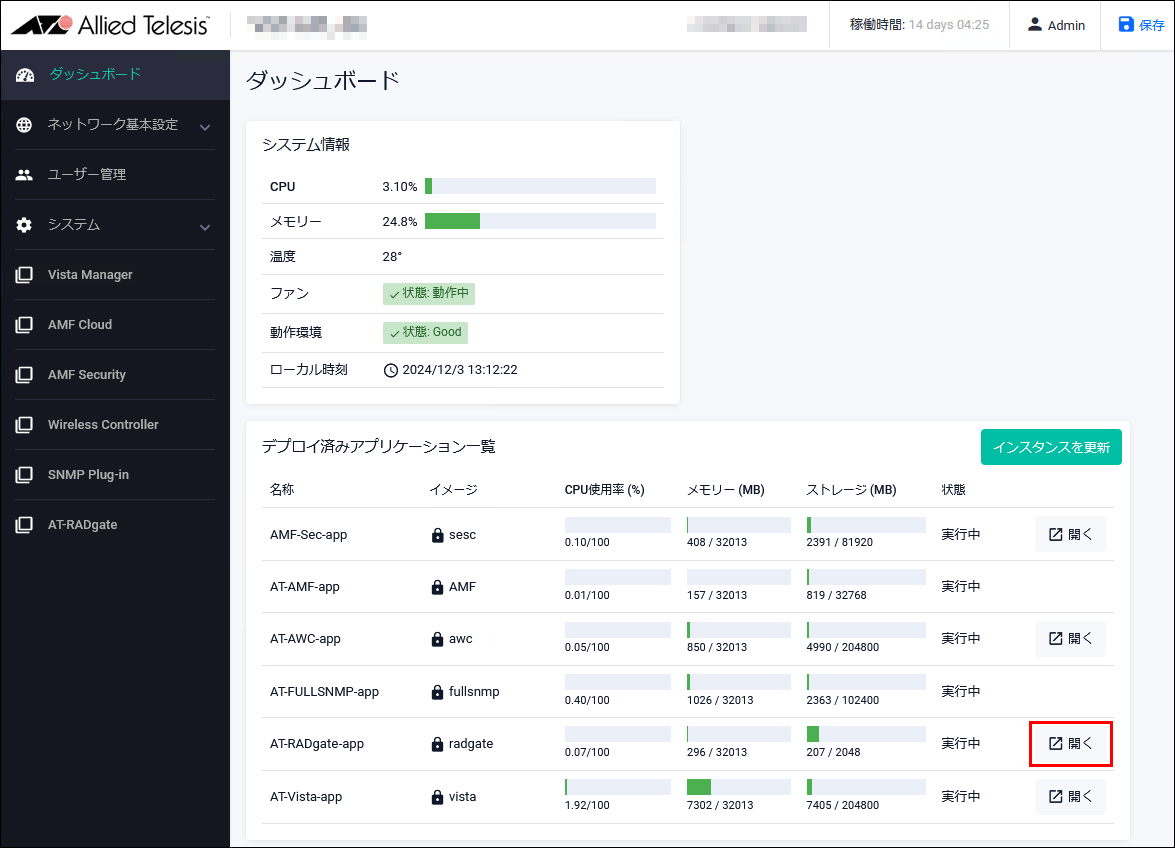

AT-VST-APLまたはAT-VST-VRTのダッシュボード画面で、「AT-RADgate-app」の「開く」ボタンをクリックする AT-VST-APLまたはAT-VST-VRTのAT-RADgate管理画面で、「開く」ボタンをクリックする

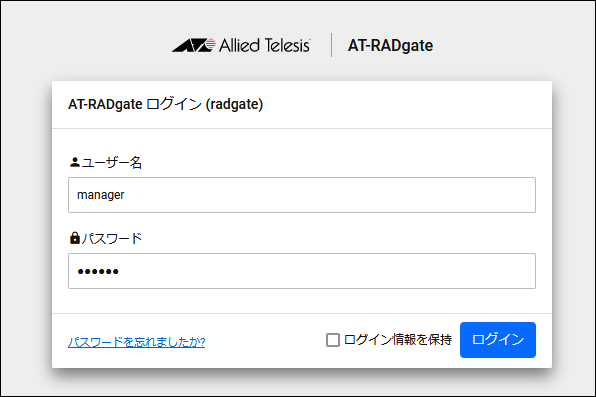

AT-RADgateログイン画面が表示されますので、「ユーザー名」と「パスワード」を入力して、「ログイン」ボタンをクリックします。入力したパスワードは、「●」で表示されます。

初期設定の「ユーザー名」は「manager」、「パスワード」は「friend」です。

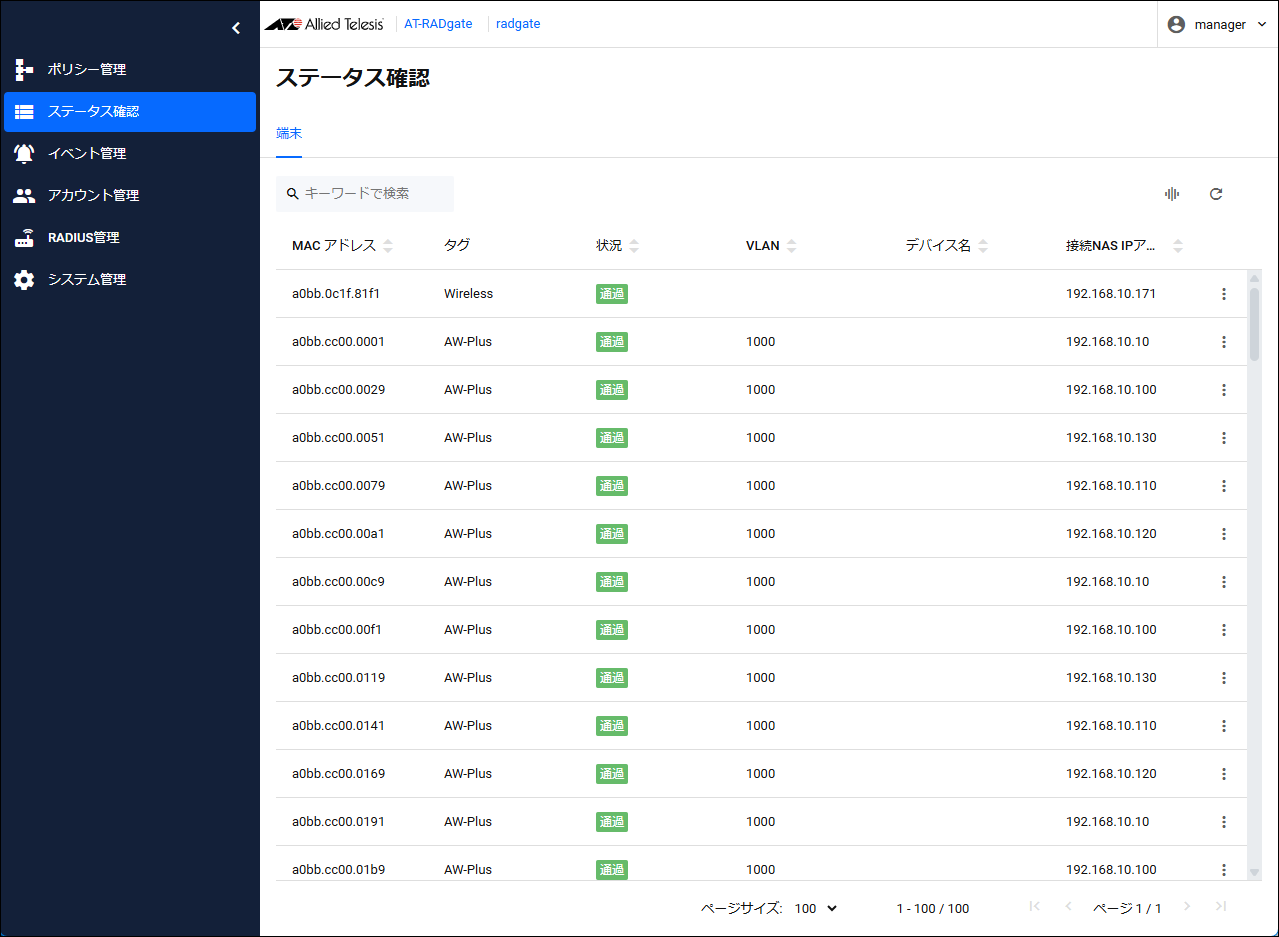

セキュリティーの警告画面が表示された場合は、画面の指示に従ってサイトの閲覧を続行してください。なお、信頼できる認証局が発行したSSLサーバー証明書を取得している場合は、ログイン後、「システム管理 / ネットワーク設定」 画面の「サーバー証明書」で、AT-RADgateにSSLサーバー証明書を登録することができます。 AT-RADgateのログインに成功すると、「ステータス確認」 画面の「端末」タブが表示されます。

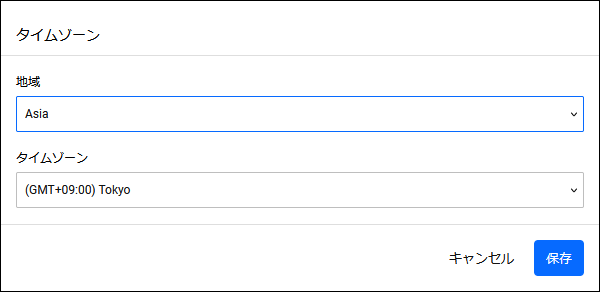

・各画面で何も操作しない状態が10分続くと自動的にログアウトされ、設定画面に操作を加えようとすると「ユーザー名」と「パスワード」の再入力を促すダイアログが表示されます。 タイムゾーンの設定

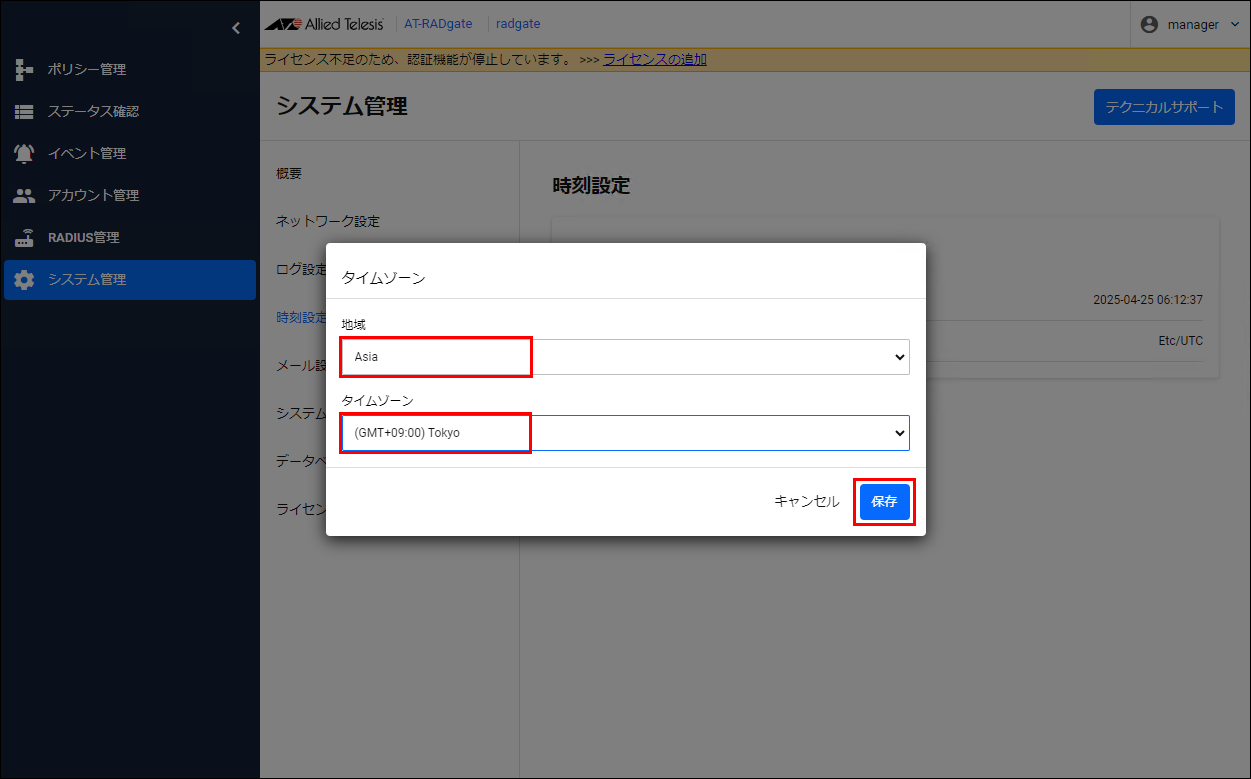

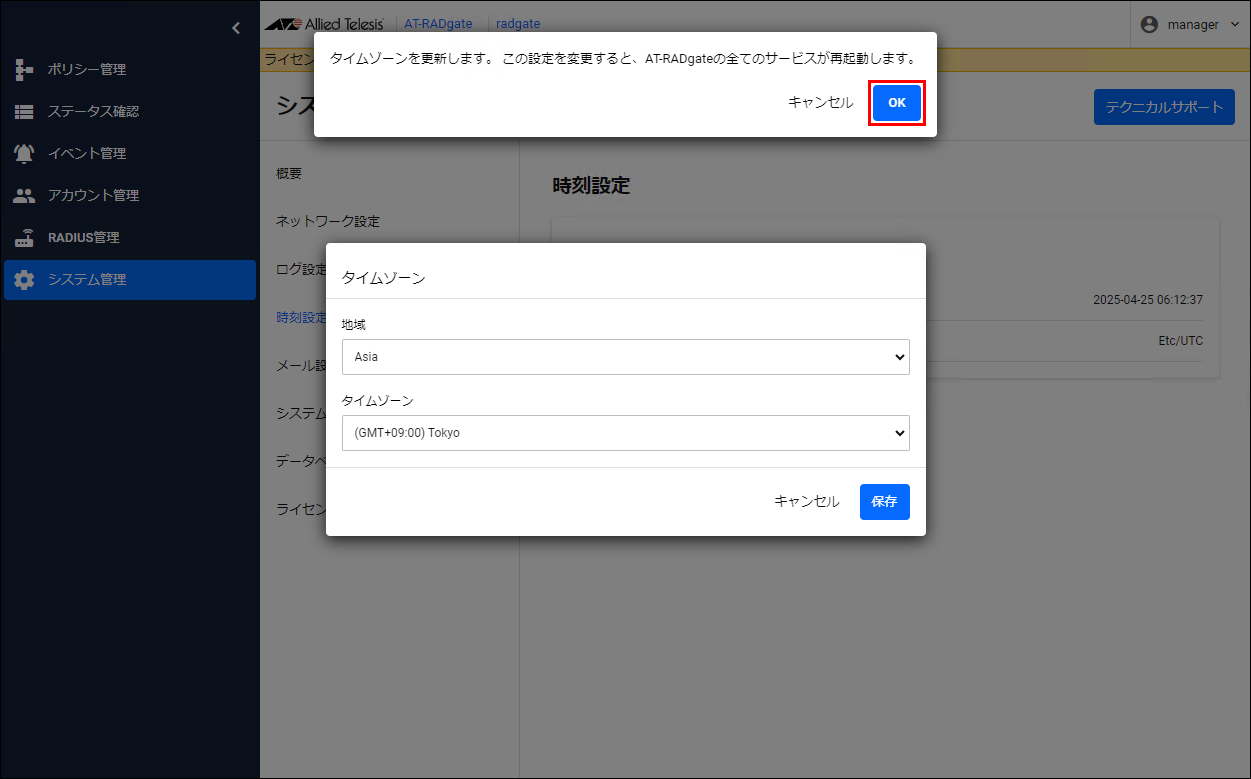

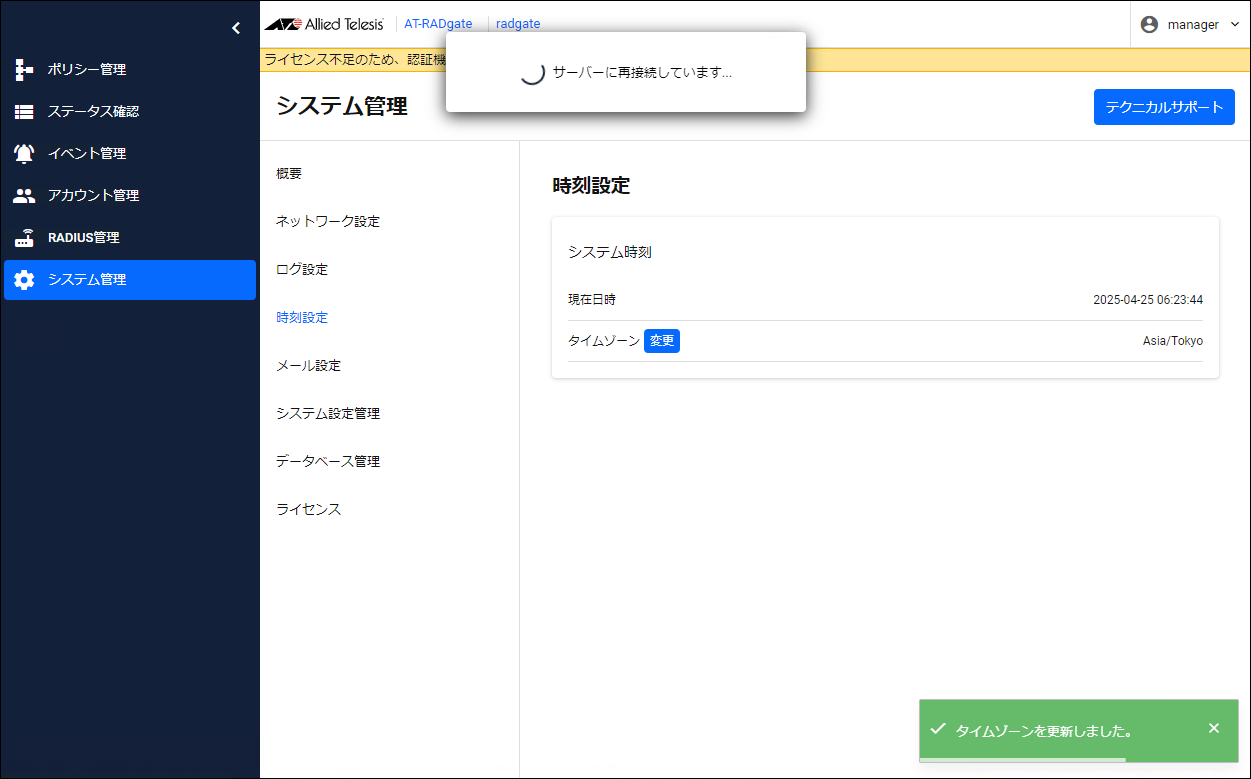

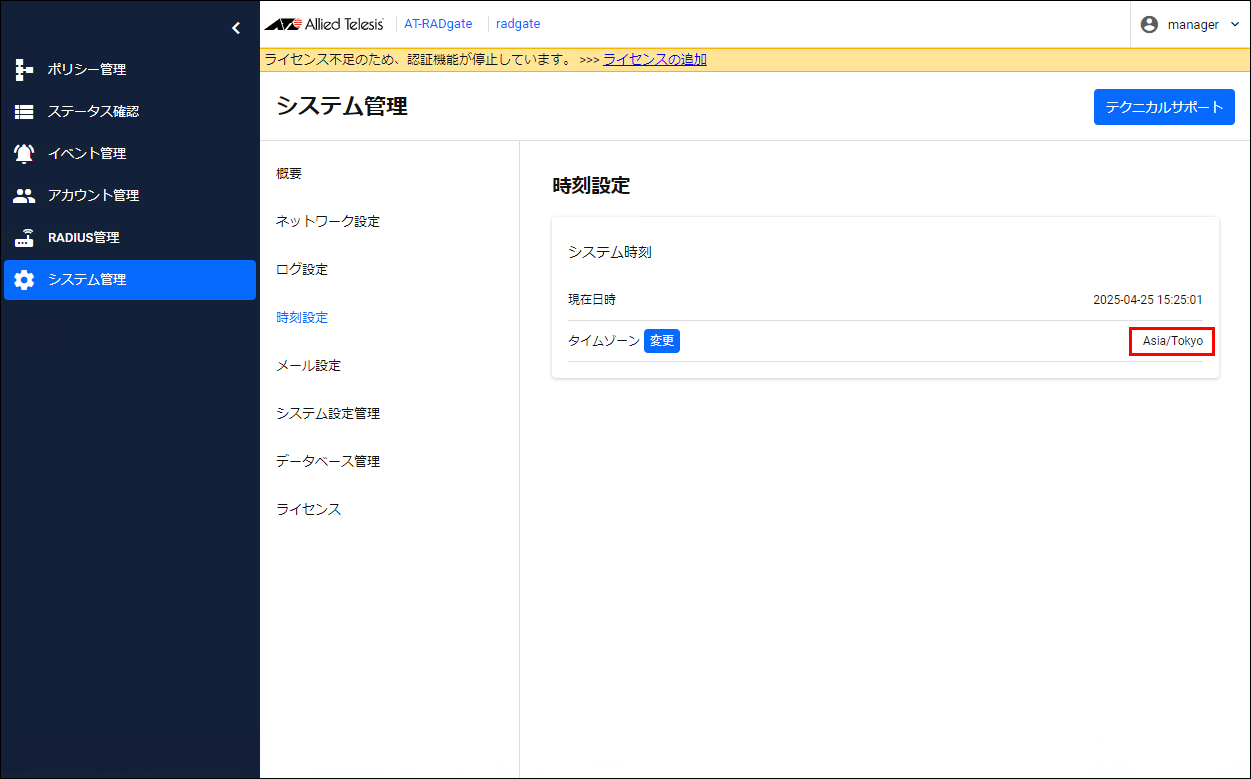

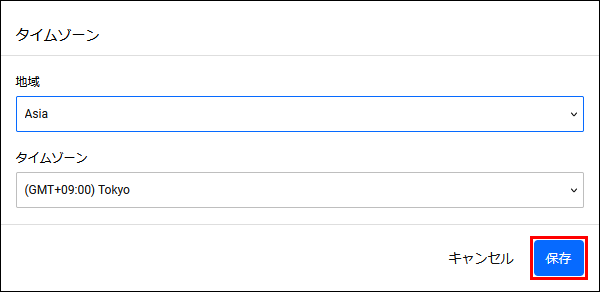

AT-RADgateはAT-VST-APLまたはAT-VST-VRTのシステム時刻を取得して使用しますが、タイムゾーン(時間帯)の設定を取得することはできません。そのため、例えば日本時間(JST:協定世界時(UTC)より9時間早い)で使用するには、次の手順で設定を変更してください。

タイムゾーンの設定を変更するとAT-RADgateが再起動します。

「システム管理」メニュー、「時刻設定」サブメニューの順にクリックして、表示される「時刻設定」 画面の「変更」ボタンをクリックします。 「タイムゾーン」 ダイアログが表示されますので、地域のドロップダウンリストから「Asia」を、タイムゾーンのドロップダウンリストから「Tokyo」を選択して、「保存」ボタンをクリックします。確認のダイアログが表示されますので、「OK」ボタンをクリックします。 AT-RADgateが再起動します。 再度ログイン画面が表示されます。ログイン後、「システム管理 / 時刻設定」 画面が表示されますので、「Asia/Tokyo」に変更されていることを確認します。

タイムゾーンの設定は以上です。設定画面へのアクセス / ライセンスのインストール

ライセンスの基本動作

AT-RADgateを利用するには、ライセンスをインストールする必要があります。

ライセンスがインストールされるまで、RADIUS認証機能は動作しません。 ライセンスには所定の数のユーザーまたは端末ポリシーを登録できる権利がバンドルされています。登録可能なユーザー数および端末ポリシー数は、この数を超えることはできません。

ライセンスはRADIUS認証機能と認証ポリシーのユーザーポリシーと端末ポリシーの登録数を制御します。有効なライセンスが1つでもインストールされていれば、RADIUS認証の機能は有効化されます。また各ライセンスにはユニット数が設定されおり、インストールされている有効なライセンスのユニット数の合計と同じ数までユーザーポリシーと端末ポリシーが登録できます。(ユーザーポリシーと端末ポリシーの合計数が総ユニット数を超えないこと)。

ライセンスファイルをお持ちでない場合は、弊社窓口までお問い合わせください。「システム管理 / 概要」 画面に表示されるシリアル番号が必要となります。

ライセンスについては、「リファレンス編 / システム管理」の「ライセンス」 をあわせてご参照ください。 トライアルライセンス

正式版ライセンスが手元に届いていない場合や、AT-RADgateを試用するときには、トライアルライセンスが利用できます。トライアルライセンスに付与されている使用権は下記となります。

表 1:トライアルライセンス

有効期限

90日

ユニット数

200,000

正規ライセンスをインストールすると、インストールしたトライアルライセンス、および未インストールのトライアルライセンスが無効化されます。そのため、正規ライセンスの有効期限が切れたあと、未使用のトライアルライセンスをインストールすることはできません。引き続きAT-RADgateを使用するには、更新用のライセンスをご購入ください。 ライセンスの有効期間

本製品のライセンスには有効期間があります。

期限の警告メッセージをメールで送信することもできます。以下の設定を行ってください。「メール設定」 画面)「アカウント管理」 画面)「アカウント管理」 画面)

一部のライセンスの有効期限が切れ、登録中のポリシー数がライセンスにより付与された許容数を超過した場合 すべてのライセンスの有効期限が切れた場合

有効なライセンスをインストールしてライセンスの異常状態が解消すると、停止していた機能は有効になり、メッセージも消えます。ライセンスのインストール

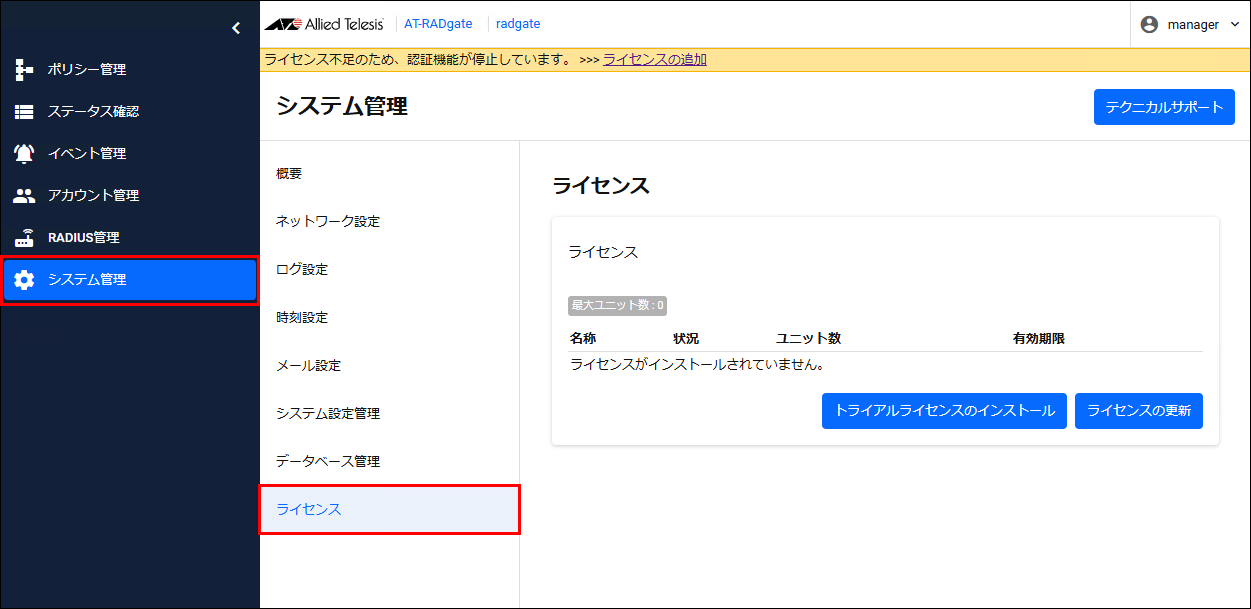

ライセンスをインストールするには、次の手順に従ってください。

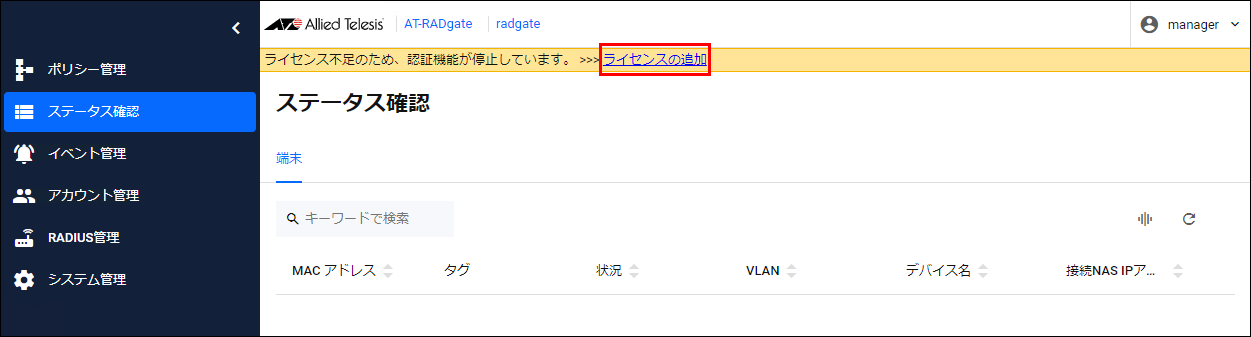

「システム管理 / 時刻設定」 画面で、現在日時とタイムゾーンが正しいことを確認します。次のどちらかの手順で、「システム管理 / ライセンス」 画面を開きます。

ライセンスがインストールされていない場合には、設定画面の上部に表示されるメッセージ中の「ライセンスの追加」をクリックします。 「システム管理」メニューをクリックし、「ライセンス」サブメニューをクリックします。

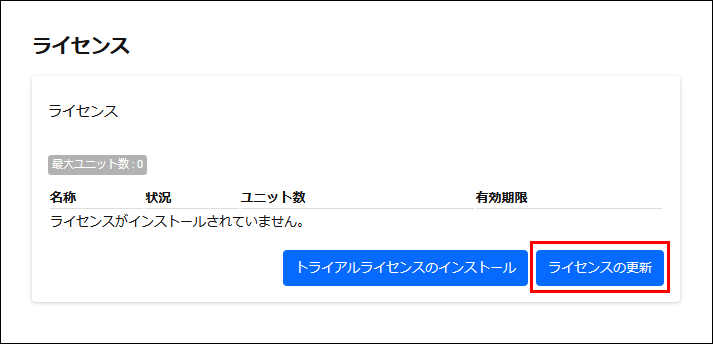

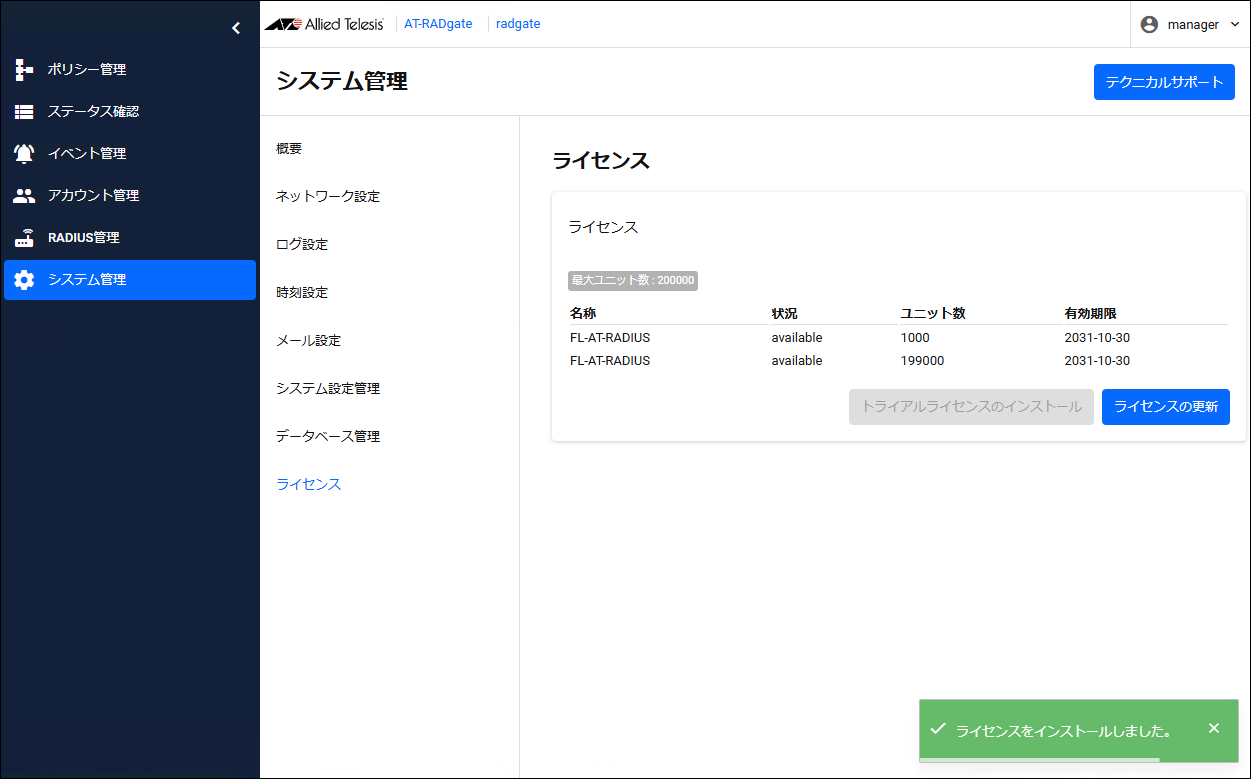

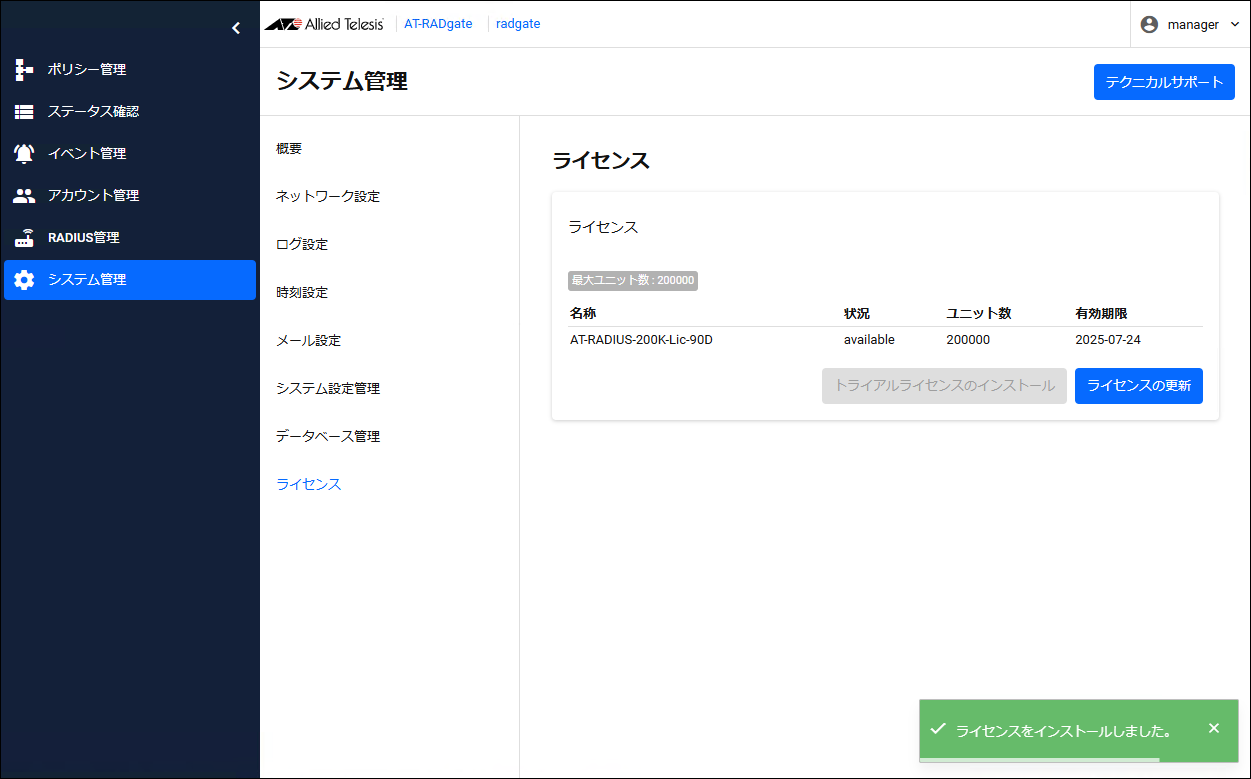

「ライセンスの更新」ボタンをクリックします。 ファイル選択ダイアログが表示されます。ライセンスファイルを選択します。 「OK」ボタンをクリックします。 「システム管理 / ライセンス」 画面に、登録したライセンスの「名称」、「有効期限」などが表示されれば、インストールは成功です(下記は例です)。

ライセンスのインストールは以上です。AT-RADgateを利用できるようになります。トライアルライセンスのインストール

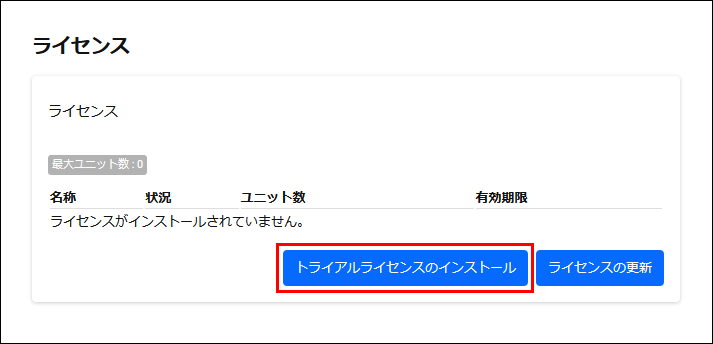

トライアルライセンスをインストールするには、次の手順に従ってください。

「システム管理 / 時刻設定」 画面で、現在日時とタイムゾーンが正しいことを確認します。次のどちらかの手順で、「システム管理 / ライセンス」 画面を開きます。

ライセンスがインストールされていない場合には、設定画面の上部に表示されるメッセージ中の「ライセンスの追加」をクリックします。 「システム管理」メニューをクリックし、「ライセンス」サブメニューをクリックします。

「トライアルライセンスのインストール」ボタンをクリックします。 「OK」ボタンをクリックします。 「システム管理 / ライセンス」 画面に、トライアルライセンスの情報が表示されれば、インストールは成功です。

トライアルライセンスのインストールは以上です。ライセンスの再発行

発行したライセンスはAT-RADgateのシリアル番号と紐付けされています。「システム管理 / 概要」 画面に表示されるシリアル番号を控えて弊社窓口までお問い合わせください。

AT-VST-APLまたはAT-VST-VRT上でAT-RADgateアプリケーションを削除し、再度インストール 別の筐体のAT-VST-APLにAT-RADgateアプリケーションをリストア(移行) 別の仮想マシン上のAT-VST-VRTにAT-RADgateアプリケーションをリストア(移行)

ただし、「システム管理 / 概要」 画面にある「システムのバックアップ」でバックアップしたファイルがある場合は、 「システム管理 / 概要」 画面にある「システムの復元」を使って、移行前のシステムをライセンス情報も含め完全に復元することができます。「RADIUS管理 / Active Directory設定」 画面で設定したWindows Active Directoryの設定はバックアップしたファイルには含まれないため、システムの復元を実行したあとで、再設定する必要があります。設定画面へのアクセス / 設定画面の使い方

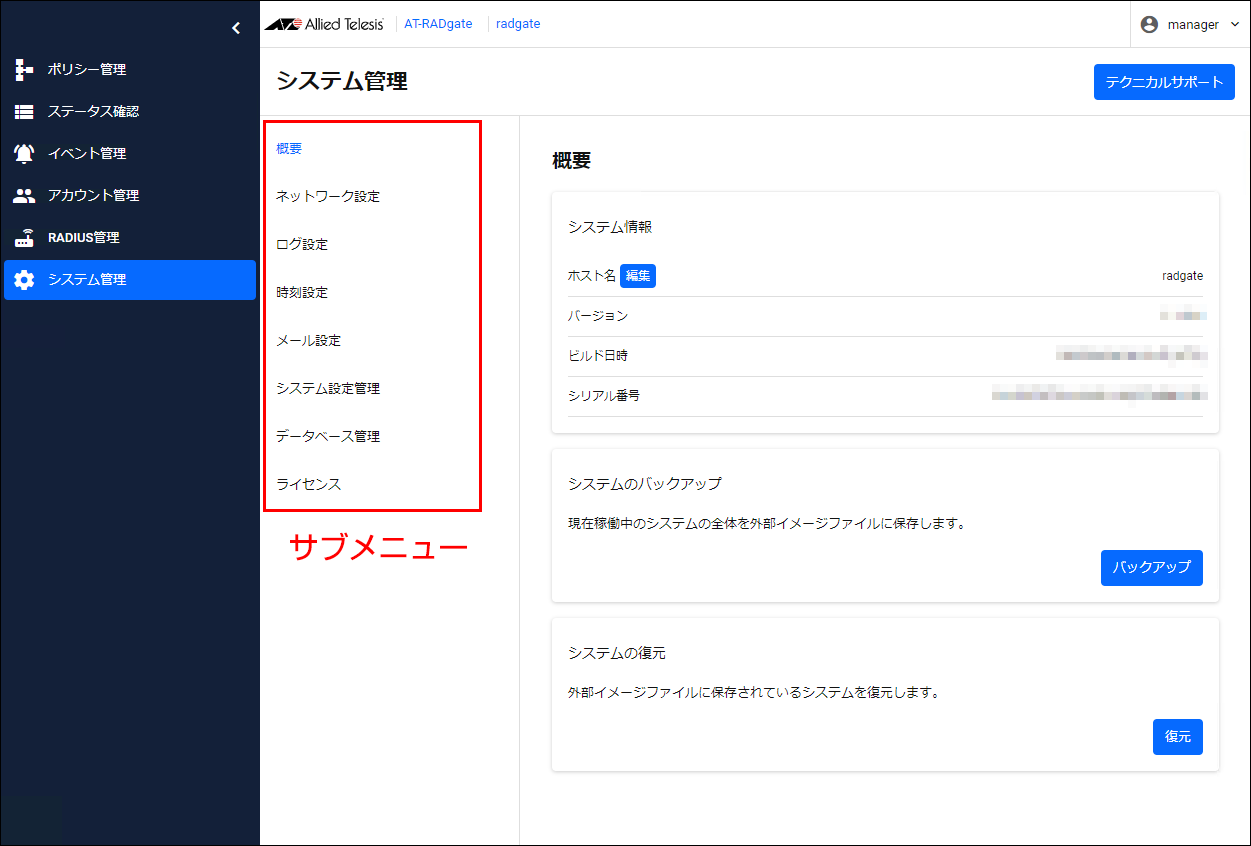

ウィンドウ構成

基本的な構成は次のとおりです(下記は「ステータス管理」 画面の例です)。

メニュー欄 コンテンツ欄「システム管理」 画面ではサブメニューが表示され、サブメニュー名をクリックすると各設定画面が開きます。 管理欄

表 1:管理欄

表示例

説明

AT-RADgate

クリックすると「ステータス確認」 画面を表示します。

radgate

設定されているホスト名です。クリックすると「システム管理 / 概要」 画面を表示します。

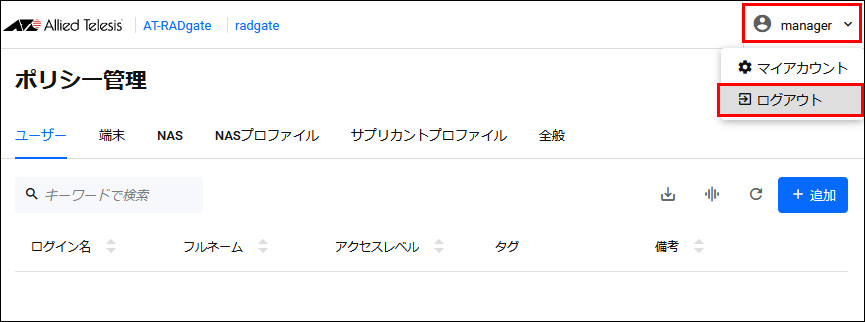

manager

ログイン中のユーザー名です。クリックすると「マイアカウント」「ログアウト」サブメニューが表示されます。「マイアカウント」 画面が表示されます。

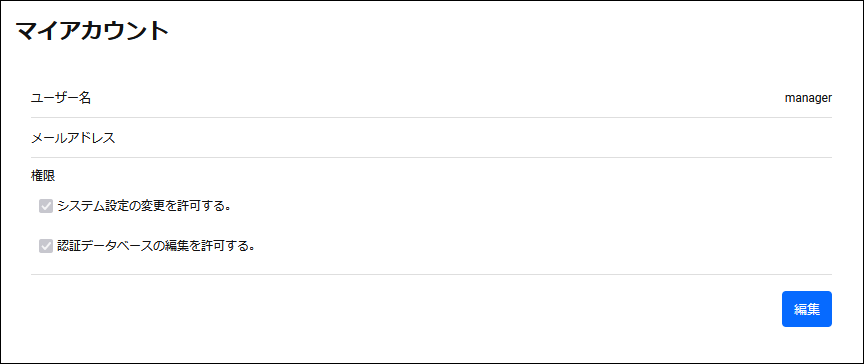

マイアカウント

「マイアカウント」画面ではログイン中のユーザーの情報を表示します。「編集」ボタンをクリックすると、設定の変更ができます。

アカウント設定について詳しくは、「リファレンス編 / アカウント管理」 を参照してください。 一覧の検索と並べ替え

次に示す設定画面には、一覧の表示項目の絞り込みや並べ替えを行うためのコントロールが用意されています。検索フォームを使用した絞り込み

検索フォームにキーワードを入力することで、表示項目を絞り込むことができます。並べ替えの順番

同じボタンをクリックするたびに、昇順→降順→初期状態の順に切り替えることができます。設定の適用

各設定画面またはダイアログには「保存」ボタンがあります。各設定画面またはダイアログで設定内容を入力したら、画面を移動する前に必ず「保存」ボタンをクリックしてください。

ステータスのみを表示する設定画面など、「保存」ボタンを持たない画面もあります。 設定画面へのアクセス / 設定の終了

すべての設定が終わったら画面右上の「manager」(またはログイン中のユーザー名)をクリックし、「ログアウト」をクリックします。

各画面で何も操作しない状態が10分続くと自動的にログアウトされ、設定画面に操作を加えようとするとログイン画面が表示されます。 クイックツアー / AT-RADgateの認証

AT-RADgateの認証

AT-RADgateはRADIUS認証プロトコルに従い認証を行います。

サプリカントがNASに接続する。 NASが認証サーバーにサプリカントの認証要求を送信する。認証要求には、接続してきたサプリカントとNAS自身の情報が格納される。 認証サーバーが認証要求の内容を検証し、その結果をNASに送信する。 NASは受信した認証結果に基づきサプリカント接続処理を行う。

認証サーバーの動作

認証サーバーで行われる認証要求の検証処理は、サプリカントの正当性を評価する認証処理と、サプリカントに割り当てる権限を決定する認可の2つに分けることができます。端末認証

AT-RADgateには端末認証機能が搭載されています。この機能はRADIUSの標準的なユーザー認証に加え、User-Name属性にMACアドレスを表す文字列が格納されていた場合にはMACアドレスの検証を行う機能で、弊社のAW+スイッチのポート認証機能、無線LANアクセスポイントのクライアント認証機能と併用することが想定されています。MACベース認証

端末認証とMACベース認証が有効なNASが送信した認証要求メッセージのUser-Name属性にMACアドレスが格納されていた場合、AT-RADgateはユーザー認証を行わず、端末認証のみを行います。認可処理

AT-RADgateの認証ポリシーには、タグとアクセスレベルという概念が存在します。タグはそのポリシーが属するグループを表す文字列で、アクセスレベルはそのポリシーの権限の強さを表す0から15の数値になります。アクセスレベルを表現する数値は、0は接続が許可されないことを表し、1から15は権限の強さを表し、15が最も強い権限になります。

デバイスのMACアドレス(認証要求メッセージ User-Name属性) デバイスの名前(端末ポリシー) デバイス登録状態(端末ポリシー) アクセスレベル(ユーザーポリシー、端末ポリシー) タグ(NASポリシー、ユーザーポリシー、端末ポリシー)

アクセスレベルは設定されているポリシーのうち、最も小さい値が採用されます。もしいずれのポリシーもアクセスレベルが設定されていない場合は1が設定されます。

表 1:アクション

アクション

動作

通過

サプリカントの接続を許可します、VLANが設定されている場合はそのVLANセグメントに接続します。

破棄

サプリカントの接続を拒否します、RADIUSの標準の属性では破棄状態を表現することができないため、現在のAT-RADgateのバージョンでは認証拒否メッセージを送信します。

隔離

サプリカントを隔離状態にします、VLANが設定されている場合はそのVLANセグメントに隔離します。プロファイルにVLAN設定がない場合、システムのデフォルト隔離VLANに隔離します。

未定

サプリカントを未決定状態にします、VLANが設定されている場合はそのVLANセグメントに隔離します。ない場合は破棄と同じ動作を行います。

本バージョンでは未サポートです。

通知

このプロファイルに一致したことを表すイベントログを記録します。このアクションが設定されているプロファイルに一致した場合に限り、プロファイルの評価を継続し、サプリカントに適用すべき権限を探します。

アクションが動作した際に付与できる情報は以下です。

表 2:設定

項目

説明

VLAN

接続先のVLANを設定します。アクションが通過、隔離、未定の場合のみ設定可能です。

フィルターID

サプリカントに適用するトラフィックフィルターのIDを設定します。複数のフィルターを設定する場合は、空白文字で区切ります。

フィルタールール

サプリカントに適用するトラフィックフィルターの内容を設定します。複数のフィルタールールを設定する場合は、改行文字で区切ります。

サプリカントプロファイルポリシーに設定可能な条件は下記となります。

デバイス条件

表 3:デバイス条件

条件名

説明

全ての端末

すべてのデバイスに一致します。

登録済み端末

端末ポリシーに登録されているデバイスに一致します。

未登録端末

端末ポリシーに未登録のデバイスに一致します。

MACアドレス指定

指定されたMACアドレスを持つデバイスに一致します。

名前指定

指定された名前のデバイスに一致します。

アクセスレベル条件

表 4:アクセスレベル条件

設定値の例

説明

7

7のみを指定する

タグ条件

デフォルトのサプリカントプロファイルポリシー

AT-RADgateでは下記のサプリカントプロファイルポリシーが、ユーザーが設定するプロファイルの優先度より低いポリシーとしてあらかじめ設定されています。ユーザーが登録したサプリカントプロファイルポリシーのいずれとも一致しない場合、これらのポリシーが優先度の小さい順にサプリカントに適用されます。

表 5:デフォルトのポリシー

優先度

条件

アクション

1

未登録デバイス

破棄

2

アクセスレベルが0

破棄

3

アクセスレベルが1以上

通過

クイックツアー / 認証の設定方法

はじめに

RADIUSサーバーはNASが接続要求を行ったユーザーの認証を行います。RADIUSプロトコルにおける認証の基本動作は、認証要求を行ったユーザーがRADIUSサーバーに登録されており、さらに接続要求に含まれる資格情報(パスワード等)がRADIUSサーバーに登録されているものと一致するかどうかを評価するものです。

表 1:認証の動作

ユーザー認証

端末認証

MACベース認証

-

○

IEEE 802.1X認証

○

○

Web認証

○

○

AW+には1つのサプリカントに対してユーザー認証と端末認証を強制する2ステップ認証機能がありますが、2ステップ認証の機能は1つのサプリカントに対し、MACベース認証とIEEE 802.1X認証またはWeb認証の計2回認証処理を行う機能で、本機能とは異なります。本機能は、IEEE 802.1X認証またはWeb認証処理の過程で同時に端末認証を行う機能で、AW+側には特別な設定は不要となります。 ユーザー認証の設定手順

NASの登録

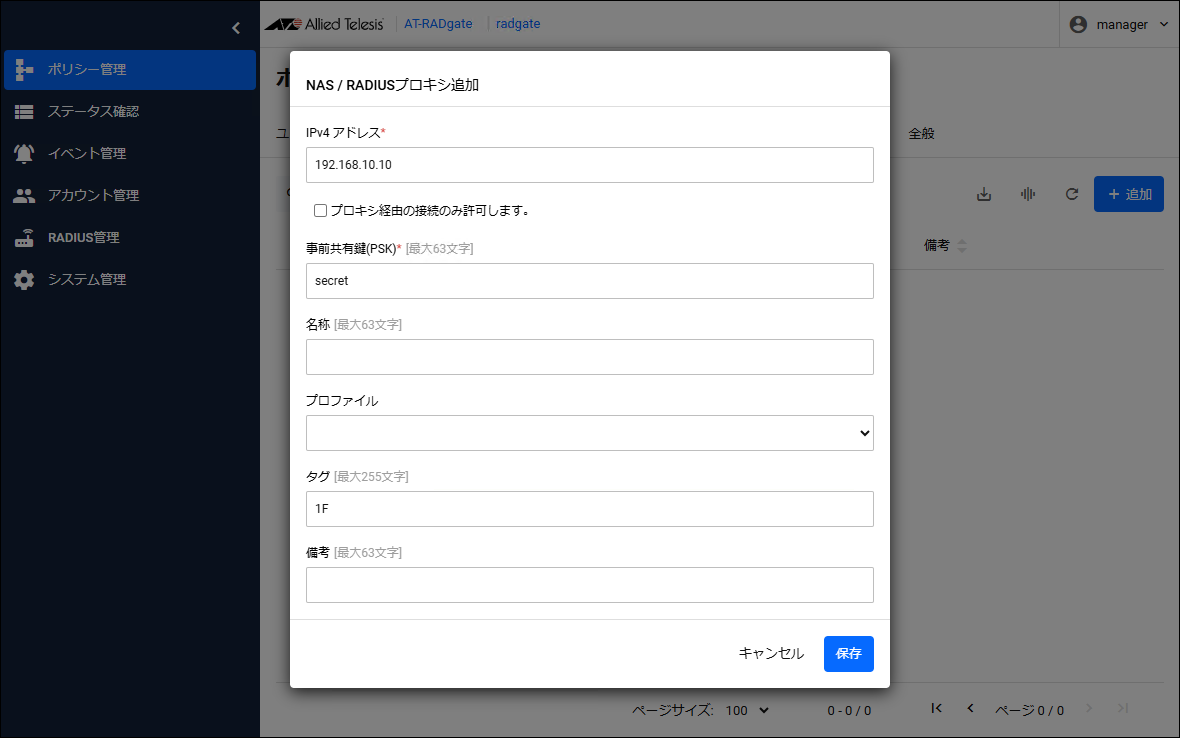

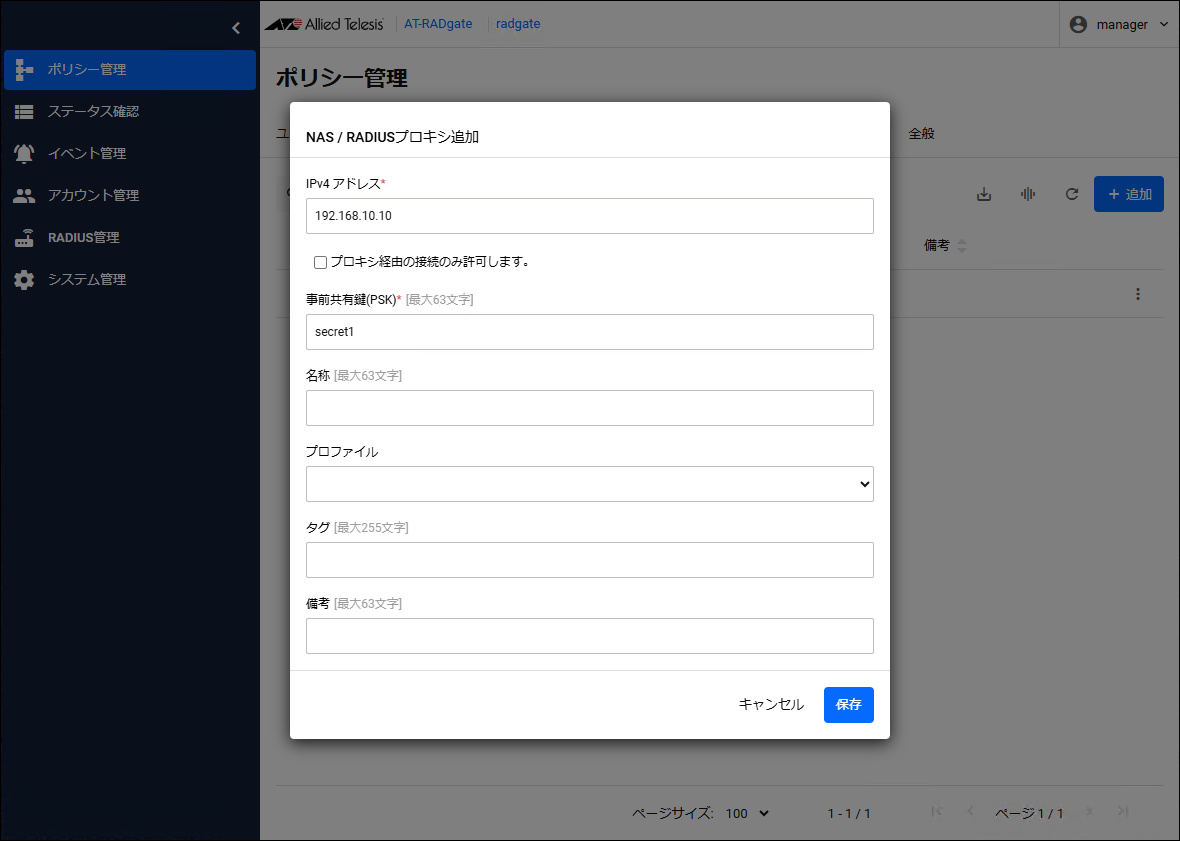

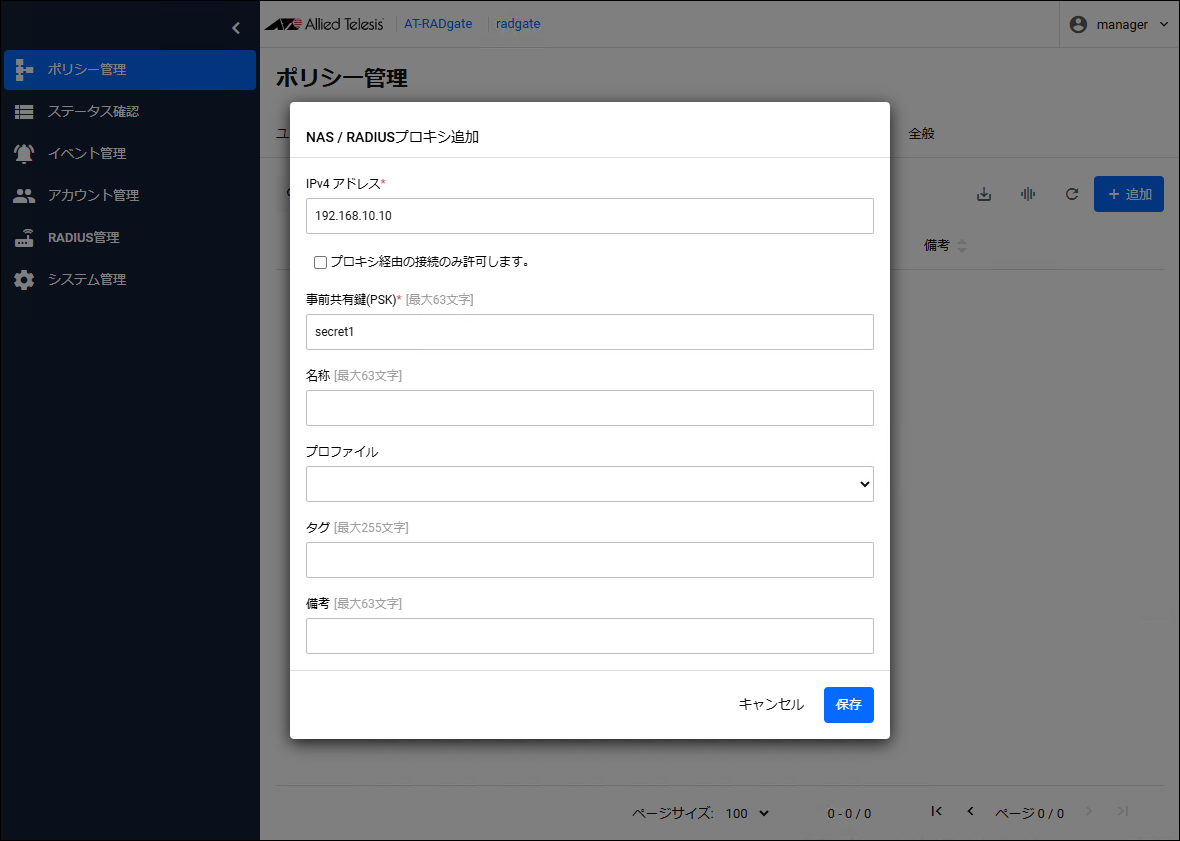

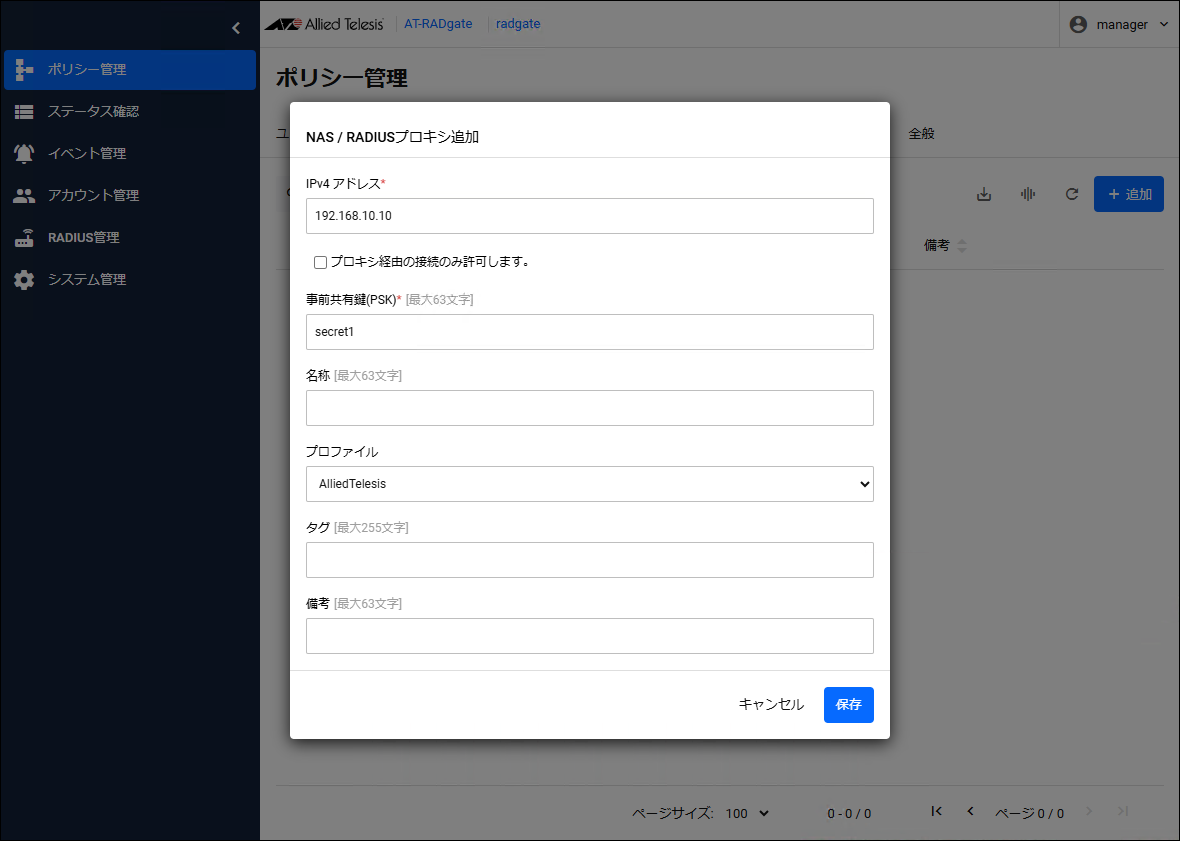

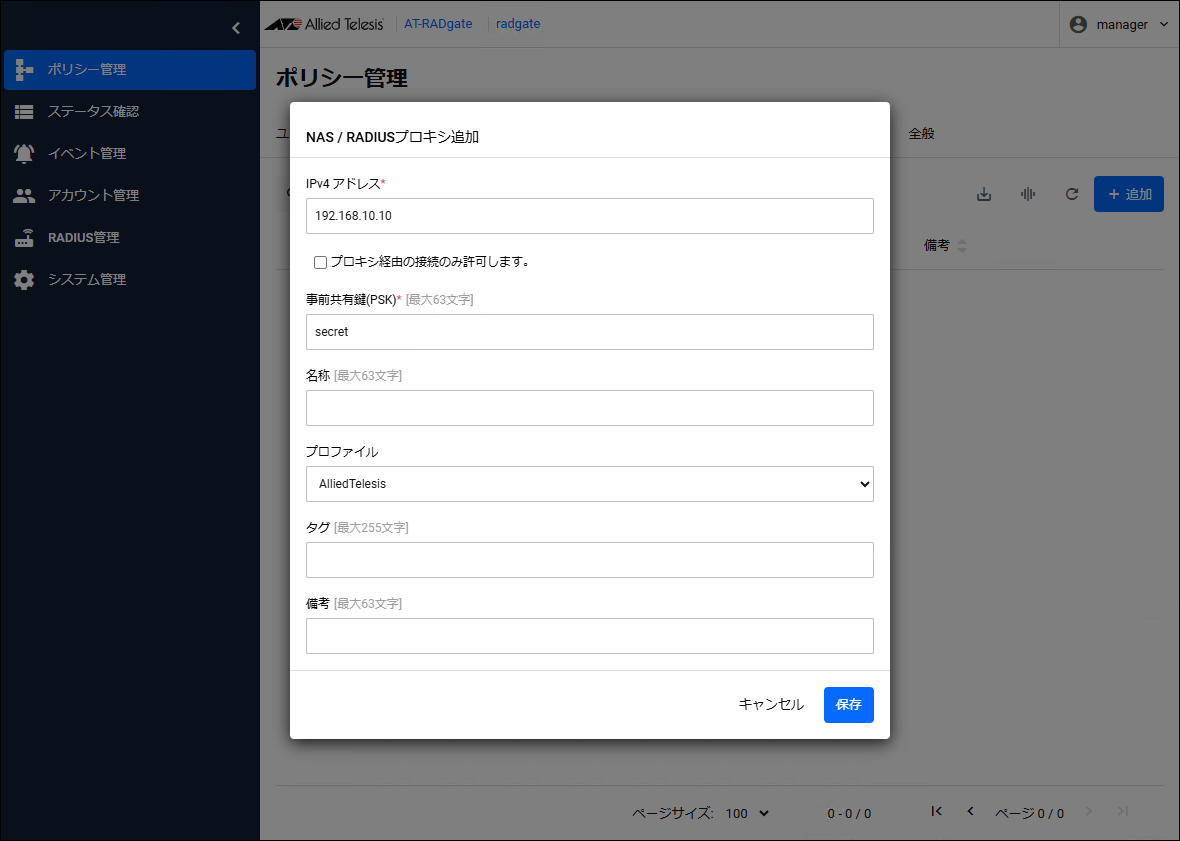

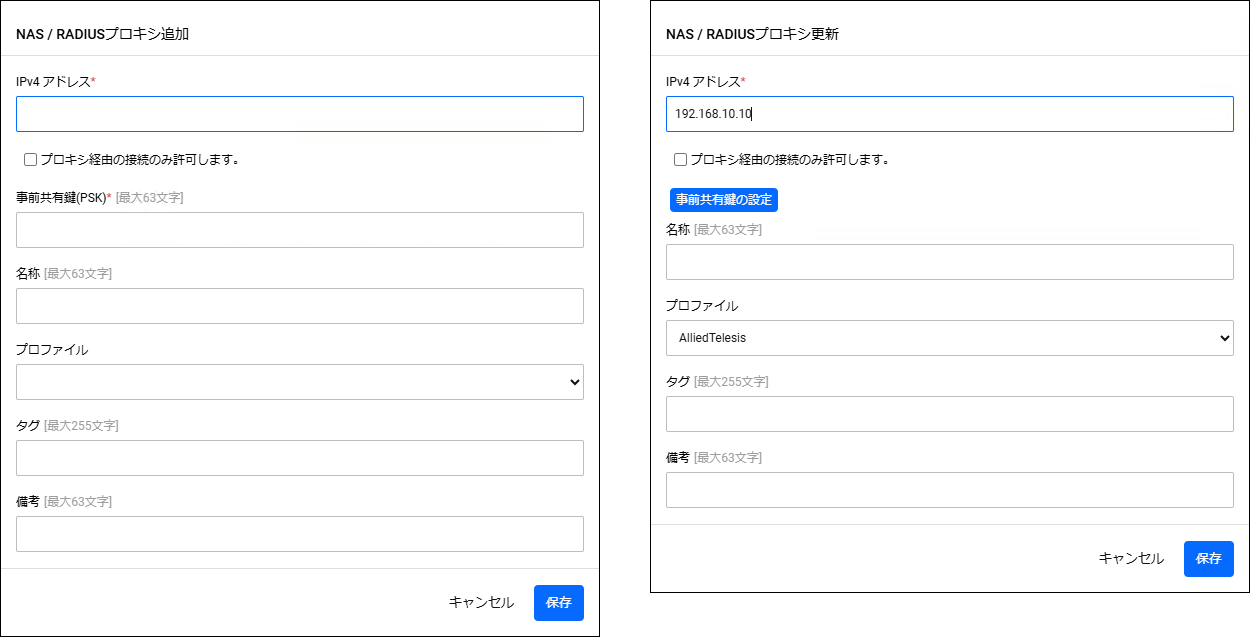

RADIUSサーバーは受信したメッセージの送信元(NAS)の認証を行います。その過程で不正な送信元が送信したメッセージは破棄されます。「ポリシー管理 / NAS / RADIUSプロキシ」 画面で行います。「システム管理 / データベース管理」 画面の「インポート」で行います。「ポリシー管理 / NAS / RADIUSプロキシ」 画面の右上の「追加」ボタンをクリックすると、「NAS / RADIUSプロキシ追加」 ダイアログが表示されます。

表 2:設定例

項目

説明

IPv4 アドレス

NASのIPアドレスです。

事前共有鍵(PSK)

事前共有鍵(キー)です。NASに設定したものと同じにする必要があります。

タグ

このNASの所属するグループを設定することができます。タグはスペースで区切ることにより複数設定することできます。

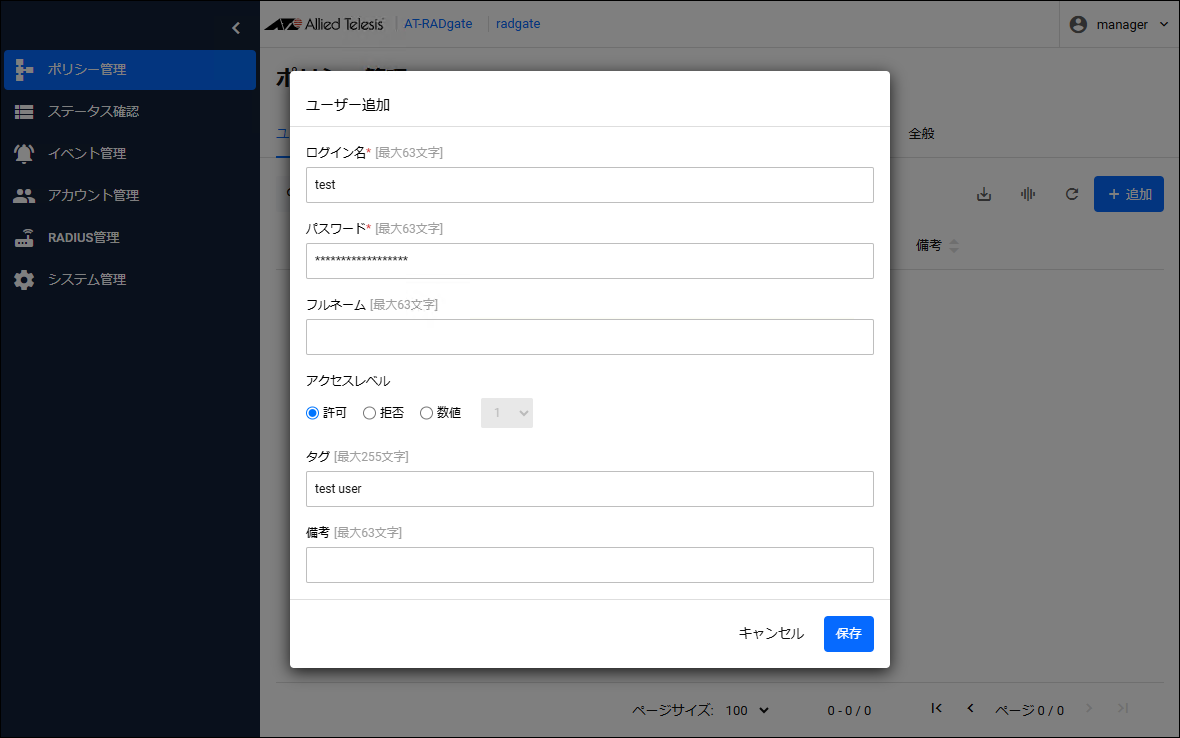

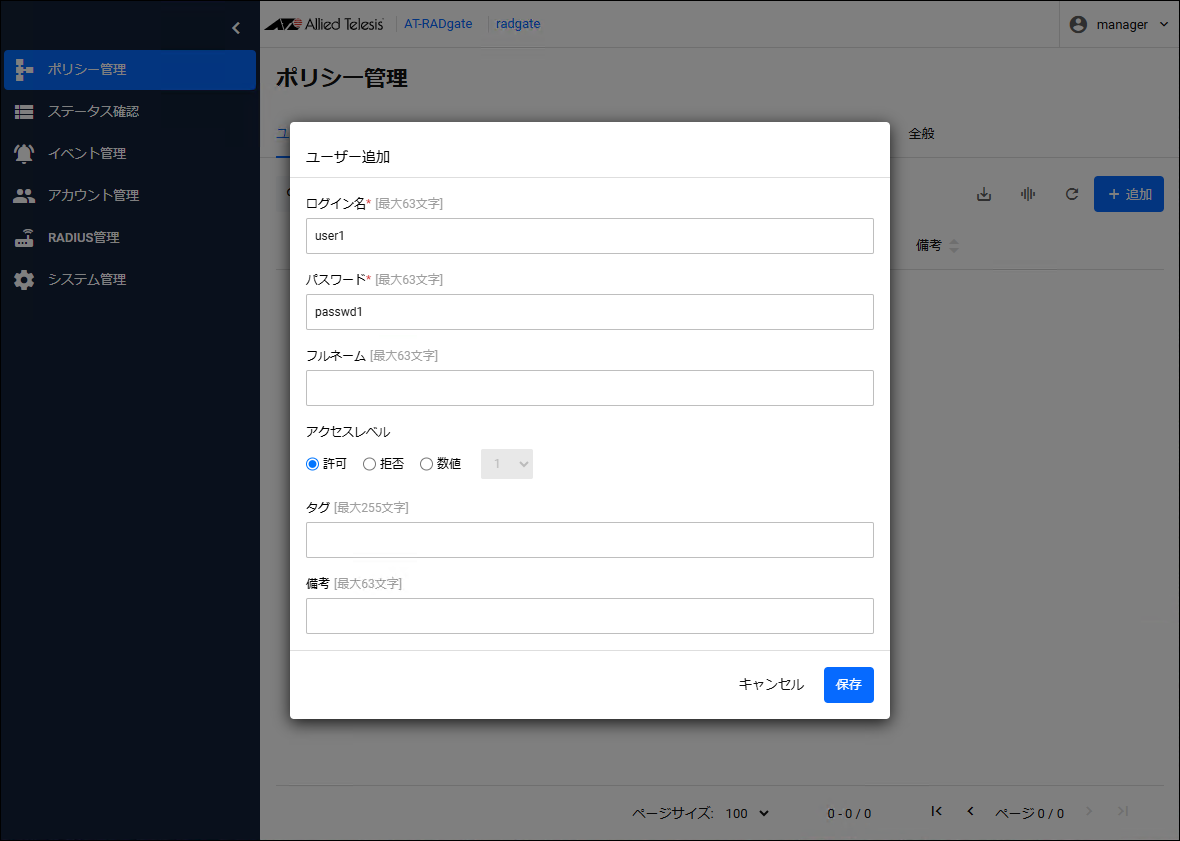

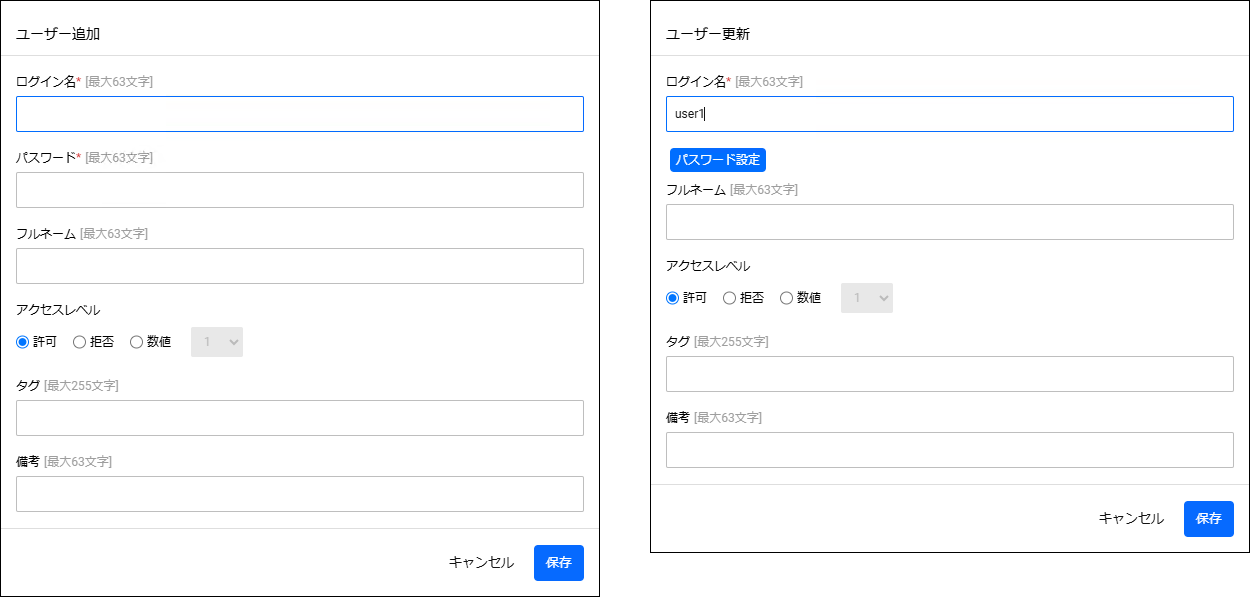

ユーザーの登録

RADIUSサーバーはNASが接続要求を行ったユーザーの認証を行います。RADIUSサーバーによる認証の基本動作は認証要求を行ったユーザーがRADIUSサーバーに登録されており、さらに接続要求に含まれる資格情報(パスワード等)がRADIUSサーバーに登録されているものと一致するかどうかを評価するものです。「ポリシー管理 / ユーザー」 画面で行います。また、CSVファイルによるインポートも可能です。「ポリシー管理 / ユーザー」 画面の右上の「追加」ボタンをクリックすると、「ユーザー追加」 ダイアログが表示されます。

表 3:設定例

項目

説明

ログイン名・パスワード

認証で使用するユーザーのアカウント名とパスワードを入力します。

アクセスレベル

このユーザーの権限の強さを設定することができます。ここで拒否を設定されたユーザーは、認証要求の内容が正しくてもアクセスが拒否されるようになります。

サプリカントプロファイルを設定することによって、動作の変更が可能です。

タグ

このユーザーの所属するグループを設定することができます。タグはスペースで区切ることにより複数設定することできます。

AT-RADgateはサプリカントプロファイル機能を提供します。この機能を利用することにより、認証済みサプリカントに対して追加の設定を行えます。アクセスレベルとタグはサプリカントプロファイル機能と併用することにより、複数のサプリカントに対し同じ設定を簡単に適用できます。 認証結果の確認

ユーザー認証では認証済みサプリカントの管理は行いません。サプリカントの認証可否の確認は、「イベント管理 / アプリケーションログ」 画面で確認してください。端末認証の設定手順

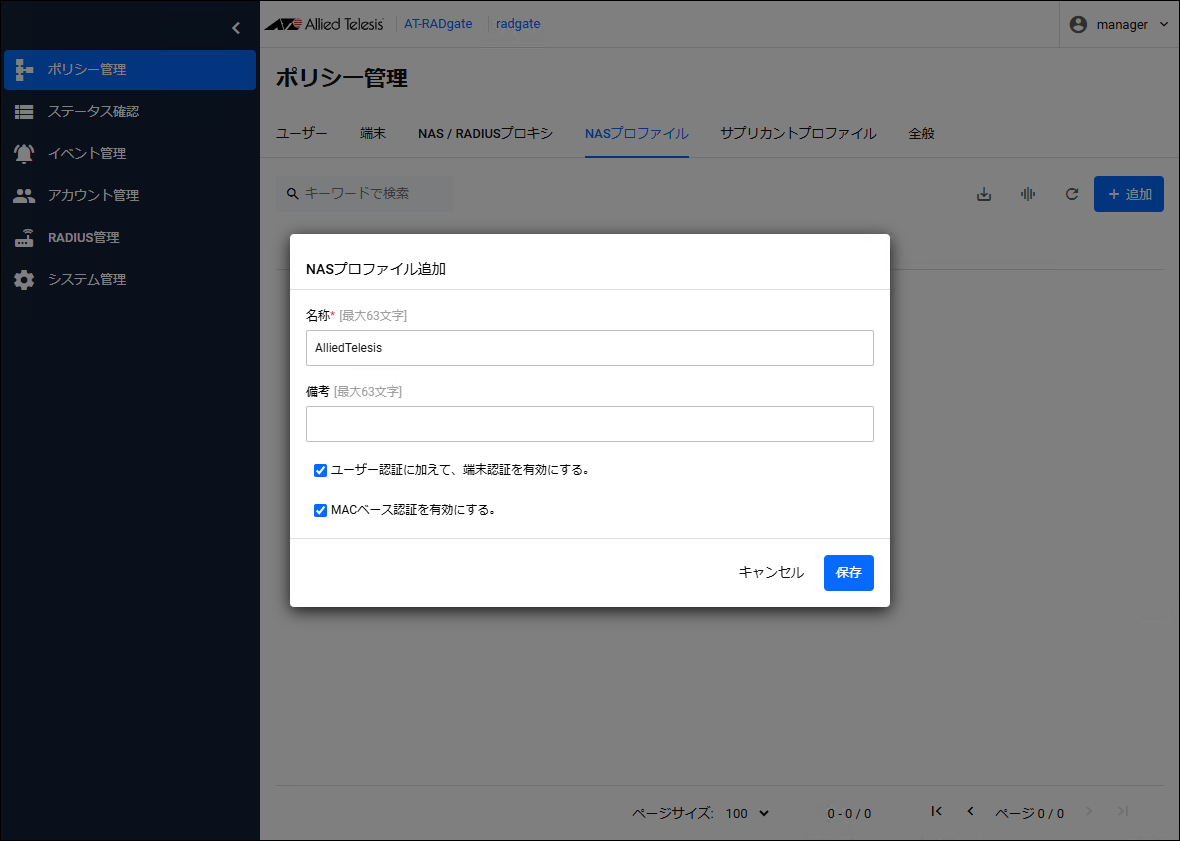

NASプロファイルとNASの登録

端末認証では、ユーザー端末を収容するエッジスイッチや無線LANアクセスポイントをNASとして登録します。

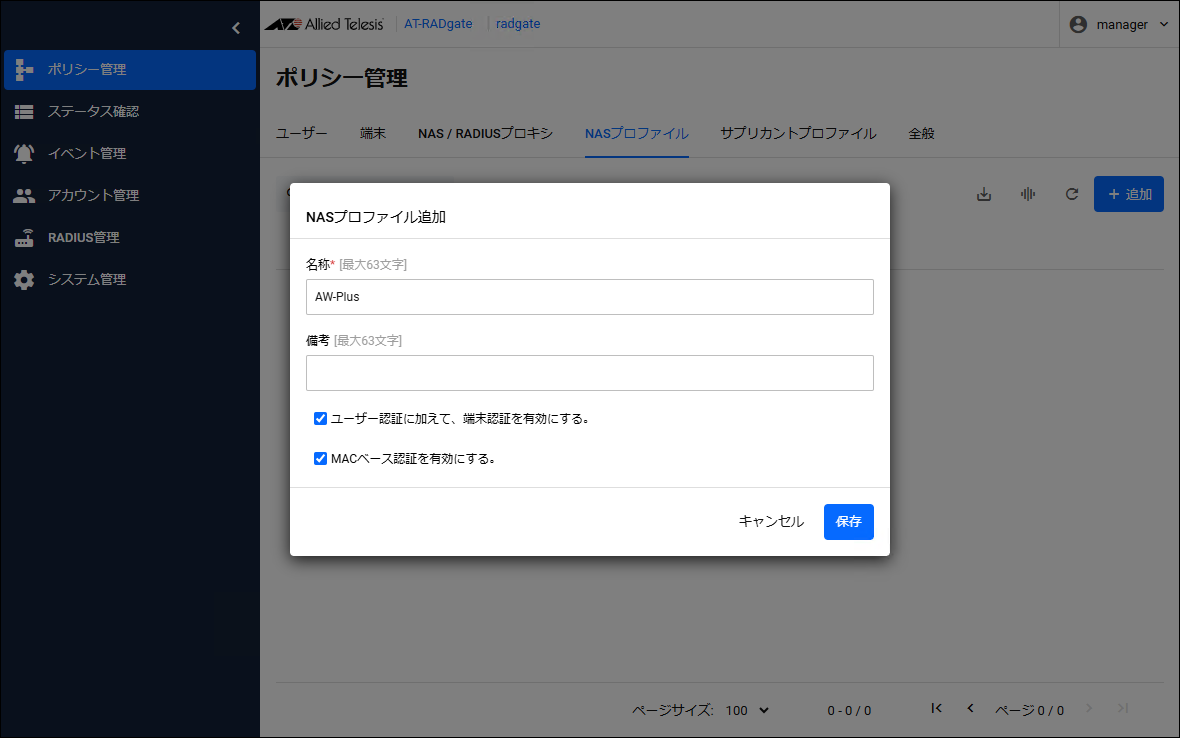

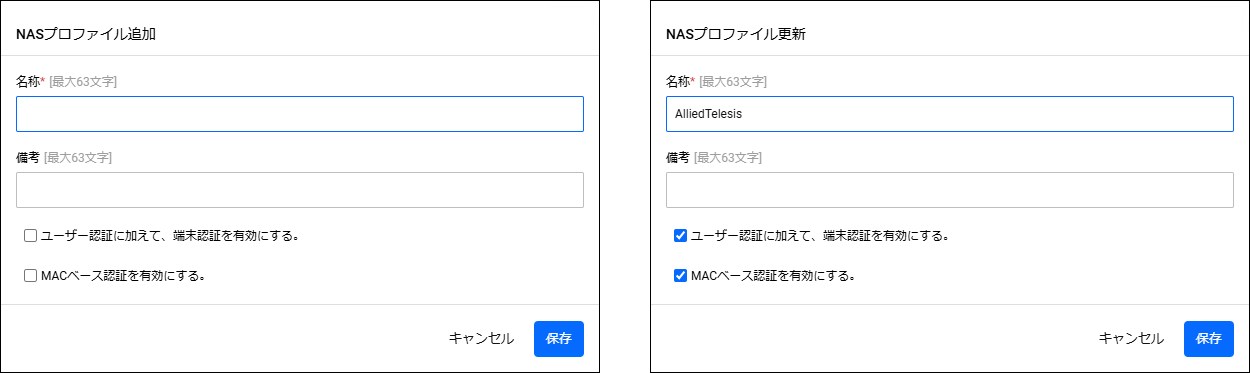

端末認証のNASとして登録するネットワーク装置は、認証要求メッセージのUser-Name属性にMACアドレスを表す文字列を格納しなければなりません。弊社のAW+スイッチおよび無線LANアクセスポイントはその要件を満たすため、端末認証のNASとして登録することができます。 「ポリシー管理 / NASプロファイル」 画面で行います。「システム管理 / データベース管理」 画面の「インポート」で行います。「ポリシー管理 / NASプロファイル」 画面の右上の「追加」ボタンをクリックすると、「NASプロファイル追加」 ダイアログが表示されます。

表 4:設定例

項目

説明

名称

NASプロファイルの名前です。

ユーザー認証に加えて、端末認証を有効にする。

チェックボックスにチェックを入れます。

MACベース認証を有効にする。

チェックボックスにチェックを入れます。

「NAS / RADIUSプロキシ」 画面の右上の「追加」ボタンをクリックすると、「NAS / RADIUSプロキシ追加」 ダイアログが表示されます。

表 5:設定例

項目

説明

IPv4 アドレス

NASのIPアドレスです。

事前共有鍵(PSK)

事前共有鍵(キー)です。NASに設定したものと同じにする必要があります。

プロファイル

最初に作成した「AW-Plus」のNASプロファイルを選択します。

タグ

このNASの所属するグループを設定することができます。タグはスペースで区切ることにより複数設定することできます。

ユーザーの登録

RADIUSサーバーはNASが接続要求を行ったユーザーの認証を行います。RADIUSサーバーによる認証の基本動作は認証要求を行ったユーザーがRADIUSサーバーに登録されており、さらに接続要求に含まれる資格情報(パスワード等)がRADIUSサーバーに登録されているものと一致するかどうかを評価するものです。「ポリシー管理 / ユーザー」 画面で行います。また、CSVファイルによるインポートも可能です。「ポリシー管理 / ユーザー」 画面の右上の「追加」ボタンをクリックすると、「ユーザー追加」 ダイアログが表示されます。

表 6:設定例

項目

説明

ログイン名・パスワード

認証で使用するユーザーのアカウント名とパスワードを入力します。

アクセスレベル

このユーザーの権限の強さを設定することができます。ここで拒否を設定されたユーザーは、認証要求の内容が正しくてもアクセスが拒否されるようになります。

サプリカントプロファイルを設定することによって、動作の変更が可能です。

タグ

このユーザーの所属するグループを設定することができます。タグはスペースで区切ることにより複数設定することできます。

AT-RADgateはサプリカントプロファイル機能を提供します。この機能を利用することにより、認証済みサプリカントに対して追加の設定を行えます。アクセスレベルとタグはサプリカントプロファイル機能と併用することにより、複数のサプリカントに対し同じ設定を簡単に適用できます。

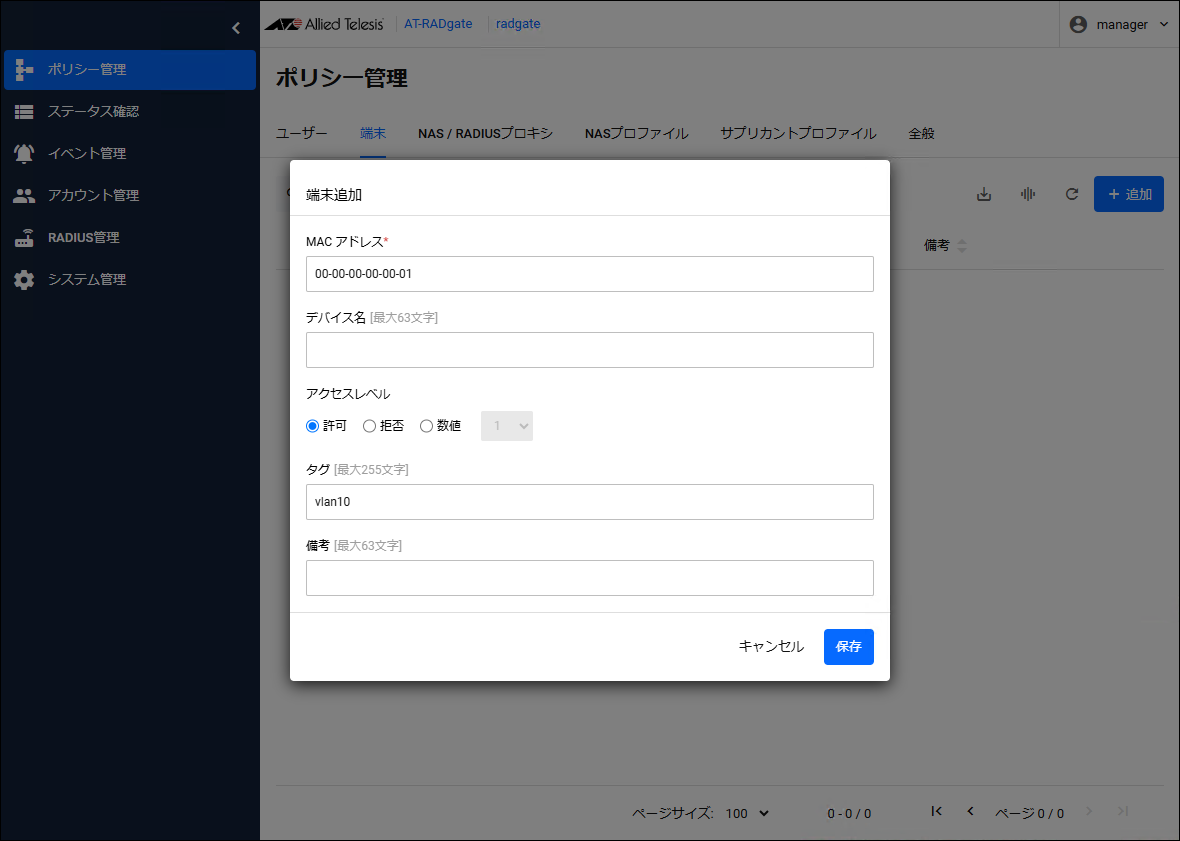

弊社のAW+スイッチのMACベース認証機能と併用する場合、端末認証とMACベース認証が有効であるときAT-RADgateは認証要求メッセージのUser-Name属性にMACアドレスが格納されるためユーザーの登録は必要ありません。 端末の登録

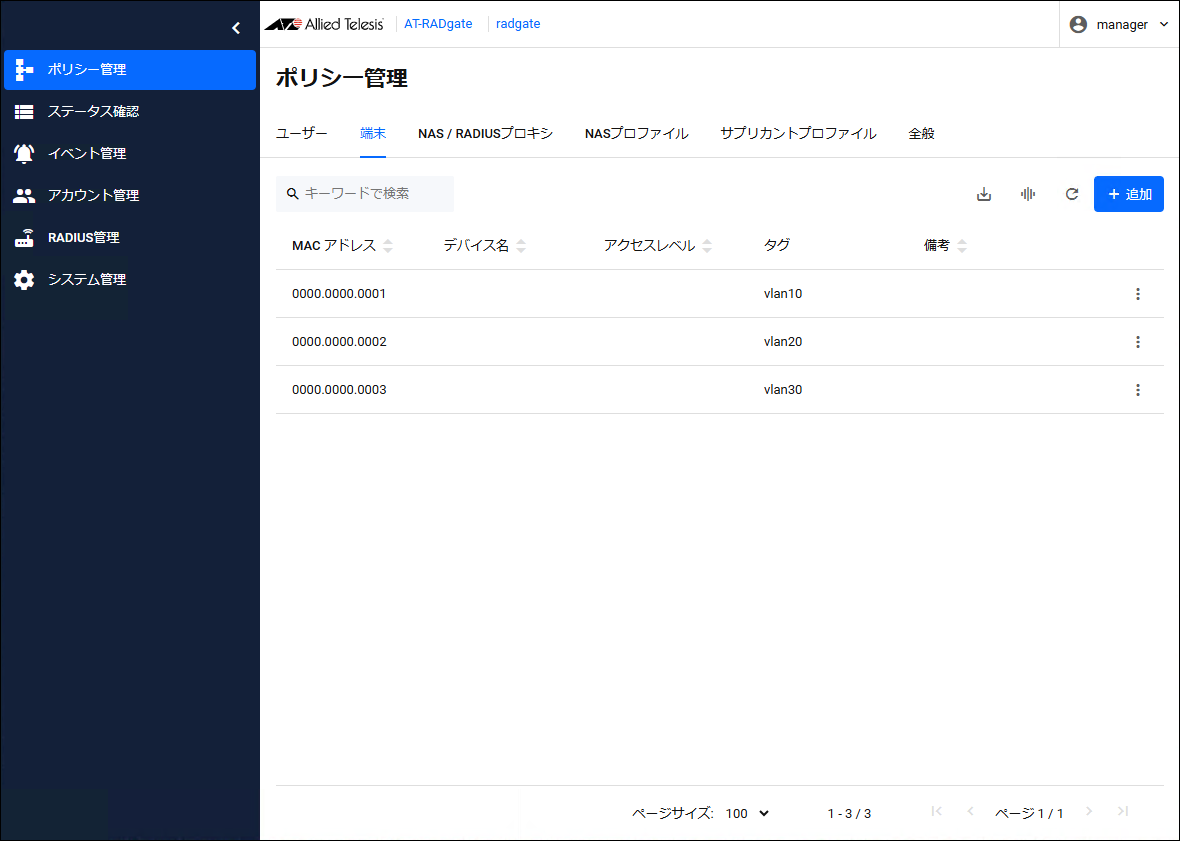

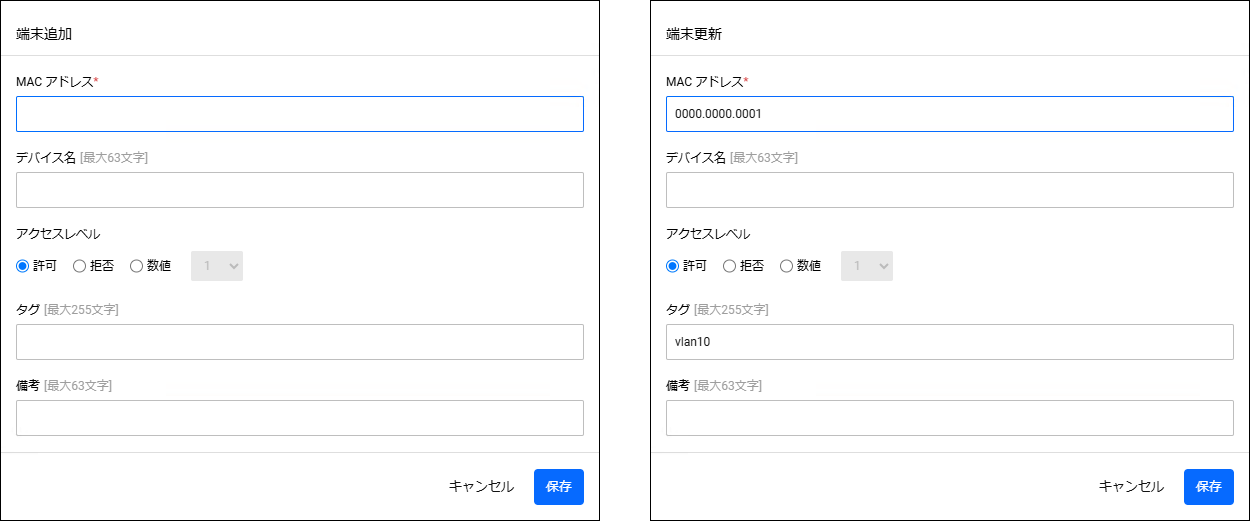

端末認証とMACベース認証が有効な場合、AT-RADgateは認証要求メッセージに格納されたMACアドレスがRADIUSサーバーに登録されているものと一致するかどうかを評価します。「ポリシー管理 / 端末」 画面で行います。また、CSVファイルによるインポートも可能です。「ポリシー管理 / 端末」 画面の右上の「追加」ボタンをクリックすると、「端末追加」 ダイアログが表示されます。

表 7:設定例

項目

説明

MACアドレス

認証対象の端末のMACアドレスを入力します。

デバイス名

認証対象の端末のデバイス名を入力します。複数の端末に同じデバイス名を付与することができます。

アクセスレベル

このユーザーの権限の強さを設定することができます。ここで拒否を設定された端末は、認証要求の内容が正しくてもアクセスが拒否されるようになります。

サプリカントプロファイルを設定することによって、動作の変更が可能です。

タグ

この端末の所属するグループを設定することができます。タグはスペースで区切ることにより複数設定することできます。

AT-RADgateはサプリカントプロファイル機能を提供します。この機能を利用することにより、認証済みサプリカントに対して追加の設定を行えます。アクセスレベルとタグはサプリカントプロファイル機能と併用することにより、複数のサプリカントに対し同じ設定を簡単に適用できます。 認証結果の確認

端末認証とMACベース認証が有効な場合、認証済み端末の状態が「ステータス確認 / 端末」 画面で確認できます。ダイナミックVLANの設定

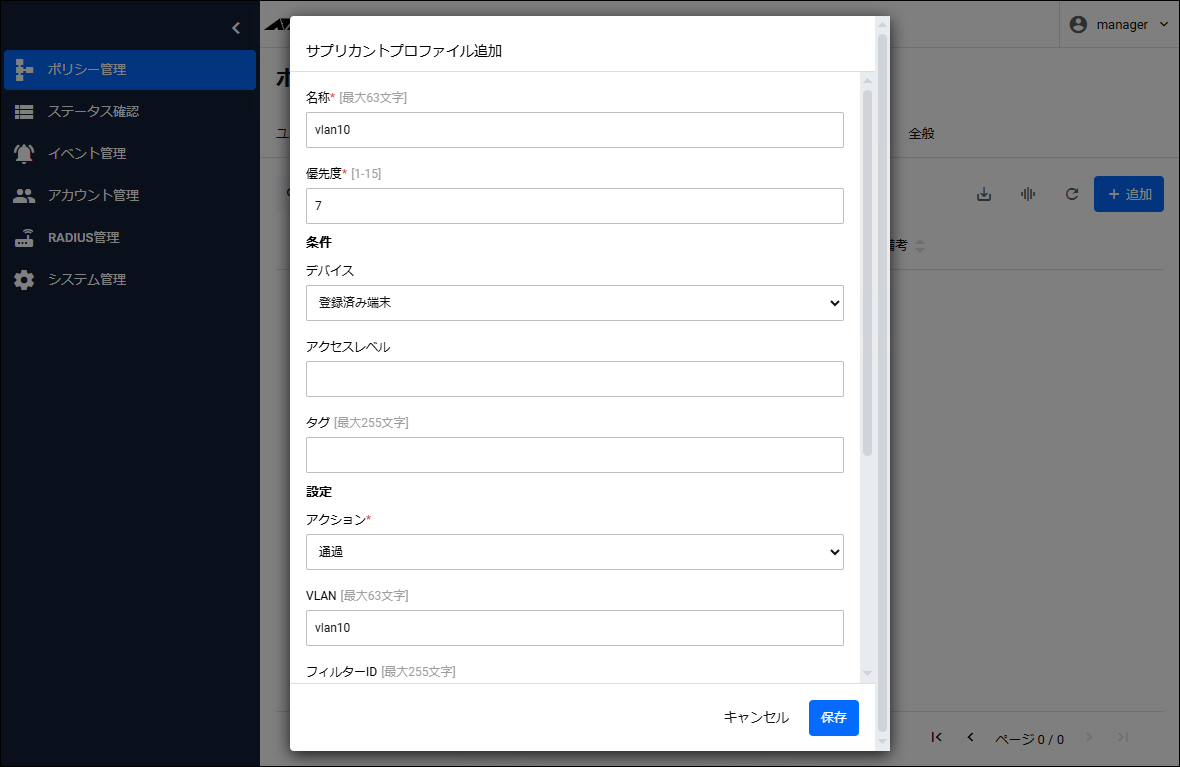

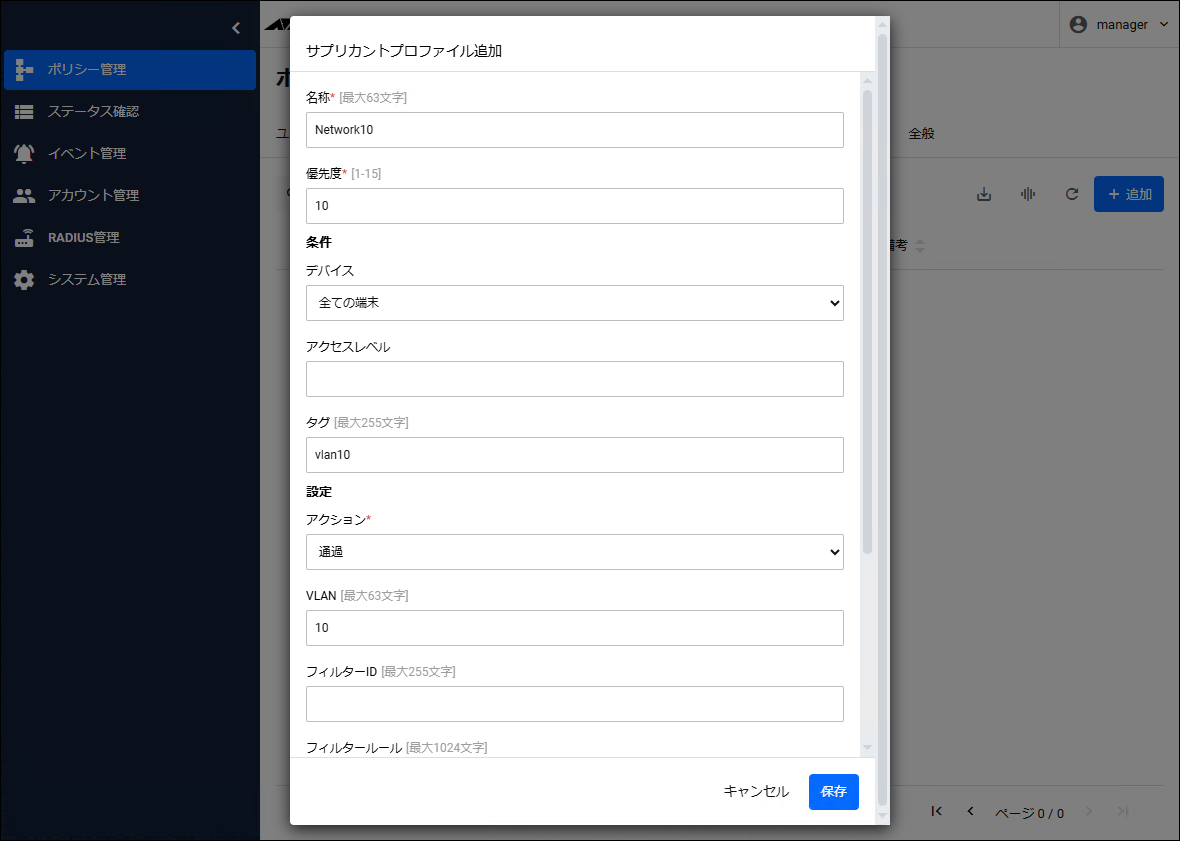

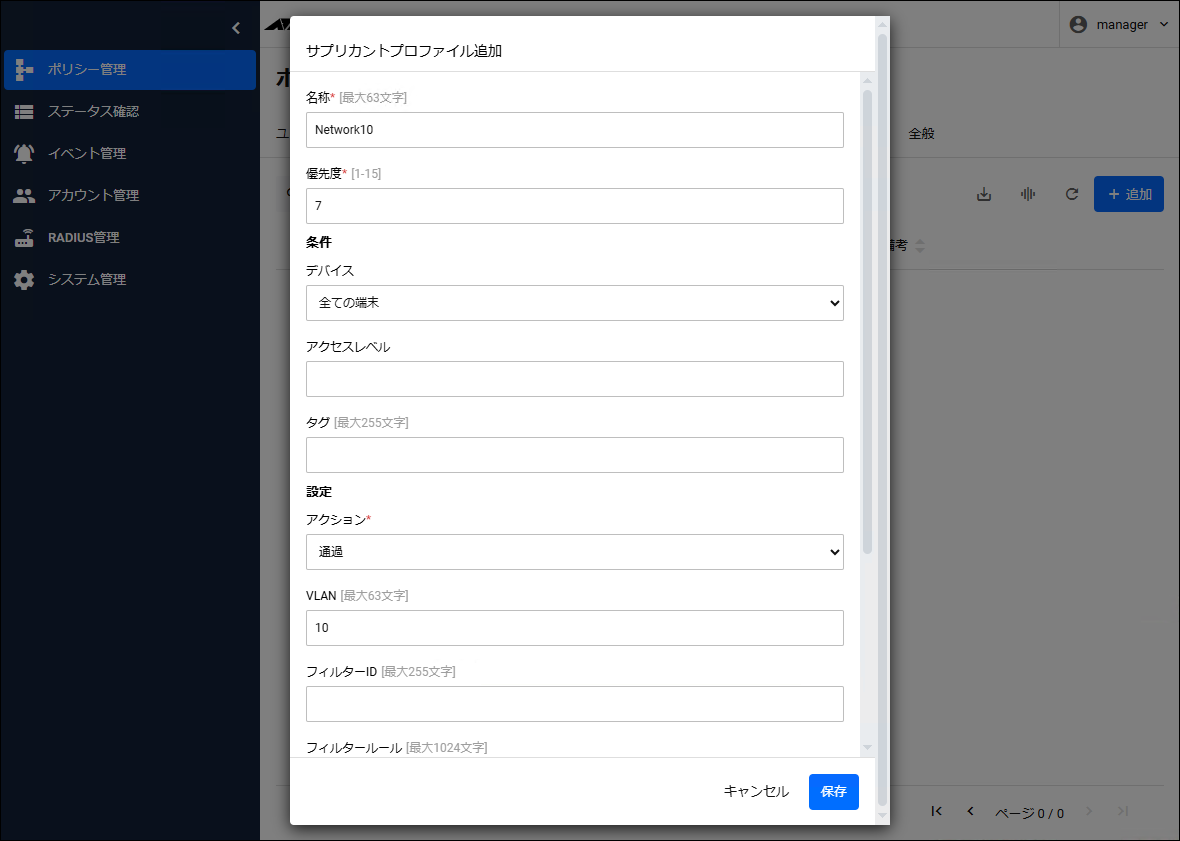

弊社のAW+スイッチと端末認証およびMACベース認証を併用した場合、AT-RADgateはデフォルトの状態では認証済み端末の接続先VLANの指定を行いません。サプリカントプロファイルを登録することにより、特定の認証済み端末の接続先VLANを指定することができます。「ポリシー管理 / サプリカントプロファイル」 画面で行います。またCSVファイルによるインポートも可能です。「ポリシー管理 / サプリカントプロファイル」 画面の右上の「追加」ボタンをクリックすると、「サプリカントプロファイル追加」 ダイアログが表示されます。登録済み端末をすべて「vlan10」のネットワークに接続させる場合

登録済み端末をすべて「vlan10」のネットワークに接続させる場合、「サプリカントプロファイル追加」 ダイアログで下記のように設定します。

表 8:設定例

項目

設定値

条件 / デバイス

登録済み端末

設定 / アクション

通過

設定 / VLAN

vlan10

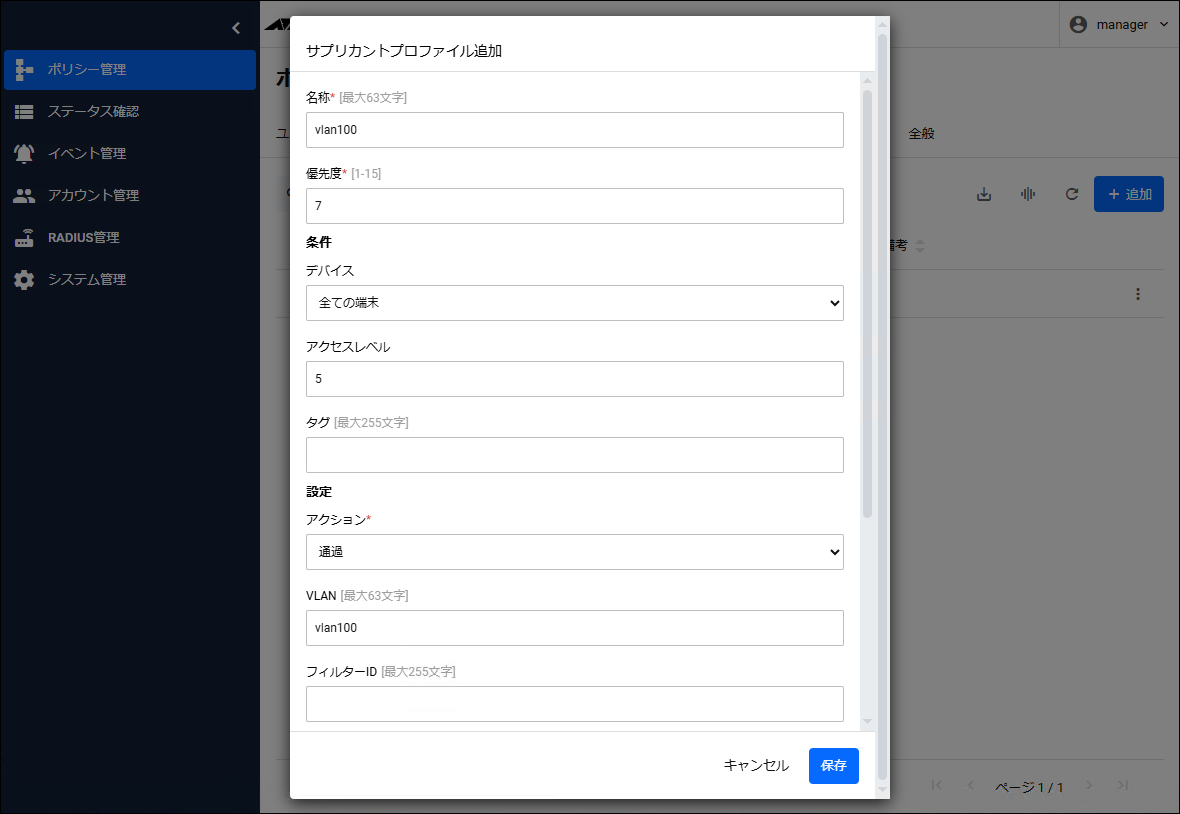

アクセスレベル5の端末のみ「vlan100」に接続する場合

特定のグループを別のネットワークに接続したい場合は、アクセスレベルやタグを使用することができます。アクセスレベル5の端末のみ「vlan100」に接続する場合、「サプリカントプロファイル追加」 ダイアログで下記のように設定します。

表 9:設定例

項目

設定値

条件 / アクセスレベル

5

設定 / アクション

通過

設定 / VLAN

vlan100

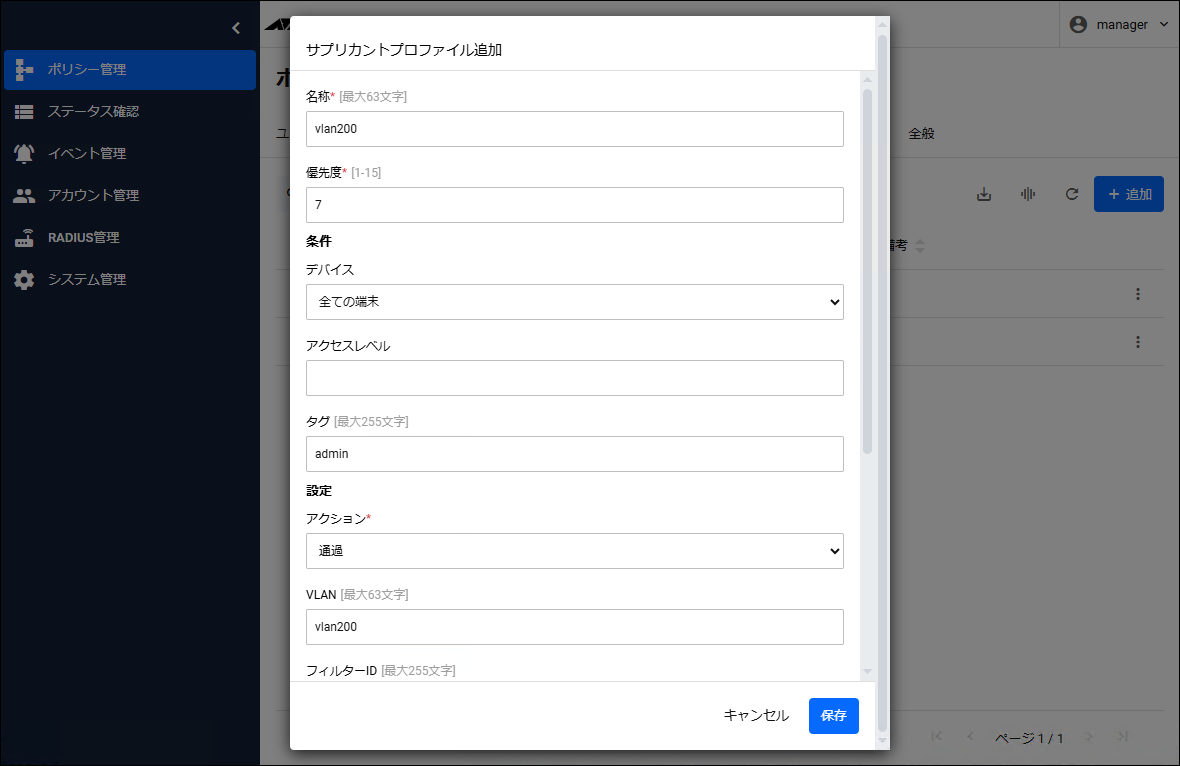

タグに「admin」が設定された端末のみ「vlan200」に接続する場合

特定のグループを別のネットワークに接続したい場合は、アクセスレベルやタグを使用することができます。タグに「admin」が設定された端末のみ「vlan200」に接続する場合、「サプリカントプロファイル追加」 ダイアログで下記のように設定します。

表 10:設定例

項目

設定値

条件 / タグ

admin

設定 / アクション

通過

設定 / VLAN

vlan200

「設定 / VLAN」に設定するVLANは、あらかじめネットワーク装置側に設定する必要があります。また設定する値はネットワーク装置側の仕様に依存します。弊社のAW+スイッチの場合はVLAN名またはVLAN IDを指定することができます。 ダイナミックACLの設定

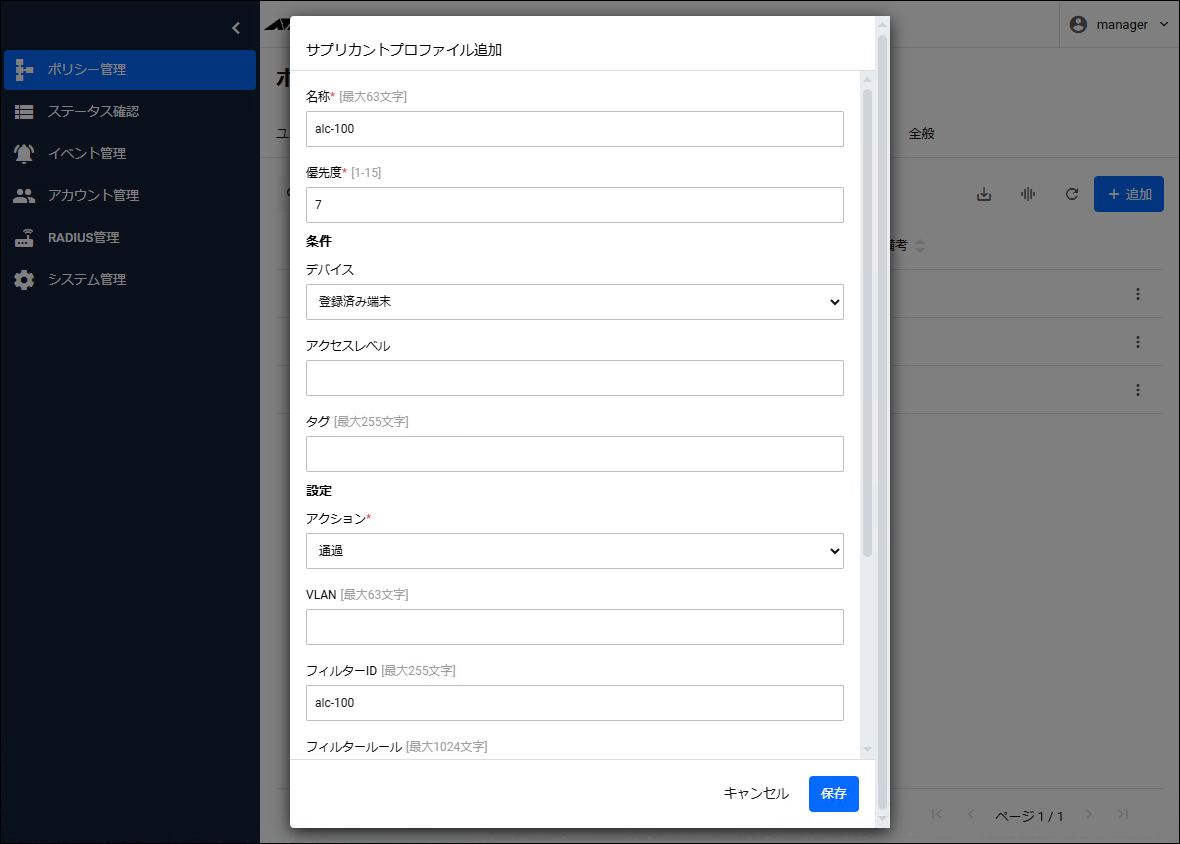

弊社のAW+スイッチと端末認証およびMACベース認証を併用した場合、サプリカントプロファイルを登録することにより、認証済み端末に対してACL(パケットフィルター)を設定することができます。「ポリシー管理 / サプリカントプロファイル」 画面で行います。またCSVファイルによるインポートも可能です。「ポリシー管理 / サプリカントプロファイル」 画面の右上の「追加」ボタンをクリックすると、「サプリカントプロファイル追加」 ダイアログが表示されます。あらかじめAW+スイッチ上で定義されているACLの名前を指定する方法

すべての登録済み端末に対してネットワークスイッチ内に登録されている「acl-100」という名前のACLを適用させるには、「サプリカントプロファイル追加」 ダイアログで下記のように設定します。

表 11:設定例

項目

説明・設定値

名称

サプリカントプロファイルの識別子になります。既に登録済みのプロファイルと重複しない名前を設定してください。

優先度

プロファイルを認証済み端末に適用する順番となり、この値が小さいプロファイルから順に評価され、最初に一致したプロファイルが適用されます。

条件 / デバイス

登録済み端末

設定 / アクション

通過

設定 / フィルターID

acl-100

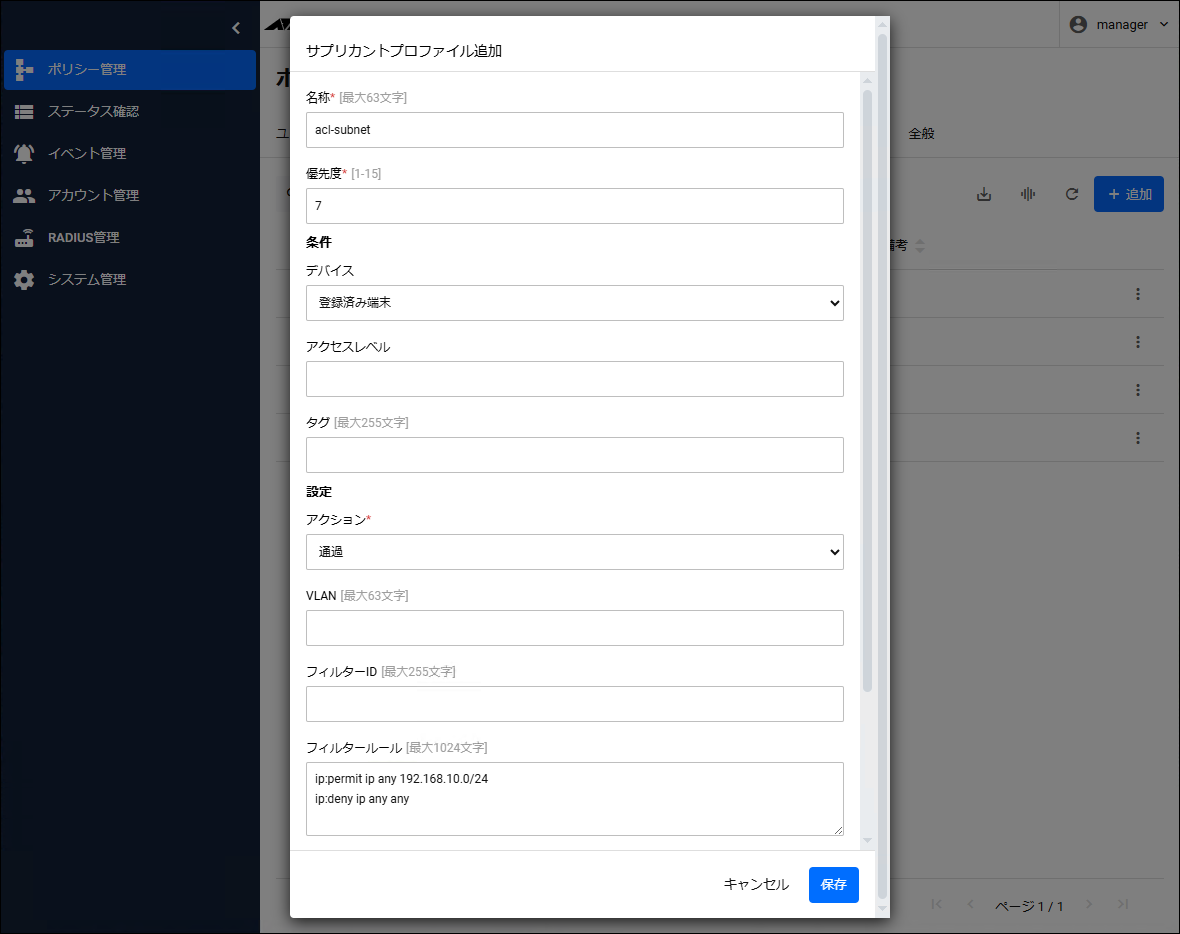

ACLの内容そのものを指定する方法

すべての登録済み端末に対して192.168.10.0/24のサブネットとの通信のみを許可するACLを適用させるには、「サプリカントプロファイル追加」 ダイアログで下記のように設定します。

表 12:設定例

項目

説明・設定値

名称

サプリカントプロファイルの識別子になります。既に登録済みのプロファイルと重複しない名前を設定してください。

優先度

プロファイルを認証済み端末に適用する順番となり、この値が小さいプロファイルから順に評価され、最初に一致したプロファイルが適用されます。

条件 / デバイス

登録済み端末

設定 / アクション

通過

設定 / フィルタールール

ip:permit ip any 192.168.10.0/24

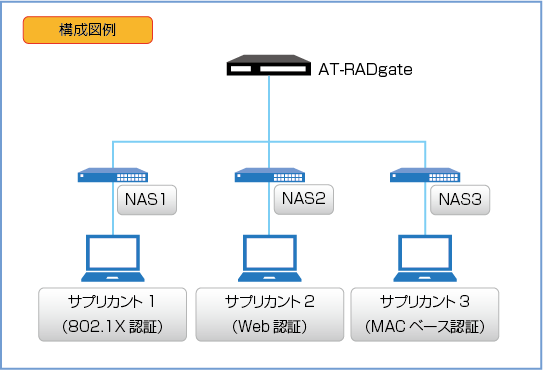

フィルタールールの書式は、ネットワーク装置の仕様に合わせて設定してください。ただし、複数のルールを記述する場合は改行で区切ってください。 クイックツアー / ポート認証の各認証方法の認証ポリシー設定

MACアドレスベース認証(以下、MACベース認証) IEEE 802.1X認証(以下、802.1X認証) Web認証

どの認証方法においても正しく認証システムを構築するには、AT-RADgateに認証ポリシーを登録する必要があります。AT-RADgateの認証ポリシーの登録方法

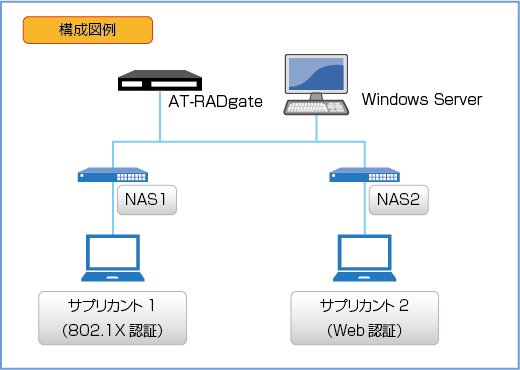

ここでは以下のケースにおけるAT-RADgateの設定(主に認証ポリシー)の登録方法を記載します。MACベース認証、802.1X認証、Web認証

各認証方法の認証ポリシーの登録は、以下の流れで行います。

表 1:情報

NAS1

IPアドレス

192.168.10.10/24

事前共有鍵(キー)

secret1

NAS2

IPアドレス

192.168.10.20/24

事前共有鍵(キー)

secret2

NAS3

IPアドレス

192.168.10.30/24

事前共有鍵(キー)

secret3

サプリカント1(802.1X認証)

ログイン名

user1

パスワード

passwd1

ネットワーク

vlan10

サプリカント2(Web認証)

ログイン名

user2

パスワード

passwd2

ネットワーク

vlan20

サプリカント3(MACベース認証)

ログイン名

00-00-00-00-00-01

パスワード

00-00-00-00-00-01

ネットワーク

vlan30

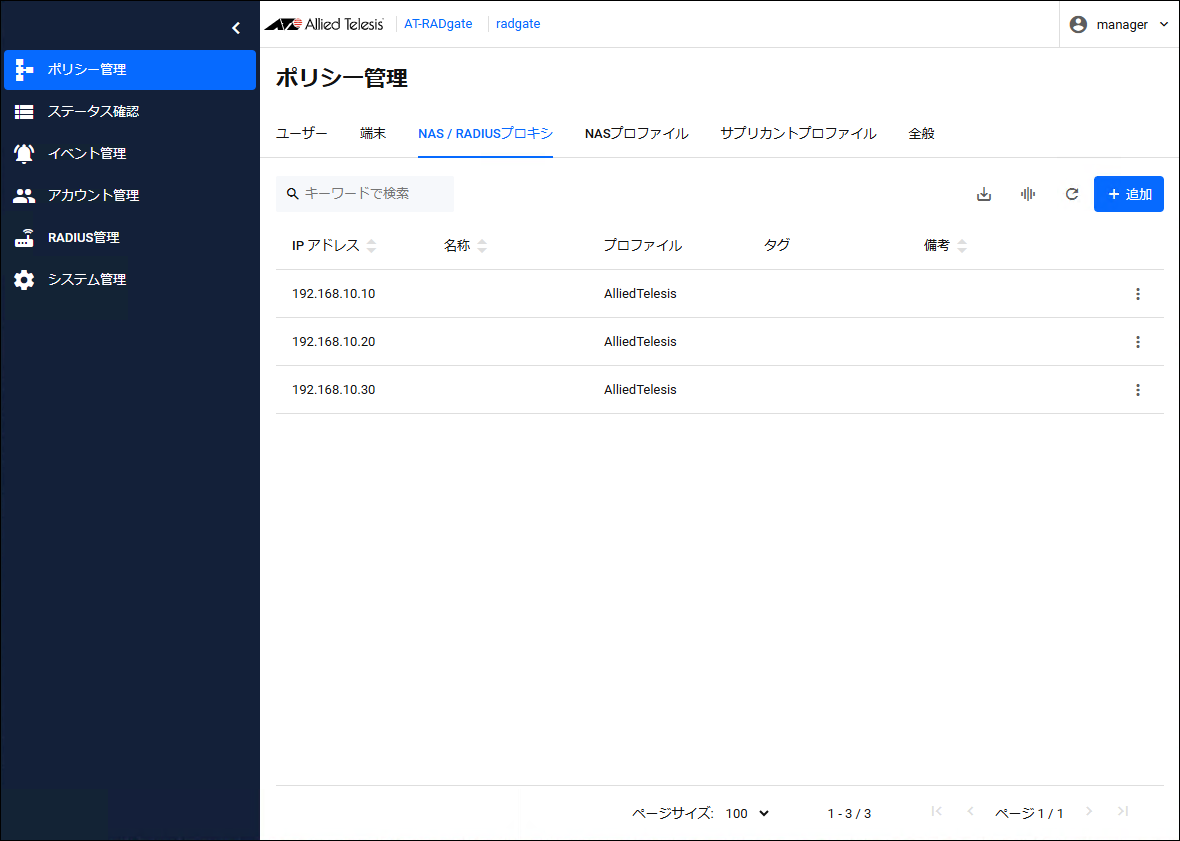

NASの登録

「ポリシー管理 / NAS / RADIUSプロキシ」 画面の右上の「追加」ボタンをクリックすると、「NAS / RADIUSプロキシ追加」 ダイアログが表示されます。

表 2:NASの登録

IPv4 アドレス

NAS1のIPアドレス「192.168.10.10」を設定します。

事前共有鍵(PSK)

事前共有鍵(キー)です。NAS1に設定した「secret1」を設定します。

NAS1と同様にNAS2とNAS3も登録します。ユーザーの登録

各サプリカントの情報を設定します。サプリカントごとに接続させるネットワーク(VLAN)を指定しますが、実際にネットワークを指定するのは「サプリカントプロファイル」で行います。ここでは「ユーザー」と「サプリカントプロファイル」を紐付けるために「タグ」を使用します。「ポリシー管理 / ユーザー」 画面の右上の「追加」ボタンをクリックすると、「ユーザー追加」 ダイアログが表示されます。

表 3:ユーザーの登録

ログイン名

サプリカント1のログイン名「user1」を設定します。

パスワード

サプリカント1のパスワード「passwd1」を設定します。

タグ

サプリカント1が接続するネットワークの「vlan10」を設定します。この「vlan10」は「サプリカントプロファイル」にも設定します。

サプリカント1と同様にサプリカント2とサプリカント3も登録します。サプリカントプロファイルの登録

サプリカントプロファイルを登録して各サプリカントが接続するネットワーク(VLAN)を指定します。

今回のケースでは、優先度は同じ数値でも意図した動作になりますが、明解にするために別々の数値にしています。 「ポリシー管理 / サプリカントプロファイル」 画面の右上の「追加」ボタンをクリックすると、「サプリカントプロファイル追加」 ダイアログが表示されます。サプリカント1用のサプリカントプロファイルを設定します。

表 4:サプリカントプロファイルの登録

サプリカント1用

名称

Network10

優先度

10

条件 / デバイス

全ての端末

条件 / タグ

vlan10

設定 / アクション

通過

設定 / VLAN

10

表 5:サプリカントプロファイルの登録

サプリカント2用

名称

Network20

優先度

11

条件 / デバイス

全ての端末

条件 / タグ

vlan20

設定 / アクション

通過

設定 / VLAN

20

サプリカント3用

名称

Network30

優先度

12

条件 / デバイス

全ての端末

条件 / タグ

vlan30

設定 / アクション

通過

設定 / VLAN

30

Windows Active Directory連携

AT-RADgateはRADIUS認証において、自身のユーザーの認証ポリシーではなくWindows Active Directory連携でWindows Serverに問い合わせを行い、Windows Serverのデータベースを用いてユーザー認証を行うことができます。

Windows Active Directory連携で認証を行ったサプリカントが接続するネットワークを、サプリカントごとに分けることはできません。

表 6:情報

ドメイン名

radgate.co.jp

NetBIOS名

radgate

文字セット

CP1252

ユーザー名

administrator

パスワード

Password1!

本設定はデフォルトの「CP1252」を使用してください。変更は本バージョンでは未サポートです。

表 7:設定例

NAS1

IPアドレス

192.168.10.10/24

事前共有鍵(キー)

secret1

NAS2

IPアドレス

192.168.10.20/24

事前共有鍵(キー)

secret2

表 8:設定例

サプリカント1(802.1X認証)

ログイン名

user1

パスワード

passwd1

ネットワーク

vlan10

サプリカント2(Web認証)

ログイン名

user2

パスワード

passwd2

ネットワーク

vlan10

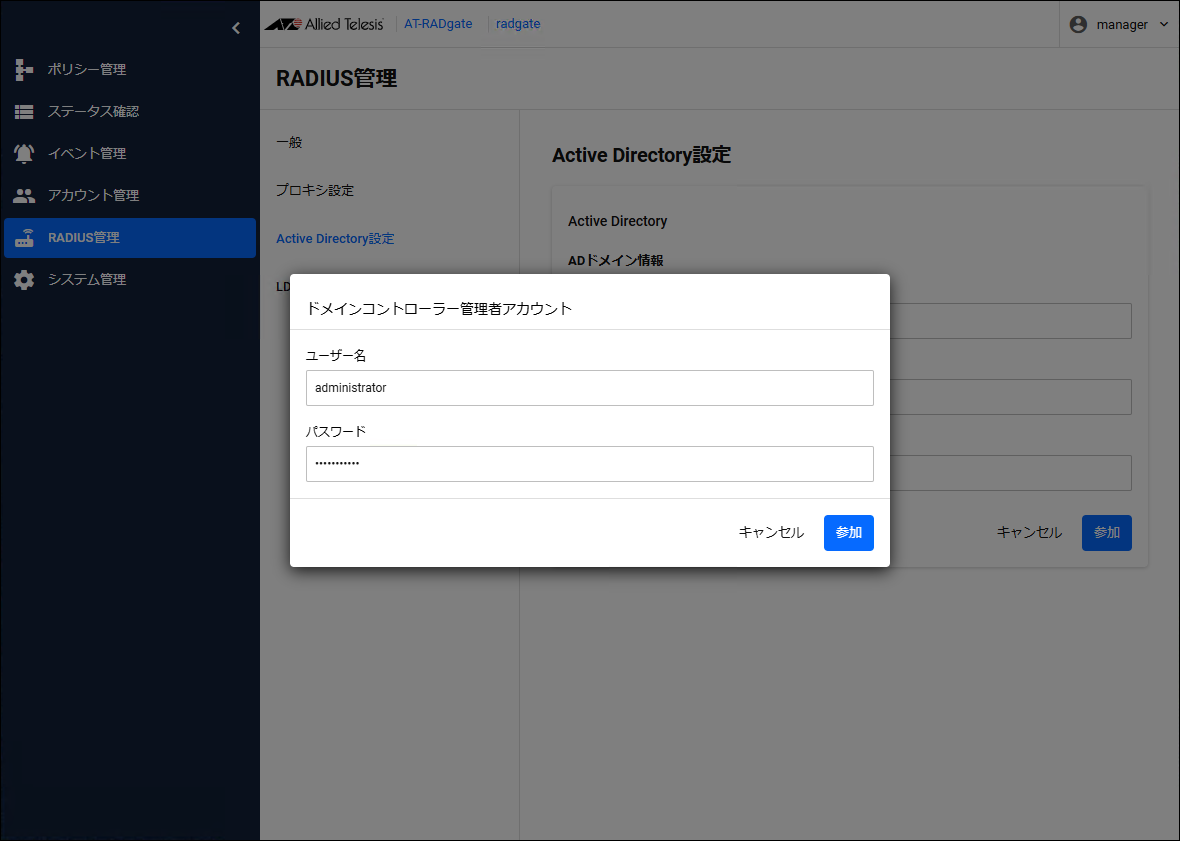

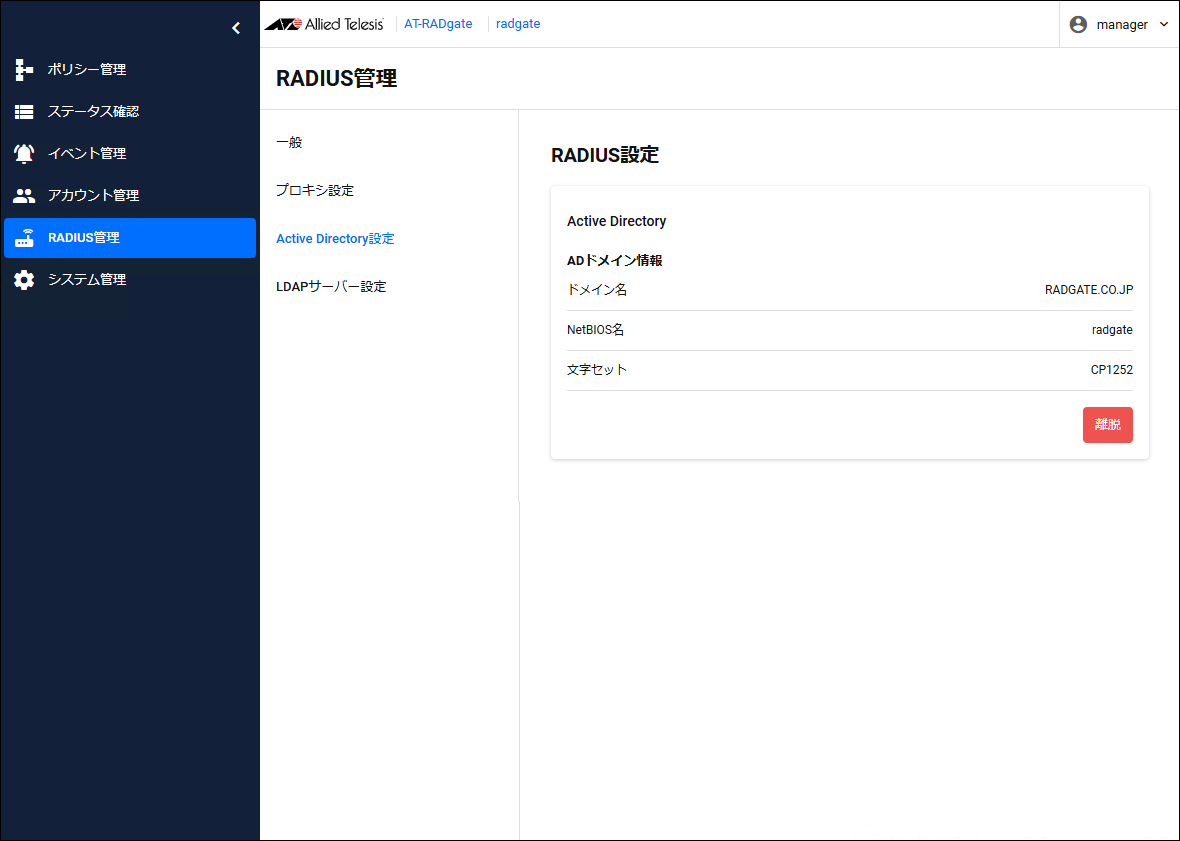

Windows Active Directoryの設定

「RADIUS管理 / Active Directory設定」 画面の右の「編集」ボタンをクリックすると、ADドメイン情報を設定する画面が表示されます。

表 9:ADドメイン情報の設定

ドメイン名

radgate.co.jp

NetBIOS名

radgate

文字セット

CP1252(デフォルト)

「ドメインコントローラー管理者アカウント」ダイアログが表示されます。

表 10:入力内容

ユーザー名

administrator

パスワード

Password1!

NASの登録

「ポリシー管理 / NAS / RADIUSプロキシ」 画面の右上の「追加」ボタンをクリックすると、「NAS / RADIUSプロキシ追加」 ダイアログが表示されます。

表 11:NASの登録

IPv4 アドレス

NAS1のIPアドレス「192.168.10.10」を設定します。

事前共有鍵(PSK)

事前共有鍵(キー)です。NAS1に設定した「secret1」を設定します。

NAS1と同様にNAS2も登録します。サプリカントプロファイルの登録

サプリカントプロファイルを登録してサプリカントが接続するネットワーク(VLAN)を指定します。

Windows Active Directory連携で認証を行ったサプリカントが接続するネットワークをサプリカントごとに分けることはできないため、サプリカントプロファイルの登録は1つです。 「ポリシー管理 / サプリカントプロファイル」 画面の右上の「追加」ボタンをクリックすると、「サプリカントプロファイル追加」 ダイアログが表示されます。

表 12:サプリカントプロファイルの登録

名称

Network10

優先度

7(デフォルト)

条件 / デバイス

全ての端末

設定 / アクション

通過

設定 / VLAN

10

AlliedWare Plus(Wi-FiルーターのAT-TQRを含む)シリーズと無線LANアクセスポイントのTQシリーズ

弊社製品のAlliedWare Plus(Wi-FiルーターのAT-TQRを含む)シリーズと無線LANアクセスポイントのTQシリーズは、認証要求メッセージのUser-Name属性にMACアドレスが格納されるため、端末認証とMACベース認証が有効の場合は端末認証を行います。端末認証を行うためには「ポリシー管理 / NASプロファイル」 画面で登録するNASプロファイルに「ユーザー認証に加えて、端末認証を有効にする。」と「MACベース認証を有効にする。」の双方のチェックボックスにチェックがあり、かつそのNASプロファイルがサプリカントの認証を行うNASに設定されている必要があります。端末認証を行うと「ステータス確認 / 端末」 画面でサプリカントの認証の状態が確認できます。なお、MACベース認証要求を受けた場合は、ユーザー認証を行わず端末認証のみを行います。

「ステータス確認 / 端末」 画面ではサプリカントの認証状態の確認以外にサプリカントの切断も行えます。サプリカントの切断はAT-RADgateがRADIUS Dynamic AuthorizationのDisconnectメッセージをNASに送信して行います。サプリカントの切断に対応している製品・機能は以下です。

MACベース認証 802.1X認証、Web認証

各認証方式の説明や認証ポリシーの登録方法は「クイックツアー / ポート認証の各認証方法の認証ポリシー設定」 もあわせてご確認ください。 MACベース認証、802.1X認証、Web認証

各認証方法の認証ポリシーの登録は、以下の流れで行います。

NASプロファイル NAS ユーザー 端末 サプリカントプロファイル

ユーザーの認証ポリシーは、802.1X認証とWeb認証ではログイン名とパスワードを登録します。MACベース認証ではユーザーの認証ポリシーの登録は不要です。

表 13:情報

NAS1

IPアドレス

192.168.10.10/24

事前共有鍵(キー)

secret1

NAS2

IPアドレス

192.168.10.20/24

事前共有鍵(キー)

secret2

NAS3

IPアドレス

192.168.10.30/24

事前共有鍵(キー)

secret3

サプリカント1(802.1X認証)

MACアドレス

00-00-00-00-00-01

ログイン名

user1

パスワード

passwd1

ネットワーク

vlan10

サプリカント2(Web認証)

MACアドレス

00-00-00-00-00-02

ログイン名

user2

パスワード

passwd2

ネットワーク

vlan20

サプリカント3(MACベース認証)

MACアドレス

00-00-00-00-00-03

ネットワーク

vlan30

NASプロファイルの登録

「ポリシー管理 / NASプロファイル」 画面の右上の「追加」ボタンをクリックすると、「NASプロファイル追加」 ダイアログが表示されます。

表 14:NASプロファイルの登録

名称

NASプロファイルの名称です。「AlliedTelesis」を設定します。

ユーザー認証に加えて、端末認証を有効にする。

チェックボックスにチェックを入れます。

MACベース認証を有効にする。

チェックボックスにチェックを入れます。

NASの登録

「ポリシー管理 / NAS / RADIUSプロキシ」 画面の右上の「追加」ボタンをクリックすると、「NAS / RADIUSプロキシ追加」 ダイアログが表示されます。

表 15:NASの登録

IPv4 アドレス

NAS1のIPアドレス「192.168.10.10」を設定します。

事前共有鍵(PSK)

事前共有鍵(キー)です。NAS1に設定した「secret1」を設定します。

プロファイル

割り当てするNASプロファイルです。設定した「AlliedTelesis」を選択します。

NAS1と同様にNAS2とNAS3も登録します。ユーザーの登録

各サプリカントの情報を設定します。サプリカントごとに接続させるネットワーク(VLAN)を指定しますが、実際にネットワークを指定するのは「サプリカントプロファイル」で行います。各サプリカントと「サプリカントプロファイル」を紐付けるために「タグ」を使用しますが、端末認証を行うため各サプリカントのMACアドレスは端末の認証ポリシーを登録します。そのため、今回のケースではユーザーの認証ポリシーに「タグ」は設定せずに端末の認証ポリシーで「タグ」を設定します。「ポリシー管理 / ユーザー」 画面の右上の「追加」ボタンをクリックすると、「ユーザー追加」 ダイアログが表示されます。

表 16:ユーザーの登録

ログイン名

サプリカント1のログイン名「user1」を設定します。

パスワード

サプリカント1のパスワード「passwd1」を設定します。

サプリカント1と同様にサプリカント2も登録します。端末の登録

「ポリシー管理 / 端末」 画面の右上の「追加」ボタンをクリックすると、「端末追加」 ダイアログが表示されます。

表 17:端末の登録

MAC アドレス

サプリカント1のMACアドレス「00-00-00-00-00-01」を設定します。

タグ

サプリカント1が接続するネットワークの「vlan10」を設定します。この「vlan10」は「サプリカントプロファイル」にも設定します。

サプリカント1と同様にサプリカント2とサプリカント3も登録します。サプリカントプロファイルの登録

サプリカントプロファイルを登録して各サプリカントが接続するネットワーク(VLAN)を指定します。

今回のケースでは、優先度は同じ数値でも意図した動作になりますが、明解にするために別々の数値にしています。 「ポリシー管理 / サプリカントプロファイル」 画面の右上の「追加」ボタンをクリックすると、「サプリカントプロファイル追加」 ダイアログが表示されます。サプリカント1用のサプリカントプロファイルを設定します。

表 18:サプリカントプロファイルの登録

サプリカント1用

名称

Network10

優先度

10

条件 / デバイス

登録済み端末

条件 / タグ

vlan10

設定 / アクション

通過

設定 / VLAN

10

サプリカント1用と同様にサプリカント2用とサプリカント3用も登録します。

表 19:サプリカントプロファイルの登録

サプリカント2用

名称

Network20

優先度

11

条件 / デバイス

登録済み端末

条件 / タグ

vlan20

設定 / アクション

通過

設定 / VLAN

20

サプリカント3用

名称

Network30

優先度

12

条件 / デバイス

登録済み端末

条件 / タグ

vlan30

設定 / アクション

通過

設定 / VLAN

30

「ステータス確認 / 端末」 画面でサプリカントの認証状態を確認できます。インテリジェント・エッジ・セキュリティー(IES)

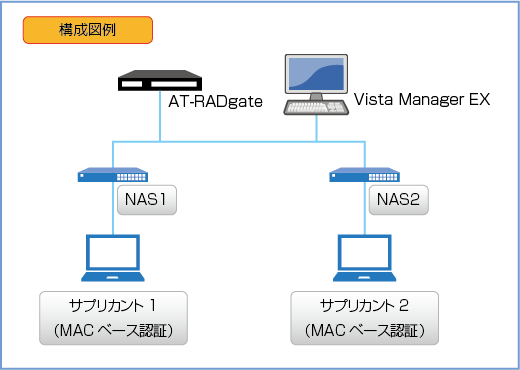

インテリジェント・エッジ・セキュリティー(IES)は弊社製品のAlliedWare Plus(Wi-FiルーターのAT-TQRを含む)シリーズがサポートするMACベース認証を使用して、Vista Manager EXにてサプリカント(エンドポイント)の通信の可否を一元的に管理できます。なお、AT-RADgateはインテリジェント・エッジ・セキュリティーの認証サーバー(RADIUSサーバー)として使用することができます。「ポリシー管理」 側で登録する必要があります。なお、構成にNASを追加する場合もAT-RADgate側で登録を行ってください。

インテリジェント・エッジ・セキュリティーではAT-RADgateの端末認証を使用します。そのためNASプロファイルの「ユーザー認証に加えて、端末認証を有効にする。」と「MACベース認証を有効にする。」の双方のチェックボックスにチェックし、そのNASプロファイルをサプリカントの認証を行うNASに設定します。

インテリジェント・エッジ・セキュリティーの操作は、Vista Manager EXのリファレンスマニュアルをご参照ください。 「ポリシー管理」 画面で「端末」と「サプリカントプロファイル」の登録は行わないでください。これらはVista Manager EXの「資産管理」画面の「エンドポイント」タブでの操作や「ネットワークサービス / RADIUS」画面の「ユーザー」と「グループ」で追加されたものがAT-RADgateに登録されます。

表 20:対応表

Vista Manager EX

AT-RADgate「ポリシー管理」 画面

ユーザー

端末

グループ

サプリカントプロファイル

Vista Manager EXの操作によって追加された「ユーザー」と「グループ」はAT-RADgateの「端末」と「サプリカントプロファイル」に登録されますが、AT-RADgateに登録されたあとにVista Manager EXやAT-RADgateで再起動等が発生しても再度登録する必要はありません。

Vista Manager EXの「システム管理 / 設定」画面でAT-RADgateを有効 Vista Manager EXの「ネットワークサービス / RADIUS」画面でAT-RADgateを登録 Vista Manager EXの「ネットワークサービス / RADIUS」画面で共有パスワードを設定 AT-RADgateの「ポリシー管理」 画面でNASプロファイルのポリシーを登録 AT-RADgateの「ポリシー管理」 画面でNASのポリシーを登録

実際にインテリジェント・エッジ・セキュリティーを使用する場合は、上記の設定後にVista Manager EXで操作を行います。

表 21:情報

NAS1

IPアドレス

192.168.10.10/24

事前共有鍵(キー)

secret

NAS2

IPアドレス

192.168.10.20/24

事前共有鍵(キー)

secret

AT-RADgate

ユーザー名

manager

パスワード

friend

IP アドレス

192.168.10.100/24

Vista Manager EXの「システム管理 / 設定」画面でAT-RADgateを有効

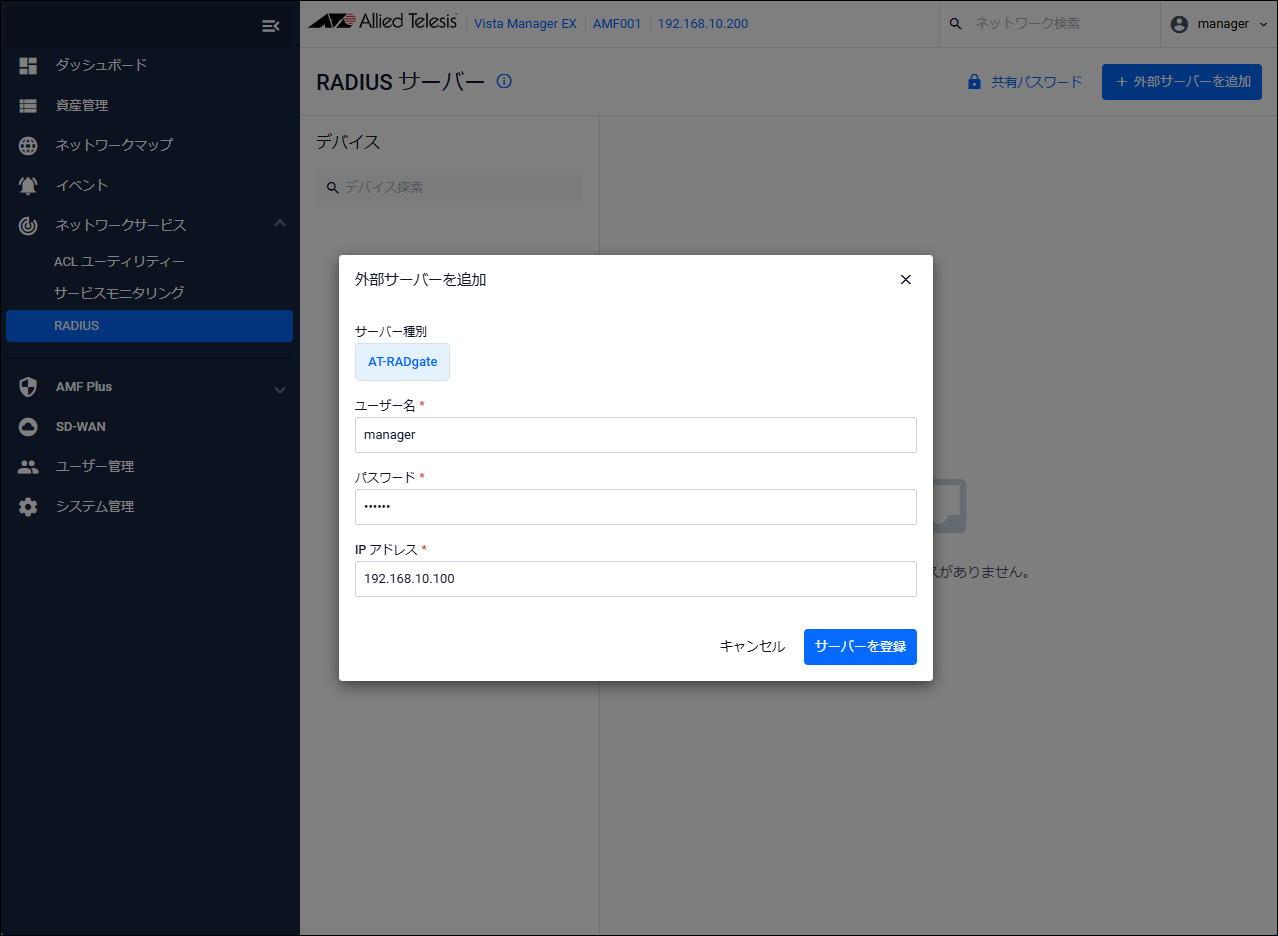

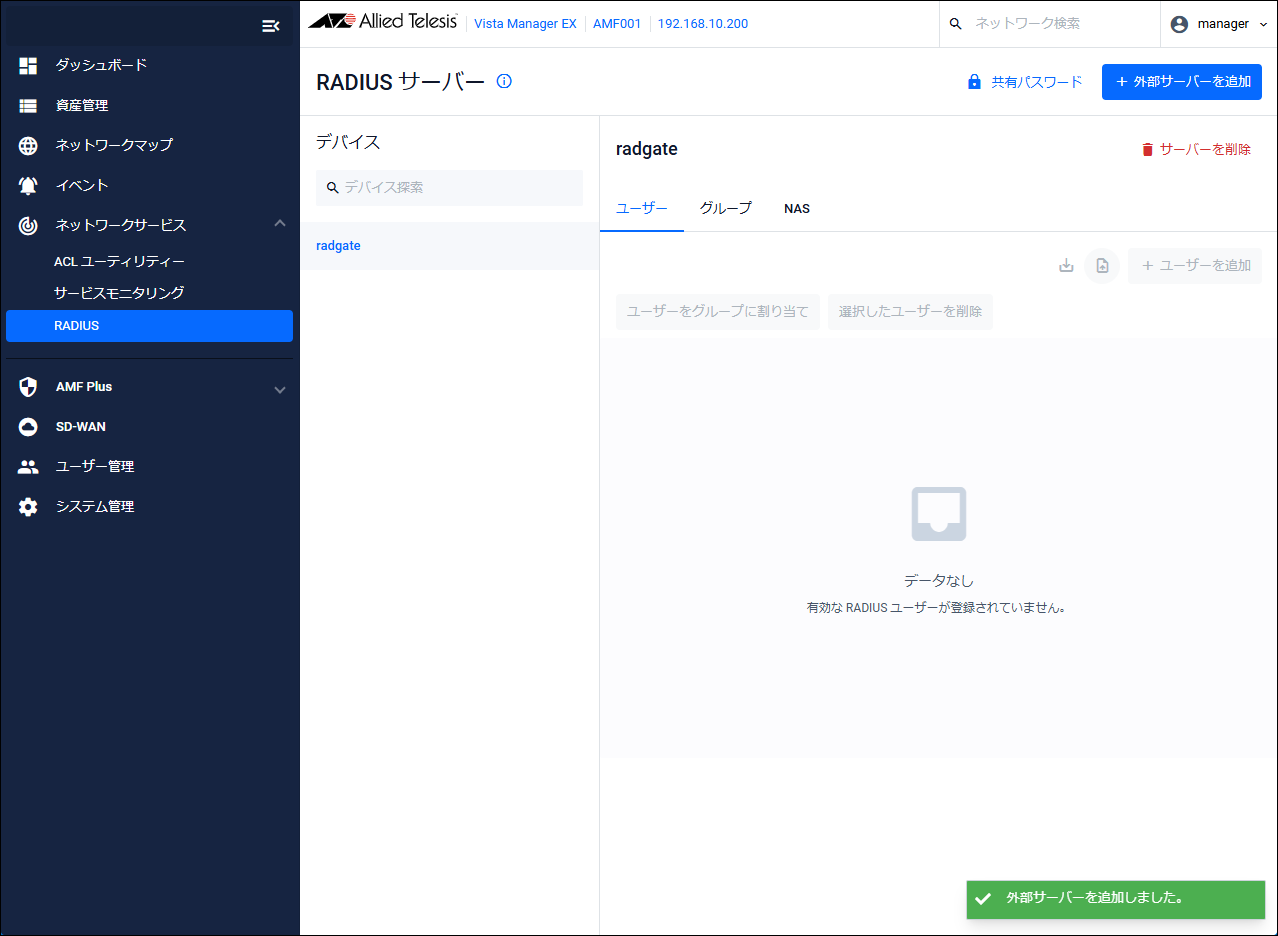

Vista Manager EXの「システム管理 / 設定」画面のオプション機能で、AT-RADgateを「有効」に設定します。Vista Manager EXの「ネットワークサービス / RADIUS」画面でAT-RADgateを登録

Vista Manager EXの「ネットワークサービス / RADIUS」画面の「外部サーバーを追加」ボタンをクリックすると「外部サーバーを追加」ダイアログが表示されます。

表 22:外部サーバーの登録

ユーザー名

manager

パスワード

friend

IP アドレス

192.168.10.100

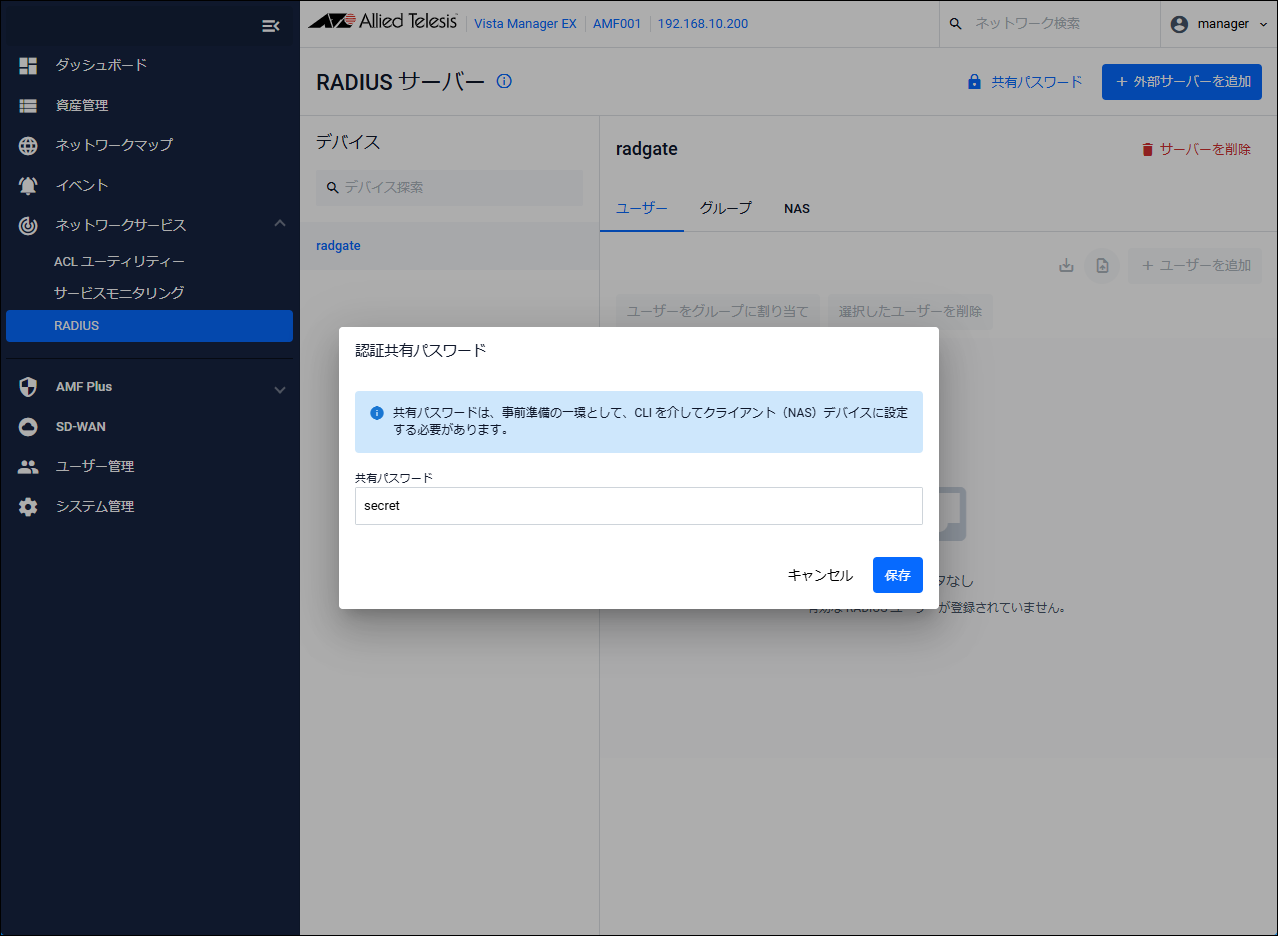

Vista Manager EXの「ネットワークサービス / RADIUS」画面で共有パスワードを設定

Vista Manager EXの「ネットワークサービス / RADIUS」画面の「共有パスワード」ボタンをクリックすると「認証共有パスワード」ダイアログが表示されます。

表 23:共有パスワードの登録

共有パスワード

事前共有鍵(キー)です。NAS1とNAS2に設定した「secret」を設定します。

NASプロファイルの登録

「ポリシー管理 / NASプロファイル」 画面の右上の「追加」ボタンをクリックすると、「NASプロファイル追加」 ダイアログが表示されます。

表 24:NASプロファイルの登録

名称

NASプロファイルの名称です。「AlliedTelesis」を設定します。

ユーザー認証に加えて、端末認証を有効にする。

チェックボックスにチェックを入れます。

MACベース認証を有効にする。

チェックボックスにチェックを入れます。

NASの登録

「ポリシー管理 / NAS / RADIUSプロキシ」 画面の右上の「追加」ボタンをクリックすると、「NAS / RADIUSプロキシ追加」 ダイアログが表示されます。

表 25:NASの登録

IPv4 アドレス

NAS1のIPアドレス「192.168.10.10」を設定します。

事前共有鍵(PSK)

事前共有鍵(キー)です。NAS1に設定した「secret」を設定します。

プロファイル

割り当てするNASプロファイルです。設定した「AlliedTelesis」を選択します。

NAS1と同様にNAS2も登録します。「ステータス確認 / 端末」 画面でサプリカントの認証状態を確認できます。クイックツアー / AT-RADgateのバックアップとリストア

ライセンスについてのご注意

本バージョンのAT-RADgateのリストアを行う場合、「システム管理 / 概要」 画面にある「システムのバックアップ」でバックアップしたファイルがある場合は、 「システム管理 / 概要」 画面にある「システムの復元」を使って、移行前のシステムをライセンス情報も含め復元することができます。

バックアップされる情報は「システムのバックアップ」 をご参照ください。「RADIUS管理 / Active Directory設定」 画面のActive Directoryで設定したWindows Active Directoryの設定はバックアップしたファイルには含まれないため、システムの復元を実行したあとで再設定する必要があります。

「システム管理 / 概要」 画面にある「システムの復元」を使用しない場合にはライセンスの再発行が必要になりますので、新しくインストールしたAT-RADgateの「システム管理 / 概要」 画面に表示されるシリアル番号を控えて弊社窓口までお問い合わせください。 AT-RADgateのバックアップ

AT-RADgateをバックアップする方法は、以下の2種類があります

上記の2種類とも、「RADIUS管理 / Active Directory設定」 画面のActive Directoryで設定したWindows Active Directoryの設定はバックアップできませんので、リストア後に再設定する必要があります。 「システム管理 / 概要」画面の「システムのバックアップ」でバックアップ

「システム管理 / 概要」 画面のシステムのバックアップで「バックアップ」ボタンをクリックして、バックアップファイルを取得してください。「RADIUS管理 / Active Directory設定」 画面のActive Directoryで設定したWindows Active Directoryの設定は、お手元にある情報で再設定してください。AT-RADgateの各項目を個別にバックアップ

各項目を個別に取得する項目は以下です。「イベント管理」 画面のアプリケーションログは、バックアップはできますがリストアできません。AT-RADgateのリストア

AT-RADgateのリストア方法を説明します。

ライセンスについてのご注意「システム管理 / 概要」 画面にある「システムの復元」を使用しない場合にはライセンスの再発行が必要になりますので、新しくインストールしたAT-RADgateの「システム管理 / 概要」 画面に表示されるシリアル番号を控えて弊社窓口までお問い合わせください。 「システム管理 / 概要」画面の「システムの復元」でリストア

AT-RADgateのリストアは以上です。AT-RADgateの各設定を個別にリストア

AT-RADgateのリストアは以上です。クイックツアー / 冗長構成の注意点

冗長構成の注意点

RADIUSサーバーは認証サービスを提供するサーバーのため、RADIUSサーバーがNASからの認証要求に対して応答できない状態になると、サプリカントがネットワークに接続できなくなる可能性が高くなります。リファレンス編 / データ書式

データ書式

AT-RADgateのポリシーデータやシステム設定は、決められた書式で入力する必要があります。そのうち、各設定で頻繁に使用する書式名と入力ルールを説明します。

表 1:書式名と入力ルール

書式名

入力ルール

識別子

最大63文字までの文字列で、日本語も使用できます。空白、タブ文字、下記の記号は使用できません。: ; < = > ? [ ] ^ ` \

パスワード

ASCIIコードの範囲内の英数字と記号が入力可能です。

MACアドレス

MACアドレスを表す文字列で、下記の書式で入力可能です。xは16進数の数値で、アルファベットの大文字・小文字は問いません。

IPv4アドレス

IPv4アドレスを表す文字列で、次の書式で入力可能です。nは0から255までの数値で、ゼロ以外は先頭にゼロを付けることができません。

タグ

各タグは最大63文字の文字列で、全体で最大255文字です。使用可能文字は「識別子」と同じです。

リファレンス編 / ポリシー管理

ユーザー

ポリシー管理 > ユーザー

ユーザーポリシーはMACアドレスベース認証(MACベース認証、MACアクセス制御)の場合にはMACアドレスを登録します。AT-RADgateにMACアドレスを登録する場合の形式(ログイン名とパスワード)は、NASが送信する形式に合わせてください。

表 1:ユーザーポリシー一覧

項目

表示

検索

並べ替え

説明

ログイン名

○

○

○

ユーザーのアカウント名です。この値はユーザーポリシーの識別とサプリカントの認証で使用されます。

フルネーム

○

○

○

ユーザーのフルネームです。この値はサプリカントの認証には使用されません。

アクセスレベル

○

-

○

ユーザーのアクセスレベルを表す0から15の整数値です。0はアクセス拒否を表し、それ以外の値はアクセス許可を表します。大きい値ほど高いアクセスレベルを持つことを表します。

タグ

○

○

-

ユーザーに付与されたタグのリストです。ユーザーを特定のグループに分類するために使用します。

備考

○

○

○

ユーザーの説明です。この値はサプリカントの認証には使用されません。

ページの右上にある各ボタンの機能は下記となります。

表 2:各ボタンの機能

ボタン名

機能

現在登録されているユーザーポリシーをCSV(カンマ区切りテキスト)形式でダウンロードします。「付録 / CSVファイル」 を参照してください。

表の各列の表示状態を変更します。

ユーザーポリシー一覧を再読み込みします。

追加

ユーザーポリシーを追加します(「ユーザー追加」 ダイアログが表示されます)。

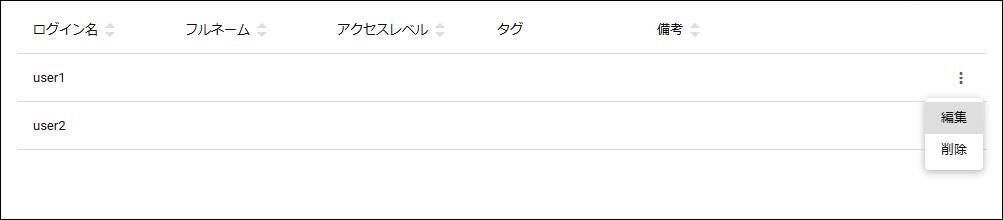

一覧の各行の右端にメニューボタンがあり、その行のポリシーの管理ができます。

表 3:各メニューの機能

メニュー名

機能

編集

ユーザーポリシーの内容を更新します(「ユーザー更新」 ダイアログが表示されます)。

削除

ユーザーポリシーを削除します。

ユーザー追加・ユーザー更新

ポリシー管理 > ユーザー > ユーザー追加・ユーザー更新 「ユーザー」 画面右上の「追加」ボタンをクリックすると「ユーザー追加」 ダイアログが表示され、ユーザーポリシーの新規追加ができます。また、既に登録されているユーザーポリシーの右端の「編集」メニューをクリックすると「ユーザー更新」 ダイアログが表示され、ユーザーポリシーの編集ができます。

表 4:ユーザー追加・ユーザー更新

項目・ボタン名

必須

書式

説明

ログイン名

○

識別子

ユーザーのアカウント名です。

「パスワード設定」ボタン

-

-

「ユーザー更新」 ダイアログでのみ表示されます。クリックすると「パスワード」項目が表示され、パスワードの変更ができます。

パスワード

○

パスワード

ユーザーのアカウントパスワードです。英数字、記号が使用可能です。

フルネーム

-

文字列(最大63文字)

ユーザーのフルネームです。

アクセスレベル

-

整数値(0-15)

ユーザーのアクセスレベルです。

タグ

-

タグ

ユーザーに付与するタグのリストです。複数指定する場合は、空白文字で区切ります。

備考

-

文字列(最大63文字)

ユーザーの説明です。

「キャンセル」ボタン

-

-

ポリシーの追加または更新をキャンセルします。

「保存」ボタン

-

-

新しいポリシー情報を登録、またはポリシー情報を更新します。

端末

ポリシー管理 > 端末

表 5:端末ポリシー一覧

項目

表示

検索

並べ替え

説明

MACアドレス

○

○

○

端末のMACアドレスです。この値は端末ポリシーの識別とサプリカントの認証で使用されます。

デバイス名

○

○

○

端末のデバイス名です。複数の端末に同じデバイス名を付与することができます。同じデバイス名を持つ複数の端末は、同一の装置が複数のネットワークインターフェースを持つ状態を表します。この値はサプリカントの認証時の「サプリカントプロファイル」 の適用条件に使用することができます。

アクセスレベル

○

-

○

ユーザーのアクセスレベルを表す0から15の整数値です。0はアクセス拒否を表し、それ以外の値はアクセス許可を表します。大きい値ほど高いアクセスレベルを持つことを表します。

タグ

○

○

-

端末に付与されたタグのリストです。端末を特定のグループに分類するために使用します。

備考

○

○

○

端末の説明です。この値はサプリカントの認証には使用されません。

ページの右上にある各ボタンの機能は下記となります。

表 6:各ボタンの機能

ボタン名

機能

現在登録されている端末ポリシーをCSV(カンマ区切りテキスト)形式でダウンロードします。「付録 / CSVファイル」 を参照してください。

表の各列の表示状態を変更します。

端末ポリシー一覧を再読み込みします。

追加

端末ポリシーを追加します(「端末追加」 ダイアログが表示されます)。

一覧の各行の右端にメニューボタンがあり、その行のポリシーの管理ができます。

表 7:各メニューの機能

メニュー名

機能

編集

端末ポリシーの内容を更新します(「端末更新」 ダイアログが表示されます)。

削除

端末ポリシーを削除します。

端末追加・端末更新

ポリシー管理 > 端末 > 端末追加・端末更新 「端末」 画面右上の「追加」ボタンをクリックすると「端末追加」 ダイアログが表示され、端末ポリシーの新規追加ができます。また、既に登録されている端末ポリシーの「編集」メニューをクリックすると「端末更新」 ダイアログが表示され、端末ポリシーの編集ができます。

表 8:端末ポリシー

項目・ボタン名

必須

書式

説明

MACアドレス

○

MACアドレス

端末のMACアドレスです。

デバイス名

○

識別子

端末のデバイス名です。

アクセスレベル

-

整数値(0-15)

端末のアクセスレベルです。

タグ

-

タグ

端末に付与するタグのリストです。複数指定する場合は空白文字で区切ります。

備考

-

文字列(最大63文字)

端末の説明です。

「キャンセル」ボタン

-

-

ポリシーの追加または更新をキャンセルします。

「保存」ボタン

-

-

新しいポリシー情報を登録、またはポリシー情報を更新します。

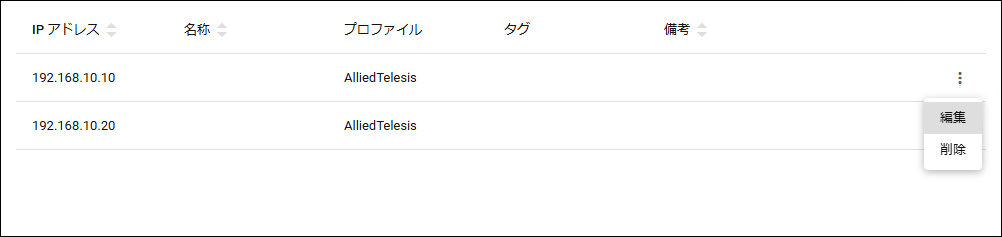

NAS / RADIUSプロキシ

ポリシー管理 > NAS / RADIUSプロキシ

表 9:NASポリシー一覧

項目

表示

検索

並べ替え

説明

IPアドレス

○

○

○

NAS / RADIUSプロキシのIPアドレスです。この値はNASポリシーの識別とサプリカントの認証で使用されます。

名称

○

○

○

NAS / RADIUSプロキシの名前です。この値はサプリカントの認証には使用されません。

プロファイル

○

-

-

このNAS / RADIUSプロキシに割り当てられたプロファイル名です。プロファイルはNAS / RADIUSプロキシの設定が格納されたデータで、多数のNAS / RADIUSプロキシに同じ設定を適用する必要がある場合に活用できます。この値が空の場合、デフォルトのプロファイルが割り当てられます。「デフォルトのNASプロファイル」 を参照してください。

タグ

○

○

-

NAS / RADIUSプロキシに付与されたタグのリストです。NASを特定のグループに分類するために使用します。

備考

○

○

○

NAS / RADIUSプロキシの説明です。この値はサプリカントの認証には使用されません。

ページ右上にある各ボタンの機能は下記となります。

表 10:各ボタンの機能

ボタン名

機能

現在登録されているNAS / RADIUSプロキシポリシーをCSV(カンマ区切りテキスト)形式でダウンロードします。「付録 / CSVファイル」 を参照してください。

表の各列の表示状態を変更します。

NAS / RADIUSプロキシポリシー一覧を再読み込みします。

追加

NAS / RADIUSプロキシポリシーを追加します(「NAS / RADIUSプロキシ追加」 ダイアログが表示されます)。

一覧の各行の右端にメニューボタンがあり、その行のポリシーの管理ができます。

表 11:各メニューの機能

メニュー名

機能

編集

NAS / RADIUSプロキシポリシーの内容を更新します(「NAS / RADIUSプロキシ更新」 ダイアログが表示されます)。

削除

NAS / RADIUSプロキシポリシーを削除します。

NAS / RADIUSプロキシ追加・NAS / RADIUSプロキシ更新

ポリシー管理 > NAS / RADIUSプロキシ > NAS / RADIUSプロキシ追加・NAS / RADIUSプロキシ更新 「NAS / RADIUSプロキシ」 画面右上の「追加」ボタンをクリックすると「NAS / RADIUSプロキシ追加」 ダイアログが表示され、NASポリシーの新規追加ができます。また、既に登録されているNASポリシーの右端の「編集」メニューをクリックすると「NAS / RADIUSプロキシ更新」 ダイアログが表示され、NASポリシーの編集ができます。

表 12:NAS / RADIUSプロキシ追加・NAS / RADIUSプロキシ更新ダイアログ

項目・ボタン名

必須

書式

説明

IPv4アドレス

○

IPv4アドレス

NAS / RADIUSプロキシのIPアドレスです。

「プロキシ経由の接続のみ許可します。」

-

チェックボックス

チェックボックスにチェックを入れると、事前共有鍵の入力を省略します。この設定により、このNAS / RADIUSプロキシが送信する認証リクエストは、他のRADIUSプロキシを経由している場合のみ受け付けます。

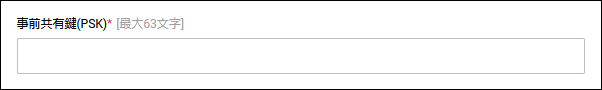

「事前共有鍵の設定」ボタン

-

-

「NAS / RADIUSプロキシ更新」 ダイアログでのみ表示されます。クリックすると「事前共有鍵(PSK)」項目が表示され、事前共有鍵の変更ができます。

事前共有鍵(PSK)

○

パスワード

NAS / RADIUSプロキシの事前共有鍵です。

名称

○

識別子

NAS / RADIUSプロキシの名前です。

プロファイル

-

-

プロファイル名です。「NASプロファイル」 で登録したプロファイルを選択します。

タグ

-

タグ

NAS / RADIUSプロキシに付与するタグのリストです。複数指定する場合は空白文字で区切ります。

備考

-

文字列(最大63文字)

NAS / RADIUSプロキシの説明です。

「キャンセル」ボタン

-

-

ポリシーの追加または更新をキャンセルします。

「保存」ボタン

-

-

新しいポリシー情報を登録、またはポリシー情報を更新します。

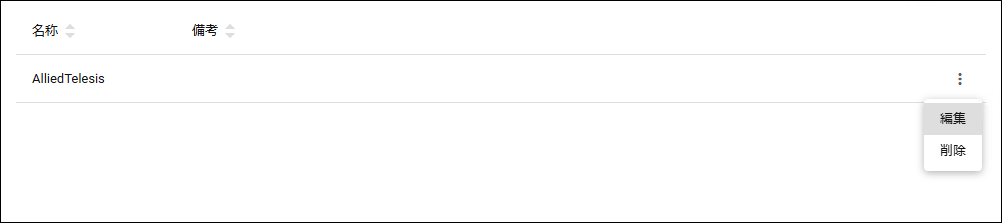

NASプロファイル

ポリシー管理 > NASプロファイル

表 13:NASプロファイルポリシー一覧

項目

表示

検索

並べ替え

説明

名称

○

○

○

NASプロファイルの名前です。

備考

○

○

○

NASプロファイルの説明です。

ページの右上にある各ボタンの機能は下記となります。

表 14:各ボタンの機能

ボタン名

機能

現在登録されているNASプロファイルポリシーをCSV(カンマ区切りテキスト)形式でダウンロードします。「付録 / CSVファイル」 を参照してください。

表の各列の表示状態を変更します。

NASプロファイルポリシー一覧を再読み込みします。

追加

NASプロファイルポリシーを追加します(「NASプロファイル追加」 ダイアログが表示されます)。

一覧の各行の右端にメニューボタンがあり、その行のポリシーの管理ができます。

表 15:各メニューの機能

メニュー名

機能

編集

NASプロファイルポリシーの内容を更新します(「NASプロファイル更新」 ダイアログが表示されます)。

削除

NASプロファイルポリシーを削除します。

NASプロファイル追加・NASプロファイル更新

ポリシー管理 > NASプロファイル > NASプロファイル追加・NASプロファイル更新 「NASプロファイル」 画面右上の「追加」ボタンをクリックすると「NASプロファイル追加」 ダイアログが表示され、NASプロファイルポリシーの新規追加ができます。また、既に登録されているNASポリシーの右端の「編集」メニューをクリックすると「NASプロファイル更新」 ダイアログが表示され、NASプロファイルポリシーの編集ができます。

表 16:NASプロファイル追加・NASプロファイル更新ダイアログ

項目・ボタン名

必須

書式

説明

名称

○

識別子

NASプロファイルの名前です。

備考

-

文字列(最大63文字)

NASプロファイルの説明です。

「ユーザー認証に加えて、端末認証を有効にする。」

-

チェックボックス

チェックボックスにチェックを入れると、受信した認証要求メッセージのUser-Name属性にMACアドレスが格納されている場合、ユーザー名による認証に加え、MACアドレスによる端末認証も行います。

「MACベース認証を有効にする。」

-

チェックボックス

チェックボックスにチェックを入れると、受信した認証メッセージのUser-Name属性にMACアドレスが格納されている場合、ユーザー認証の代わりにMACアドレスによる端末認証を行います。「User-Name属性設定」 によるレルム(ドメイン)部分の削除のあとに実施されます。RADIUSプロキシ処理のためにMACアドレスにレルム(ドメイン)情報を追加している場合は、「User-Name属性設定」 を行い、その情報の削除を行う必要があります。

RADIUSプロキシを通してMACベース認証する場合、NASプロファイルはサプリカントにつながっているNASに割り当てる必要があります。

「キャンセル」ボタン

-

-

ポリシーの追加または更新をキャンセルします。

「保存」ボタン

-

-

新しいポリシー情報を登録、またはポリシー情報を更新します。

デフォルトのNASプロファイル

NASポリシーに明示的にプロファイルを割り当てなかった場合、そのNASにはデフォルトのNASプロファイルが適用されます。デフォルトのNASプロファイルの設定は下記となります。

表 17:デフォルトのNASプロファイル

設定項目

デフォルト値

「ユーザー認証に加えて、端末認証を有効にする。」

未選択状態

「MACベース認証を有効にする。」

未選択状態

サプリカントプロファイル

ポリシー管理 > サプリカントプロファイル

サプリカントプロファイルポリシーを登録しない場合、デフォルトのポリシーがサプリカントに適用されます。「デフォルトのサプリカントプロファイルポリシー」 を参照してください。

表 18:サプリカントプロファイルポリシー一覧

項目

表示

検索

並べ替え

説明

名称

○

○

○

サプリカントプロファイルの名前です。

優先度

○

-

○

サプリカントプロファイルの適用優先度です。値が小さいほど優先度が高くなります。

アクション

○

-

○

サプリカントに適用されるアクションです。

原因

○

○

○

このアクションが登録された要因です。

備考

○

○

○

サプリカントプロファイルの説明です。

ページの右上にある各ボタンの機能は下記となります。

表 19:各ボタンの機能

ボタン名

機能

現在登録されているサプリカントプロファイルポリシーをCSV(カンマ区切りテキスト)形式でダウンロードします。「付録 / CSVファイル」 を参照してください。

表の各列の表示状態を変更します。

サプリカントプロファイルポリシー一覧を再読み込みします。

追加

サプリカントプロファイルポリシーを追加します(「サプリカントプロファイル追加」 ダイアログが表示されます)。

一覧の各行の右端にメニューボタンがあり、その行のポリシーの管理ができます。

表 20:各メニューの機能

メニュー名

機能

編集

サプリカントプロファイルポリシーの内容を更新します(「サプリカントプロファイル更新」 ダイアログが表示されます)。

削除

サプリカントプロファイルポリシーを削除します。

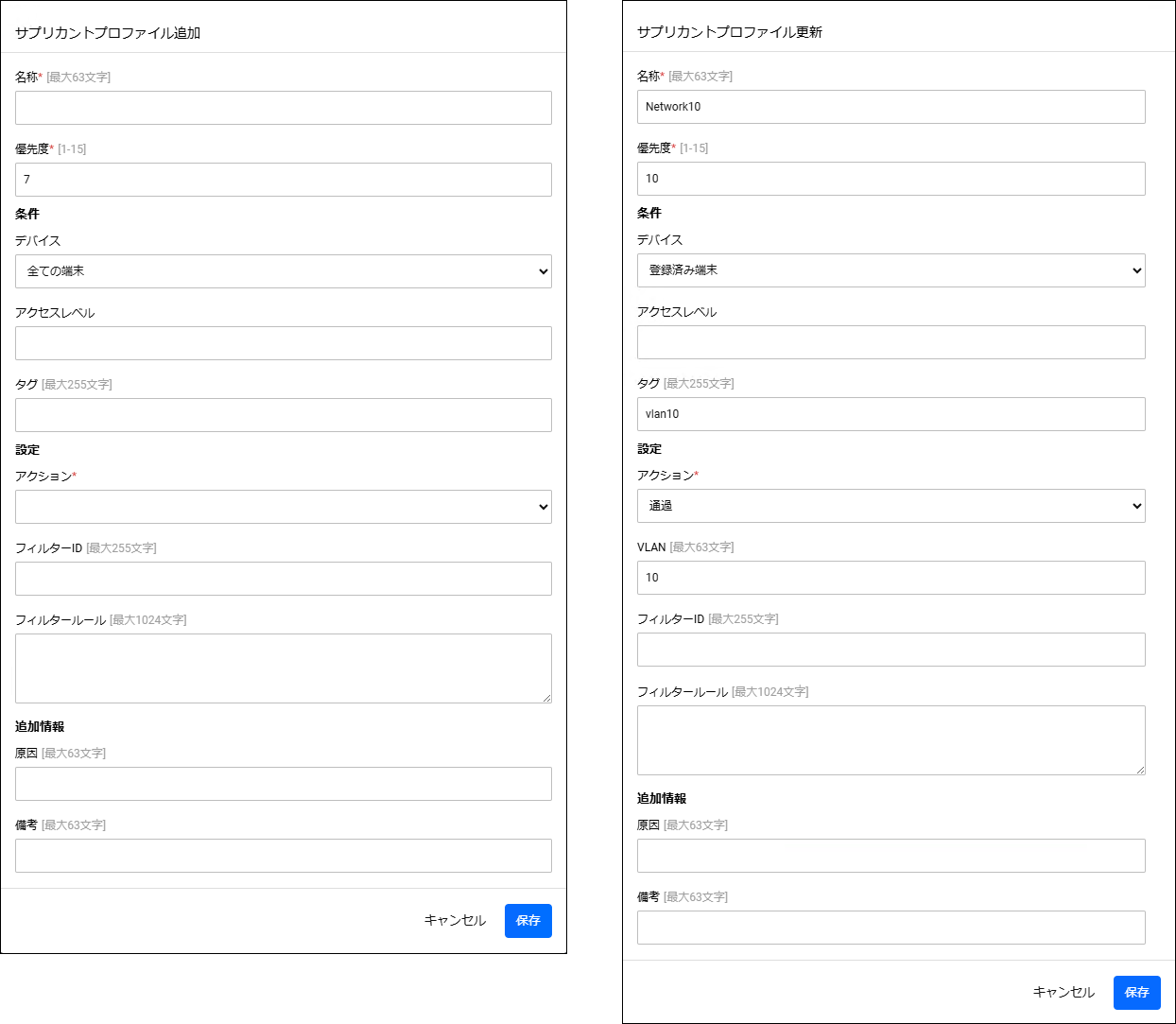

サプリカントプロファイル追加・サプリカントプロファイル更新

ポリシー管理 > サプリカントプロファイル > サプリカントプロファイル追加・サプリカントプロファイル更新 「サプリカントプロファイル」 画面右上の「追加」ボタンをクリックすると「サプリカントプロファイル追加」 ダイアログが表示され、サプリカントプロファイルの新規追加ができます。また、既に登録されているサプリカントプロファイルの右端の「編集」メニューをクリックすると「サプリカントプロファイル更新」 ダイアログが表示され、サプリカントプロファイルの編集ができます。

表 21:サプリカントプロファイル追加・サプリカントプロファイル更新ダイアログ

項目・ボタン名

必須

書式

説明

名称

○

識別子

サプリカントプロファイルの名前です。

優先度

○

整数値(0-15)

プロファイルの適用優先度です。

条件

-

-

このプロファイルの適用対象となるサプリカントの条件を設定します。「条件」 を参照してください。

設定

-

-

このプロファイルの条件に適合したサプリカントに対して適用されるパラメーターを設定します。「設定」 を参照してください。

追加情報

-

-

このプロファイルの追加情報を設定します。「追加情報」 を参照してください。

「キャンセル」ボタン

-

-

ポリシーの追加または更新をキャンセルします。

「保存」ボタン

-

-

新しいポリシー情報を登録、またはポリシー情報を更新します。

条件

表 22:条件

項目

必須

書式

説明

デバイス

-

-

サプリカントの端末情報に関する条件です。「デバイス条件」 を参照してください。

アクセスレベル

-

文字列

サプリカントのアクセスレベルに対する一致条件です。「アクセスレベル条件」 を参照してください。

タグ

-

文字列(最大255文字)

サプリカントのタグに対する一致条件です。「タグ条件」 を参照してください。

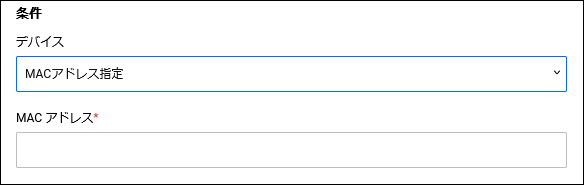

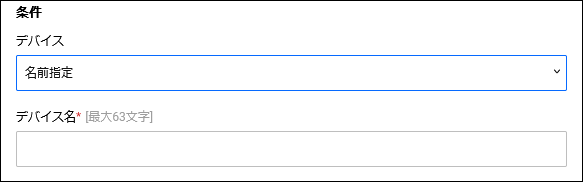

デバイス条件

デバイス条件では、「全ての端末」、「登録済み端末」、「未登録端末」、「MACアドレス指定」、「名前指定」のいずれかを選択します。それぞれのパラメーターの動作は下記のとおりとなります。

表 23:デバイス条件

デバイス条件名

動作

全ての端末

すべてのサプリカントと一致します。

登録済み端末

MACアドレスが「端末」 ポリシーとしてAT-RADgateに登録されているサプリカントと一致します。

未登録端末

MACアドレスが「端末」 ポリシーとしてAT-RADgateに登録されていないサプリカントと一致します。

MACアドレス指定

MACアドレスが設定されたアドレスと一致するサプリカントと一致します。この条件を選択した場合、追加でMACアドレスを入力するフィールドが表示されます。

名前指定

デバイス名が設定されたデバイス名と一致するサプリカントと一致します。この条件を選択した場合、デバイス名を入力する追加項目が表示されます。

表 24:追加項目

追加フィールド名

必須

書式

説明

MACアドレス

○

MACアドレス

デバイス条件で「MACアドレス指定」を選択した場合に表示されます。

デバイス名

○

識別子

デバイス条件で「名前指定」を選択した場合に表示されます。

アクセスレベル条件

アクセスレベル条件の表記方法は、下記の書式となります。

表 25:アクセスレベル条件

名前

書式

例

動作

値指定

NUM

3

NUMは整数値を表します。指定された数値と同じ値を持つサプリカントと一致します。

タグ条件

タグ条件の指定方法は下記の書式となります。

表 26:タグ条件

タグ条件名

動作

名前指定

指定されたタグ条件名を持つサプリカントと一致します。

設定

表 27:設定

項目

必須

書式

説明

アクション

○

-

サプリカントに適用されるアクションです。「アクション」 を参照してください。

フィルターID

-

文字列(最大255文字)

サプリカントに適用されるパケットフィルターのIDです。「パケットフィルター」 を参照してください。

フィルタールール

-

文字列(最大1024文字)

サプリカントに適用されるパケットフィルターのルールです。「パケットフィルター」 を参照してください。

アクション

アクション設定は、基本的にポート認証など主にユーザー端末(サプリカント)のネットワーク接続を制御する機能と併用され、ユーザー端末を収容するネットワークスイッチが、ユーザー端末が送信したパケットに対して行う制御内容を指定します。それ以外のケースでは、アクションを「通過」、VLANを空白に設定してください。

表 28:アクション

アクション名

動作

通過

サプリカントが送信したパケットを適切なネットワークセグメントに転送します。この条件を選択した場合、追加で接続先VLAN名を入力するフィールドが表示されます。VLAN名が設定された場合、パケットは指定されたVLANに転送されます。未設定の場合はベースVLANに転送されます。

破棄

サプリカントが送信したパケットを破棄します。

隔離

サプリカントが送信したパケットを隔離ネットワークセグメントに転送します。この条件を選択した場合、追加で接続先VLAN名を入力するフィールドが表示されます。VLAN名が設定された場合、パケットは指定されたVLANに転送されます。「全般」 ポリシーの「デフォルトの隔離VLAN」に設定されているVLANに転送されます。「デフォルトの隔離VLAN」も未設定の場合、ベースVLANに転送されます。

未定

サプリカントの接続状態を未定に設定します。この条件を選択した場合、追加で接続先VLAN名を入力するフィールドが表示されます。VLAN名が設定された場合、パケットは指定されたVLANに転送されます。

本バージョンでは未サポートのため、選択しないでください。

通知

イベントログを出力します。このアクションが設定されたプロファイルがサプリカントに適用された場合、他の設定パラメーターはサプリカントに適用されず無視され、サプリカントに適用すべきアクションを確定させるため優先度の低いプロファイルの評価が継続されます。

パケットフィルター

パケットフィルター設定は、基本的にポート認証など主にユーザー端末(サプリカント)のネットワーク接続を制御する機能と併用され、ユーザー端末を収容するネットワークスイッチが、ユーザー端末が送信したパケットに対して行う追加のフィルター処理を指定します。それ以外のケースでは本設定は行わないでください。

表 29:パケットフィルター

項目

書式

フィルターID

あらかじめネットワークスイッチに設定されているフィルター名(ACL名)を指定します。空白文字で区切ることにより複数のフィルターを指定可能です。

フィルタールール

ネットワークスイッチに設定するフィルタールール自体を指定します。フィルタールールは設定が投入されるネットワークスイッチが定める文法に従って記述します。改行で区切ることにより複数のルールを指定可能です。

追加情報

表 30:追加情報

フィールド名

必須

書式

説明

原因

-

文字列(最大63文字)

NASプロファイルの説明です。

備考

-

文字列(最大63文字)

NASプロファイルの説明です。

デフォルトのサプリカントプロファイルポリシー

AT-RADgateでは下記のサプリカントプロファイルポリシーが、ユーザーが設定するプロファイルの優先度より低いポリシーとしてあらかじめ設定されています。ユーザーが登録したサプリカントプロファイルポリシーのいずれとも一致しない場合、これらのポリシーが優先度の小さい順にサプリカントに適用されます。

表 31:デフォルトのポリシー

優先度

条件

アクション

1

未登録デバイス

破棄

2

アクセスレベルが0

破棄

3

アクセスレベルが1以上

通過

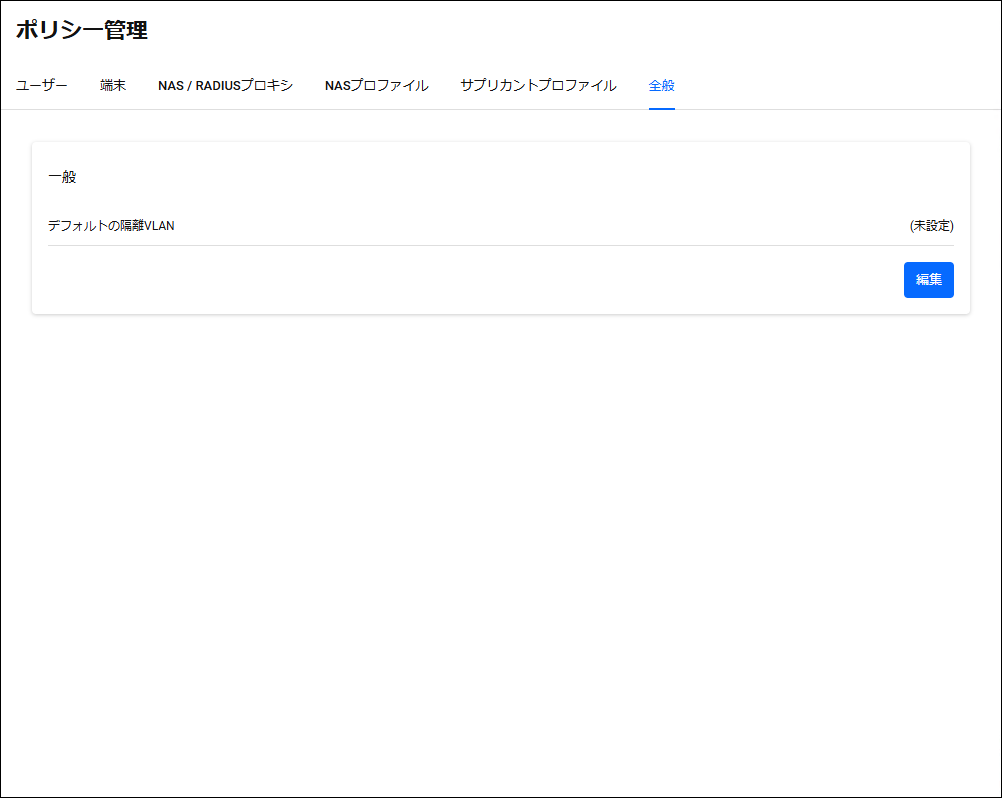

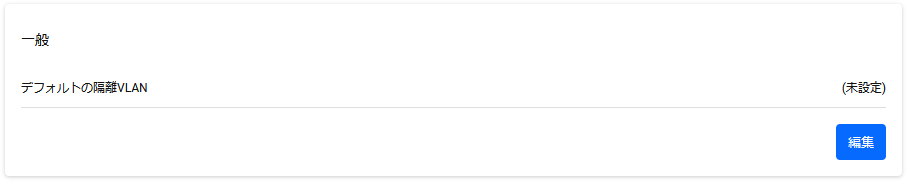

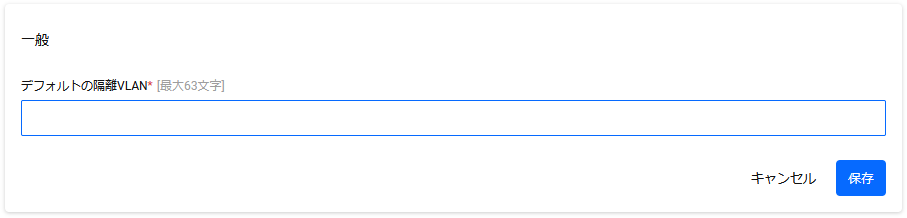

全般

ポリシー管理 > 全般 一般

ポリシー管理 > 全般 > 一般

表 32:一般

項目・ボタン名

必須

書式

説明

デフォルトの隔離VLAN

-

識別子

「サプリカントプロファイル」 でVLAN指定のない隔離アクションが設定される場合に、NASに送信される隔離先VLAN名です。設定がない場合はベースVLANに隔離されます。デフォルトは設定なしです。

「編集」ボタン

-

-

デフォルトの隔離VLANを設定する編集モードに移行します。

「キャンセル」ボタン

-

-

デフォルトの隔離VLANの設定をキャンセルします。

「保存」ボタン

-

-

デフォルトの隔離VLANの設定を登録、または情報を更新します。

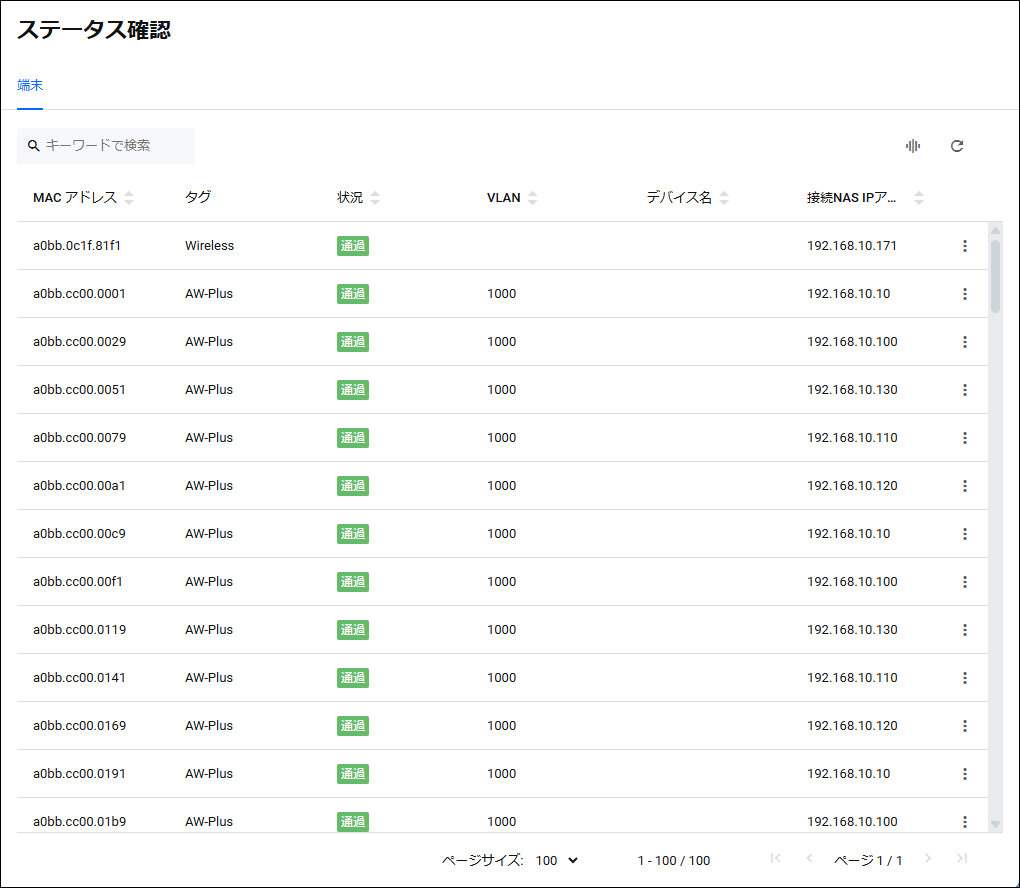

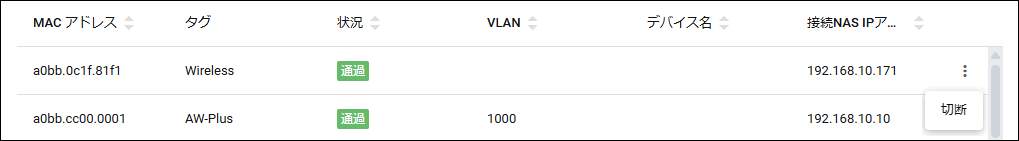

リファレンス編 / ステータス確認

端末

ステータス確認 > 端末

端末認証が有効な「NASプロファイル」が割り当てられたNAS経由で認証を行った端末のみが表示されます。 NASでRADIUSアカウンティングの設定を有効にしていない場合、端末の切断を検知できないため、既にネットワークから離脱している端末が表示され続けます。 RADIUSアカウンティングパケットがネットワーク上でロストした場合、既にネットワークから離脱している端末が表示され続ける可能性があります。 NASが再起動した場合、そのNASに接続している端末が表示され続けます。

表 1:ステータス確認

項目

表示

検索

並べ替え

説明

MACアドレス

○

○

○

端末のMACアドレスです。

タグ

○

-

-

端末に割り当てられたタグです。

状況

○

○

○

端末の状態です。

VLAN

○

-

○

接続先のVLANです。

デバイス名

○

○

○

端末のデバイス名です。

接続NAS IPアドレス

○

○

○

NAS経由で認証を行った場合にNASのIPアドレスが表示されます。

ページの右上にある各ボタンの機能は下記となります。

表 2:各ボタンの機能

ボタン名

機能

表の各列の表示状態を変更します。

端末の状態一覧を再読み込みします。

表の各行の右端にメニューボタンがあり、その行のポリシーの管理が行えます。各メニューの機能は下記となります。

表 3:各ボタンの機能

ボタン名

機能

切断

NASに端末の切断要求を送信します。

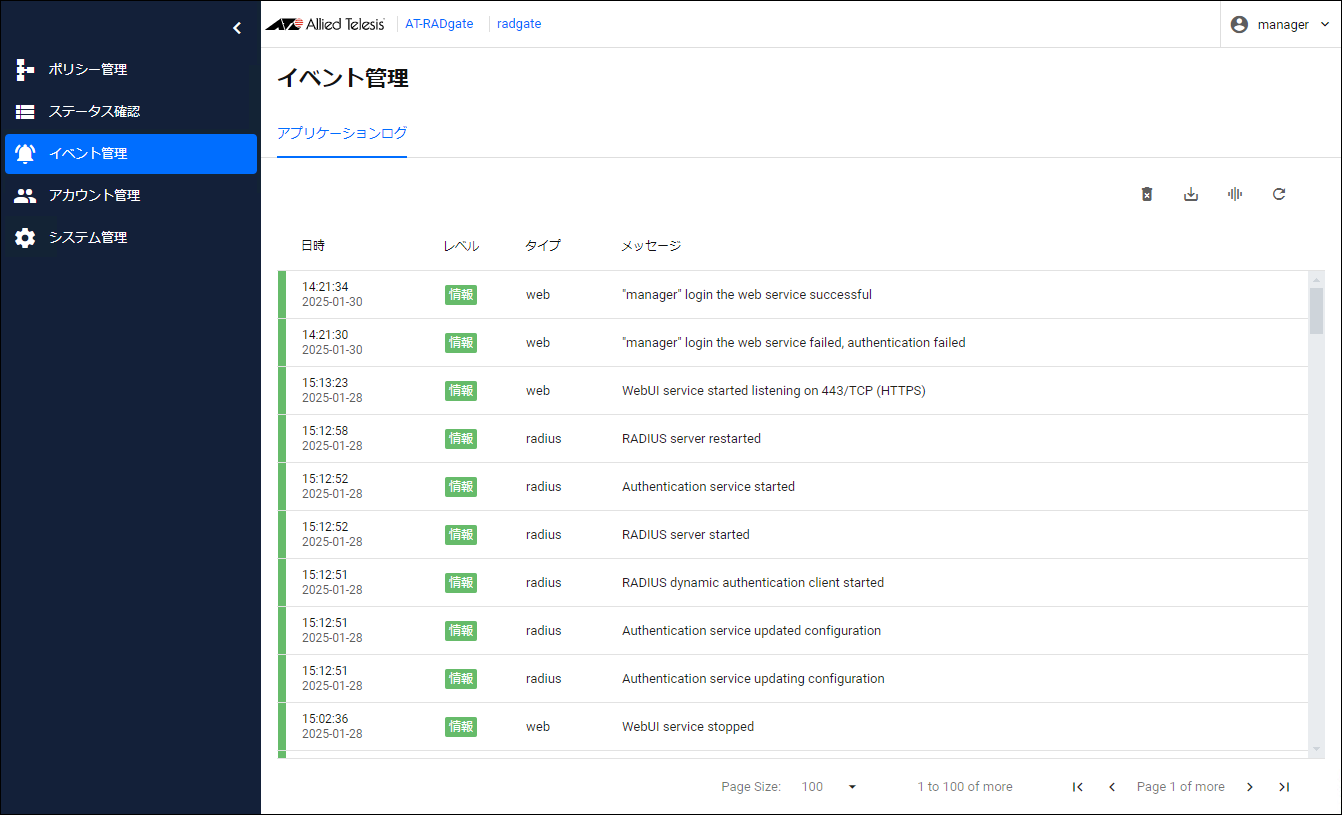

リファレンス編 / イベント管理

アプリケーションログ

イベント管理 > アプリケーションログ

表 1:イベントログ一覧

項目

表示

説明

カラーコード

○

イベントログの重要度を表します。色で表現されます。詳細は「ログレベル」 を参照してください。

日時

○

イベントの発生日時です。ローカル時間で表示されます。

レベル

○

イベントの重要度を表します。一般的なログシステムで使用されるレベル名で表示されます。詳細は「ログレベル」 を参照してください。

タイプ

○

イベントの種別を表します。「リファレンス編 / システム管理」の「ログレベル」 で一覧されている種別と対応します。

メッセージ

○

イベントの内容です。

ページの右上にある各ボタンの機能は下記となります。

表 2:各ボタンの機能

ボタン名

機能

現在保存されているイベントログをすべて削除します。

現在保存されているイベントログをテキスト形式でダウンロードします。

表の各列の表示状態を変更します。

イベントログを再読み込みします。

ログレベル

イベント管理 > アプリケーションログ > ログレベル

表 3:ログレベル

ログレベル名

色

説明

エラー(ERROR)

赤

AT-RADgate内でエラーが発生した場合に記録されるログです。

警告(WARNING)

黄

AT-RADgateが通信している装置が異常な状態になった場合、またはAT-RADgate内で注視すべき事象が発生し場合に記録されるログです。

情報(INFO)

緑

一般的なイベントに割り当てられる重要度です。

デバッグ(DEBUG)

灰

AT-RADgateの詳細な動作を確認するために使用するログに割り当てられる重要度です。

デバッグのログレベルは、トラブルシューティング時など内部情報の確認が必要な場合を想定したものですので、ご使用に際しては弊社技術担当にご相談ください。デバッグのログレベルを設定するとイベントログに大量のログが記録されるため、通常運用時には設定しないでください。

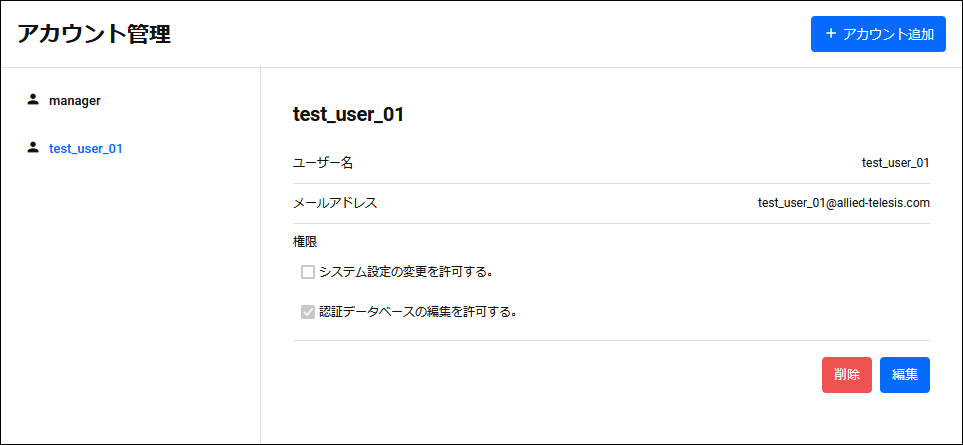

リファレンス編 / アカウント管理

表 1:ボタンの機能

ボタン名

機能

アカウント追加

アカウントを追加します。クリックすると「新規アカウント」 画面に変わります。

アカウントの詳細情報に表示される項目は下記となります。

表 2:アカウントの詳細情報

項目

説明

ユーザー名

ログインアカウント名です。設定画面にログインするときに使用します。

メールアドレス

アカウントに関連付けられているメールアドレスです。

アカウントにメールアドレスを登録して、「システム管理 / メール設定」 画面でメール通知の設定を行っておくことで、パスワードを忘れた場合にメールによるパスワードの復旧が可能です。メールによるパスワードの復旧手順については、「付録 / パスワードを忘れた場合」 を参照してください。

権限

アカウントに割り当てられる権限です。権限の種類は下記となります。それぞれの権限により許可されるアクションは、「付録 / 管理者の権限」 を参照してください。

詳細表示の下にある各ボタンの機能は下記となります。

表 3:各ボタンの機能

メニュー名

機能

削除

選択中のアカウントを削除します。ログイン中のアカウント、および初期設定アカウント「manager」は削除できません。

編集

選択中のアカウントの情報を更新します。クリックすると「アカウント編集」 画面に変わります。

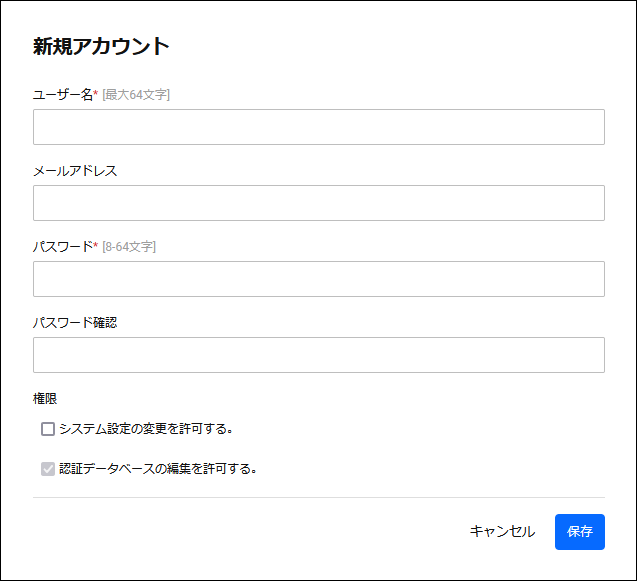

新規アカウント

アカウント管理 > 新規アカウント

表 4:新規アカウント

項目

必須

書式

説明

ユーザー名

○

文字列(最大64文字)

ログインアカウント名です。

メールアドレス

-

メールアドレス

アカウントに関連付けるメールアドレスを入力します。イベント通知や、パスワードを忘れた場合にメールによるパスワードの復旧が可能です。

パスワード

○

パスワード

ログインアカウントのパスワードです。英数字、記号が使用可能です。

パスワード確認

○

パスワード

パスワードの確認のため、パスワードをもう一度入力してください。

権限

-

チェックボックス

アカウントに割り当てられる権限です。権限の種類は下記となります。それぞれの権限により許可されるアクションは、「付録 / 管理者の権限」 を参照してください。

「キャンセル」ボタン

-

-

アカウントの新規追加をキャンセルします。

「保存」ボタン

-

-

入力したアカウントを新規に登録します。

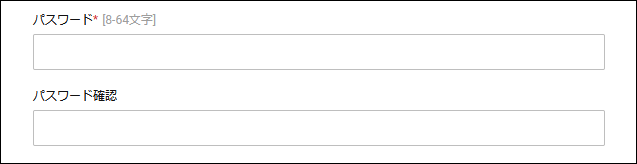

アカウント編集

アカウント管理 > アカウント編集

表 5:アカウント編集

フィールド名

必須

書式

説明

ユーザー名

-

-

ログインアカウント名です。登録済みのユーザー名を変更することはできません。

メールアドレス

-

メールアドレス

アカウントに関連付けるメールアドレスを入力します。イベント通知や、パスワードを忘れた場合にメールによるパスワードの復旧が可能です。

「パスワード設定」ボタン

-

-

クリックすると「パスワード」「パスワード確認」項目が表示され、パスワードの変更ができます。

パスワード

○

パスワード

ログインアカウントのパスワードです。英数字、記号が使用可能です。

パスワード確認

○

パスワード

パスワードの確認のため、パスワードをもう一度入力してください。

権限

-

チェックボックス

アカウントに割り当てられる権限です。権限の種類は下記となります。それぞれの権限により許可されるアクションは、「付録 / 管理者の権限」 を参照してください。

「キャンセル」ボタン

-

-

アカウント情報の更新をキャンセルします。

「保存」ボタン

-

-

入力したアカウント情報に更新します。

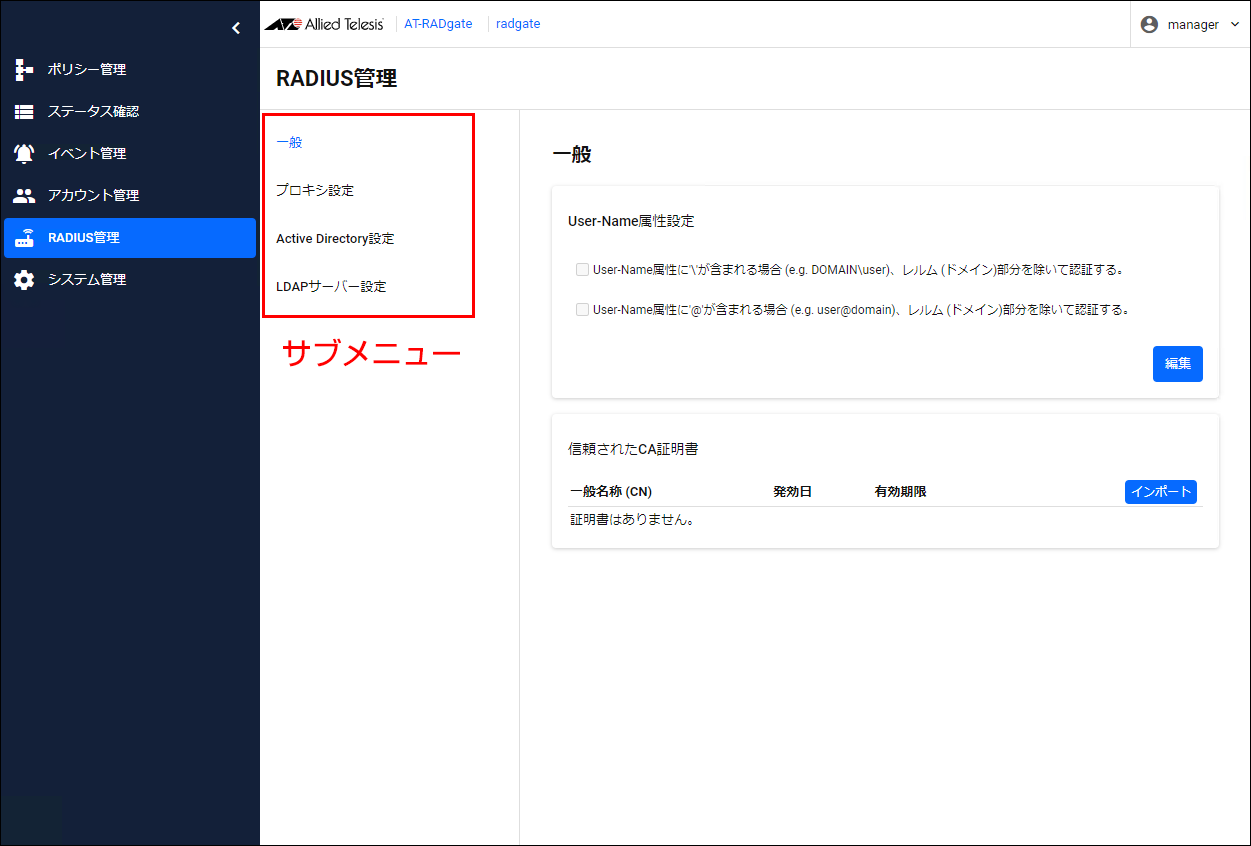

リファレンス編 / RADIUS管理

「一般」 「プロキシ設定」 「Active Directory設定」 「LDAPサーバー設定」 があり、それぞれ認証に関連する設定ができます。一般

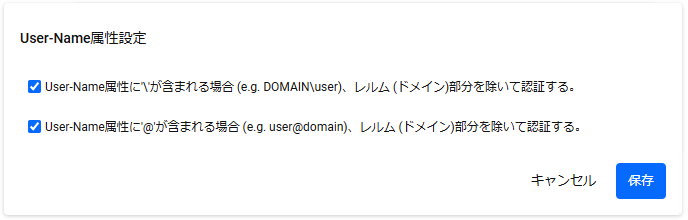

RADIUS管理 > 一般 「User-Name属性設定」 と「信頼されたCA証明書」 の設定ができます。User-Name属性設定

RADIUS管理 > 一般 > User-Name属性設定

表 1:User-Name属性設定

項目・ボタン名

必須

書式

説明

User-Name属性に'\ \

-

チェックボックス

チェックボックスにチェックを入れると、User-Name属性に’\

User-Name属性に'@'が含まれる場合 (e.g. user@domain)、レルム(ドメイン)部分を除いて認証する。

-

チェックボックス

チェックボックスにチェックを入れると、User-Name属性に’@’が含まれる場合、レルム(ドメイン)部分を除いて認証します。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

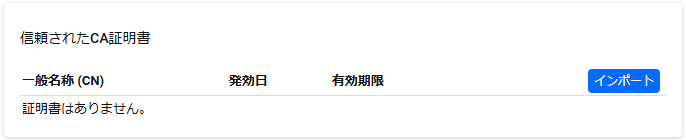

信頼されたCA証明書

RADIUS管理 > 一般 > 信頼されたCA証明書

表 2:信頼されたCA証明書

項目・ボタン名

説明

一般名称 (CN)

証明書の一般名称フィールドの値です。

発効日

証明書の発行日です。

有効期限

証明書の有効期限です。

「インポート」ボタン

CA証明書をアップロードします。

「詳細」ボタン

「証明書の詳細」 ダイアログを表示します。

「削除」ボタン

CA証明書を削除します。

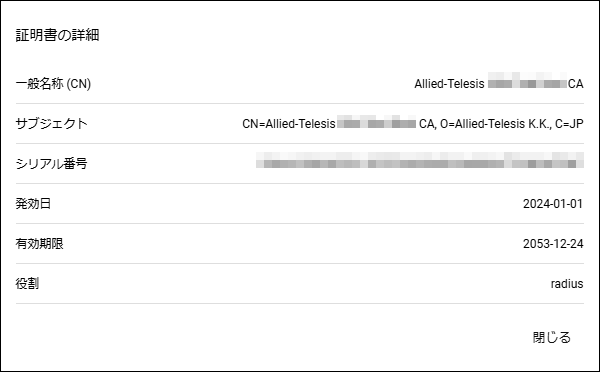

証明書の詳細

「信頼されたCA証明書」 画面で「詳細」ボタンをクリックすると、「証明書の詳細」ダイアログを表示します。

表 3:証明書の詳細

項目・ボタン名

説明

一般名称 (CN)

証明書の一般名称フィールドの値です。

サブジェクト

証明書の所有者(ユーザーやサーバー)の識別情報です。

シリアル番号

証明書ごとに割り当てられる一意の番号です。

発効日

証明書の発行日です。

有効期限

証明書の有効期限です。

役割

この証明書を使用するAT-RADgateの機能です。

「閉じる」ボタン

「証明書の詳細」ダイアログを閉じます。

プロキシ設定

RADIUS管理 > プロキシ設定

RADIUSサーバーがRADIUSプロキシからのパケットを受信するためには、「ポリシー管理」/「NAS / RADIUSプロキシ」 画面で、RADIUSプロキシを登録する必要があります。

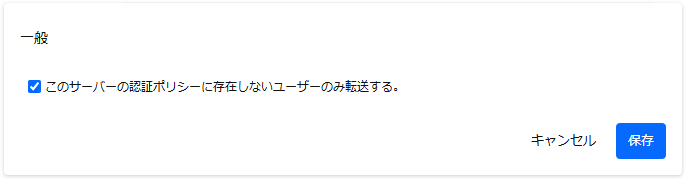

CoA/Disconnectパケットのプロキシはサポート対象外です。 一般

RADIUS管理 > プロキシ設定 > 一般

表 4:一般

項目・ボタン名

必須

書式

説明

「このサーバーの認証ポリシーに存在しないユーザーのみ転送する。」

○

チェックボックス

チェックボックスにチェックを入れると、受信した認証リクエストのUser-Name属性がこのサーバーの認証ポリシーに存在していない場合のみ転送対象のパケットとして扱います。最終的に転送するかどうかはプロキシルールによるレルム解析の結果によります。

対象となる認証ポリシーは、ユーザーポリシーと端末ポリシーになります。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

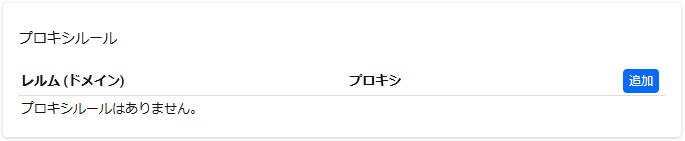

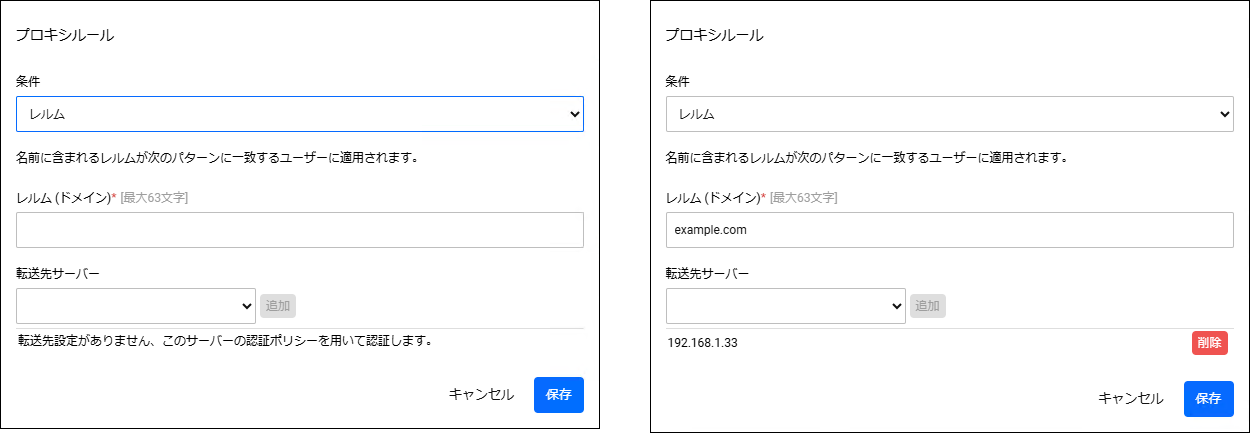

プロキシルール

RADIUS管理 > プロキシ設定 > プロキシルール

表 5:プロキシルール

項目・ボタン名

説明

レルム(ドメイン)

登録したレルムの値が表示されます。User-Name属性のレルム部がこのレルムに該当するかどうかを判断する際に使用されます。

プロキシ

「する」の場合、User-Name属性のレルム部がこのレルムに該当した場合にRADIUSパケットを転送することを意味します。

「追加」ボタン

「プロキシルール」 ダイアログを開きます。

プロキシルール

プロキシルールの右上の「追加」ボタンをクリックすると、「プロキシルール」 ダイアログが表示され、プロキシルールを新規追加できます。既に登録しているプロキシルールの右端の「編集」メニューをクリックすると「プロキシルール」 ダイアログが表示され、プロキシルールを編集できます。

表 6:プロキシルール

項目・ボタン名

必須

書式

説明

条件

-

レルム/レルム無し/デフォルト

「レルム無し」は、区切り文字が存在しないことを意味します(詳細はレルム解析ルールをご参照ください)。

レルム(ドメイン)

○

文字列(最大63文字)

「条件」項目で「レルム」を選択した場合にのみ表示され入力できます。「レルム」以外を選択した場合、非表示になります。

転送先サーバー

-

-

RADIUSパケットの転送先のサーバーです。

「追加」ボタン

-

-

「プロキシルール」の転送先サーバーリストに転送先サーバーを追加します。

「削除」ボタン

-

-

「プロキシルール」の転送先サーバーリストから転送先サーバーを削除します。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

レルム

RADIUSプロキシは、受信したRADIUSパケットのUser-Name属性のレルム部を見つけ出し、登録しているプロキシルールのレルムと比較します。該当するプロキシルールがあった場合、そのプロキシルールに紐付いている転送先サーバーにRADIUSパケットを転送します。レルム区切り文字

User-Name属性のレルム部を見つけ出す際に使用するのが区切り文字です。

表 7:レルム区切り文字

区切り文字

説明

\ Realm\ \

@

User@RealmのようなUser-Name属性の場合、@よりあとの部分がレルムになります。

レルム解析ルール

レルムを決める際のルールは次のとおりです。

該当するレルムが存在しない場合は、「デフォルト」レルムとして扱われます。 「デフォルト」レルムの設定が存在しない場合、プロキシせず自身のサーバーで認証します。 レルムが確定しても、転送先サーバーをレルムに紐付けていない場合、プロキシせず自身のサーバーで認証します。

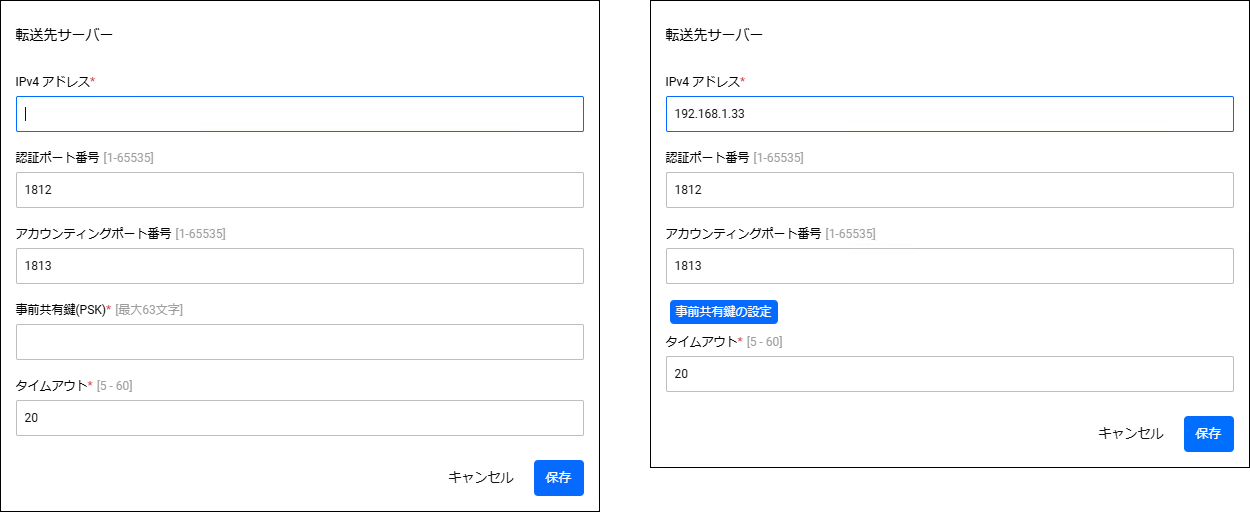

転送先サーバー

RADIUS管理 > プロキシ設定 > 転送先サーバー

表 8:転送先サーバー

項目・ボタン名

説明

サーバーアドレス

登録した転送先サーバーのIPアドレスです。

「追加」ボタン

「転送先サーバー」 ダイアログを表示します。

転送先サーバー

転送先サーバーの右上の「追加」ボタンをクリックすると、「転送先サーバー」 ダイアログが表示され、転送先サーバーを新規追加できます。既に登録している転送先サーバーの右端の「編集」メニューをクリックすると「転送先サーバー」 ダイアログが表示され、転送先サーバーを編集できます。

表 9:転送先サーバー

項目・ボタン名

必須

書式

説明

IPv4アドレス

○

IPv4アドレス

転送先サーバーのIPアドレスです。

認証ポート番号

-

1-66535

転送先サーバーが認証パケットを受信するためのポート番号です。未入力で保存した場合、デフォルト値の1812を設定します。

アカウンティングポート番号

-

1-66535

転送先サーバーがアカウンティングパケットを受信するためのポート番号です。未入力で保存した場合、デフォルト値の1813を設定します。

「事前共有鍵の設定」ボタン

-

-

「転送先サーバー」を編集する際のダイアログでのみ表示されます。クリックすると「事前共有鍵」項目が表示され、事前共有鍵を変更できます。

事前共有鍵

○

パスワード

転送先サーバーの事前共有鍵です。

タイムアウト

○

5-60

RADIUSパケットを転送する際に、転送先サーバーからの応答を待機する時間です。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

フェイルオーバー・フェイルバック

RADIUSプロキシでは、転送先サーバーの状態を保持しており、複数の転送先サーバーを登録している場合、優先度の高い転送先サーバーがダウンすると、次に優先度の高い転送先サーバーにフェイルオーバーします。また、ダウンしていた転送先サーバーが復旧した場合、元の優先度に基づき、フェイルバックします。条件は以下のとおりです。

表 10:用語解説

用語

説明

フェイルオーバー

RADIUSプロキシが転送先サーバーとRADIUSパケットのやり取りができなくなったと判断した際に、自動的に待機している次に優先度の高い転送先サーバーに切り替えて処理を継続する機能のことです。

フェイルバック

RADIUSパケットをやり取りできなくなっていた優先度の高い転送先サーバーが復旧した場合に、優先度の低い転送先サーバーから元の優先度の高い転送先サーバーに処理を戻す機能のことです。

Active Directory設定

RADIUS管理 > Active Directory設定

LDAP認証とWindows Active Directory認証の併用はできません。

表 11:ADドメイン情報

項目・ボタン名

必須

書式

説明

ドメイン名

○

文字列(最大255文字)

Active Directoryドメイン名を入力します。

NetBIOS名

○

文字列(最大63文字)

NetBIOS名を入力します。例えば、Active Directoryのドメイン名が「example.co.jp」であれば、NetBIOS名は「EXAMPLE」を入力します。

文字セット

○

文字列

ドメインコントローラーの文字コード設定を入力します。デフォルトは「CP1252」(ラテン 1/西ヨーロッパ)です。日本語の場合は「CP932」(日本語/Shift-JIS)を入力します。

本設定はデフォルト「CP1252」を使用してください。変更は本バージョンでは未サポートです。

「編集」ボタン

-

-

編集を開始します。

「キャンセル」ボタン

-

-

編集を中止します。

「参加」ボタン

-

-

編集内容を保存して、Active Directoryドメインに参加します。

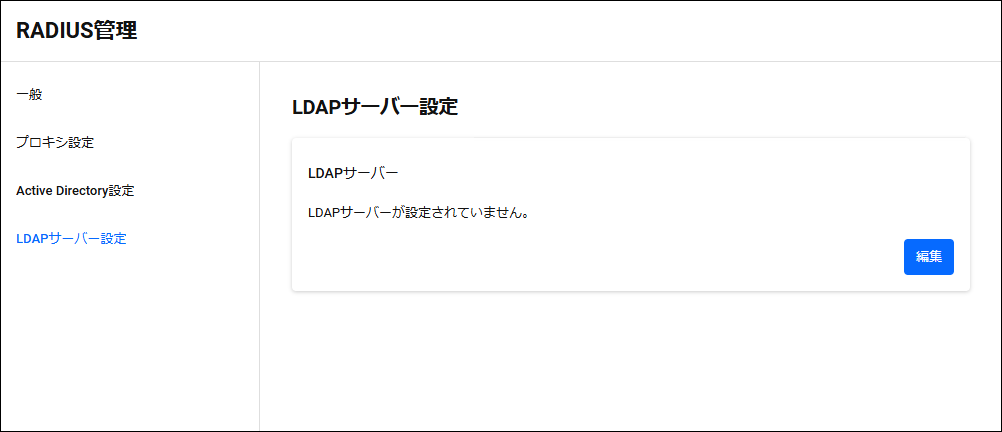

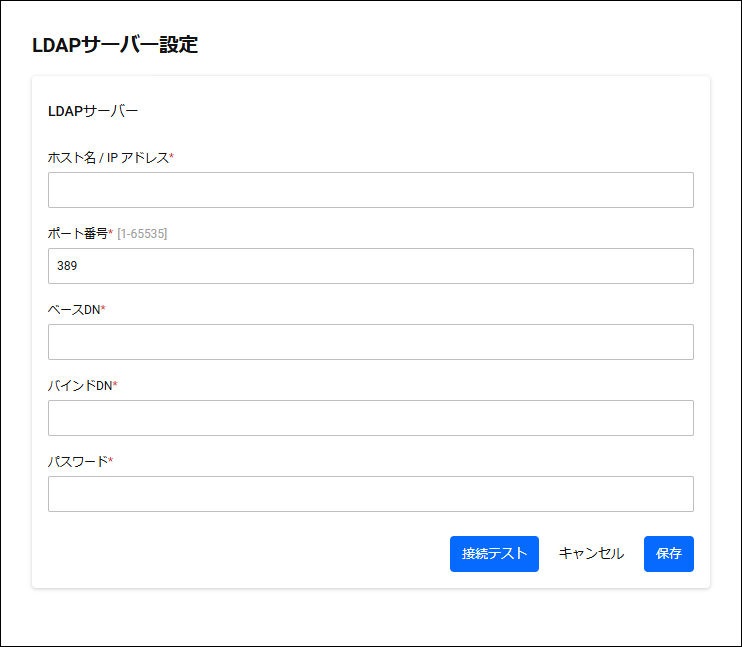

LDAPサーバー設定

RADIUS管理 > LDAPサーバー設定

LDAPサーバーは、Windows Active Directoryサーバーのみ利用可能です。

LDAPサーバーとRADIUSサーバー間の通信時の証明書検証は行いません。

LDAP認証とWindows Active Directory認証の併用はできません。

表 12:LDAPサーバー設定

項目・ボタン名

必須

書式

説明

ホスト名/IPアドレス

○

ホスト名/IPアドレス

LDAPサーバーのホスト名またはIPアドレスです。

ポート番号

○

1-65535

LDAPサーバーのポート番号です。デフォルトのポート番号は389番です。

ベースDN

○

文字列(最大255文字)

LDAPディレクトリ内で検索を始める基点となる識別名です。

バインドDN

○

文字列(最大63文字)

LDAPサーバーへ認証(バインド)する際に使用するユーザーの識別名です。

パスワード

○

文字列(最大63文字)

LDAPサーバーにバインドする際、バインドDN(ユーザー識別名)と組み合わせて認証に使うパスワードです。

「接続テスト」ボタン

-

-

LDAPサーバーに接続できるかどうかをテストします。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

リファレンス編 / システム管理

概要

システム管理 > 概要

表 1:ボタンの機能

ボタン名

機能

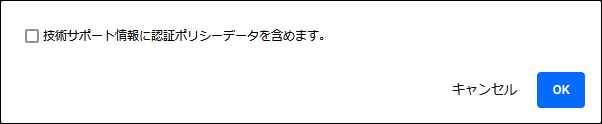

「テクニカルサポート」ボタン

テクニカルサポート用のファイルが出力されます。トラブルシューティング時など、内部情報の確認が必要な場合を想定したものですので、ご使用に際しては弊社技術担当にご相談ください。

システム情報

システム管理 > 概要 > システム情報

表 2:システム情報

項目

説明

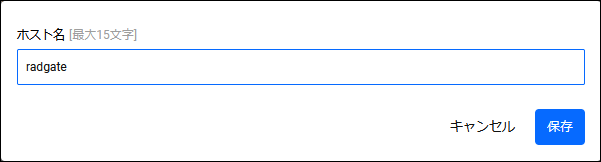

ホスト名

このシステムが動作しているノードのホスト名です。デフォルトのホスト名は「radgate」です。「ホスト名」 ダイアログが開き、ホスト名の変更ができます。

バージョン

現在動作しているAT-RADgateソフトウェアのバージョンです。

ビルド日時

現在動作しているAT-RADgateソフトウェアの作成日時です。

シリアル番号

このシステムのシリアル番号です。AT-RADgateのライセンス発行時に必要となります。

ホスト名

「ホスト名」ダイアログでは、ホスト名の変更ができます。

表 3:「ホスト名」ダイアログ

項目・ボタン名

必須

書式

説明

ホスト名

○

文字列(最大15文字)

このシステムが動作しているノードのホスト名です。英数字(小文字)とハイフンのみ使用できます (ハイフンは先頭と末尾では使用できません)。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

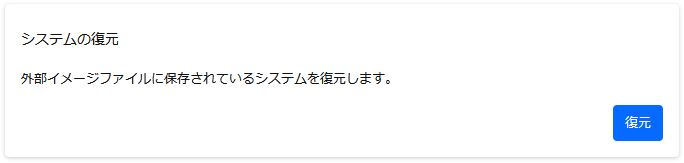

システムのバックアップ

システム管理 > 概要 > システムのバックアップ 「システムの復元」 で、保存したときの状態に戻すことができます。

Windows Active Directoryの設定

表 4:システムのバックアップ

ボタン名

説明

「バックアップ」ボタン

システムのバックアップを実行します。

システムの復元

システム管理 > 概要 > システムの復元 「システムのバックアップ」 でダウンロードした外部イメージファイルを使って、保存されているシステムの状態に復元します。

システムの復元を実行すると、AT-RADgateが動作しているノードが自動的に再起動します。

表 5:システムの復元

ボタン名

説明

「復元」ボタン

システムの復元を実行します。

ネットワーク設定

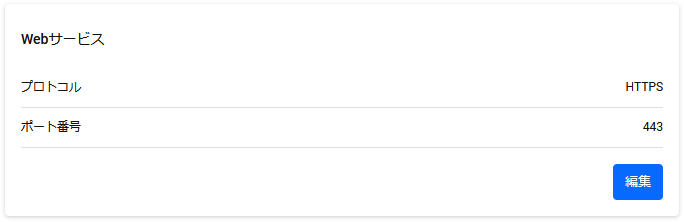

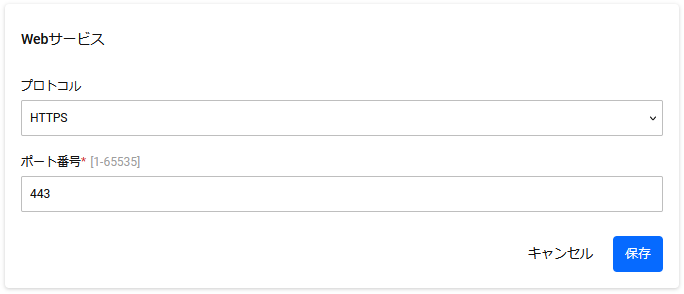

システム管理 > ネットワーク設定 Webサービス

システム管理 > ネットワーク設定 > Webサービス

表 6:Webサービス

項目・ボタン名

必須

書式

説明

プロトコル

○

-

Webサービスの通信プロトコルです。HTTPまたはHTTPSが選択できます。

ポート番号

○

1-65535

Webサービスの待ち受けTCPポート番号です。AT-RADgateの他のサービスが使用しているポート番号は設定できません。

「編集」ボタン

-

-

編集を開始します。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

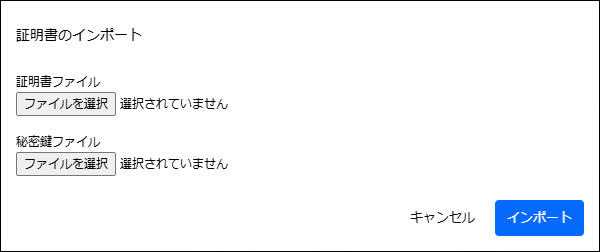

サーバー証明書

システム管理 > ネットワーク設定 > サーバー証明書

表 7:サーバー証明書

項目

説明

役割

証明書を使用するサービス名です。

一般名称 (CN)

証明書の一般名称フィールドの値です。

組織 (O)

証明書の組織フィールドの値です。

有効期限

証明書の有効期限です。

証明書を使用するサービスは下記となります。

表 8:証明書を使用するサービス

サービス名

説明

Web

Web UI / Web APIを提供するサービスです。プロトコルにHTTPSを設定している場合のみ証明書を使用します。

RADIUS

RADIUS認証機能を提供するサービスです。EAP-PEAP認証に証明書を使用します。

証明書のインポート

PEM形式のSSL証明書ファイルをアップロードできます。証明書ファイルと秘密鍵ファイルを選択し、「インポート」ボタンをクリックしてください。Webの証明書を変更した場合、Web UIサーバーへの再接続が行われます(HTTPプロトコルを使用している場合を含む)。その際、ブラウザーのセキュリティー警告機能により接続が遮断される場合があります。ログ設定

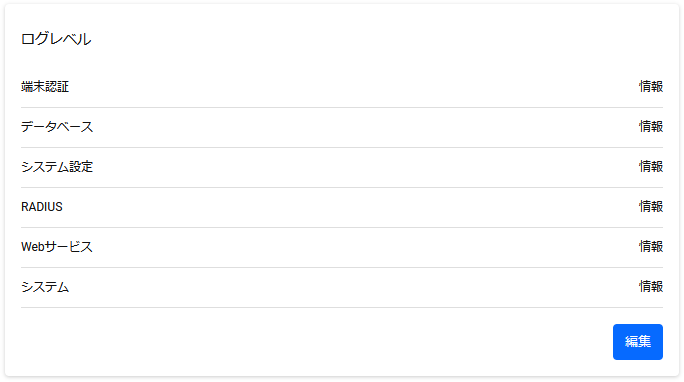

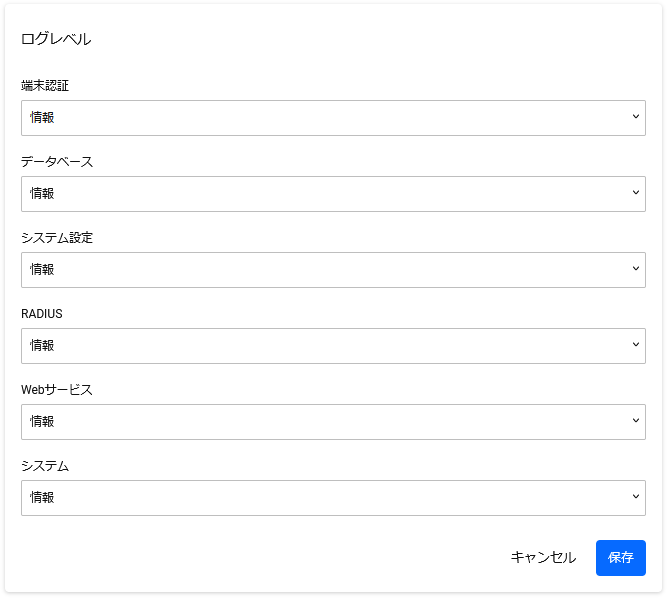

システム管理 > ログ設定 ログレベル

システム管理 > ログ設定 > ログレベル 「イベントログ管理 / アプリケーションログ」 の「ログレベル」を参照してください。右下の「編集」ボタンをクリックすると、編集モードに移行します。

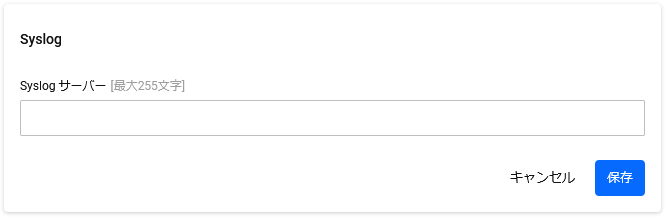

「ログレベル」で「無効」に設定すると、ログに記録することができず「イベント管理」/「アプリケーションログ」 画面でも確認できません。 Syslog

システム管理 > ログ設定 > Syslog

表 9:Syslogサーバー

項目・ボタン名

必須

書式

説明

Syslog サーバー

-

文字列(最大255文字)

イベントログの転送先の外部Syslogサーバーのリストです。「ホスト名またはIPv4アドレス:ポート番号」の形式で設定します(例:192.0.2.10:3000)。

「編集」ボタン

-

-

編集を開始します。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

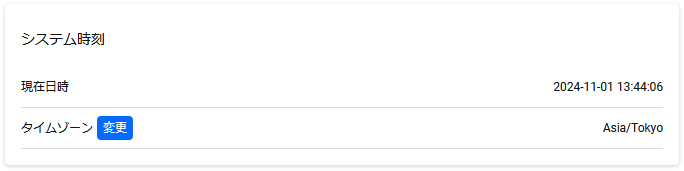

時刻設定

システム管理 > 時刻設定 システム時刻

システム管理 > 時刻設定 > システム時刻

表 10:システム時刻

項目

説明

現在日時

設定されているタイムゾーンのローカル時間で、現在時刻を表示します。

タイムゾーン

現在のタイムゾーンを「地域/タイムゾーン」の形式で表示します。「タイムゾーン」 ダイアログが表示され、タイムゾーンの変更ができます。

タイムゾーン

「タイムゾーン」ダイアログでは、タイムゾーンの変更ができます。

表 11:タイムゾーン

項目・ボタン名

説明

地域

地域をドロップダウンリストから選択します。デフォルトは「Etc」です。

タイムゾーン

タイムゾーンをドロップダウンリストから選択します。デフォルトは「UTC」です。

「キャンセル」ボタン

タイムゾーンの変更をキャンセルします。

「保存」ボタン

タイムゾーンの変更を保存します。

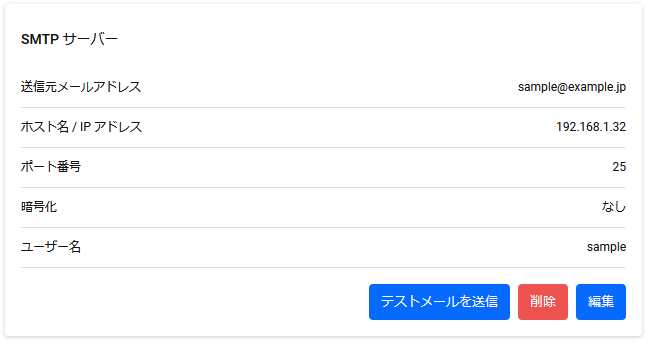

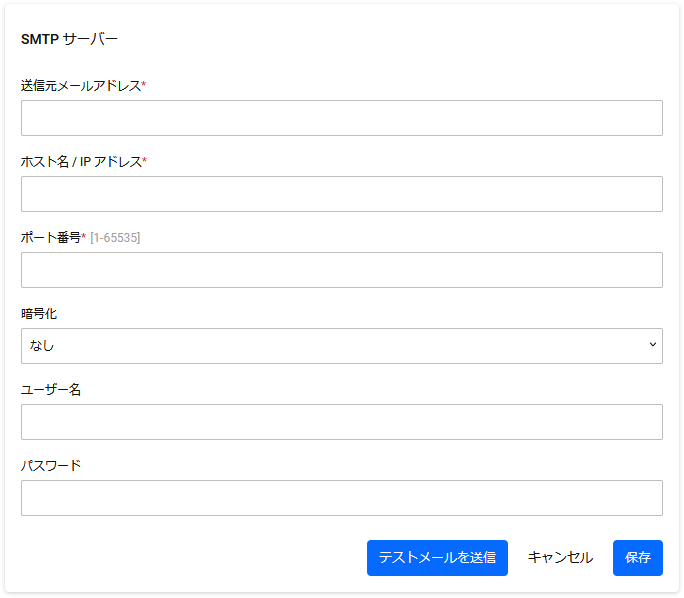

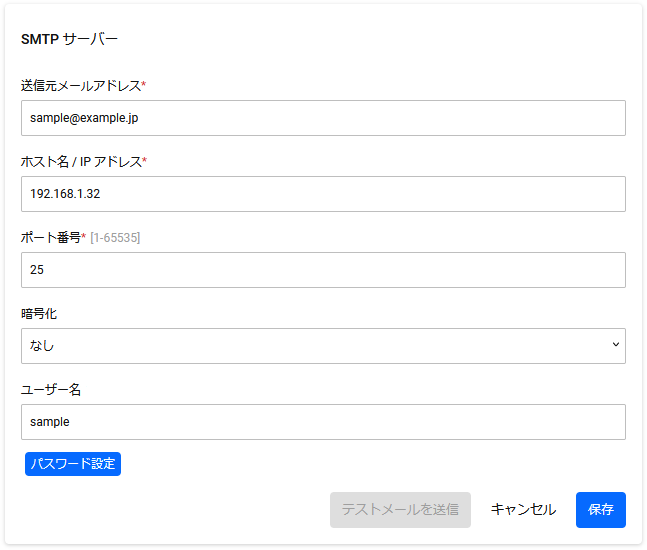

メール設定

システム管理 > メール設定 SMTP サーバー

システム管理 > メール設定 > SMTP サーバー

表 12:SMTP サーバー

項目・ボタン名

必須

書式

説明

送信元メールアドレス

○

メールアドレス

このSMTPサーバーを利用して送信するメールの送信元メールアドレスです

ホスト名 / IP アドレス

○

FQDN/IPv4アドレス

SMTPサーバーのホスト名またはIPv4アドレスです。

ポート番号

○

整数値(1-65535)

SMTPサービスの待ち受けTCPポート番号です。

暗号化

○

-

使用する暗号化プロトコルです。「なし」、「STARTTLS」、「SMTPS」から選択します。

ユーザー名

-

-

SMTPサーバーのログインアカウントのユーザー名です。

「パスワード設定」ボタン

-

-

クリックすると「パスワード」「パスワード確認」項目が表示され、SMTPサーバーのログインアカウントのパスワードを変更できます。

パスワード

-

-

SMTPサーバーのログインアカウントのパスワードです。

「テストメールを送信」ボタン

-

-

現在表示されている設定でテストメールを送信します。メールの送信元および宛先は、どちらも「送信元メールアドレス」で入力したメールアドレスを使用します。

「編集」ボタン

-

-

編集を開始します。

「削除」ボタン

-

-

現在登録されているSMTPサーバーの設定を削除します。

「キャンセル」ボタン

-

-

編集を中止します。

「保存」ボタン

-

-

編集内容を保存します。

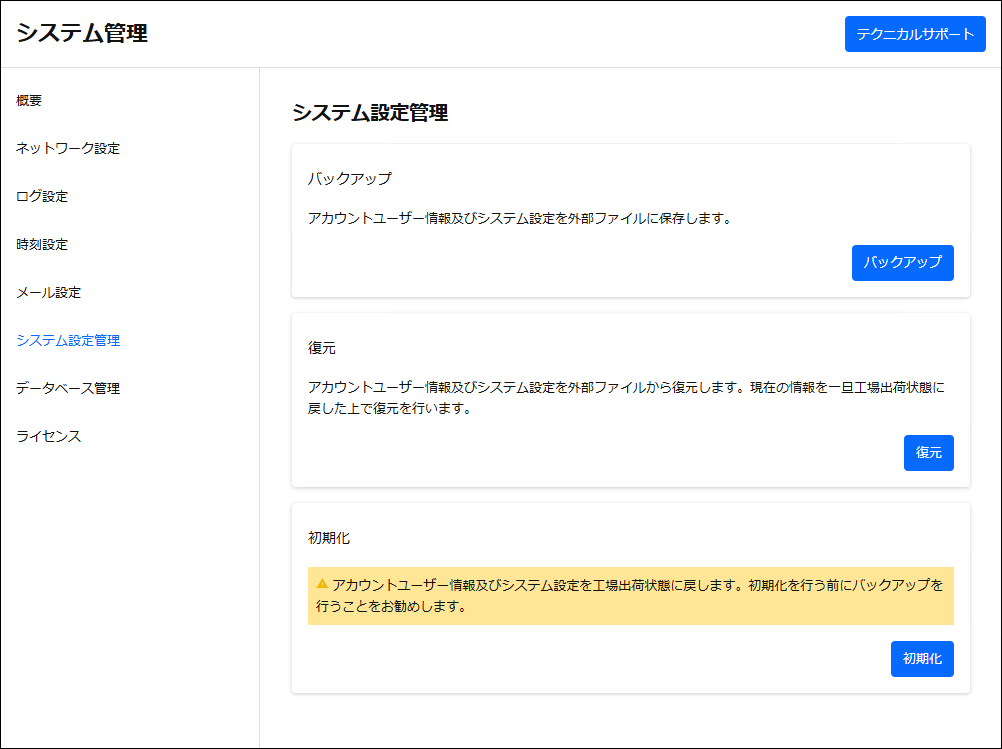

システム設定管理

システム管理 > システム設定管理 バックアップ

システム管理 > システム設定管理 > バックアップ 「システム管理 / 概要」 画面の「システムのバックアップ」を使用してください。復元

システム管理 > システム設定管理 > 復元 初期化

システム管理 > システム設定管理 > 初期化 データベース管理

システム管理 > データベース管理 バックアップ

システム管理 > データベース管理 > バックアップ

表 13:バックアップ

ボタン名

説明

「バックアップ」ボタン

認証ポリシーデータのバックアップを実行します。

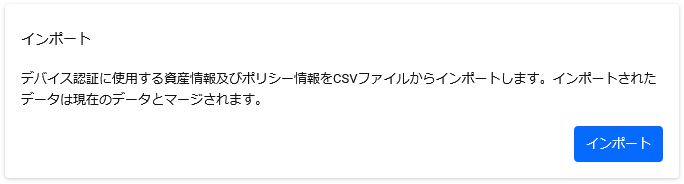

インポート

システム管理 > データベース管理 > インポート

表 14:インポート

ボタン名

説明

「インポート」ボタン

認証ポリシーデータのインポートを実行します。

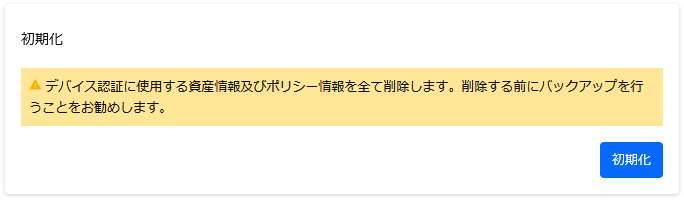

初期化

システム管理 > データベース管理 > 初期化

表 15:初期化

ボタン名

説明

「初期化」ボタン

認証ポリシーデータの初期化を実行します。

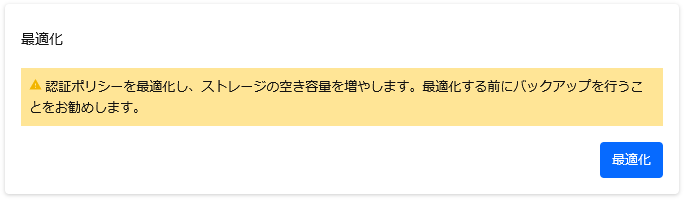

最適化

システム管理 > データベース管理 > 最適化

表 16:最適化

ボタン名

説明

「最適化」ボタン

認証ポリシーデータの最適化を実行します。

ライセンス

システム管理 > ライセンス

ライセンスについては、「設定画面へのアクセス / ライセンスのインストール」 をあわせてご参照ください。

表 17:ライセンス

項目・ボタン名

説明

最大ユニット数

すべての有効なライセンスのユニット数の合計です。

名称

ライセンスの名称です。

状況

ライセンスの状態です。

ユニット数

ライセンスが提供するユニット数です。

有効期限

ライセンスの有効期限です。

「トライアルライセンスのインストール」ボタン

トライアルライセンスをインストールします。

「ライセンスの更新」ボタン

新規または更新ライセンスをインストールします。

付録 / パスワードを忘れた場合

AT-RADgateのログイン情報を忘れたとき、AT-RADgateにSMTPサーバーが登録されていれば、アカウントに関連付けられたメールアドレスを使用してログイン情報を復旧させることができます。

アカウント名やメールアドレスを忘れた場合、SMTPサーバーを登録していない場合、アカウントにメールアドレスを関連付けていない場合には、メールによるパスワードの復旧はできません。

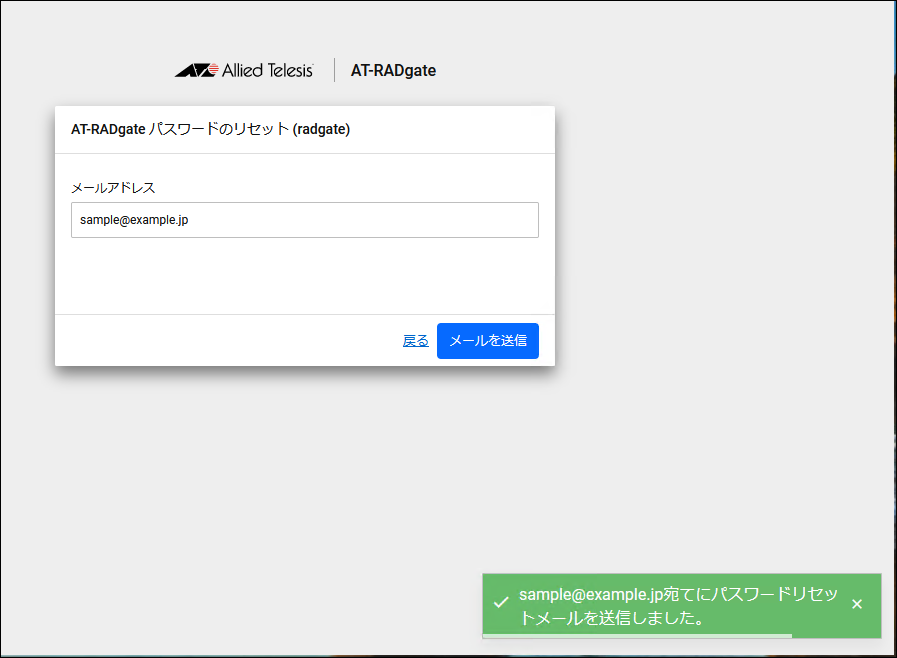

ログイン画面の左下の「パスワードを忘れましたか?」をクリックします。 「メールアドレス」に管理者アカウントに設定されているメールアドレスを入力して、「メールを送信」ボタンをクリックします。 有効なSMTP設定が登録されている場合、「(メールアドレス)宛てにパスワードリセットメールを送信しました。」メッセージが表示されます。 入力したメールアドレス宛てに「AT-RADgate パスワード再設定ページ」という件名のメールが届きますので、メール本文に記載されたリンクをクリックします。AT-RADgateパスワード再設定ページ

■ 本文下記のリンクからAT-RADgateのパスワード再設定ページにアクセス出来ます。このページでパスワードを再設定して下さい。

https://(AT-RADgateのIPアドレス)/public/page/password-reset/reset/xxxxxxxxxxxxxxxxxxx

このページは10分間有効です。期限内に再設定を行って下さい。もしお心当たりがない場合はこのメールを無視して下さい。パスワードは変更されません。

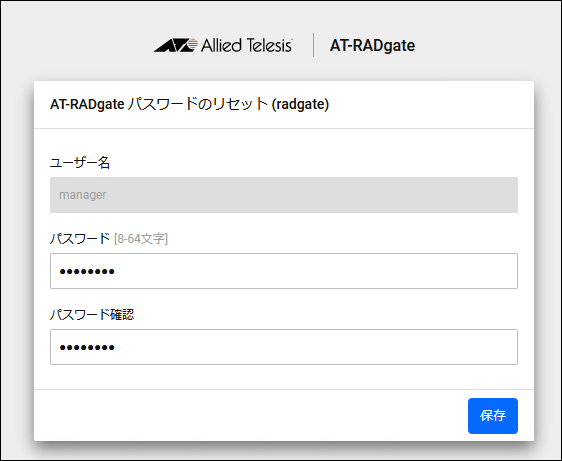

「AT-RADgate パスワードのリセット」画面が表示されますので、新しいパスワード、パスワード確認を入力し、「保存」ボタンをクリックします。 「パスワードを更新しました。」というメッセージが表示され、その後にAT-RADgateログイン画面が表示されます。 入力したメールアドレス宛てに「AT-RADgateのパスワードが変更されました」という件名のメールが届きますので、メール本文に記載されたリンクをクリックします。AT-RADgateのパスワードが変更されました

■ 本文あなたのAT-RADgateアカウントのパスワードが変更されました。

下記のリンクからAT-RADgateに再ログインすることが出来ます。

https://(AT-RADgateのIPアドレス)/public/page/login

AT-RADgateログイン画面が表示されますので、アカウント名と変更後のパスワードを入力して、ログインします。

付録 / AT-RADgateが使用する待ち受けポート番号

AT-RADgateが使用する待ち受けポート番号

AT-RADgateが提供するサービスは、下記のポート番号で待ち受けを行います。サービスの中には待ち受けポート番号を設定で変更できるものがありますが、変更する際は各サービスの待ち受けポート番号が重複しないように設定してください。

表 1:待ち受けポート番号

サービス名

ポート番号

通信方向

備考

Web設定画面

443/TCP

双方向

「ネットワーク設定」 画面の「Webサービス」で変更できます。

Web管理画面リダイレクト

80/TCP

双方向

Web設定画面の待ち受けポート番号が80以外のときに、この番号で受信したメッセージをWeb管理画面の待ち受けポート番号に転送するために使用します。

内部用DNS サーバー

53/TCP

-

外部のホストとの通信はありません。

RADIUS認証

1812/UDP

双方向

RADIUSアカウンティング

1813/UDP

双方向

サービス管理

30001 - 30032 /TCP

-

AT-RADgateの各サービス間の情報交換用に予約されたポートです。

AT-RADgateが送信するパケット

AT-RADgateが提供する機能は、下記の宛先に向けてパケット送信する可能性があります。宛先サーバーとの間にファイアウォールなどがある場合は、適切なフィルタリング設定を行う必要があります。

表 2:各機能が送信するパケット

機能名

宛先ホスト

ポート番号

通信方向

備考

イベントログ

設定したホスト

514/UDP

送信方向

「ログ設定」 画面の「Syslog」で外部Syslogサーバーを設定した場合、そのホスト宛てのパケットが送信されます。ここで例示されているポート番号は、ポート番号が省略された場合に使用されるデフォルト値です。

SMTPクライアント

設定したホスト

設定したポート/TCP

双方向

「メール設定」 画面でSMTPサーバーを設定した場合、メール送信を行う際に設定されたホストにパケットが送信されます。

DNSクライアント

設定したホスト

53/UDP

双方向

DNS名の解決のためのパケットを送信します。宛先アドレスは、AT-VST-APLまたはAT-VST-VRT「AT-RADgate」の「アプリケーション設定」で設定したDNSサーバーです。

Windows Active Directory連携

-

-

-

Windows Active Directory Domainを設定した場合、Windows Domain Controllerの通信のためのパケットが送信されます。送信されるパケットの情報については、Windows Serverのドキュメントを参照してください。

RADIUSプロキシ

設定したホスト

設定したポート/UDP

双方向

「プロキシ設定」 画面でRADIUSプロキシの転送先サーバーを設定した場合、RADIUSリクエストの転送を行う際に設定されたホストにパケットが送信されます。

LDAPクライアント

設定したホスト

設定したポート/TCP

双方向

「LDAPサーバー設定」 画面でLDAPサーバーを設定した場合、LDAPサーバーとの通信の際に設定されたホストにパケットが送信されます。

付録 / CSVファイル

「システム管理 / データベース管理」 画面から認証ポリシーデータとしてインポートすることもできます。データ書式

文字コード

各一覧画面でダウンロードしたCSVファイルと、「システム管理 / データベース管理」 画面からダウンロードした認証ポリシーデータのCSVファイルの、テキストの文字コードは「UTF-8」です。

CSVファイルをAT-RADgateにアップロードする場合、CSVファイルに日本語などのマルチバイト文字が含まれている場合、文字コードが「UTF-8」であることを確認してください。「UTF-8」以外の文字コードを使用した場合、アップロード時にエラーが表示されてアップロードができません。 データの書式

CSVファイルに含まれるデータの書式を説明します。

表 1:データの書式

書式

例

説明

"予約語"

endpoints

二重引用符(" ")で囲まれた文字列は、文字列自体をこの列に設定できることを表します。

数値

100

10進数で表される数値。設定できる値に制限がある場合は、括弧内にその旨を記載しています。

識別子

device1

特定のデータを識別するための文字列。空白、タブ文字、下記の記号は使用できません。\ : ’ ” , < > / ?

識別子のリスト

student teacher guest

スペース文字で区切られた識別子のリスト。スペースで区切られた各トークンは、識別子の構文に従います。

JSON

{“mac”: “0000.0000.0001”, “ip”: “192.168.10.1”}

「key=value」などのキー値型パラメーターのリストはセミコロン(;)で区切られます。

MACアドレス

aa: bb: cc: 00: 00: 10

MACアドレス。次の形式がサポートされています(大文字と小文字の両方を使用できます)。: xx: xx:xx: xx: xx

IPv4アドレス

192.168.0.1

IPv4アドレスです。

表示例

カンマ(,)で区切られた項目を、先頭から"#1"(A列)、"#2"(B列)の順に説明します。ポリシーによって長さ(列の数)は異なります。

"#1" ,"#2" ,"#3" ,"#4" ,"#5" ,"#6" ,"#7" ,"#8" ,"#9" ,"#10" ,"#11" ,"#12" ↓ ユーザーポリシー

ユーザーポリシーの例を示します。

"+" ,"users" ,"1" ,"test_user" ,"" ,"" ,"" ,"" ,"" ,"" ,"" ,"" ↓ ユーザーポリシーの追加または更新

ユーザーポリシーを追加または更新するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 2:ユーザーポリシーの追加または更新

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に "+"

(省略不可)

この行に適用される操作を指定します。「+」はこの行のデータを認証ポリシーデータベースに追加することを示します。Nameの値が同じポリシーが既に登録されている場合、この行は既存のポリシーを上書きします。

#2

B

Type

"users"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

Name

識別子(最大63文字)

重複不可

(省略不可)

ユーザーアカウント名。ユーザーポリシーの識別とサプリカント認証に使用されます。

#5

E

Encrypted Password

文字列

-

(値なし)

暗号化されたパスワード。サプリカントの認証に使用されます。この列はAT-RADgateからエクスポートしたCSVファイルに含まれます。

この列を手動で編集しないでください。

#6

F

Password

文字列(最大63文字)

-

(値なし)

平文のパスワード。サプリカントの認証に使用されます。パスワードを手動で設定する場合は、この列にパスワード列を入力してください。

#7

G

Full Name

文字列(最大63文字)

-

(空文字列)

ユーザーのフルネーム。サプリカントの認証には使用されず、ネットワーク管理者に対するヒントとしてのみ使用されます。

#8

H

(reserved)

-

-

-

この列は将来の使用のために予約されています。

#9

I

Access Level

整数値(0-15)

-

(値なし)

アクセスレベルを表す整数。0はアクセスを拒否することを示し、他の値はアクセスを許可することを示します。値が大きいほど与えられる権限が強いことを示します。

#10

J

(reserved)

-

-

-

この列は将来の使用のために予約されています。

#11

K

Tags

識別子リスト(最大255文字)

-

(値なし)

スペース文字で区切られたタグのリスト。タグはこのポリシーを適用するサプリカントをグループ化するために使用され、サプリカントプロファイルを複数のサプリカントに一度に適用するのに役立ちます。

#12

L

Note

文字列(最大63文字)

-

(空文字列)

このポリシーの説明。サプリカントの認証には使用されず、ネットワーク管理者に対するヒントとしてのみ使用されます。

ユーザーポリシーの削除

ユーザーポリシーを削除するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 3:ユーザーポリシーの削除

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に"-"

(省略不可)

この行に適用される操作を指定します。「-」は指定されたポリシーを認証ポリシーデータベースから削除することを示します。

#2

B

Type

"user"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

Name

識別子(最大63文字)

重複不可

(省略不可)

ユーザーアカウント名。削除するポリシーを検索するために使用されます。

端末ポリシー

端末ポリシーの例を示します。

"+" ,"endpoints" ,"1" ,"aa-bb-cc-00-00-10" ,"Wireless_Devices_100" ,"" ,"" ,"" ,"" ↓ 端末ポリシーの追加または更新

端末ポリシーを加または更新するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 4:端末ポリシーの追加または更新

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に "+"

(省略不可)

この行に適用される操作を指定します。「+」はこの行のデータを認証ポリシーデータベースに追加することを示します。MAC Addressの値が同じポリシーが既に登録されている場合、この行は既存のポリシーを上書きします。

#2

B

Type

"endpoints"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

MAC Address

MACアドレス

重複不可

(省略不可)

MACアドレス。端末ポリシーの識別とサプリカント認証のために使用されます。

#5

E

Device Name

識別子(最大63文字)

-

(値なし)

デバイス名。複数の端末ポリシーに同じ名前を割り当てることができます。同じ名前を持つ端末ポリシーは、1つのデバイスに複数のネットワークインターフェースが搭載された状態を表します。この値はサプリカントプロファイルと端末ポリシーをリンクすることにも使用されます。

#6

F

Access Level

整数値(0-15)

-

(値なし)

アクセスレベルを表す整数。0はアクセスを拒否することを示し、他の値はアクセスを許可することを示します。値が大きいほど与えられる権限が強いことを示します。

#7

G

(reserved)

-

-

-

この列は将来の使用のために予約されています。

#8

H

Tags

識別子リスト(最大255文字)

-

(値なし)

スペース文字で区切られたタグのリスト。タグはこのポリシーを適用するサプリカントをグループ化するために使用され、サプリカントプロファイルを複数のサプリカントに一度に適用するのに役立ちます。

#9

I

Note

文字列(最大63文字)

-

(空文字列)

このポリシーの説明。サプリカントの認証には使用されず、ネットワーク管理者に対するヒントとしてのみ使用されます。

端末ポリシーの削除

端末ポリシーを削除するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 5:端末ポリシーの削除

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に"-"

(省略不可)

この行に適用される操作を指定します。「-」は指定されたポリシーを認証ポリシーデータベースから削除することを示します。

#2

B

Type

"endpoints"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

MAC Address

MACアドレス

-

(省略不可)

MACアドレス。削除するポリシーを検索するために使用されます。

NAS / RADIUSプロキシポリシー

NAS / RADIUSプロキシポリシーの例を示します。

"+" ,"nas" ,"1" ,"192.168.0.1" ,"" ,"" ,"" ,"" ,"" ,"" ↓ NAS / RADIUSプロキシポリシーの追加または更新

NAS / RADIUSプロキシポリシーを追加または更新するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 6:NAS / RADIUSプロキシポリシーの追加または更新

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に "+"

(省略不可)

この行に適用される操作を指定します。「+」はこの行のデータを認証ポリシーデータベースに追加することを示します。IP Addressの値が同じポリシーが既に登録されている場合、この行は既存のポリシーを上書きします。

#2

B

Type

"nas"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

IP Address

IPv4アドレス

重複不可

(省略不可)

NASのIPアドレス。NAS / RADIUSプロキシポリシーの識別とNAS認証に使用されます。

#5

E

Encrypted Key

文字列

-

(値なし)

暗号化された事前共有キー。NAS認証に使用されます。この列はAT-RADgateからエクスポートしたCSVファイルに含まれます。

この列を手動で編集しないでください。

#6

F

Key

文字列(最大63文字)

-

(値なし)

平文の事前共有キー。NAS認証に使用されます。事前共有キーを手動で設定する場合は、この列に平文の事前共有キーを入力してください。

#7

G

Name

識別子(最大63文字)

重複不可

(値なし)

NAS名。NASの認証には使用されず、ネットワーク管理者へのヒントとしてのみ使用されます。

#8

H

Profile

識別子(最大63文字)

-

(値なし)

このポリシーに適用される プロファイルの名前。

#9

I

Tags

識別子リスト(最大255文字)

-

(値なし)

スペース文字で区切られたタグのリスト。タグはこのポリシーを適用するサプリカントをグループ化するために使用され、サプリカントプロファイルを複数のサプリカントに一度に適用するのに役立ちます。

#10

J

Note

文字列(最大63文字)

-

(空文字列)

このポリシーの説明。サプリカントの認証には使用されず、ネットワーク管理者に対するヒントとしてのみ使用されます。

NAS / RADIUSプロキシポリシーの削除

NAS / RADIUSプロキシポリシーを削除するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 7:NAS / RADIUSプロキシポリシーの削除

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に"-"

(省略不可)

この行に適用される操作を指定します。「-」は指定されたポリシーを認証ポリシーデータベースから削除することを示します。

#2

B

Type

"nas"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

IP Address

IPv4アドレス

-

(省略不可)

NASのIPアドレス。削除するポリシーを検索するために使用されます。

NASプロファイルポリシー

NASプロファイルポリシーの例を示します。

"+" ,"nas_profiles" ,"1" ,"AW-Plus-Profile-001" ,"" ,"" ,"" ,"" ,"" ↓ NASプロファイルポリシーの追加または更新

NASプロファイルポリシーを追加または更新するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 8:NASプロファイルポリシーの追加または更新

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に "+"

(省略不可)

この行に適用される操作を指定します。「+」はこの行のデータを認証ポリシーデータベースに追加することを示します。Nameの値が同じポリシーが既に登録されている場合、この行は既存のポリシーを上書きします。

#2

B

Type

"nas_profiles"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

Name

識別子(最大63文字)

重複不可

(省略不可)

NASプロファイル名。NASプロファイルを識別し、これをNASポリシーに適用するために使用されます。

#5

E

Note

文字列(最大63文字)

-

(空文字列)

このポリシーの説明。サプリカントの認証には使用されず、ネットワーク管理者に対するヒントとしてのみ使用されます。

#6

F

(reserved)

-

-

-

この列は将来の使用のために予約されています。

#7

G

(reserved)

-

-

-

この列は将来の使用のために予約されています。

#8

H

(reserved)

-

-

-

この列は将来の使用のために予約されています。

#9

I

Properties

JSON

-

-

このNASプロファイルで適用される設定。この値はJSONでフォーマットされます。この列に設定できるパラメーターについては、「プロパティ列のパラメーター」 を参照してください。

プロパティ列のパラメーター

表 9:プロパティ列のパラメーター

パラメーター名

書式

制約

規定値

説明

authDevice

"true" | "false"

-

-

デバイス認証設定。この値が「true」の場合、ユーザー名による認証に加え、MACアドレスによる端末認証も行います。

authMac

"true" | "false"

-

-

MAC認証設定。この値が「true」の場合、受信した認証メッセージのUser-Name属性にMACアドレスが格納されているときに、ユーザー認証の代わりにMACアドレスによる端末認証を行います。

NASプロファイルポリシーの削除

NASプロファイルポリシーを削除するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 10:NASプロファイルポリシーの削除

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に"-"

(省略不可)

この行に適用される操作を指定します。「-」は指定されたポリシーを認証ポリシーデータベースから削除することを示します。

#2

B

Type

"nas_profiles"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

Name

識別子(最大63文字)

-

(省略不可)

NASプロファイル名。削除するポリシーを検索するために使用されます。

サプリカントプロファイルポリシー

サプリカントプロファイルポリシーの例を示します。

"+" ,"supplicant_profiles" ,"1" ,"AW-Plus-Profile-001" ,"7" ,"" ,"" ,"pass" ,"" ,"" ↓ サプリカントプロファイルポリシーの追加または更新

サプリカントプロファイルポリシーを追加または更新するには、次のルールでフォーマットされた認証ポリシーデータを含むCSVファイルをアップロードします。

表 11:サプリカントプロファイルポリシーの追加または更新

項番

列名

フィールド名

書式

制約

規定値

説明

#1

A

Operator

"+" | "-" | "#"

常に "+"

(省略不可)

この行に適用される操作を指定します。「+」はこの行のデータを認証ポリシーデータベースに追加することを示します。Nameの値が同じポリシーが既に登録されている場合、この行は既存のポリシーを上書きします。

#2

B

Type

"supplicant_profiles"

-

(省略不可)

データ型。この行のデータ型を示します。

#3

C

Version

数値

常に"1"

(省略不可)

CSV形式のバージョン。この行で使用されている書式のバージョンを示します。現在のバージョンは「1」です。

#4

D

Name

識別子(最大63文字)

重複不可

(省略不可)

サプリカントプロファイル名。サプリカントプロファイルを識別するために使用されます。

#5

E

Priority

整数値(0-15)

-

7

このプロファイルが適用される優先度。小さい値を持つプロファイルが優先的に適用されます。

#6

F

Reason

文字列(最大63文字)

-

(空文字列)

このルールが作成された理由。

#7

G

Note

文字列(最大63文字)

-

(空文字列)

このポリシーの説明。サプリカントの認証には使用されず、ネットワーク管理者に対するヒントとしてのみ使用されます。

#8

H

Action

"pass" | "drop" | "isolate" | "notice"

-

(省略不可)

このルールに一致するデバイスに適用されるアクション。各アクションの実際の動作は以下のとおりです。

#9

I

Conditions

JSON

-

条件なし(すべてのサプリカントに一致)

このプロファイルに一致するサプリカントの条件。この値はJSONでフォーマットされます。この値が空のプロファイルは、すべてのサプリカントに一致します。この列に設定できるパラメーターについては、「条件列のパラメーター」 を参照してください。

#10

J

Properties

JSON

-

(値なし)

このプロファイルに一致したサプリカントに適用される設定。この値はJSONでフォーマットされます。この列に設定できるパラメーターについては、「プロパティ列のパラメーター」 を参照してください。

条件列のパラメーター

表 12:条件列のパラメーター

パラメーター名

書式

制約

規定値

説明