AMF Security(AT-VST-VRT版)リファレンスマニュアル 2.5.0

本マニュアルでは、AT-Vista Manager EX同梱の仮想化環境対応ソフトウェア AT-VST-VRT上で動作するAMF Securityの機能と設定画面について詳細に解説しています。本製品を活用するための参考資料としてご利用ください。

なお、設定を始める前に済ませておかなければならないこと、例えばAT-VST-VRTがコントロールする機器のネットワーク接続などについては説明しておりません。これらに関しては、弊社ホームページに掲載の各製品のユーザーマニュアルをご覧ください。

はじめに

対象製品とバージョン

本マニュアルは、以下の製品のソフトウェアバージョン「2.5.0」を対象に記述されています。ただし、執筆時には開発中のバージョンを用いたため、画面表示などが実際の製品とは異なる場合があります。また、旧バージョンから機能的な変更がない場合は、画面表示などに旧バージョンのものを使っている場合があります。あらかじめご了承ください。

- AMF Securityアプリケーション(AT-VST-VRT版)

製品のご使用にあたっては、必ず弊社ホームページに掲載のリリースノートや添付書類をお読みになり、最新の情報をご確認ください。リリースノートや添付書類には、製品のバージョンごとの注意事項や最新情報が記載されています。

サポート機能と制限事項

原則として、本マニュアルに記載されていない機能はサポート対象外です。また、本マニュアルに記載されている機能でも、サポート対象外となることがあります。各バージョンにおける新規機能や機能の変更点、制限事項については、弊社ホームページに掲載のリリースノートや添付書類でご確認ください。

マニュアルの提供形態

本マニュアルは HTML(Hyper Text Markup Language)形式のオンラインマニュアルです。製品には同梱されておりません。弊社Webサイトにて最新バージョンを見ることができます。印刷物としては提供しておりませんので、印刷物が必要な場合はHTMLファイルをプリンターで出力してご使用ください。

本マニュアルをご覧になるには、Microsoft Edge/Google Chrome/Mozilla FirefoxなどのWebブラウザーが必要です。HTMLフレームを使用しているためフレーム対応のブラウザーが必要ですが、JavaScript、ActiveScriptなどのスクリプト言語、Javaアプレットなどは使用しておりませんので、これらの機能はオフでも構いません(AMF Securityの設定画面は、Java、JavaScriptを使用します)。

本マニュアルは、ハイパーリンク機能を利用して、ある機能から関連する別の機能へジャンプしたり、設定例のページから設定画面のリファレンスへジャンプしたりできるように作成してあります。

マニュアルの構成

本マニュアルの構成について説明します。

章構成

本マニュアルの章は、「設定画面へのアクセス」「クイックツアー」「リファレンス編」「付録」「設定例」に分けられています。

画面上部のフレームに表示されている項目が各章へのリンクです。章名をクリックすると、画面左側のフレームに節(サブメニュー)が表示されます。節のリンクをクリックすると、画面右側のフレームに設定画面などの解説が表示されます。

章構成は次のとおりです。

- 設定画面へのアクセス

設定画面へのログインとログアウト、ナビゲーションと各設定画面における設定の保存方法について説明します。

- クイックツアー

AMF Securityの設定を行う際の作業の流れを紹介します。

- リファレンス編

各設定画面を1つのページで詳細に説明しています。次に示す章に分けられています。

| デバイス | デバイスの一覧表示、デバイスの追加、MACアドレスの一覧表示、接続中デバイスの一覧表示 |

| グループ | 未認証グループの一覧表示、タグの一覧表示 |

| スイッチ | OpenFlowスイッチの一覧表示、接続中OpenFlowスイッチの一覧表示、AMFメンバーの一覧表示、接続中AMFメンバーの一覧表示 |

| ポリシー設定 | ネットワークの一覧表示、ロケーションの一覧表示、スケジュールの一覧表示、アクションの一覧表示 |

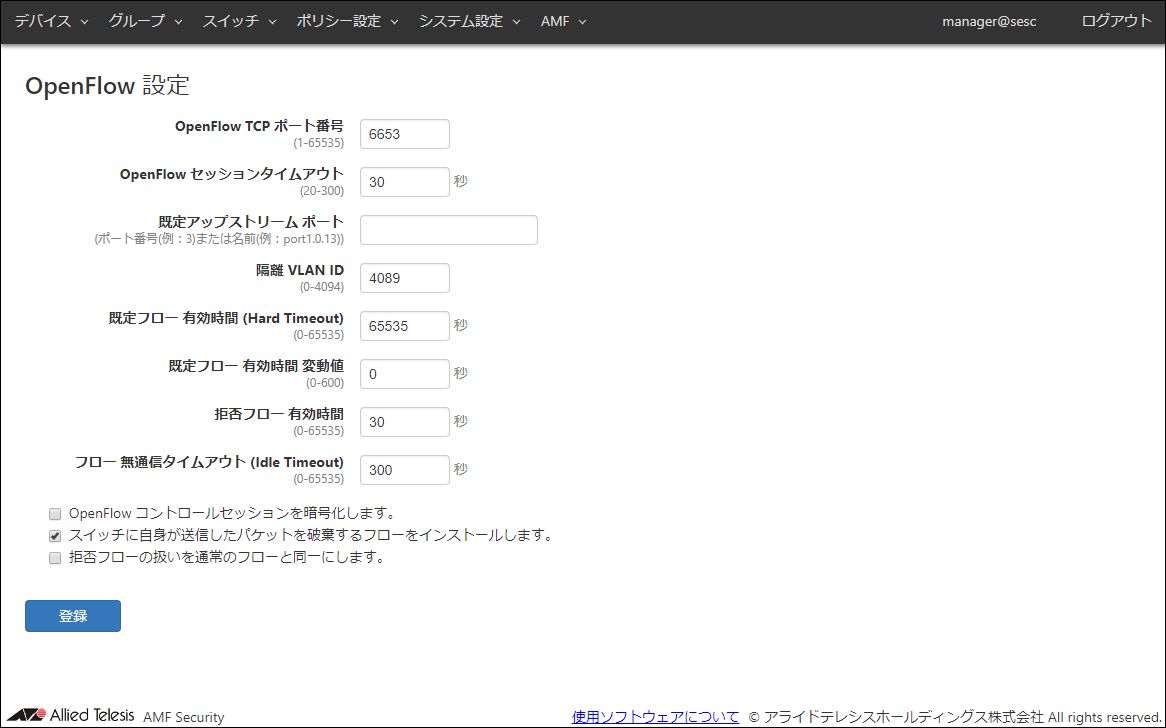

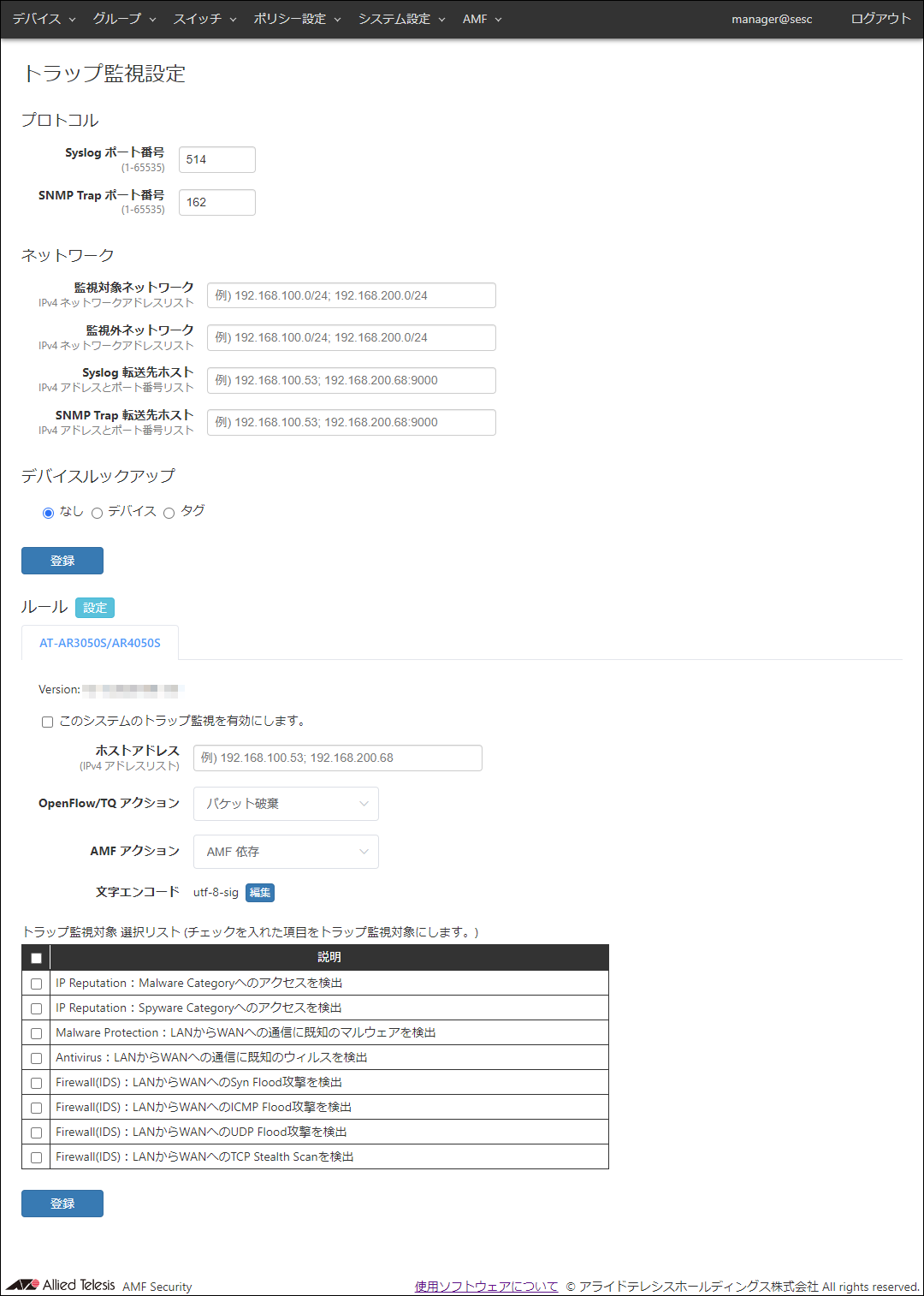

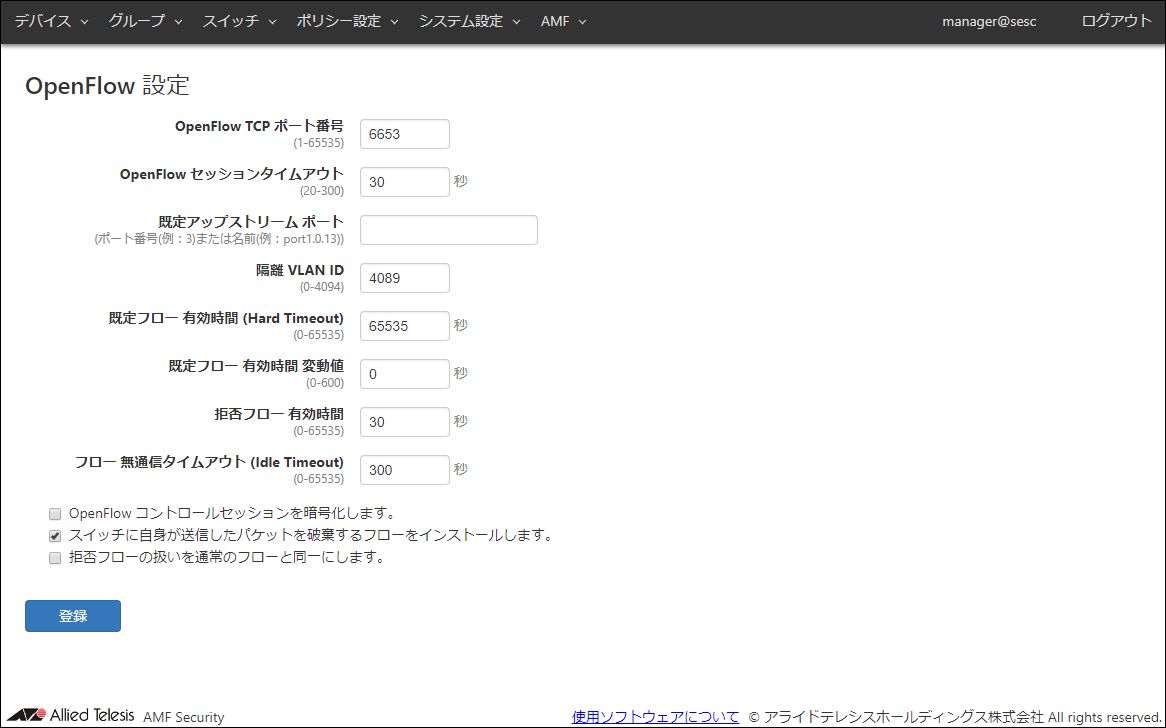

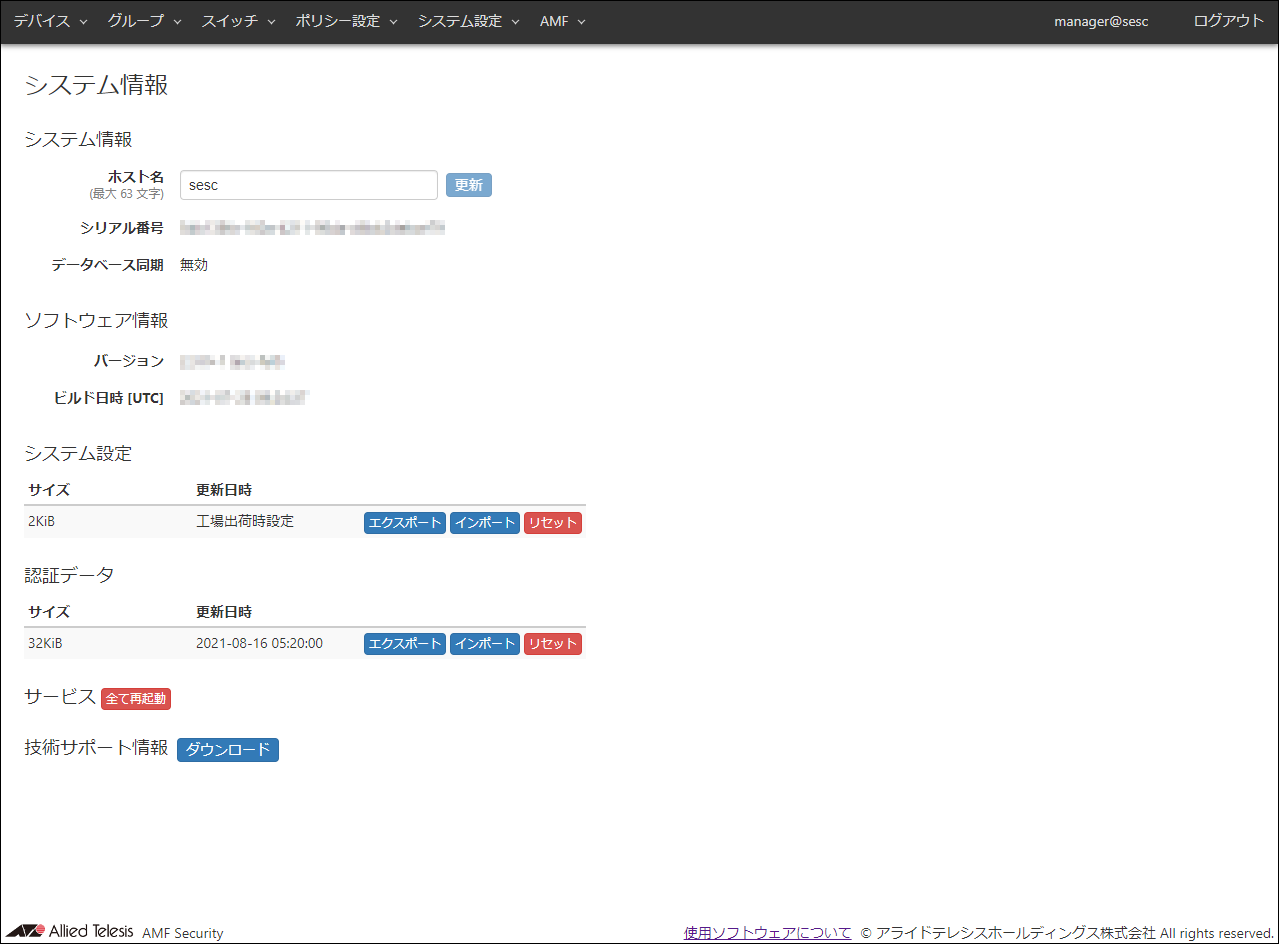

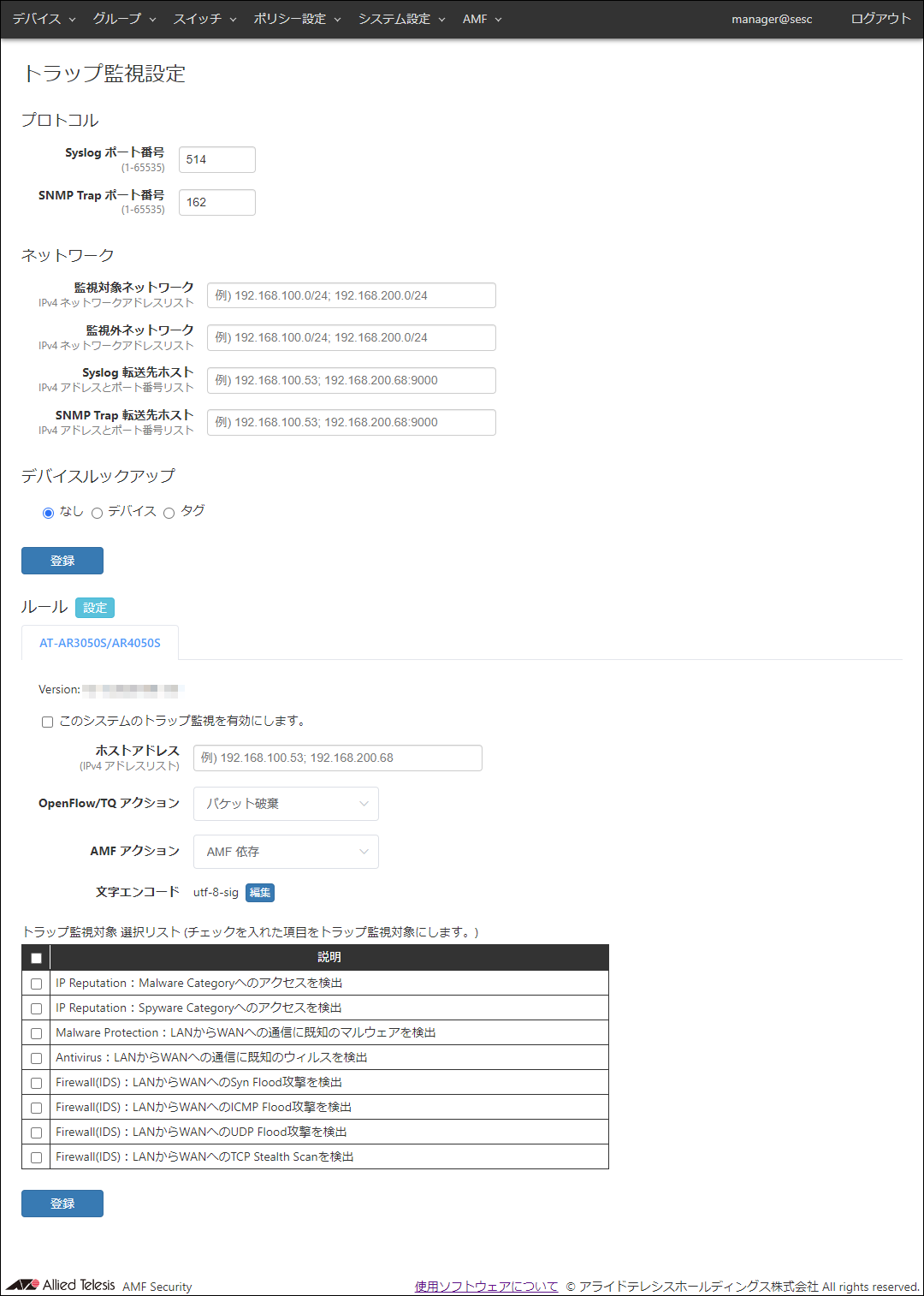

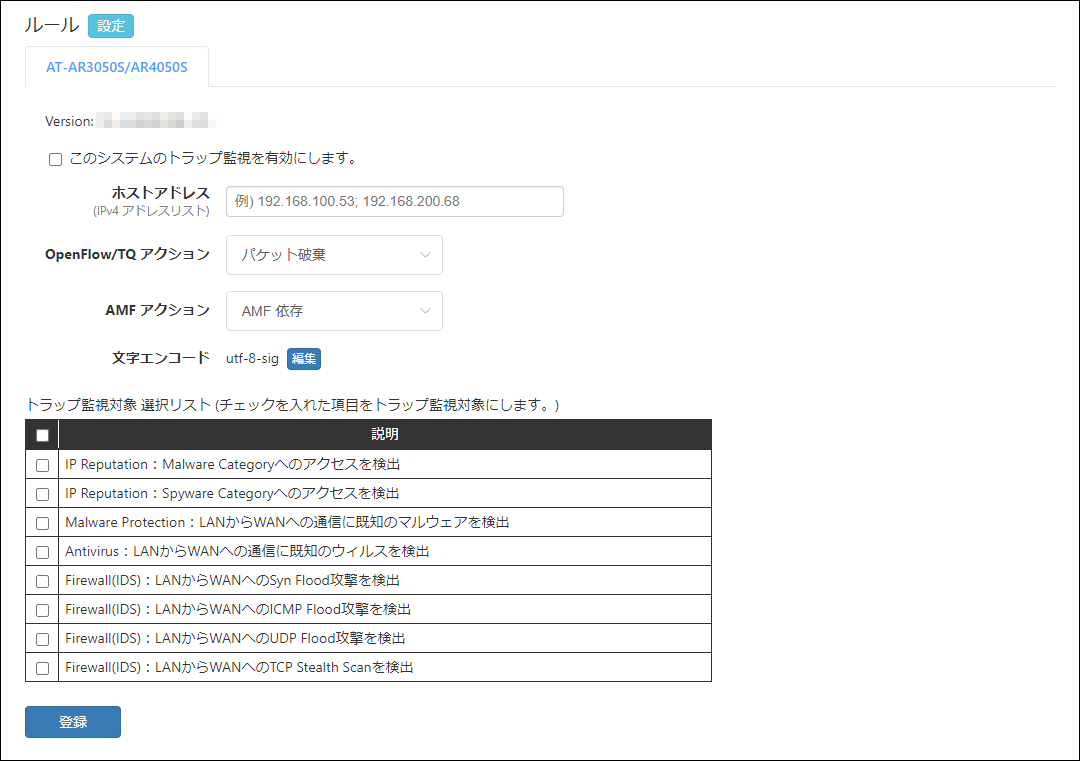

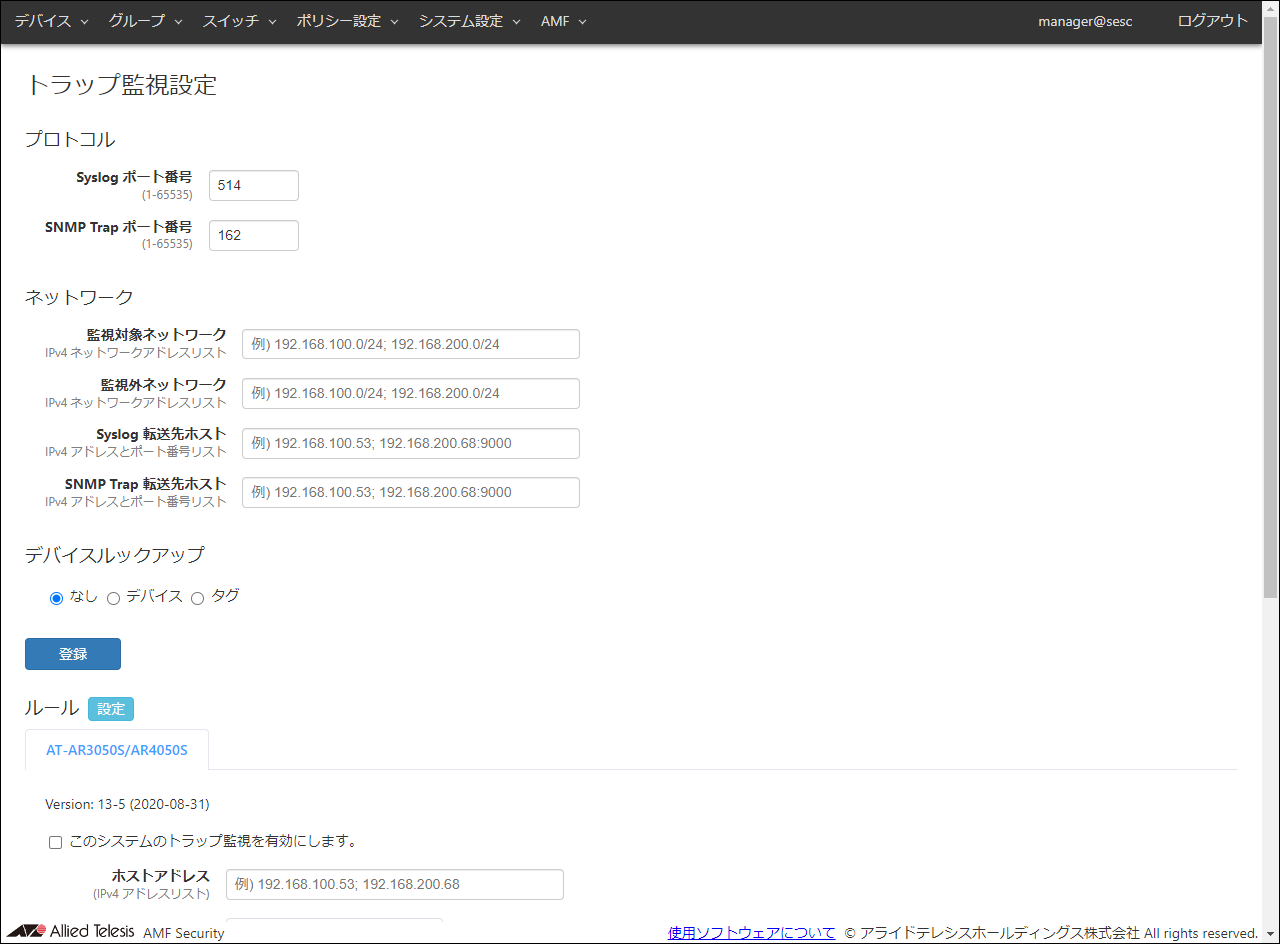

| システム設定 | アカウント設定、アカウントグループ設定、ネットワーク設定、ログ設定、時刻設定、OpenFlow設定、システム情報、トラップ監視設定、メール通知設定、ライセンス、AMF Securityログ、アクションログ |

| AMF | AMFアプリケーションプロキシー設定、TQ設定、リダイレクトURL設定 |

- 付録

補足的な事がらについて説明します。

- 設定例

具体的な構成例に基づいて、本製品およびAlliedWare Plus機器の設定方法を簡潔に説明します。

表記について

本マニュアルにおける各種表記について説明します。

AMF Security

本マニュアルでは、AT-VST-VRT上で動作するAMF Securityアプリケーションを「AMF Security」と総称します。

AT-VST-VRT

本マニュアルでは、アライドテレシス 仮想化環境対応ソフトウェアAT-VST-VRTを「AT-VST-VRT」と総称します。

スイッチ

AMF Securityが管理するAlliedWare Plusスイッチおよび無線アクセスポイントを「スイッチ」と総称します。

AMF Securityによる管理の対象となるAlliedWare Plusスイッチおよび無線アクセスポイントについての最新情報は、AMF Securityおよび当該ネットワーク機器のコマンドリファレンス、セットアップガイドまたはリリースノートにて公開しております。

各製品のコマンドリファレンス、セットアップガイドおよびリリースノートは弊社ホームページにて公開、または保守契約者向けページに掲載されています。

例

設定例では、IPアドレス、ドメイン名、ログイン名、パスワードなどに具体的な文字列や値を使用していますが、これらは例として挙げただけの架空の存在です。実際に運用を行う場合は、お客様の環境におけるものをご使用ください。

また、本書の設定例はあくまでも説明のためのサンプルです。お客様の環境に適した設定を行う際の参考としてください。

最新情報

製品の出荷後は、弊社Webサイトでマニュアルなどの正誤情報や改版されたマニュアル、アップデートされたソフトウェアなどの最新の情報を公開しています。

ご注意

本書に関する著作権等の知的財産権は、アライドテレシス株式会社(弊社)の親会社であるアライドテレシスホールディングス株式会社が所有しています。

アライドテレシスホールディングス株式会社の同意を得ることなく、本書の全体または一部をコピーまたは転載しないでください。

弊社は、予告なく本書の全体または一部を修正・改訂することがあります。

弊社は改良のため製品の仕様を予告なく変更することがあります。

(C) 2021-2023 アライドテレシスホールディングス株式会社

商標について

- CentreCOM、CentreNET、SwitchBlade、TELESYN、AlliedView、VCStackロゴ、EPSRingロゴ、LoopGuardロゴ、PoE plusロゴ、AT-UWC、Allied Telesis Unified Wireless Controller、SecureEnterpriseSDNロゴ、AT-VA、AT-Vista Managerはアライドテレシスホールディングス株式会社の登録商標です。

- Deep Discovery、ウイルスバスターは、トレンドマイクロ株式会社の登録商標です。

- UNIXは、X/Openカンパニーリミテッドがライセンスする米国ならびに他の国における登録商標です。

- Windows、MS-DOS、Windows NTは、米国Microsoft Corporationの米国およびその他の国における登録商標です。

- その他、この文書に記載されているソフトウェアおよび周辺機器の名称は各メーカーの商標または登録商標です。

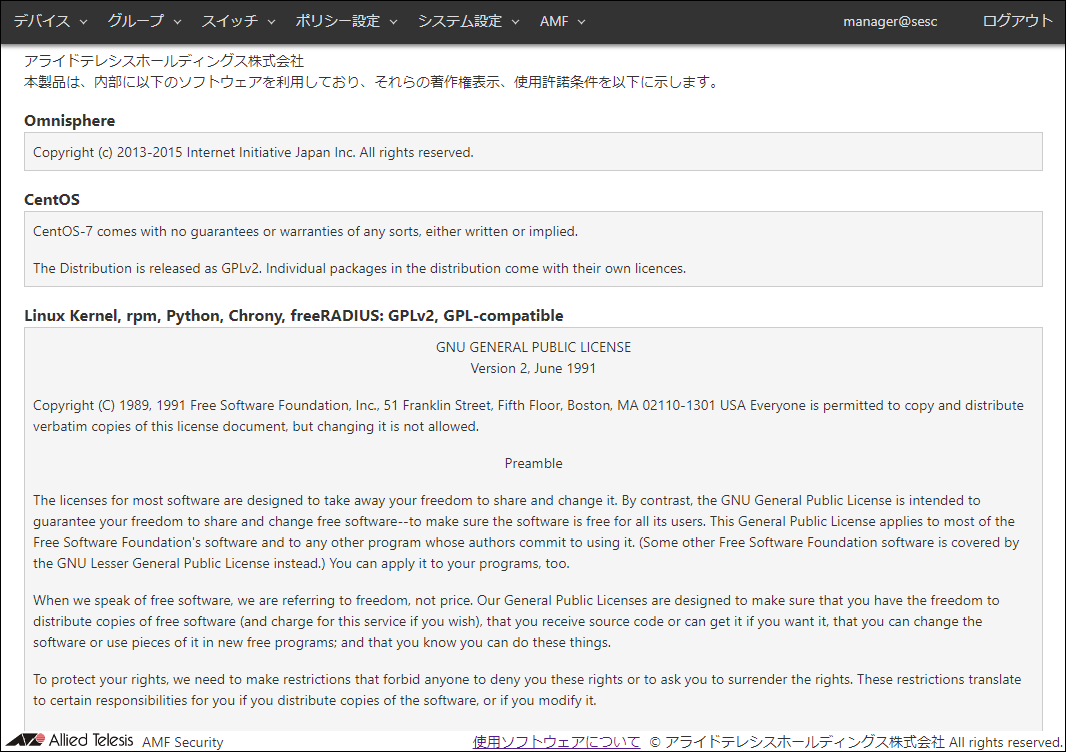

AMF Securityで使用しているソフトウェアについて

- Web GUI下部の「使用ソフトウェアについて」をクリックすると表示される画面で参照できます。

マニュアルバージョン

- 2021年 9月 Rev.A(Ver.2.3.0)

- 2022年 5月 Rev.B(Ver.2.3.2)

- 2022年 8月 Rev.C(Ver.2.4.0)

- 2022年10月 Rev.C_1(Ver.2.4.0)

- 2023年 3月 Rev.D(Ver.2.5.0)

- 2023年 4月 Rev.D_1(Ver.2.5.0)

設定画面へのアクセス / 設定の開始

AMF Securityを使用するための準備

AMF Securityを使用するには、AT-VST-VRTおよびAMF Securityアプリケーションが使用できる状態になっている必要があります。AT-VST-VRTの設定方法については、弊社ホームページに掲載されている「AT-VST-VRT リファレンスマニュアル」をご参照ください。

AMF Securityクライアント要件

AMF Securityに対する設定は、WebブラウザーからGUI(Graphical User Interface)にアクセスして行います。

AMF Securityは、下記のWebブラウザーでご使用ください。

- Microsoft Edge

- Google Chrome

リリース済みの最新のバージョンをご利用ください。

Microsoft EdgeはChromiumベースが対象です。

また、Internet Explorerモードは未サポートです。

AMF Securityの初期設定

AT-VST-VRTの初期状態では、AMF Securityのアプリケーションインスタンスは設定されていません。AT-VST-VRTの設定画面にログインして、AMF Securityのアプリケーションインスタンスを設定してください。

詳しくは、弊社ホームページに掲載されている「AT-VST-VRT リファレンスマニュアル」の「クイックツアー」/「アプリケーションの設定と起動」をご参照ください。

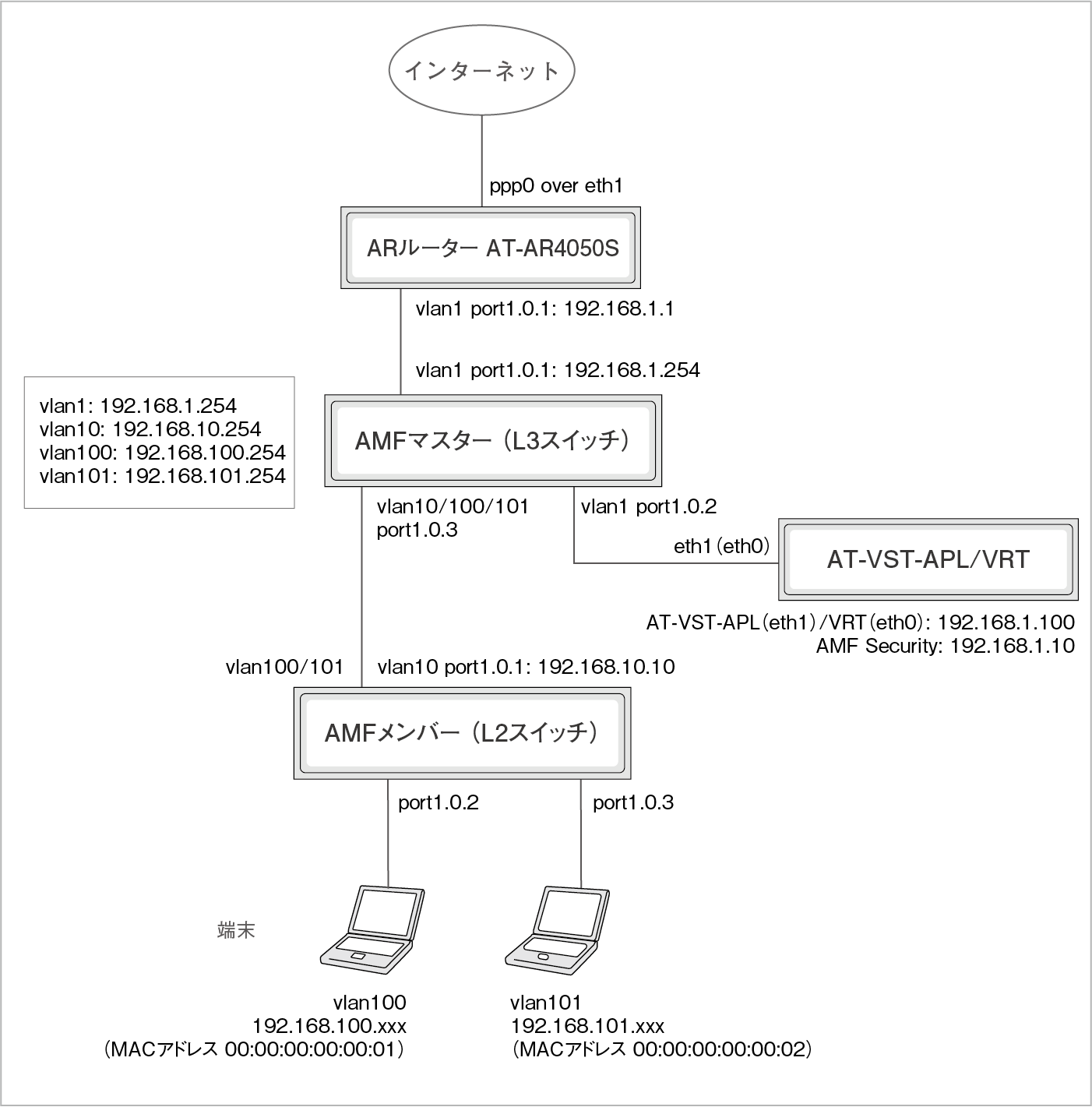

設定画面へのログイン

AMF Securityの設定画面にログインするには、次の手順に従ってください。

- 次に示すいずれかの方法で、AMF Securityの設定画面にログインします。

- Webブラウザーを起動し、AMF Securityに設定されたIPアドレスを入力する

(ここでは 192.168.1.10 と仮定しています)

https://192.168.1.10

WebブラウザーとAMF Securityとの間の通信は、HTTPSで行われます。

- AT-VST-VRTのダッシュボード画面で、「AMF-Sec-app」の「開く」ボタンをクリックする

- AT-VST-VRTのAMF Security管理画面で、「開く」ボタンをクリックする

- AMF Security ログイン画面が表示されますので、「アカウント名」と「パスワード」を入力して、「ログイン」ボタンをクリックします。

入力したパスワードは、「●」で表示されます。

初期設定の「アカウント名」は「manager」、「パスワード」は「friend」です。

セキュリティーの警告画面が表示された場合は、画面の指示に従ってサイトの閲覧を続行してください。

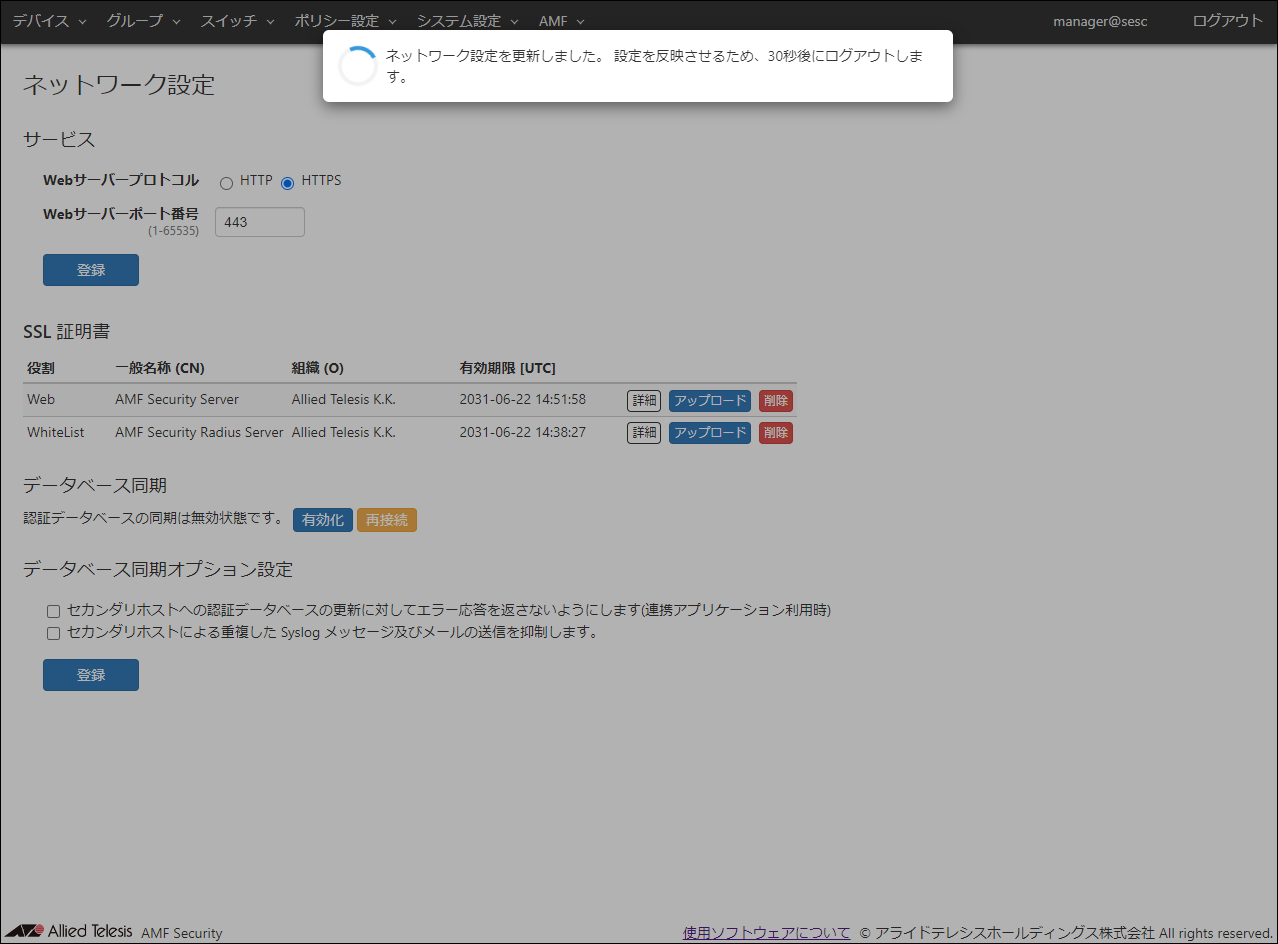

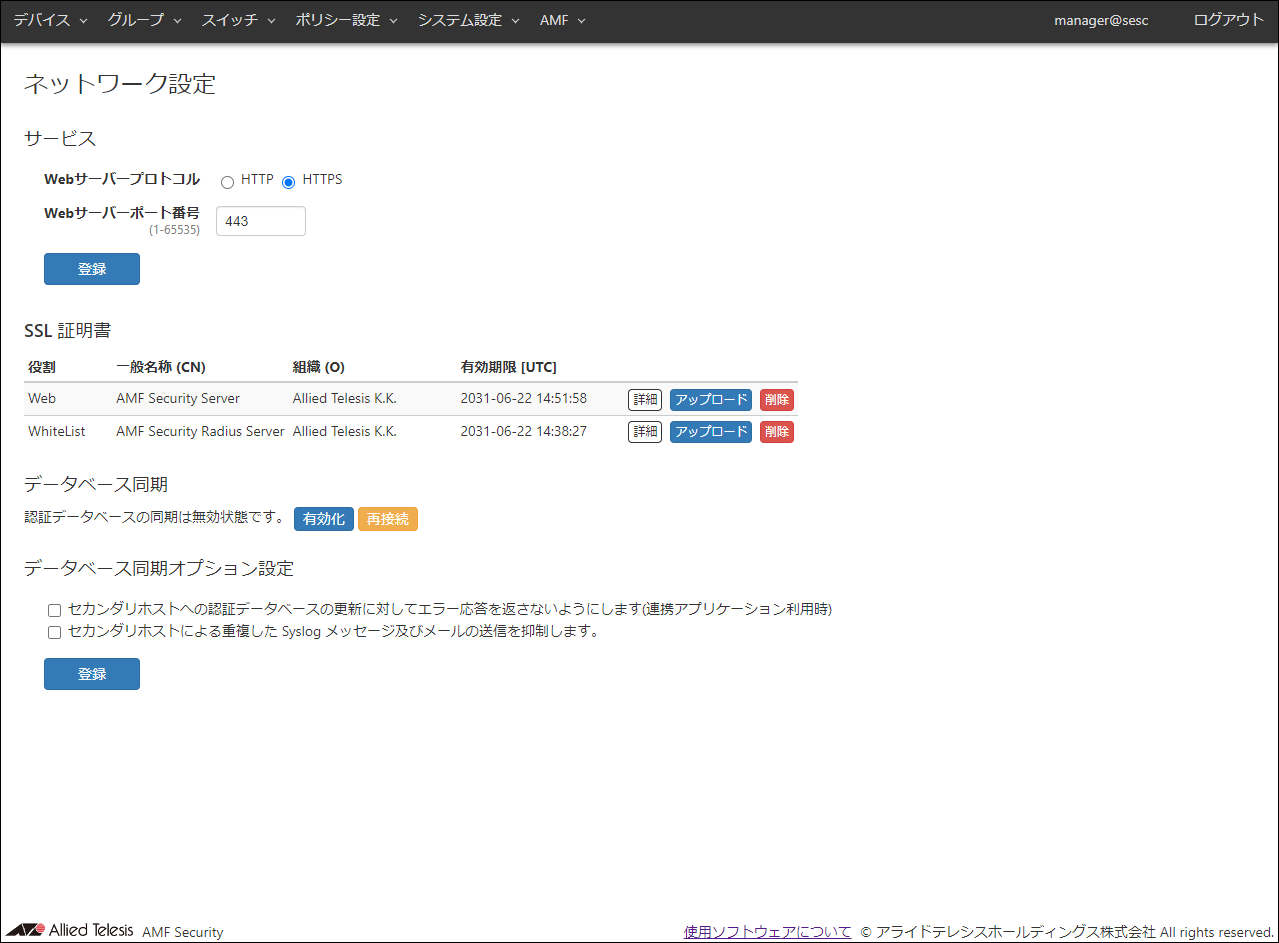

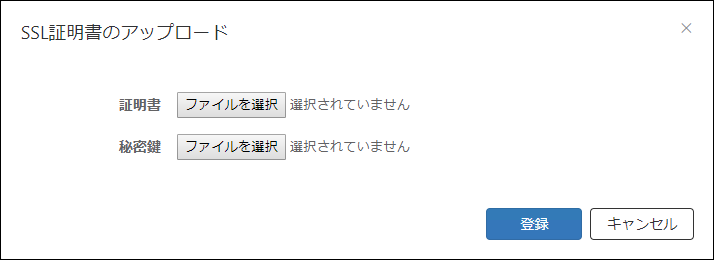

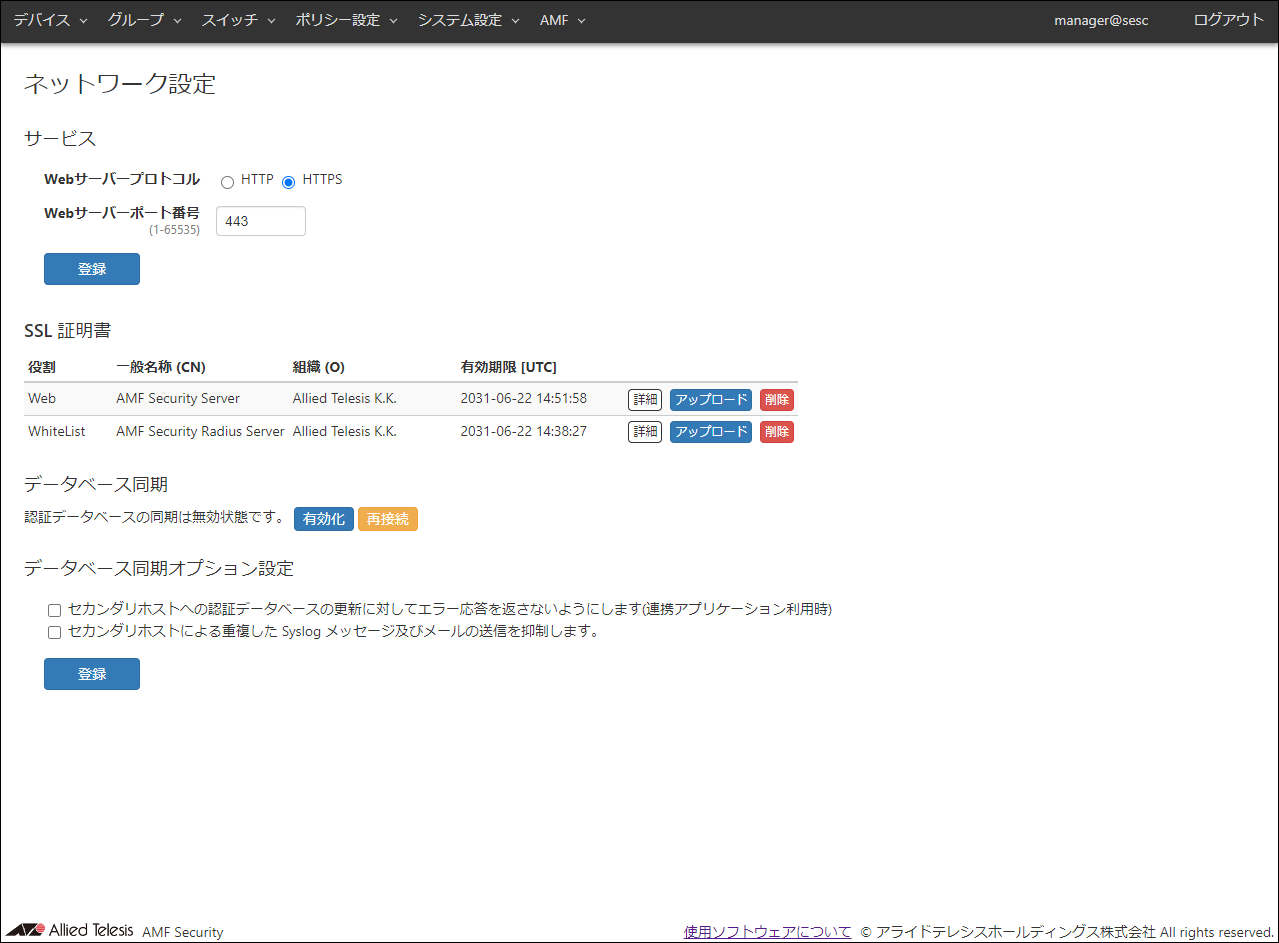

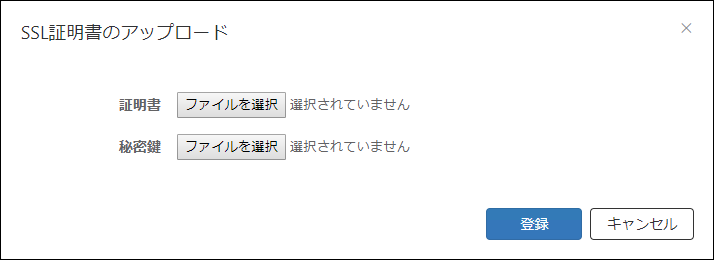

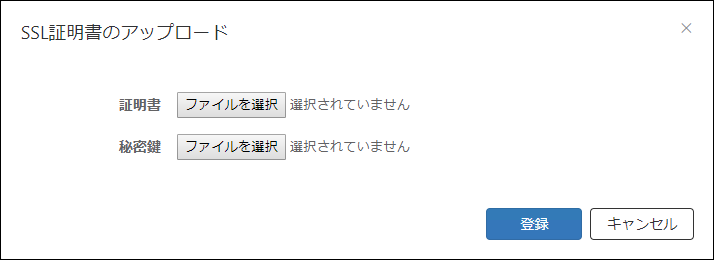

なお、信頼できる認証局が発行したSSLサーバー証明書を取得している場合は、ログイン後、「システム設定」/「ネットワーク設定」画面または「AMF」/「AMF アプリケーションプロキシー 設定」画面の「SSL証明書」で、AMF SecurityにSSLサーバー証明書を登録することができます。

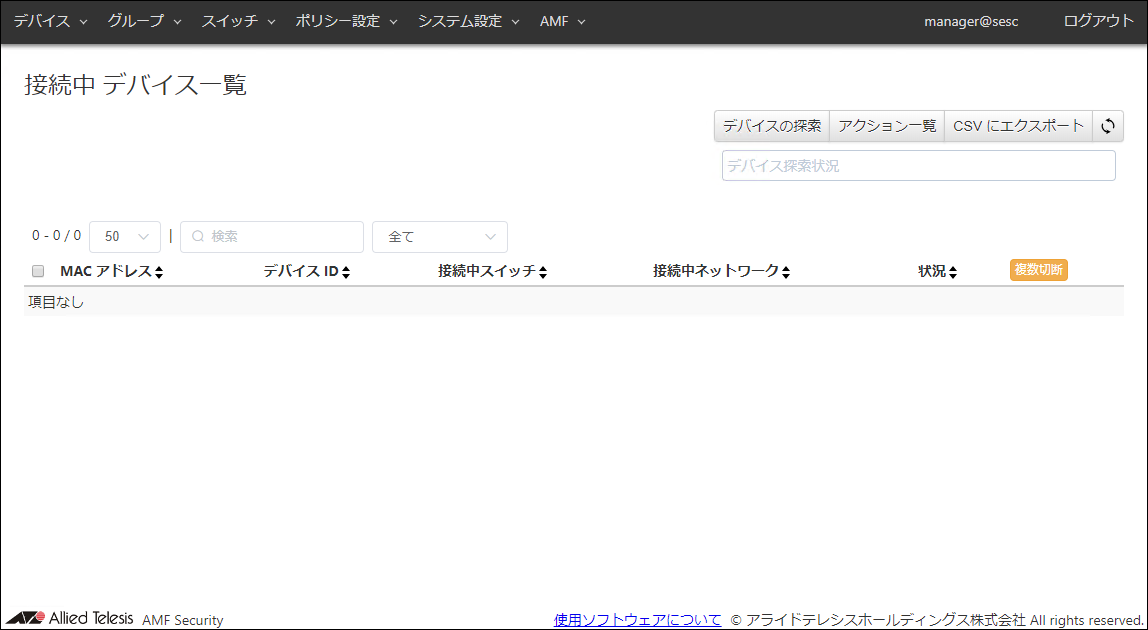

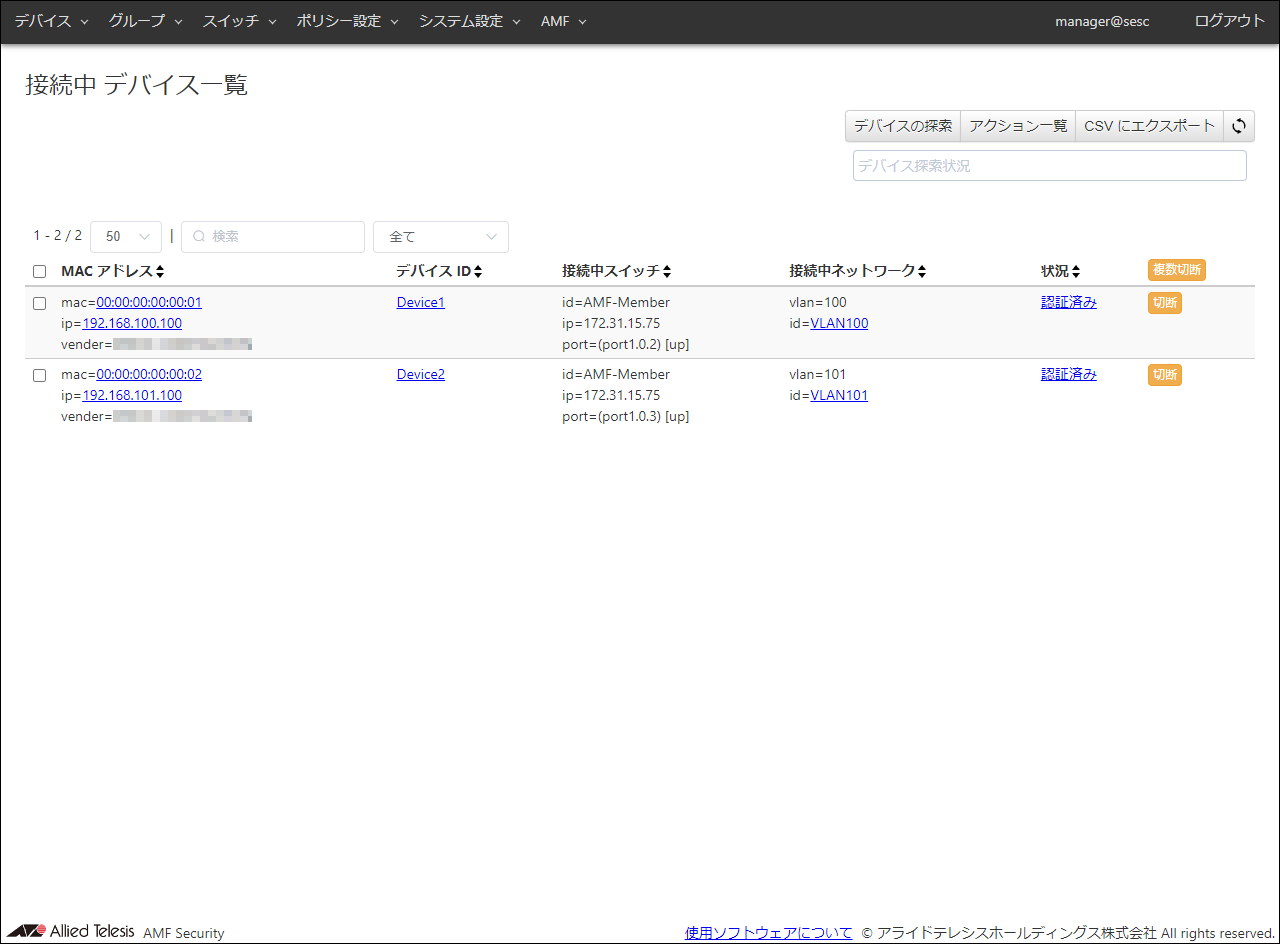

- AMF Securityのログインに成功すると、「デバイス」/「接続中 デバイス一覧」画面が表示されます。

各画面で何も操作しない状態が10分続くと自動的にログアウトされ、設定画面に操作を加えようとするとログイン画面が表示されます。

AMF Security ログイン画面で「ログイン情報を保持する。」にチェックを入れると、ログインした状態を保持します。

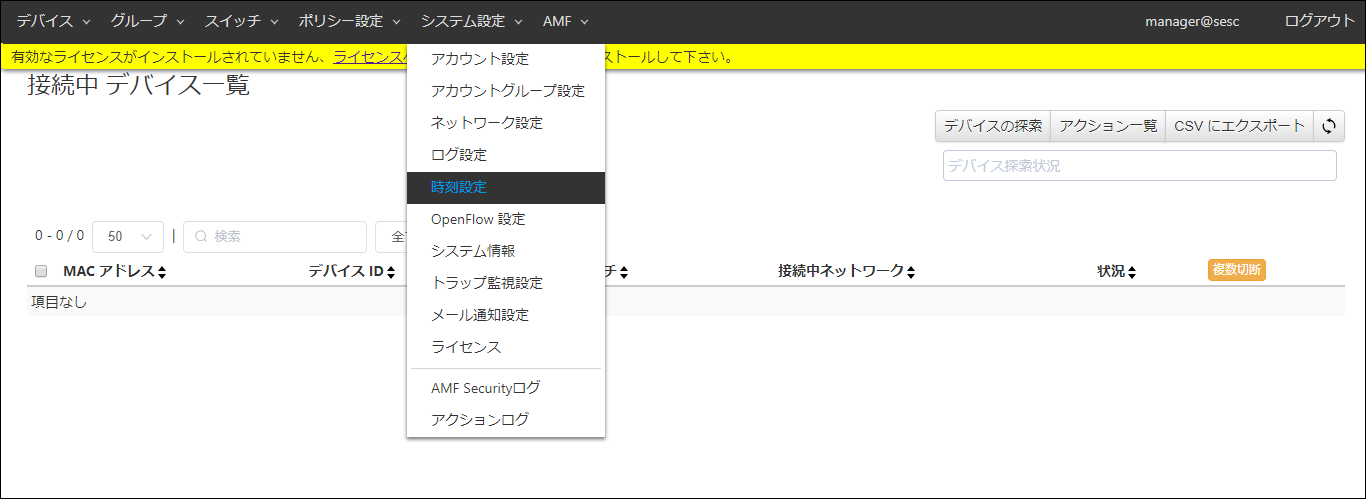

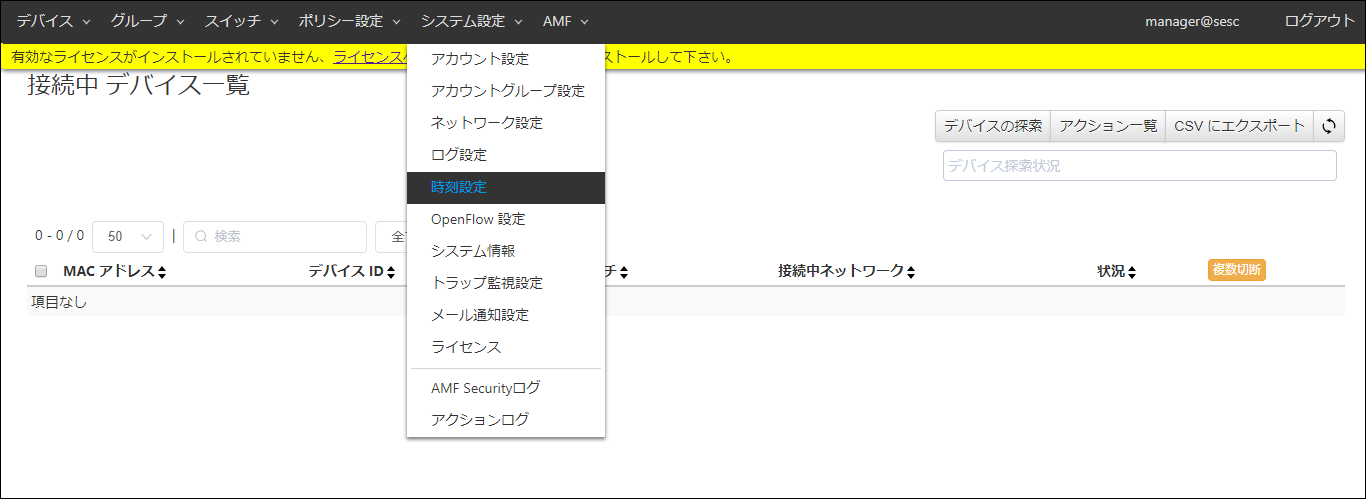

タイムゾーンの設定

AMF Securityは、AT-VST-VRTのシステム時刻を取得して使用しますが、タイムゾーン(時間帯)の設定を取得することはできません。そのため、例えば日本時間(JST: 協定世界時(UTC)より9時間早い)で使用するには、次の手順で設定を変更してください。

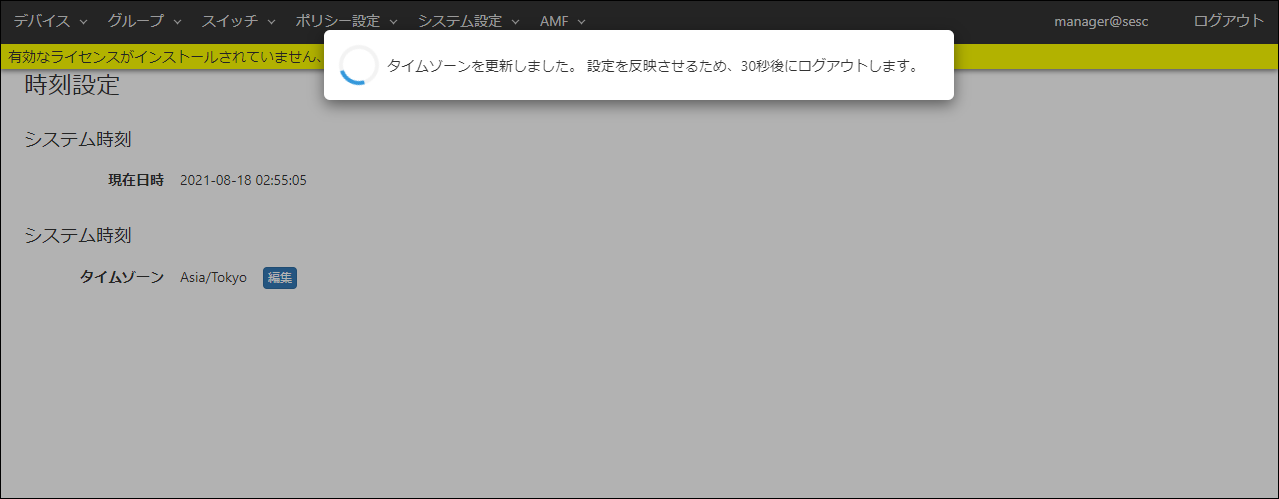

タイムゾーンの設定を変更するとAMF Securityが再起動しますが、その後にAMF Securityログの時刻にタイムゾーンの設定を反映するために、AT-VST-VRTの設定画面でAMF Securityアプリケーションの再起動(停止と起動)が必要です。

AT-VST-VRTの操作方法は、弊社ホームページに掲載されている「AT-VST-VRT リファレンスマニュアル」をご参照ください。

なお、以後タイムゾーンの設定は保持されます。

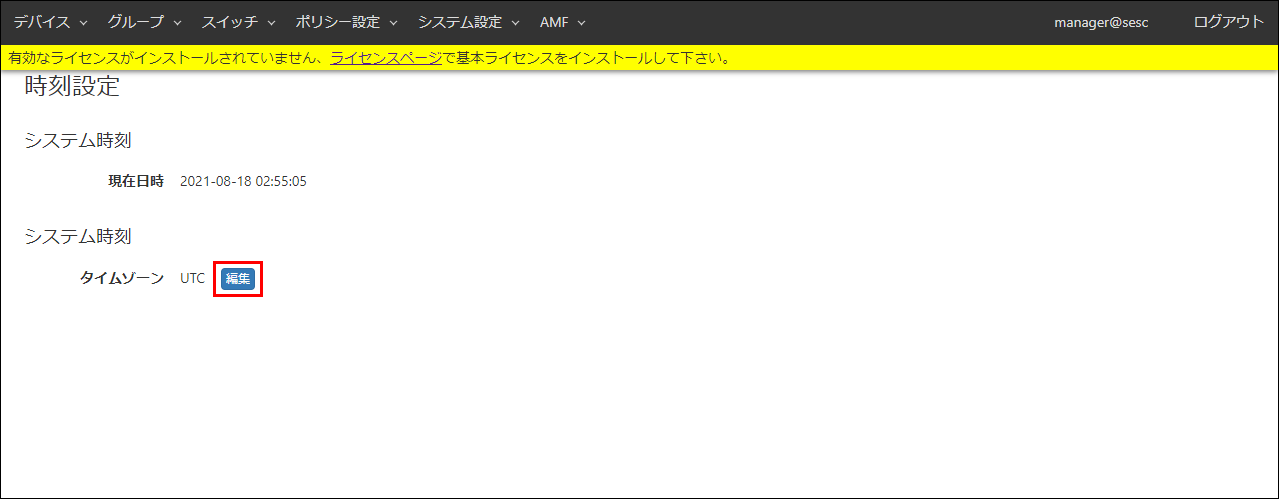

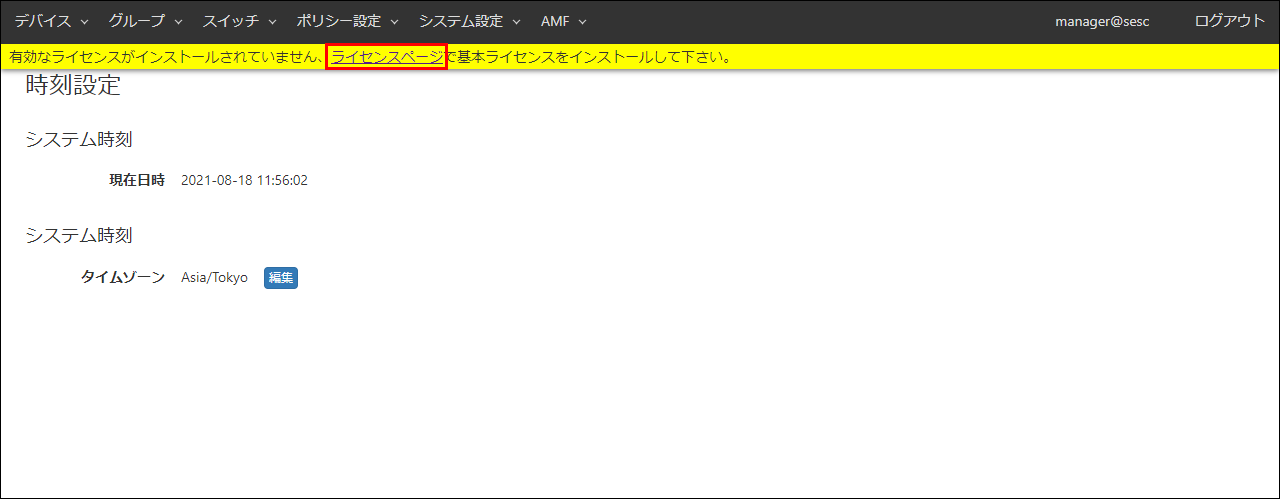

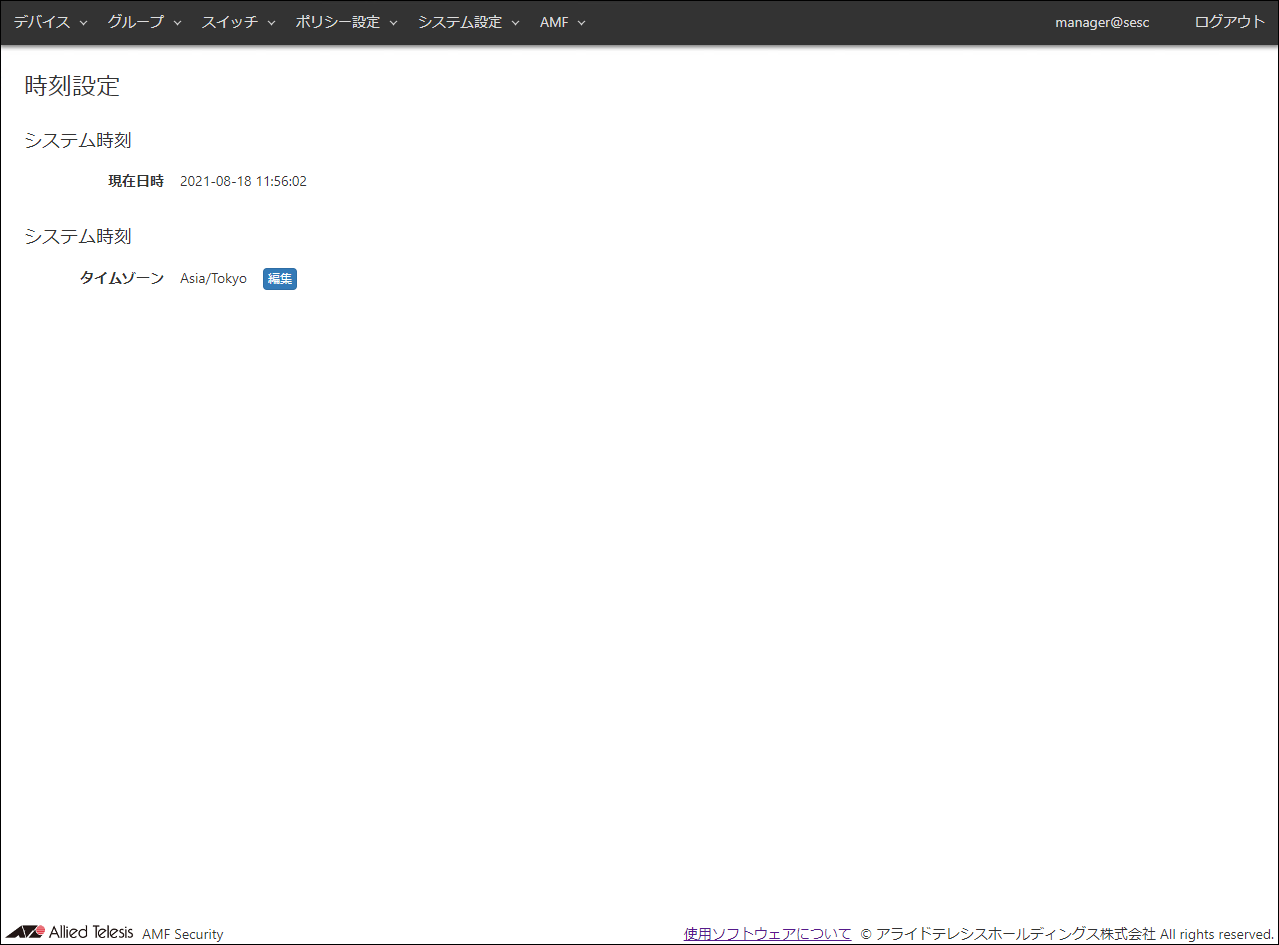

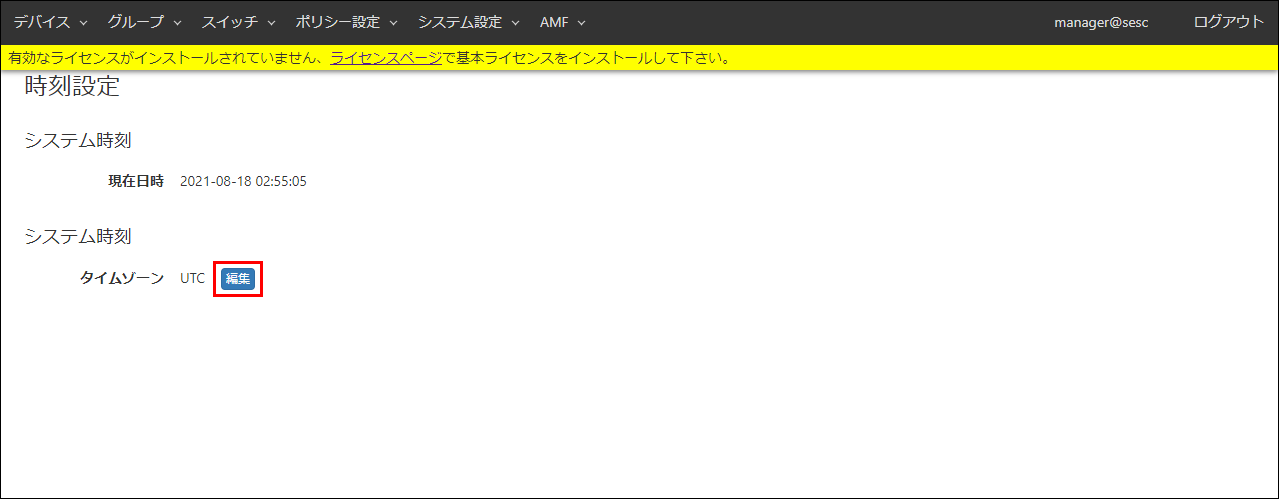

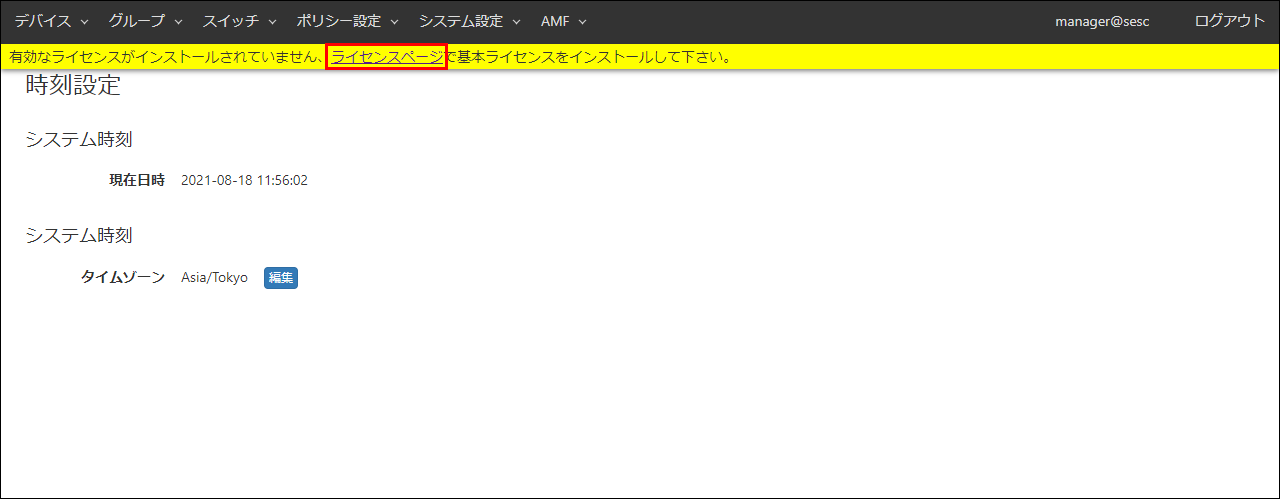

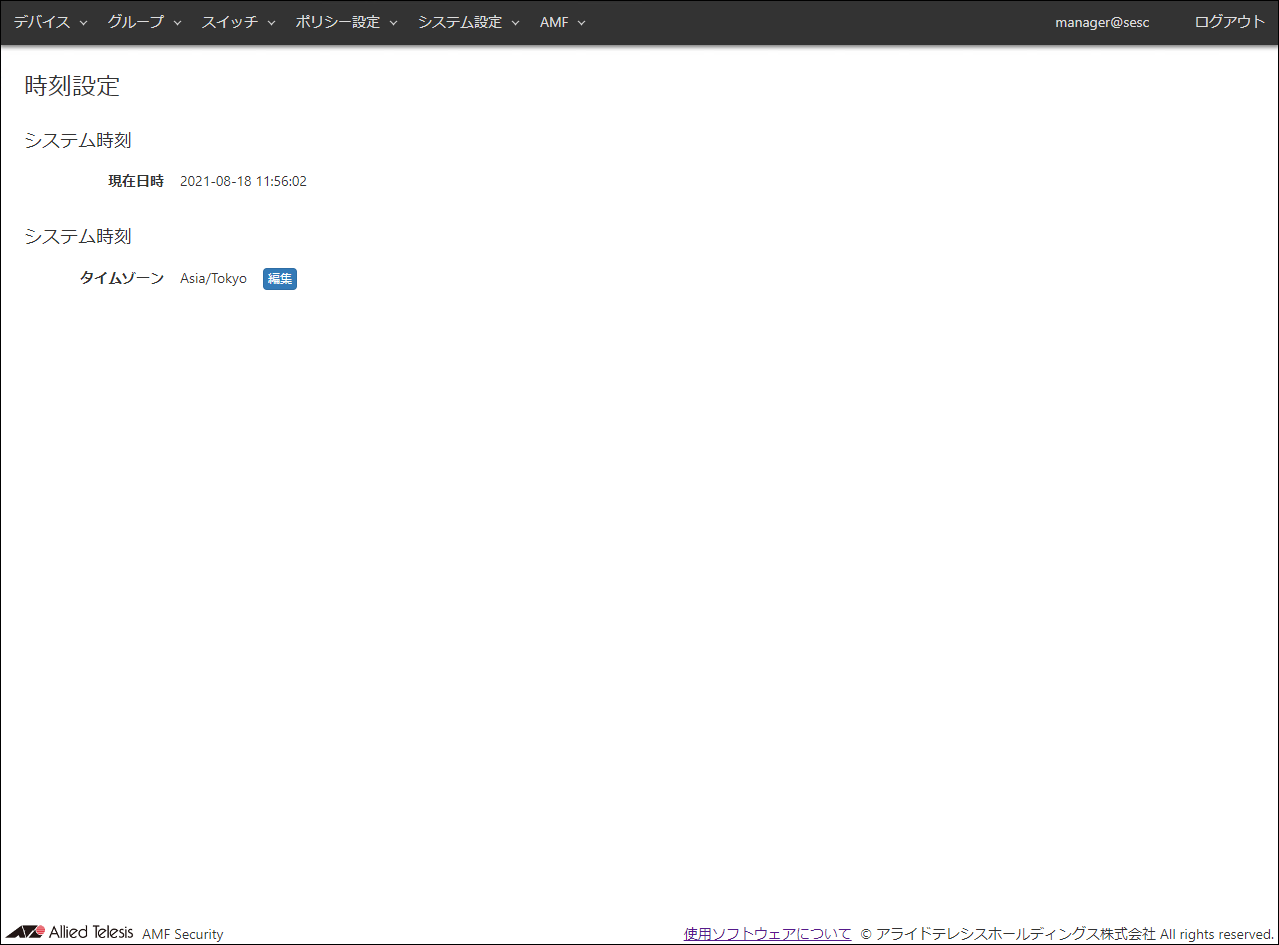

- 「システム設定」メニューをクリックし、「時刻設定」サブメニューをクリックします。

- 「システム設定」/「時刻設定」画面が表示されますので、タイムゾーン項目の「編集」ボタンをクリックします。

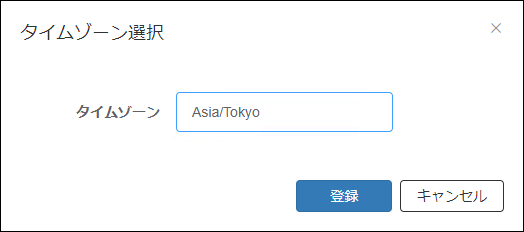

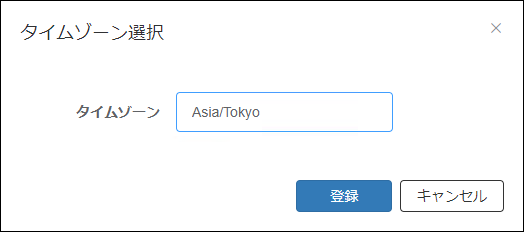

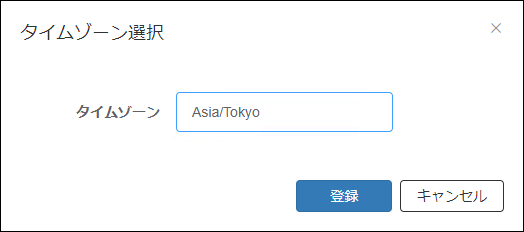

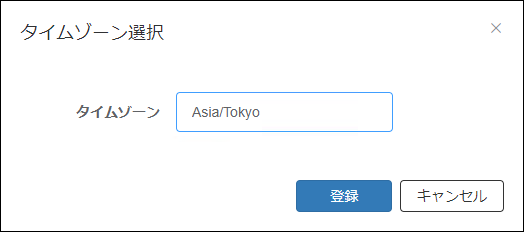

- 「タイムゾーン選択」ダイアログが表示されますので、ドロップダウンリストから「Asia/Tokyo」を選択して、「登録」ボタンをクリックします。

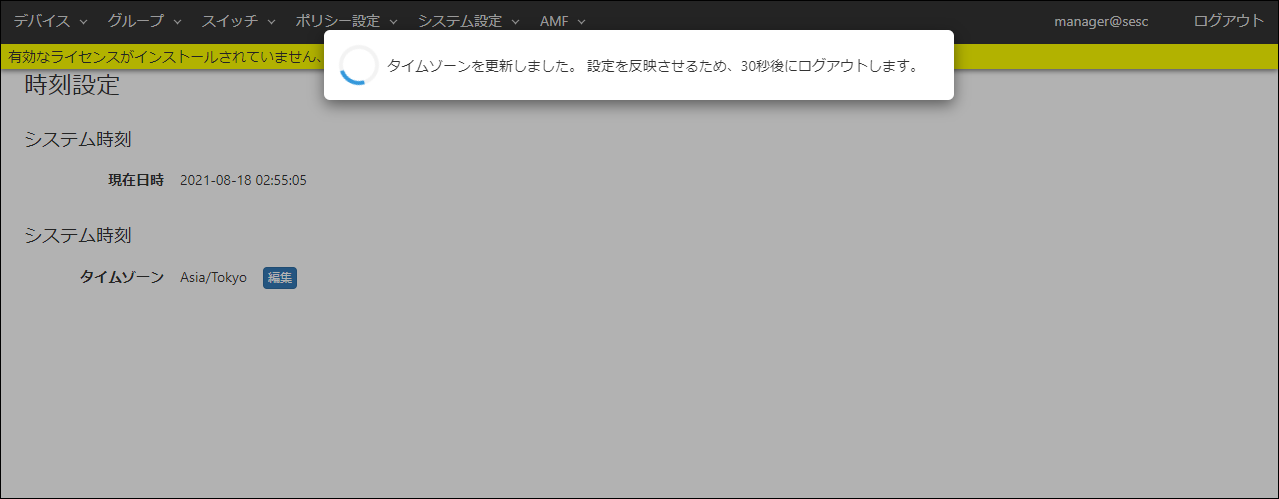

- AMF Securityが再起動し、再度AMF Security ログイン画面が表示されます。

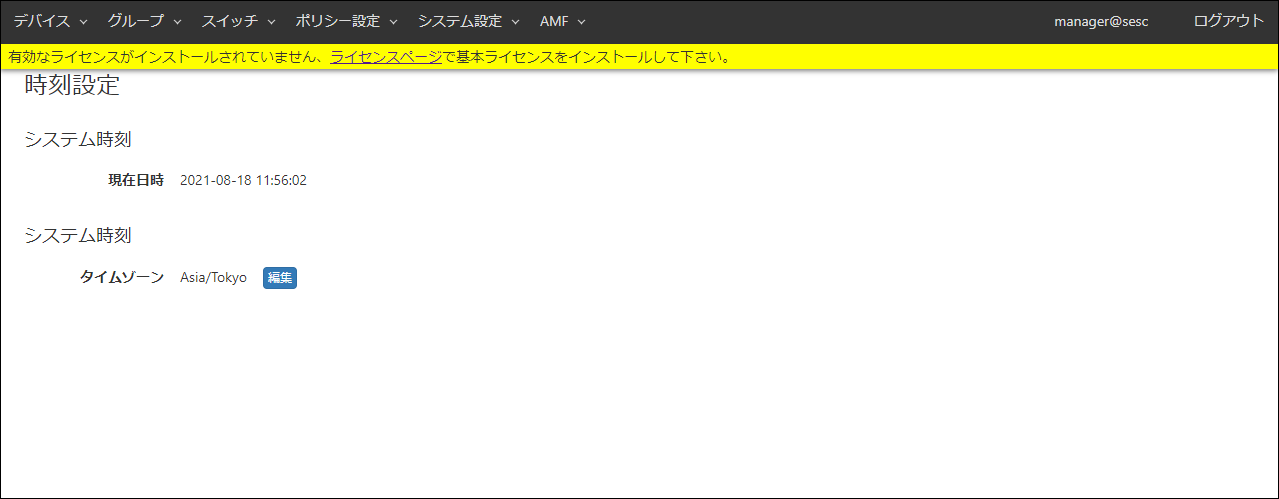

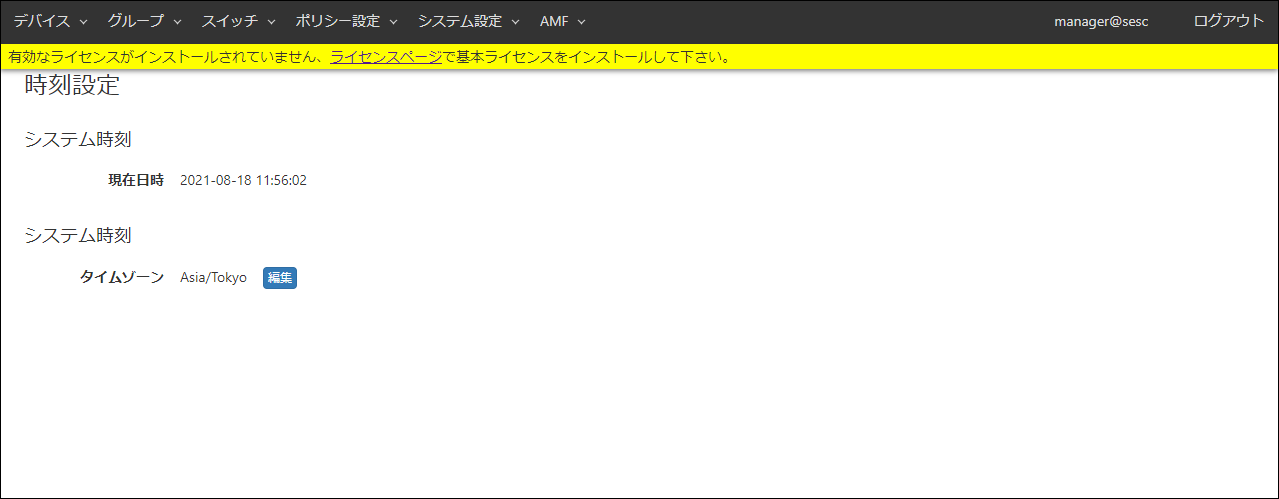

- ログイン後、「システム設定」/「時刻設定」画面が表示されます。

- AMF Securityログの時刻にタイムゾーンの設定を反映するために、AT-VST-VRTの設定画面でAMF Securityアプリケーションの再起動(停止と起動)を行います。

AT-VST-VRTの操作方法は、弊社ホームページに掲載されている「AT-VST-VRT リファレンスマニュアル」をご参照ください。

タイムゾーンの設定は以上です。

ライセンスのインストール

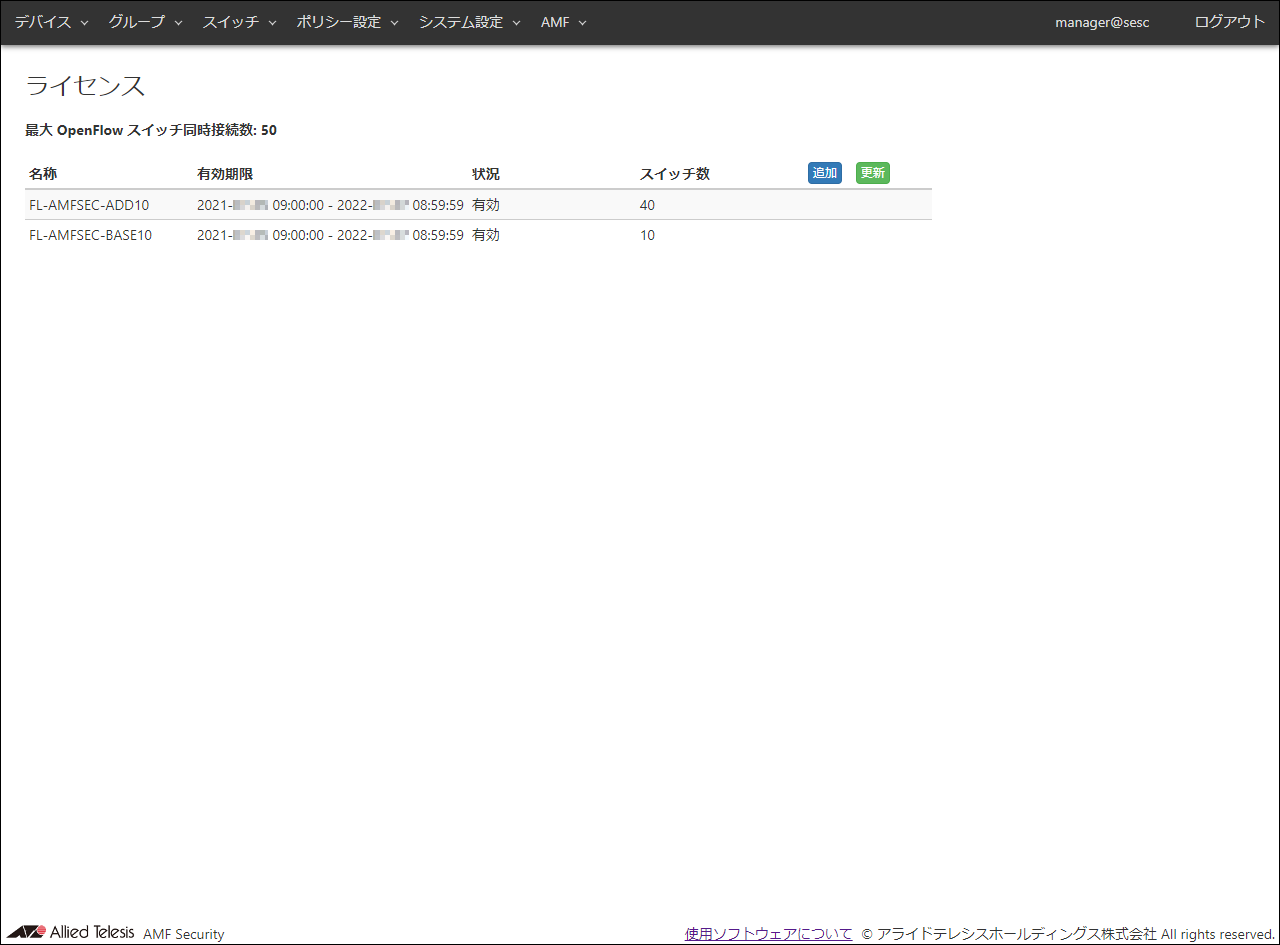

AMF Securityを利用するには、ライセンスをインストールする必要があります。

ライセンスには、基本ライセンスと追加ライセンスがあります。

- 基本ライセンスは、AMF Securityを動作させるために必ず登録する必要があります。

基本ライセンスがインストールされるまで、OpenFlowおよびAMFアプリケーションプロキシーともに動作しません。

- 追加ライセンスはOpenFlowスイッチの追加用です。AMFアプリケーションプロキシーは基本ライセンスのみでノード用の追加ライセンスは不要です。

基本ライセンスがない状態でも追加ライセンスはインストールできますが、基本ライセンスがインストールされるまでAMF Securityは動作しません。

ライセンスファイルをお持ちでない場合は、弊社窓口までお問い合わせください。

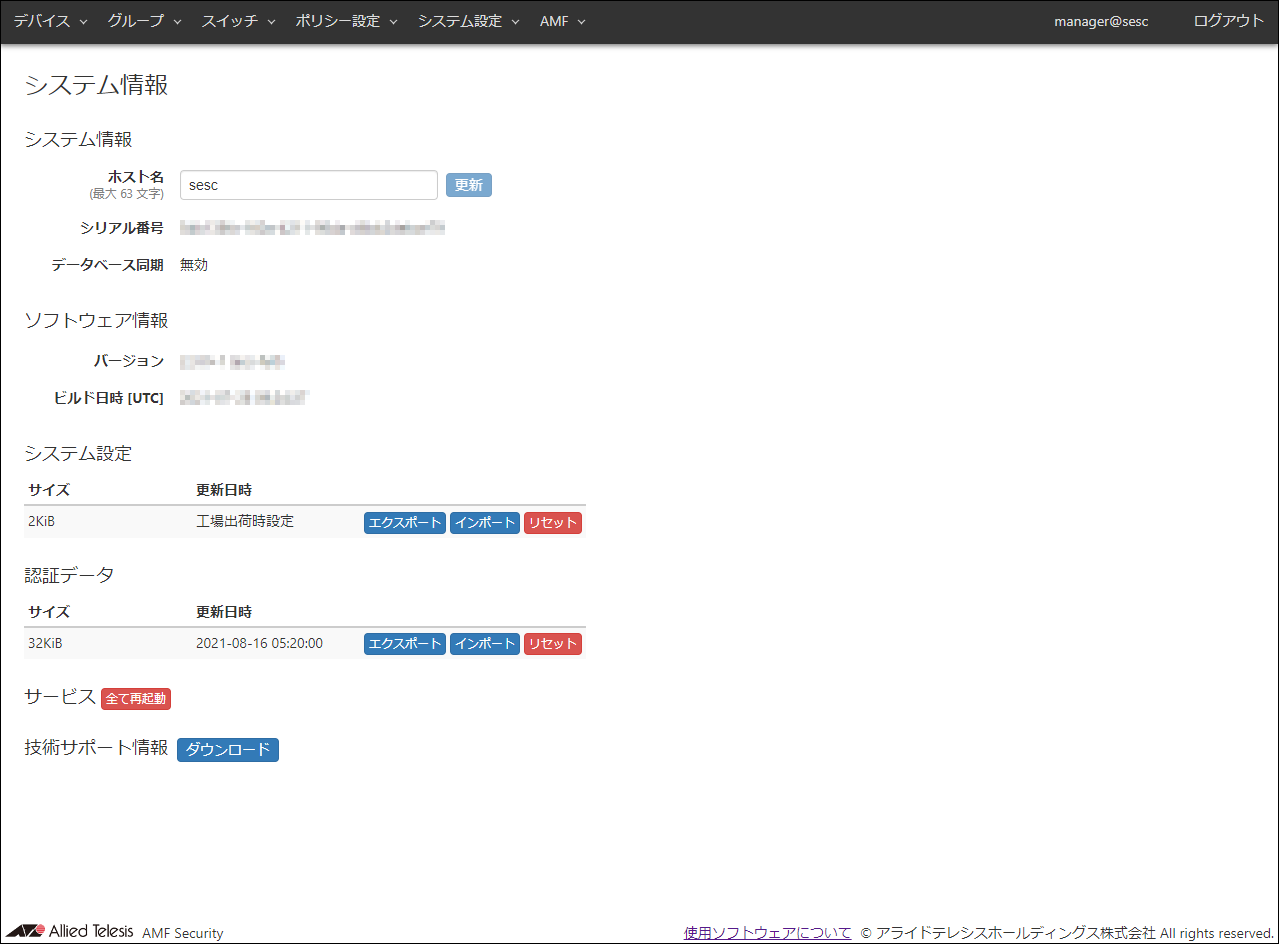

なお、ライセンスファイルの取得にあたって、「システム設定」/「システム情報」画面に表示されるAMF Securityのシリアル番号が必要となります。

ライセンスをインストールするには、次の手順に従ってください。

- 「システム設定」/「時刻設定」画面で、現在日時とタイムゾーンが正しいことを確認します。

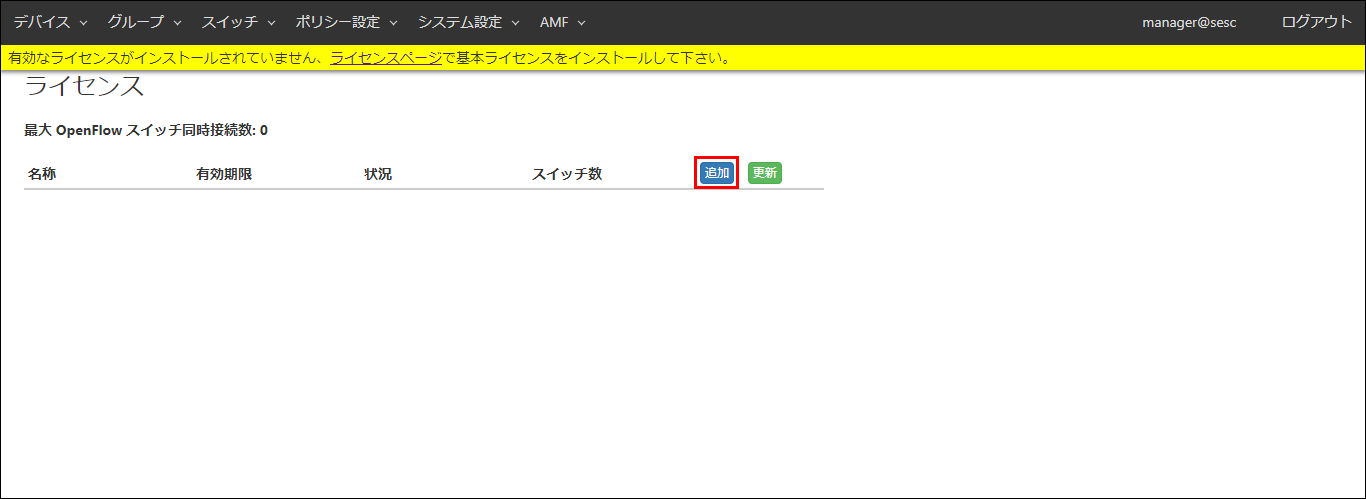

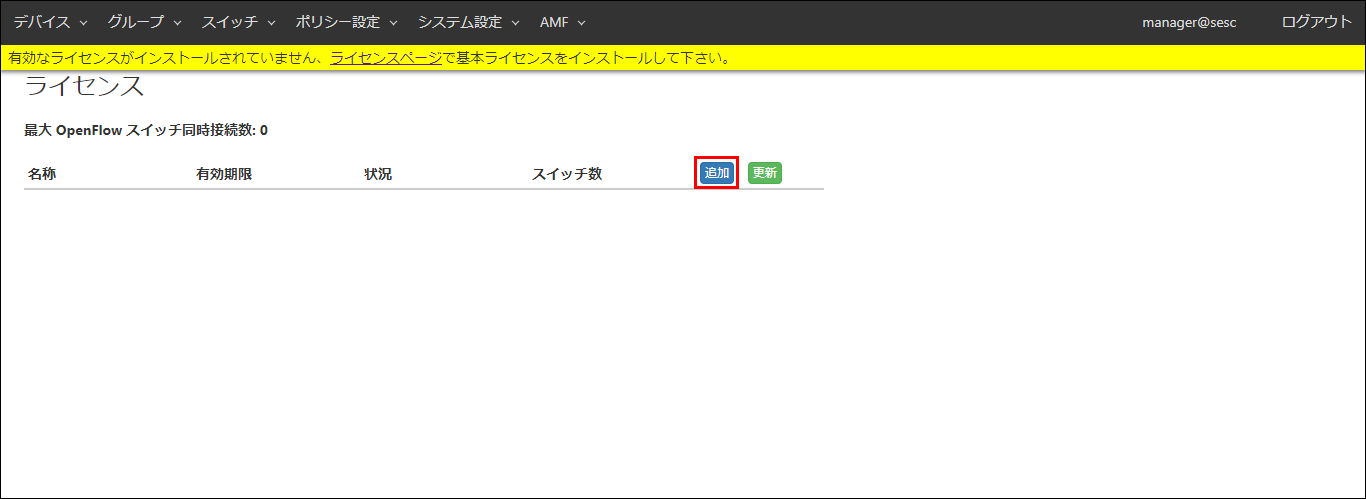

- 設定画面の上部に表示されるメッセージ中の「ライセンスページ」をクリックします。

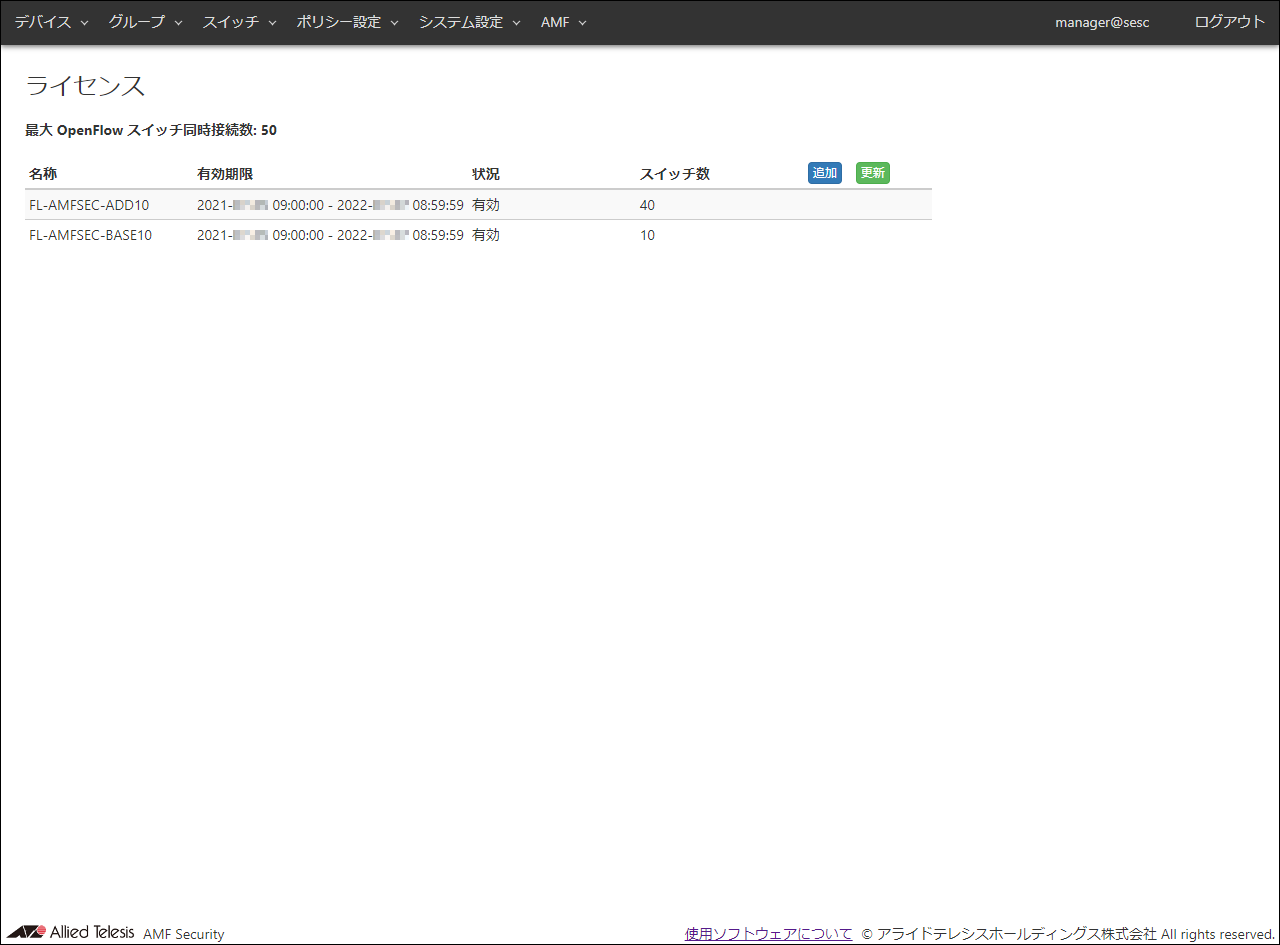

- 「システム設定」/「ライセンス」画面が表示されますので、「追加」ボタンをクリックします。

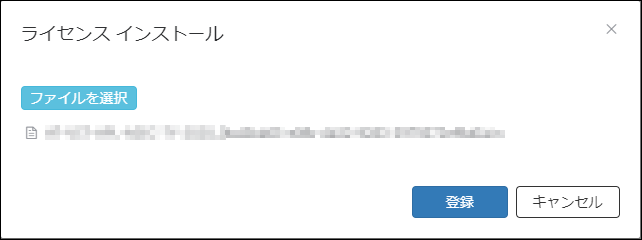

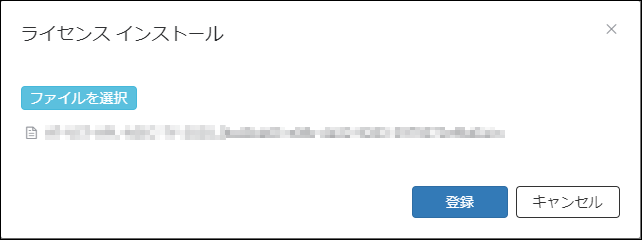

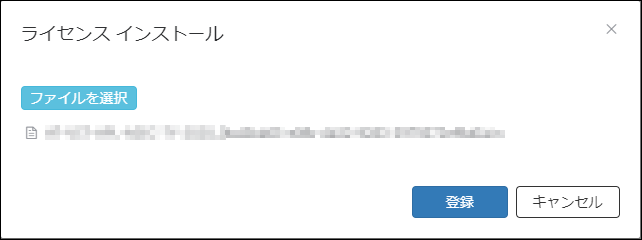

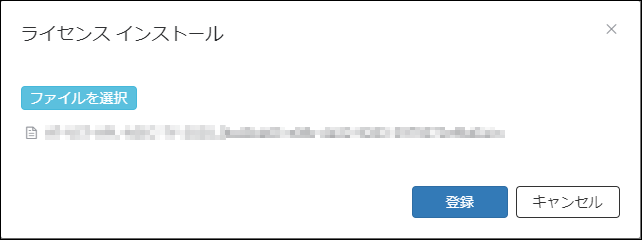

- 「ライセンス インストール」ダイアログが表示されます。「ファイルを選択」ボタンをクリックしてライセンスファイルを選択し、「登録」ボタンをクリックします。

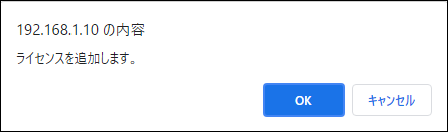

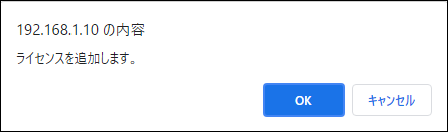

- 「OK」ボタンをクリックします。

- 「システム設定」/「ライセンス」画面に、登録したライセンスの「名称」、「有効期限」などが表示されれば、インストールは成功です(下記は例です)。

有効期限の開始日時前のライセンスは「状況」に「契約期間前」と表示されます。

インストールしたライセンスが期限内で「状況」が「有効」にならない場合には、「更新」ボタンをクリックしてください。

ライセンスのインストールは以上です。AMF Securityを利用することができるようになります。

ライセンスの表示

「システム設定」/「ライセンス」画面に表示されるライセンスは、ライセンスの種類によって表示が異なります。

ライセンスの表示例を示します。

- OpenFlow用/AMFアプリケーションプロキシー用ライセンス

AMFアプリケーションプロキシーを使用する場合には、基本ライセンスのみで動作します。

OpenFlow用/AMFアプリケーションプロキシー用の基本ライセンス(50IP)は、スイッチ数が「10」の「BASE」と、スイッチ数が「40」の「ADD」に分割されて表示されます。

なお、上記画面はOpenFlow用の基本ライセンスと、追加ライセンスとしてスイッチ数が「450」を追加した例です。

ライセンスの有効期間

本製品のライセンスには有効期間があります。

本バージョンでインストールしたライセンスの期限日から28日前、21日前、14日前、7日前、1日前に、期限の警告メッセージがログに表示されます。

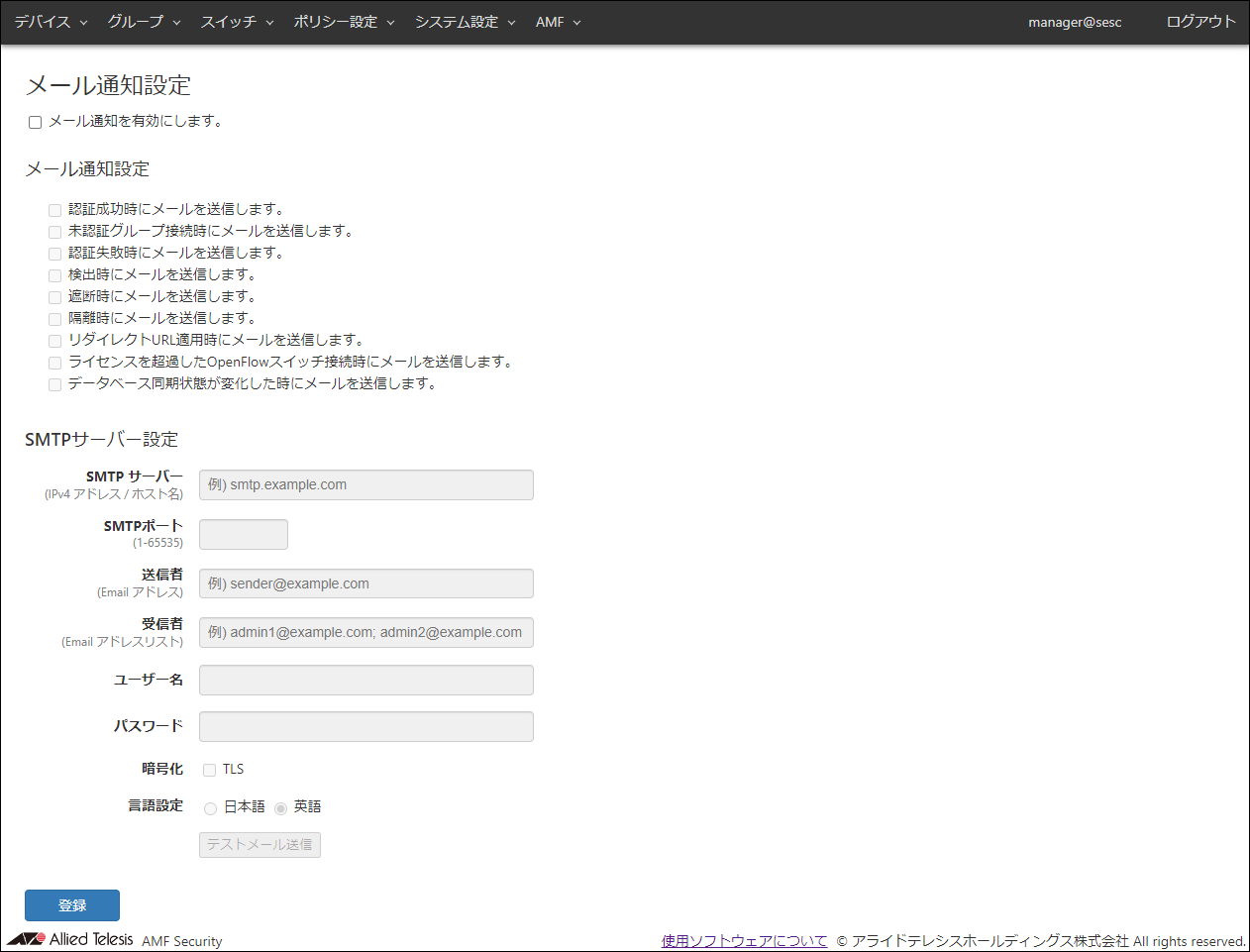

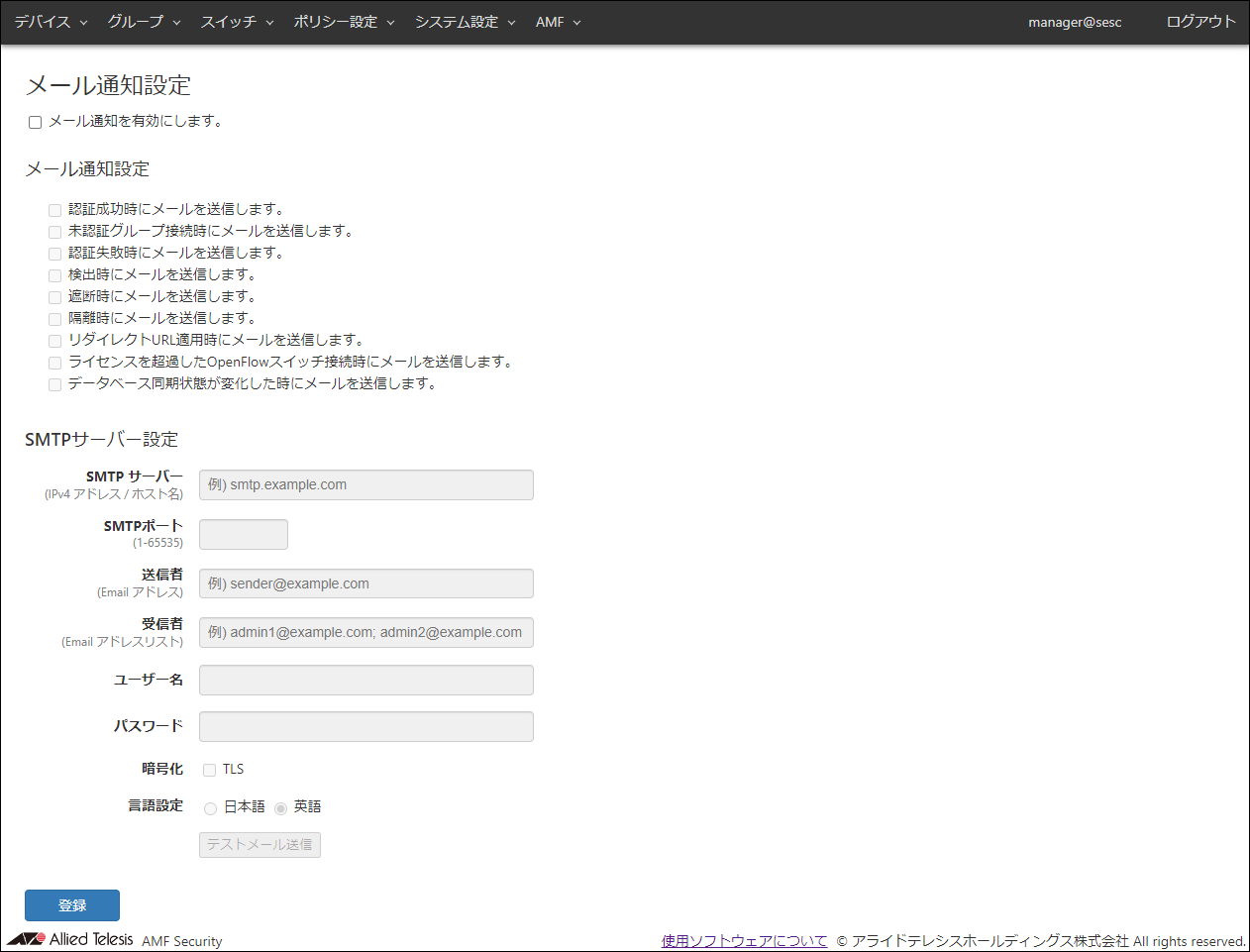

「システム設定」/「メール通知設定」画面で以下の設定を行うことで、期限の警告メッセージをメールで送信することができます。

・「メール通知を有効にします。」チェックボックスにチェックを入れる

・SMTPサーバー設定

OpenFlow用/AMFアプリケーションプロキシー用の基本ライセンスの期限の警告メッセージは、ライセンスの表示に沿って「BASE」と「ADD」のそれぞれがログに表示されます。また、メール通知設定を行っている場合はメールもそれぞれ送信されます。

ライセンスの期限が切れた後は、OpenFlowおよびAMFアプリケーションプロキシーともに機能が無効になり、設定画面の上部にメッセージが表示されます。

また「システム設定」/「ライセンス」画面でライセンスは表示されなくなります。

ライセンスを再インストールすると、自動的に機能が有効になります。

なお、更新用ライセンスをインストールした場合でも、現在有効になっているライセンスの期限の警告メッセージは表示されます。

メール通知設定の設定が行われている場合にはメールも送信されます。

更新用ライセンスのインストール

ライセンス終了日時より前に更新用ライセンスをインストールすると、今までのライセンスと更新用ライセンスが「システム設定」/「ライセンス」画面に表示されます。

有効期限の開始日になっていないライセンスは「状況」に「契約期間前」と表示されます。

有効期限の表示は説明のためのサンプルです。

上記のように有効期限が継続している場合にはOpenFlowおよびAMFアプリケーションプロキシーの機能は停止されることなく継続して使用できます。

今までのライセンスと更新用ライセンスが以下の場合、ライセンスが切り替わるタイミングで接続中のOpenFlowスイッチとAMFマスターとの接続がいったん切断されます。

・OpenFlowスイッチの同時接続台数が変更

ライセンスの有効期限チェック

ライセンスの有効期限チェックは、AMF Securityのシステム時刻00:00:00~00:05:59に行われます。

インストール済みのライセンスが期限内で有効にならない場合には、「システム設定」/「ライセンス」画面で「更新」ボタンをクリックしてください。

ライセンスの再発行

発行したライセンスはAMF Securityのシリアル番号と紐付けされています。

以下の場合では、AMF Securityのシリアル番号が変更になるため発行済みのライセンスは使用できなくなり再発行が必要になりますので、「システム設定」/「システム情報」画面に表示されるシリアル番号を控えて弊社窓口までお問い合わせください。

- AT-VST-VRT上でAMF Securityアプリケーションを削除し、再度AMF Securityアプリケーションをインストール

- 別の仮想マシン上のAT-VST-VRTにAMF Securityアプリケーションをリストア(移行)

設定画面へのアクセス / 設定画面の使い方

設定画面の基本的な画面構成と操作方法を説明します。

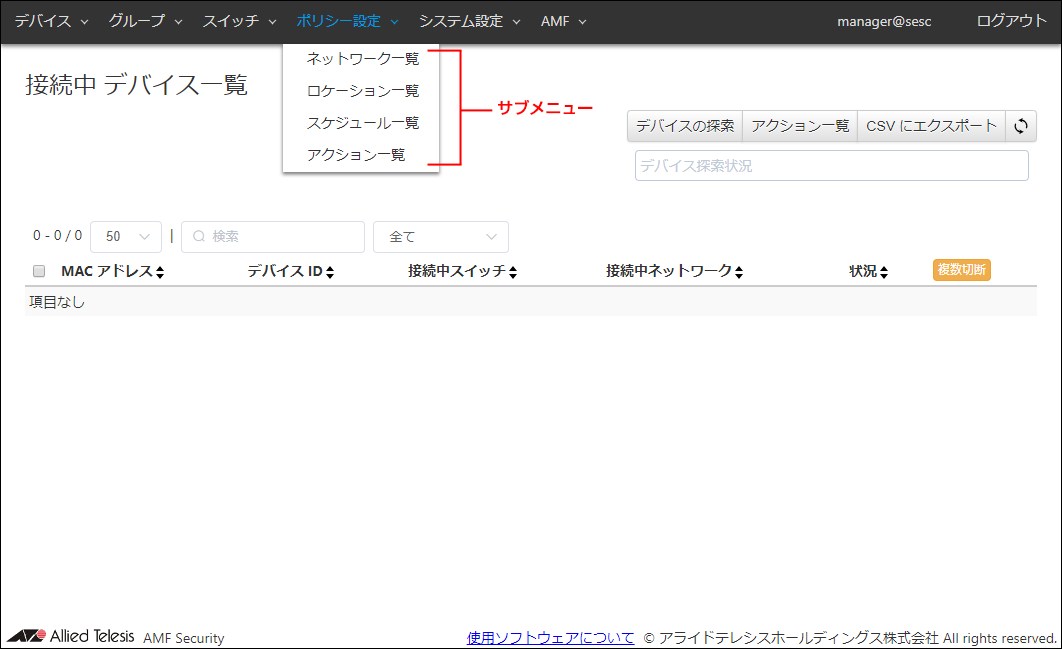

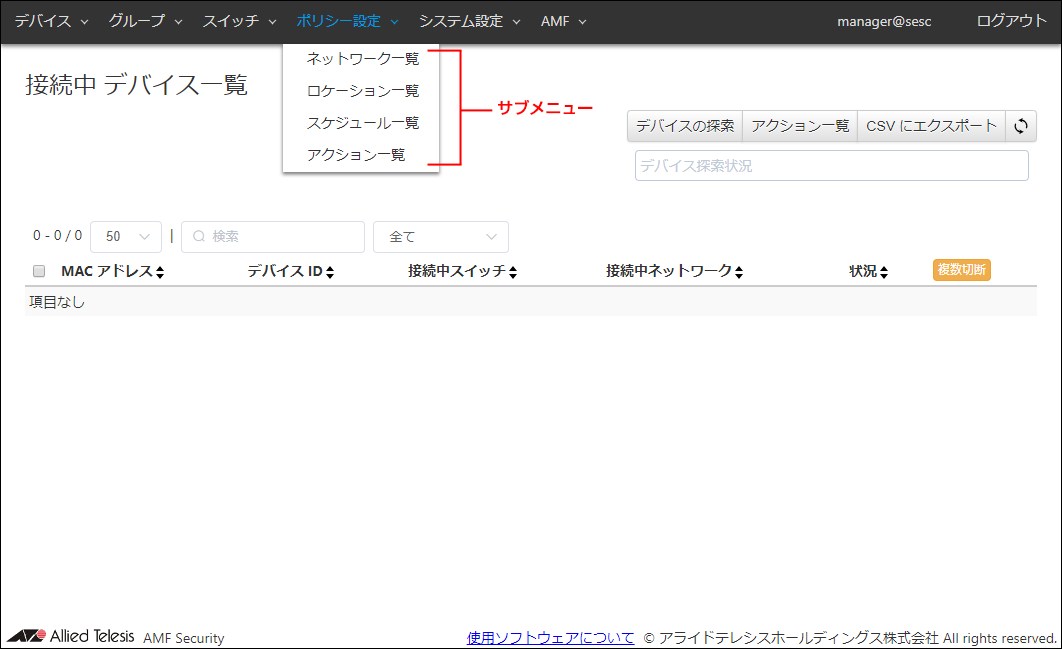

ナビゲーションメニュー

設定画面の上部には、ナビゲーションメニューがあります。

各メニュー項目をクリックすると、その下にサブメニューが表示されます。サブメニューをクリックすると、設定画面が表示されます。

一覧の検索と並べ替え

次に示す設定画面には、一覧の表示項目の絞り込みや並べ替えを行うためのコントロールが用意されています。

設定画面ごとに、検索、絞り込み、並べ替えの対象となる項目を、次の表に示します。

表 1:検索・絞り込み・並べ替え対象項目

| 画面

|

項目

|

検索

|

絞り込み

|

並べ替え

|

備考

|

| 「デバイス」/「デバイス一覧」画面

|

デバイス ID

|

○

|

-

|

○

|

|

| タグ

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| ポリシー数

|

×

|

-

|

×

|

|

| インターフェース数

|

×

|

-

|

×

|

|

| インターフェース:MAC アドレス※

|

×

|

-

|

×

|

※ 一覧には表示されない。

|

| インターフェース:名称※

|

×

|

-

|

×

|

※ 一覧には表示されない。

|

| インターフェース:備考※

|

×

|

-

|

×

|

※ 一覧には表示されない。

|

| 「デバイス」/「MAC アドレス一覧」画面

|

MAC アドレス

|

○

|

-

|

○

|

|

| 名称

|

○

|

-

|

○

|

|

| デバイス ID

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| デバイス:タグ※

|

×

|

-

|

×

|

※ 一覧には表示されない。

|

| デバイス:備考※

|

×

|

-

|

×

|

※ 一覧には表示されない。

|

| 「デバイス」/「接続中 デバイス一覧」画面

|

MAC アドレス

|

△※

|

-

|

○

|

※ 検索対象は「mac=」以降の文字列、「ip=」以降の文字列、「vender=」以降の文字列のみ。

|

| デバイス ID

|

△※1

|

-

|

△※2

|

※1 検索にて「未登録」は対象外。未認証グループとして接続または検出されている場合は、検索対象は「group=」以降の文字列のみ。

※2 並べ替えは、「未登録」→「未認証グループID」→「空欄」→「デバイス ID」の順を昇順とする。

|

| 接続中スイッチ

|

△※1

|

-

|

△※2

|

※1 検索対象は、OpenFlowスイッチでは「ip=」以降のIPv4アドレス、「port=」以降のスイッチポート番号とカッコ内のOpenFlowポート番号の文字列とポートのリンクステータスのみ。AMFノードでは「id=」以降の文字列と「port=」以降のカッコ内のスイッチポート番号の文字列。TQのAMFアプリケーションプロキシーでは「id=」以降の文字列、「ip=」以降のIPv4アドレスと「port=」以降の文字列。

※2 並べ替えの対象は、OpenFlowスイッチでは「ip=」以降の文字列、AMFノードでは「id=」以降の文字列のみ。TQのAMFアプリケーションプロキシーでは「id=」以降の文字列と「ip=」以降のIPv4アドレス。「port=」以降の文字列による並べ替えは対象外。

|

| 接続中ネットワーク

|

△※1

|

-

|

△※2

|

※1 検索対象は「vlan=」以降のVLAN IDと「id=」以降のネットワークIDの文字列のみ。「タグなし・接続なし」を除く。

※2 並べ替えは、「接続なし」→「空欄」→「vlan=タグなし」→「vlan=1~4094」の順を昇順とする。ネットワークIDによる並べ替えは対象外。

|

| 状況

|

×

|

○

|

△※

|

※ 並べ替えは、「認証済み」→「遮断中」→「リンクダウン」→「隔離中」→「認証失敗」→「検出」→「IPフィルター」→「ログ」→「リダイレクトURL」の順を昇順とする。

|

| 「グループ」/「未認証グループ一覧」画面

|

グループ ID

|

○

|

-

|

○

|

|

| 有効

|

×

|

-

|

×

|

|

| 備考

|

○

|

-

|

○

|

|

| ポリシー数

|

×

|

-

|

×

|

|

| 「グループ」/「タグ一覧」画面

|

タグ

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| ポリシー数

|

×

|

-

|

×

|

|

| 「スイッチ」/「OpenFlow スイッチ一覧」画面

|

スイッチ ID

|

○

|

-

|

○

|

|

| Datapath ID

|

○

|

-

|

○

|

|

| アップストリーム ポート

|

○

|

-

|

○

|

|

| アカウントグループ ID

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| 「スイッチ」/「接続中 OpenFlow スイッチ一覧」画面

|

Datapath ID

|

○

|

-

|

○

|

|

| スイッチ ID

|

△※

|

-

|

○

|

※ 未登録は検索対象外。

|

| IPv4 アドレス

|

○

|

-

|

○

|

|

| 状況

|

×

|

○

|

△※

|

※ 並べ替えは、「調整中」→「準備完了」の順を昇順とする。

|

| アップストリーム ポート

|

△※

|

-

|

×

|

※ 検索対象はカッコの前のスイッチポート番号とカッコ内のOpenFlowポート番号の文字列のみ。

|

| ハードウェア情報

|

○

|

-

|

○

|

|

| 「スイッチ」/「AMF メンバー 一覧」画面

|

名称

|

○

|

-

|

○

|

|

| アカウントグループ ID

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| 「スイッチ」/「接続中 AMF メンバー 一覧」画面

|

名称

|

○

|

-

|

○

|

|

| 登録状況

|

×

|

-

|

×

|

|

| ドメイン名

|

○

|

-

|

○

|

|

| 最終更新日時

|

×

|

-

|

×

|

|

| 「ポリシー設定」/「ネットワーク一覧」画面

|

ネットワーク ID

|

○

|

-

|

○

|

|

| VLAN ID

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| 「ポリシー設定」/「ロケーション一覧」画面

|

ロケーション ID

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| スイッチ数

|

×

|

-

|

×

|

|

| 「ポリシー設定」/「スケジュール一覧」画面

|

スケジュール ID

|

○

|

-

|

○

|

|

| 開始日時

|

○

|

-

|

○

|

|

| 終了日時

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| 「ポリシー設定」/「アクション一覧」画面

|

アクション ID

|

○

|

-

|

○

|

|

| 優先度

|

○

|

-

|

○

|

|

| 条件

|

△※

|

-

|

×

|

※ 検索対象は「mac=」「ip=」「device-name=」「tag=」「location=」「switch=」「network=」以降の文字列のみ。

|

| アクション (OpenFlow,TQ/AMF)

|

△※1

|

-

|

△※2

|

※1 検索対象は「通過(許可) ->」「破棄(遮断) ->」「隔離 ->」「リダイレクトURL ->」以降の文字列のみ。後続のAMFアクションは検索対象外。

※2 並べ替えは、「通過(許可)」→「破棄(遮断)」→「隔離」→「ログ」→「リダイレクトURL」の順を昇順とする。後続のAMFアクションによる並べ替えは対象外。

|

| 実行者

|

○

|

-

|

○

|

|

| 原因

|

○

|

-

|

○

|

|

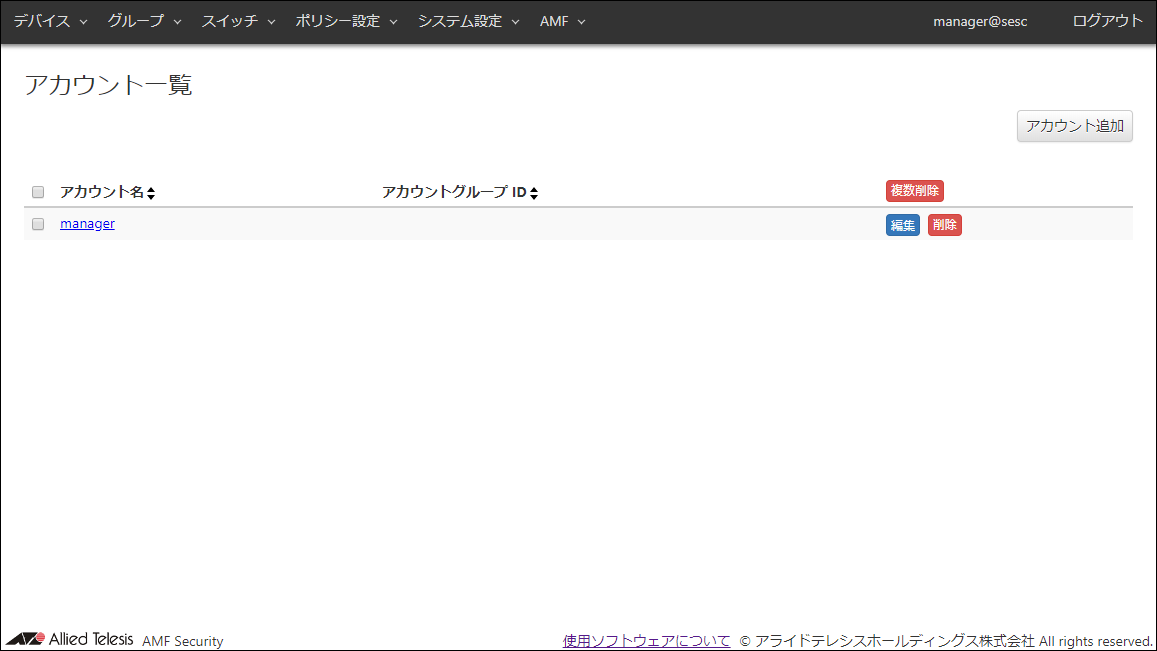

| 「システム設定」/「アカウント一覧」画面

|

アカウント名

|

-

|

-

|

○

|

|

| アカウントグループ ID

|

-

|

-

|

○

|

|

| 「システム設定」/「アカウントグループ一覧」画面

|

アカウントグループ ID

|

○

|

-

|

○

|

|

| 備考

|

○

|

-

|

○

|

|

| 「システム設定」/「アクションログ」画面

|

期間

|

○

|

-

|

-

|

|

| MAC アドレス

|

○

|

-

|

-

|

|

| デバイス IPv4 アドレス

|

○

|

-

|

-

|

|

| デバイスタグ

|

○

|

-

|

-

|

|

| アクションの実行者

|

○

|

-

|

-

|

|

| 状況

|

-

|

○

|

-

|

|

表示件数

一覧画面上部に、表示項目の範囲と全項目件数を表示します。また、1ページあたりの表示件数をドロップダウンメニューから変更することができます。

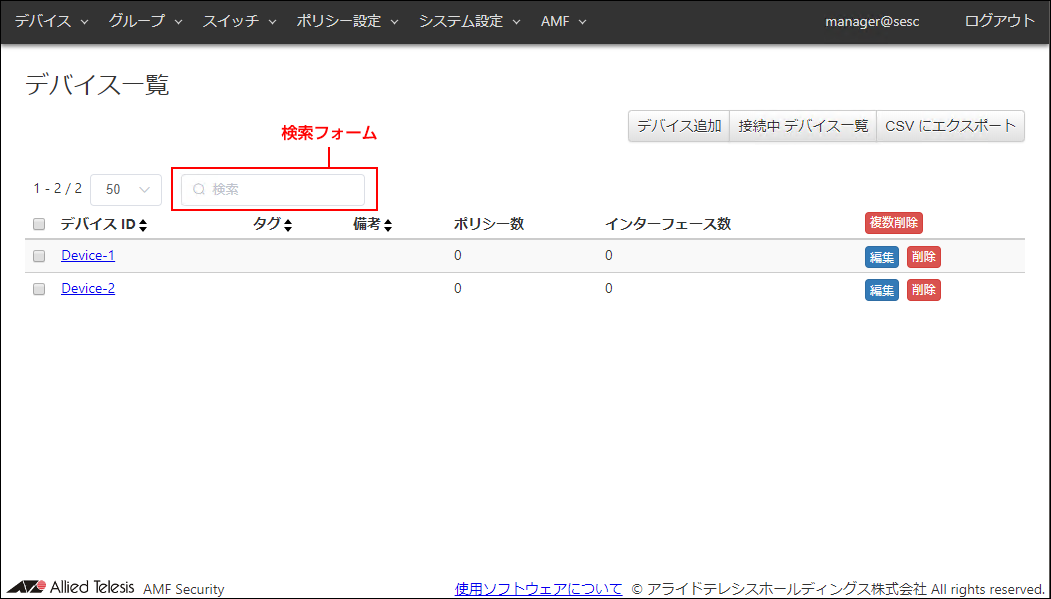

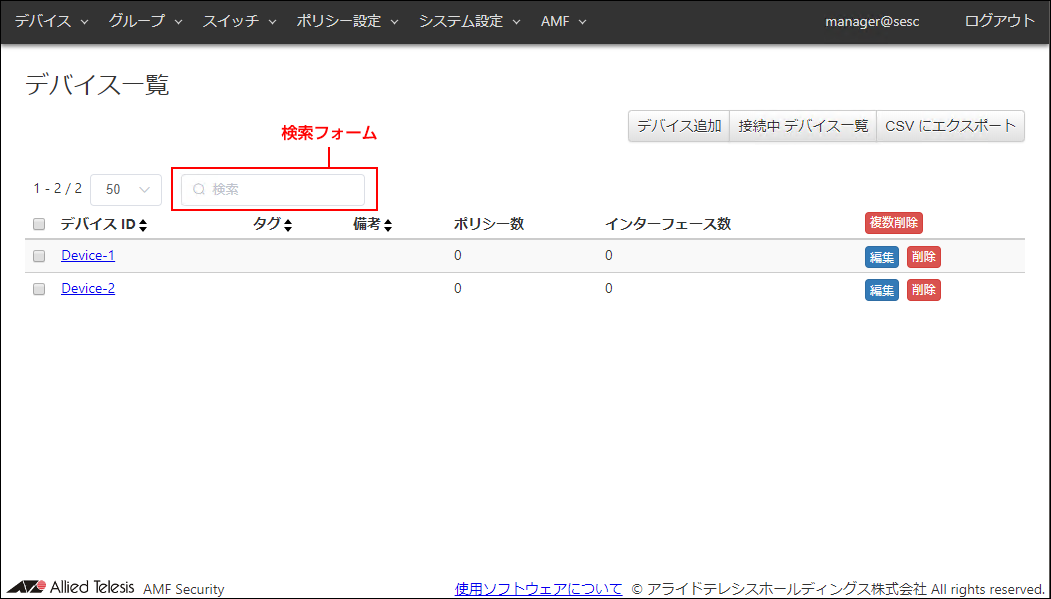

検索フォームを使用した絞り込み

検索フォームにキーワードを入力することで、表示項目を絞り込むことができます。

半角スペース区切りで複数のキーワードを入力すると、すべてのキーワードが該当する項目のみを表示します(AND検索)。

表示項目のうち、該当した部分が赤くハイライト表示されます。また、検索対象外の項目でも該当した部分は赤くハイライト表示されます。

ドロップダウンメニューを使用した絞り込み

「デバイス」/「接続中 デバイス一覧」画面と「スイッチ」/「接続中 OpenFlow スイッチ一覧」画面では、ドロップダウンメニューを使用して、デバイスまたはOpenFlowスイッチの「状況」に応じて表示項目を絞り込むこともできます。

表 2:状況ドロップダウンメニュー

| 選択肢

|

表示対象

|

| 「デバイス」/「接続中 デバイス一覧」画面

|

| 全て

|

認証済み・遮断中・リンクダウン・IPフィルター・隔離中・認証失敗・検出・リダイレクトURLの全てのデバイス

|

| 認証済み

|

登録されているデバイスのセキュリティーポリシーに一致、または未認証グループのセキュリティーポリシーに一致したデバイス

|

| 遮断中

|

外部システムからの指示や管理者の操作でネットワークから遮断されたデバイス

|

| リンクダウン

|

AMFアプリケーションプロキシー機能で、接続されているポートが無効化されたデバイス

|

| IPフィルター

|

AMFアプリケーションプロキシー機能で、通信をレイヤー3(IPレベル)で破棄されているデバイス

|

| ログ

|

アクションを適用せず情報を取得したデバイス

|

| 隔離中

|

外部システムからの指示や管理者の操作で隔離ネットワークに接続されたデバイス

|

| 認証失敗

|

デバイスが未登録、またはセキュリティーポリシーに適合しないため、認証に失敗したデバイス

|

| リダイレクトURL

|

TQのAMFアプリケーションプロキシー機能で、リダイレクトURLのアクションが適用されたデバイス

|

| 隔離中 | 遮断中 | リンクダウン | IPフィルター | 認証失敗 | リダイレクトURL

|

隔離中・遮断中・リンクダウン・IPフィルター・認証失敗・リダイレクトURLのデバイス

|

| 検出

|

未認証グループを用いた端末の検出によって検出されたデバイス

|

| 「スイッチ」/「接続中 OpenFlow スイッチ一覧」画面

|

| 全て

|

調整中・準備完了の全てのOpenFlowスイッチ

|

| 調整中

|

OpenFlow機能の初期設定やパケット制御フローの確認、アップストリームポートのポート名およびOpenFlowポート番号の設定など、AMF Securityとの同期を準備中のスイッチ。なお、アップストリームポートとして使用されるポート名およびOpenFlowポート番号が不一致の場合にも「調整中」が表示されます。

|

| 準備完了

|

OpenFlow機能の初期設定が完了し、デバイスが接続可能になったOpenFlowスイッチ

|

並べ替え

一覧の項目名の横のボタンをクリックすることで、選択した項目の順に並べ替えることができます。

並べ替えの順番

同じボタンをクリックするたびに、昇順→降順→初期状態の順に切り替えることができます。

並べ替え順の詳細については、設定画面へのアクセス「設定画面の使い方」/「一覧の検索と並べ替え」の「表 1:検索・絞り込み・並べ替え対象項目」をご参照ください。

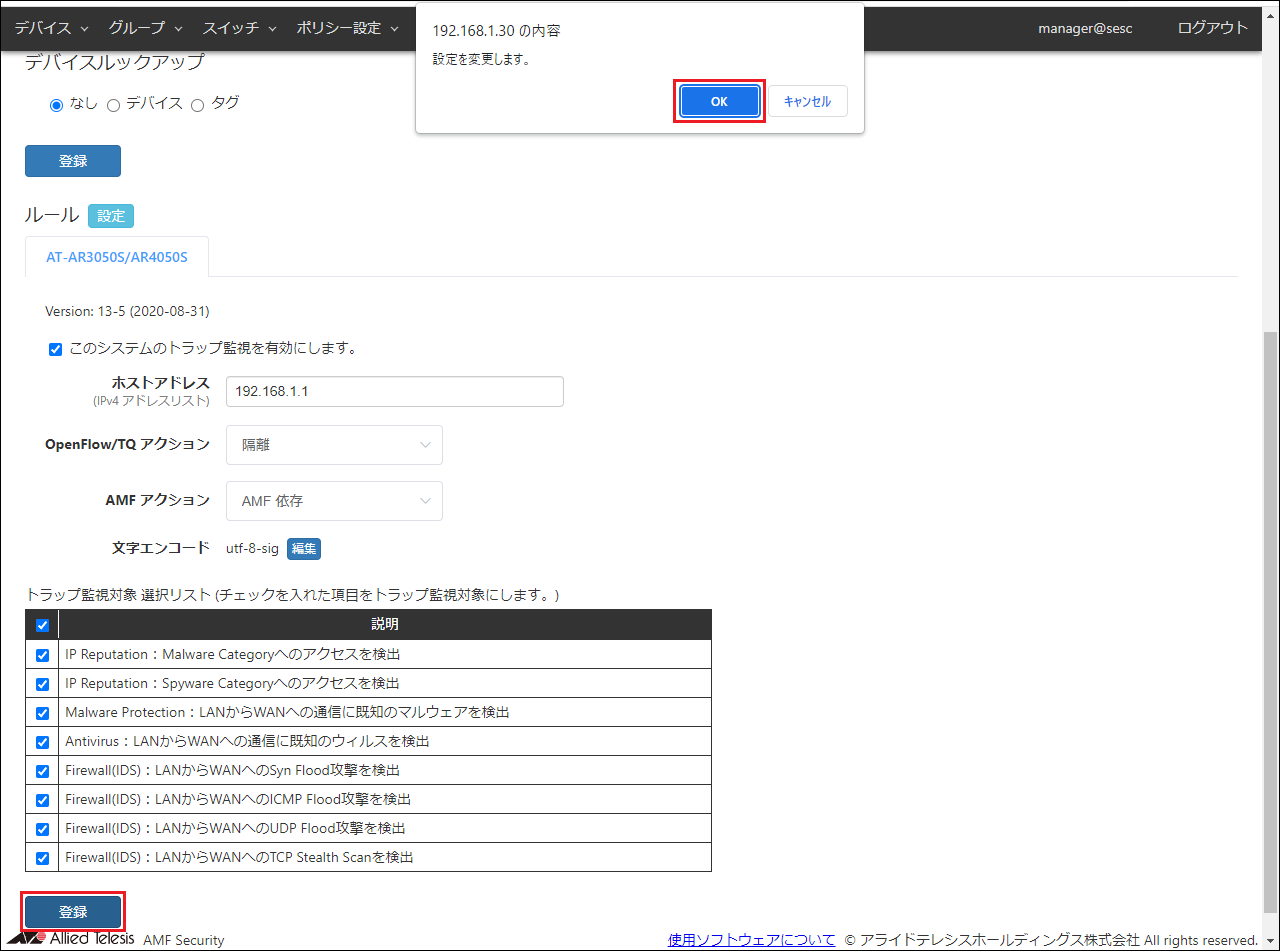

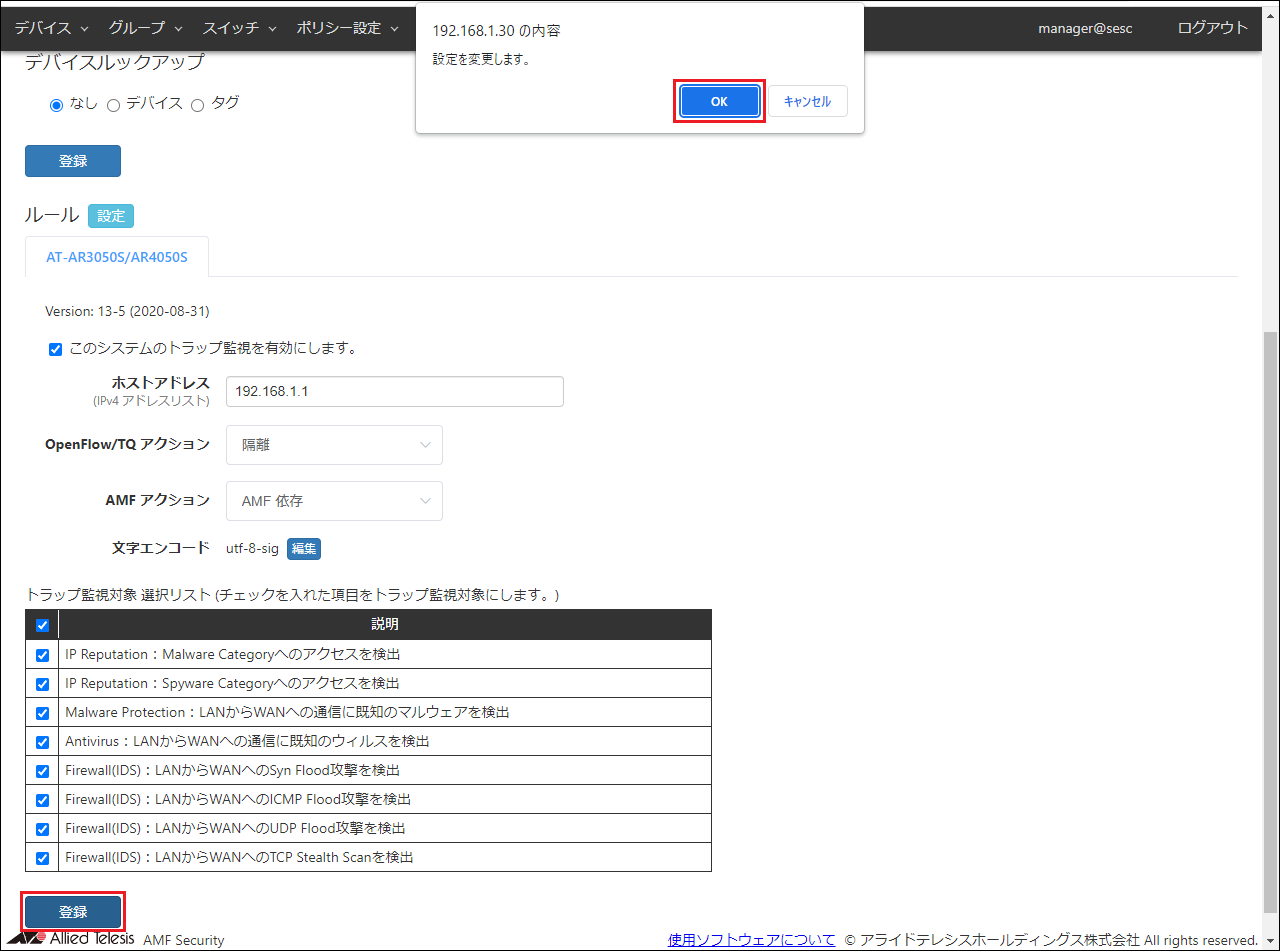

設定の適用

各設定画面には「登録」ボタンがあります。各設定画面で設定内容を入力したら、画面を移動する前に必ず「登録」ボタンをクリックしてください。

「登録」ボタンをクリックすると、現在の設定画面における設定内容は直ちに適用されます。

ステータスのみを表示する設定画面など、「登録」ボタンを持たない画面もあります。

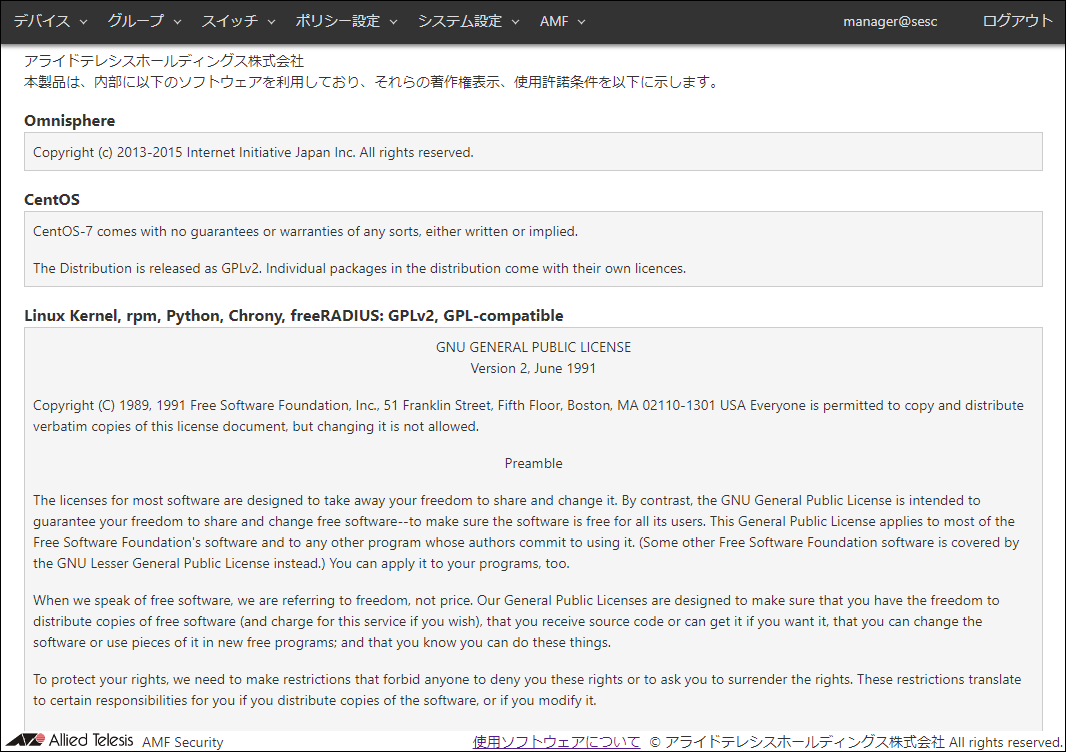

AMF Securityで使用しているソフトウェアについて

画面下部の「使用ソフトウェアについて」をクリックすると、AMF Securityで使用しているソフトウェアの名前とライセンス情報を表示することができます。

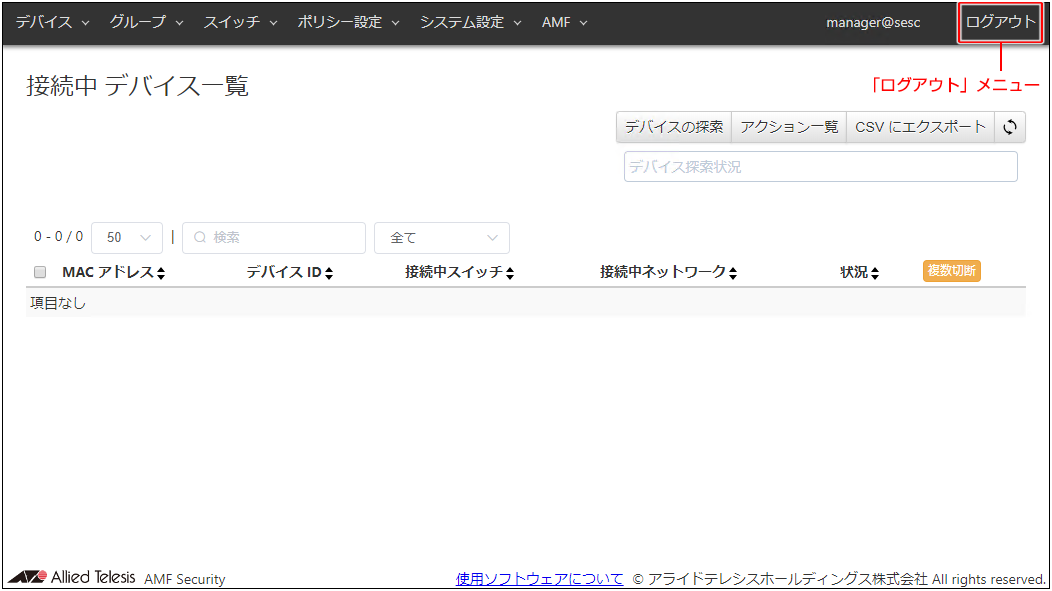

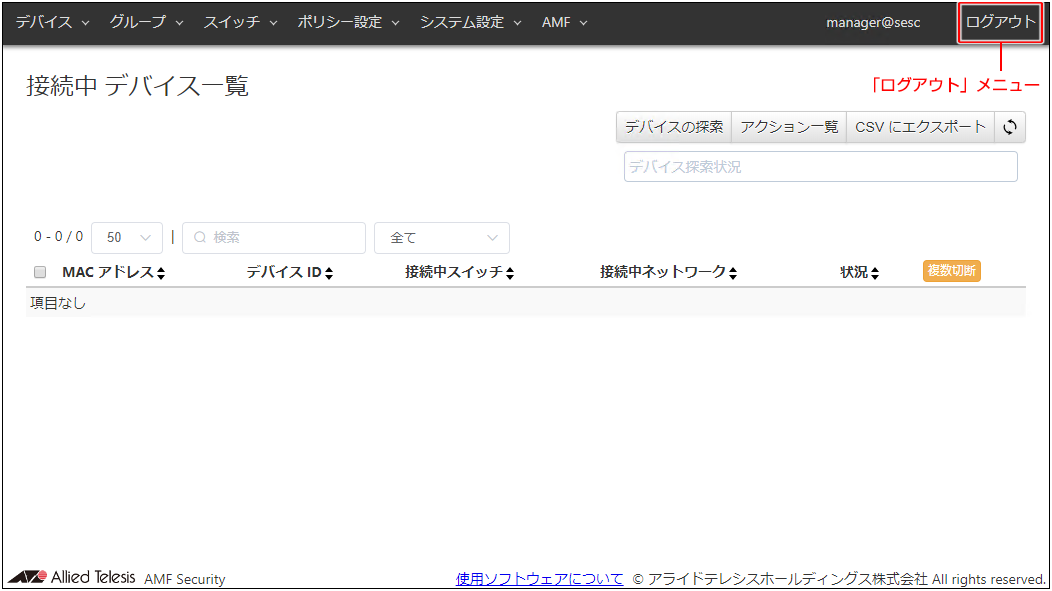

設定画面へのアクセス / 設定の終了

すべての設定が終わったら画面右上の「ログアウト」メニューをクリックします。

設定画面からログアウトし、ログイン画面が表示されます。

各画面で何も操作しない状態が10分続くと自動的にログアウトされ、設定画面に操作を加えようとするとログイン画面が表示されます。

AMF Security ログイン画面で「ログイン情報を保持する。」にチェックを入れると、ログインした状態を保持します。

クイックツアー / AMF Securityについて

AMF Securityの位置づけ

AMF-SEC(AMF-SECurity)は、ネットワーク運用管理の効率化とセキュリティー強化をSDN技術で実現するソリューションです。

AMF Securityは、同ソリューションの中核をなすSDNコントローラーとして、弊社のAMF(アライドテレシスマネージメントフレームワーク)対応製品と各種ビジネス・セキュリティー関連アプリケーションとの連携を実現します。

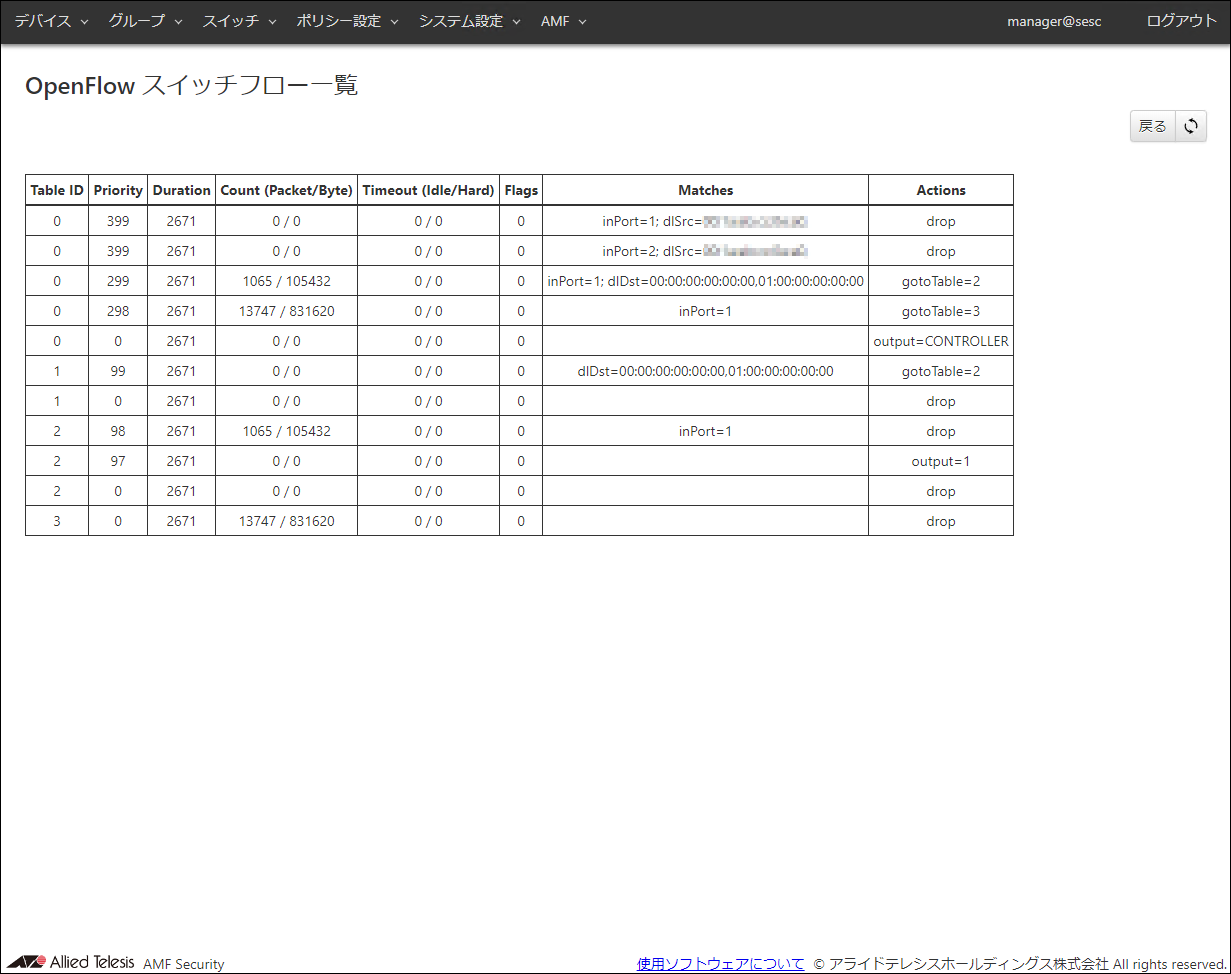

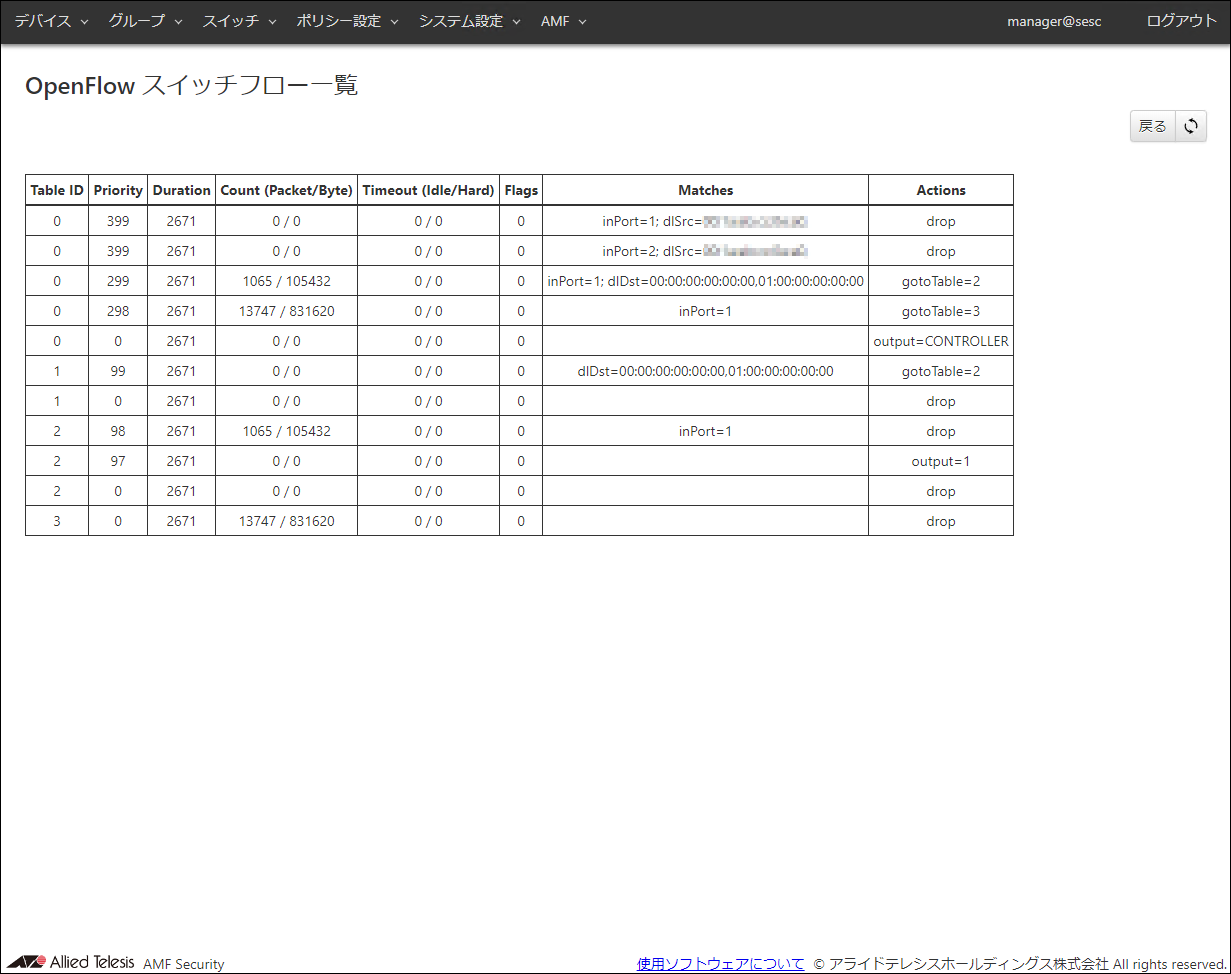

AMF Securityが管理する情報(OpenFlow)

AMF Securityは、登録されたデバイスのMACアドレス情報に基づき、管理下のOpenFlow対応ネットワークスイッチおよび無線LANアクセスポイント(以後、総称して「OpenFlowスイッチ」と記載します)にパケット制御フロー(フローエントリー)を設定(送信)し、デバイスのネットワーク接続を一括して制御することができます。

管理下のOpenFlowスイッチとはTCPセッションを確立し、OpenFlowプロトコルを使用して制御を行います。

デバイスには、ネットワークに接続可能な「ロケーション(場所)」と「スケジュール(期間)」の2つの条件を設定します。

また、「ロケーション」に設置された「OpenFlowスイッチ」やその「スイッチポート」といった、より細かな条件を指定することもできます。

これらの条件を満たした場合には、VLAN IDによって定義された論理的な「ネットワーク」への接続ができるようになります。

- ロケーション

デバイスの接続を許可する場所。

その場所に設置されたOpenFlowスイッチを登録することで、物理的なネットワーク空間を定義します。

- スケジュール

デバイスの接続を許可する期間。

接続を許可する開始日時と終了日時が指定できます。

- OpenFlowスイッチ

デバイスの接続を許可するOpenFlowスイッチ。

特定のOpenFlowスイッチに接続した場合のみ、ネットワークへのアクセスを許可します。

- スイッチポート

デバイスの接続を許可するOpenFlowスイッチのスイッチポート。

特定のスイッチポートに接続した場合のみ、ネットワークへのアクセスを許可します。

- ネットワーク

デバイスが接続するVLANサブネット(VLAN IDによって定義された論理的なネットワーク空間)。

これらの要素をセキュリティーポリシーと呼びます。

デバイスが持つMACアドレスインターフェースは、デバイスに割り当てられたセキュリティーポリシーをもとに接続・遮断・隔離といった管理を受けます。

デバイスには、複数のMACアドレスインターフェースを設定できます。

例えば、デバイスに無線インターフェースと有線インターフェースの2つのMACアドレスが登録されている場合、設定されたロケーション、スケジュールの条件を満たせば、どちらのインターフェースからでも同じネットワークへの接続が許可されます。

表 1:設定可能なセキュリティーポリシー(OpenFlow)

| デバイスが持つ管理情報

|

| デバイス

|

OpenFlowスイッチに接続するネットワーク機器。

|

| └

|

MACアドレス

|

デバイスが持つインターフェースのMACアドレス。

|

| :

|

(複数設定可能)

|

| └

|

セキュリティーポリシー

|

ネットワーク

|

デバイスを接続するVLANセグメント(VLAN ID)。

|

| ロケーション

|

デバイスの接続を許可する物理的な場所、空間。

|

| └

|

OpenFlowスイッチ

|

ロケーションに所属するネットワーク機器。

|

| └

|

スイッチポート

|

デバイスの接続を許可するスイッチポート。

|

| :

|

(複数設定可能)

|

| スケジュール

|

デバイスの接続を許可する期間(開始・終了日時)。

|

| (複数設定可能)

|

OpenFlowスイッチのネットワークポートには、OpenFlowコントローラーとの通信を行うための「コントロールプレーンポート」と、OpenFlowによって制御されユーザートラフィックが流れる「データプレーンポート」があります。

AMF Securityでは、データプレーンポートは、さらに役割の異なる「アップストリームポート」と「クライアントポート」の2つに分かれます。

- アップストリームポート

装置上に1つのみ設定され、上位ネットワークに接続されます。

- クライアントポート

残りすべてのデータプレーンポート。ユーザーデバイスはこのポートに接続されます。

AMF Securityは、ファイアウォールなどによって、アップストリームポートがより高位のセキュリティーによって保護されていることを前提としており、クライアントポートに接続されるデバイスを管理対象とします。

アップストリームポートは、初期設定では、最もOpenFlowポート番号が小さいポートに設定されます。この設定はOpenFlowスイッチ単位で変更可能です。

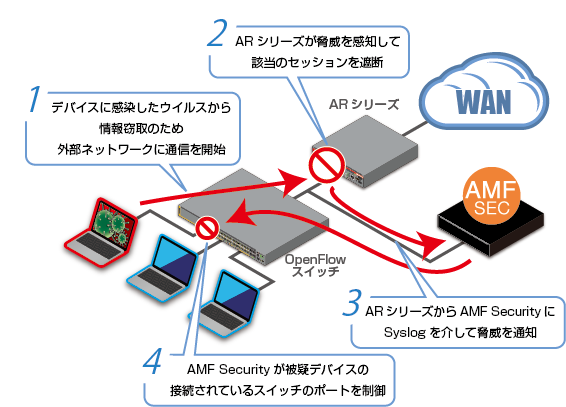

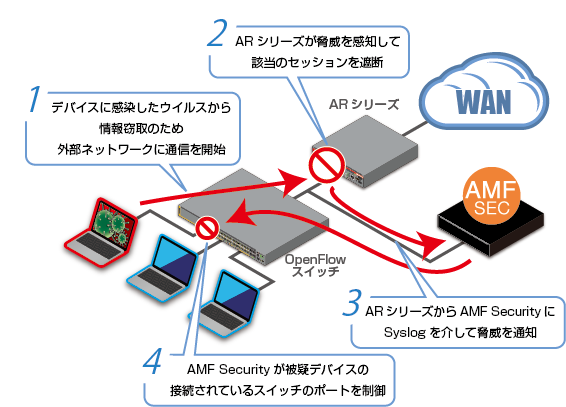

AMFアプリケーションプロキシー機能とは

AMFアプリケーションプロキシー機能は、AMFメンバー(エッジノード)に接続された端末を、AMFマスター(プロキシーノード)がAMF Securityに認証を行うことで通信制御を行います(AMFアプリケーションプロキシーホワイトリスト機能)。

また、AMF Securityからプロキシーノードに被疑端末の情報を通知し、エッジノードで該当端末の通信遮断を行うことも可能です(AMFアプリケーションプロキシーブラックリスト機能)。

・AMFアプリケーションプロキシーホワイトリスト機能およびブラックリスト機能

プロキシーノードはエッジノードを兼ねることもできます(サポート機種のみ)。

AMFコントローラーとの連携はできません。

ホワイトリスト機能のみ、ブラックリスト機能のみ、双方を併用して使用することもできます。

・AMFアプリケーションプロキシーホワイトリスト機能

AMFマスターに冗長性を持たせる場合はバーチャルシャーシスタック(VCS)を使用してください(サポート機種のみ)。

AMFコントローラー配下の複数のローカルマスターと連携する場合は、それぞれのローカルマスターは別エリアにしてください。

AMFアプリケーションプロキシー機能を利用するには、AMF Security、プロキシーノード、エッジノードのそれぞれに設定が必要です。

AMF Securityが管理する情報(AMFアプリケーションプロキシーホワイトリスト機能)

AMF Securityは、登録されたデバイスのMACアドレス情報に基づき、管理下のAMFメンバーのポート認証機能を使用し、デバイスのネットワーク接続を一括して制御することができます。

AMFアプリケーションプロキシーホワイトリスト機能は、AMFメンバーに接続された端末を、AMFマスターがAMF Security(ホワイトリストサーバー)に認証を行うことで、AMF SecurityからAMF対応機器でのアクセス制御を可能にするAMF-SEC(AMF-SECurity)の連携機能です。

これらの条件を満たした場合には、VLAN IDによって定義された論理的な「ネットワーク」への接続ができるようになります。

- ロケーション

デバイスの接続を許可する場所。

その場所に設置されたAMFメンバーを登録することで、物理的なネットワーク空間を定義します。

- スケジュール

デバイスの接続を許可する期間。

接続を許可する開始日時と終了日時が指定できます。

- スイッチポート

デバイスの接続を許可するAMFメンバーのスイッチポート。

特定のスイッチポートに接続した場合のみ、ネットワークへのアクセスを許可します。

- ネットワーク

デバイスが接続するVLANサブネット(VLAN IDによって定義された論理的なネットワーク空間)。

これらの要素をセキュリティーポリシーと呼びます。

デバイスが持つMACアドレスインターフェースは、デバイスに割り当てられたセキュリティーポリシーをもとに接続・遮断・隔離といった管理を受けます。

デバイスには、複数のMACアドレスインターフェースを設定できます。

例えば、デバイスに無線インターフェースと有線インターフェースの2つのMACアドレスが登録されている場合、設定されたロケーション、スケジュールの条件を満たせば、どちらのインターフェースからでも同じネットワークへの接続が許可されます。

表 2:設定可能なセキュリティーポリシー(AMFアプリケーションプロキシーホワイトリスト)

| デバイスが持つ管理情報

|

| デバイス

|

AMFメンバーに接続するネットワーク機器。

|

| └

|

MACアドレス

|

デバイスが持つインターフェースのMACアドレス。

|

| :

|

(複数設定可能)

|

| └

|

セキュリティーポリシー

|

ネットワーク

|

デバイスを接続するVLANセグメント(VLAN ID)。

|

| ロケーション

|

デバイスの接続を許可する物理的な場所、空間。

|

| └

|

AMFメンバー

|

ロケーションに所属するネットワーク機器。

|

| └

|

スイッチポート

|

デバイスの接続を許可するスイッチポート。

|

| :

|

(複数設定可能)

|

| スケジュール

|

デバイスの接続を許可する期間(開始・終了日時)。

|

| (複数設定可能)

|

本機能を使用するには、お使いのAlliedWare Plus機器のプロキシーノード、エッジノードの双方ともファームウェアバージョン 5.5.0-0.x 以降が必要です。

次に示す設定または操作で、「デバイス」/「接続中 デバイス一覧」画面に表示されるAMFアプリケーションプロキシー機能で認証されている端末情報を表示させる場合には、お使いのAlliedWare Plus機器のプロキシーノード、エッジノードの双方ともファームウェアバージョン 5.5.0-0.x 以降が必要です。また、プロキシーノード、エッジノードの設定については、「AMFマスター(プロキシーノード)、AMFメンバー(エッジノード)の設定」をご参照ください。

・「AMF」/「AMF アプリケーションプロキシー 設定」画面の「AMFメンバーがネットワークに接続した時に認証済み端末リストの再読み込みを行います。」のチェックボックスにチェックが入っている

・「スイッチ」/「接続中 AMF メンバー 一覧」画面で「同期」ボタンをクリックする

AMFマスター(プロキシーノード)、AMFメンバー(エッジノード)の設定

管理するAMFノードで以下は必須の設定です。

- すべてのAMFノード(プロキシーノード、エッジノードの双方)で service atmf-application-proxyコマンドを有効

- すべてのAMFノード(プロキシーノード、エッジノードの双方)で service httpコマンドを有効

- すべてのAMFノード(プロキシーノード、エッジノードの双方)で共通のユーザーを権限レベル15(特権レベル)で設定

- AMFマスター(プロキシーノード)で atmf topology-gui enableコマンドを有効

- AMFマスター(プロキシーノード)で application-proxy whitelist serverコマンドを設定

- AMFメンバー(エッジノード)の端末接続ポートでホワイトリスト機能関連コマンドを設定

詳細な設定については、お使いのAlliedWare Plus機器のコマンドリファレンスをご参照ください。

なお、プロキシーノードとなるAlliedWare Plus機器の機種によっては、AMFアプリケーションプロキシー機能を利用するために、別途ライセンスが必要となる場合があります。

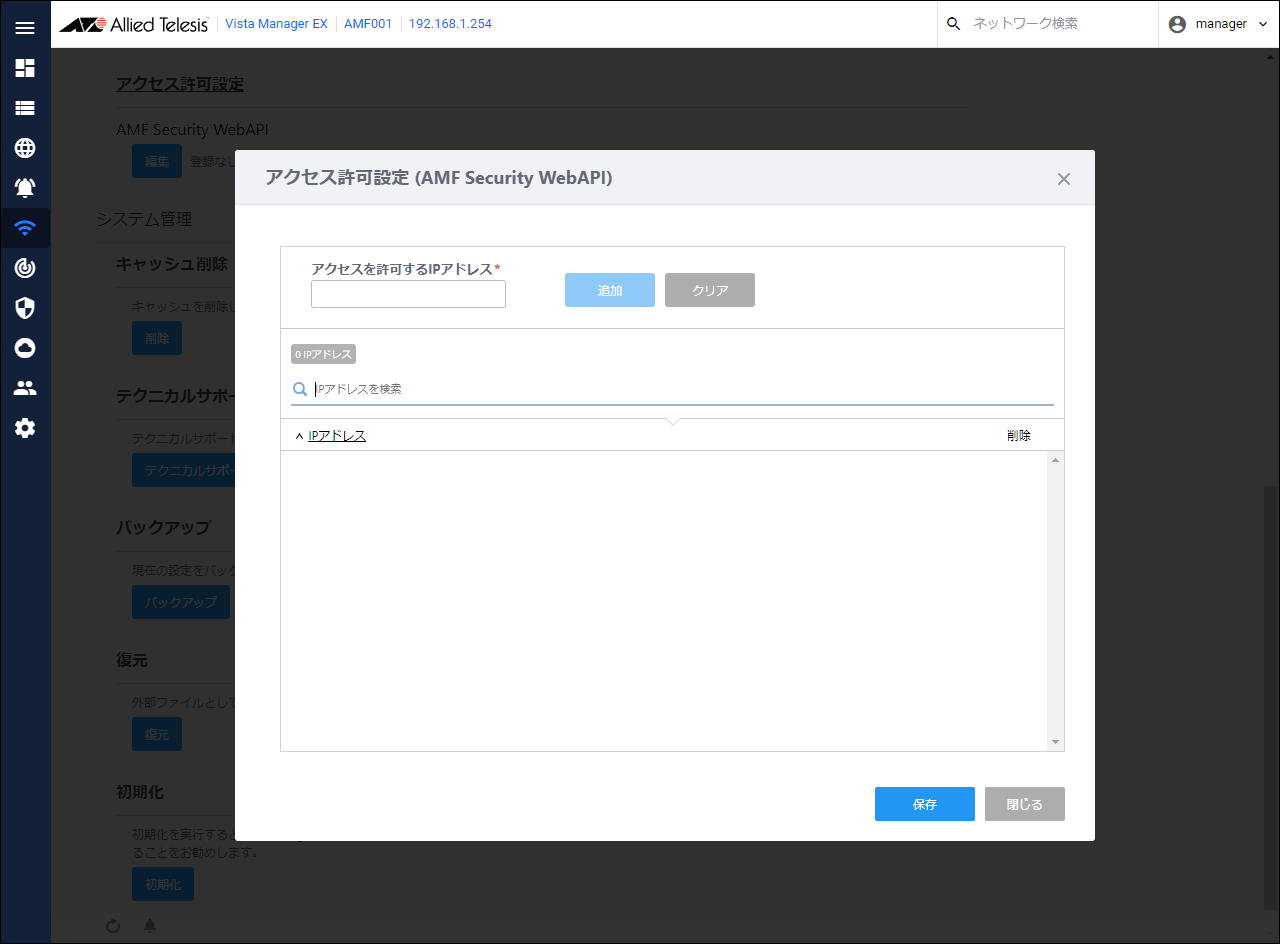

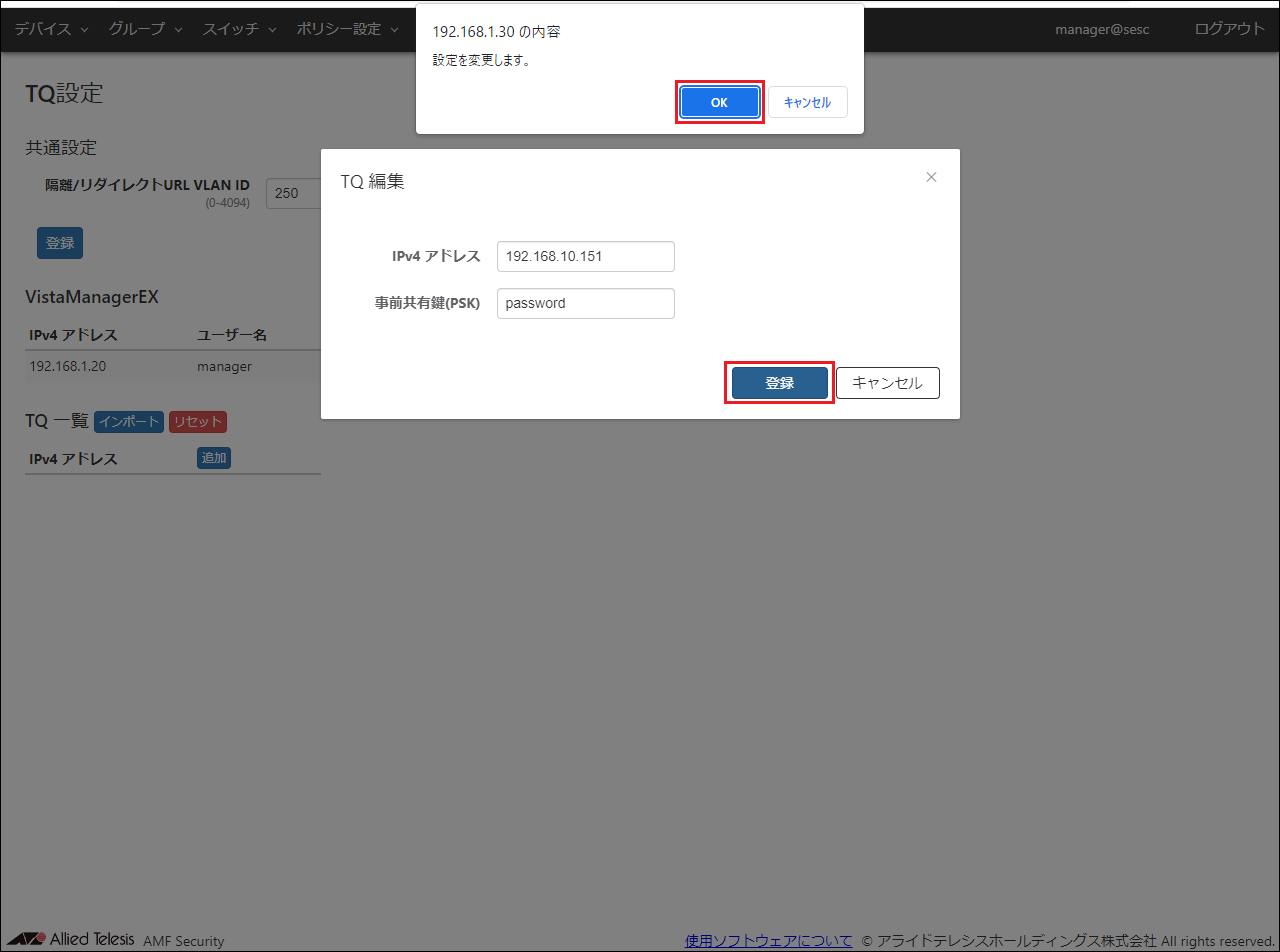

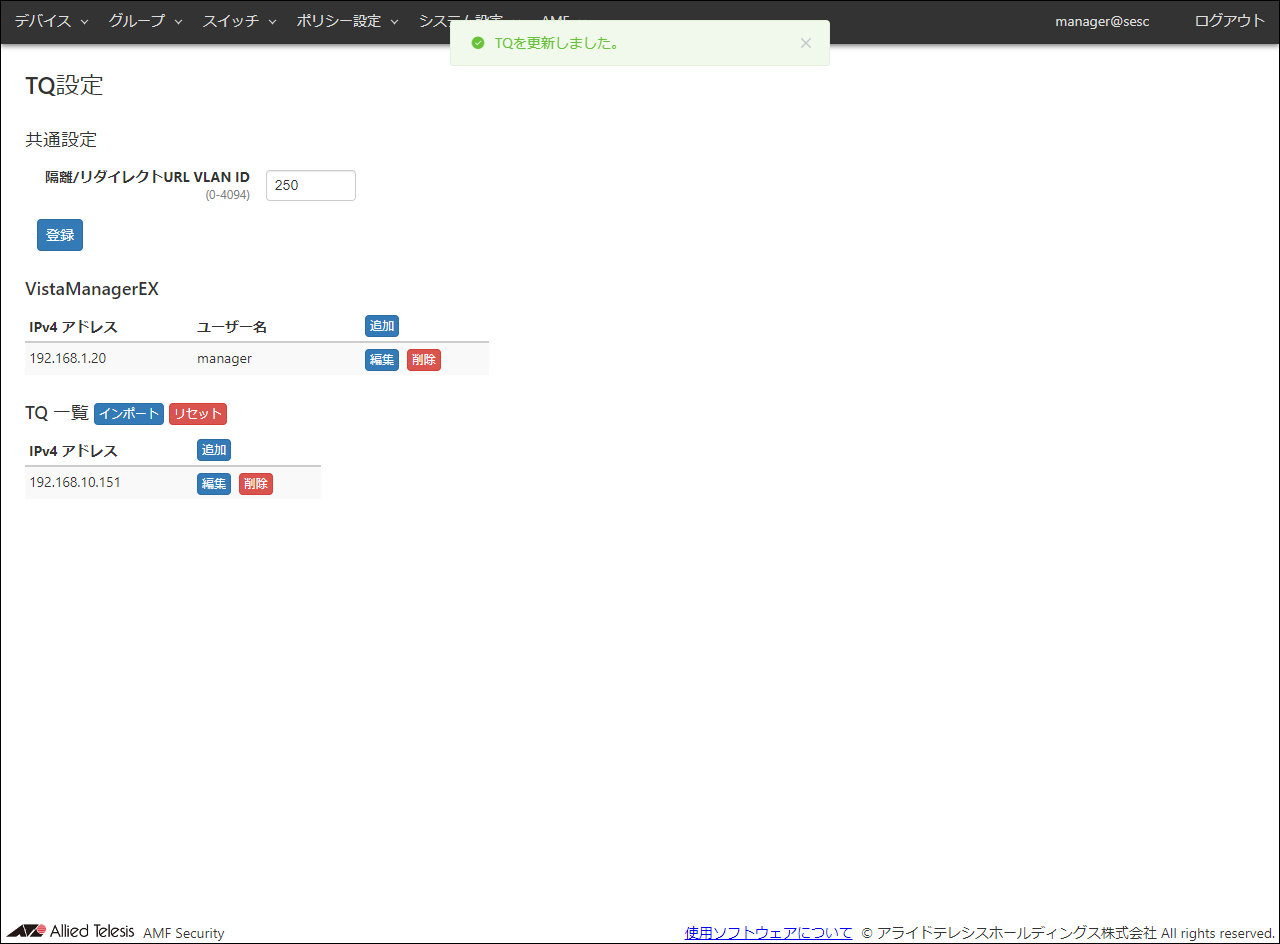

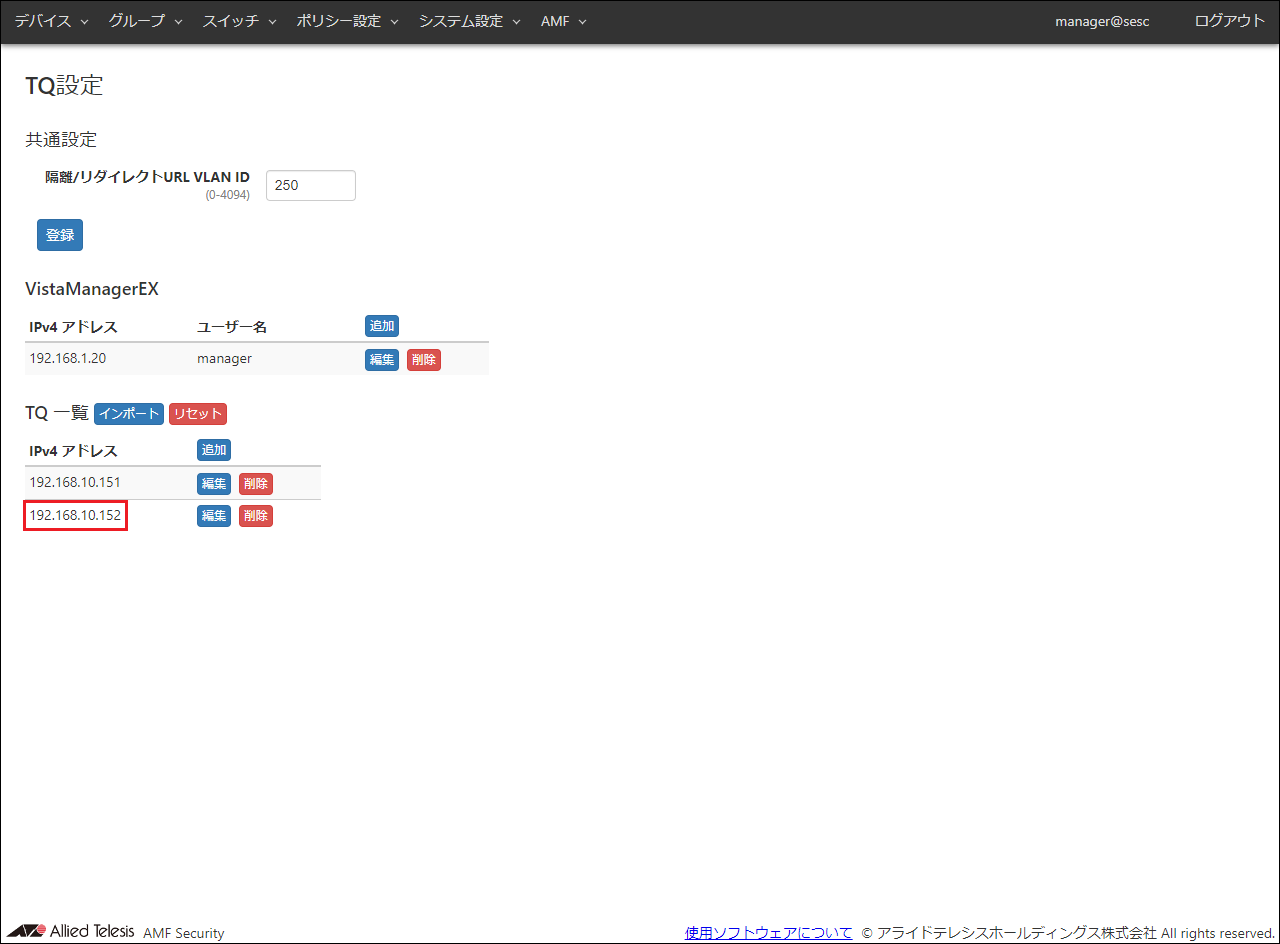

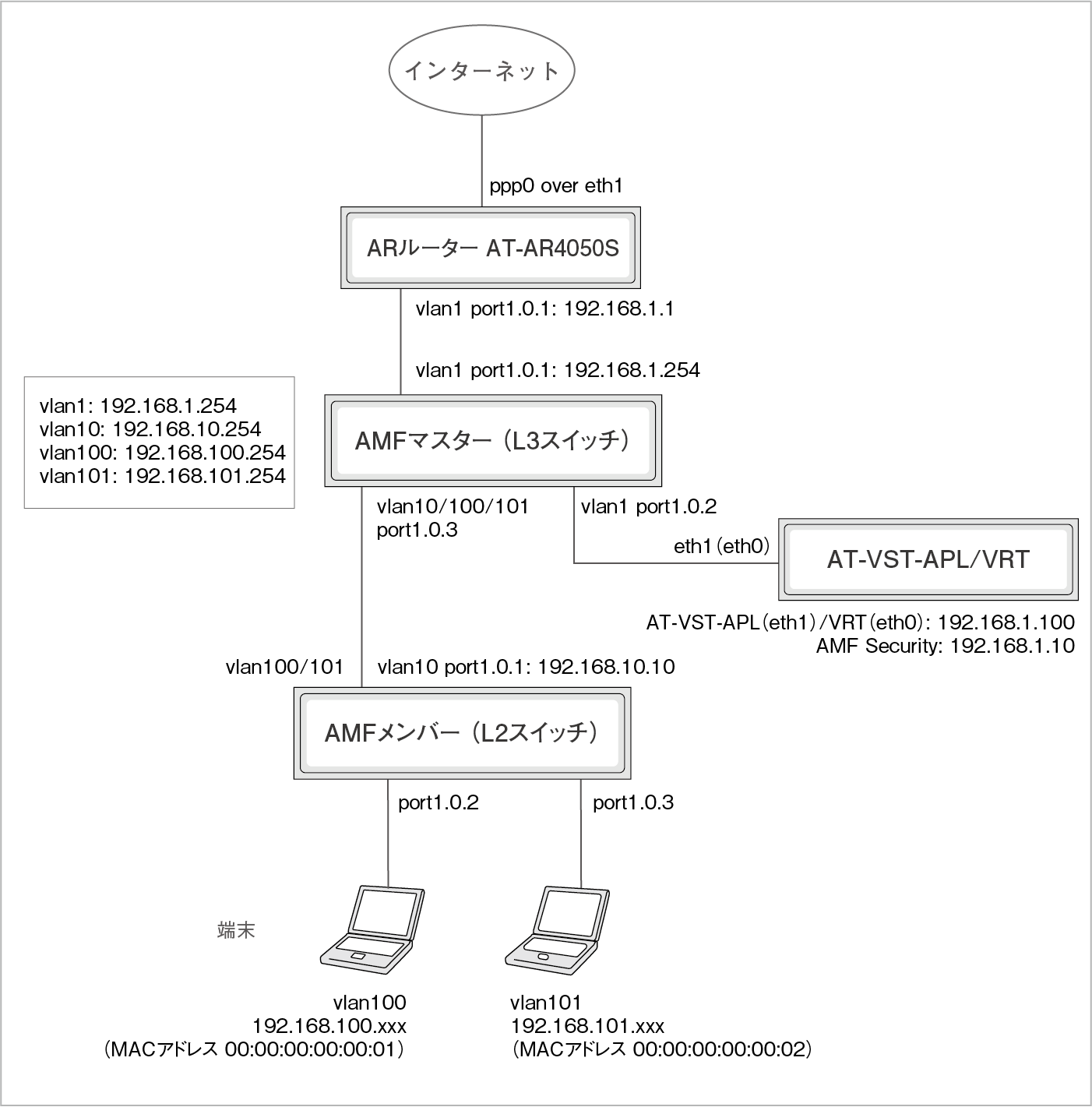

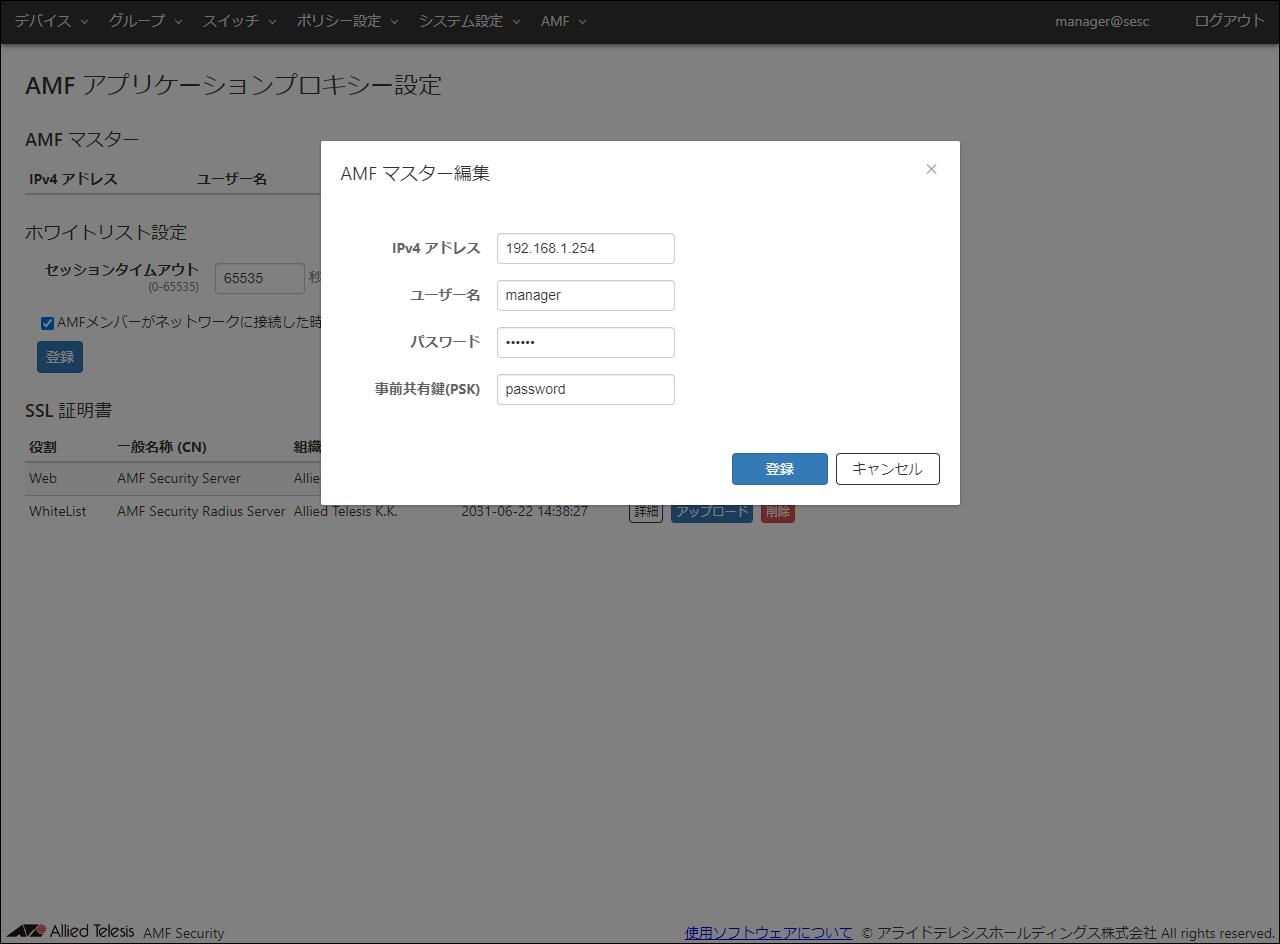

AMF Securityの設定

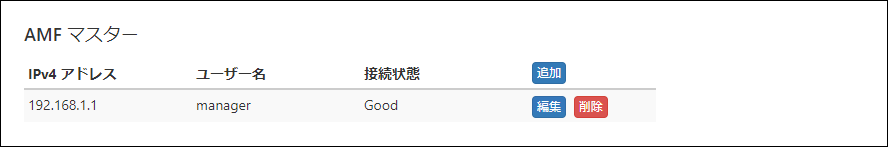

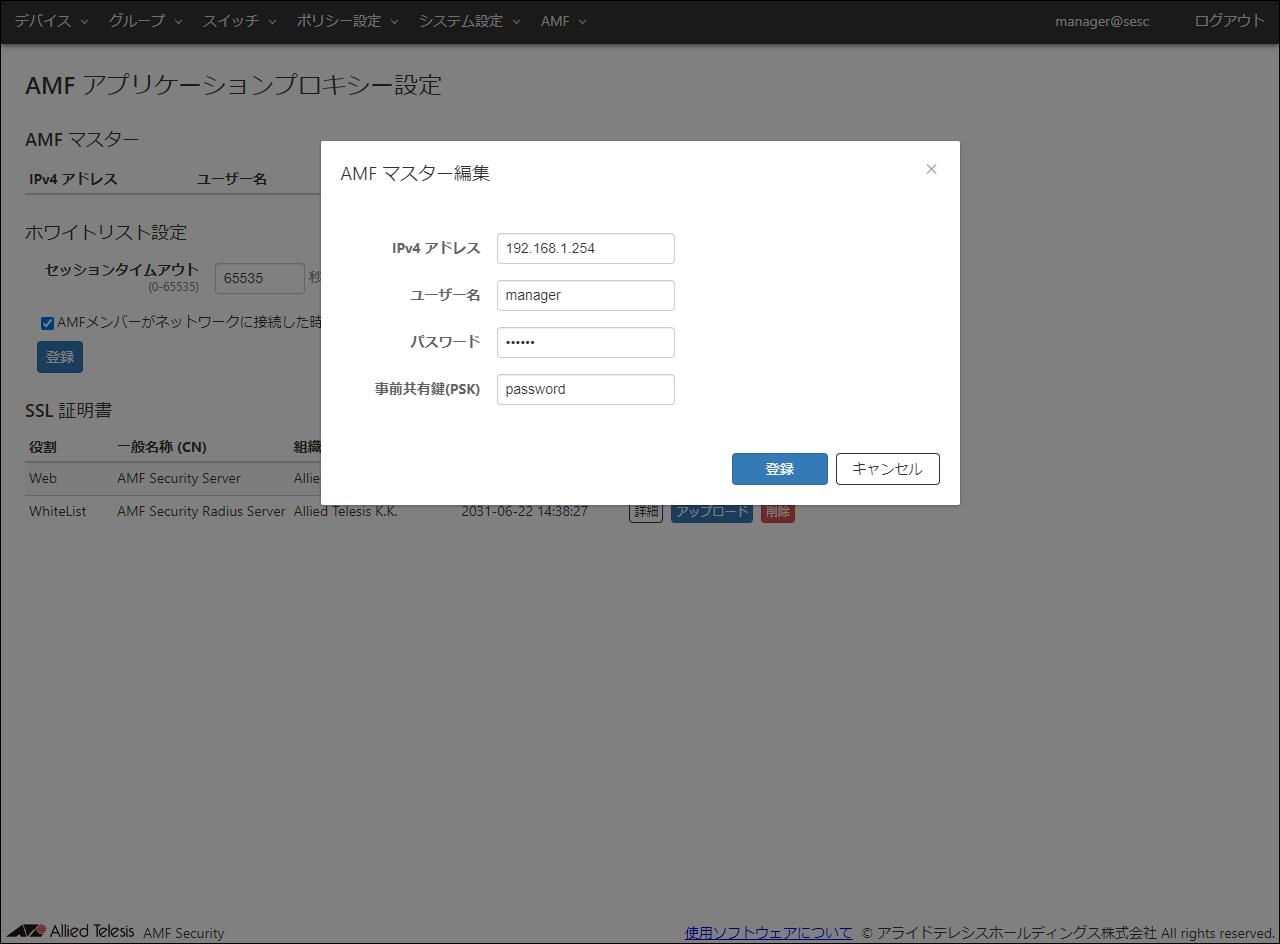

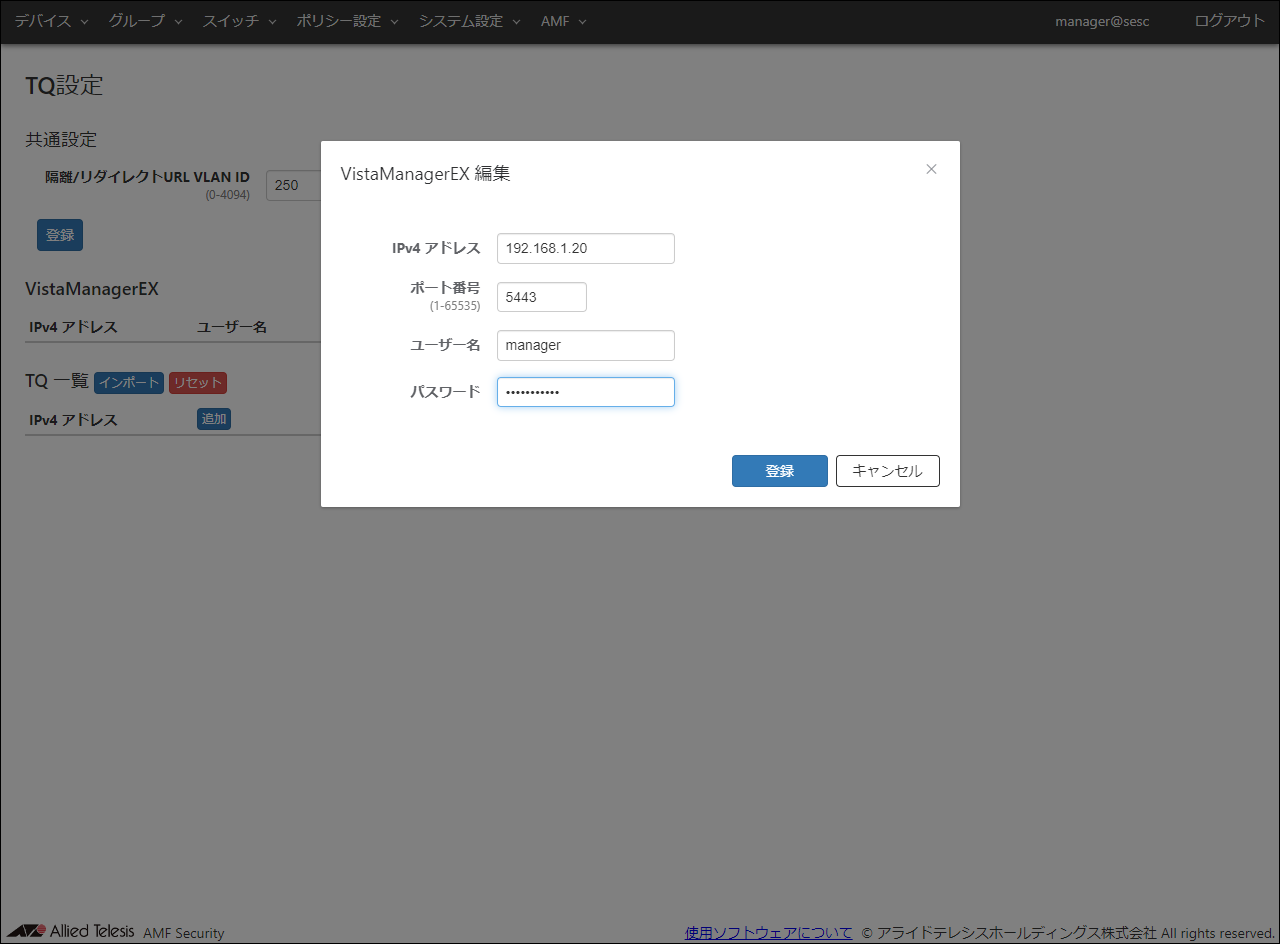

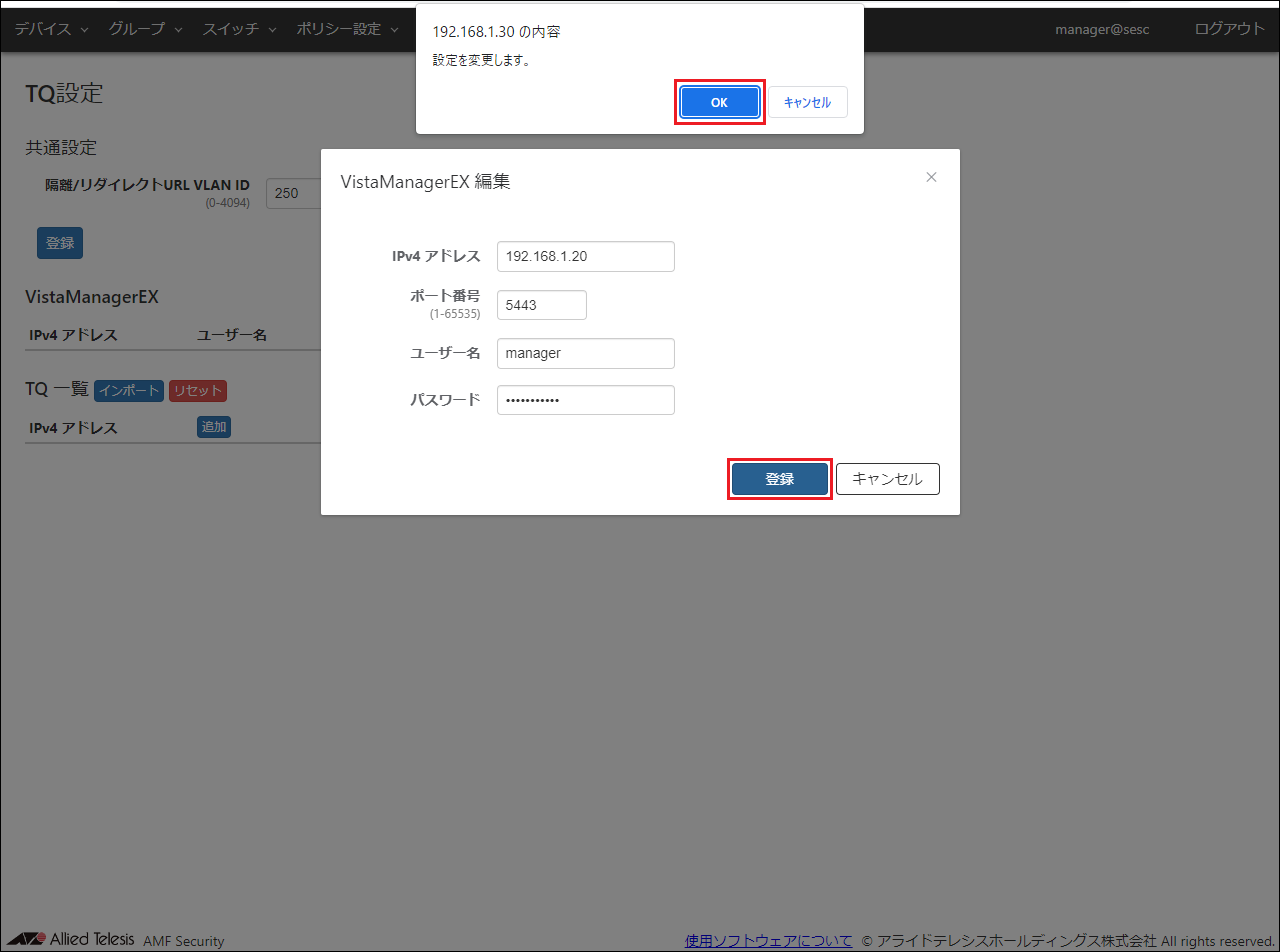

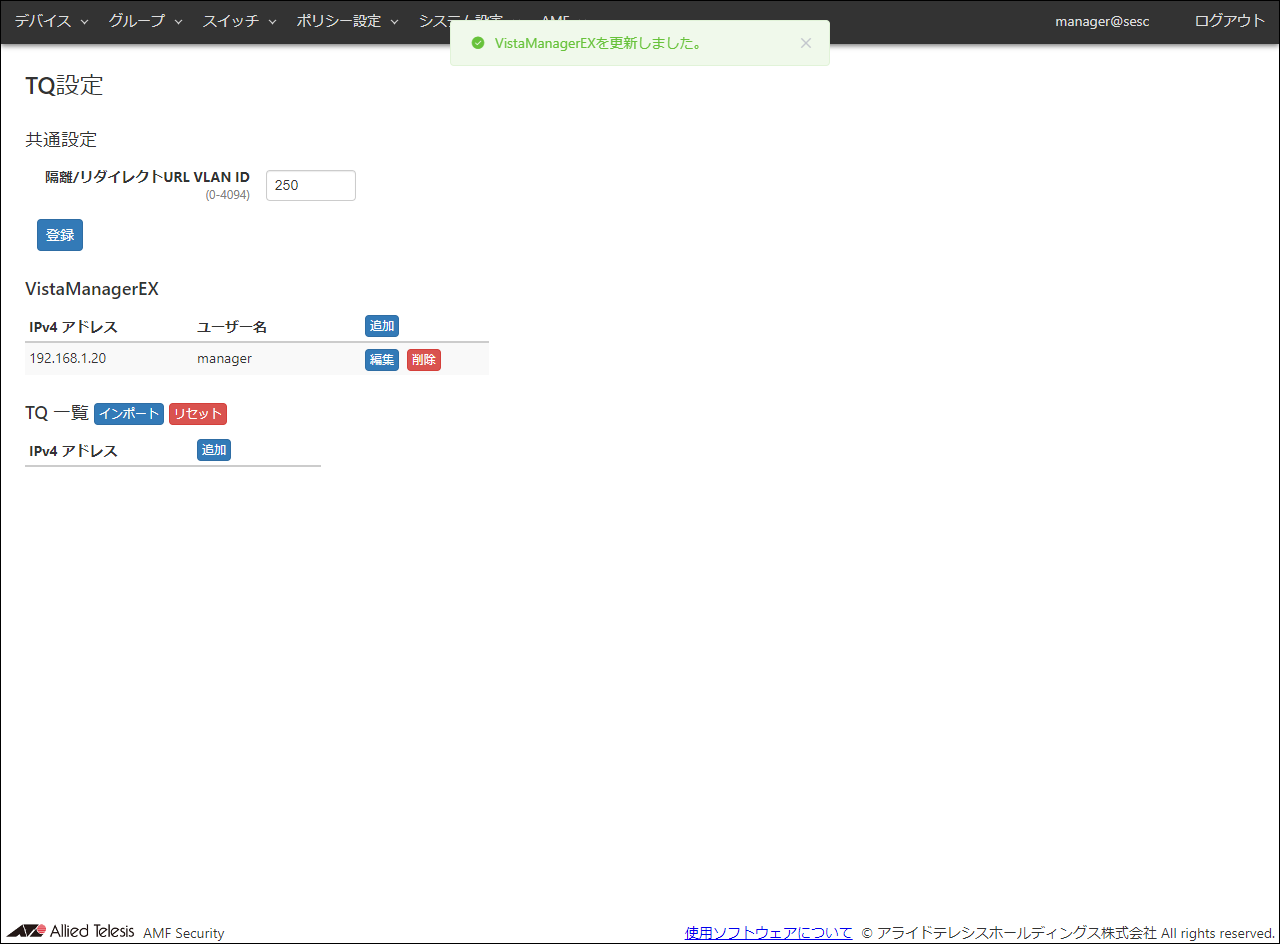

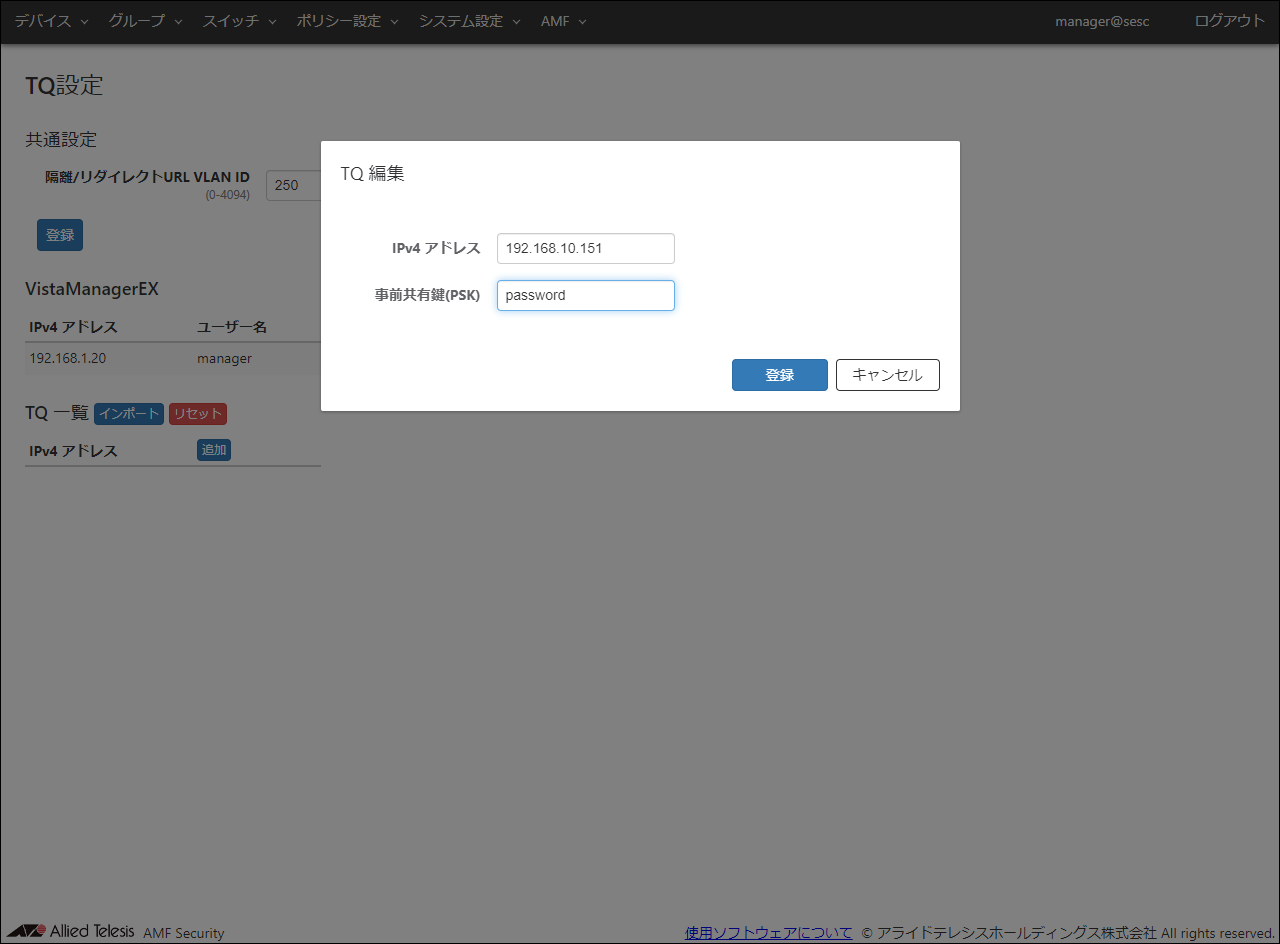

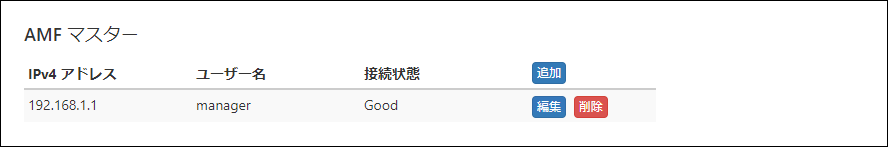

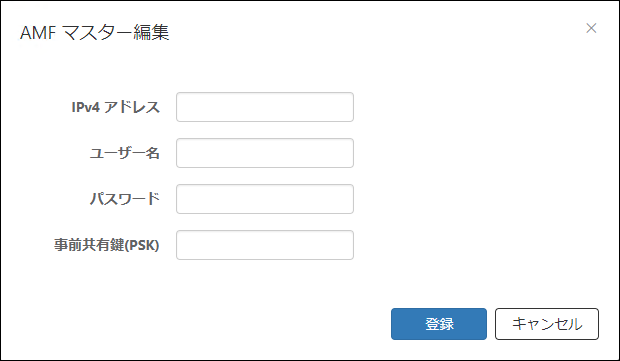

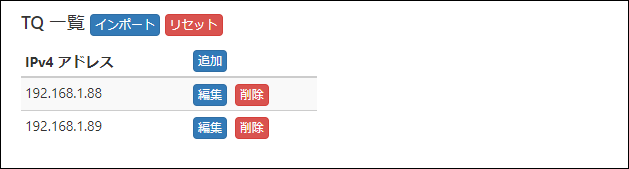

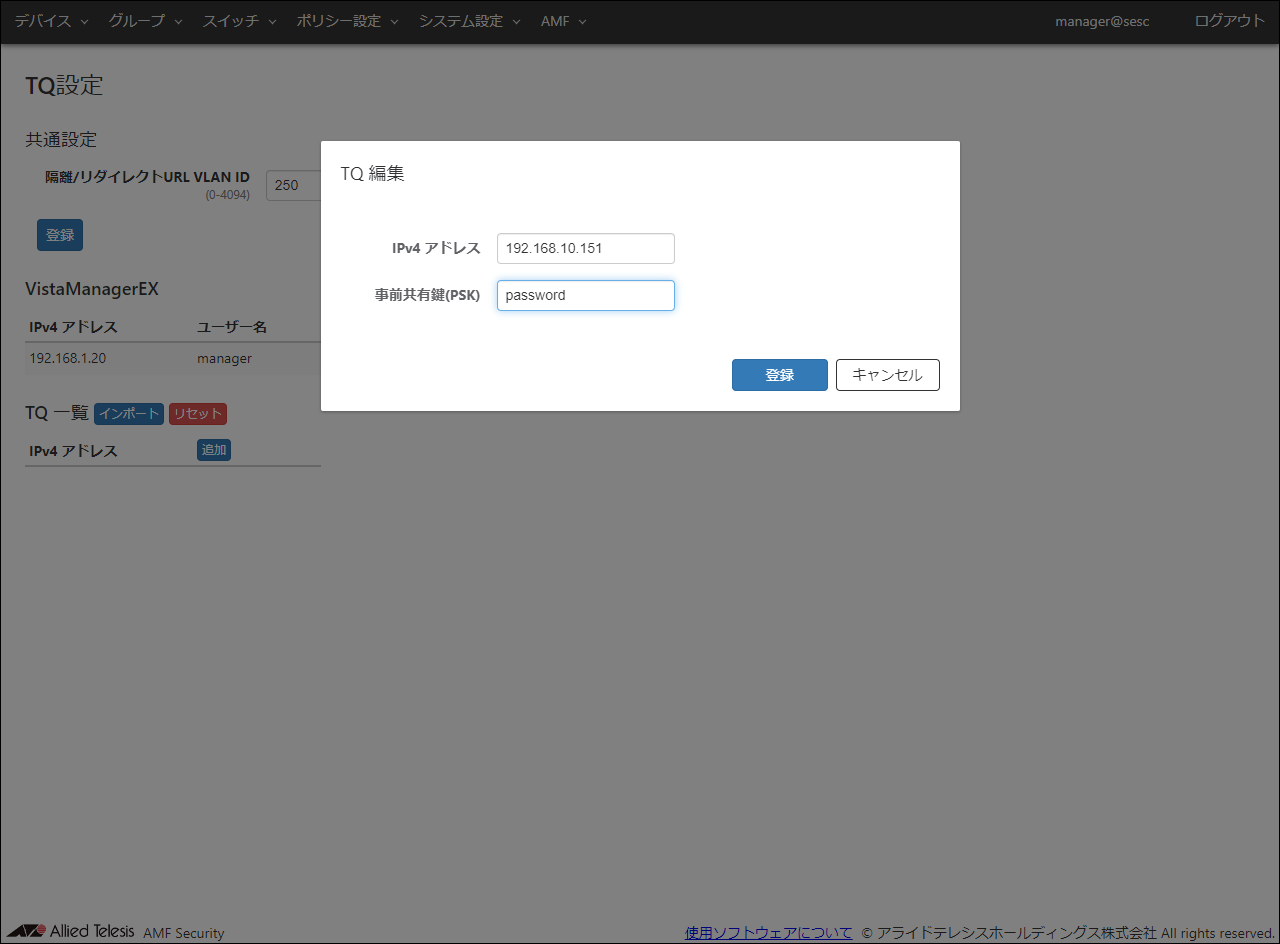

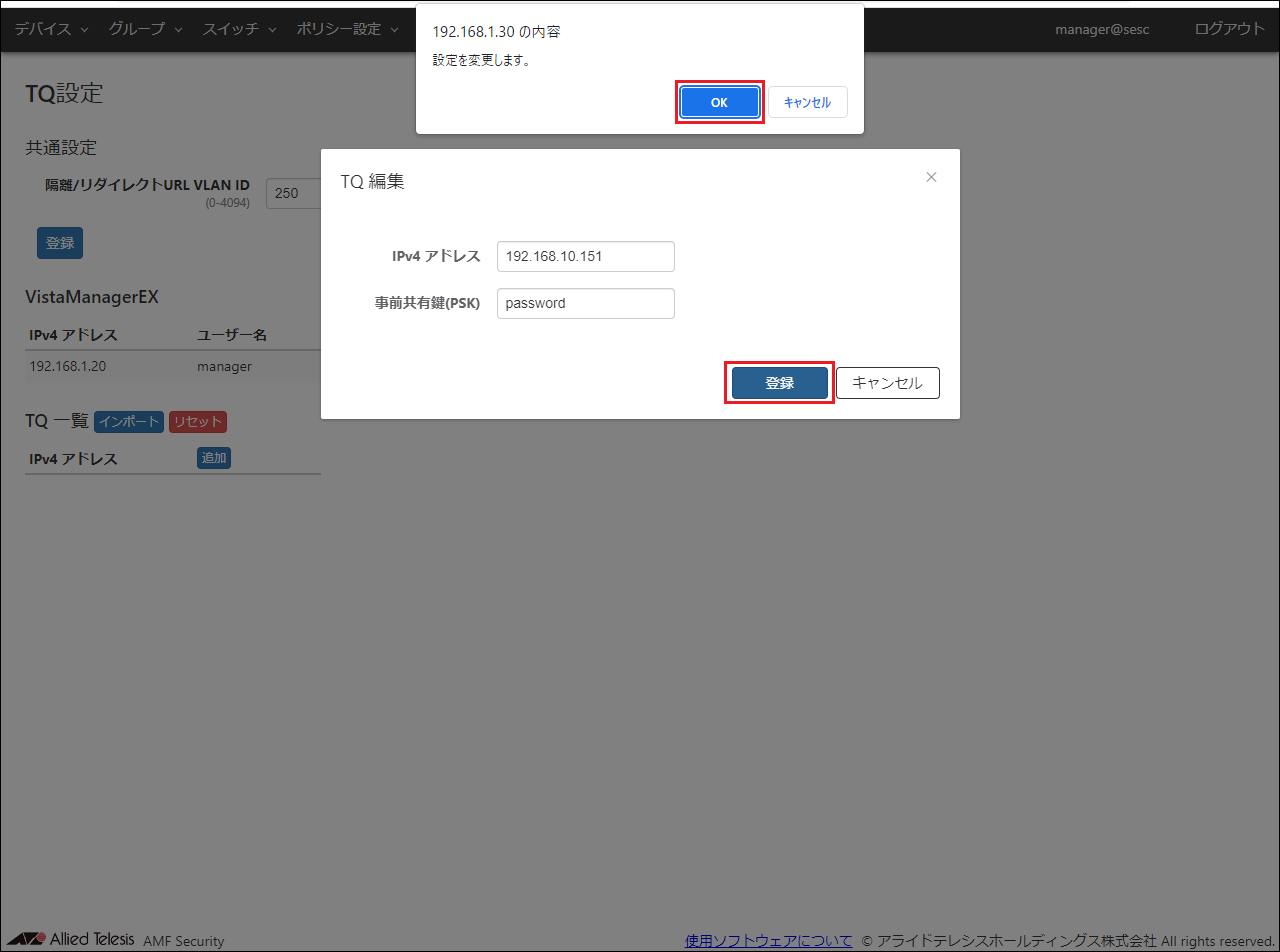

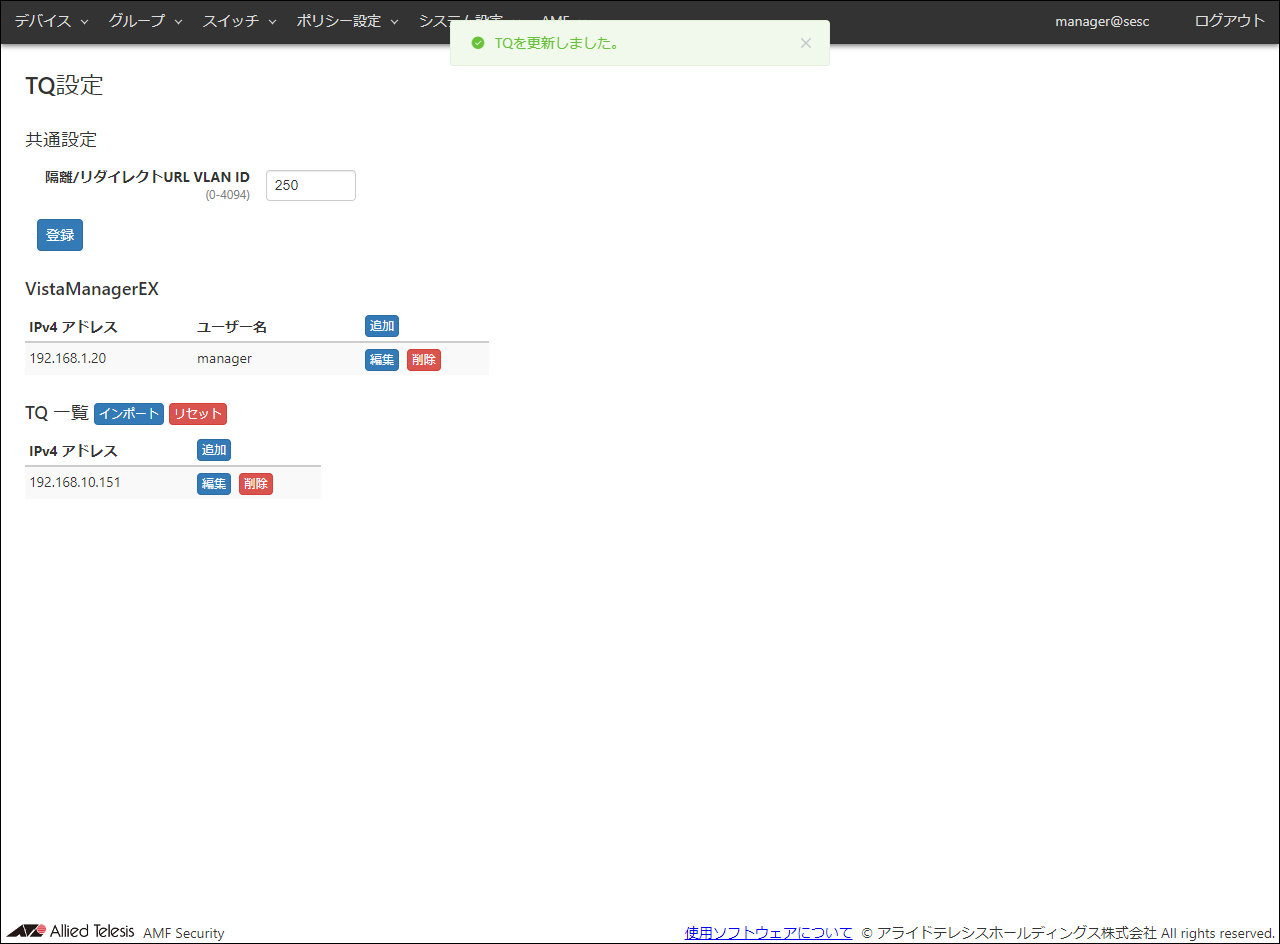

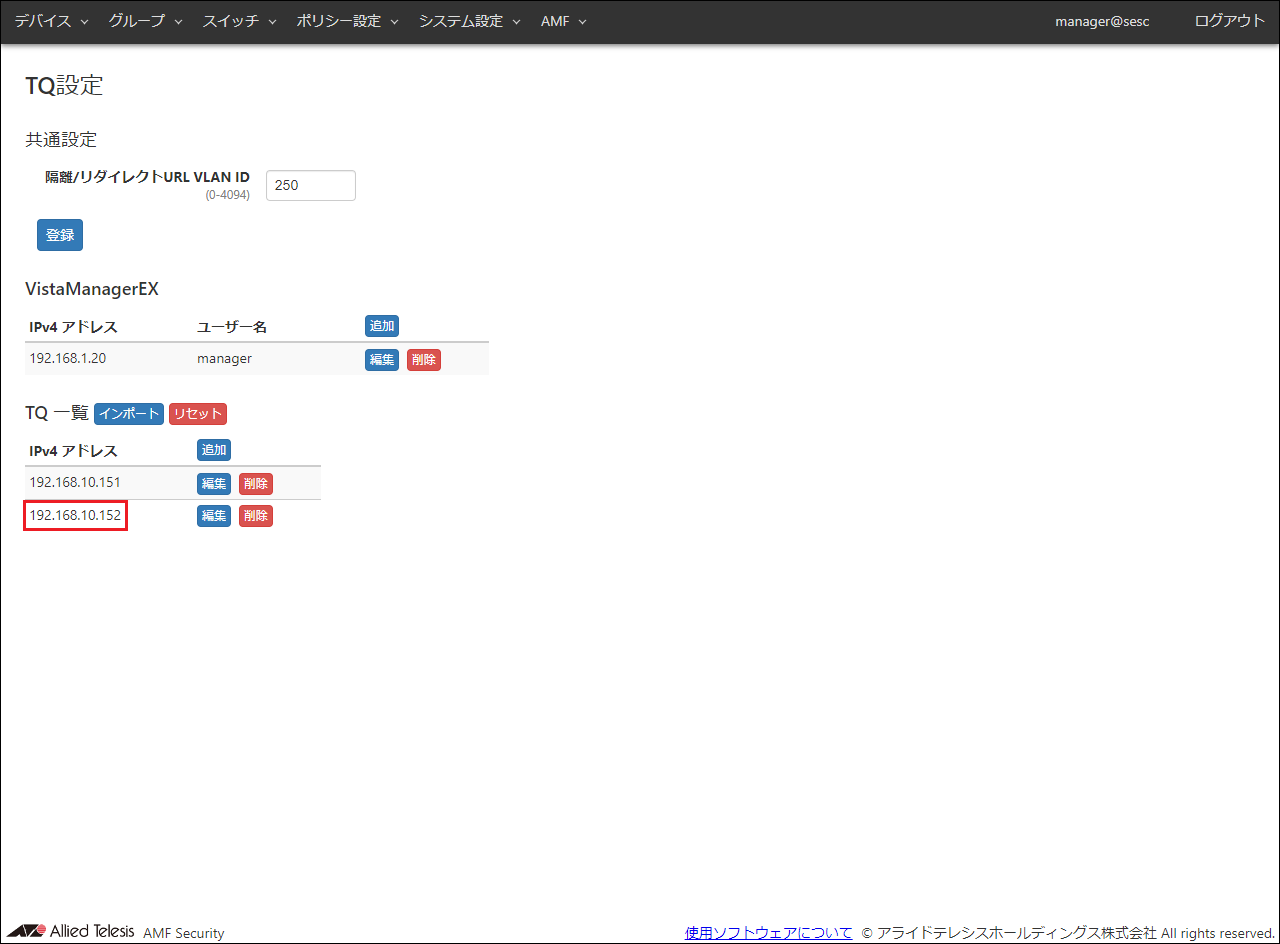

AMFアプリケーションプロキシーホワイトリスト機能を利用するためには、AMF SecurityにAMFマスター(プロキシーノード)のIPアドレス、権限レベル15(特権レベル)のアカウントのユーザー名とパスワード、事前共有鍵(PSK)を設定する必要があります。

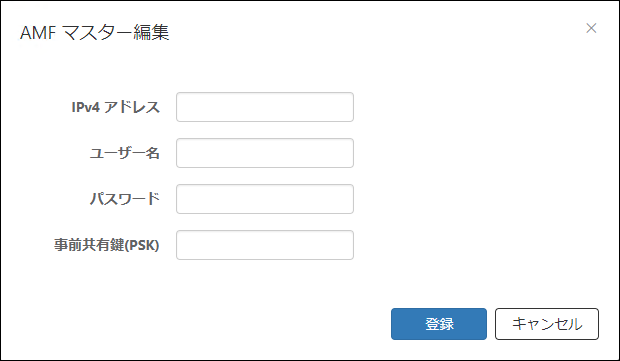

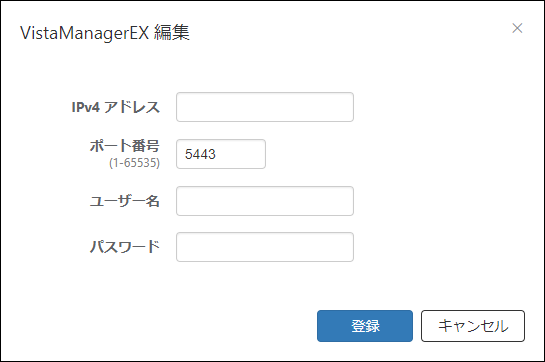

- 「AMF」/「AMF アプリケーションプロキシー 設定」画面を表示します。

- 「追加」ボタンをクリックします。

- 「IPv4 アドレス」に、AMFマスター(プロキシーノード)のIPアドレスを入力します。

- 「ユーザー名」、「パスワード」に、AMFマスター(プロキシーノード)に設定されている権限レベル15(特権レベル)のアカウントのユーザー名とパスワードを入力します。

- 「事前共有鍵(PSK)」にAMFマスター(プロキシーノード)の application-proxy whitelist serverコマンドのkeyパラメーターで設定した事前共有鍵を入力します。

- ダイアログ下部の「登録」ボタンをクリックします。

本設定を行うと、AMFマスター(プロキシーノード)への定期問い合わせ(30秒間隔)を行うようになります。

AMFアプリケーションプロキシーによる遮断(AMFアプリケーションプロキシーブラックリスト機能)

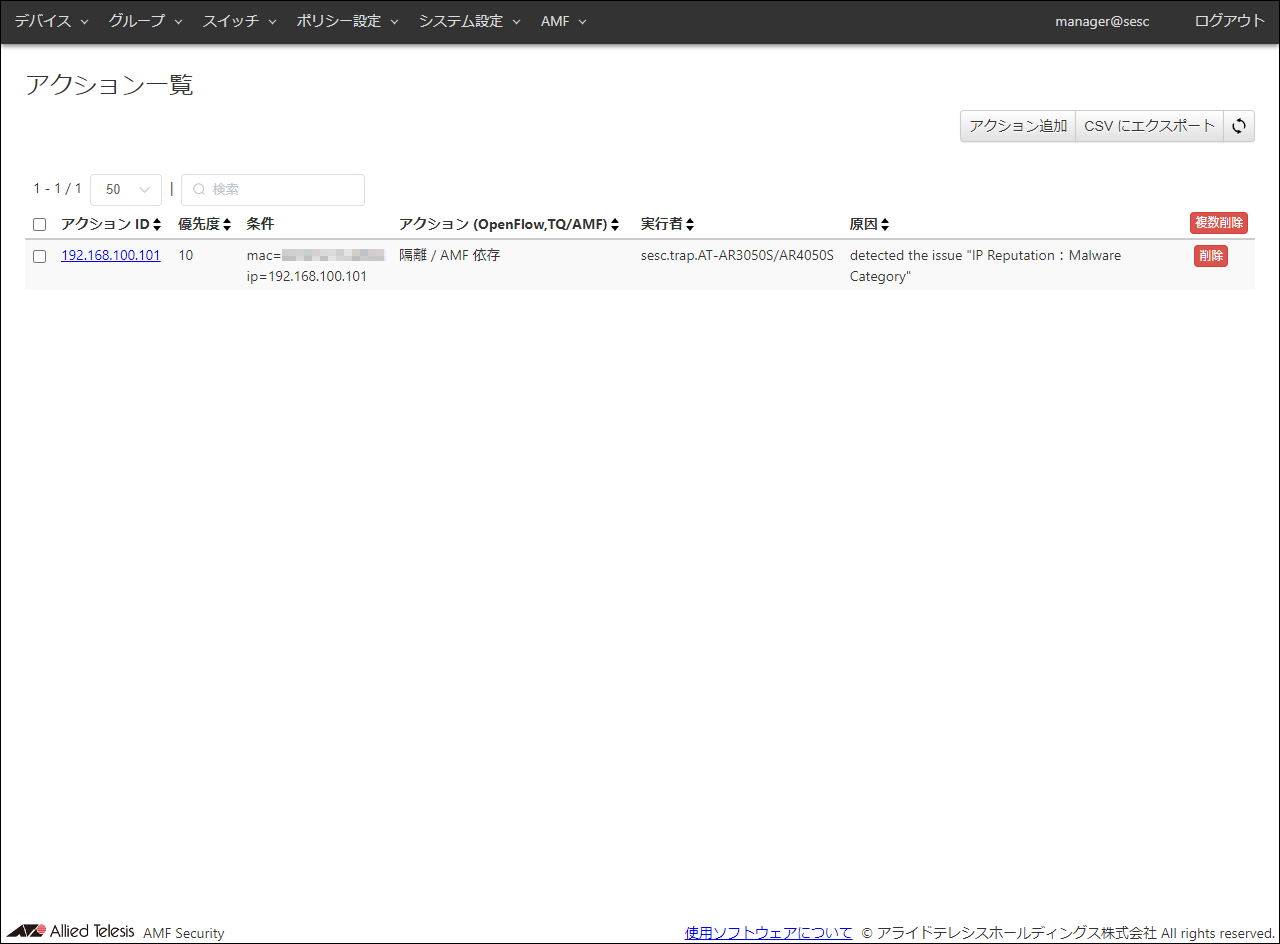

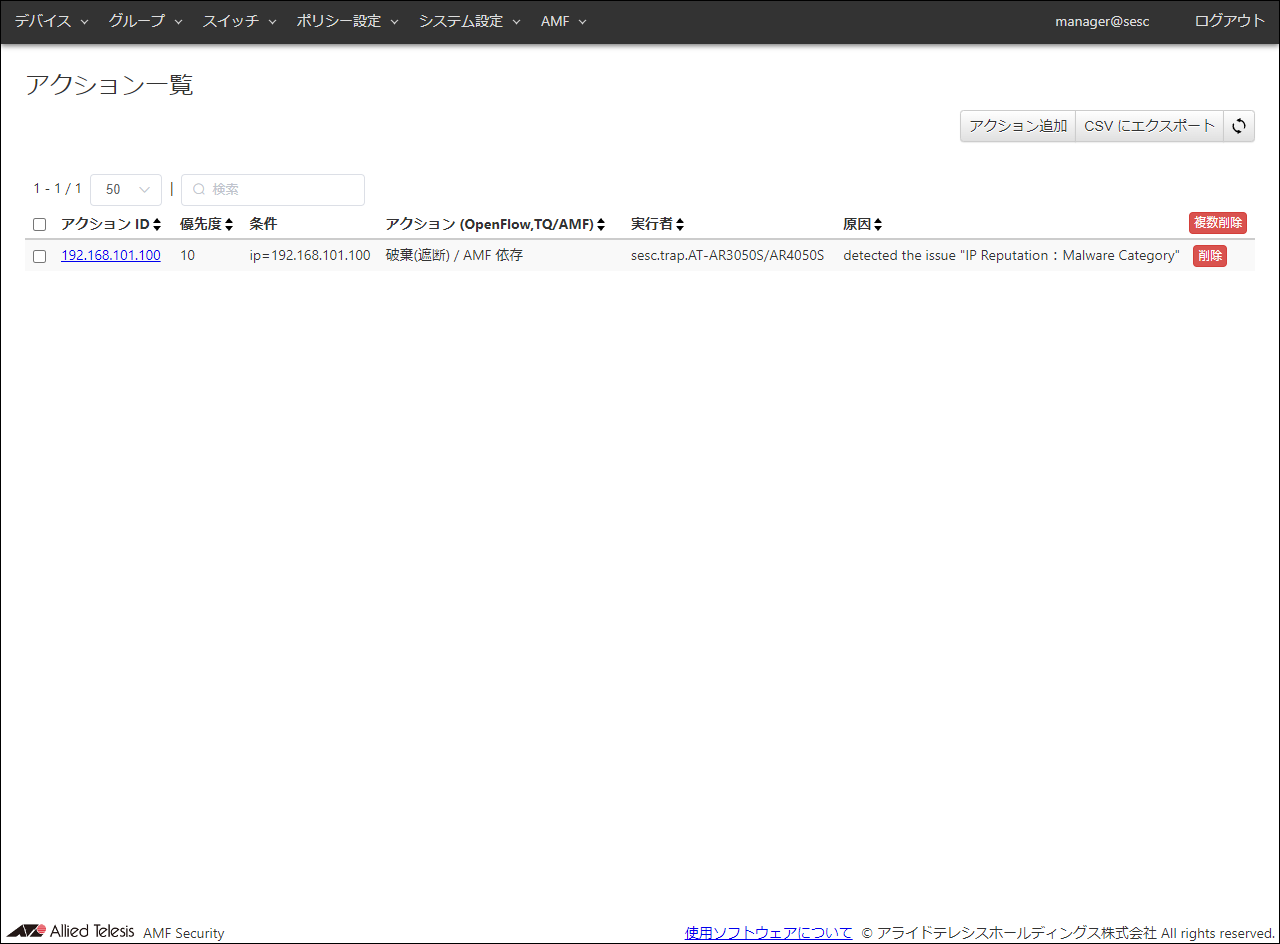

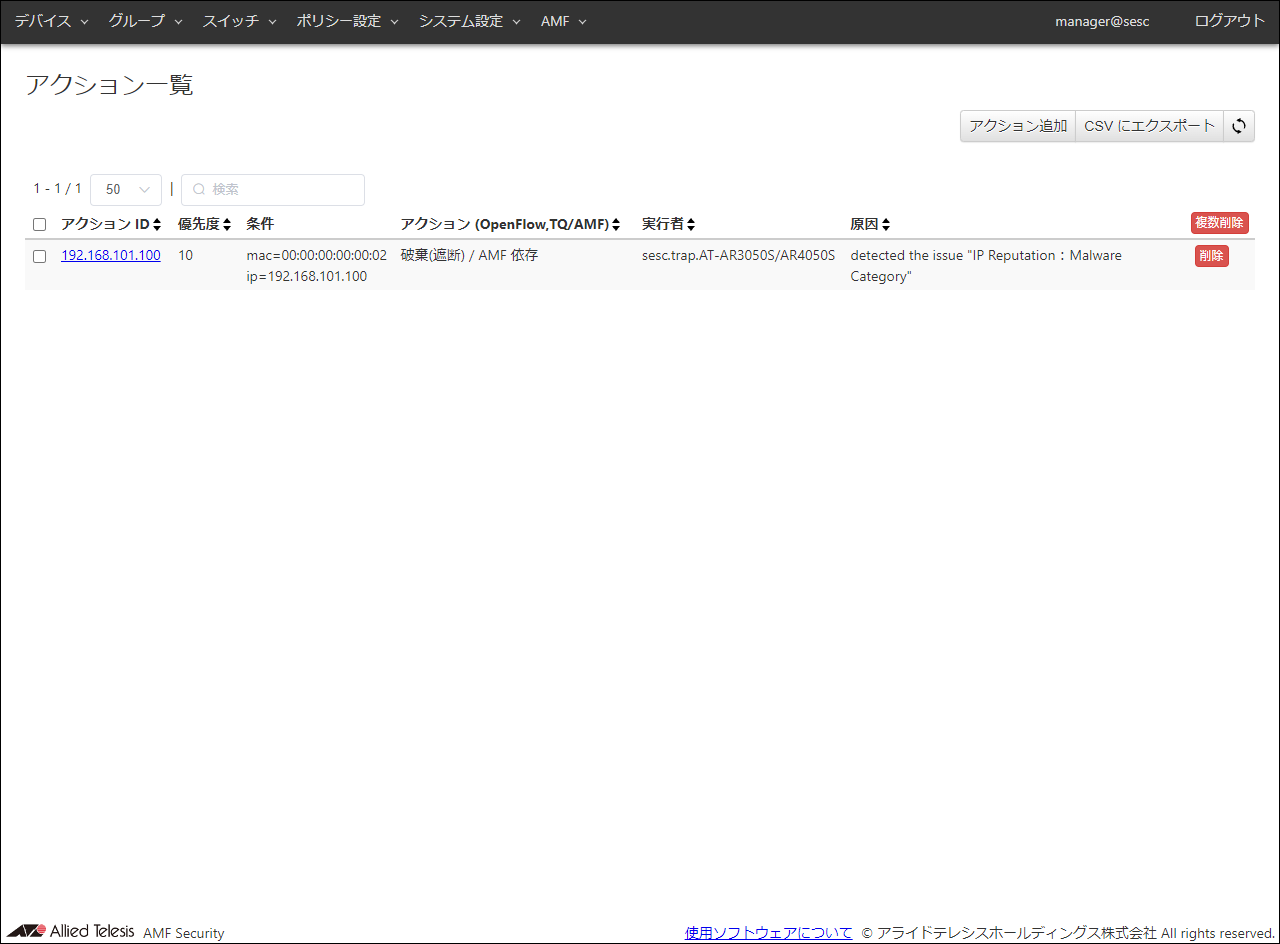

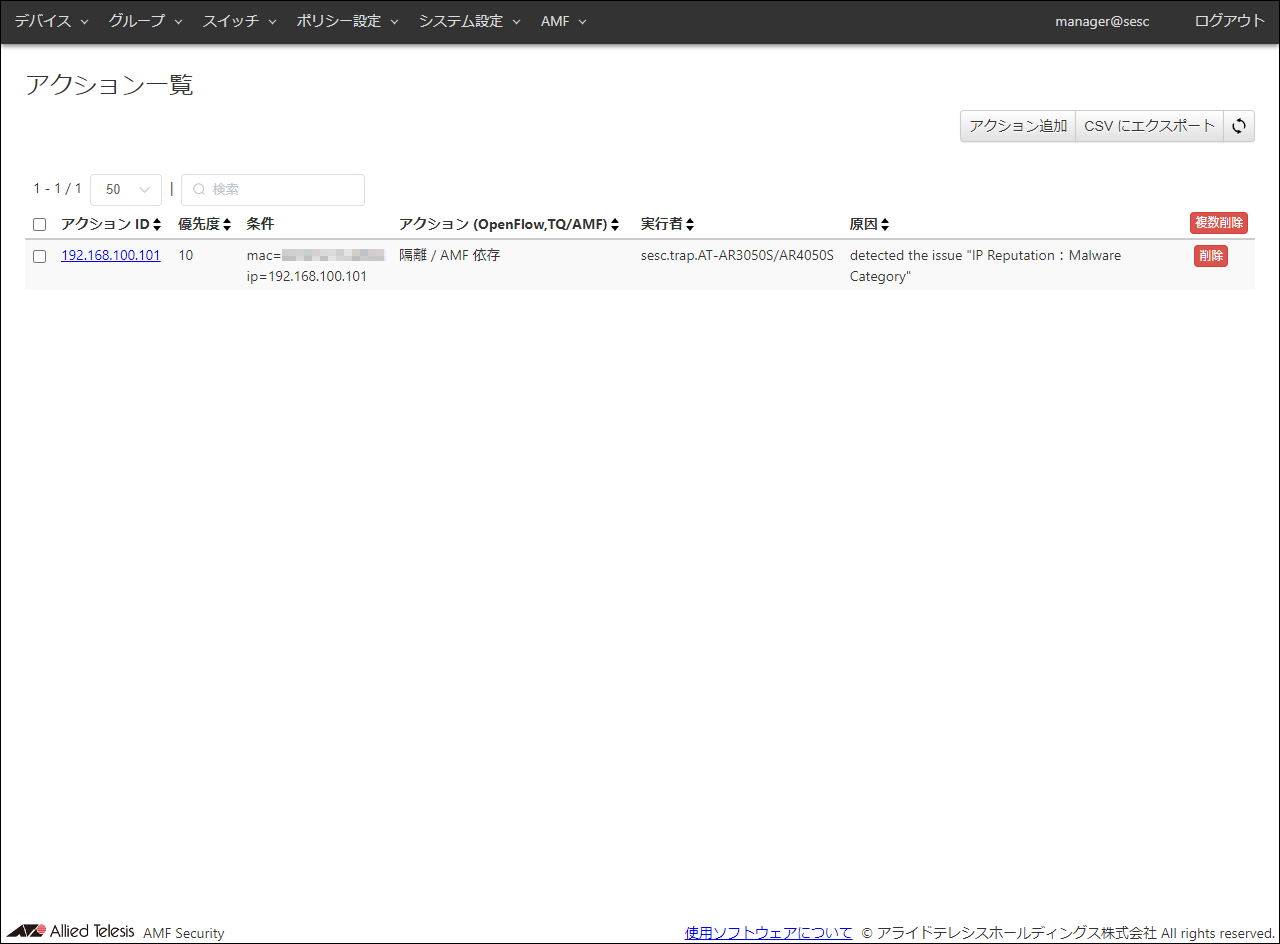

AMF Securityからプロキシーノードへの被疑端末情報の通知

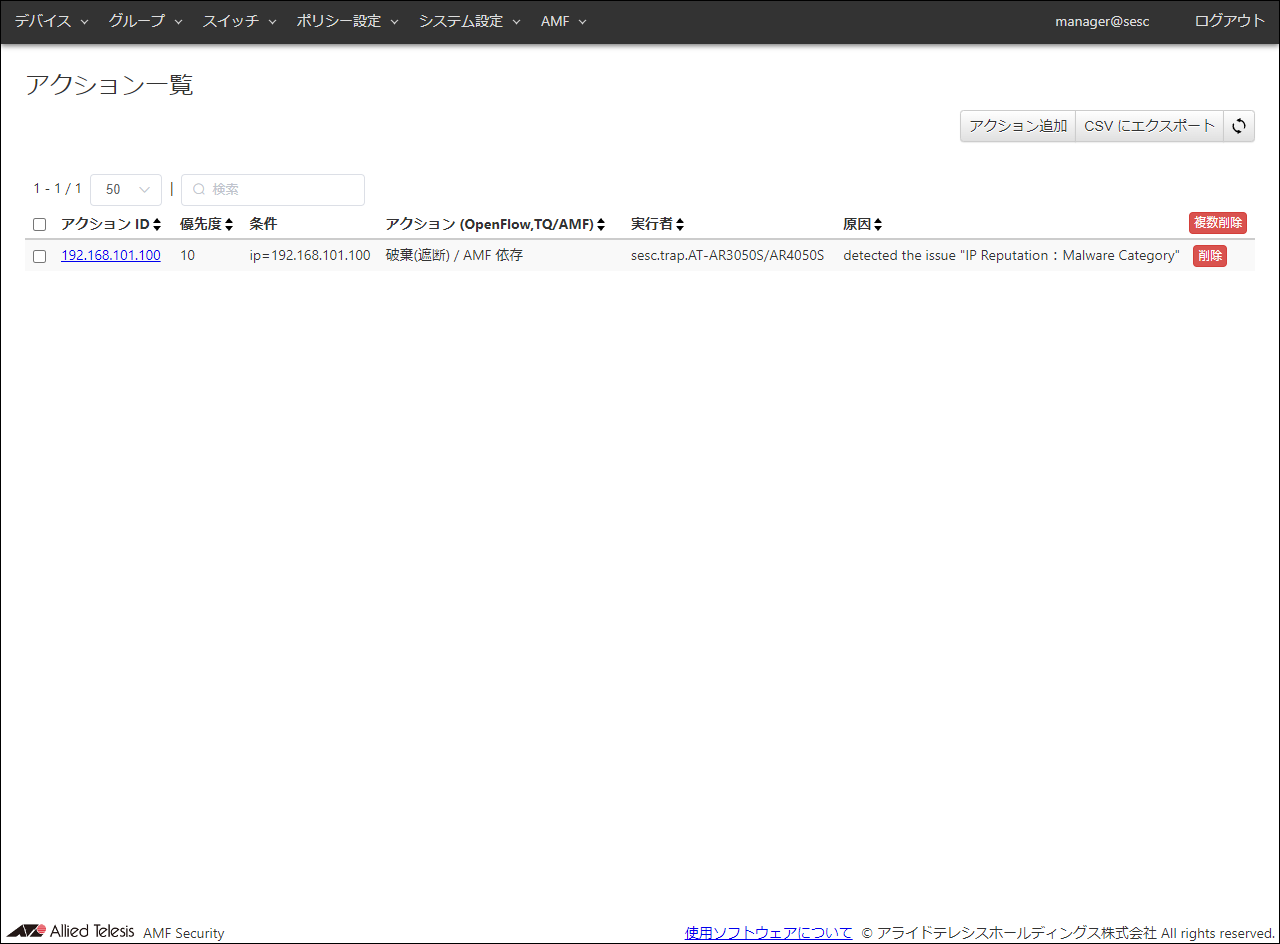

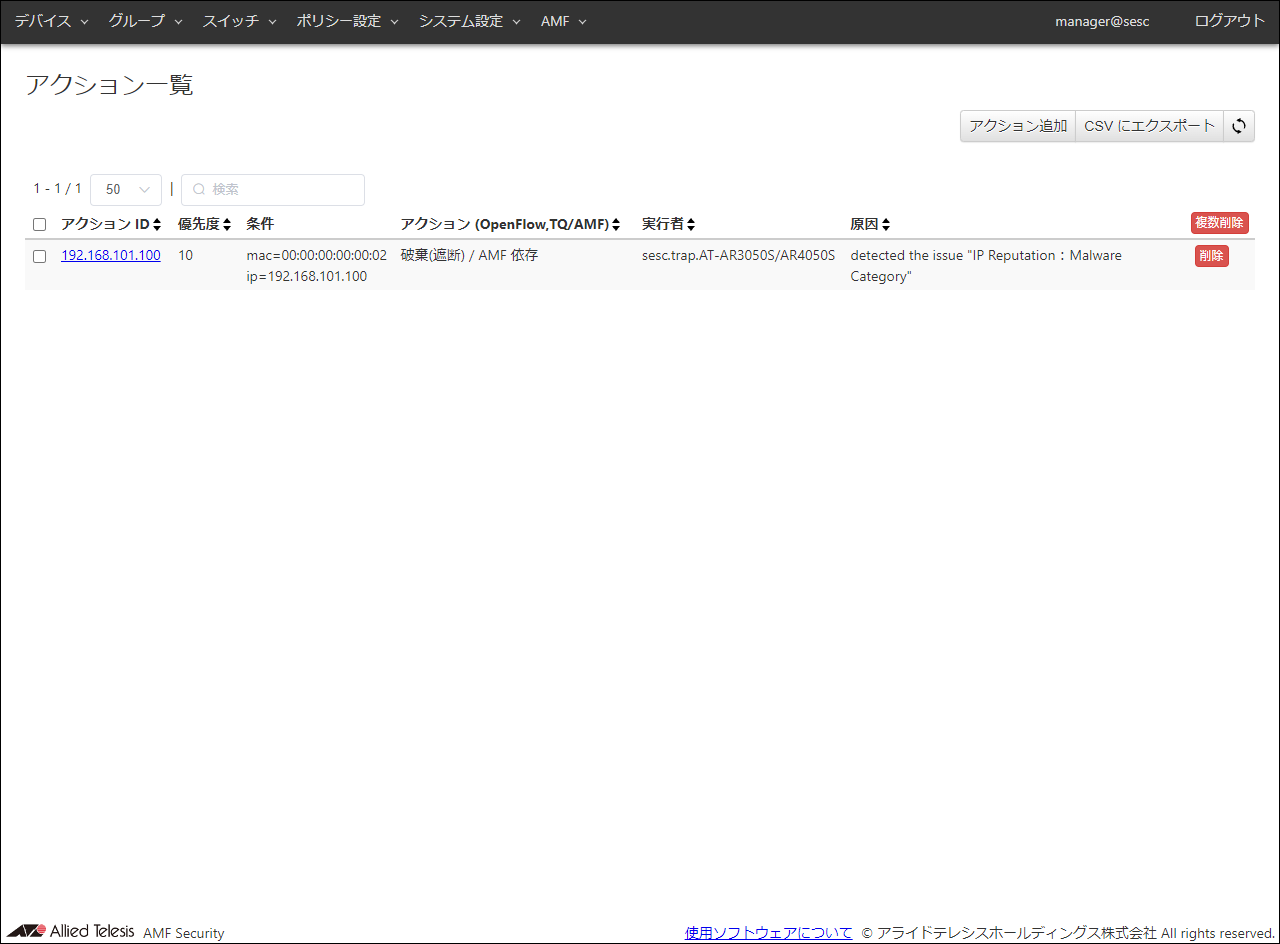

AMF Securityは、被疑端末を検出するセキュリティーソフトウェアや機器から情報を受信した際、または「ポリシー設定」/「アクション追加」画面でアクションを追加した際に、プロキシーノードに被疑端末の情報を通知します。この被疑端末の情報はAMF Security上に登録され、「ポリシー設定」/「アクション一覧」画面に表示されます。

なお、その情報を再度プロキシーノードに通知は行いません。

被疑端末の情報を保持しているプロキシーノードが再起動した場合、被疑端末の情報はプロキシーノードから削除されます。

再起動後、AMF Securityから被疑端末の情報の再通知はないため、プロキシーノードは被疑端末の情報を学習することはできません。

プロキシーノードに被疑端末の情報を学習させるためには、次の手順でAMF Securityから手動で被疑端末の情報を通知してください。

1. 「ポリシー設定」/「アクション一覧」画面を開きます。

2. 「CSV にエクスポート」ボタンをクリックし、CSVファイルを保存します。

3. 「システム設定」/「システム情報」画面を開きます。

4. 認証データの「インポート」ボタンをクリックして、「認証データのアップロード」画面を開きます。

5. 「ファイルを選択」ボタンをクリックし、保存したCSVファイルを選択して、「登録」ボタンをクリックします。

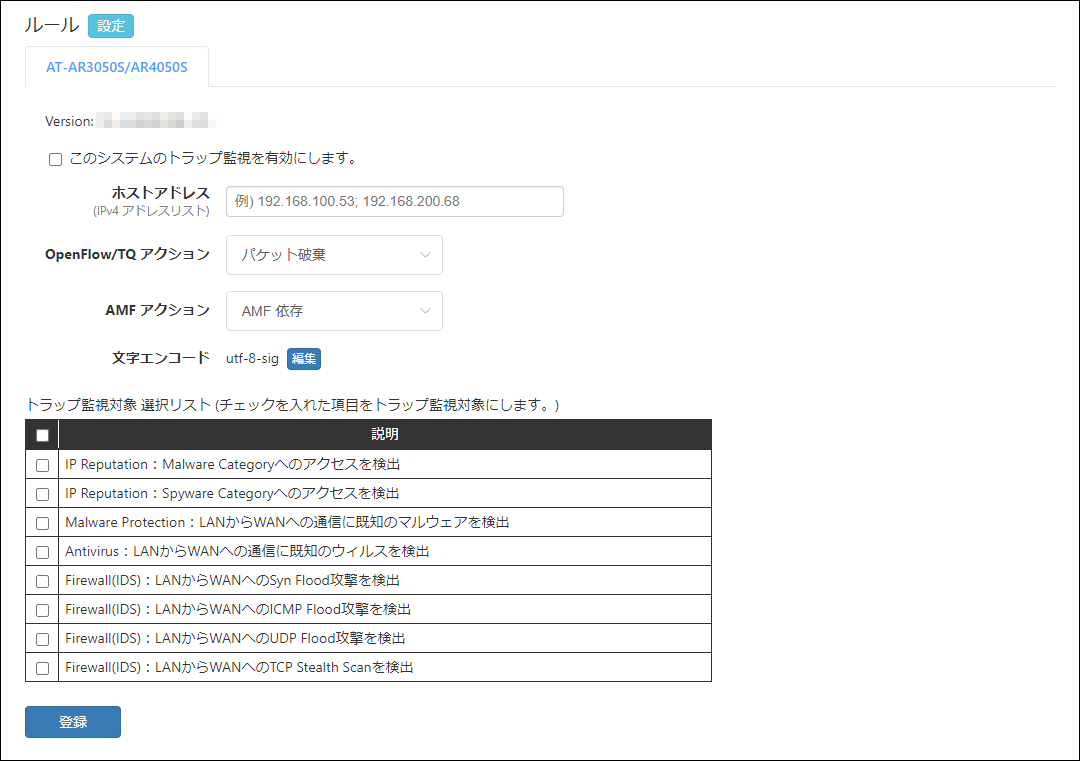

AMFアクション

AMF Securityは被疑端末の情報をプロキシーノードに通知する際に、通信遮断を指示するアクション(AMFアクション)を通知することができます。

AMF Securityで設定するAMFアクションは次のとおりです。

- AMF 依存

- 隔離

- パケット破棄

- リンクダウン

- IPフィルター

- ログ

「隔離」、「パケット破棄」、「リンクダウン」、「IPフィルター」、「ログ」を設定した場合は、エッジノード側に設定されたAMFアクションよりも優先して、これらのAMFアクションが実行されます。

「AMF 依存」を設定した場合は、AMF SecurityからAMFアクションは送信されず、エッジノード側で設定されたAMFアクションが実行されます。

複数の外部連携アプリケーションを併用する場合など、AMFマスターに被疑デバイスの情報が複数送信されるようなケースでは同一のAMFアクションを設定してください。

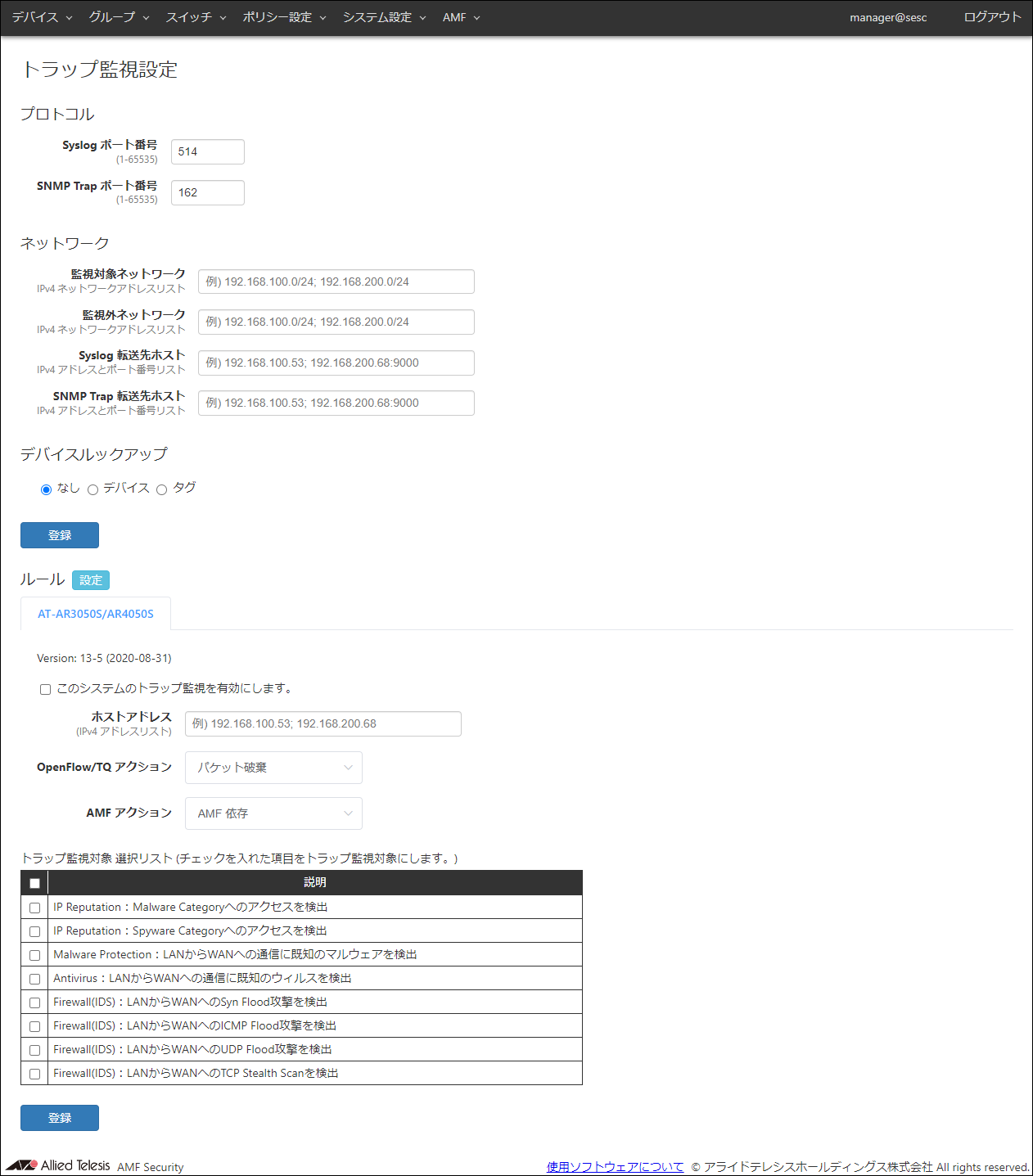

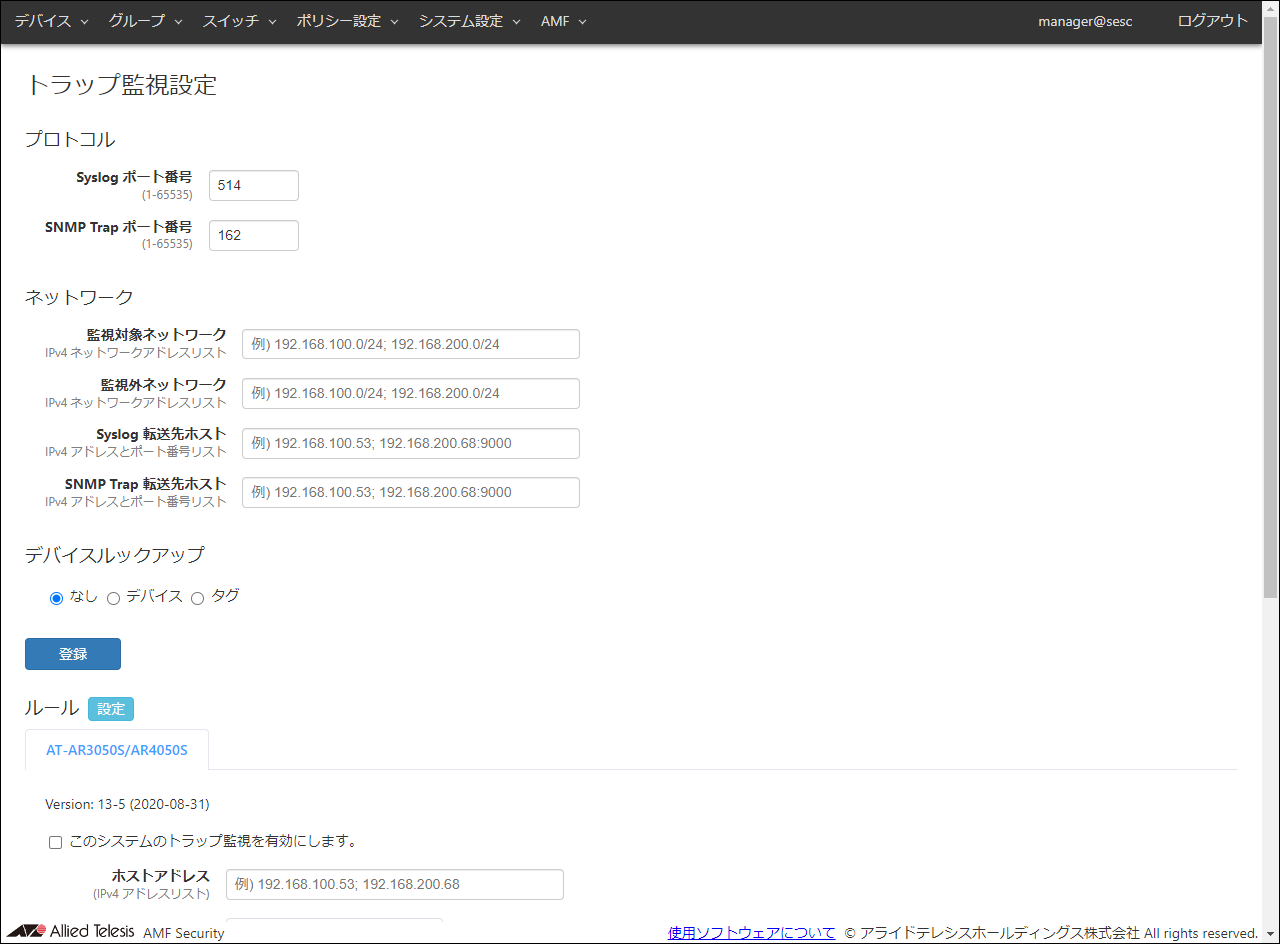

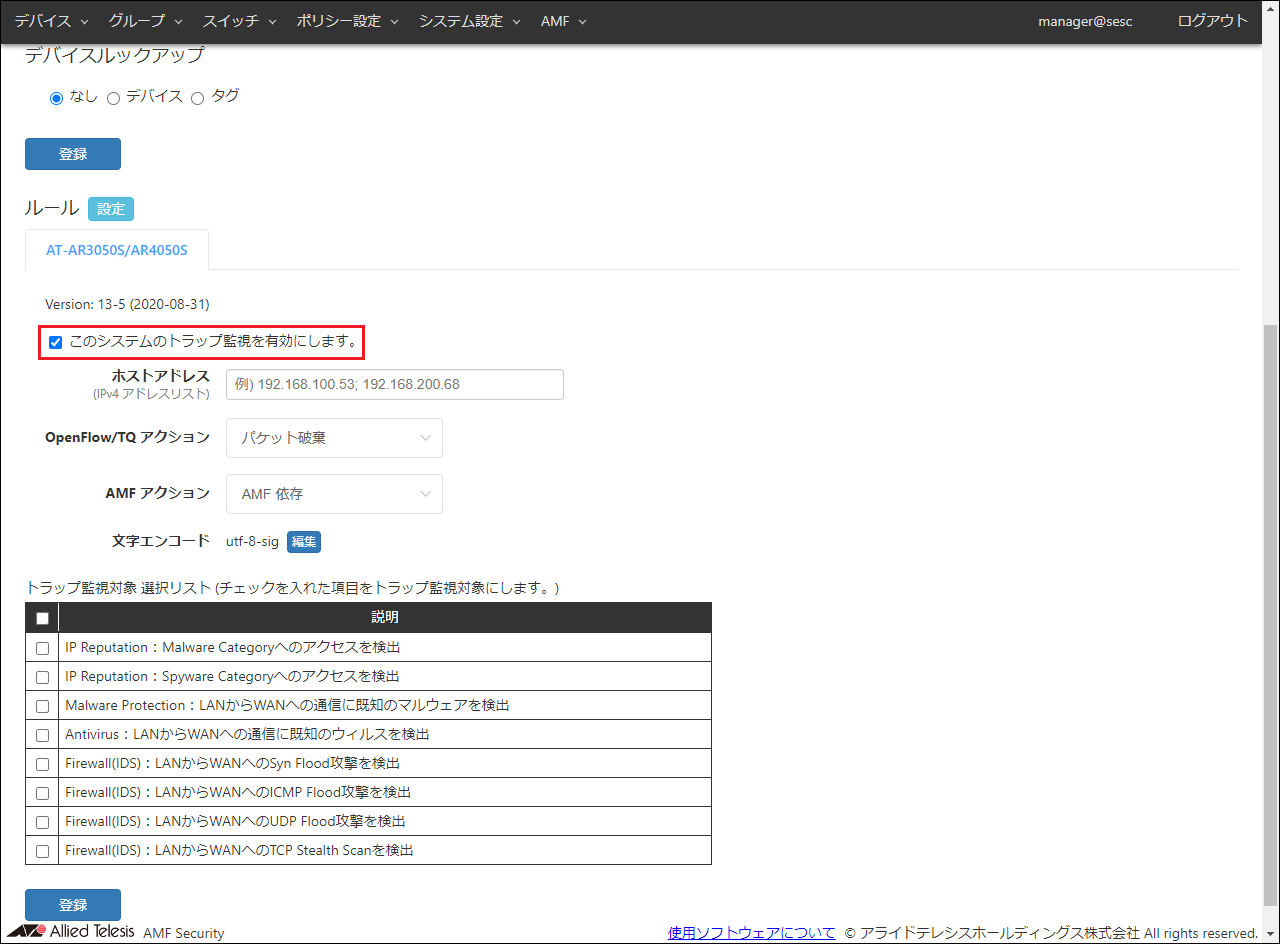

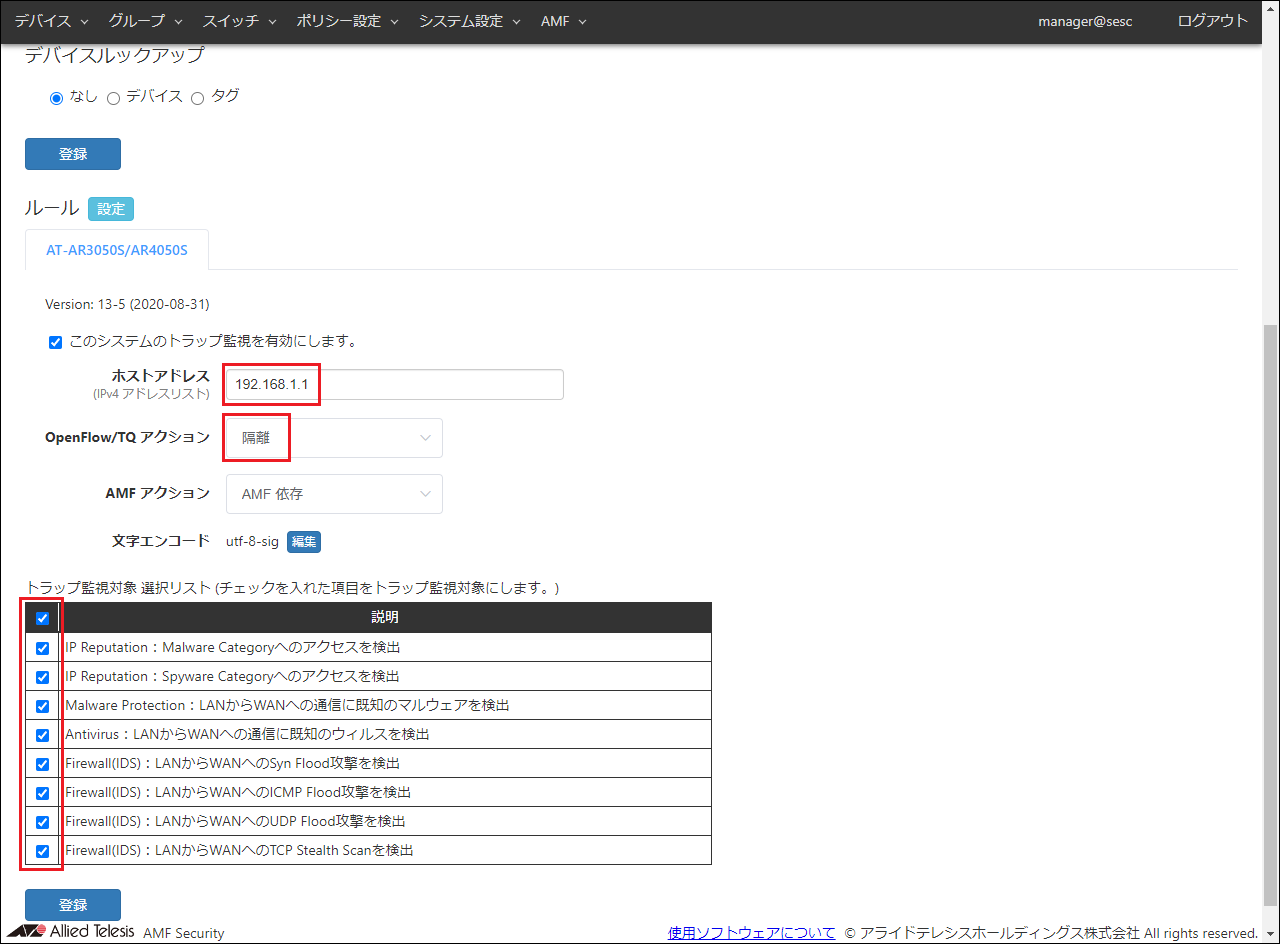

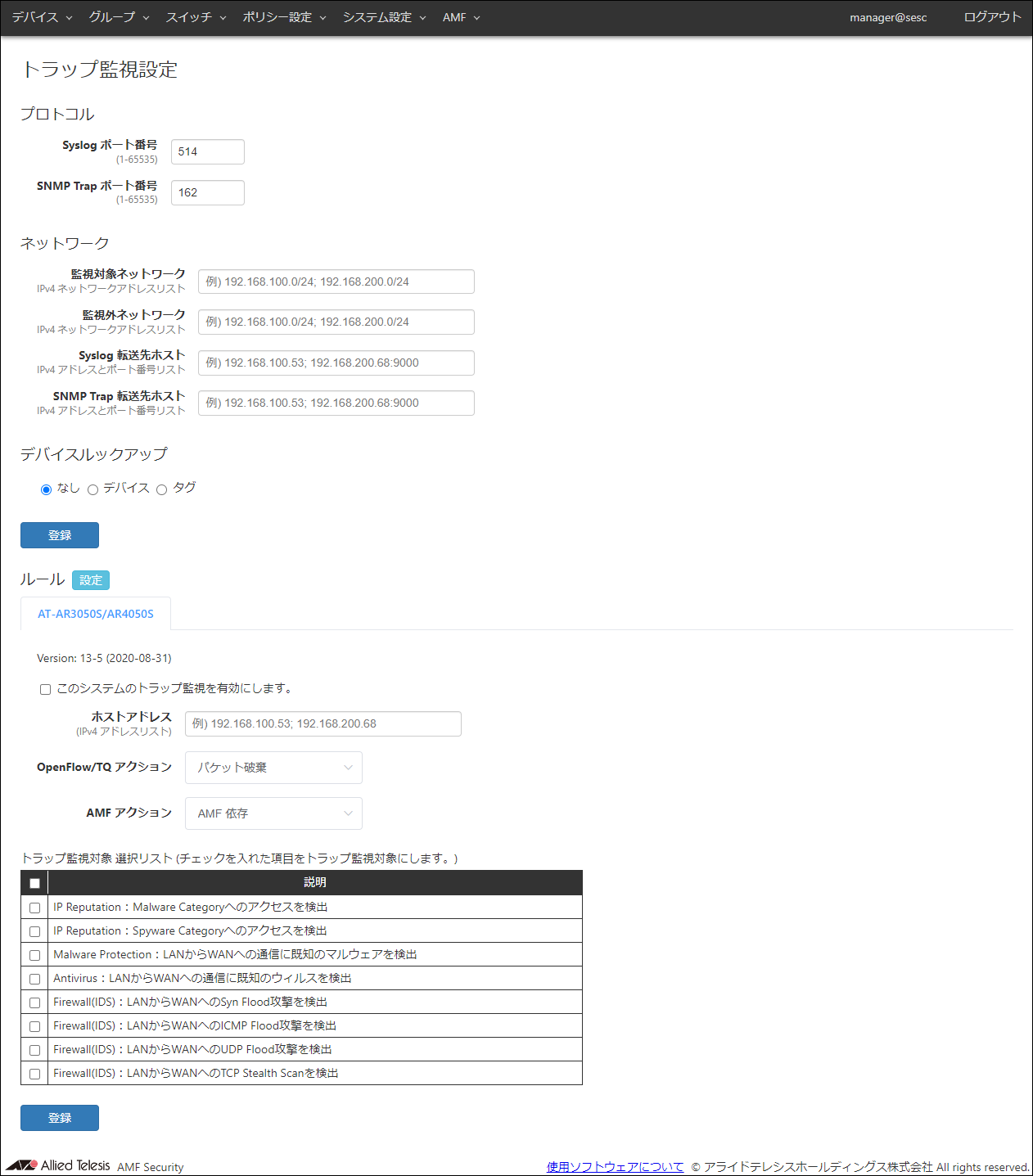

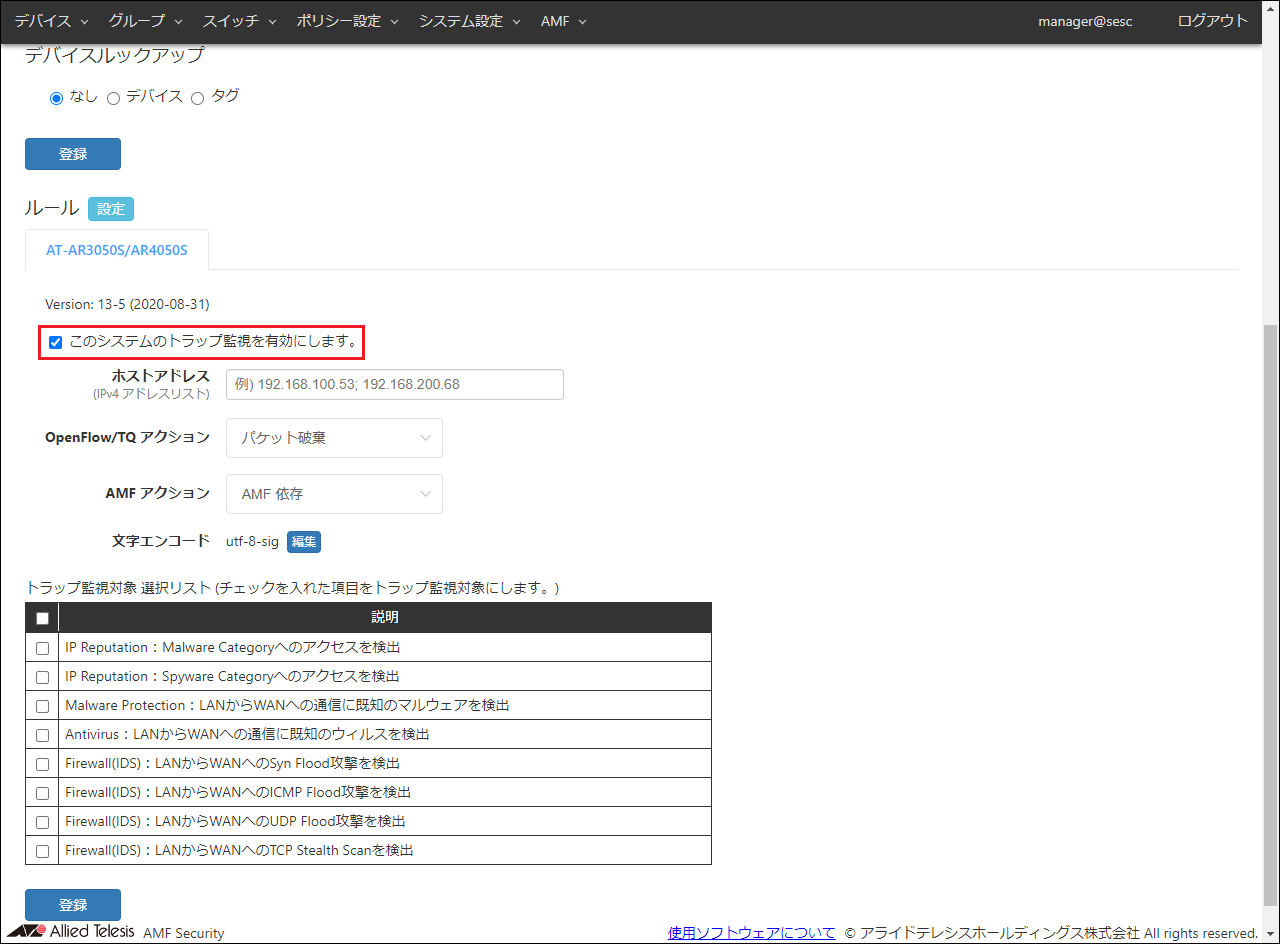

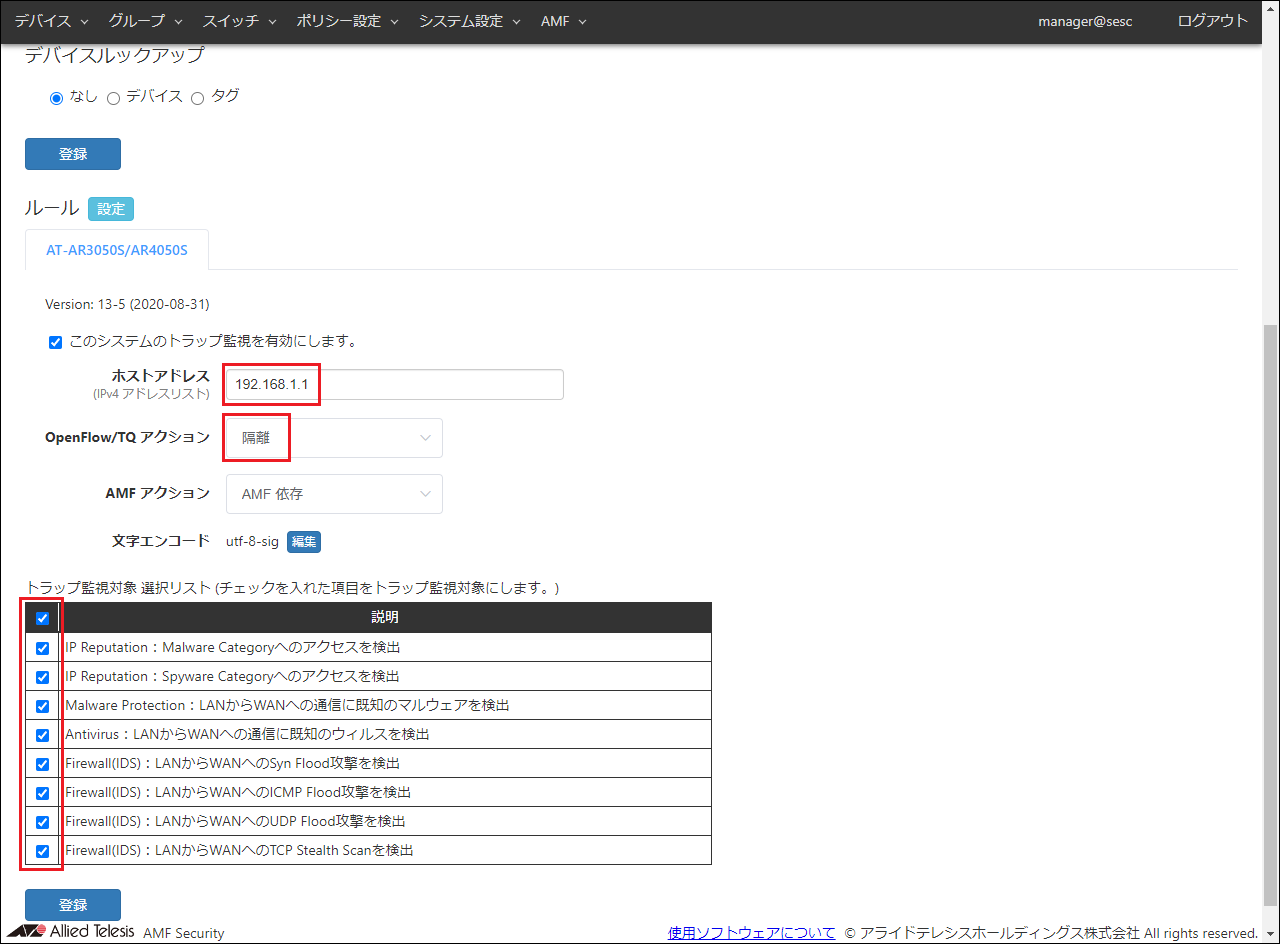

外部連携アプリケーションのAMFアクションの設定は「システム設定」/「トラップ監視設定」画面の「ルール」で行います。

「ポリシー設定」/「アクション一覧」画面で既に登録されている被疑デバイスのAMFアクションを変更したい場合には、先に登録されているアクションを削除してから、新しいアクションを登録してください。

ホワイトリストポートで「隔離」アクションを併用する場合は、お使いのAlliedWare Plus機器のプロキシーノード、エッジノードの双方ともファームウェアバージョン 5.5.0-2.x 以降が必要です。

ホワイトリストで許可された端末であっても、AMFアクションの対象となった場合、該当端末からの通信はアクションに従った処理になります。

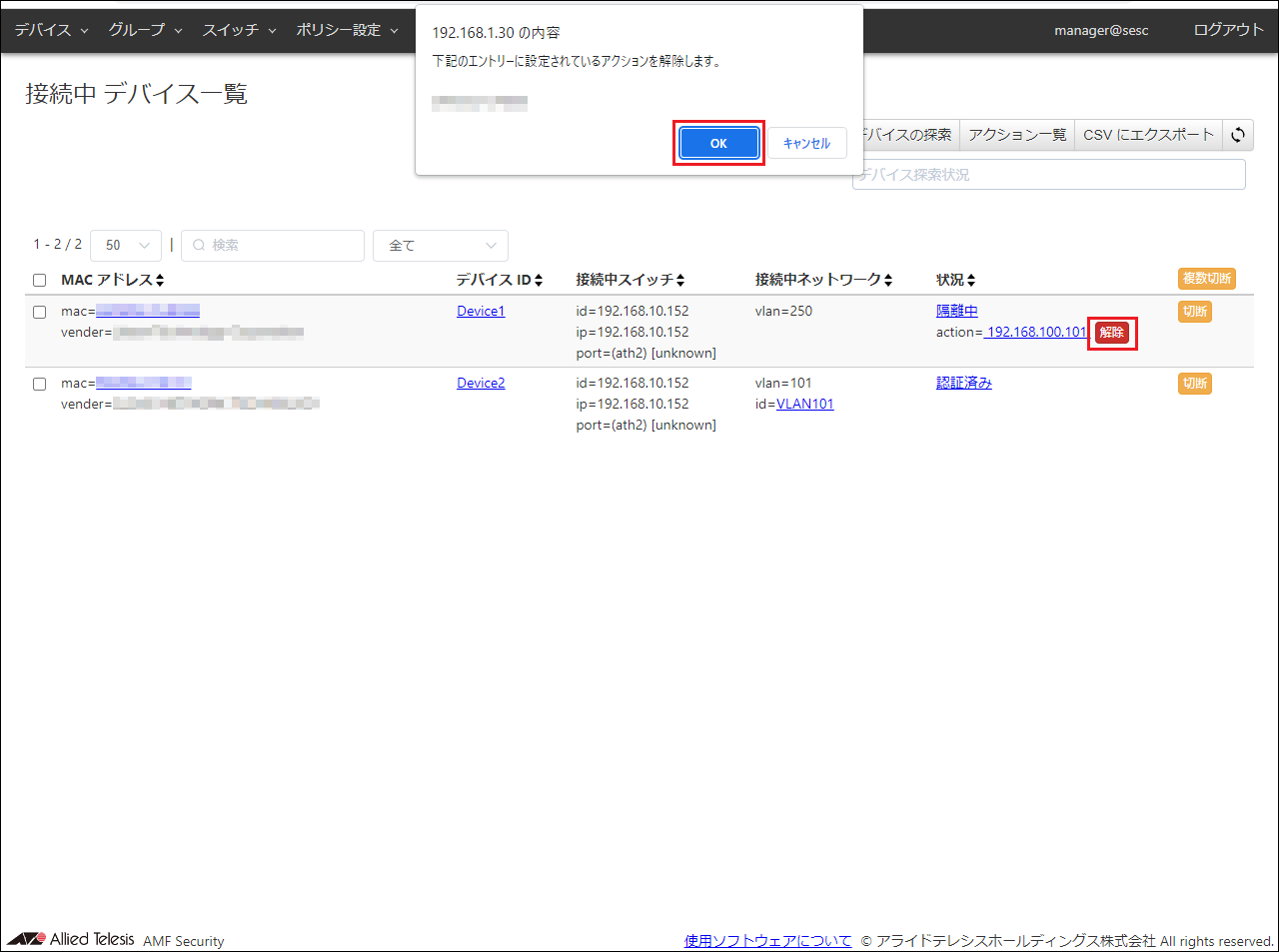

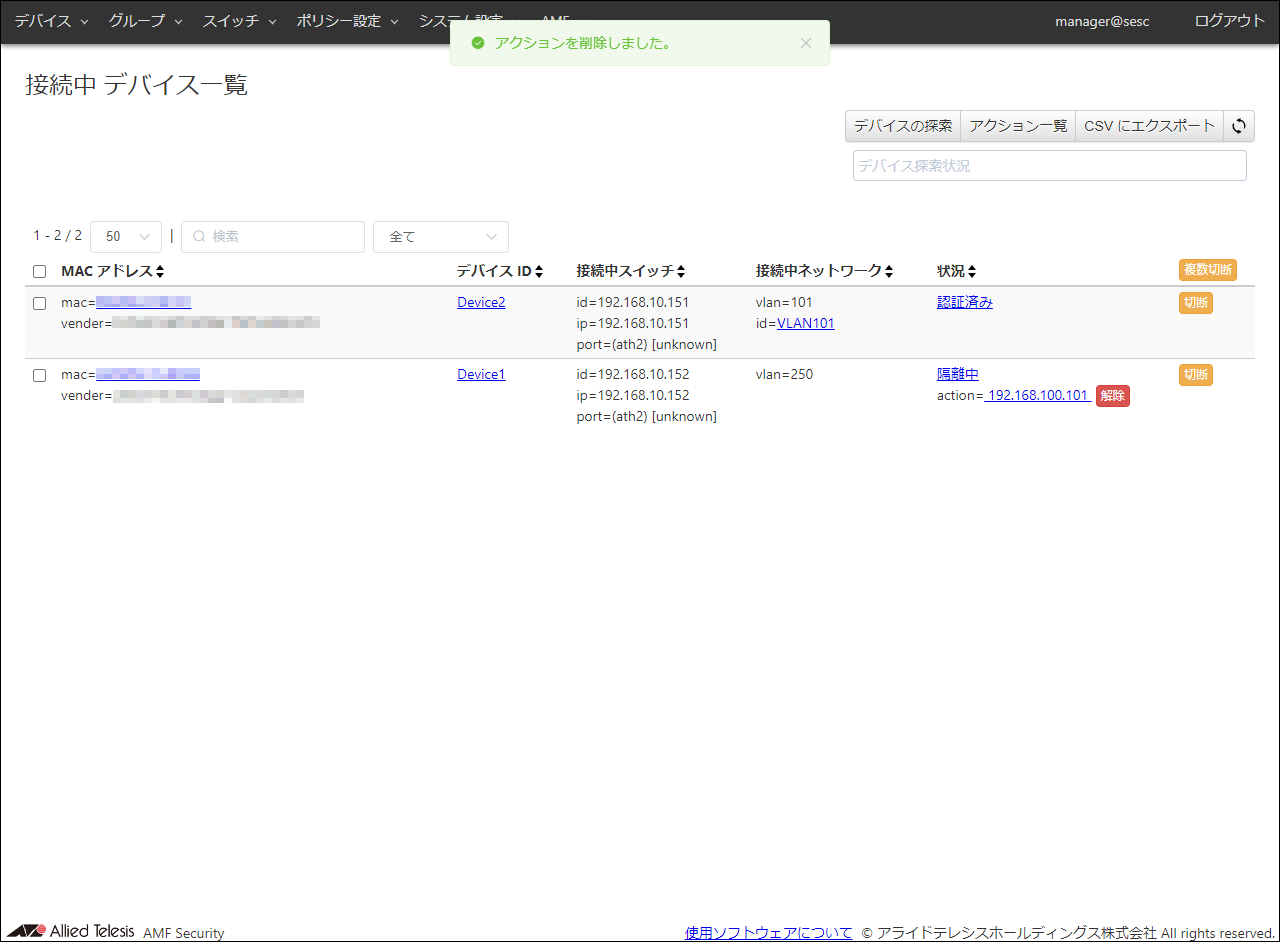

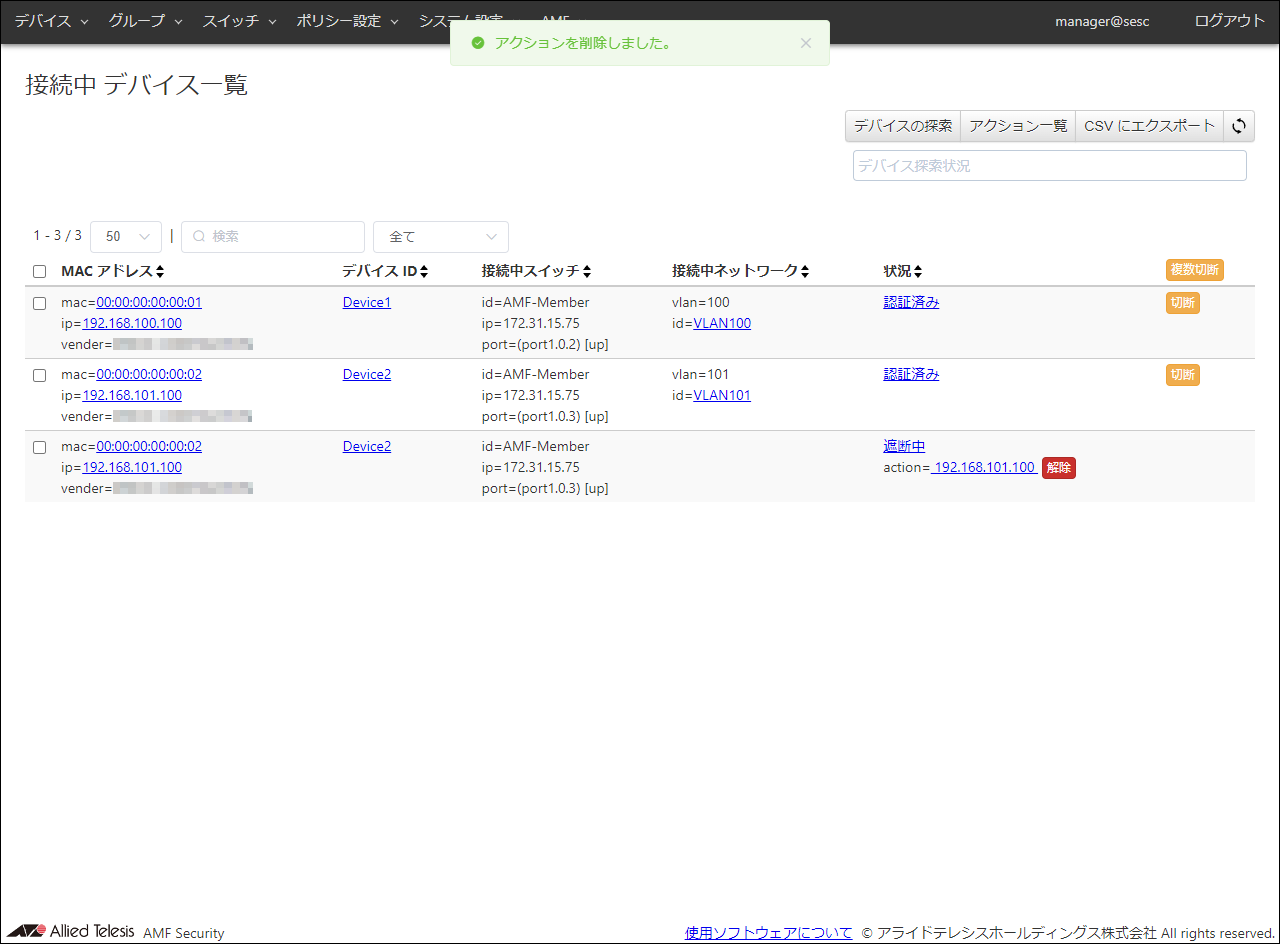

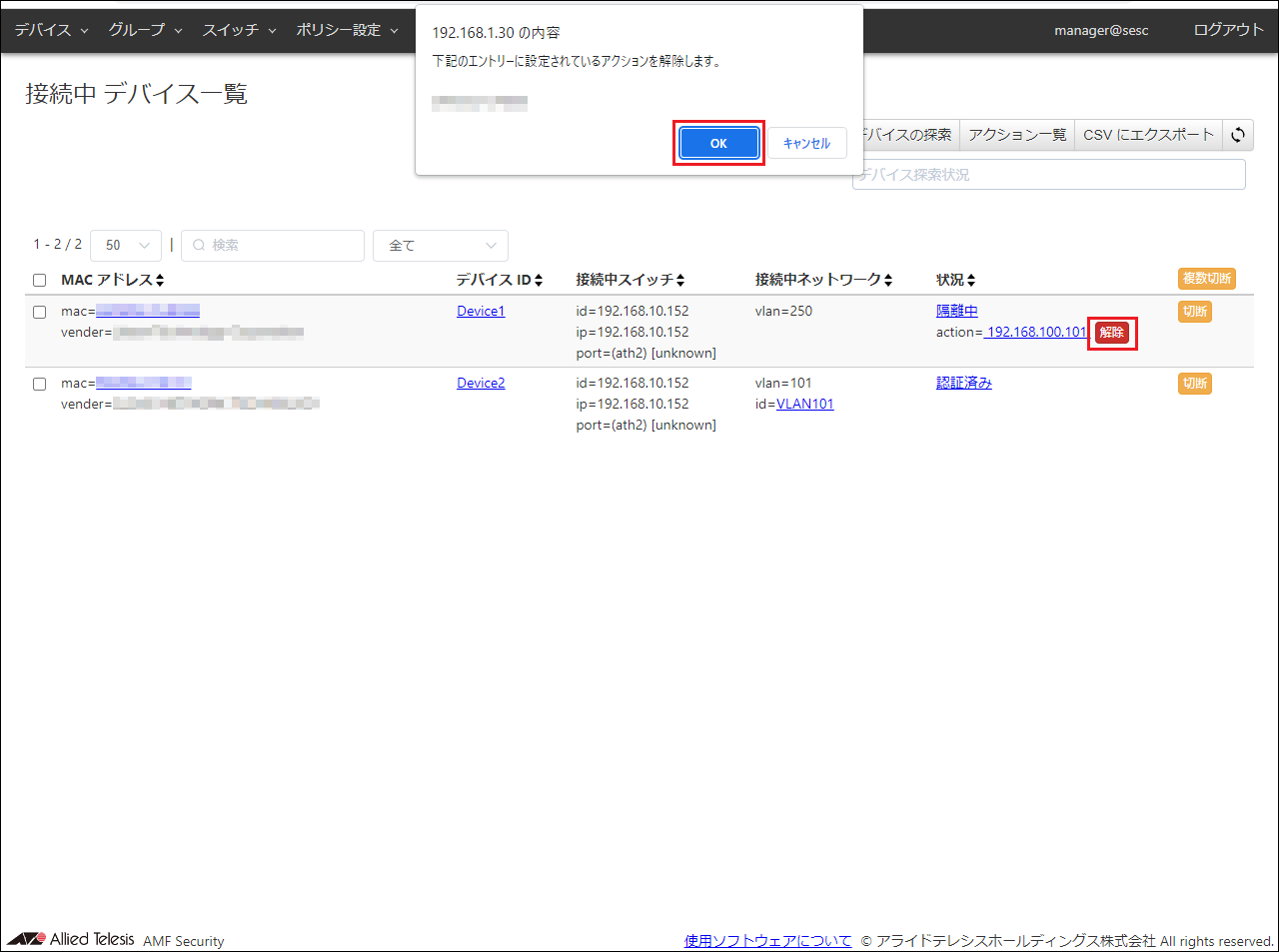

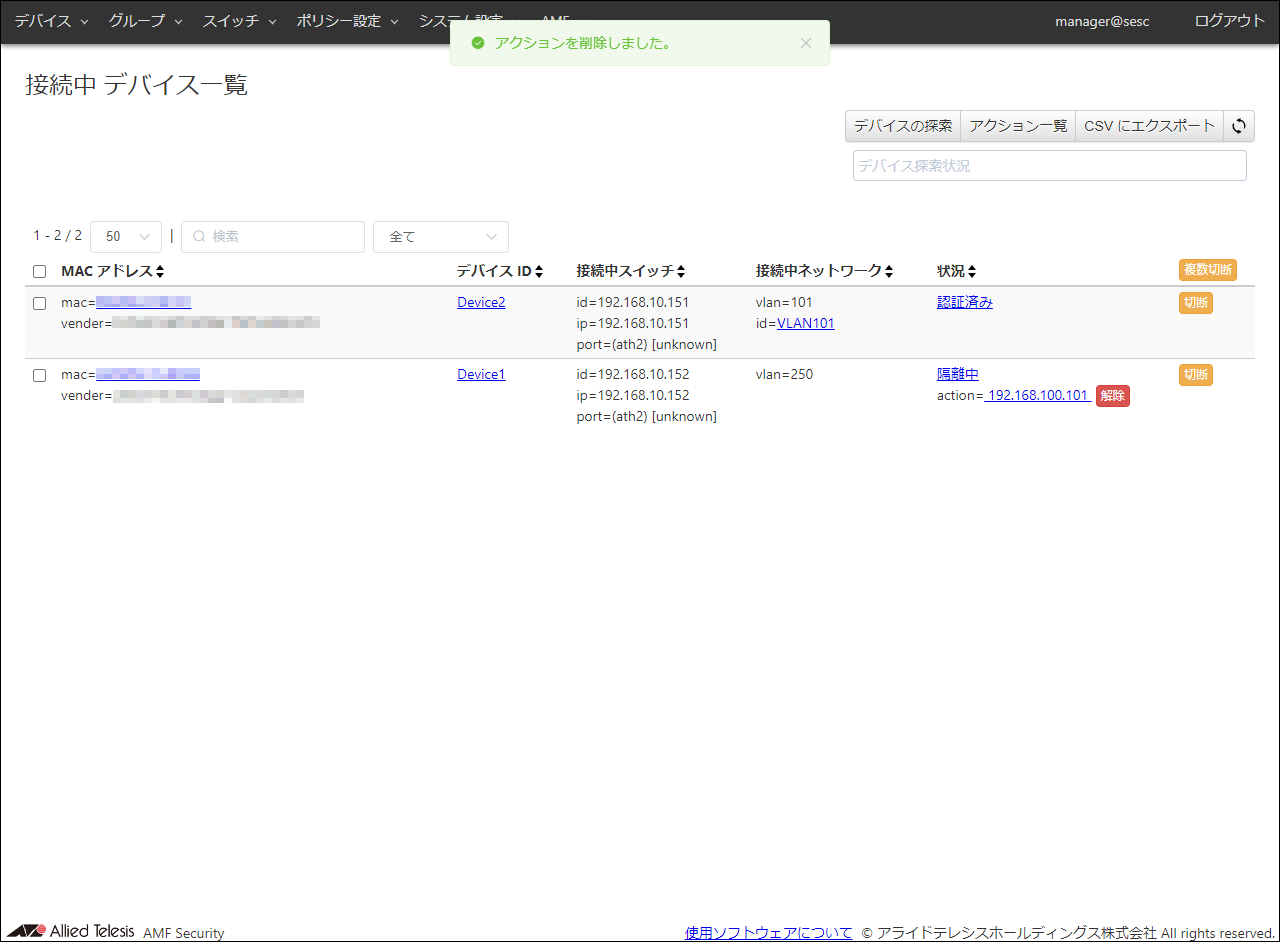

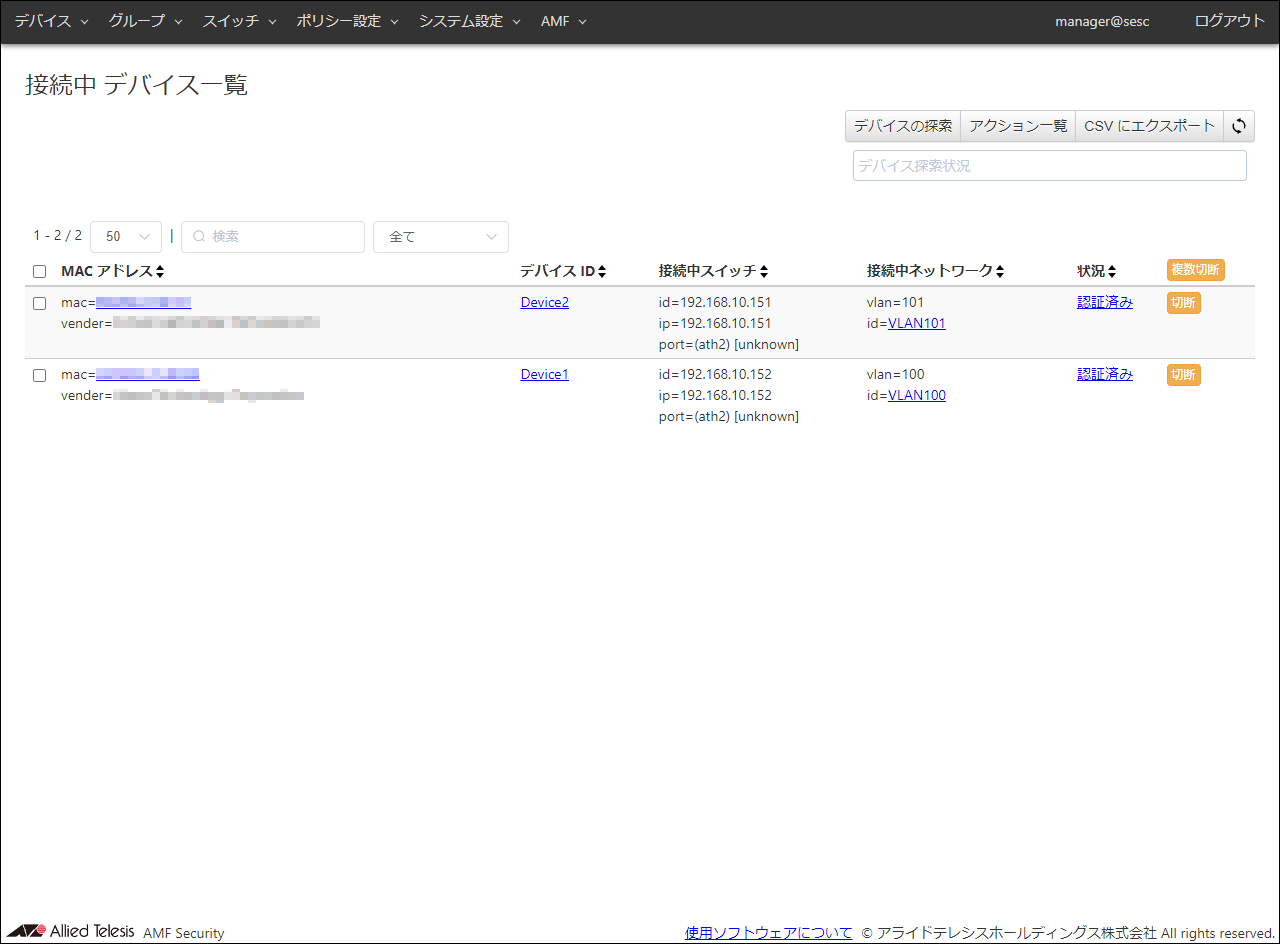

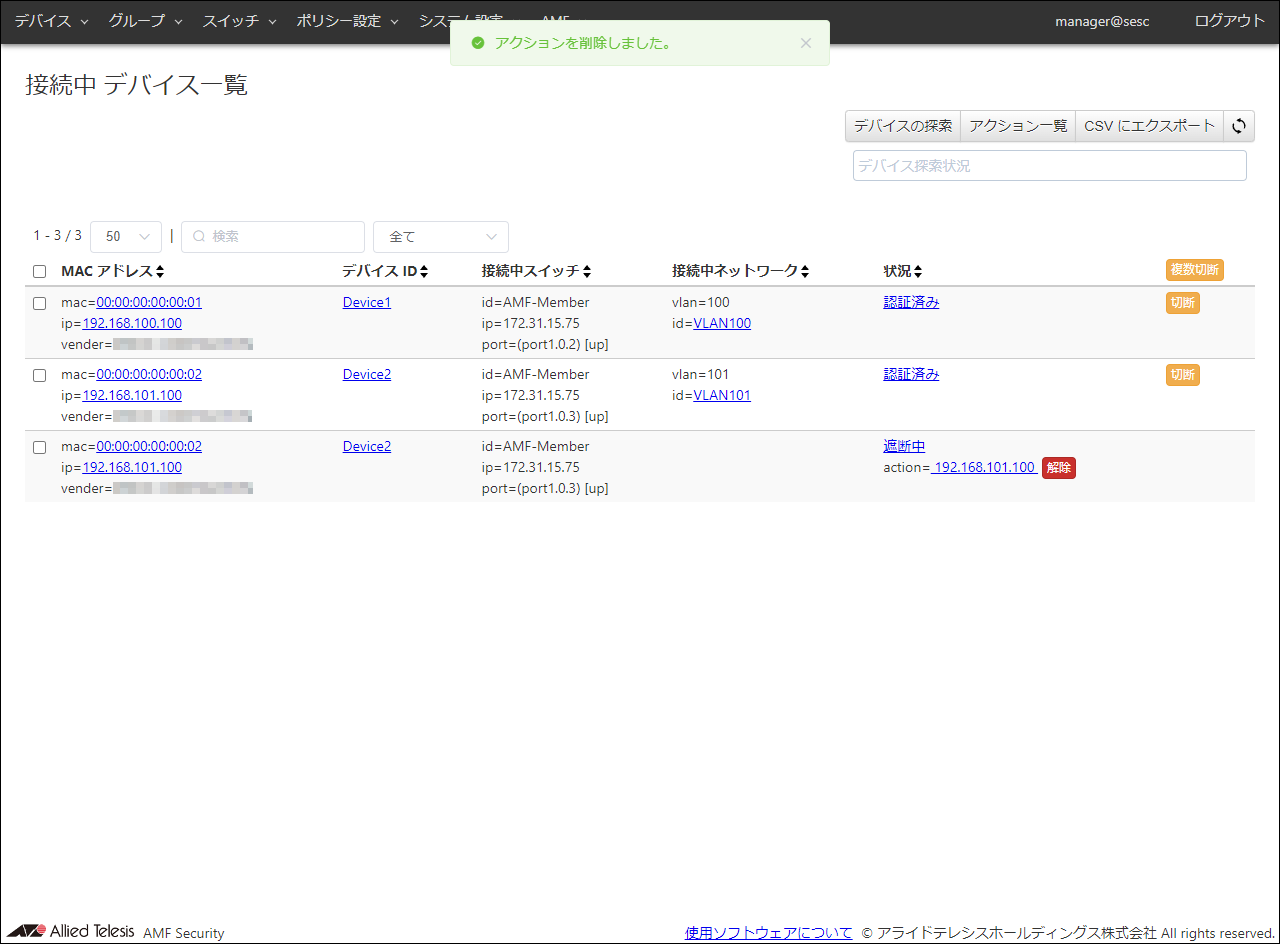

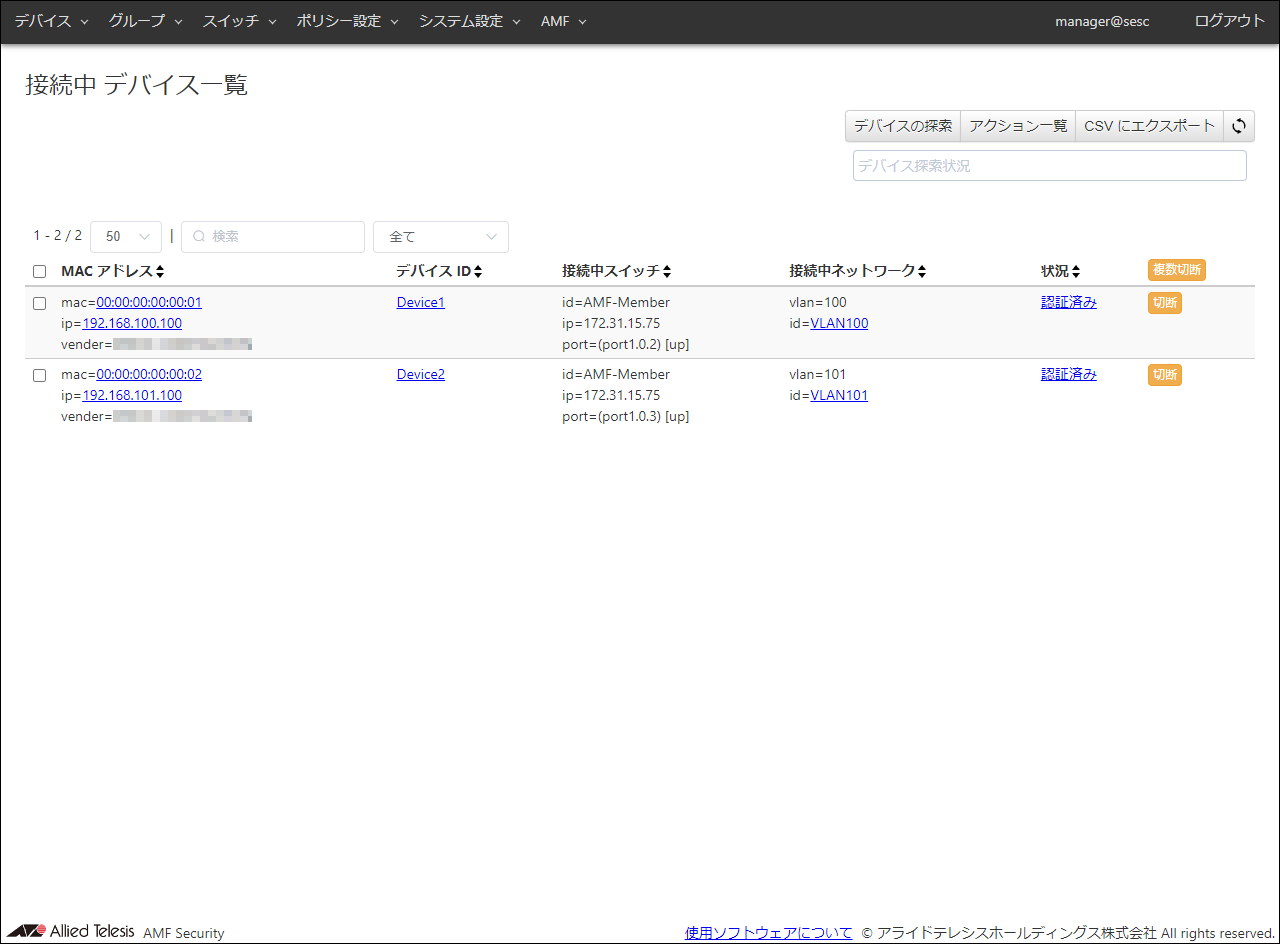

被疑端末の遮断解除

被疑端末の遮断を解除(被疑端末の情報を削除)する場合には、「ポリシー設定」/「アクション一覧」画面で該当のアクションを削除します。該当のアクションを削除すると、AMF Securityはプロキシーノードに被疑端末情報を削除するよう通知します。

プロキシーノード上でコマンドを実行することで遮断を解除することもできますが、その場合、プロキシーノードからAMF Securityに被疑デバイス情報を削除する指示は出しません。そのため、AMF Security上では被疑デバイス情報を保持したままになりますので、必要に応じて「ポリシー設定」/「アクション一覧」画面で該当のアクションを削除してください。

プロキシーノード上で実行するコマンドについては、お使いのAlliedWare Plus機器のコマンドリファレンスをご参照ください。

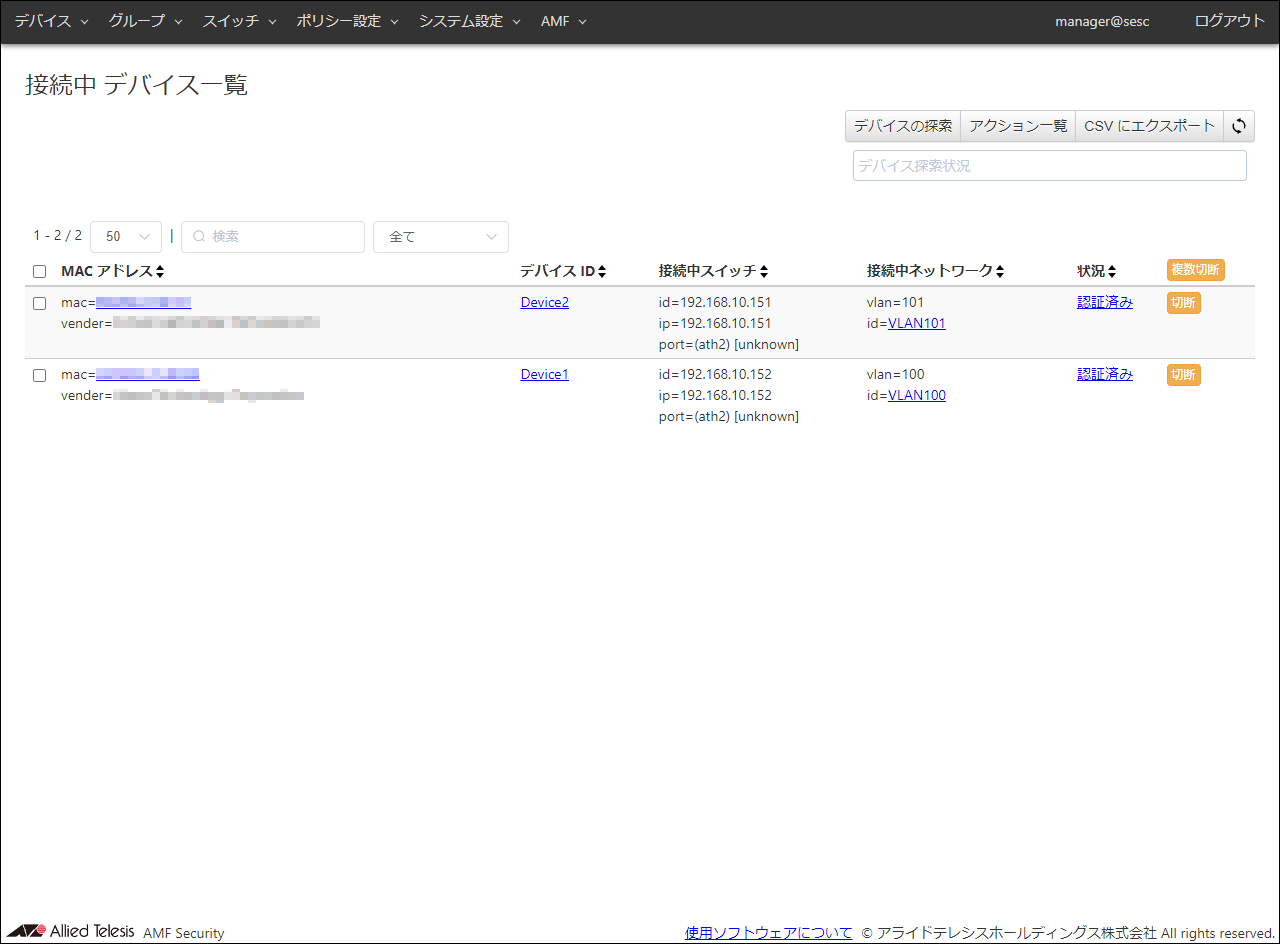

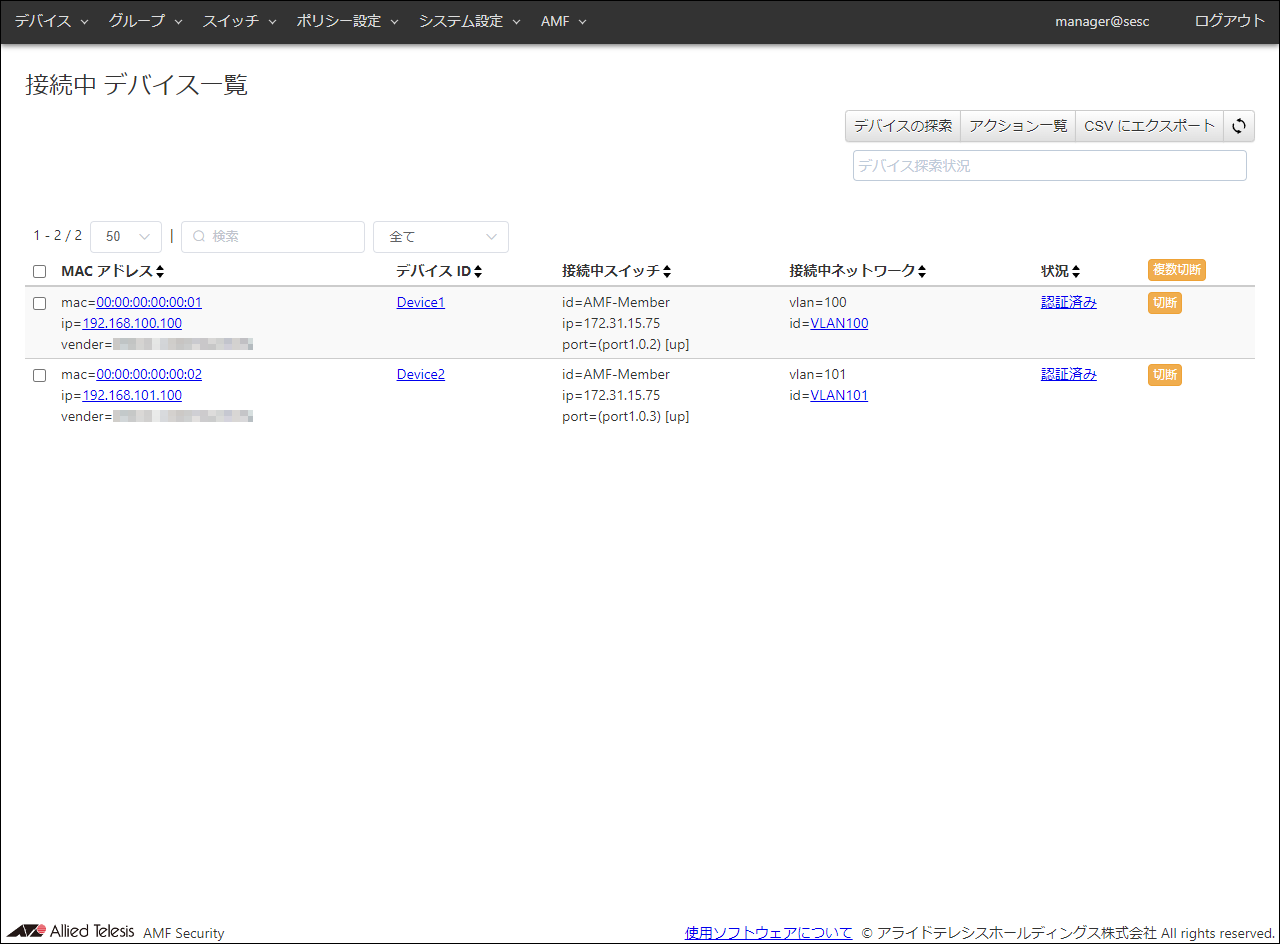

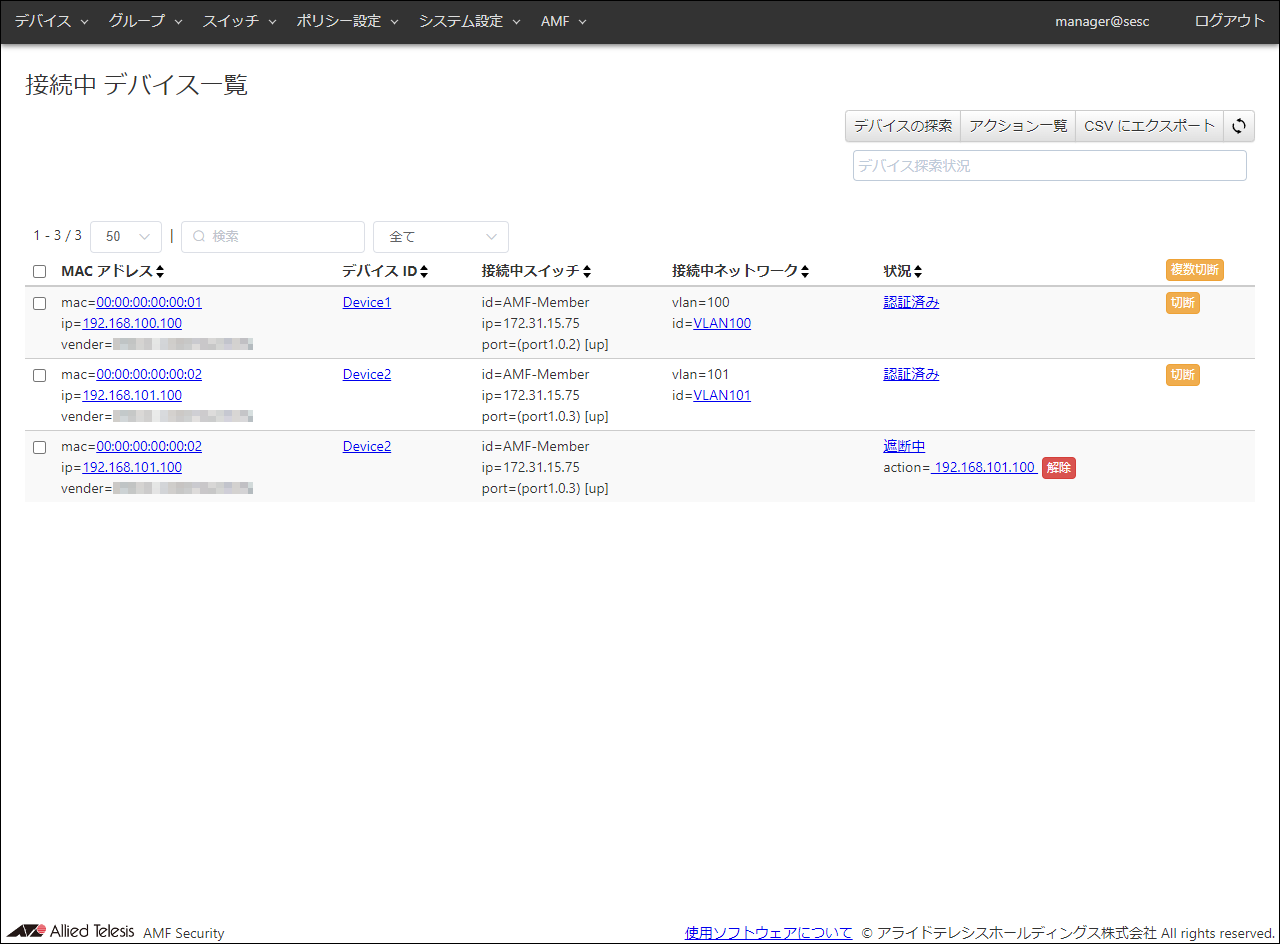

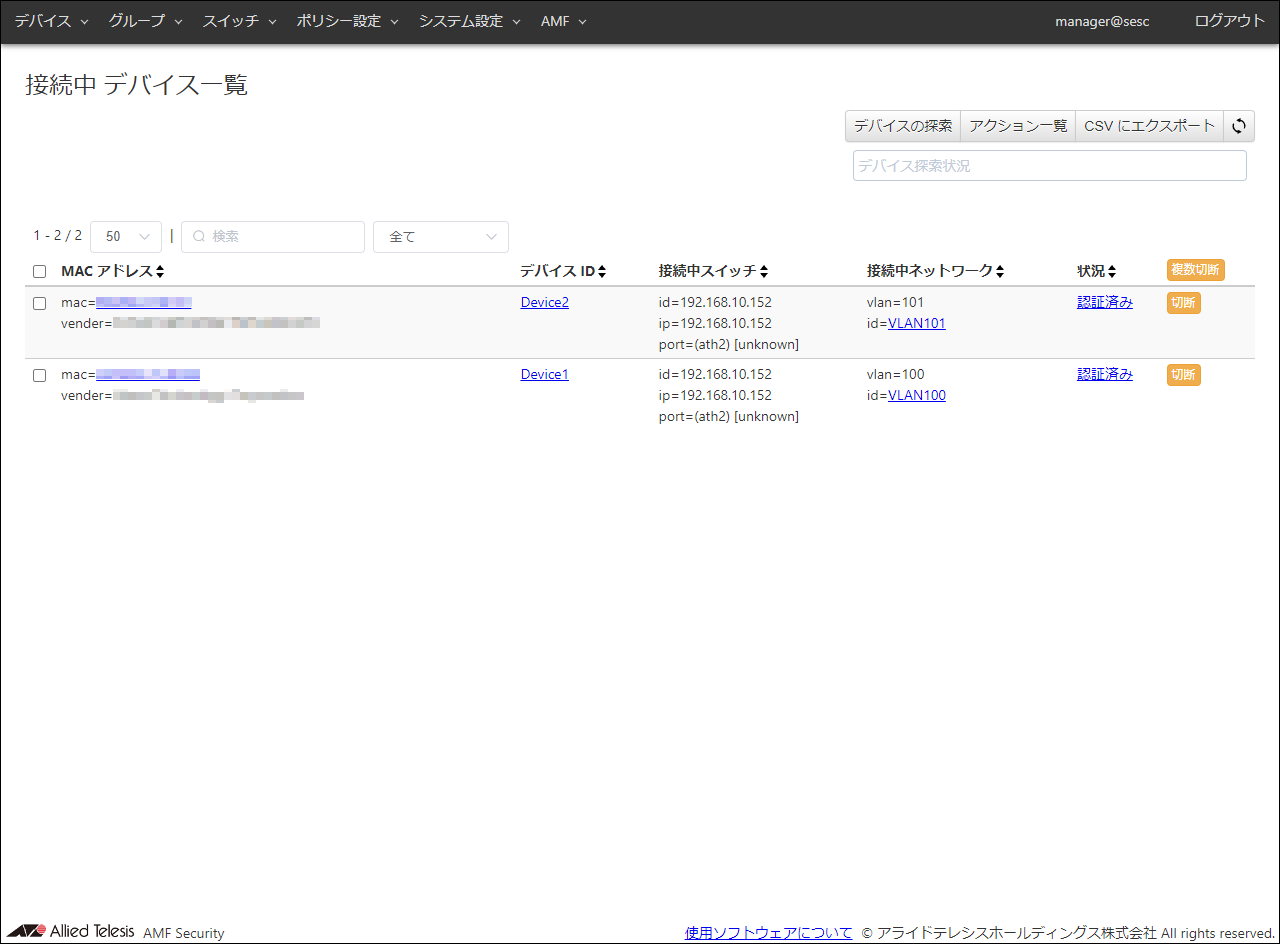

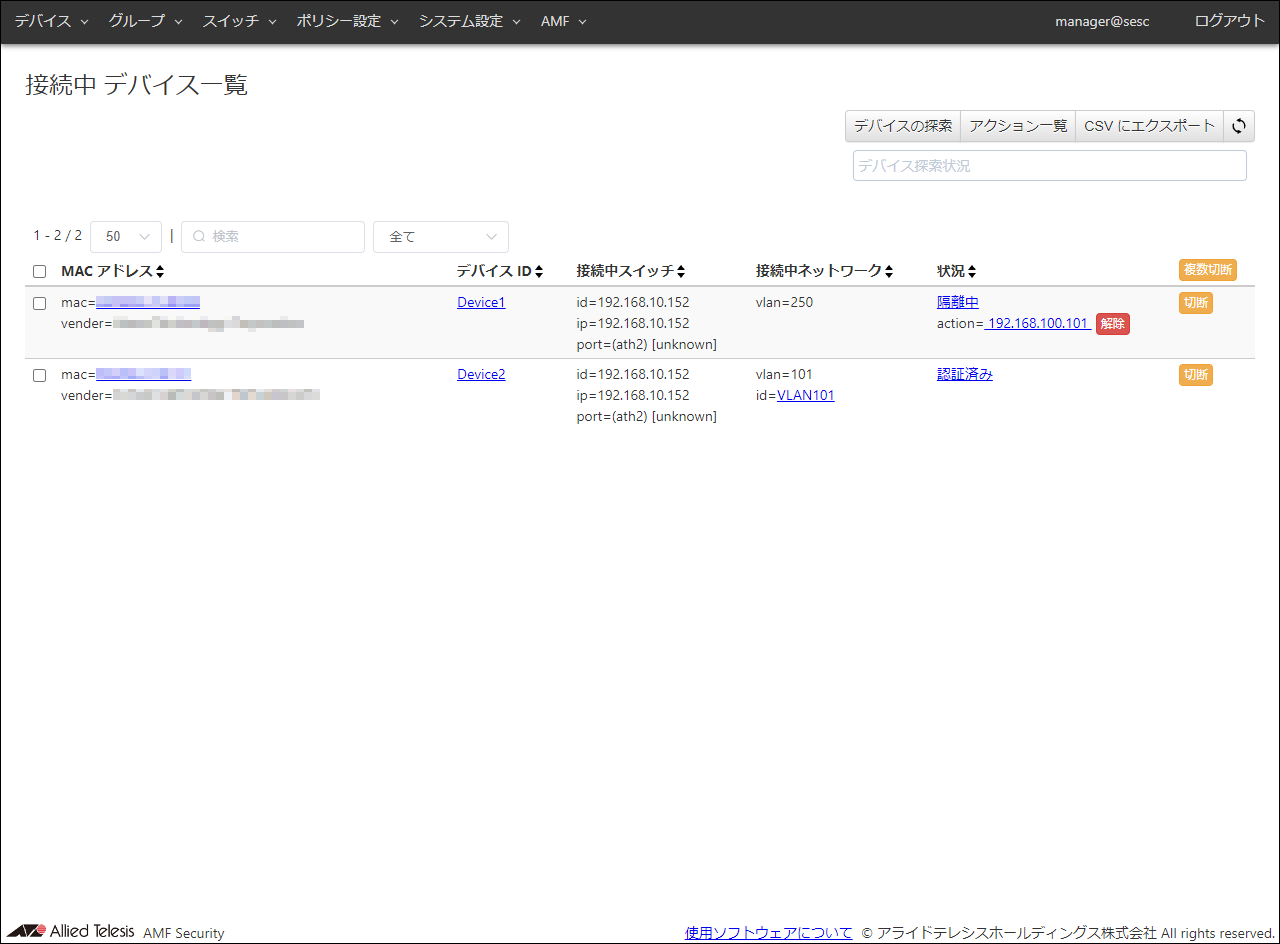

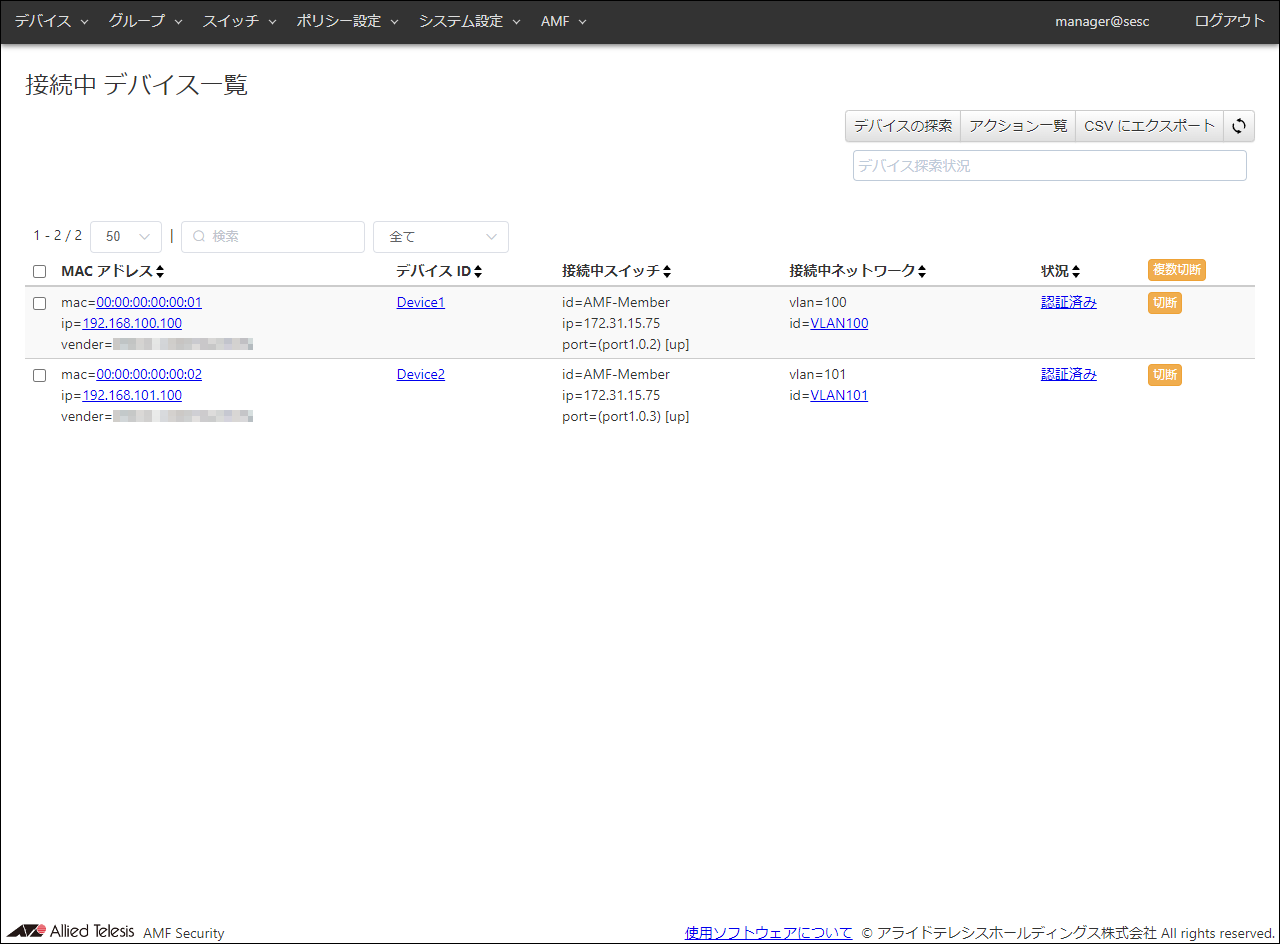

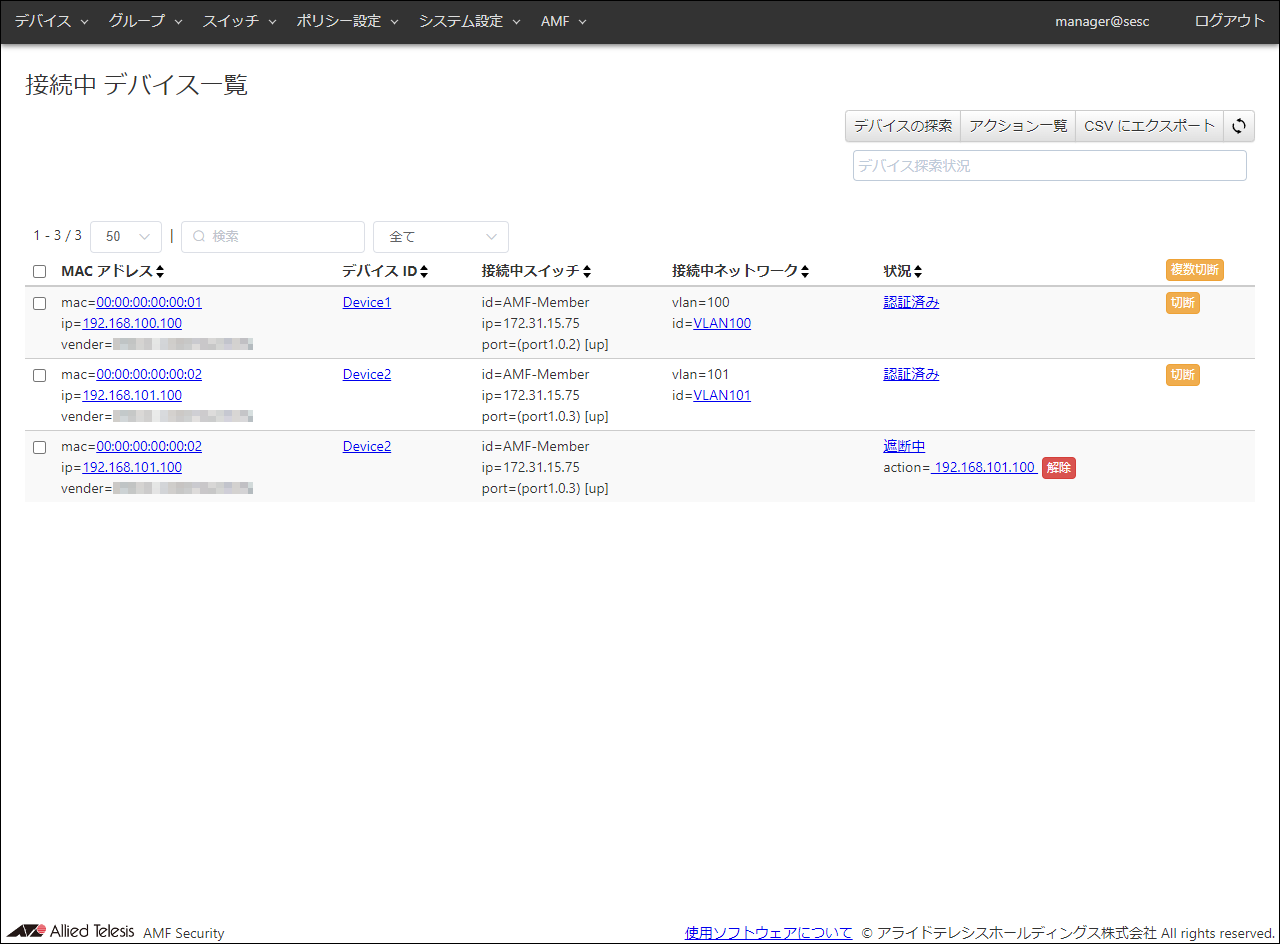

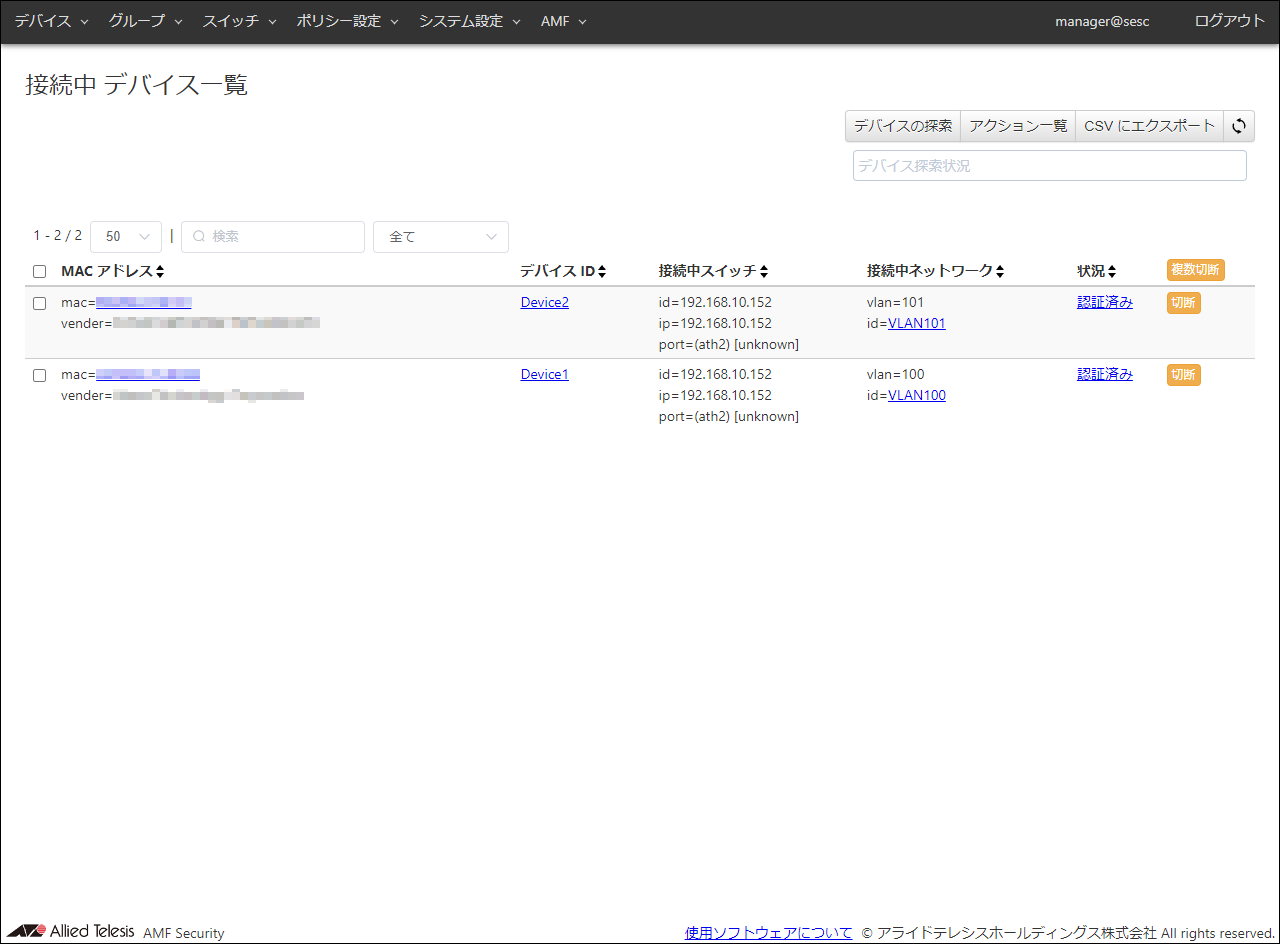

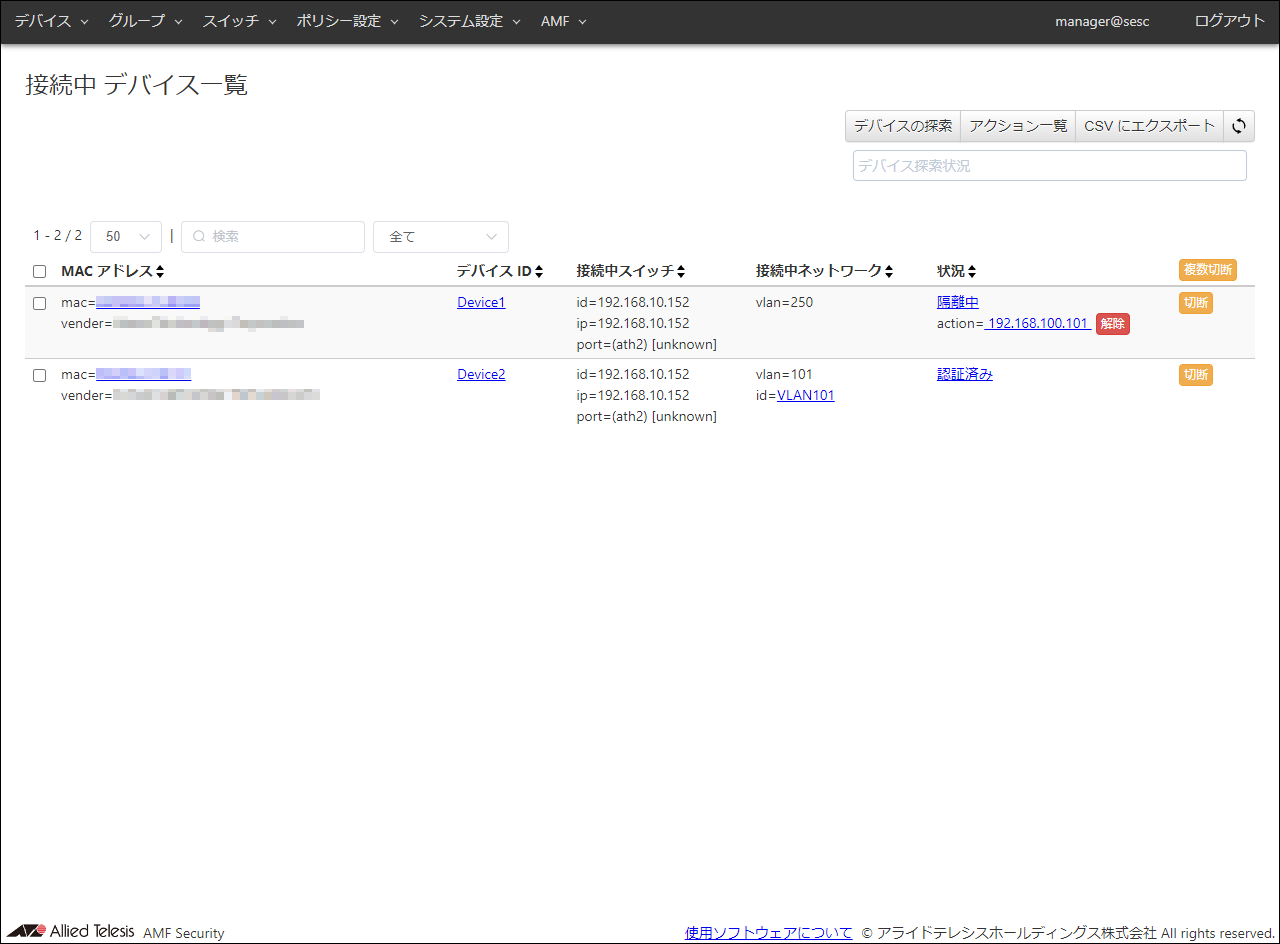

被疑端末の遮断ステータスの表示とメール送信

エッジノードでAMFアクションが適用された被疑端末のステータスは、「デバイス」/「接続中 デバイス一覧」画面に表示されます。

これは、AMF Securityが30秒間隔で定期的にプロキシーノードに問い合わせを行って情報を取得します。

本機能を使用するには、お使いのAlliedWare Plus機器のプロキシーノード、エッジノードの双方ともファームウェアバージョン 5.5.0-0.x 以降が必要です。

また、「システム設定」/「メール通知設定」画面でAMF Securityのメール通知設定を行うことで、メールを送信することもできます。

- 「遮断時にメールを送信します。」→「パケット破棄」、「リンクダウン」、「IPフィルター」、「ログ」のアクションで遮断された場合にメールを送信

- 「隔離時にメールを送信します。」→「隔離」のアクションで隔離された場合にメールを送信

AMF Securityがプロキシーノードに問い合わせを行った際に、被疑端末の情報に更新(別のスイッチに移動後に再度遮断等)があった場合は、「デバイス」/「接続中 デバイス一覧」画面に表示した情報を更新し、メール送信も行われます。

AMFマスター(プロキシーノード)、AMFメンバー(エッジノード)の設定

管理するAMFノードで以下は必須の設定です。

- すべてのAMFノード(プロキシーノード、エッジノードの双方)で service atmf-application-proxyコマンドを有効

- すべてのAMFノード(プロキシーノード、エッジノードの双方)で service httpコマンドを有効

- すべてのAMFノード(プロキシーノード、エッジノードの双方)で共通のユーザーを権限レベル15(特権レベル)で設定

- AMFマスター(プロキシーノード)で atmf topology-gui enableコマンドを有効

- AMFメンバー(エッジノード)の端末接続ポートで application-proxy threat-protectionコマンドを設定

詳細な設定については、お使いのAlliedWare Plus機器のコマンドリファレンスをご参照ください。

なお、プロキシーノードとなるAlliedWare Plus機器の機種によっては、AMFアプリケーションプロキシー機能を利用するために、別途ライセンスが必要となる場合があります。

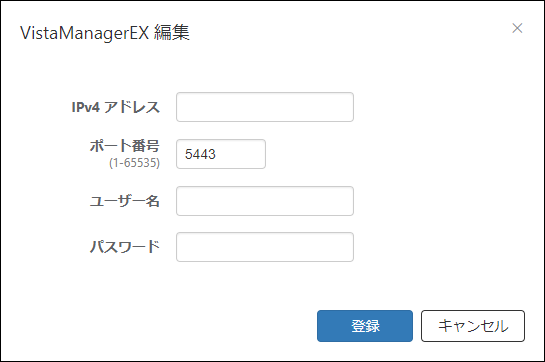

AMF Securityの設定

AMFアプリケーションプロキシーブラックリスト機能を利用するためには、AMF SecurityにAMFマスター(プロキシーノード)のIPアドレス、権限レベル15(特権レベル)のアカウントのユーザー名とパスワードを設定する必要があります。

- 「AMF」/「AMF アプリケーションプロキシー 設定」画面を表示します。

- 「追加」ボタンをクリックします。

- 「IPv4 アドレス」に、AMFマスター(プロキシーノード)のIPアドレスを入力します。

- 「ユーザー名」、「パスワード」に、AMFマスター(プロキシーノード)に設定されている権限レベル15(特権レベル)のアカウントのユーザー名とパスワードを入力します。

- ダイアログ下部の「登録」ボタンをクリックします。

本設定を行うと、AMFマスター(プロキシーノード)への定期問い合わせ(30秒間隔)を行うようになります。

AMF Securityと連携するアプリケーションの設定については、「システム設定」/「トラップ監視設定」をご参照ください。

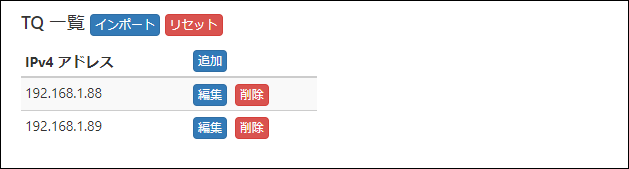

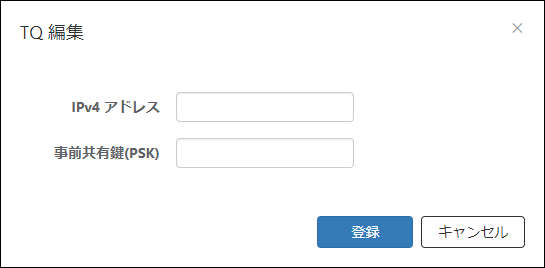

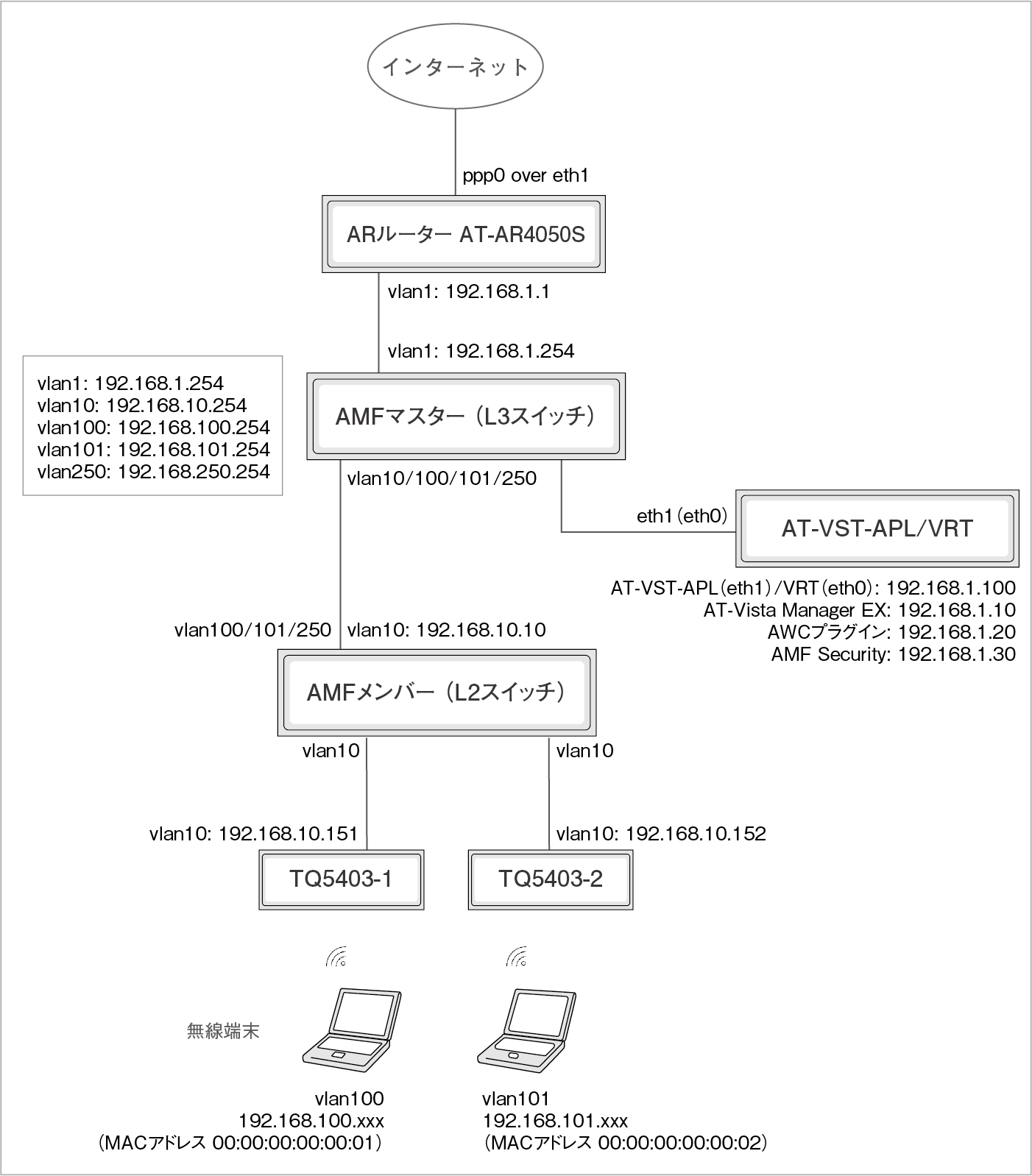

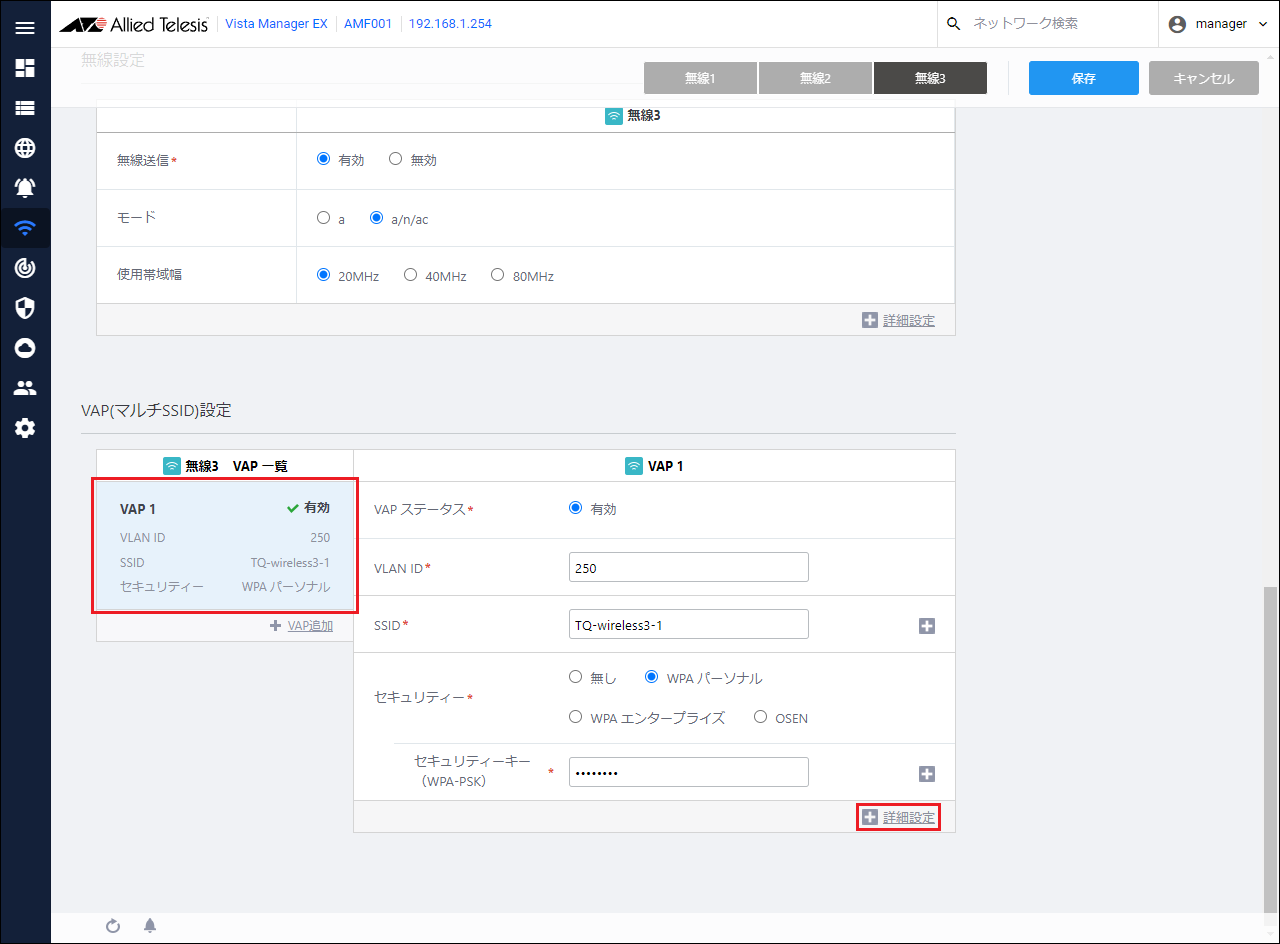

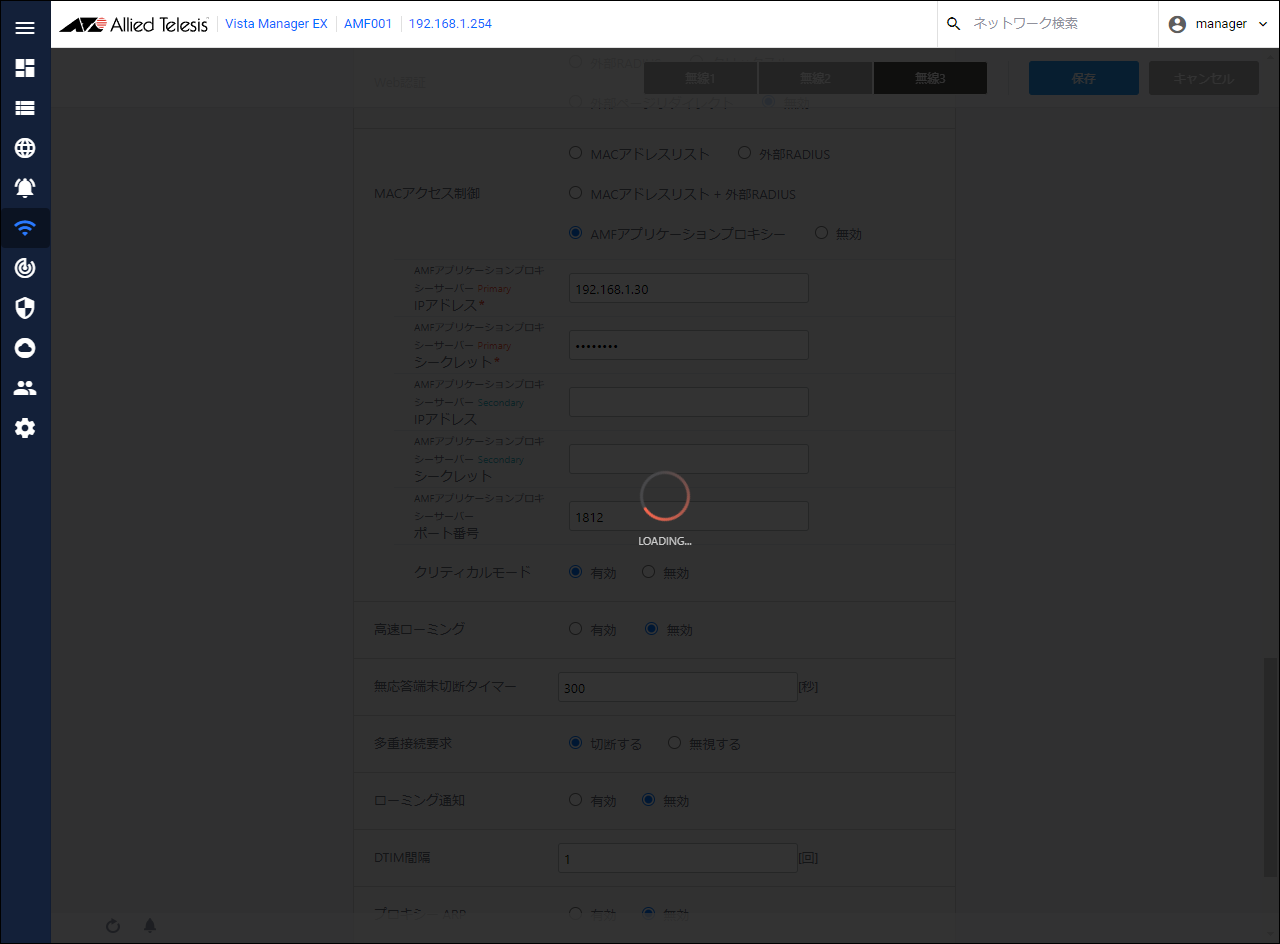

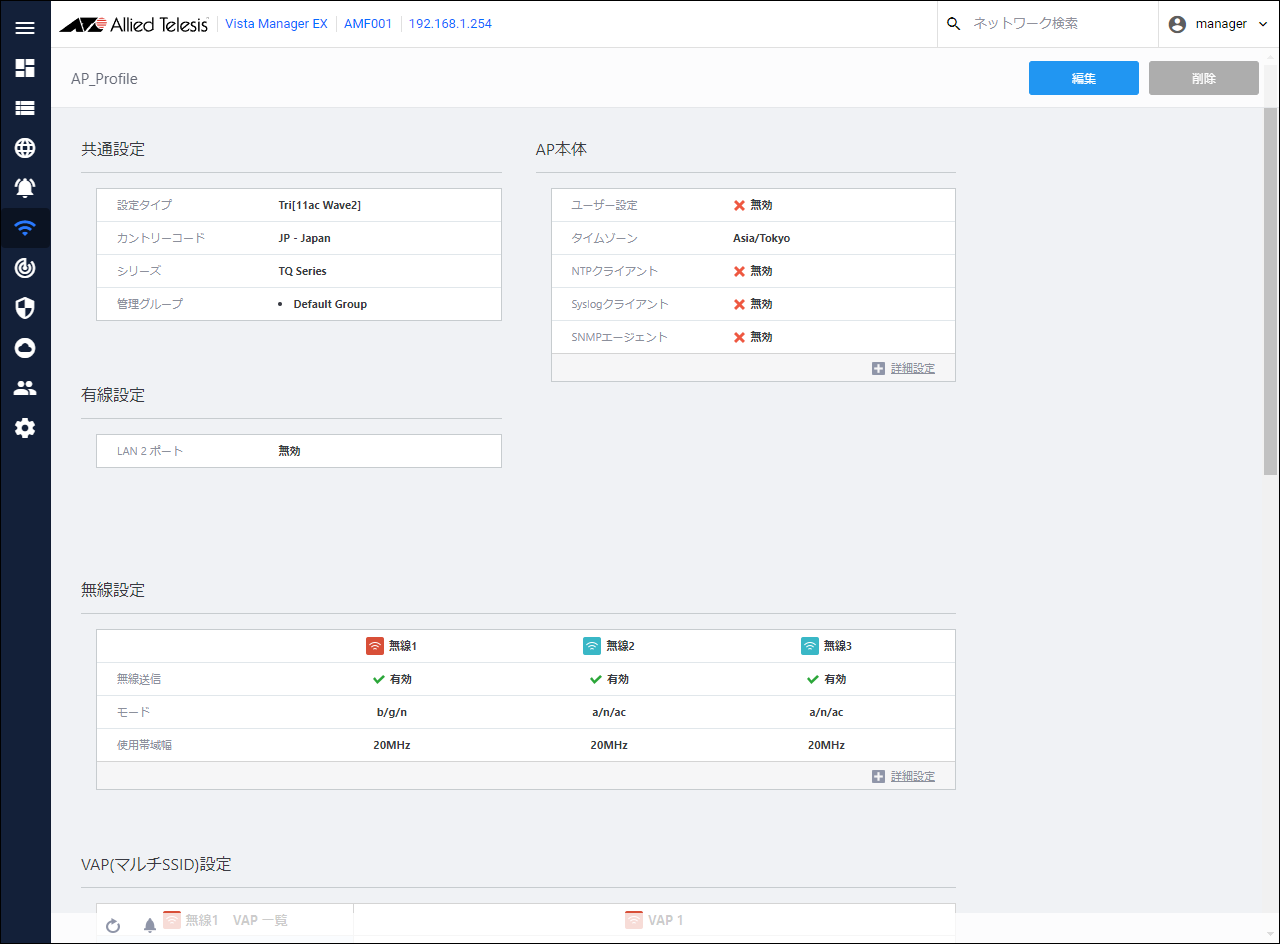

TQのAMFアプリケーションプロキシー機能

TQのAMFアプリケーションプロキシー機能は、TQに接続された無線端末をAMF Securityが認証を行うことで通信制御を行います(AMFアプリケーションプロキシーホワイトリスト機能)。

また、連携する外部アプリケーションから被疑端末のIPアドレスをAMF Securityが受け取ると、そのIPアドレスをもとにAT-Vista Manager EXに端末のMACアドレスの問い合わせを行い、AWCプラグインが保持しているMACアドレスを取得して端末の通信制御が行われます(AMFアプリケーションプロキシーブラックリスト機能)。

サポートするアクションは、パケット破棄、隔離、ログ(該当デバイスの通信制御は行わずログの出力のみ)、リダイレクトURLです。

サポートするアクションは、製品・バージョンによって異なります。製品と対応バージョンは「対応製品と対応バージョン」をご参照ください。

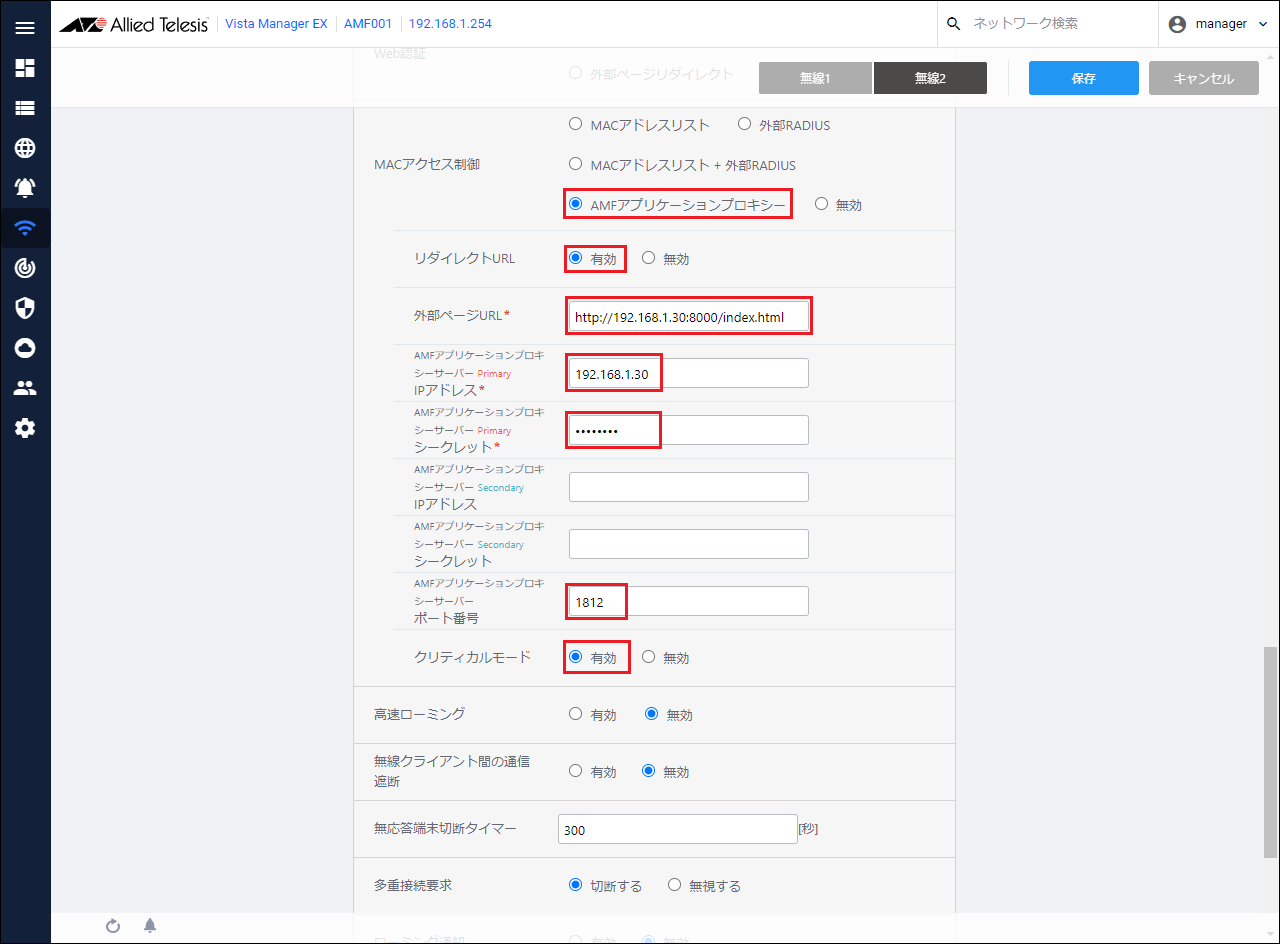

TQに対するAMFアプリケーションプロキシー機能の設定は、AWCプラグインから行います(TQの管理画面からは行えません)。

AT-VST-VRT版のAT-Vista Manager EXを使用する場合、AMF Securityは直接AWCプラグインに問い合わせを行います。

無線端末が接続した際の認証は、「AMFアプリケーションプロキシー(AMF Security)による認証」→「VAP(マルチSSID)設定のセキュリティーで設定されている認証」の順で行われます。双方の認証が成功しないと無線端末の接続は許可されません。

TQのAMFアプリケーションプロキシー機能では、以下の項目は未サポートです。

・ロケーションポリシー

・スケジュールポリシー

・セッションタイムアウト

・TQ上の認証情報の取得

・端末のIPアドレス表示

・デバイスの探索

・アカウントグループ

AMF Securityの再起動(サービスの再起動を含む)や接続中のOpenFlowスイッチとAMFマスターとの接続がいったん切断される設定を行うと、TQのAMFアプリケーションプロキシー機能で既に管理されているデバイス(「デバイス」/「接続中 デバイス一覧」画面に表示されているデバイス)が存在する場合、そのデバイスの認証、およびアクションは適用されたままになりますが、「デバイス」/「接続中 デバイス一覧」画面の表示からは削除されます。

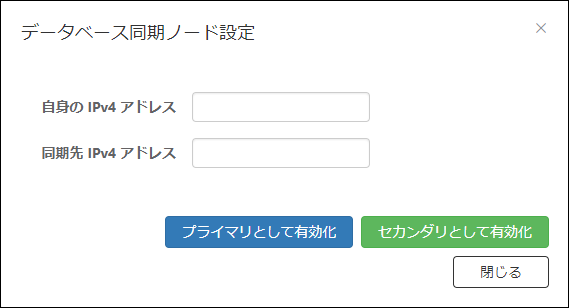

AMF Securityの設定・操作については以下が該当します。

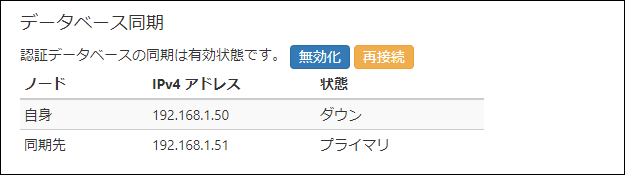

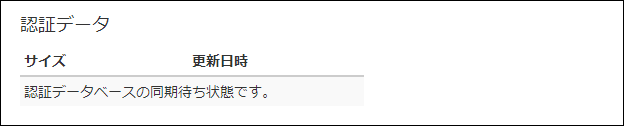

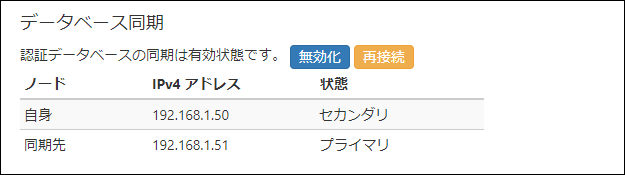

・「システム設定」/「ネットワーク設定」画面

WebサーバーのSSL証明書のアップロード・削除

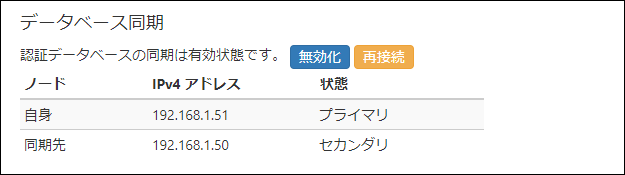

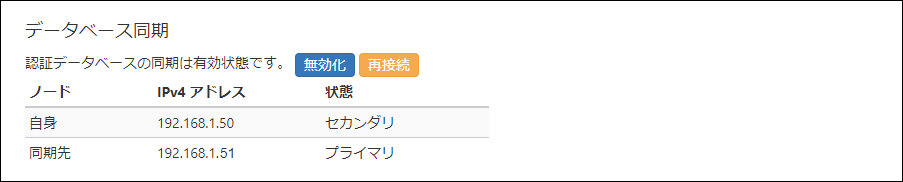

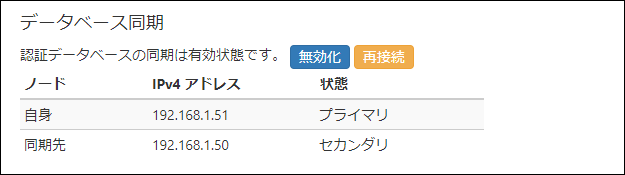

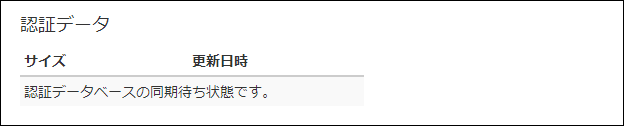

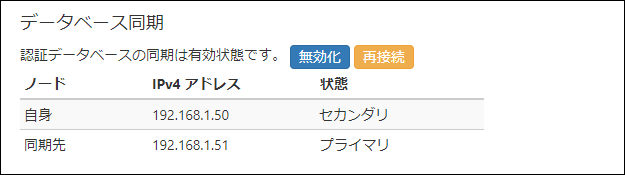

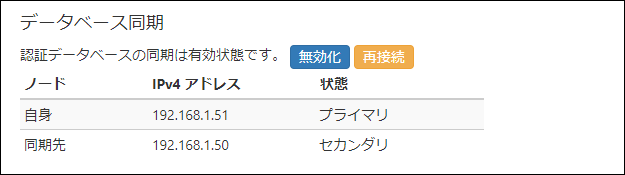

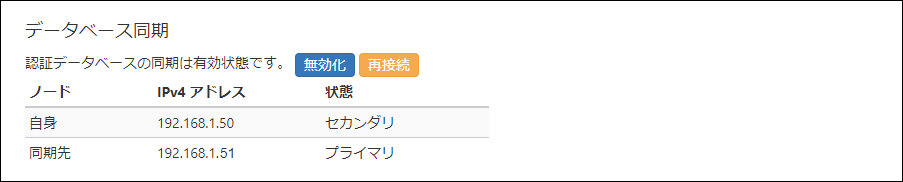

データベース同期

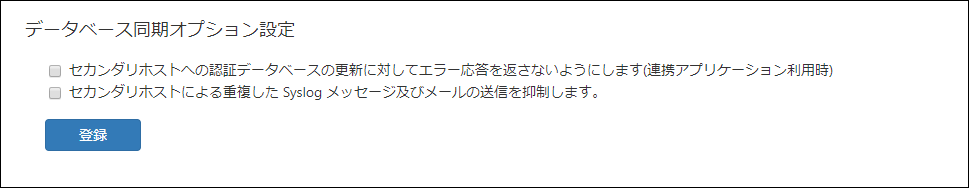

データベース同期オプション設定

・「システム設定」/「ログ設定」画面

・「システム設定」/「時刻設定」画面

・「システム設定」/「OpenFlow設定」画面

・「システム設定」/「システム情報」画面

ホスト名

システム設定 - インポート

システム設定 - リセット

サービス - 全て再起動

・「システム設定」/「トラップ監視設定」画面

デバイスルックアップ

・「システム設定」/「メール通知設定」画面

・「システム設定」/「アクションログ」画面

アクションログのクリア

・「AMF」/「AMF アプリケーションプロキシー 設定」画面

AMFマスター

ホワイトリスト設定

WebサーバーのSSL証明書のアップロード・削除

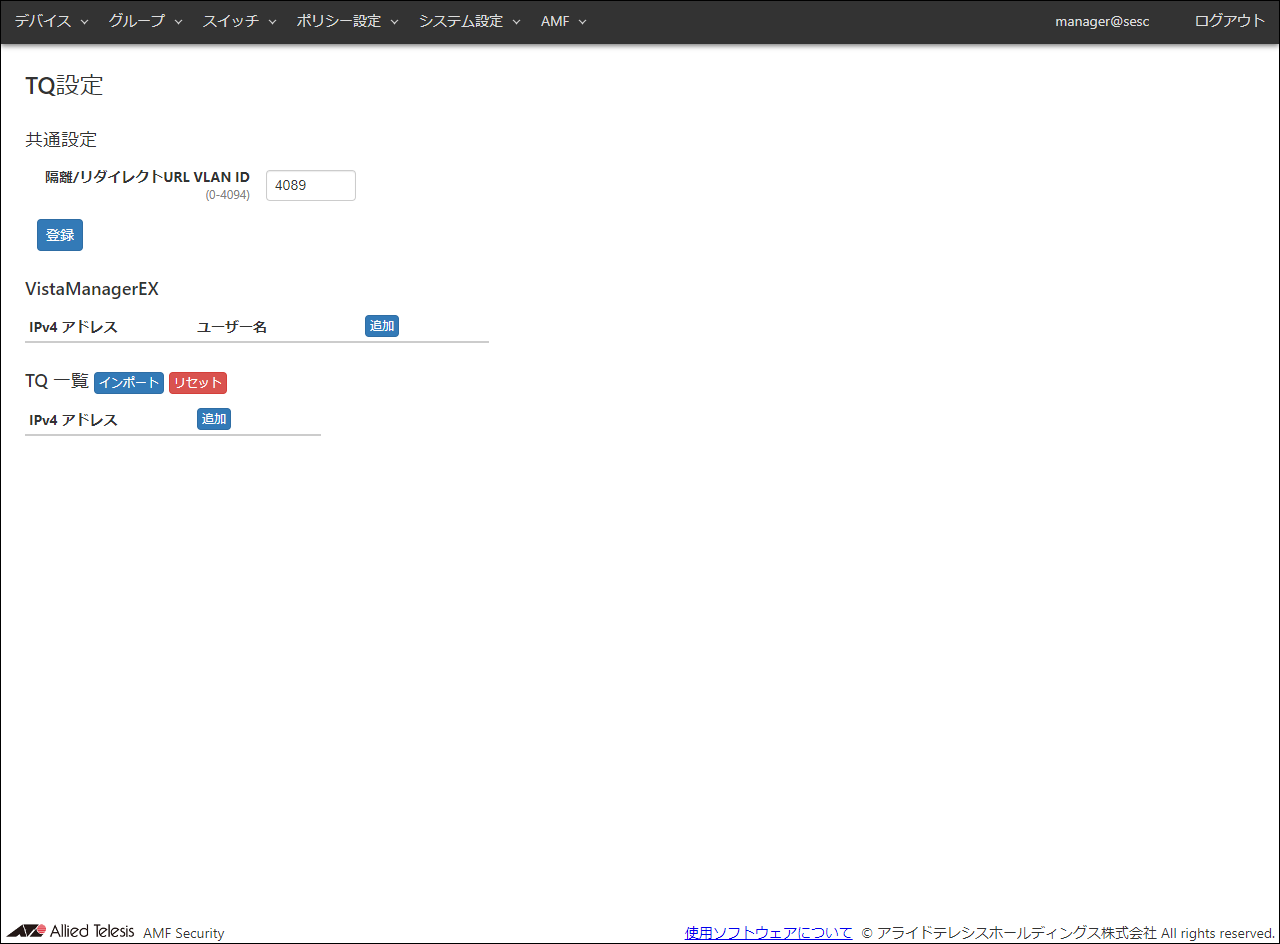

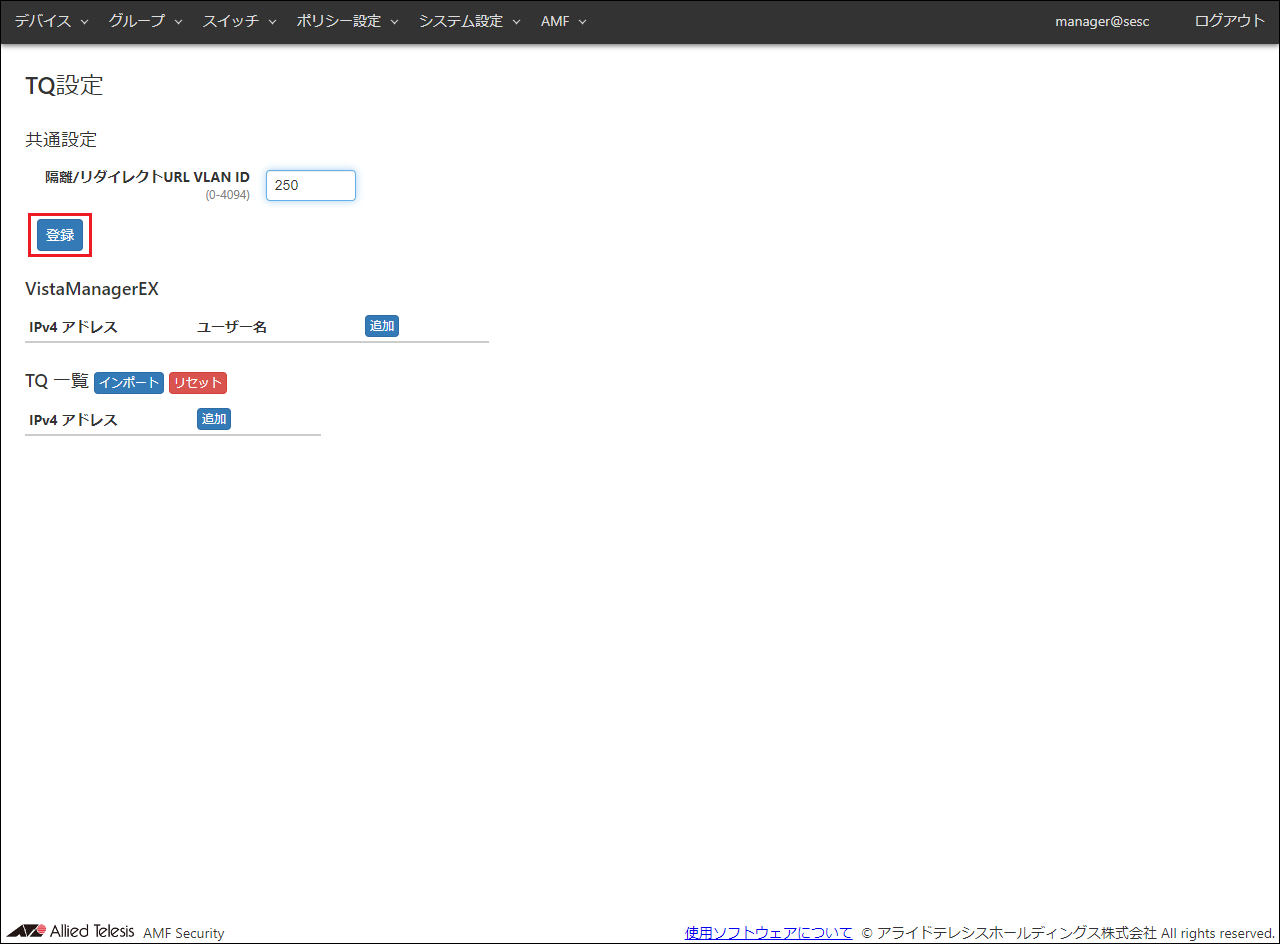

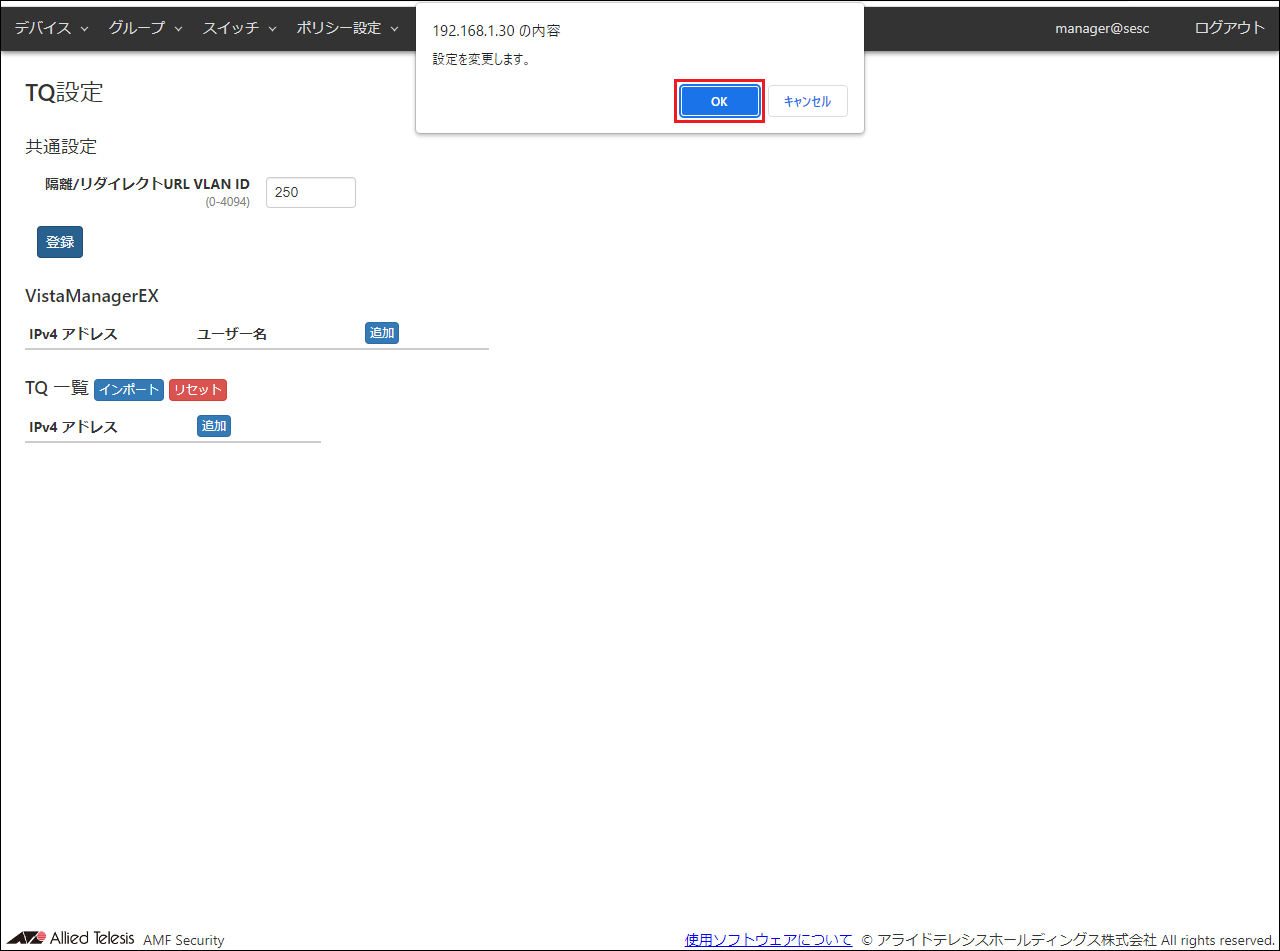

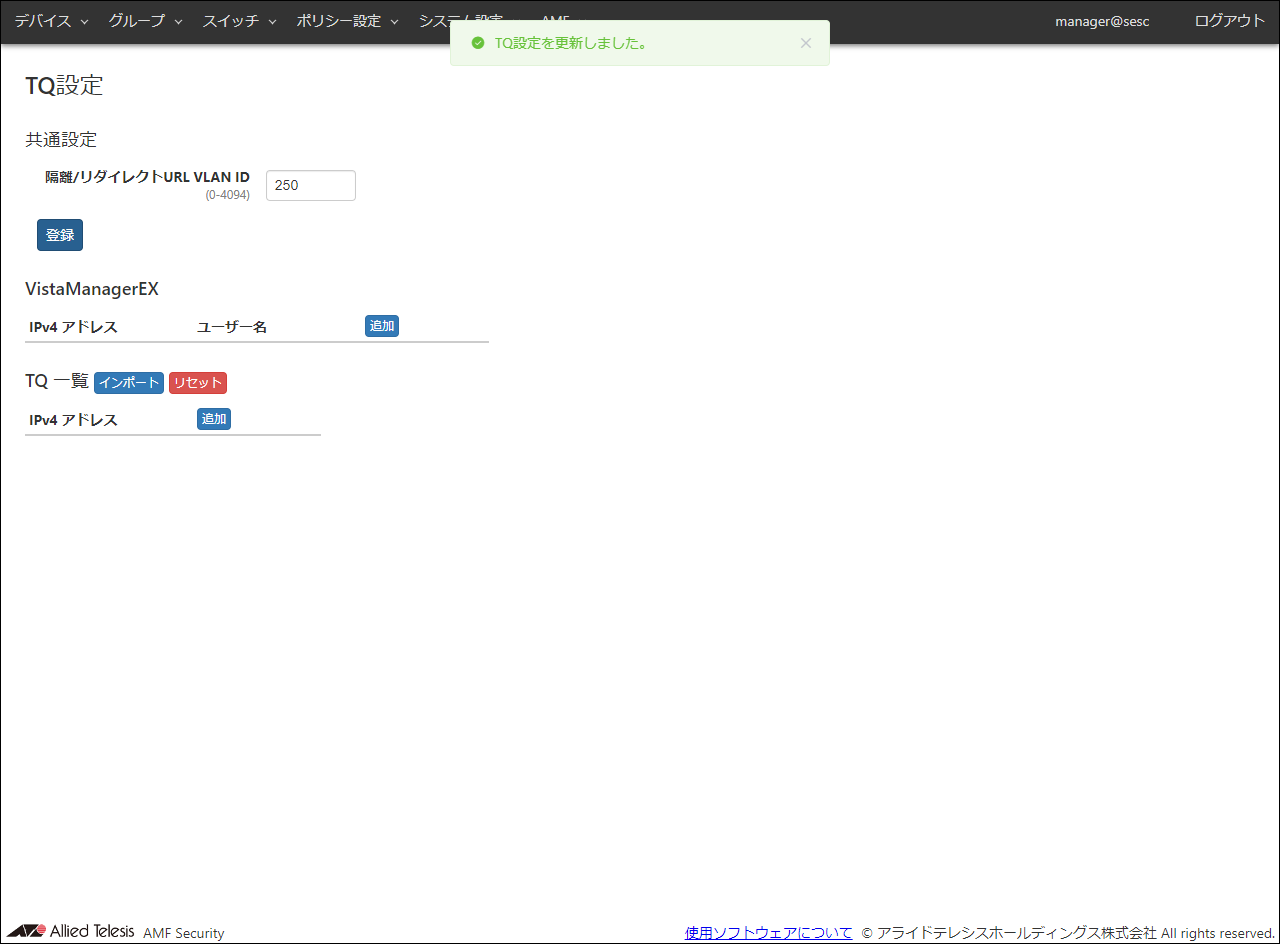

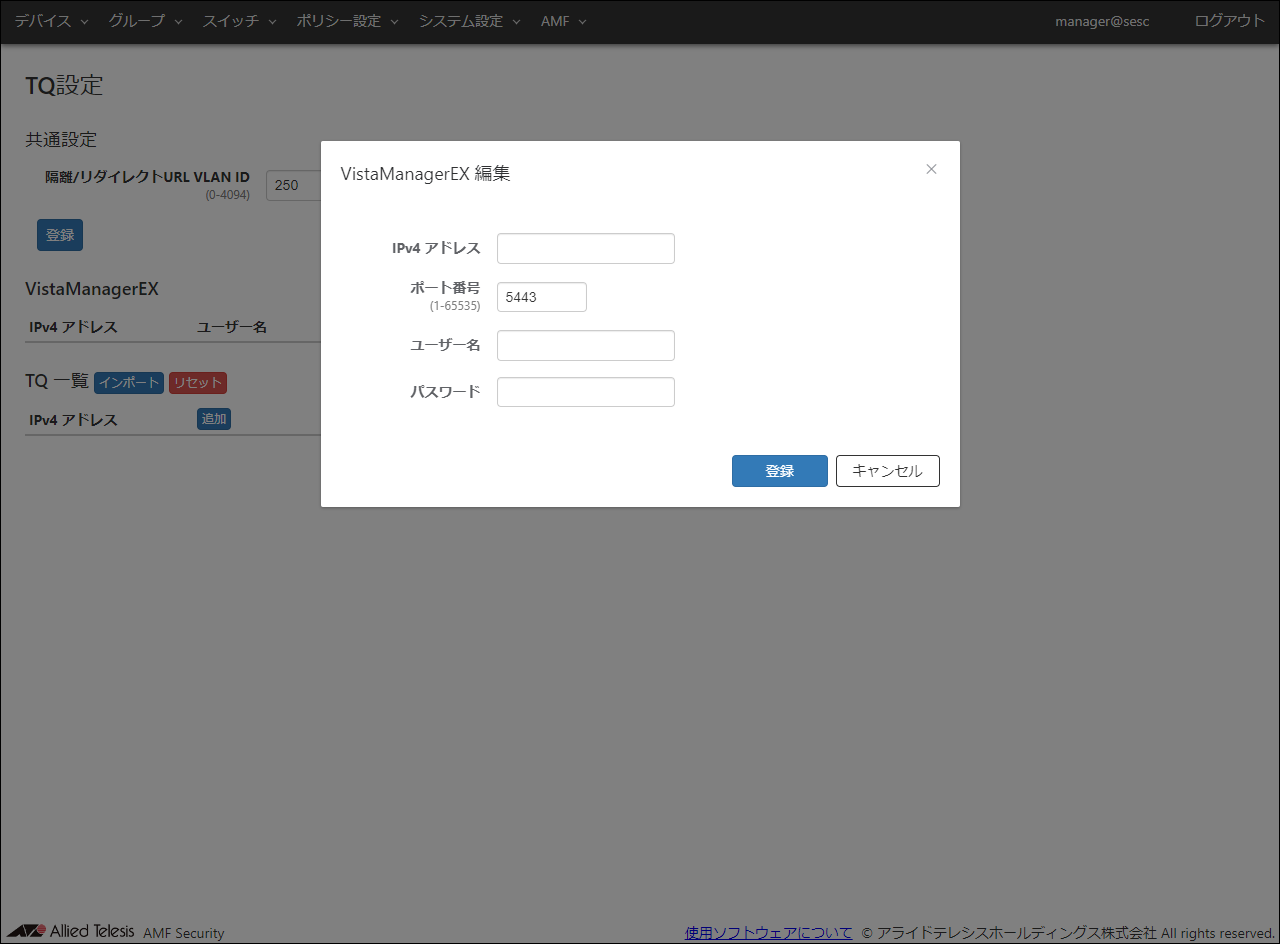

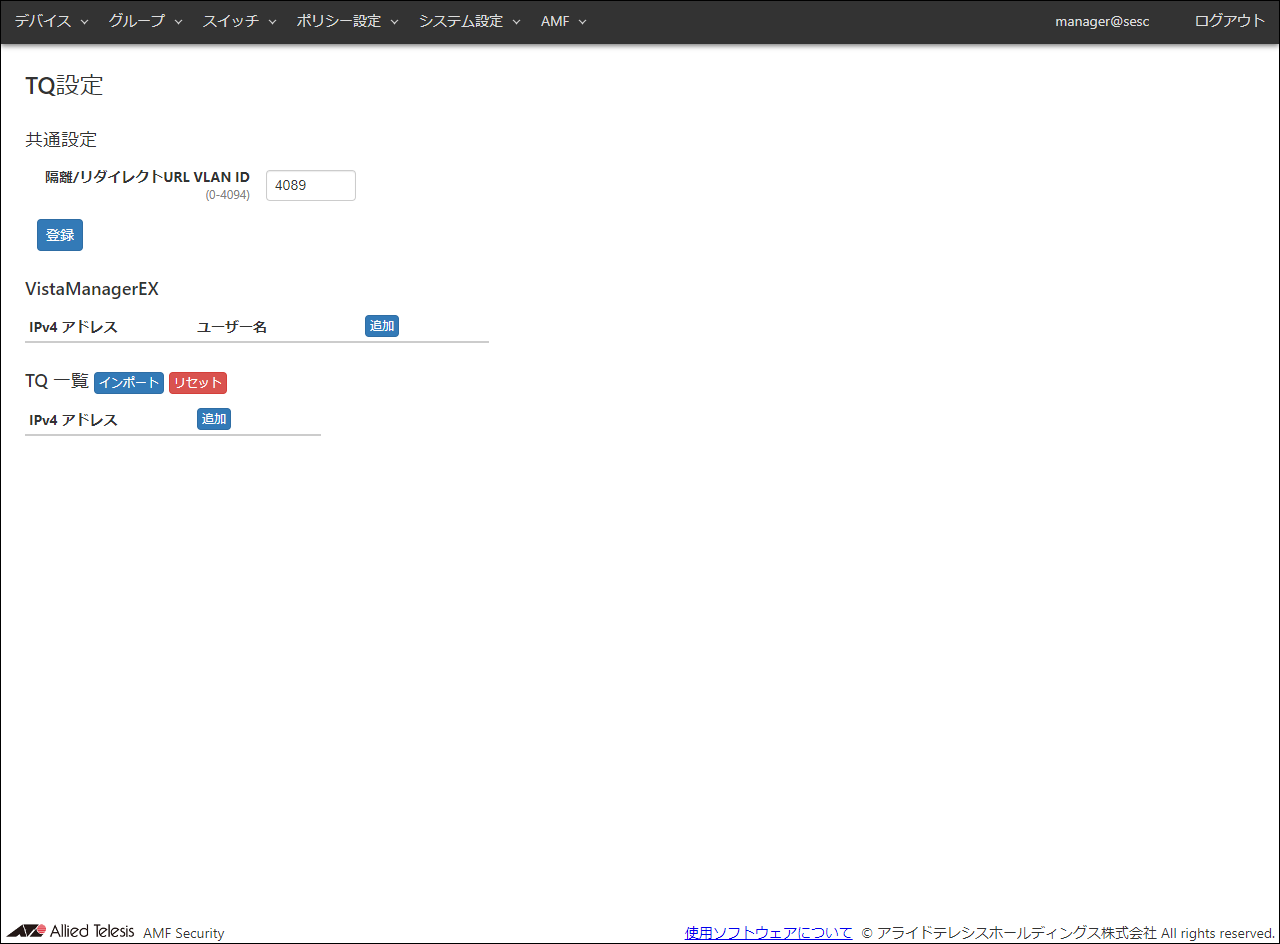

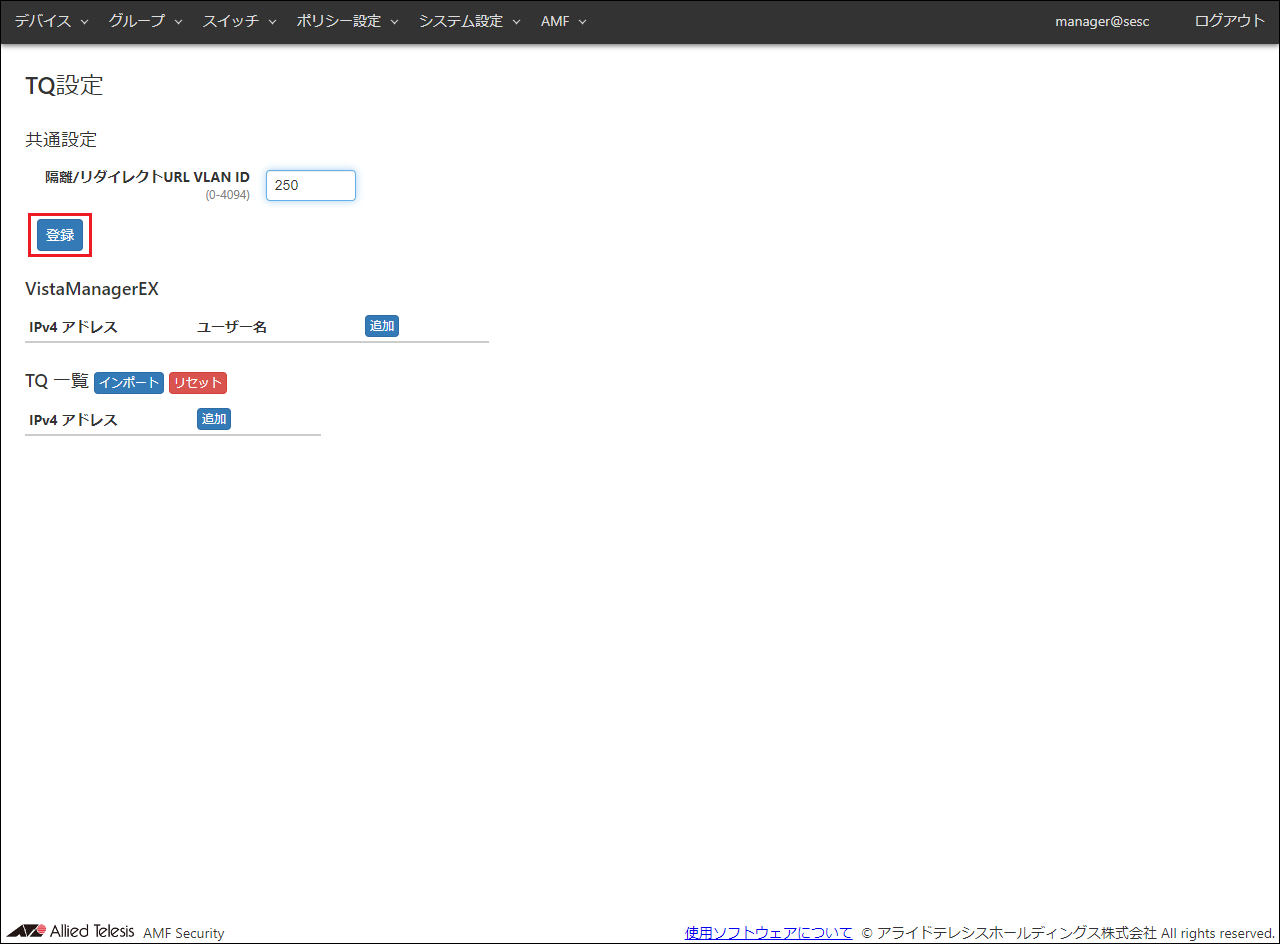

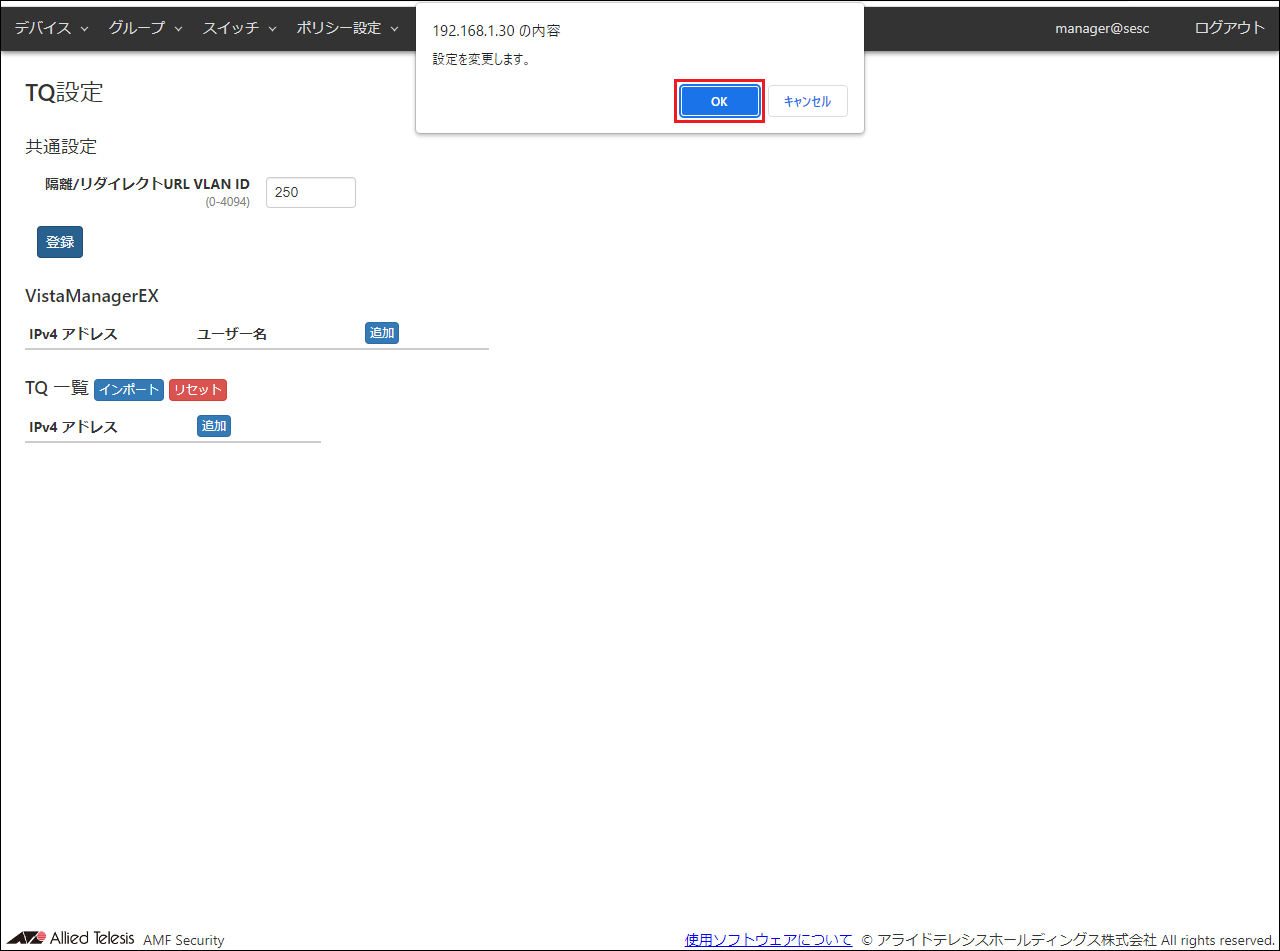

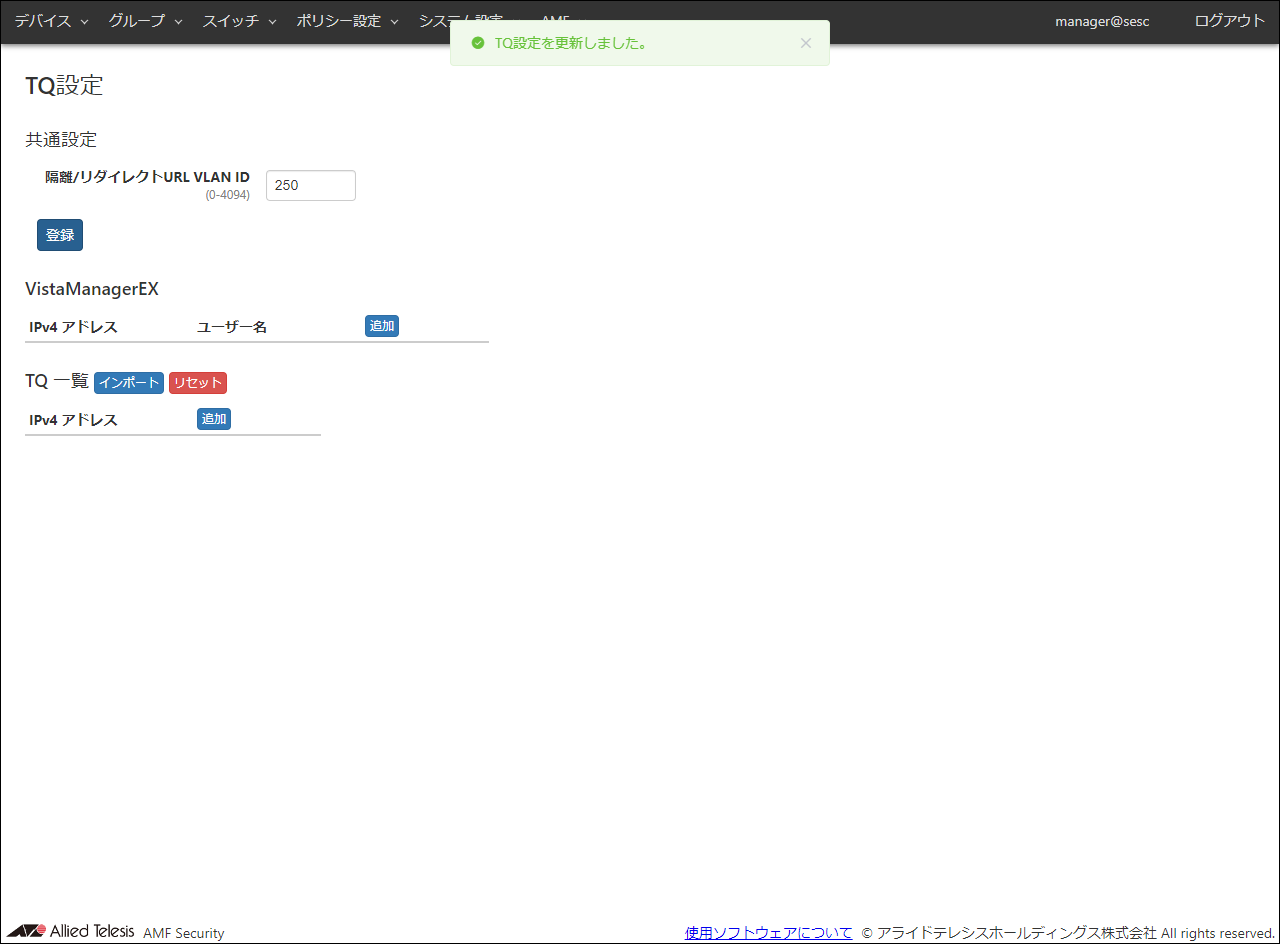

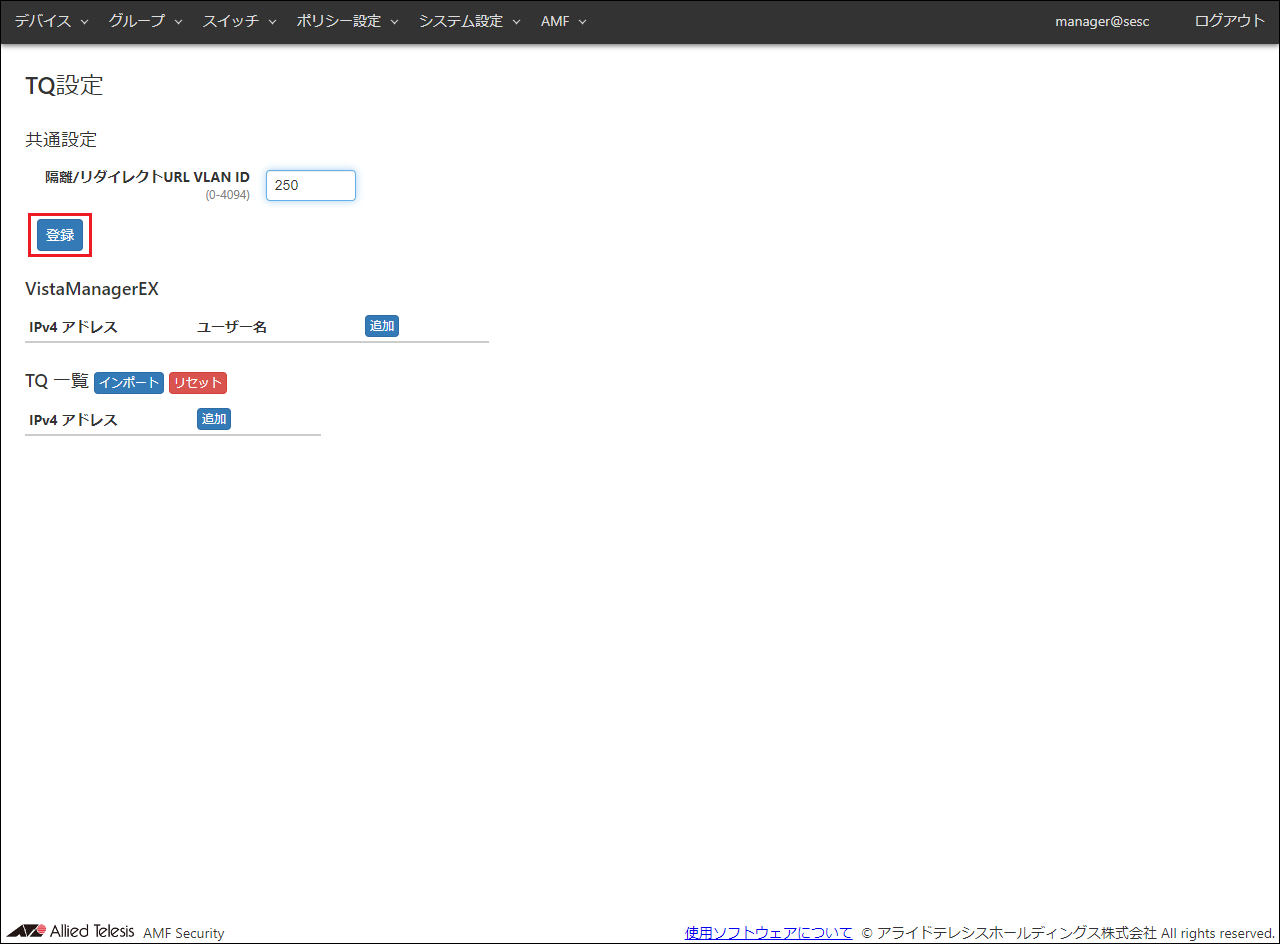

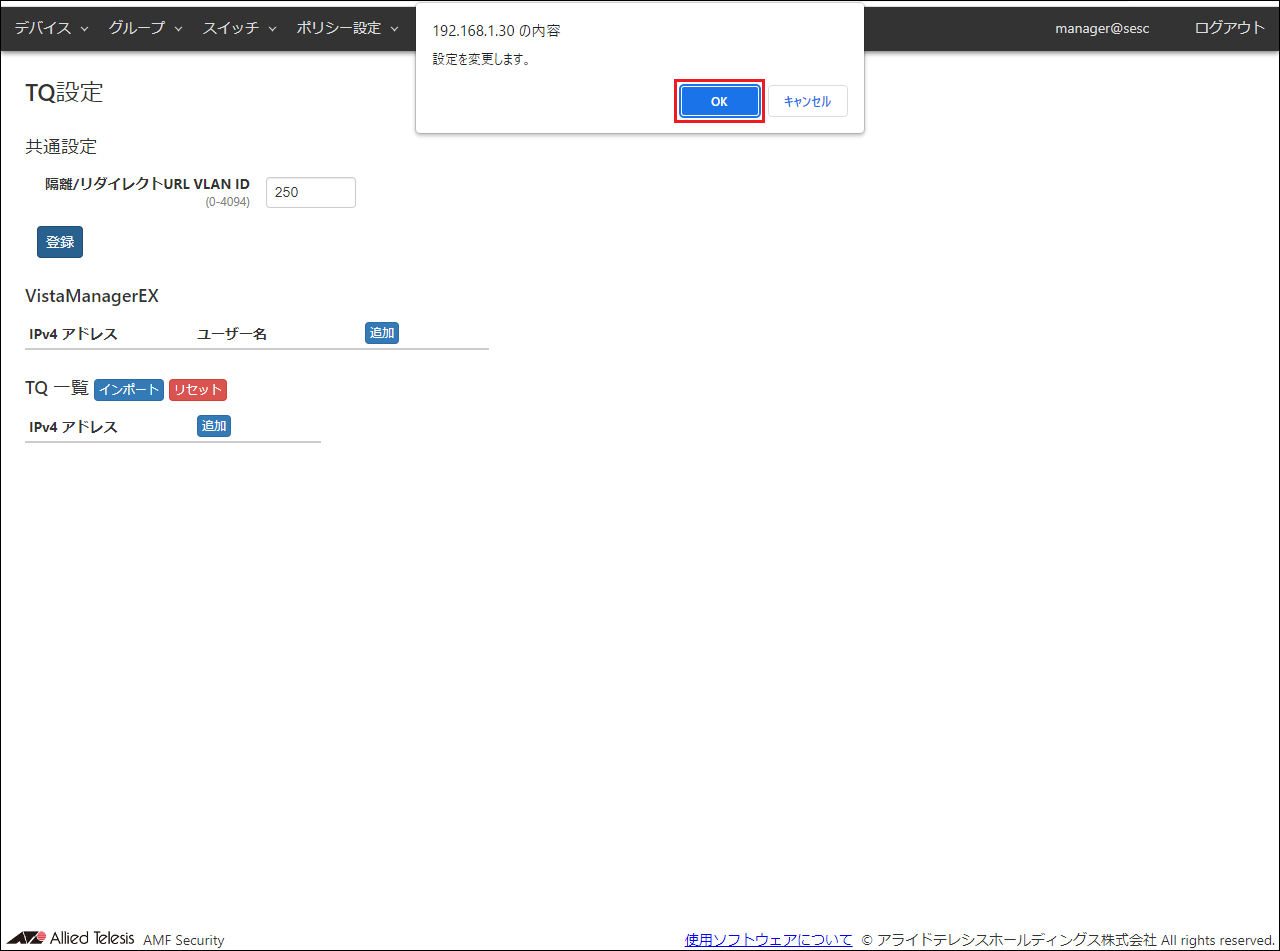

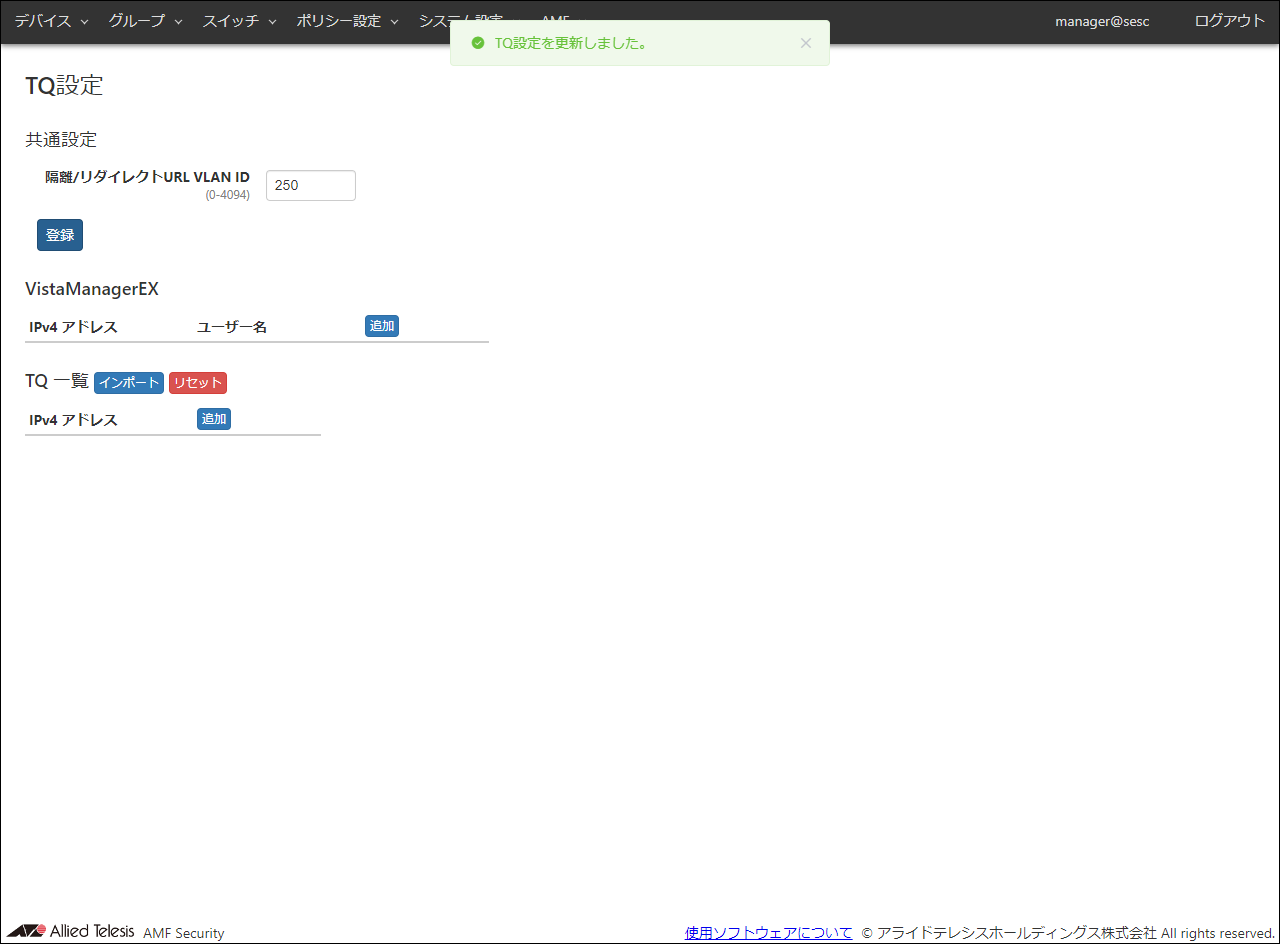

・「AMF」/「TQ設定」画面

また、AT-VST-VRTの設定画面でAMF Security アプリケーションの再起動(停止と起動)、AT-VST-VRTの再起動も該当します。

対応製品と対応バージョン

本機能を使用するには、以下の製品と対応バージョンが必要です。

■ 使用するアクション:パケット破棄、隔離、ログ

表 3:AT-TQ5403/AT-TQm5403/AT-TQ5403e

| 対応製品

|

対応バージョン

|

| AT-TQ5403/AT-TQm5403/AT-TQ5403e

|

6.0.1-6.1以降

|

| AT-Vista Manager EX(AWCプラグイン)

|

3.6.0(3.6.0)以降

|

| AMF Security

|

2.3.0以降

|

表 4:AT-TQ6602

| 対応製品

|

対応バージョン

|

| AT-TQ6602

|

7.0.1-1.1以降

|

| AT-Vista Manager EX(AWCプラグイン)

|

3.7.0(3.7.0)以降

|

| AMF Security

|

2.3.0以降

|

表 5:AT-TQ6602 GEN2/AT-TQm6602 GEN2/AT-TQ6702 GEN2/AT-TQm6702 GEN2

| 対応製品

|

対応バージョン

|

| AT-TQ6602 GEN2/AT-TQm6602 GEN2/AT-TQ6702 GEN2/AT-TQm6702 GEN2

|

8.0.1-1.1以降

|

| AT-Vista Manager EX(AWCプラグイン)

|

3.9.0(3.9.0)以降

|

| AMF Security

|

2.3.0以降

|

■ 使用するアクション:リダイレクトURL

表 6:AT-TQ6602 GEN2/AT-TQm6602 GEN2/AT-TQ6702 GEN2/AT-TQm6702 GEN2

| 対応製品

|

対応バージョン

|

| AT-TQ6602 GEN2/AT-TQm6602 GEN2/AT-TQ6702 GEN2/AT-TQm6702 GEN2

|

8.0.2-1.1以降

|

| AT-Vista Manager EX(AWCプラグイン)

|

3.10.1(3.10.0)以降

|

| AMF Security

|

2.5.0以降

|

TQのダイナミック VLAN使用時の動作

TQのAMFアプリケーションプロキシー機能は、TQのVAP(マルチSSID)設定のセキュリティーでWPA エンタープライズを選択した場合、ダイナミック VLANの無効・有効によって認証時に無線端末に付与するVLAN IDが異なります。

- ダイナミック VLAN無効時

無線端末の認証をAMF Securityで行い、AMF SecurityからVLAN IDが付与されている場合、無線端末の所属VLANはAMF SecurityのVLAN IDとなります。AMF SecurityからVLAN IDが付与されていない場合、無線端末はVAPのVLAN IDに所属します。

AMF SecurityからVLAN IDが付与されない場合のAMF Securityの設定は以下のとおりです。

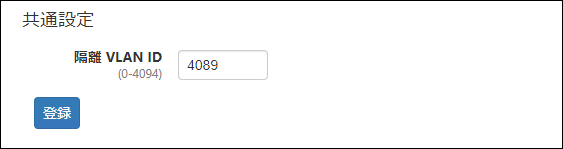

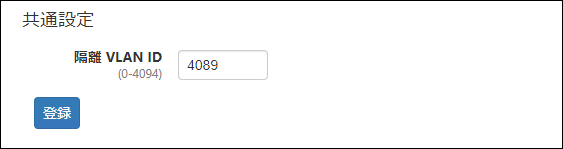

・ポリシー設定(隔離VLAN ID)でVLAN ID 0のネットワークを設定

・ネットワークを設定しない

- ダイナミック VLAN有効時

無線端末の認証をAMF Securityで行い、その後にWPA エンタープライズ側のRADIUSサーバーで認証を行います。無線端末が所属するVLANは以下のとおりです。

ただし、AMF Securityから隔離VLANのVLAN IDが付与されている場合は、ダイナミックVLANのVLAN IDの有無にかかわらず、AMF Securityから付与される隔離VLAN IDに所属します。

表 7:無線端末が所属するVLAN

| AMF Security付与VLAN ID

|

RADIUSサーバー付与VLAN ID

|

無線端末所属VLAN

|

| あり

|

あり

|

RADIUSサーバー付与VLAN ID

|

| なし

|

なし

|

VAP VLAN ID

|

| なし

|

あり

|

RADIUSサーバー付与VLAN ID

|

| あり

|

なし

|

AMF Security付与VLAN ID

|

AMF SecurityでVLAN IDなしの設定は以下のとおりです。

・ポリシー設定(隔離VLAN ID)でVLAN ID 0のネットワークを設定

・ネットワークを設定しない

■ TQにVLAN ID 1が付与された場合の動作

TQにVLAN ID 1が付与された場合の動作は、TQの管理VLANタグの設定によって異なります

詳細は、TQのリファレンスマニュアルをご参照ください。

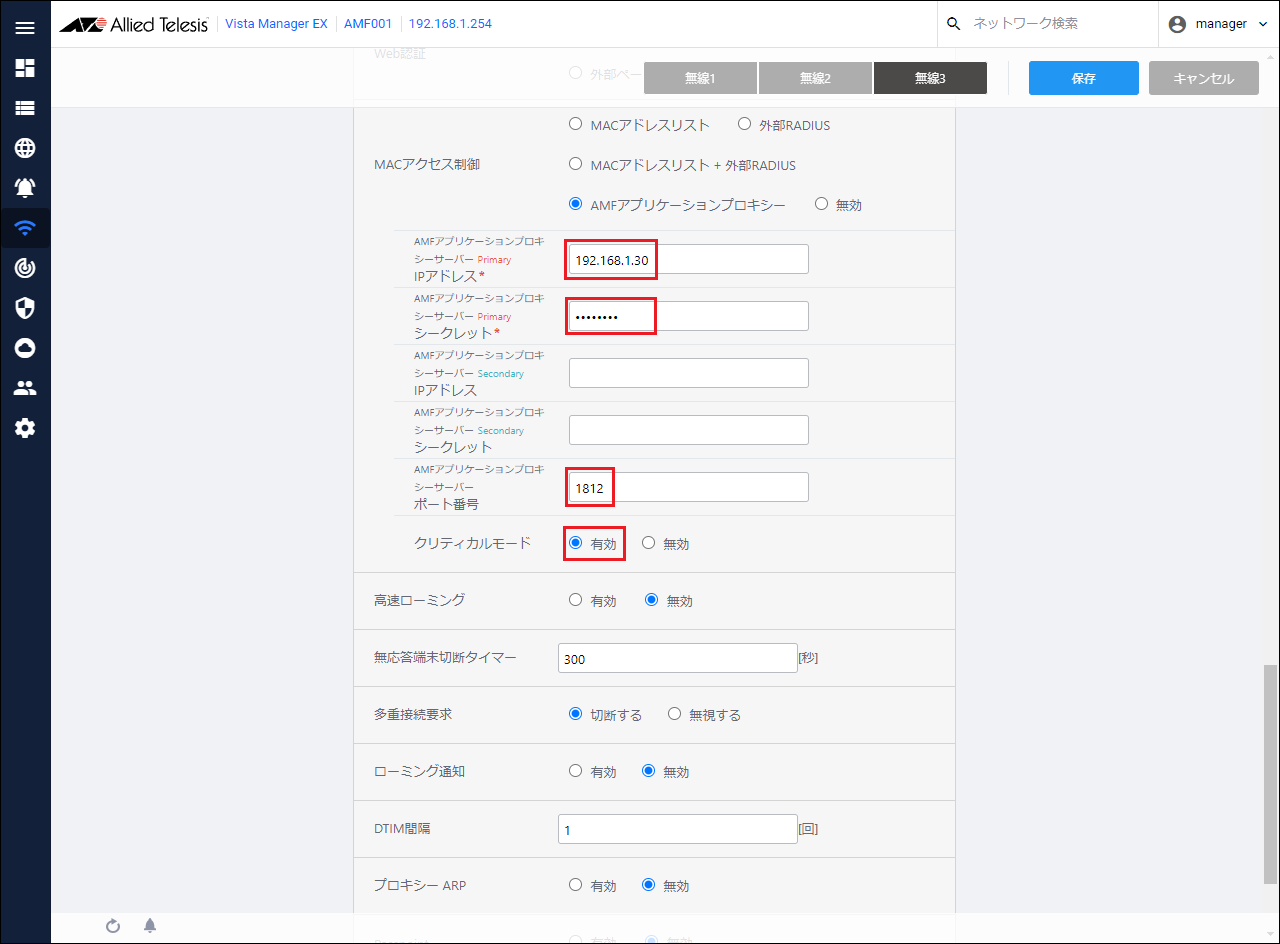

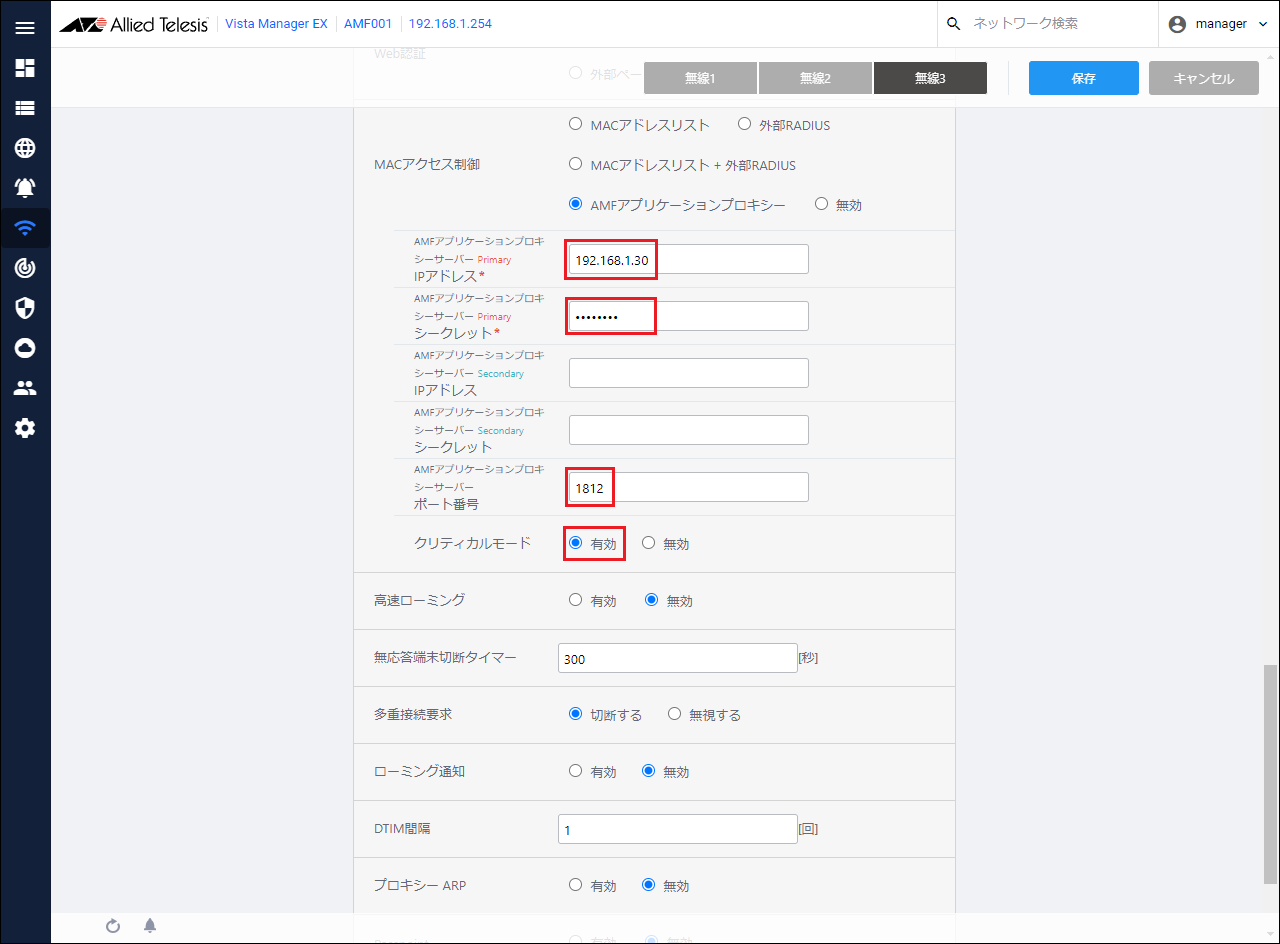

クリティカルモード

クリティカルモードは、AMF Securityに電源断などの障害が発生した場合に、新規で接続する無線端末の処理を選択できます。

- 無効

新規で接続する無線端末は、AMF Securityによる認証ができないため接続がすべて拒否されます。

なお、既に接続していた無線端末はそのまま通信できます。

- 有効

新規で接続する無線端末をAMF Securityの認証なしで許可します。

通常は、AMF Securityの認証が成功してからVAP(マルチSSID)設定のセキュリティーで設定されている認証が行われますが、AMF Securityによる認証を行わずにVAP(マルチSSID)設定のセキュリティーで設定されている認証に進みます。

無線端末が所属するVLANは、VAP(マルチSSID)設定のセキュリティーで設定されている認証が成功した際に決定したVLANになります。

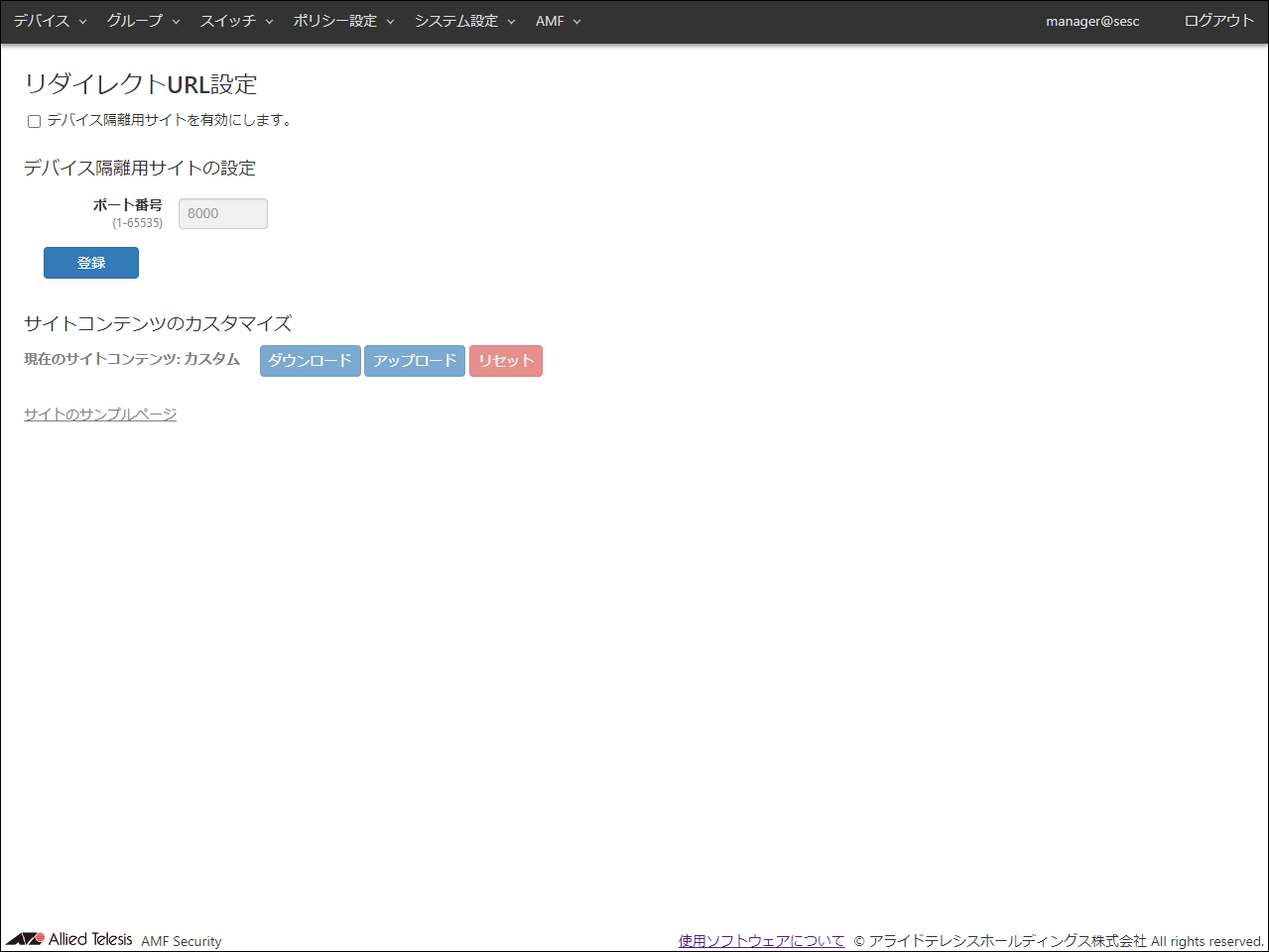

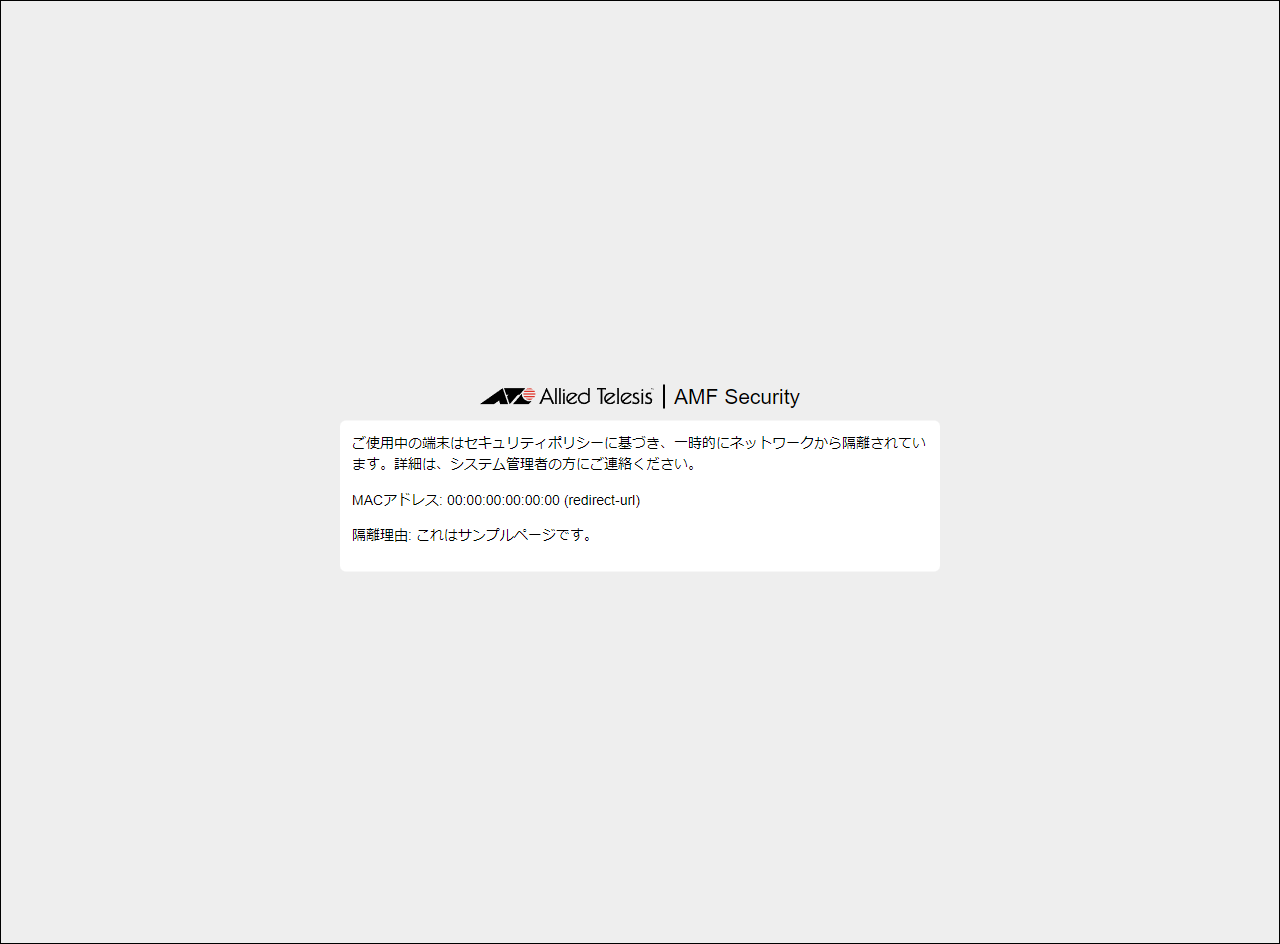

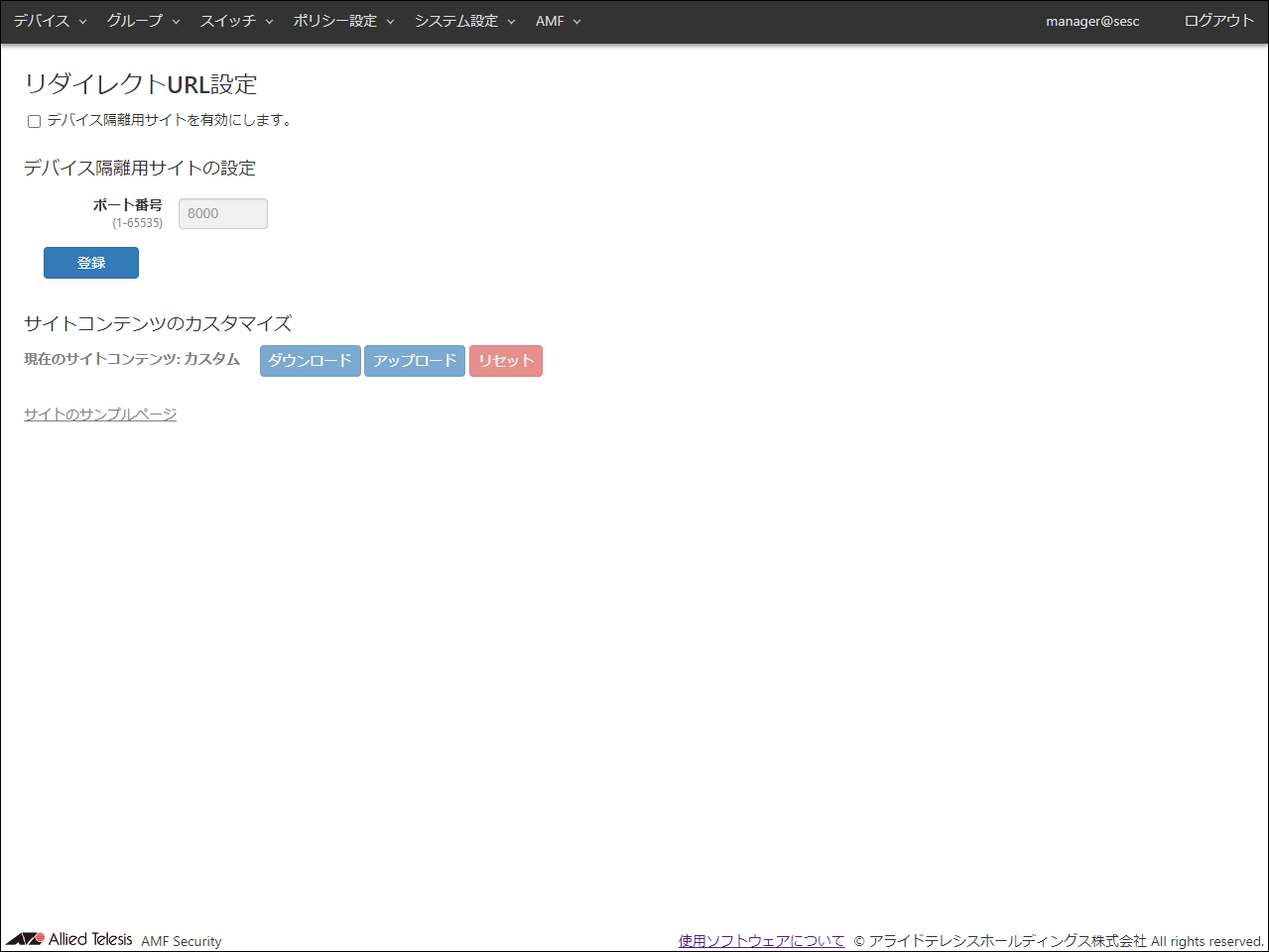

リダイレクトURLアクション

無線端末にリダイレクトURLアクションが適用されると、該当の無線端末は隔離アクションと同様に隔離ネットワークに接続されます。その後、該当の無線端末のWebアクセスはリダイレクトURLアクションに対応したTQから、設定された外部ページ(URL)に転送され、Webブラウザーには外部ページの内容が表示されます。

リダイレクトURLアクションを使用する場合は、使用する製品・バージョンがリダイレクトURLアクションに対応している必要があります。本アクションに対応していない製品では、意図しない動作になるため使用しないでください。また、AW+のAMFアプリケーションプロキシー機能では設定の項目がありません。OpenFlowはTQのAMFアプリケーションプロキシー機能と共通のアクションですが、未サポートのため使用しないでください。

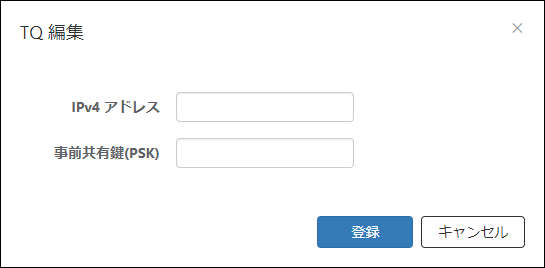

AMF Securityでは、リダイレクトURLアクション用のサイト(デバイス隔離用サイト)を設定することができ、その外部ページに指定することができます。リダイレクトURLアクション用のサイトの設定は「AMF」/「リダイレクトURL設定」画面で行います。なお、本サイトのプロトコルはHTTPです。

本サイトはリダイレクトされたアクセスのみをサポートしており、通常のWebサーバーとしてはサポートしていません。

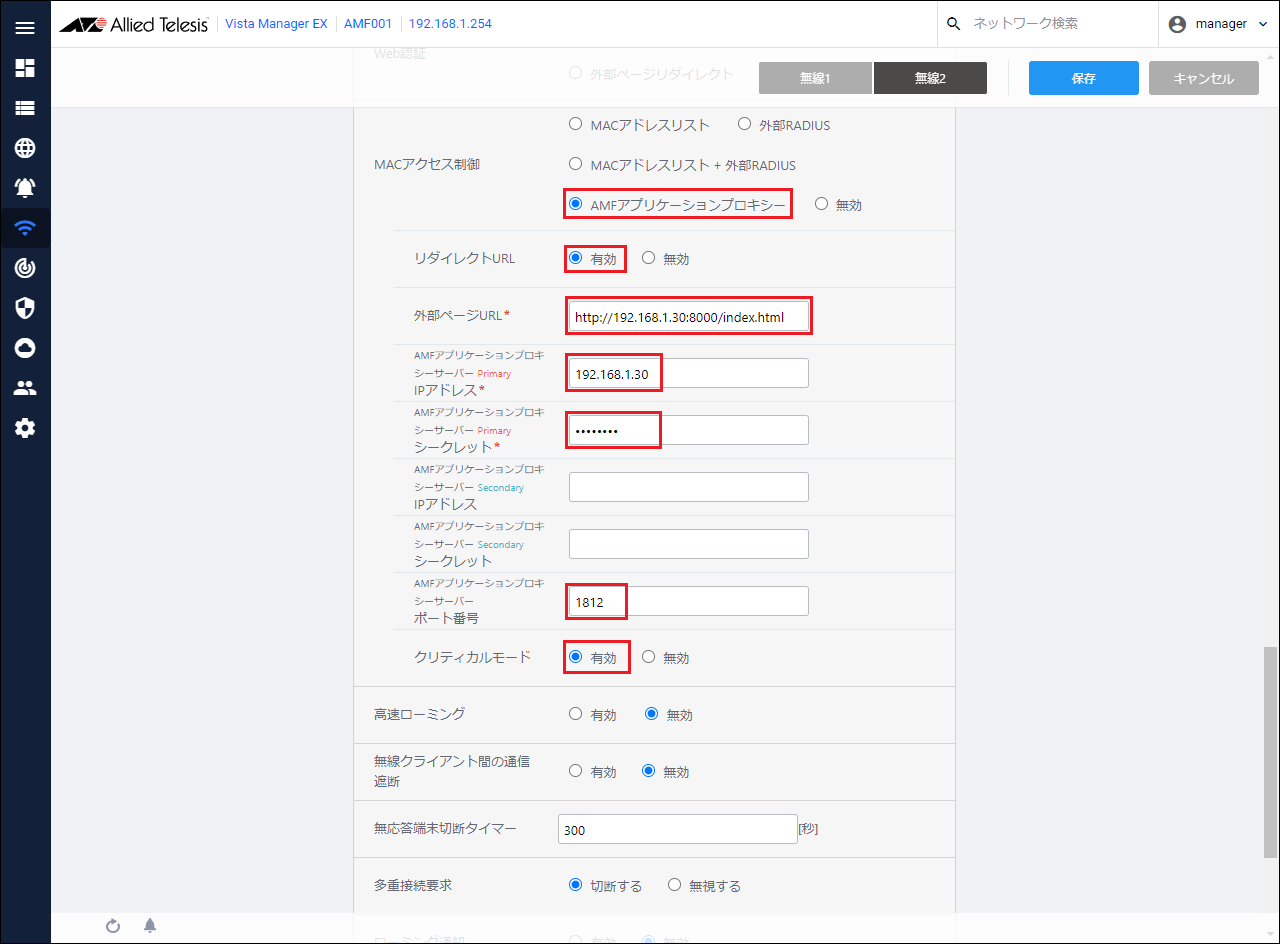

TQに対するリダイレクトURL関連の設定は、AT-Vista Manager EXのAWCプラグインから行います。

AMF SecurityをリダイレクトURLアクション用のサイトとして使用する場合、AWCプラグインで行うリダイレクトURLの外部ページURLの設定は以下のようにします。

http://(AMF SecurityのIPアドレス):(設定したポート番号)/index.html

例えば、AMF Securityに設定されたIPアドレスが「192.168.1.10」、「AMF」/「リダイレクトURL設定」画面で設定したポート番号が「8000」の場合は以下を指定します。

http://192.168.1.10:8000/index.html

コントロール対象となるネットワーク機器

AMF Securityによる管理の対象となるAlliedWare Plusスイッチおよび無線LANアクセスポイントについての最新情報は、AMF Securityおよび当該ネットワーク機器のリリースノートにて公開しております。

各製品のコマンドリファレンスおよびリリースノートは弊社ホームページにて公開、または保守契約者向けページに掲載されています。

http://www.allied-telesis.co.jp/

アプリケーション連携ソリューション

AMF Securityは、脅威検出、デバイス管理、人事情報管理など、各種業務アプリケーションとの連携によって、ネットワーク運用の効率化とセキュリティー強化を図ることができます。

連携するサービスやアプリケーションの最新情報については、弊社「AMF-SEC テクノロジー パートナープログラム」を通じて提供されます。パートナープログラムの詳細は、弊社ホームページより「AMF-SEC テクノロジー パートナープログラム」をご覧ください。

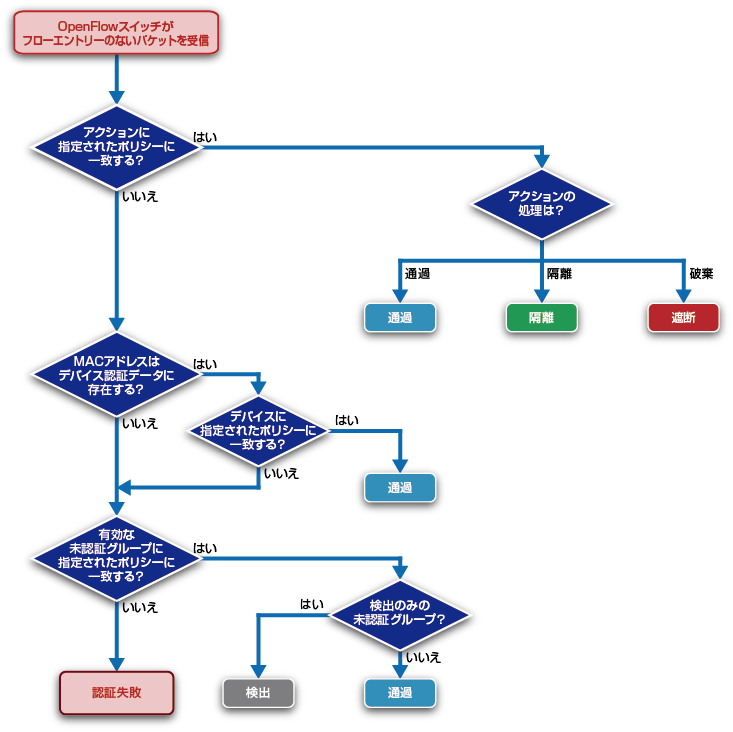

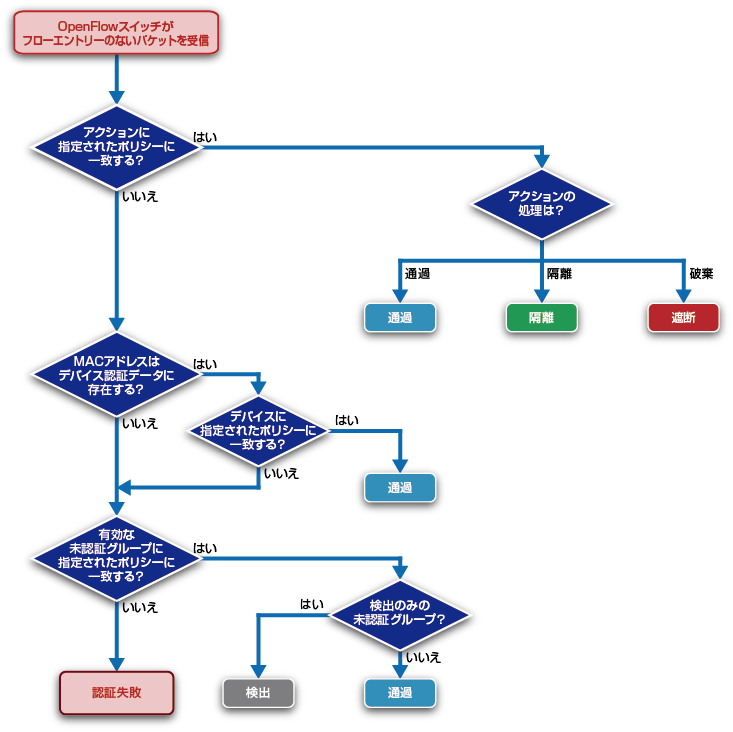

クイックツアー / AMF SecurityによるOpenFlowの認証の流れ

AMF Securityは、管理下のOpenFlowスイッチからの問い合わせに対して認証を実施します。

OpenFlowスイッチがAMF Securityに対して問い合わせを行うまでの流れは以下になります。

- OpenFlowスイッチが、デバイスから何かパケットを受信する

- OpenFlowスイッチは、パケットの送信元MACアドレスに対してのフローエントリーが登録されているか確認する。該当するフローエントリーが存在する場合、OpenFlowスイッチはフローエントリーに従ってパケットを送信する

- 該当するフローエントリーがない場合、OpenFlowスイッチはAMF Securityに問い合わせを行うパケット(PACKET_IN)を送信する

AMF SecurityはOpenFlowスイッチから受信した問い合わせのパケット(PACKET_IN)に記録されたデバイスのMACアドレスに対して認証プロセスの確認を実施し、接続/隔離先のネットワークを決定、または破棄を決定し、OpenFlowスイッチにフローエントリーを設定します。

AMF Securityの認証プロセスは、大別して、デバイス認証データ、未認証グループ、アクションの3つが存在します。

- デバイス認証データ

MACアドレスが関連付けられたデバイスのセキュリティーポリシーに基づき、接続先のネットワーク(VLAN)を決定します。

- 未認証グループ

デバイス認証データに登録のないMACアドレスに対し、ロケーション、スケジュールに基づき、接続先のネットワークを提供します。

- アクション

デバイスのMACアドレス、IPv4アドレス、デバイスID、デバイスタグ、ロケーション、OpenFlowスイッチ、接続中ネットワークなど、特定の条件に一致するデバイスに対し個別に破棄、隔離、または接続先VLANを指定します。

連携アプリケーションによるデバイスの隔離・遮断処理と同様のアクションを手動で作成できます。

デバイスの処理は、アクション、デバイス認証データ、未認証グループの順に行われます。

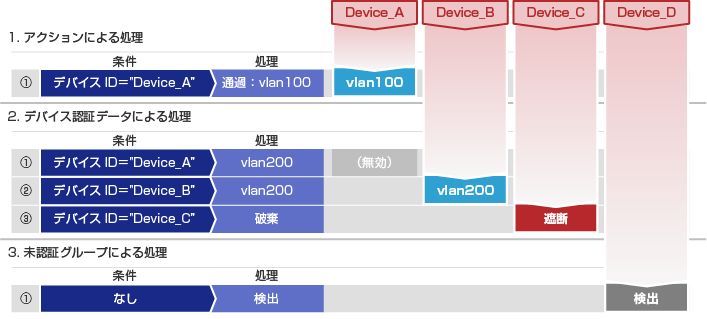

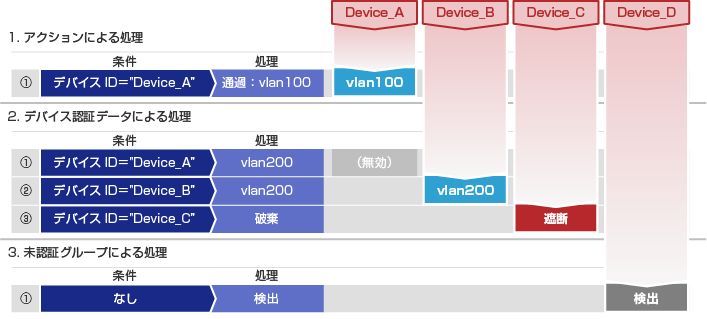

デバイスIDを条件にアクション、デバイス認証データ、未認証グループを設定している場合の例を示します。

次のように、アクションとデバイス認証データのセキュリティーポリシーに両方とも一致する場合、アクションが定義する処理が適用され、デバイス認証データの処理は行われません。

クイックツアー / 手動によるデバイスの追加

ここでは、AMF Securityによる端末管理の基本となる、手動によるデバイスの登録手順を説明します。

手動によってデバイスを登録する場合は、事前に、登録するデバイスが持つインターフェースのMACアドレスを確認しておく必要があります。

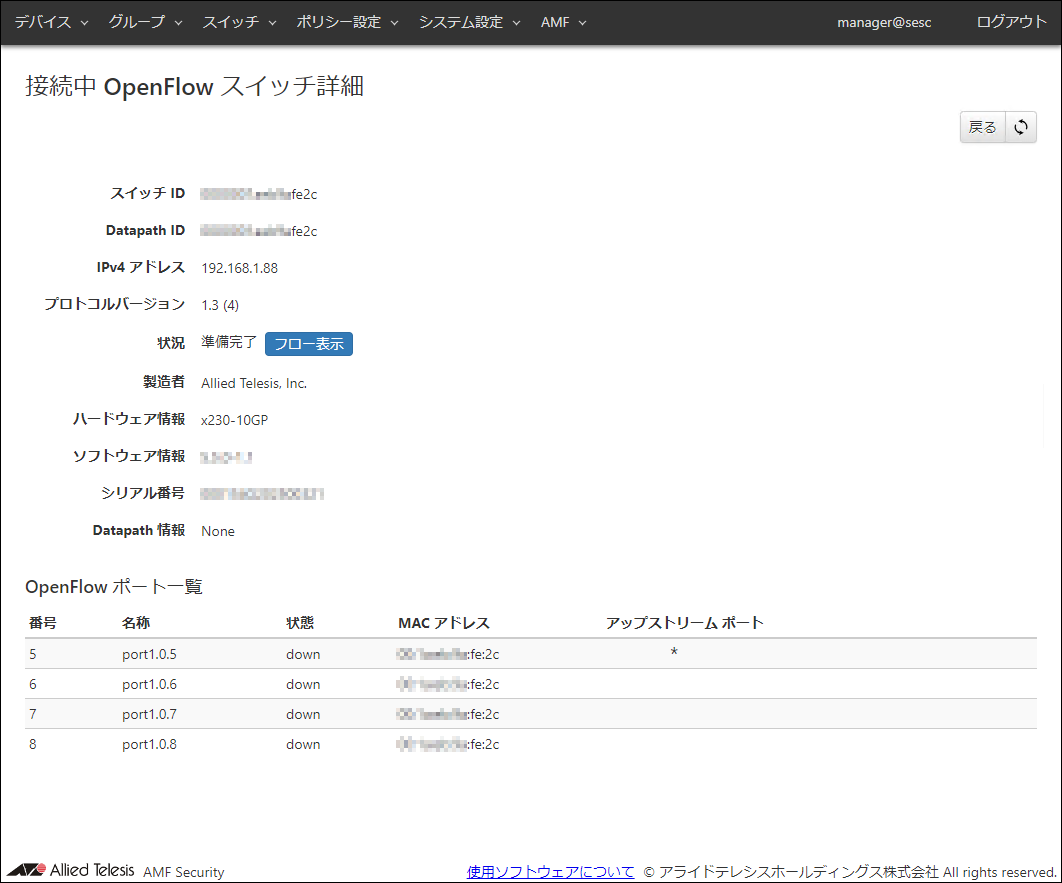

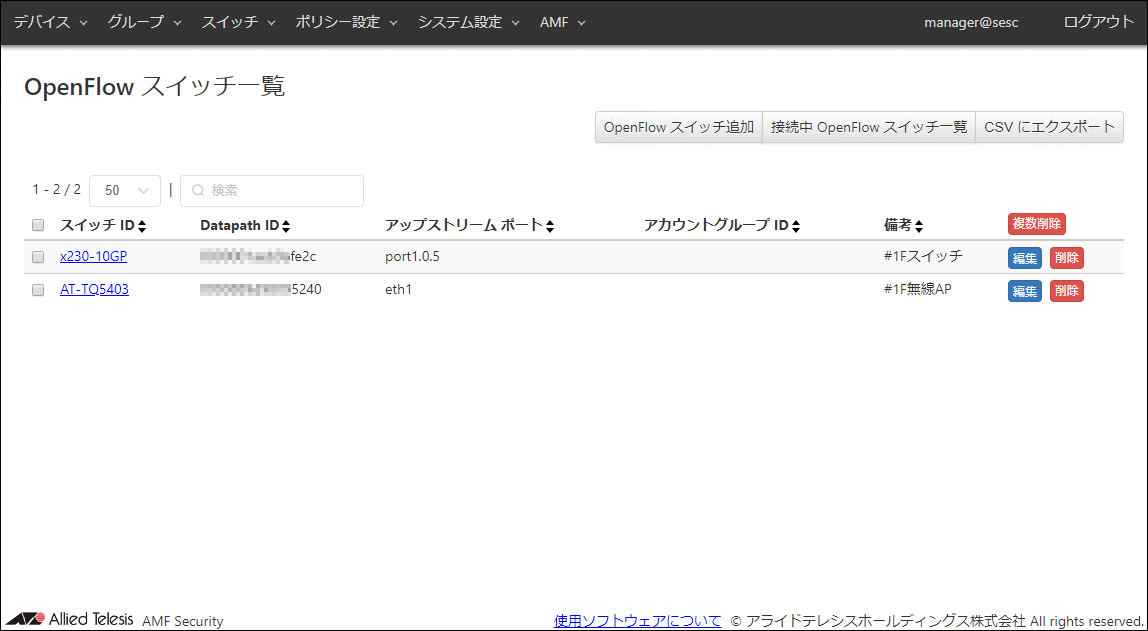

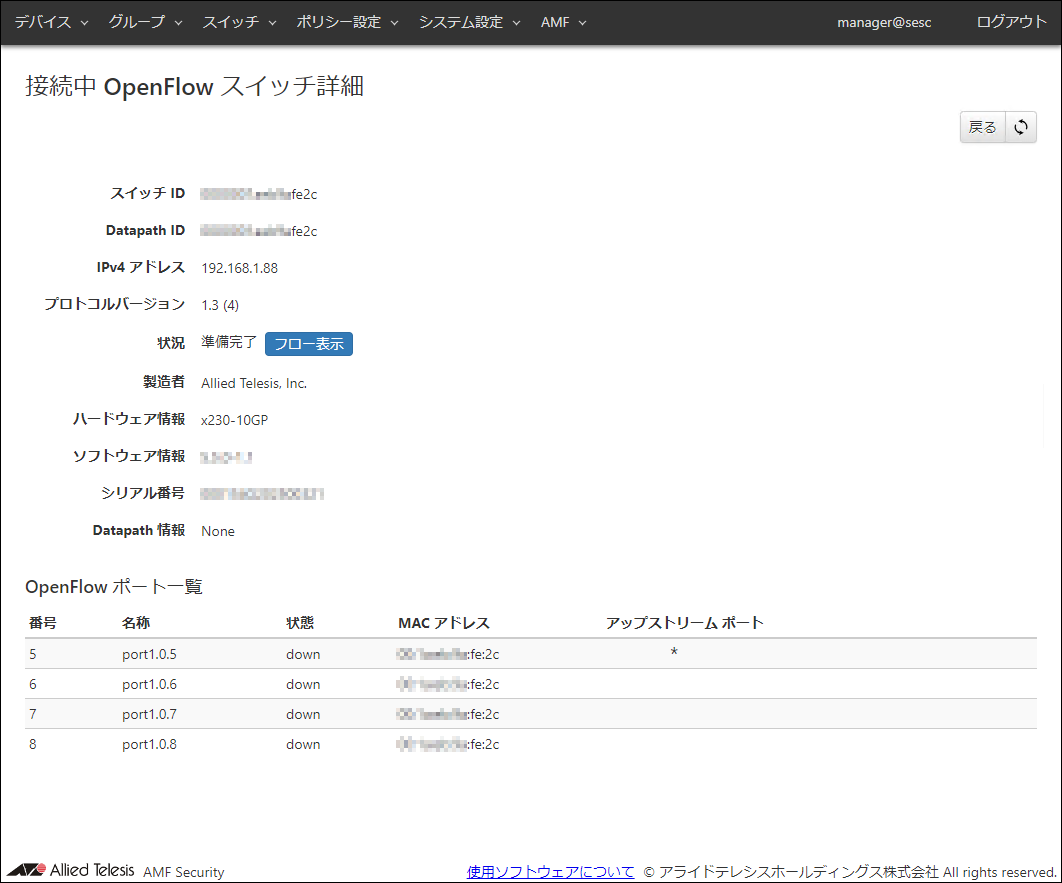

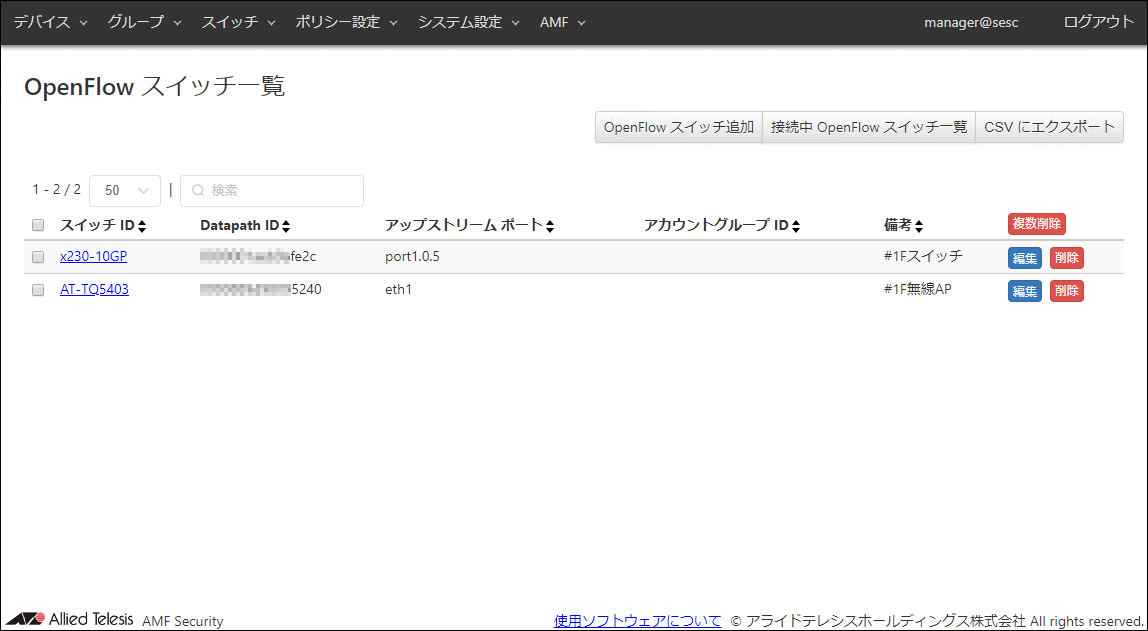

OpenFlowスイッチの登録

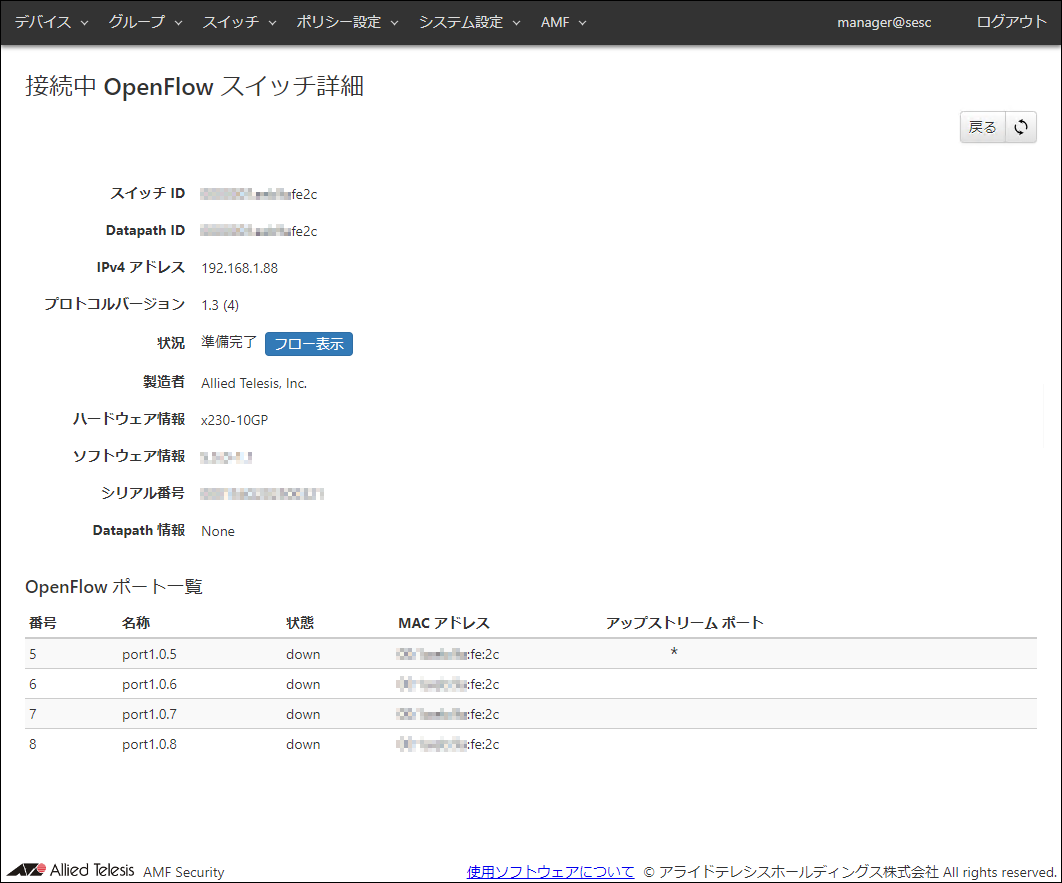

AMF Securityに接続中のOpenFlowスイッチの状況は、「スイッチ」/「接続中 OpenFlow スイッチ一覧」画面で確認できます。

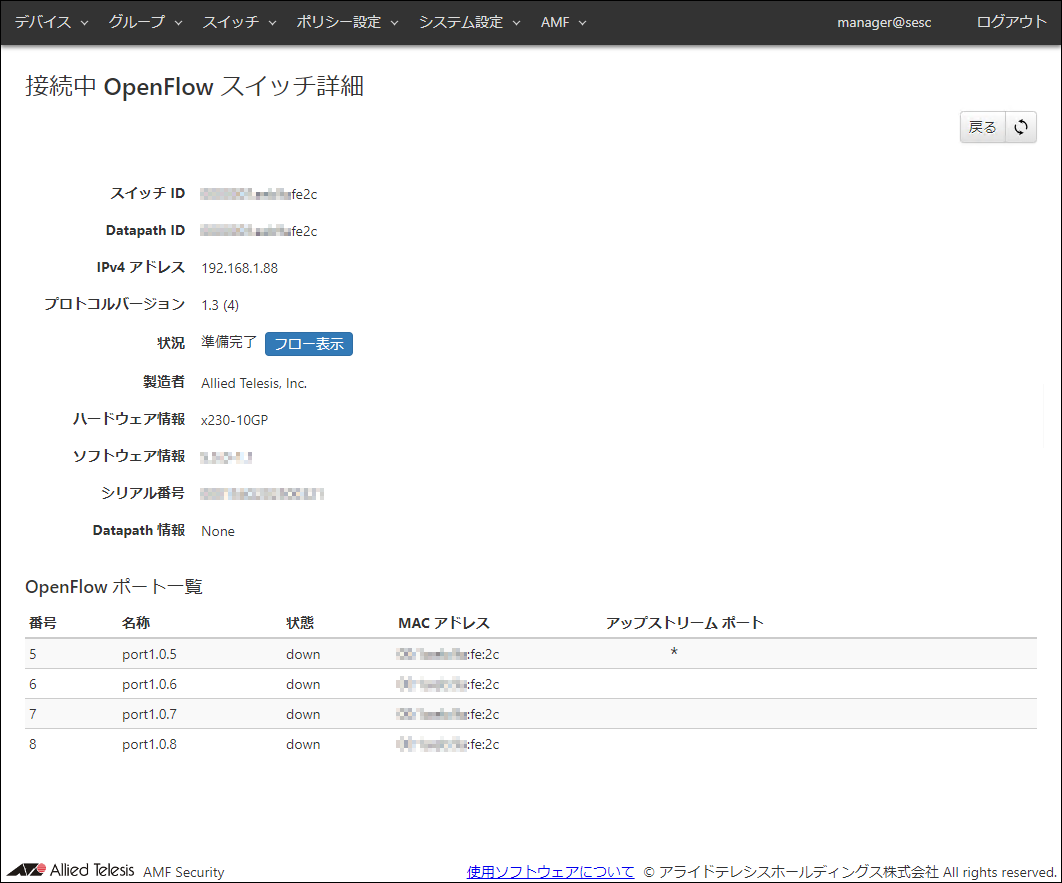

- 「スイッチ」/「接続中 OpenFlow スイッチ一覧」画面に移動します。

この時点ではOpenFlowスイッチの個別設定がされていないため、アップストリームポートはOpenFlowポート番号が最も小さいものが選択されています。

- 一覧の中のDatapath IDのリンクをクリックし、「スイッチ」/「接続中 OpenFlow スイッチ詳細」画面を表示します。

「スイッチ」/「接続中 OpenFlow スイッチ詳細」画面では、選択したOpenFlowスイッチの詳細情報を確認することができます。

また、OpenFlowスイッチに設定されている各データプレーンポートのOpenFlowポート番号も確認できます。

- 画面右上の「戻る」ボタンをクリックして、「スイッチ」/「接続中 OpenFlow スイッチ一覧」画面に移動します。

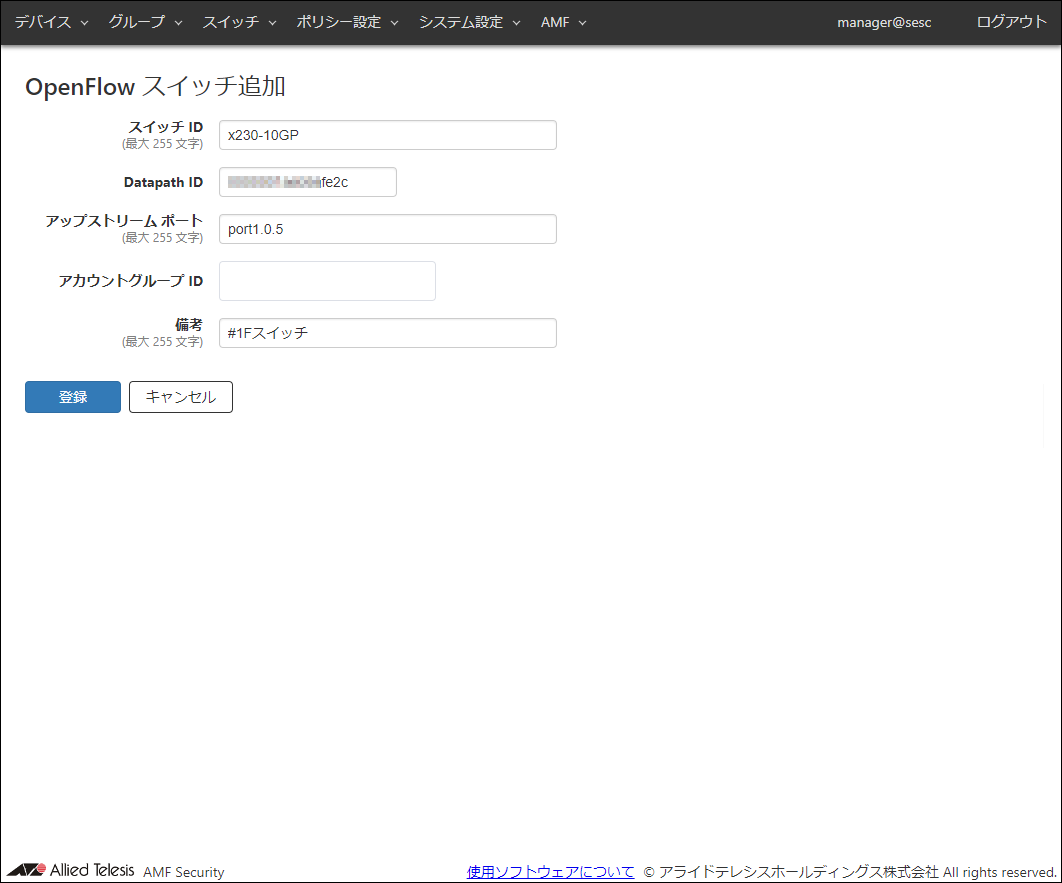

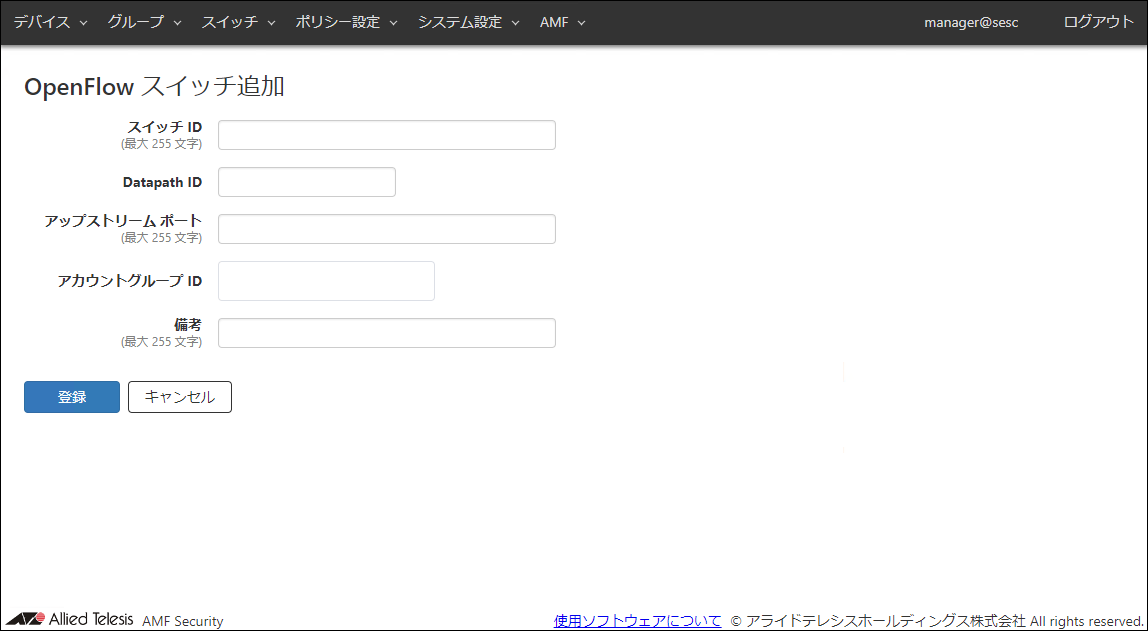

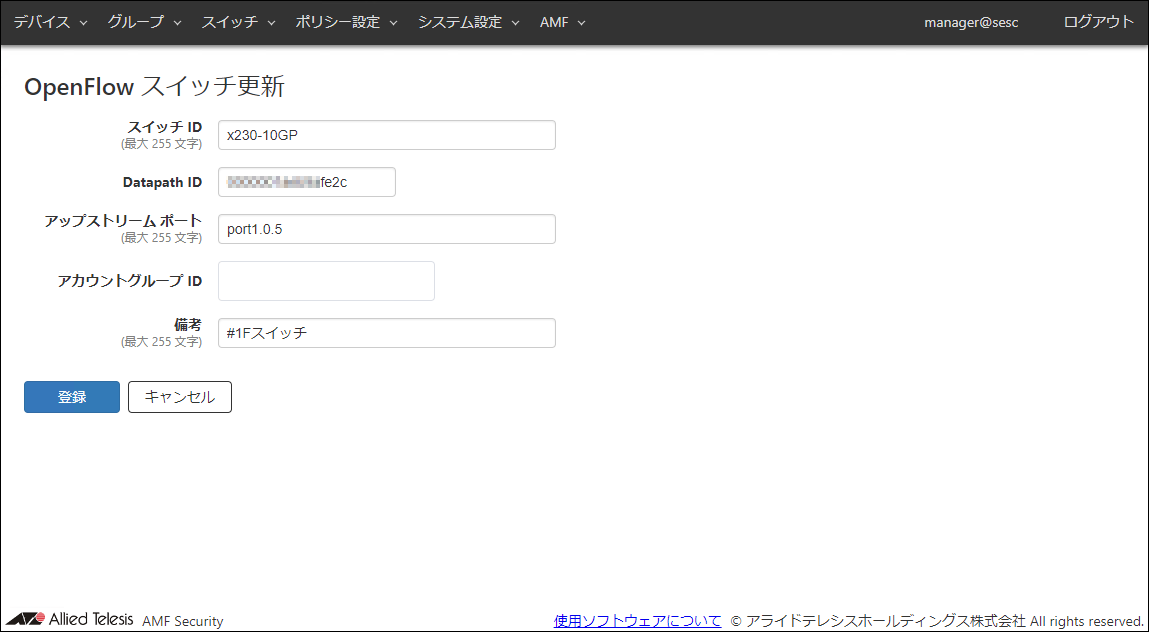

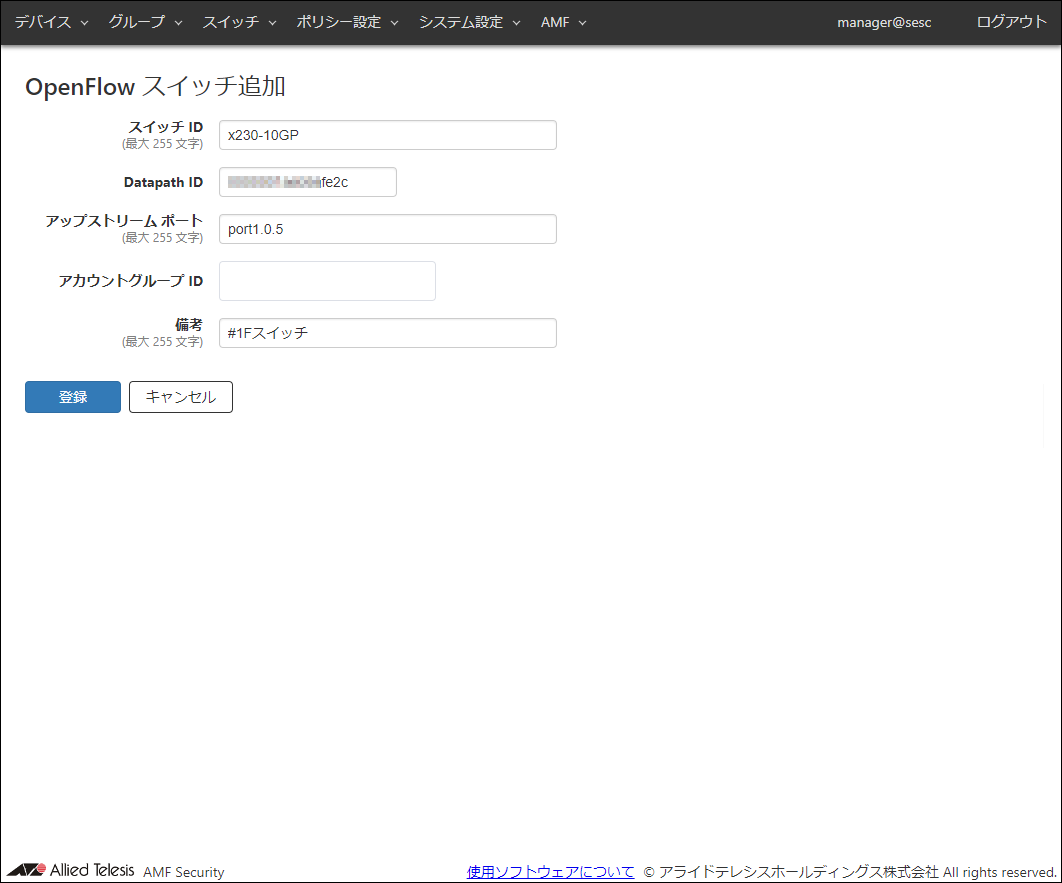

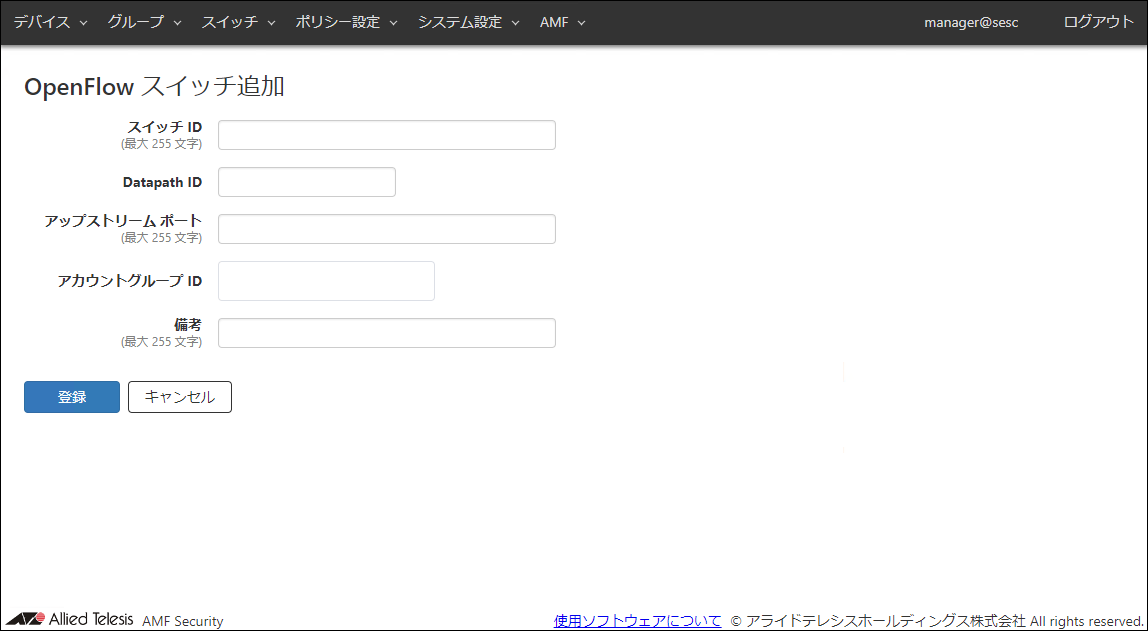

- AMF Securityに登録する前の時点では、OpenFlowスイッチのスイッチIDは未登録と表示され、「登録」ボタンが表示されます。「登録」ボタンをクリックし、「スイッチ」/「OpenFlow スイッチ追加」画面を表示します。

- スイッチ ID、アップストリームポートに指定したいOpenFlowポート番号またはポート名、備考を設定します。

データパスIDはOpenFlowスイッチごとに異なる値が設定されるため、変更する必要はありません。

所属させるアカウントグループIDは事前に設定が必要です。この章では、アカウントグループIDは設定しません。

ここでは、例として、次の情報を設定します。

表 1:設定データ

| 項目名

|

設定する情報

|

説明

|

| スイッチ ID(必須項目)

|

x230-10GP(変更なし)

|

OpenFlowスイッチの名前です。

既に使用されているスイッチIDを設定することはできません。

スイッチIDは最大255文字で、英数字、記号以外に日本語も使用できます。

ここでは「ハードウェア情報」の「x230-10GP」が自動入力されます。

|

| Datapath ID(必須項目)

|

(変更なし)

|

OpenFlowスイッチのデータパスID(OpenFlowコントローラーが使用する識別子)です。

通常はOpenFlowスイッチのMACアドレスをもとに自動設定、またはOpenFlowスイッチ側で手動設定した値が表示されるため、変更する必要はありません。自動設定されるデータパスIDはOpenFlowスイッチのMACアドレスの先頭にゼロを補完した16桁の16進数になります。

なお、同じデータパスIDは複数登録できません。

|

| アップストリーム ポート

|

port1.0.5(変更なし)

|

OpenFlowスイッチのアップストリームポートを設定します。

アップストリームポートは1つの装置につき1つのみ登録できます。

ポートの指定は、ポート名とOpenFlowポート番号のどちらも使用できます。

|

| アカウントグループ ID

|

(設定なし)

|

OpenFlowスイッチが所属するアカウントグループIDを選択します。

|

| 備考

|

#1Fスイッチ

|

このOpenFlowスイッチの追加説明やコメントを記載できます。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

AMF SecurityとOpenFlowスイッチとでデータパスIDが一致していない場合は、OpenFlowポートでのパケット転送が停止します。

- 「登録」ボタンをクリックします。

OpenFlowスイッチが登録されると、新規に追加した情報が「スイッチ」/「OpenFlow スイッチ一覧」画面に表示されます。

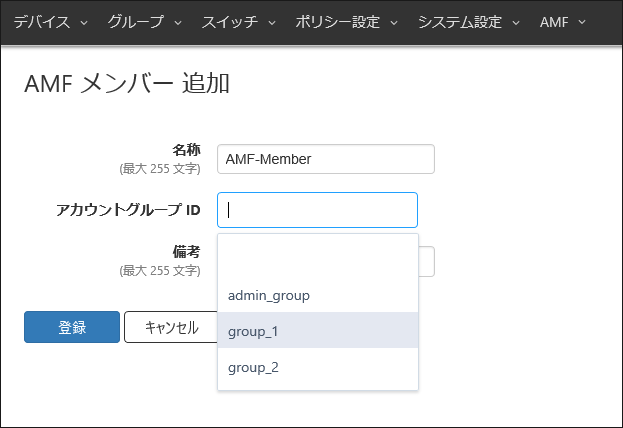

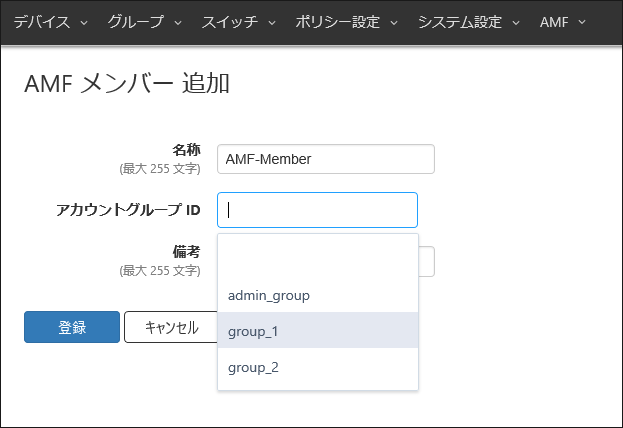

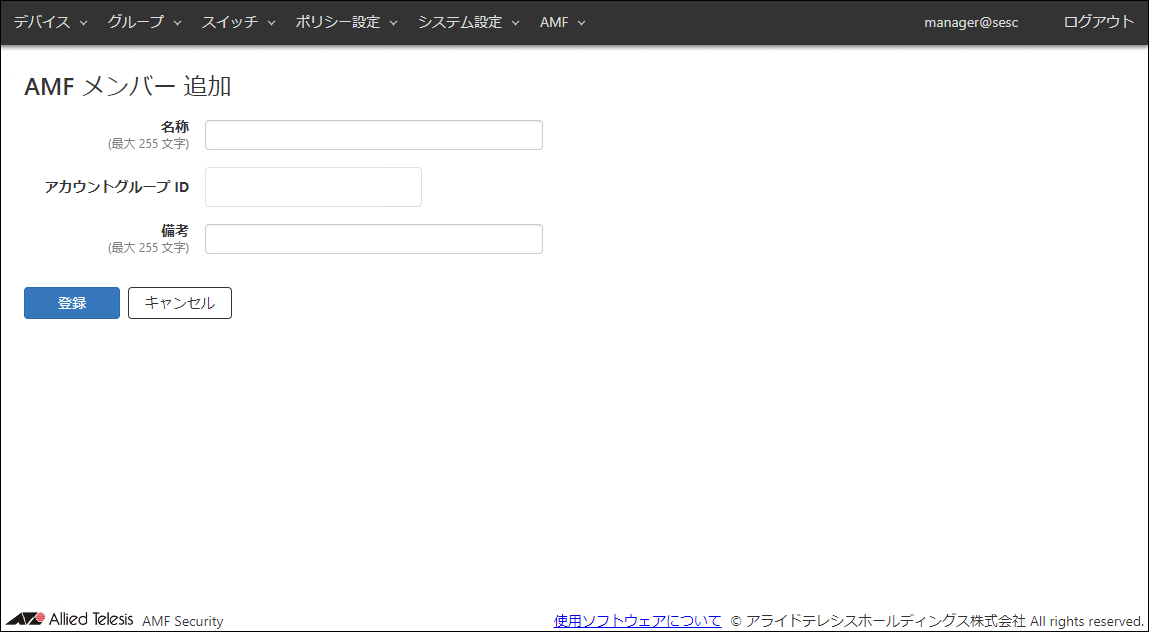

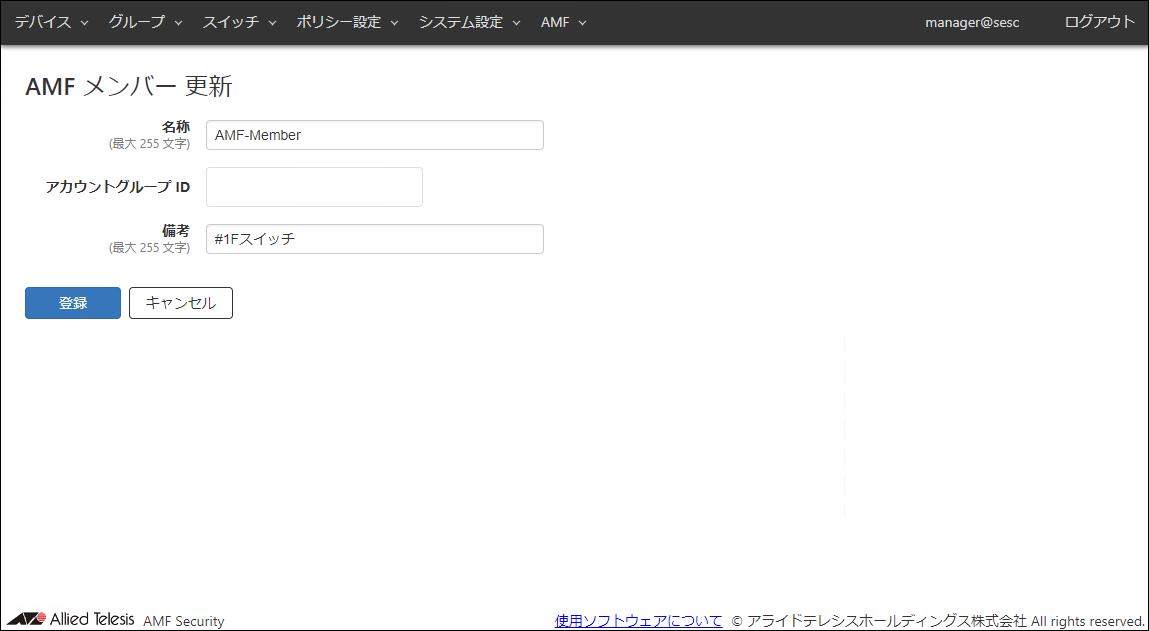

AMFメンバーの登録

AMF Securityに接続中のAMFメンバーの状況は、「スイッチ」/「接続中 AMF メンバー 一覧」画面で確認できます。

- 「スイッチ」/「接続中 AMF メンバー 一覧」画面に移動します。

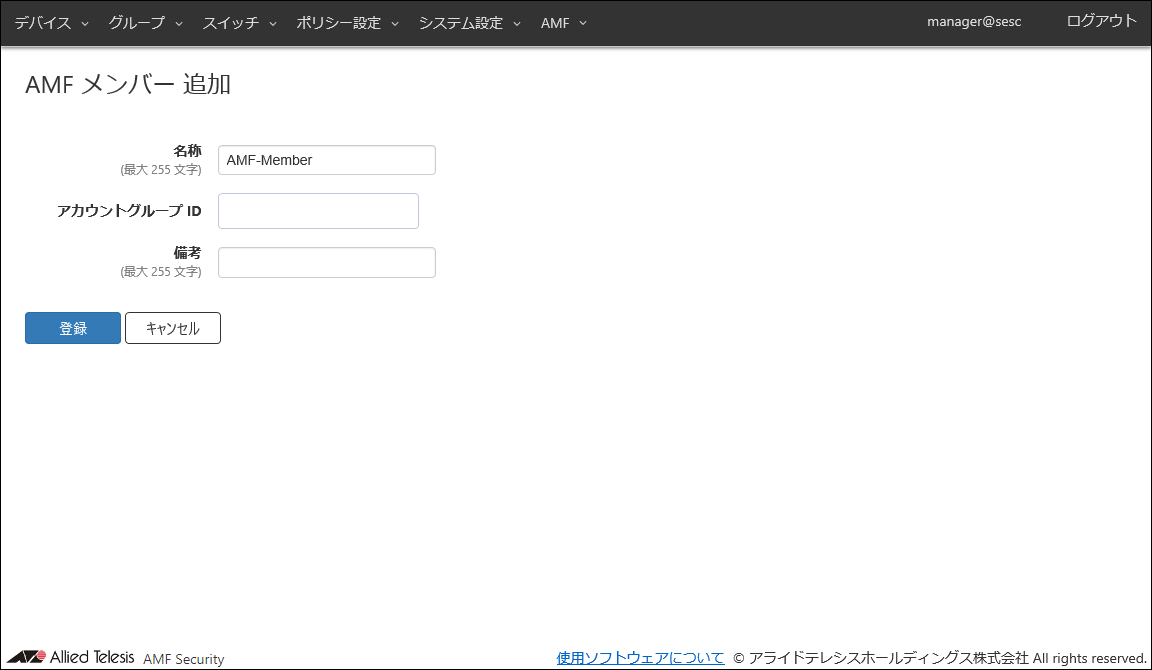

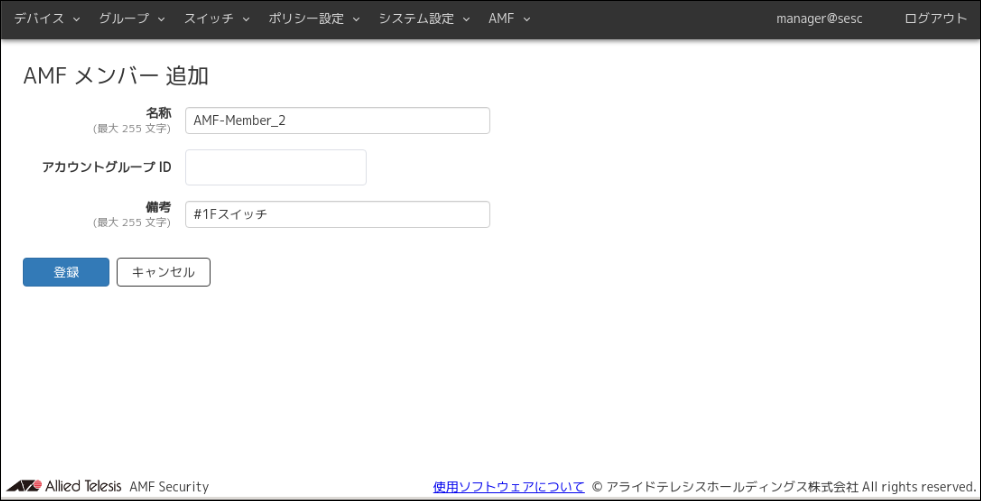

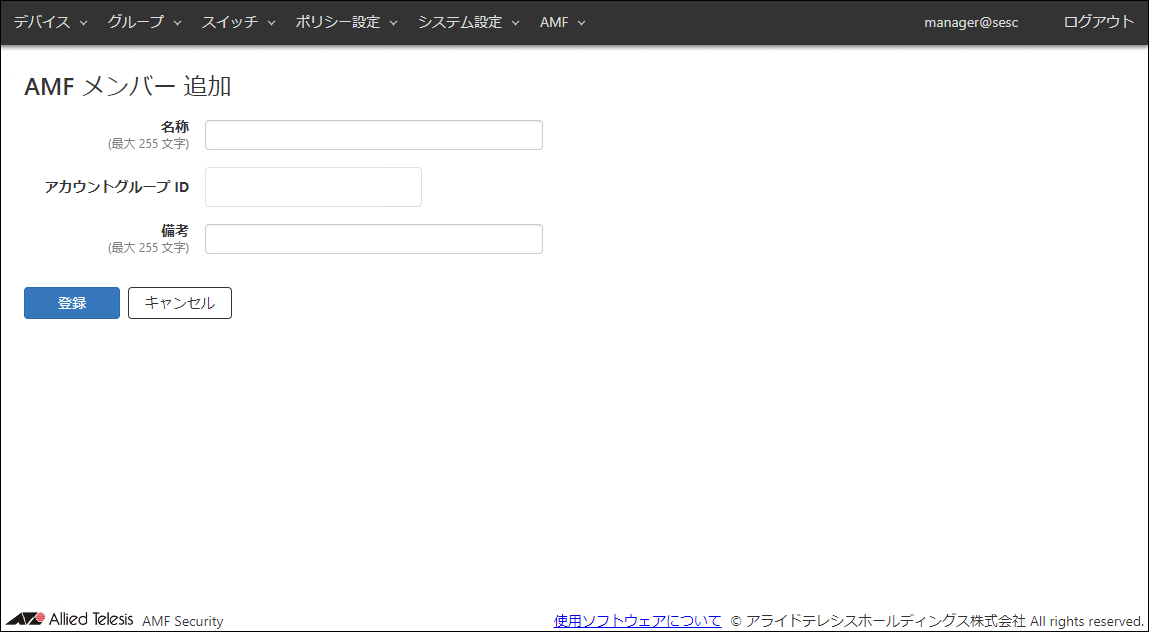

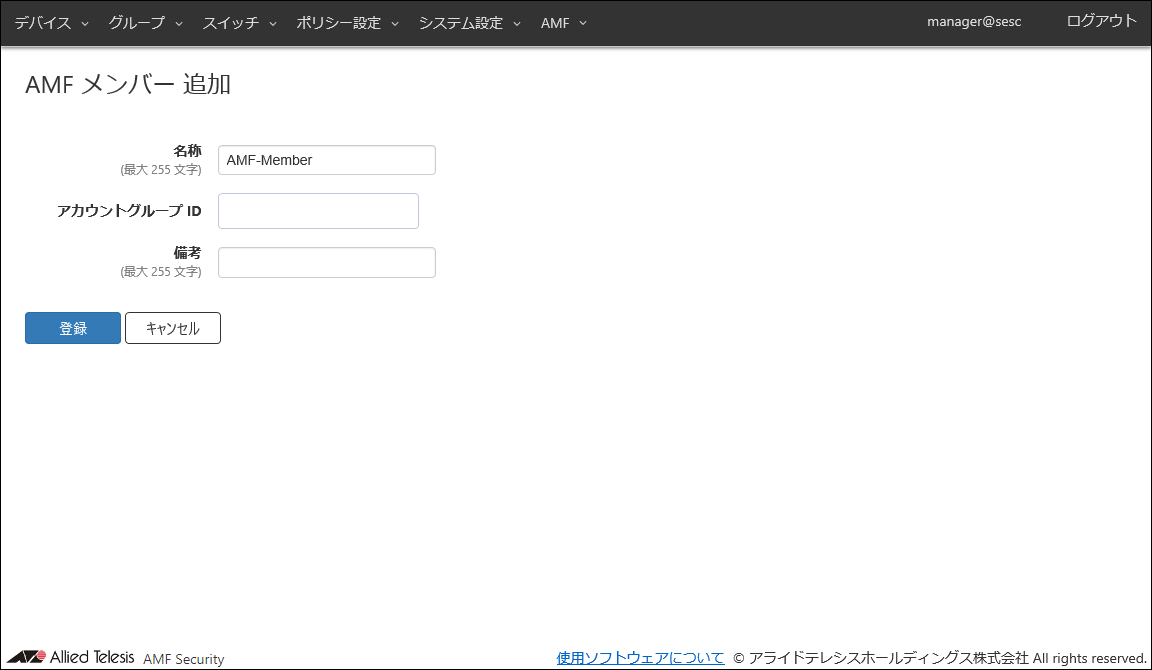

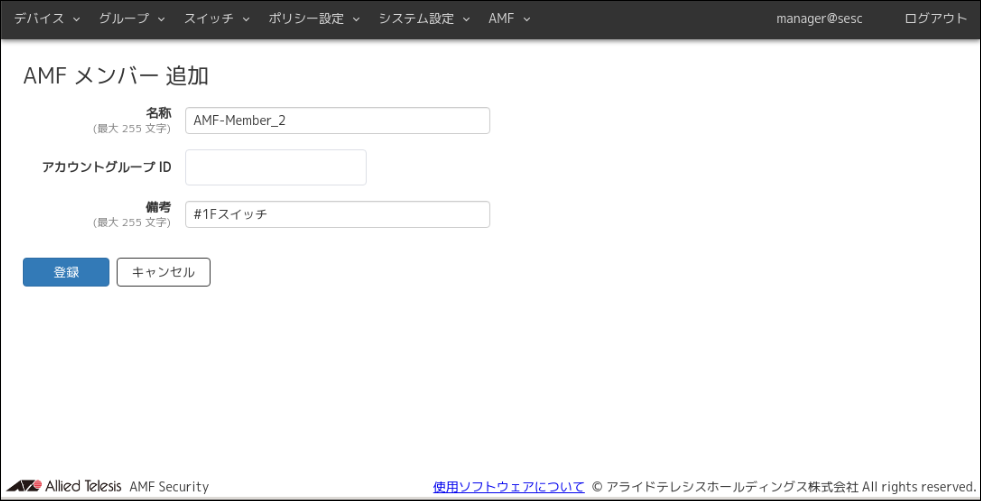

- AMF Securityに登録する前の時点では、登録状況は未登録と表示され、「登録」ボタンが表示されます。「登録」ボタンをクリックし、「スイッチ」/「AMF メンバー 追加」画面を表示します。

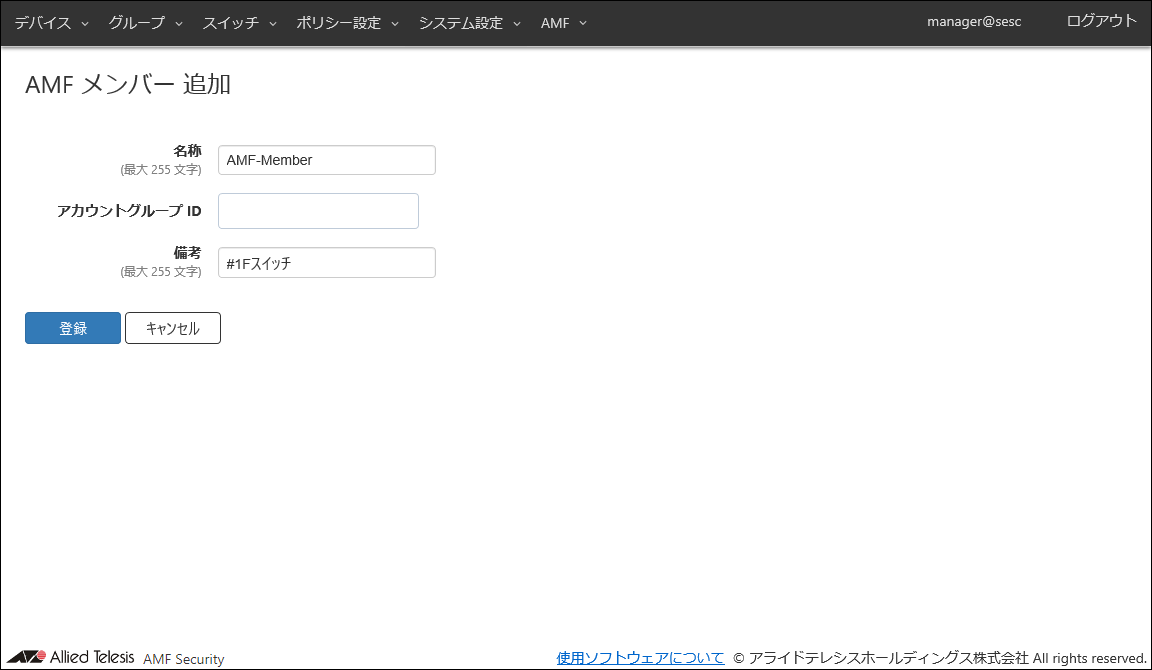

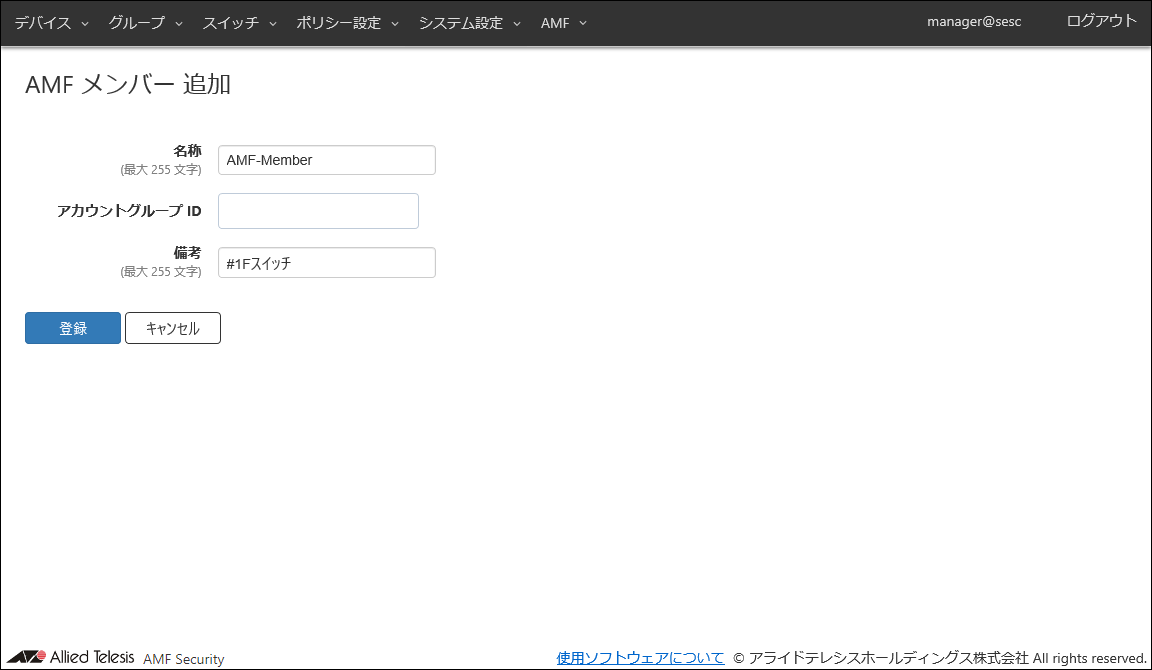

- 備考を設定します。

所属させるアカウントグループIDは事前に設定が必要です。この章では、アカウントグループIDは設定しません。

ここでは、例として、次の情報を設定します。

表 2:設定データ

| 項目名

|

設定する情報

|

説明

|

| 名称(必須項目)

|

AMF-Member(変更なし)

|

AMFメンバーの名称です。

「スイッチ」/「OpenFlow スイッチ一覧」画面および「スイッチ」/「AMF メンバー 一覧」画面で、既に使用されているスイッチIDと名称を設定することはできません。

名称は最大255文字で、使用可能な文字は半角英数字とハイフン(-)、アンダースコア(_)のみです。

|

| アカウントグループ ID

|

(設定なし)

|

AMFメンバーが所属するアカウントグループIDを選択します。

|

| 備考

|

#1Fスイッチ

|

AMFメンバーの追加説明やコメントを記載できます。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

AMFメンバーの管理はAMFメンバーのホスト名で行うため、名称はAMFメンバーのホスト名と同一にしてください。

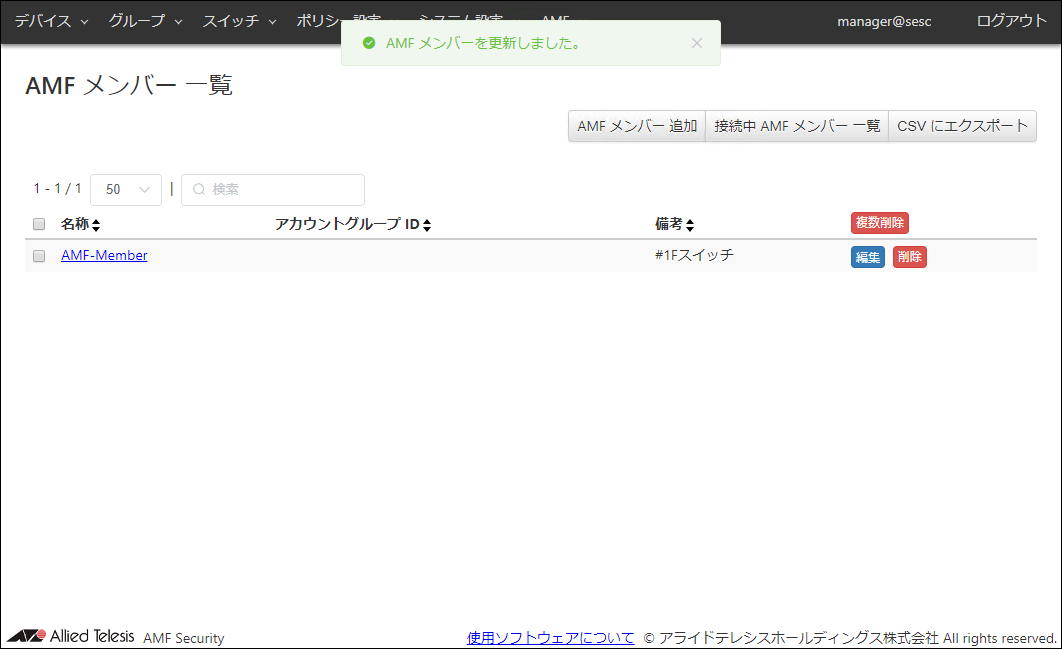

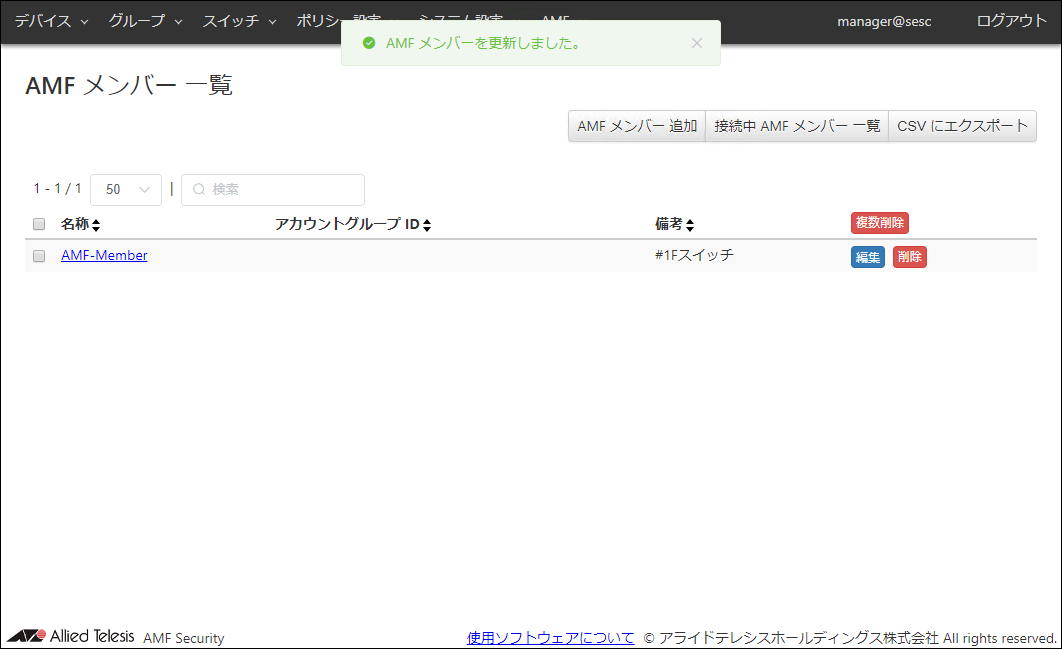

- 「登録」ボタンをクリックします。

AMFメンバーが登録されると、新規に追加した情報が「スイッチ」/「AMF メンバー 一覧」画面に表示されます。

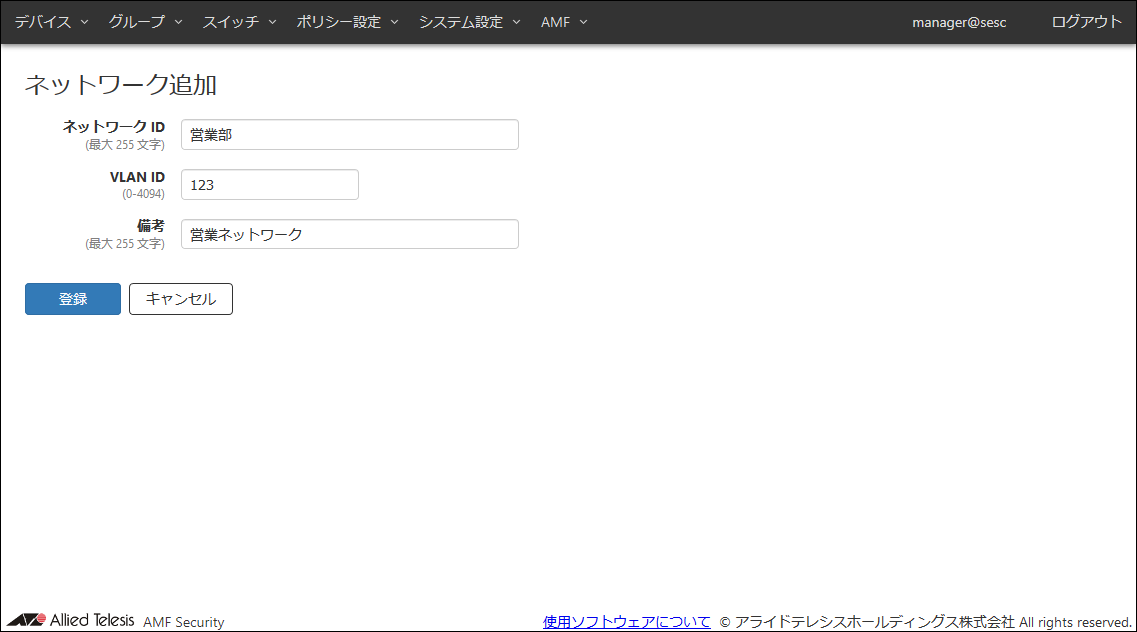

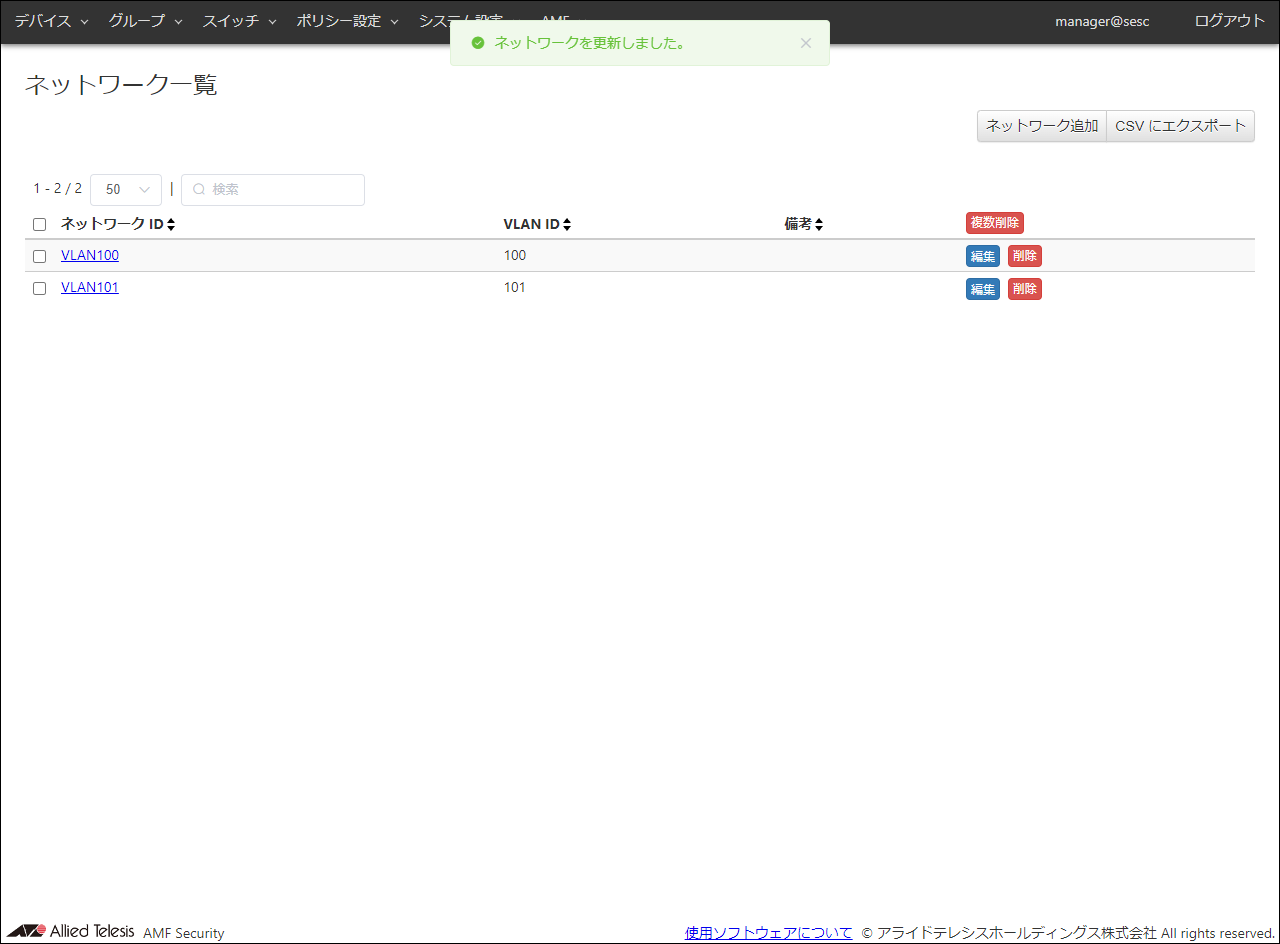

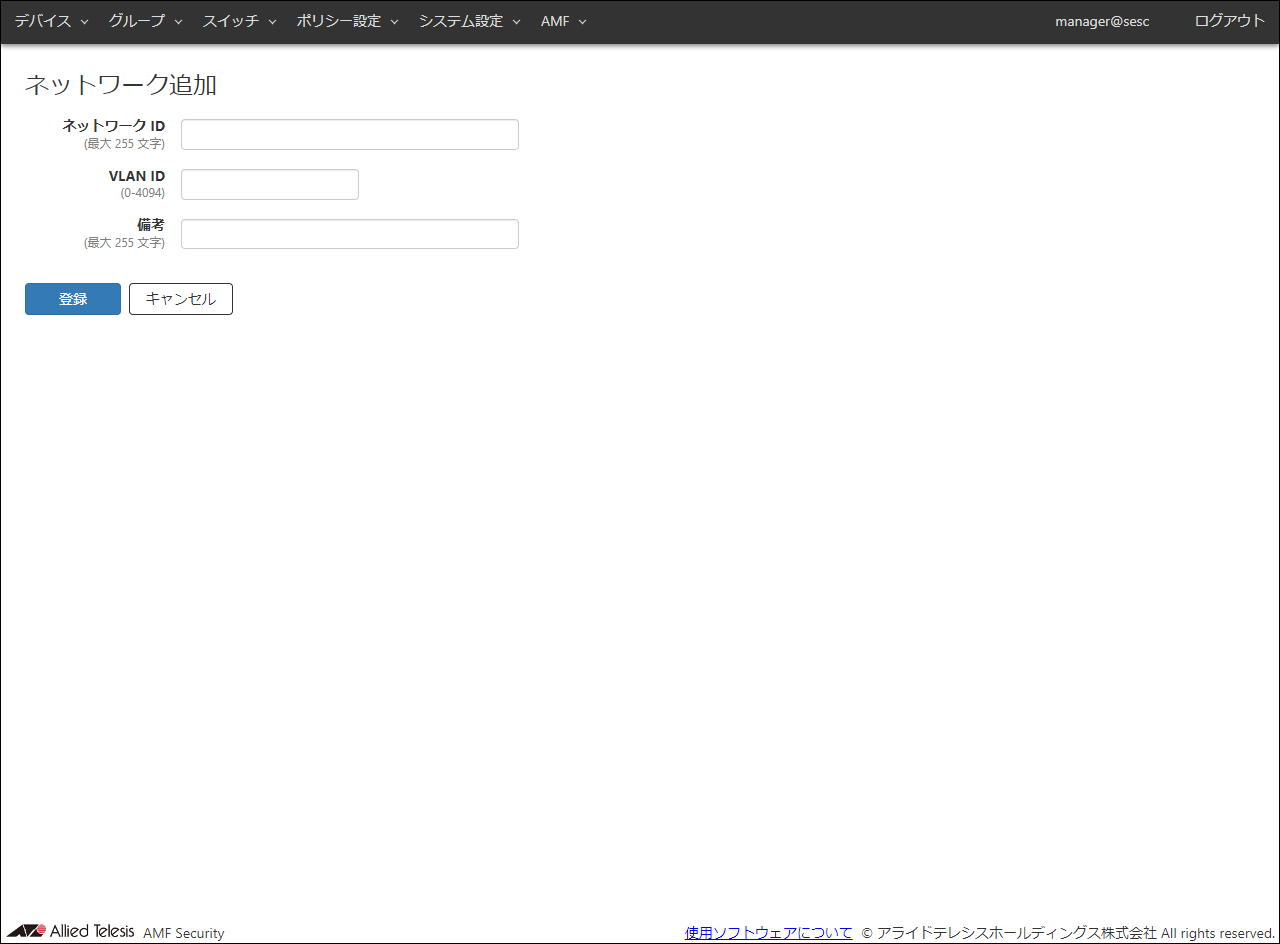

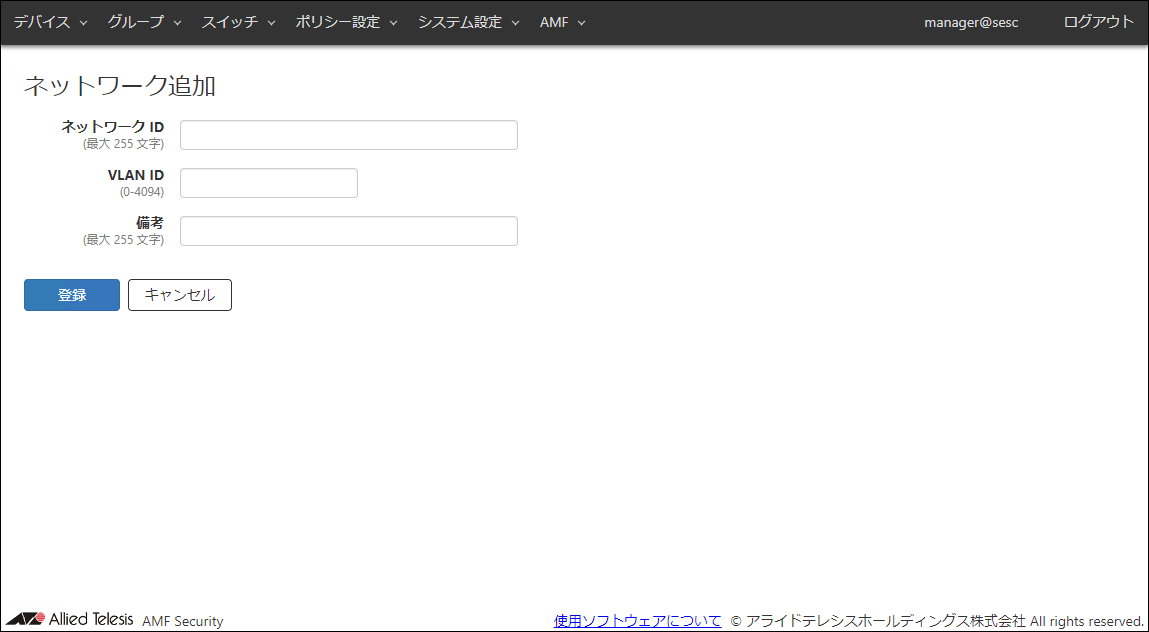

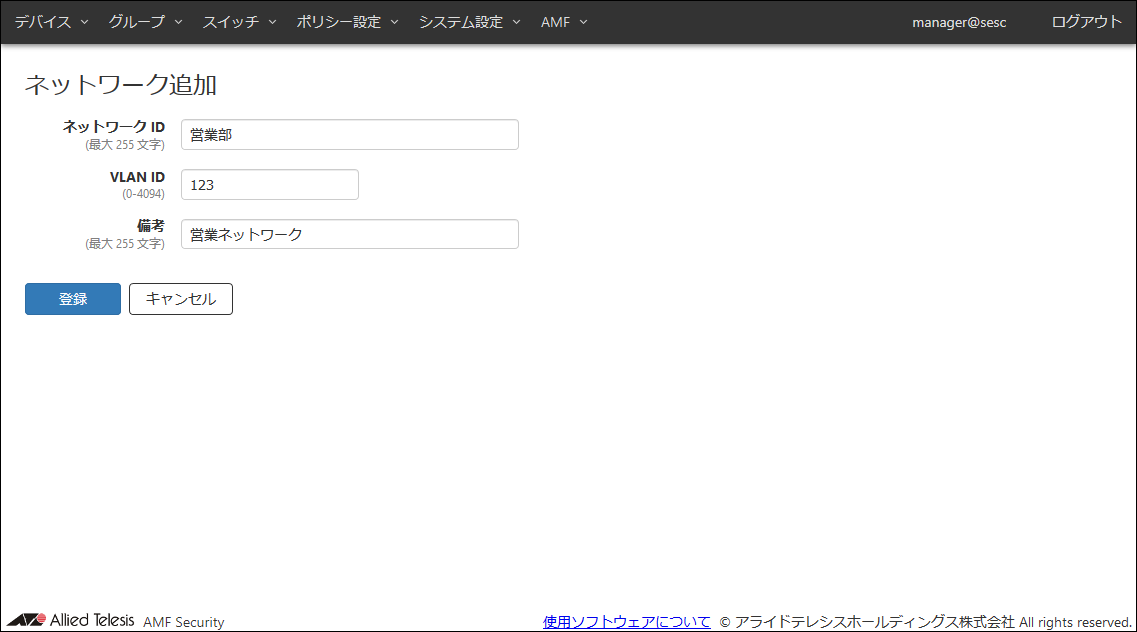

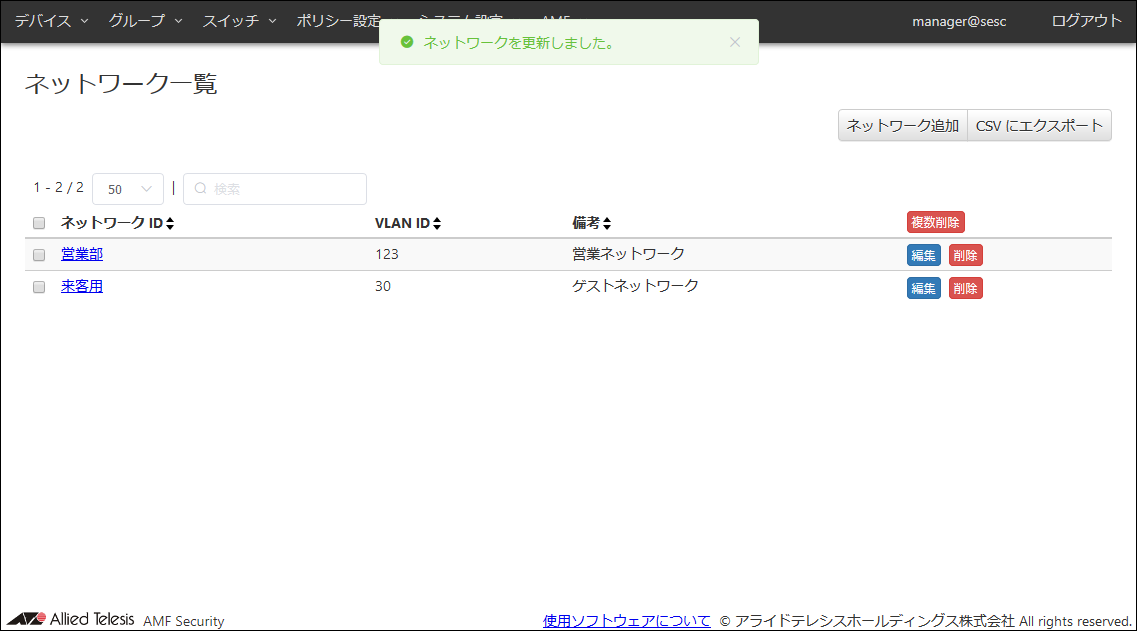

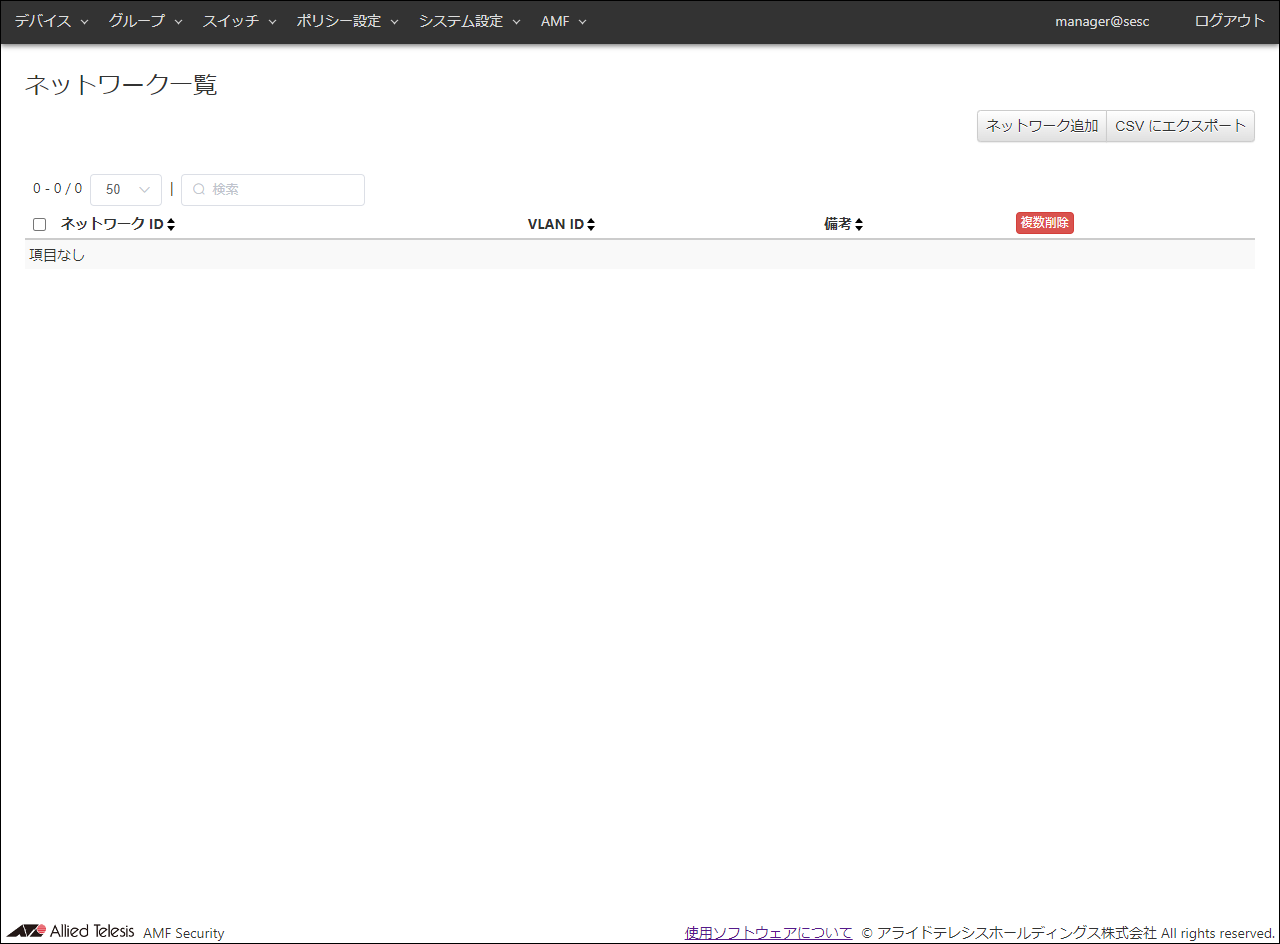

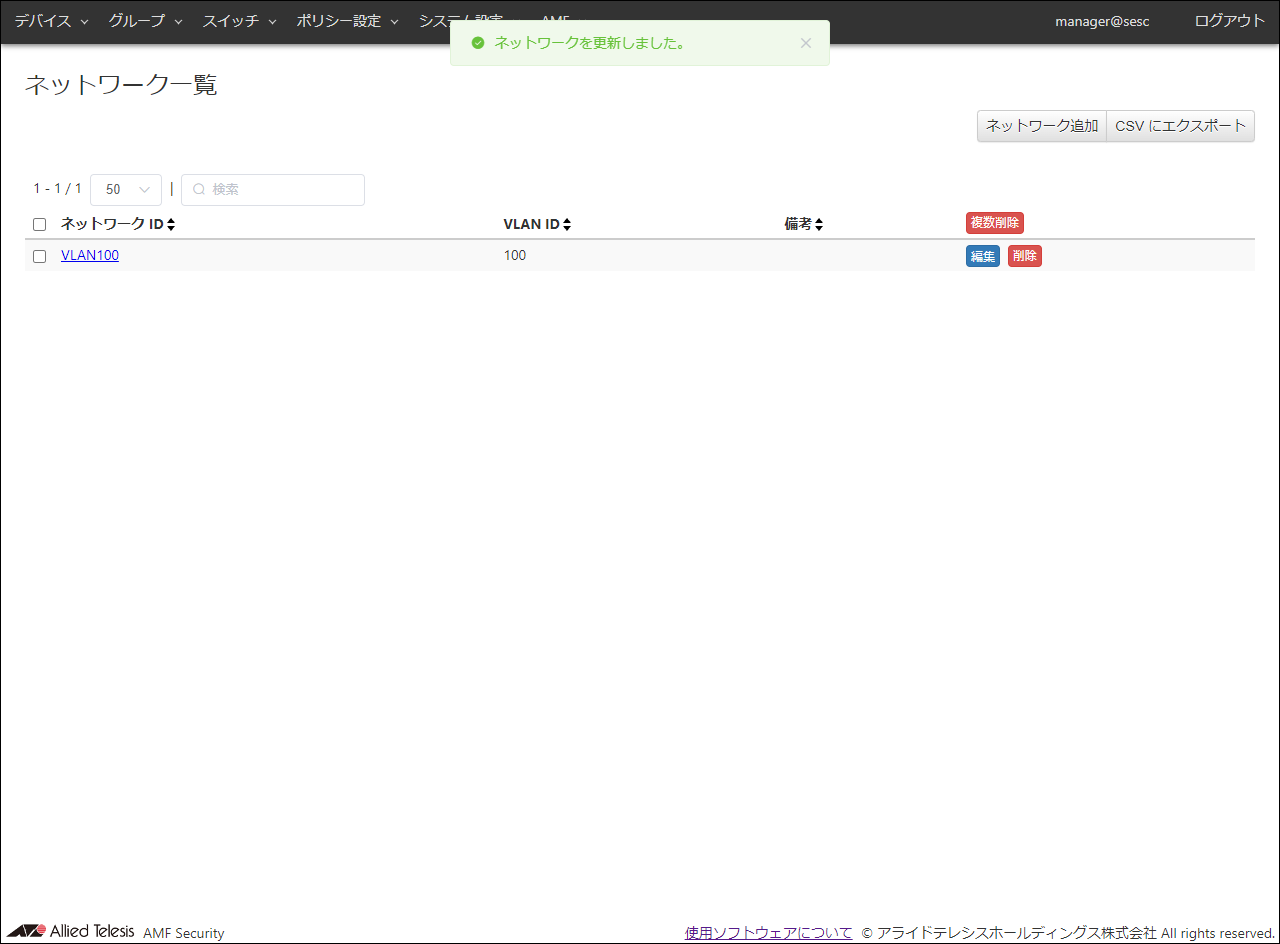

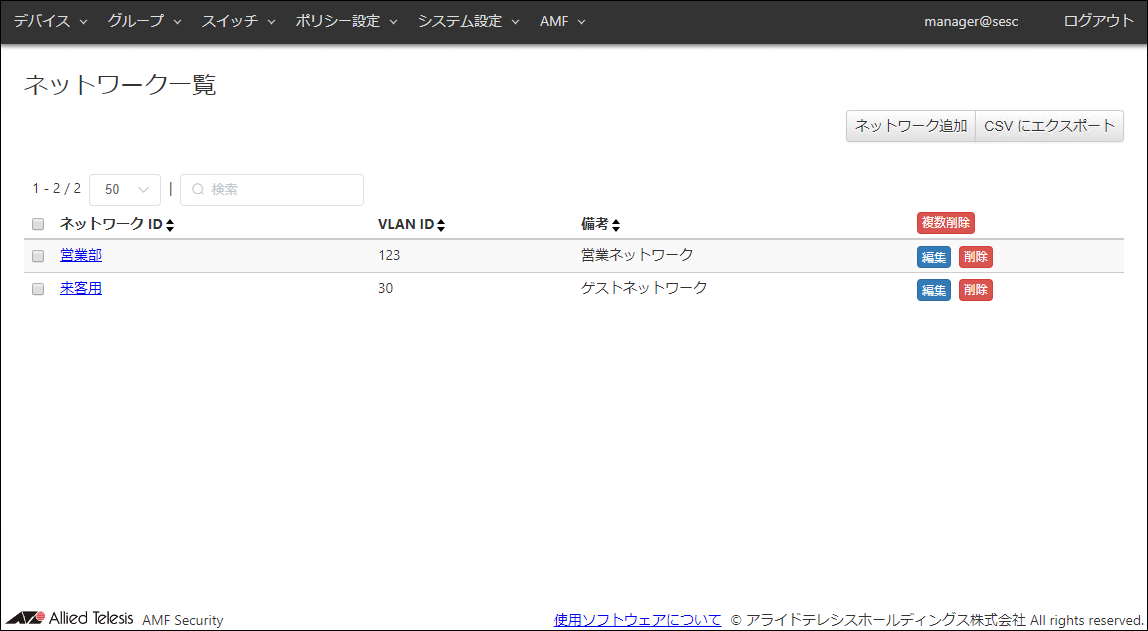

ネットワークの登録

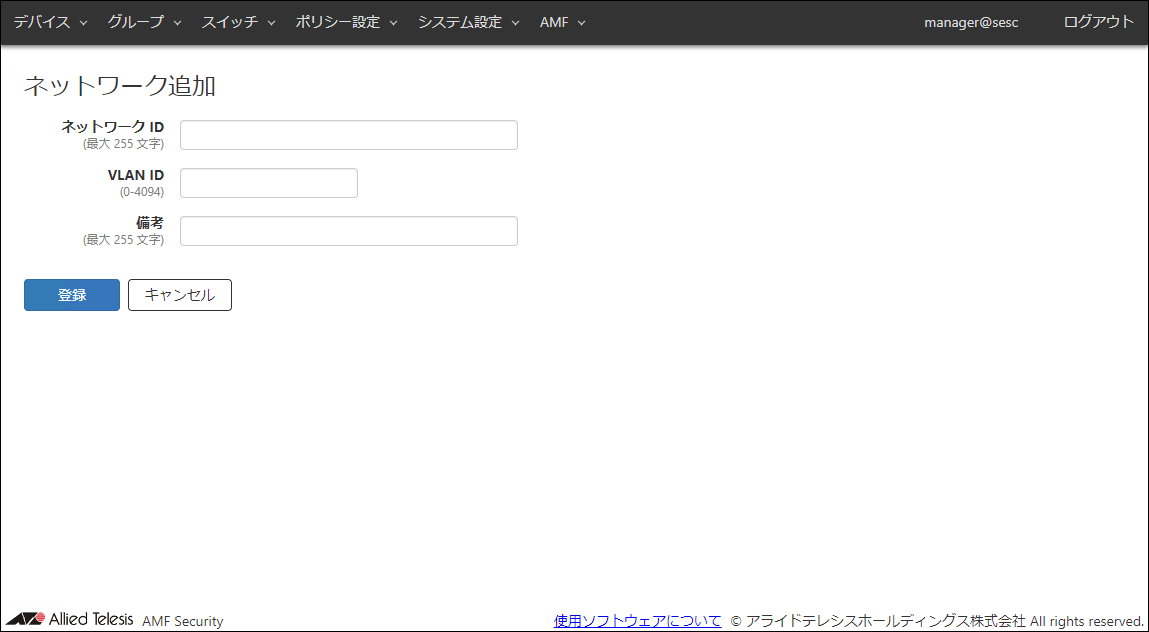

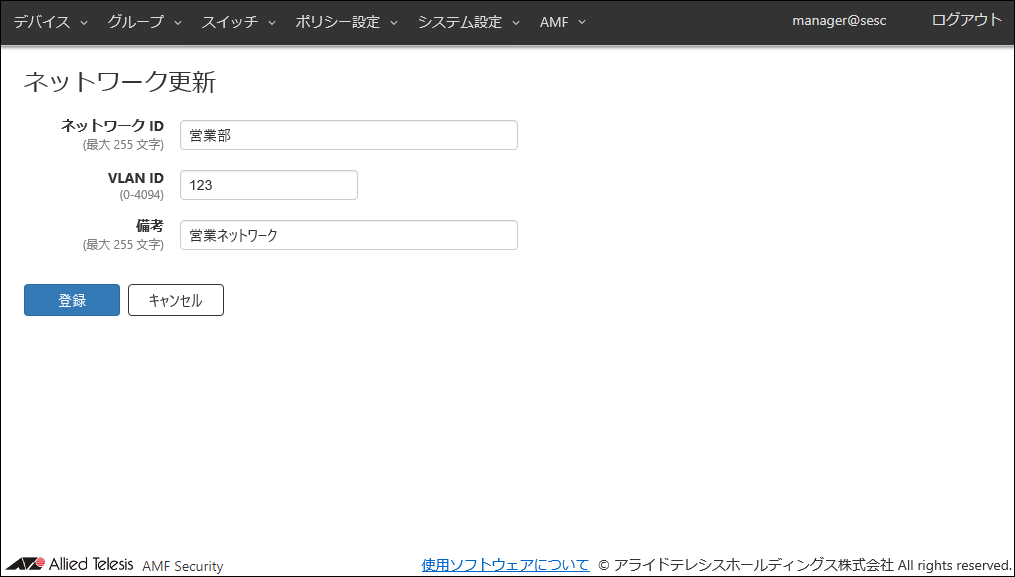

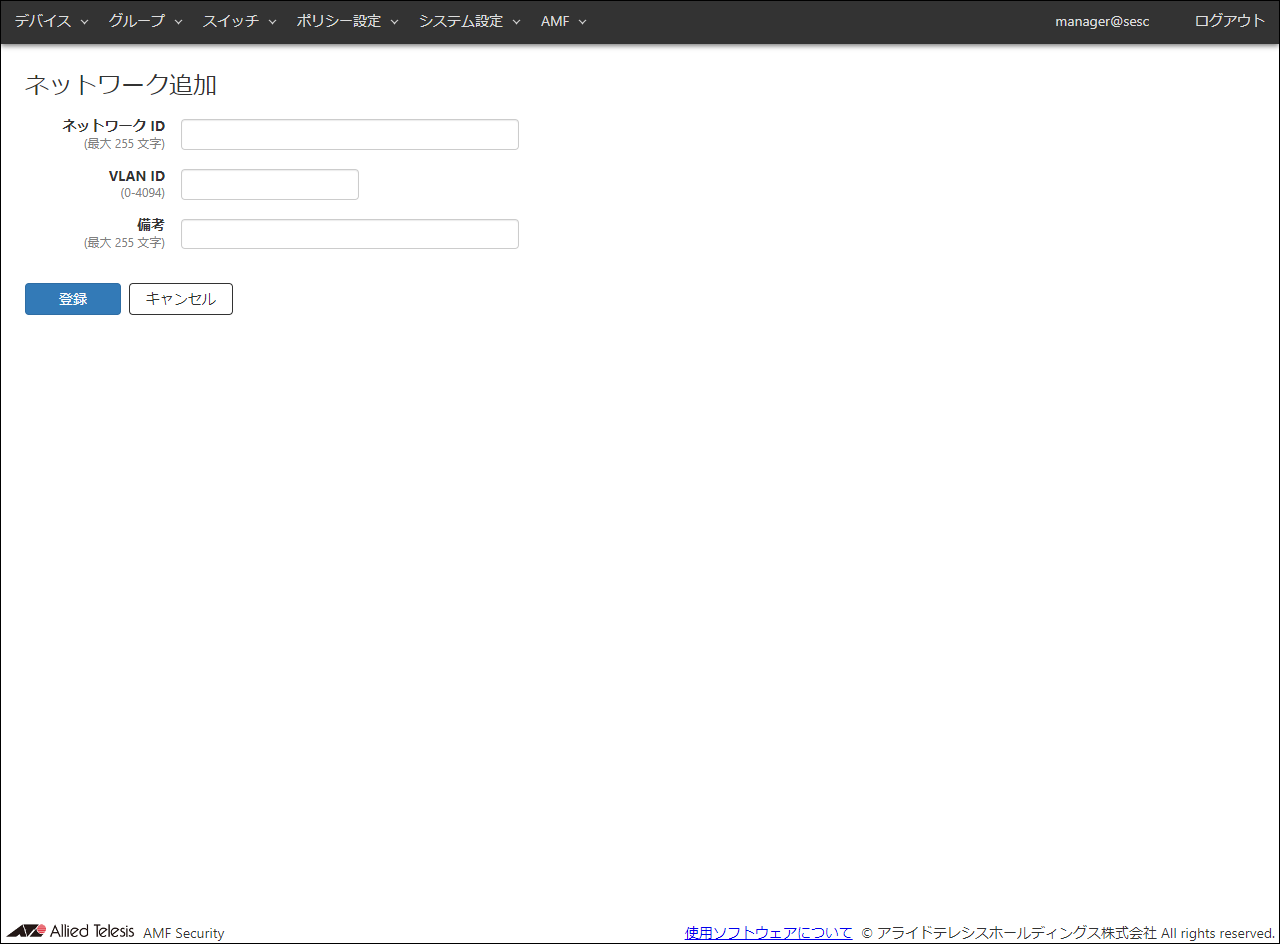

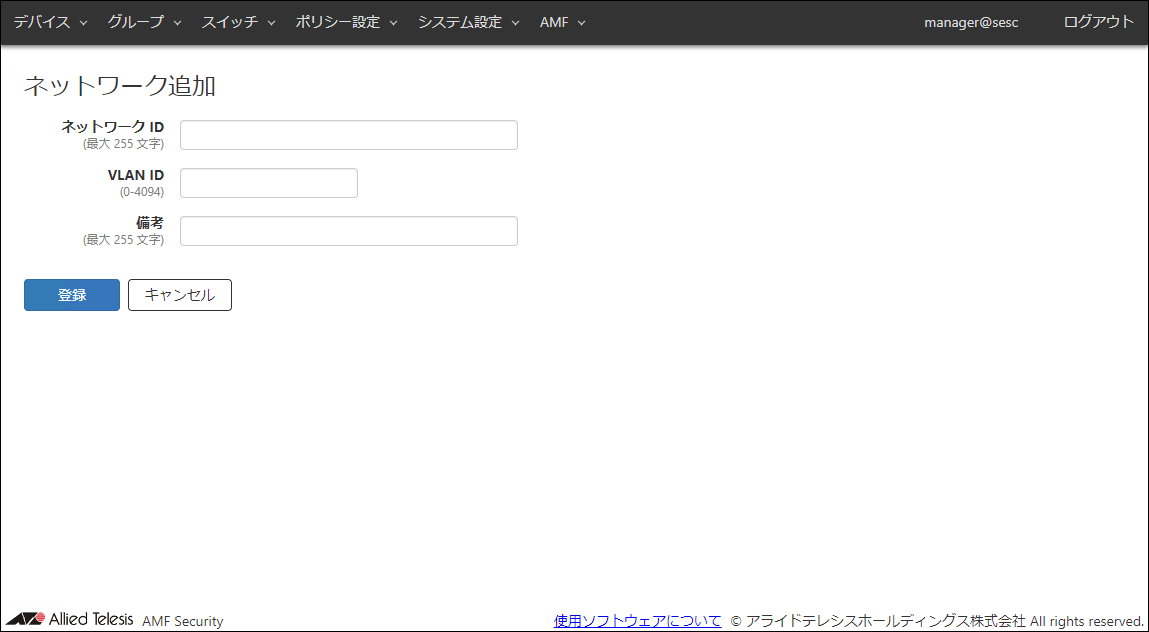

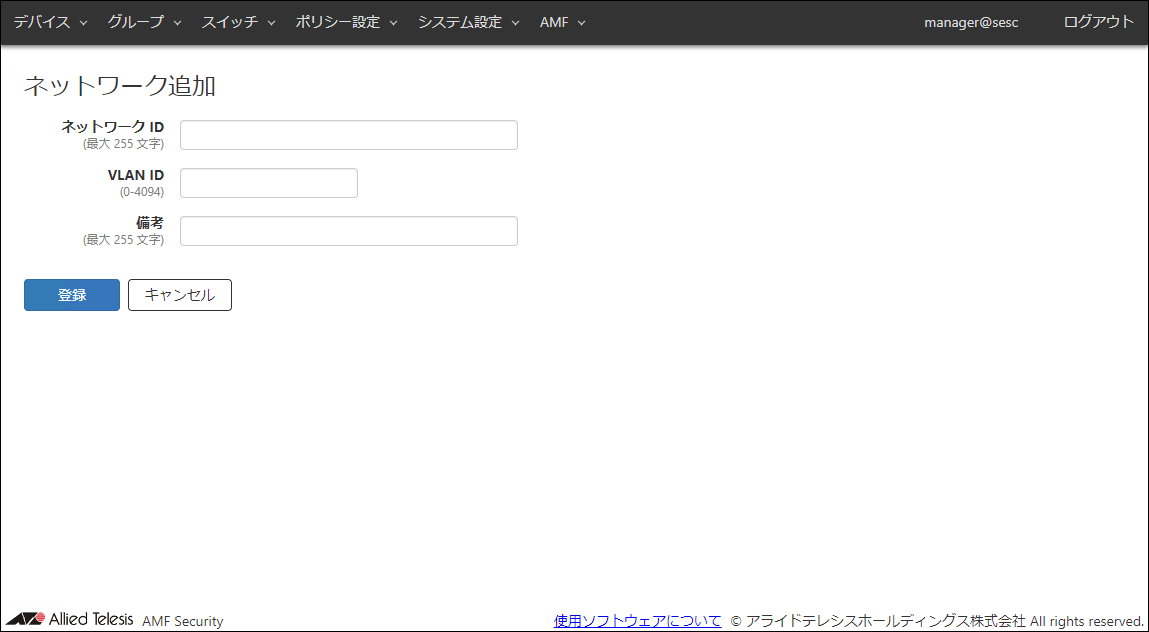

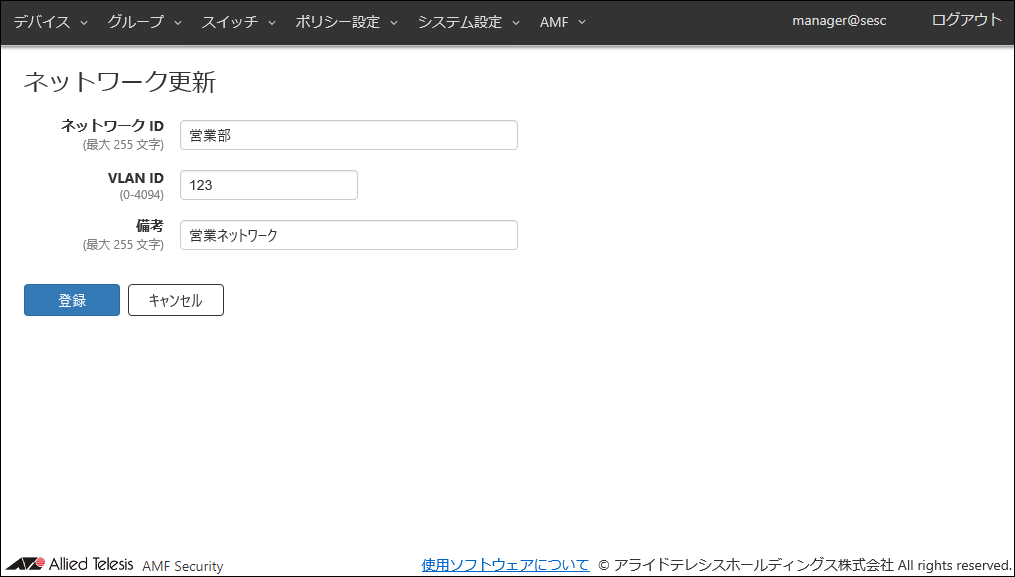

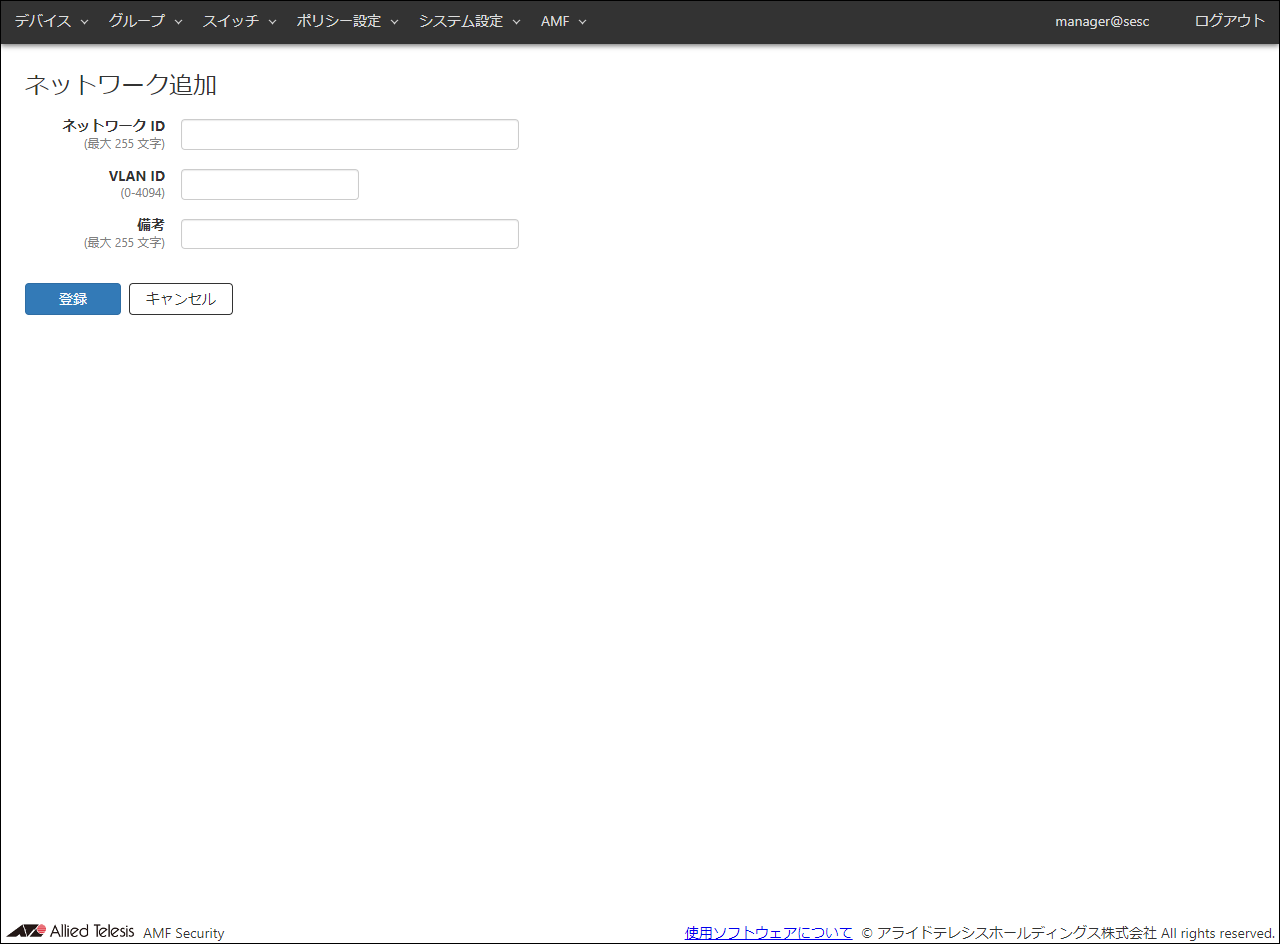

接続先となるネットワークは、「ポリシー設定」/「ネットワーク追加」画面で登録することができます。

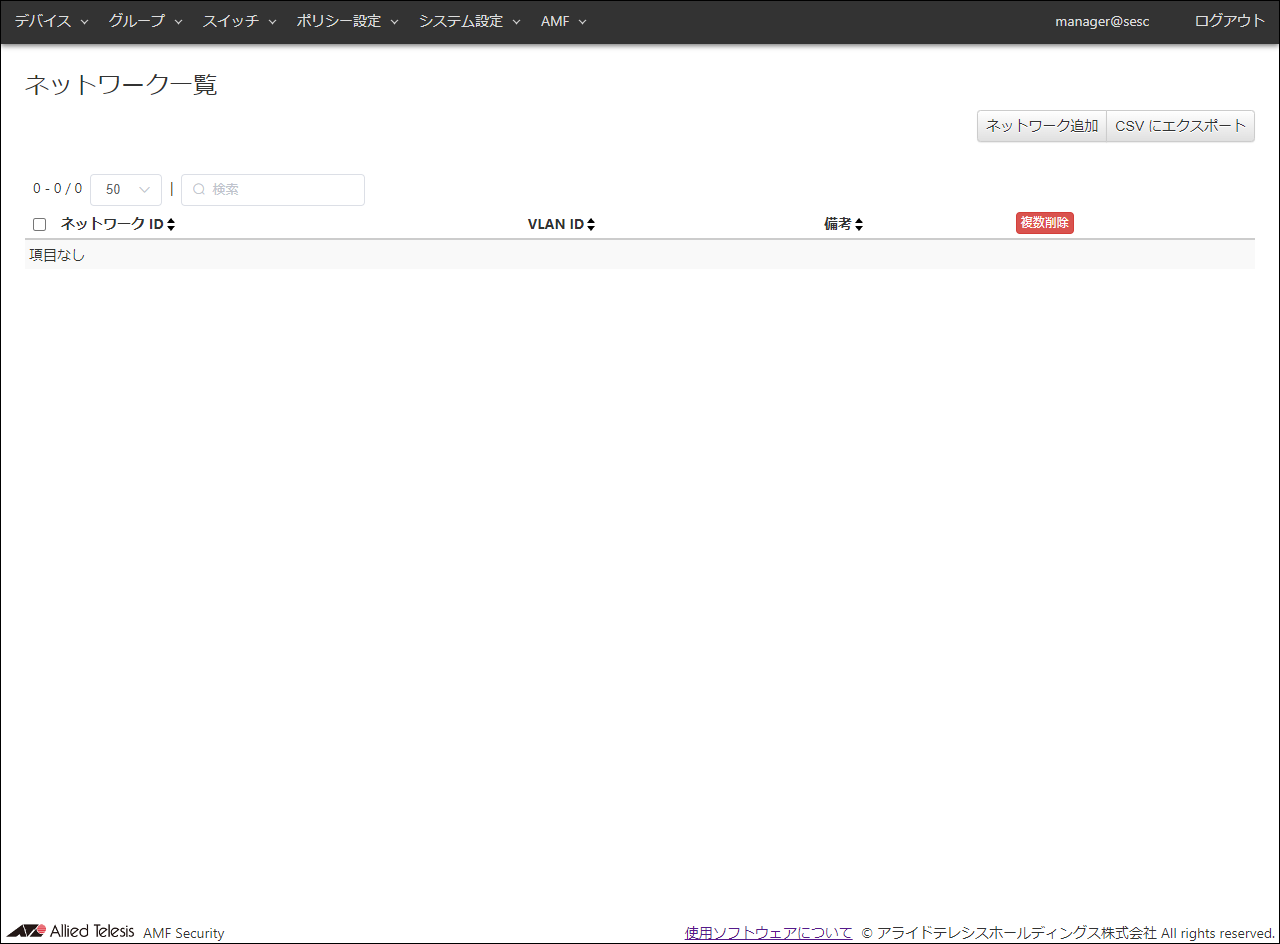

- 「ポリシー設定」/「ネットワーク一覧」画面に移動します。

この画面には、AMF Securityに登録されているネットワークの一覧が表示されます。この時点ではネットワークは登録されていません。

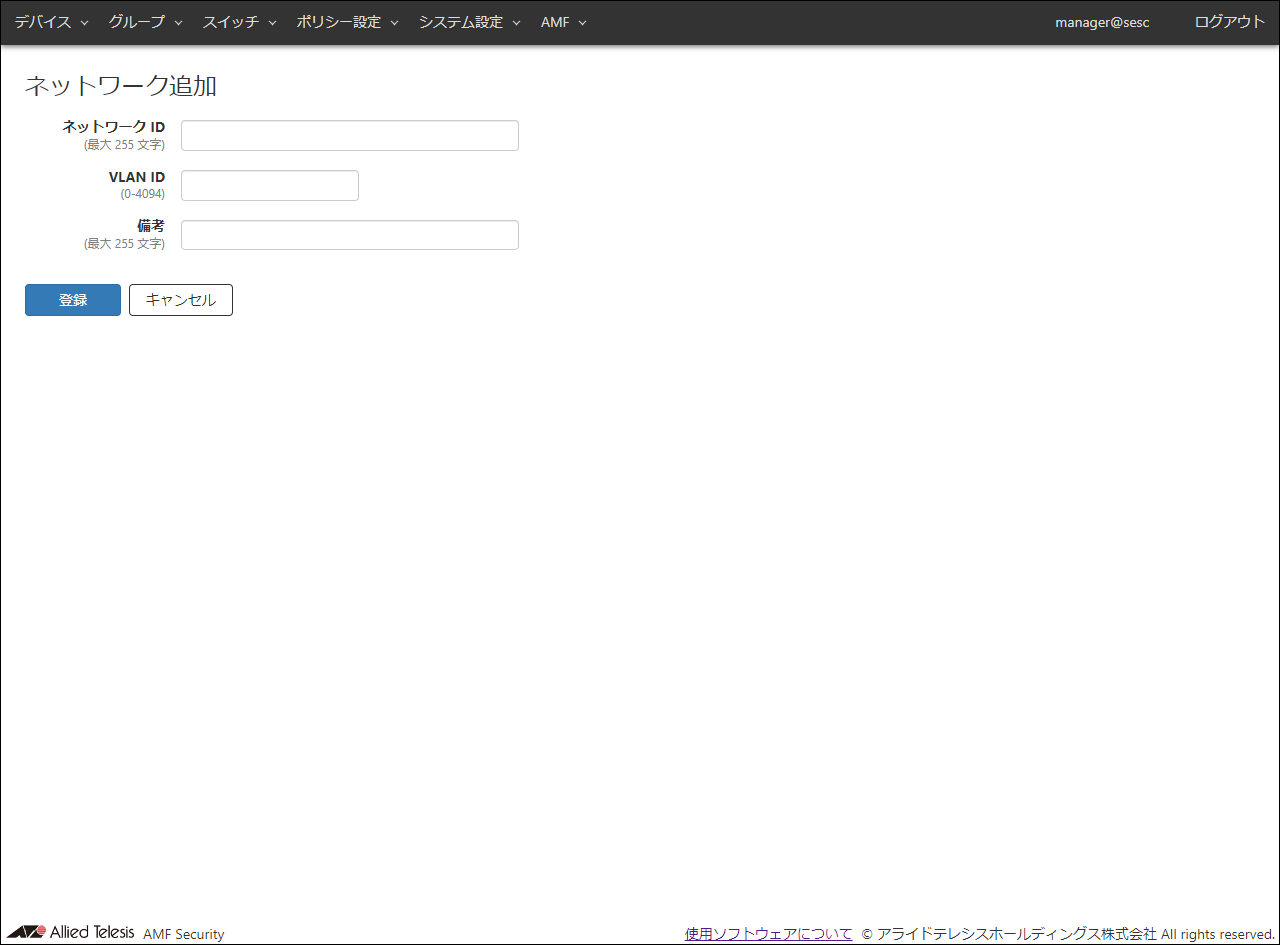

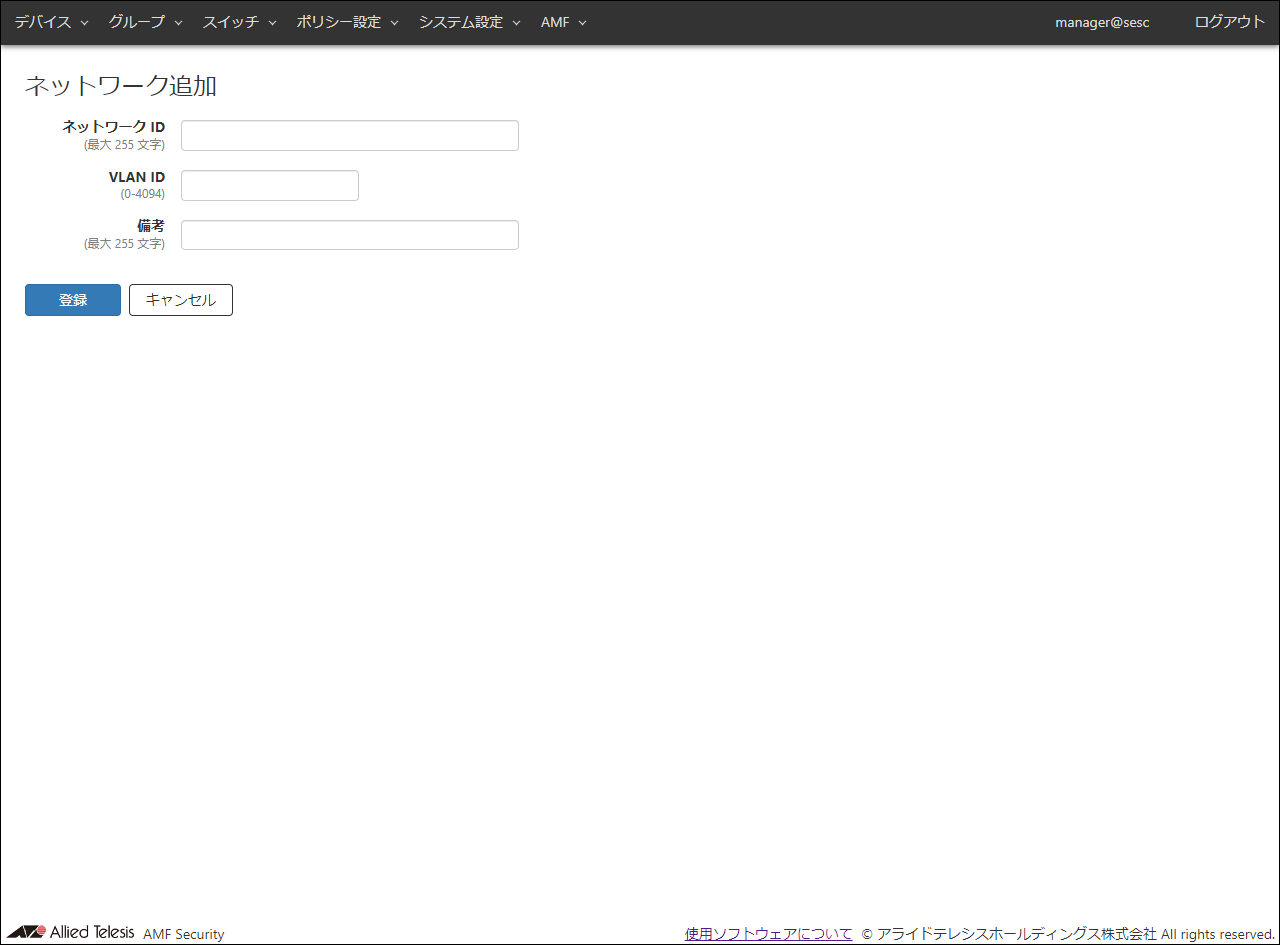

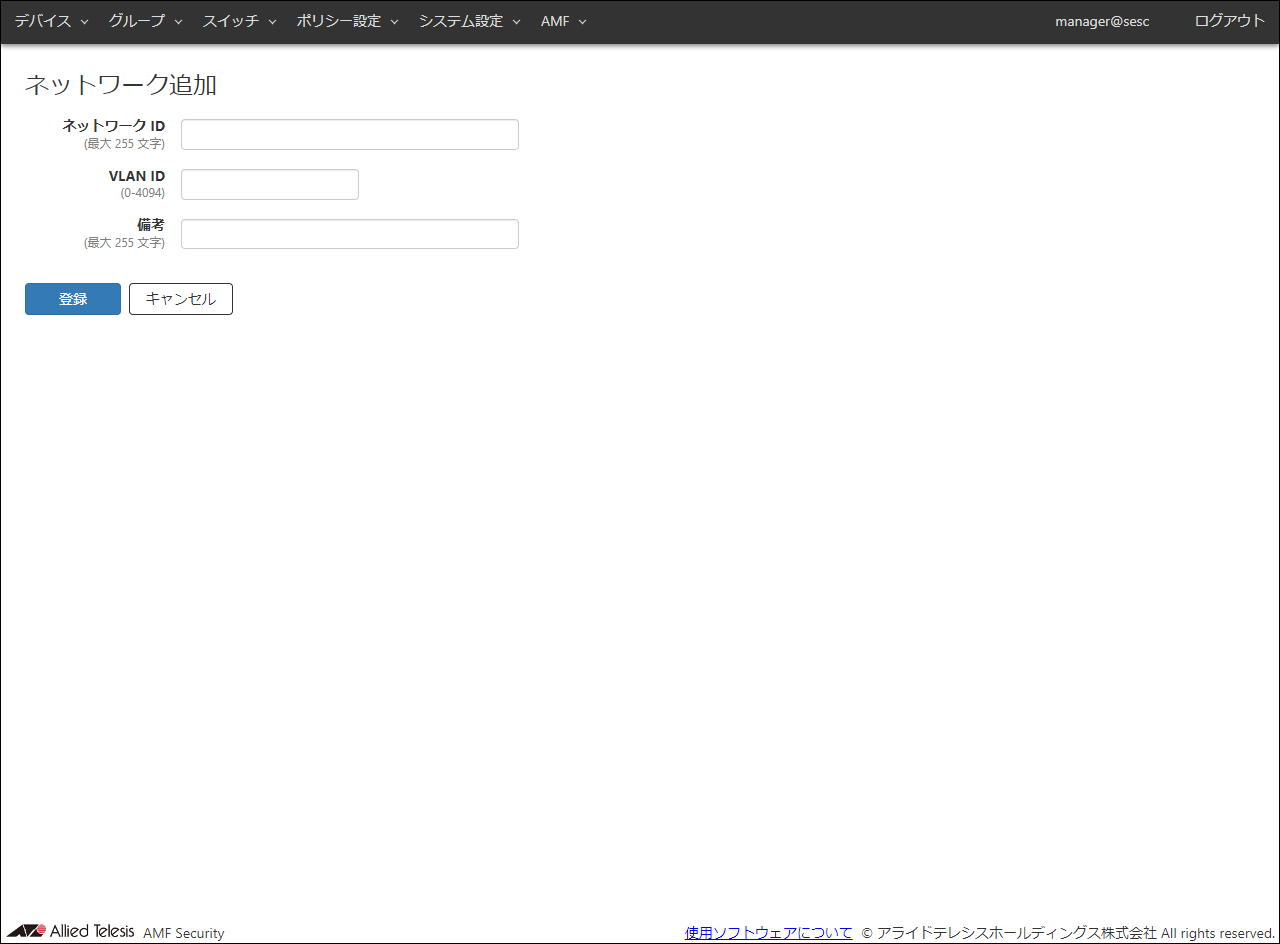

- 「ポリシー設定」/「ネットワーク一覧」画面の右上の「ネットワーク追加」ボタンをクリックし、「ポリシー設定」/「ネットワーク追加」画面に移動します。

この画面では、ネットワークの名前となるネットワークIDと、ネットワークに割り当てるVLAN IDが設定できます。

接続先ネットワークを設定することにより、接続許可デバイスが接続されるVLANセグメントを制御できます。VLANセグメントへの接続制御は、接続許可デバイスが送信したパケットにVLANタグを付加することにより実現します。

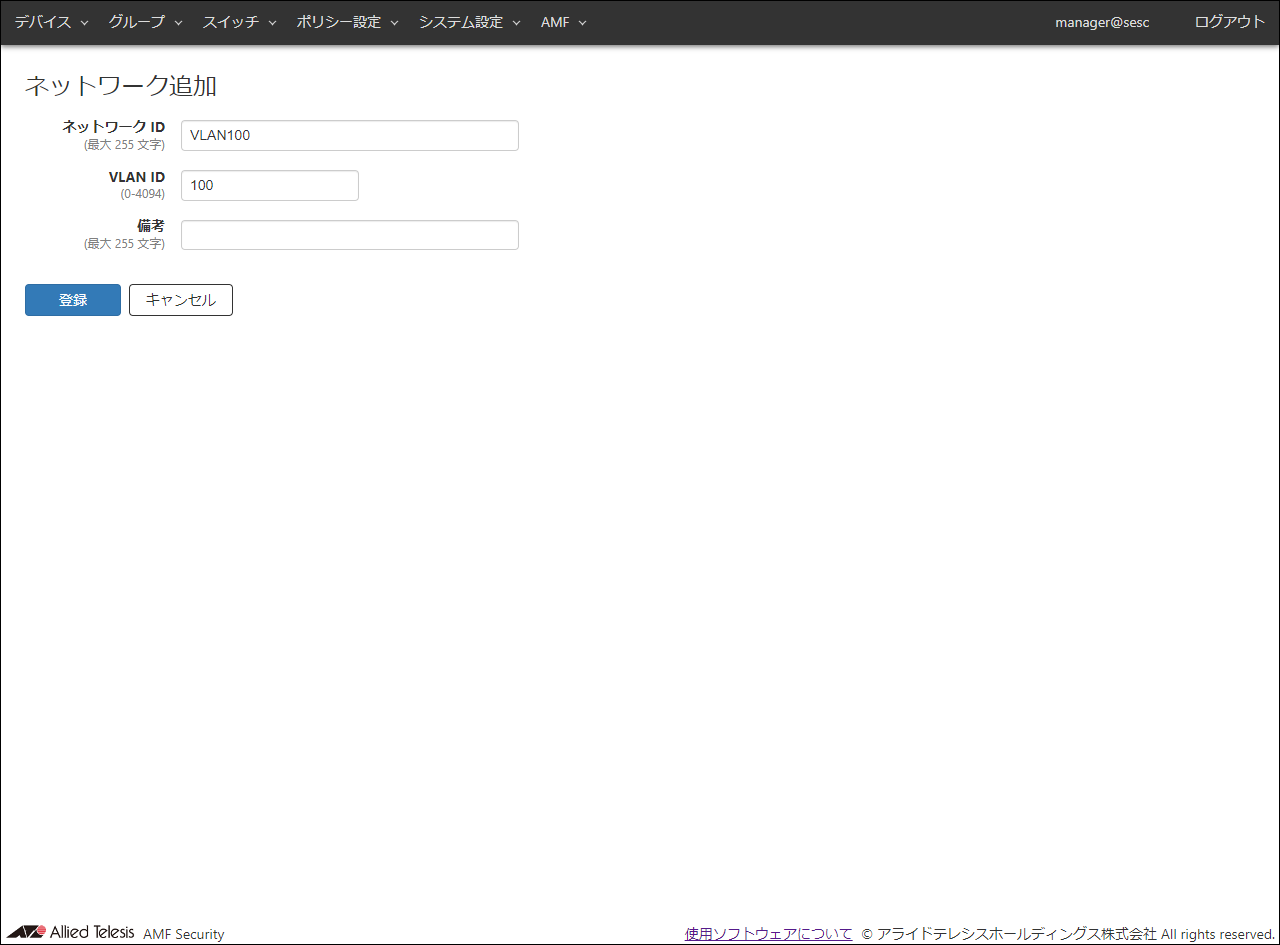

- 登録するネットワークの情報を入力します。

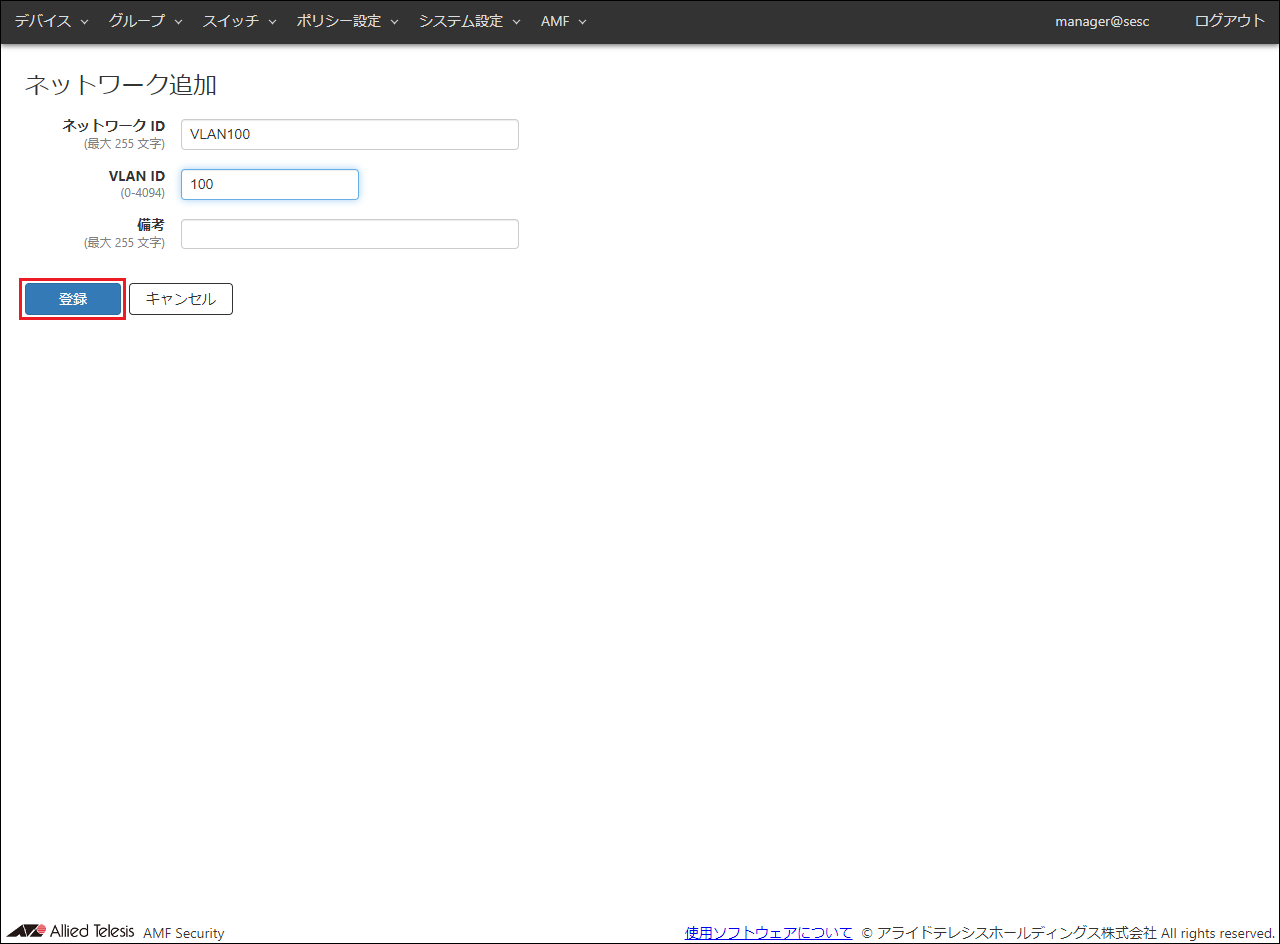

ここでは、ネットワーク「営業部」を登録する例として、次の情報を入力します。

表 3:設定データ

| 項目名

|

設定する情報

|

説明

|

| ネットワーク ID(必須項目)

|

営業部

|

ネットワークの名称です。

既に使用されているネットワークIDを設定することはできません。

ネットワークIDは最大255文字で、英数字、記号以外に日本語も使用できます。

|

| VLAN ID(必須項目)

|

123

|

ネットワークのVLAN IDを設定します。既に登録済みのVLAN IDを別のネットワークに割り当てることはできません。

VLAN IDに0を設定するとVLANタグを付与しません。これはネットワーク設定を行わない状態と同じ動作になります。

VLAN IDの設定範囲は0~4094です。

|

| 備考

|

営業ネットワーク

|

このネットワークの追加説明やコメントを記載できます。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

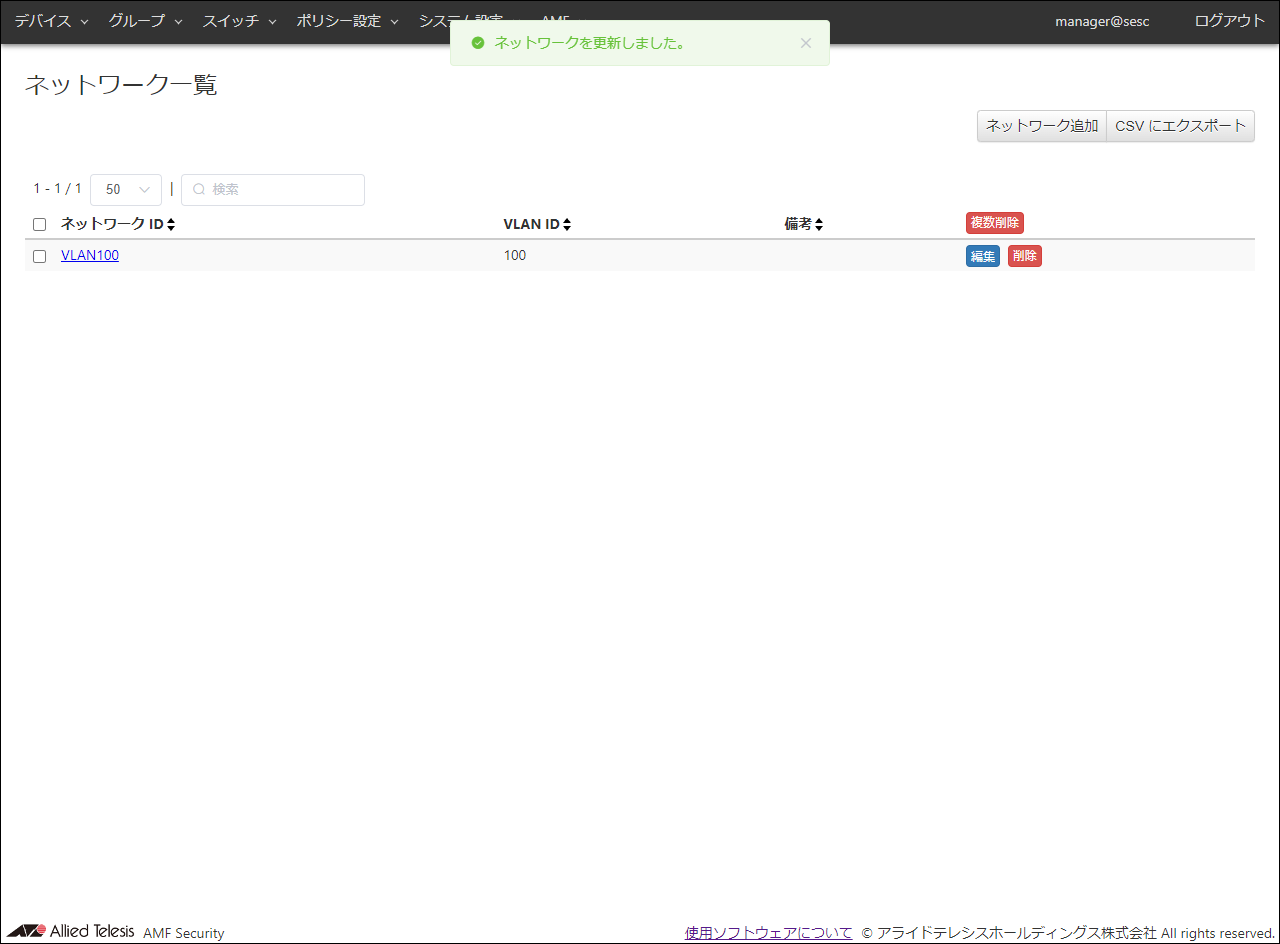

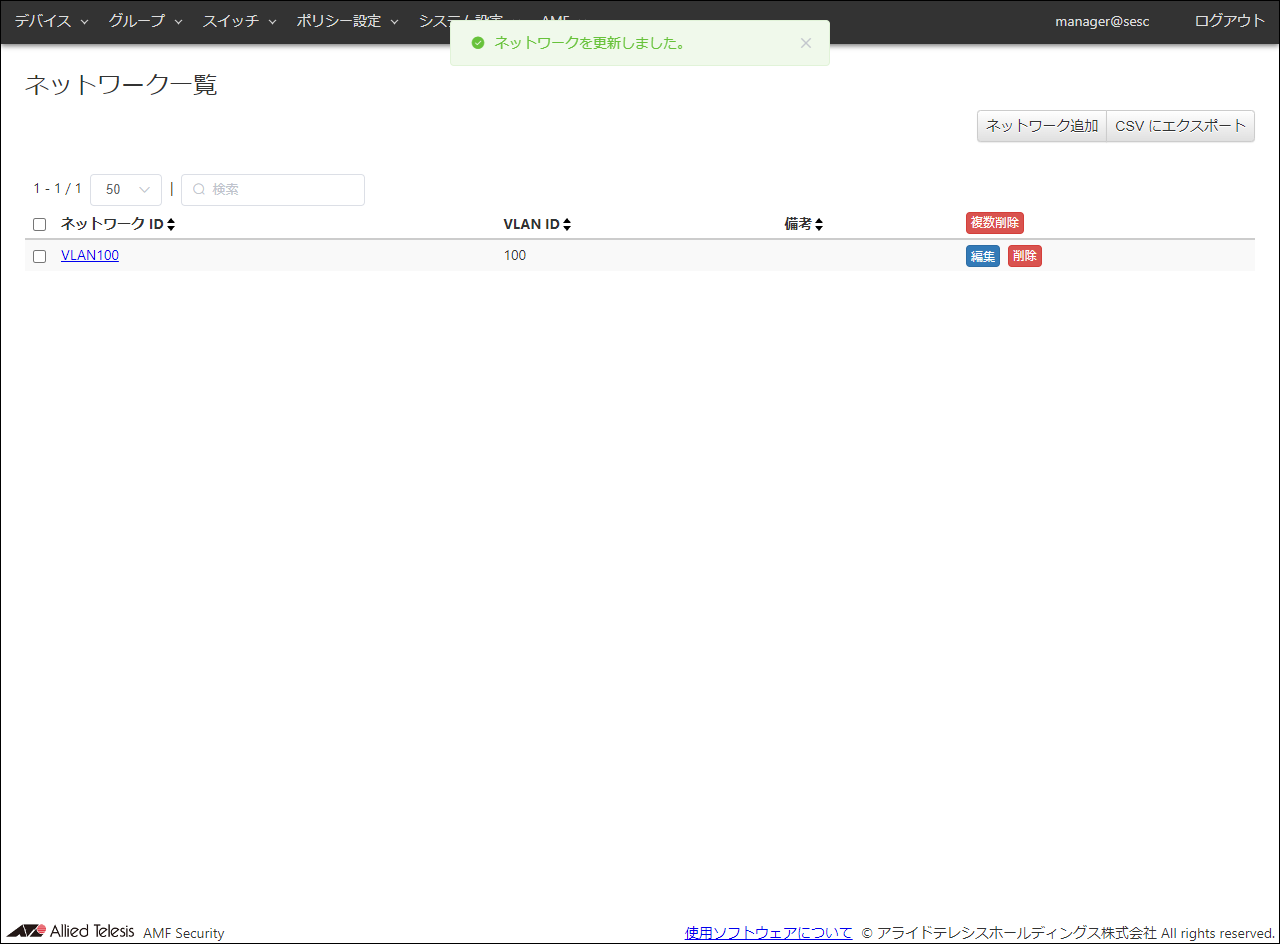

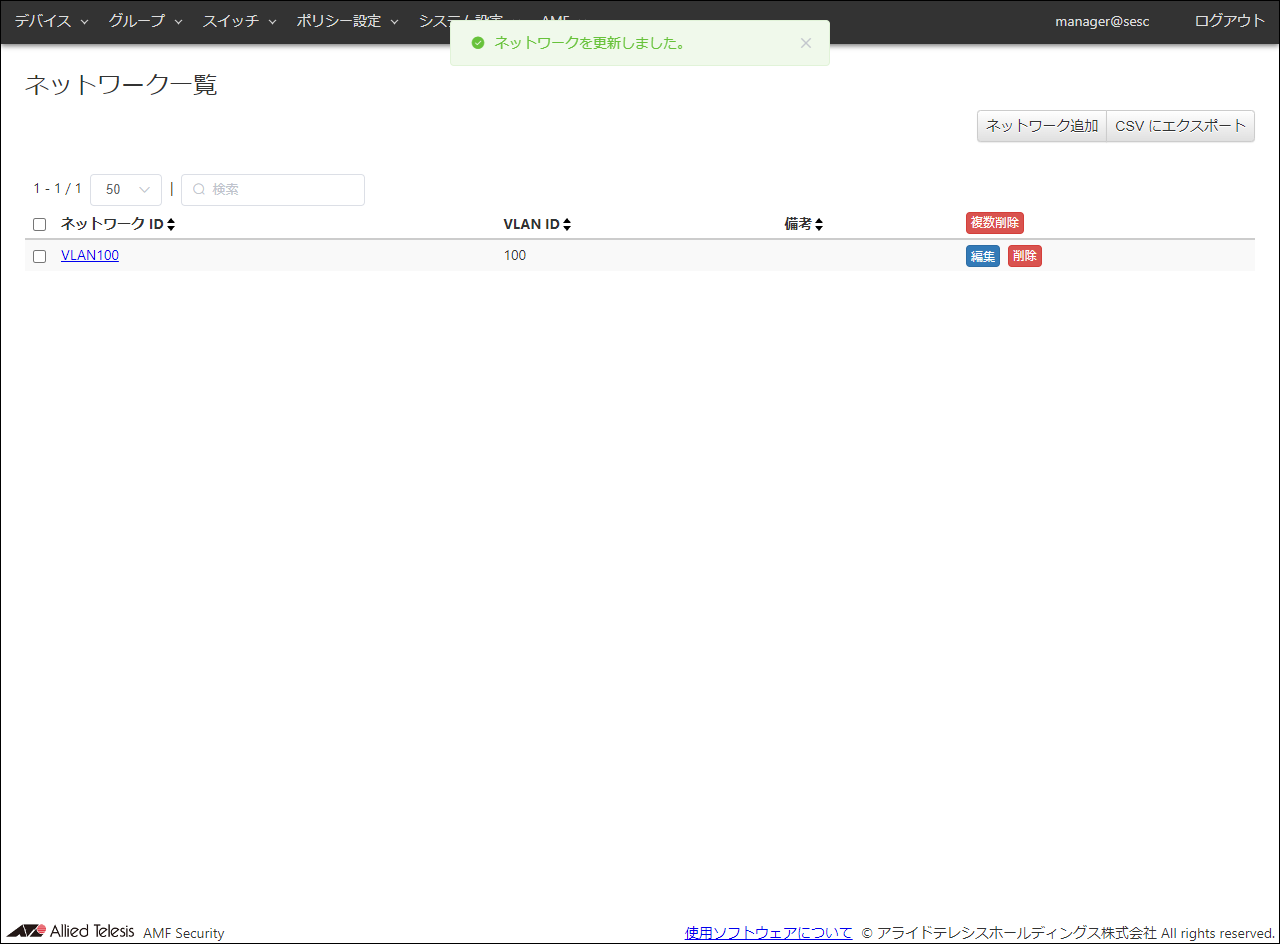

- 「登録」ボタンをクリックします。

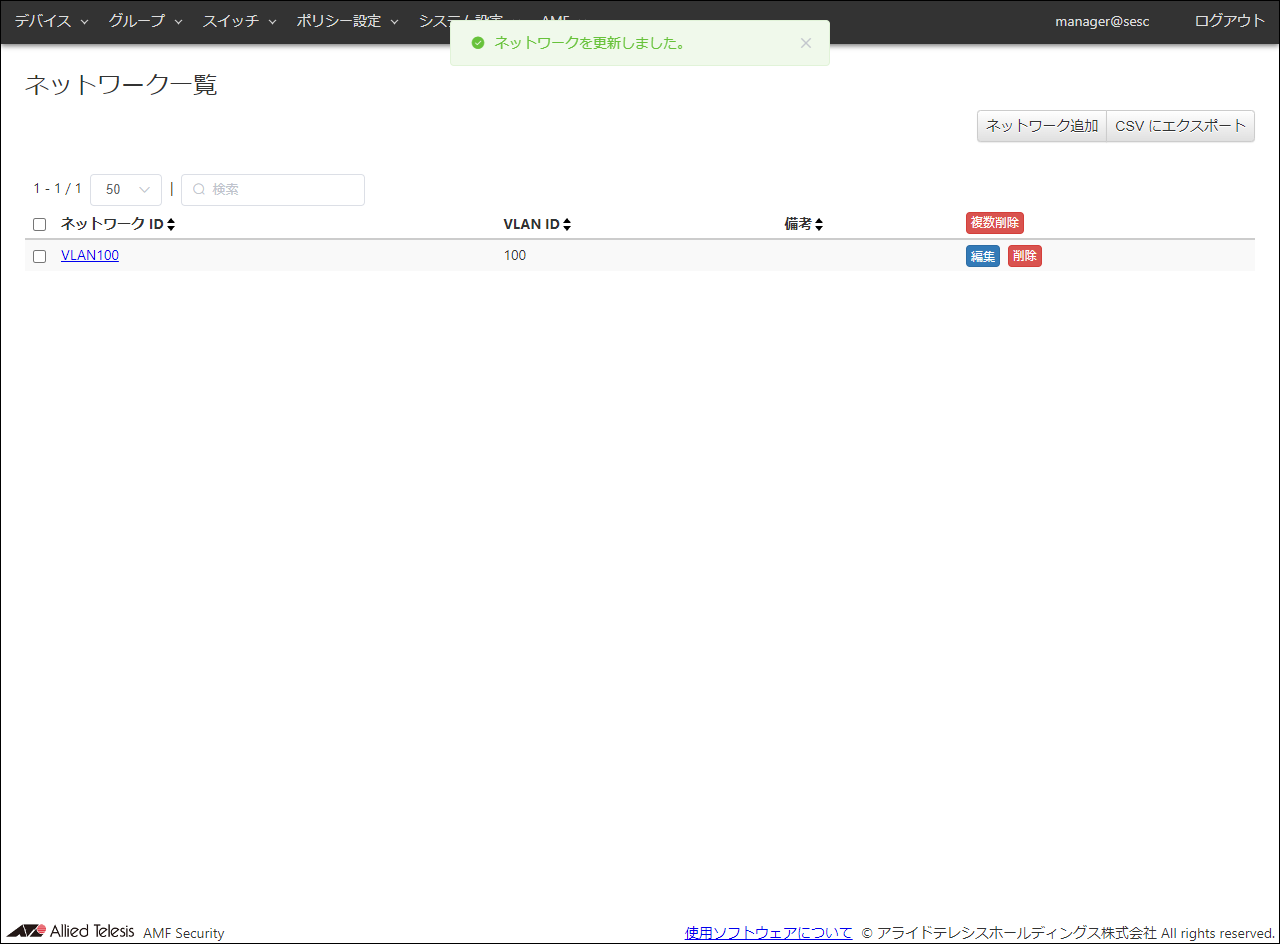

ネットワークが登録されると、新規に追加した情報が「ポリシー設定」/「ネットワーク一覧」画面に表示されます。

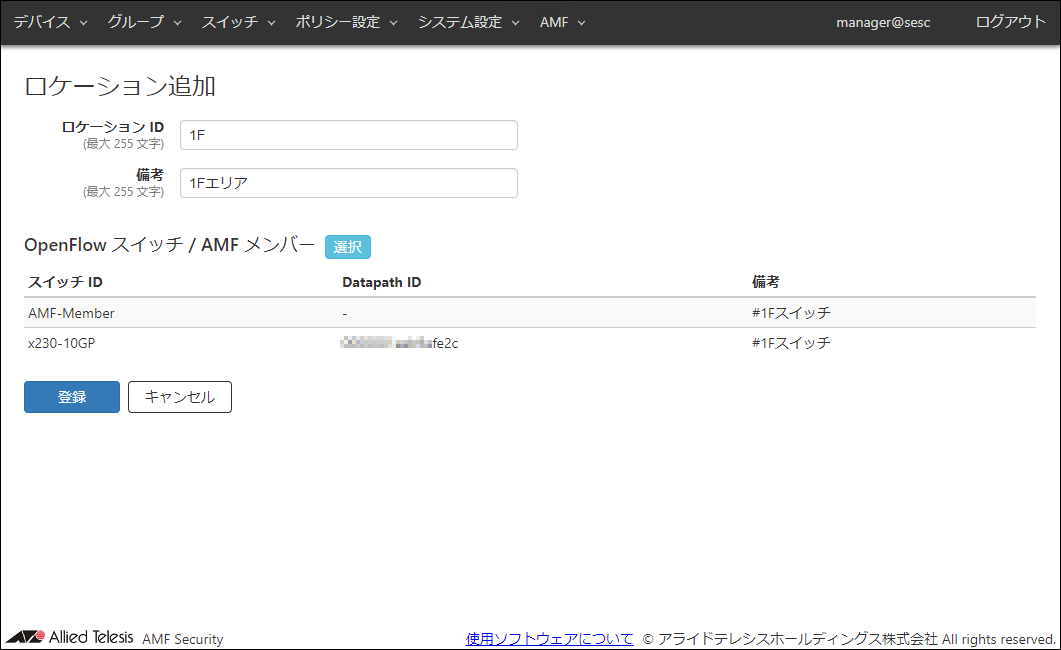

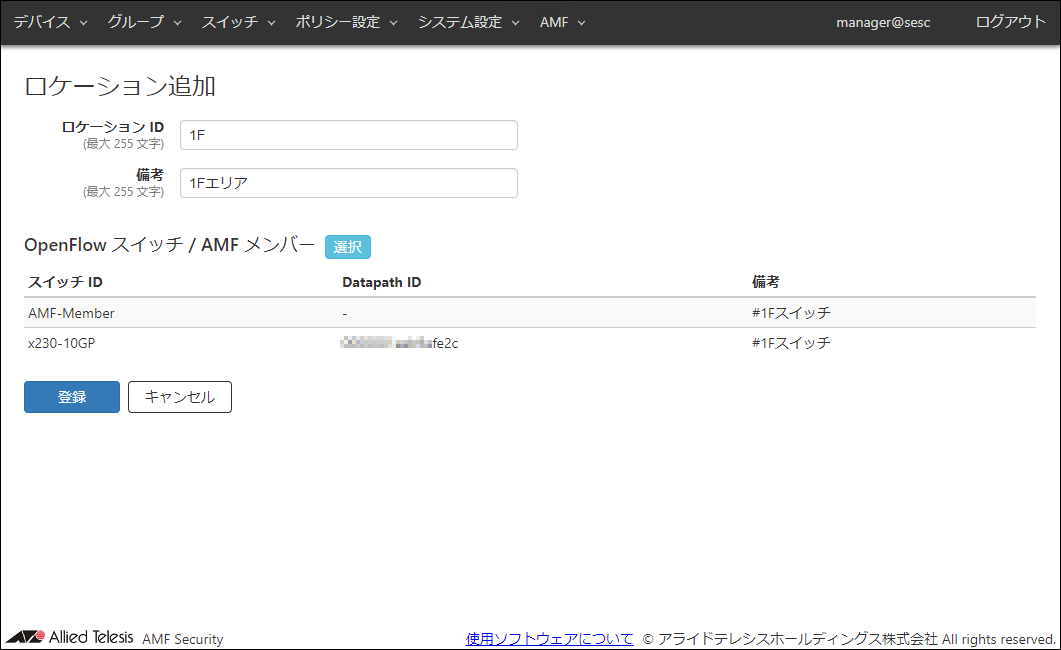

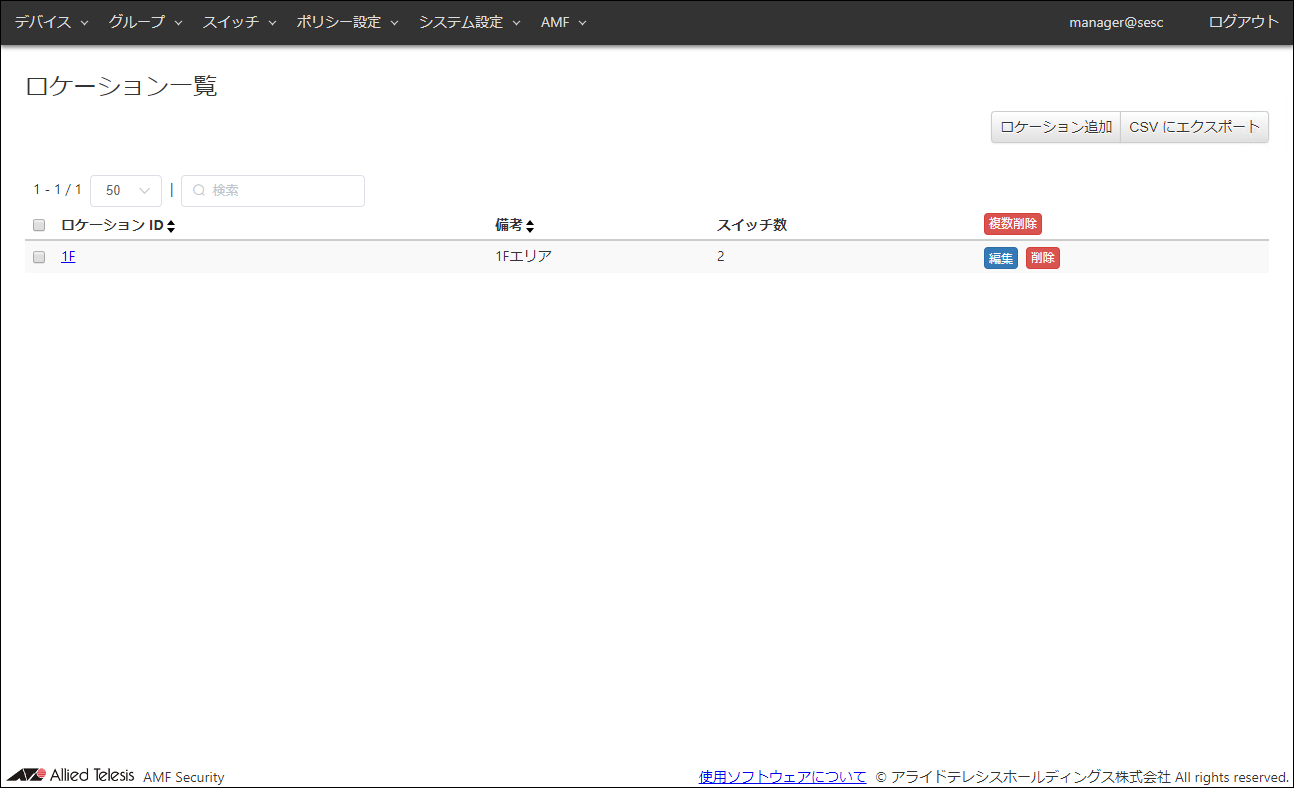

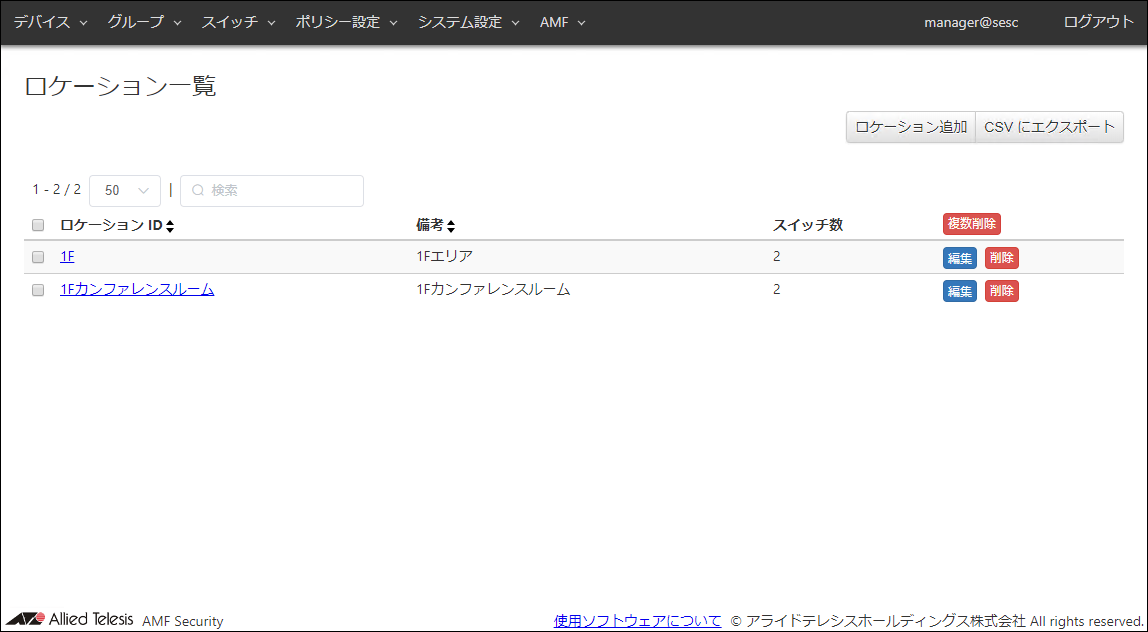

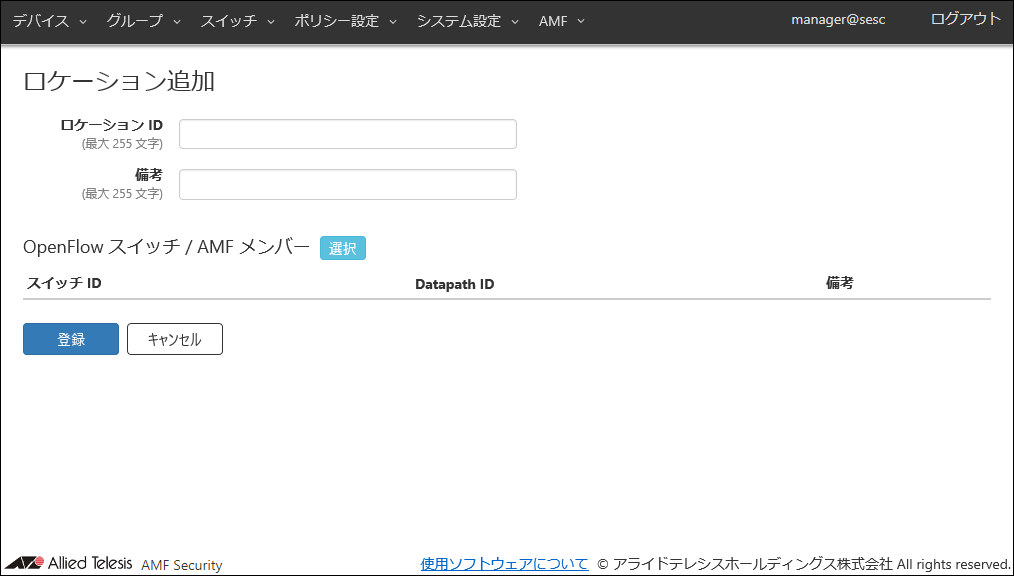

ロケーションの登録

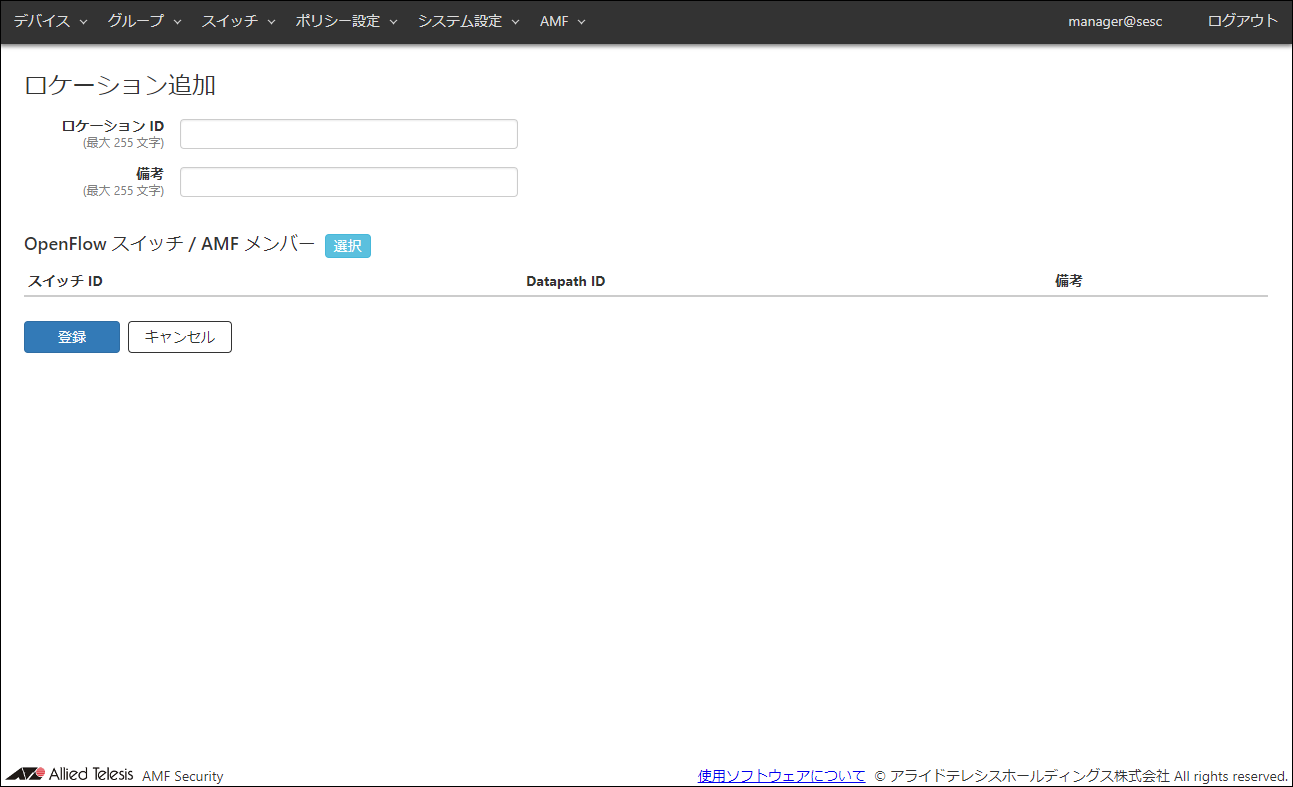

AMF Securityでは、デバイスがネットワークに接続できる物理的な場所をロケーションと呼びます。

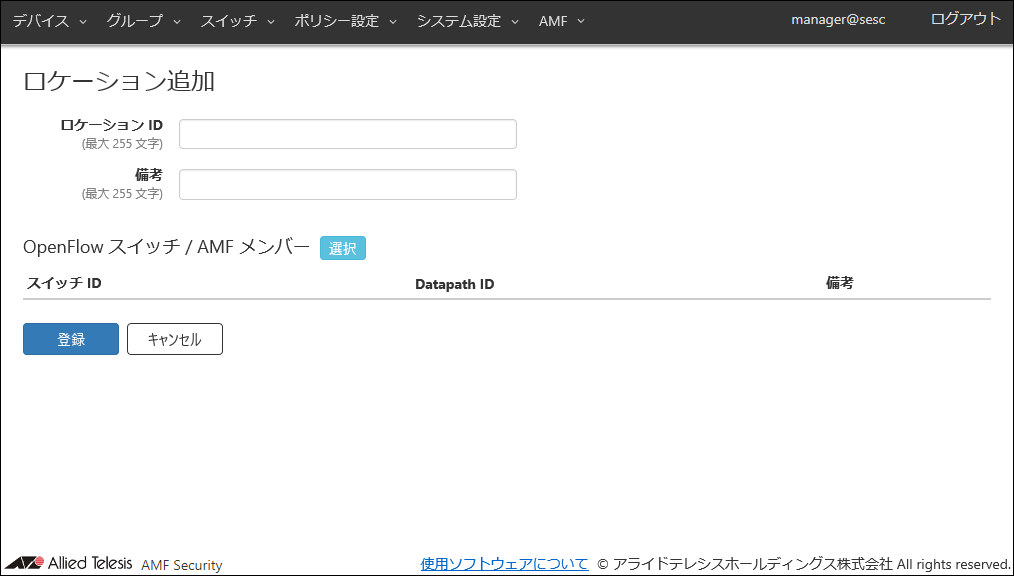

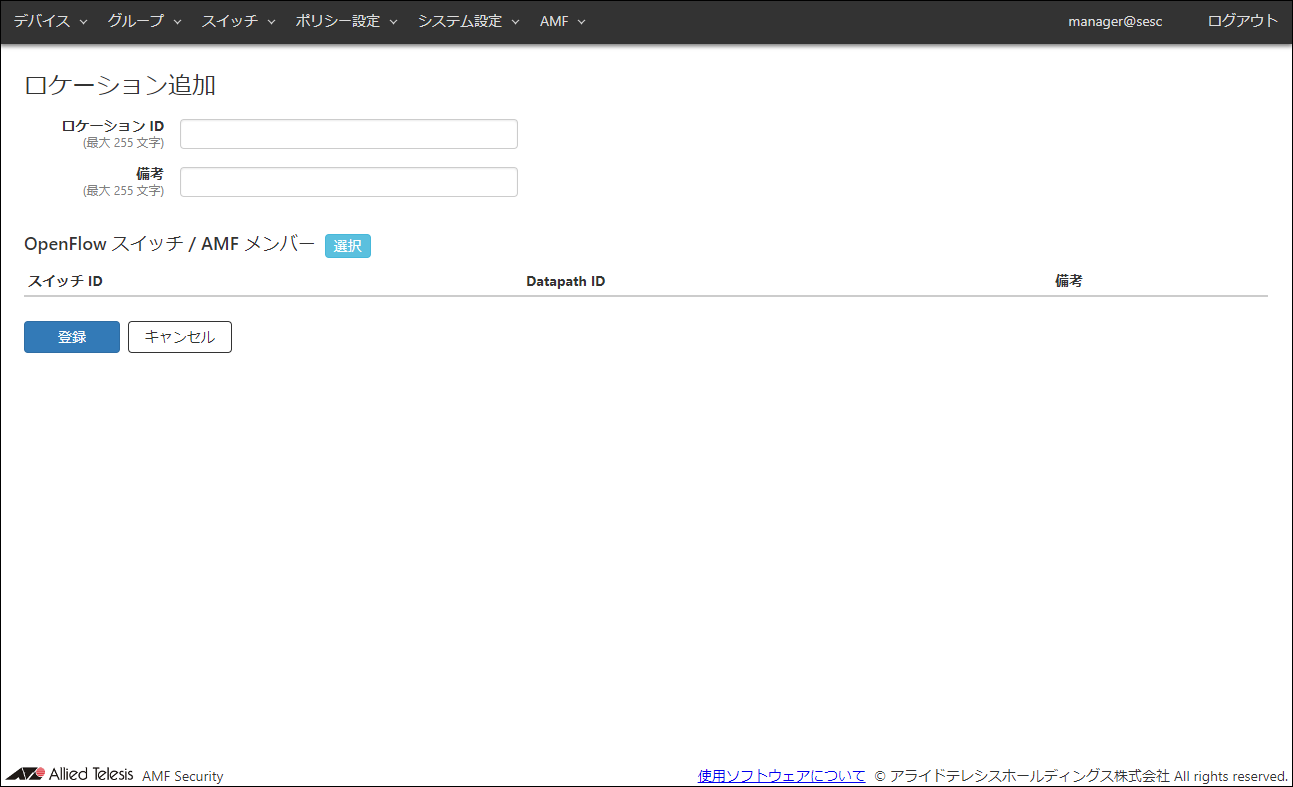

ロケーションは、「ポリシー設定」/「ロケーション追加」画面から登録することができます。

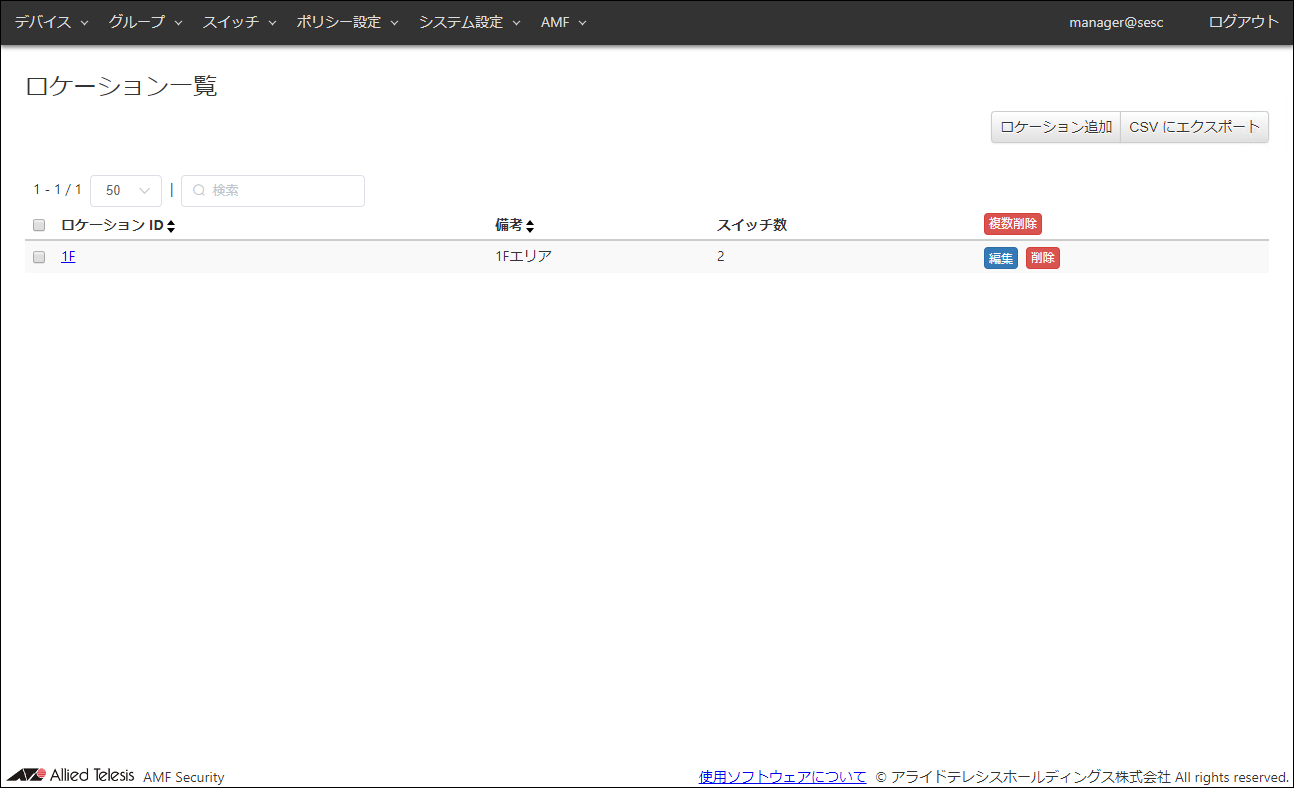

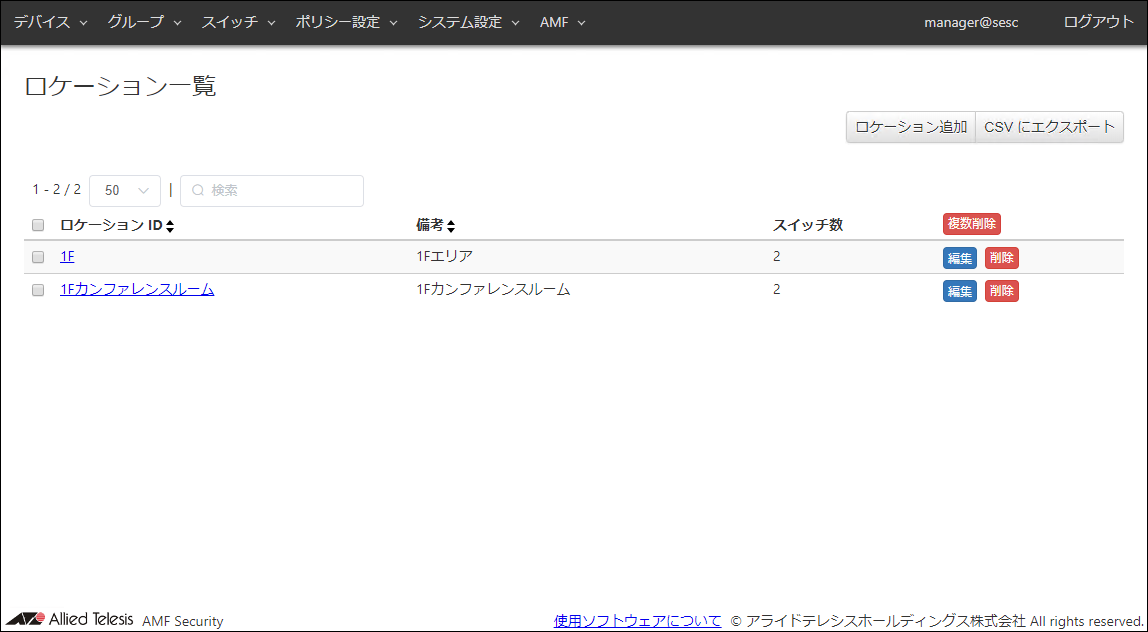

- 「ポリシー設定」/「ロケーション一覧」画面に移動します。

この画面には、AMF Securityに登録されているロケーションの一覧が表示されます。この時点ではロケーションは登録されていません。

- 「ポリシー設定」/「ロケーション一覧」画面の右上の「ロケーション追加」ボタンをクリックし、「ポリシー設定」/「ロケーション追加」画面に移動します。

ロケーションには、その名前となるロケーションIDと、そのロケーションに設置されているAMFメンバーを選択し、登録することができます。

ロケーションを設定することにより、デバイスが接続可能なAMFメンバーを、オフィスのフロアや会議室など場所単位で制御することができます。

- 登録するロケーションの情報を入力します。

ここでは、ロケーション「1F」を登録する例として、次の情報を入力します。

表 4:設定データ

| 項目名

|

設定する情報

|

説明

|

| ロケーション ID(必須項目)

|

1F

|

ロケーションの名称です。

既に使用されているロケーションIDを設定することはできません。

ロケーションIDは最大255文字で、英数字、記号以外に日本語も使用できます。

|

| 備考

|

1Fエリア

|

このロケーションの追加説明やコメントを記載できます。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

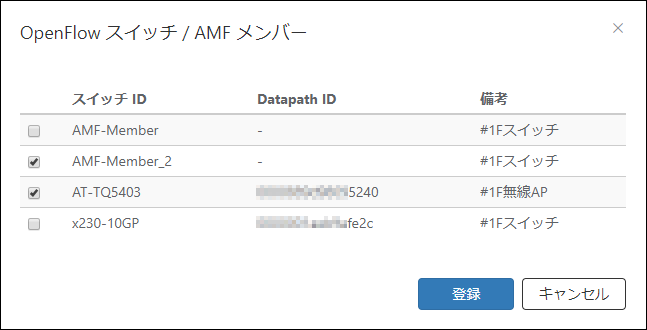

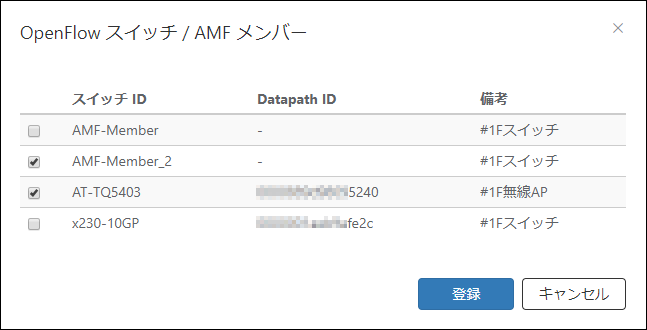

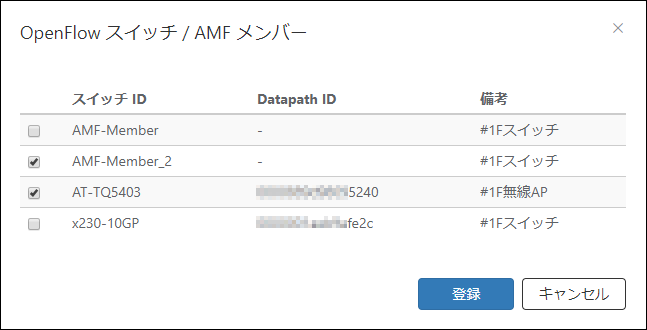

- 「OpenFlow スイッチ / AMF メンバー」の「選択」ボタンをクリックします。

「ポリシー設定」/「OpenFlowスイッチ / AMFメンバー」ダイアログに、先ほどの「OpenFlowスイッチの登録」および「AMFメンバーの登録」の手順で登録したOpenFlowスイッチとAMFメンバーが一覧表示されます。

既に登録されている「AMF-Member」と「x230-10GP」が、物理的なロケーション「1F」に設置されているものとして、「AMF-Member」と「x230-10GP」の行の左端にあるチェックボックスにチェックを入れます。

- ダイアログ下部の「登録」ボタンをクリックします。

「ポリシー設定」/「ロケーション追加」画面の「OpenFlow スイッチ / AMF メンバー」に、選択された「AMF-Member」と「x230-10GP」が表示されます。

- 「登録」ボタンをクリックします。

ロケーションが登録されると、新規に追加した情報が「ポリシー設定」/「ロケーション一覧」画面に表示されます。

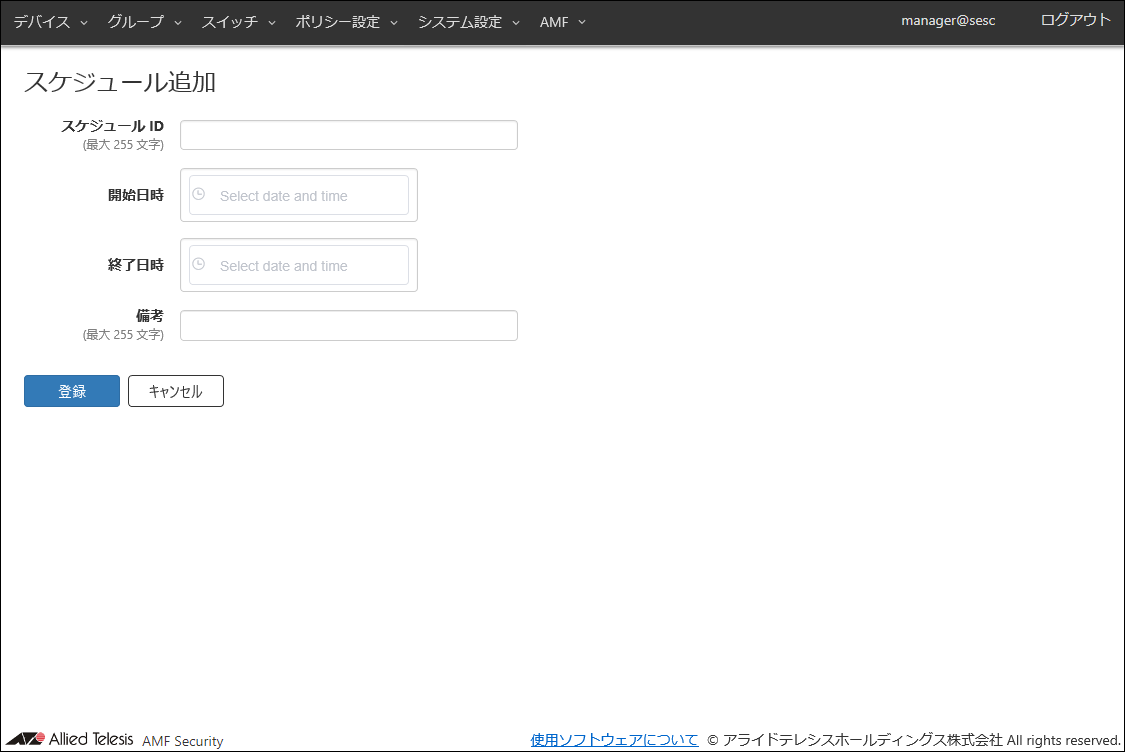

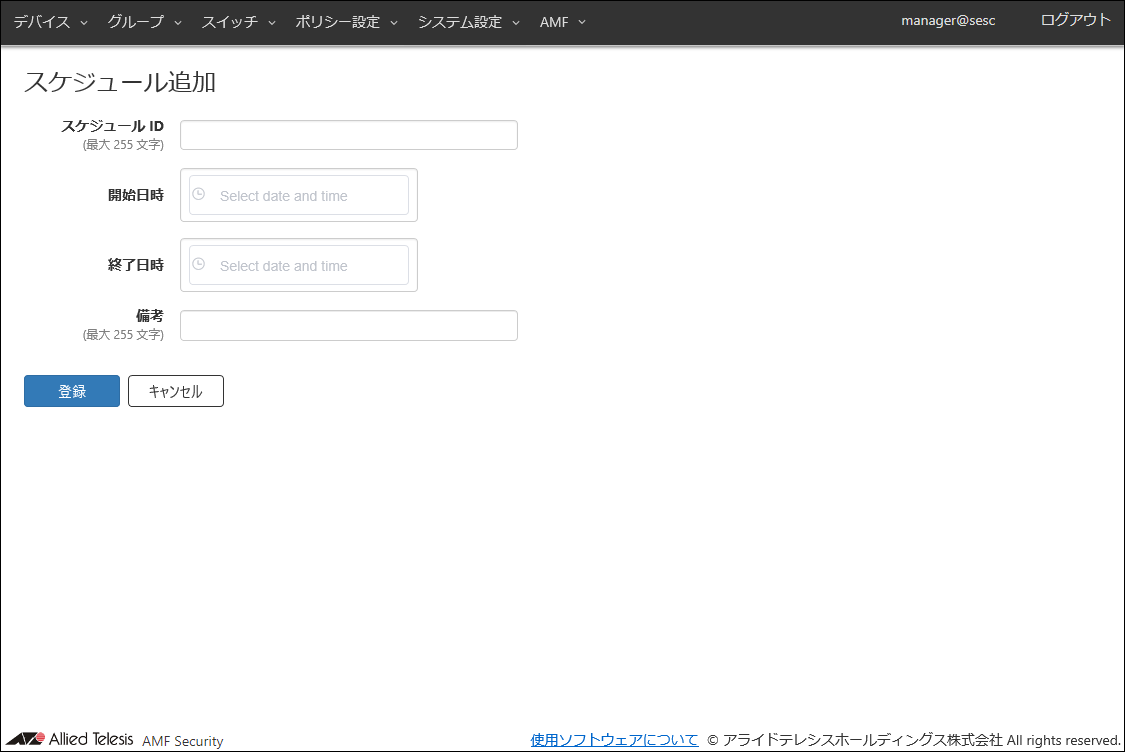

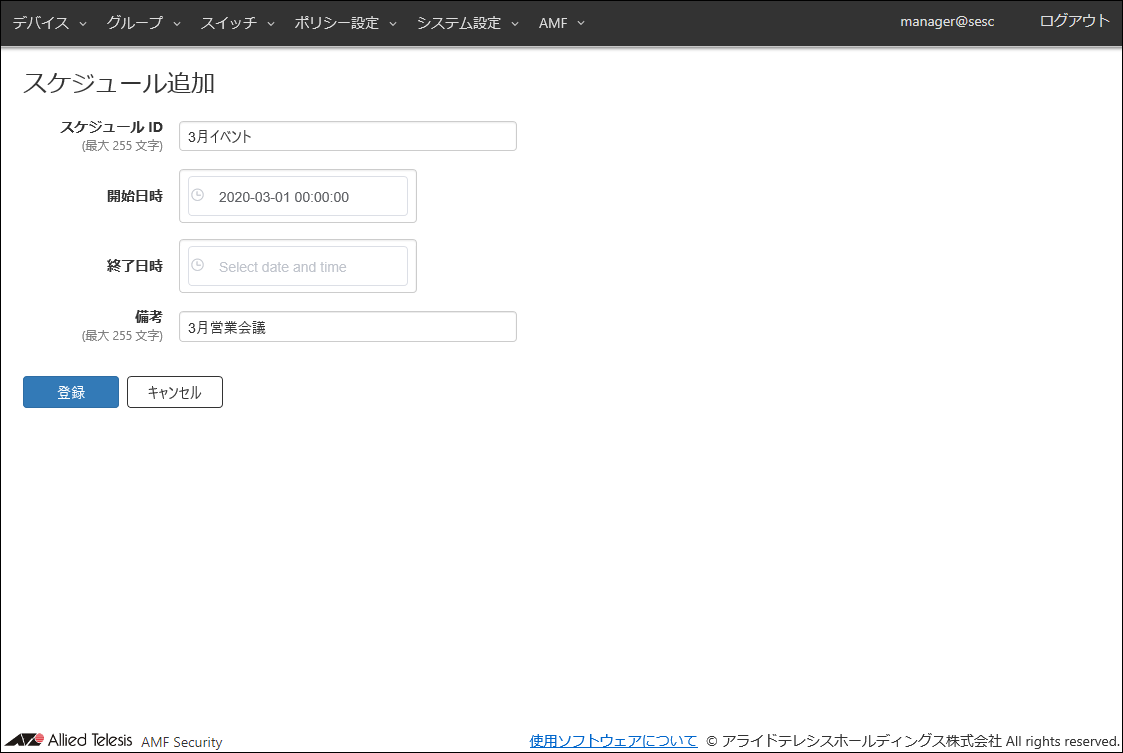

スケジュールの登録

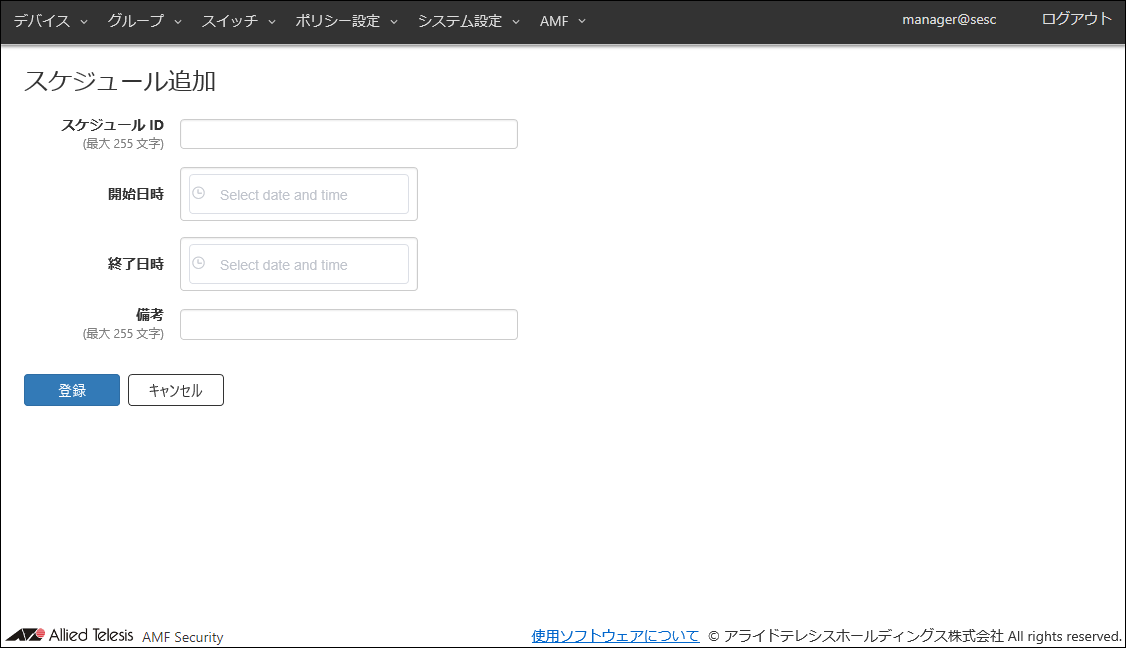

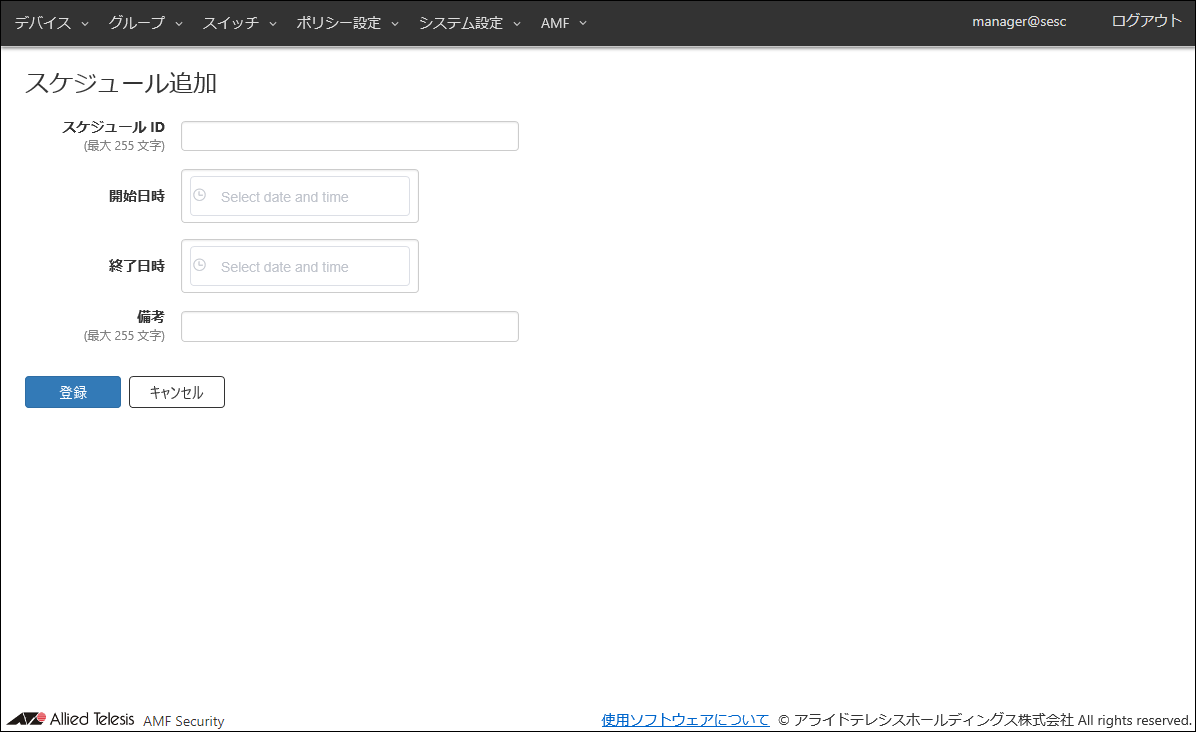

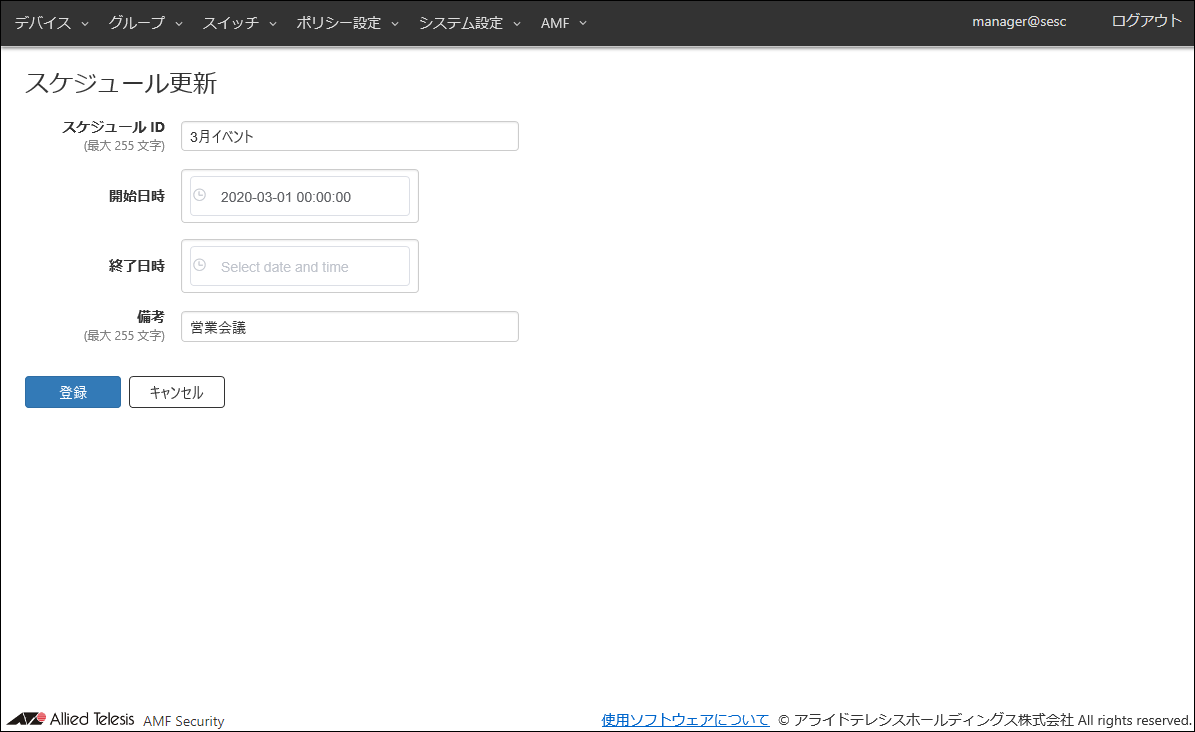

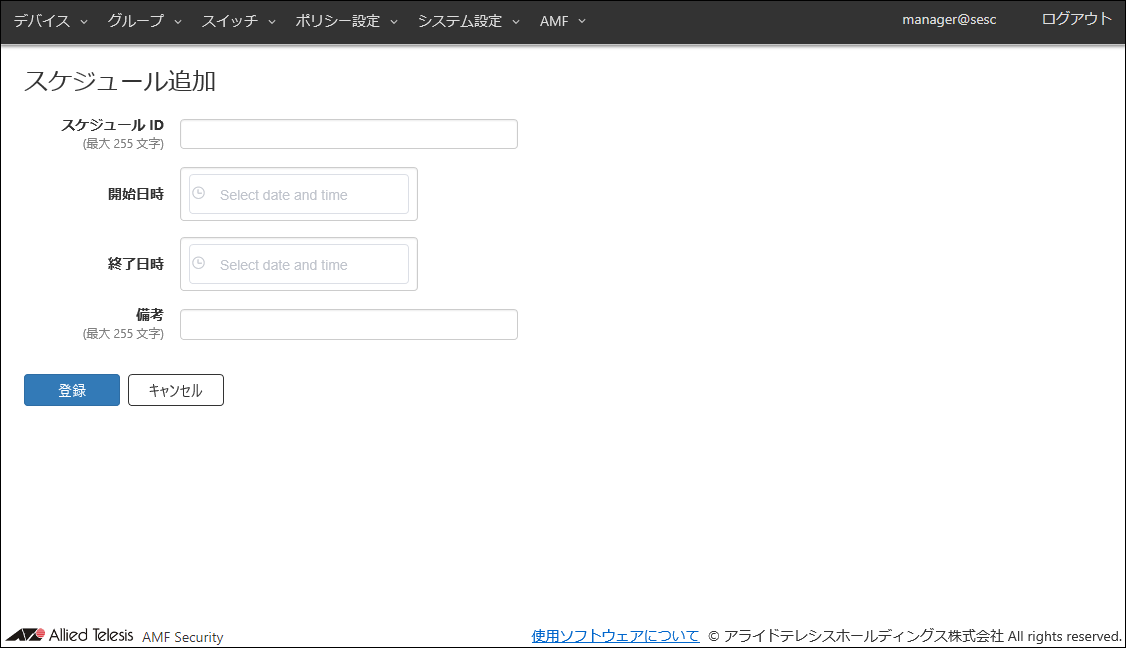

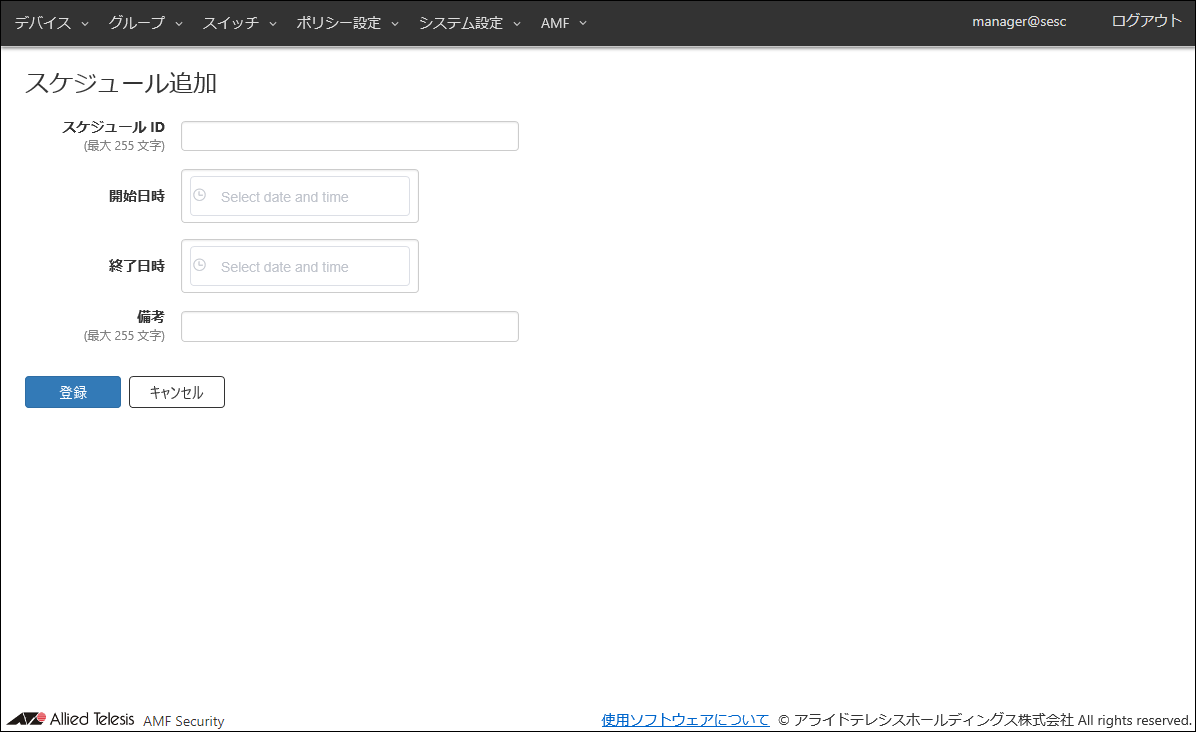

「ポリシー設定」/「スケジュール追加」画面から、スケジュールの登録を行います。

- 「ポリシー設定」/「スケジュール一覧」画面に移動します。

この画面には、AMF Securityに登録されているスケジュールの一覧が表示されます。この時点ではスケジュールは登録されていません。

- 「ポリシー設定」/「スケジュール一覧」画面の右上の「スケジュール追加」ボタンをクリックし、「ポリシー設定」/「スケジュール追加」画面に移動します。

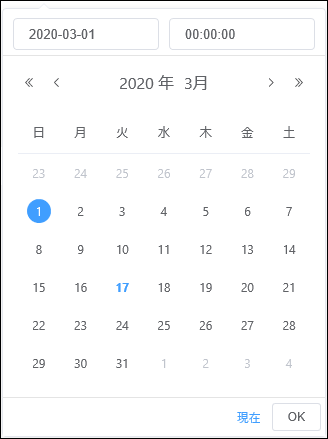

スケジュールを設定することにより、デバイスが接続可能な期間を制御することができます。開始日時、終了日時を設定しない場合、制限がないものとして扱われます。

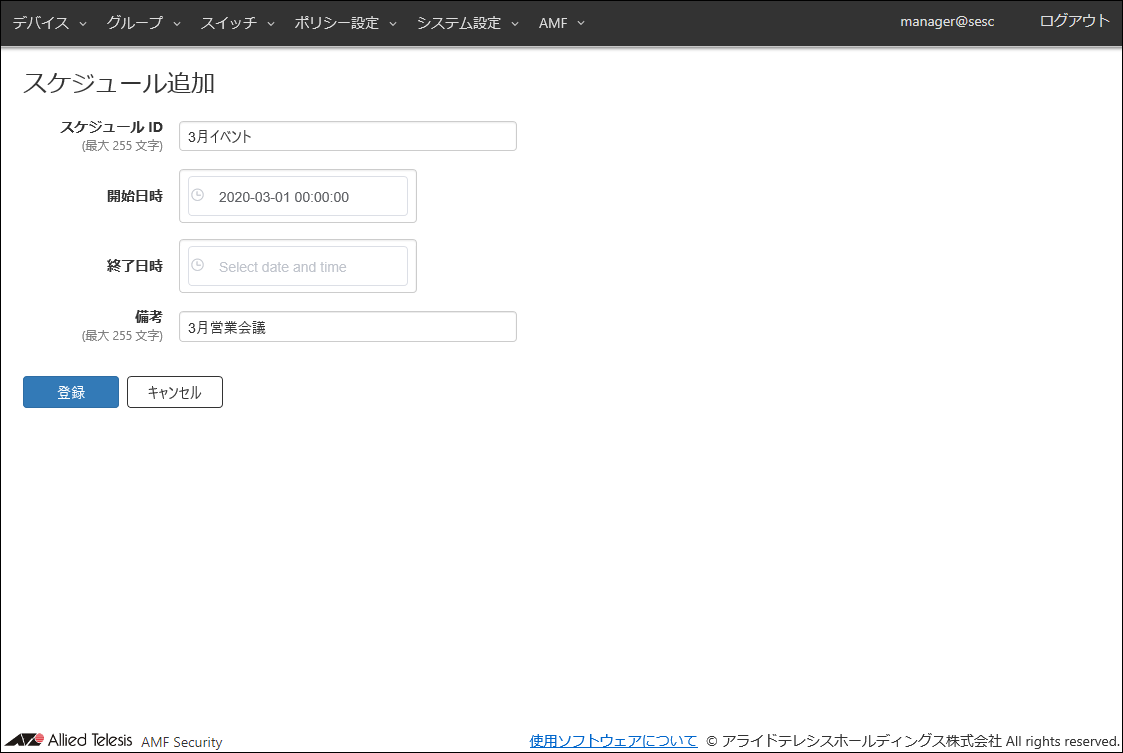

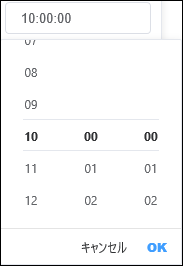

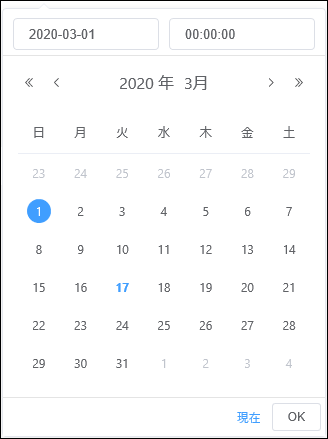

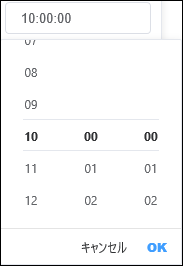

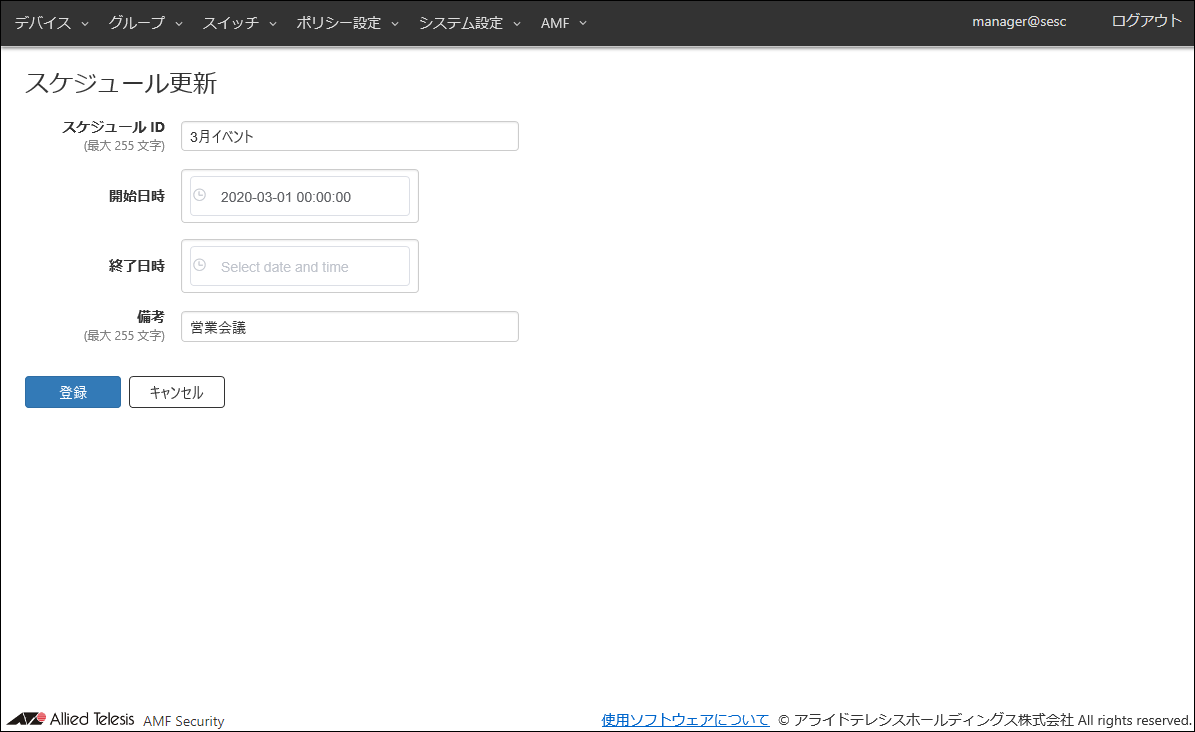

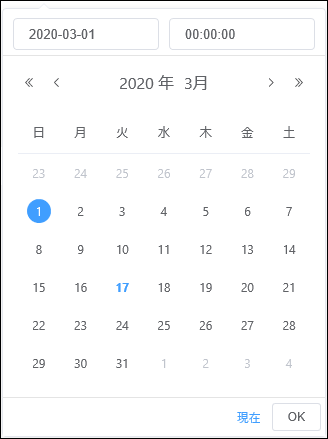

- 登録するスケジュールの情報を入力します。

ここでは、スケジュール「3月イベント」を登録する例として、次の情報を入力します。

表 5:設定データ

| 項目名

|

設定する情報

|

説明

|

| スケジュール ID(必須項目)

|

3月イベント

|

スケジュールの名称です。

既に使用されているスケジュールIDを設定することはできません。

スケジュールIDは最大255文字で、英数字、記号以外に日本語も使用できます。

|

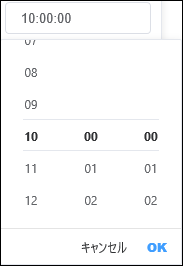

| 開始日時

|

2020-03-01 00:00:00

|

デバイスがネットワークに接続可能になる日時を設定します。

カレンダーコントロールからの入力、または手入力で日時を変更できます。入力形式は年月日はYYYY-mm-dd、時間はHH:MM:SSの形式です。

|

| 終了日時

|

(空欄)

|

デバイスがネットワークに接続不可能になる日時を設定します。

カレンダーコントロールからの入力、または手入力で日時を変更できます。入力形式は年月日はYYYY-mm-dd、時間はHH:MM:SSの形式です。

|

| 備考

|

3月営業会議

|

このスケジュールの追加説明やコメントを記載できます。備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

終了日時が設定されていない場合、このスケジュールは、開始日時以降、無期限に有効となります。

- 「登録」ボタンをクリックします。

スケジュールが登録されると、新規に追加した情報が「ポリシー設定」/「スケジュール一覧」画面に表示されます。

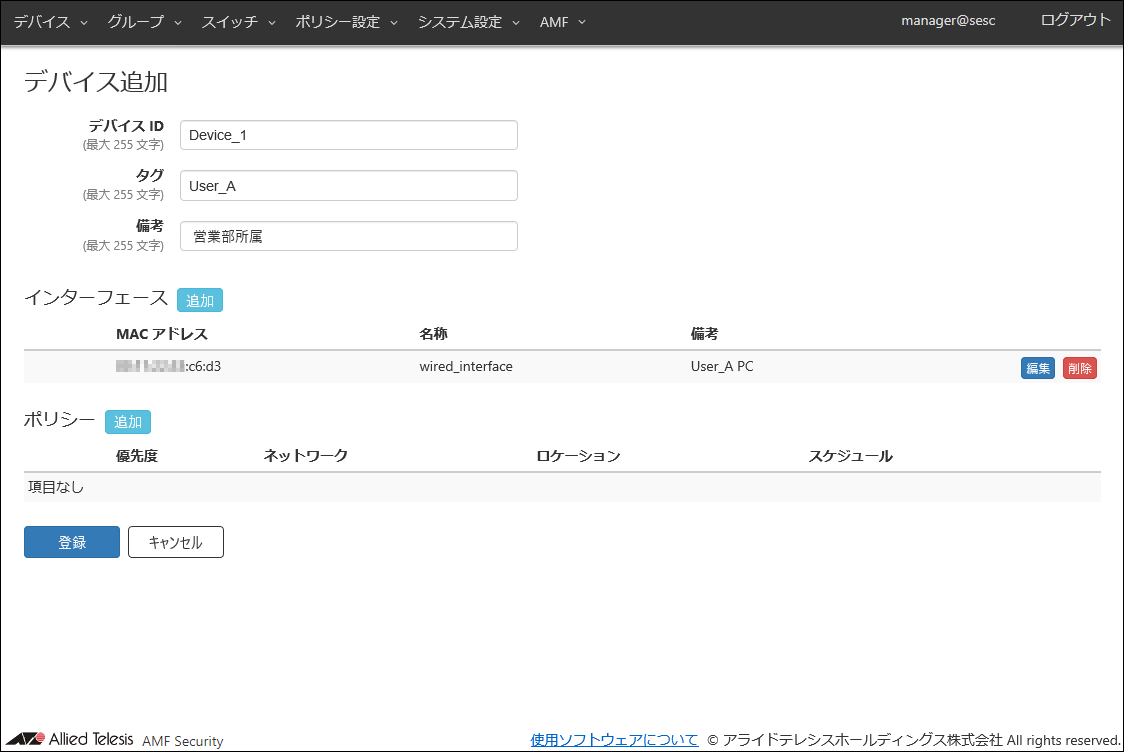

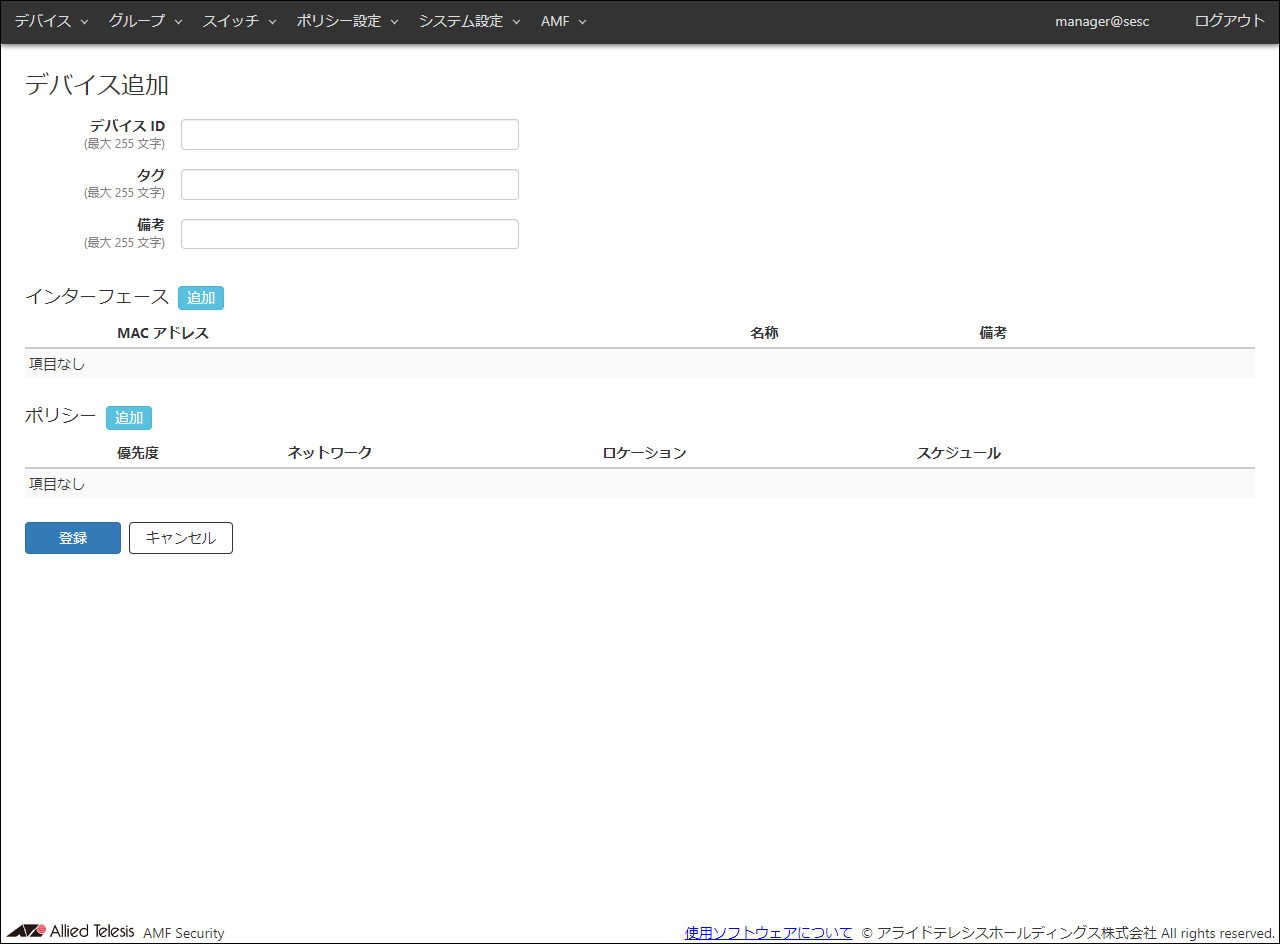

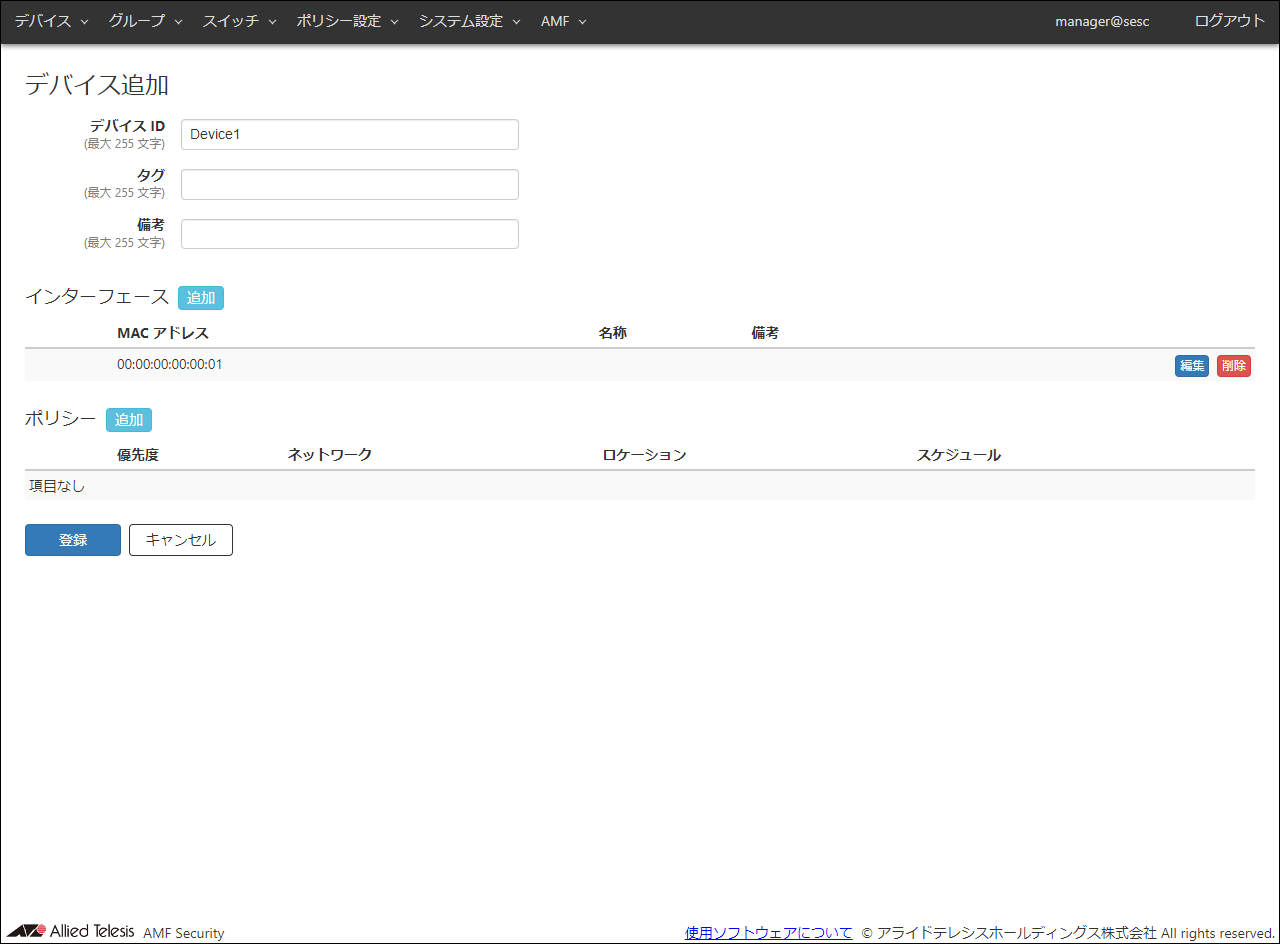

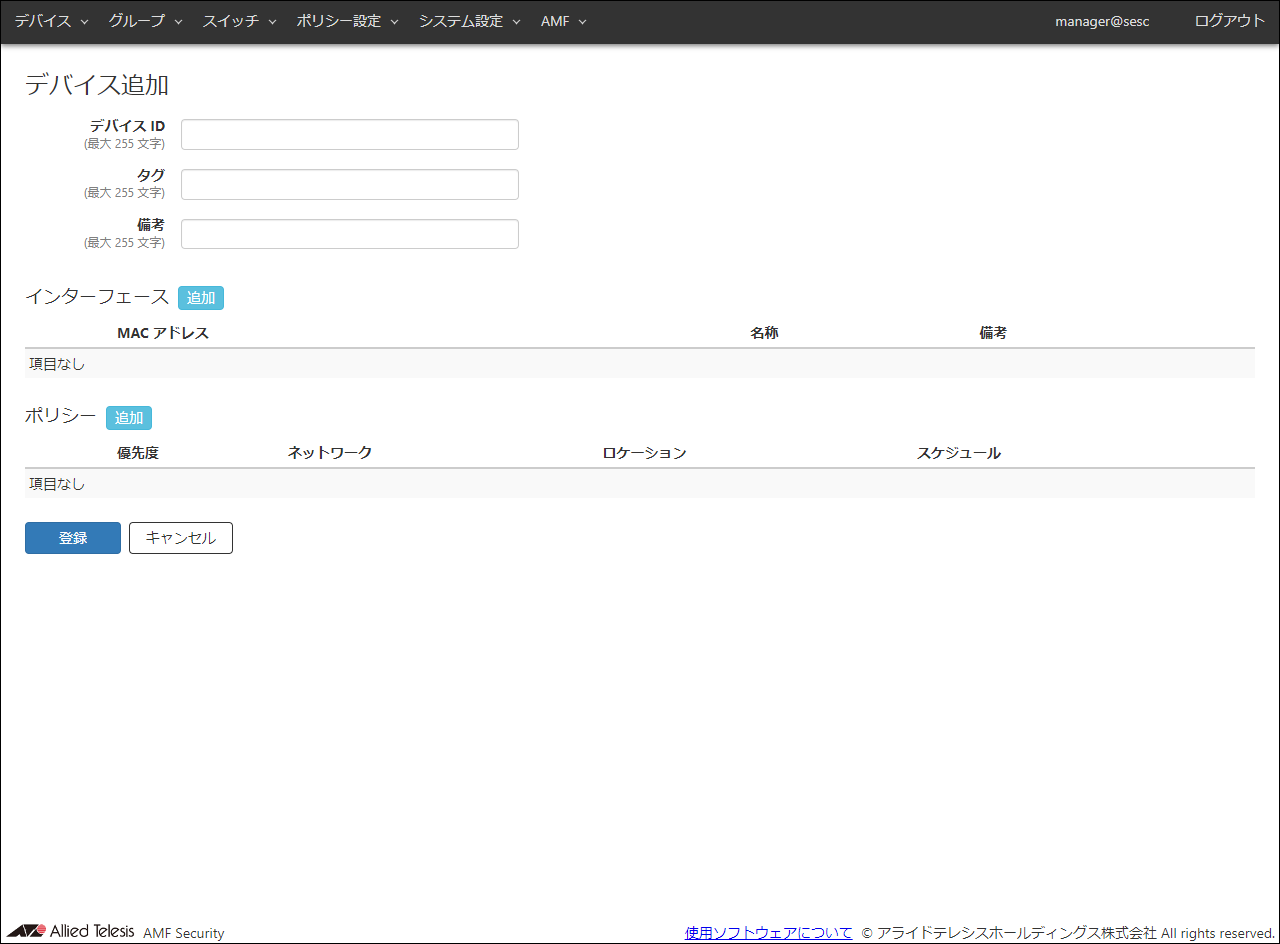

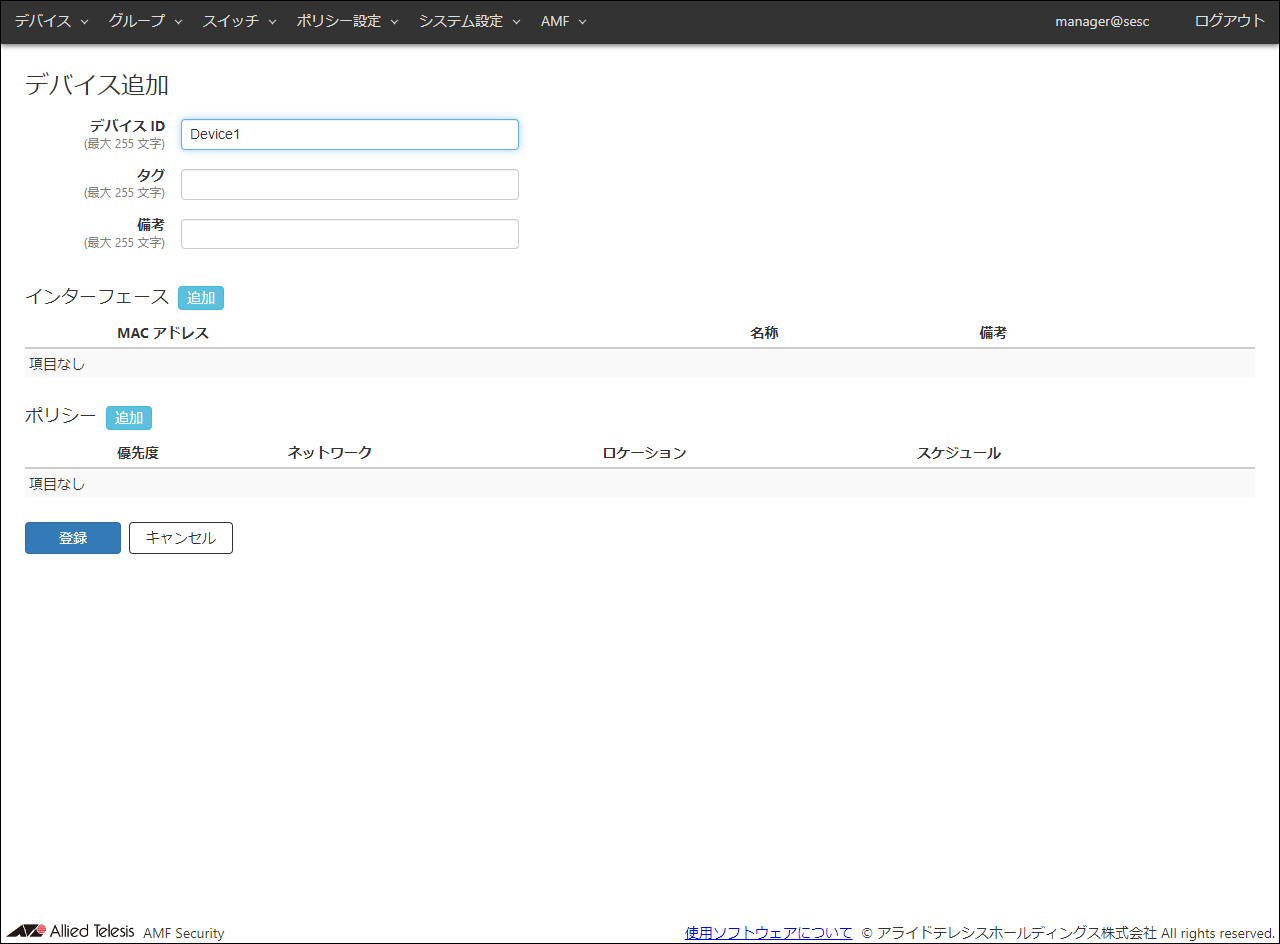

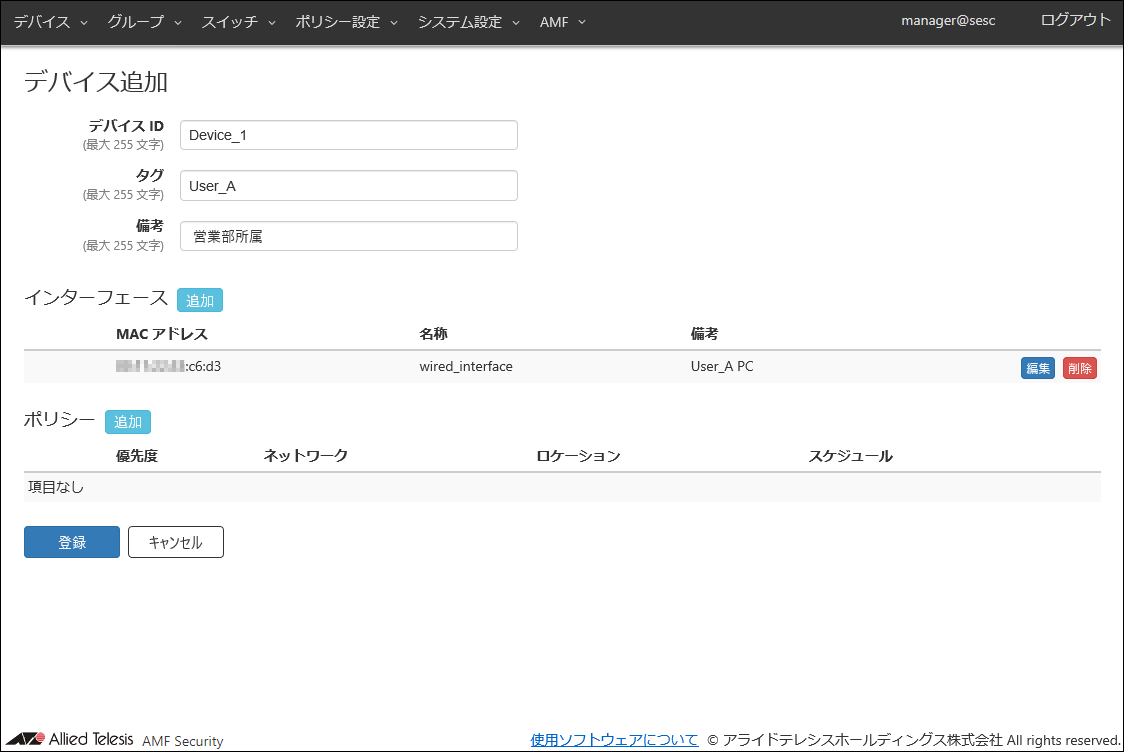

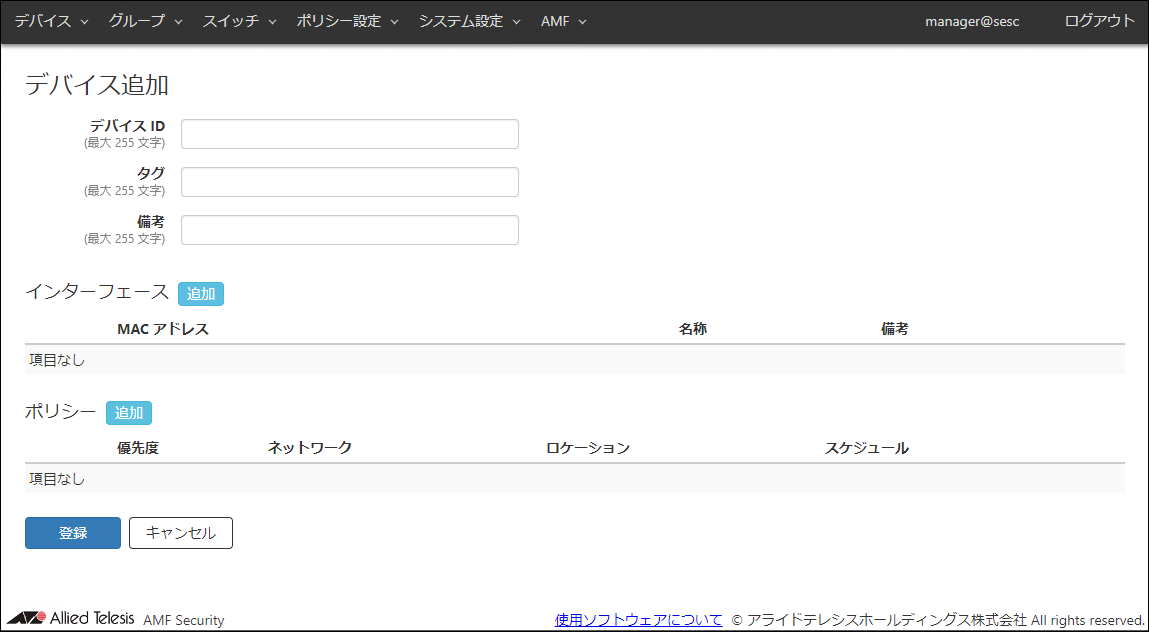

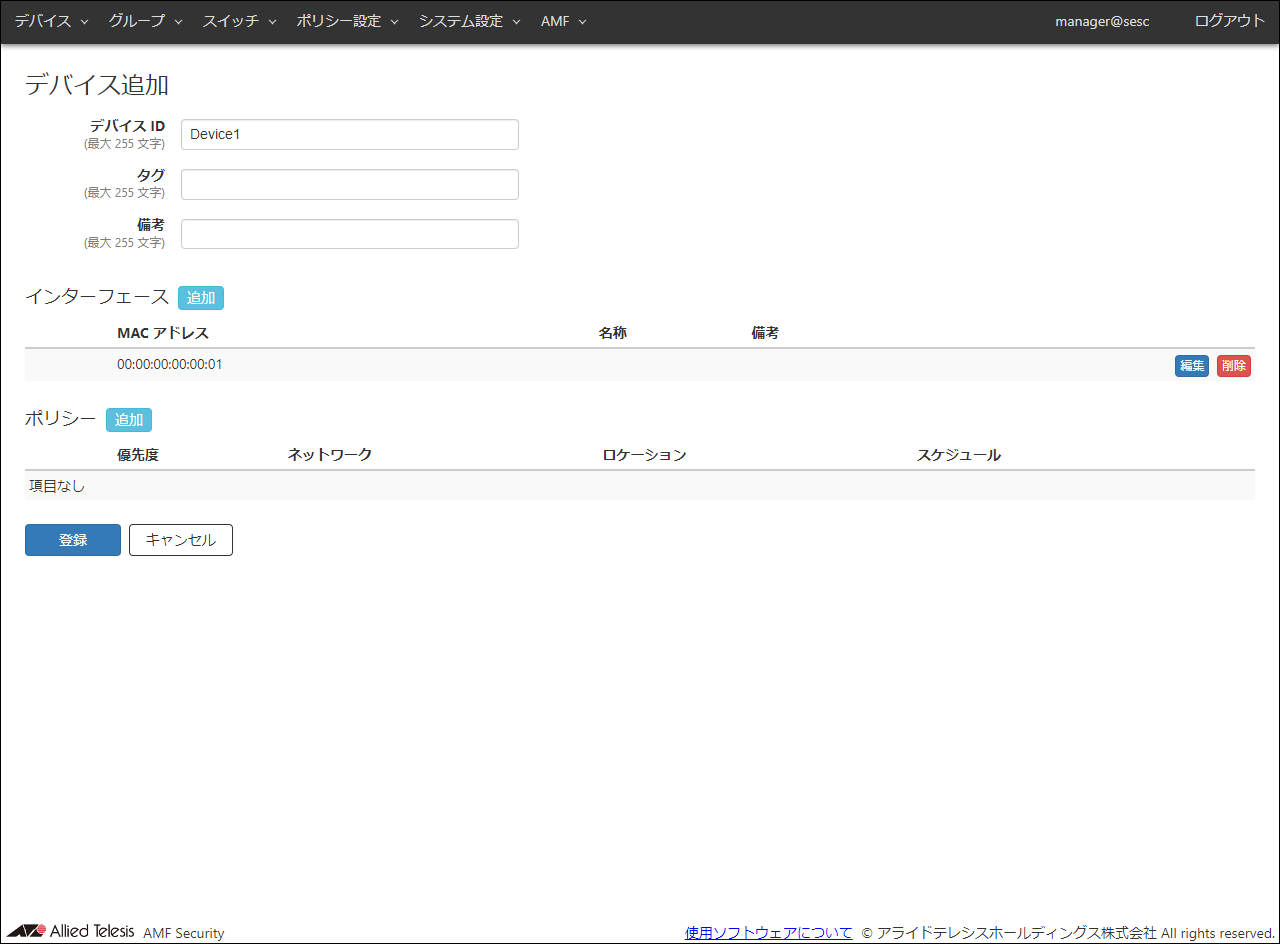

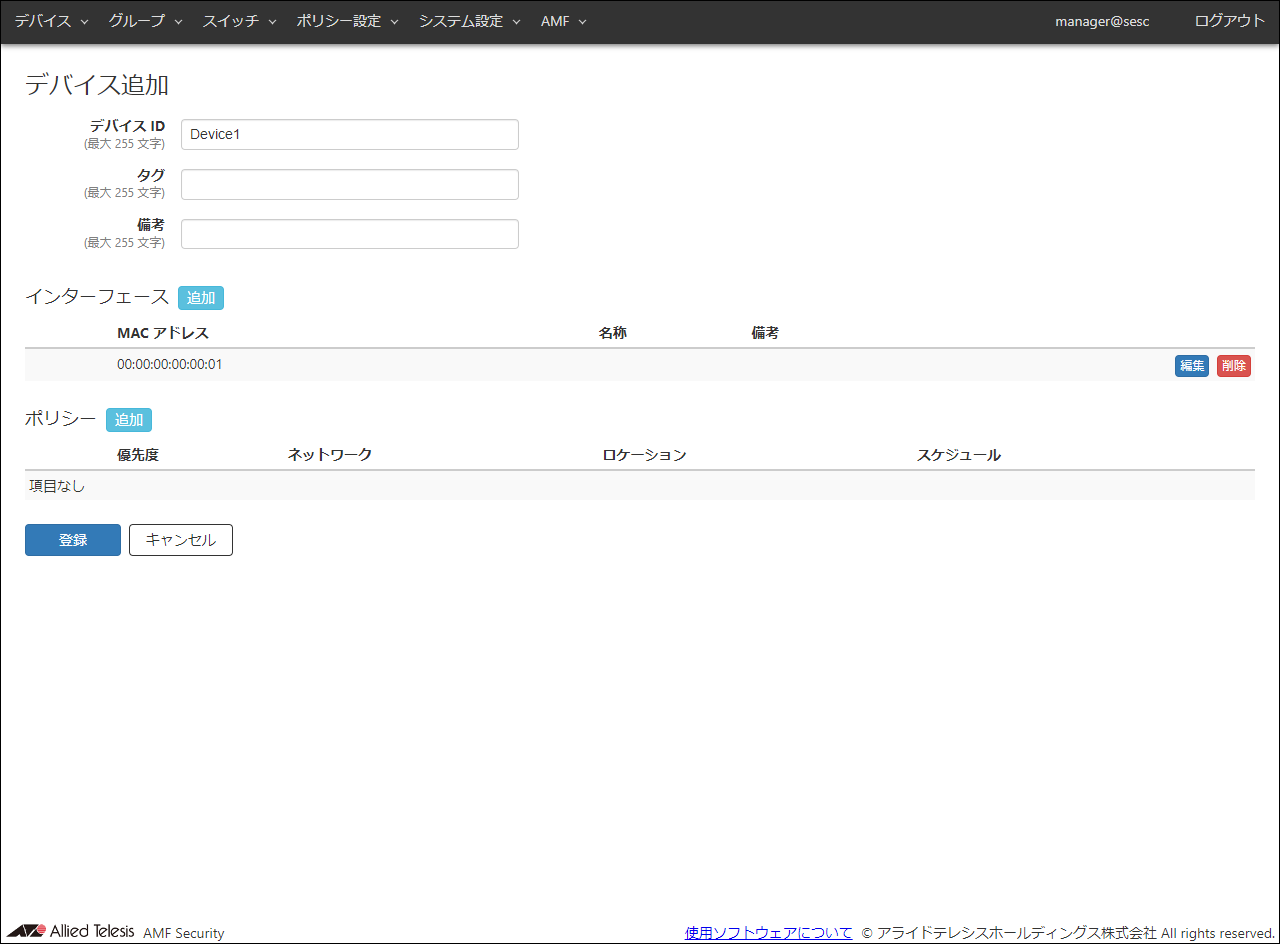

デバイスの登録

AMF Securityは、管理するネットワークに接続可能なデバイスを登録することができます。

デバイスは「デバイス」/「デバイス追加」画面で登録することができます。

セキュリティーポリシーを空欄にしたままデバイスを登録すると、デバイスは一時的にタグなしVLANに接続されます。既に利用者に配備済みのデバイスを登録する場合は、本ページに記載するように、デバイス情報の入力からセキュリティーポリシーの適用までを、一度に設定することをおすすめします。

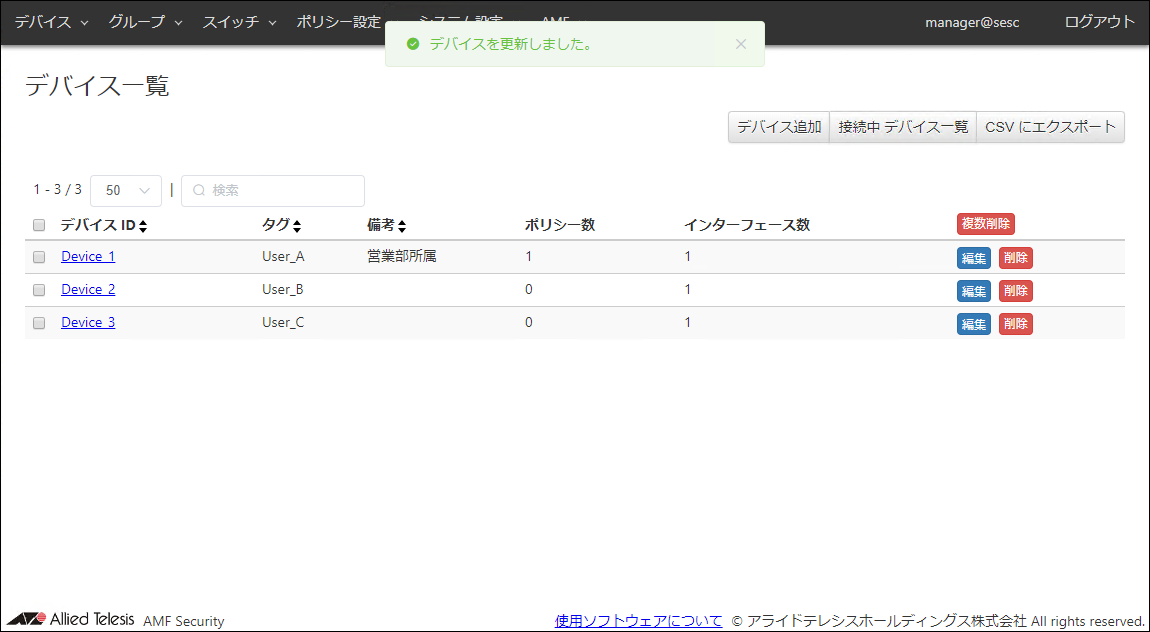

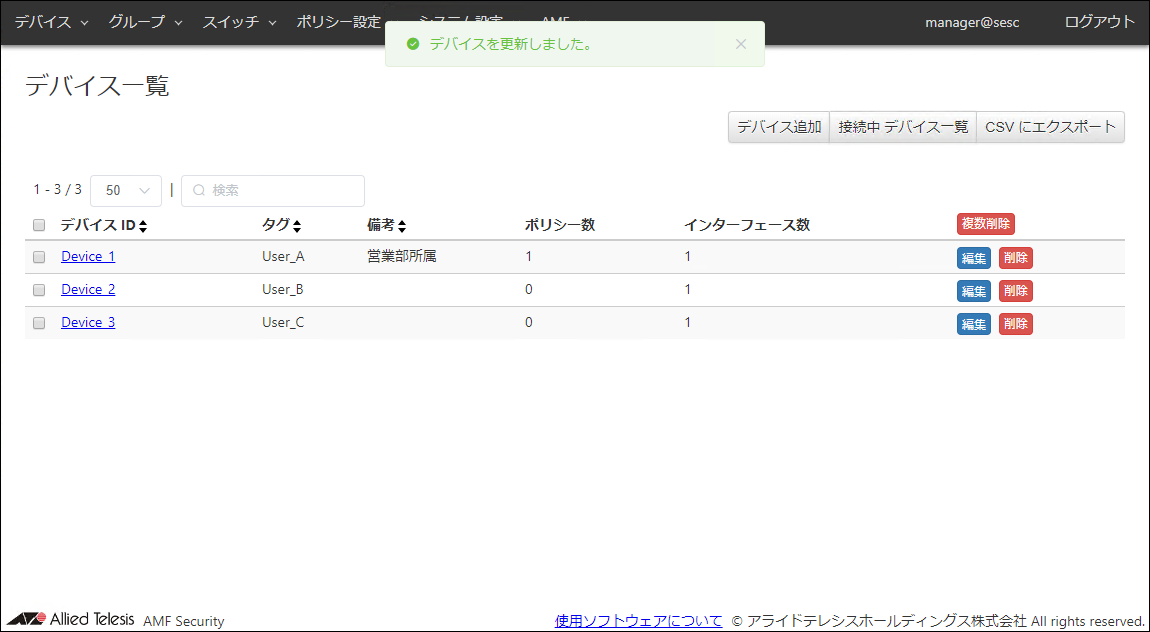

- 「デバイス」/「デバイス一覧」画面に移動します。

この画面には、AMF Securityに登録されているデバイスの一覧が表示されます。この時点ではデバイスは登録されていません。

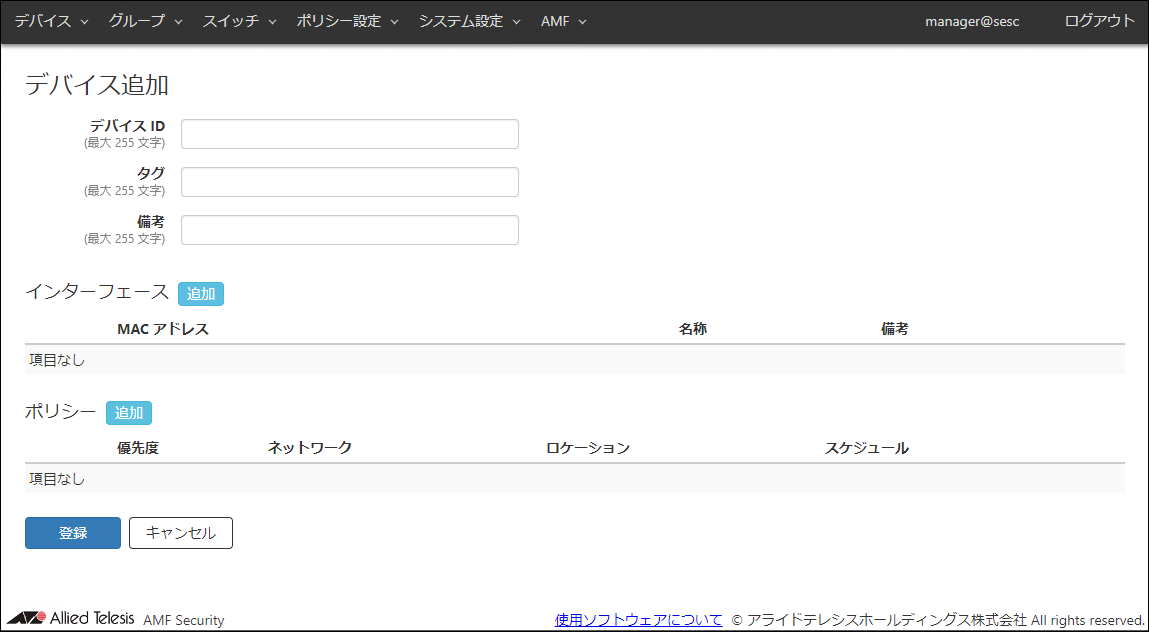

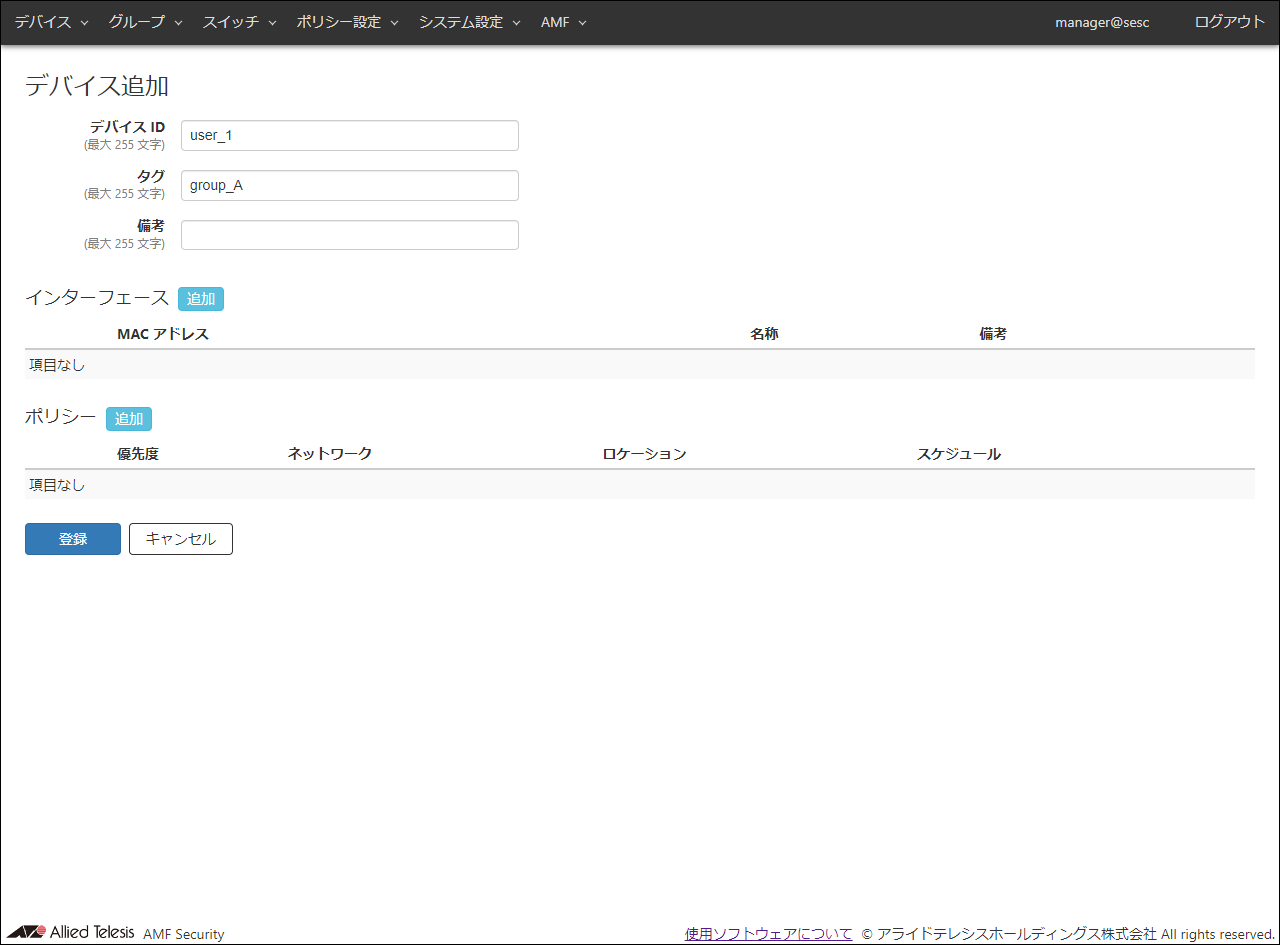

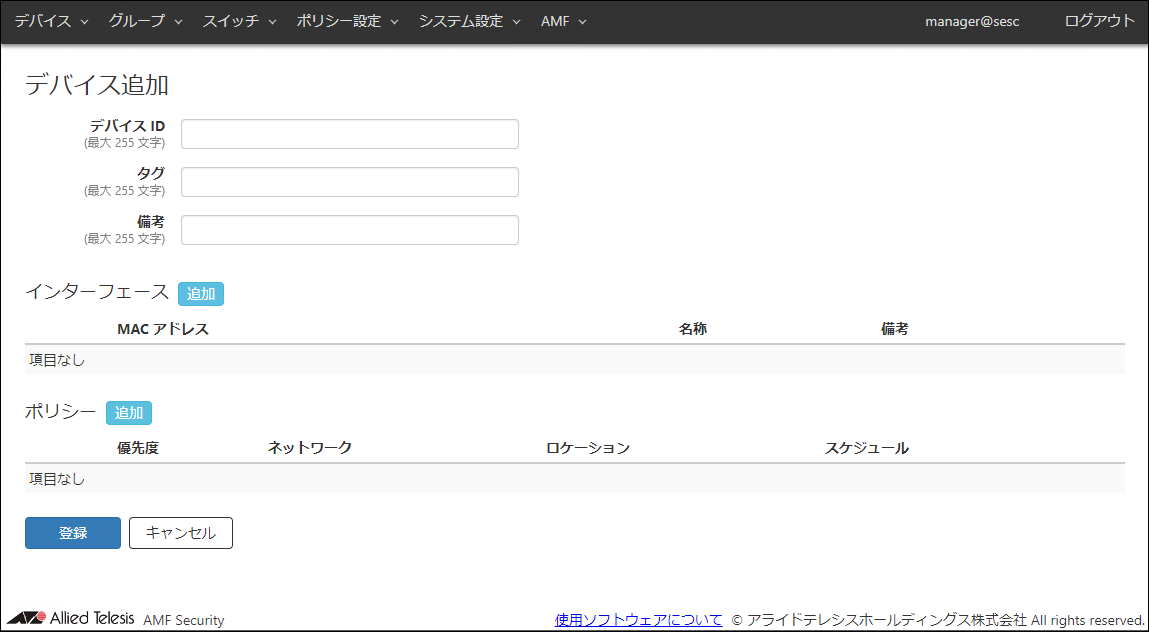

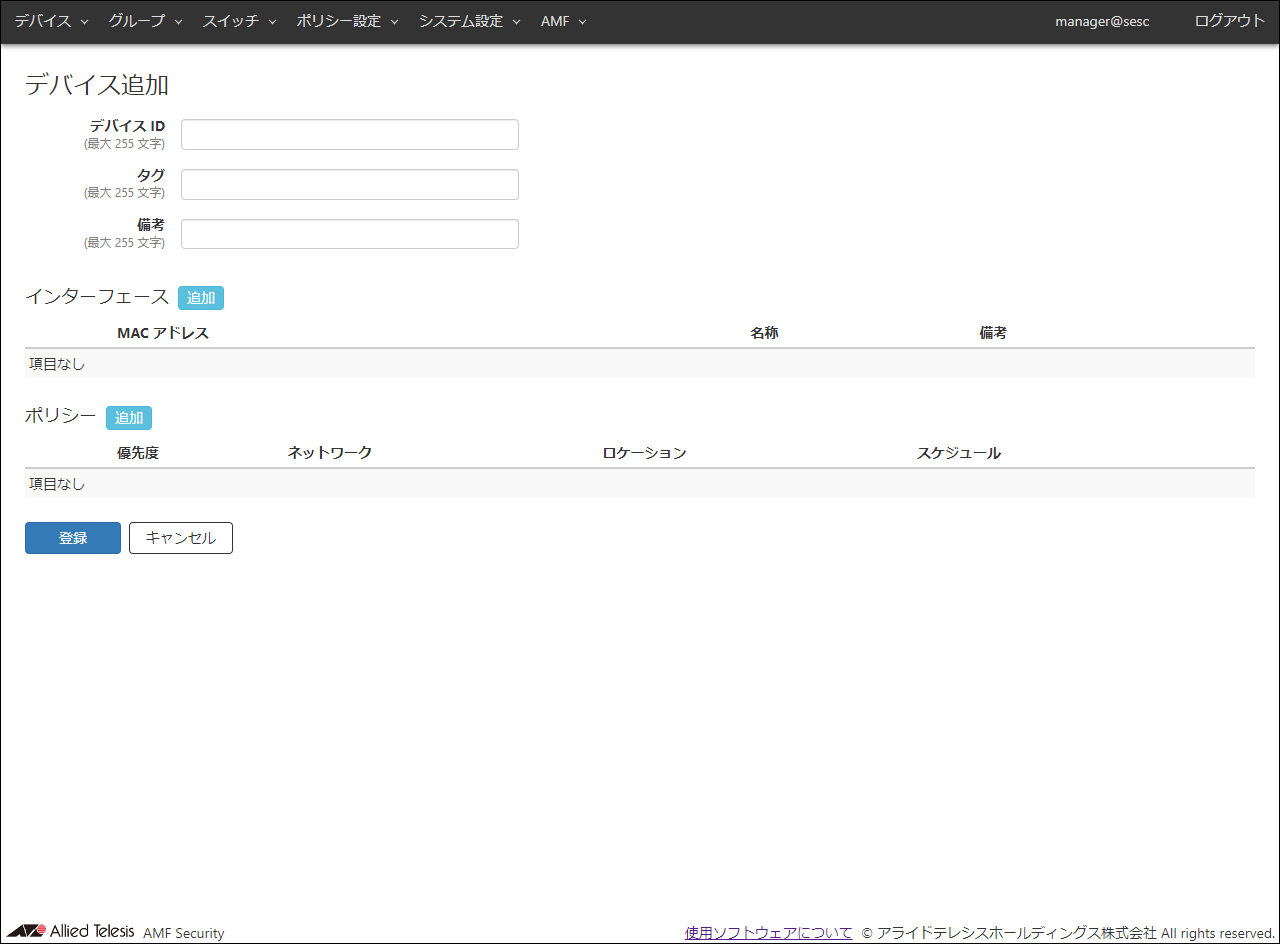

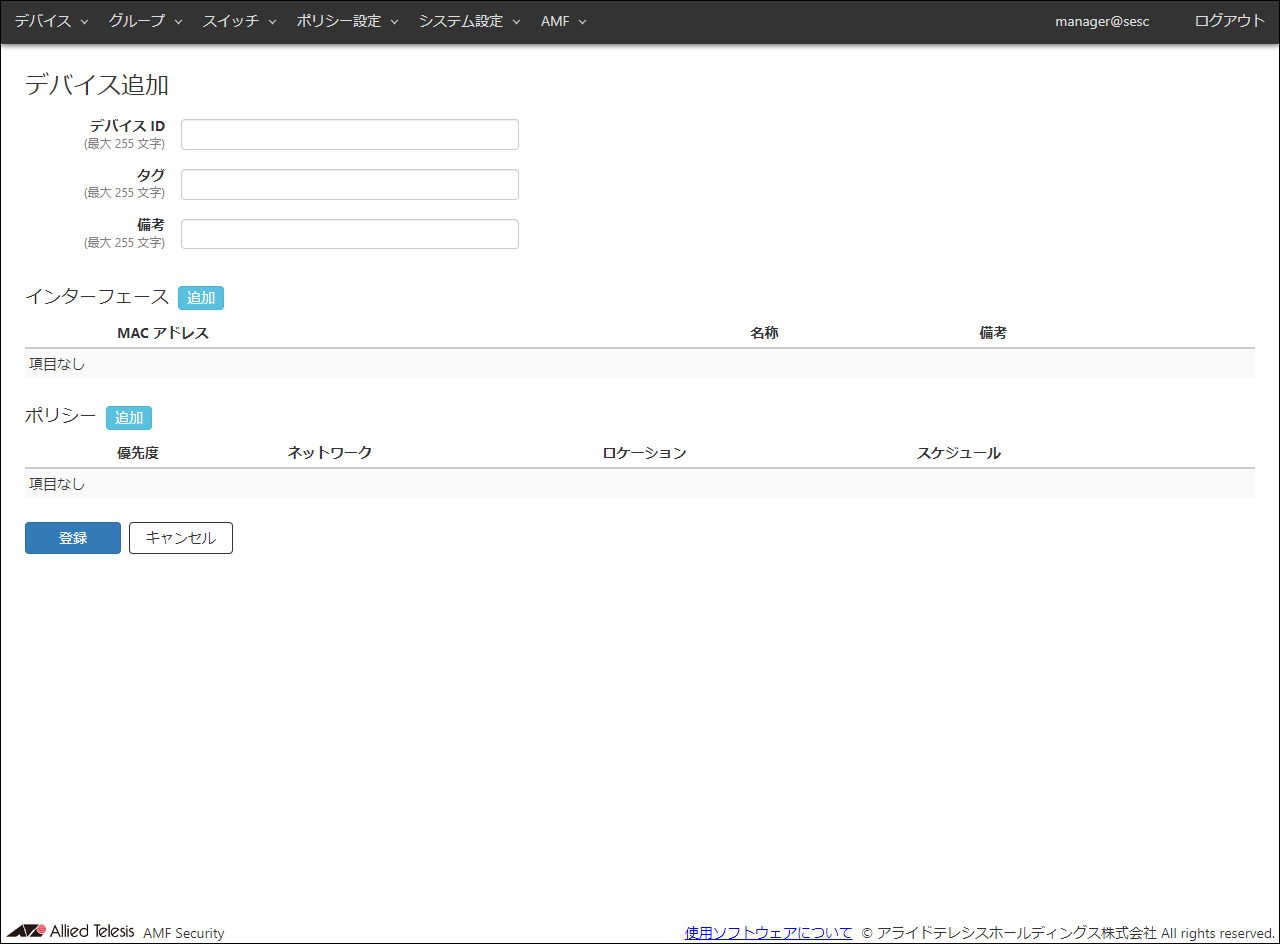

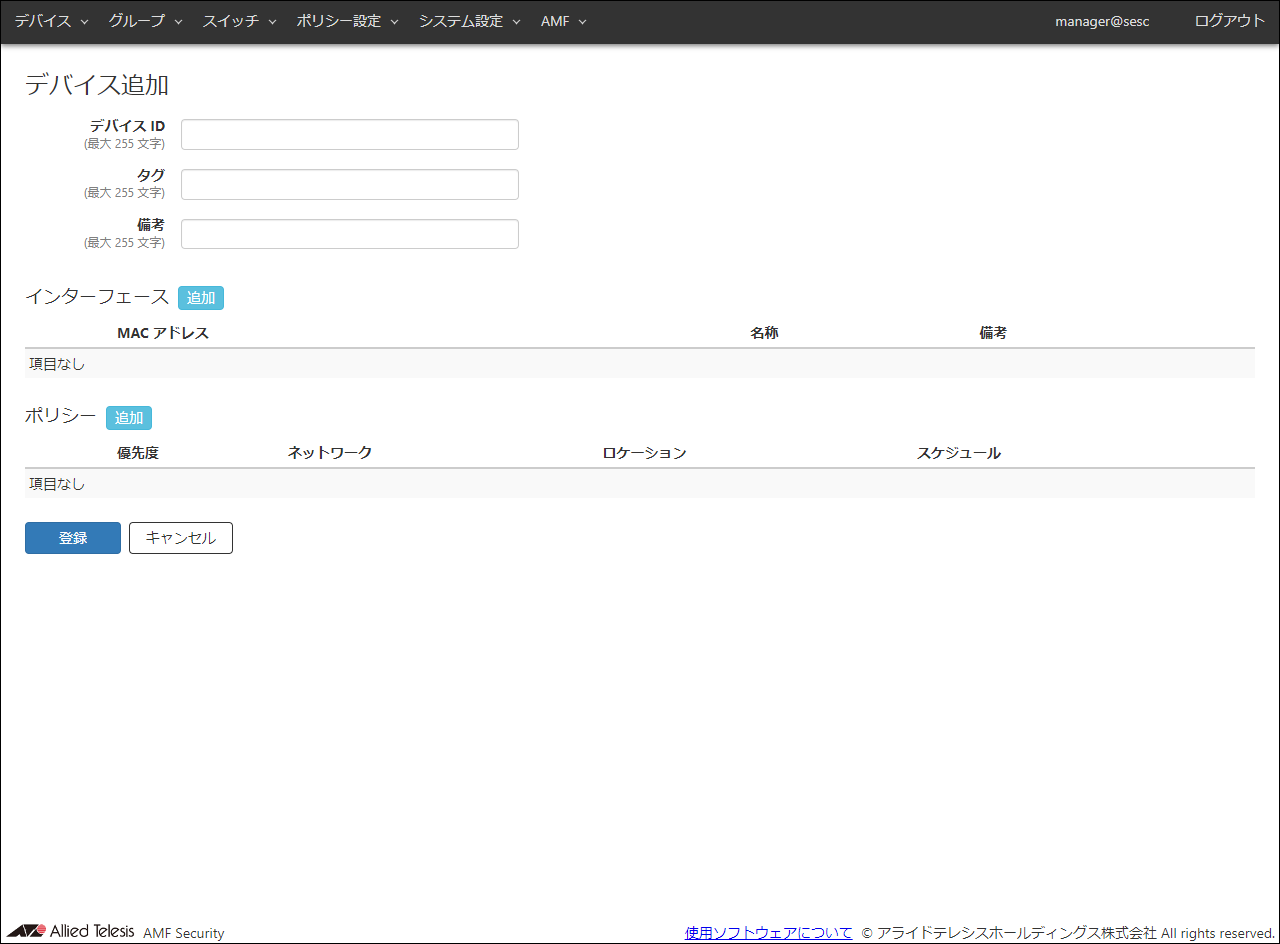

- 「デバイス」/「デバイス一覧」画面の右上の「デバイス追加」ボタンをクリックし、「デバイス」/「デバイス追加」画面に移動します。

この画面では、新規デバイスのデバイスID、そして必要な場合にはタグと備考を登録することができます。

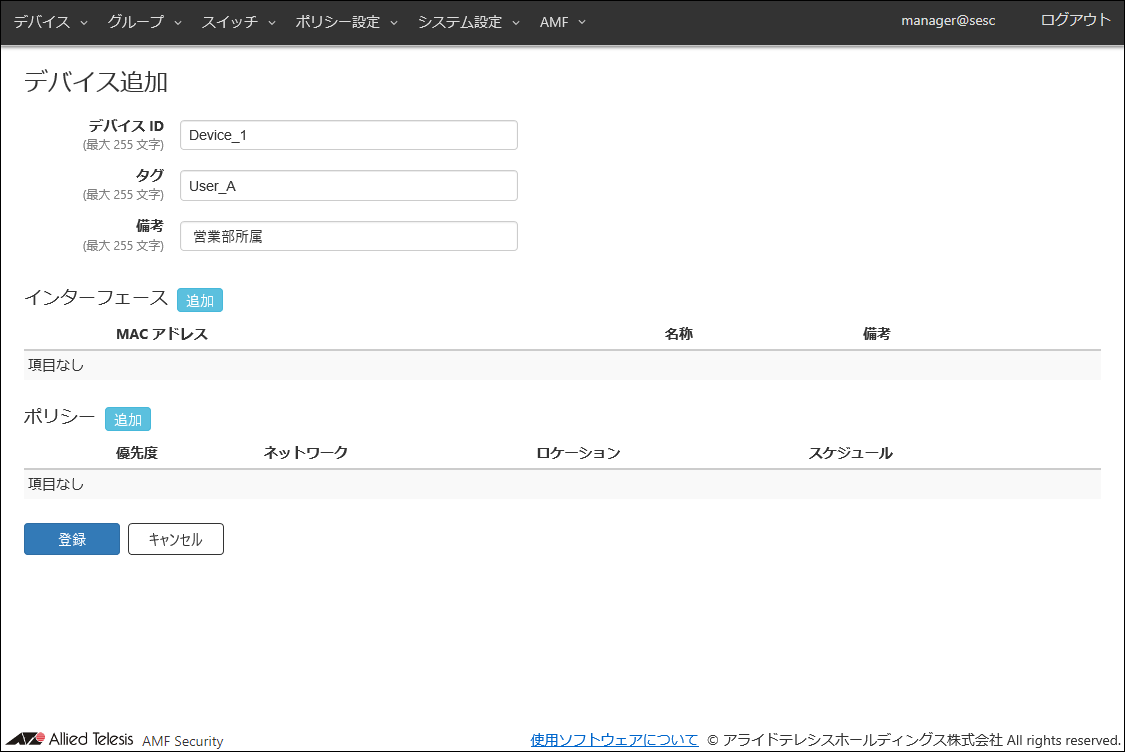

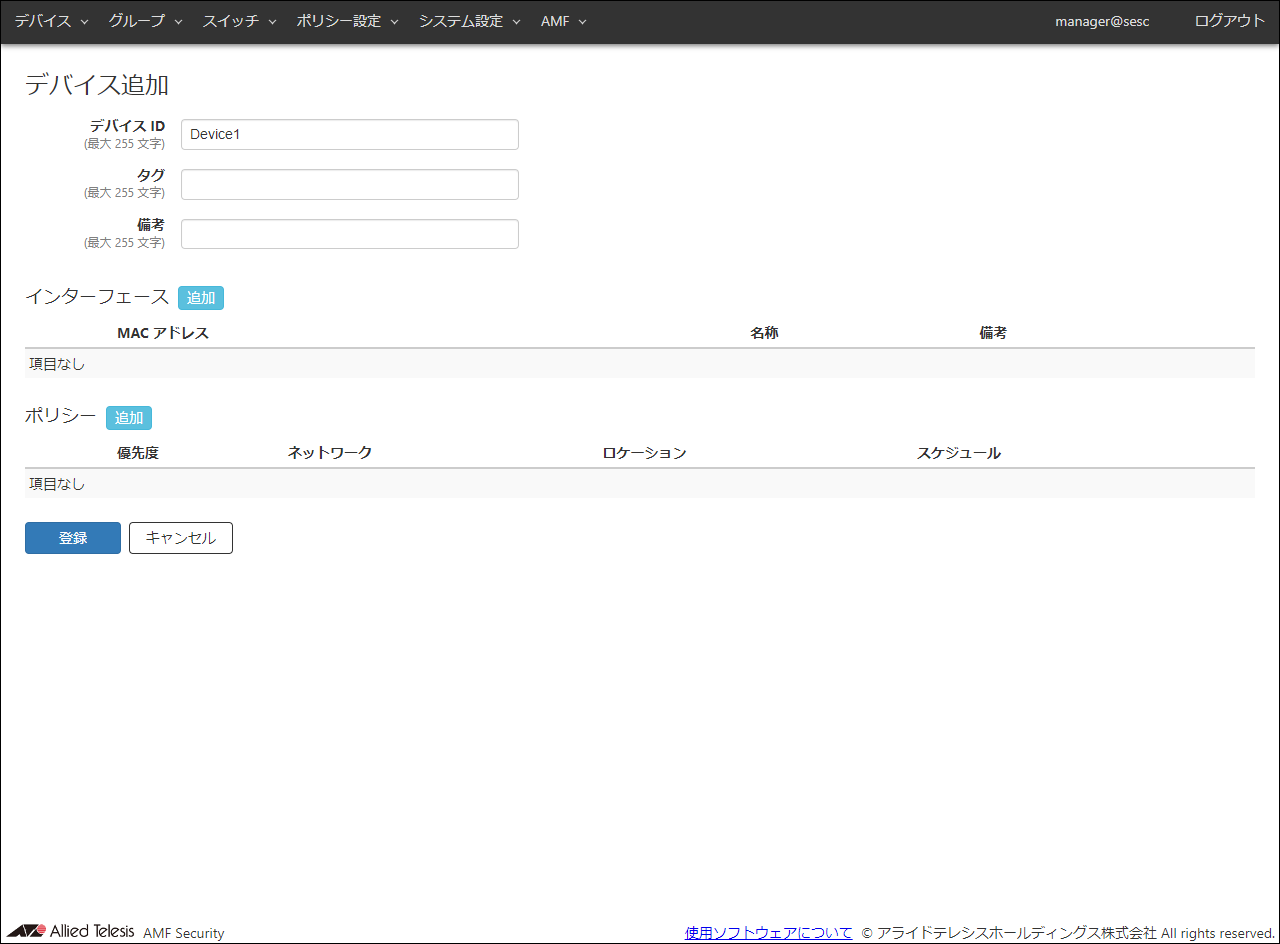

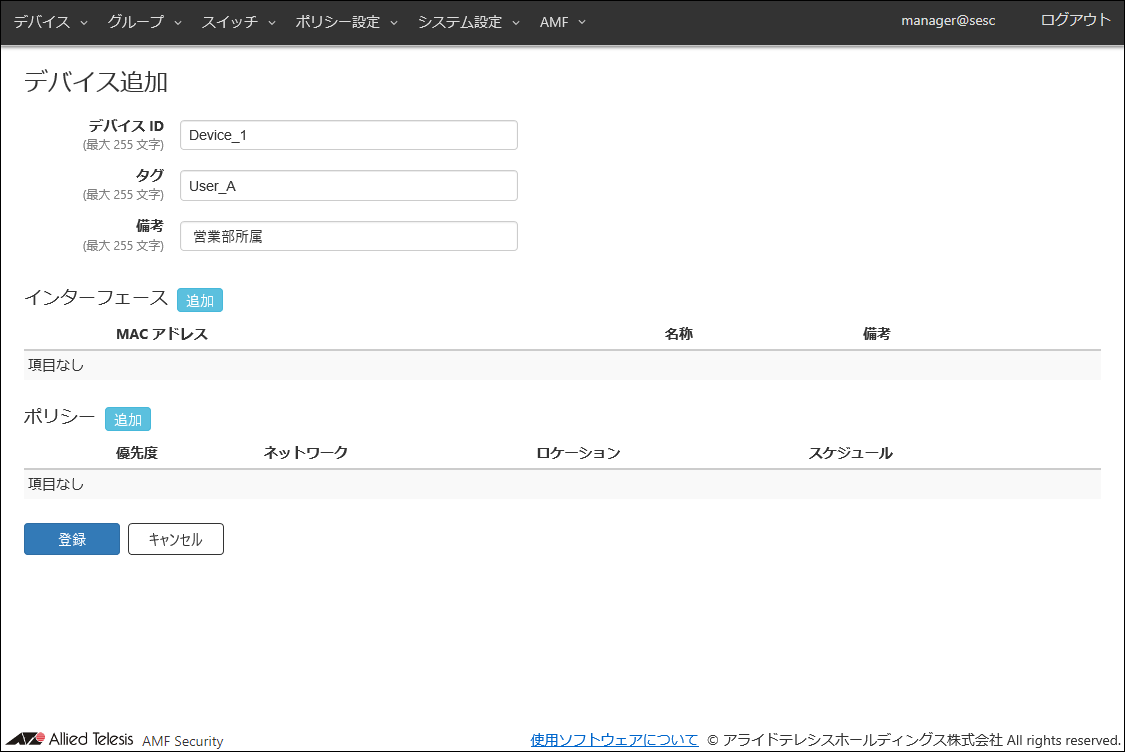

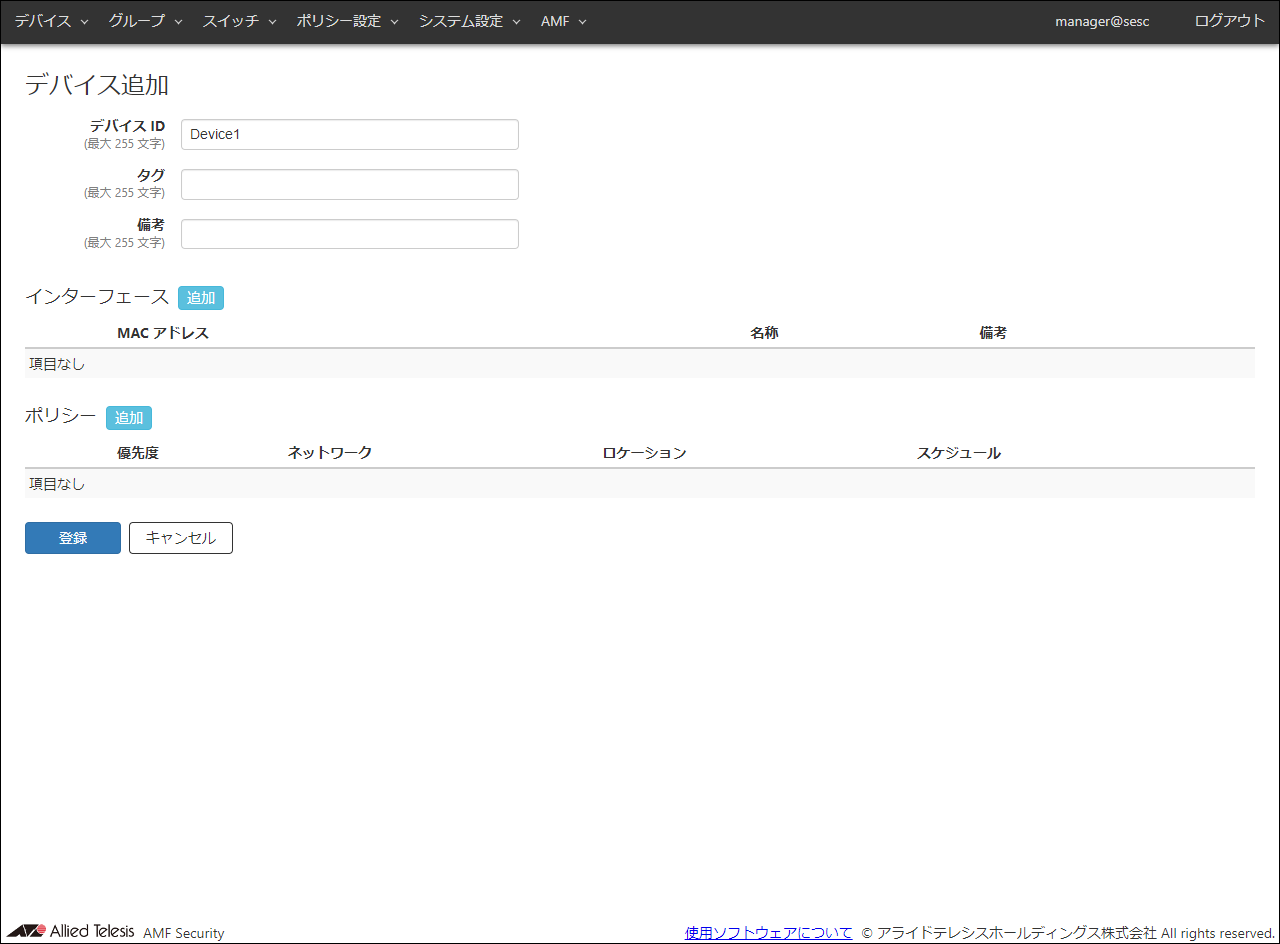

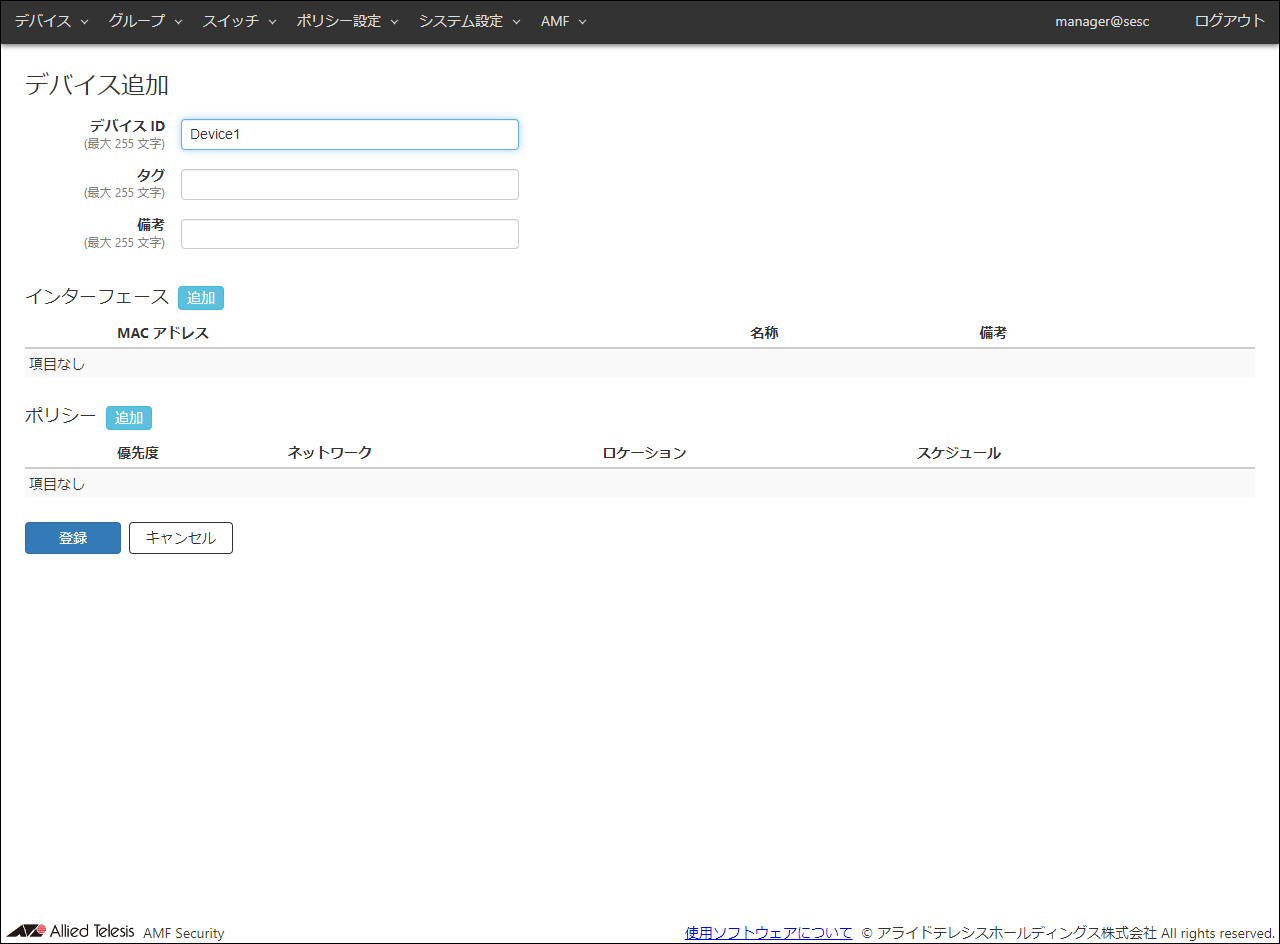

- 登録するデバイスの情報を入力します。

ここでは、例として、次の情報を入力します。

表 6:設定データ

| 項目名

|

設定する情報

|

説明

|

| デバイス ID(必須項目)

|

Device_1

|

AMF Securityに登録するデバイスのIDです。

既に使用されているデバイスIDを設定することはできません。

デバイスIDは最大255文字で、英数字、記号以外に日本語も使用できます。

|

| タグ

|

User_A

|

デバイスIDとは別に、管理者がデバイスを識別しやすくするための名前として、タグを入力します(デバイスの利用者の名前など)。

タグは最大255文字で、英数字、記号以外に日本語も使用できます。

|

| 備考

|

営業部所属

|

登録するデバイスに対して追加の説明やコメントがある場合に登録します。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

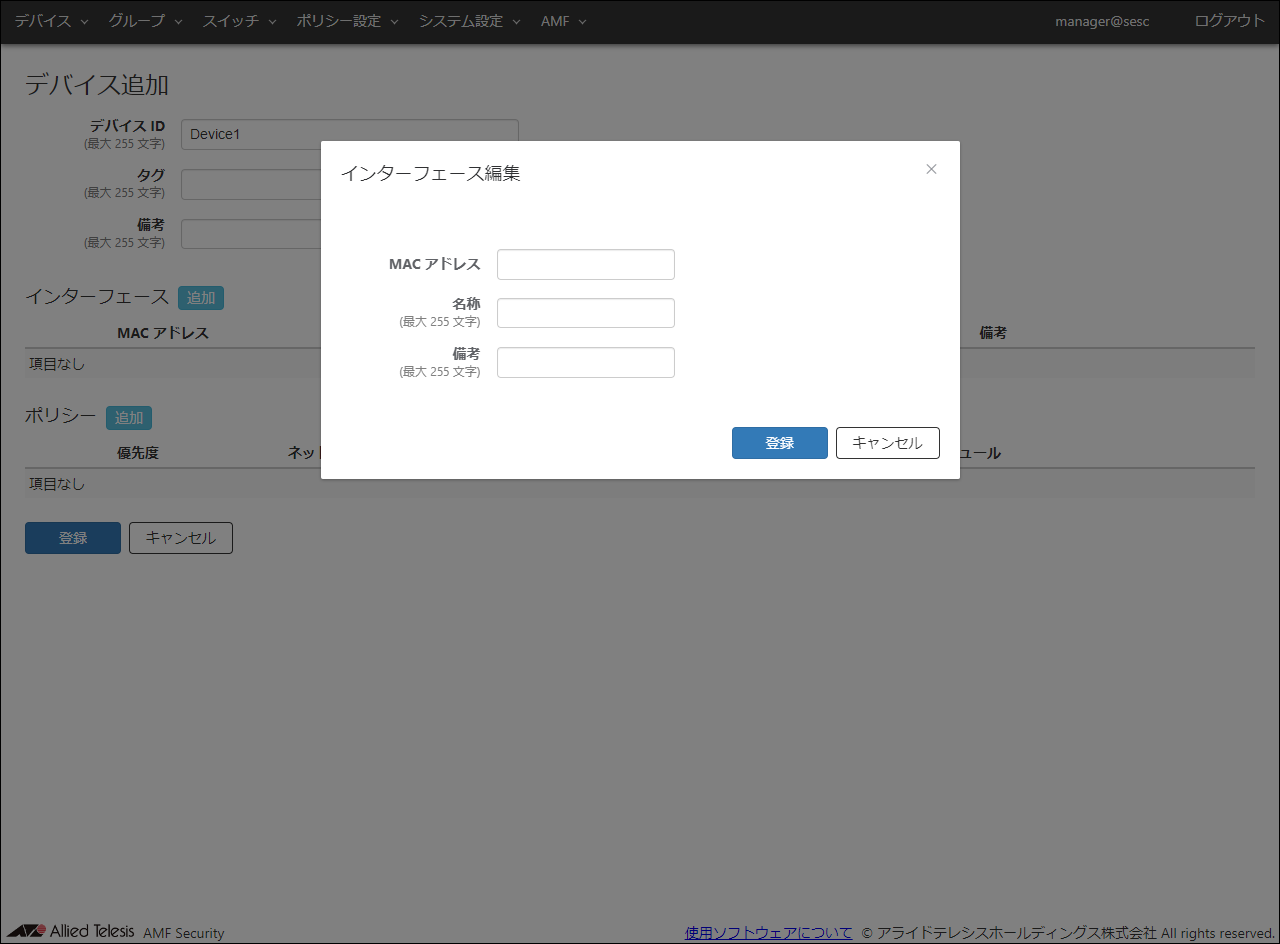

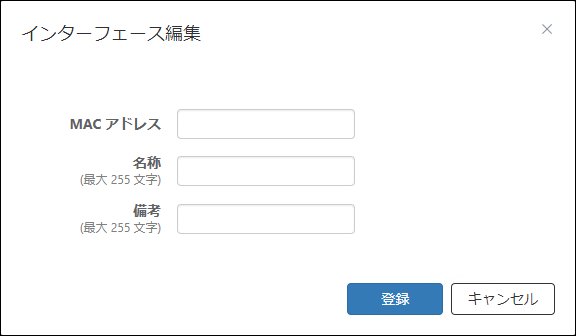

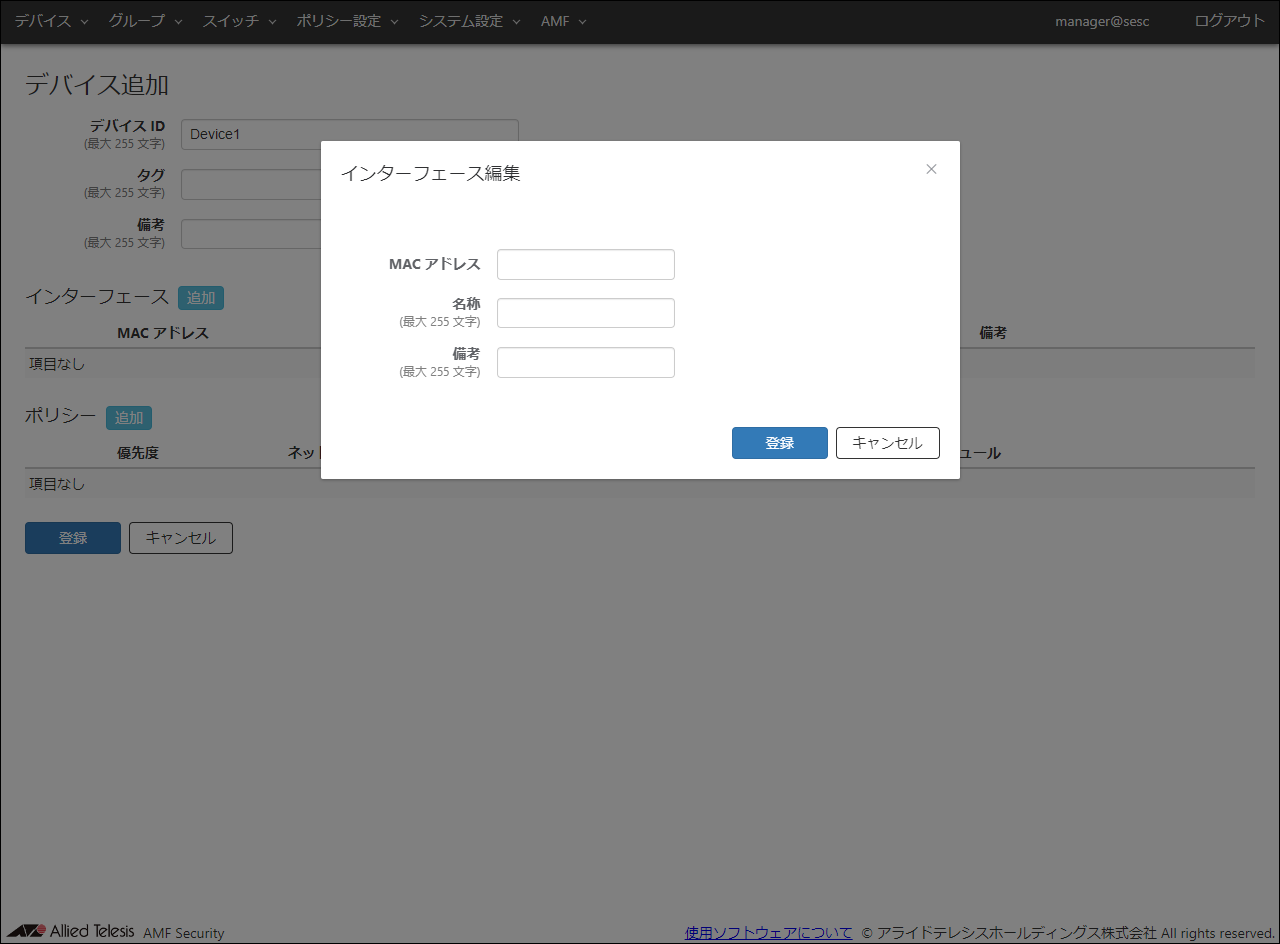

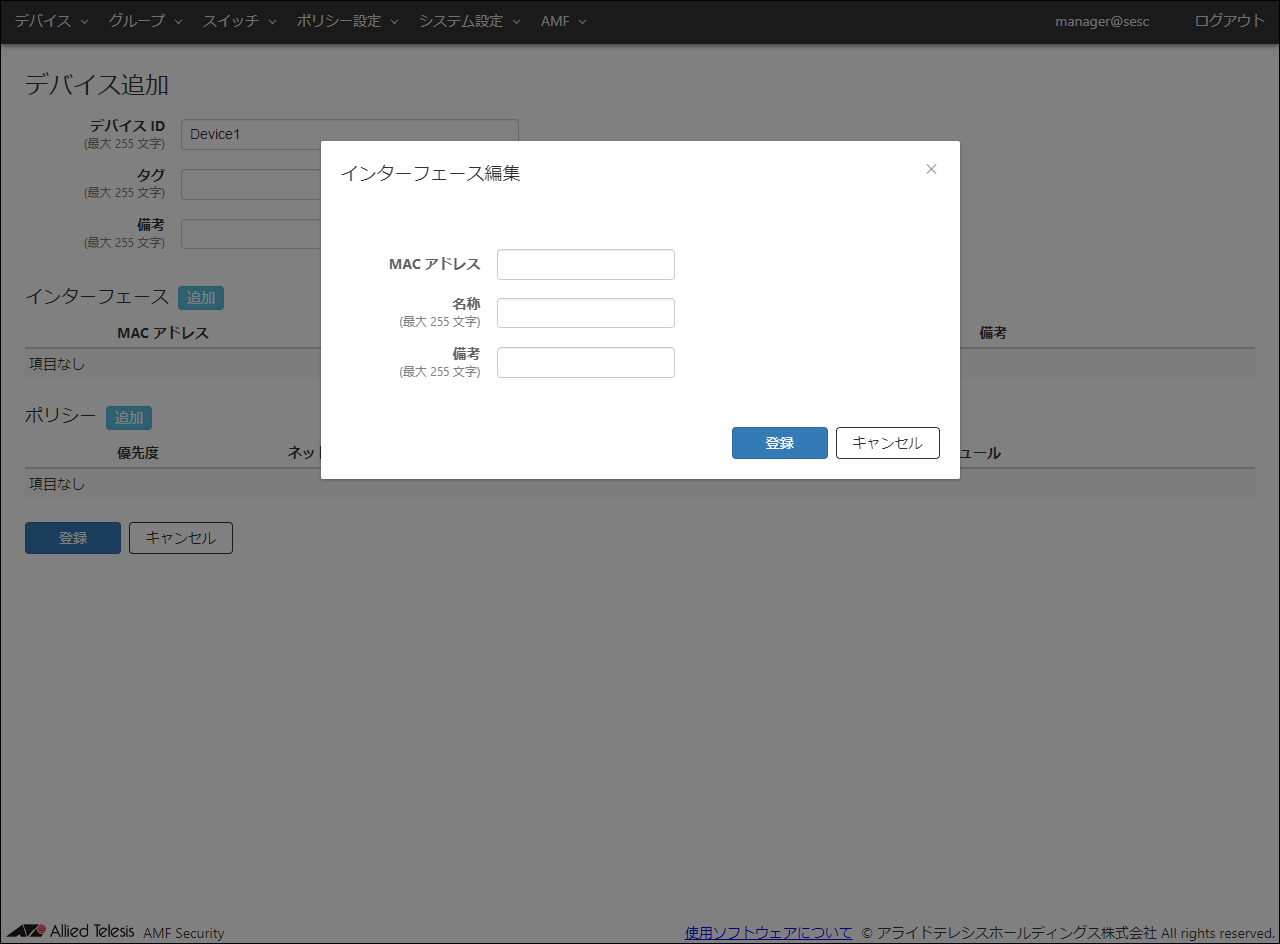

- デバイスが持つインターフェースのMACアドレスを登録します。AMF Securityは、登録されていないMACアドレスからのネットワーク接続をすべて拒否します。

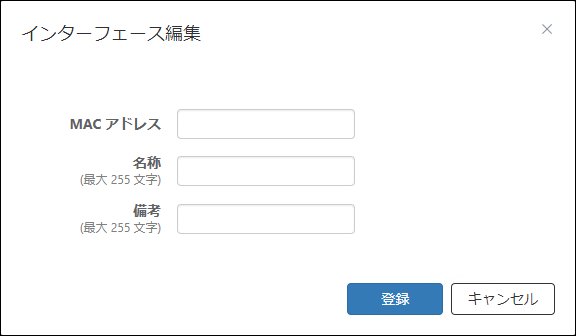

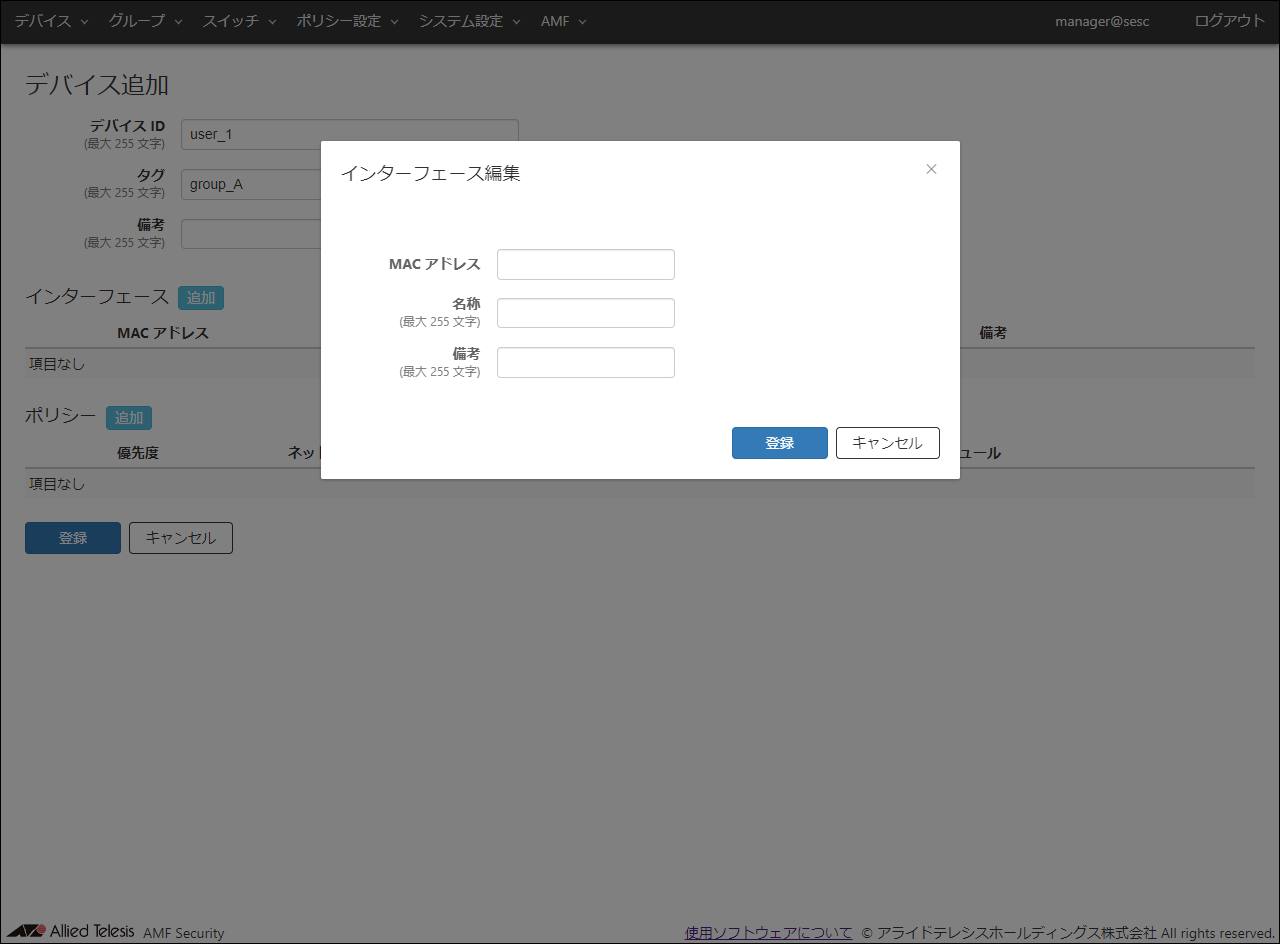

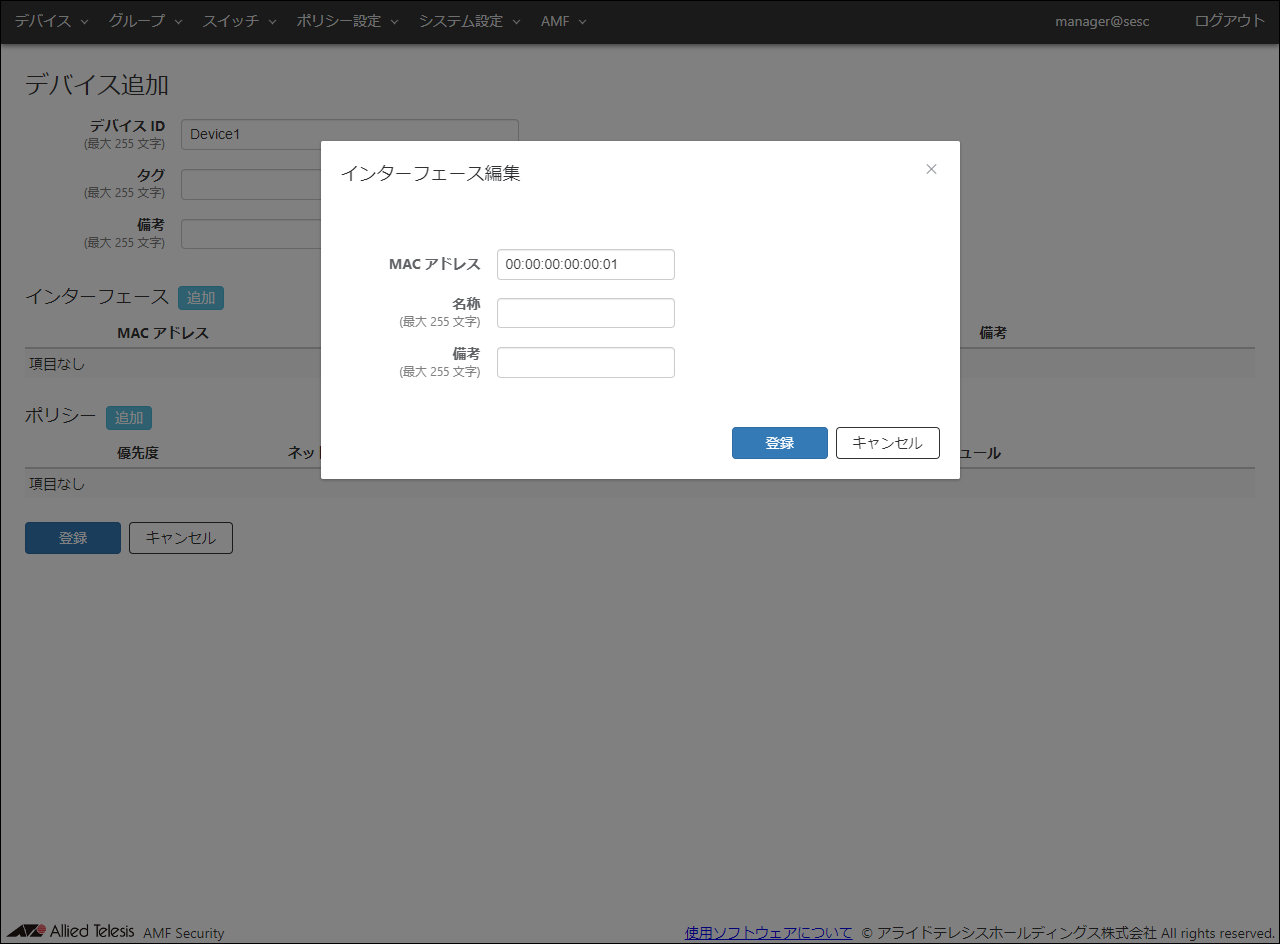

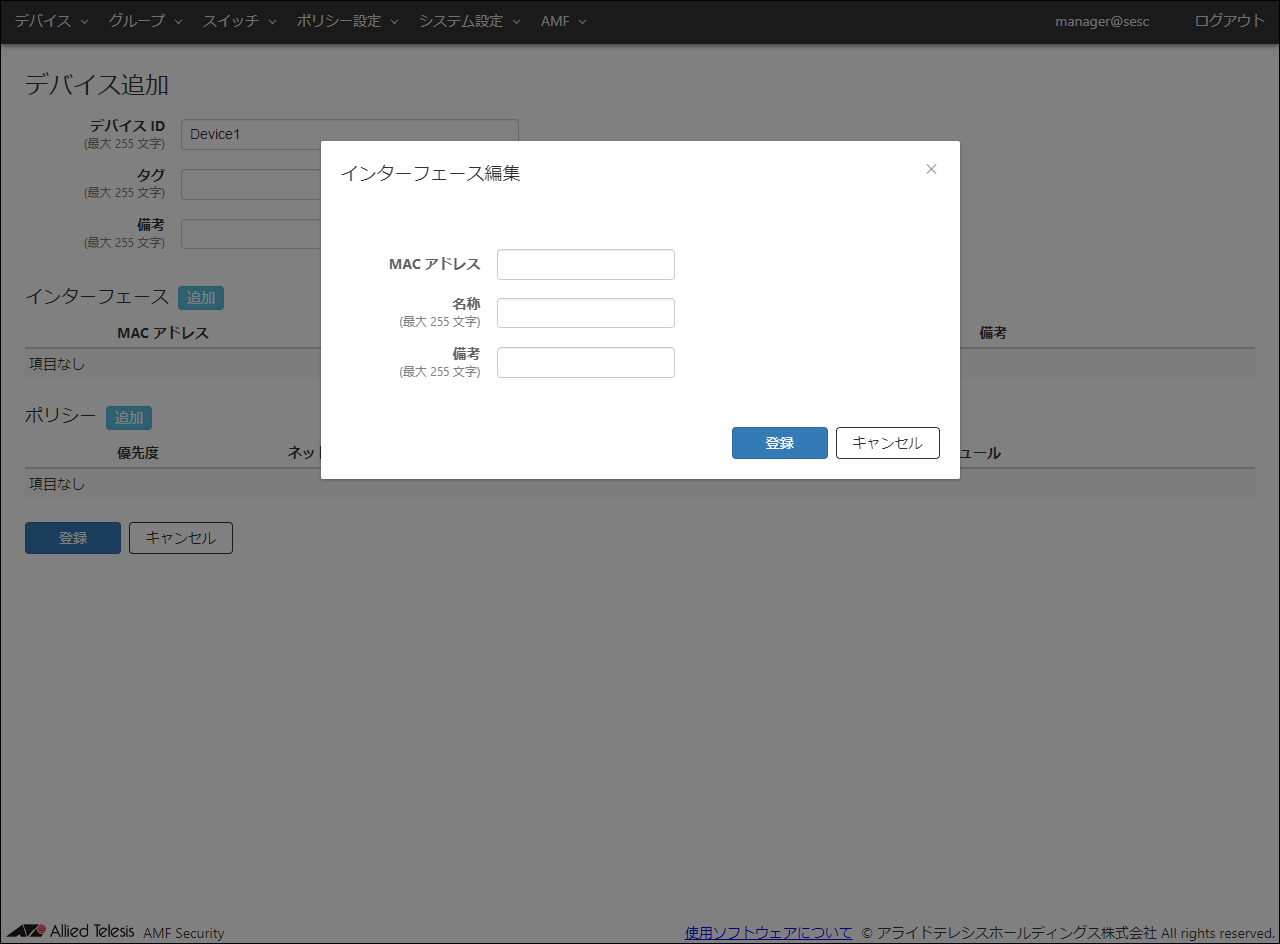

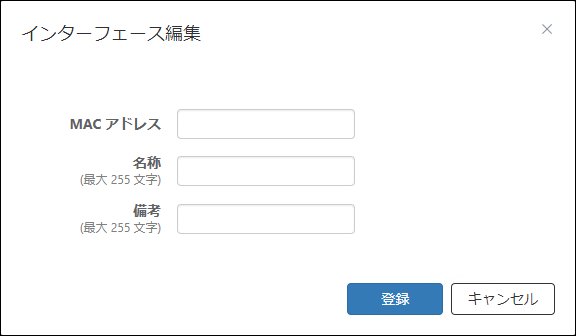

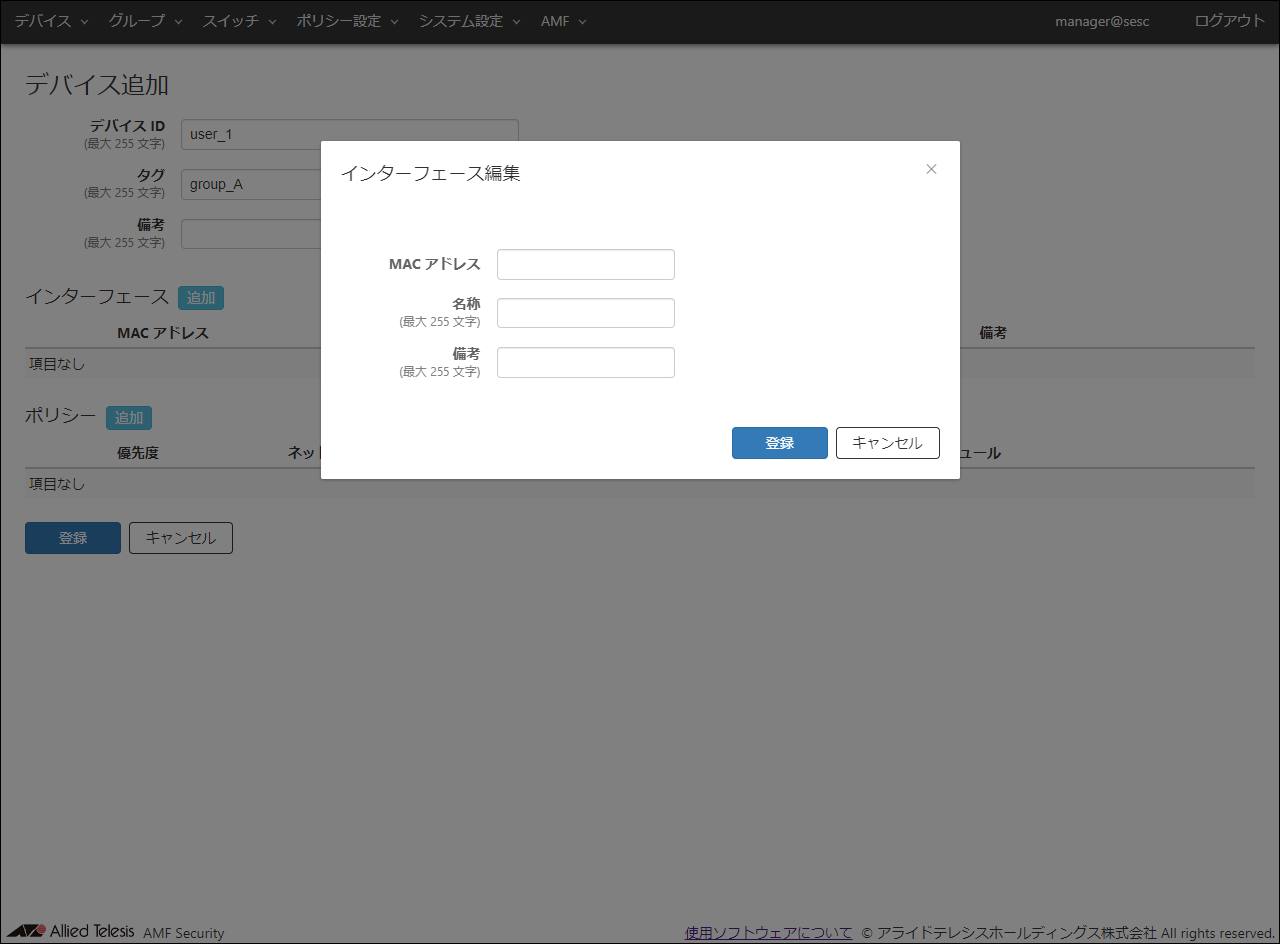

「インターフェース」欄の「追加」ボタンをクリックして、「デバイス」/「インターフェース編集」ダイアログを表示します。

登録されていないデバイスに対して一時利用を許可するVLANセグメントを設定することもできます。この場合、別途「グループ」/「未認証グループ追加」画面で未認証グループの設定を行う必要があります。

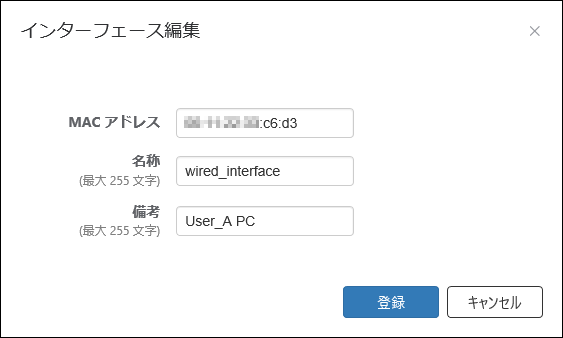

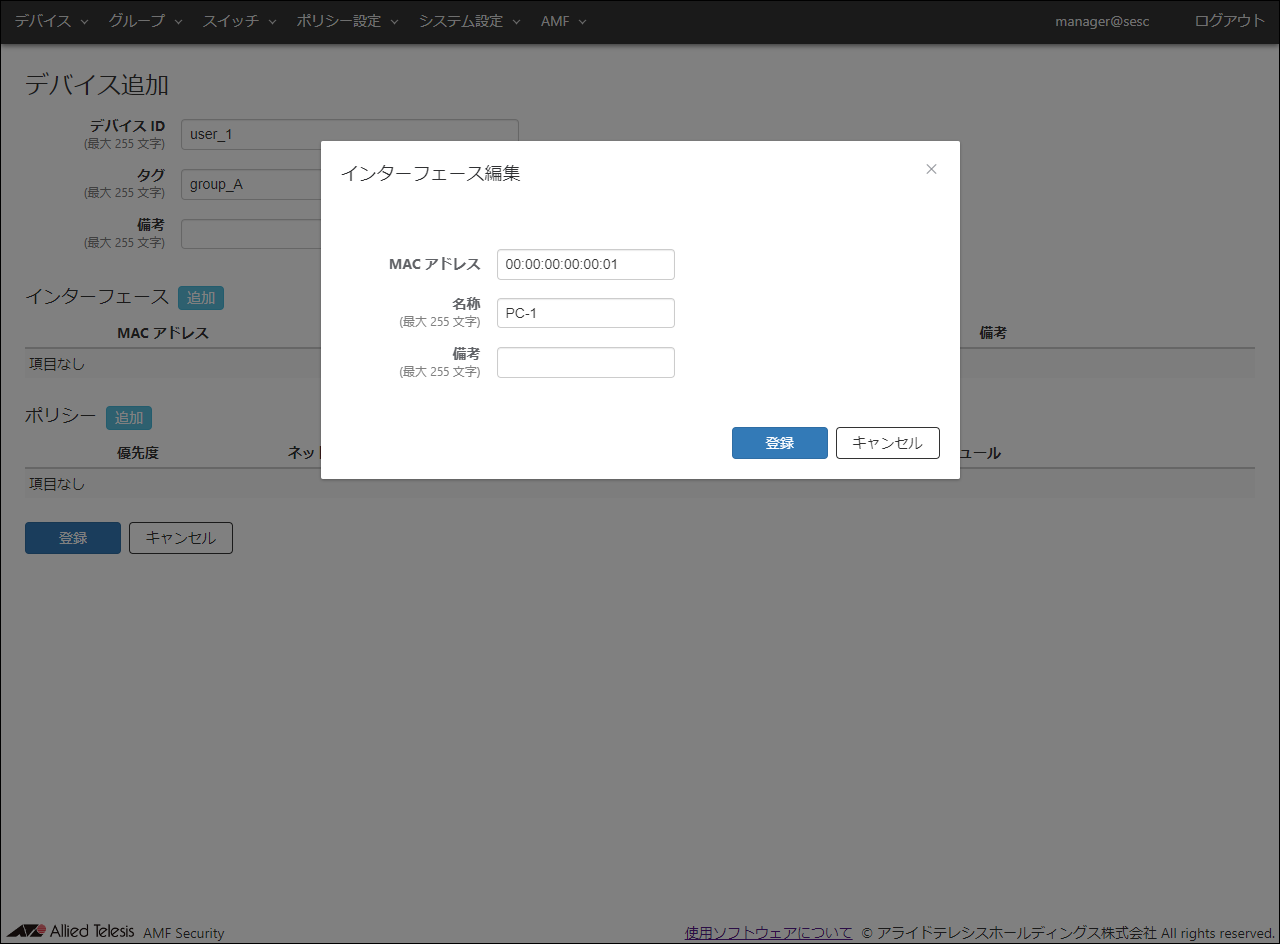

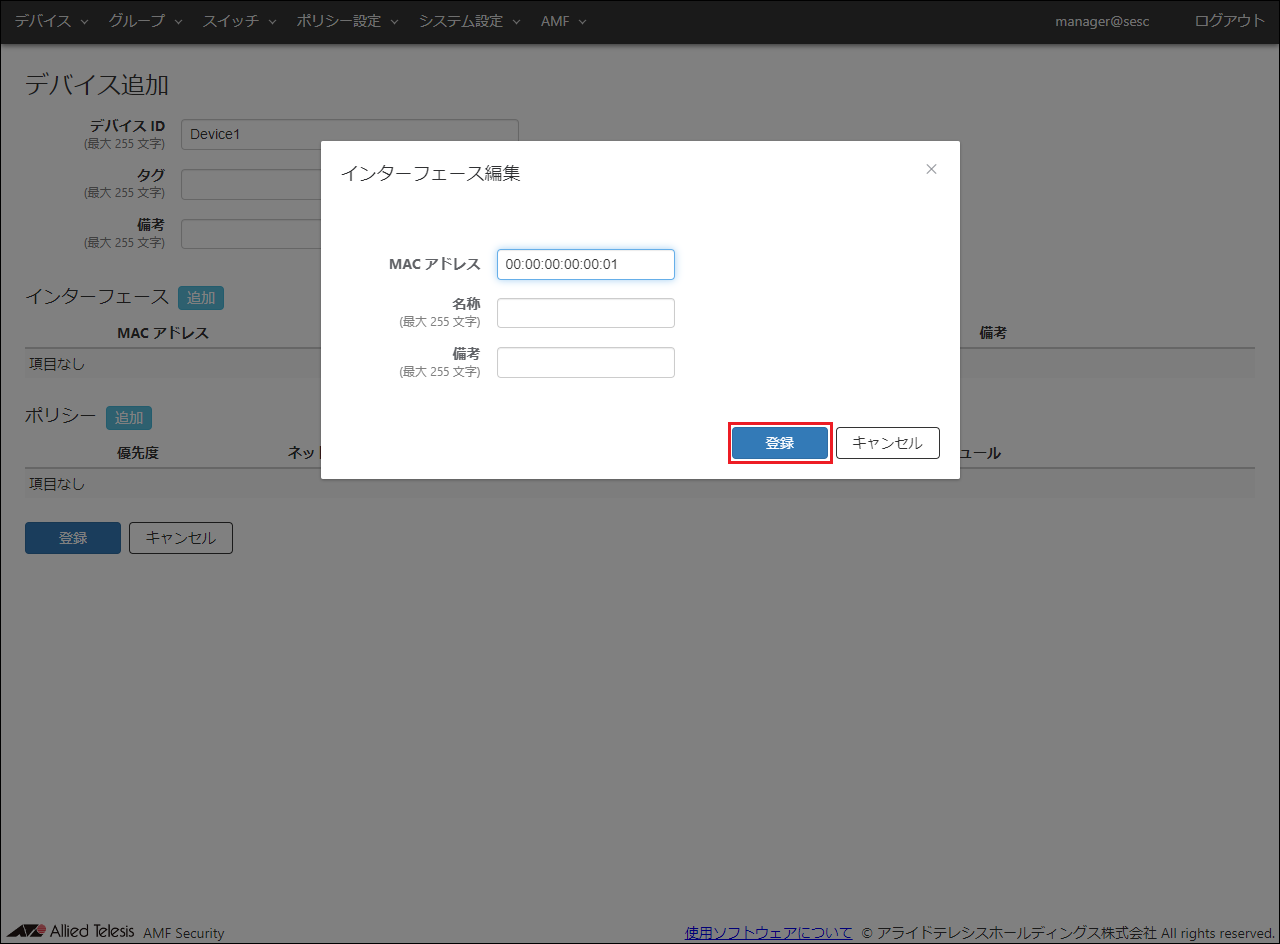

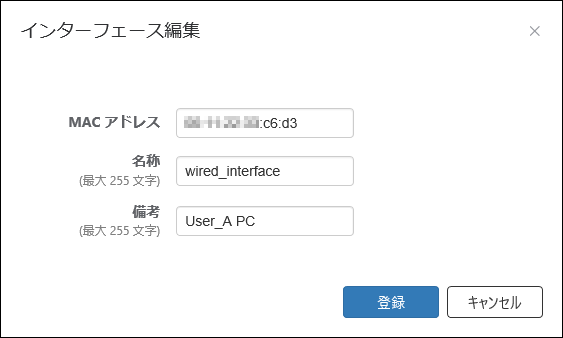

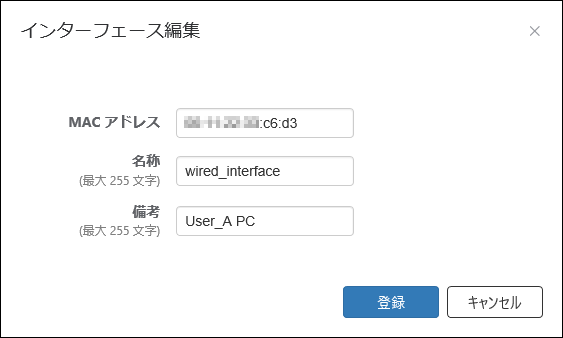

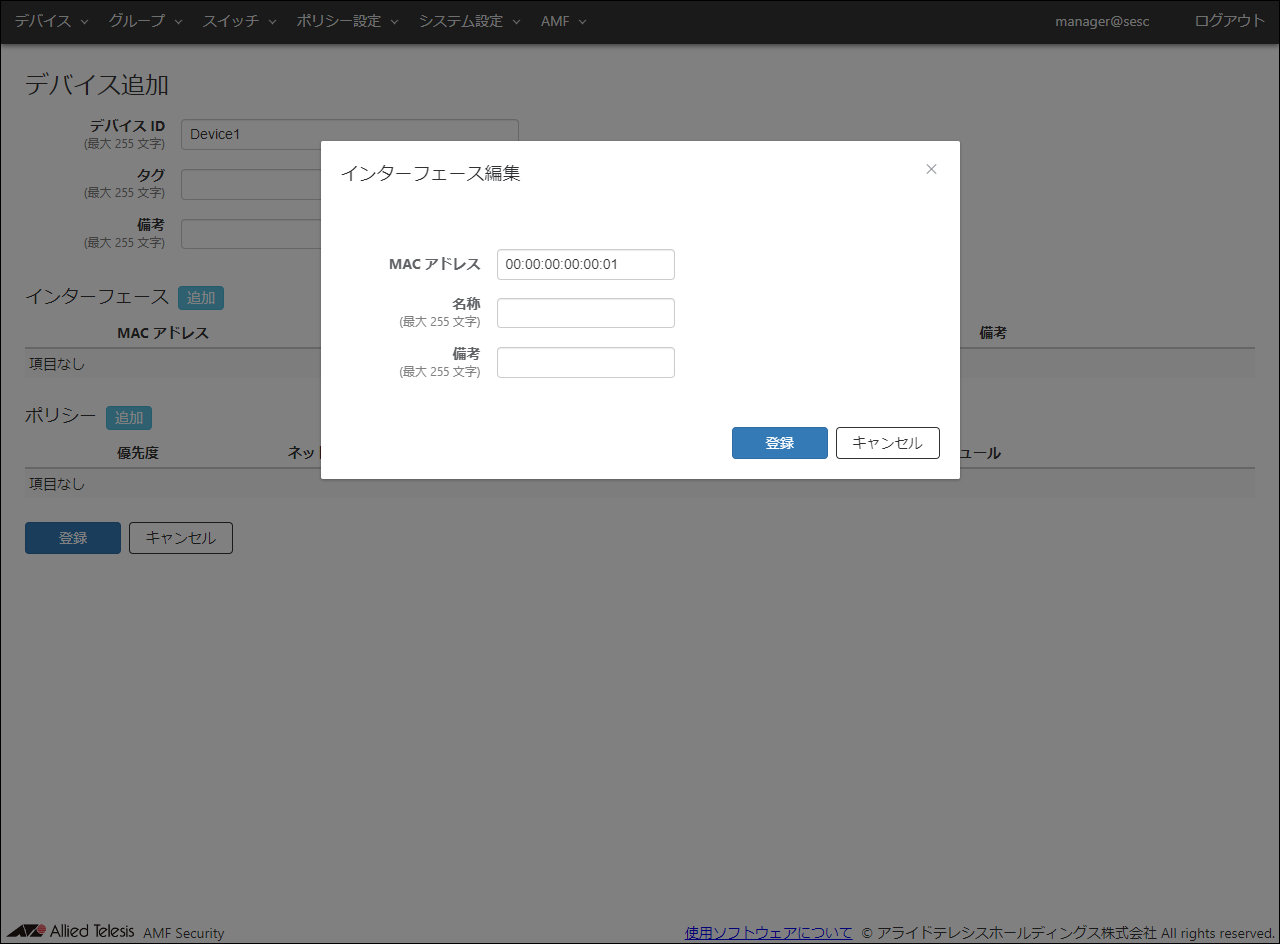

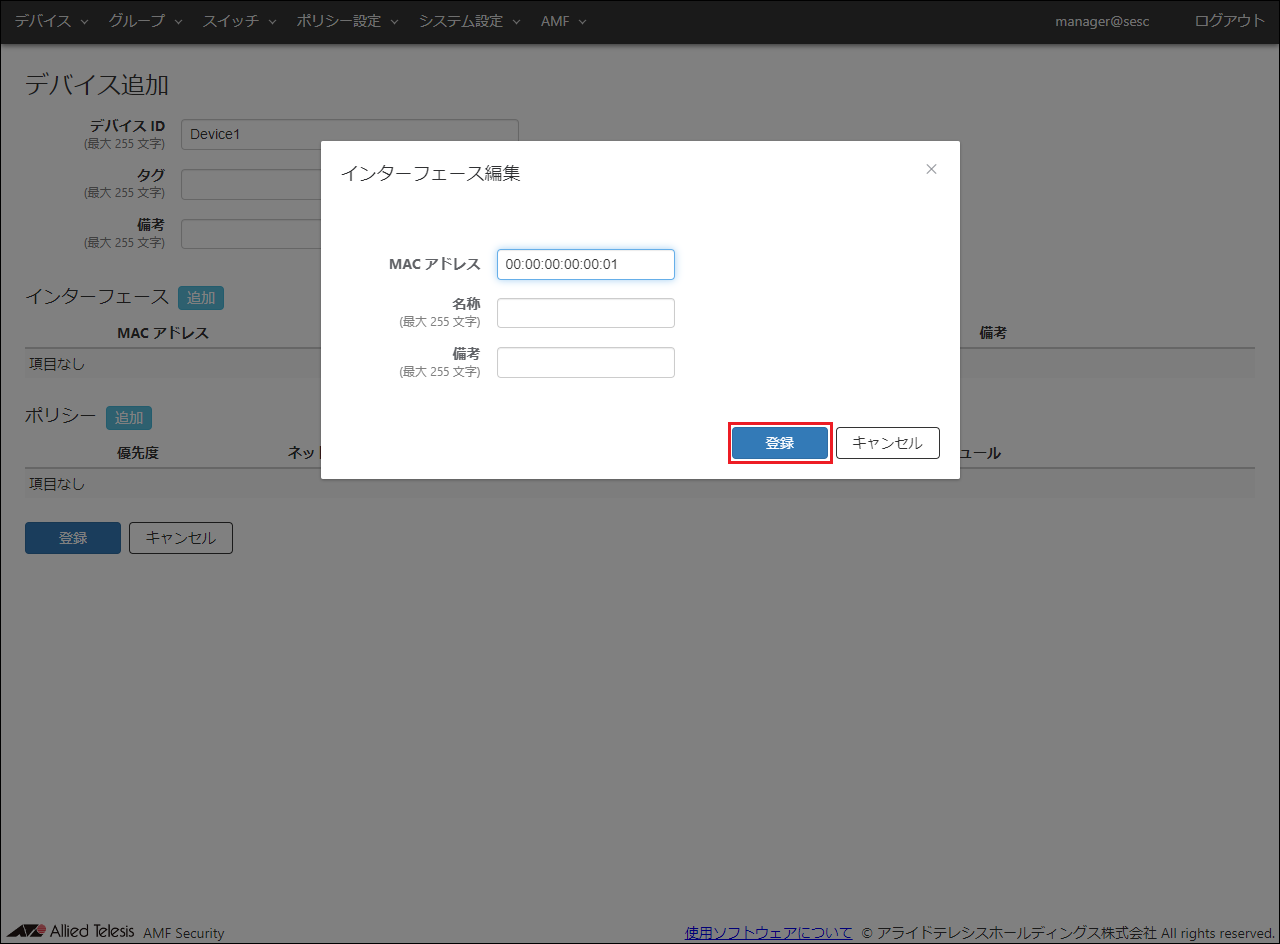

- インターフェースのMACアドレスと名称を登録します。

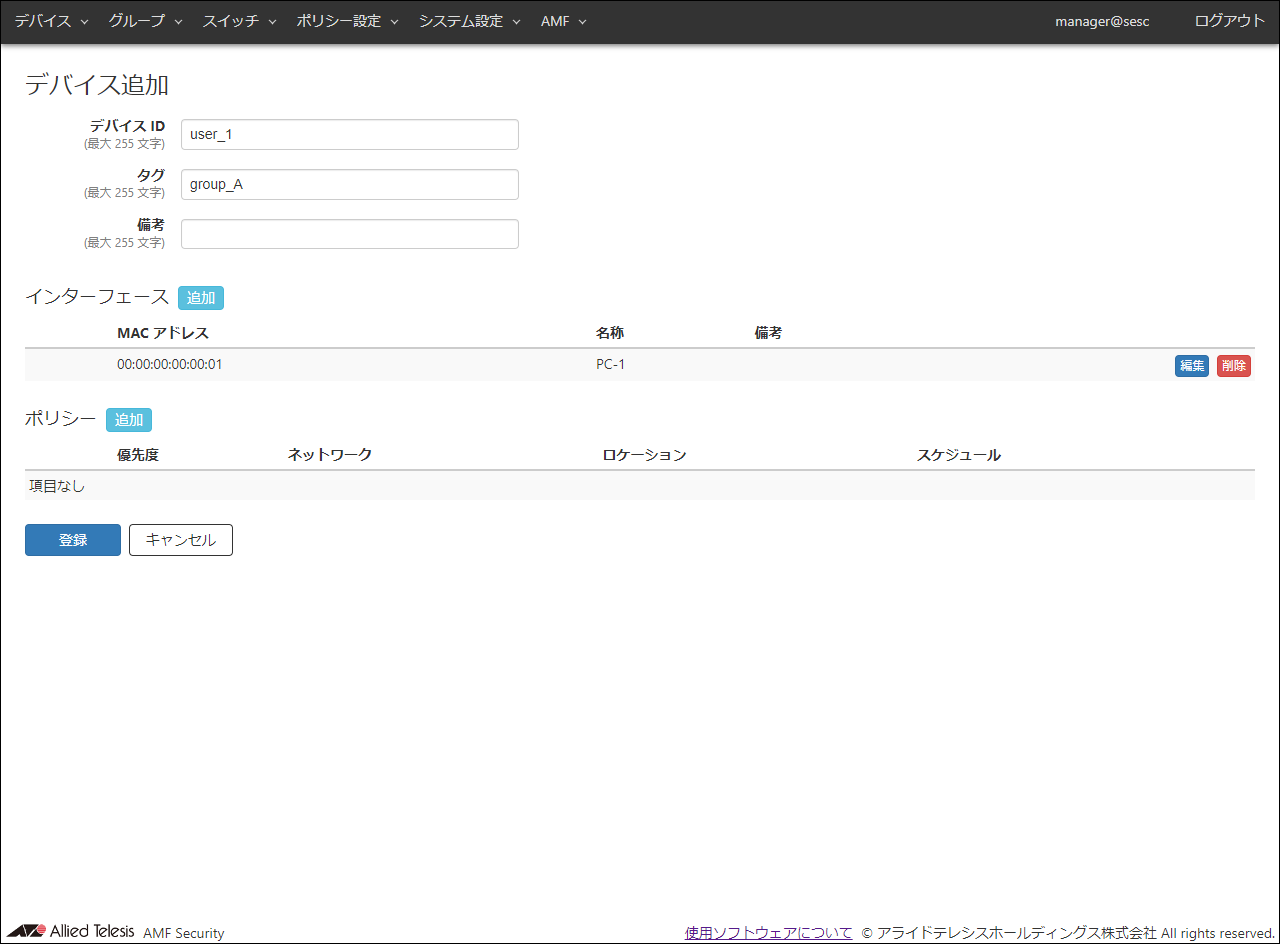

- 「登録」ボタンをクリックします。

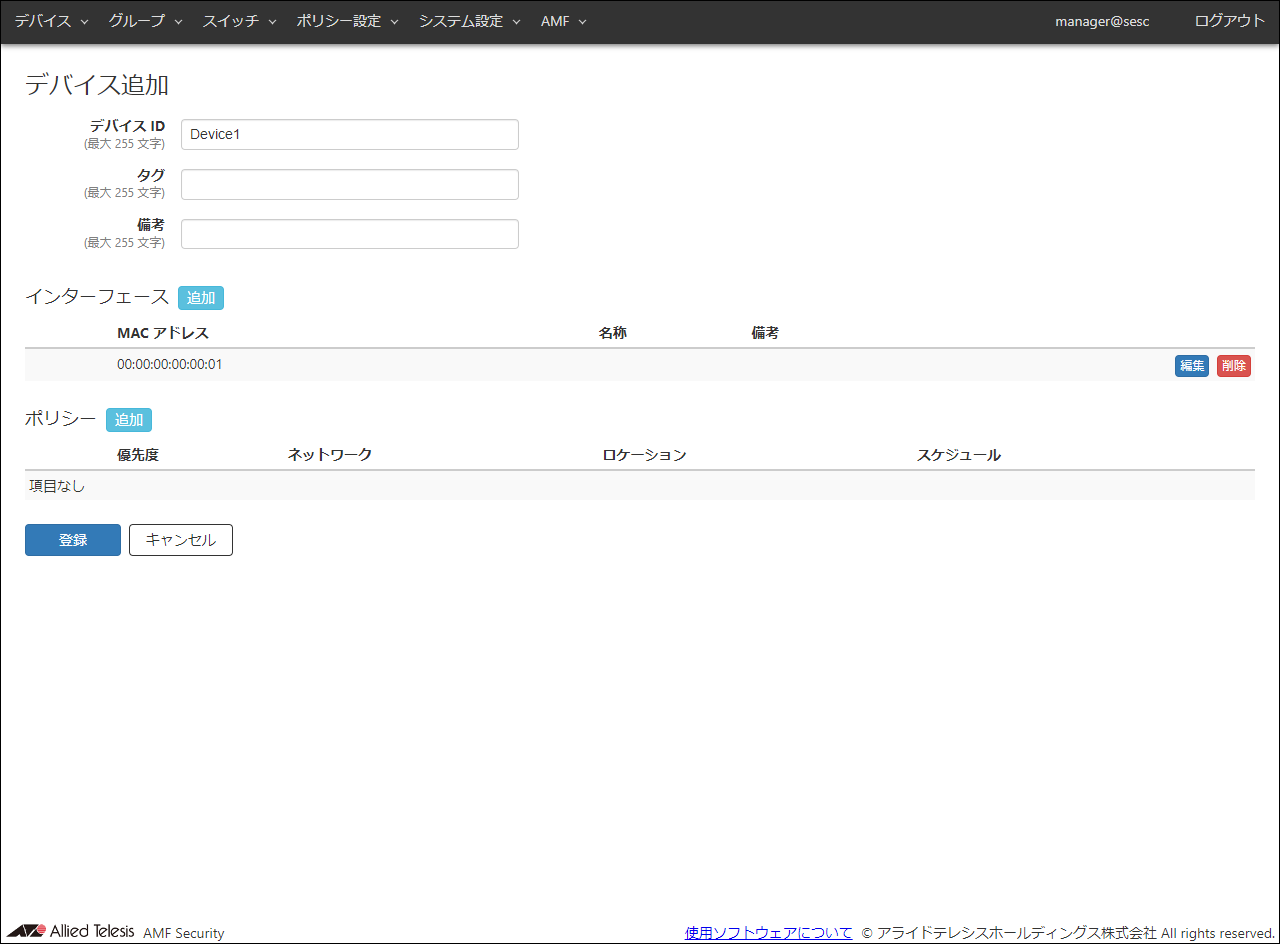

「デバイス」/「デバイス追加」画面の「インターフェース」一覧に、設定したインターフェースのMACアドレスが表示されます。

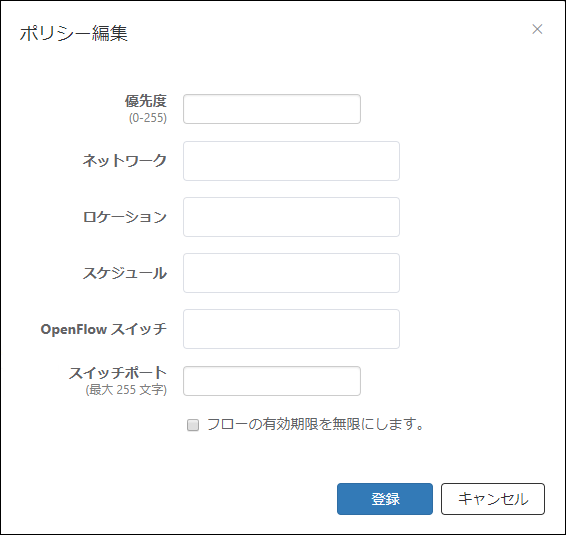

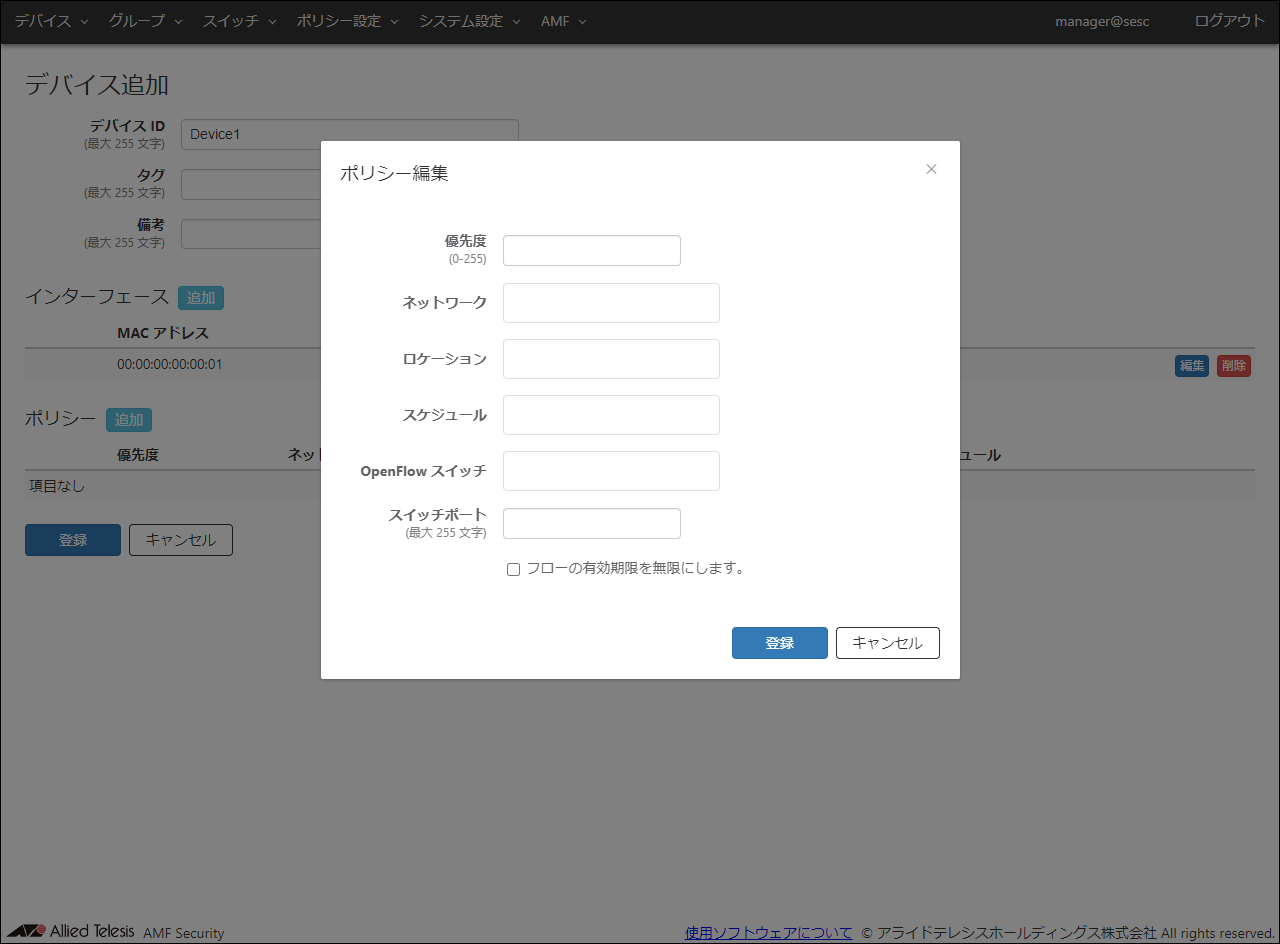

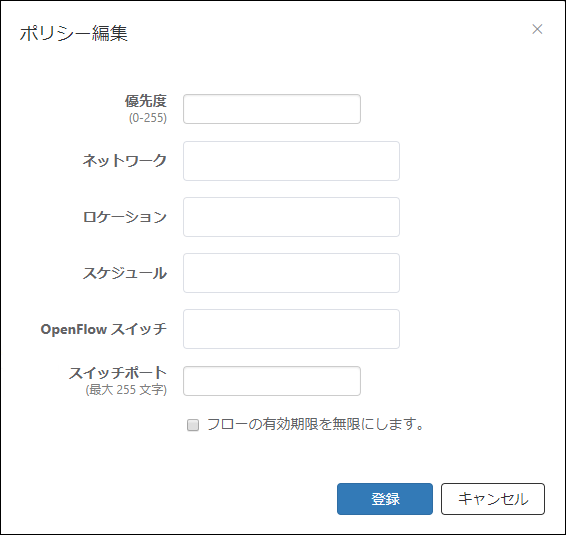

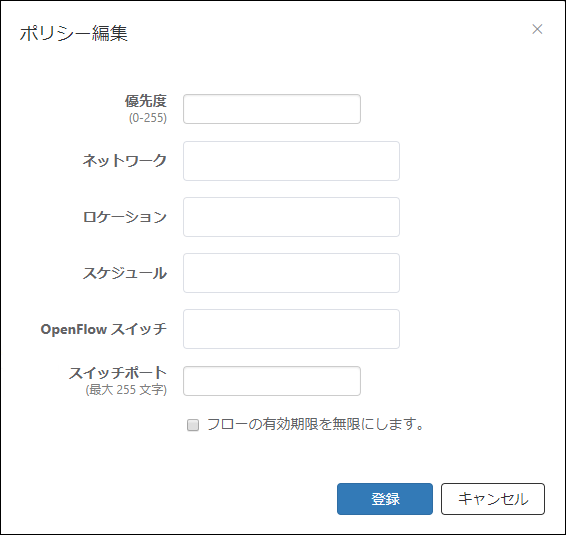

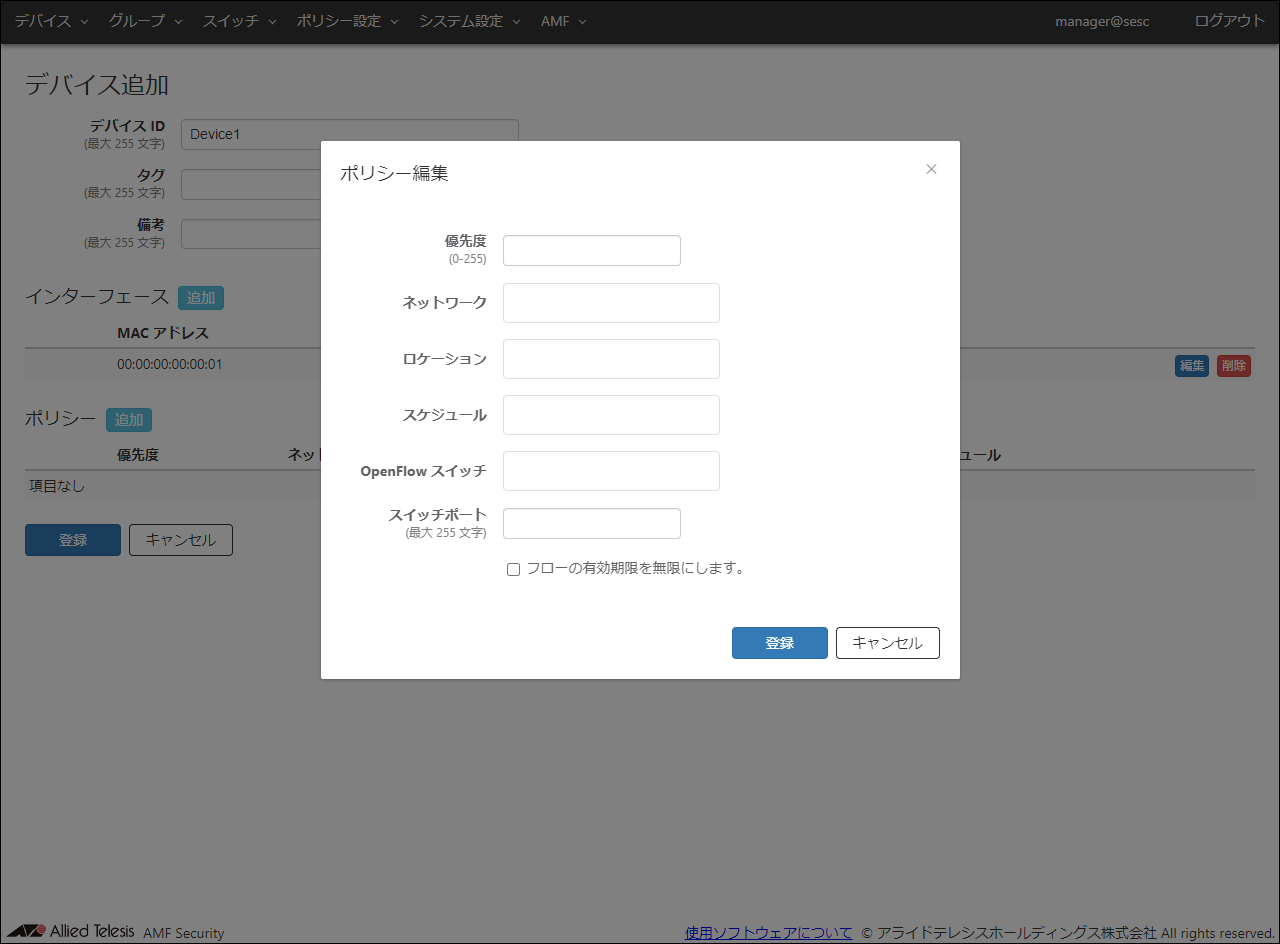

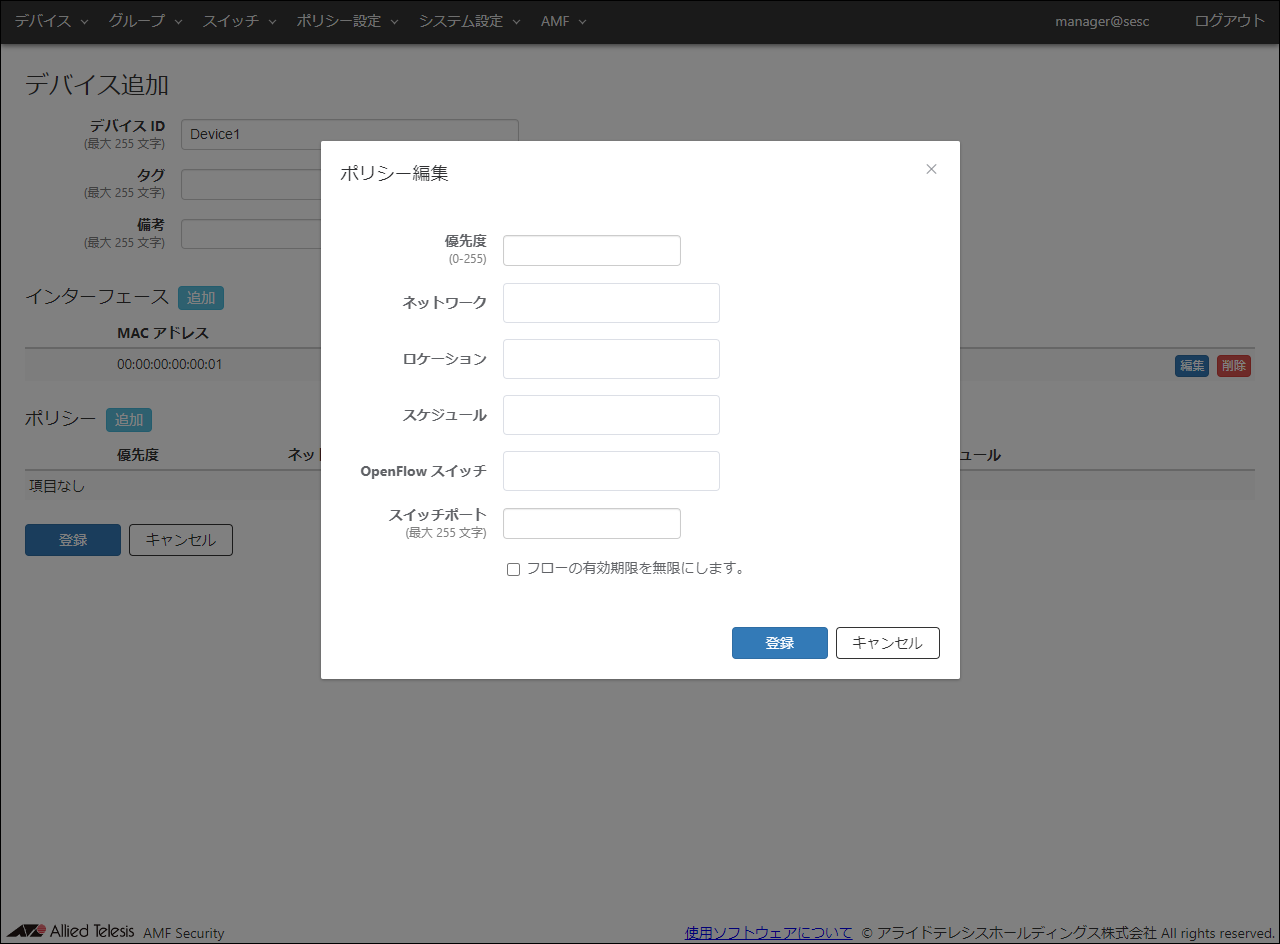

- デバイスにセキュリティーポリシーを適用します。

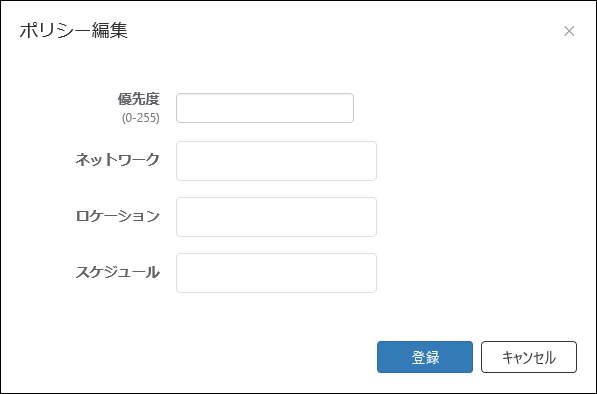

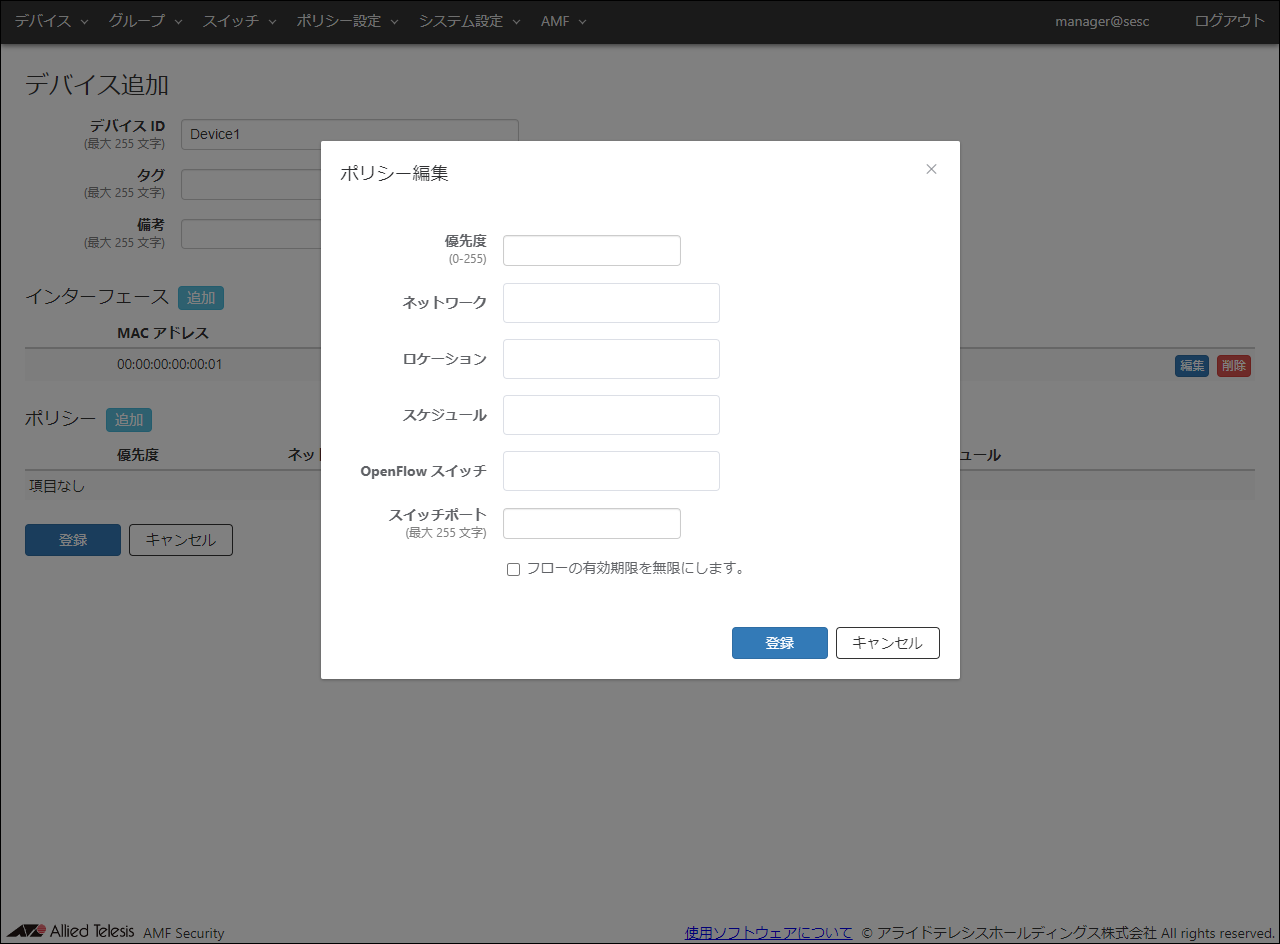

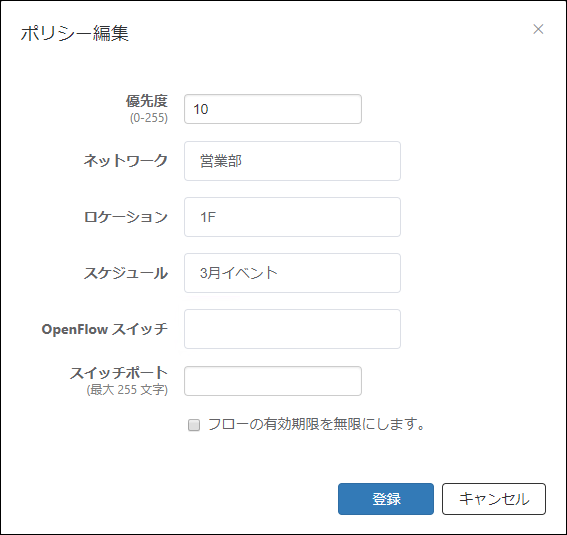

「ポリシー」欄の「追加」ボタンをクリックして、「デバイス」/「ポリシー編集」ダイアログを表示します。

各デバイスには、接続が許可されるネットワーク、ロケーション(場所)、スケジュール(期間)といったセキュリティーポリシーを設定します。

セキュリティーポリシーを設定しない場合、そのユーザーが所有するデバイスは、タグなしVLAN(VLANなしのネットワーク)に対し、すべての場所から常に接続可能になります。

AMFメンバーに設定されているVLANにアクセス可能な場合、スイッチの設定によっては、デバイスからコントロールプレーン上の機器に対して接続できてしまうことがあります。

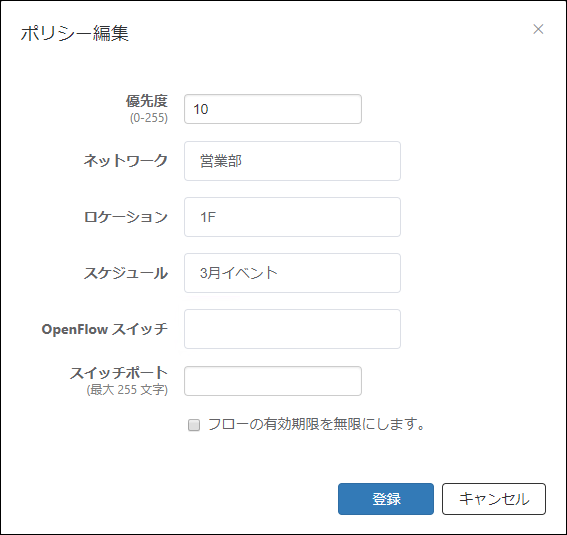

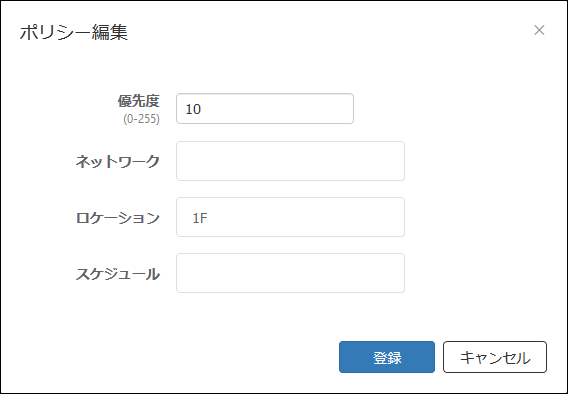

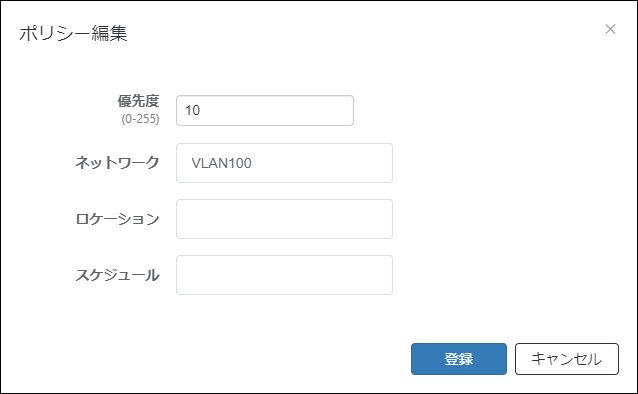

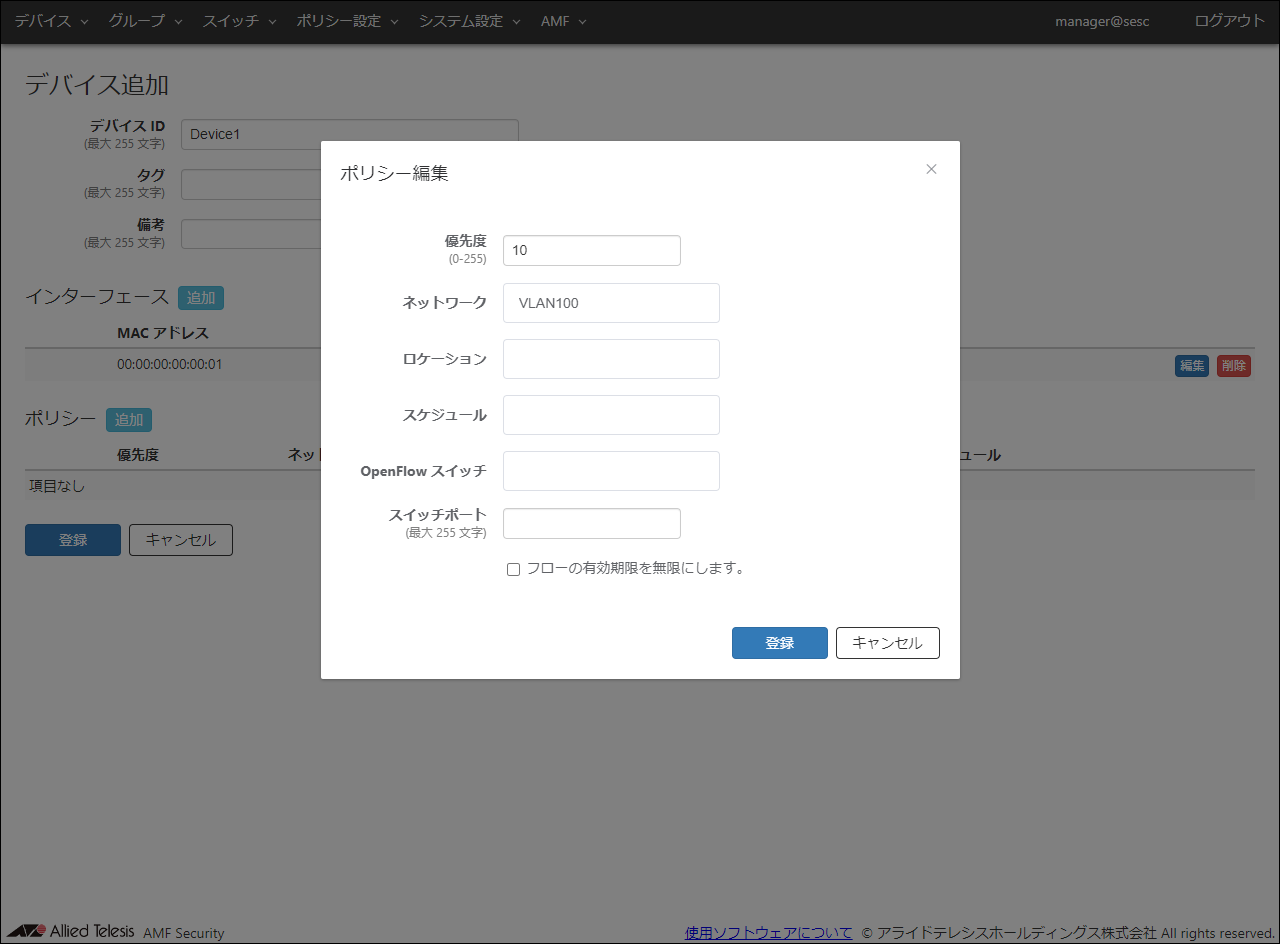

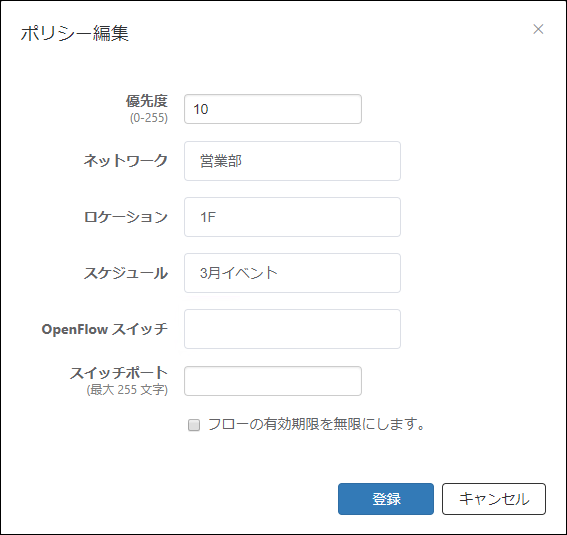

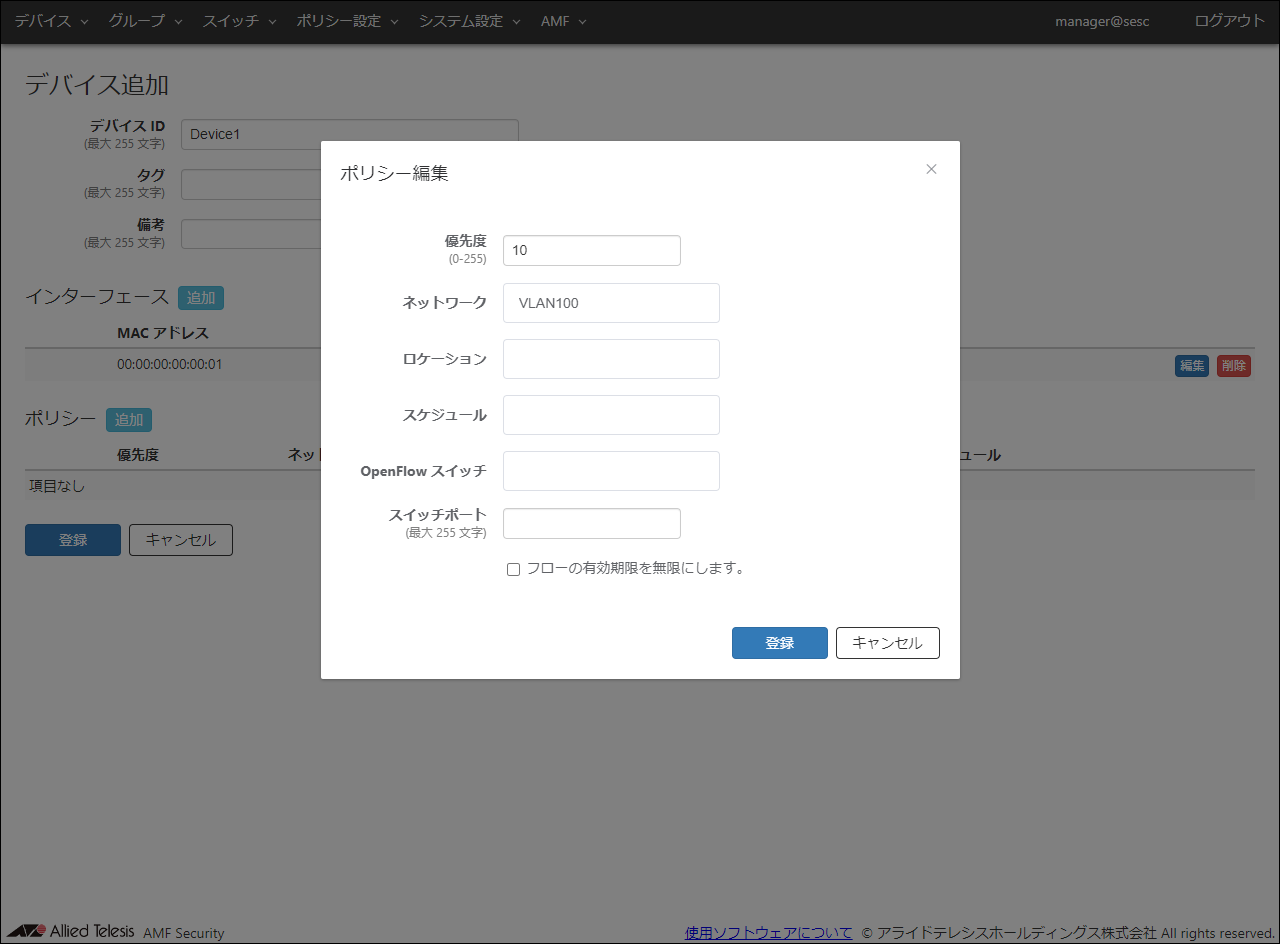

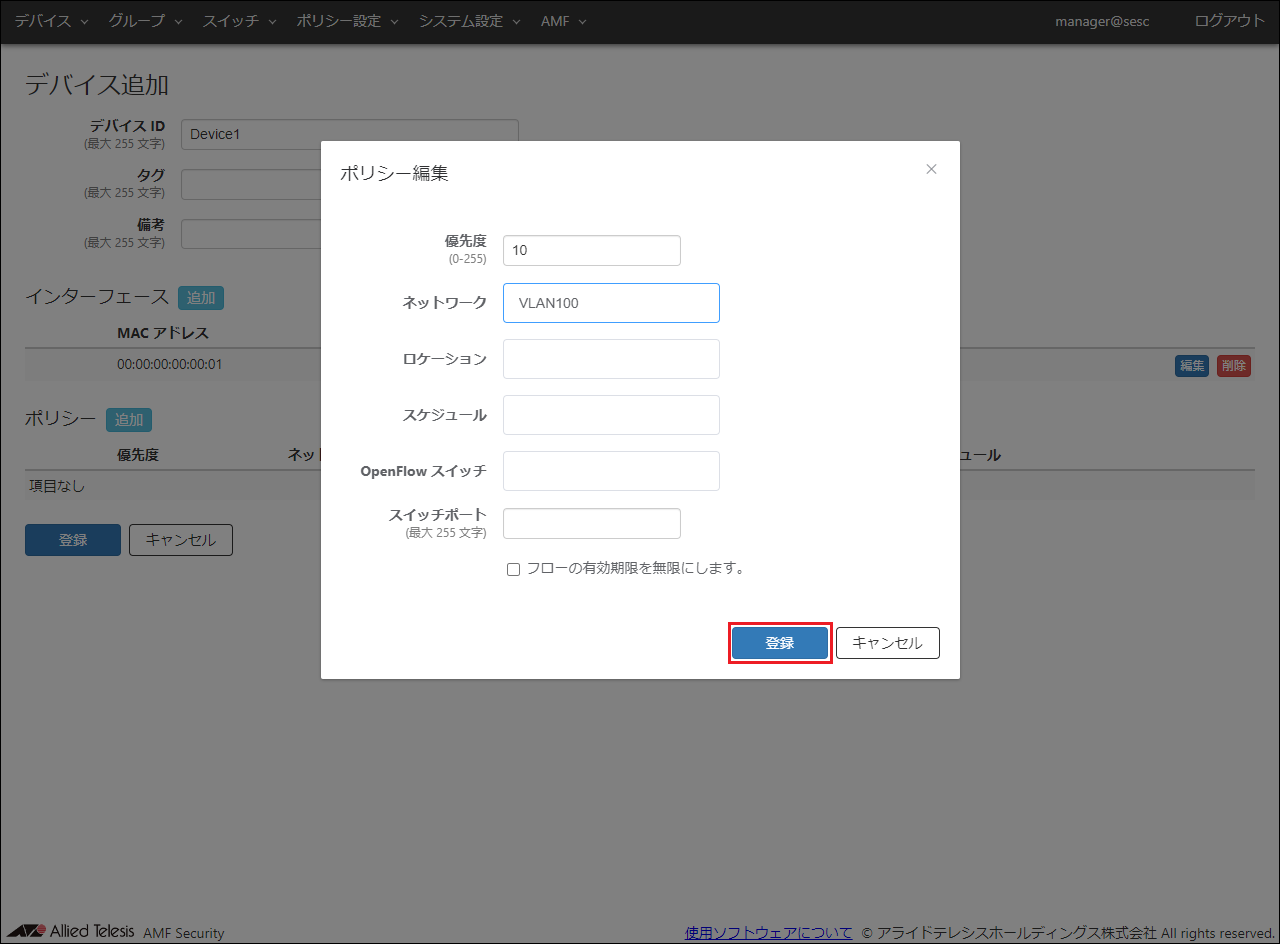

- セキュリティーポリシーの優先度を0~255の数字で入力します。

複数のセキュリティーポリシーが設定されている場合は、最も優先度の値が小さいセキュリティーポリシーから順に一致するかどうかの判定が行われます。

この例では、セキュリティーポリシーの優先度を10に設定します。

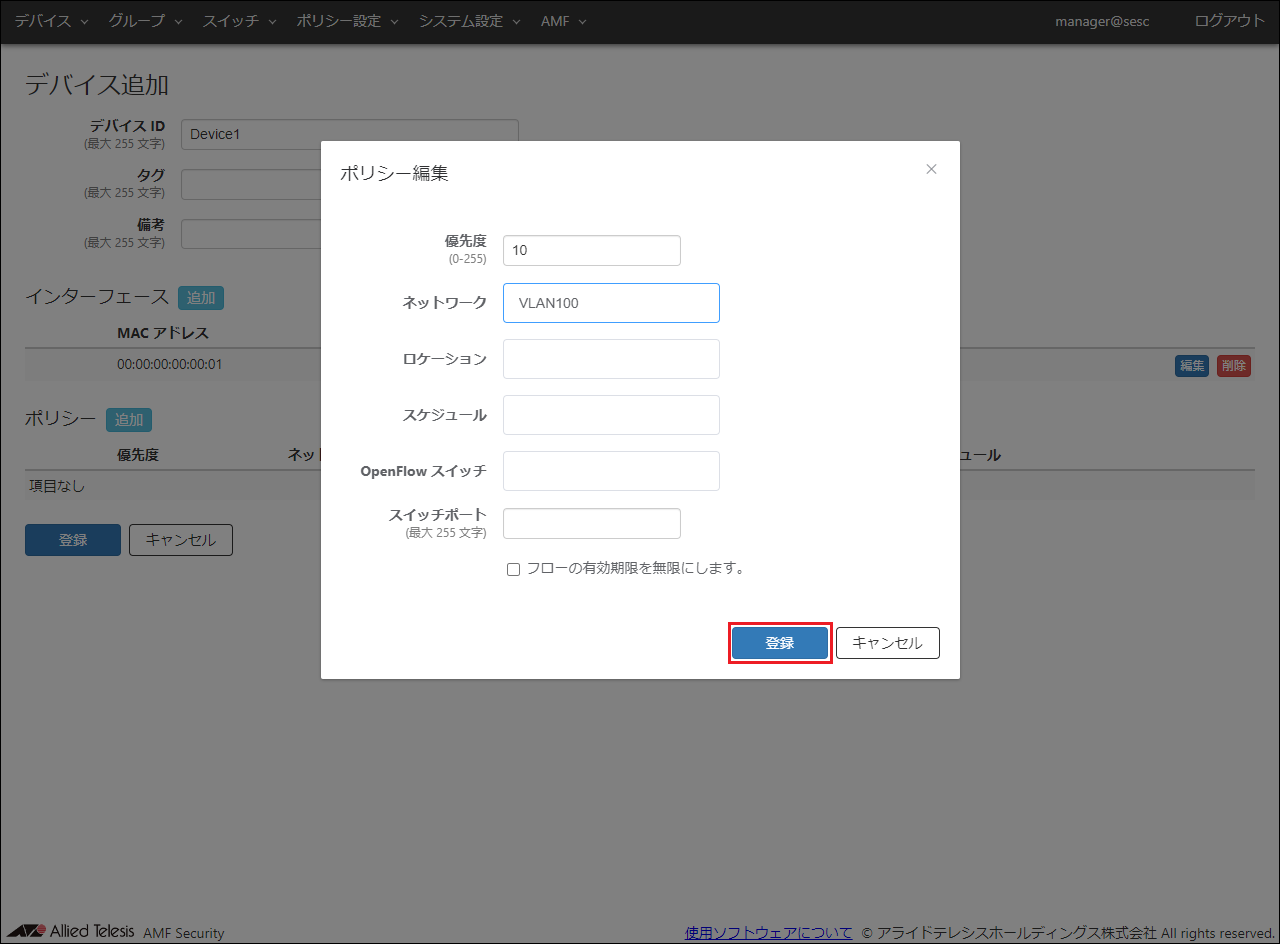

- 「ネットワーク」、「ロケーション」、「スケジュール」のドロップダウンリストに、先ほど登録した情報が一覧されています。ドロップダウンリストから、対象デバイスに割り当てるセキュリティーポリシーを選択します。

ドロップダウンリストには、登録されたネットワーク、ロケーション、スケジュールのうち100件までが表示されます。また、テキストフィールドに文字列を入力すると、入力した文字列を含むセキュリティーポリシーが100件までドロップダウンリストに絞り込み表示されます。表示されたドロップダウンリストの候補から対象とするセキュリティーポリシーをクリックします。

この例では、ロケーション「1F」から、スケジュール「3月イベント」を満たす日時にアクセスした場合、ネットワーク「営業部」への接続が許可されます。

この時点で、ネットワーク、ロケーション、スケジュールとも、1件ずつしか登録されていないため絞り込みは不要です。それぞれのドロップダウンリストに表示されたセキュリティーポリシーをクリックして選択します。

- ダイアログ下部の「登録」ボタンをクリックします。

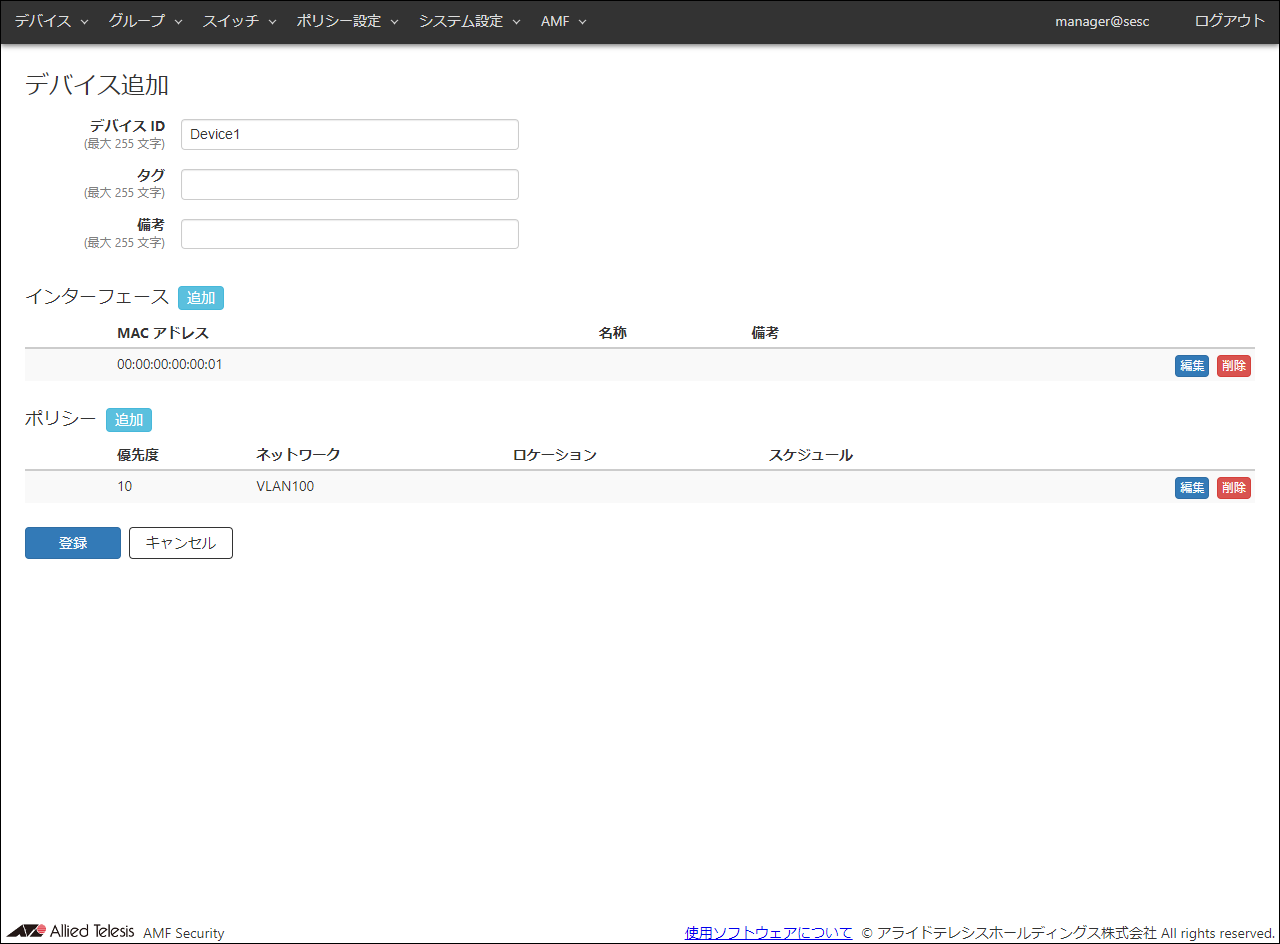

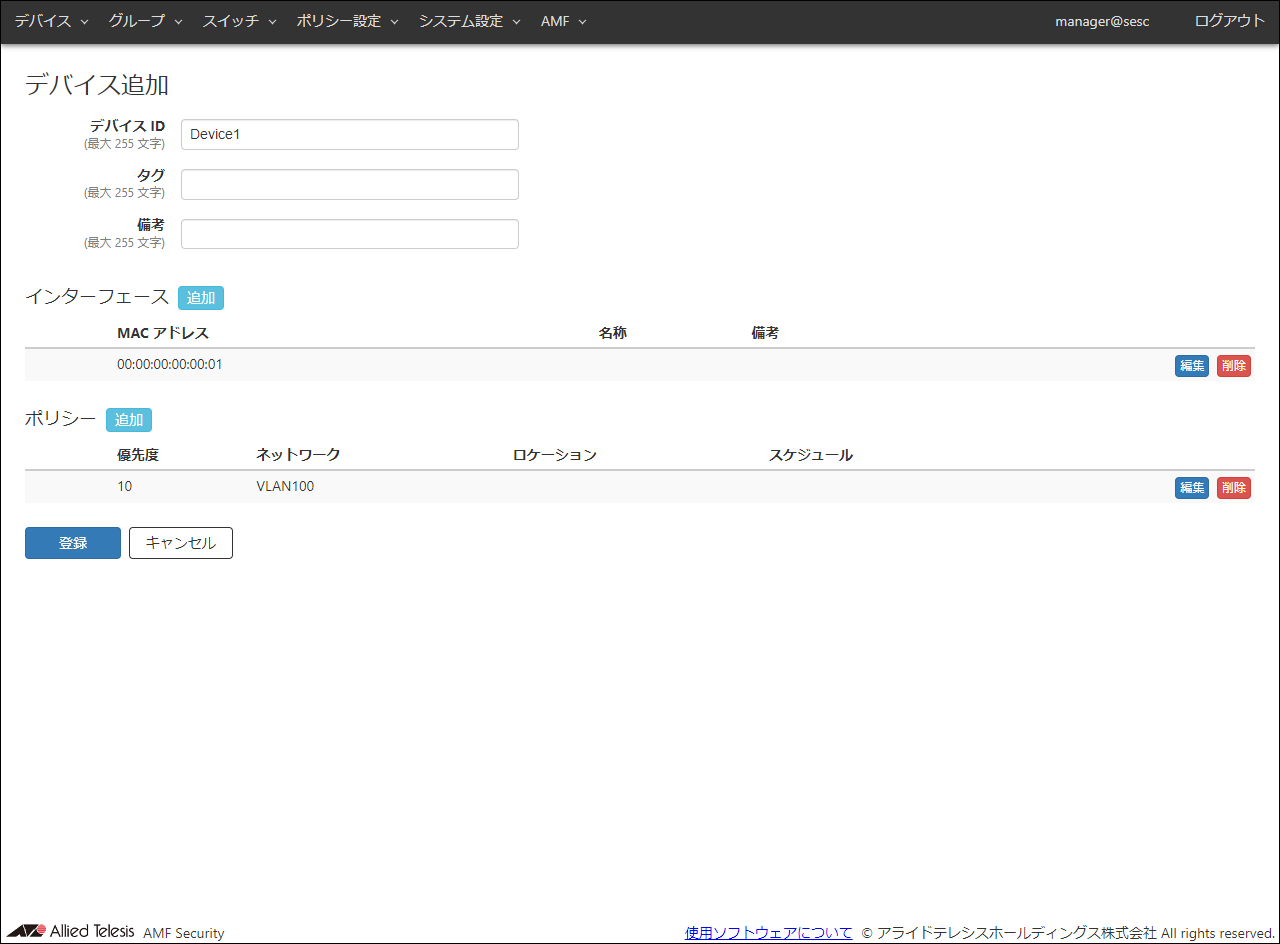

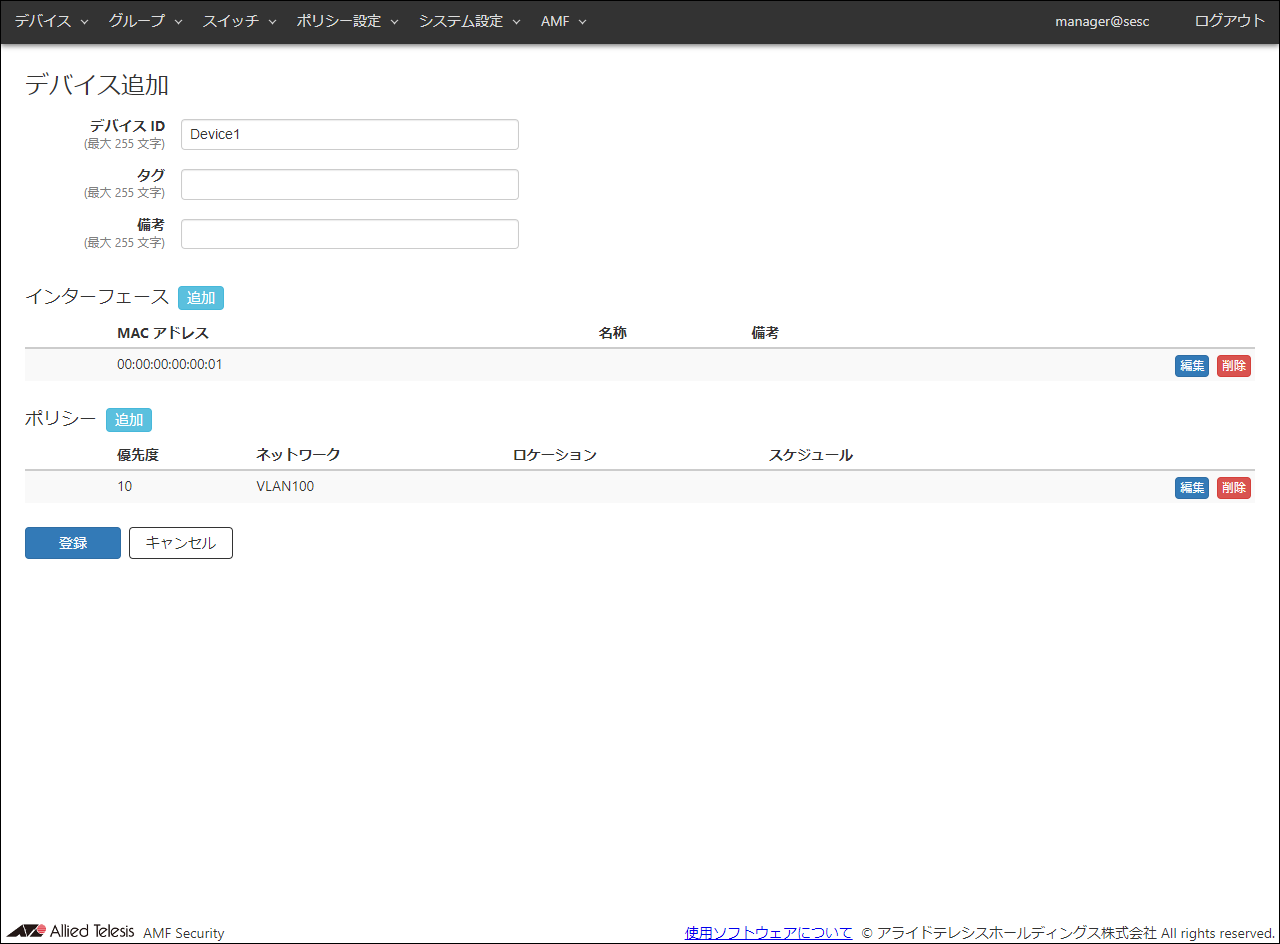

「デバイス」/「デバイス一覧」画面の「ポリシー」一覧に、設定したセキュリティーポリシーが表示されます。

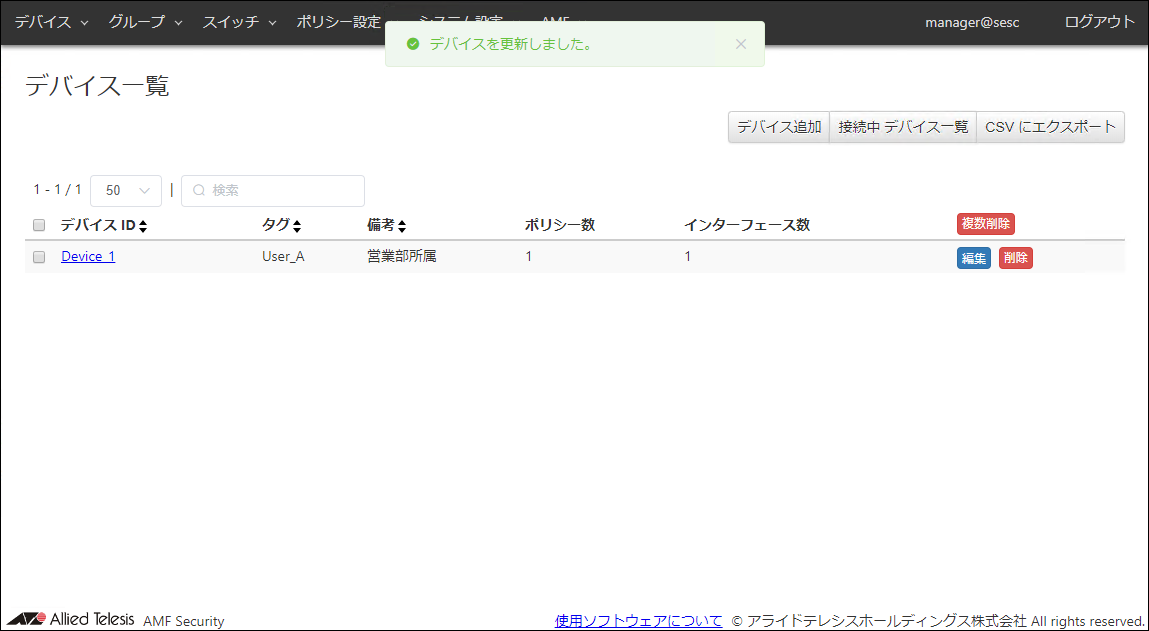

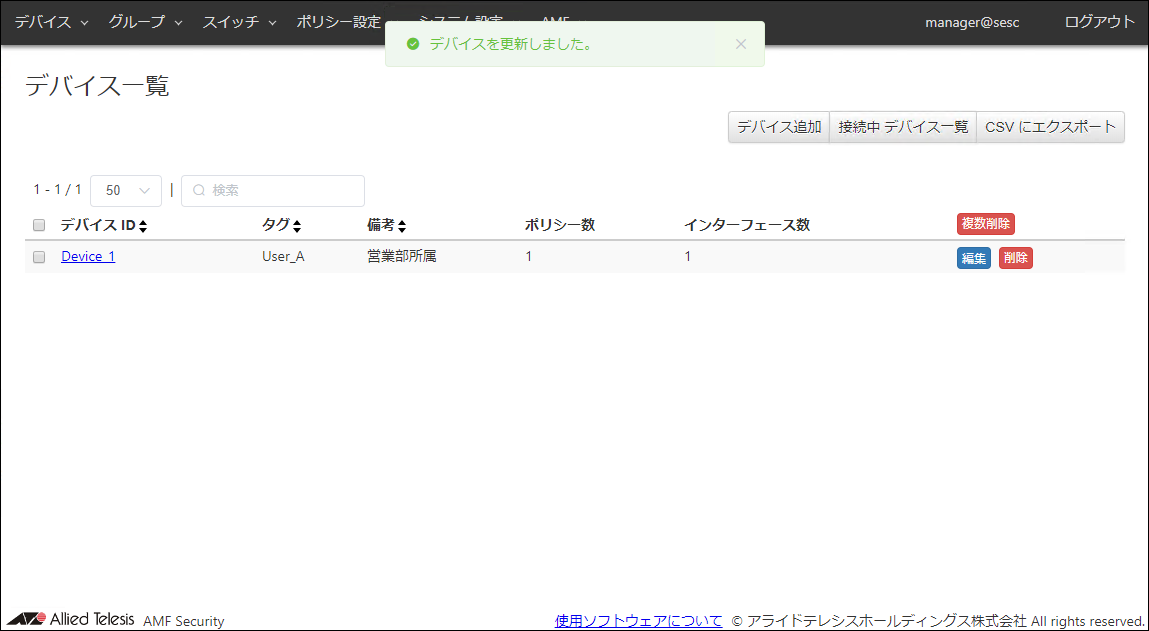

- 「登録」ボタンをクリックします。

デバイスが登録されると、新規に追加した情報が「デバイス」/「デバイス一覧」画面に表示されます。

基本的な設定の流れは以上です。

クイックツアー / 未認証グループによるゲストネットワークの提供

ここでは、AMF Securityに登録されていないデバイスに対して、特定のセキュリティーポリシーに従って、部分的なネットワークの利用を許可する方法を説明します。

AMF Securityに登録されていないデバイスに対してネットワークサービスを提供するには、未認証グループを設定します。

未認証グループとは

通常の認証に失敗したデバイスのうち、特定のロケーションおよびスケジュール条件に一致するものを未認証グループと呼び、専用のネットワークに接続します。

通常の認証に失敗したデバイスとは、次のようなものを指します。

- AMF SecurityにMACアドレスが登録されていないデバイス

- 接続できるロケーションが一致しないデバイス(登録外のフロアからのアクセス、接続許可のないスイッチへのローミングなど)

- 接続できるスケジュールが一致しないデバイス(ネットワークの時間外利用、登録期限切れのデバイスからの接続など)

未認証グループをネットワークに接続するにあたって、接続を許可するロケーションやスケジュールを設定することができます。

- ロケーションを設定した場合は、そのロケーションに登録されたOpenFlowスイッチおよびAMFメンバーからのみ接続が可能となります。ロケーションが選択されていない場合は、すべてのOpenFlowスイッチおよびAMFメンバーからアクセスが可能です。

- スケジュールを設定した場合は、そのスケジュールに登録された期間のみ接続が可能となります。スケジュールが選択されていない場合はいつでもアクセスが可能です。

ロケーションとスケジュールの両方が設定されている場合は、両方の条件を満たすデバイスのみが専用ネットワークに接続できます。

デバイスが未認証グループとしてネットワークに接続している状態で、認証済みデバイスとしてのセキュリティーポリシーを満たす状態(スケジュールの開始時刻になるなど)になった場合、認証済みデバイスのネットワークに自動的に切り替わります。

ここでは、次のようなセキュリティーポリシーが設定されている場合を例として説明します。

表 1:デバイスに設定されているセキュリティーポリシー

| スケジュール開始日時

|

スケジュール終了日時

|

ネットワーク

|

| 20XX-04-01 00:00:00

|

20XX-09-30 23:59:59

|

VLAN10

|

表 2:未認証グループに設定されているセキュリティーポリシー

| スケジュール開始日時

|

スケジュール終了日時

|

ネットワーク

|

| 設定なし

|

設定なし

|

VLAN20

|

デバイスが「20XX-04-01 10:00:00」に接続する場合、OpenFlowスイッチには該当のデバイスのパケット制御フローが存在しません。この場合は、デバイスが接続されると認証が行われ、通常のデバイスのセキュリティーポリシーに一致するため、デバイスはVLAN10のネットワークに割り当てられます。

仮に、デバイスが「20XX-04-01 00:00:00」より前(例えば20XX-03-30 10:00:00)に接続すると、デバイスに設定されているセキュリティーポリシーには一致せず、未認証グループに設定されているセキュリティーポリシーに一致するため、デバイスはVLAN20のネットワークに割り当てられます。

その後、時間が経過して「20XX-04-01 00:00:00」になると、通常のデバイスに設定されているセキュリティーポリシーに一致するようになるため、デバイスはVLAN10のネットワークに割り当てられます。

複数の未認証グループ登録時の判定順について

複数の未認証グループが登録されており、その中にポリシーなしのものがある場合はその未認証グループは判定の対象になりませんのでご注意ください。ポリシーなし(ネットワーク、ロケーション、スケジュール)のものも判定の対象に含める場合には、優先度のみのポリシーを設定してください。

なお、未認証グループが1つでポリシーを登録する場合には、そのポリシーの優先度は任意の値を設定してください。また未認証グループが1つでポリシーが不要の場合は、ポリシーを設定する必要はありません(優先度のみのポリシーも不要です)。

上記は検出の未認証グループ(「端末の検出のみを行います。」チェックボックスにチェックが入っている場合)についても当てはまります。

未認証グループの追加

ここでは、クイックツアー「手動によるデバイスの追加」/「OpenFlowスイッチの登録」の手順に従った後、OpenFlowスイッチとして無線アクセスポイント「AT-TQ5403」、AMFメンバーとして「AMF-Member」を追加し、所定の期間中にこのOpenFlowスイッチを介して接続したデバイスに対して、ゲストネットワークを提供する例を考えます。

OpenFlowスイッチの登録

OpenFlowスイッチとしてAT-TQ5403を登録します。

- 「スイッチ」/「接続中 OpenFlow スイッチ一覧」画面に移動します。

- AMF Securityに登録する前の時点では、OpenFlowスイッチのスイッチIDは未登録と表示され、「登録」ボタンが表示されます。

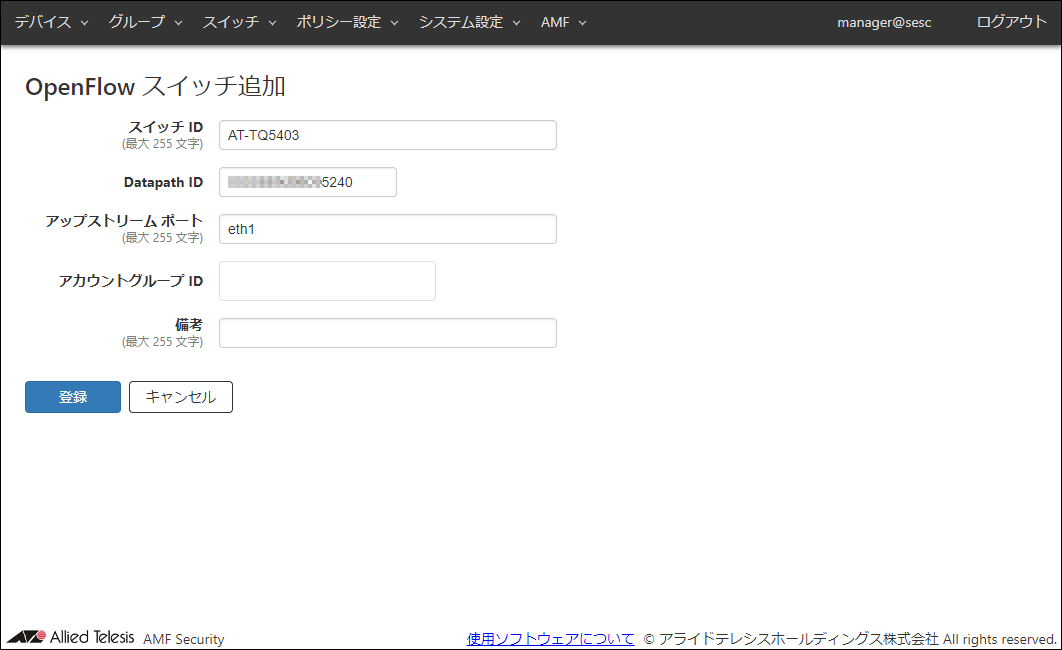

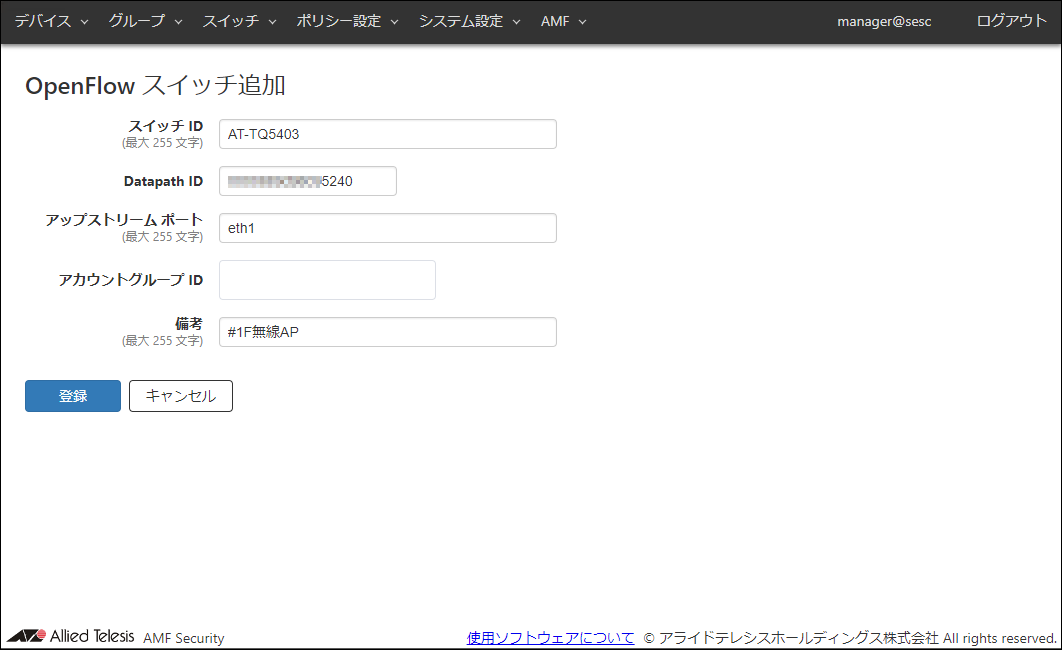

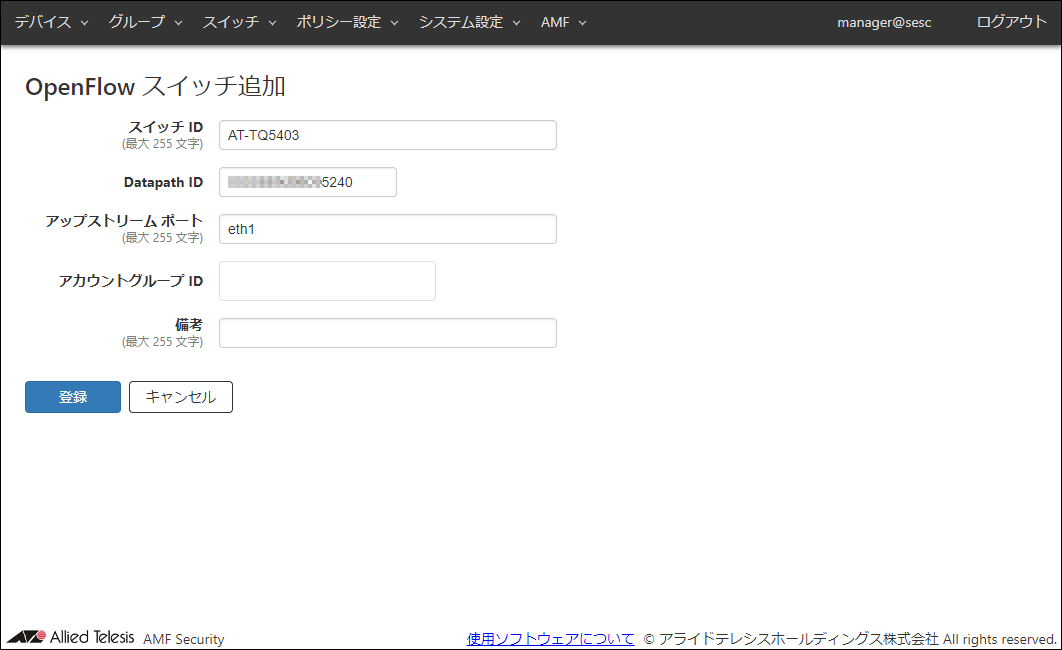

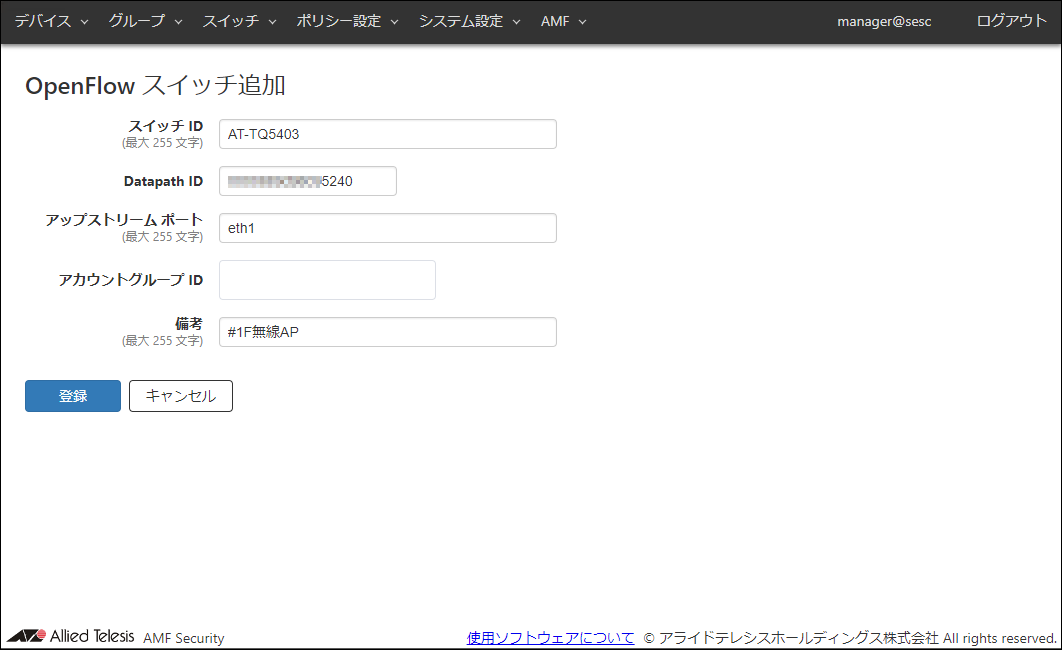

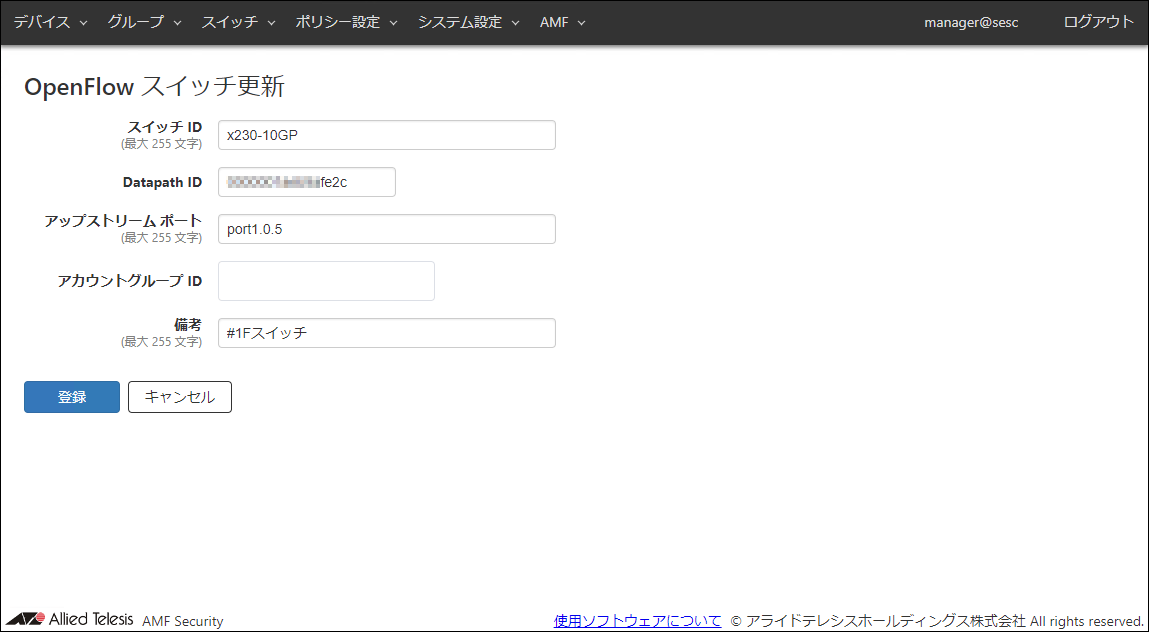

ハードウェア情報欄に「AT-TQ5403」と表示されたOpenFlowスイッチのスイッチID欄の「登録」ボタンをクリックし、「スイッチ」/「OpenFlow スイッチ追加」画面を表示します。

- スイッチID、アップストリームポートに指定したいOpenFlowポート番号またはポート名、備考を設定します。

データパスIDはOpenFlowスイッチごとに異なる値が設定されるため、変更する必要はありません。

所属させるアカウントグループIDは事前に設定が必要です。この章では、アカウントグループIDは設定しません。

ここでは、例として、次の情報を設定します。

表 3:設定データ

| 項目名

|

設定する情報

|

説明

|

| スイッチ ID(必須項目)

|

AT-TQ5403(変更なし)

|

OpenFlowスイッチの名前です。

「スイッチ」/「OpenFlow スイッチ一覧」画面および「スイッチ」/「AMF メンバー 一覧」画面で、既に使用されているスイッチIDと名称を設定することはできません。

スイッチIDは最大255文字で、英数字、記号以外に日本語も使用できます。

ここでは「ハードウェア情報」の「AT-TQ5403」が自動入力されます。

|

| Datapath ID(必須項目)

|

(変更なし)

|

OpenFlowスイッチのデータパスID(OpenFlowコントローラーが使用する識別子)です。

通常はOpenFlowスイッチのMACアドレスをもとに自動設定、またはOpenFlowスイッチ側で手動設定した値が表示されるため、変更する必要はありません。自動設定されるデータパスIDはOpenFlowスイッチのMACアドレスの先頭にゼロを補完した16桁の16進数になります。

なお、同じデータパスIDは複数登録できません。

|

| アップストリーム ポート

|

eth1(変更なし)

|

OpenFlowスイッチのアップストリームポートを設定します。

アップストリームポートは1つの装置につき1つのみ登録できます。

ポートの指定は、ポート名とOpenFlowポート番号のどちらも使用できます。

|

| アカウントグループ ID

|

(設定なし)

|

OpenFlowスイッチが所属するアカウントグループIDを選択します。

|

| 備考

|

#1F無線AP

|

このOpenFlowスイッチの追加説明やコメントを記載できます。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

AMF SecurityとOpenFlowスイッチとでデータパスIDが一致していない場合は、OpenFlowポートでのパケット転送が停止します。

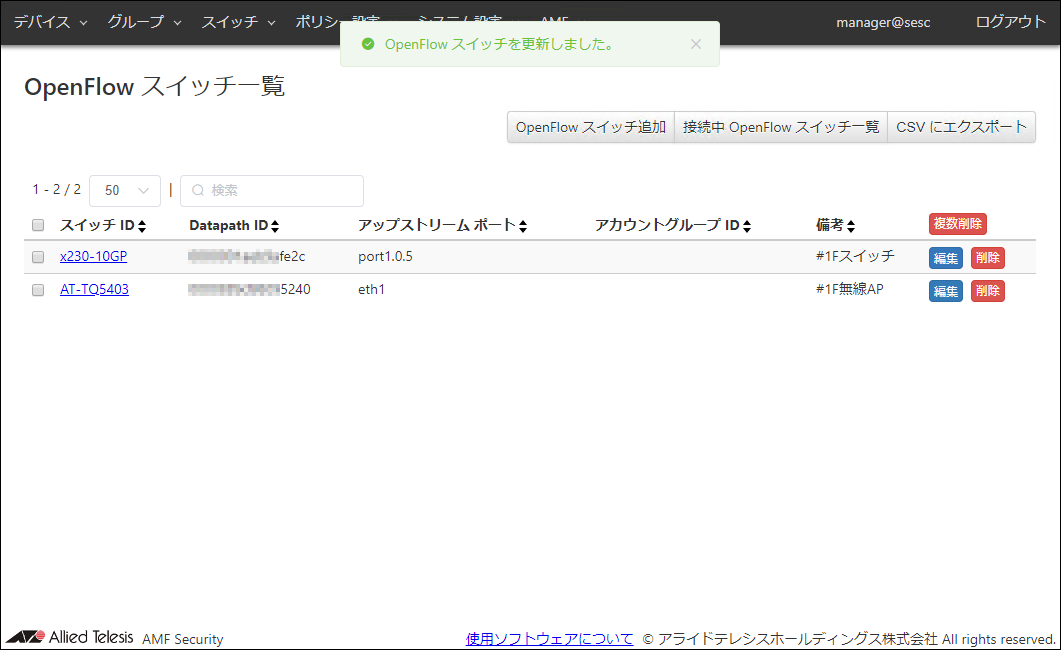

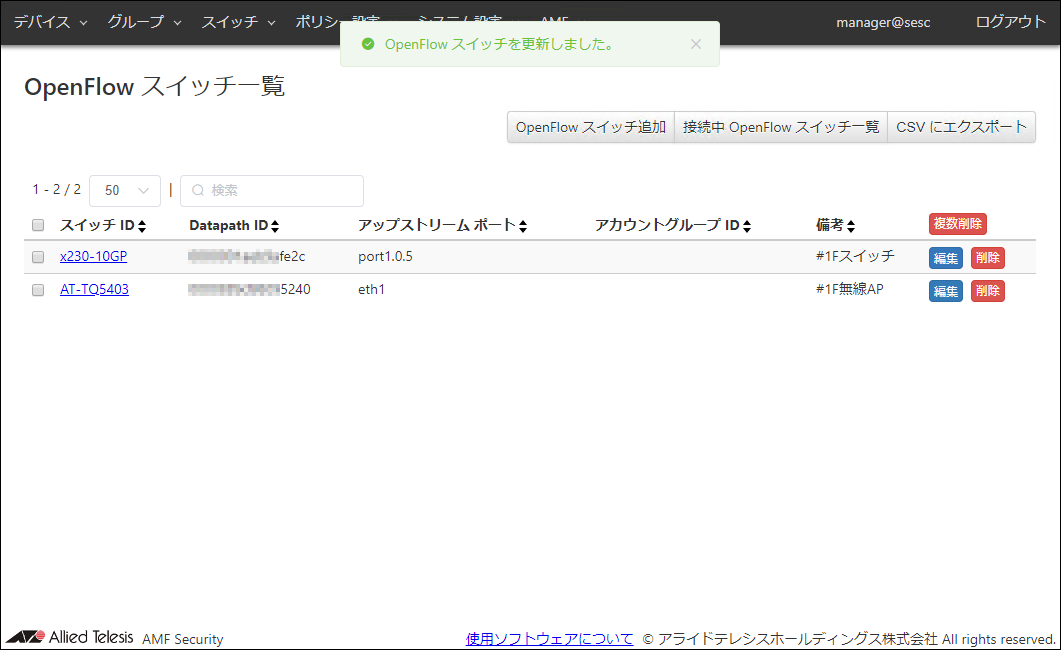

- 「登録」ボタンをクリックします。

OpenFlowスイッチが登録されると、新規に追加した情報が「スイッチ」/「OpenFlow スイッチ一覧」画面に表示されます。

AMFメンバーの登録

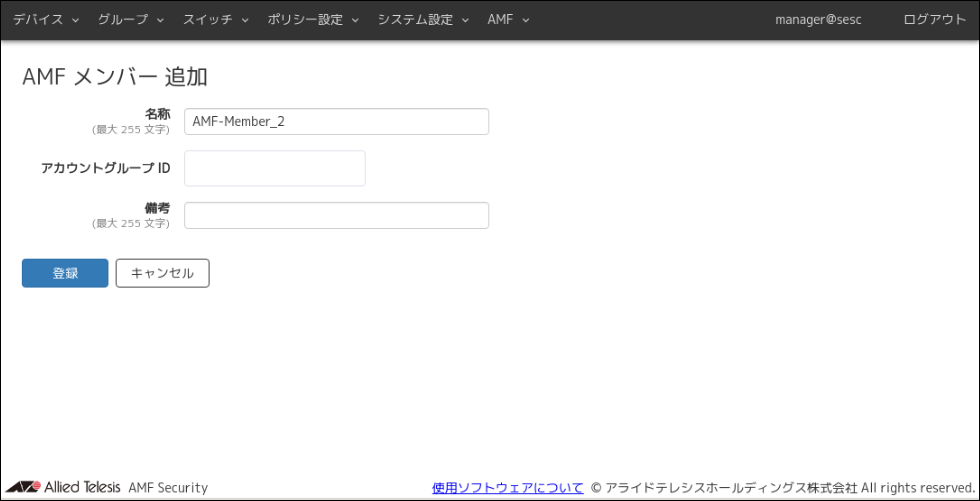

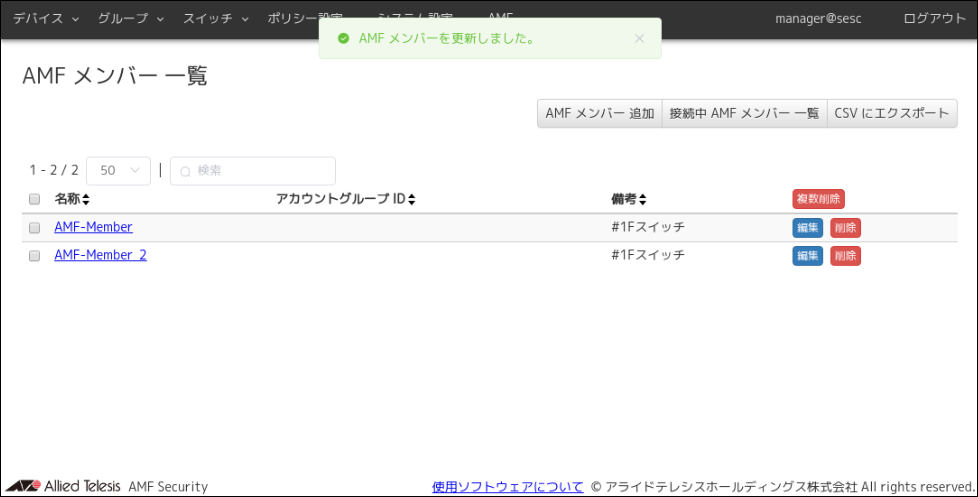

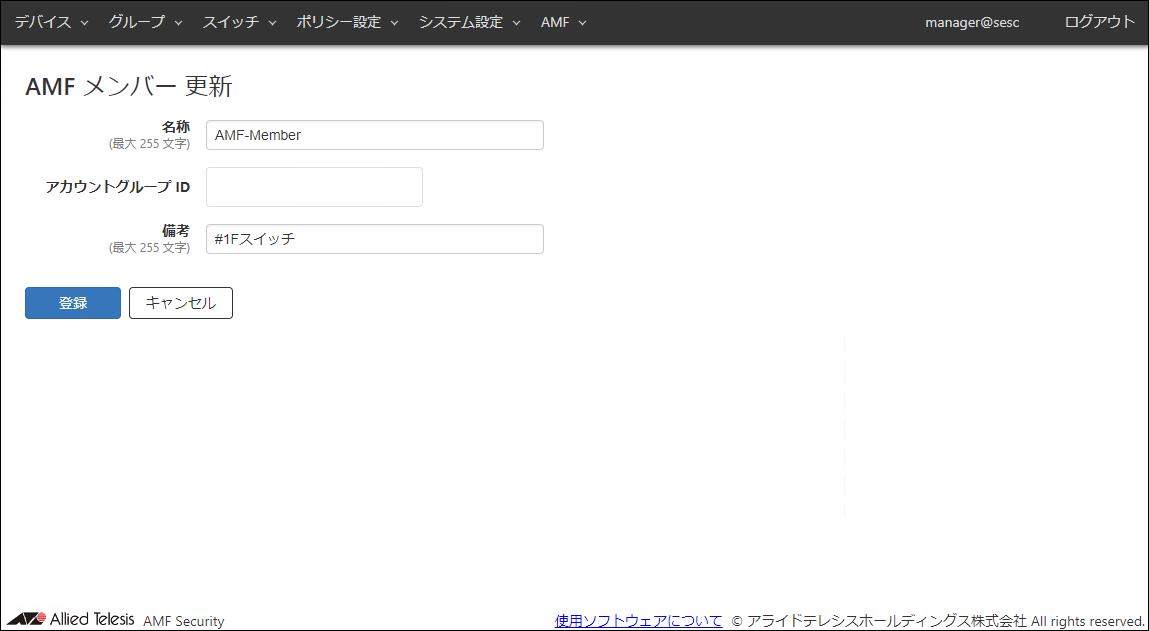

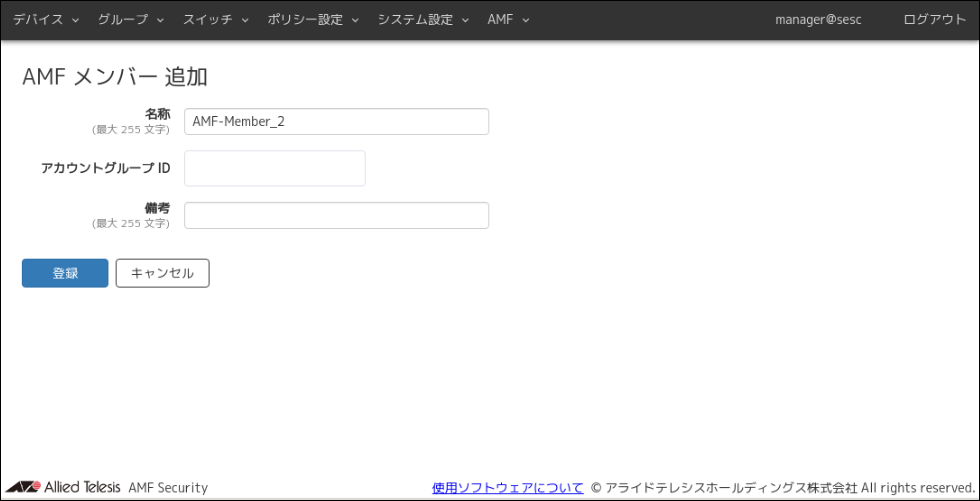

AMFメンバーとしてホスト名「AMF-Member_2」を登録します。

- 「スイッチ」/「接続中 AMF メンバー 一覧」画面に移動します。

- AMF Securityに登録する前の時点では、登録状況は未登録と表示され、「登録」ボタンが表示されます。

名称に「AMF-Member_2」と表示されたAMFメンバーの登録状況欄の「登録」ボタンをクリックし、「スイッチ」/「AMF メンバー 追加」画面を表示します。

- 備考を設定します。

所属させるアカウントグループIDは事前に設定が必要です。この章では、アカウントグループIDは設定しません。

ここでは、例として、次の情報を設定します。

表 4:設定データ

| 項目名

|

設定する情報

|

説明

|

| 名称(必須項目)

|

AMF-Member_2(変更なし)

|

AMFメンバーの名称です。

「スイッチ」/「OpenFlow スイッチ一覧」画面および「スイッチ」/「AMF メンバー 一覧」画面で、既に使用されているスイッチIDと名称を設定することはできません。

名称は最大255文字で、使用可能な文字は半角英数字とハイフン(-)、アンダースコア(_)のみです。

|

| アカウントグループ ID

|

(設定なし)

|

AMFメンバーが所属するアカウントグループIDを選択します。

|

| 備考

|

#1Fスイッチ

|

AMFメンバーの追加説明やコメントを記載できます。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

AMFメンバーの管理はAMFメンバーのホスト名で行うため、名称はAMFメンバーのホスト名と同一にしてください。

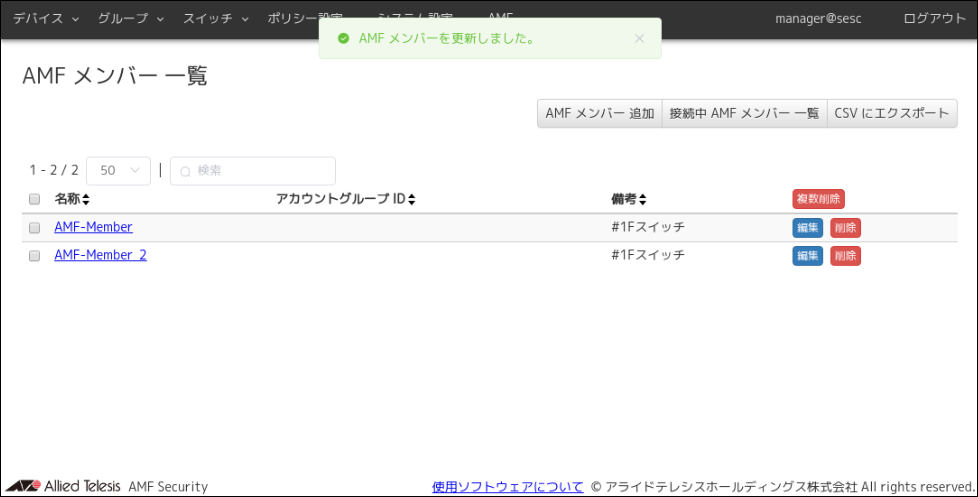

- 「登録」ボタンをクリックします。

AMFメンバーが登録されると、新規に追加した情報が「スイッチ」/「AMF メンバー 一覧」画面に表示されます。

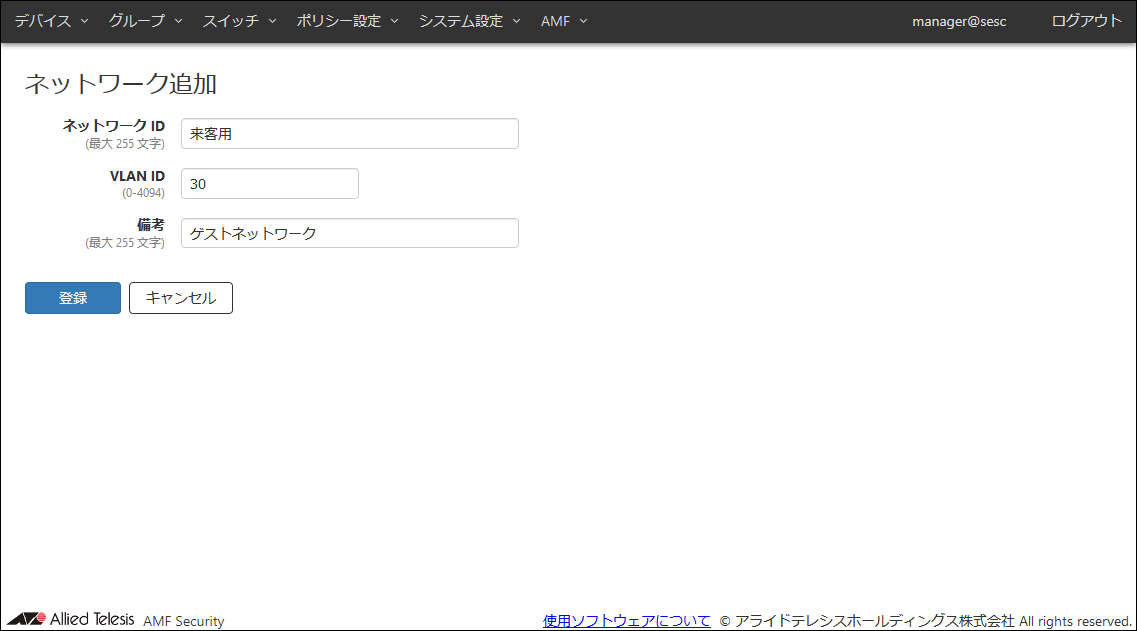

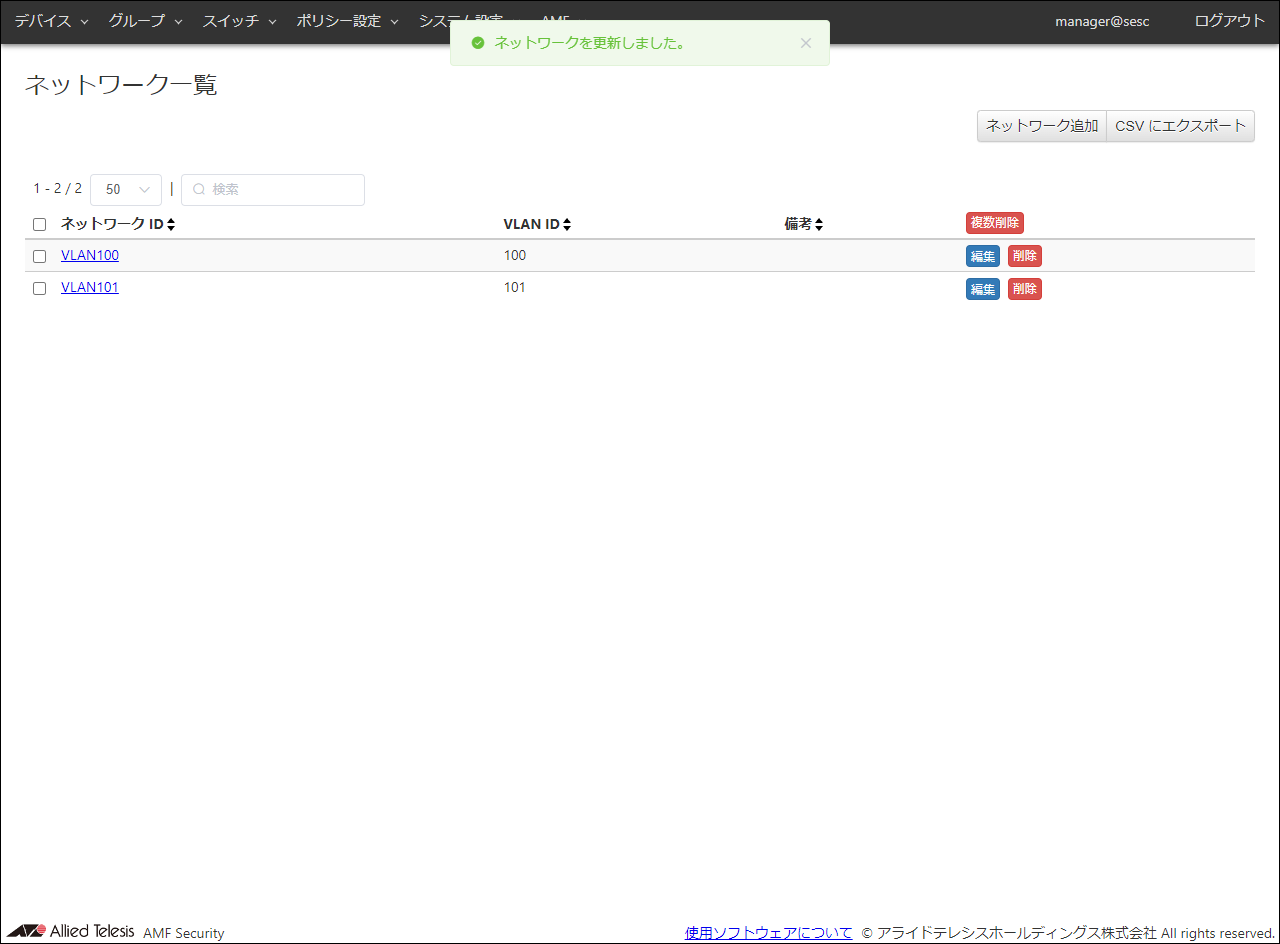

ネットワークの登録

ゲストネットワークを他の業務ネットワークから切り離すため、ゲストネットワーク用のネットワークを登録します。

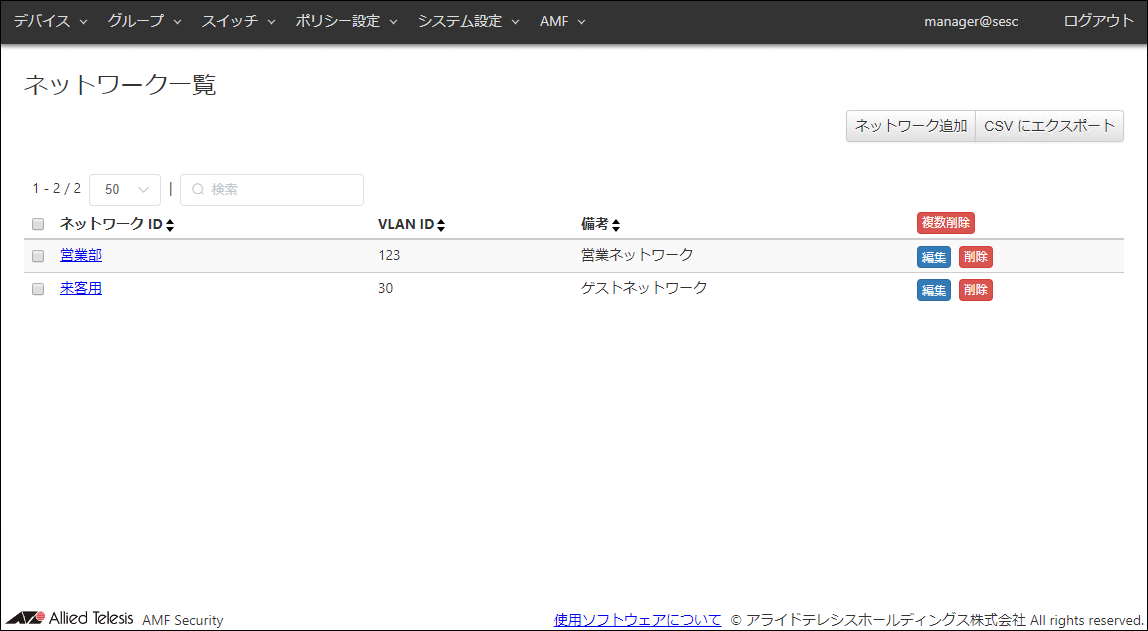

- 「ポリシー設定」/「ネットワーク一覧」画面に移動します。

この画面には、AMF Securityに登録されているネットワークの一覧が表示されます。

この時点ではネットワーク「営業部」(vlan123)が登録されています。

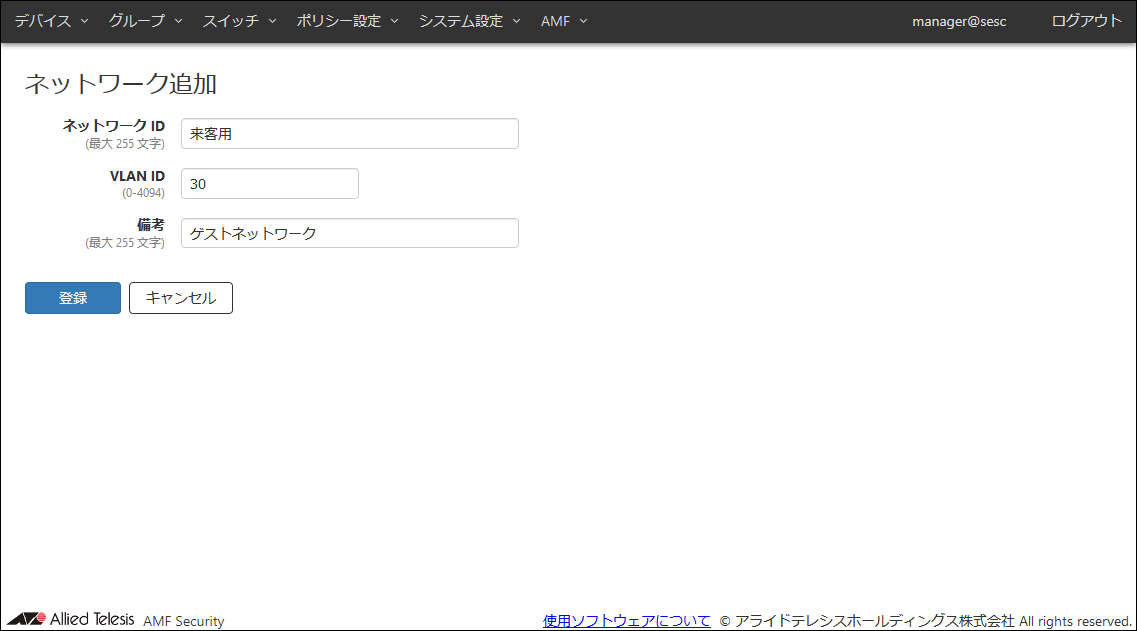

- 「ポリシー設定」/「ネットワーク一覧」画面の右上の「ネットワーク追加」ボタンをクリックし、「ポリシー設定」/「ネットワーク追加」画面に移動します。

この画面では、ネットワークの名前となるネットワークIDと、ネットワークに割り当てるVLAN IDが設定できます。

接続先ネットワークを設定することにより接続許可デバイスが接続されるVLANセグメントを制御できます。VLANセグメントへの接続制御は、接続許可デバイスが送信したパケットにVLANタグを付加することにより実現します。

- 登録するネットワークの情報を入力します。

ここでは、ネットワーク「ゲストネットワーク」を登録する例として、次の情報を入力します。

表 5:設定データ

| 項目名

|

設定する情報

|

説明

|

| ネットワーク ID(必須項目)

|

来客用

|

ネットワークの名称です。

既に使用されているネットワークIDを設定することはできません。

ネットワークIDは最大255文字で、英数字、記号以外に日本語も使用できます。

|

| VLAN ID(必須項目)

|

30

|

ネットワークのVLAN IDを設定します。既に登録済みのVLAN IDを別のネットワークに割り当てることはできません。

VLAN IDに0を設定するとVLANタグを付与しません。これはネットワーク設定を行わない状態と同じ動作になります。

VLAN IDの設定範囲は0~4094です。

|

| 備考

|

ゲストネットワーク

|

このネットワークの追加説明やコメントを記載できます。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

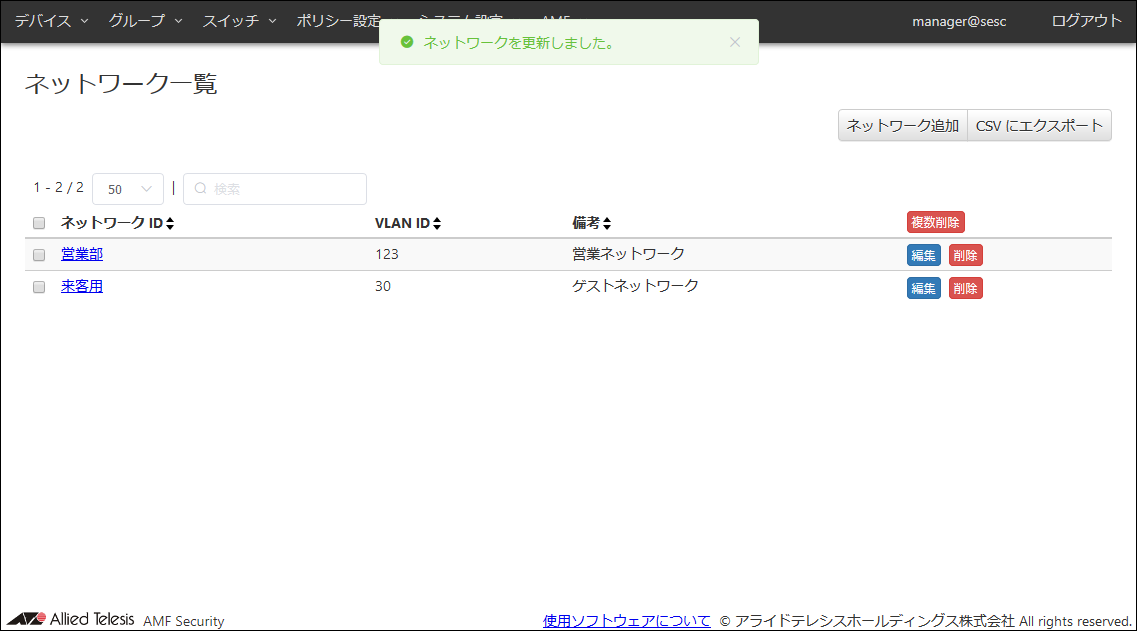

- 「登録」ボタンをクリックします。

ネットワークが登録されると、新規に追加した情報が「ポリシー設定」/「ネットワーク一覧」画面に表示されます。

ロケーションの登録

OpenFlowスイッチおよびAMFメンバーを設置しているロケーションを設定します。

ロケーションは、「ポリシー設定」/「ロケーション追加」画面から登録することができます。

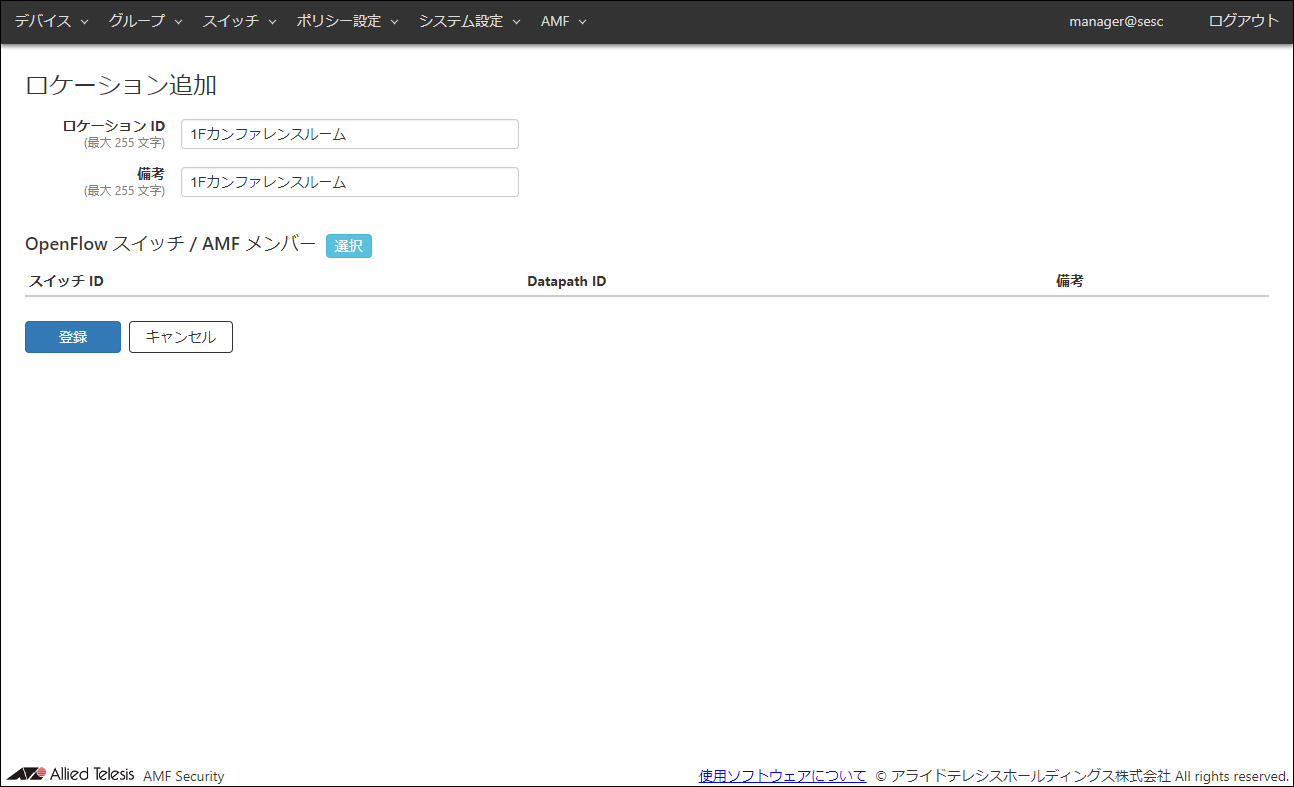

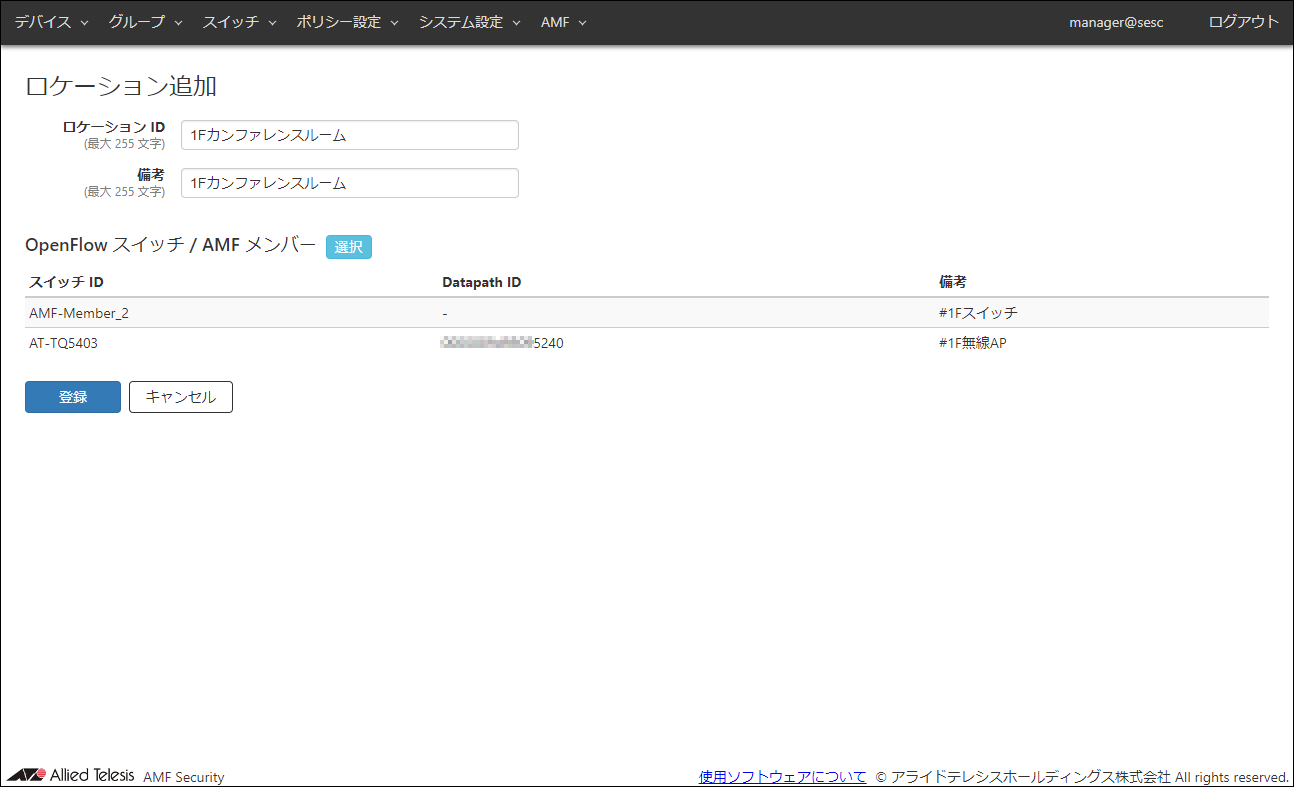

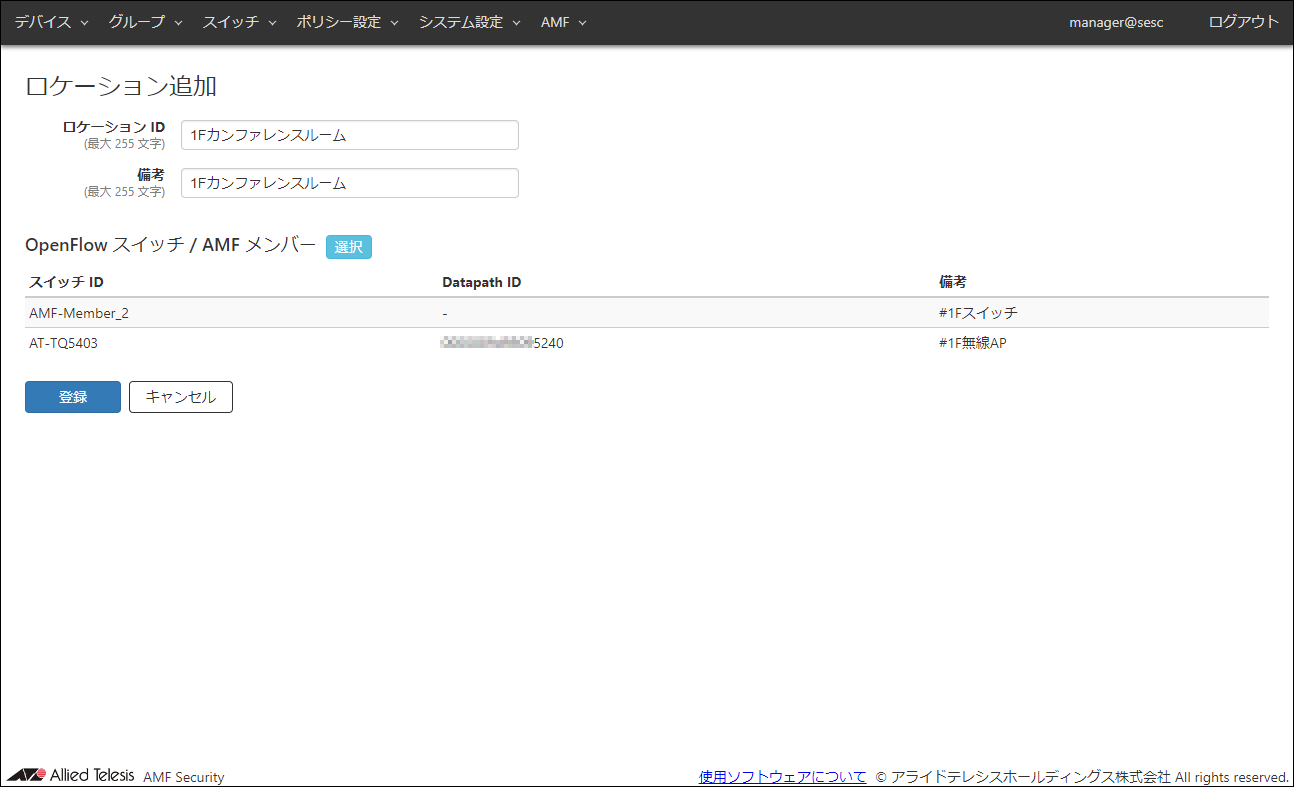

今回は、新規ロケーション「1Fカンファレンスルーム」に対して、AMFメンバー「AMF-Member_2」を追加します。

- 「ポリシー設定」/「ロケーション一覧」画面に移動します。

この画面には、AMF Securityに登録されているロケーションの一覧が表示されます。この時点ではロケーション「1F」のみが登録されています。

- 「ポリシー設定」/「ロケーション一覧」画面の右上の「ロケーション追加」ボタンをクリックし、「ポリシー設定」/「ロケーション追加」画面に移動します。

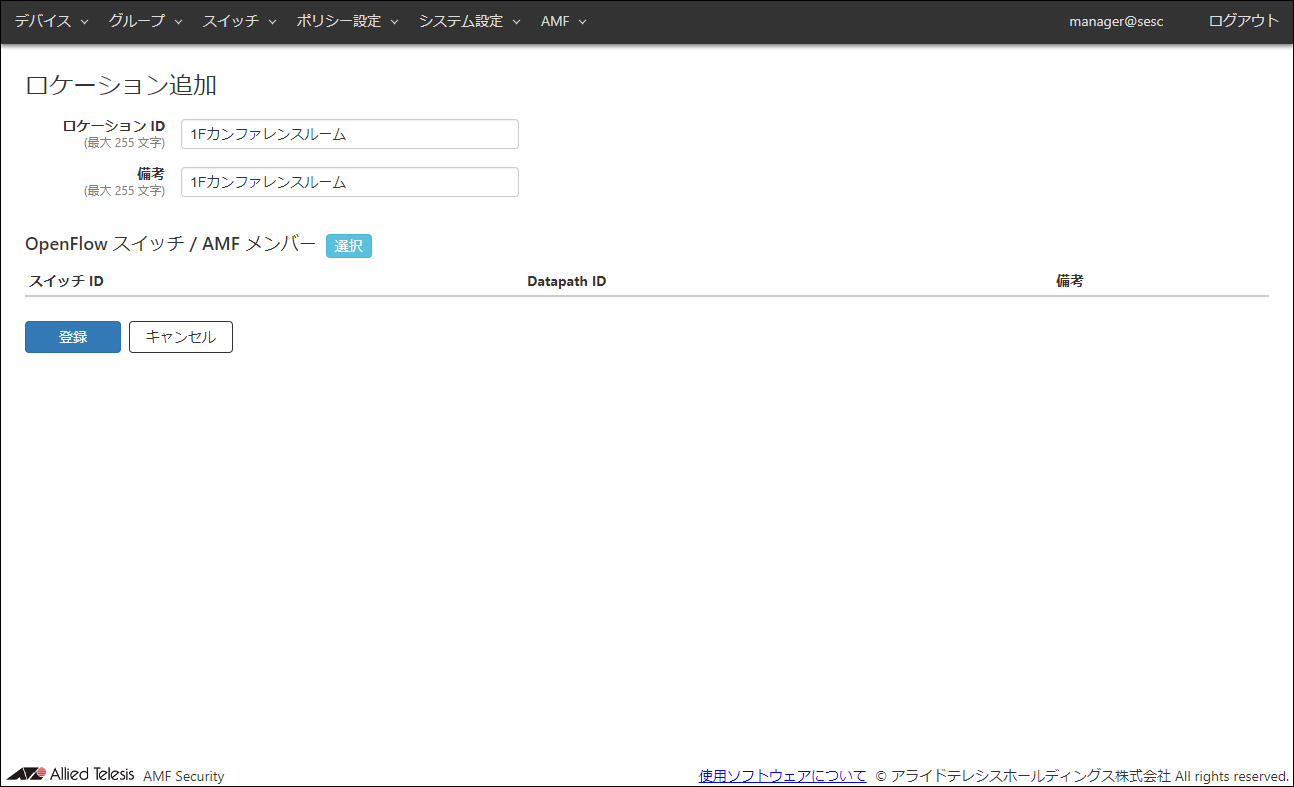

- 登録するロケーションの情報を入力します。

ここでは、ロケーション「1Fカンファレンスルーム」を登録する例として、次の情報を入力します。

表 6:設定データ

| 項目名

|

設定する情報

|

説明

|

| ロケーション ID(必須項目)

|

1Fカンファレンスルーム

|

ロケーションの名称です。

既に使用されているロケーションIDを設定することはできません。

ロケーションIDは最大255文字で、英数字、記号以外に日本語も使用できます。

|

| 備考

|

1Fカンファレンスルーム

|

このロケーションの追加説明やコメントを記載できます。

備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

- 「OpenFlow スイッチ / AMF メンバー」の「選択」ボタンをクリックします。

「ポリシー設定」/「OpenFlowスイッチ / AMFメンバー」ダイアログに、登録済みのOpenFlowスイッチ「x230-10GP」「AT-TQ5403」、AMFメンバー「AMF-Member_2」が一覧表示されます。

このうち「AT-TQ5403」と「AMF-Member_2」が物理的なロケーション「1Fカンファレンスルーム」に設置されているものとして、「AT-TQ5403」と「AMF-Member_2」の行の左端にあるチェックボックスにチェックを入れます。

- ダイアログ下部の「登録」ボタンをクリックします。

「ポリシー設定」/「ロケーション追加」画面の「OpenFlow スイッチ / AMF メンバー」に、選択されたスイッチ「x230-10GP」とAMFメンバー「AMF-Member_2」が表示されます。

- 「登録」ボタンをクリックします。

ロケーションが登録されると、新規に追加した情報が「ポリシー設定」/「ロケーション一覧」画面に表示されます。

スケジュールの登録

ゲストネットワークを提供する期間をスケジュールとして登録します。スケジュールを指定することで、この期間に限り、AMF Securityのデバイス認証データに登録のないMACアドレスからの接続を許可することができます。

- 「ポリシー設定」/「スケジュール一覧」画面に移動します。

この画面には、AMF Securityに登録されているスケジュールの一覧が表示されます。

この時点ではスケジュール「3月イベント」が登録されています。

- 「ポリシー設定」/「スケジュール一覧」画面の右上の「スケジュール追加」ボタンをクリックし、「ポリシー設定」/「スケジュール追加」画面に移動します。

スケジュールを設定することにより、デバイスが接続可能な期間を制御することができます。開始日時、終了日時を設定しない場合、制限がないものとして扱われます。

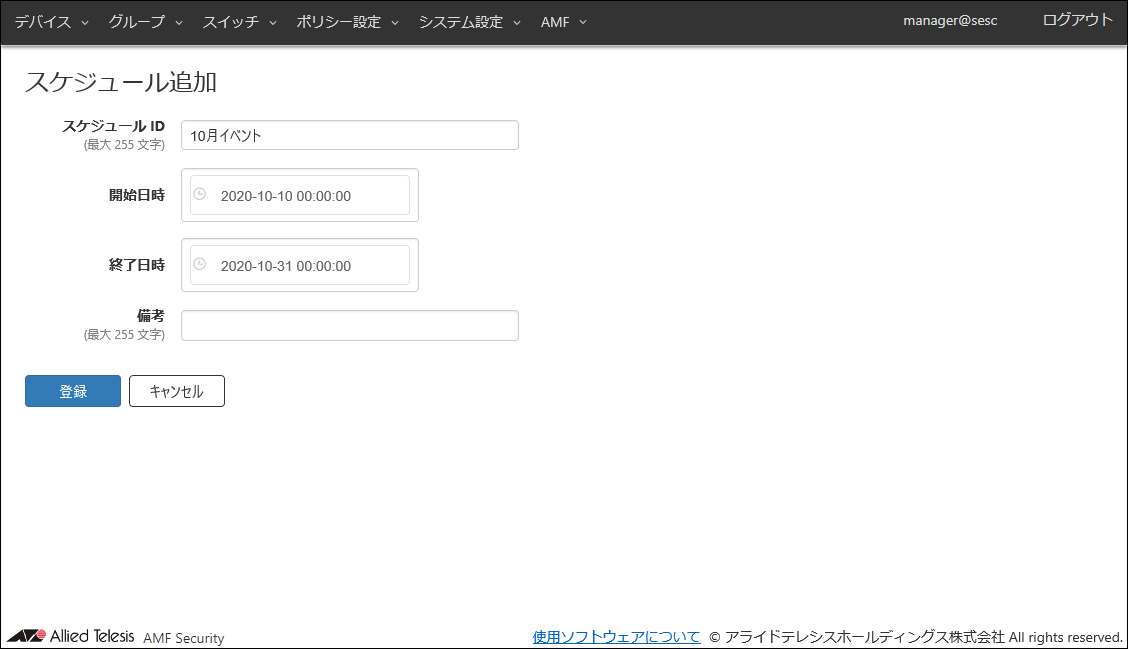

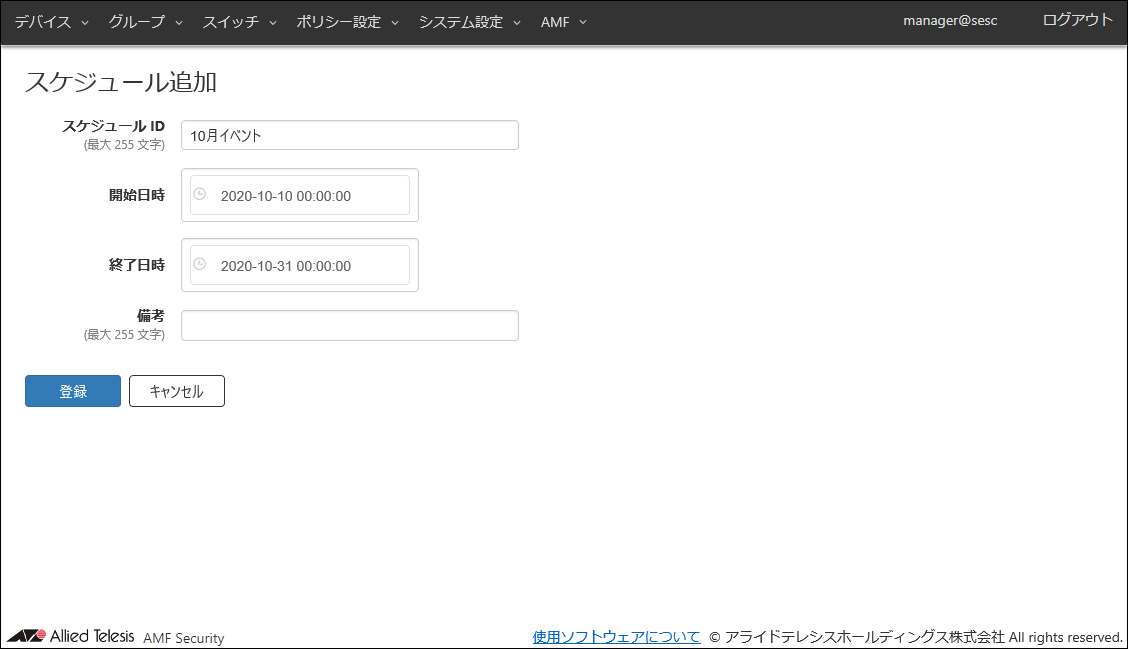

- 登録するスケジュールの情報を入力します。

ここでは、スケジュール「10月イベント」を登録する例として、次の情報を入力します。

表 7:設定データ

| 項目名

|

設定する情報

|

説明

|

| スケジュール ID(必須項目)

|

10月イベント

|

スケジュールの名称です。

既に使用されているスケジュールIDを設定することはできません。

スケジュールIDは最大255文字で、英数字、記号以外に日本語も使用できます。

|

| 開始日時

|

2020-10-10 00:00:00

|

デバイスがネットワークに接続可能になる日時を設定します。

カレンダーコントロールからの入力、または、手入力で日時を変更できます。入力形式は年月日はYYYY-mm-dd、時間はHH:MM:SSの形式です。

|

| 終了日時

|

2020-10-31 00:00:00

|

デバイスがネットワークに接続不可能になる日時を設定します。

カレンダーコントロールからの入力、または、手入力で日時を変更できます。入力形式は年月日はYYYY-mm-dd、時間はHH:MM:SSの形式です。

|

| 備考

|

(空欄)

|

このスケジュールの追加説明やコメントを記載できます。備考は最大255文字で、英数字、記号以外に日本語も使用できます。

|

- 「登録」ボタンをクリックします。

スケジュールが登録されると、新規に追加した情報が「ポリシー設定」/「スケジュール一覧」画面に表示されます。

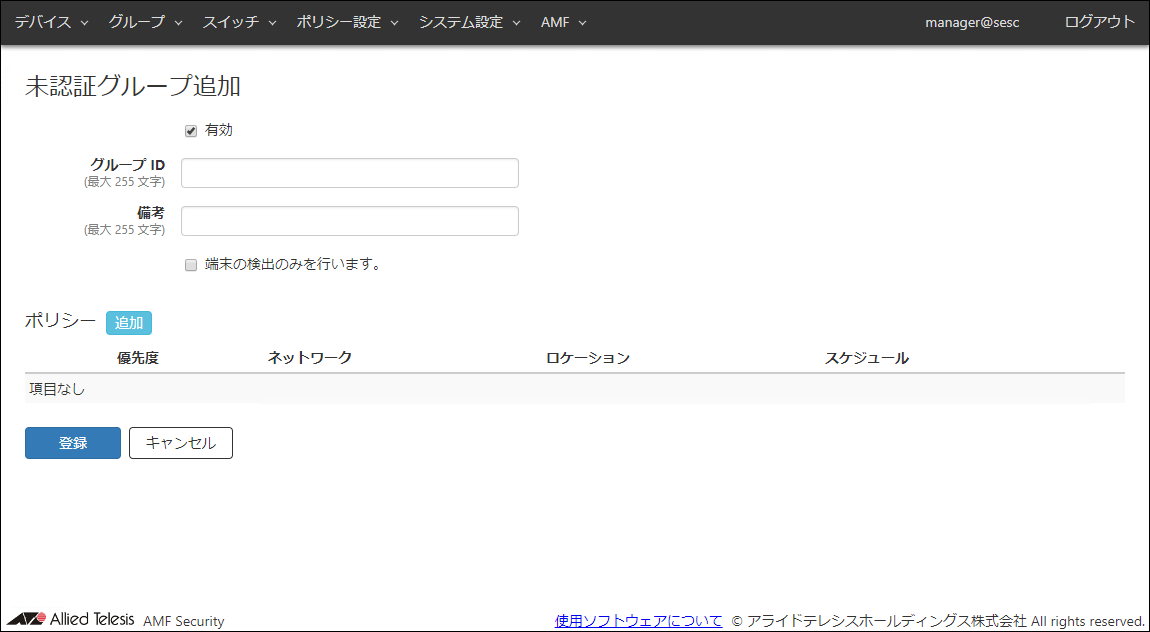

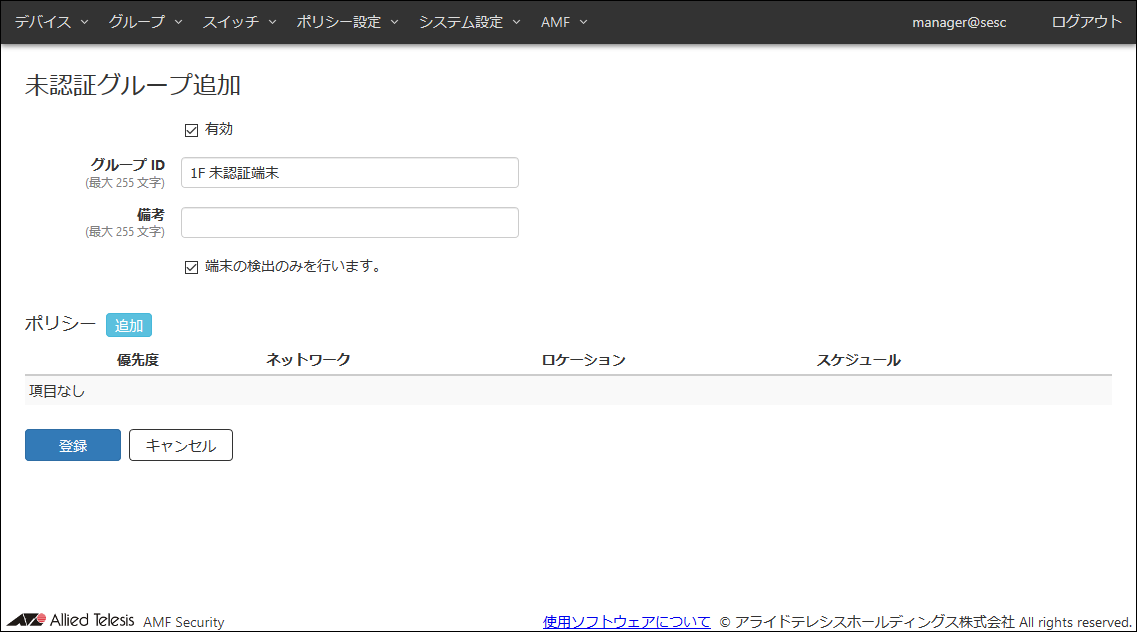

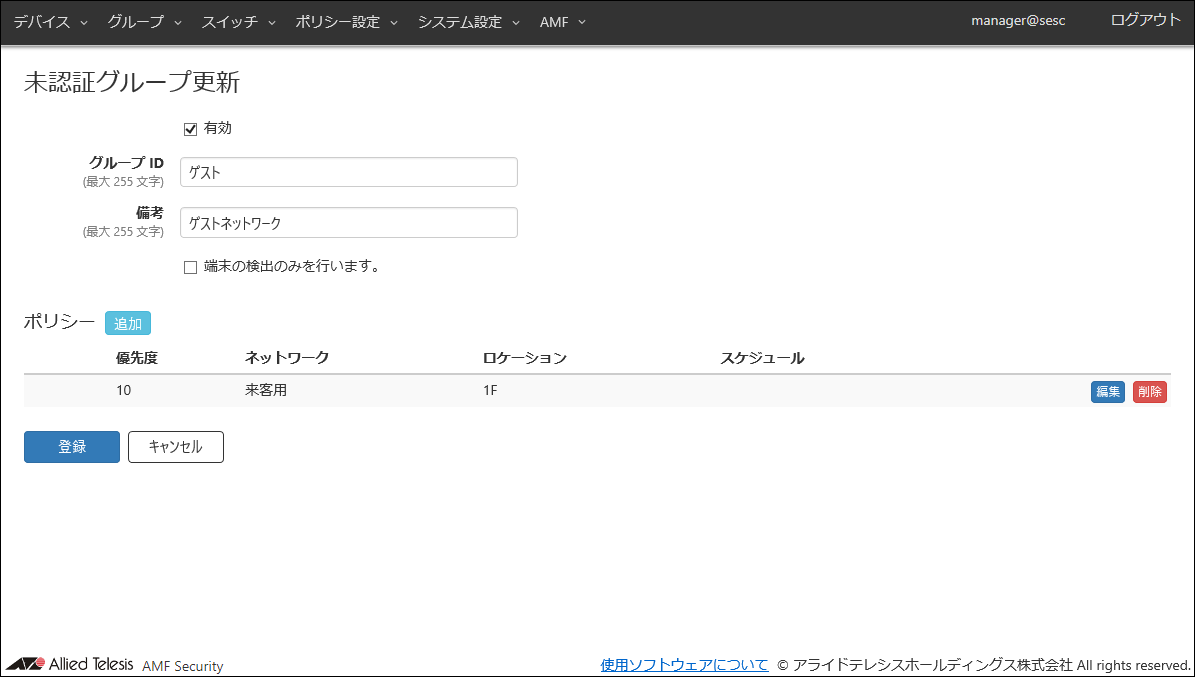

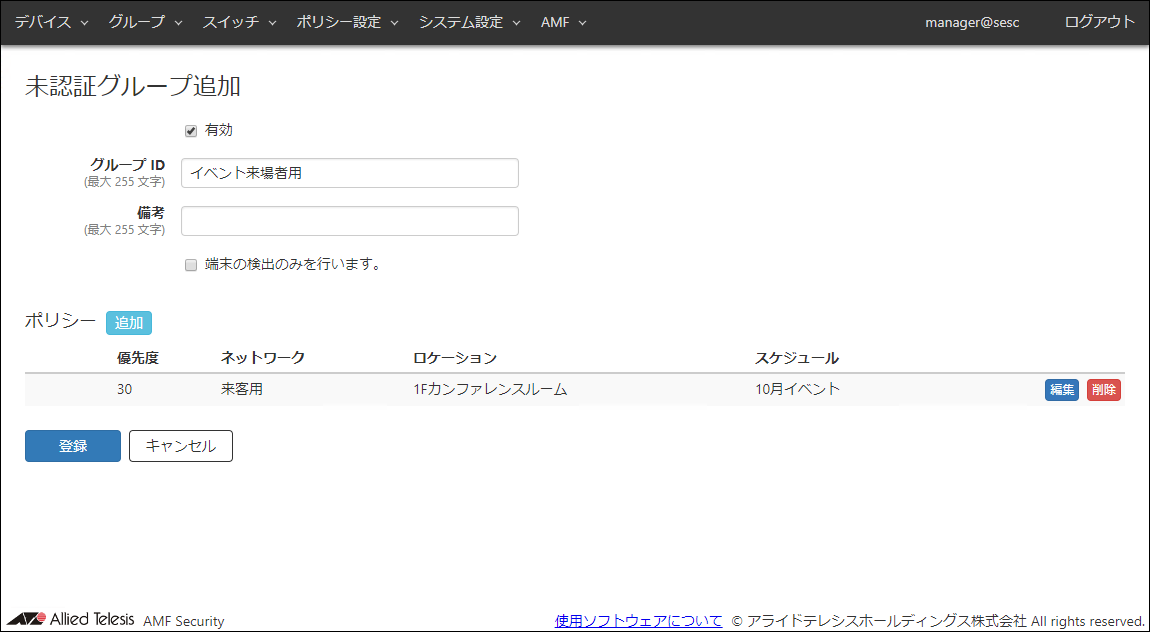

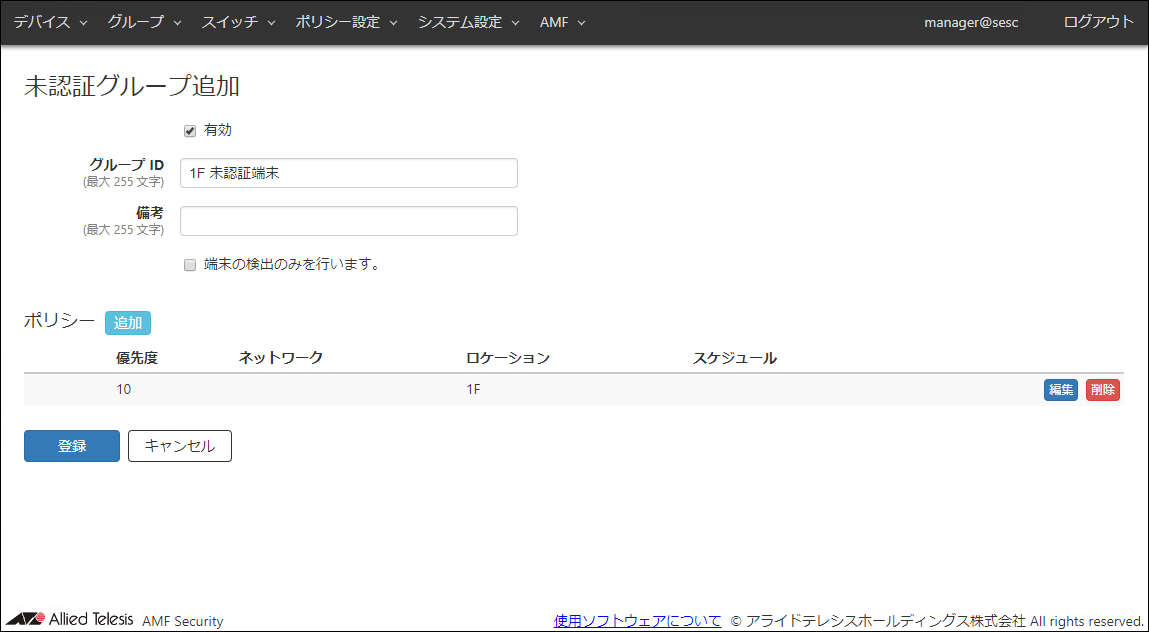

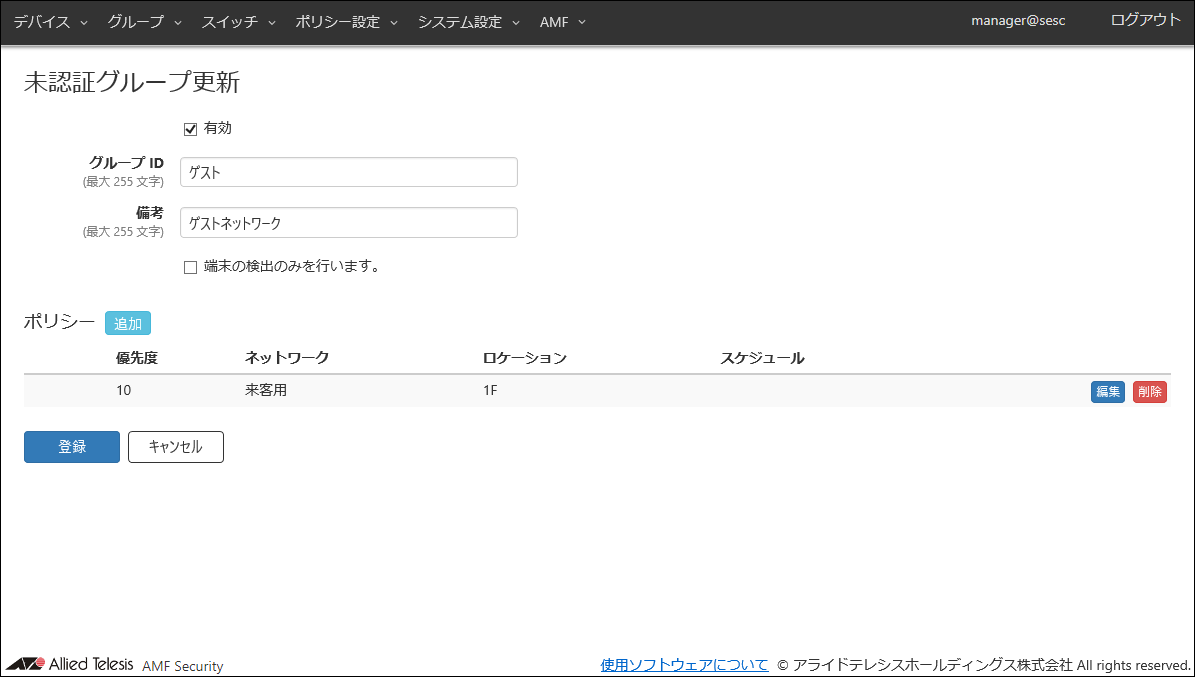

未認証グループの登録

設定したセキュリティーポリシーに基づき、未認証グループを作成します。

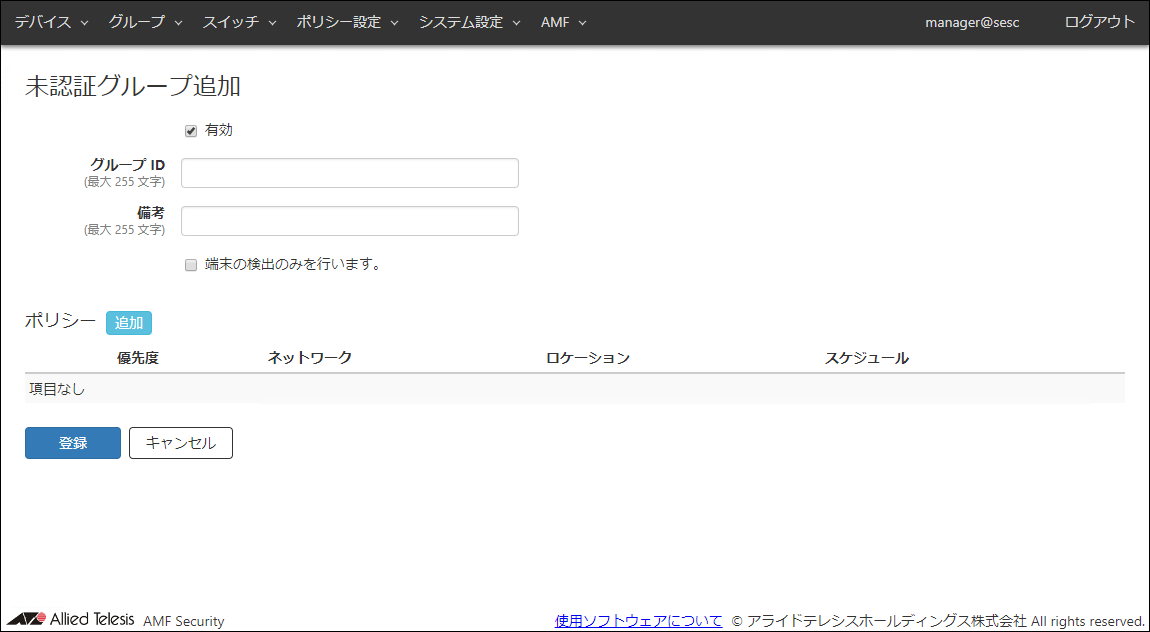

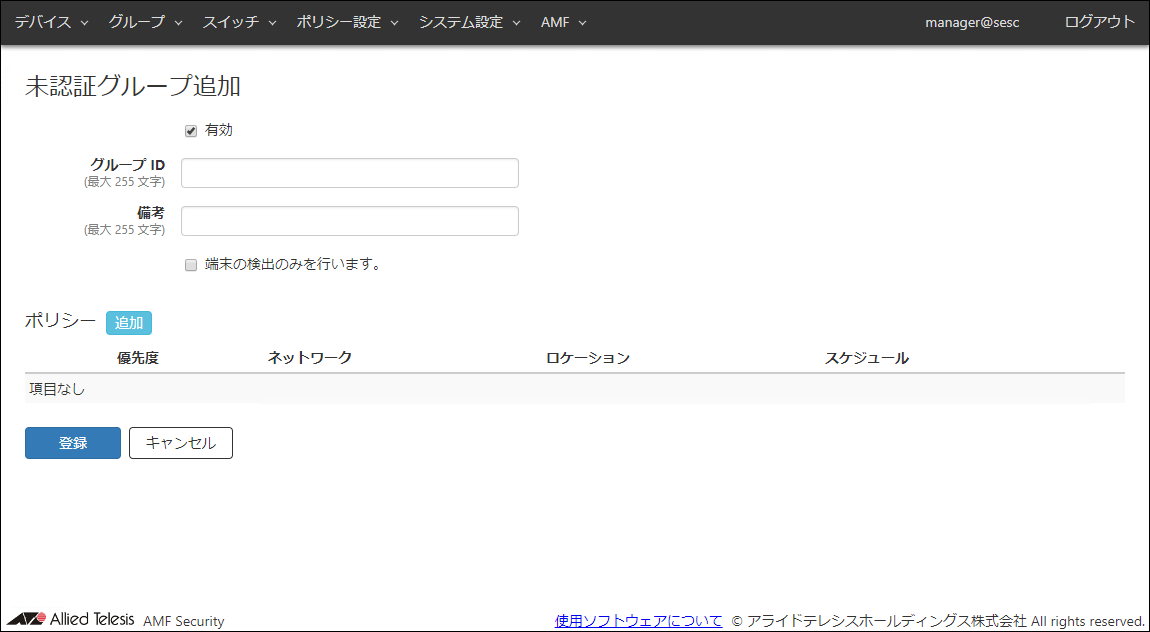

- 「グループ」/「未認証グループ一覧」画面を表示します。

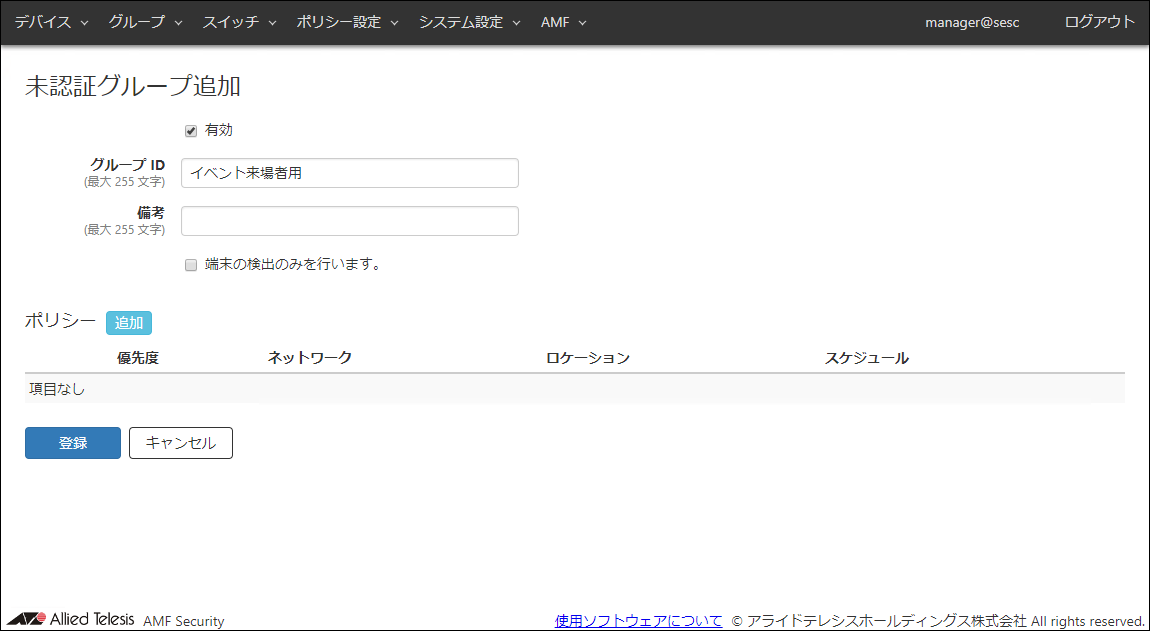

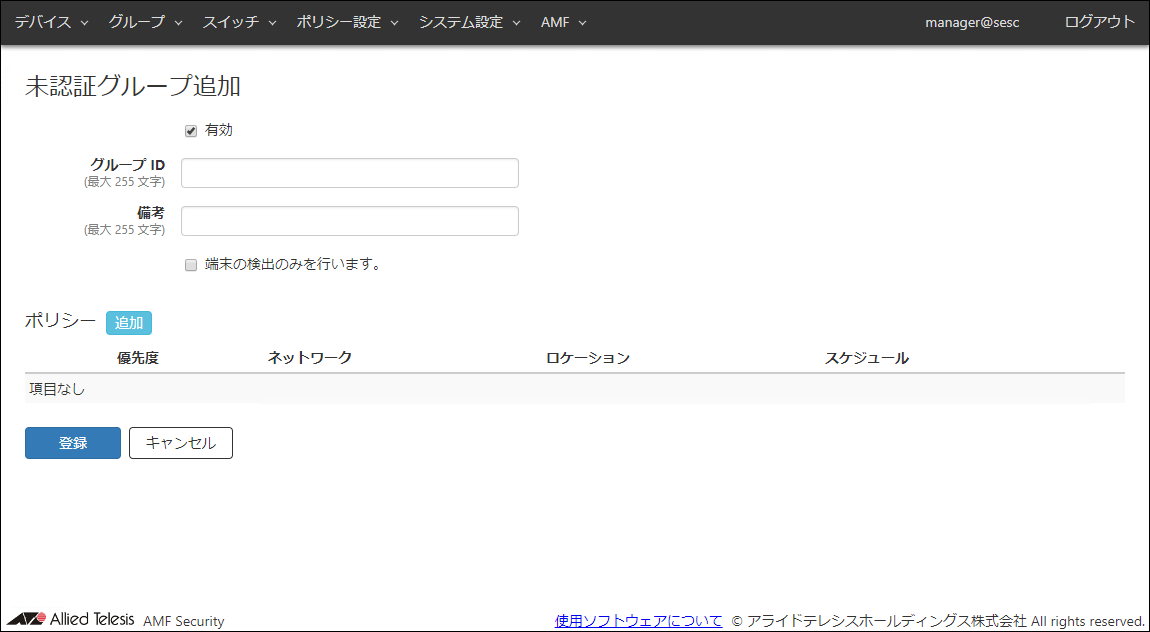

- 画面右上の「未認証グループ追加」ボタンをクリックし、「グループ」/「未認証グループ追加」画面を表示します。

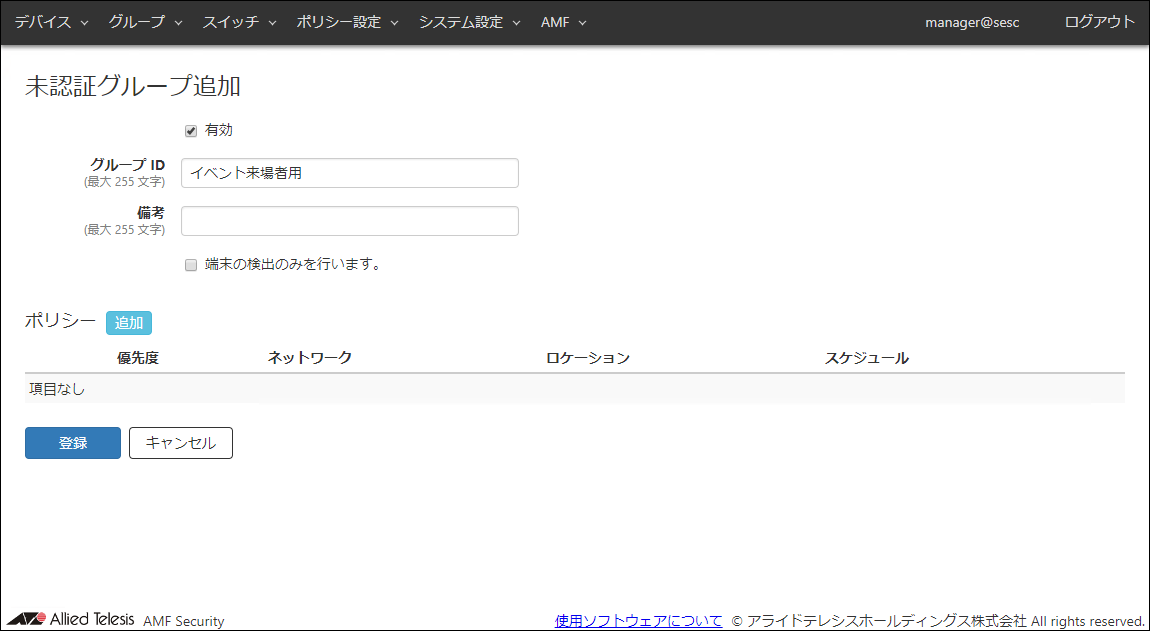

- 「有効」チェックボックスにチェックが入っていることを確認します。

- 未認証グループのグループID、備考を入力します。

この例では、グループIDを「イベント来場者用」とし、備考は空欄とします。

- 「端末の検出のみを行います。」チェックボックスにチェックが入っていないことを確認します。

「端末の検出のみを行います。」チェックボックスにチェックが入っていると、未認証グループのセキュリティーポリシーに一致したMACアドレスは検出のみを行われ、ネットワークに接続するためのフローは作成されません。

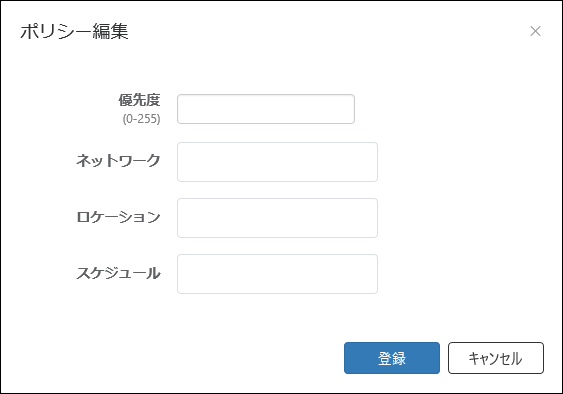

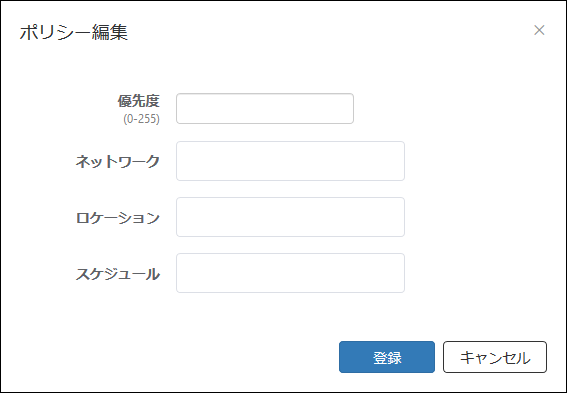

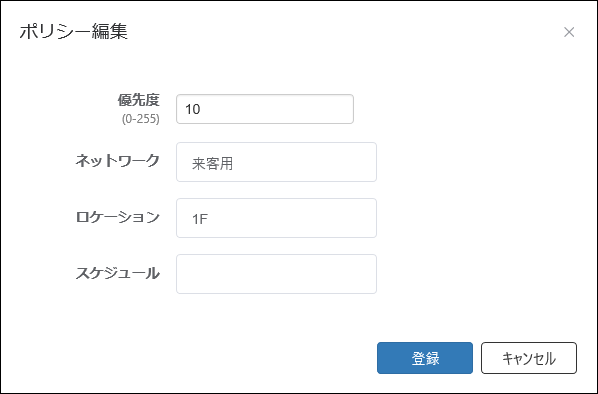

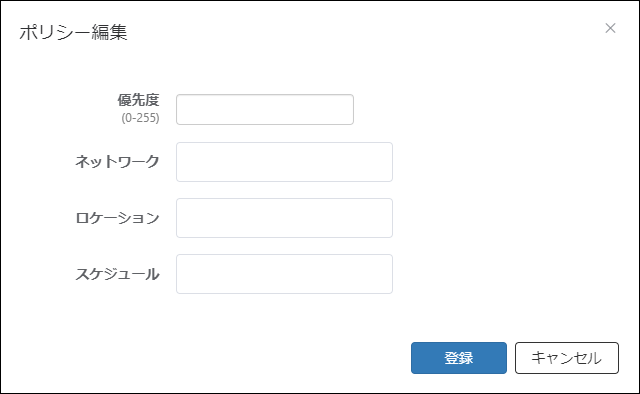

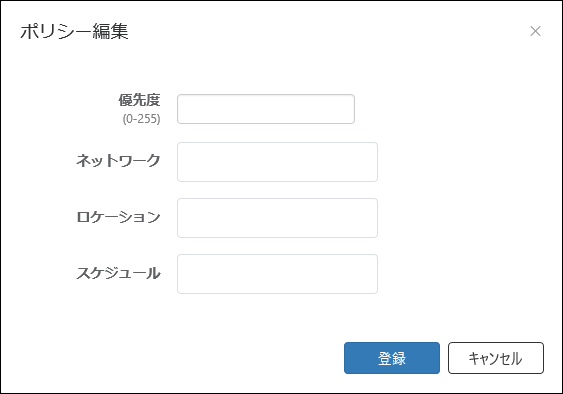

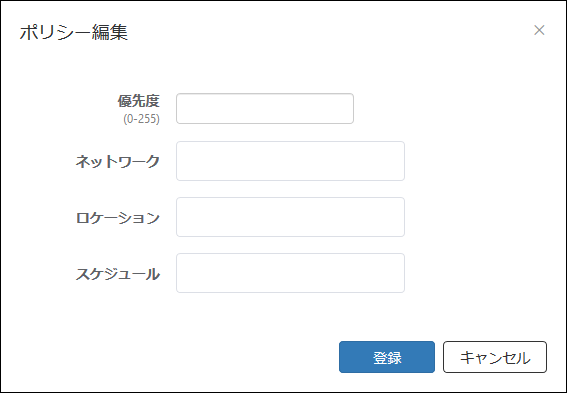

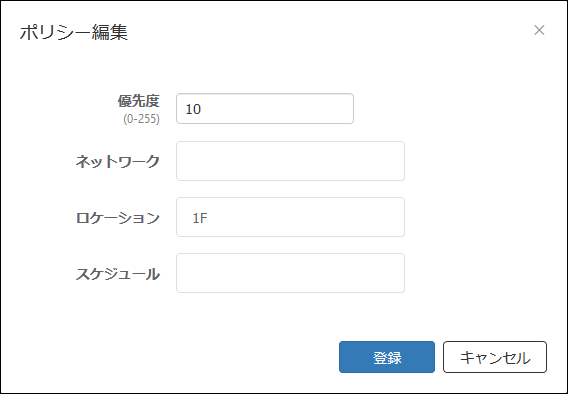

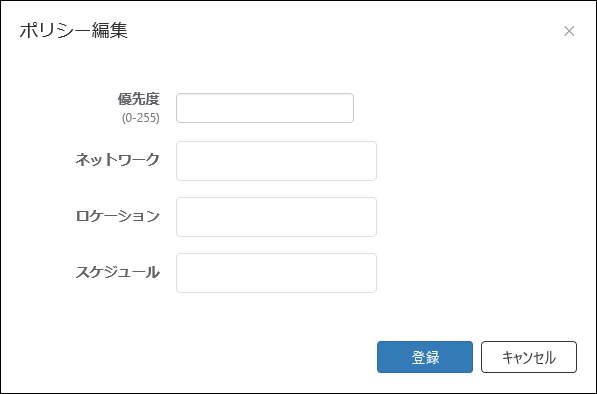

- ポリシーの「追加」ボタンをクリックして、「グループ」/「ポリシー編集」ダイアログを表示します。

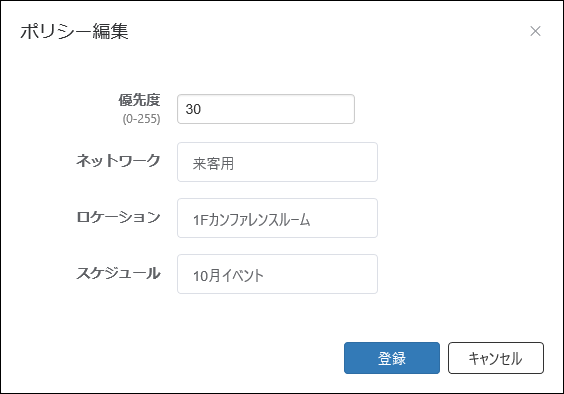

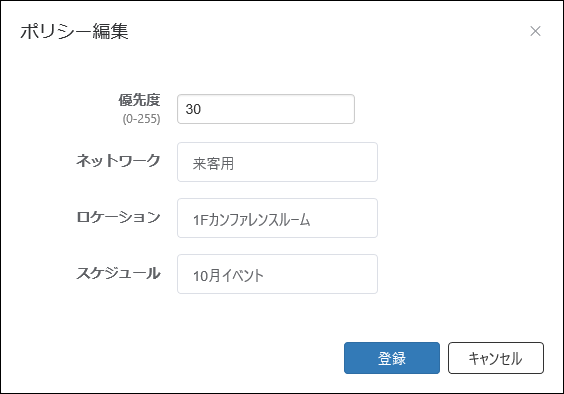

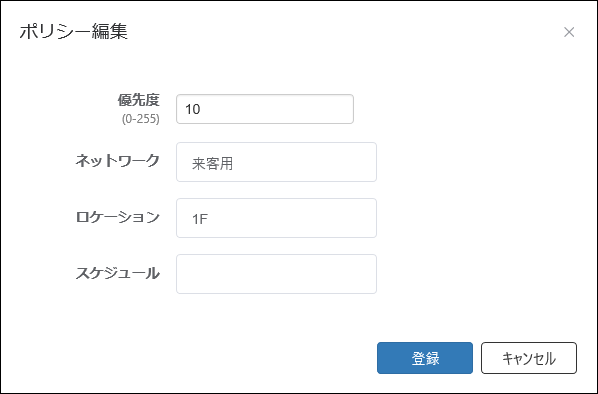

- セキュリティーポリシーの優先度を設定します。

ここでは、優先度を「30」に設定します。

- 未認証グループに適用するネットワークを設定します。

ここでは、ネットワークに「来客用」を指定します。

- デバイスの検出条件となるセキュリティーポリシーを設定します。

ここでは、ロケーションに「1Fカンファレンスルーム」を、スケジュールに「10月イベント」を指定します。

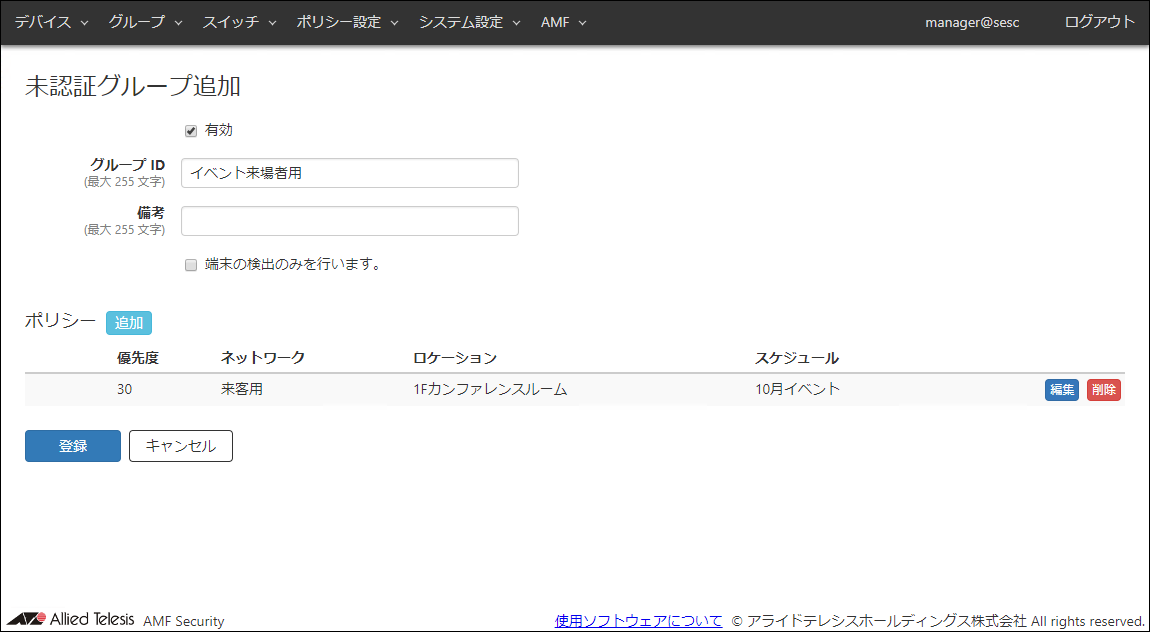

- 「登録」ボタンをクリックして、「グループ」/「未認証グループ追加」画面に戻ります。

「グループ」/「未認証グループ追加」画面のポリシー欄に、ただ今作成したセキュリティーポリシーが表示されます。

- 「登録」ボタンをクリックして、「グループ」/「未認証グループ一覧」画面に戻ります。

以上の設定で、AMF Securityのデバイス認証データに登録されていないMACアドレスのうち、スケジュールに指定された2020/10/10~2020/10/31の間に「1Fカンファレンスルーム」の「AMF-Member_2」に接続したものを、未認証グループ「イベント来場者用」として、ネットワーク「来客用」(vlan30)に接続するようになります。

- 未認証グループに接続しているデバイスを確認するには、「デバイス」/「接続中 デバイス一覧」画面を表示します。

AMF Security管理下のOpenFlowスイッチおよびAMFメンバーに接続しているデバイスのMACアドレスが一覧表示されます。

デバイスID欄には「group=イベント来場者用」が、接続中ネットワーク欄には「vlan=30 id=来客用」が表示されるようになります。また、状況欄には「認証済み」が表示されます。

クイックツアー / タグを使用した認証

ここでは、AMF Securityに登録されたデバイス ID(デバイス)に設定されているタグを使用した認証の設定方法を説明します。

タグを使用した認証とは

AMF Securityによる認証は、デバイス、未認証グループに設定されたセキュリティーポリシー(ポリシー)以外に、タグに設定されたポリシーで行うことができます。

通常は以下のようにAMF Securityのデバイスに端末(MACアドレス)を登録し、ポリシーを紐付けます。

表 1:デバイス ID(デバイス)の登録例

| デバイス ID(1つ目)

|

| デバイス ID

|

ユーザー1

|

| インターフェース(MAC アドレス)

|

00:00:00:00:00:01

00:00:00:00:00:02

|

| ポリシー

|

VLAN100

|

| デバイス ID(2つ目)

|

| デバイス ID

|

ユーザー2

|

| インターフェース(MAC アドレス)

|

00:00:00:00:00:03

00:00:00:00:00:04

00:00:00:00:00:05

|

| ポリシー

|

VLAN100

|

上記では「ユーザー1」が2台の端末、「ユーザー2」は3台の端末を所有しており、それぞれの端末はVLAN100に接続されます。

上記のようにユーザーが所有する端末を登録する方法で接続するネットワークを管理する場合、接続するネットワークを変更する場合は、各ユーザーの設定(ポリシー)を変更する必要があります。

このようなケースではタグを使用することで一括で変更することができます。

表 2:デバイス ID(デバイス)の登録例

| デバイス ID(1つ目)

|

| デバイス ID

|

ユーザー1

|

| インターフェース(MAC アドレス)

|

00:00:00:00:00:01

00:00:00:00:00:02

|

| ポリシー

|

なし

|

| デバイス ID(2つ目)

|

| デバイス ID

|

ユーザー2

|

| インターフェース(MAC アドレス)

|

00:00:00:00:00:03

00:00:00:00:00:04

00:00:00:00:00:05

|

| ポリシー

|

なし

|

表 3:タグの登録例

| タグ

|

| タグ

|

グループA

|

| ポリシー

|

VLAN100

|

上記ではデバイスにポリシーを設定するのではなく、デバイスにはタグを設定し、別途作成したタグにポリシーを設定しています。

この場合、基本的な動作は同じですが、別途作成したタグのポリシーを変更することでユーザーが接続するネットワークを一括で変更することができます。

タグに設定するポリシーにはロケーション、スケジュールを設定することができるため、例えば場所(ロケーション)によって接続するネットワークが変更になる場合などでは、ポリシーのロケーションを設定することで実現できます。

TQのAMFアプリケーションプロキシー機能では、ロケーションとスケジュールの項目は未サポートです。

タグの判定順について

タグに割り当てられているポリシーは優先度の値が小さい順に判定を行います。

複数のタグが登録されている場合は、各タグに割り当てられているポリシーの優先度の順で判定を行います。そのため各ポリシーには、異なる優先度を設定してください。

ポリシーなしのタグは、1つのみのタグ登録、複数のタグ登録を問わず判定の対象になりませんのでご注意ください。また、ネットワーク、ロケーション、スケジュールが不要の場合は優先度のみのポリシーを設定してください。

タグを使用した設定の例

ここでは、クイックツアー「タグを使用した認証」/「タグを使用した認証とは」に記載のケースを例に設定を行います。

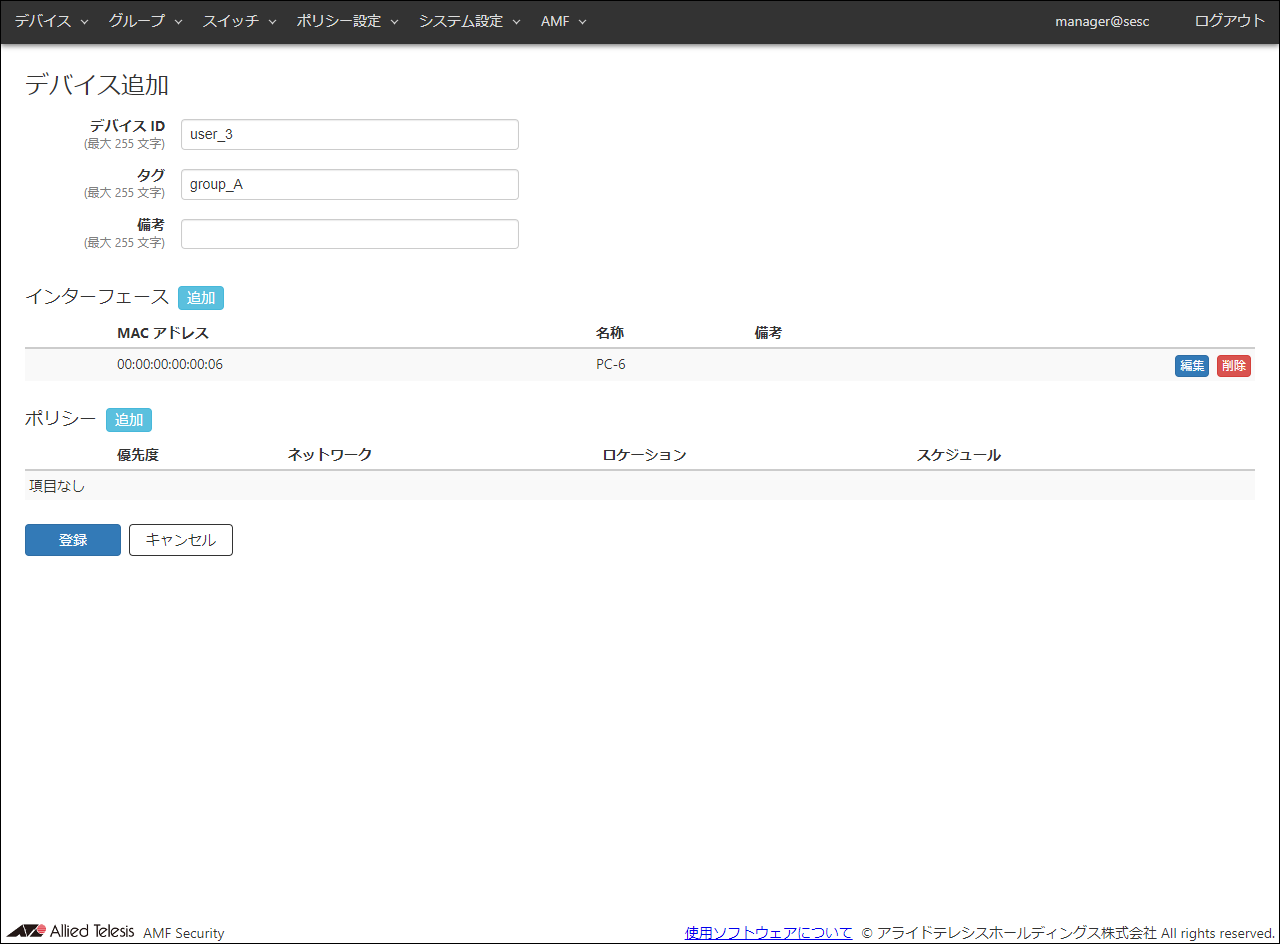

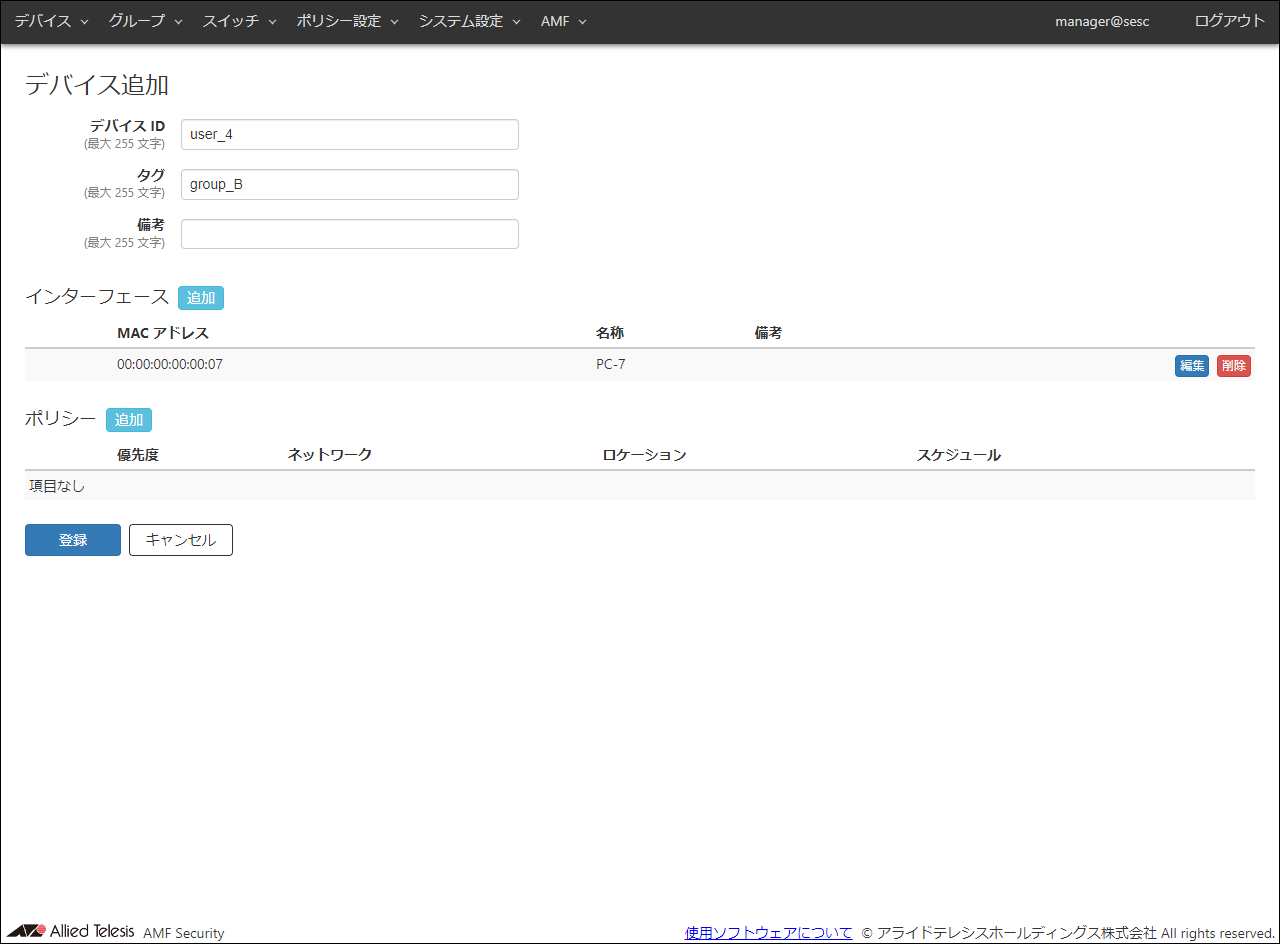

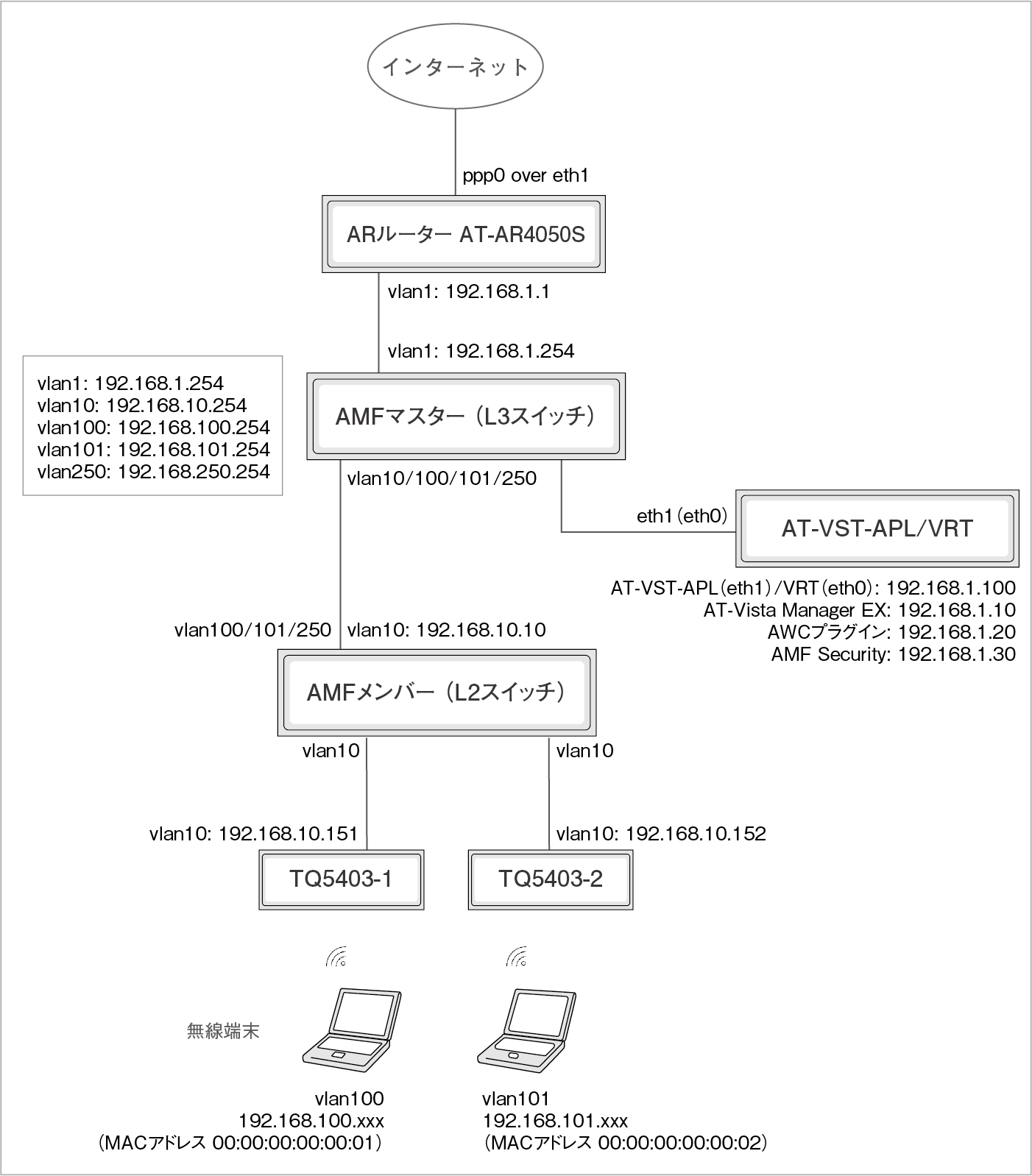

AMF Securityに登録する端末の情報は以下を想定します。

- ユーザー1(user_1)は2台の端末を所有(PC-1, PC-2)

- ユーザー2(user_2)は3台の端末を所有(PC-3, PC-4, PC-5)

- それぞれの端末はVLAN100に接続

AMF Securityに登録する認証データ(ネットワーク、デバイス、タグ)の概要は以下です。

- 端末が接続するネットワークはVLAN100

- デバイスはユーザー1(user_1)とユーザー2(user_2)を登録

- デバイスに共通のタグを設定する

- デバイスにポリシーは設定しない

- タグにポリシーを設定する(端末が接続するネットワークVLAN100を設定)

この設定によりデバイス「user_1」と「user_2」に登録されている5台の端末が接続するネットワークは、タグのポリシーの変更によって一括で変更されます。

例えば、5台の端末が接続するネットワークをVLAN100からVLAN101に変更する場合には、タグのポリシーでネットワークをVLAN101に変更するだけで可能です。

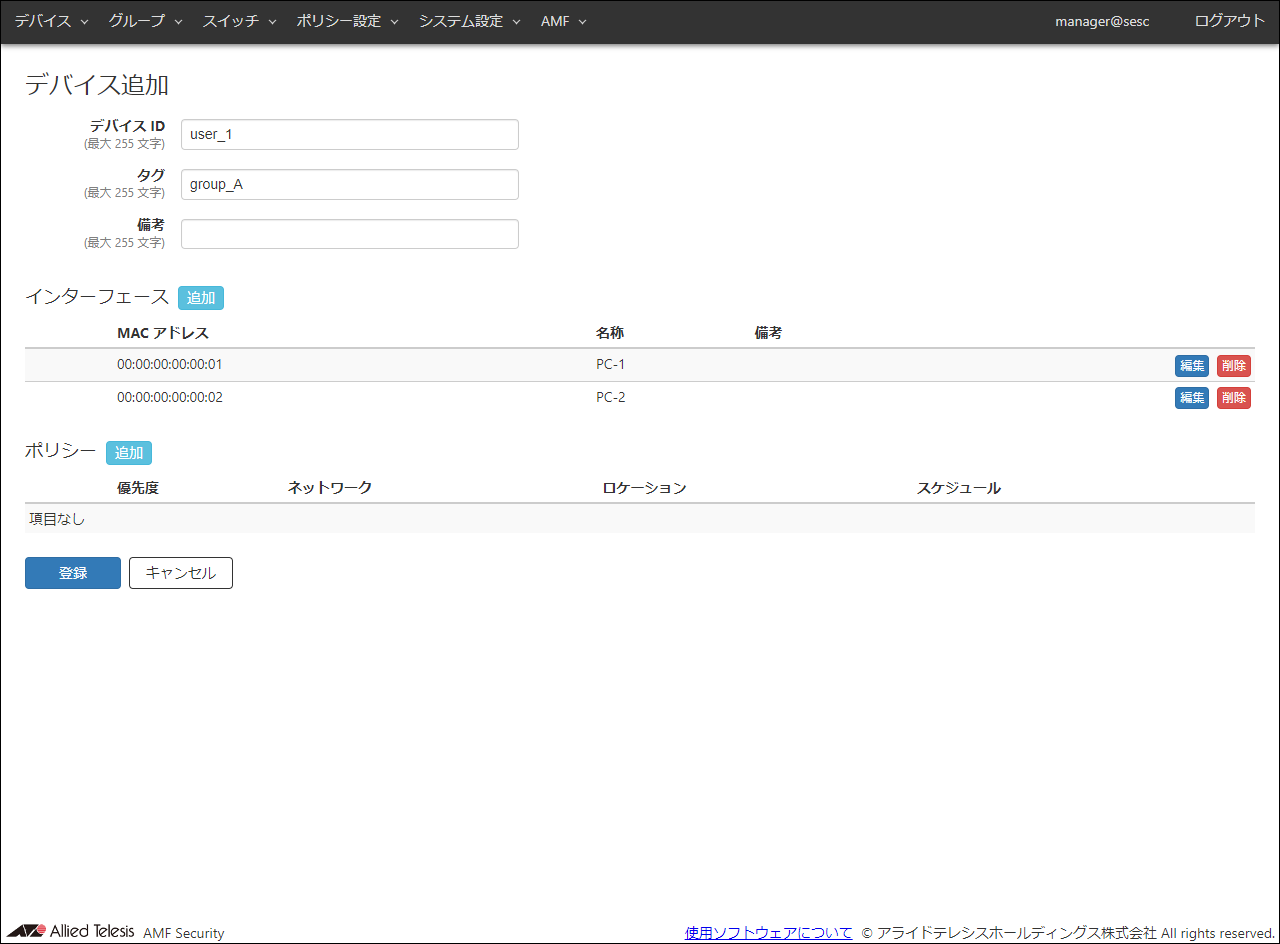

表 4:デバイス ID(デバイス)の設定データ

| デバイス ID(1つ目)

|

| デバイス ID

|

user_1

|

| タグ

|

group_A

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:01

|

| 名称

|

PC-1

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:02

|

| 名称

|

PC-2

|

| ポリシー

|

なし

|

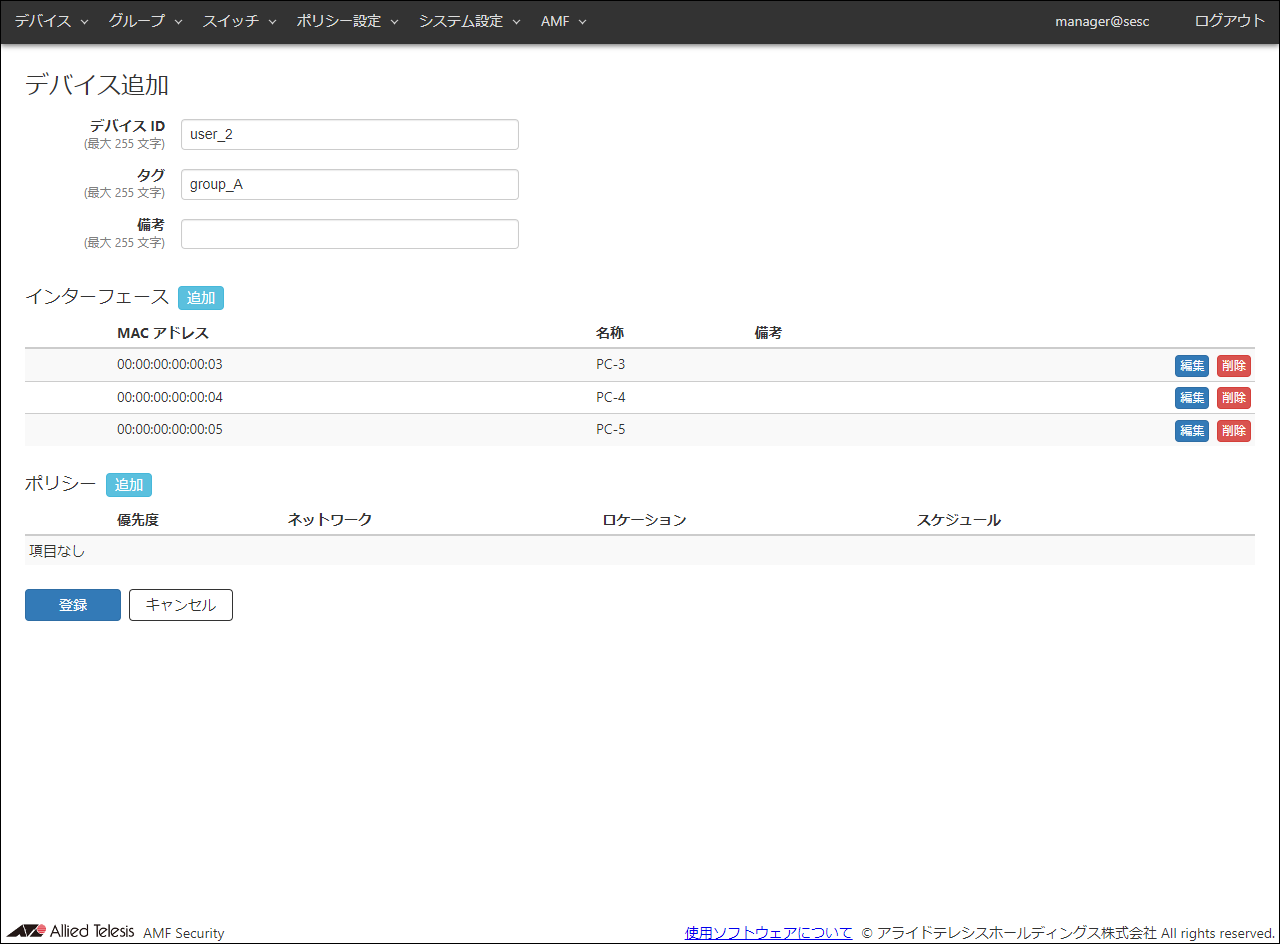

| デバイス ID(2つ目)

|

| デバイス ID

|

user_2

|

| タグ

|

group_A

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:03

|

| 名称

|

PC-3

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:04

|

| 名称

|

PC-4

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:05

|

| 名称

|

PC-5

|

| ポリシー

|

なし

|

表 5:タグの設定データ

| タグ

|

| タグ

|

group_A

|

| ポリシー

|

VLAN100

|

タグを使用した設定の流れ

設定の流れを次に示します。

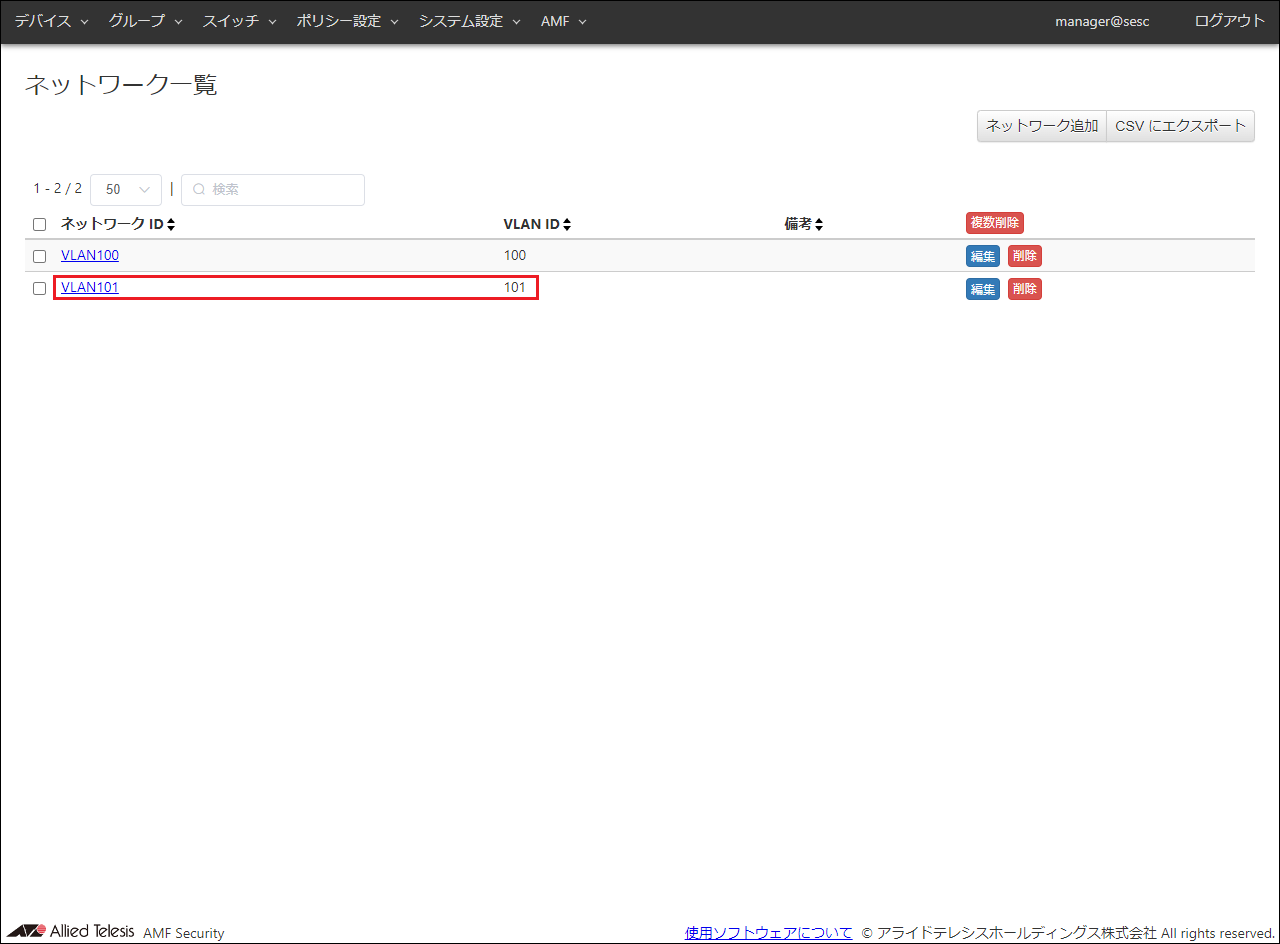

- 「ポリシー設定」/「ネットワーク一覧」画面でネットワークを登録する

- 「グループ」/「タグ一覧」画面でタグを登録する

- 「デバイス」/「デバイス追加」画面でデバイスを登録する

ネットワークを登録する

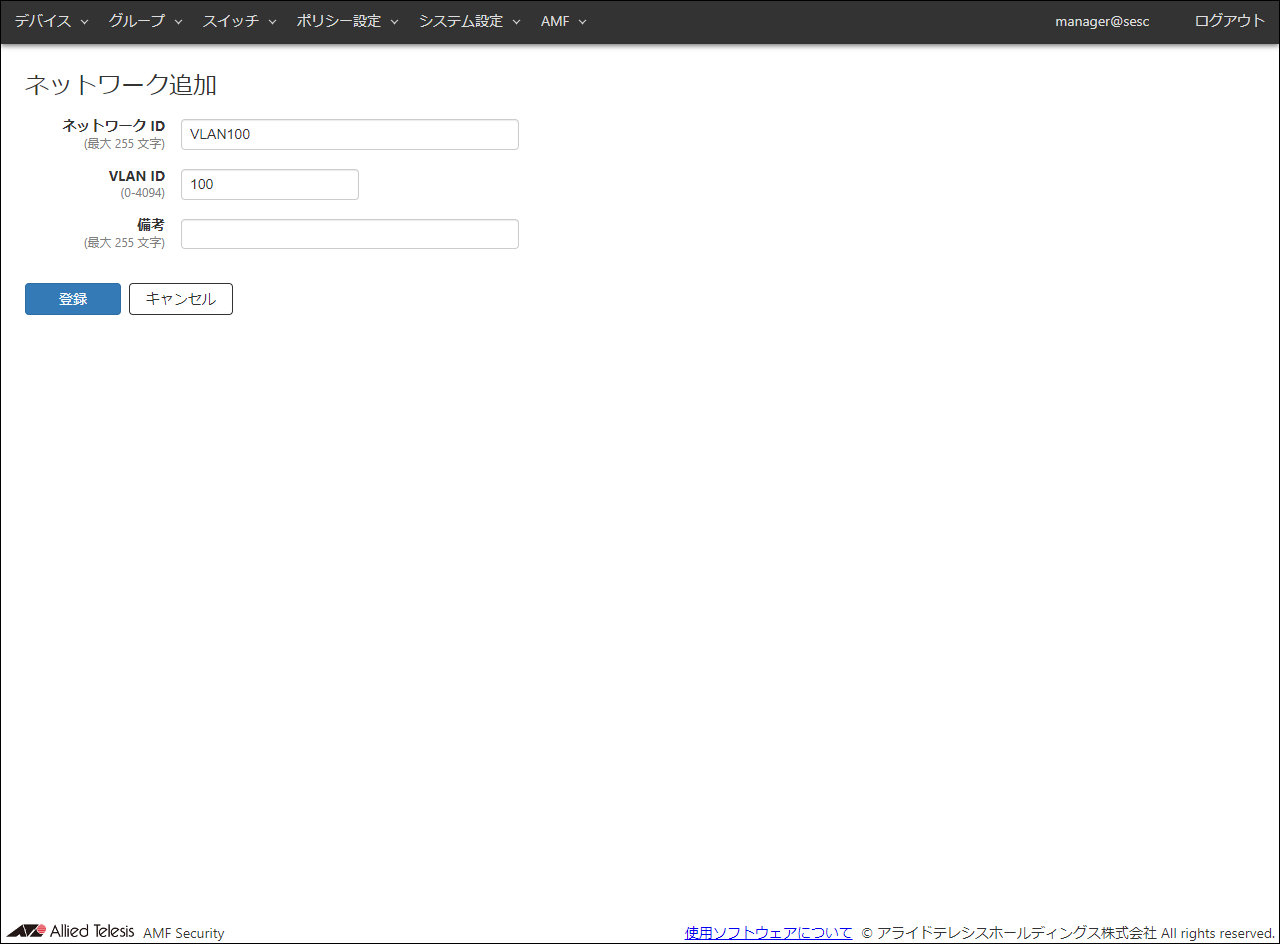

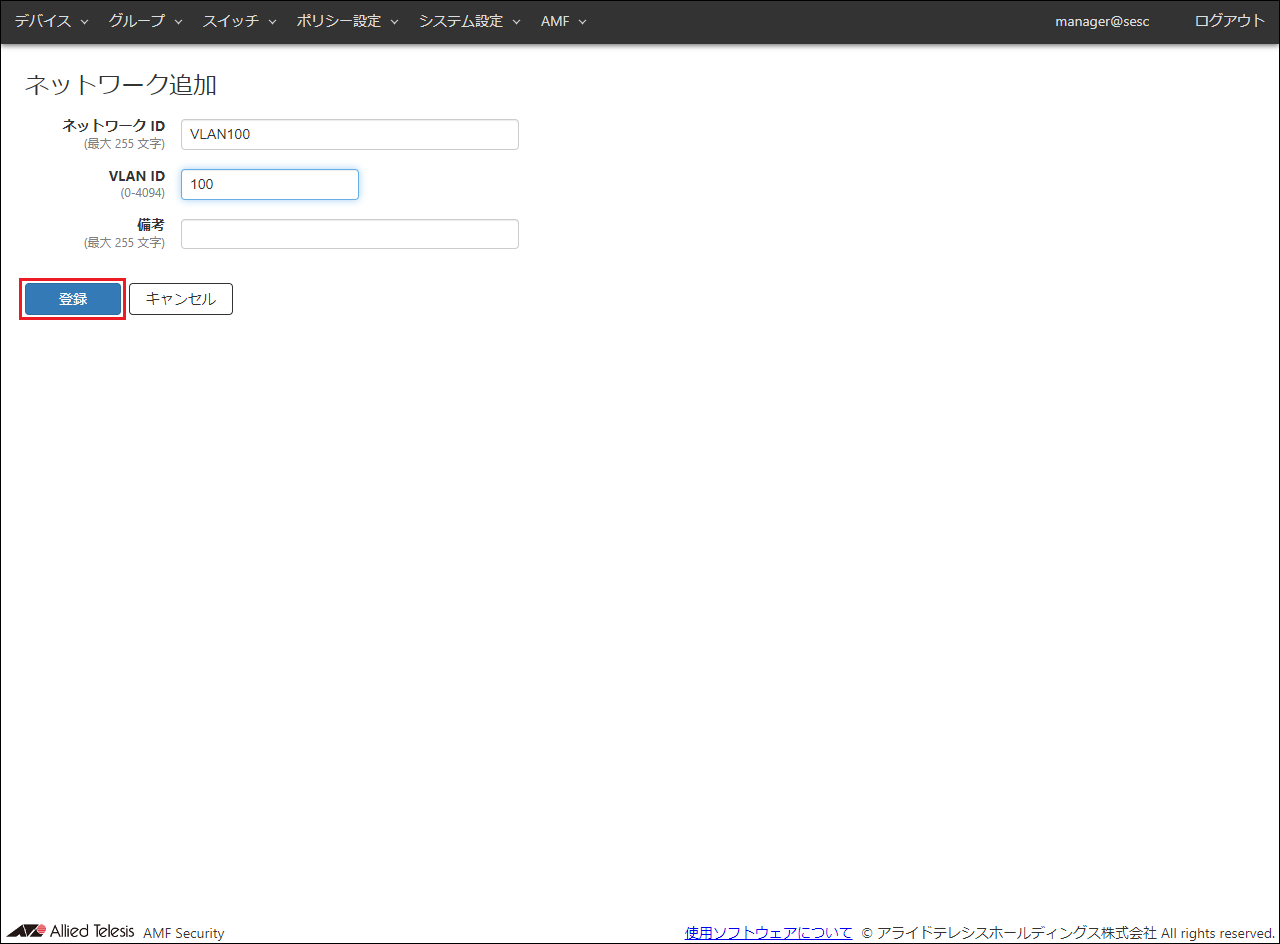

接続先のネットワークを登録します。ネットワークは、「ポリシー設定」/「ネットワーク一覧」画面で登録することができます。

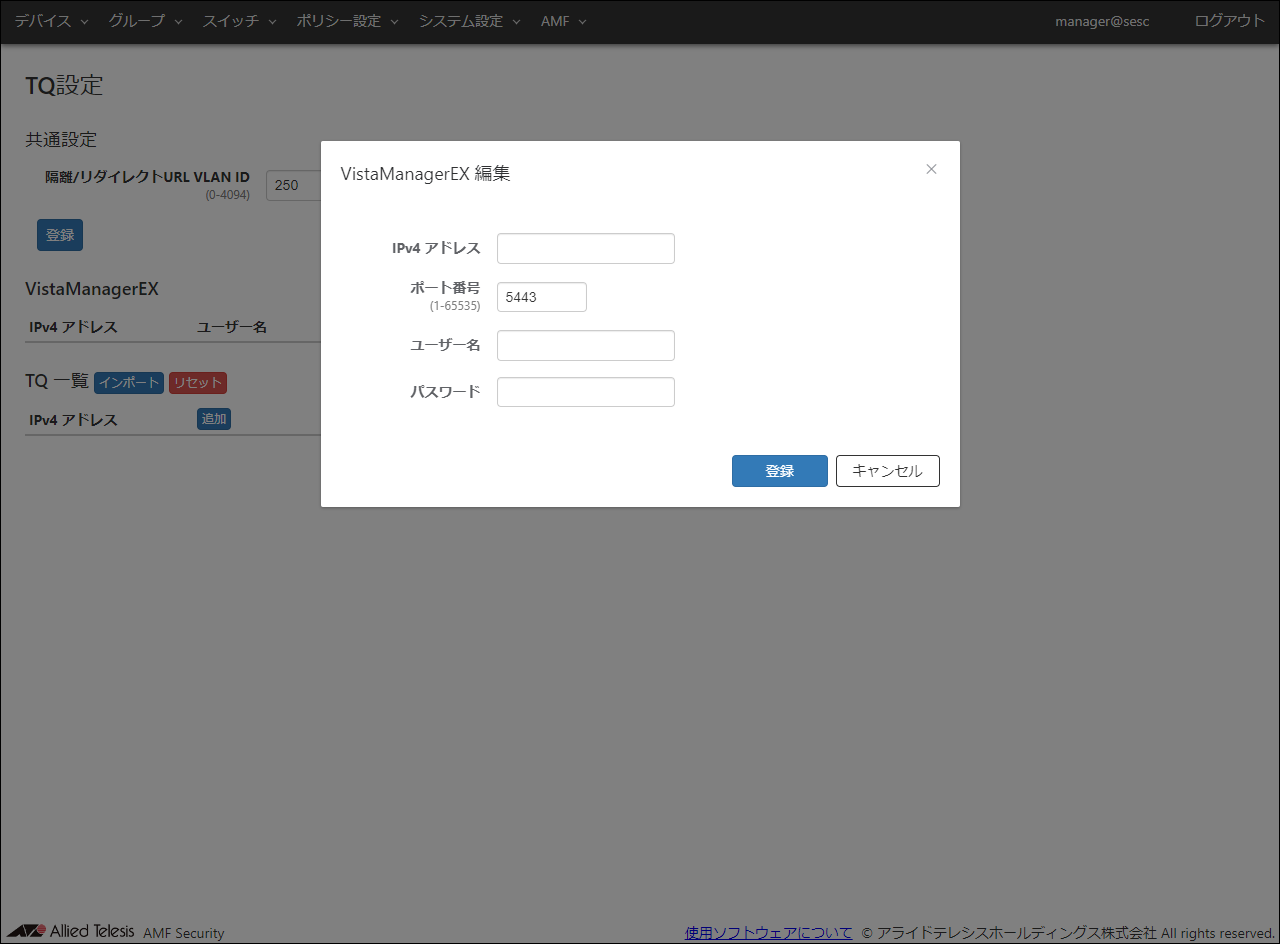

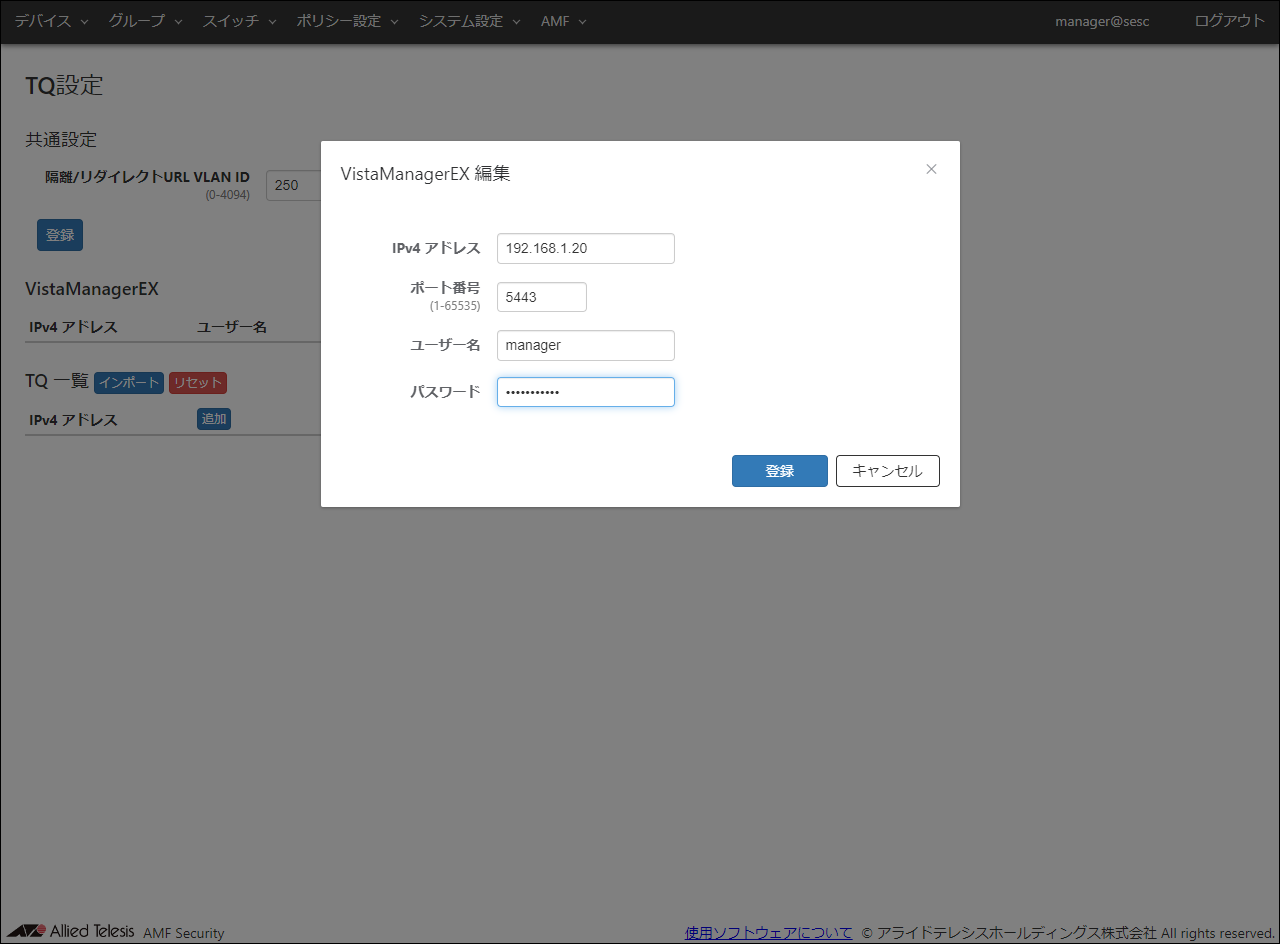

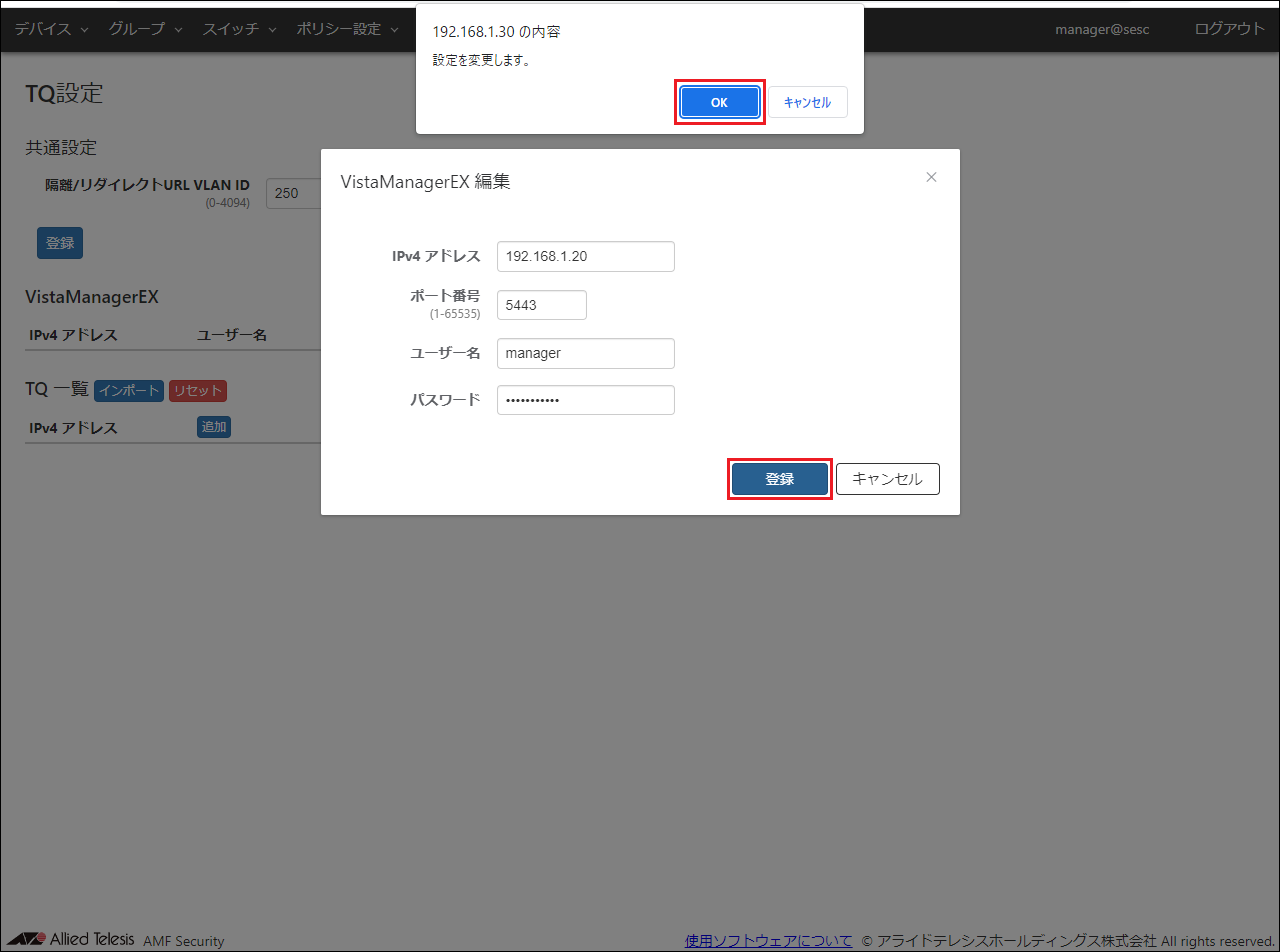

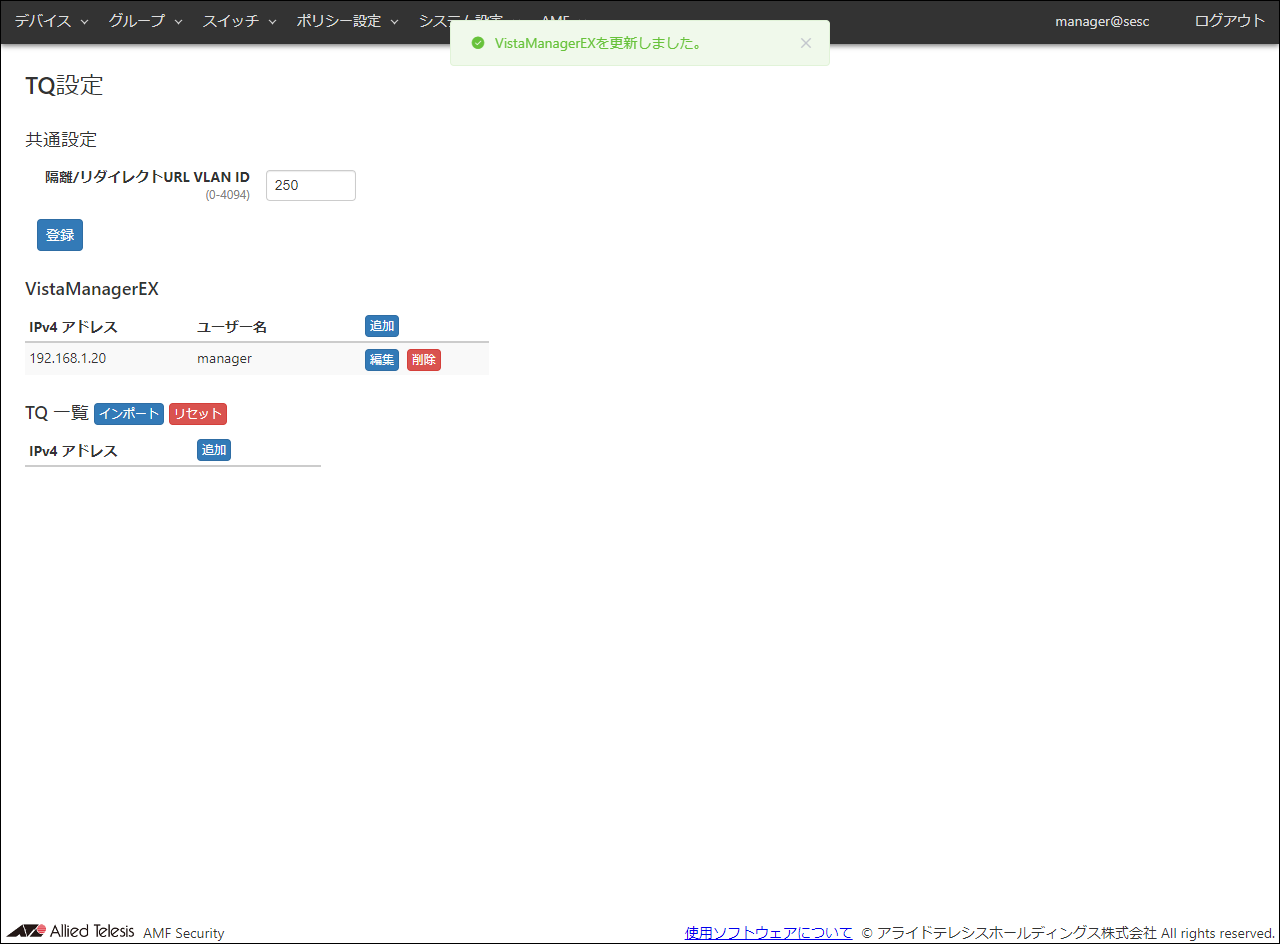

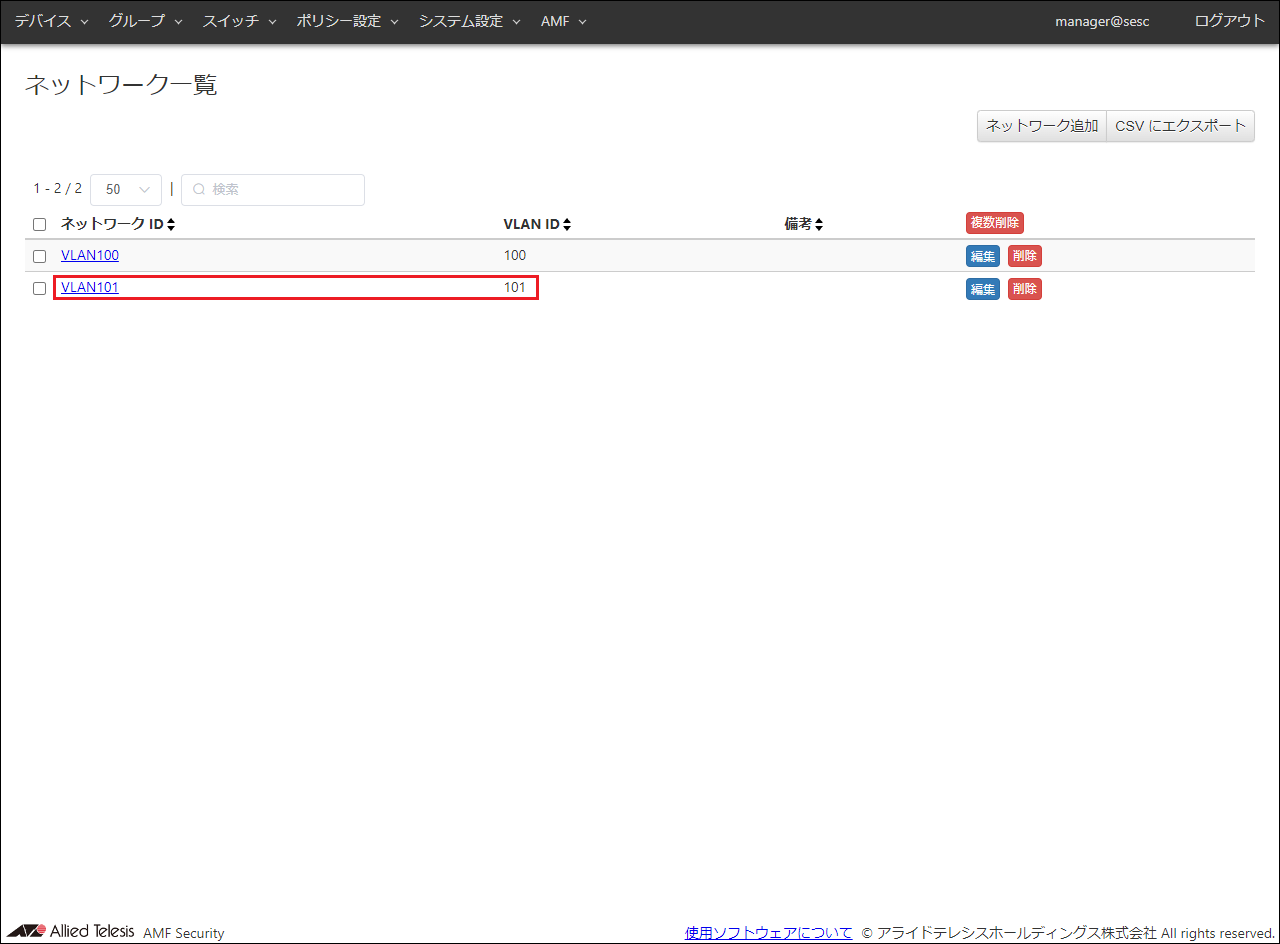

- 「ポリシー設定」/「ネットワーク一覧」画面に移動します。

- 「ポリシー設定」/「ネットワーク一覧」画面の右上の「ネットワーク追加」ボタンをクリックし、「ポリシー設定」/「ネットワーク追加」画面に移動します。

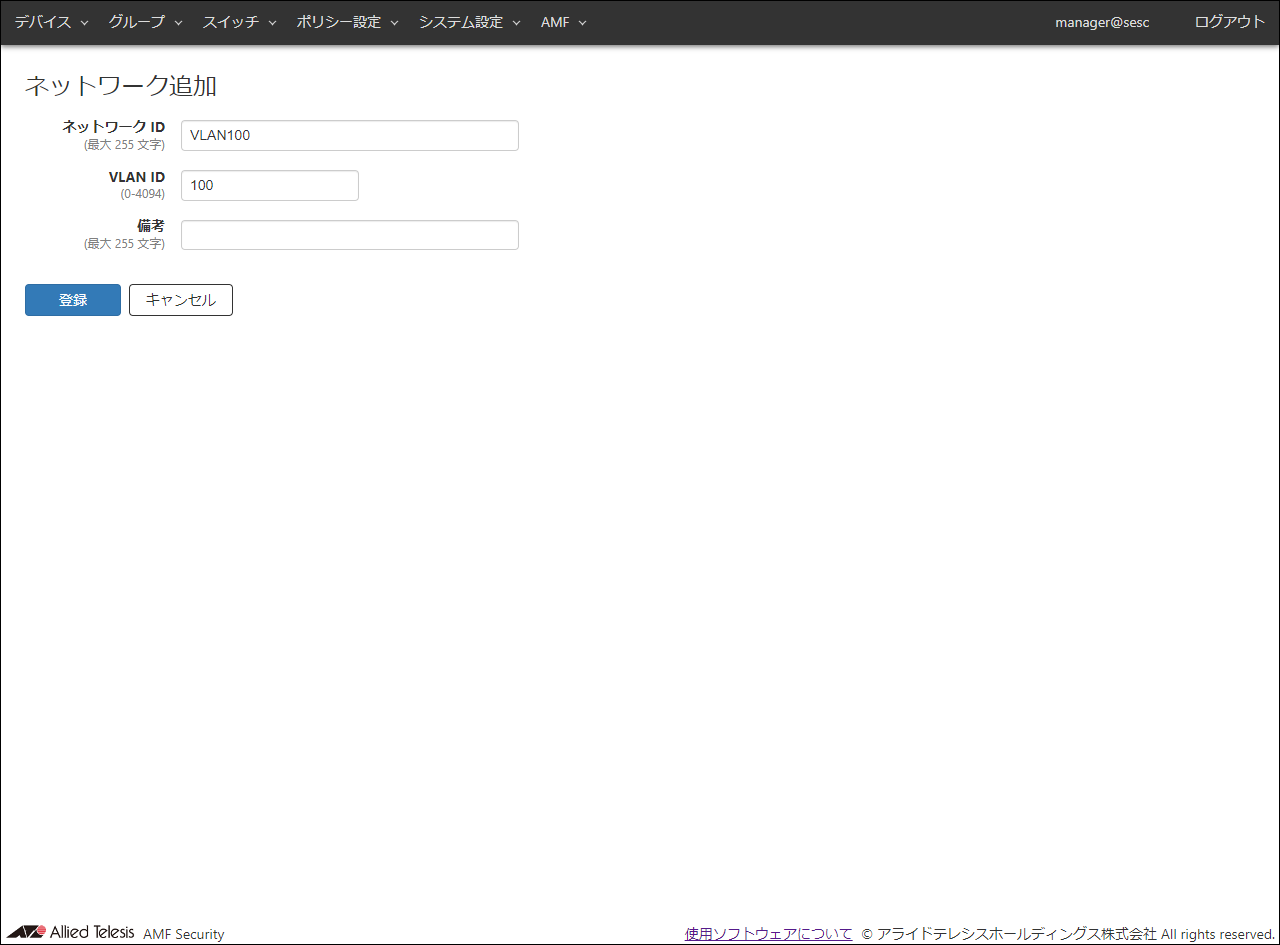

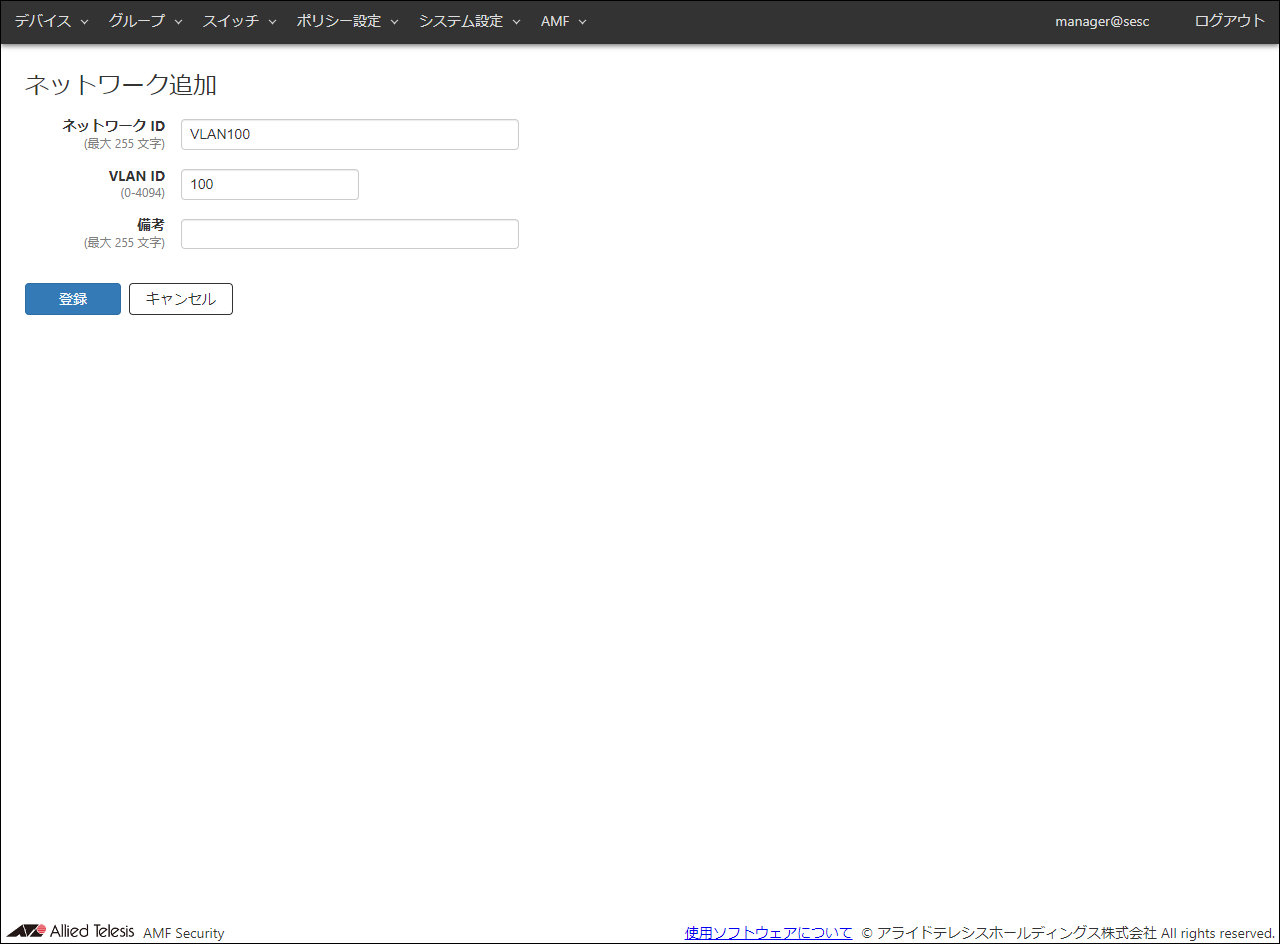

- 登録するネットワークの情報を入力します。

ここでは、次の情報を入力します。

表 6:設定データ

| 項目名

|

設定する情報

|

| ネットワーク ID

|

VLAN100

|

| VLAN ID

|

100

|

| 備考

|

なし(空欄)

|

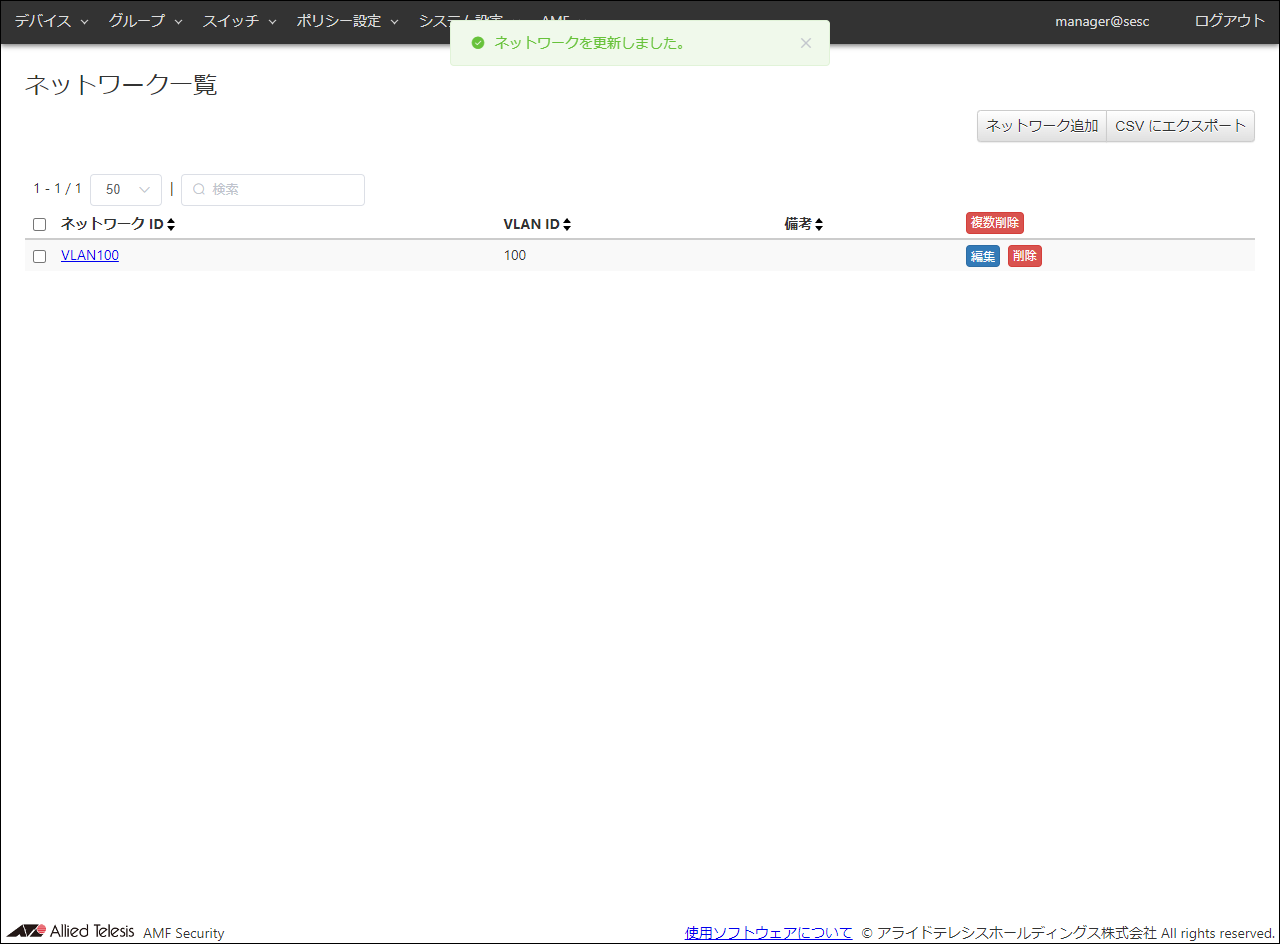

- 「登録」ボタンをクリックします。

ネットワークが登録されると、追加した情報が「ポリシー設定」/「ネットワーク一覧」画面に表示されます。

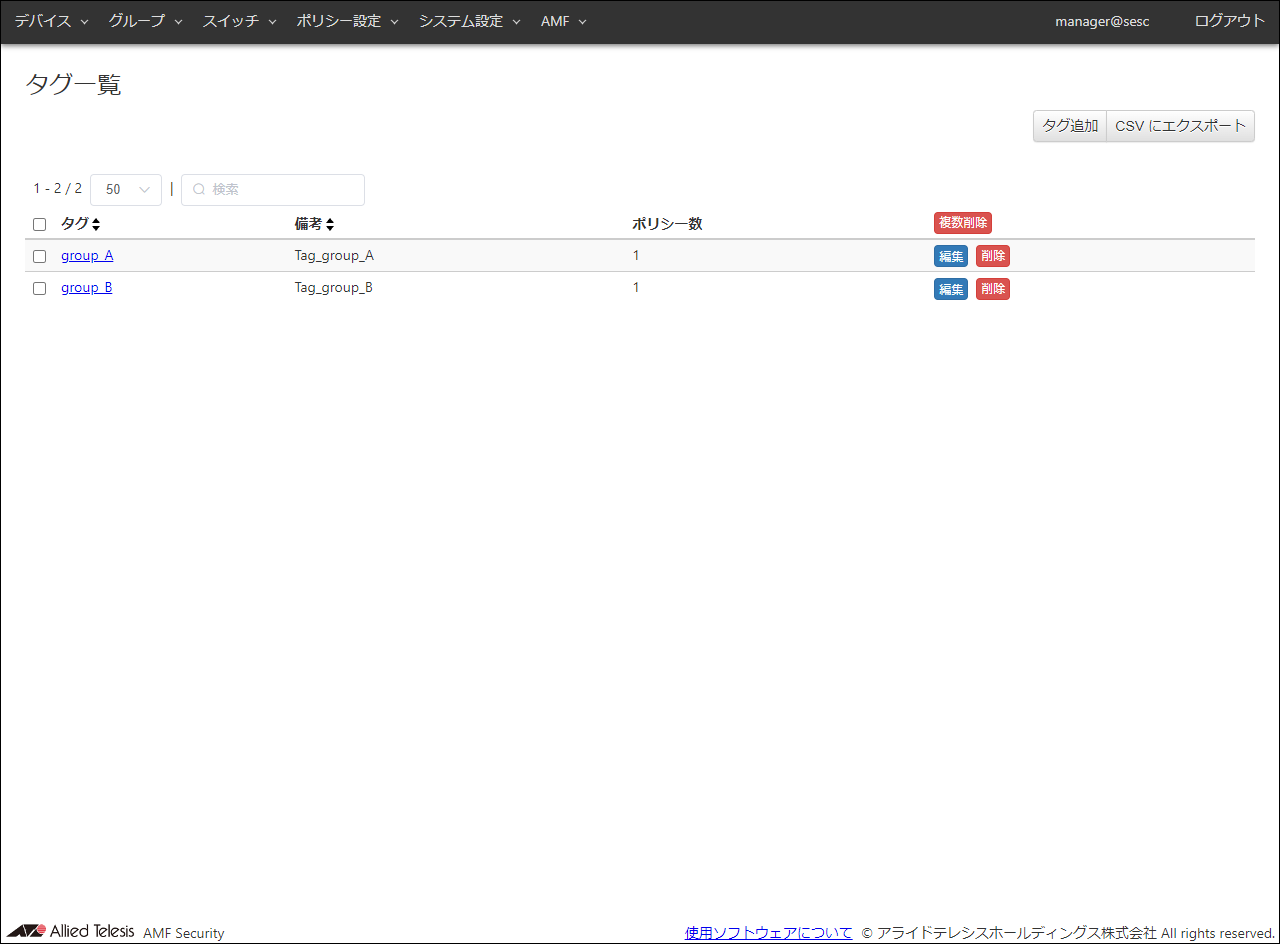

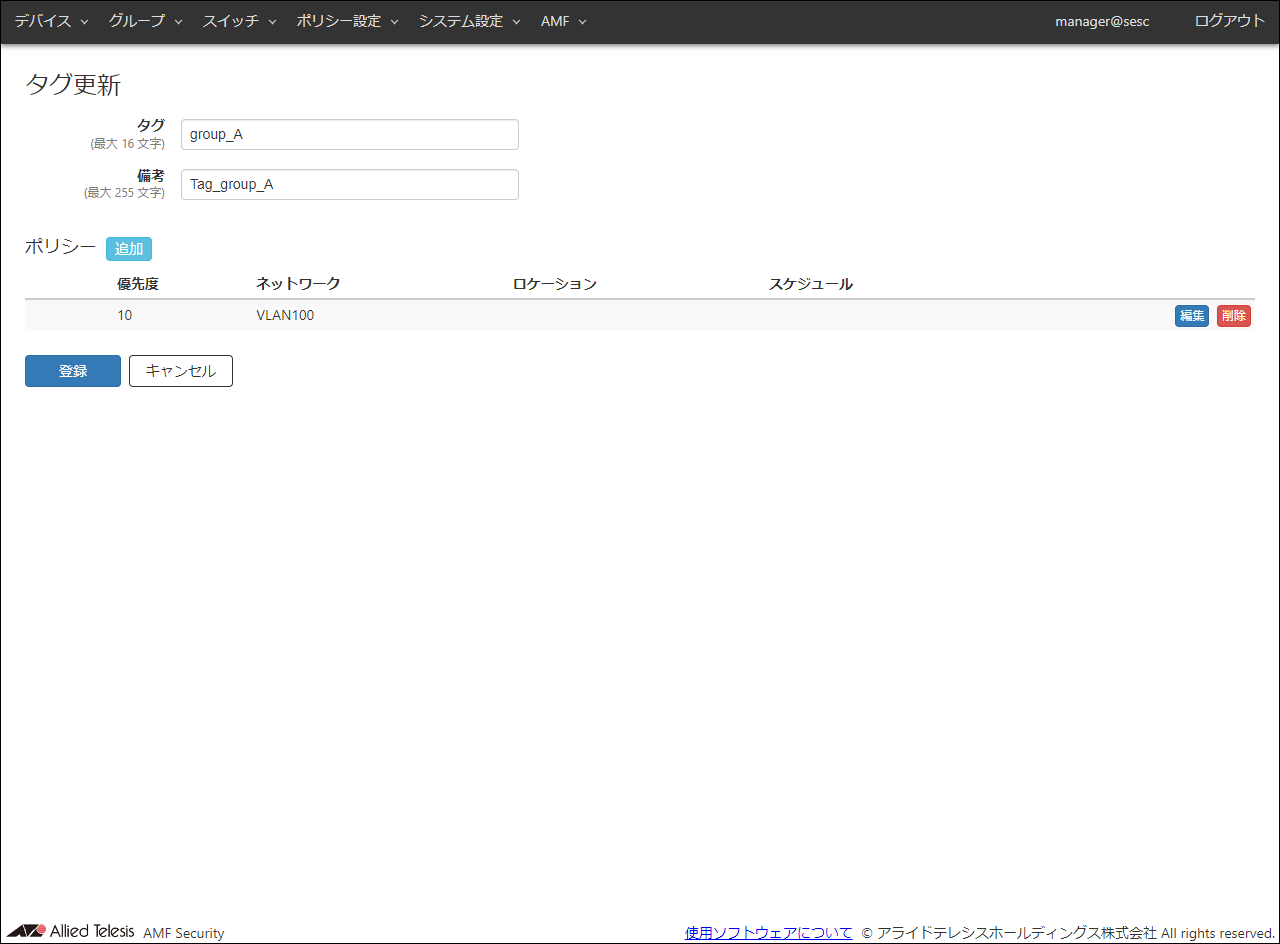

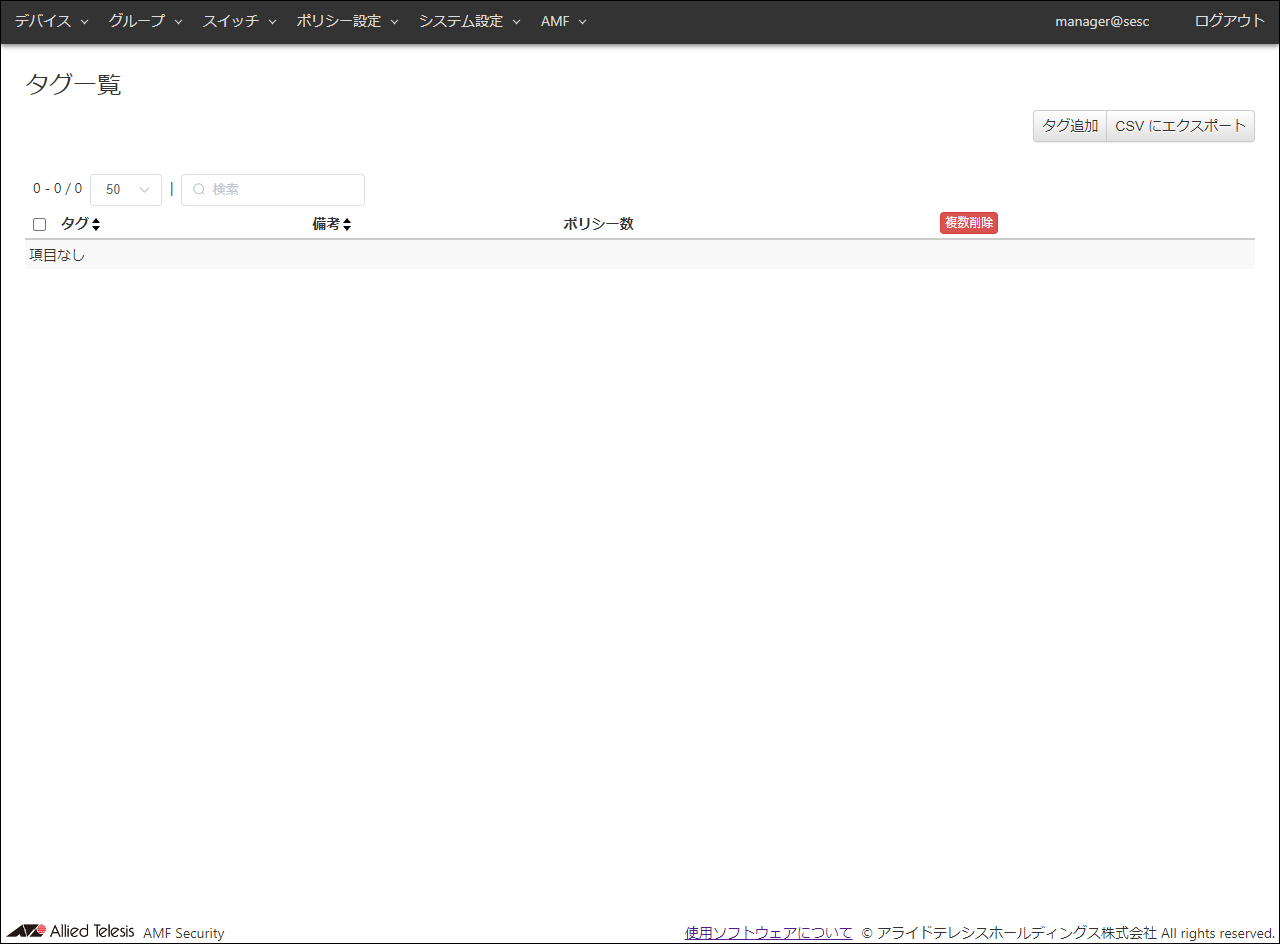

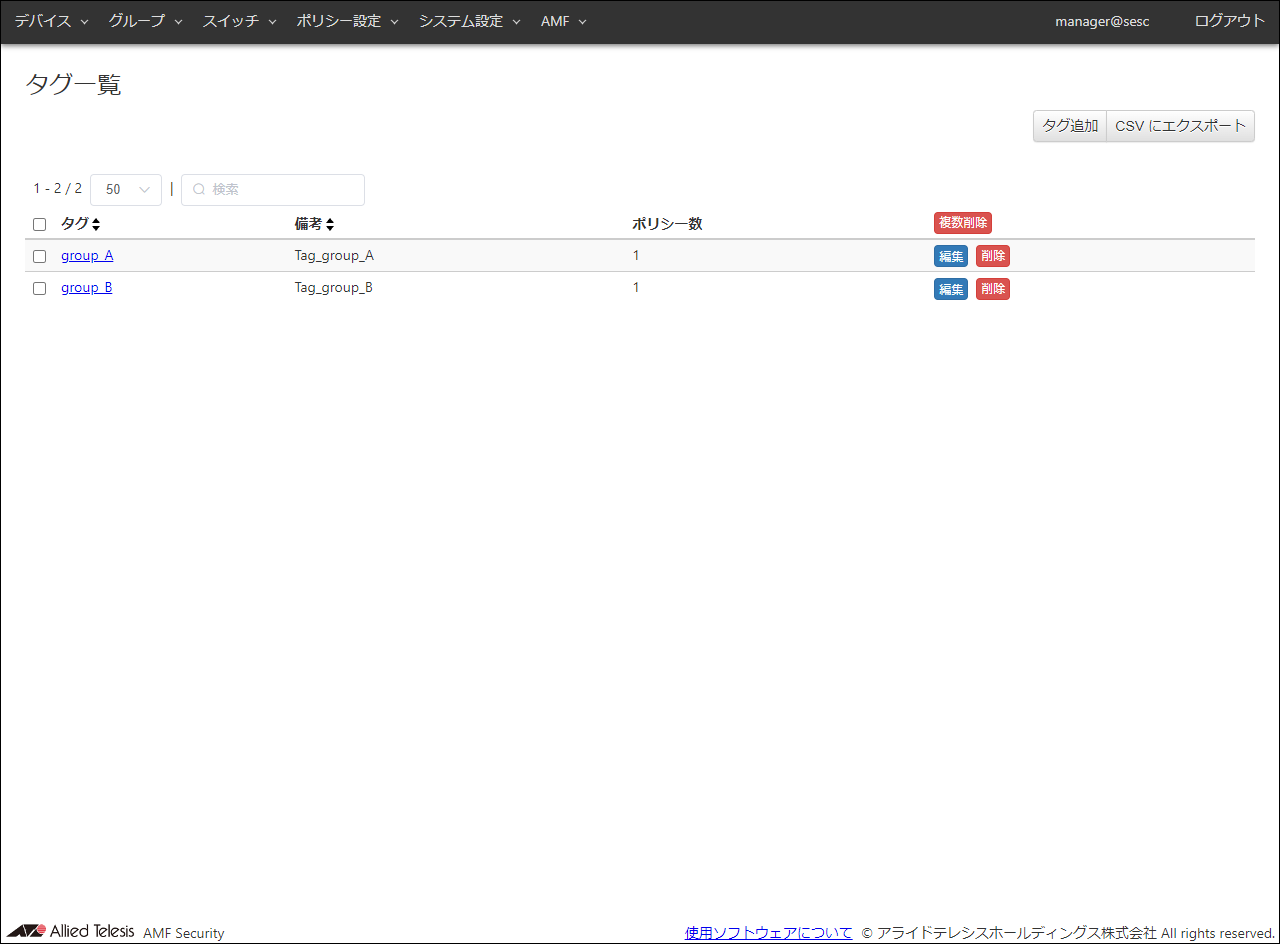

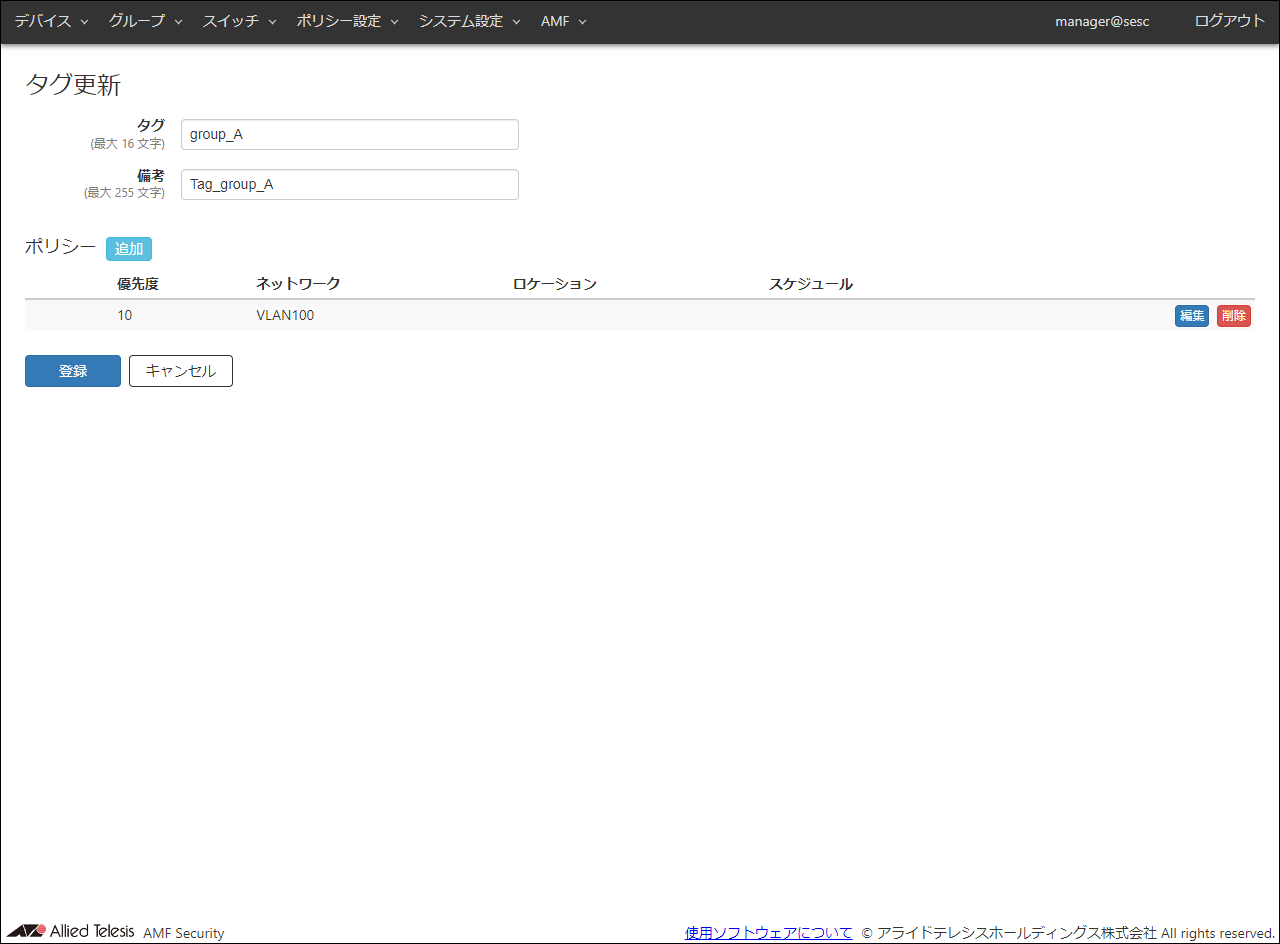

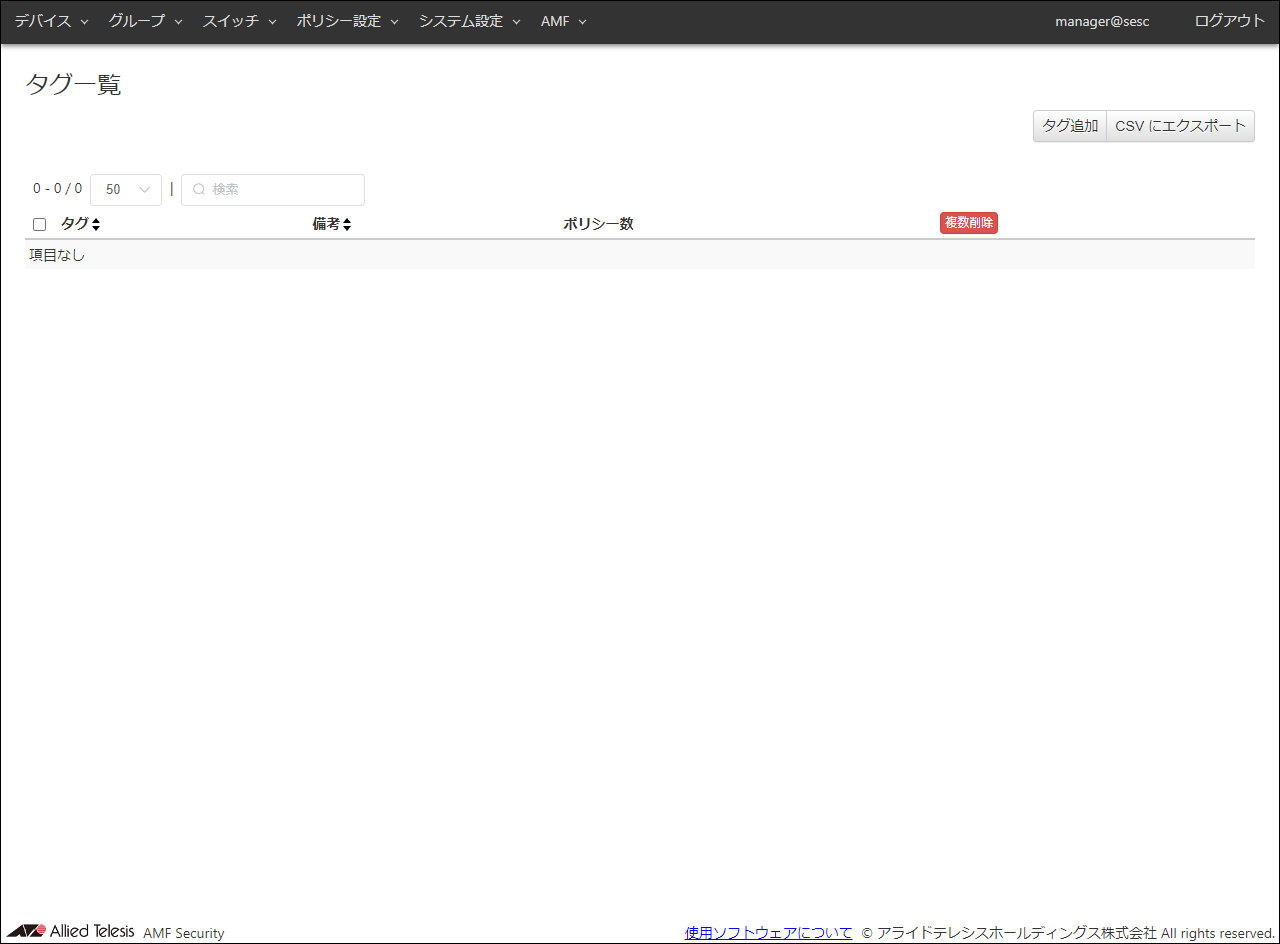

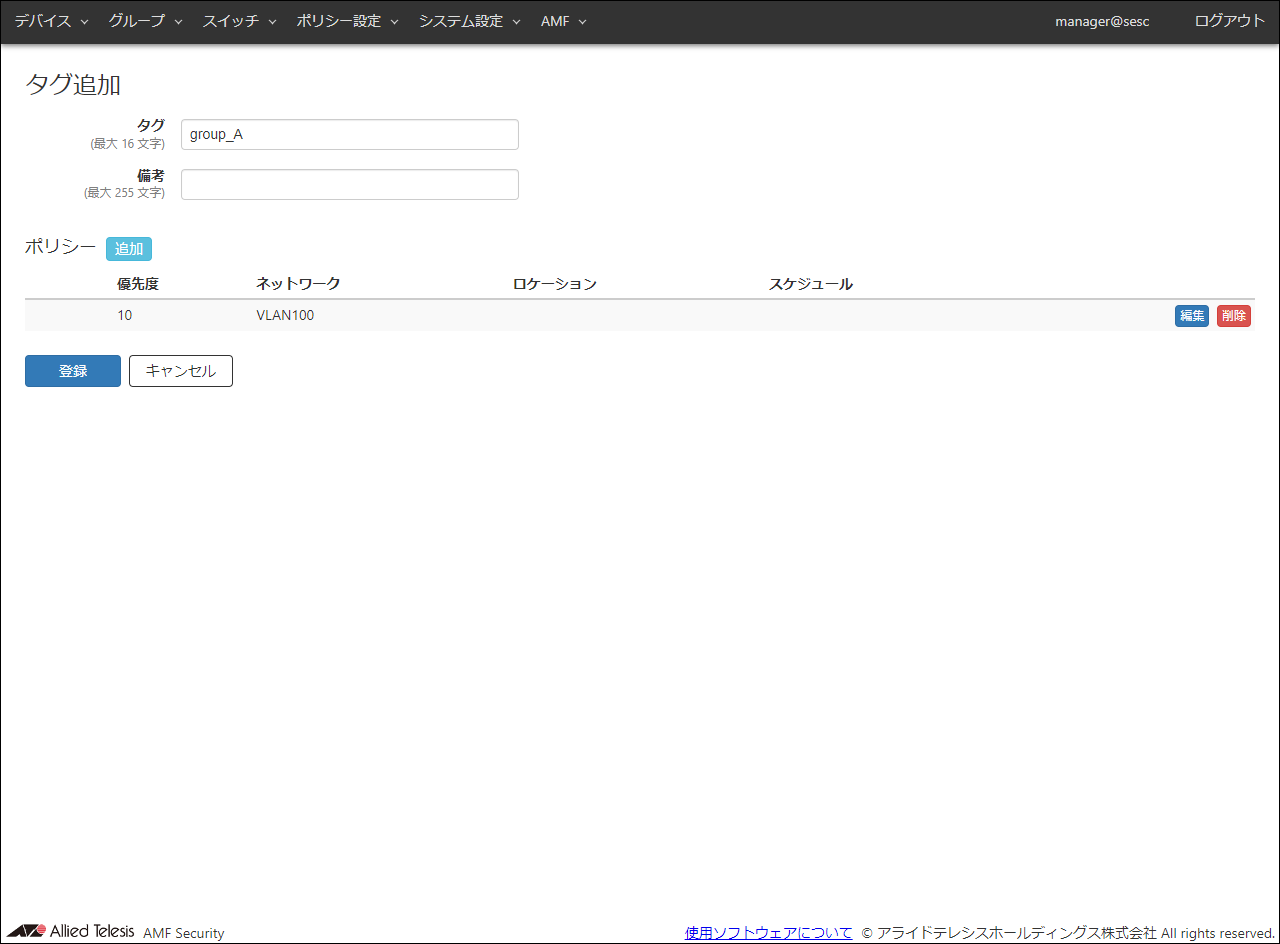

タグの登録

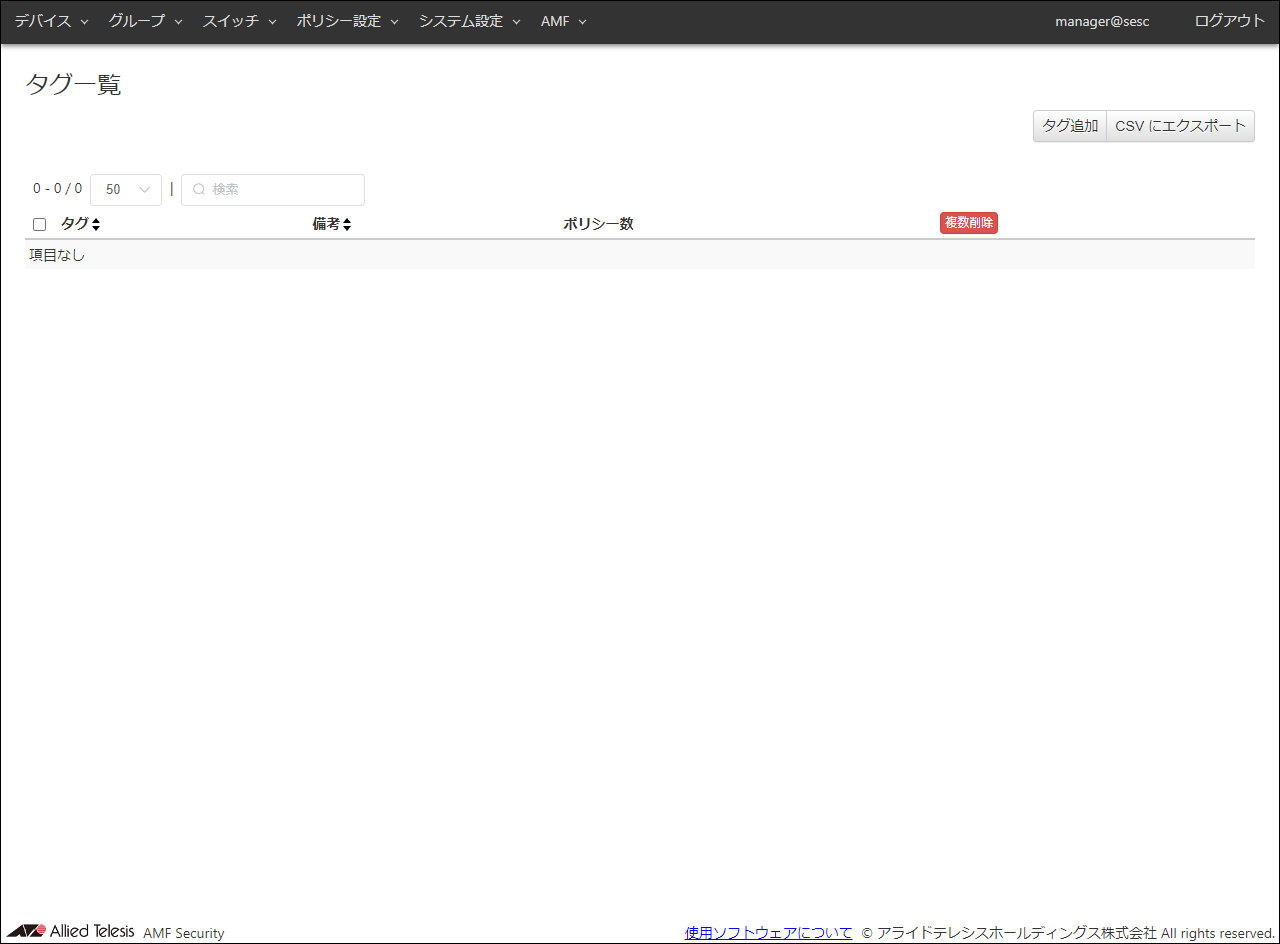

設定したポリシーに基づき、タグを登録します。タグは、「グループ」/「タグ一覧」画面で登録することができます。

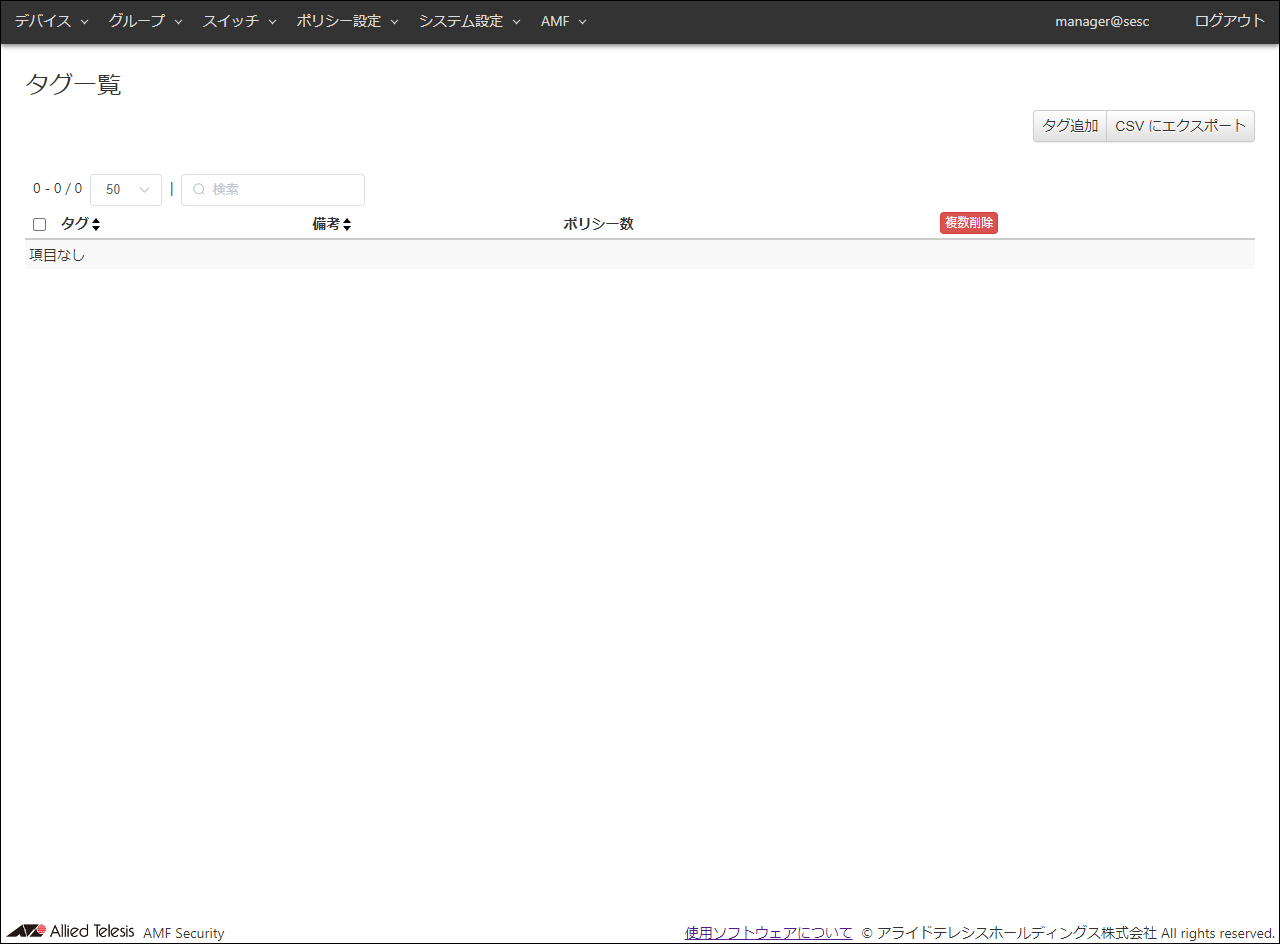

- 「グループ」/「タグ一覧」画面に移動します。

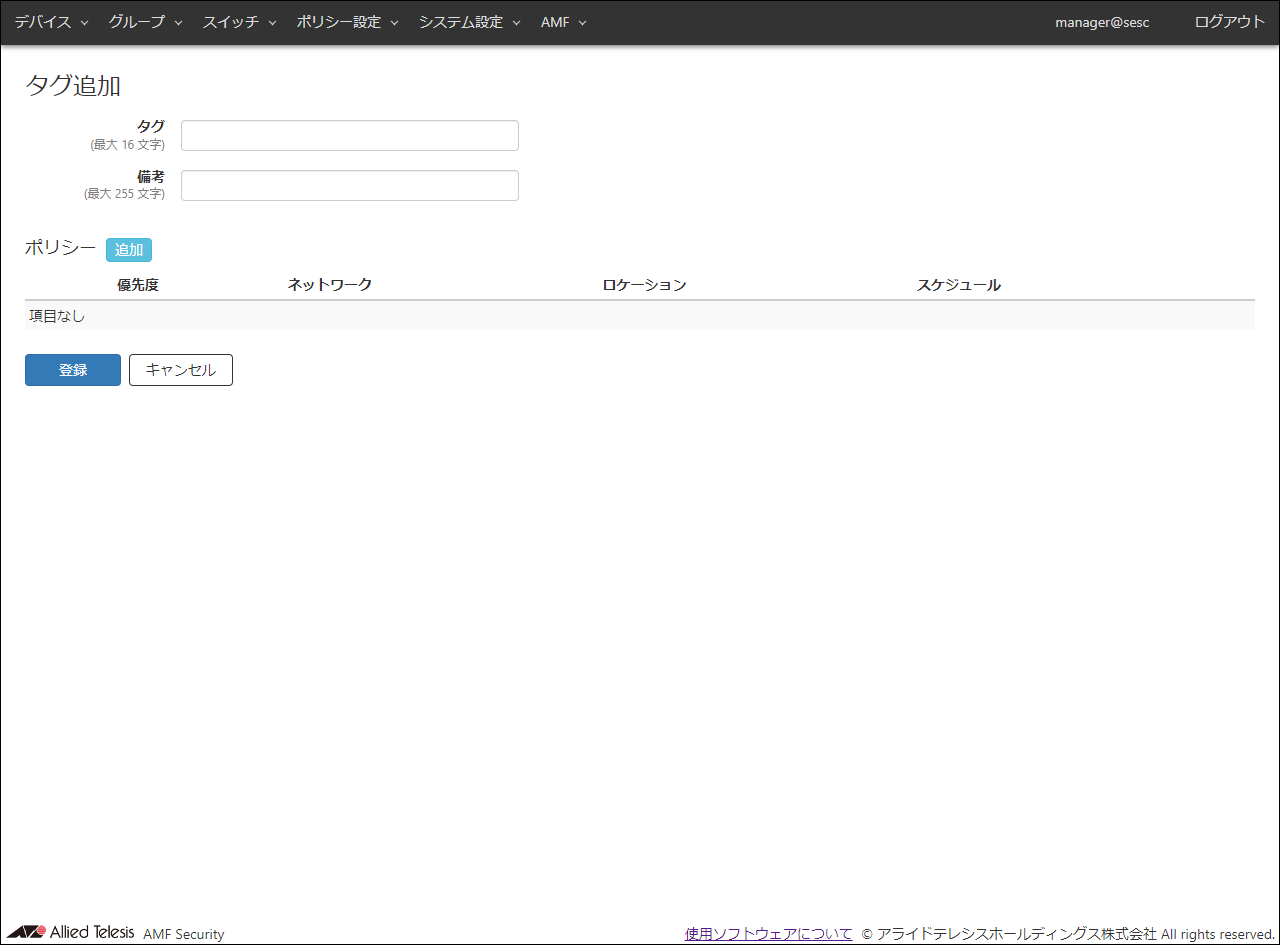

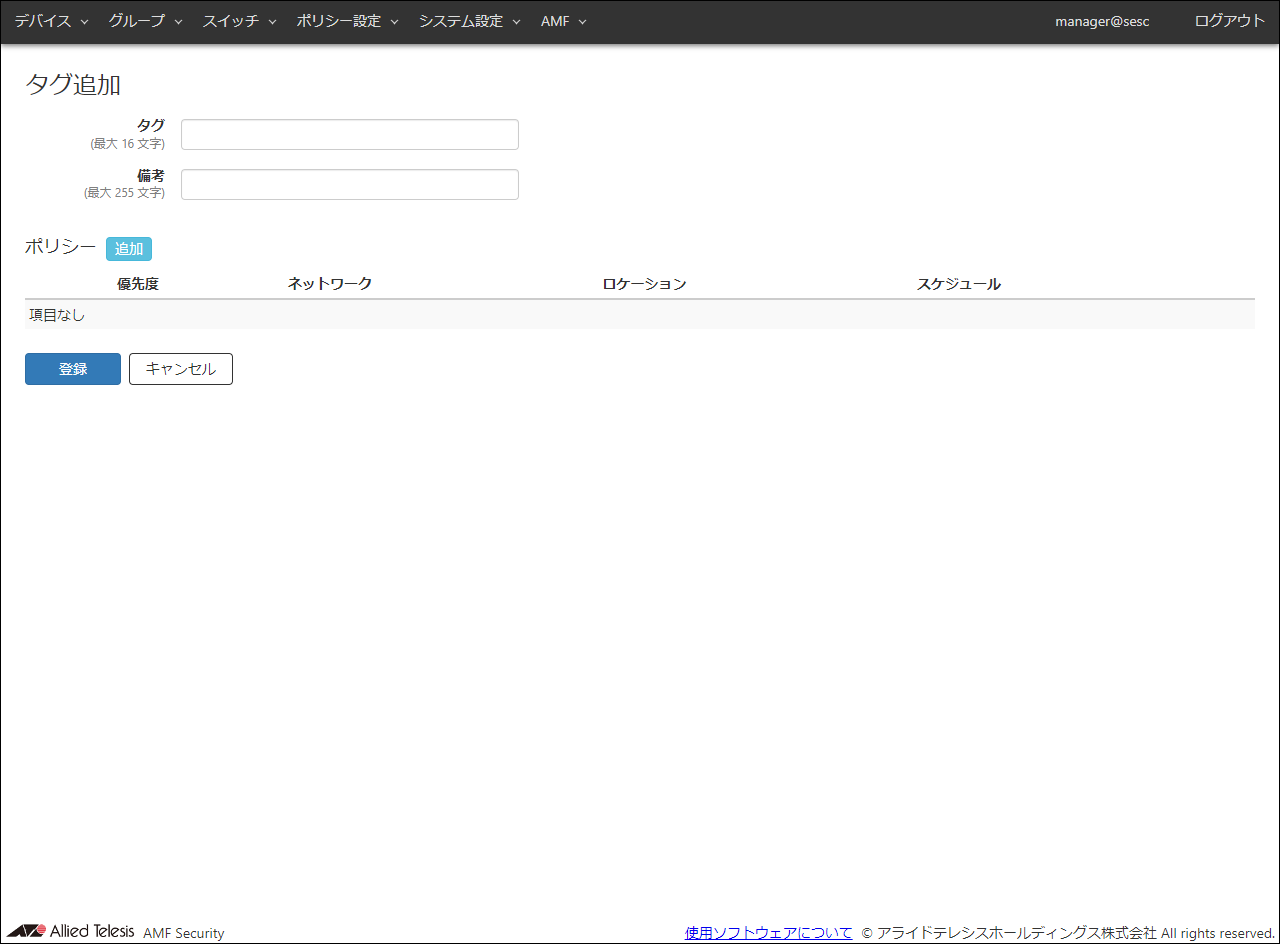

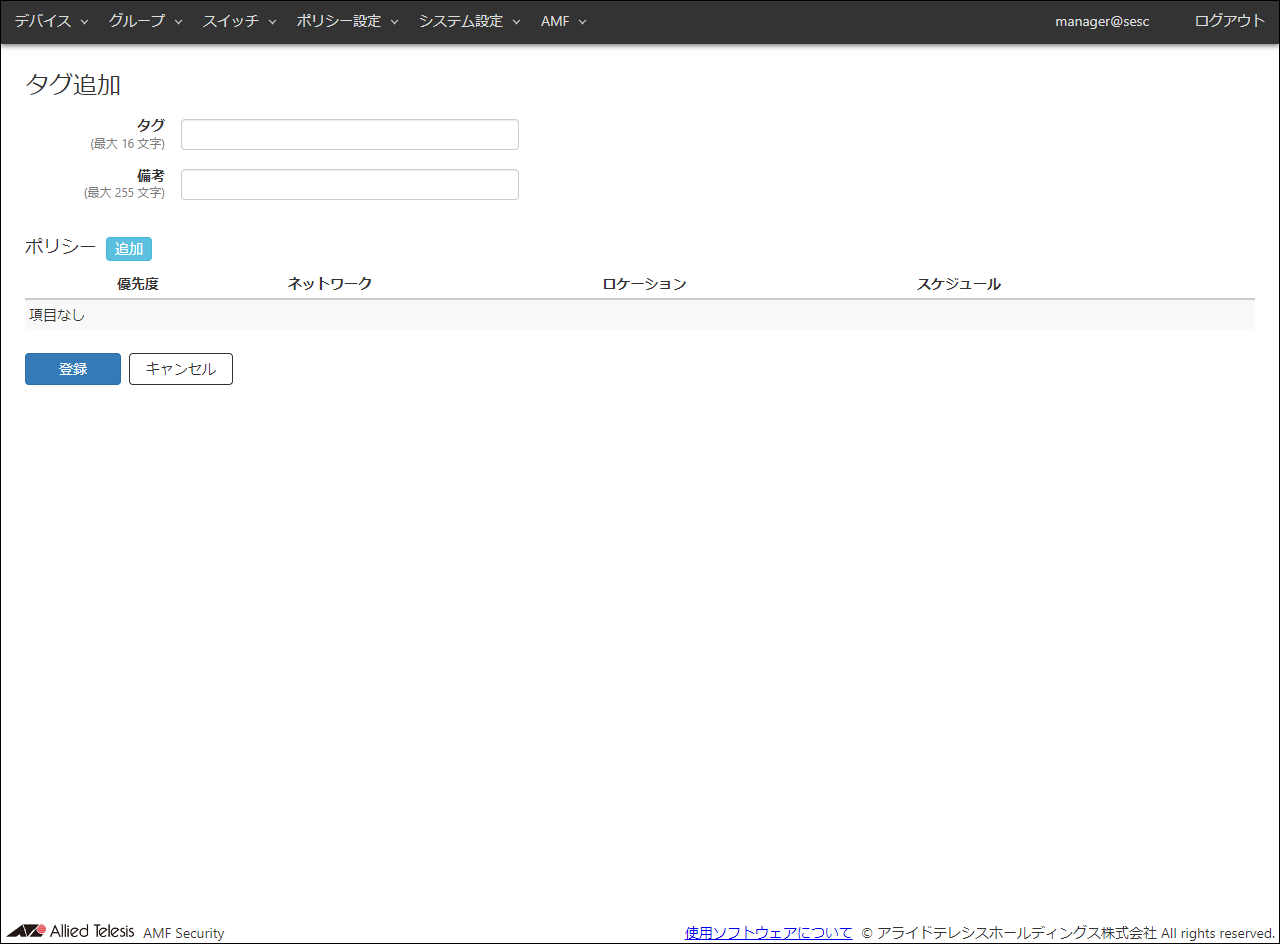

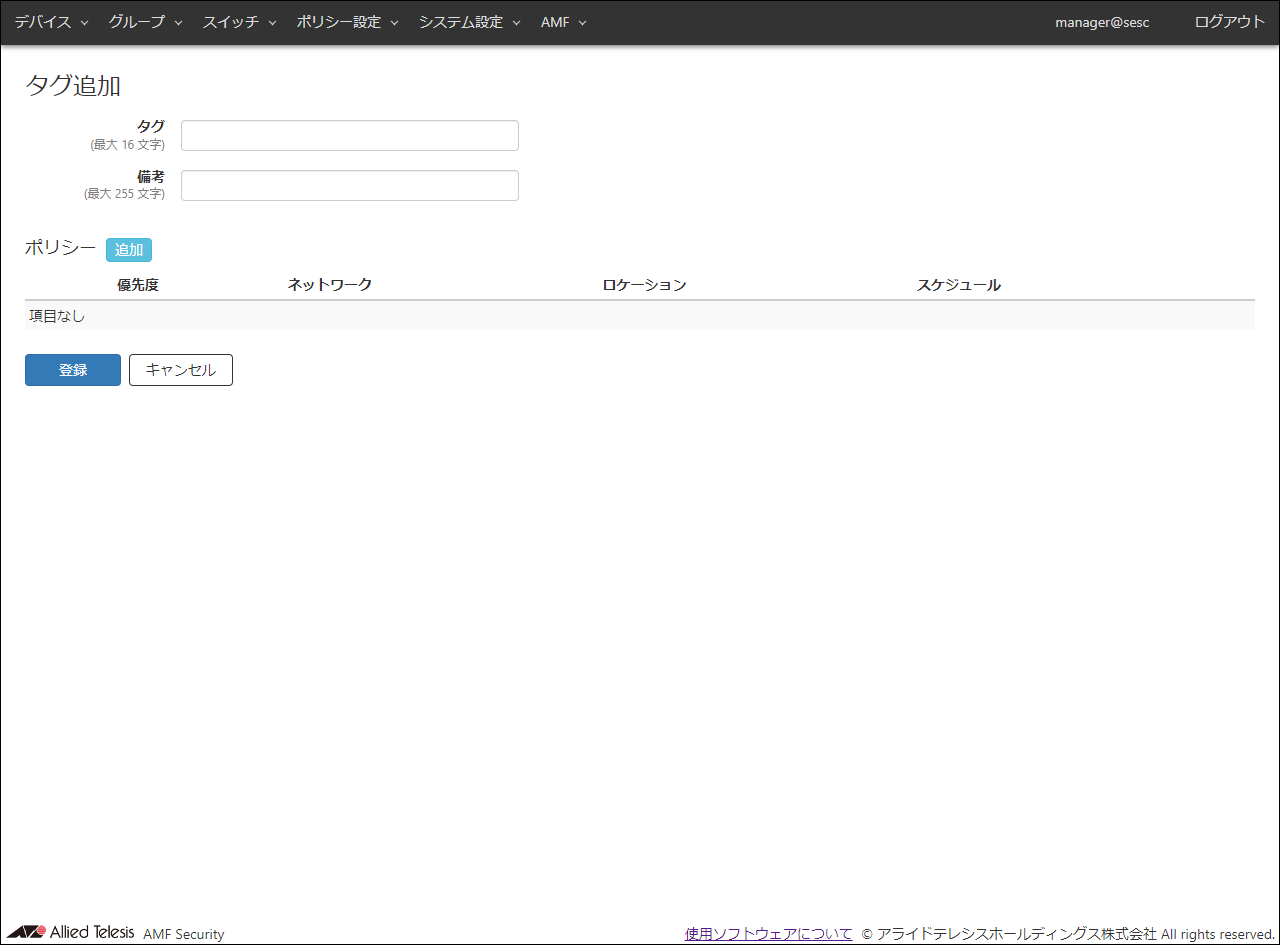

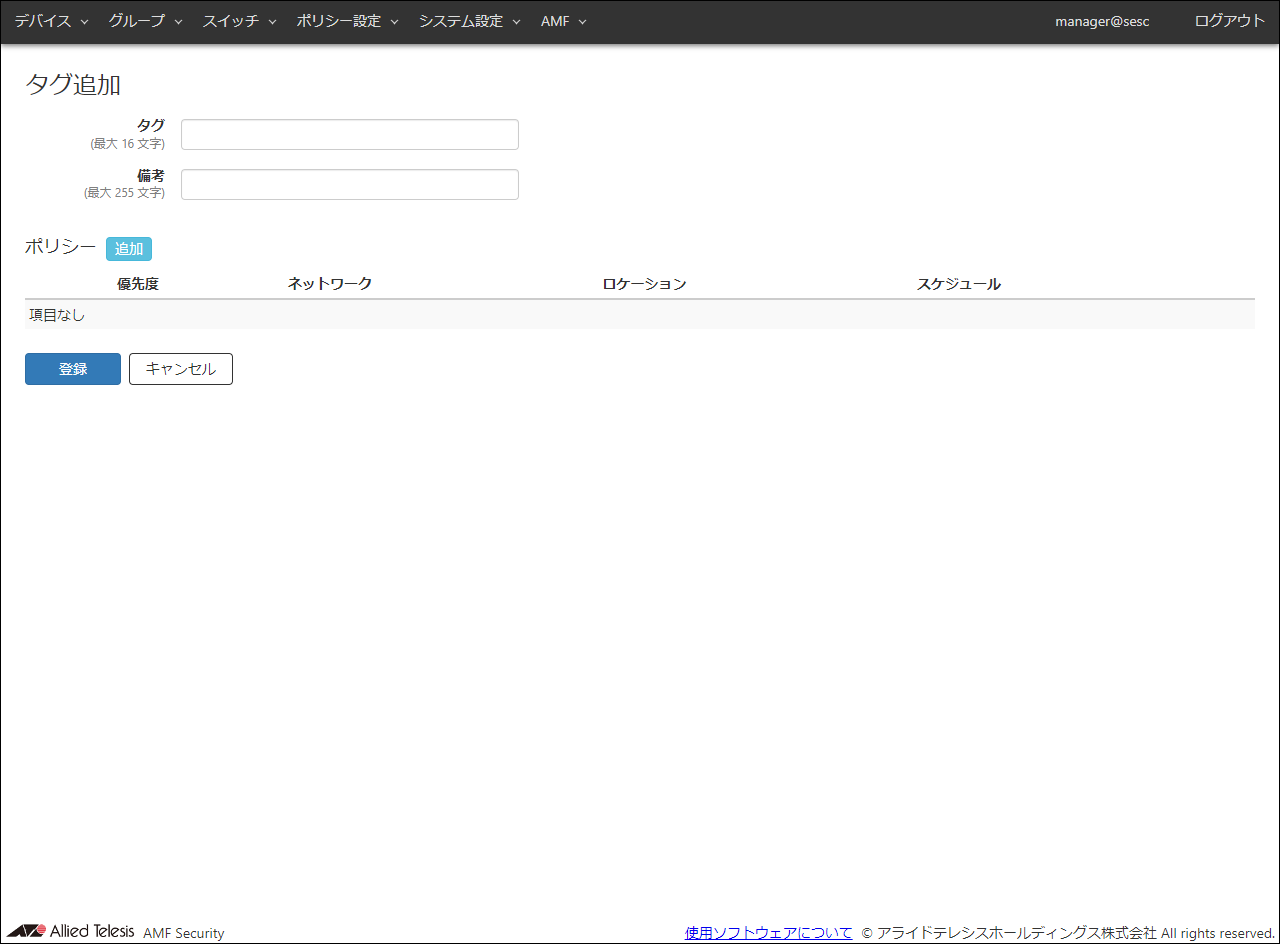

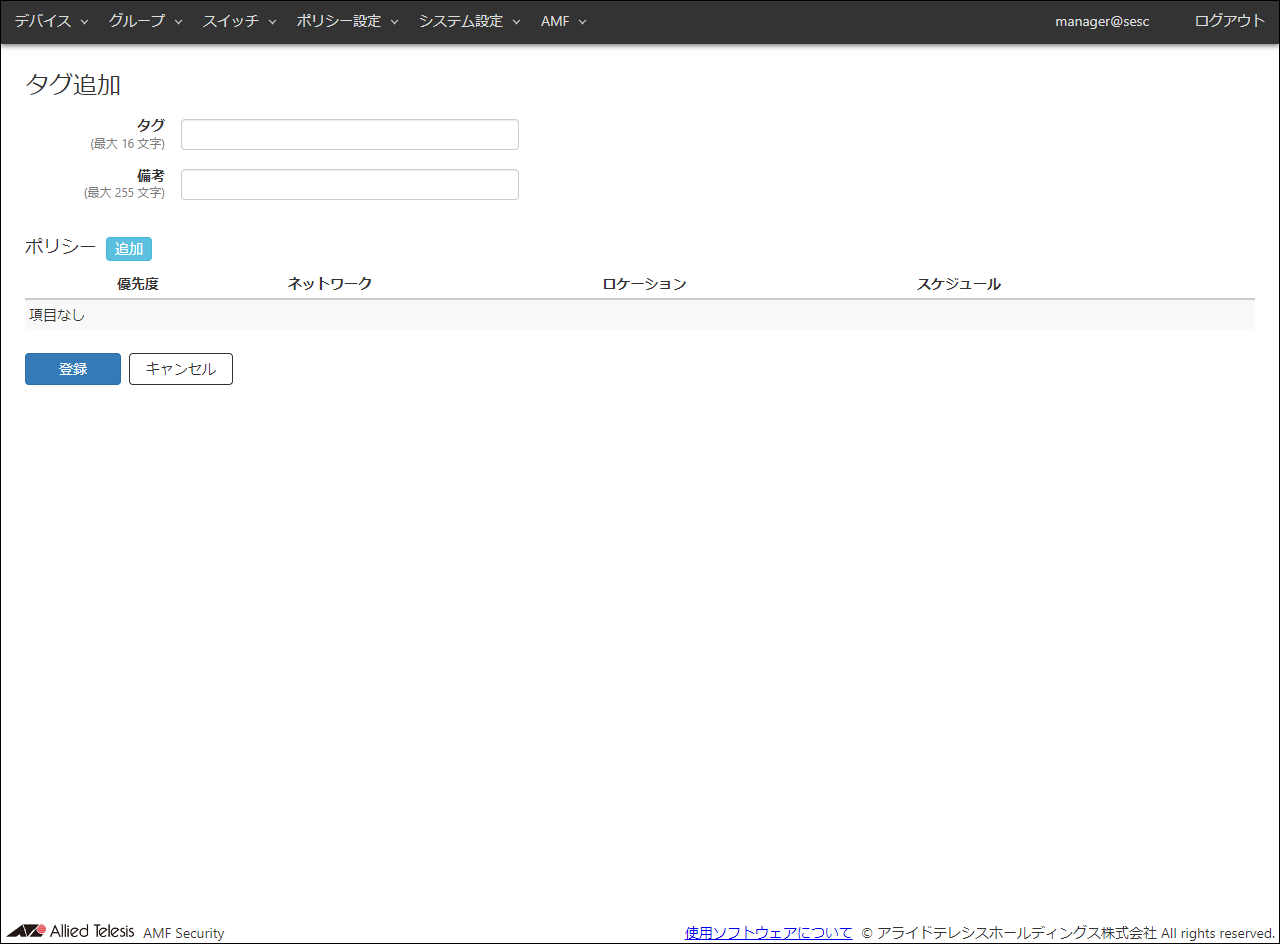

- 画面右上の「タグ追加」ボタンをクリックし、「グループ」/「タグ追加」画面に移動します。

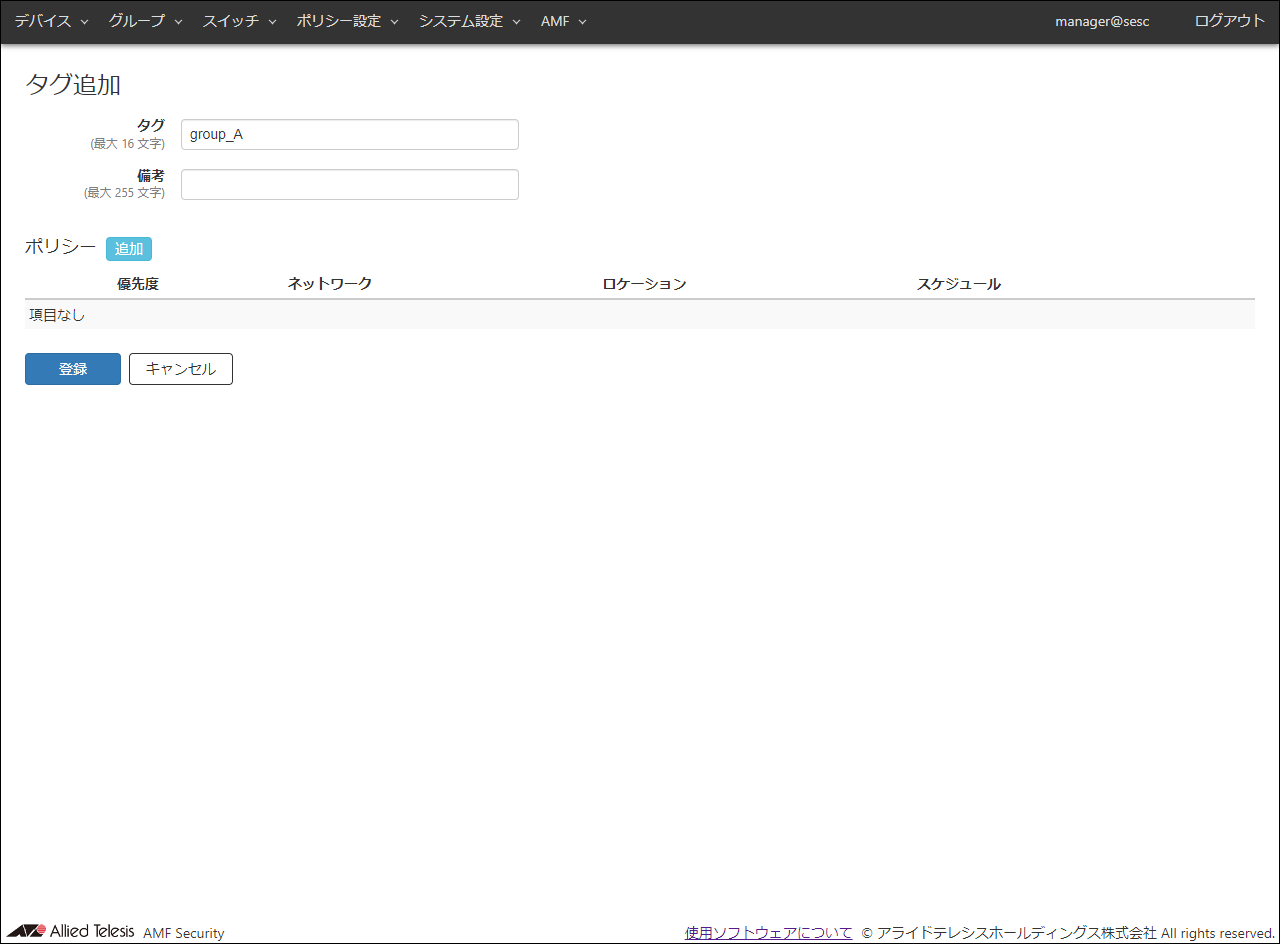

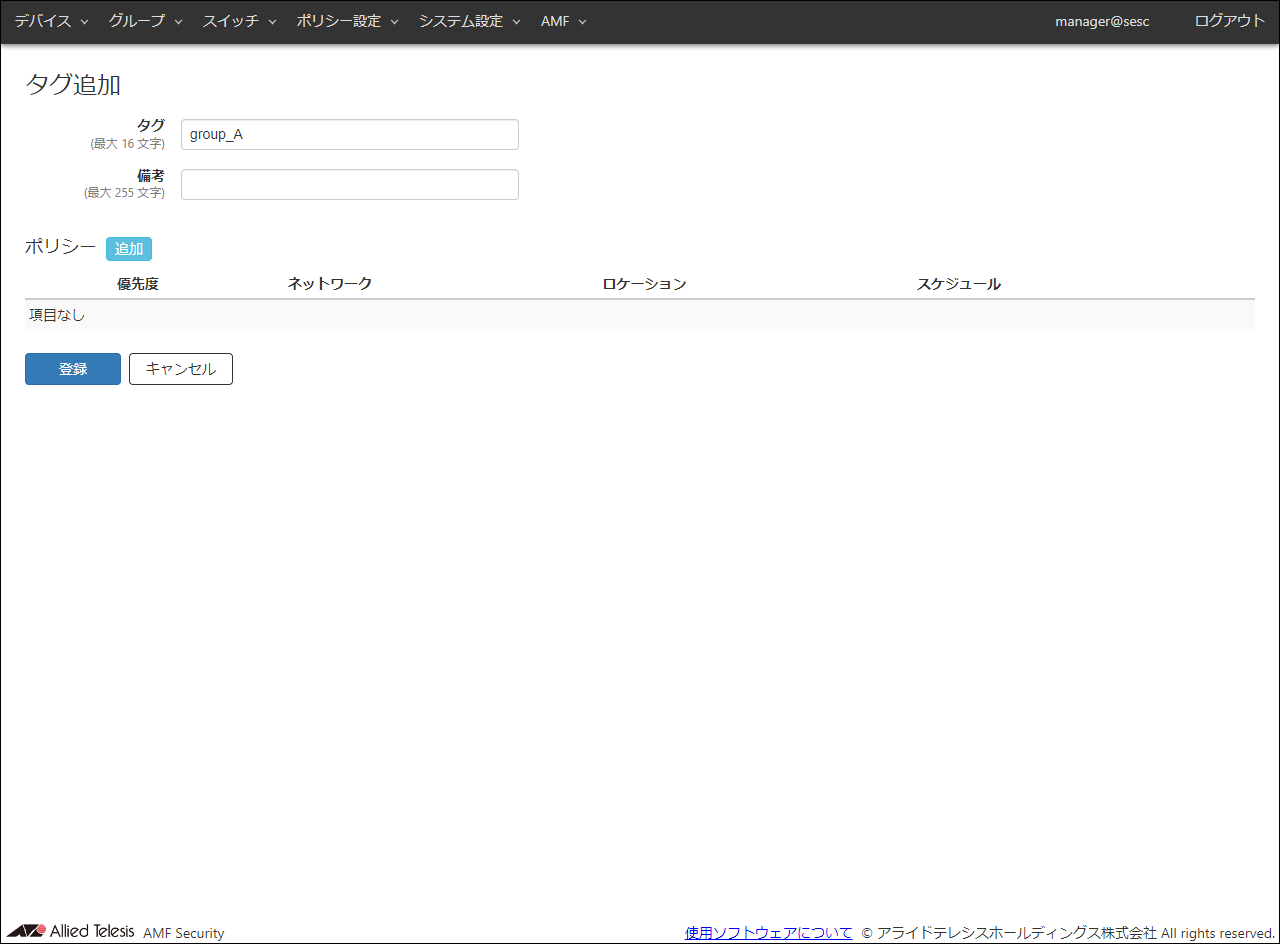

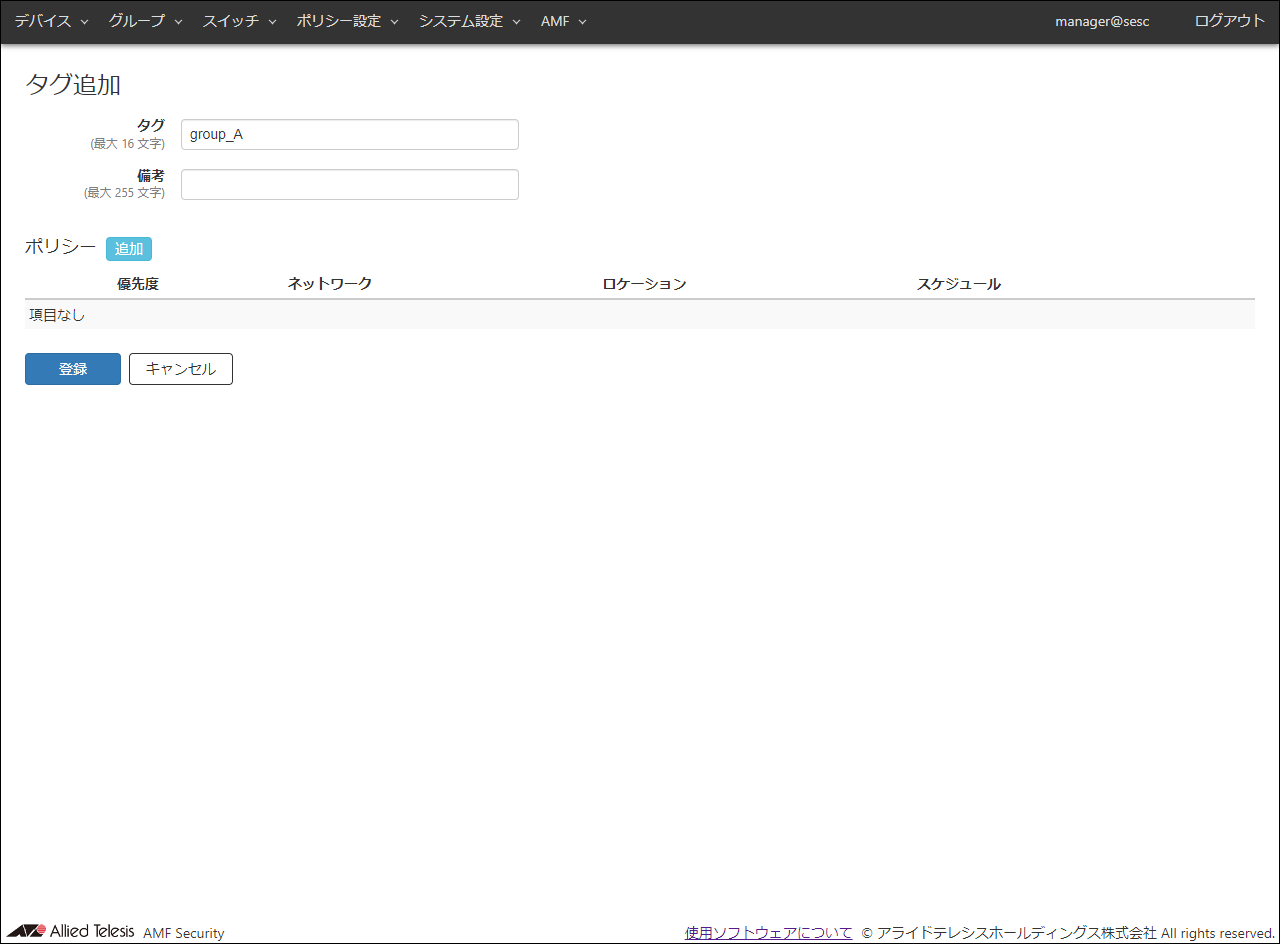

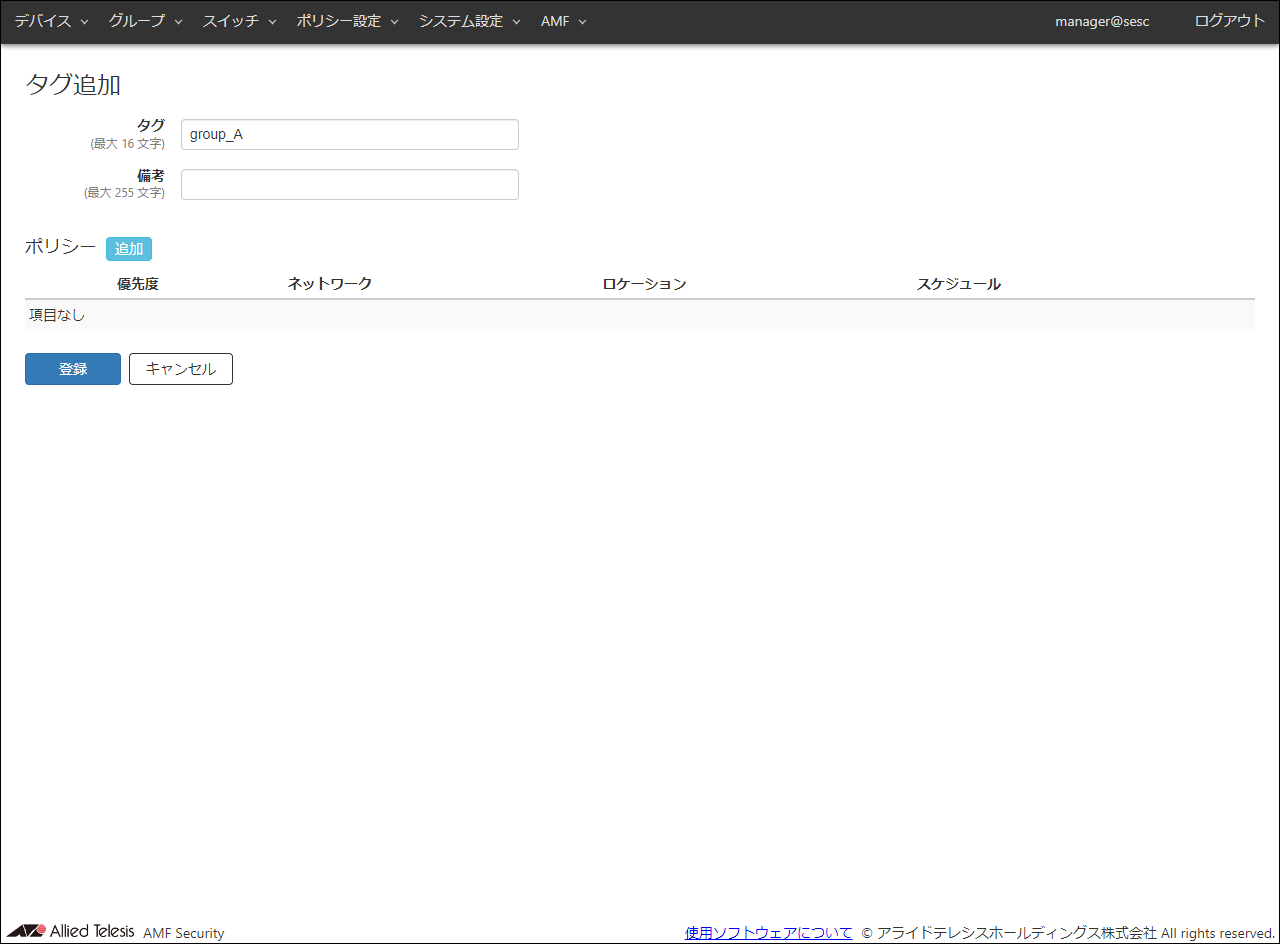

- 登録するタグの情報を入力します。

ここでは、次の情報を入力します。

表 7:設定データ

| 項目名

|

設定する情報

|

| タグ

|

group_A

|

| 備考

|

なし(空欄)

|

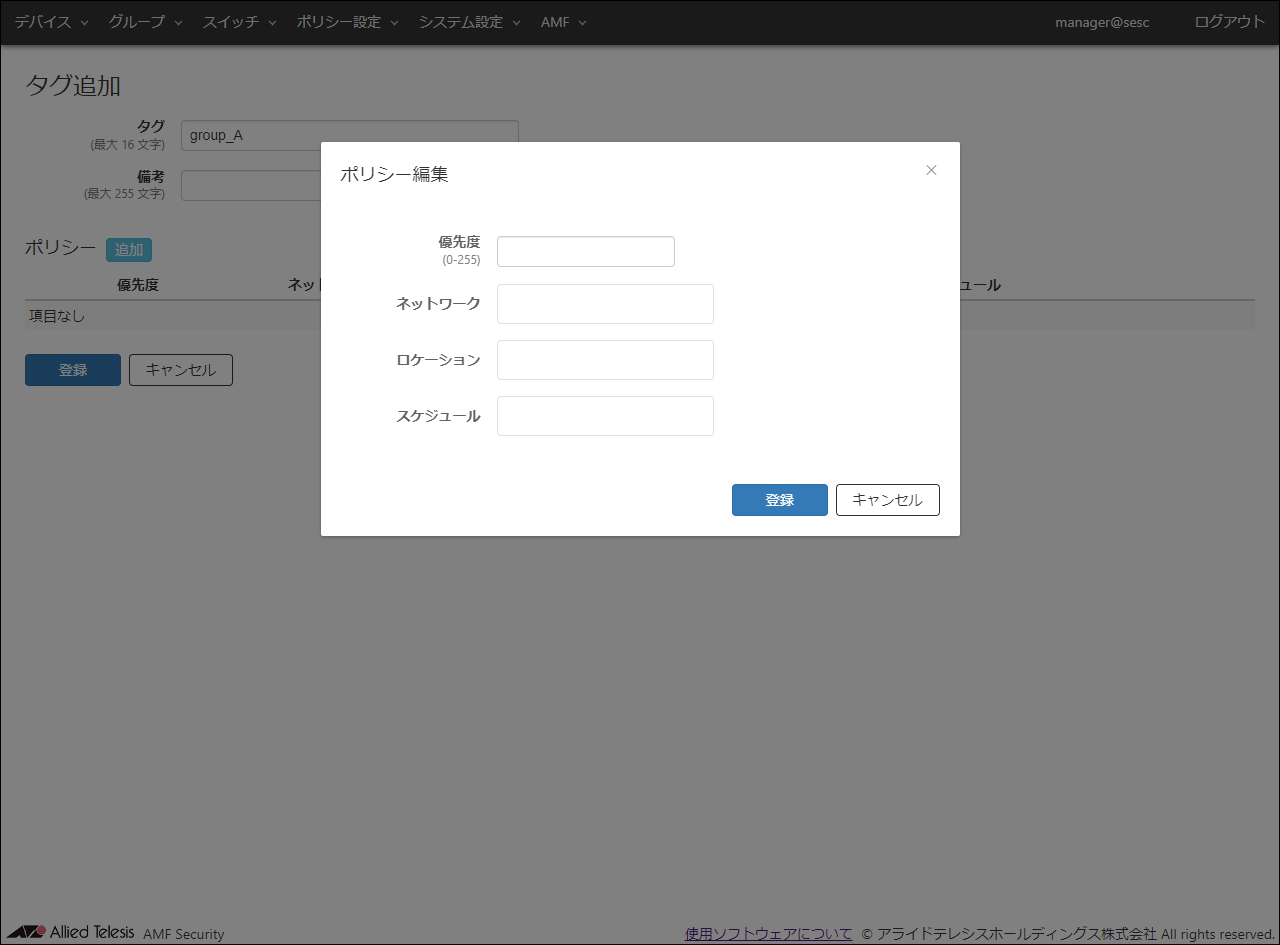

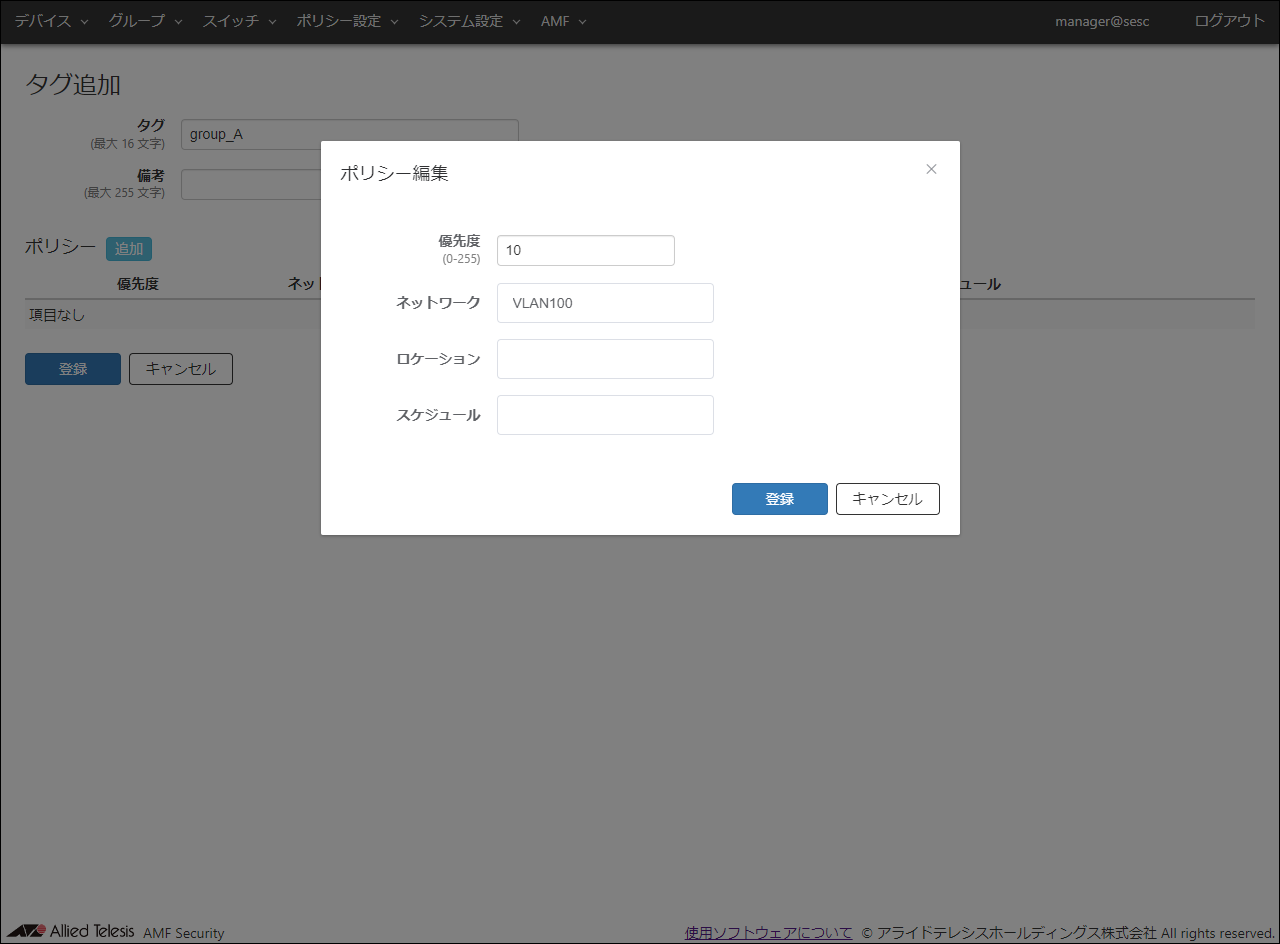

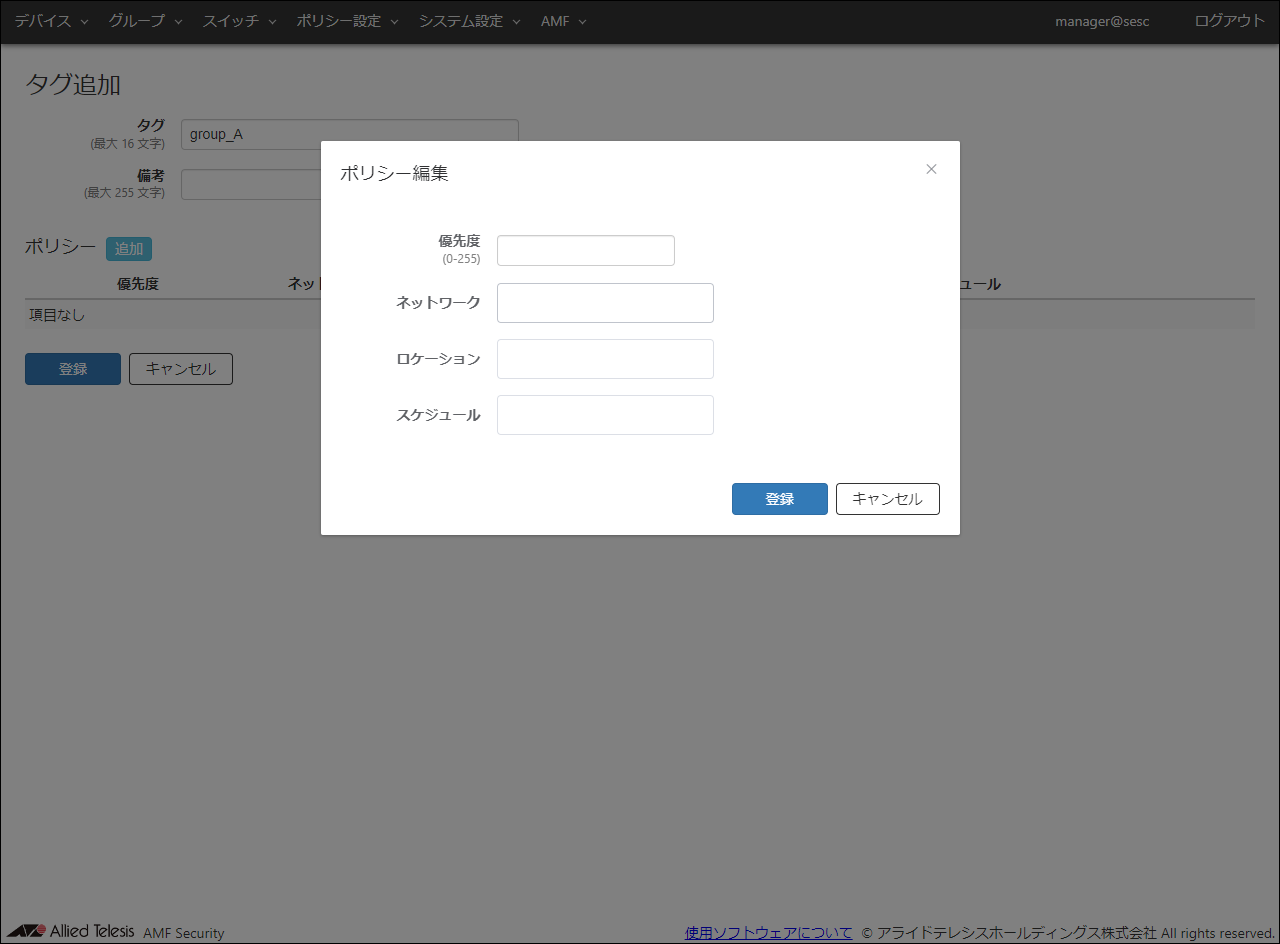

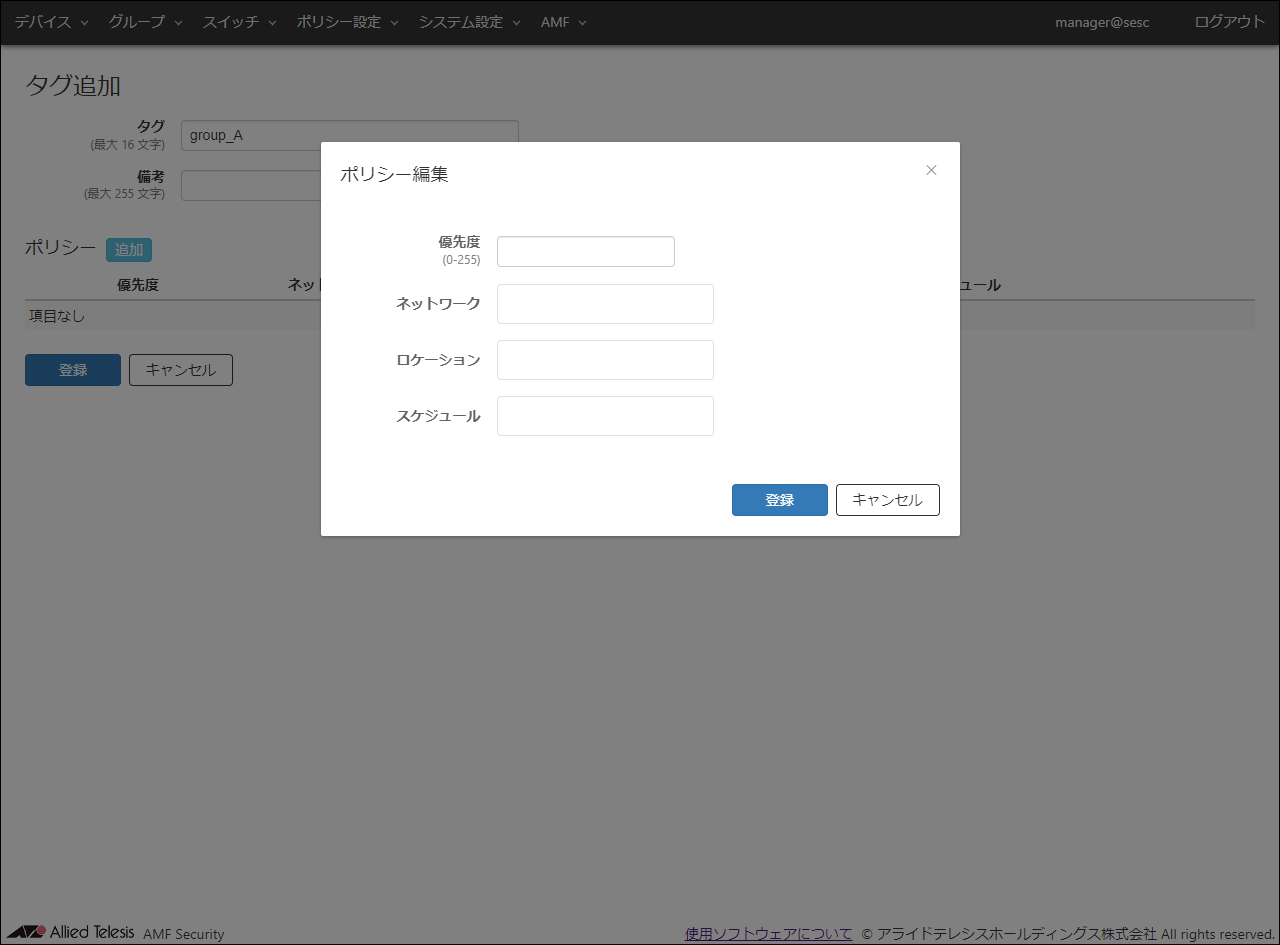

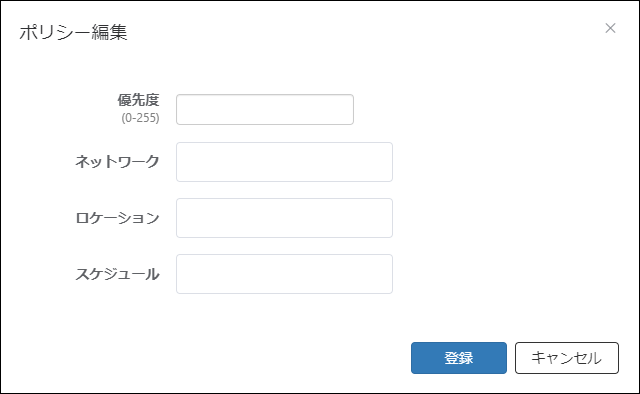

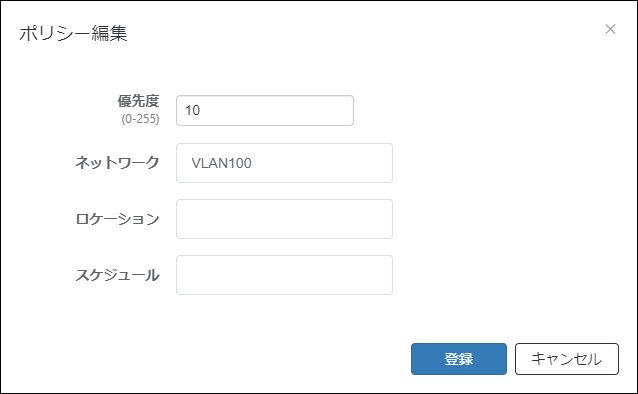

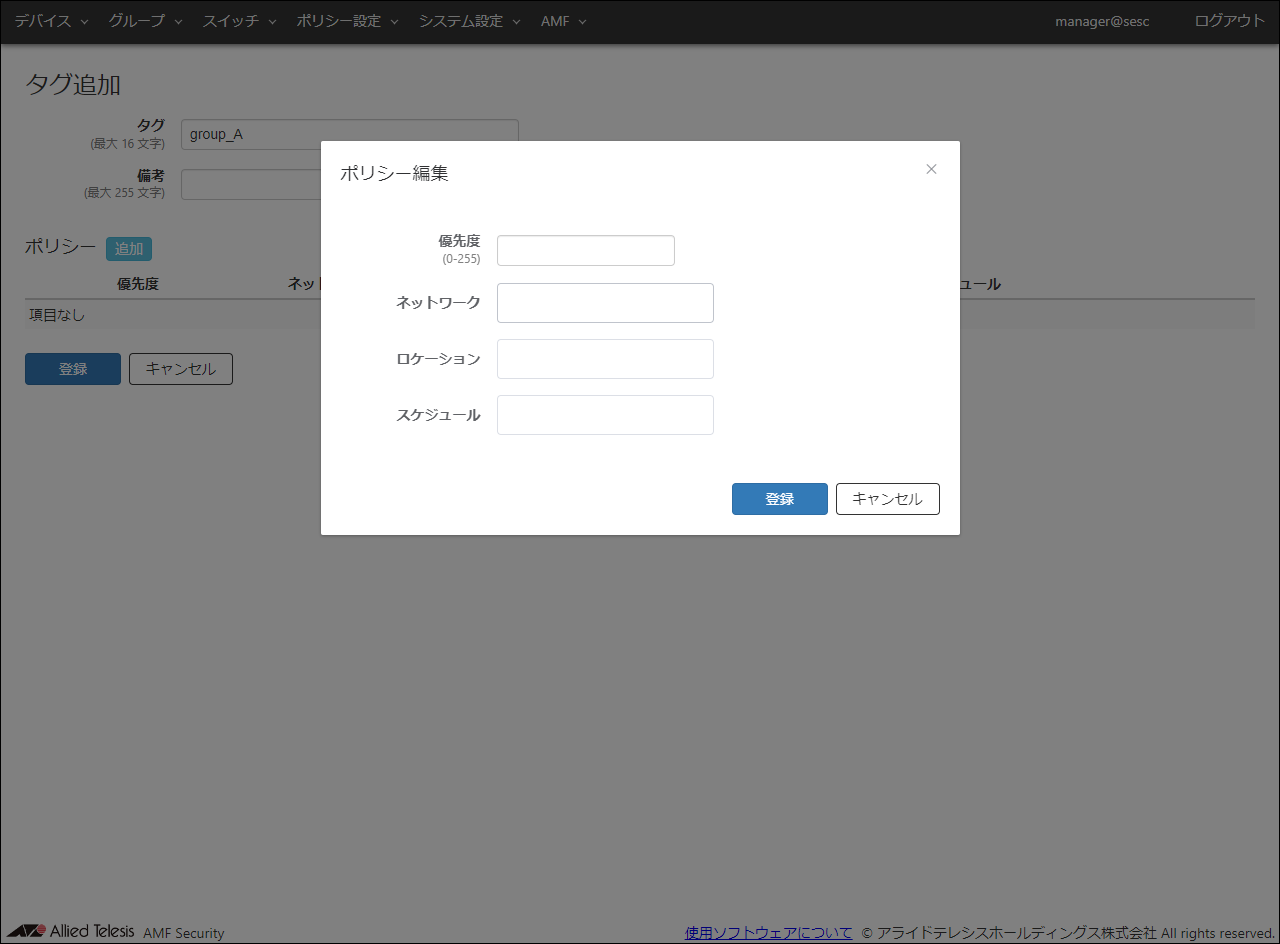

- ポリシーの「追加」ボタンをクリックして、「グループ」/「ポリシー編集」ダイアログを表示します。

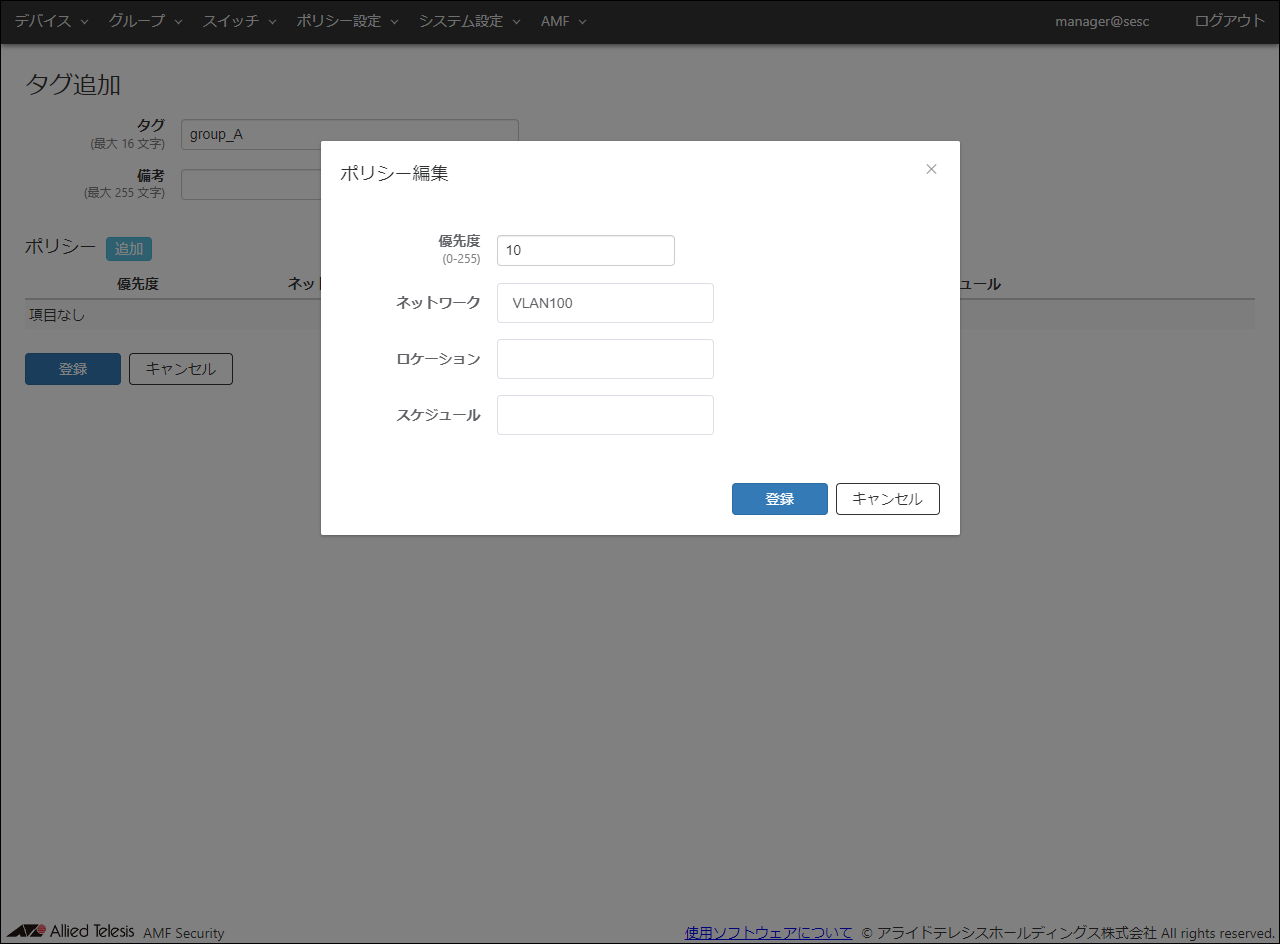

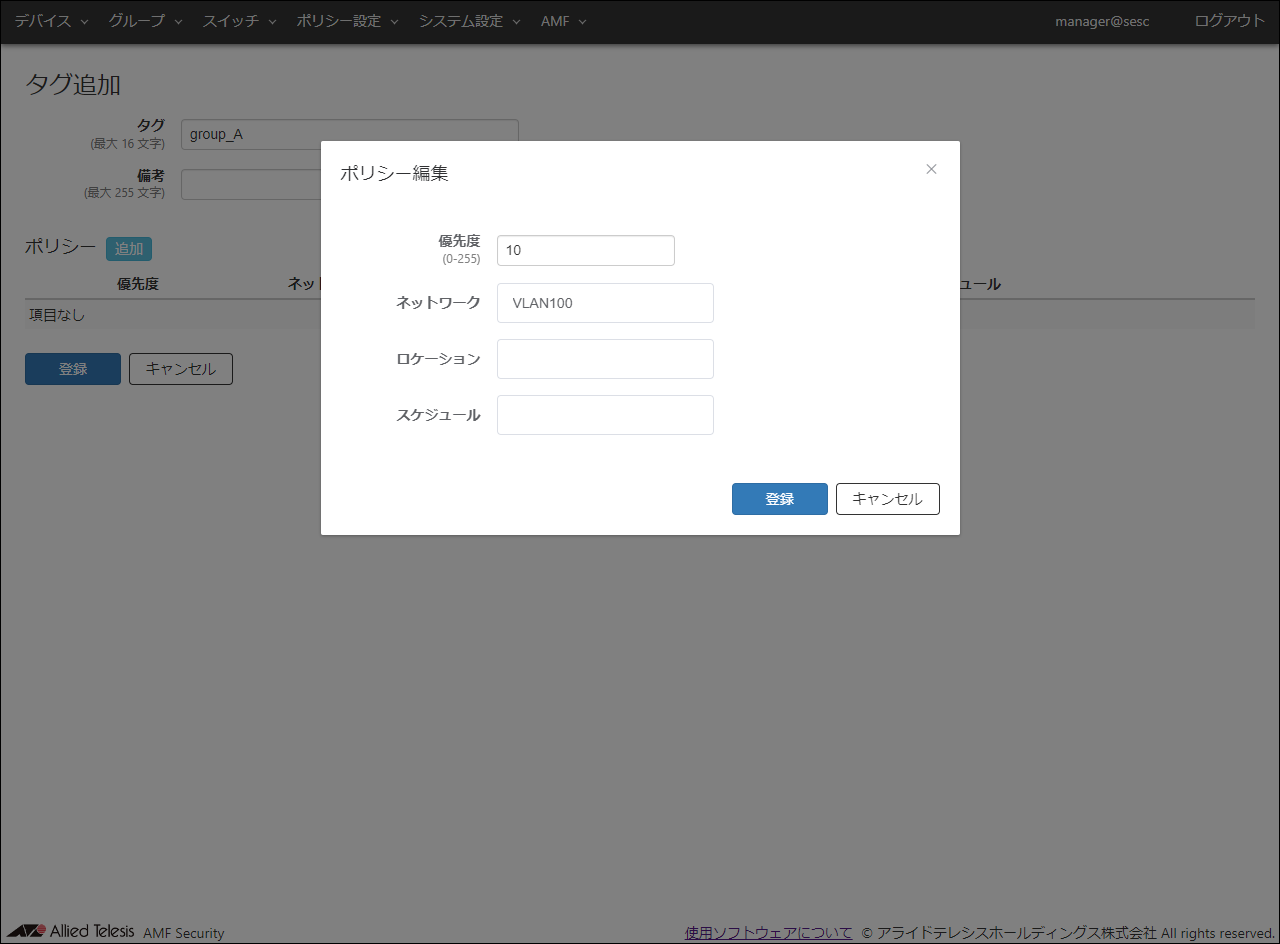

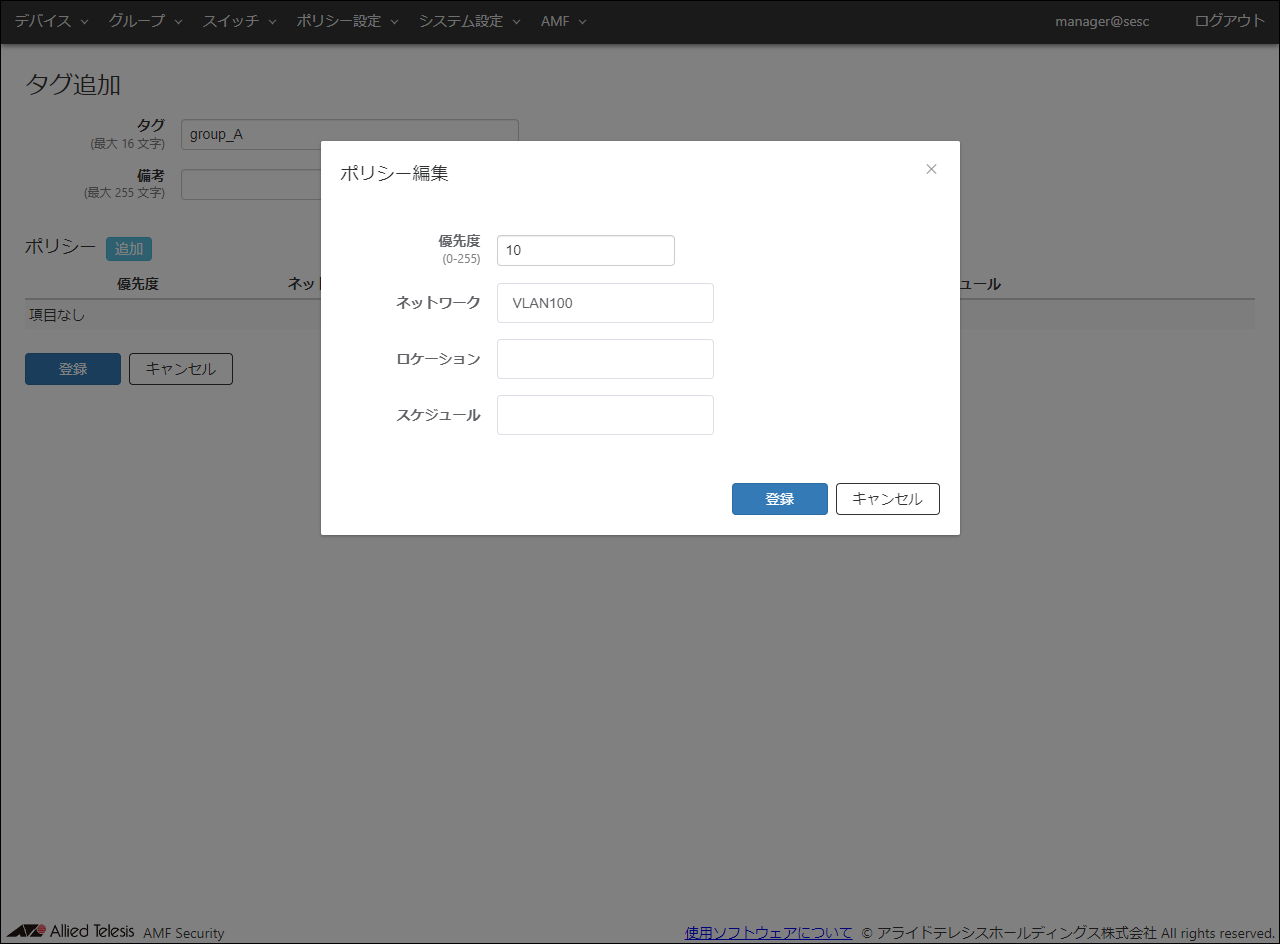

- 登録するポリシーの情報を入力します。

ここでは、次の情報を入力します。

表 8:設定データ

| 項目名

|

設定する情報

|

| 優先度

|

10

|

| ネットワーク

|

VLAN100

|

| ロケーション

|

なし(空欄)

|

| スケジュール

|

なし(空欄)

|

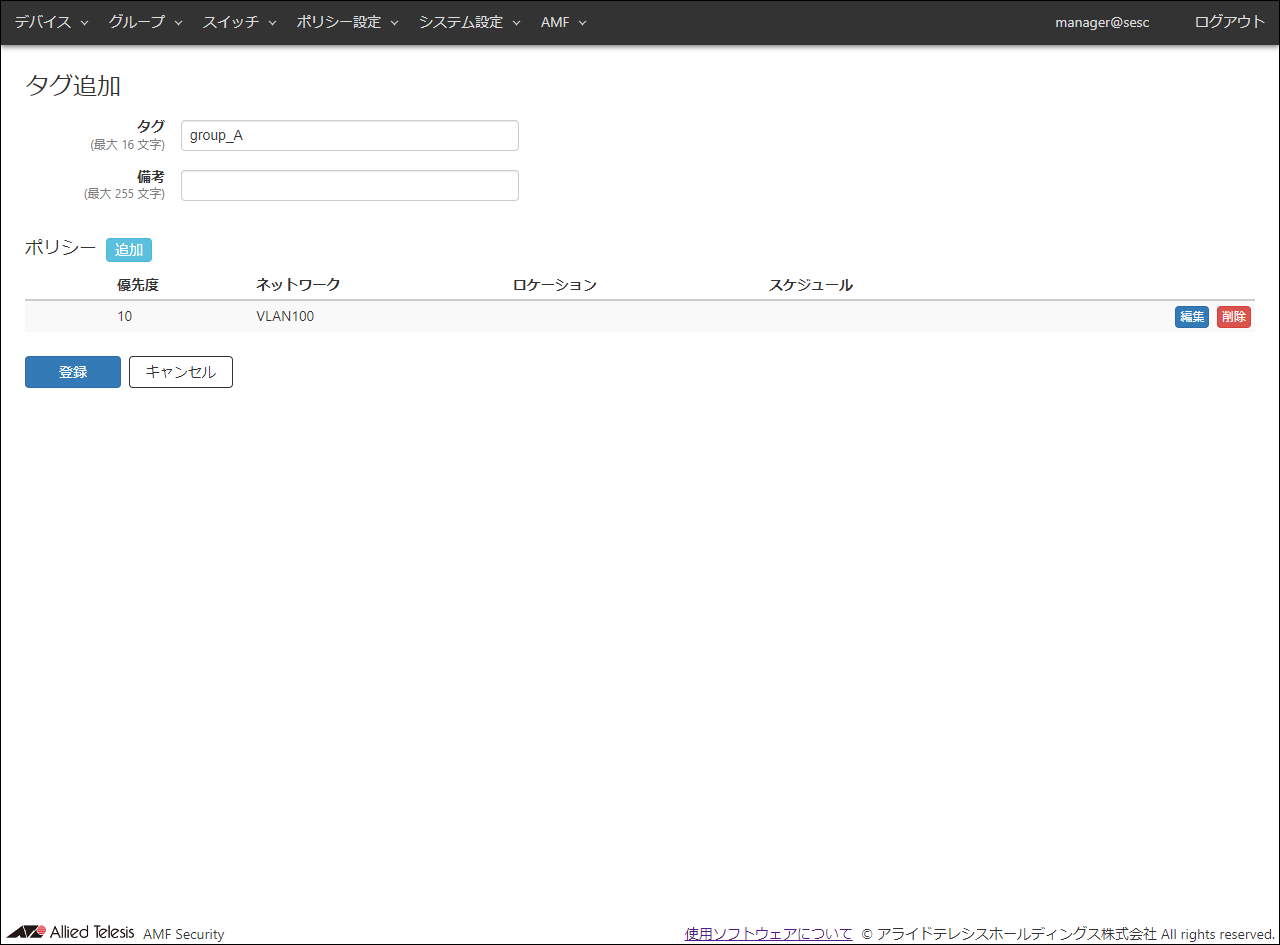

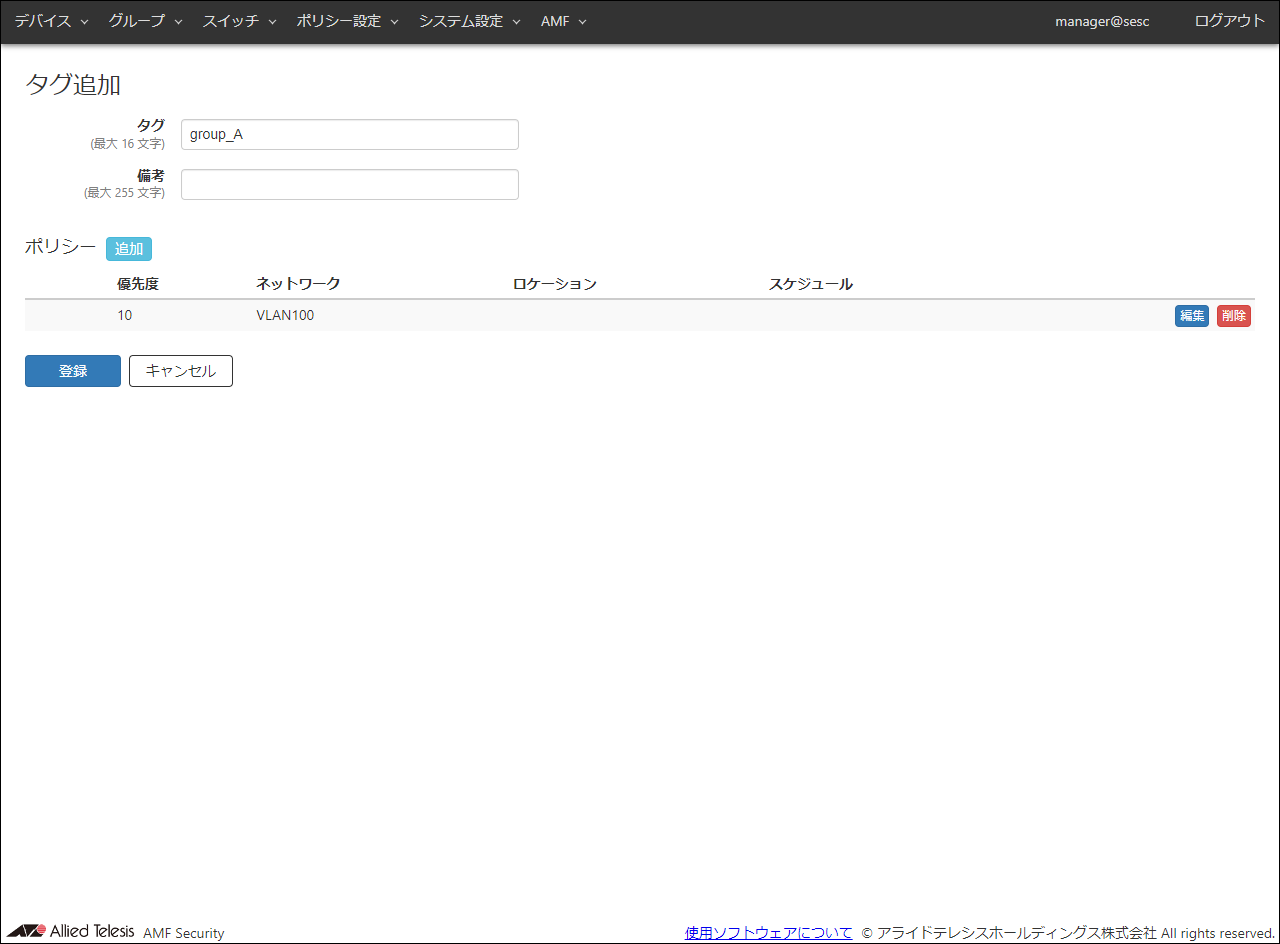

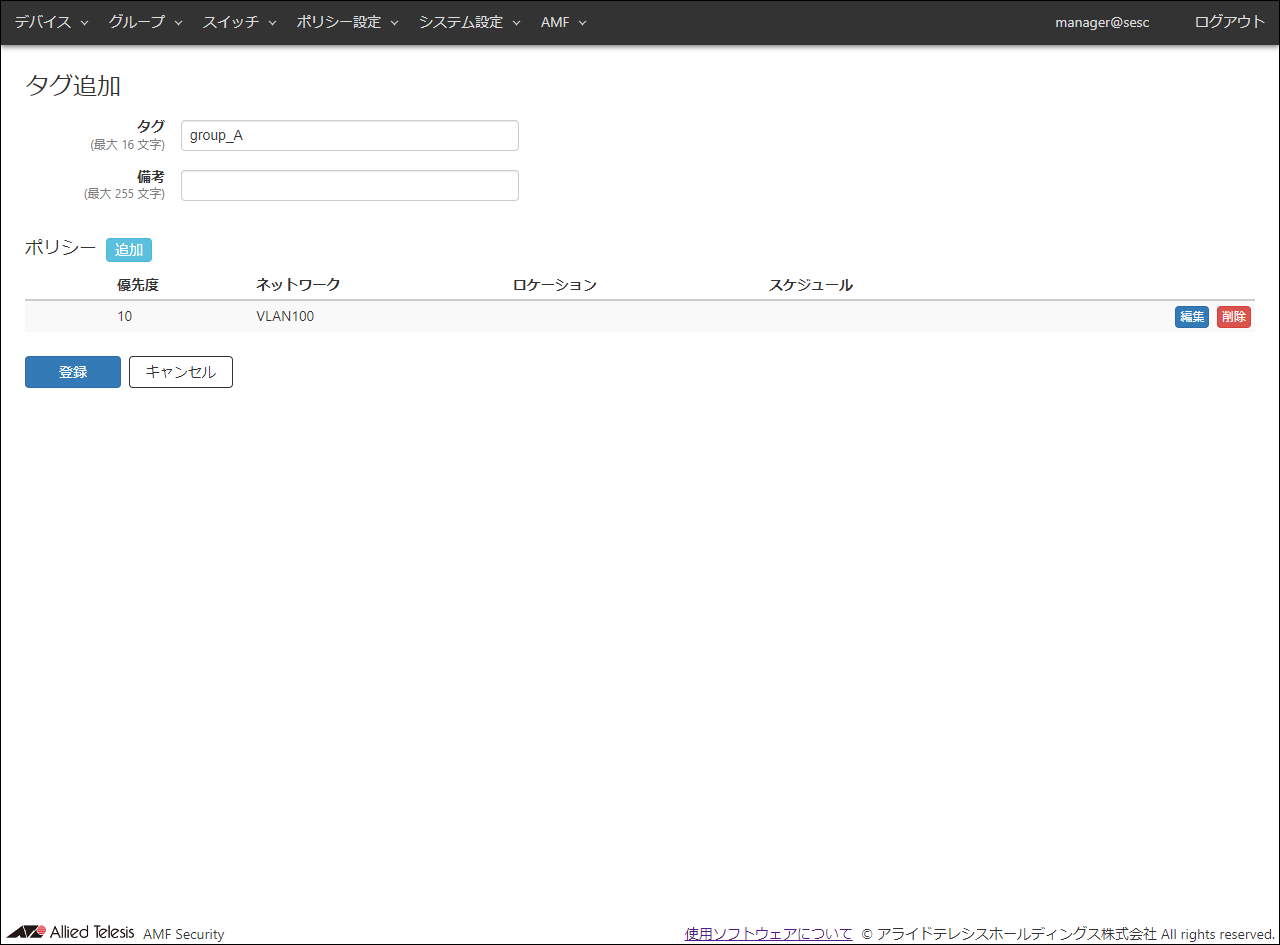

- 「登録」ボタンをクリックして、「グループ」/「タグ追加」画面に戻ります。

- 「登録」ボタンをクリックします。

タグが登録されると、追加した情報が「グループ」/「タグ一覧」画面に表示されます。

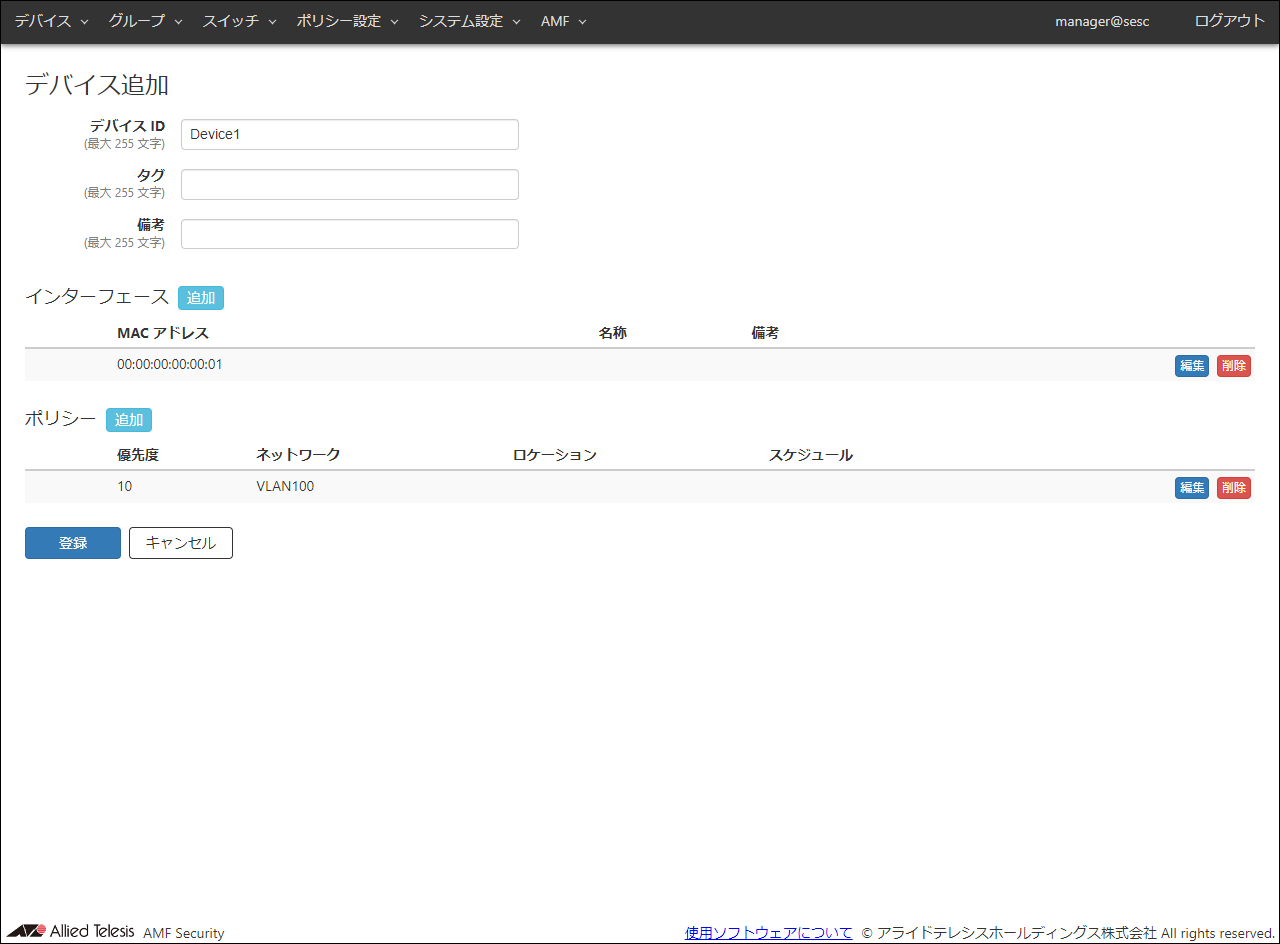

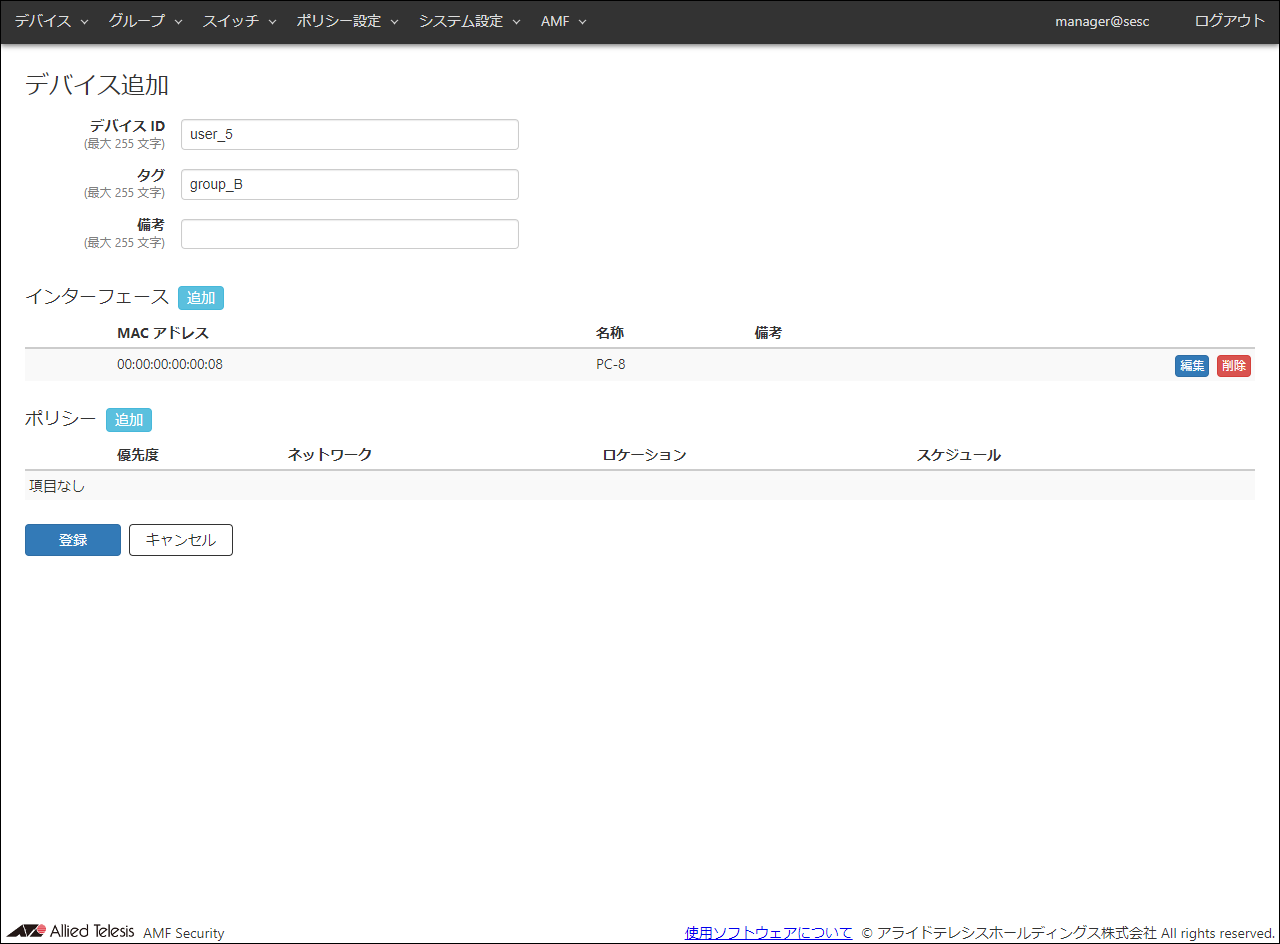

デバイスの登録

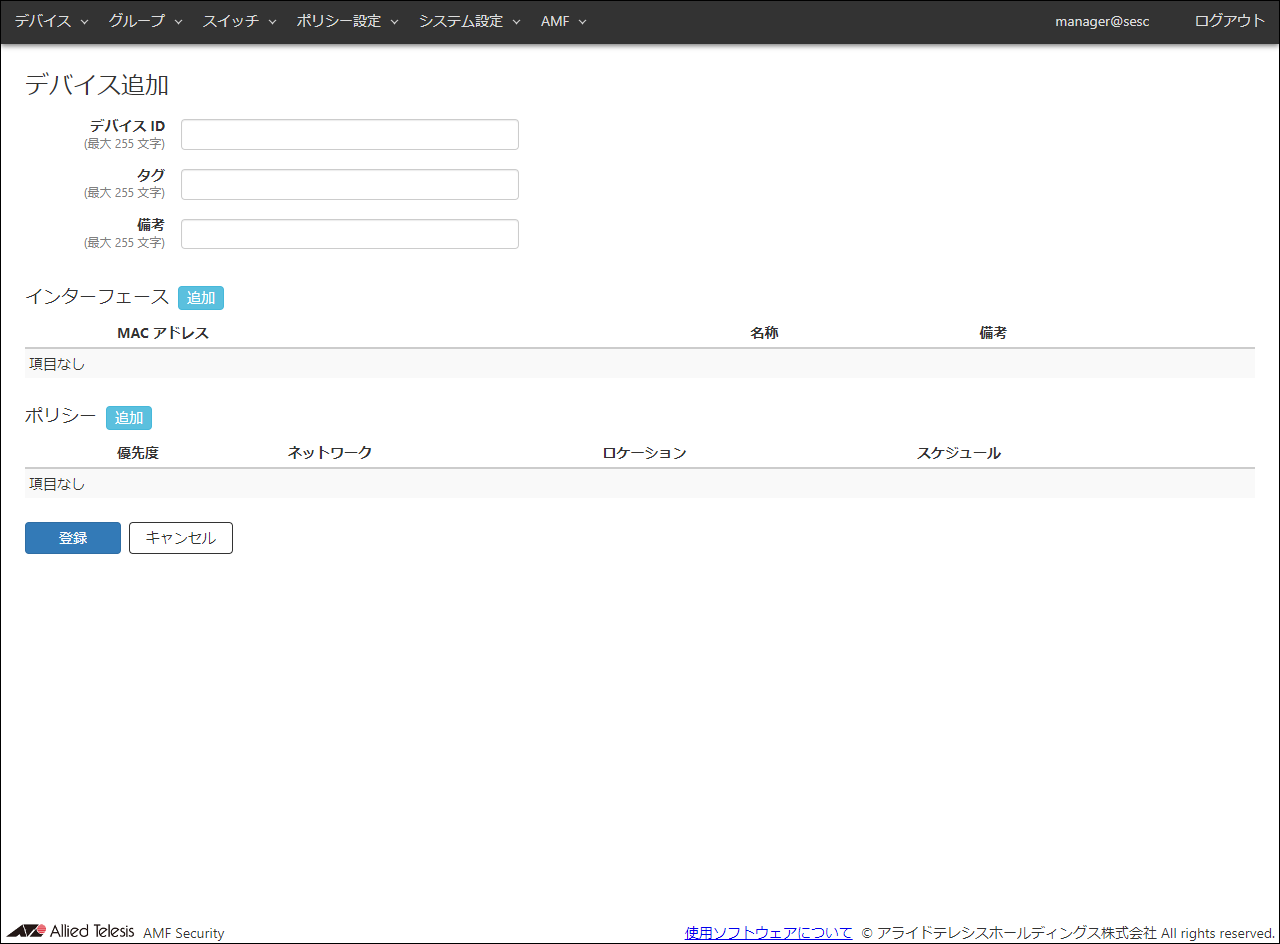

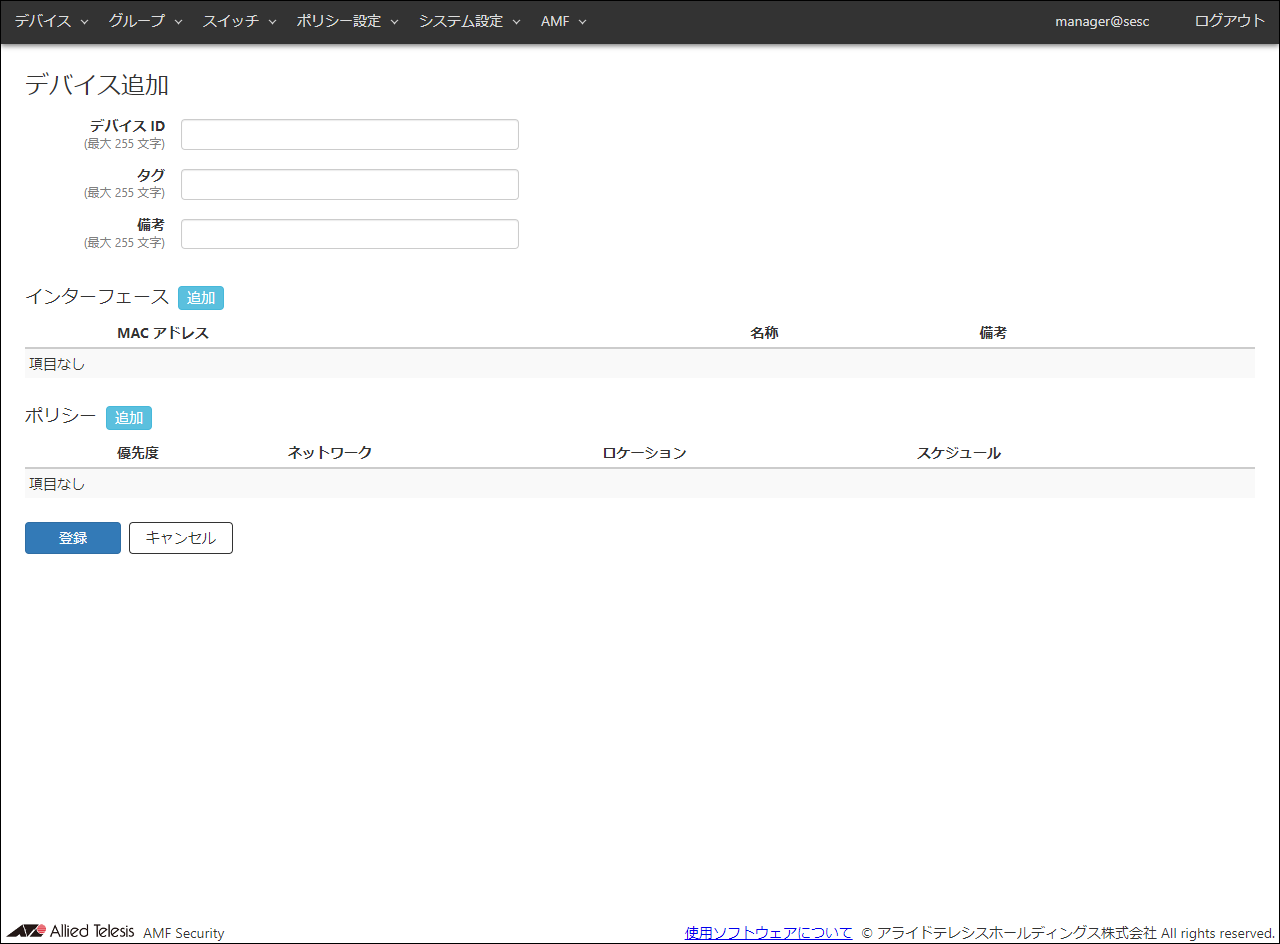

AMF Securityにデバイス ID(デバイス)を登録します。デバイスは、「デバイス」/「デバイス追加」画面で登録することができます。

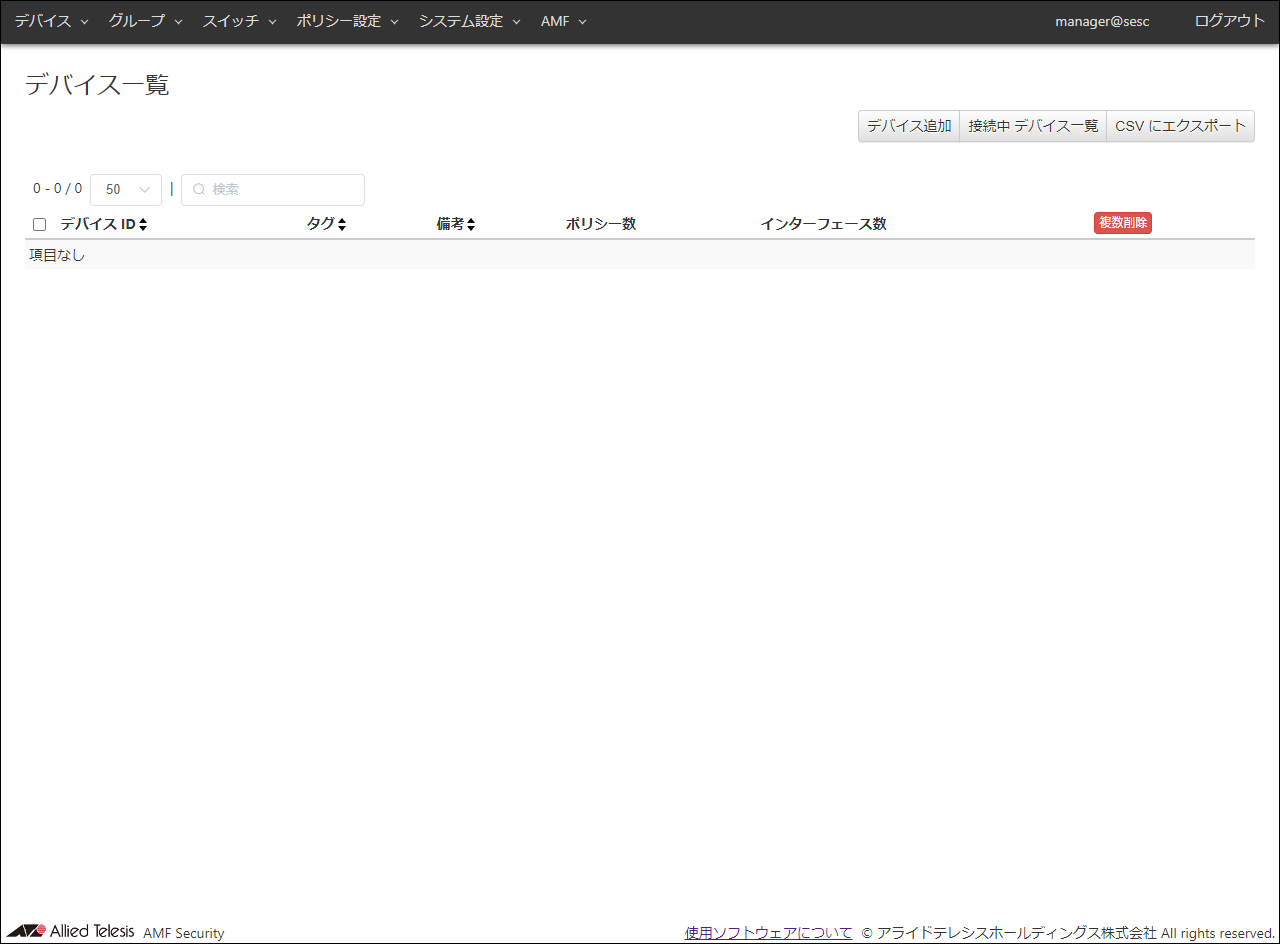

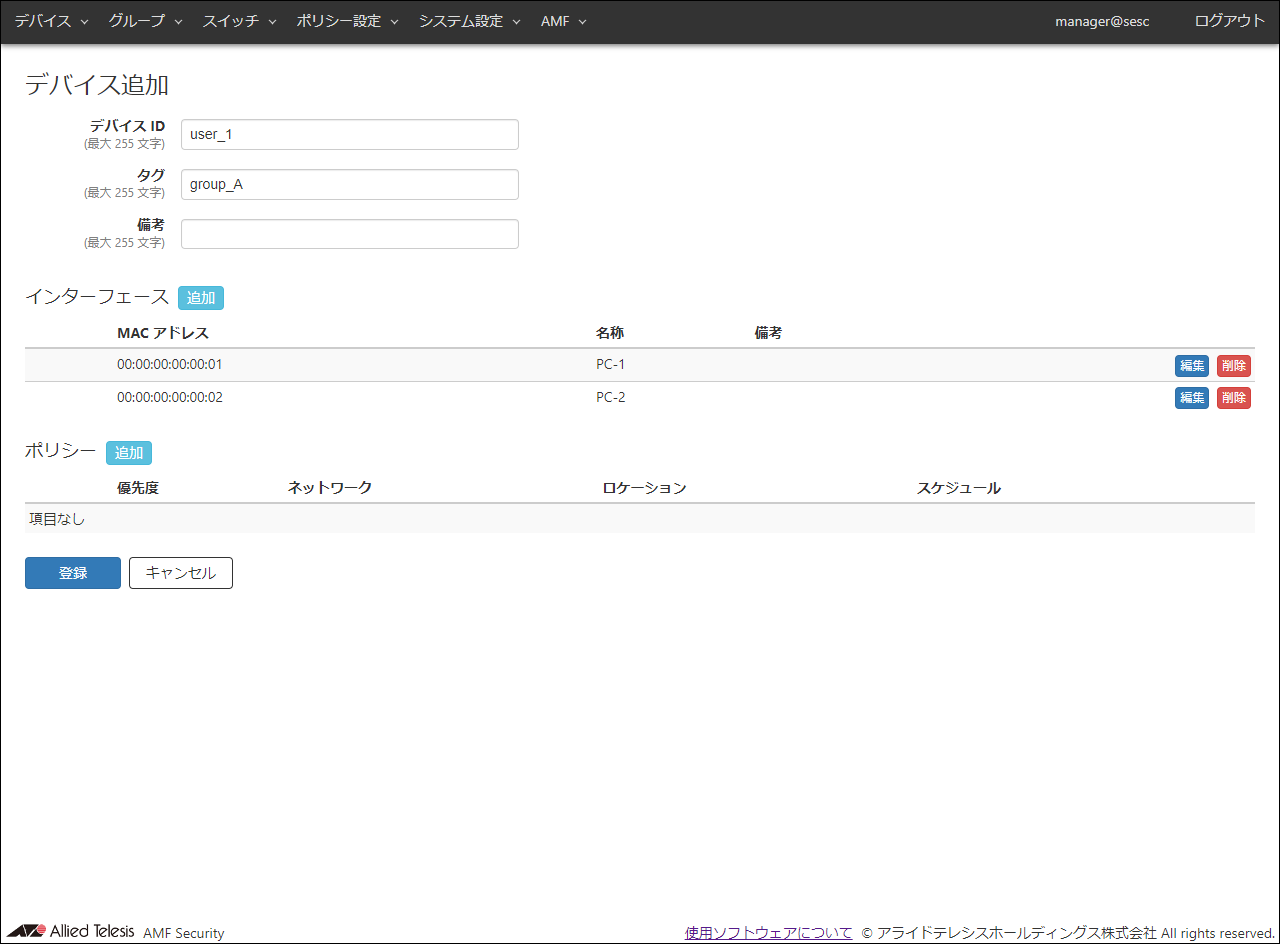

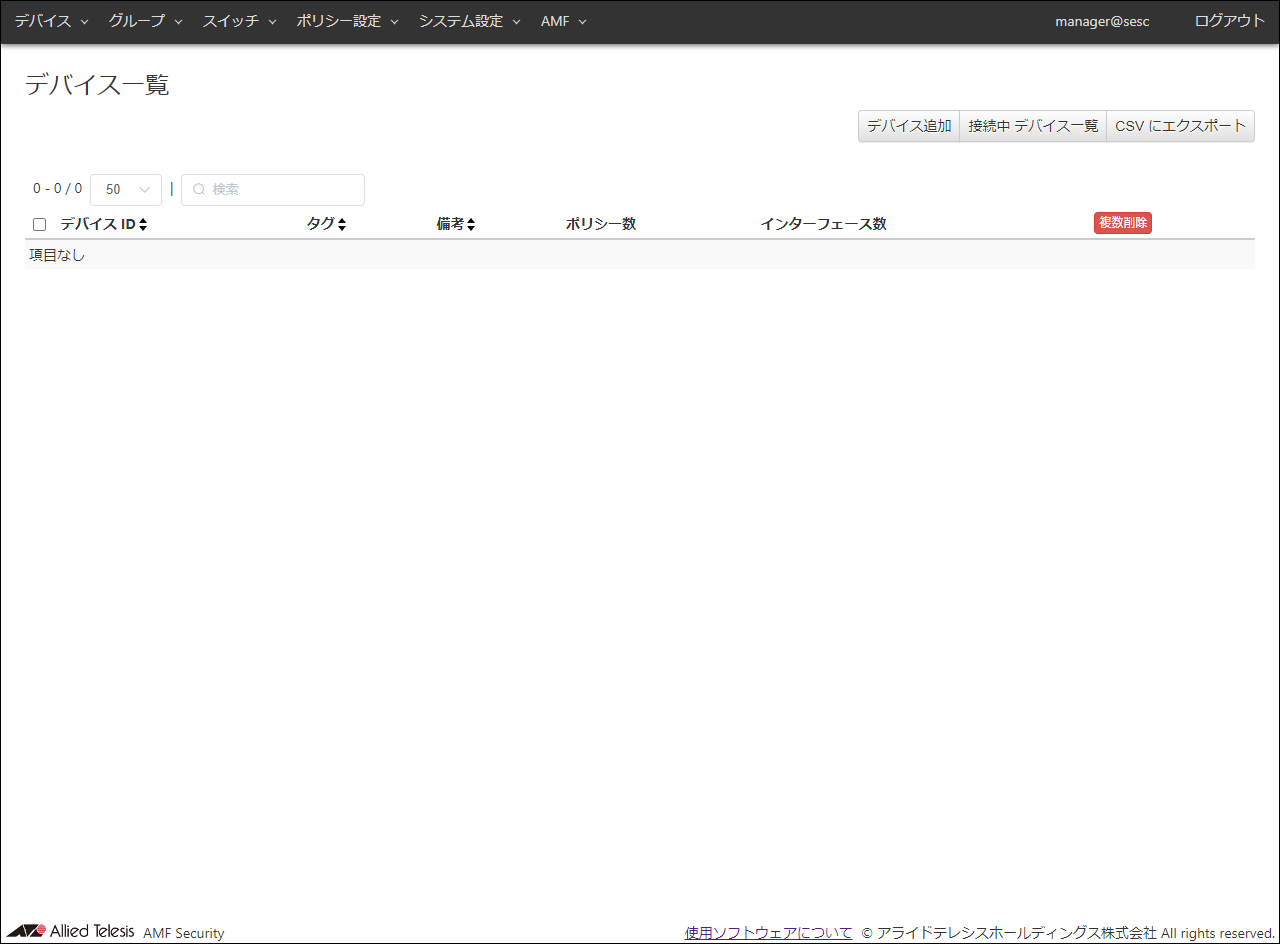

- 「デバイス」/「デバイス一覧」画面に移動します。

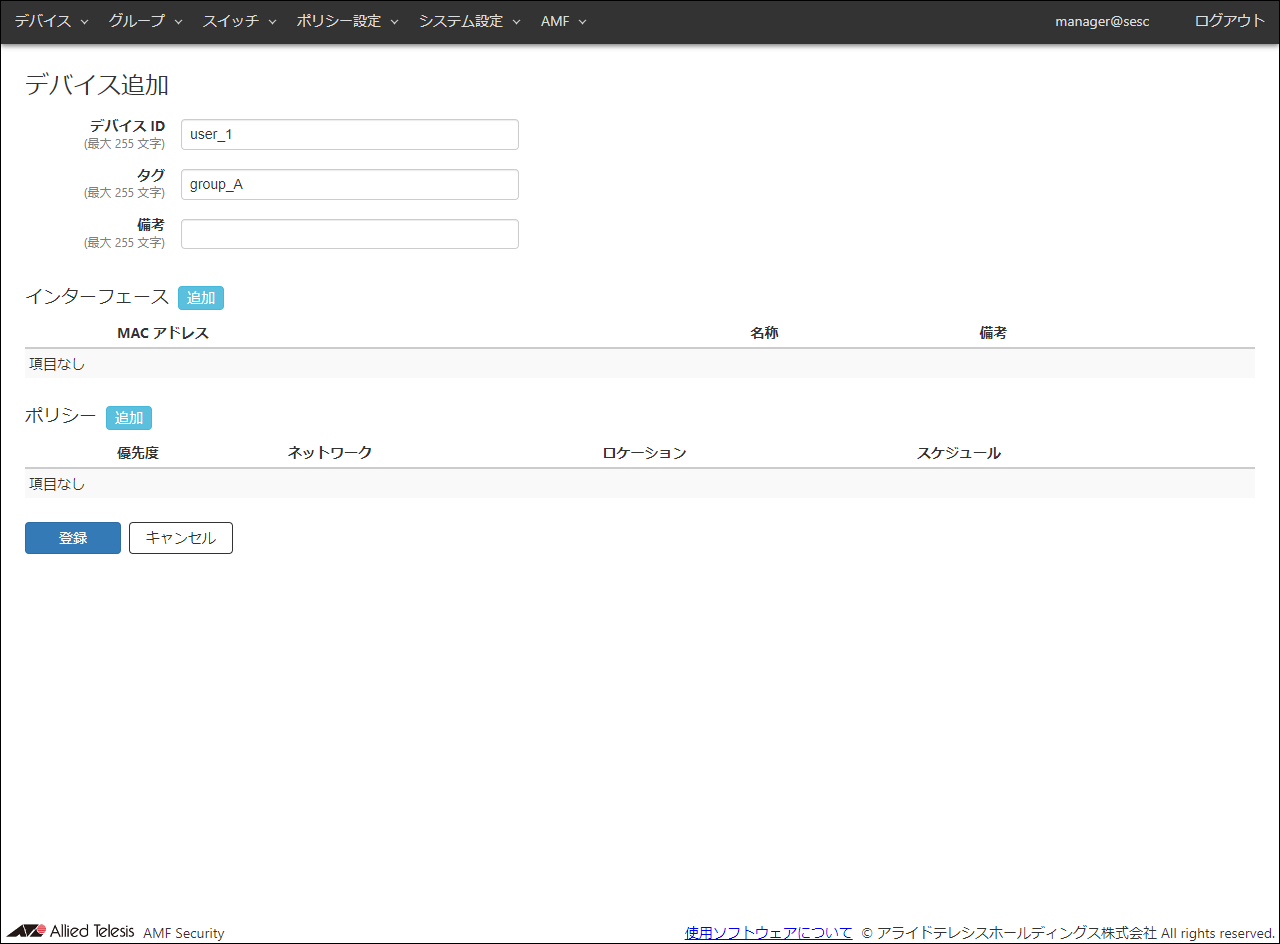

- 「デバイス」/「デバイス一覧」画面の右上の「デバイス追加」ボタンをクリックし、「デバイス」/「デバイス追加」画面に移動します。

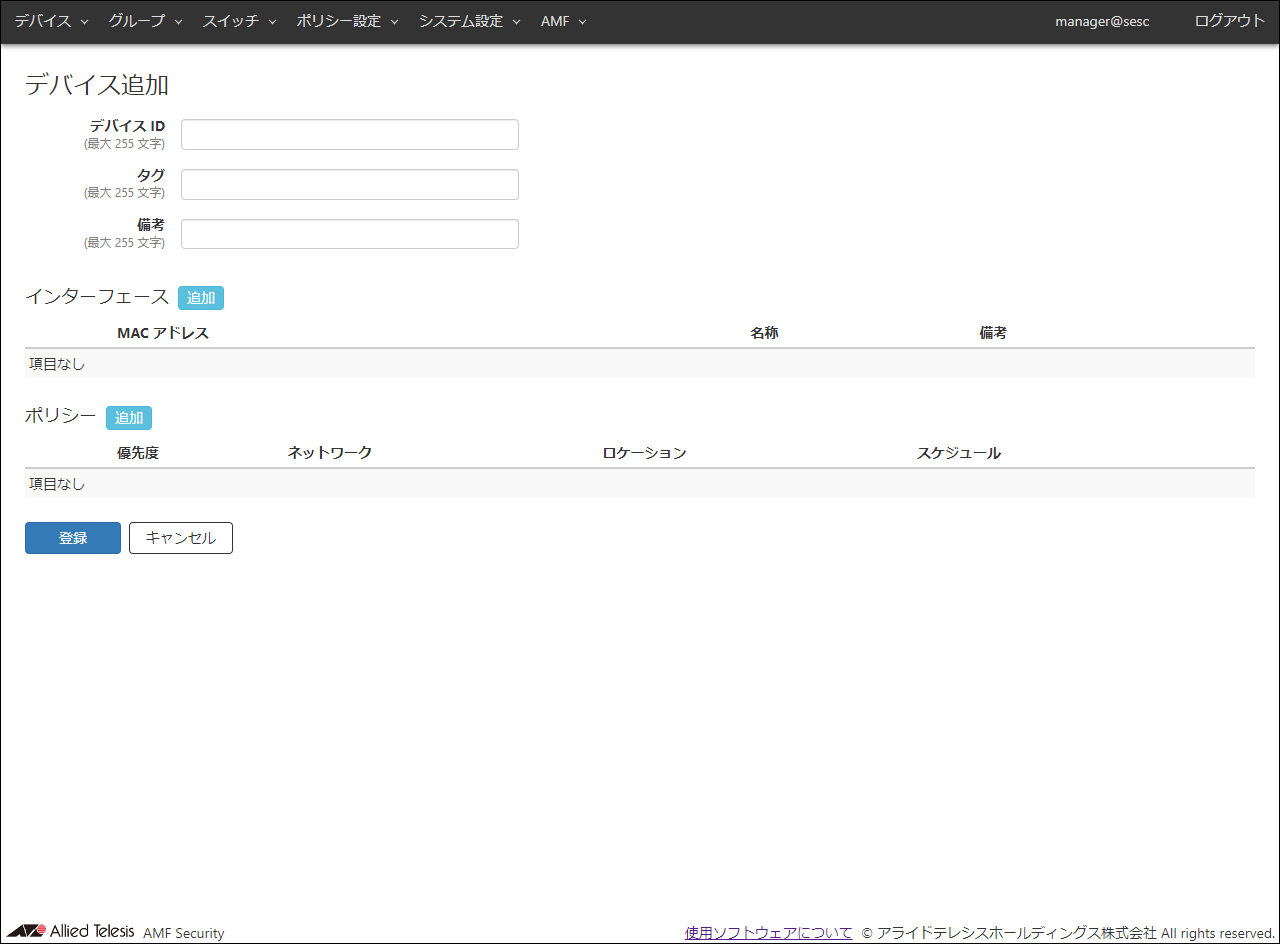

この画面では、新規デバイスのデバイスID、タグを登録します。

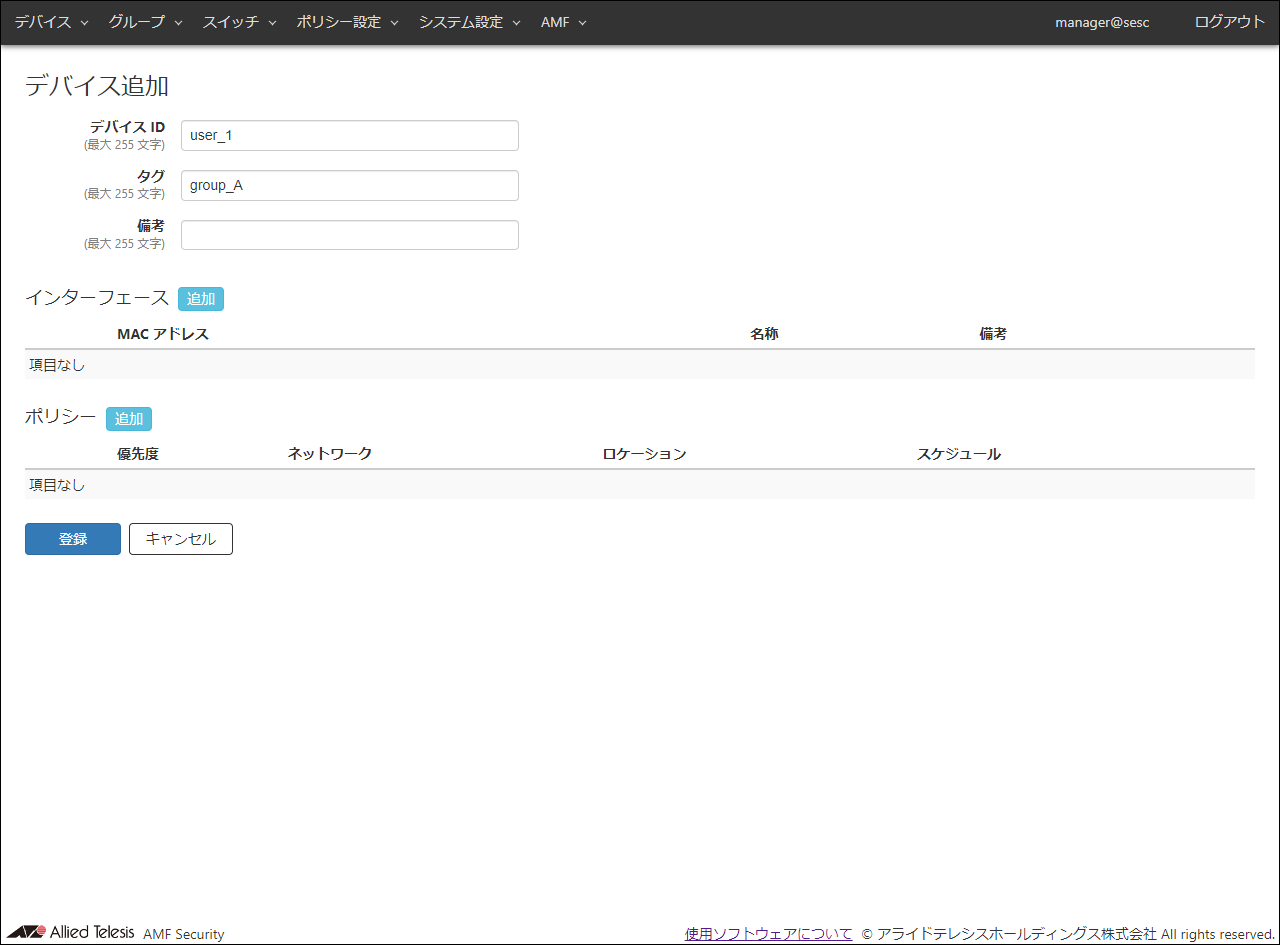

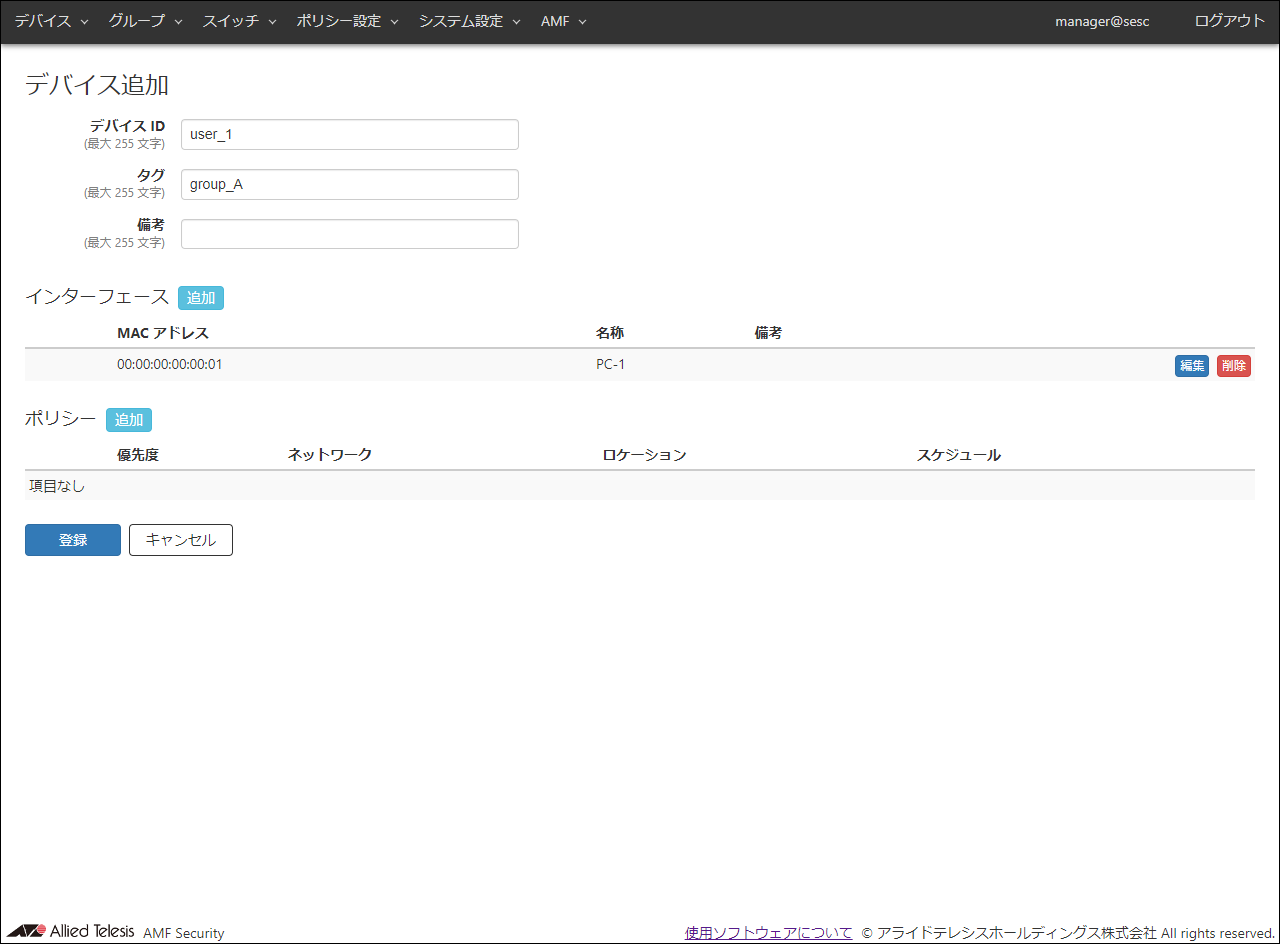

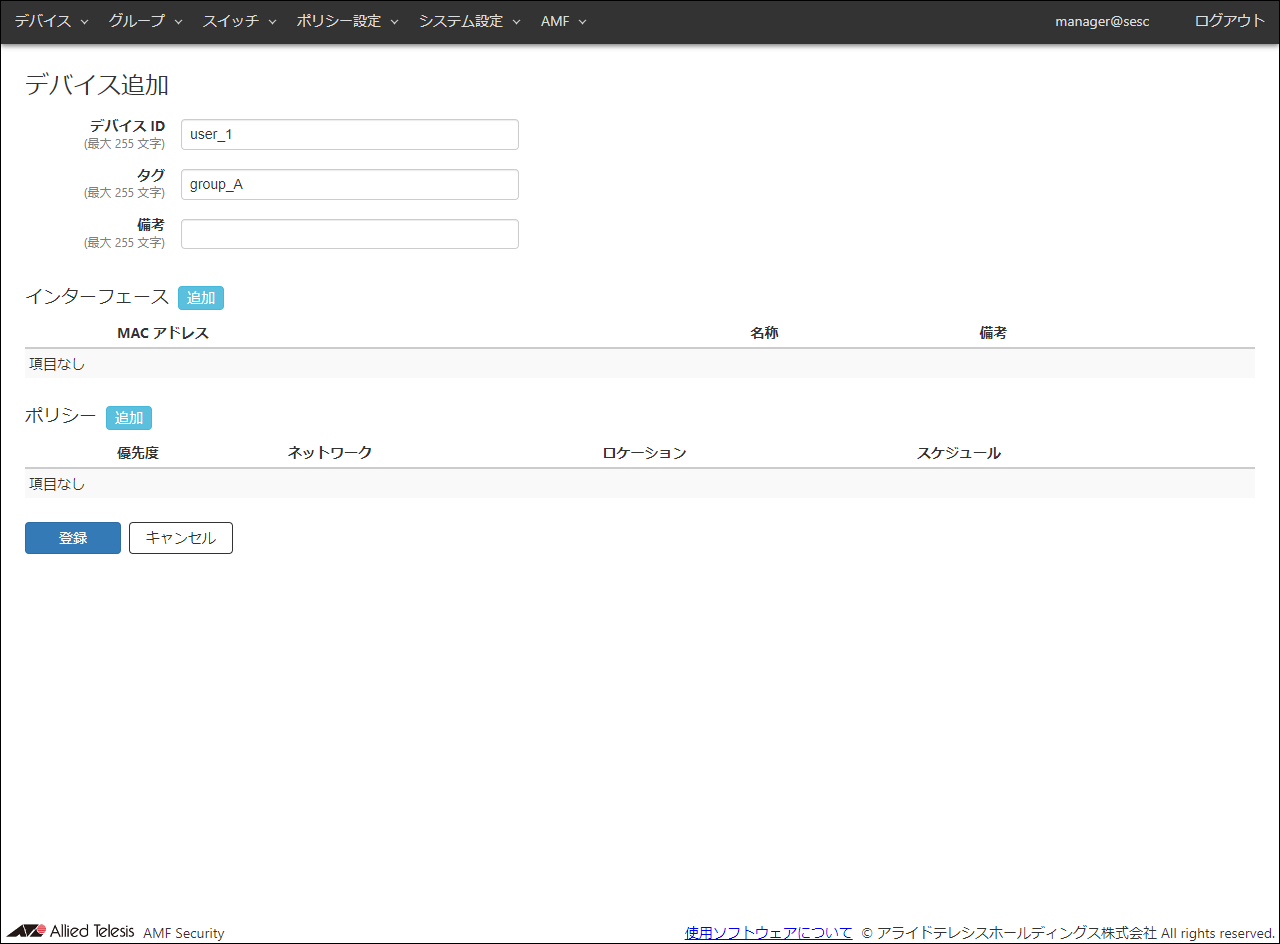

- 登録するデバイスの情報を入力します。

ここでは、次の情報を入力します。

表 9:設定データ

| 項目名

|

設定する情報

|

| デバイス ID

|

user_1

|

| タグ

|

group_A

|

| 備考

|

なし(空欄)

|

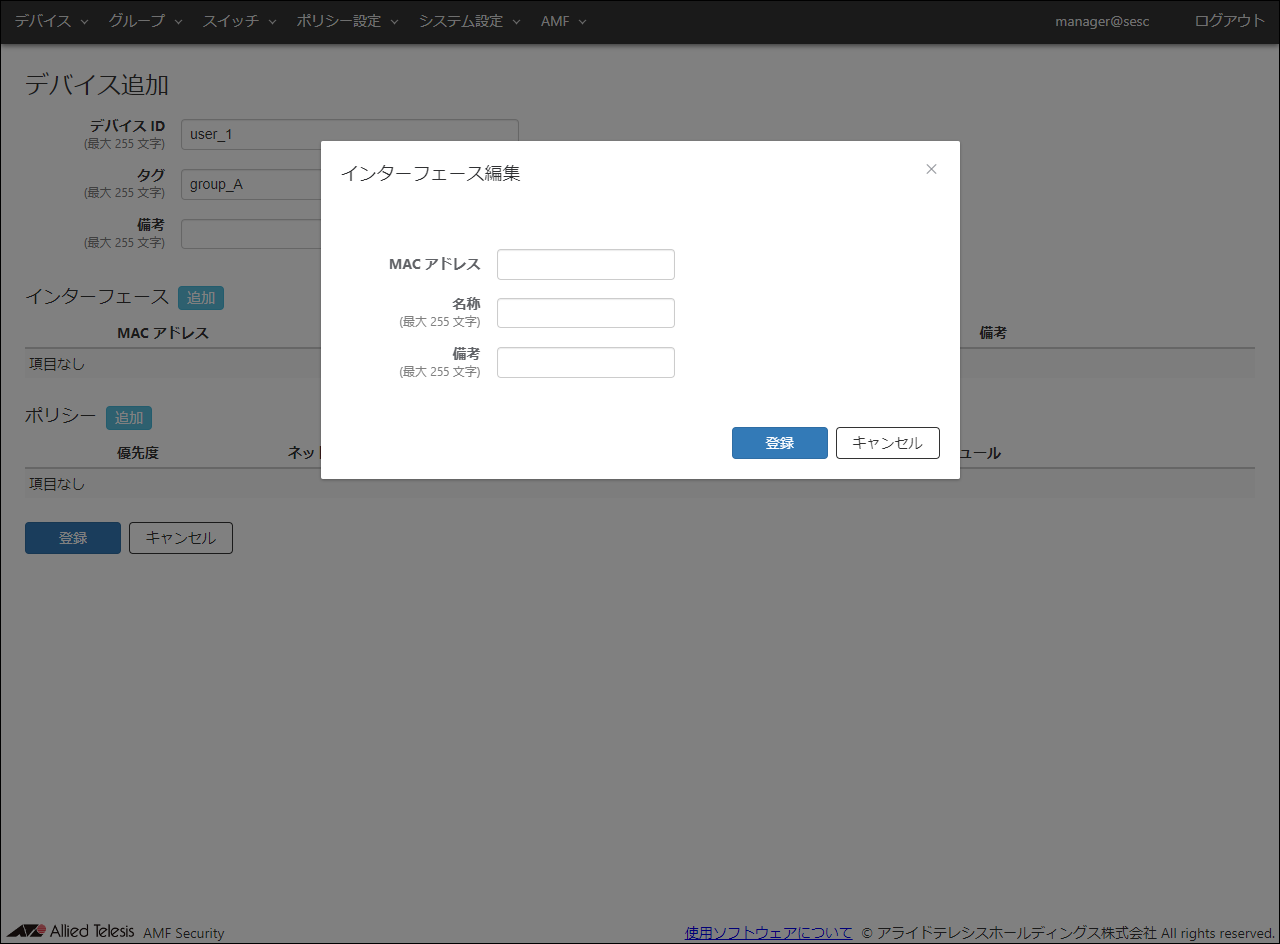

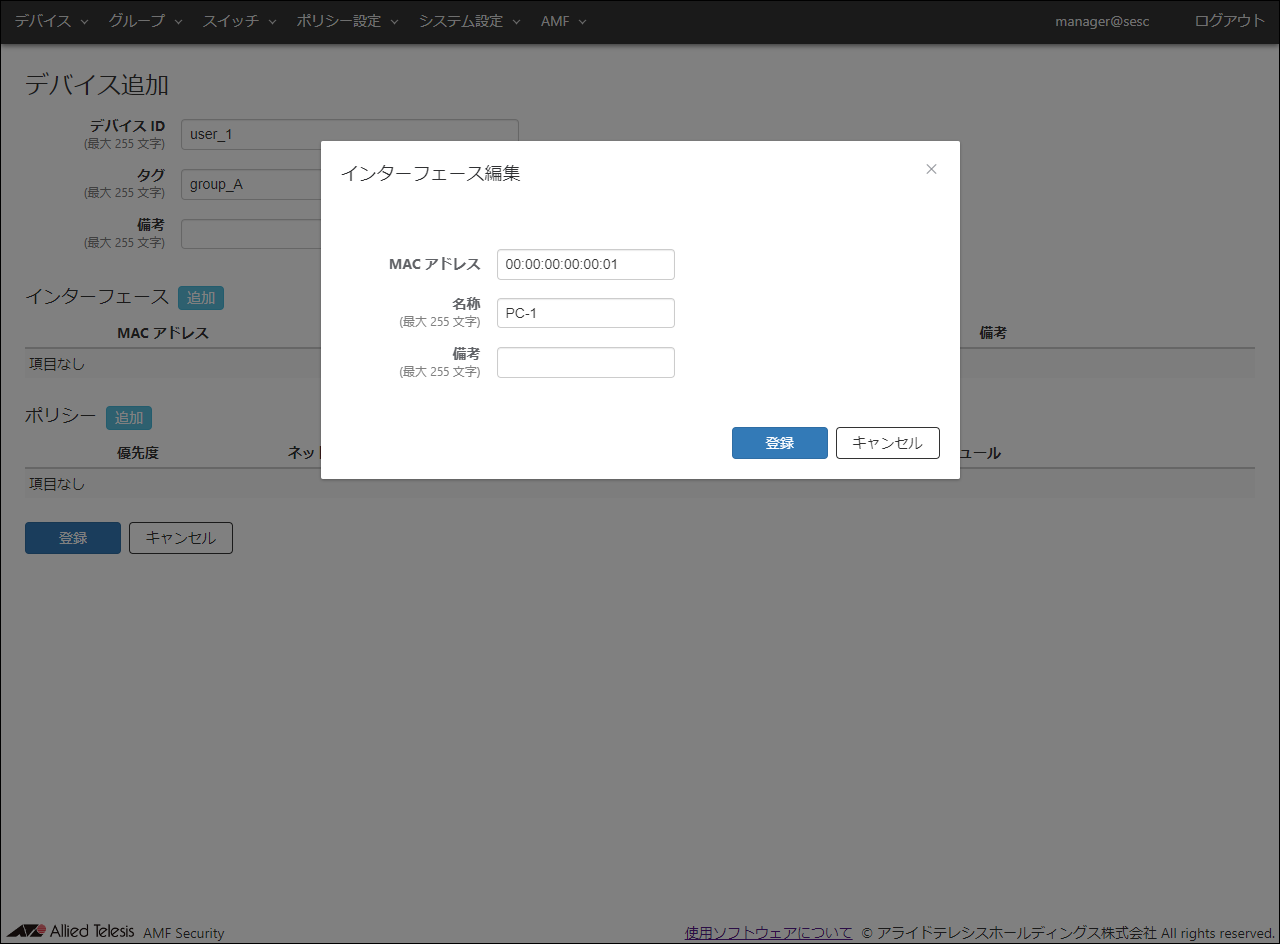

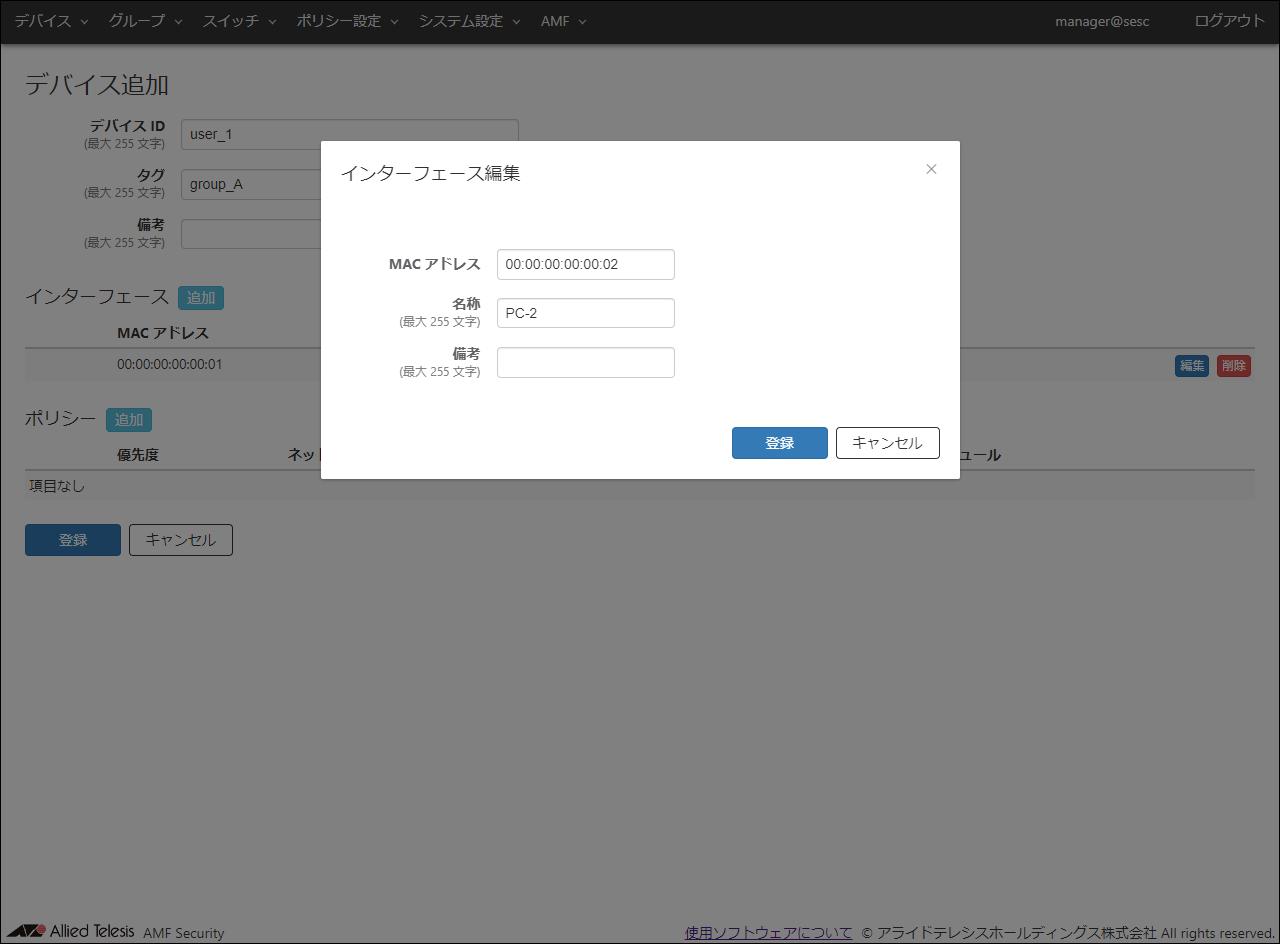

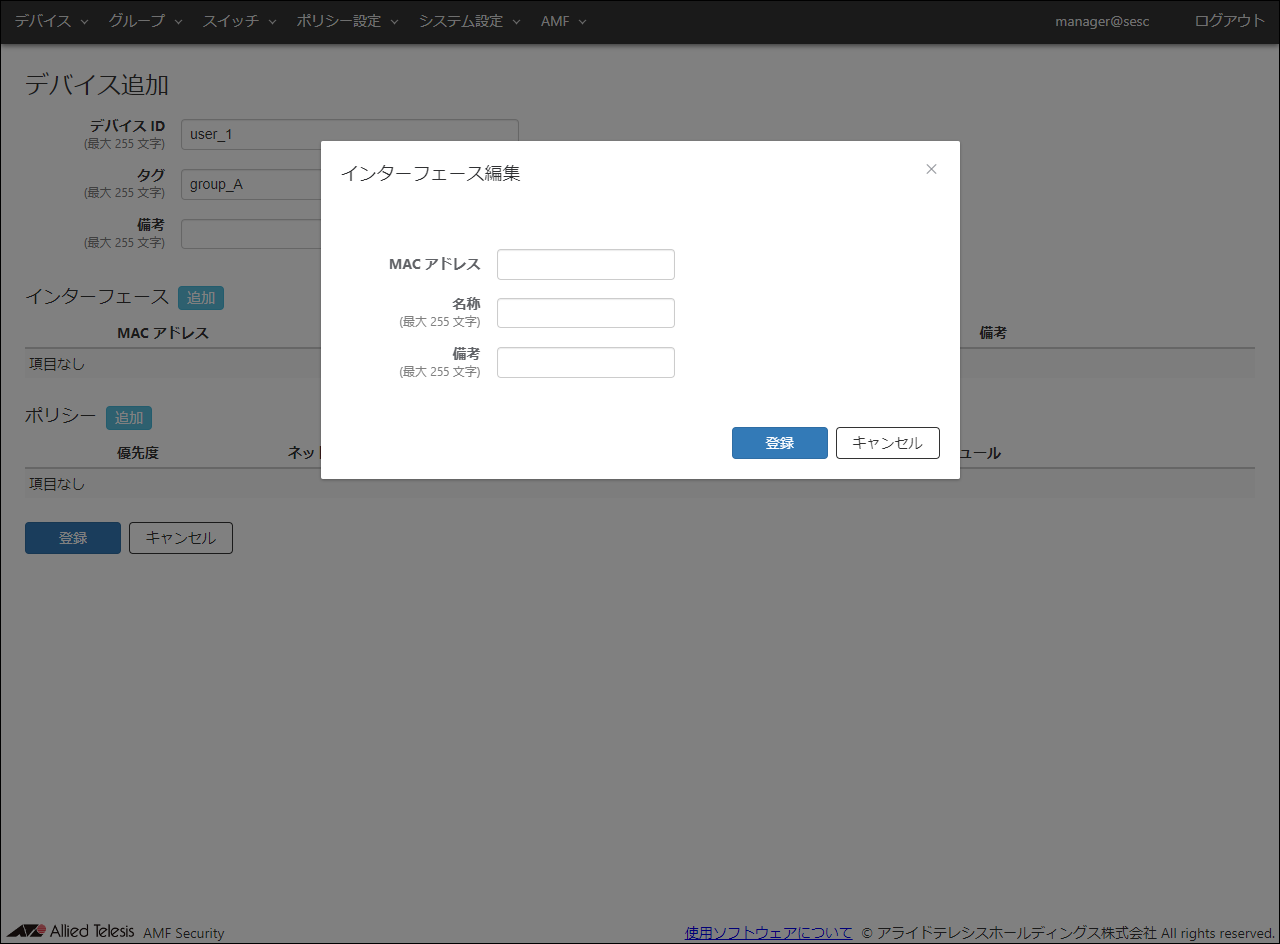

- デバイスが持つインターフェースのMACアドレスを登録します。AMF Securityは、登録されていないMACアドレスからのネットワーク接続をすべて拒否します。

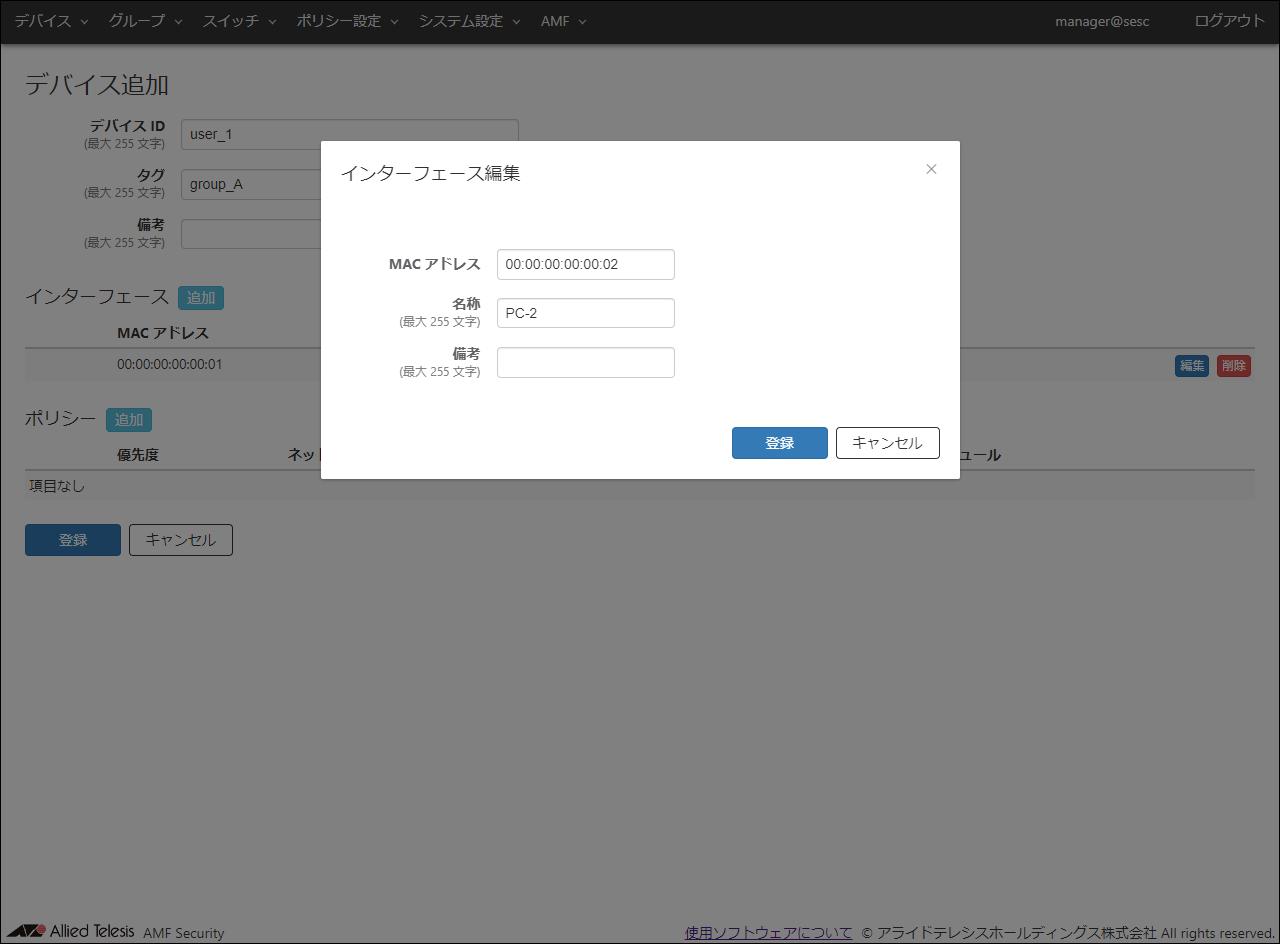

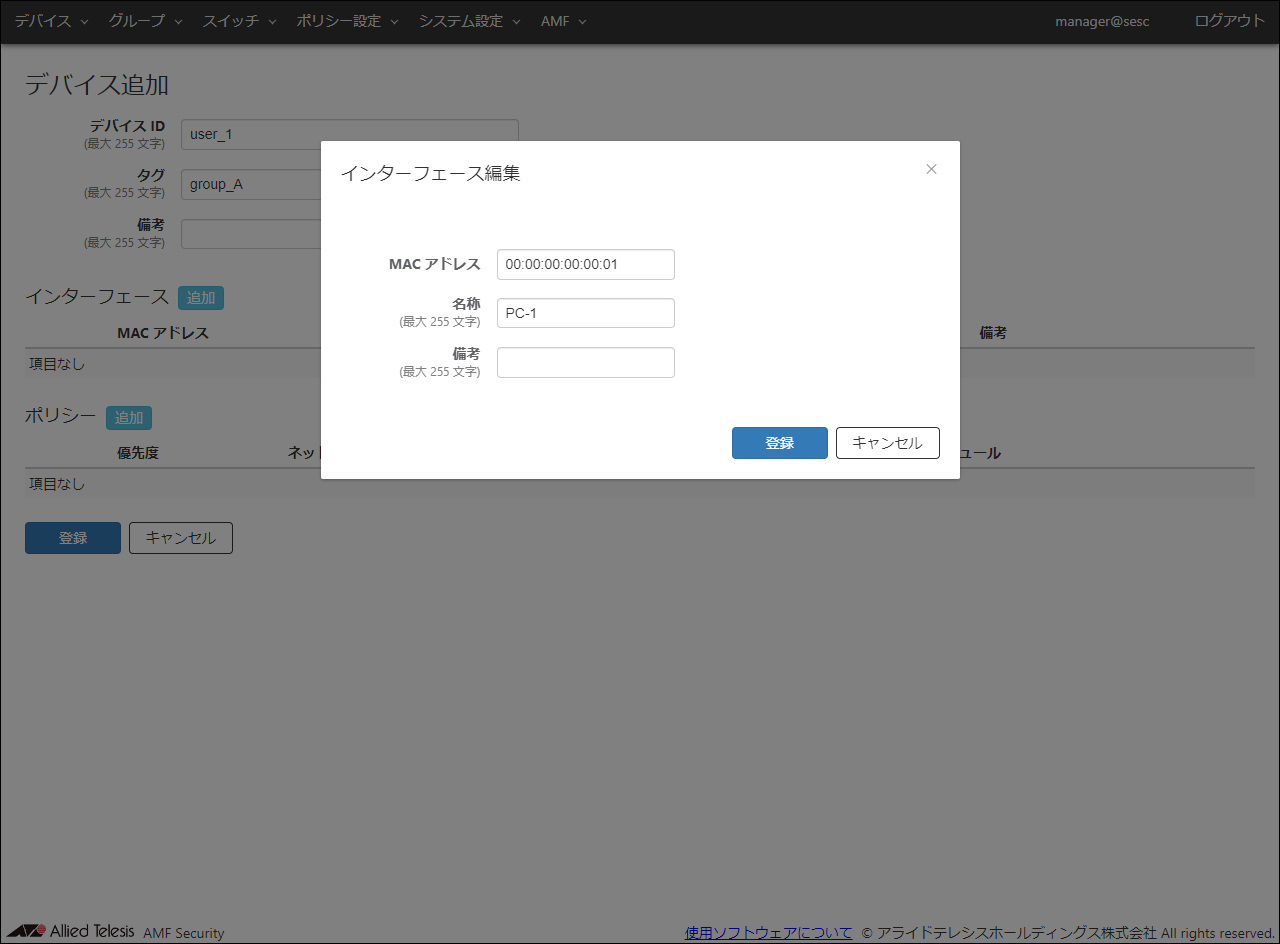

「インターフェース」欄の「追加」ボタンをクリックして、「デバイス」/「インターフェース編集」ダイアログを表示します。

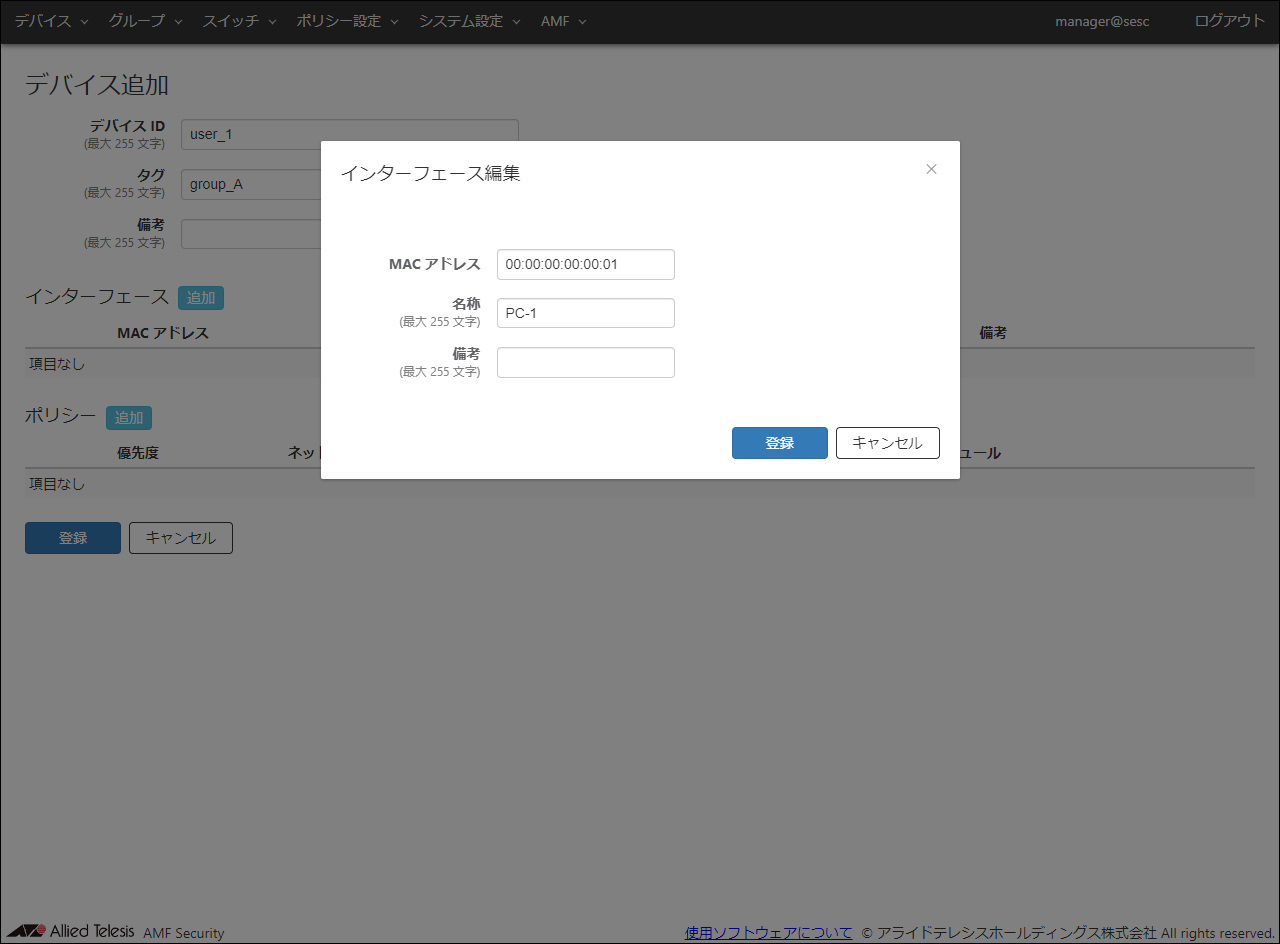

- 「ユーザー1(user_1)」の1台目の端末のMACアドレスと名称を登録します。

ここでは、次の情報を入力します。

表 10:設定データ

| 項目名

|

設定する情報

|

| MAC アドレス

|

00:00:00:00:00:01

|

| 名称

|

PC-1

|

| 備考

|

なし(空欄)

|

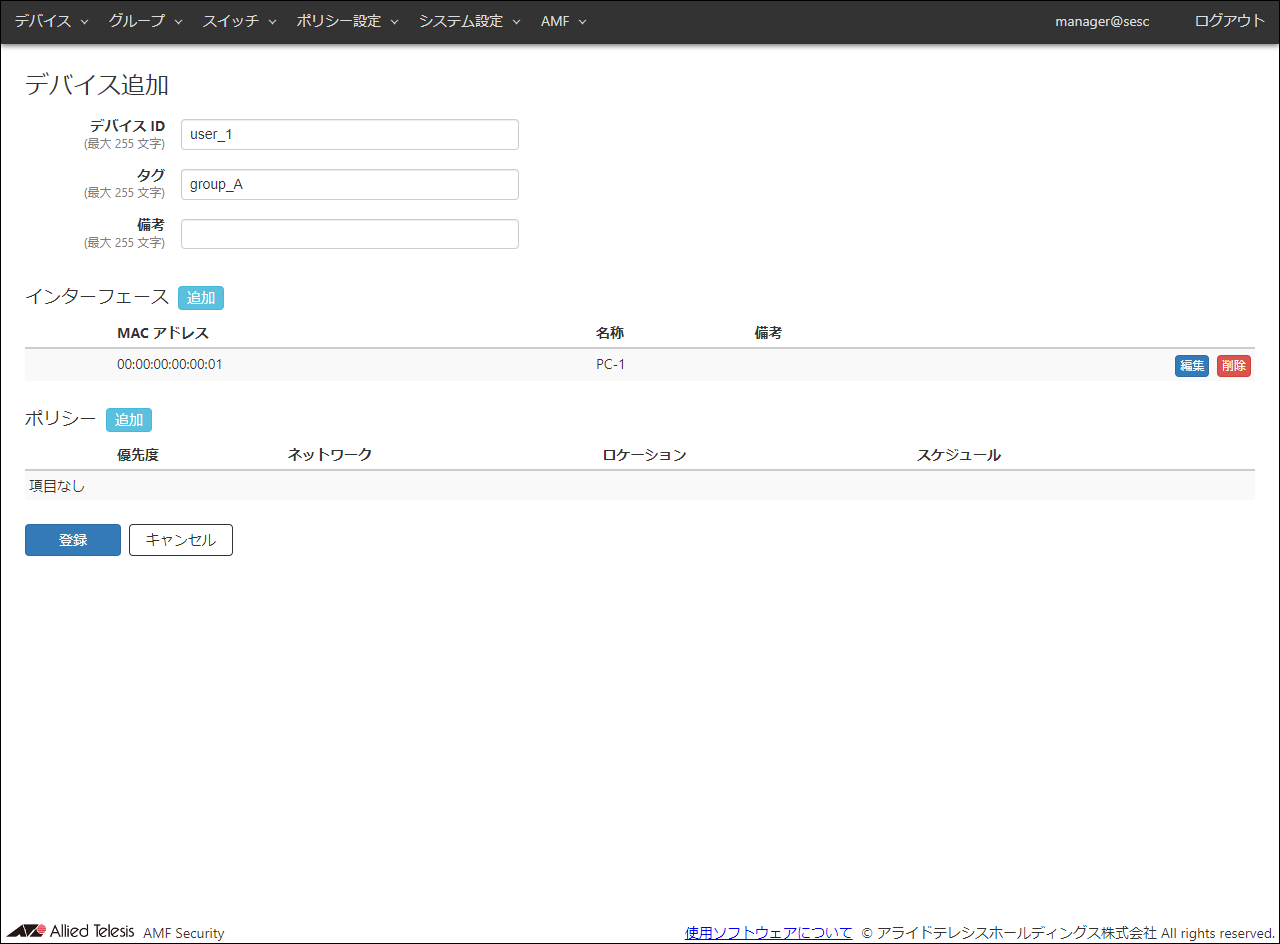

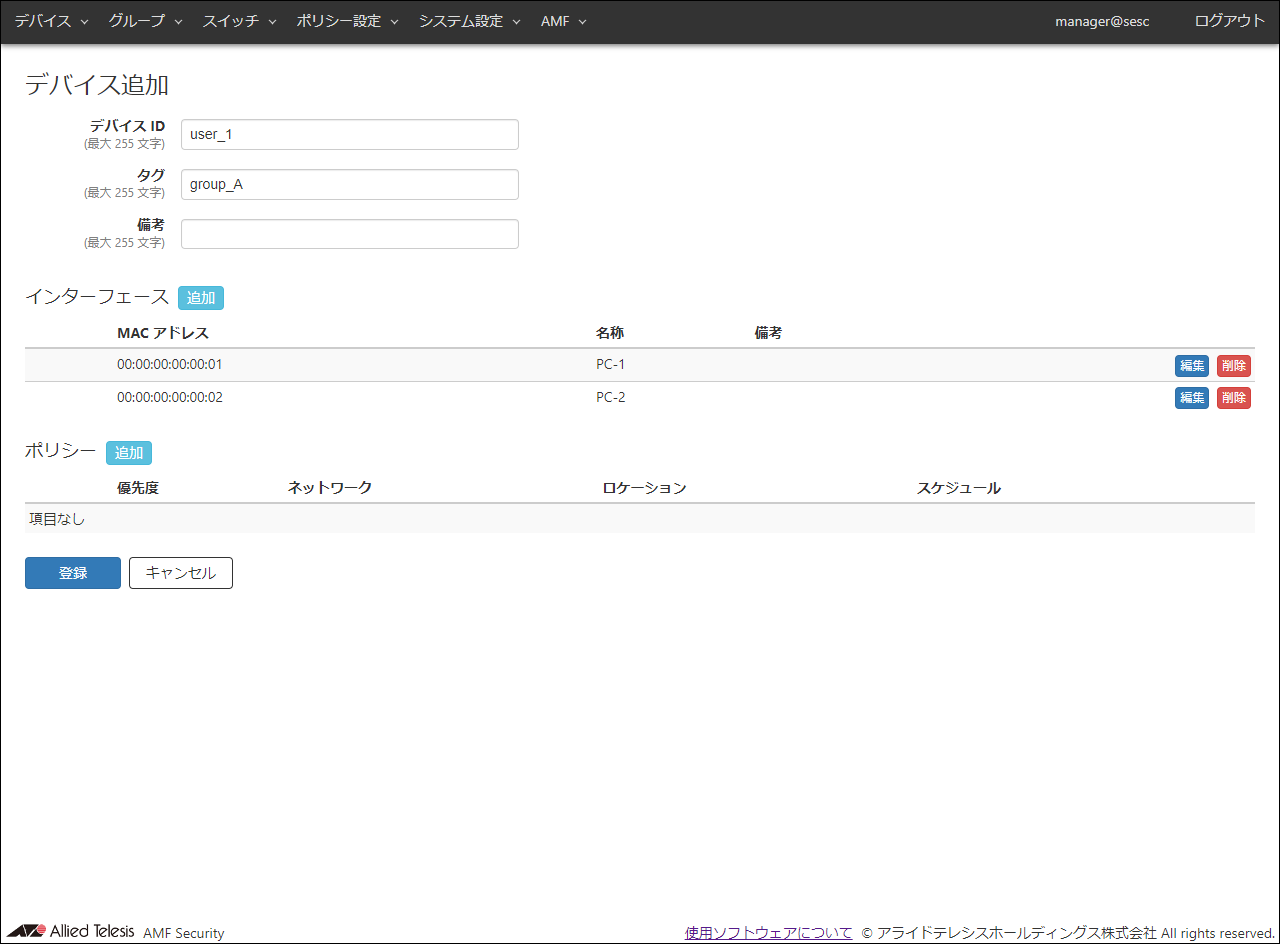

- 「登録」ボタンをクリックします。

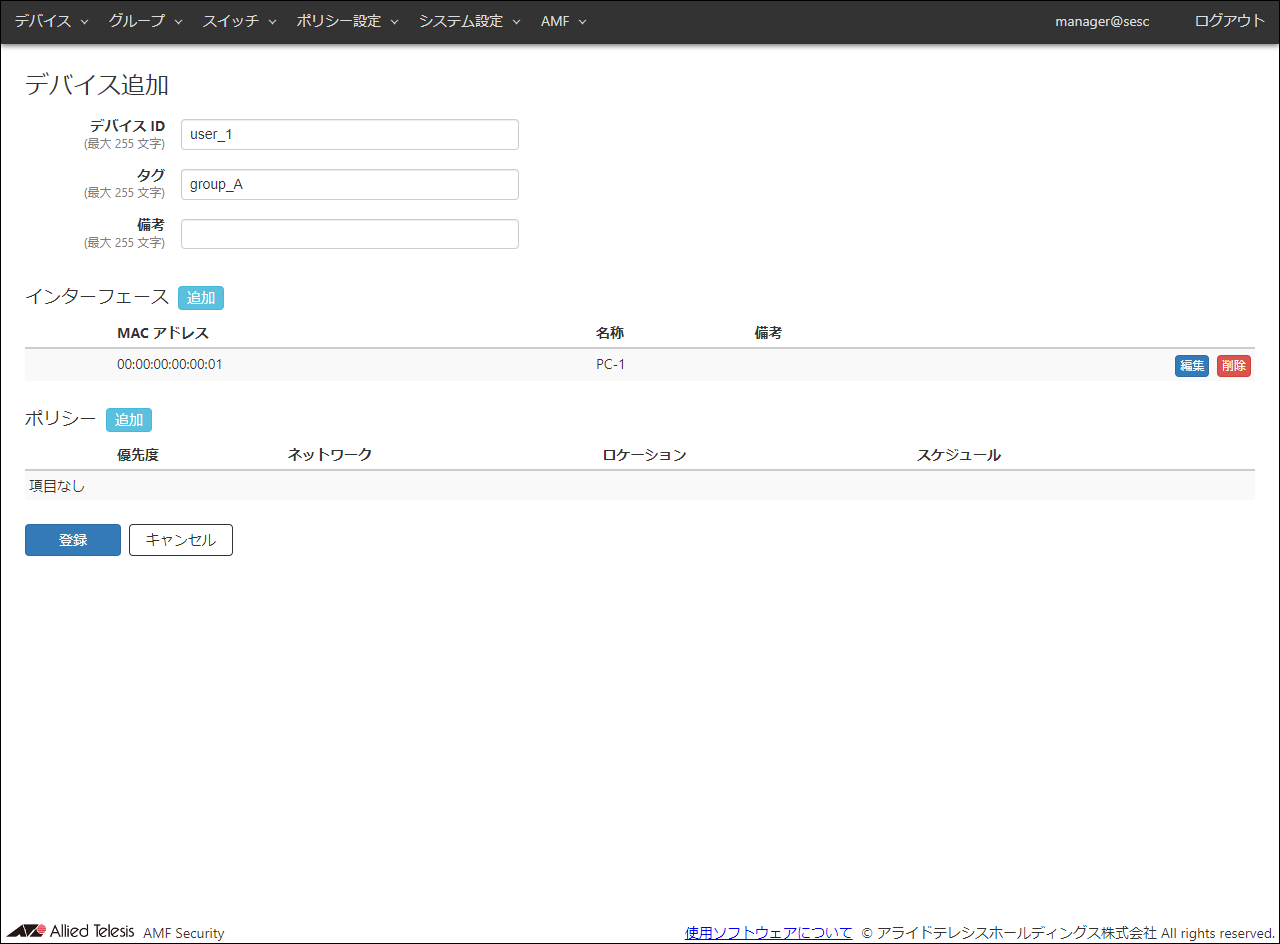

「デバイス」/「デバイス追加」画面の「インターフェース」一覧に、設定したインターフェースのMACアドレスが表示されます。

- 手順4~手順6と同じ手順で、もう1台の端末のMACアドレスと名称を登録します。

ここでは、次の情報を入力します。

表 11:設定データ

| 項目名

|

設定する情報

|

| MAC アドレス

|

00:00:00:00:00:02

|

| 名称

|

PC-2

|

| 備考

|

なし(空欄)

|

- 本デバイス「user_1」にはポリシーを設定しないため、このまま「登録」ボタンをクリックします。

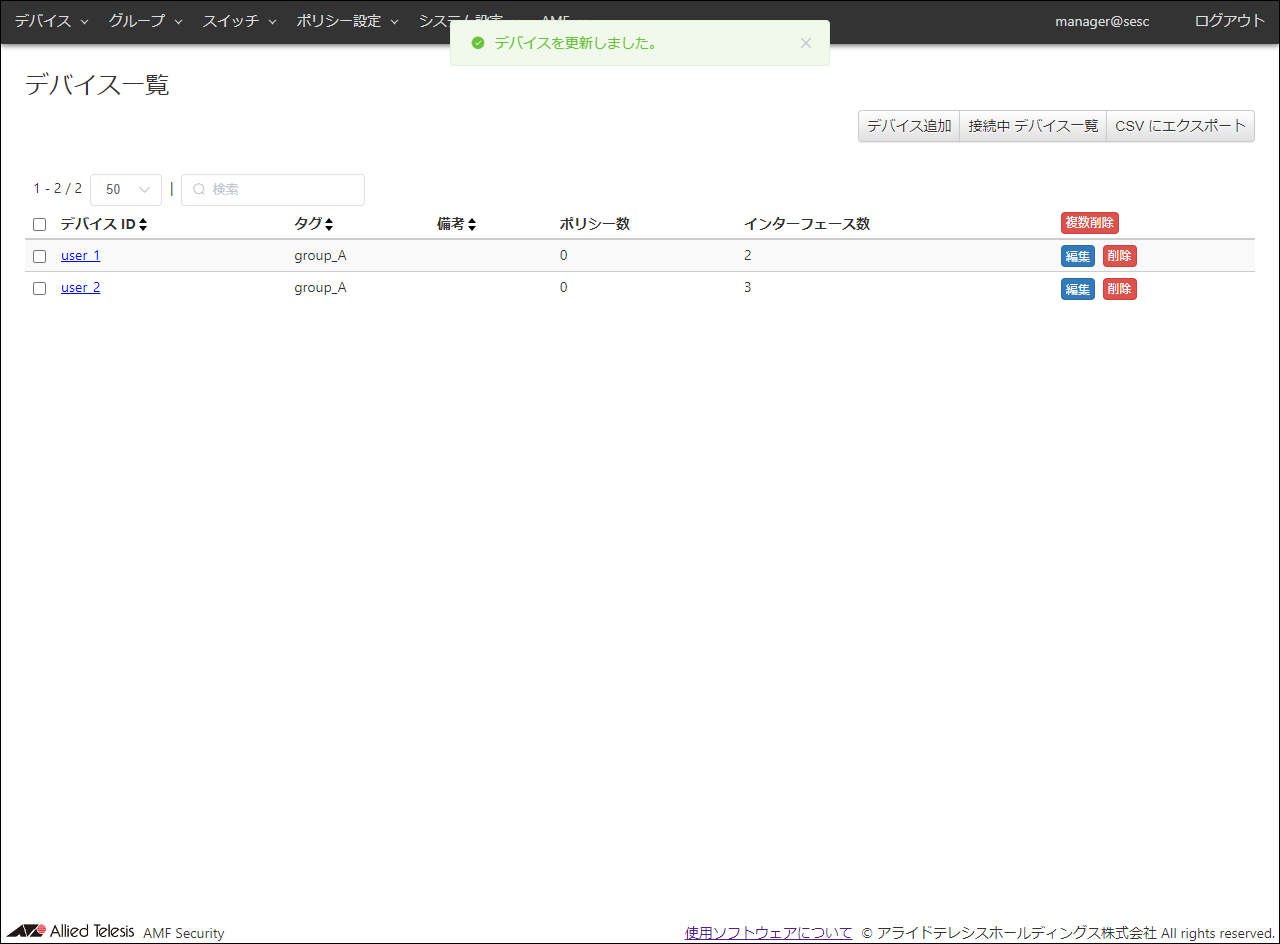

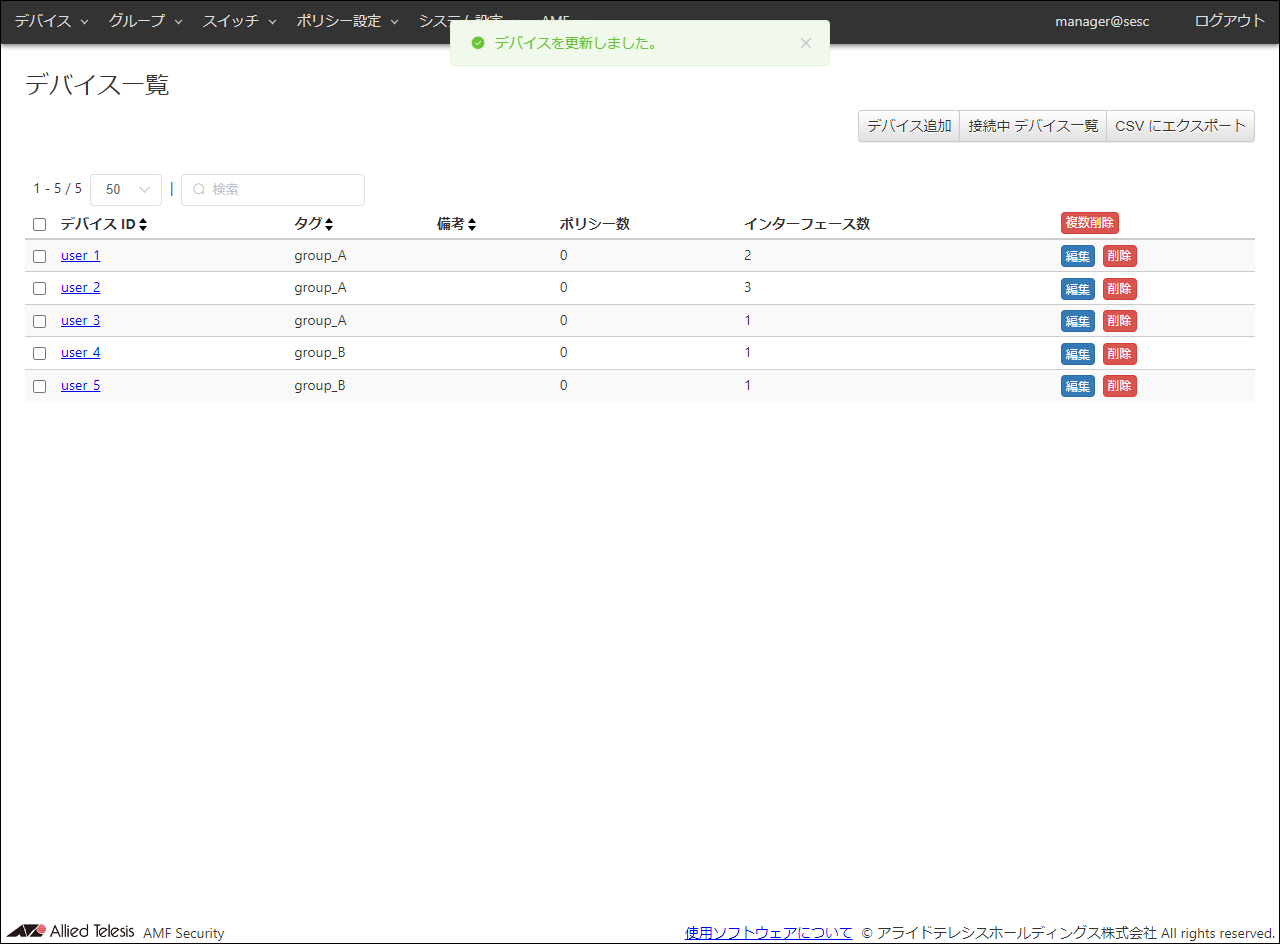

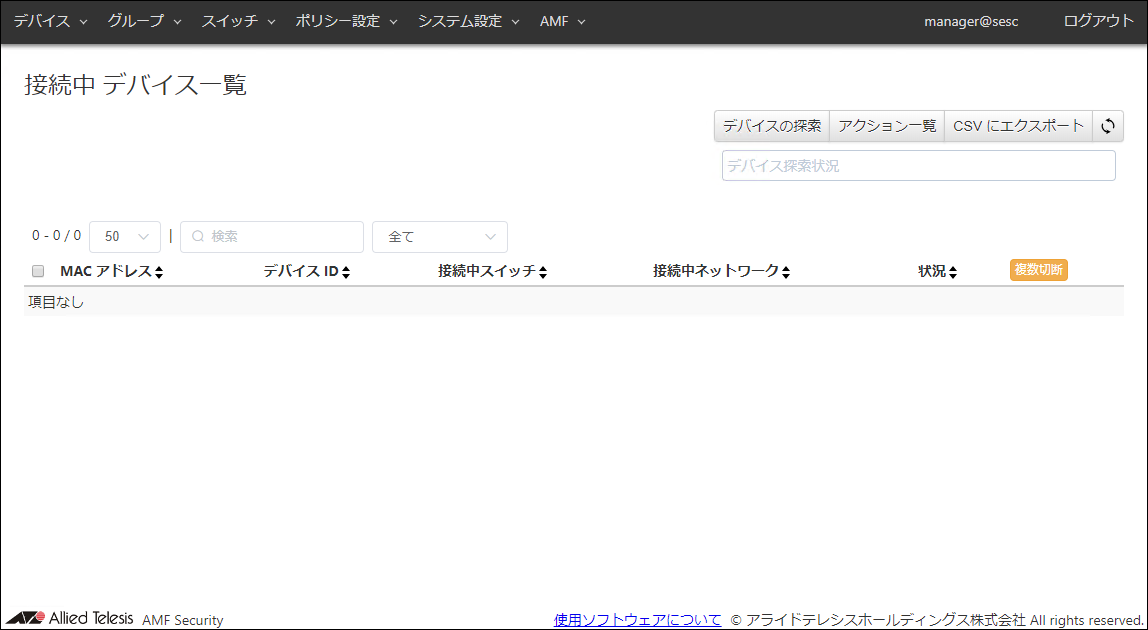

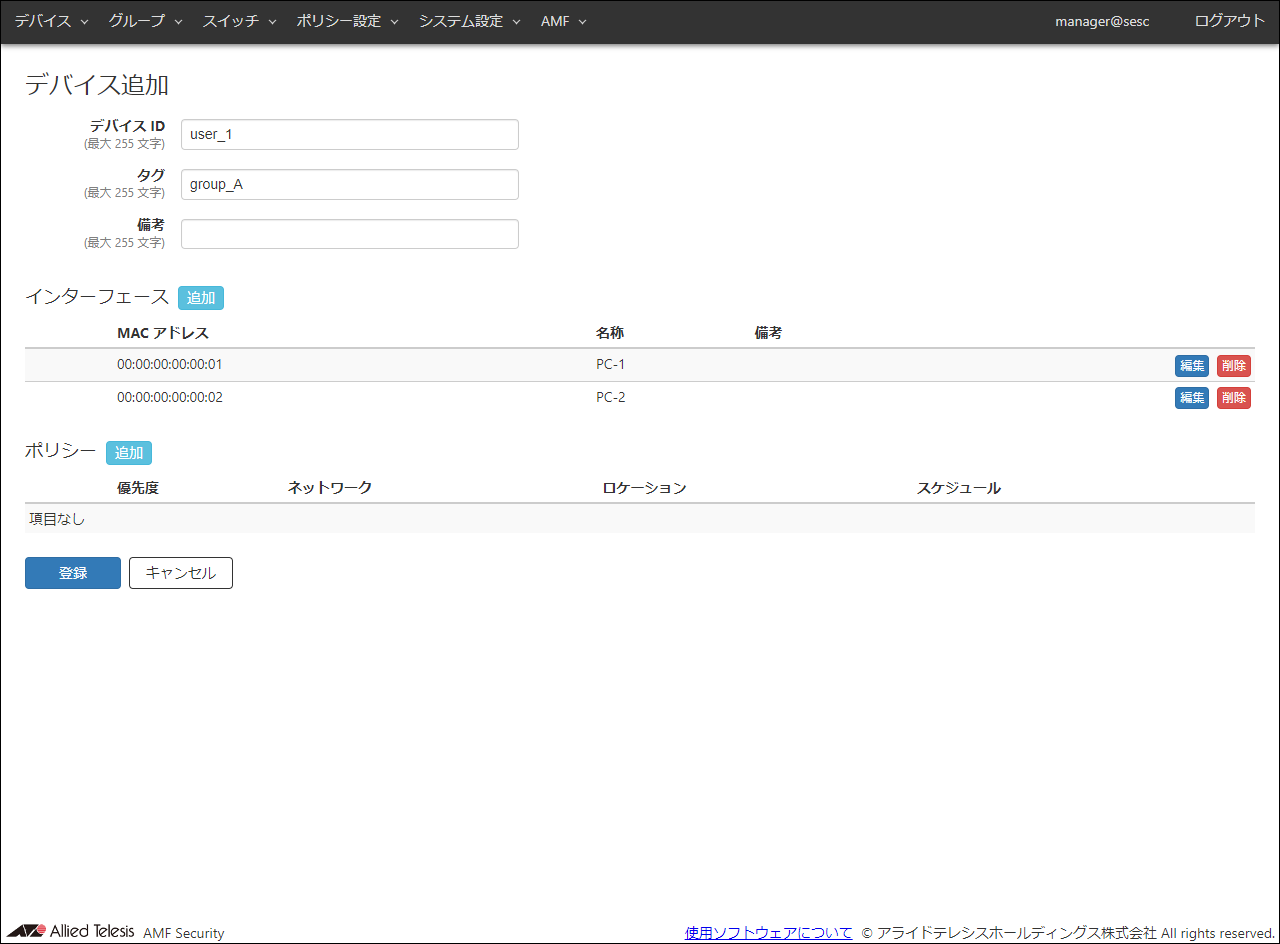

デバイスが登録されると、新規に追加した情報が「デバイス」/「デバイス一覧」画面に表示されます。

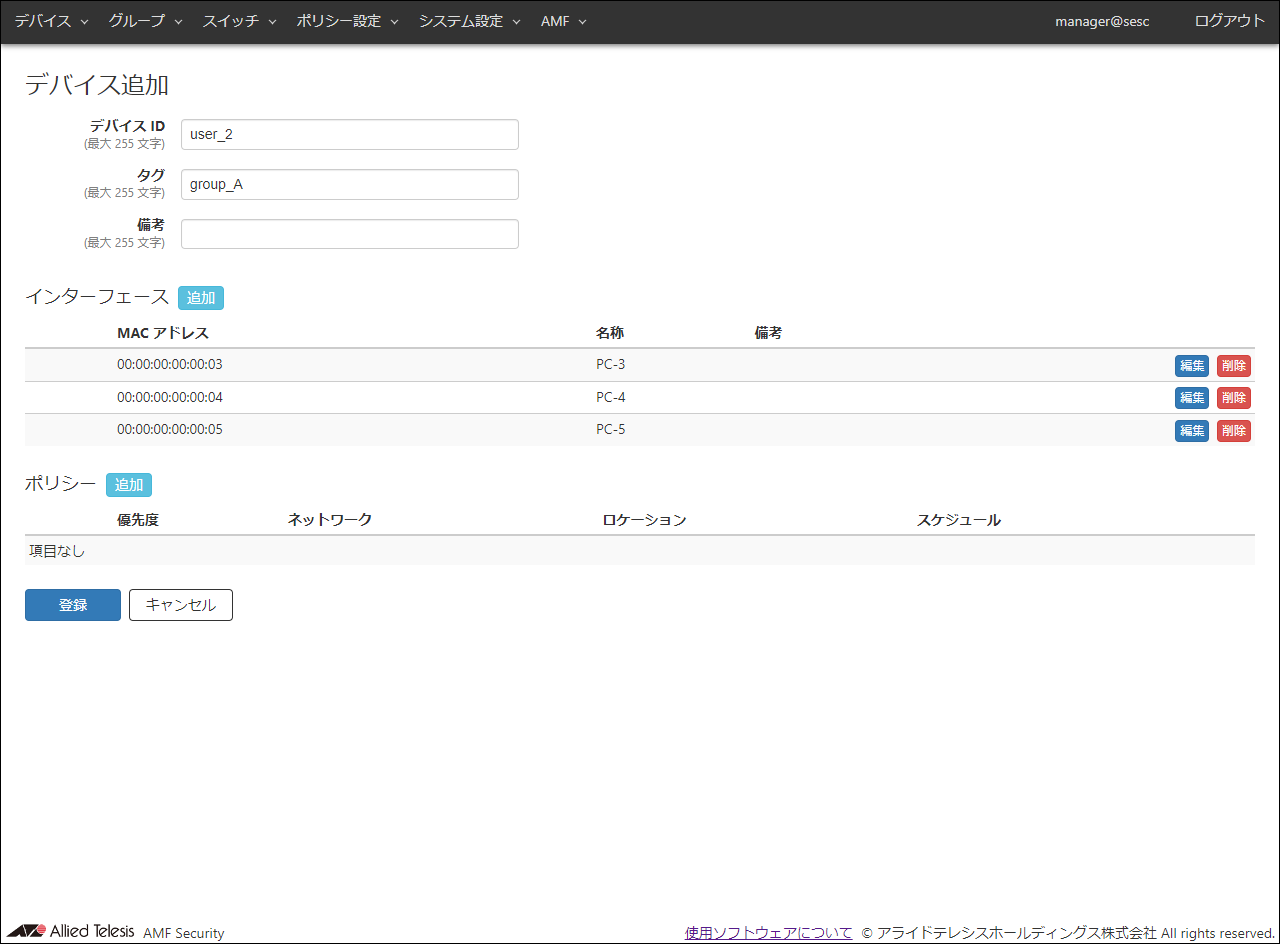

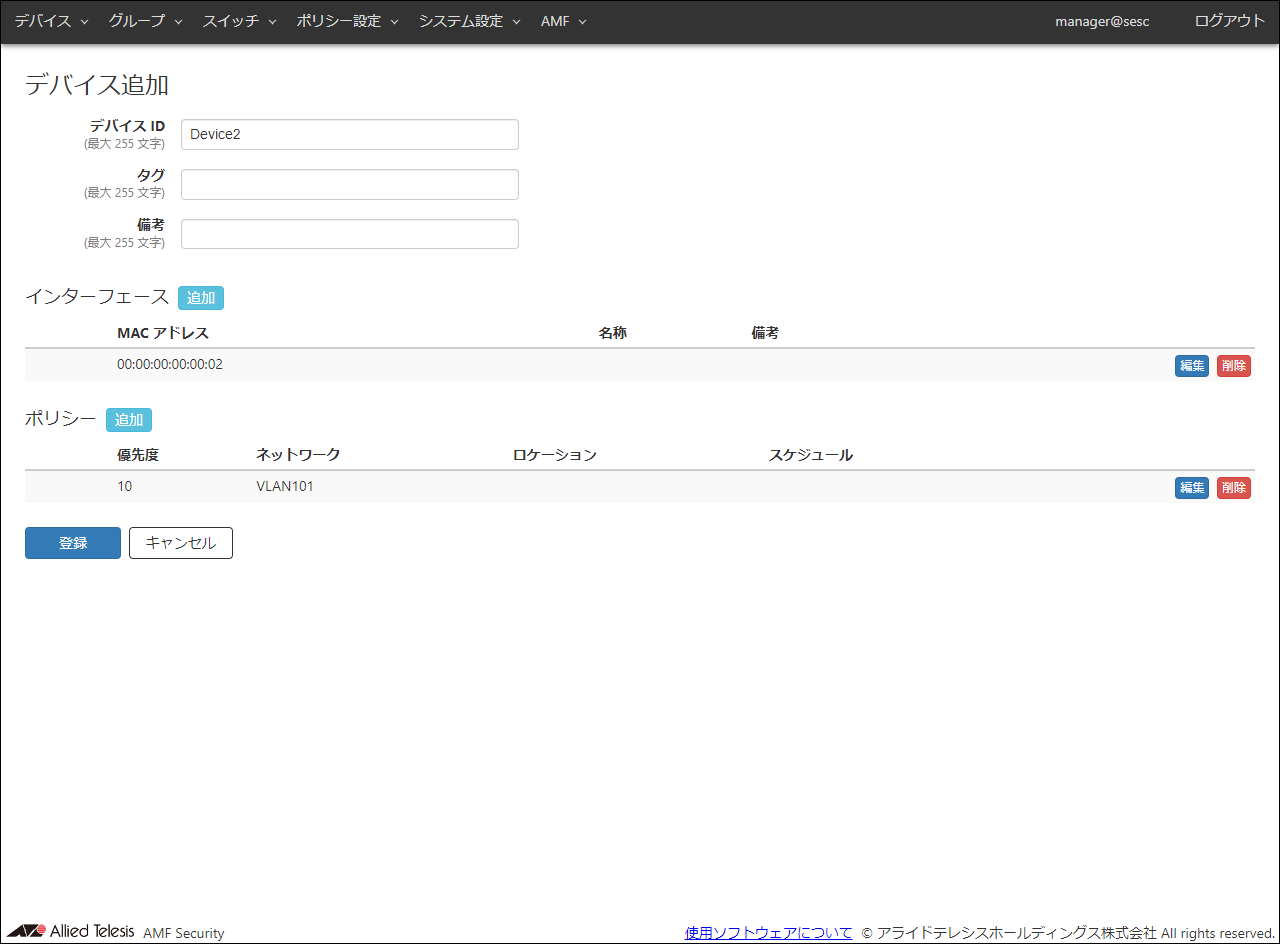

- 手順2~手順8と同じ手順で、「user_2」の「デバイス ID」も登録します。

なお「user_2」の「デバイス ID」に登録するタグは、「user_1」と共通の「group_A」を登録します。

表 12:設定データ

| デバイス

|

| 項目名

|

設定する情報

|

| デバイス ID

|

user_2

|

| タグ

|

group_A ※ 「user_1」と共通

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| 項目名

|

設定する情報

|

| MAC アドレス

|

00:00:00:00:00:03

|

| 名称

|

PC-3

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| 項目名

|

設定する情報

|

| MAC アドレス

|

00:00:00:00:00:04

|

| 名称

|

PC-4

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| 項目名

|

設定する情報

|

| MAC アドレス

|

00:00:00:00:00:05

|

| 名称

|

PC-5

|

| 備考

|

なし(空欄)

|

設定は以上です。

クイックツアー / 一覧からのデバイス登録

ここでは、AMF Security管理下のOpenFlowスイッチおよびAMFメンバーに対して物理的に接続しているデバイスを選択し、AMF Securityに登録する方法を説明します。

IPアドレスによるデバイスの探索

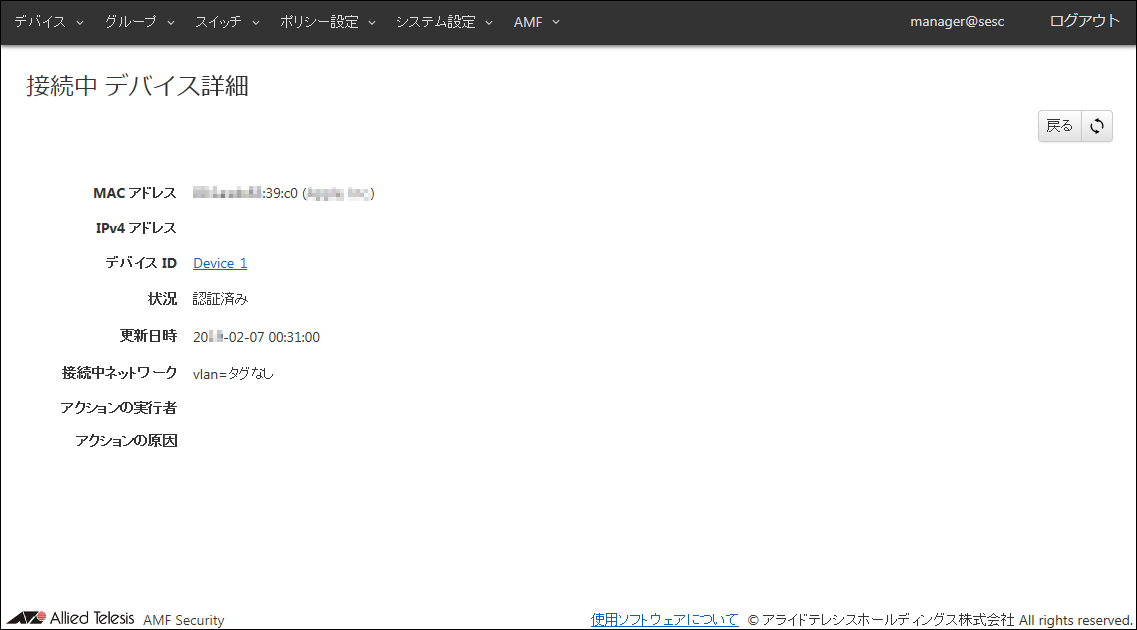

「デバイス」/「接続中 デバイス一覧」画面では、AMF Security管理下のOpenFlowスイッチおよびAMFメンバーが受信したパケットからMACアドレスを参照し、検出されたデバイスを一覧に表示します。

しかし、一部のネットワーク機器(オフィス用複合機など)は定期的にパケットを送出しないため、「デバイス」/「接続中 デバイス一覧」画面にMACアドレスが表示されない場合があります。

この場合にはデバイス探索機能を使用して、AMF SecurityはOpenFlowスイッチおよびAMFメンバーに対して、Probe ARPまたはARPを送信するように指示を出します。

OpenFlowスイッチおよびAMFメンバーは、Probe ARPまたARPに対する応答があった場合、AMF Securityに認証の問い合わせを行います。

AMF Securityは、OpenFlowスイッチおよびAMFメンバーからの問い合わせに記録されたMACアドレスを参照することで、デバイスを「デバイス」/「接続中 デバイス一覧」画面に表示させることができます。

- 「デバイス」/「接続中 デバイス一覧」画面を表示します。

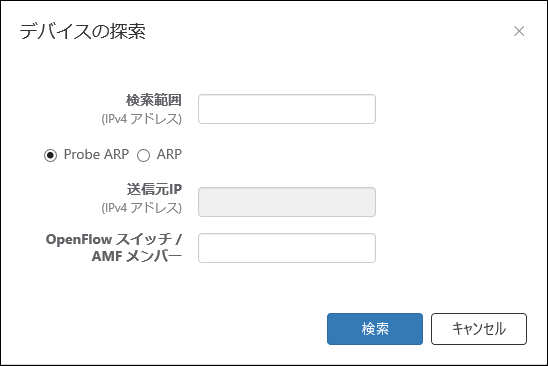

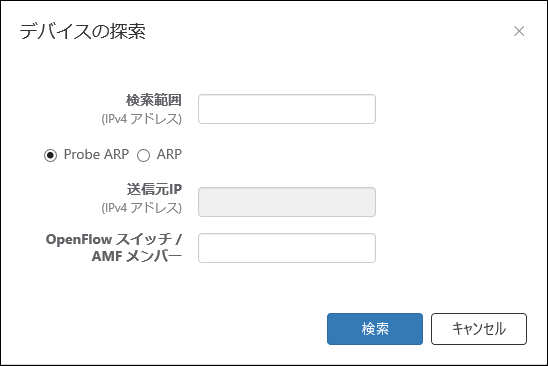

- 画面右上の「デバイスの探索」ボタンをクリックし、「デバイス」/「デバイスの探索」ダイアログを表示します。

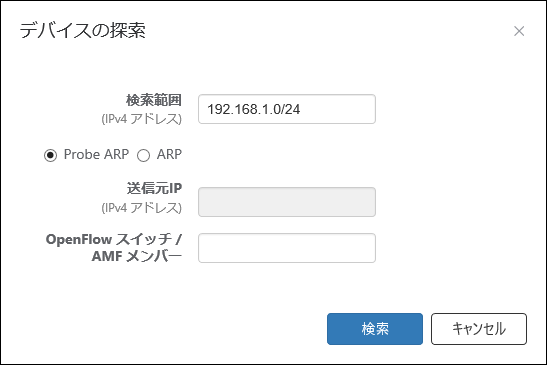

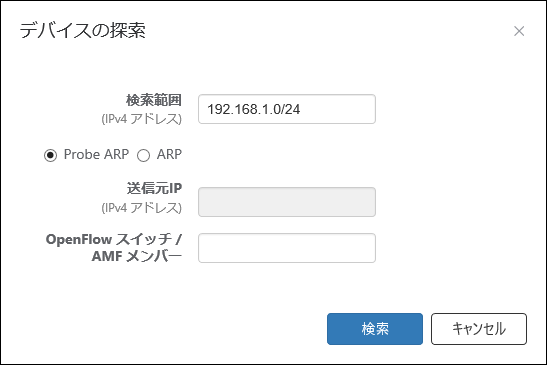

- デバイス探索を行うIPv4アドレス、またはIPv4アドレス範囲を指定します。

IPv4アドレス範囲は、xxx.xxx.xxx.xxx-xxx.xxx.xxx.xxx(始点アドレス・終点アドレス)、または、xxx.xxx.xxx.xxx/xx(IPv4アドレスとサブネットマスク長)の形式で指定できます。

デバイス探索の方法にARPを選択した場合は、送信元IPを指定します。送信元IPは、検索範囲と同一ネットワークのIPアドレスのうち、探索を行うネットワーク内で使用されていないものを指定してください。

始点アドレス・終点アドレスの指定は、IPアドレス数が4,094以下になるようにしてください。

サブネットマスク長の指定は、20~32ビットマスクの範囲で指定してください。

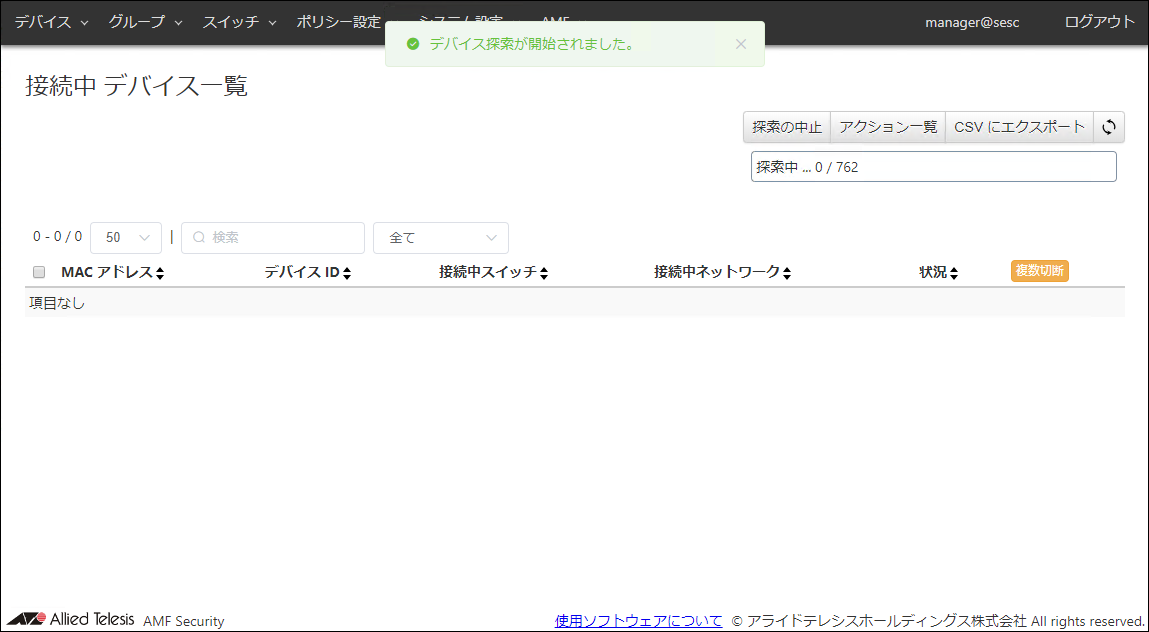

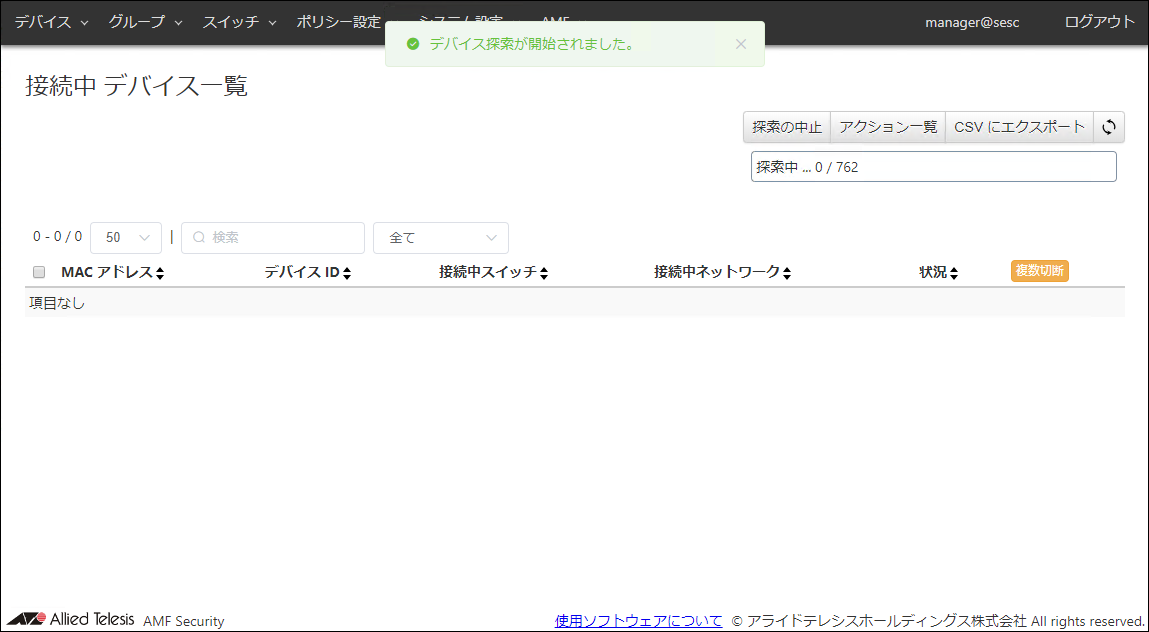

- 「検索」ボタンをクリックし、「デバイス」/「接続中 デバイス一覧」画面に戻ります。

デバイスの探索は、OpenFlowスイッチでは指定したIPv4アドレスまたはIPv4アドレス範囲に対して3回行われ、AMFメンバーでは1回行われます。

デバイス探索の状況は、画面右上の「デバイス探索状況」欄に随時表示されます。

探索範囲内のデバイスから応答があった場合、「デバイス」/「接続中 デバイス一覧」画面右上の「更新」ボタンをクリックすると、応答のあったMACアドレスが一覧に追加されます。デバイス探索によって検出されたデバイスは、既存のアクション、デバイス、未認証グループの各種セキュリティーポリシーに準じて処理され、いずれのセキュリティーポリシーにも一致しない場合は認証失敗となります。

この場合、クイックツアー「一覧からのデバイス登録」/「未認証グループによるデバイスの検出」の手順に従って、検出のみの未認証グループのセキュリティーポリシーを適切に設定することで、該当のデバイスを検出することができます。

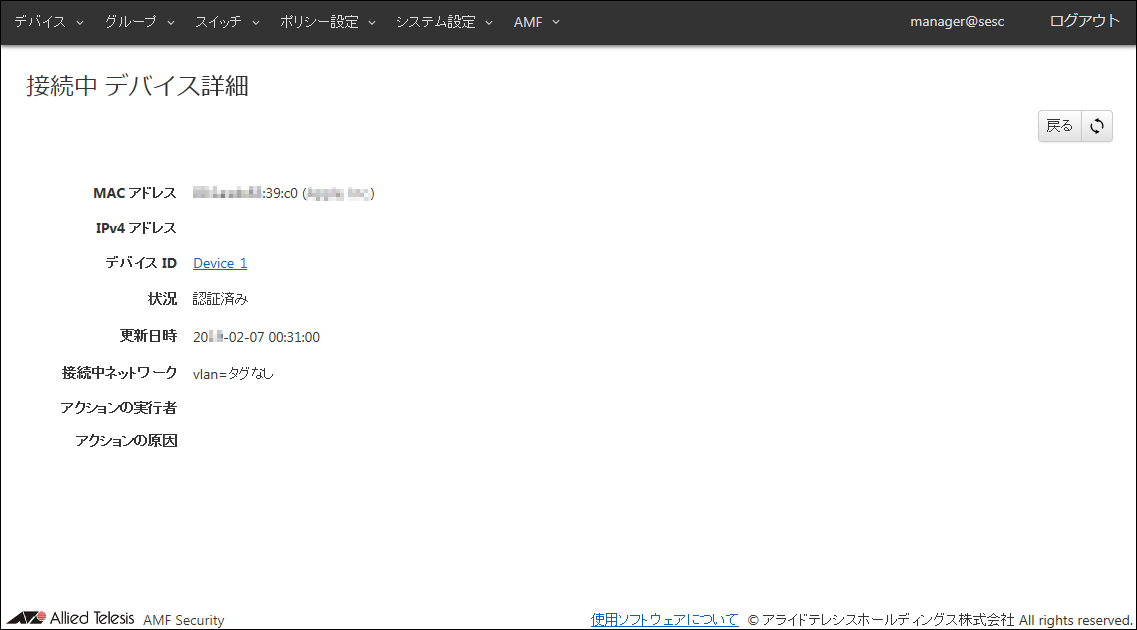

接続中 デバイス一覧からのデバイスの登録

「デバイス」/「接続中 デバイス一覧」画面には、AMF Security管理下のOpenFlowスイッチおよびAMFメンバーに接続しているデバイスのMACアドレスが一覧表示されます。

「デバイス」/「接続中 デバイス一覧」画面に表示されたMACアドレスがまだデバイスに関連付けられていない場合、新規デバイス、または、既存のデバイスのインターフェースとしてMACアドレスを関連付けることができます。

新規デバイスにMACアドレスを関連付ける

- 「デバイス」/「接続中 デバイス一覧」画面を表示します。

OpenFlowスイッチに接続してパケットを送出しており、AMF Securityのデバイス認証データに登録のないデバイスのMACアドレスは、「認証失敗」として一覧に表示されています。

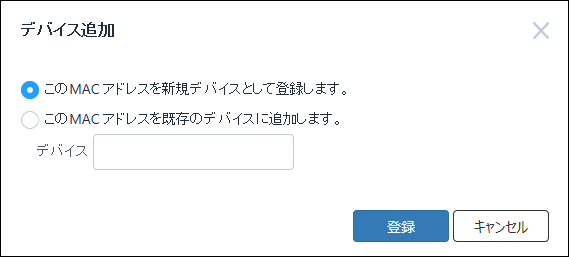

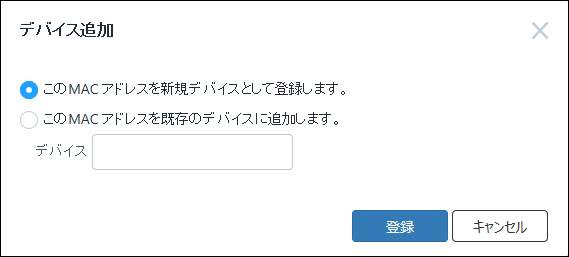

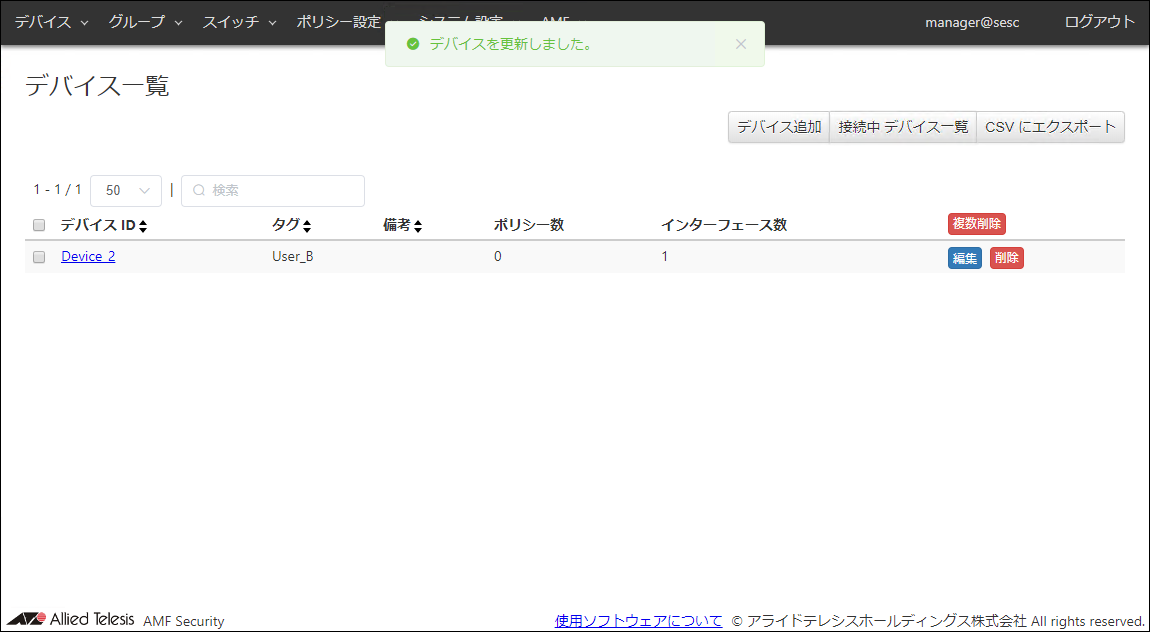

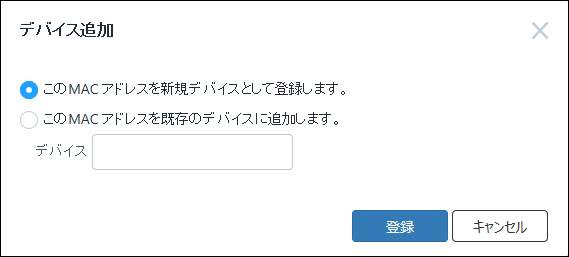

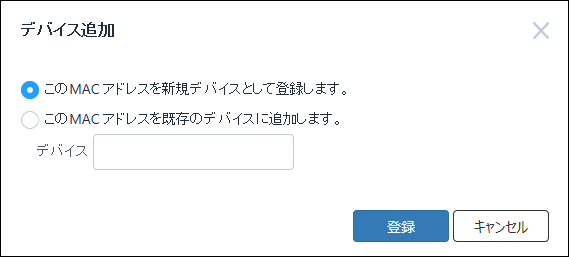

- 対象とする未登録のMACアドレスの、デバイスID欄の「登録」ボタンをクリックし、「デバイス」/「デバイス追加」ダイアログを表示します。

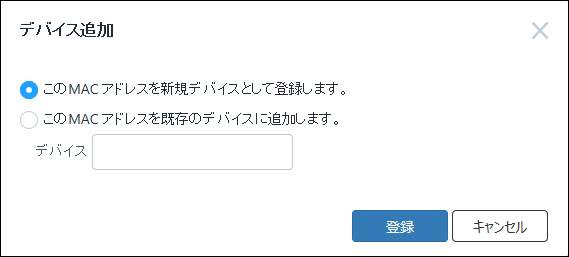

- 「デバイス」/「デバイス追加」ダイアログにて、「このMAC アドレスを新規デバイスとして登録します。」を選択して「登録」ボタンをクリックします。

- 「デバイス」/「デバイス追加」画面が表示されます。

インターフェース欄には、「デバイス」/「接続中 デバイス一覧」画面で選択したMACアドレスが登録されます。

新規に登録するデバイスのデバイスID(必須項目)、タグ、備考を設定します。

必要に応じて、セキュリティーポリシーを設定することもできます。また、このデバイスの異なるインターフェースがあり、MACアドレスが判明している場合は、この時点でインターフェースを新規に追加することもできます。

- 「登録」ボタンをクリックします。

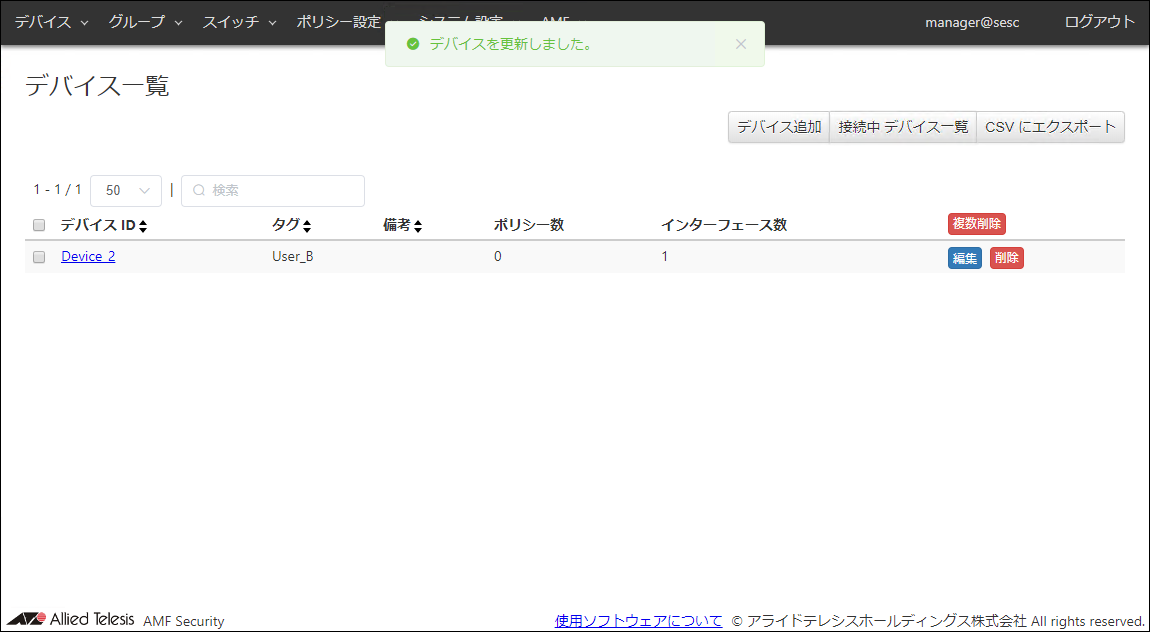

- 「デバイス」/「デバイス一覧」画面が表示されます。

登録したデバイスが新たに追加されました。

既存のデバイスにMACアドレスを関連付ける

接続中のMACアドレスが未登録で、どのデバイスのインターフェースのものか判明している場合、「デバイス」/「接続中 デバイス一覧」画面から、該当のMACアドレスを既存のデバイスに関連付けることもできます。

- 「デバイス」/「接続中 デバイス一覧」画面を表示します。

OpenFlowスイッチまたはAMFメンバーに接続してパケットを送出しており、AMF Securityのデバイス認証データに登録のないデバイスのMACアドレスは、「認証失敗」として一覧に表示されています。

- 対象とする未登録のMACアドレスの、デバイスID欄の「登録」ボタンをクリックし、「デバイス」/「デバイス追加」ダイアログを表示します。

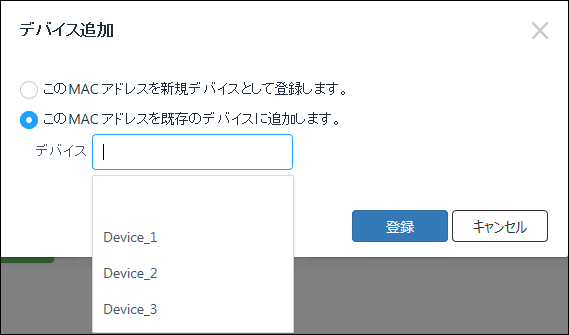

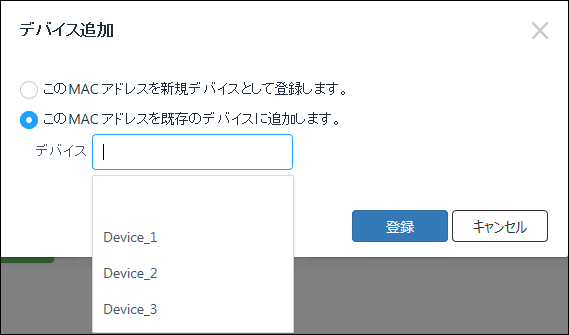

- 「デバイス」/「デバイス追加」ダイアログにて、「このMAC アドレスを既存のデバイスに追加します。」を選択します。

- 該当のMACアドレスを登録するデバイスIDを指定します。

事前に登録されたデバイスIDが100件までドロップダウンリストに表示されます。また、テキストフィールドに文字列を入力すると、入力した文字列をデバイスID、タグ、備考のいずれかに含むデバイスIDが100件までドロップダウンリストに絞り込み表示されます。表示されたドロップダウンリストの候補から、対象とするデバイスIDをクリックします。

- 「登録」ボタンをクリックします。

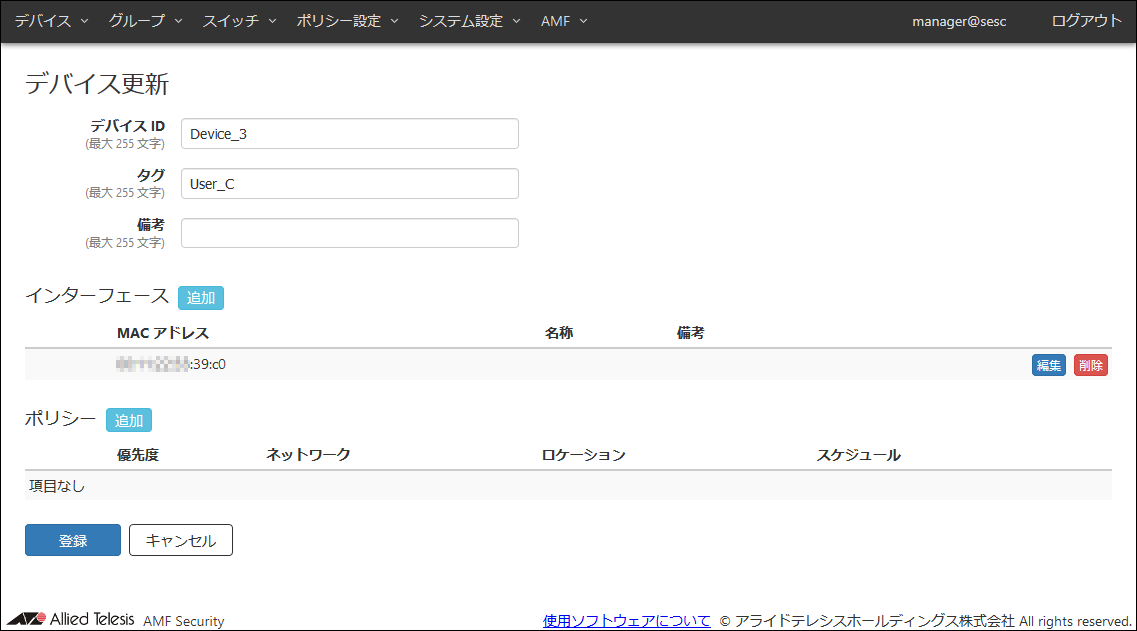

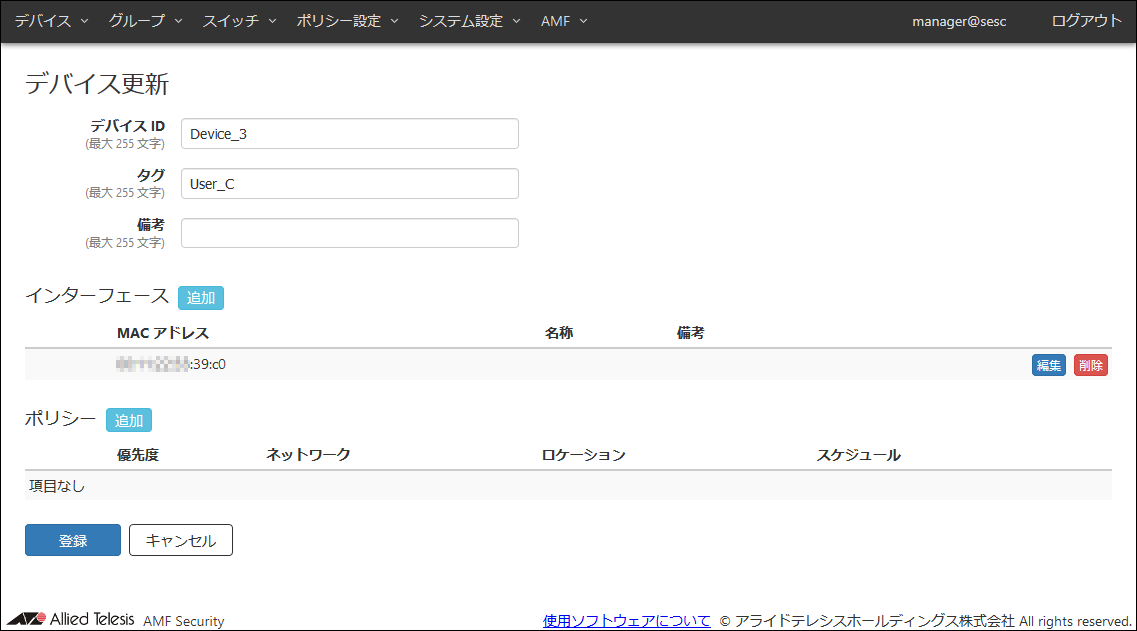

- 「デバイス」/「デバイス更新」画面が表示されます。

インターフェース欄には、「デバイス」/「接続中 デバイス一覧」画面で選択したMACアドレスが追加されます。

必要に応じて、デバイスID(必須項目)、タグ、備考、セキュリティーポリシーを設定することもできます。また、このデバイスの異なるインターフェースがあり、MACアドレスが判明している場合は、この時点でインターフェースを新規に追加することもできます。

- 「登録」ボタンをクリックします。

- 「デバイス」/「デバイス一覧」画面が表示されます。

デバイスのフローエントリーを自動でOpenFlowスイッチに登録させる

オフィス用複合機など自発的にパケットを送信しないデバイスに対して、OpenFlowスイッチ接続時にフローエントリーを自動で登録させることができます。

これにより、そのデバイスが自発的にパケットを送信しない場合でも認証済みの状態にすることができるため、他の端末からの通信が行えるようになります。

端末から送信されるパケットを契機にした認証を行わないため、フローエントリーに合致するネットワークのブロードキャスト等が該当のOpenFlowポートから送信されるようになります。そのため、セキュリティー面の制限があることを考慮した上でご使用ください。

フローエントリーを自動でOpenFlowスイッチに登録させるように設定したデバイスが、ポリシーに設定した以外のOpenFlowスイッチおよびOpenFlowポートに接続されてパケットを送信した場合には通常の認証が行われ、ポリシーに合致しないため認証失敗となります。その際に自動登録のフローエントリーは削除されるため、正しいOpenFlowスイッチおよびOpenFlowポートに接続し直しても状況が「認証失敗」のままとなり、通信が行えなくなる場合があります。通信が行えなくなった場合は、正しいOpenFlowスイッチおよびOpenFlowポートに接続し、クイックツアー「一覧からのデバイス登録」/「IPアドレスによるデバイスの探索」の手順に従って、デバイスの探索を行ってください。

- 「デバイス」/「接続中 デバイス一覧」画面を表示します。

OpenFlowスイッチに接続してパケットを送出しており、AMF Securityのデバイス認証データに登録のないデバイスのMACアドレスは、「認証失敗」として一覧に表示されています。

パケットを自発的に送信しないデバイスの場合は、クイックツアー「一覧からのデバイス登録」/「IPアドレスによるデバイスの探索」の手順に従って、デバイスを表示させます。

該当のMACアドレスを持つインターフェースが接続しているOpenFlowスイッチのスイッチIDが登録されている場合、デバイスID欄に「固定登録」ボタンが表示されます。

- 対象とする未登録のMACアドレスの、デバイスID欄の「固定登録」ボタンをクリックします。

- 「デバイス」/「デバイス追加」画面が表示されます。

インターフェース欄には、「デバイス」/「接続中 デバイス一覧」画面で選択したMACアドレスが登録されます。

ポリシーのロケーション欄には、該当のMACアドレスが接続されているOpenFlowスイッチのスイッチIDとスイッチポート、および「フローの有効期限を無限にします。」が自動で設定されます。

OpenFlowスイッチのスイッチIDとスイッチポート、および「フローの有効期限を無限にします。」がすべて設定されているデバイスが、フローエントリーを自動で登録させる対象になります。

「デバイス」/「デバイス追加」画面で手動で入力した場合も、フローエントリーの自動登録の対象になります。

新規に登録するデバイスのデバイスID(必須項目)、タグ、備考を設定します。

また、必要に応じて、別の既知のインターフェースのMACアドレスやセキュリティーポリシーを設定することもできます。

- 「登録」ボタンをクリックします。

- 「デバイス」/「デバイス一覧」画面が表示されます。

未認証グループによるデバイスの検出

AMF Security管理下のOpenFlowスイッチまたはAMFメンバーに接続しているデバイスが多数ある場合、未認証グループの機能を利用して、特定のロケーションおよびスケジュール条件に一致するものを未認証グループにまとめ、識別することができます。

検出を有効にした未認証グループのセキュリティーポリシーに一致するMACアドレスは、「デバイス」/「接続中 デバイス一覧」画面において、デバイスID欄に該当の未認証グループのグループIDが、状況欄には「検出」が表示されます。

この際、該当の未認証グループからのネットワークの接続は行いません。AMFアプリケーションプロキシー機能のTQも上記の未認証グループの機能は使用できますが、ロケーションとスケジュールの項目は未サポートです。

- 「グループ」/「未認証グループ一覧」画面を表示します。

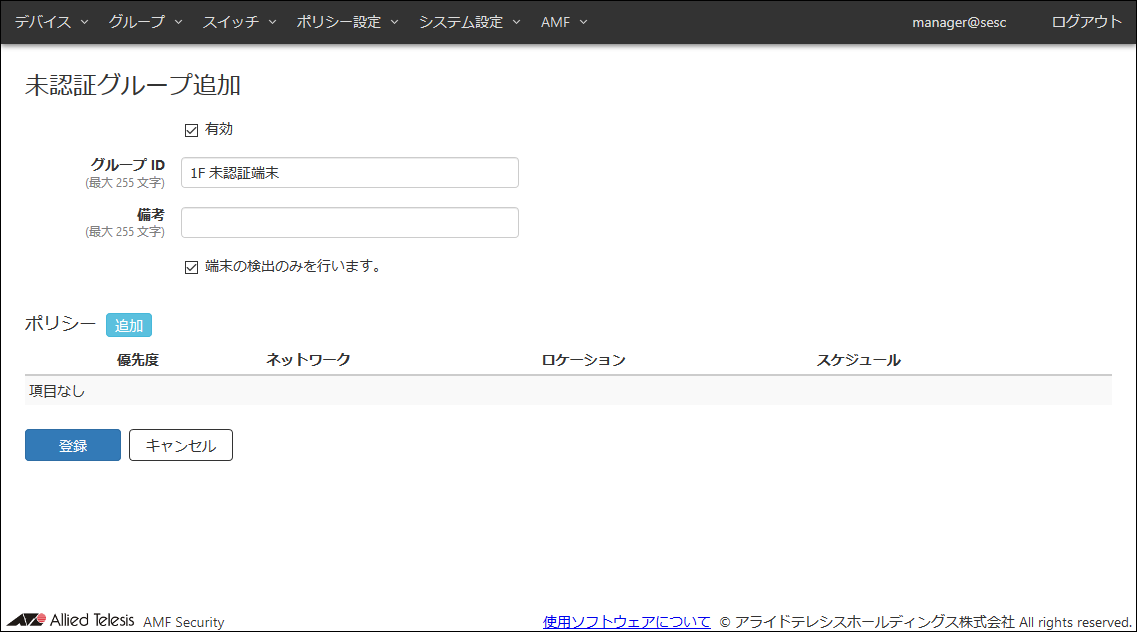

- 画面右上の「未認証グループ追加」ボタンをクリックし、「グループ」/「未認証グループ追加」画面を表示します。

- 「有効」チェックボックスにチェックが入っていることを確認します。

- 未認証グループのグループID、備考を入力します。

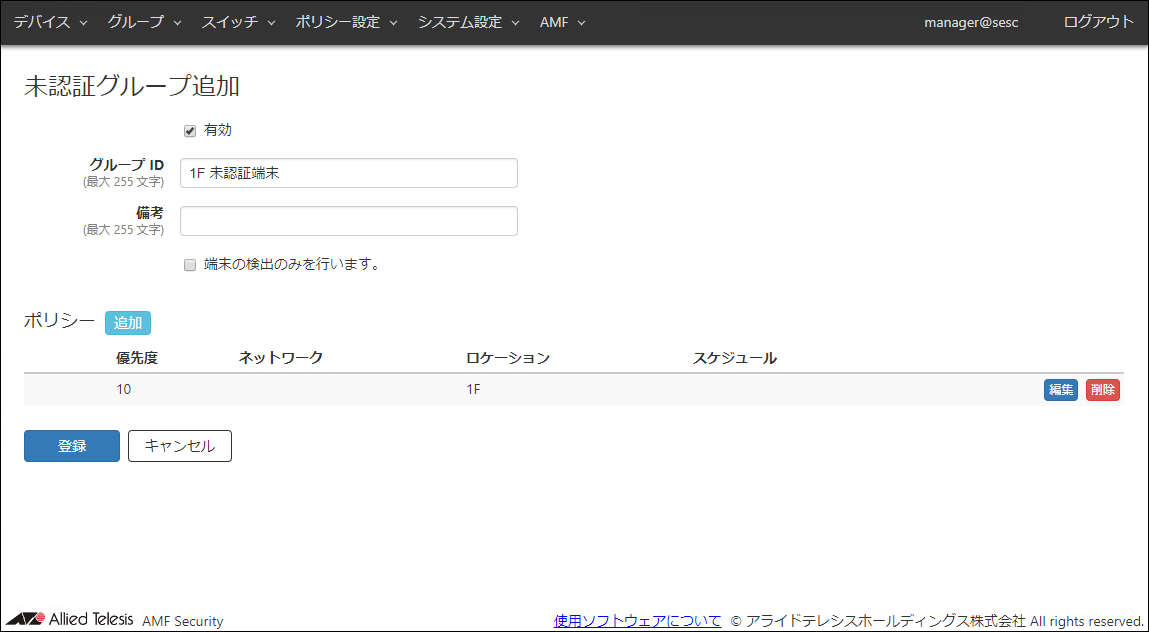

この例では、グループIDを「1F 未認証端末」とし、備考は空欄とします。

- 「端末の検出のみを行います。」チェックボックスをクリックしてチェックを入れます。

- ポリシーの「追加」ボタンをクリックして、「グループ」/「ポリシー編集」ダイアログを表示します。

- セキュリティーポリシーの優先度を設定します。

ここでは、優先度を「10」に設定します。

- 今回は検出のみを行うため、ネットワークは空欄のままにします。

「端末の検出のみを行います。」チェックボックスにチェックが入っていない場合、ネットワークを空欄にすると、デバイスはOpenFlowスイッチではタグなしVLAN(VLANなしのサブネット)、AMFメンバーの場合はAMFメンバーに設定されているVLANに接続されます。タグなしVLANにアクセス可能な場合、スイッチの設定によっては、デバイスからコントロールプレーン上の機器に対して接続できてしまうことがあります。AMFアプリケーションプロキシー機能のTQでは、TQの設定に依存します。

詳細は、クイックツアー「AMF Securityについて」/「TQのAMFアプリケーションプロキシー機能」の「TQのダイナミック VLAN使用時の動作」をご参照ください。

- デバイスの検出条件となるセキュリティーポリシーを設定します。

ここでは、ロケーションに「1F」を指定します。

AMF Securityのデバイス認証データに登録されていないMACアドレスのうち、ロケーション「1F」のいずれかのOpenFlowスイッチまたはAMFメンバーに接続されたものを、未認証グループ「1F 未認証端末」として検出します。

- 「登録」ボタンをクリックして、「グループ」/「未認証グループ追加」画面に戻ります。

- 「登録」ボタンをクリックして、「グループ」/「未認証グループ一覧」画面に戻ります。

- 「デバイス」/「接続中 デバイス一覧」画面を表示します。

AMF Security管理下のOpenFlowスイッチおよびAMFメンバーに接続しているデバイスのMACアドレスが一覧表示されます。

AMF Securityのデバイス認証データに登録されていないMACアドレスのうち、ロケーション「1F」のいずれかのOpenFlowスイッチまたはAMFメンバーに接続されたものは、状況欄に「検出」が表示されるようになりました。

- 「デバイス」/「接続中 デバイス一覧」画面の状況ドロップダウンメニューから「検出」を選択します。

AMF Securityのデバイス認証データに登録されていないMACアドレスのうち、状況が「検出」となっているMACアドレス、すなわち、ロケーション「1F」のいずれかのOpenFlowスイッチまたはAMFメンバーに接続されたもののみが一覧表示されます。

- クイックツアー「一覧からのデバイス登録」/「接続中 デバイス一覧からのデバイスの登録」の手順に従って、必要なデバイスをAMF Securityに登録します。

検出されたデバイスの登録

上記の未認証グループやIPアドレス探索を利用して、「デバイス」/「接続中 デバイス一覧」画面に表示された機器は、クイックツアー「一覧からのデバイス登録」/「接続中 デバイス一覧からのデバイスの登録」の手順に従って、正規に接続されたデバイスとして登録することができます。

また、多数のデバイスが検出された場合は、上記の手順による登録のほか、「デバイス」/「接続中 デバイス一覧」画面の機器をCSVファイルにエクスポートし、CSVファイルを編集して、AMF Securityにインポートすることもできます。

詳しくは、付録「CSVを利用した認証データの作成」をご覧ください。

クイックツアー / アクションの登録

アクションとは

AMF Securityには、デバイス認証データや未認証グループによる処理とは別に、特定の条件を満たすデバイスを個別に隔離、遮断、または、デバイス認証データの登録と異なるネットワークへの接続を行う、アクションと呼ばれる認証ルールがあります。

連携アプリケーションを利用する場合は、連携アプリケーションによる指示に基づいてアクションが動的に生成、処理されます。

また、連携アプリケーションを介さず、アクションを個別に作成することもできます。

OpenFlowではいずれの場合も、アクションはデバイス認証データや未認証グループより優先して処理されます。

AW+のAMFアプリケーションプロキシーでは、アクションが登録された際にプロキシーノードへ通知され、プロキシーノード、エッジノード側で処理されます。

TQのAMFアプリケーションプロキシーでは、OpenFlowと同様にアクションはデバイス認証データや未認証グループより優先して処理されます。

アクションの条件には、以下の項目を指定できます。

- デバイスMACアドレス

- デバイスIPv4アドレス

- デバイス

- デバイスタグ

- ロケーション

- OpenFlowスイッチ

- 接続中ネットワーク

条件を満たした場合、OpenFlowおよびTQのAMFアプリケーションプロキシー機能では、デバイスの接続を通過(許可)、隔離、破棄(遮断)のうち、指定されたOpenFlow/TQアクションを実行します。この際、通過先、または隔離先のVLAN IDを指定できます。

AW+のAMFアプリケーションプロキシーブラックリスト機能では、AMFアクションがプロキシーノードへ通知されます。

- デバイスMACアドレスを指定 → 指定したMACアドレスをAMFマスターに送信

- デバイスIPv4アドレスを指定 → 指定したIPv4アドレスをAMFマスターに送信

- デバイスMACアドレスとデバイスIPv4アドレスを指定 → 指定したIPv4アドレスのみをAMFマスターに送信

- デバイスまたはデバイスタグを指定 → 該当するデバイスに紐付けられたMACアドレスをAMFマスターに送信

AMFアクションに「IPフィルター」を指定する場合は、デバイスIPv4アドレスの指定が必要です。

アクションの登録

アクションを個別に作成する場合の例を示します。

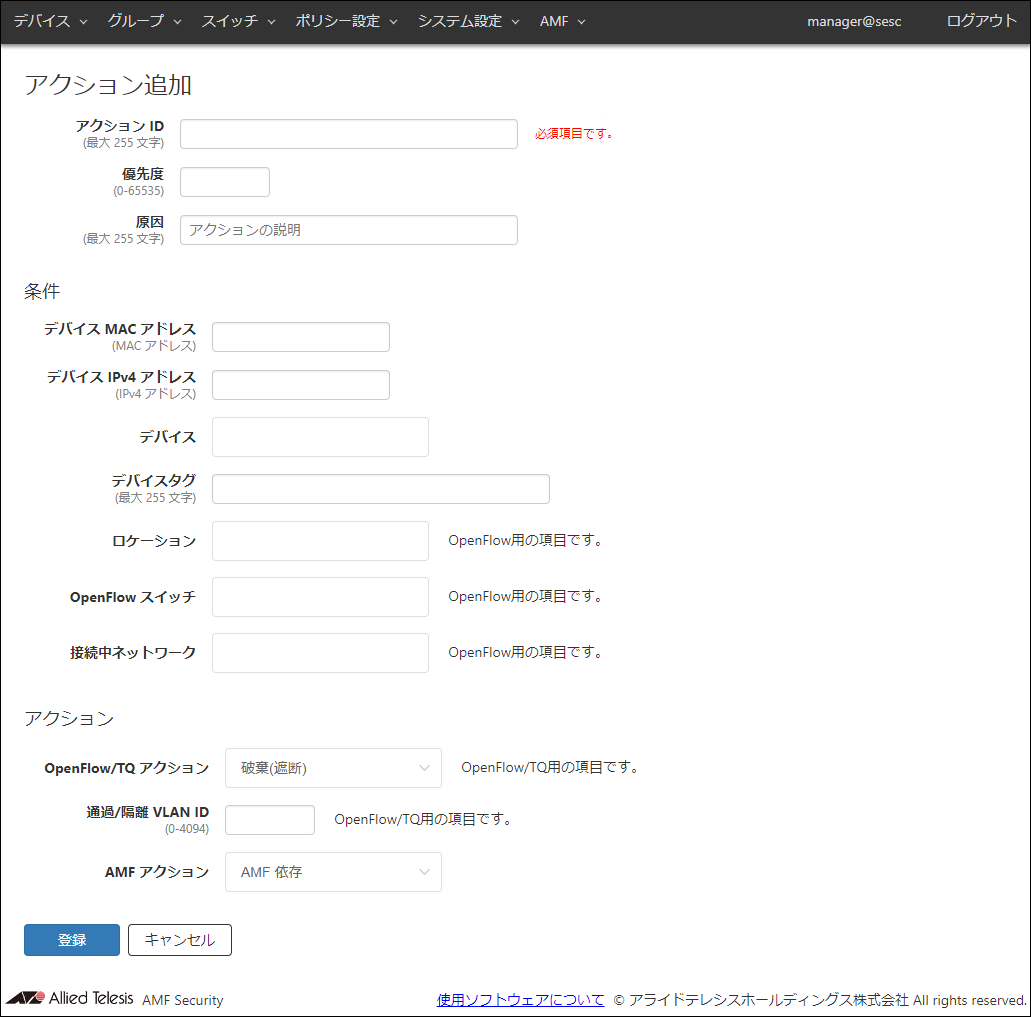

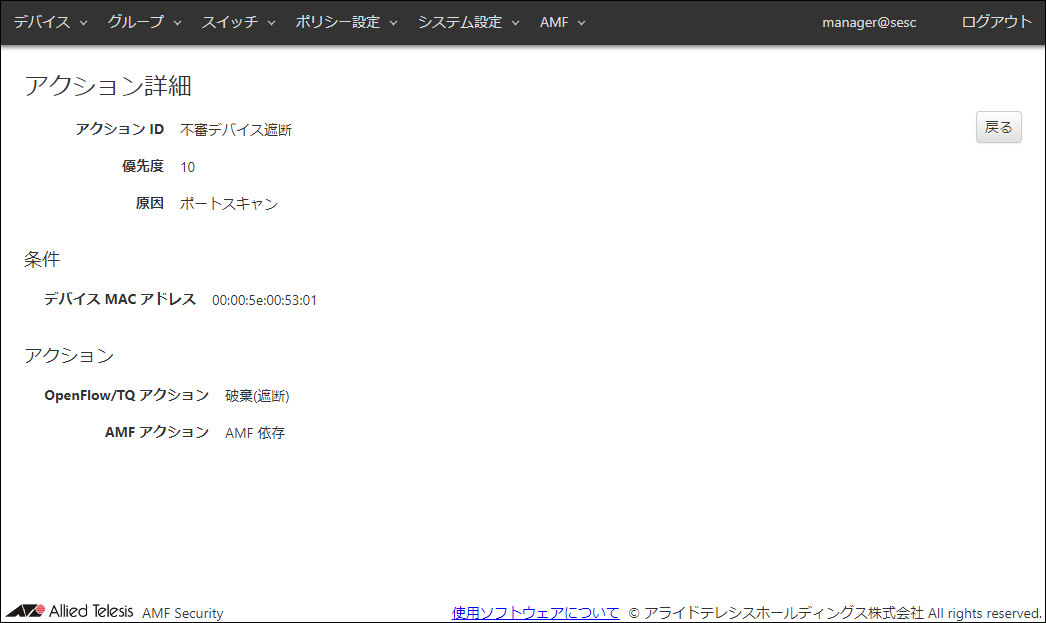

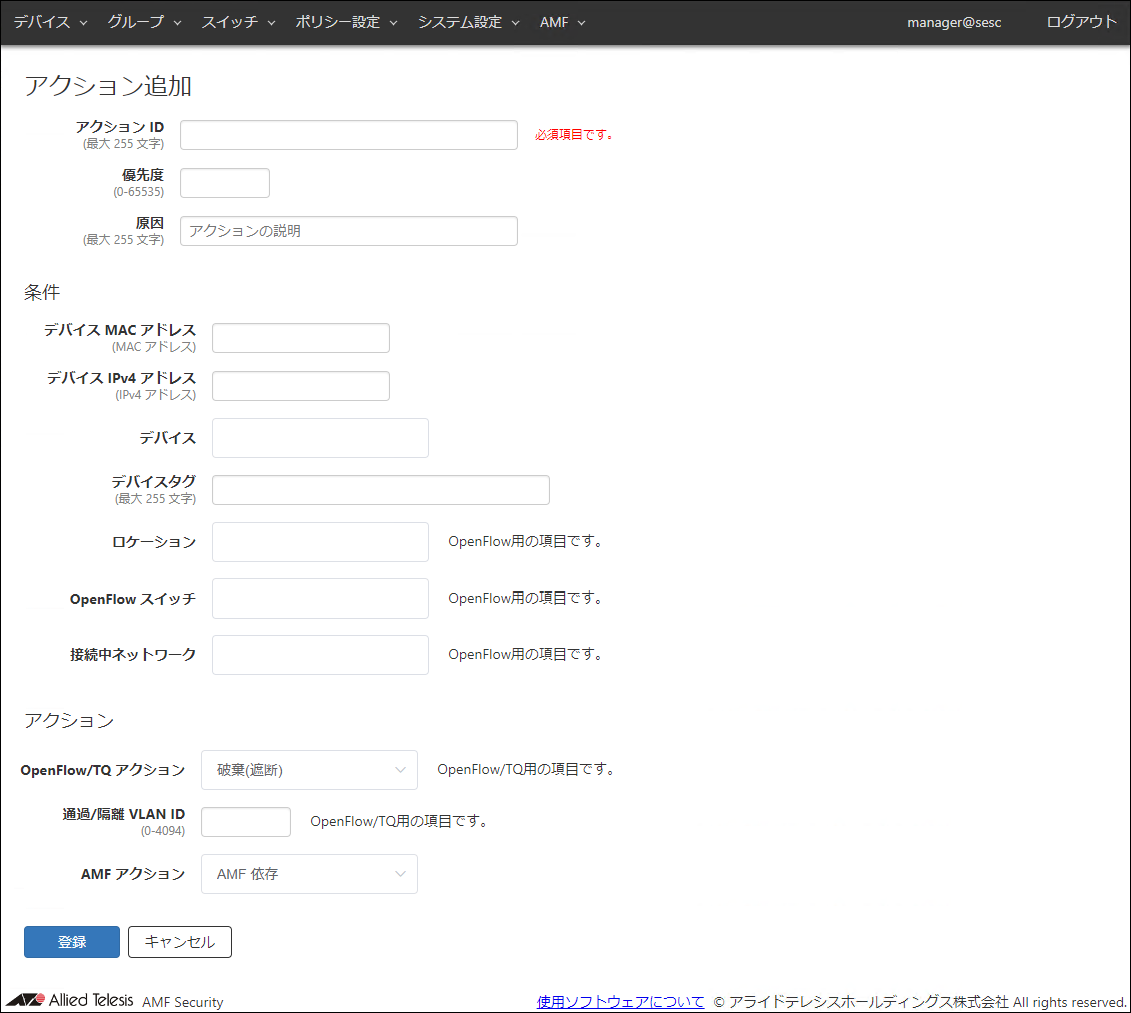

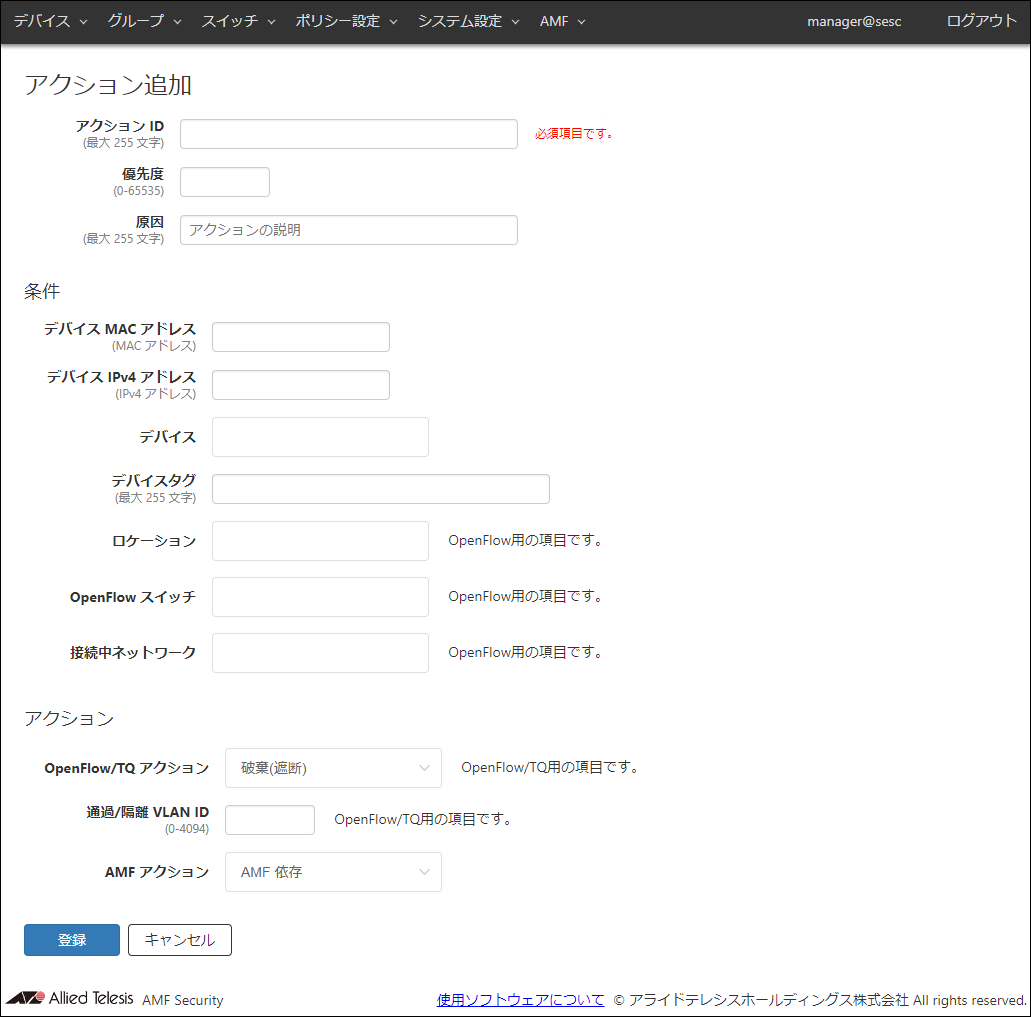

アクションの登録は、「ポリシー設定」/「アクション追加」画面にて行います。

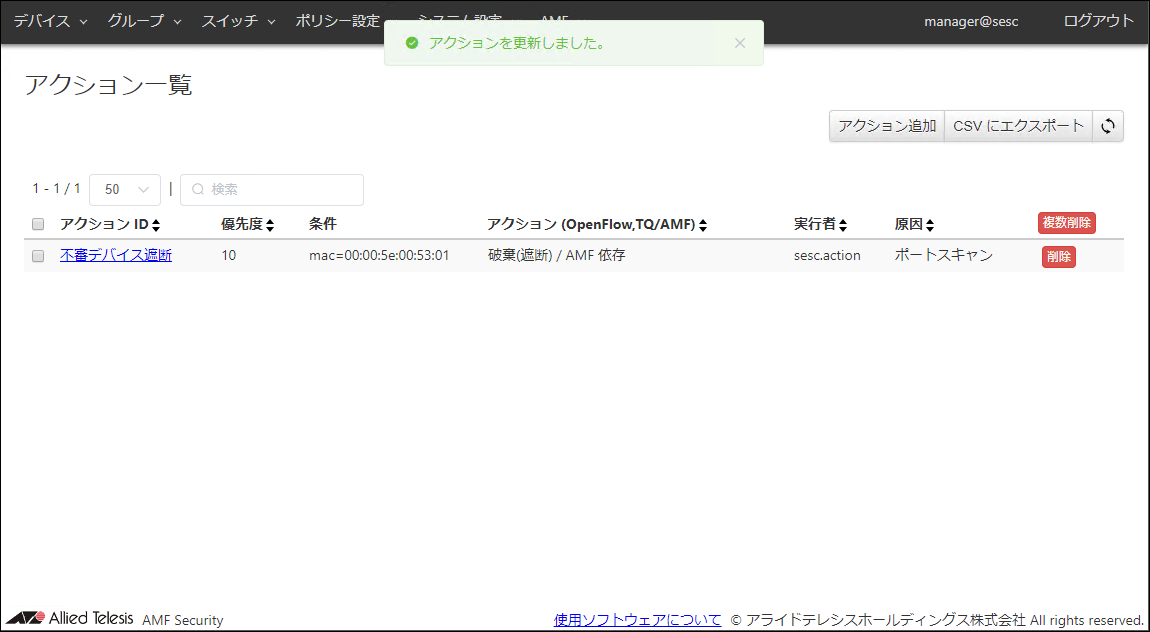

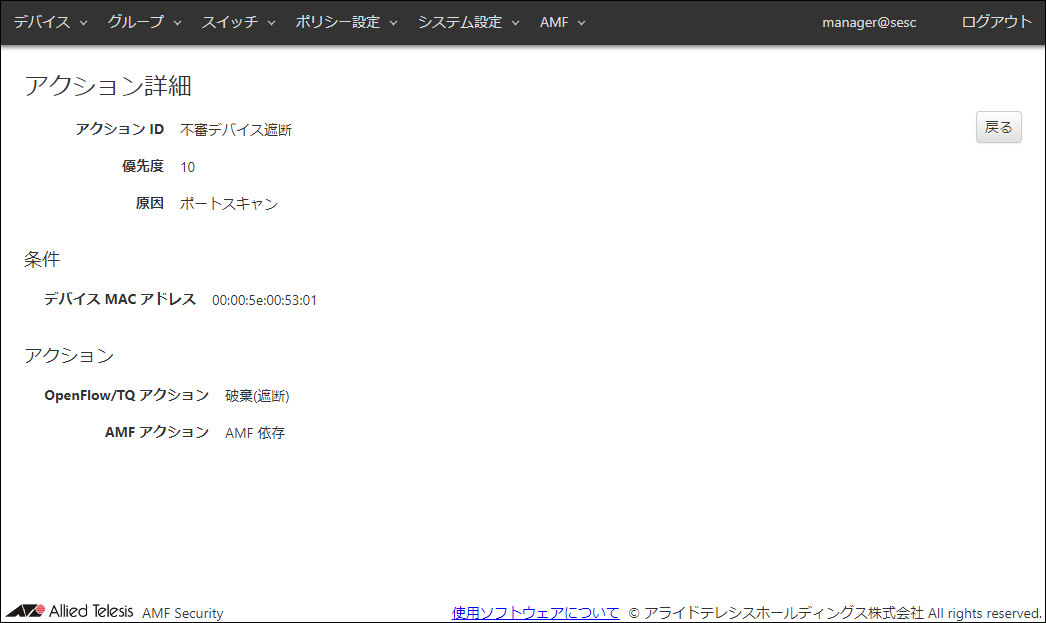

今回は、未認証グループにゲストネットワークを提供するOpenFlowスイッチ「AT-TQ4400」に接続されたMACアドレス「00:00:5E:00:53:01」のデバイスから不審なパケットの送出があったため、このデバイスの通信を遮断する場合を例にします。

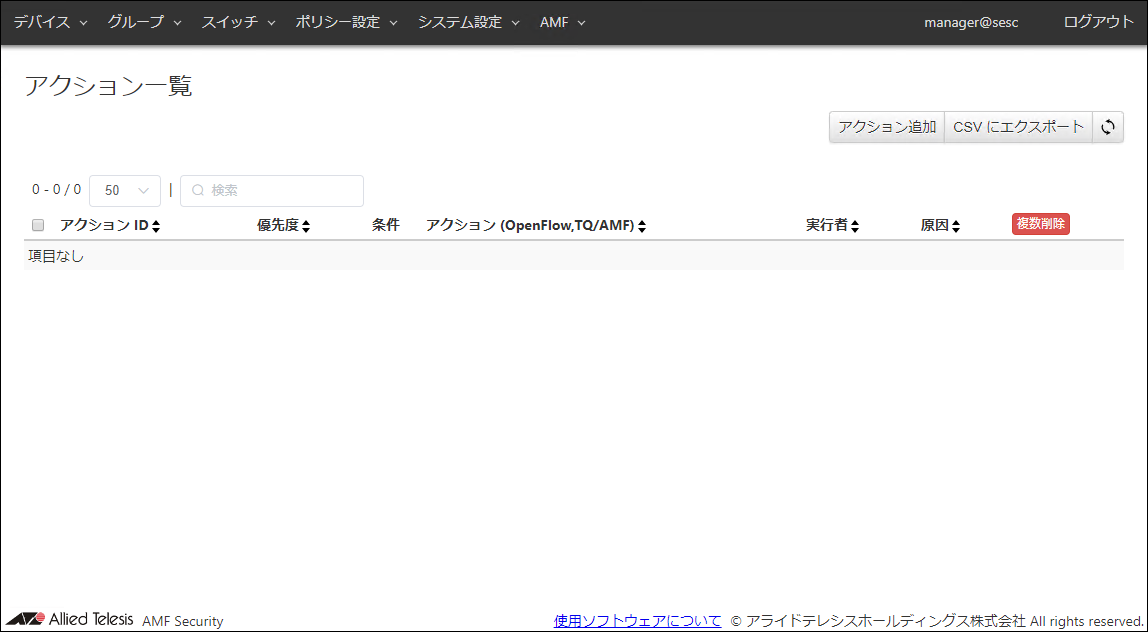

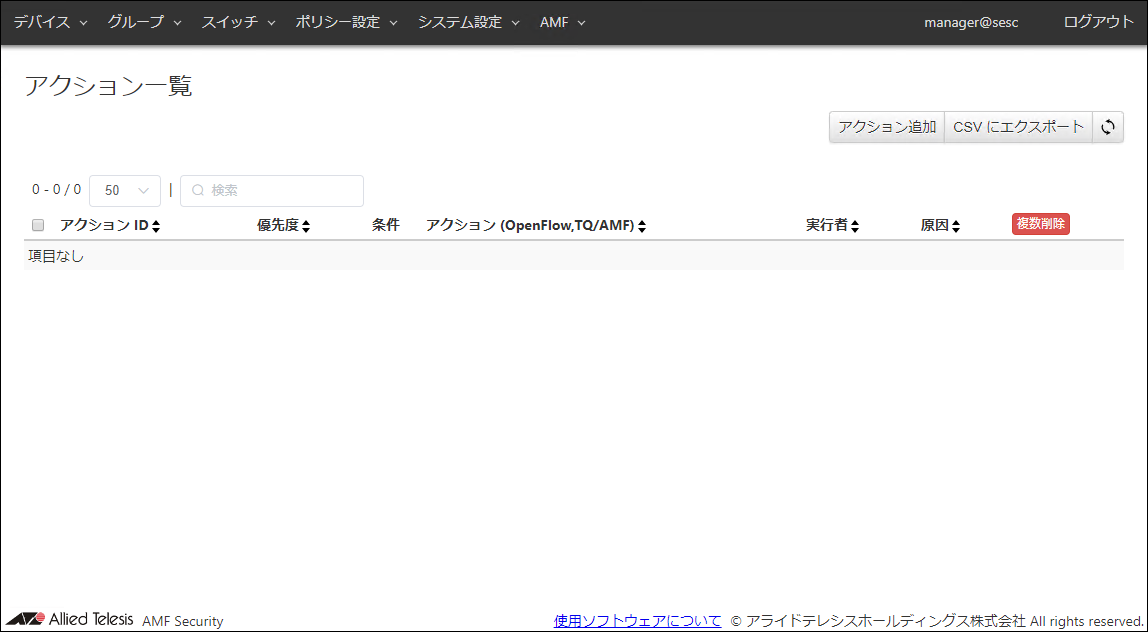

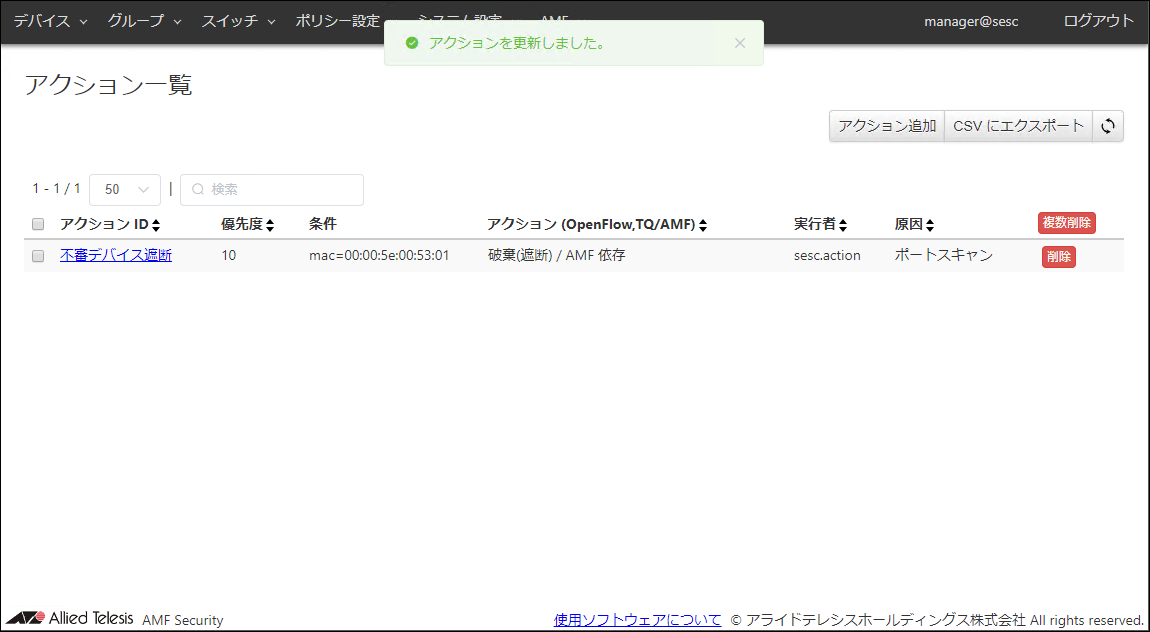

- 「ポリシー設定」/「アクション一覧」画面に移動します。

この画面には、AMF Securityに登録されているアクションの一覧が表示されます。この時点ではアクションは登録されていません。

- 「ポリシー設定」/「アクション一覧」画面の右上の「アクション追加」ボタンをクリックし、「ポリシー設定」/「アクション追加」画面に移動します。

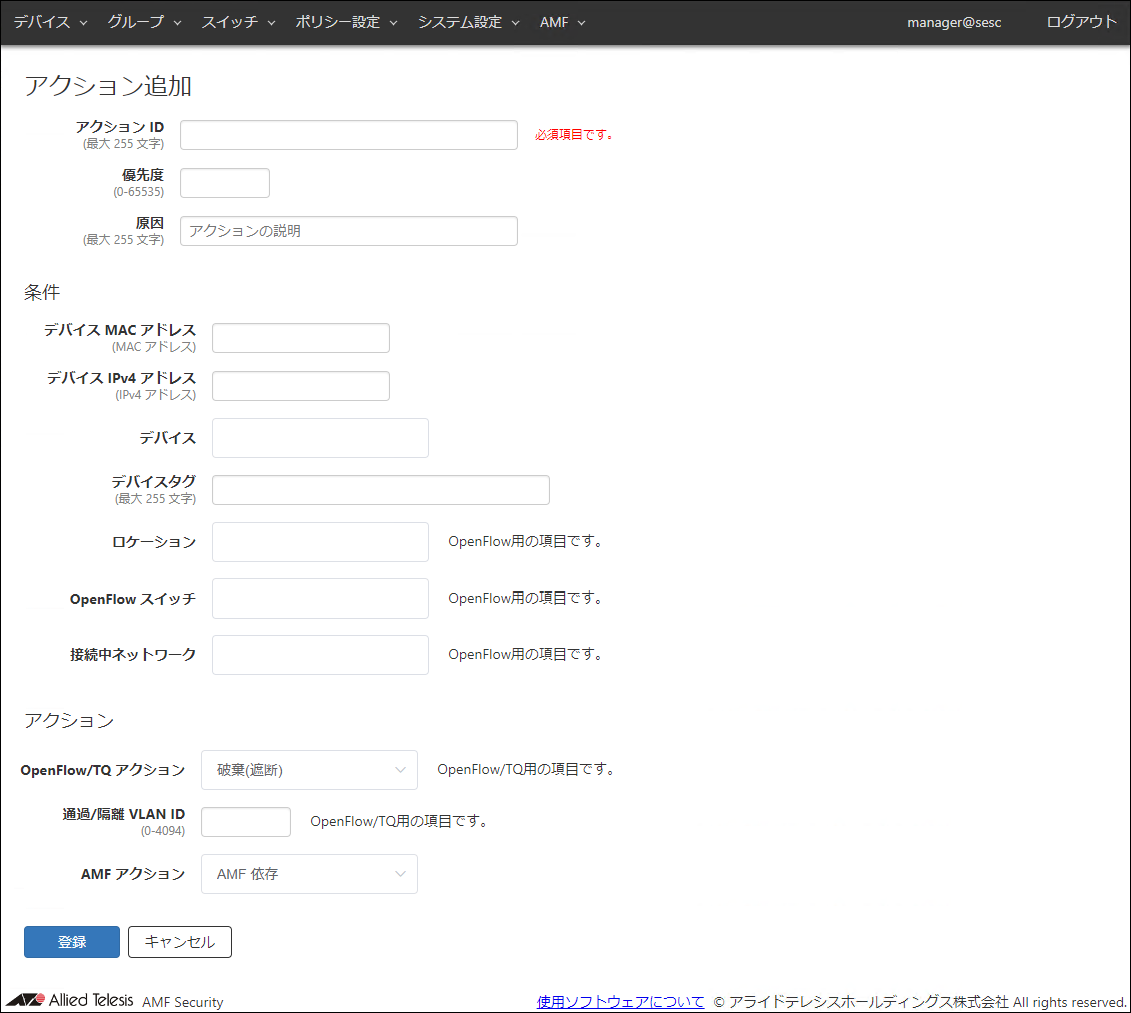

- 登録するアクションの情報を入力します。

ここでは、例として、次の情報を入力します。

表 1:設定データ

| 項目名

|

設定する情報

|

説明

|

| アクション ID(必須項目)

|

不審デバイス遮断

|

AMF Securityに登録するアクションのIDです。

既に使用されているアクションIDを設定することはできません。

アクションIDは最大255文字で、英数字、記号以外に日本語も使用できます。

|

| 優先度

|

10

|

アクションの優先度です。1~65535の数字で入力します。

同時に条件を満たすアクションが存在する場合、より小さい値が割り当てられたアクションが優先して適用されます。

値を省略した場合は10が設定されます。

|

| 原因

|

ポートスキャン

|

アクションの原因、適用理由など、管理上の情報を登録します。

原因は最大255文字で、英数字、記号以外に日本語も使用できます。

|

- アクションの条件を入力します。

ここでは、例として、デバイスのMACアドレスを条件に指定します。

表 2:設定データ:条件

| 項目名

|

設定する情報

|

説明

|

| デバイス MAC アドレス

|

00:00:5E:00:53:01

|

アクションの対象とするデバイスのユニキャストMACアドレスを指定します。

MACアドレスの表記として使用可能なフォーマットは下記となります。

xx:xx:xx:xx:xx:xx, xx-xx-xx-xx-xx-xx, xxxx.xxxx.xxxx

|

| デバイス IPv4 アドレス

|

(空欄)

|

アクションの対象とするデバイスのユニキャストIPv4アドレスを指定します。

|

| デバイス

|

(空欄)

|

アクションの対象とするデバイスIDを指定します。

事前に登録されたデバイスIDが100件までドロップダウンリストに表示されます。また、テキストフィールドに文字列を入力すると、入力した文字列をデバイスID、タグ、備考のいずれかに含むデバイスIDが100件までドロップダウンリストに絞り込み表示されます。表示されたドロップダウンリストの候補から、対象とするデバイスIDをクリックします。

|

| デバイスタグ

|

(空欄)

|

アクションの対象とする、デバイスに設定されたタグを入力します。

|

| ロケーション

|

(空欄)

|

アクションの対象とするロケーションIDです。

事前に登録されたロケーションIDが100件までドロップダウンリストに表示されます。また、テキストフィールドに文字列を入力すると、入力した文字列をロケーションIDまたは備考のいずれかに含むロケーションIDが、100件までドロップダウンリストに絞り込み表示されます。表示されたドロップダウンリストの候補から、対象とするロケーションIDをクリックします。

|

| OpenFlow スイッチ

|

(空欄)

|

アクションの対象とするスイッチIDです。

事前に登録されたスイッチIDが100件までドロップダウンリストに表示されます。また、テキストフィールドに文字列を入力すると、入力した文字列をスイッチID、Datapath ID、アップストリームポート、備考のいずれかに含むスイッチIDが100件までドロップダウンリストに絞り込み表示されます。表示されたドロップダウンリストの候補から、対象とするスイッチIDをクリックします。

|

| 接続中ネットワーク

|

(空欄)

|

アクションの対象とするネットワークIDです。

事前に登録されたネットワークIDが100件までドロップダウンリストに表示されます。また、テキストフィールドに文字列を入力すると、入力した文字列をネットワークID、VLAN ID、備考のいずれかに含むネットワークIDが100件までドロップダウンリストに絞り込み表示されます。表示されたドロップダウンリストの候補から、対象とするネットワークIDをクリックします。

|

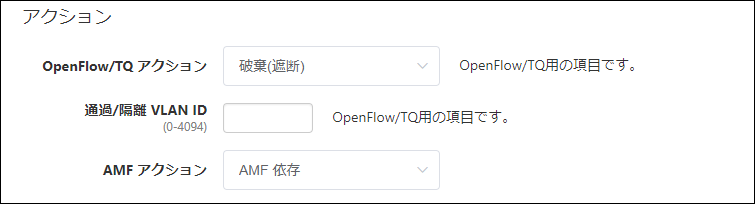

- 条件を満たした際に実行するアクションを入力します。

ここでは、該当のデバイスからの通信を破棄しますので、通過/隔離VLAN IDの指定は不要です。

また、AMFアプリケーションプロキシー機能は使用していないため、AMFアクションは「AMF 依存」のままにします。

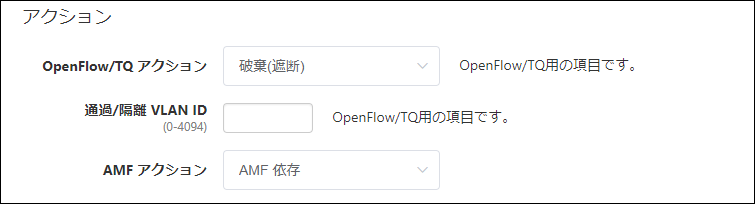

表 3:設定データ:アクション

| 項目名

|

設定する情報

|

説明

|

| OpenFlow/TQ アクション

|

破棄(遮断)

|

対象のデバイスに適用するOpenFlow/TQのAMFアプリケーションプロキシーアクションの内容です。

・通過(許可): デバイスの通信を許可します。

・隔離: 隔離ネットワークに接続します。

・破棄(遮断): デバイスからのパケットを破棄し、通信を遮断します。

・ログ: AMF Securityからはアクションを通知せず、該当デバイスの通信制御は行われません。該当デバイスのログのみを出力します。

・リダイレクトURL: 該当デバイスにリダイレクトURLのアクションを適用し、隔離ネットワークに接続します。本アクションはTQのAMFアプリケーションプロキシーのみでサポート、OpenFlowでは未サポートです。 |

| 通過/隔離 VLAN ID

|

(空欄)

|

対象のデバイスのパケットを通過、または、隔離するVLAN IDです。

|

| AMF アクション

|

AMF 依存

|

AW+のAMFアプリケーションプロキシー機能を使用して、該当デバイスの通信遮断を指示する際のアクションの内容です。

・AMF 依存: AMF Securityからはアクションを通知せず、AMF機器側の設定に依存します。

・隔離: 該当デバイスを隔離用VLANに移動します。

・パケット破棄: 該当デバイスの通信をレイヤー2(MACレベル)で破棄します。

・リンクダウン: 該当デバイスが接続されているポートを無効化します。

・IPフィルター: 該当デバイスの通信をレイヤー3(IPレベル)で破棄します。

・ログ: AMF Securityからログのアクションを通知しますが、該当デバイスの通信制御は行わずログのみを出力します。 |

「隔離」アクションの動作は、お使いのAlliedWare Plus機器(エッジノード)の設定、ファームウェアバージョンによって動作が異なります。

・バージョン 5.5.0-2.x 以降でポート認証(AMFアプリケーションプロキシーホワイトリストを含む)のマルチプルダイナミックVLANとAMFアプリケーションプロキシーブラックリストを併用している場合:該当デバイスのMACアドレスのみを隔離用VLANに移動します。

・上記以外の場合:該当デバイスが接続されているポートを隔離用VLANに移動します。

バージョン 5.5.0-2.x よりも前のバージョンでは隔離アクションとポート認証(AMFアプリケーションプロキシーホワイトリストを含む)を同一ポート上で併用する場合、ダイナミックVLANは使用できません。

- 「登録」ボタンをクリックします。

アクションが登録されると、新規に追加した情報が「ポリシー設定」/「アクション一覧」画面に表示されます。

設定は以上です。

この例のアクションを有効にすると、以後、アクションを削除するか、より優先度の高いアクションで接続が許可されない限り、該当のMACアドレスからの通信はすべて破棄されます。

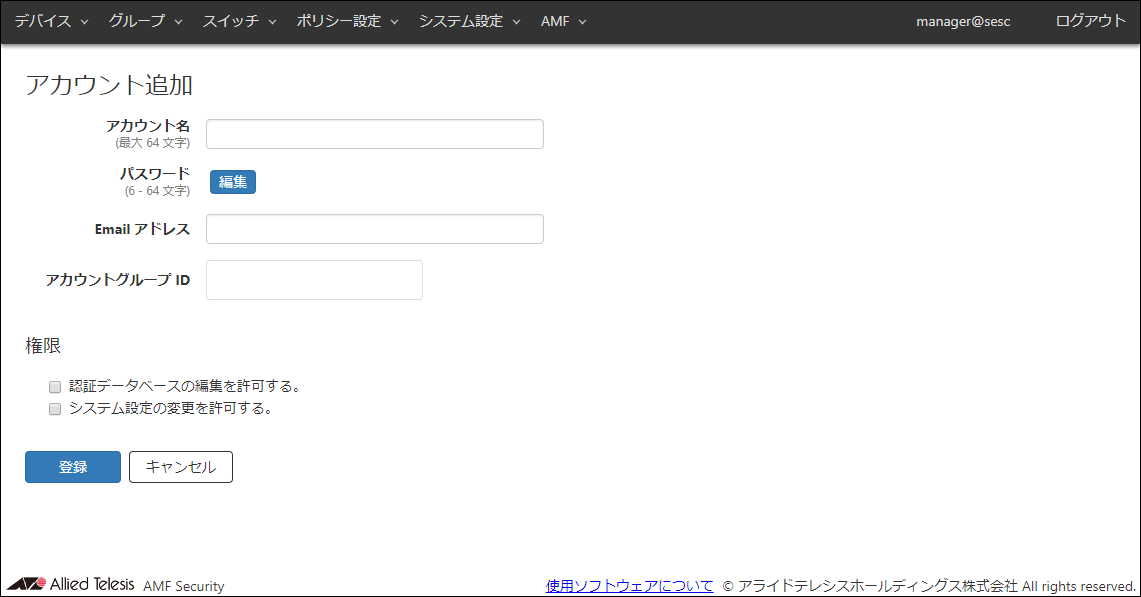

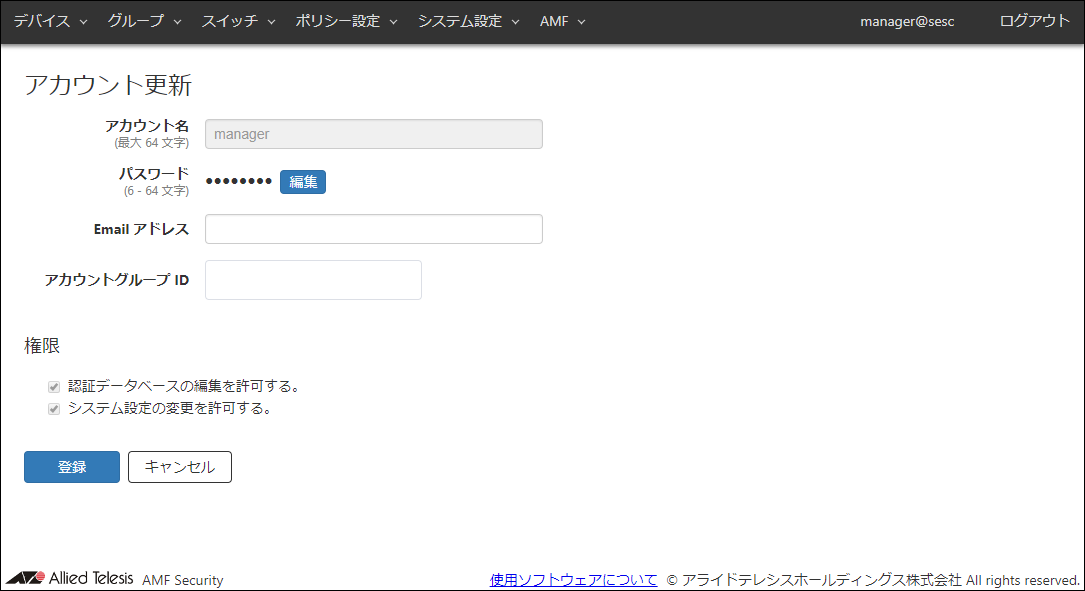

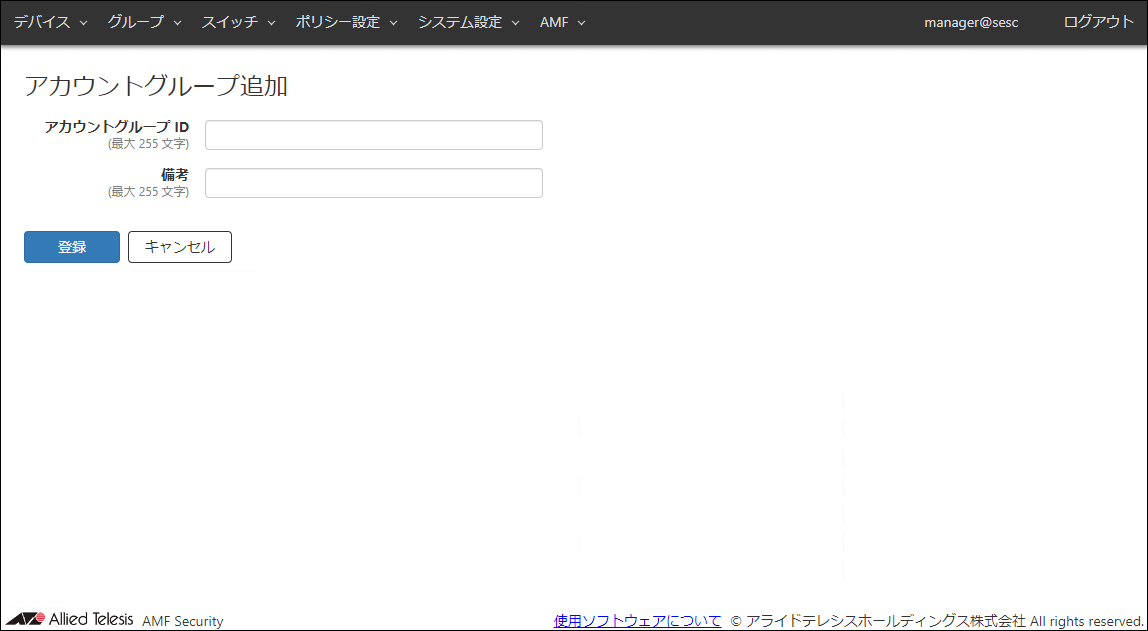

クイックツアー / アカウントグループ

ここでは、複数のアカウントを作成し、複数のアカウントグループで管理する方法について説明します。

アカウントグループとは

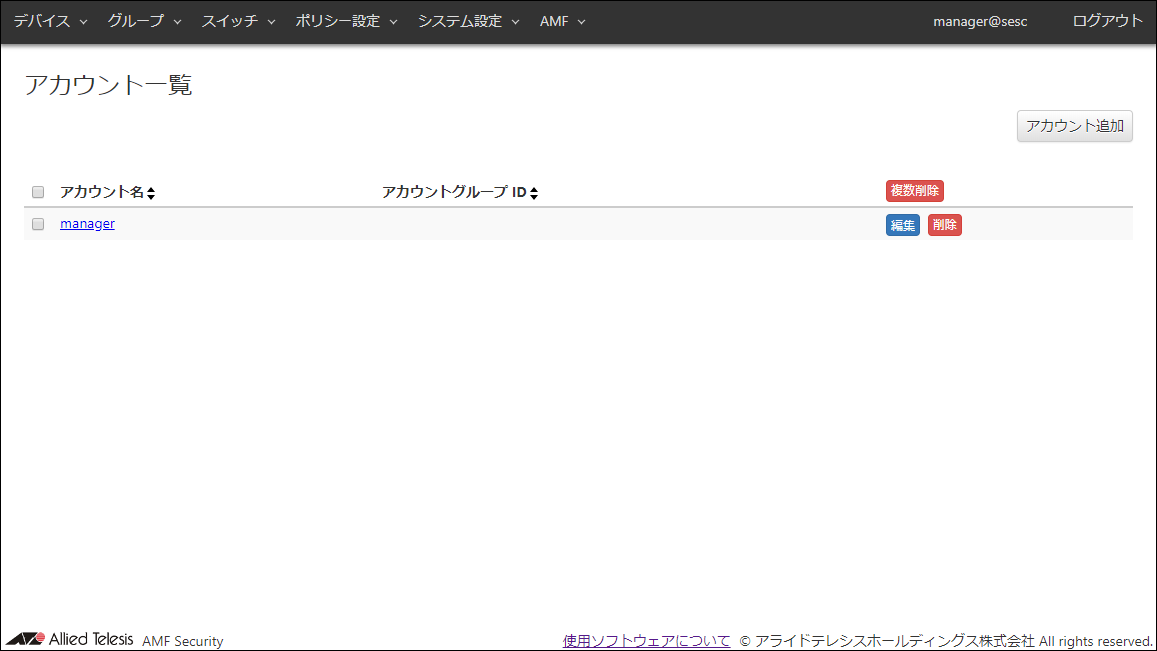

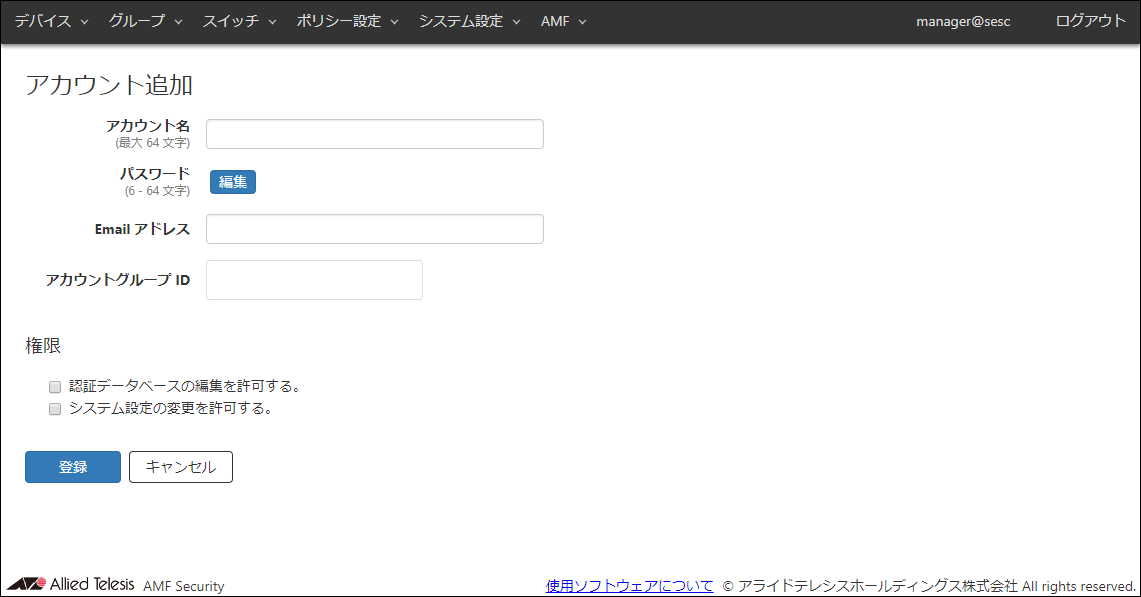

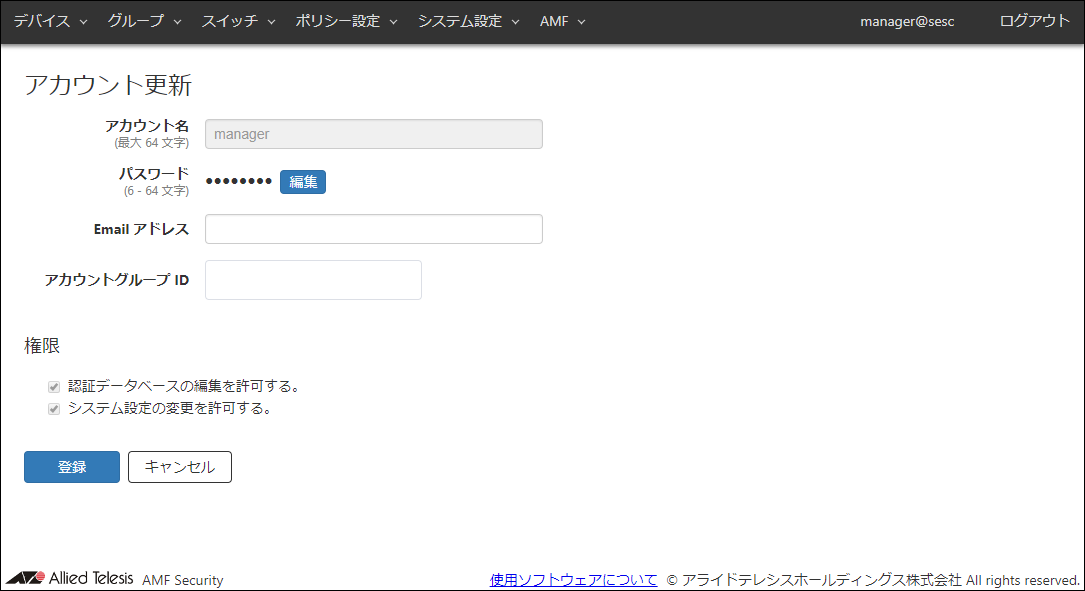

アカウントは、認証データベース編集の可否、システム設定変更の可否の権限を分けることができますので、システム管理者と一般ユーザーを分けて登録できます。

アカウントグループは、アカウントおよびスイッチ(OpenFlowスイッチおよびAMFメンバー)に関連付けを行います。アカウントグループごとに、管理できるOpenFlowスイッチおよびAMFメンバー、その管理下のデバイスを表示することができます。

アカウントグループを使うことで、管理対象となるスイッチや、そのスイッチに接続しているデバイスが明確になるだけでなく、管理対象外のスイッチなどを表示できませんのでセキュリティーも強化できます。

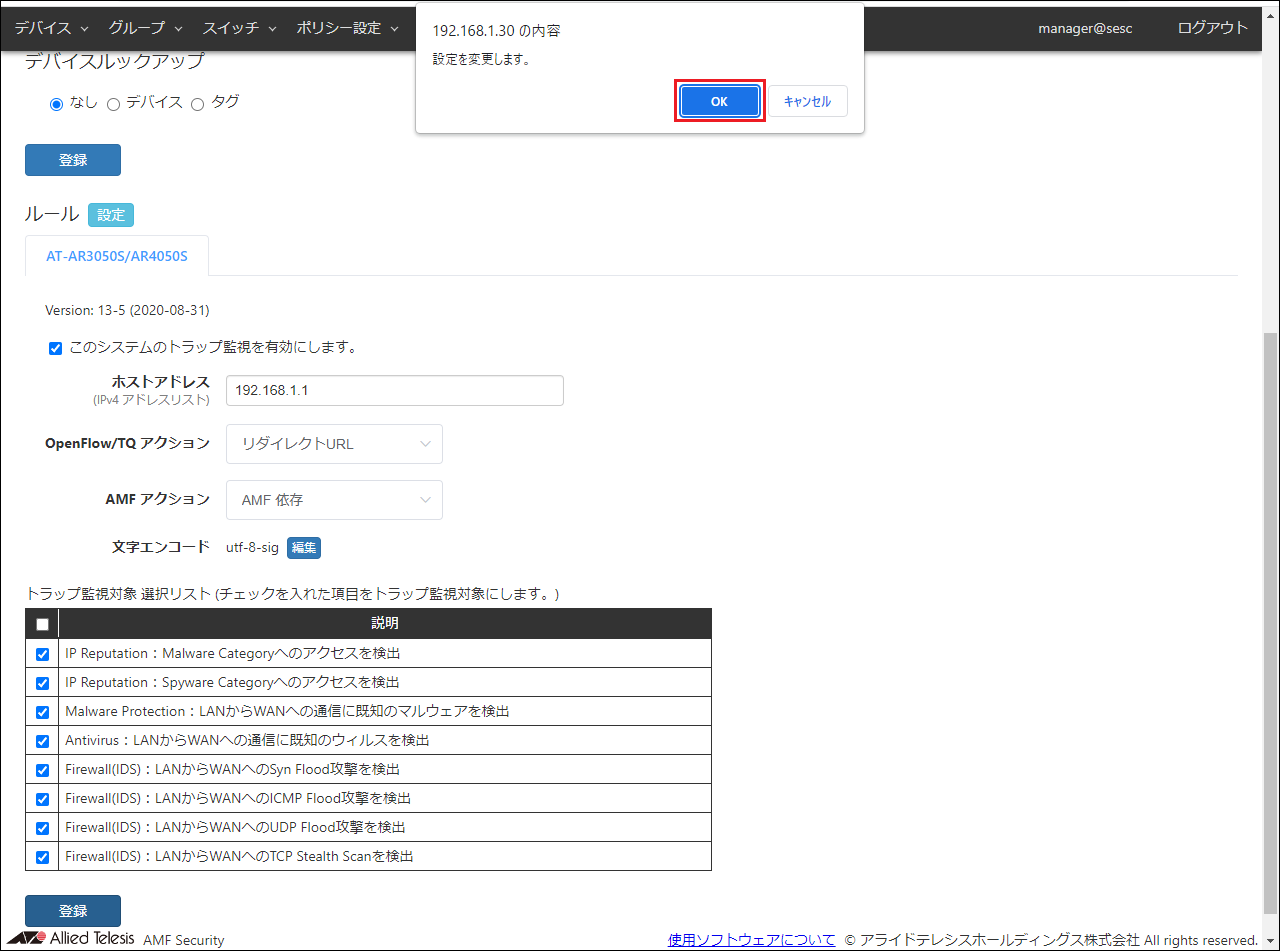

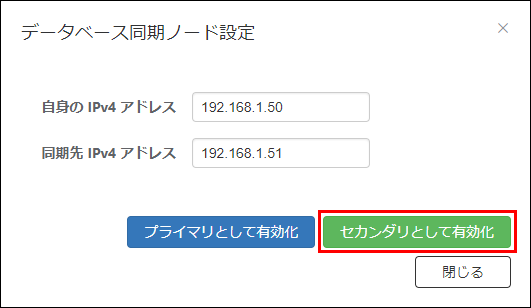

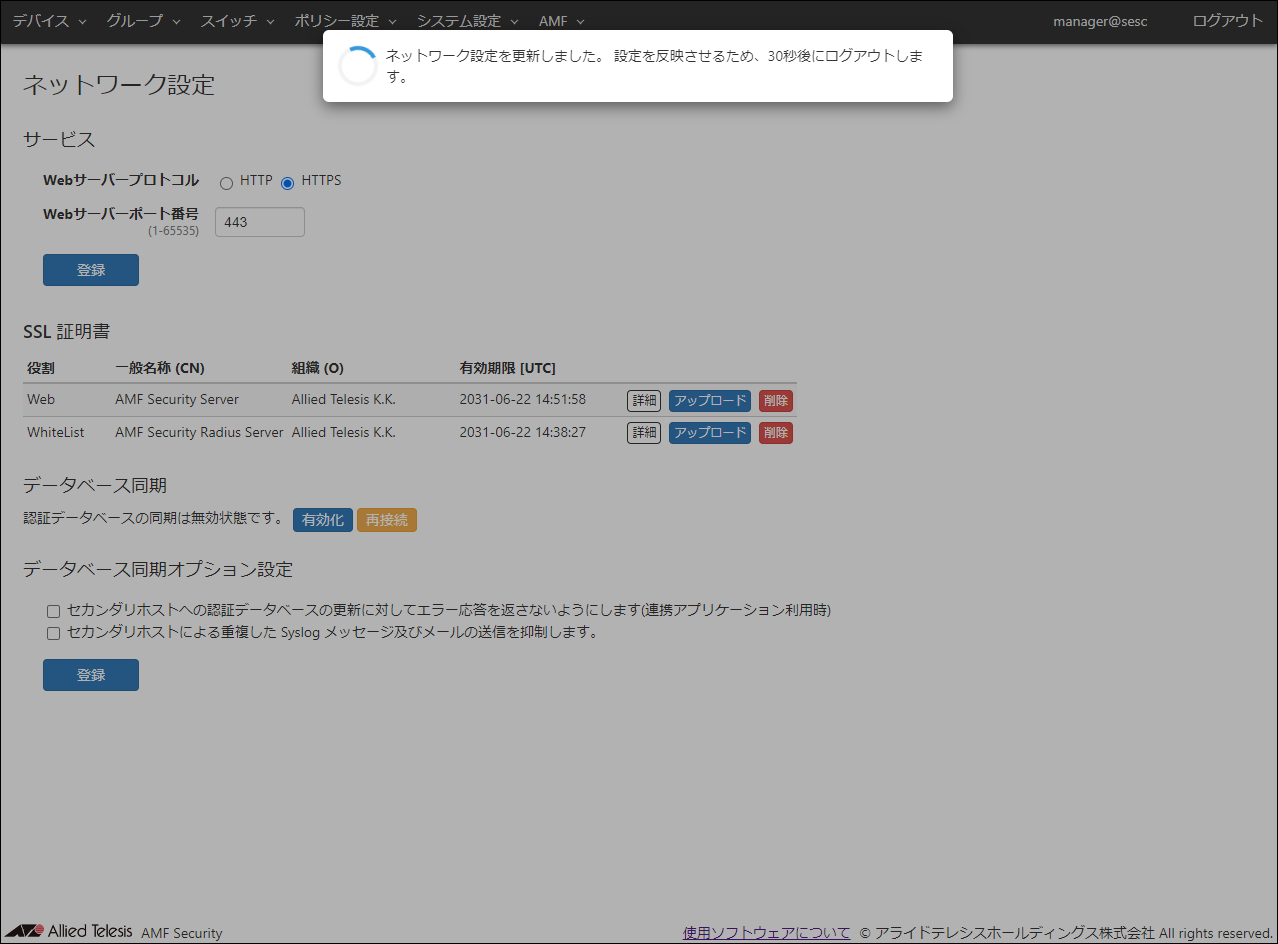

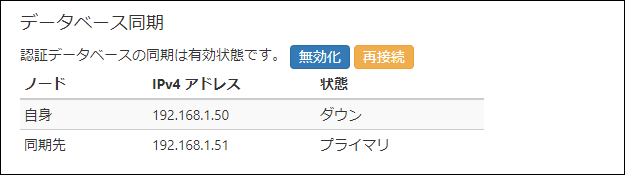

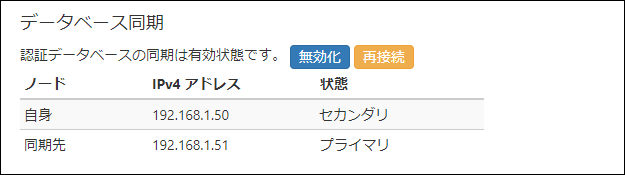

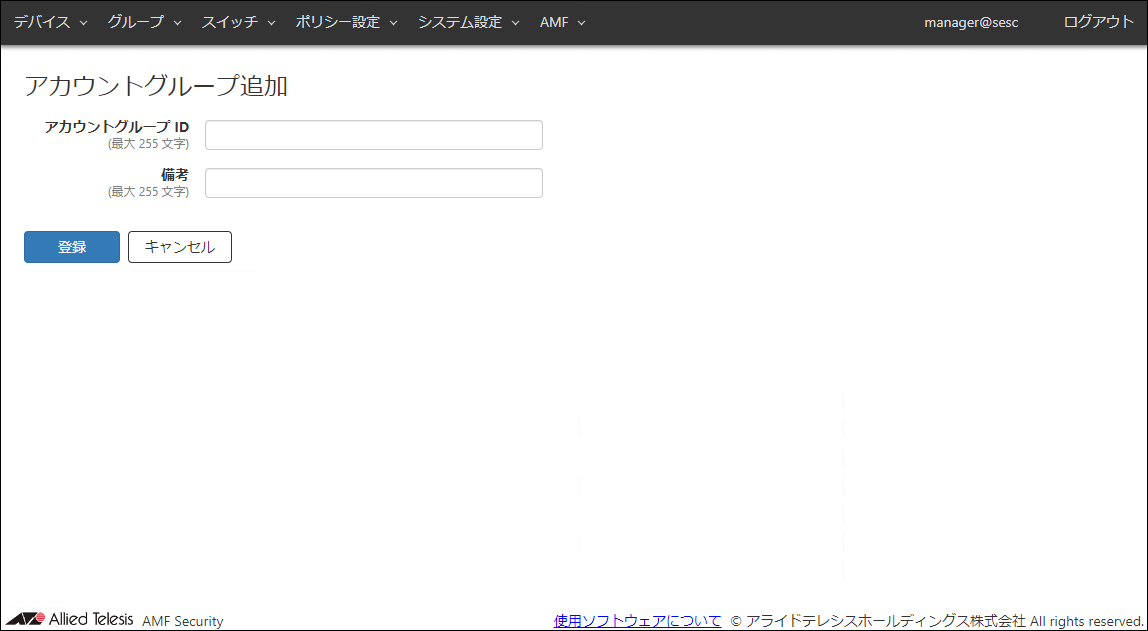

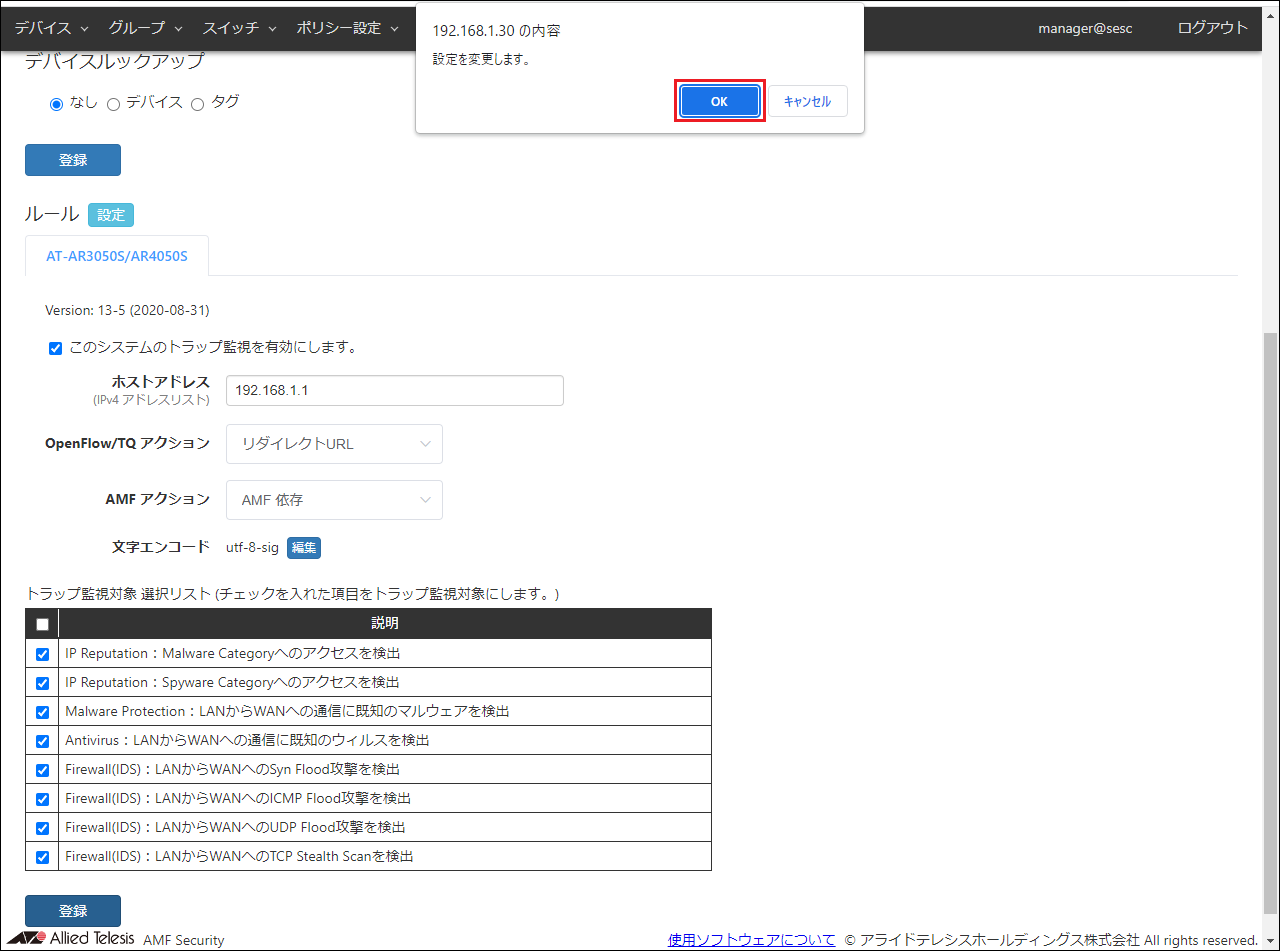

アカウントグループの作成