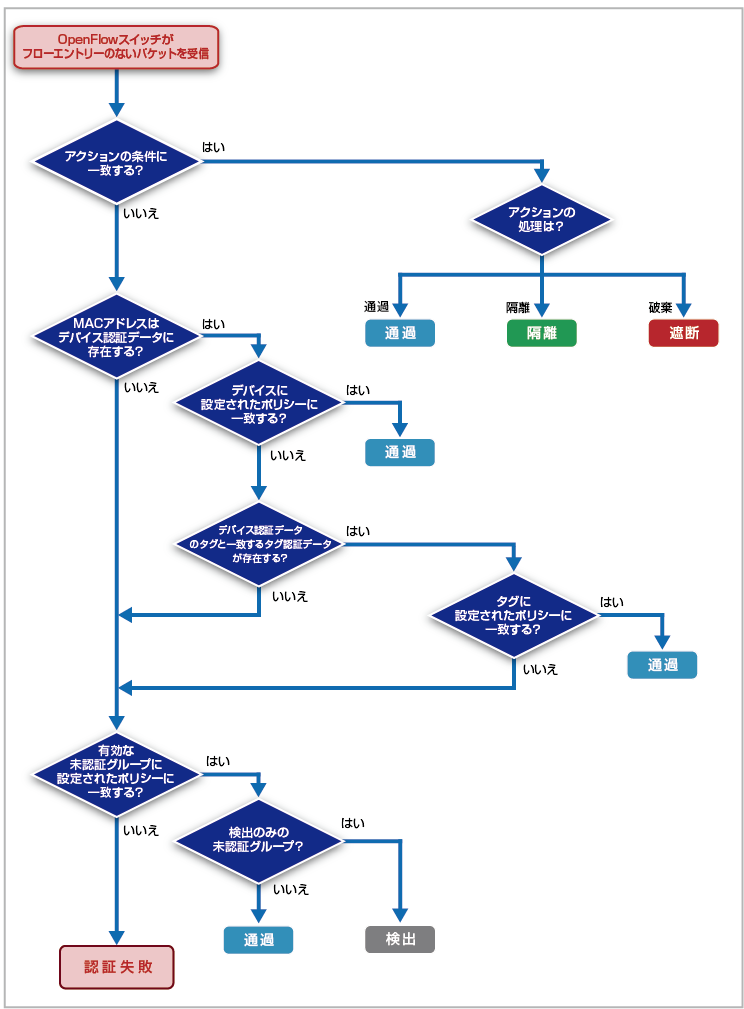

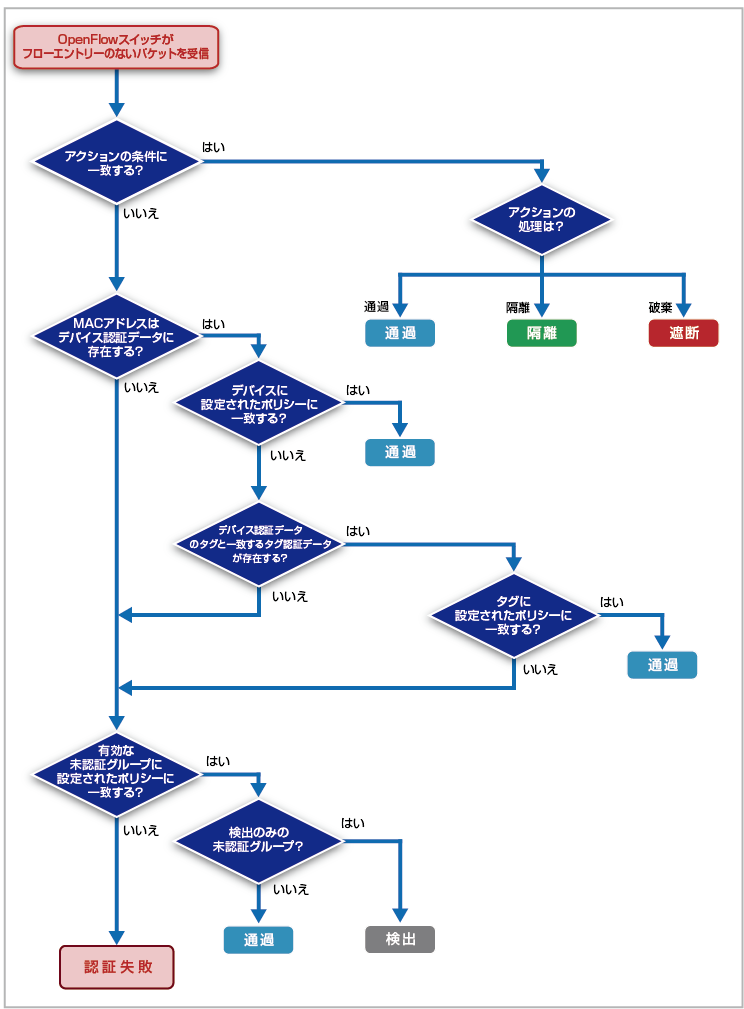

クイックツアー / AMF SecurityによるOpenFlowの認証の流れ

ここでは、OpenFlow構成における端末の認証の流れを説明します。

AMF Securityは、管理下のOpenFlowスイッチからの問い合わせに対して認証を実施します。

OpenFlowスイッチがAMF Securityに対して問い合わせを行うまでの基本的な流れは以下になります。

- OpenFlowスイッチが、端末からパケットを受信する

- OpenFlowスイッチは、端末のパケットの送信元MACアドレスに対してのフローエントリーが登録されているか確認する。該当するフローエントリーが存在する場合、OpenFlowスイッチはフローエントリーに従ってパケットを送信する

- 該当するフローエントリーがない場合、OpenFlowスイッチはAMF Securityに問い合わせを行うパケットを送信する

AMF SecurityはOpenFlowスイッチから受信した問い合わせのパケットに記録された端末のMACアドレスに対して認証プロセスの確認を実施し、接続/隔離先のネットワークを決定、または破棄を決定し、OpenFlowスイッチにフローエントリーを設定します。

AMF Securityの認証プロセスは、大別して、デバイス認証データ、タグ認証データ、未認証グループ、アクションの4つが存在します。

- デバイス認証データ

MACアドレスが関連付けられたデバイス ID(デバイス)のセキュリティーポリシー(ポリシー)に基づき、接続先のネットワーク(VLAN)を決定します。

- タグ認証データ

MACアドレスが関連付けられたデバイスのポリシーではなく、タグに設定されたポリシーに基づき、接続先のVLANを決定します。

- 未認証グループ

デバイス認証データに登録のないMACアドレスに対し、未認証グループに設定されたポリシーに基づき、接続先のVLANを決定します。

- アクション

端末のMACアドレス、IPv4アドレス、デバイス、デバイスタグ、ロケーション、OpenFlowスイッチ、接続中ネットワークの条件に一致する端末に対し個別に破棄、隔離、または接続先VLANを指定します。連携アプリケーションによる端末の隔離・遮断処理と同様のアクションを手動で作成できます。

端末の認証処理は、アクション、デバイス認証データ、タグ認証データ、未認証グループの順に行われます。

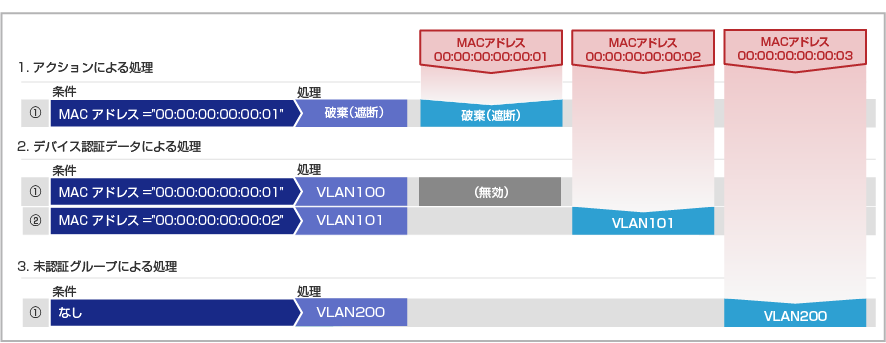

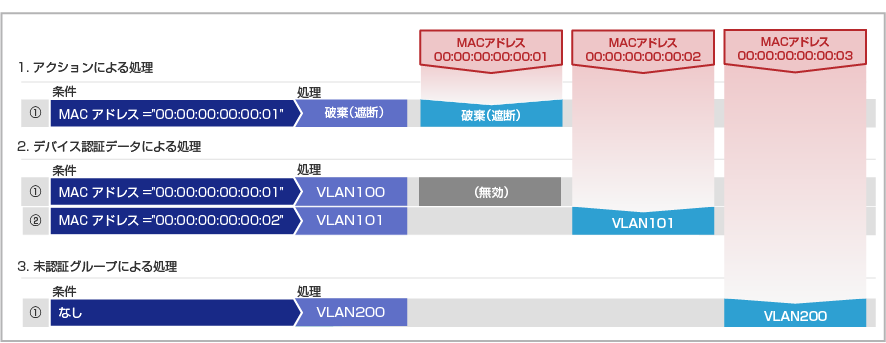

例として、アクション、デバイス認証データ、未認証グループが登録されているケースの動作を示します。

表 1:アクション

| アクション ID:Drop

|

| 条件

|

MACアドレス 00:00:00:00:00:01

|

| OpenFlow/TQ アクション

|

破棄(遮断)

|

表 2:デバイス認証データ

| デバイス ID:Device_A

|

| MACアドレス

|

00:00:00:00:00:01

|

| ポリシー

|

VLAN100

|

| デバイス ID:Device_B

|

| MACアドレス

|

00:00:00:00:00:02

|

| ポリシー

|

VLAN101

|

表 3:未認証グループ

| グループ ID:Unregistered

|

| ポリシー

|

VLAN200

|

- MACアドレス「00:00:00:00:00:01」は「アクション ID:Drop」と「デバイス ID : Device_A」のデバイス認証データの両方に登録されていますが、端末の認証処理が最初に行われるアクションの条件に合致して破棄(遮断)が適用されるとデバイス認証データ以降の認証処理は行われません。

- MACアドレス「00:00:00:00:00:02」は「デバイス ID : Device_B」のデバイス認証データに合致するため、VLAN101に接続されます。

- AMF Securityに登録されていないMACアドレス「00:00:00:00:00:03」の場合は、登録されているデバイス認証データに合致しないため、未認証グループのVLAN200に接続されます。なお、未認証グループのポリシーにはロケーション、スケジュールが設定されていないため、AMF Securityに登録されていない端末(MACアドレス)は全てVLAN200に接続されます。