[index] AT-AR2010V コマンドリファレンス 5.4.6

Note - 本設定例は、IKEv1を利用したIPsec VPNの一構成例であり、Fortigate製品との接続性を保証するものではありません。

Note - 以下に述べる手順は一例です。使用するファームウェアのバージョンなどによっては、以下の手順で接続できない可能性もあります。詳しくは、各製品のマニュアルなどをご参照ください。

(本製品) |

(Fortigate 100D) |

|

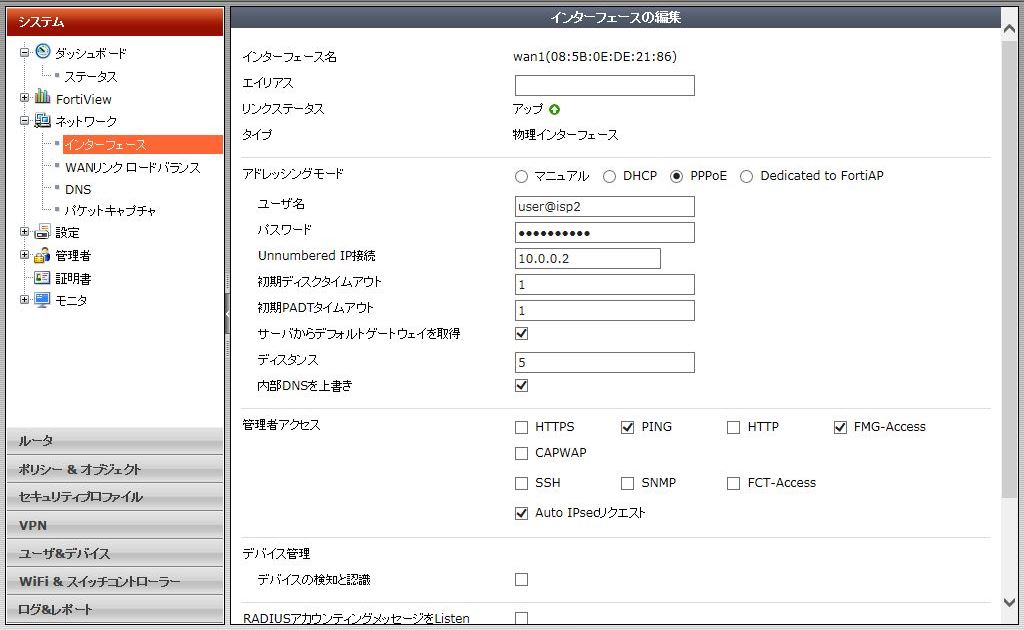

| ISP接続用ユーザー名 | user@isp1 | user@isp2 |

| ISP接続用パスワード | isppasswd1 | isppasswd2 |

| PPPoEサービス名 | 指定なし | 指定なし |

| WAN側IPアドレス | 10.0.0.1/32 | 10.0.0.2/32 |

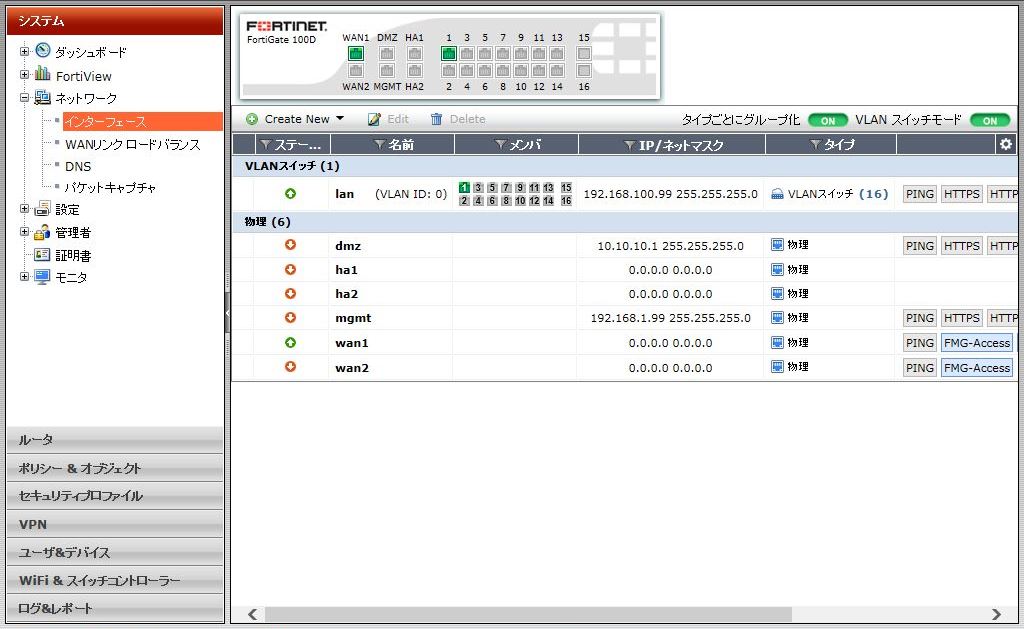

| WAN側物理インターフェース | eth1 | wan1 |

| WAN側(ppp0)IPアドレス | 10.0.0.1/32 | 10.0.0.2/32 |

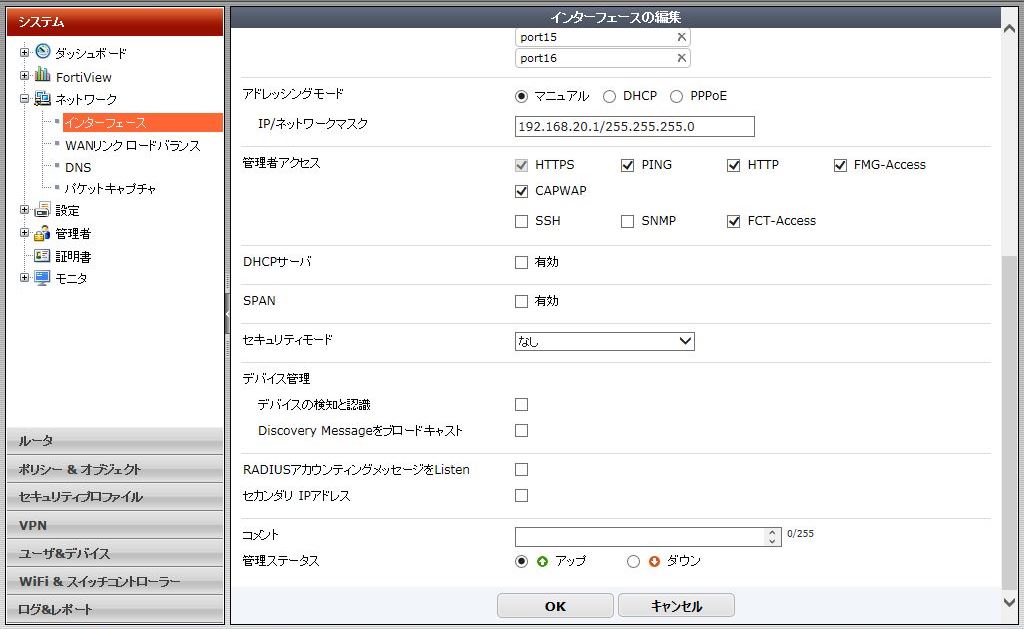

| LAN側(eth2)IPアドレス | 192.168.10.1/24 | 192.168.20.1/24 |

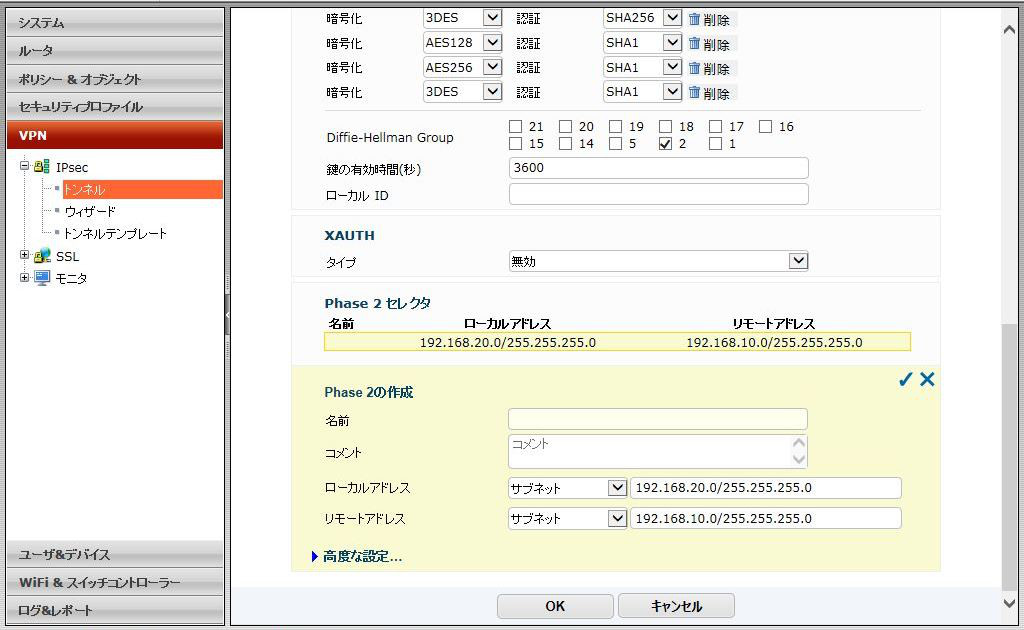

| ローカルセレクター | 192.168.10.0/24 | 192.168.20.0/24 |

| リモートセレクター | 192.168.20.0/24 | 192.168.10.0/24 |

| IKEバージョン・交換モード | ||

| アルゴリズム | ||

| ローカルID | 始点アドレス(デフォルト) | 始点アドレス |

| SA有効期間 | ||

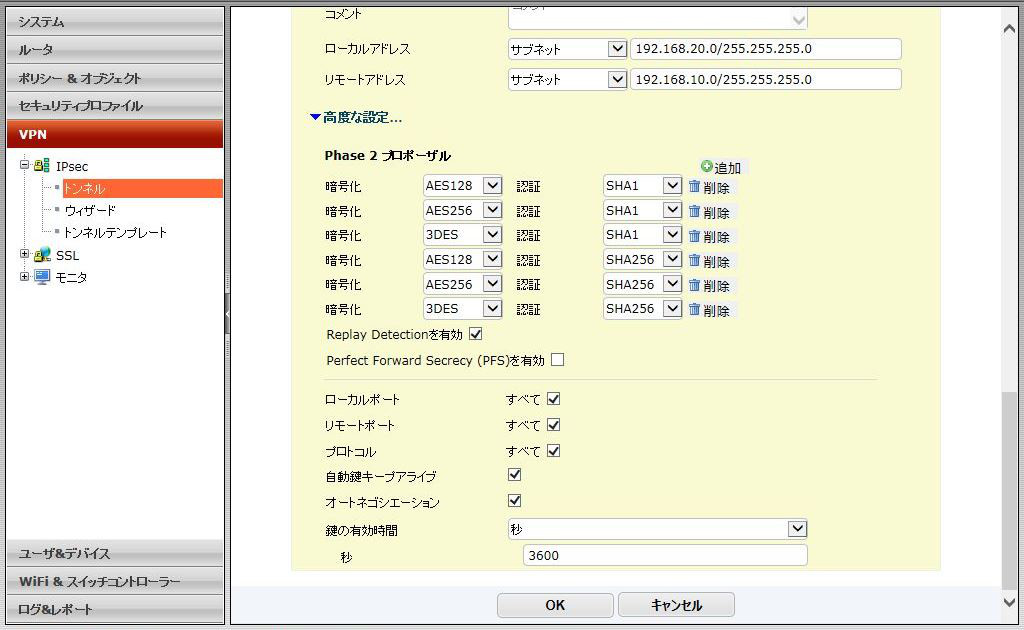

| アルゴリズム | ||

interface eth1 encapsulation ppp 0 |

interface ppp0 keepalive ip address 10.0.0.1/32 ppp username user@isp1 ppp password isppasswd1 ip tcp adjust-mss pmtu |

interface eth2 ip address 192.168.10.1/24 |

zone private network lan ip subnet 192.168.10.0/24 network peer ip subnet 192.168.20.0/24 interface tunnel0 network tunnel ip subnet 192.168.100.0/30 |

zone public network wan ip subnet 0.0.0.0/0 interface ppp0 host ppp0 ip address 10.0.0.1 |

application esp protocol 50 |

application isakmp protocol udp sport 500 dport 500 |

firewall rule 10 permit esp from public.wan.ppp0 to public.wan rule 20 permit esp from public.wan to public.wan.ppp0 rule 30 permit isakmp from public.wan.ppp0 to public.wan rule 40 permit isakmp from public.wan to public.wan.ppp0 rule 50 permit any from private to private rule 60 permit any from private to public protect |

nat rule 10 masq any from private to public enable |

crypto isakmp key secret address 10.0.0.2 |

crypto ipsec profile ipsec1 lifetime seconds 3600 transform 1 protocol esp integrity SHA1 encryption AES128 |

crypto isakmp profile isakmp1 version 1 mode main lifetime 3600 transform 1 integrity SHA1 encryption AES128 group 2 |

crypto isakmp peer address 10.0.0.2 profile isakmp1 |

interface tunnel0 tunnel source 10.0.0.1 tunnel destination 10.0.0.2 tunnel local selector 192.168.10.0/24 tunnel remote selector 192.168.20.0/24 tunnel protection ipsec profile ipsec1 tunnel mode ipsec ipv4 ip address 192.168.100.1/30 ip tcp adjust-mss 1260 |

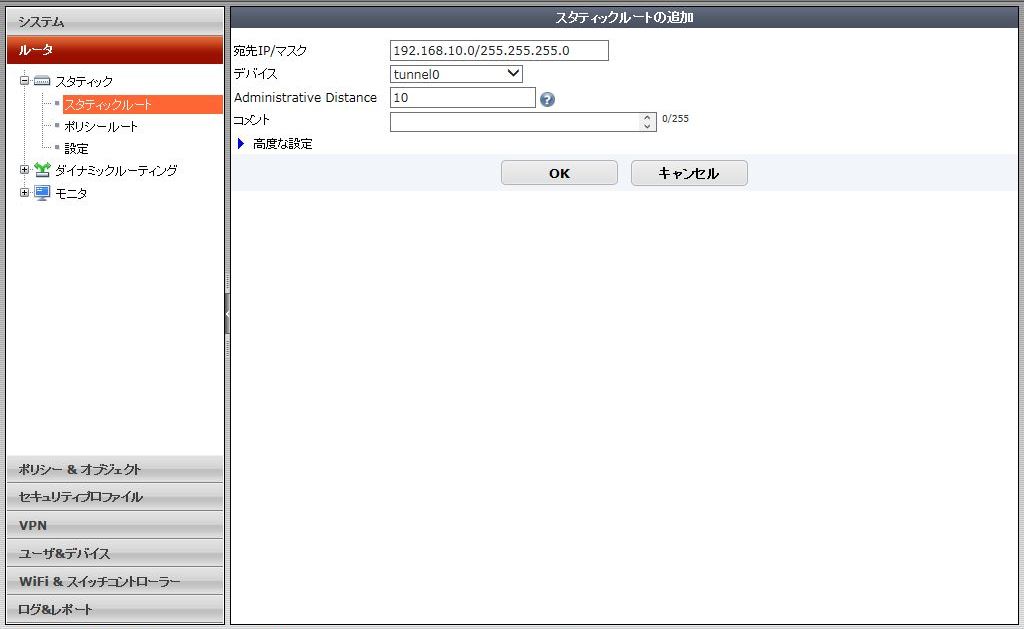

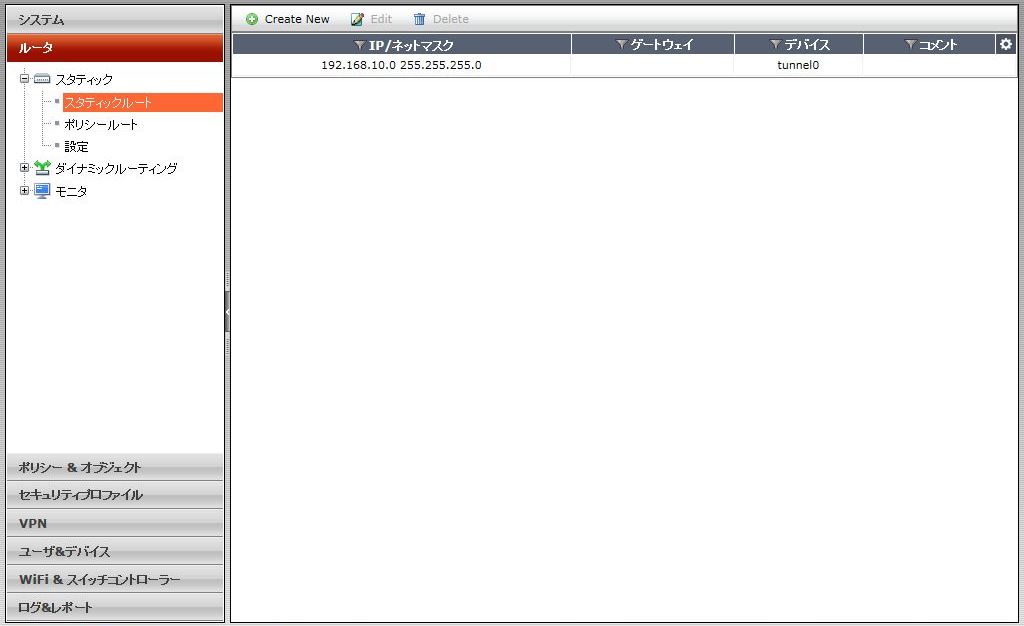

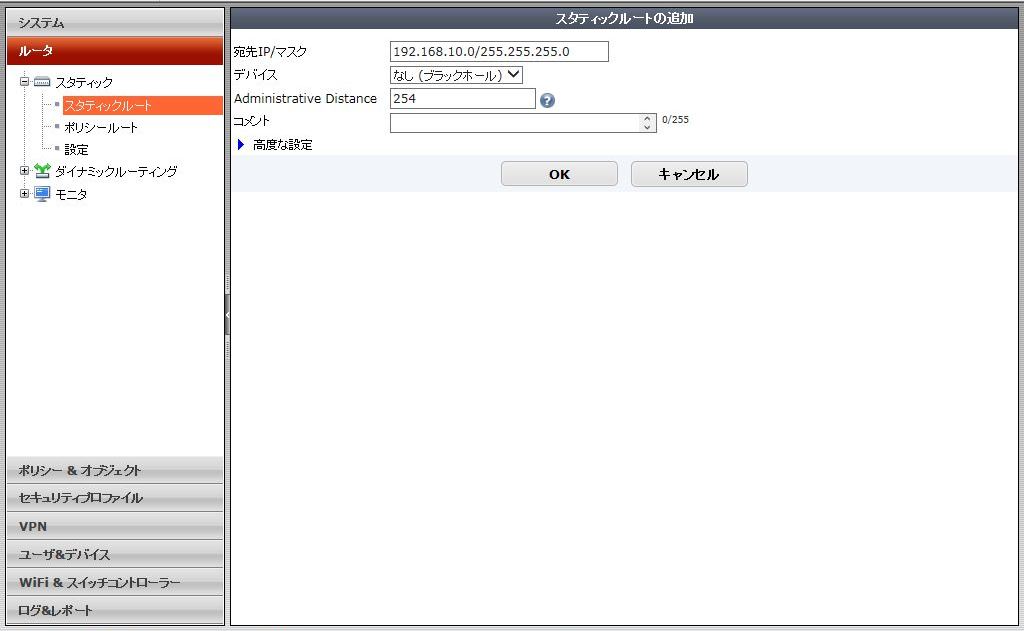

ip route 0.0.0.0/0 ppp0 ip route 192.168.20.0/24 tunnel0 ip route 192.168.20.0/24 Null 254 |

end |

awplus# copy running-config startup-config ↓ Building configuration... [OK] |

awplus# write memory ↓ Building configuration... [OK] |

awplus(config)# log buffered level informational program kernel msgtext Firewall ↓ |

awplus# show log | include firewall ↓ |

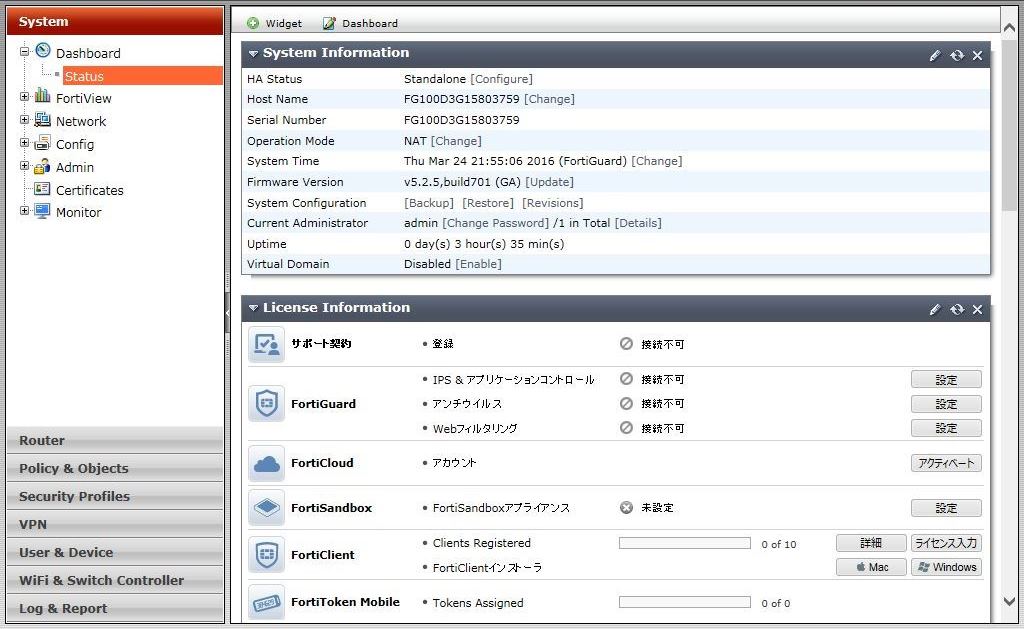

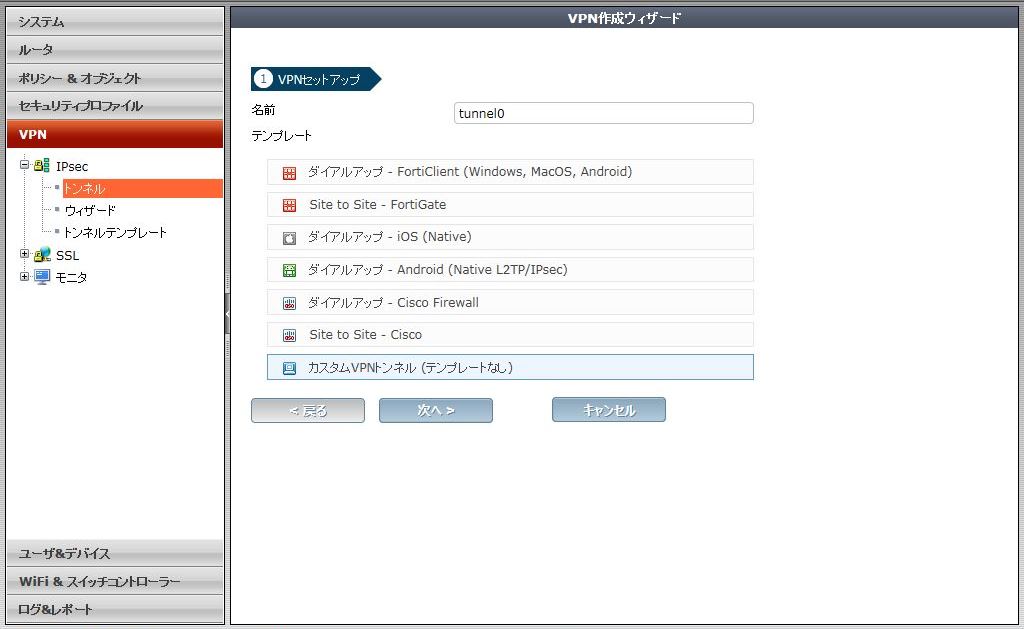

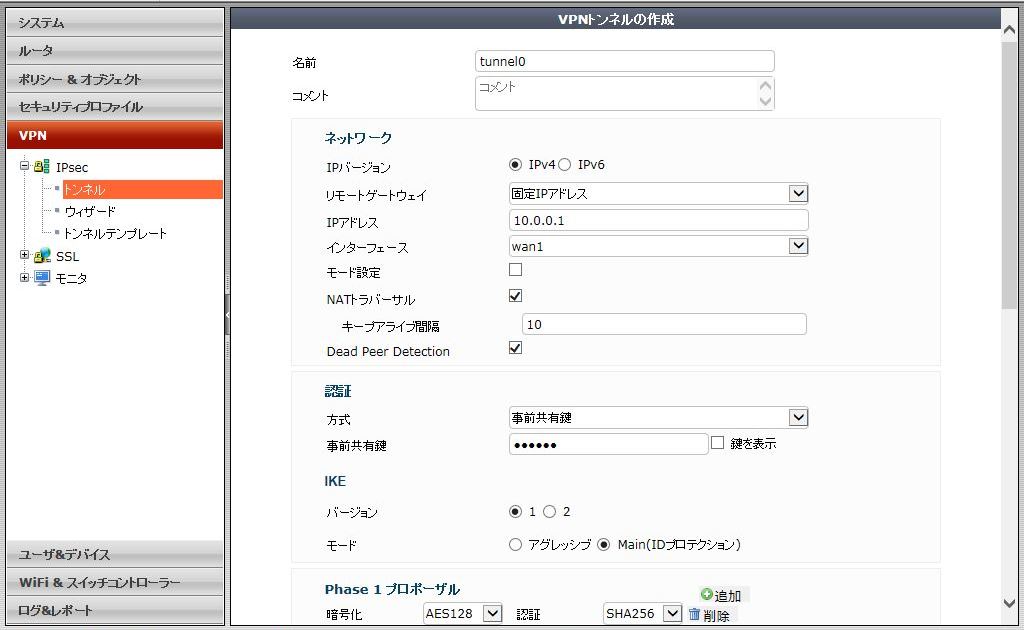

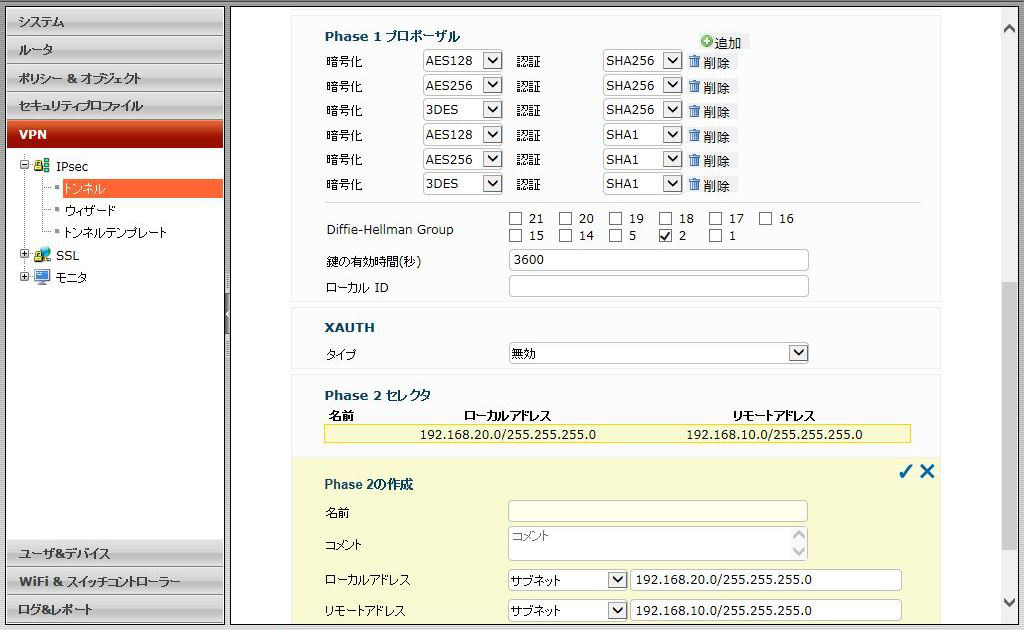

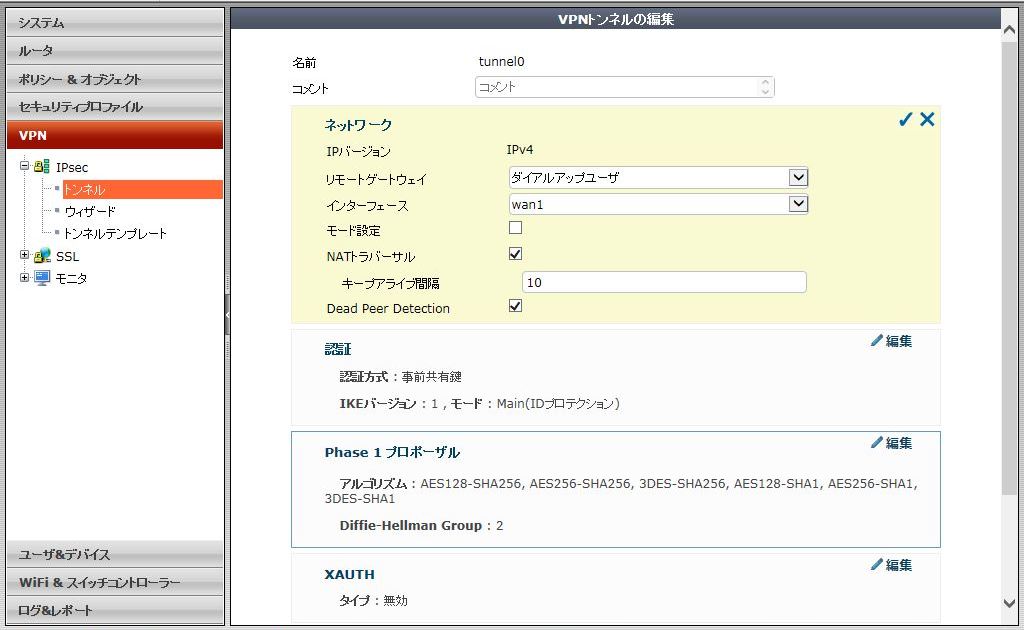

Note - Fortigate 100Dの設定に関する詳細は、Fortigate 100Dのドキュメントをご参照ください。

Note - OKを押すと機器のIPアドレスが変更されるため、設定画面は更新されません。

Note - ルーターBのDHCPサーバー機能は無効になっていますので、コンピューターの設定はご自身で変更してください。

! interface eth1 encapsulation ppp 0 ! interface ppp0 keepalive ip address 10.0.0.1/32 ppp username user@isp1 ppp password isppasswd1 ip tcp adjust-mss pmtu ! interface eth2 ip address 192.168.10.1/24 ! zone private network lan ip subnet 192.168.10.0/24 network peer ip subnet 192.168.20.0/24 interface tunnel0 network tunnel ip subnet 192.168.100.0/30 ! zone public network wan ip subnet 0.0.0.0/0 interface ppp0 host ppp0 ip address 10.0.0.1 ! application esp protocol 50 ! application isakmp protocol udp sport 500 dport 500 ! firewall rule 10 permit esp from public.wan.ppp0 to public.wan rule 20 permit esp from public.wan to public.wan.ppp0 rule 30 permit isakmp from public.wan.ppp0 to public.wan rule 40 permit isakmp from public.wan to public.wan.ppp0 rule 50 permit any from private to private rule 60 permit any from private to public protect ! nat rule 10 masq any from private to public enable ! crypto isakmp key secret address 10.0.0.2 ! crypto ipsec profile ipsec1 lifetime seconds 3600 transform 1 protocol esp integrity SHA1 encryption AES128 ! crypto isakmp profile isakmp1 version 1 mode main lifetime 3600 transform 1 integrity SHA1 encryption AES128 group 2 ! crypto isakmp peer address 10.0.0.2 profile isakmp1 ! interface tunnel0 tunnel source 10.0.0.1 tunnel destination 10.0.0.2 tunnel local selector 192.168.10.0/24 tunnel remote selector 192.168.20.0/24 tunnel protection ipsec profile ipsec1 tunnel mode ipsec ipv4 ip address 192.168.100.1/30 ip tcp adjust-mss 1260 ! ip route 0.0.0.0/0 ppp0 ip route 192.168.20.0/24 tunnel0 ip route 192.168.20.0/24 Null 254 ! end |

(本製品) |

(Fortigate 100D) |

|

| ISP接続用ユーザー名 | user@isp1 | user@isp2 |

| ISP接続用パスワード | isppasswd1 | isppasswd2 |

| PPPoEサービス名 | 指定なし | 指定なし |

| WAN側IPアドレス | 動的割り当て(IPCP) | 10.0.0.2/32 |

| WAN側物理インターフェース | eth1 | ethernet0/2 |

| WAN側(ppp0)IPアドレス | 接続時にISPから取得 | 10.0.0.2/32 |

| LAN側(eth2)IPアドレス | 192.168.10.1/24 | 192.168.20.1/24 |

| ローカルセレクター | 192.168.10.0/24 | 192.168.20.0/24 |

| リモートセレクター | 192.168.20.0/24 | 192.168.10.0/24 |

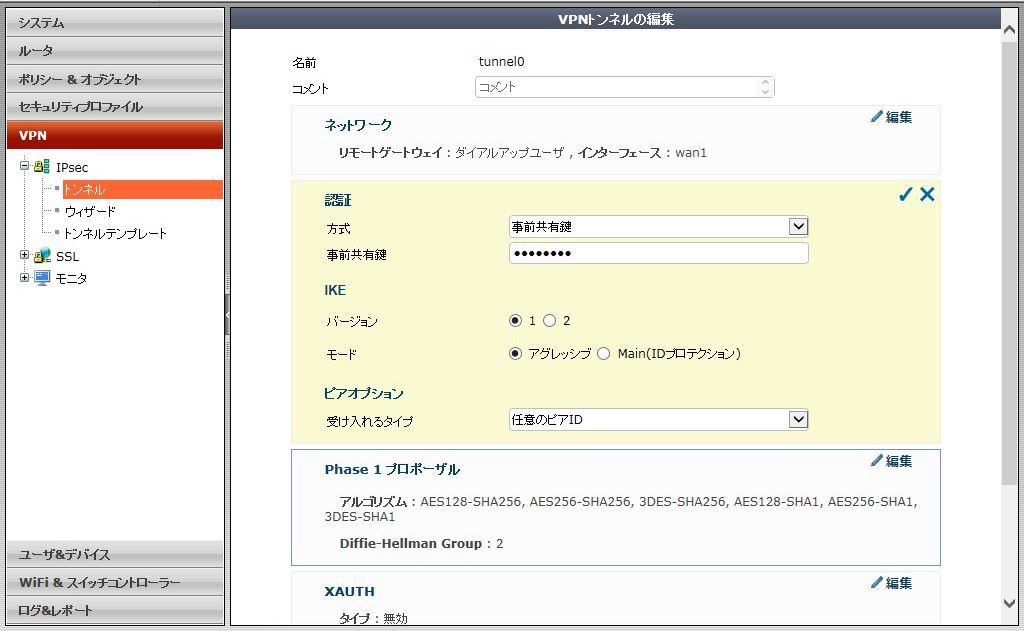

| IKEバージョン・交換モード | ||

| アルゴリズム | ||

| ローカルID | client | 始点アドレス |

| SA有効期間 | ||

| アルゴリズム | ||

intereface ppp0 ip address negosiated |

zone public network wan host ppp0 no ip address 10.0.0.1 ip address dynamic interface ppp0 |

crypto isakmp profile isakmp1 version 1 mode aggressive lifetime 3600 transform 1 integrity SHA1 encryption AES128 group 2 |

interface tunnel0 tunnel source ppp0 tunnel local name client |

(C) 2016 アライドテレシスホールディングス株式会社

PN: 613-002311 Rev.B