インストールガイド / Microsoft Azure編

ここでは、パブリッククラウドサービスの Microsoft Azure 環境上に、本製品をセットアップする手順を説明します。

以下の説明には、Azure固有の用語が多く含まれています。Azureの各種用語や概念、より詳細な情報については、Azureのドキュメントを参照してください。

手順概要

本製品をAzure上にセットアップする大まかな手順は次のとおりです。

- 「カスタムイメージの作成」

本製品のVHDイメージファイルをAzureにアップロードし、仮想マシンのテンプレートとなるカスタムイメージを作成します。

- 「SSHキーペアの準備」

本製品へのSSHアクセスに使用するSSHキーペアを準備します。

仮想マシン作成時にmanagerアカウントのパブリックキーを指定するための準備です。

- 「仮想マシンの作成」

作成したカスタムイメージから本製品の仮想マシンを作成します。

- 「SSH接続設定」

PuTTYなどのSSHクライアントを使用してSSH経由で本製品の仮想マシンにアクセスします。

- 「Azureとユーザーネットワークの接続」

Azureとユーザーネットワーク間をIPsec VPNで接続し、Azure上の本製品とユーザーネットワーク上のAMF対応機器が安全に通信できるようにします。

カスタムイメージの作成

Azure上に本製品の仮想マシンを作成するには、仮想マシンのテンプレートとなるカスタムイメージを作成しておく必要があります。

ここでは、Azureに本製品のVHDイメージファイルをアップロードし、カスタムイメージを作成する方法を説明します。

このプロセスが必要なのは本製品の初回インストール時だけです。Azure上で本製品の使用を開始した後で、本製品のファームウェアを更新するときには、software-upgradeコマンドを使用します(「ファームウェアの更新」参照)。

前提条件

カスタムイメージを作成するには、以下のものが必要です。

- インターネットに接続可能なPC(本マニュアルではOSとしておもにUbuntuを使用)

- 本製品のCDに収録されているAzure用のVHDイメージファイル(GNU zipで圧縮された形で収録されています)

- Azure CLI 2.0(コマンドラインからAzureに対する各種操作を行うためのツール)

Azure CLI 2.0のインストール方法についてはMicrosoftのWebサイトをご参照ください。

VHDイメージファイルの準備

本製品のCDに収録されている Azure 用のVHDイメージファイルを、PC上の適切なフォルダー(ディレクトリー)にコピーしてください。

Azure用のVHDイメージファイルは、gzip圧縮された形でCDに収録されていますので、圧縮解除(伸張)したものを該当フォルダーにコピーしてください。

たとえば、本製品の CD が /mnt/cdrom にマウントされている場合、次のようにして圧縮された VHDイメージファイルをホームディレクトリー直下の tmp ディレクトリーにコピーし、その場所で展開できます。

- ここでは例として、ログインユーザーのホームディレクトリー直下に tmp という名前の一時ディレクトリーを作成します。

(一時ディレクトリーの名前や場所は任意です)

ubuntu@ubuntu-pc:/mnt/cdrom$ mkdir ~/tmp

LinuxなどのUNIX系OSにおいて「~」(チルダ)はログインユーザーのホームディレクトリーを表します。そのため、ホームディレクトリーが /home/ubuntu の場合、~/tmp は /home/ubuntu/tmp を表します。

- カレントディレクトリーを前の手順で作成した tmp ディレクトリーに移動します。

ubuntu@ubuntu-pc:/mnt/cdrom$ cd ~/tmp

- CDに収録されている圧縮済みVHDイメージファイル「vaa_azure-5.4.7-1.1.vhd.gz」をカレントディレクトリー(

.)にコピーします。

ubuntu@ubuntu-pc:~/tmp$ cp /mnt/cdrom/vaa_azure-5.4.7-1.1.vhd.gz .

- gunzipコマンドで圧縮ファイルを伸張します。

ubuntu@ubuntu-pc:~/tmp$ gunzip vaa_azure-5.4.7-1.1.vhd.gz

- これでカレントディレクトリーにVHDイメージファイル「vaa_azure-5.4.7-1.1.vhd」が準備できました。

カスタムイメージの作成手順

カスタムイメージは次の手順で作成します。

なお、本セクションで示すコマンド名は、Azure CLI 2.0 のコマンドです。本製品の AlliedWare Plus コマンドではありませんのでご注意ください。

Azure CLI 2.0 コマンドの詳細については、Azure CLI 2.0 のマニュアルをご参照ください。

最初に以下の例で使用する各種設定要素の名前をまとめておきます。

これらは説明用のサンプルですので、実際にはご利用の環境に合わせたものをご使用ください。

| リソース グループ名 |

vaa |

| ストレージ アカウント名 |

vaastore |

| ストレージ コンテナー名 |

vaavhds |

| アップロードするVHDファイル名 |

vaa_azure-5.4.7-1.1.vhd |

| アップロード後のVHDファイル名(BLOB名) |

vaa_azure-5.4.7-1.1.vhd |

| カスタムイメージ名 |

vaa-5.4.7-1.1 |

なお、リソース グループ、ストレージ アカウント、ストレージ コンテナーは、以下の例ではすべて新規に作成していますが、すでに作成済みのものを使用してもかまいません。

- Azureへのログイン

Azureにログインします。これには az loginコマンドを使います。

Azureへのログインにはいくつかの方法があり、それぞれ引数の指定方法やその後の手順が異なりますので、ご利用環境にあった方法と手順を選んでください。

次の例のように引数を指定しないで実行した場合はWebブラウザーを使った対話式ログインになります。

ubuntu@ubuntu-pc:~/tmp$ az login

To sign in, use a web browser to open the page https://aka.ms/devicelogin and enter the code XXXXXXXXX to authenticate.

...

- リソース グループの作成(必要な場合)

リソース グループは、Azure上に作成した仮想マシン、ディスク、仮想ネットワークなどの各種リソースをまとめて管理するためのフォルダーのような仕組みです。Azure上で管理するリソースは必ずいずれかのリソース グループに所属します。

本製品で使用するリソース グループが存在していない場合は、az group createコマンドで作成してください。

すでに作成済みのリソース グループを使う場合は、本手順は実行不要です。

次の例では、「vaa」という名前の新しいリソース グループを「japaneast」(東日本)に作成しています。

ubuntu@ubuntu-pc:~/tmp$ az group create --location japaneast --name vaa

場所(--location)の一覧は、az account list-locationsコマンドで見ることができます。

- ストレージ アカウントの作成(必要な場合)

カスタムイメージの作成に使用するストレージ アカウントが存在していない場合は、az storage account createコマンドで作成してください。

すでに作成済みのストレージ アカウントを使う場合は、本手順は実行不要です。

次の例では、「vaastore」という名前の新しいストレージ アカウントを、リソースグループ「vaa」内に、SKU「Standard_LRS」で作成しています。

ubuntu@ubuntu-pc:~/tmp$ az storage account create --resource-group vaa --name vaastore --sku Standard_LRS

ストレージアカウント名はAzureアカウント内で一意にする必要があります。

SKUはパフォーマンスレベルやデータ冗長化レベルの組み合わせを表すもので、それぞれの内容に応じた料金が設定されます。詳しくはAzureの関連ドキュメントをご参照ください。

- ストレージ コンテナーの作成(必要な場合)

VHDイメージファイルをアップロードするためのストレージ コンテナーが存在していない場合は、az storage container createコマンドで作成してください。

すでに作成済みのストレージ コンテナーを使う場合は、本手順は実行不要です。

次の例では、「vaavhds」という名前の新しいストレージ コンテナーを、ストレージ アカウント「vaastore」に作成しています。

ubuntu@ubuntu-pc:~/tmp$ az storage container create --account-name vaastore --name vaavhds

- VHDイメージファイルのアップロード

VHDイメージファイルをストレージ コンテナーにアップロードします。これには、az storage blob uploadコマンドを使います。

次の例では、PCの一時フォルダー「~/tmp」にあるVHDイメージファイル「vaa-5.4.7-1.1.vhd」を、ストレージ アカウント「vaastore」内のストレージ コンテナー「vaavhds」に、元ファイルと同じ名前でアップロードしています。

ubuntu@ubuntu-pc:~/tmp$ az storage blob upload --account-name vaastore --container-name vaavhds --name vaa_azure-5.4.7-1.1.vhd --type page --file vaa_azure-5.4.7-1.1.vhd

VHDイメージファイルのBLOBタイプ(--type)は「page」にする必要があります。

- アップロードしたVHDイメージファイルのURL取得

アップロードしたVHDイメージファイルのURLを取得します。これには、az storage blob urlコマンドを使います。

ubuntu@ubuntu-pc:~/tmp$ az storage blob url --account-name vaastore --container-name vaavhds --name vaa_azure-5.4.7-1.1.vhd --output tsv

https://vaastore.blob.core.windows.net/vaavhds/vaa_azure-5.4.7-1.1.vhd

- カスタムイメージの作成

アップロードしたVHDイメージファイルをもとにカスタムイメージを作成します。これには、az image createコマンドを使います。

次の例では、「vaa-5.4.7-1.1」という名前の新しいカスタムイメージを、リソースグループ「vaa」内に作成しています。

VHDイメージファイルは、前の手順で表示されたURLで指定します。

ubuntu@ubuntu-pc:~/tmp$ az image create --resource-group vaa --name vaa-5.4.7-1.1 --os-type Linux --source https://vaastore.blob.core.windows.net/vaavhds/vaa_azure-5.4.7-1.1.vhd

カスタムイメージのOSタイプ(--type)は「Linux」にする必要があります。

以上でカスタムイメージ作成は完了です。

SSHキーペアの準備

Azureでは仮想マシンへのコンソールアクセスを提供していないため、Azure上にセットアップした本製品の設定、管理はSSH(Secure Shell)経由で行う必要があります。

Azure仮想マシンの作成時には、SSH認証方式を「公開キー」(公開鍵認証)方式と「パスワード」(パスワード認証)方式から選択できますが、ここではセキュリティー上の観点から「公開キー」方式を使用します。

SSH認証に「公開キー」方式を使う場合は、仮想マシンの作成時にmanagerアカウント用の公開キー(パブリックキー)の内容を入力する必要があるため、仮想マシンの作成前に、以下の手順にしたがってSSHキーペア(公開鍵ペア)を作成しておいてください。

なお、すでに作成済みのSSHキーペアを使う場合は本手順は不要ですので、次の「仮想マシンの作成」セクションにお進みください。

SSHキーペア

データの暗号化に使うキーと復号化(解読)に使うキーが異なる暗号方式を「非対称暗号」といい、その方式で使われる2つのキーをまとめてキーペア(公開鍵ペア)と呼びます。

非対称暗号では、キーペアの一方のキーで暗号化されたデータは、ペアのもう一方のキーでしか解読できません。

SSHでは、この性質を利用した「公開鍵認証」をサポートしており、この認証方式で使用するキーペアをSSHキーペアと呼びます。

SSHキーペアは次の2つのキーで構成されます。

- パブリックキー(公開鍵)

パブリックキーは秘密にしておく必要がないキーです。

SSHの公開鍵認証では、ユーザーのパブリックキーをあらかじめアクセス先のホスト(サーバーなど)にインストールしておきます。

パブリックキーは公開可能なため、複数のホストに同じパブリックキーをインストールしても問題ありません。

本製品では、仮想マシン作成時に入力したパブリックキーの内容が、最初の起動時にmanagerユーザー用のパブリックキーとして自動的にインストールされるため、該当パブリックキーとペアになったプライベートキーを用いて、リモートから本製品にmanagerユーザーとしてログインすることができます。

- プライベートキー(秘密鍵)

プライベートキーは、その所有者が安全に保管し、絶対他者には公開すべきでないキーです。

プライベートキーは、パブリックキーで暗号化されたデータを復号化できる唯一のキーであるため、SSH公開鍵認証においてサーバーはこの性質を利用し、アクセスしてきたユーザーがサーバーにインストールされたパブリックキーとペアになった適切なプライベートキーを保有しているかどうか判断し、その結果にもとづいてアクセスを許可または拒否します。

SSH経由で本製品の仮想マシンにアクセスするには、仮想マシン作成時に入力したパブリックキーに対応するプライベートキーを使用して認証を受けるようSSHクライアントソフトウェアを設定する必要があります。

なお、SSHクライアントを使用して本製品にSSHアクセスする方法については、後ほど「SSH接続設定」で解説します。

以下の各セクションでは、「PuTTYgen」および「ssh-keygen」ユーティリティーを使う場合を例に、SSHキーペアを新規に作成する手順を説明します。

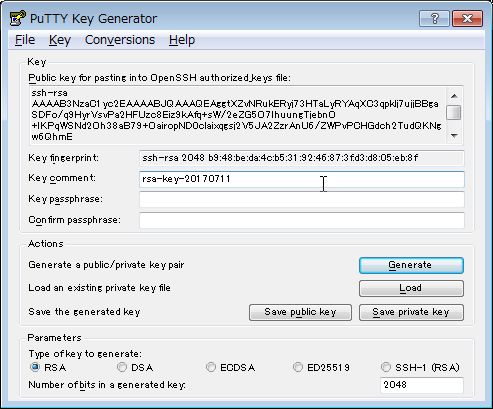

「PuTTYgen」によるSSHキーペアの作成

以下では、Windows用の代表的なSSHクライアントである「PuTTY」の付属ユーティリティー「PuTTYgen」(PuTTY Key Generator)を使って、「PuTTY」でのSSH接続に使用可能なSSHキーペアを作成する方法を説明します。

より詳細な内容についてはPuTTYのユーザーガイドを参照してください。

前提条件

次のURLからPuTTYをダウンロードしてインストールします。

http://www.chiark.greenend.org.uk/~sgtatham/putty/

MSI形式のインストーラーやZIPアーカイブにはPuTTYと付属ユーティリティーがすべて含まれていますが、個々のプログラムを個別にダウンロードすることもできます。その場合は最低限下記のプログラムをダウンロードしてください。

SSHキーペアの作成

「PuTTYgen」ユーティリティーによるSSHキーペアの作成方法は次のとおりです。

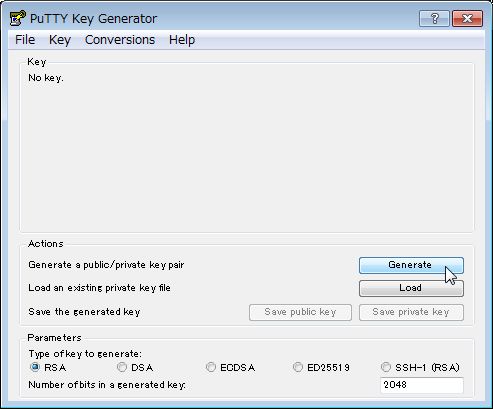

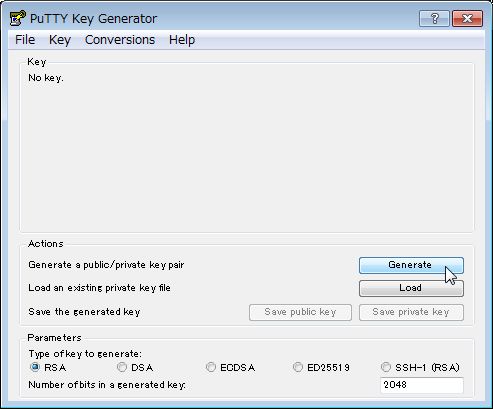

- PuTTYgenの起動

以下のいずれかの方法でputtygenを起動してください。

- [スタート] メニューで [すべてのプログラム] > [PuTTY] > [PuTTYgen] をクリック

- 「ファイル名を指定して実行」で「c:\Program Files\PuTTY\puttygen.exe」を入力

PuTTY Key Generatorウィンドウが表示されます。

- SSHキーペアの生成

[Actions] セクションの [Generate] ボタンをクリックします。

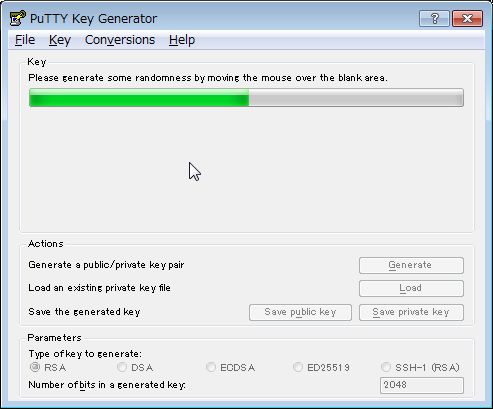

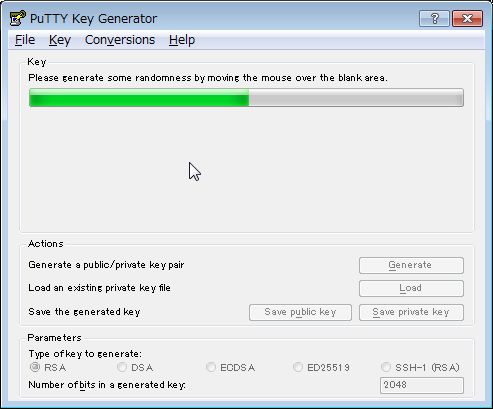

次の画面が表示されるので、キーデータ生成用の乱数を発生させるため、次の画面に移るまで、プログレスバーの下の余白部分でマウスカーソルをランダムに動かしてください。

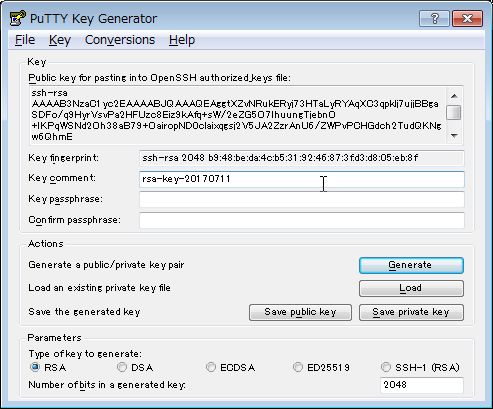

キーペアの生成が完了すると次の画面になります。

- キーコメントの修正

[Key comment] 欄に表示されているキーコメントは自動的に入力されたものです。

必要に応じ、後でキーを識別するときに便利な文字列(名前)に変更してください。

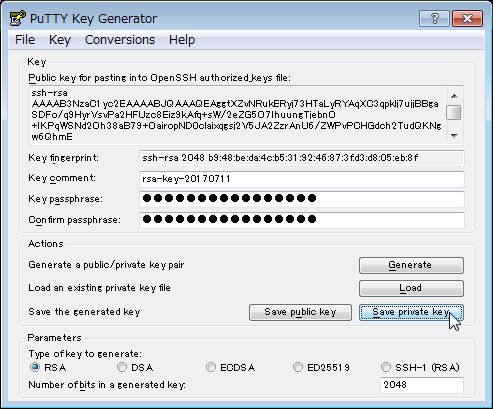

- パスフレーズの設定

[Key passphrase]、 [Confirm passphrase] 欄にプライベートキーを保護するためのパスフレーズを2回入力します。

ここでパスフレーズを設定しておけば、万一他者がプライベートキーを入手したとしても、パスフレーズを入力しない限りこのプライベートキーを使うことはできません。

生成されたキーペアはまだ保存されていませんので、以下の手順5、6でそれぞれプライベートキーとパブリックキーをファイルに書き出します。

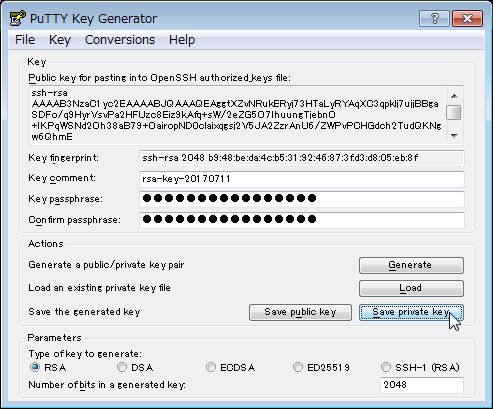

- プライベートキーファイルの書き出し

プライベートキーをファイルに保存するには、前図の [Save private key] ボタンをクリックします。

ファイル保存ダイアログが開くので、プライベートキーの保存先とファイル名を指定してください(例:「vaa.ppk」)。

書き出されたファイルは、PuTTY で使用可能な PPK 形式です。本製品にPuTTYでSSHアクセスするときはこのファイルを使用しますので、他者の手に渡らないよう、大切に保存してください。

- パブリックキーファイルの書き出し

パブリックキーをファイルに保存するには、前図の [Save public key] ボタンをクリックします。

ファイル保存ダイアログが開くので、パブリックキーの保存先とファイル名を指定してください(例:「vaa.pub」)。

このファイルは秘密にする必要はありませんが、本製品の仮想マシン作成時にこのファイルの内容を入力しますので、こちらも大切に保存しておいてください。

以上で「PuTTYgen」によるSSHキーペアの作成は完了です。

「ssh-keygen」によるSSHキーペアの作成

以下では、Linuxをはじめとする多くのUNIX系OSで標準的なOpenSSHのキーペア生成ツール(ssh-keygenコマンド)を利用してSSHキーペアを作成する方法を説明します。

詳細については、ssh-keygenコマンドのマニュアルページを参照してください。

- コマンドシェル上で、ssh-keygenコマンドを次のように実行します。

「Enter passphrase (empty for no passphrase)」、「Enter same passphrase again」にはプライベートキーを保護するためのパスフレーズを2回入力します。

ubuntu@ubuntu-pc:~/tmp$ ssh-keygen -f id_rsa_vaa

Generating public/private rsa key pair.

Enter passphrase (empty for no passphrase): XXXXXXXXXXXXXXXXXXXXXXXXXXXXXX (実際には表示されません)

Enter same passphrase again: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXX (実際には表示されません)

Your identification has been saved in id_rsa_vaa.

Your public key has been saved in id_rsa_vaa.pub.

The key fingerprint is:

SHA256:rV9heYHFxoN2mSj5rZk/LzcAnrjsgI04KnCO7m2uWOM ubuntu@ubuntu-pc

The key's randomart image is:

+---[RSA 2048]----+

| . =.o |

| o +oO |

| +.+.. |

| . ..... |

| S + *+. |

|. . . + o +++ |

|.+oo o oo . ... |

|+o+o. .+ . +..|

|==Eo ... =o|

+----[SHA256]-----+

- これで、プライベートキー「id_rsa_vaa」とパブリックキー「id_rsa_vaa.pub」がカレントディレクトリーに生成されます。

ubuntu@ubuntu-pc:~/tmp$ ls -l id_rsa_vaa*

-rw-------+ 1 ubuntu ubuntu 1766 Jul 11 12:55 id_rsa_vaa

-rw-r--r--+ 1 ubuntu ubuntu 396 Jul 11 12:55 id_rsa_vaa.pub

以上で「ssh-keygen」によるSSHキーペアの作成は完了です。

仮想マシンの作成

次に、本製品の仮想マシンを作成するための手順について説明します。

前提条件

仮想マシンの作成にあたっては、下記の事前準備が必要です。

まだ準備が完了していない場合は、前の各セクションを参照して準備を行ってください。

また、ネットワーク構成やアクセス制御についても事前の検討・設計が必要ですが、これらは完了している前提で進めます。

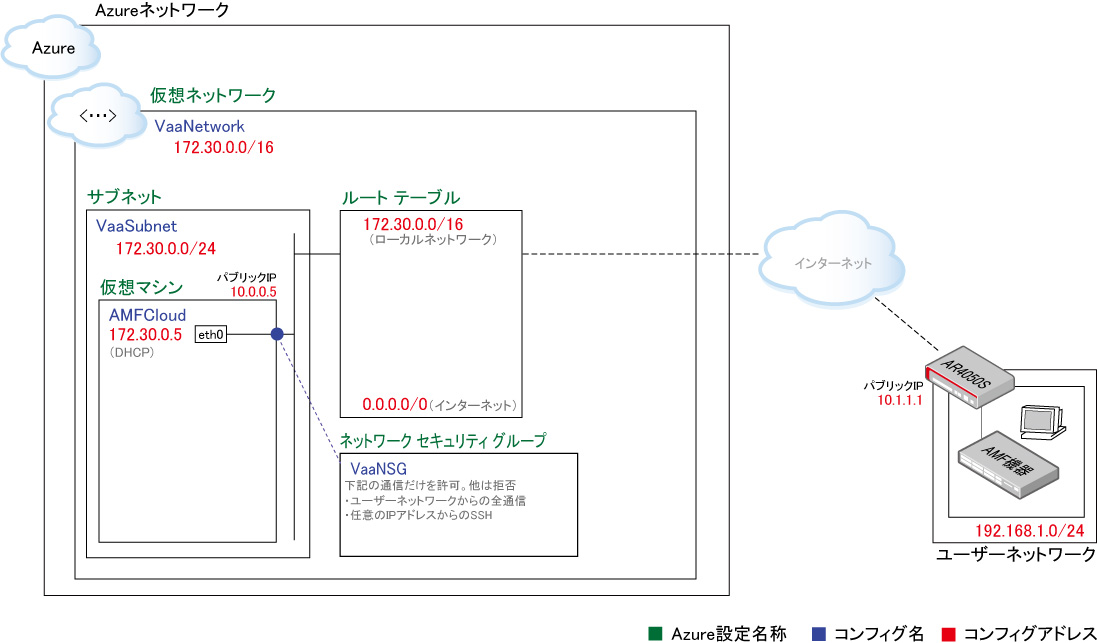

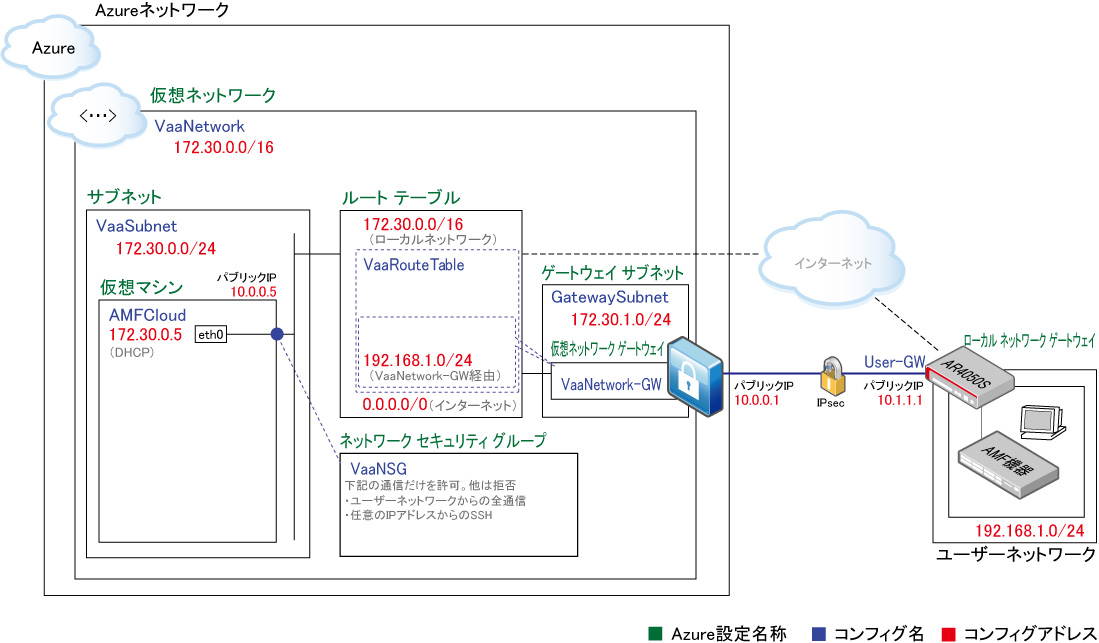

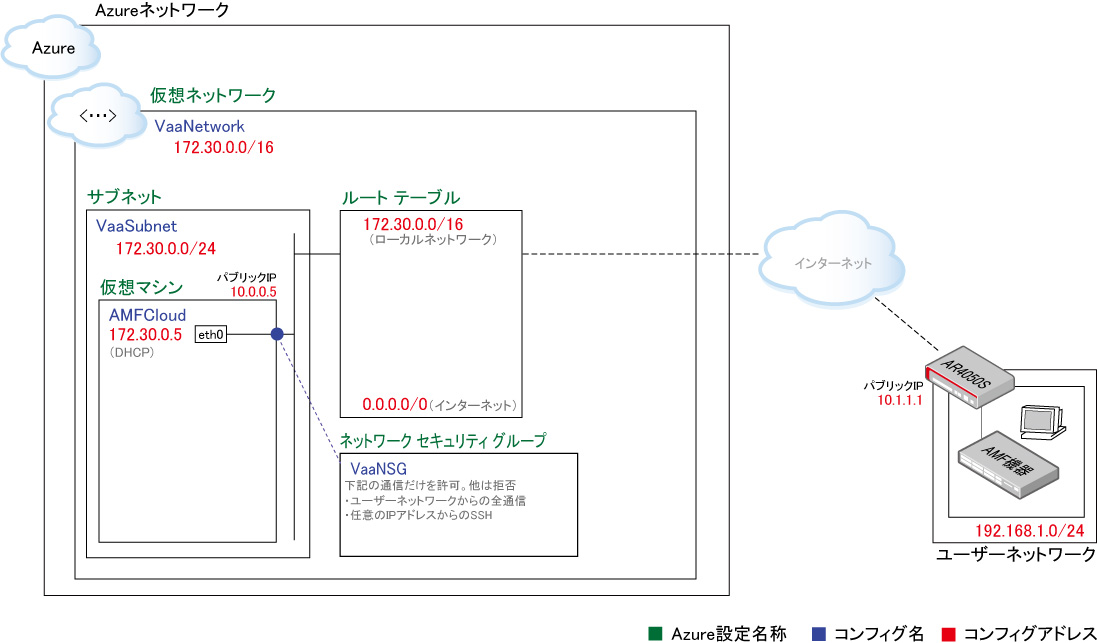

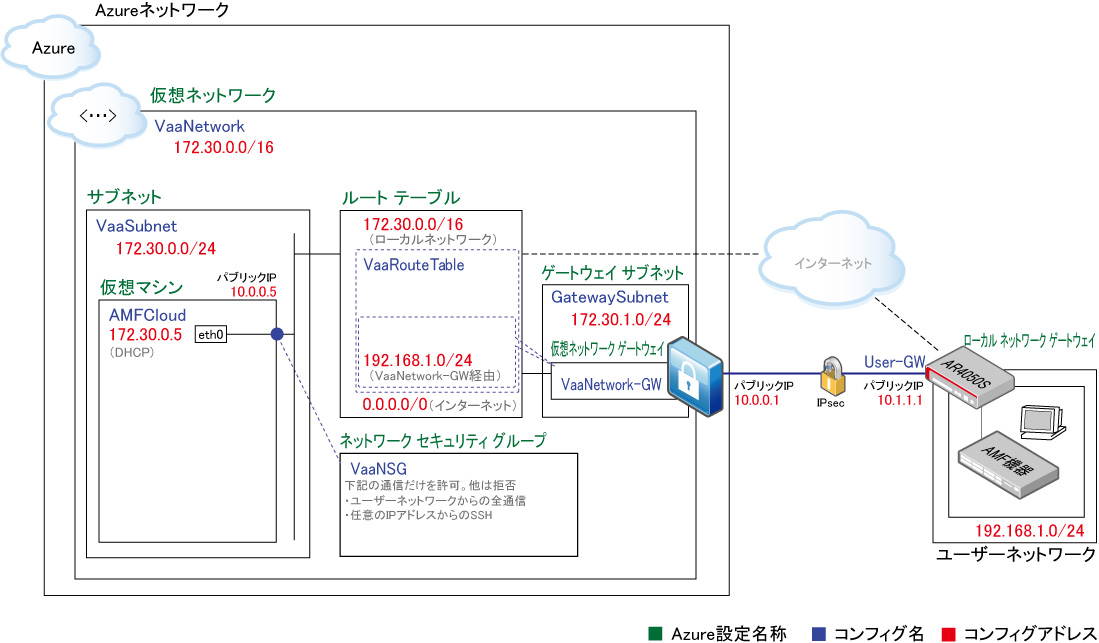

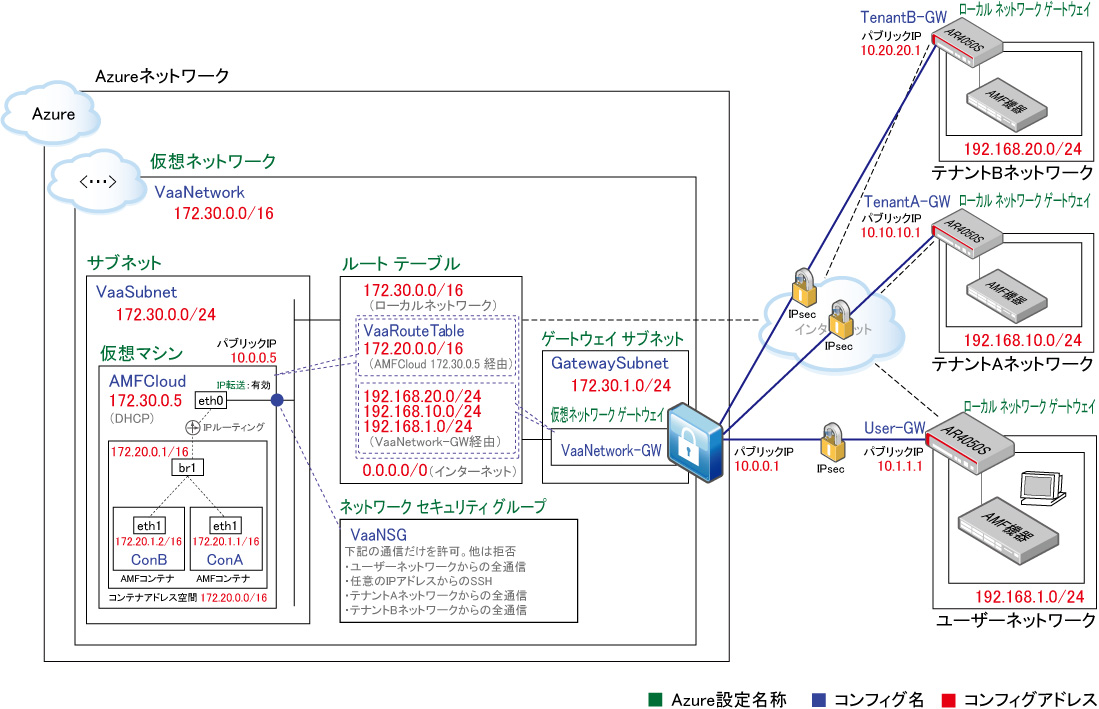

次図は、仮想マシン作成時に扱う各種設定情報をまとめたものです。

以下の説明では、この図に記載した名前やアドレスを使います。実際にはご利用の環境にあわせ適宜読み替えてください。

仮想マシンの作成手順

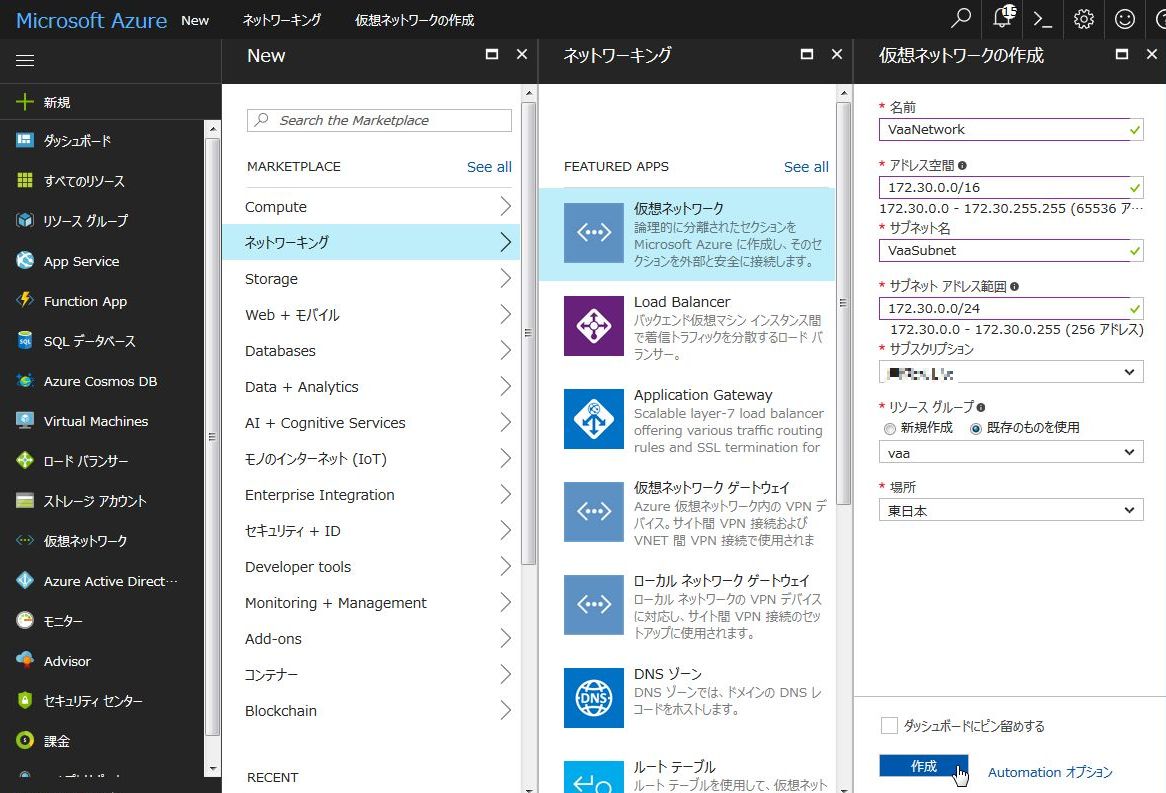

仮想ネットワークの作成

最初に、本製品の仮想マシンを配置する仮想ネットワークおよびサブネットを作成します。

なお、仮想ネットワークとユーザーネットワークの間はIPsec VPNで接続しますが、これについては後ほど「Azureとユーザーネットワークの接続」で説明します。

仮想ネットワークとサブネットの作成は次の手順で行います。

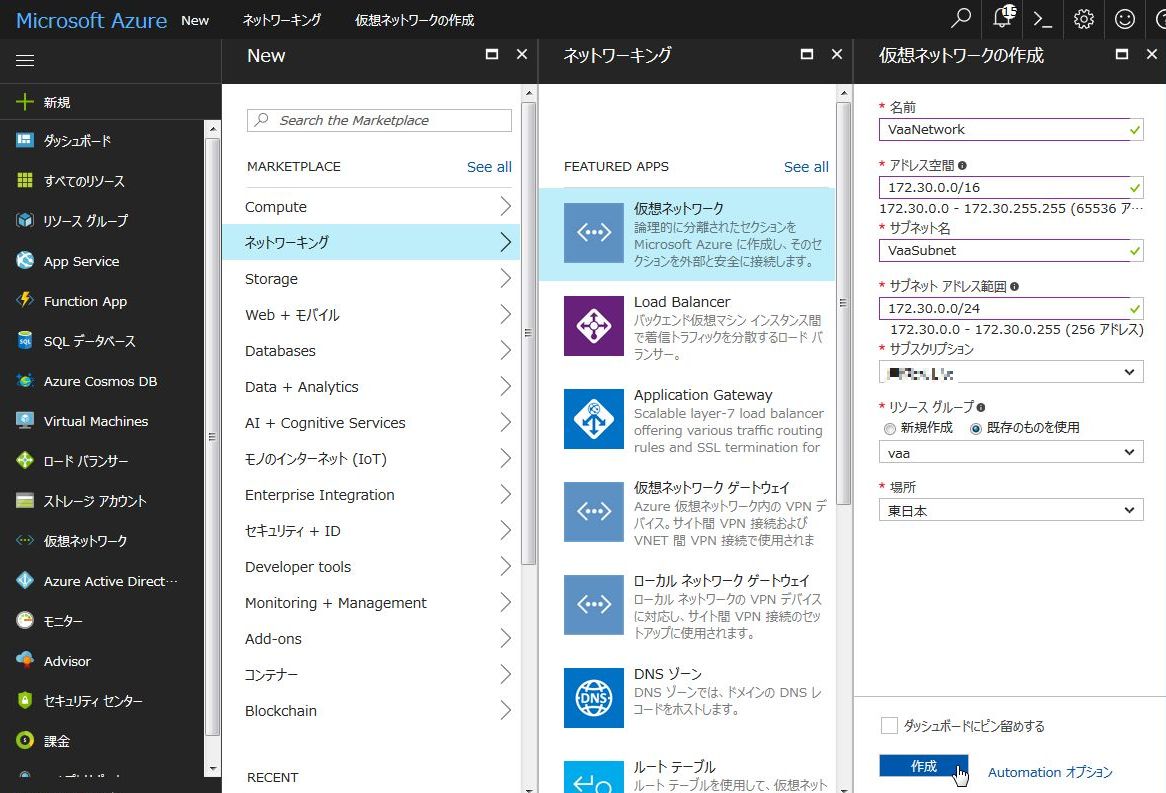

- Azureポータルから、「+ 新規」>「ネットワーキング」>「仮想ネットワーク」の順にメニューを選択します。

- 「仮想ネットワークの作成」ブレードで各項目に適切な値を入力し、「作成」ボタンをクリックします。

| 名前 |

VaaNetwork |

| アドレス空間 |

172.30.0.0/16 |

| サブネット名 |

VaaSubnet |

| サブネット アドレス範囲 |

172.30.0.0/24 |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

- しばらくして作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

以上で仮想ネットワークの作成は完了です。

ネットワーク セキュリティ グループの作成

ネットワーク セキュリティ グループは、仮想マシンの通信に適用する仮想的なファイアウォールです。

ネットワーク セキュリティ グループは、デフォルトで外部から(インバウンド)の通信はすべて拒否、内部から(アウトバウンド)の通信はすべて許可しますので、外部からの必要な通信を許可する設定が必要です。

ここでは、新規にネットワーク セキュリティ グループを作成し、ユーザーネットワークからの全トラフィックと、任意のアドレスからのSSHだけを許可する受信セキュリティ規則(ルール)を追加します。

本手順で追加するセキュリティ規則の概要をまとめます。

■ 受信セキュリティ規則

| 優先度 |

名称 |

送信元 |

宛先 |

対象プロトコル |

アクション |

| 100 |

AllowFromUserNetwork |

192.168.1.0/24 |

すべて |

すべて |

許可 |

| 110 |

AllowSSH |

すべて |

すべて |

SSH (22/TCP) |

許可 |

ネットワーク セキュリティ グループのセキュリティ規則には、デフォルトでいくつか暗黙のルールが最後尾に定義されており、仮想ネットワーク(VPN接続したネットワークなども含む)内の通信は許可、その他の通信は拒否するよう設定されています。そのため、優先度「100」のルールは実際には不要ですが、ここではわかりやすさのため明示的に設定しています。

ここでは本製品へのSSHアクセスをオープンにしていますが、実際には送信元IPアドレスを指定するなどしてアクセス元を限定することをおすすめします。

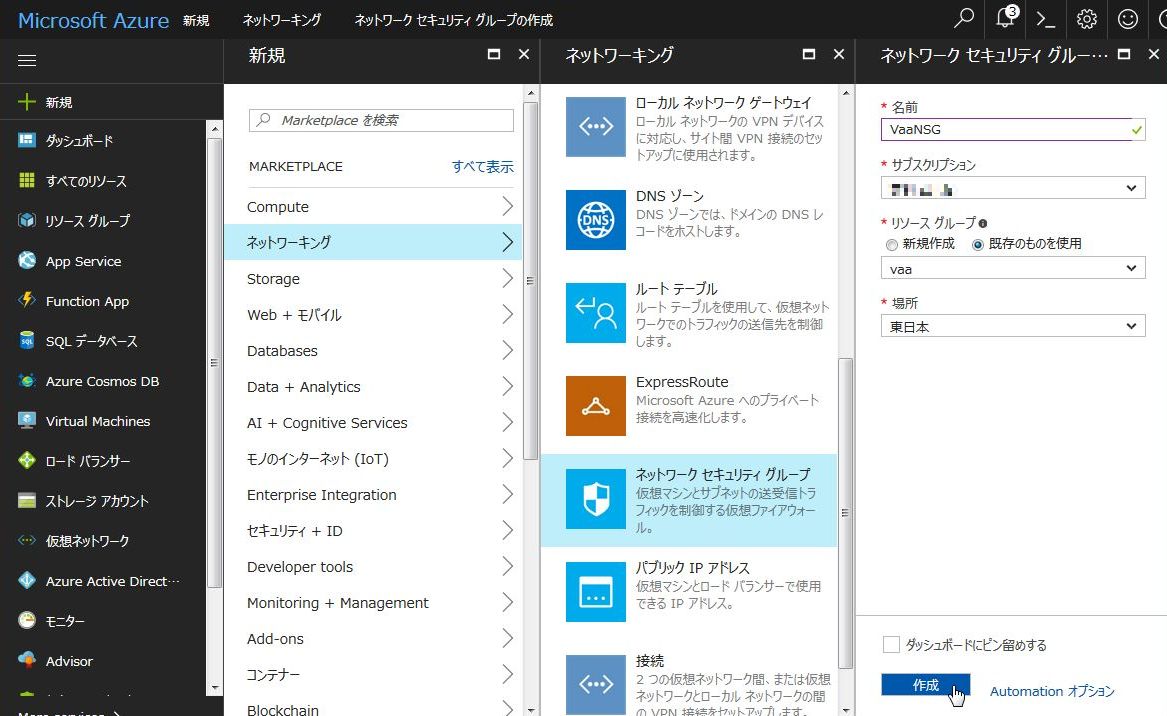

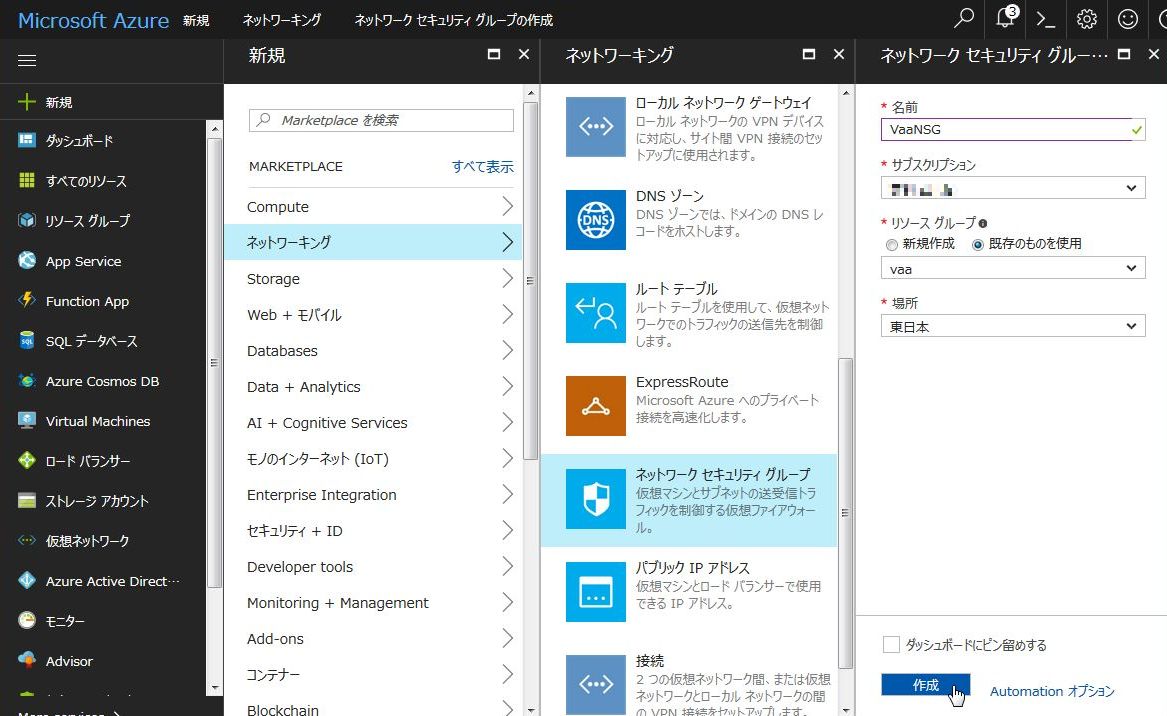

- Azureポータルから、「+ 新規」>「ネットワーキング」>「ネットワーク セキュリティ グループ」の順にメニューを選択します。

- 「ネットワーク セキュリティ グループの作成」ブレードで各項目に適切な値を入力し、「作成」ボタンをクリックします。

| 名前 |

VaaNSG |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

- しばらくして作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

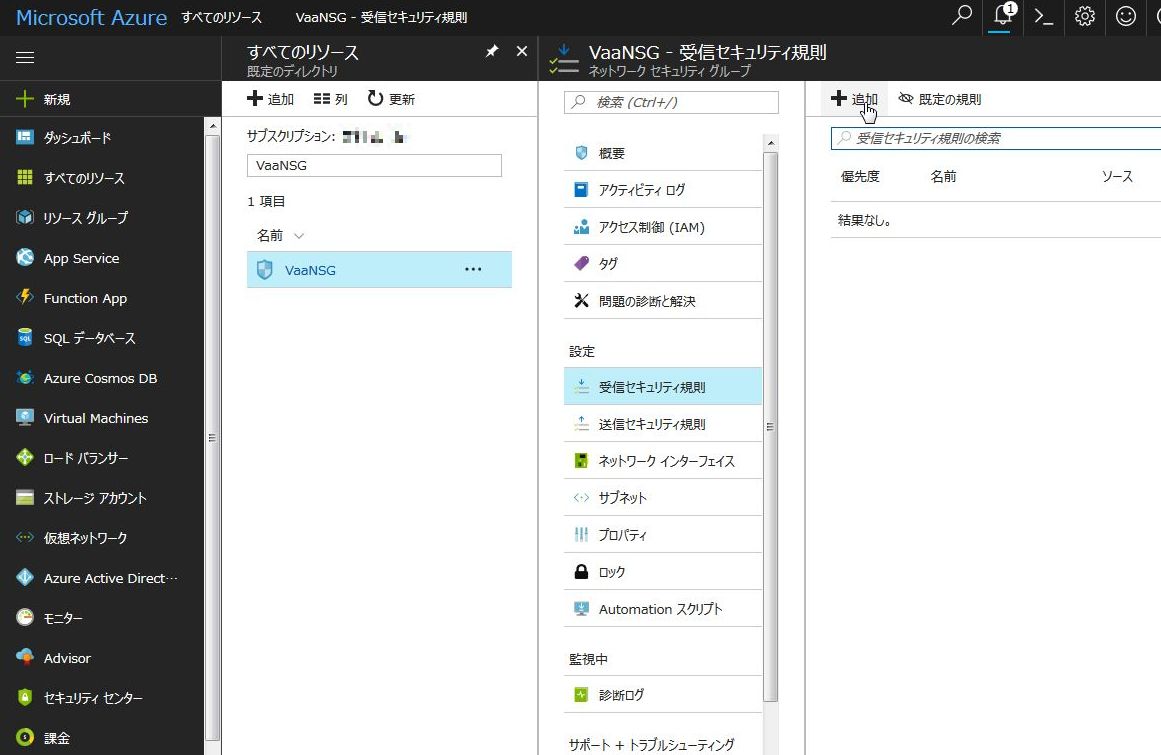

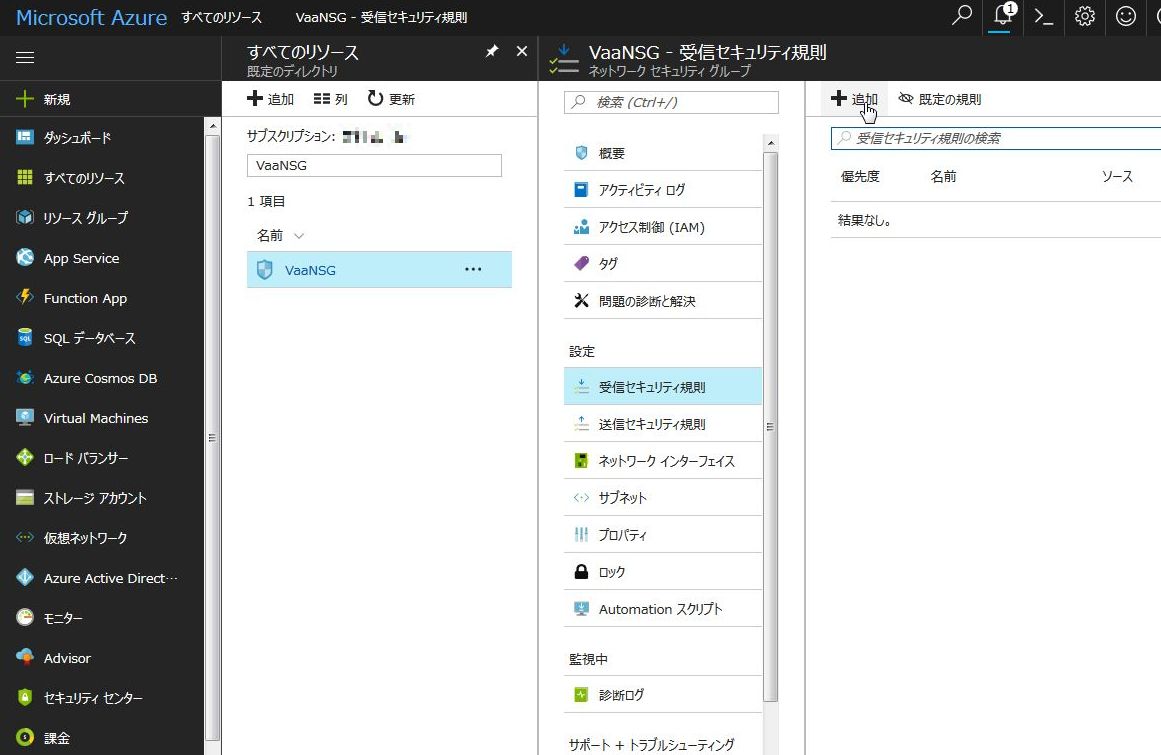

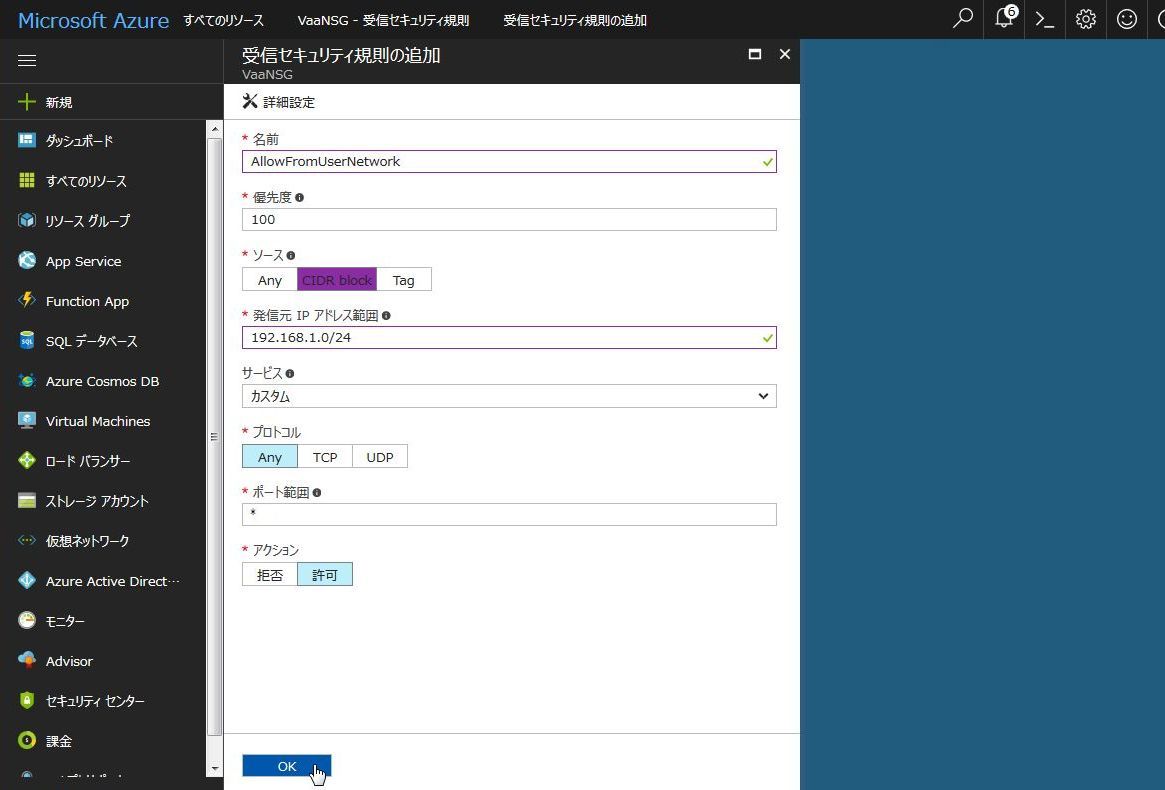

- 次に、ユーザーネットワークからのトラフィックを許可するため、作成したばかりのネットワーク セキュリティ グループ「VaaNSG」に受信セキュリティ規則(インバウンド ルール)を追加します。

Azureポータルから「すべてのリソース」を選択し「名前でフィルター...」欄に「VaaNSG」と入力すると、「名前」欄に「VaaNSG」が表示されるので、これをクリック。続いて「受信セキュリティ規則」>「+ 追加」の順にクリックします。

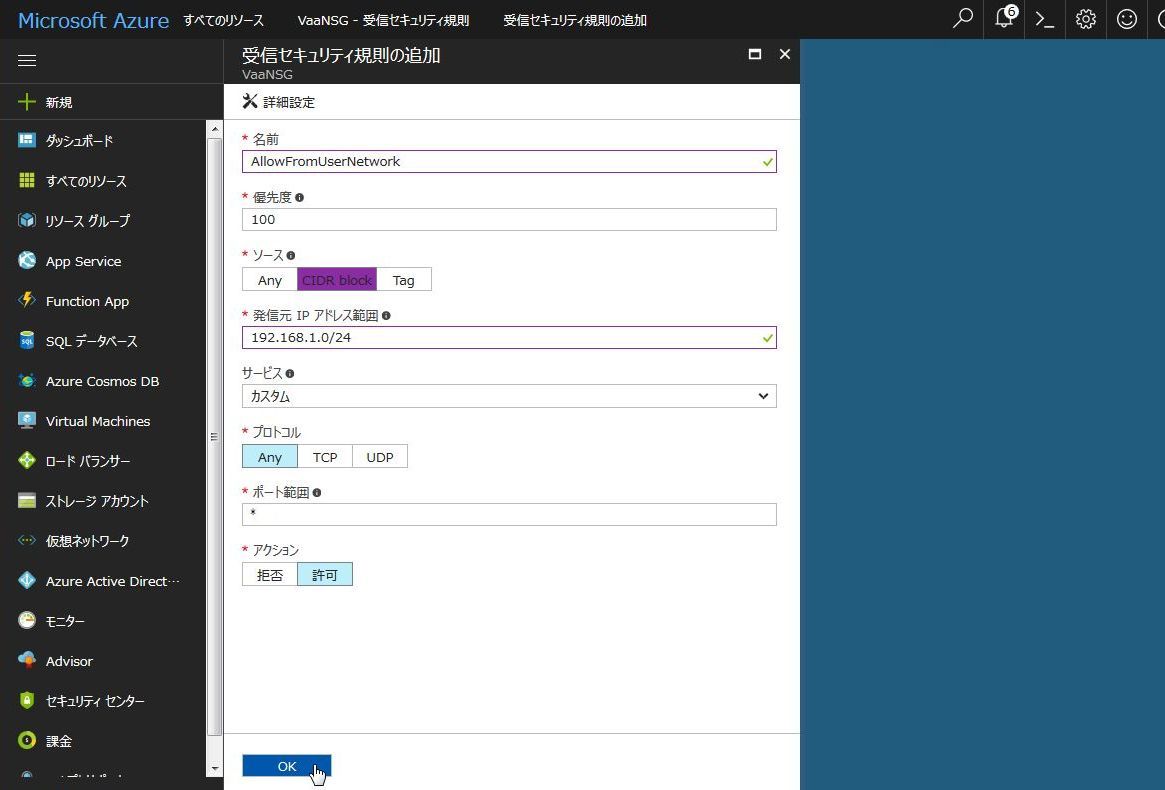

- 「受信セキュリティ規則の追加」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 名前 |

AllowFromUserNetwork |

| 優先度 |

100(デフォルト。ルールの処理順序。100~4096の範囲で100がもっとも優先されます) |

| ソース |

CIDR block |

| 発信元 IP アドレス範囲 |

192.168.1.0/24 |

| サービス |

カスタム(デフォルト) |

| プロトコル |

Any(デフォルト) |

| ポート範囲 |

* |

| アクション |

許可(デフォルト) |

- しばらくして作成が完了すると、「セキュリティ規則が作成されました」という通知が表示されます。

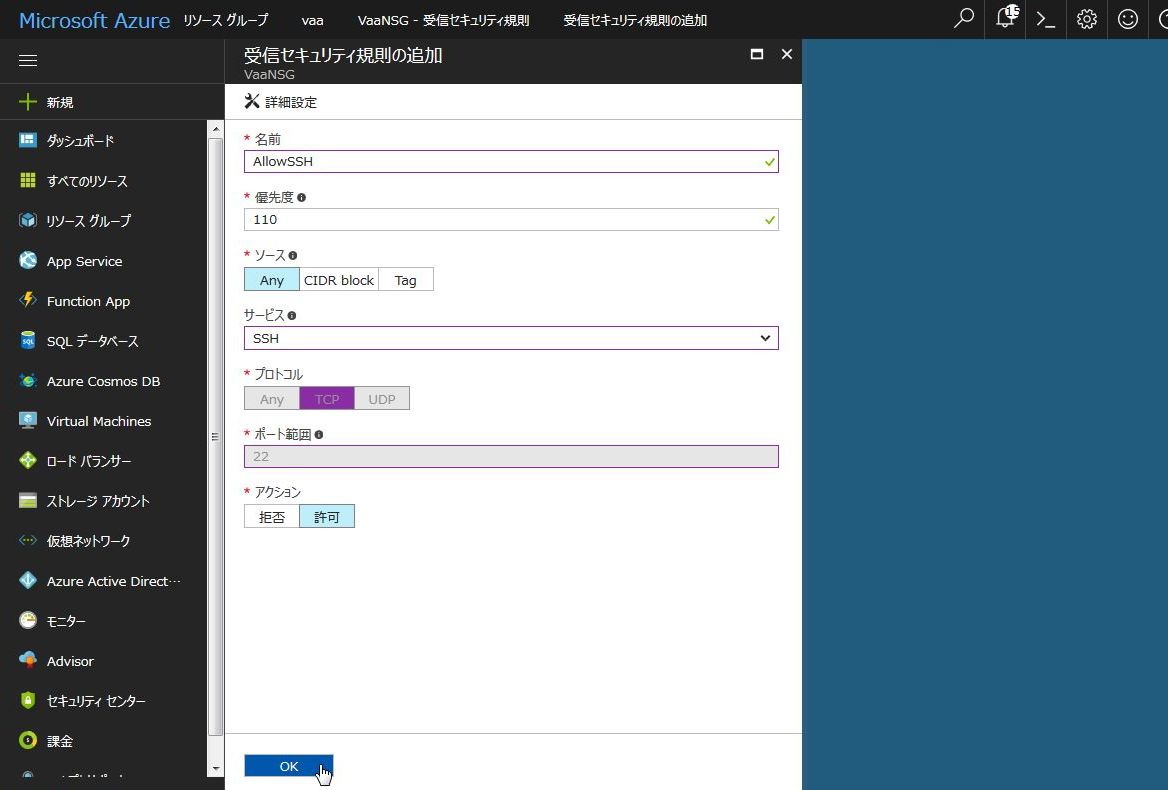

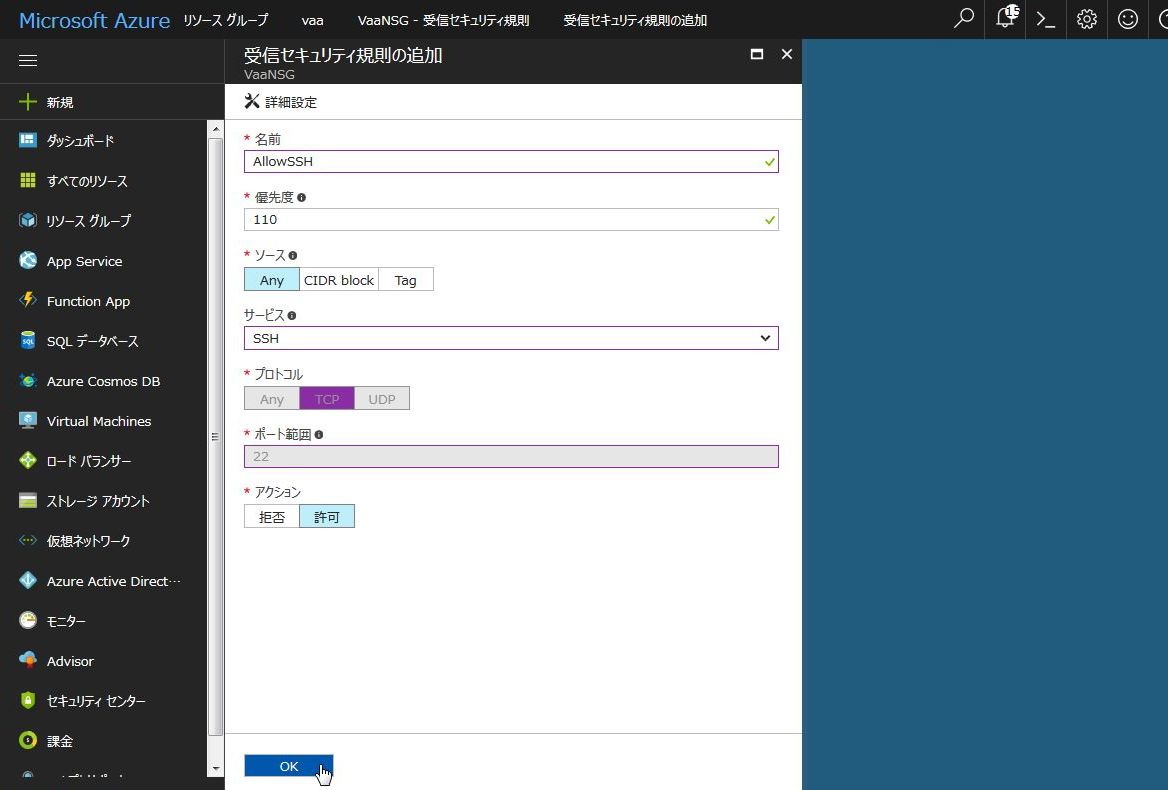

- 次に、任意のアドレスからのSSHを許可するため、受信セキュリティ規則(インバウンド ルール)をもう1つ追加します。

「VaaNSG - 受信セキュリティ規則」ブレードで「+ 追加」をクリックし、各項目に適切な値を入力し、「受信セキュリティ規則の追加」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 名前 |

AllowSSH |

| 優先度 |

110(デフォルト。ルールの処理順序。100~4096の範囲で100がもっとも優先されます) |

| ソース |

Any(デフォルト) |

| サービス |

SSH |

| プロトコル |

TCP(サービス「SSH」を選択すると自動で設定されます。その場合変更はできません) |

| ポート範囲 |

22(サービス「SSH」を選択すると自動で設定されます。その場合変更はできません) |

| アクション |

許可(デフォルト) |

- しばらくして作成が完了すると、ふたたび「セキュリティ規則が作成されました」という通知が表示されます。

以上でネットワーク セキュリティ グループの作成は完了です。

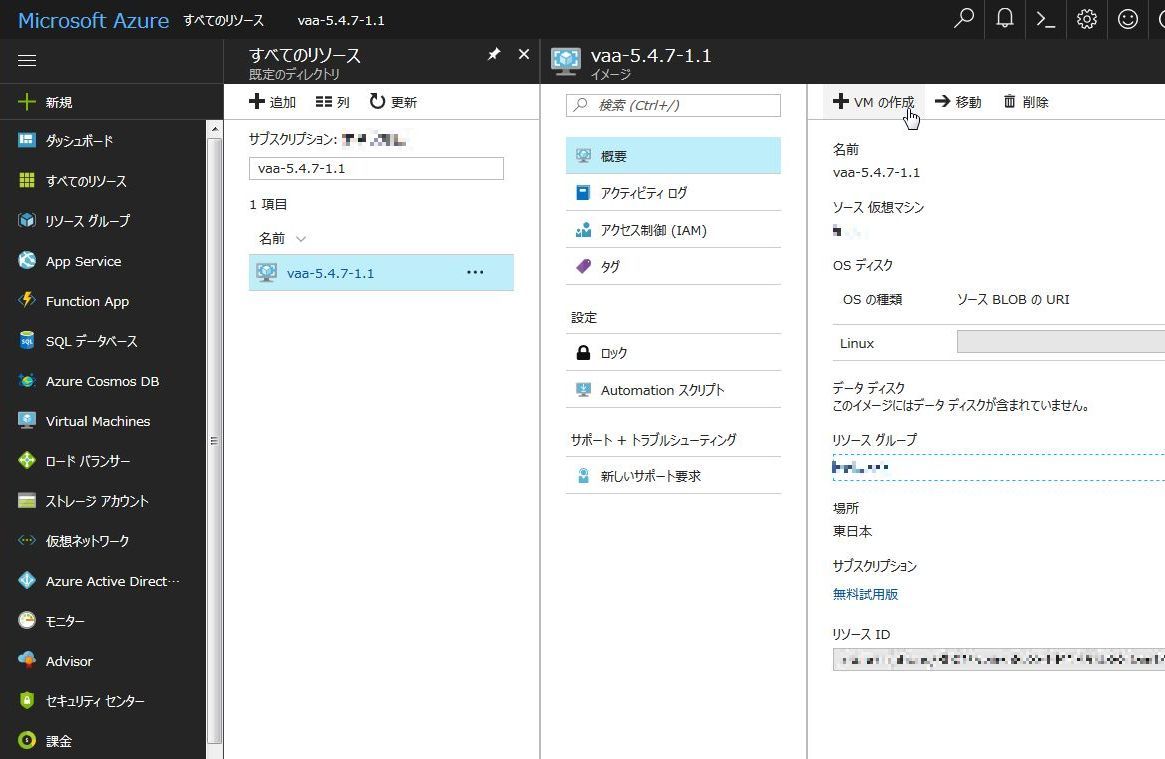

仮想マシンの作成

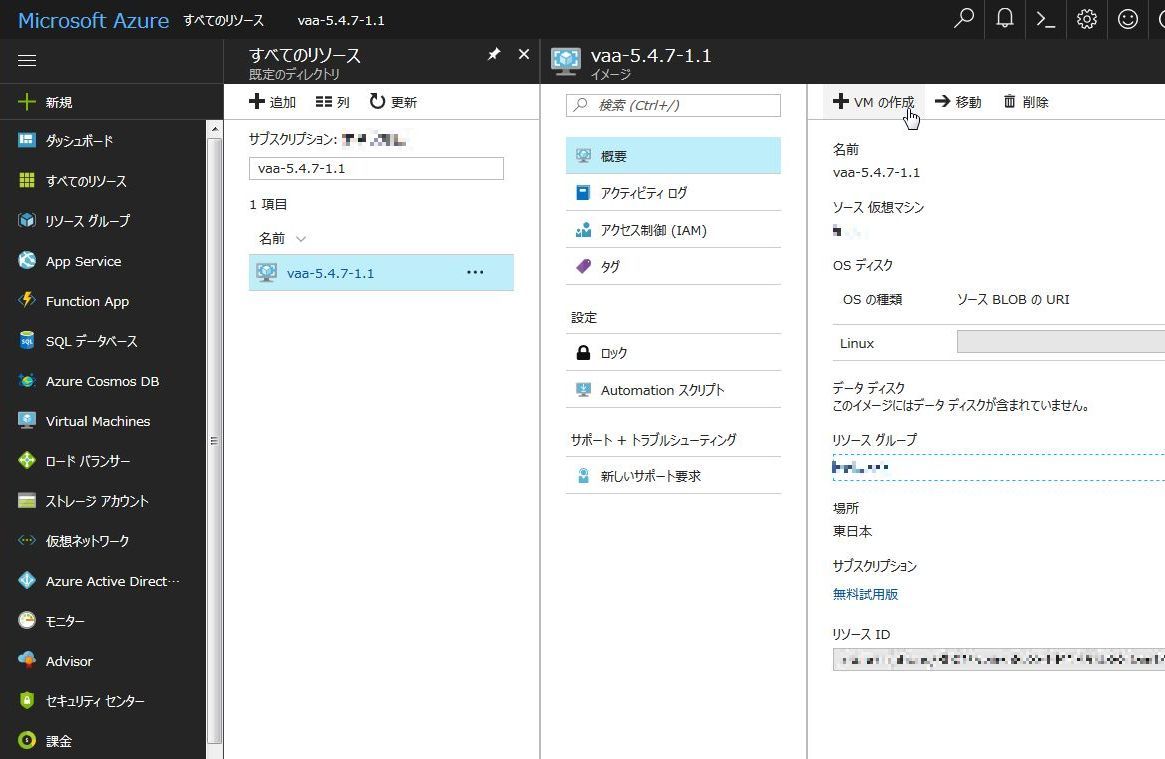

- Azureポータルから「すべてのリソース」を選択し「名前でフィルター...」欄に「vaa-5.4.7-1.1」と入力すると、「名前」欄に「カスタムイメージの作成」で作成したカスタムイメージ「vaa-5.4.7-1.1」が表示されるので、これをクリック。続いて「概要」>「+ VM の作成」の順にクリックします。

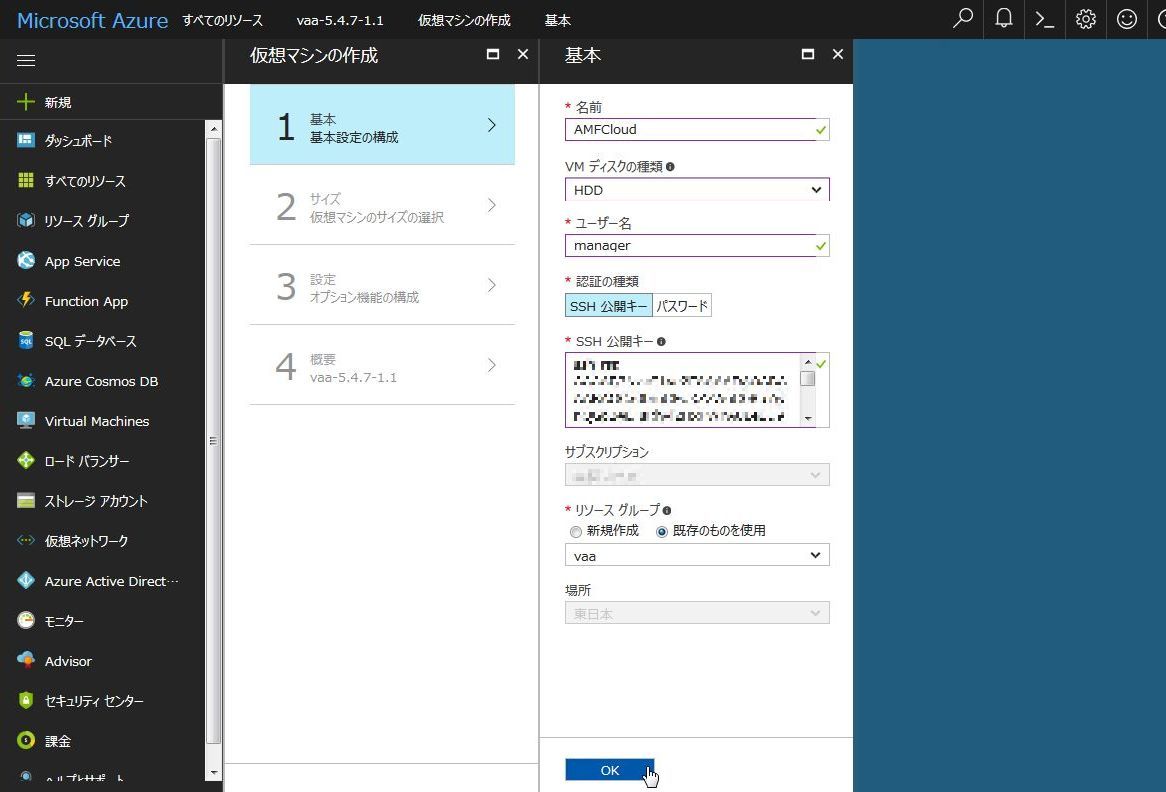

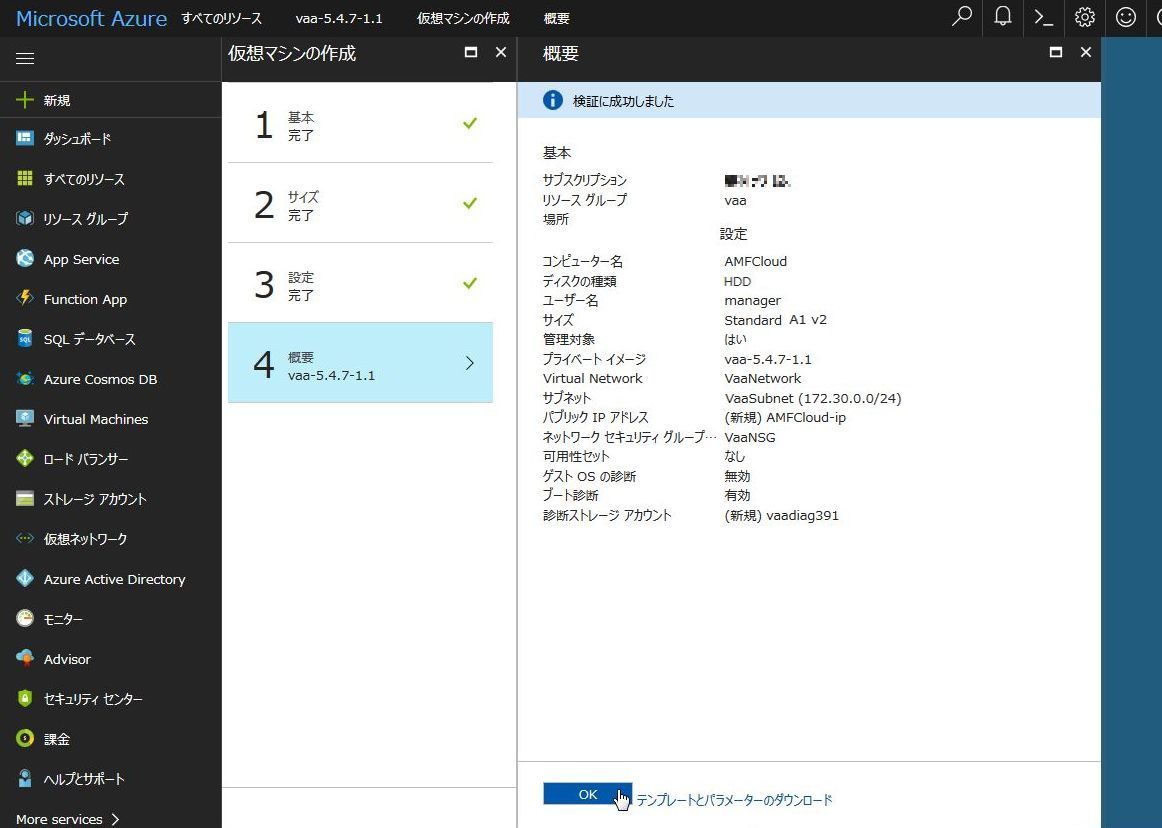

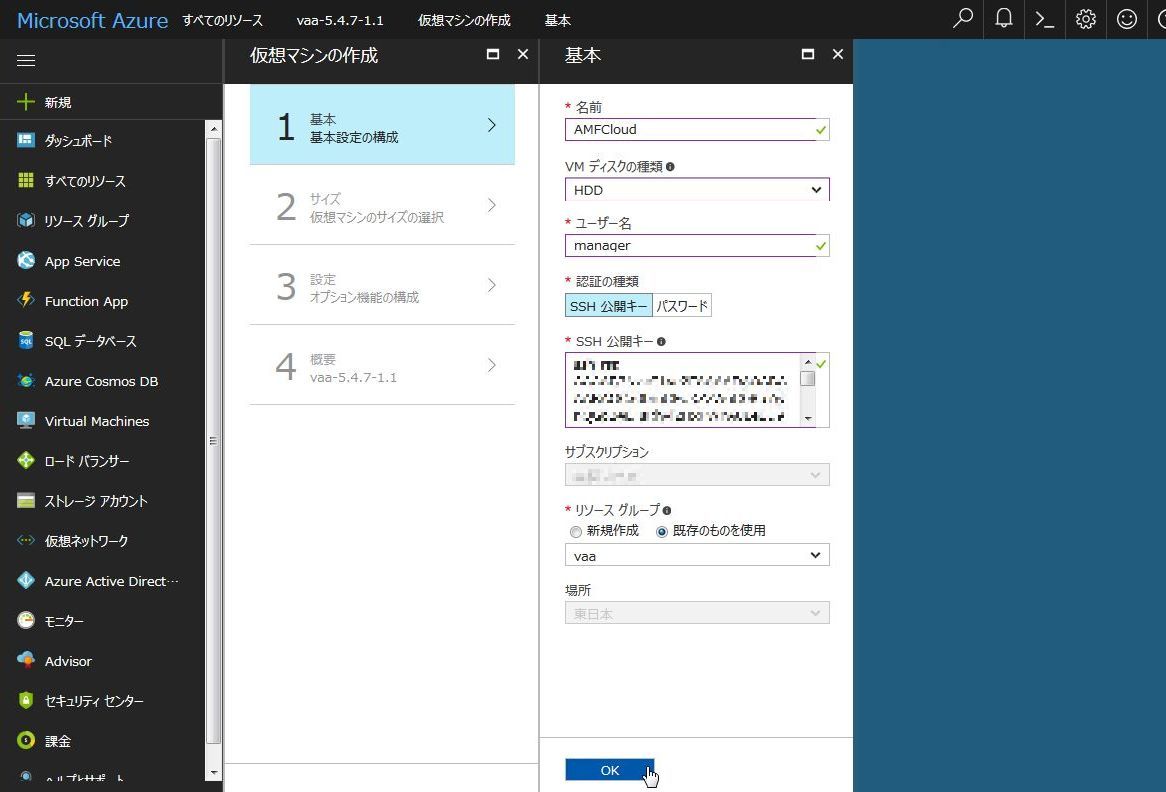

- 「仮想マシンの作成」の「基本」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 名前 |

AMFCloud |

| VM ディスク種類 |

HDD |

| ユーザー名 |

manager |

| 認証の種類 |

SSH 公開キー(デフォルト) |

| SSH 公開キー |

「SSHキーペアの準備」で作成したパブリックキーの内容をコピー&ペーストしてください |

| リソースグループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

仮想マシンの初回起動時は、ここで指定した「名前」がホスト名(hostnameコマンド)に自動設定されます。

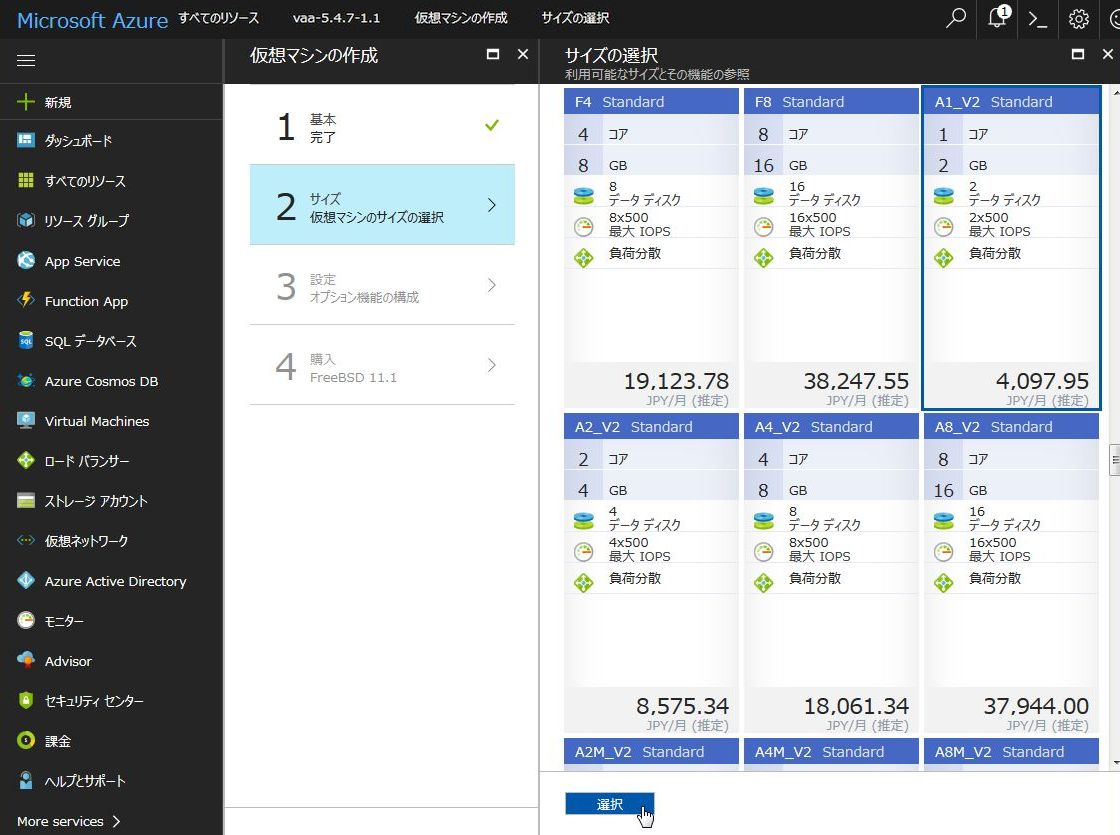

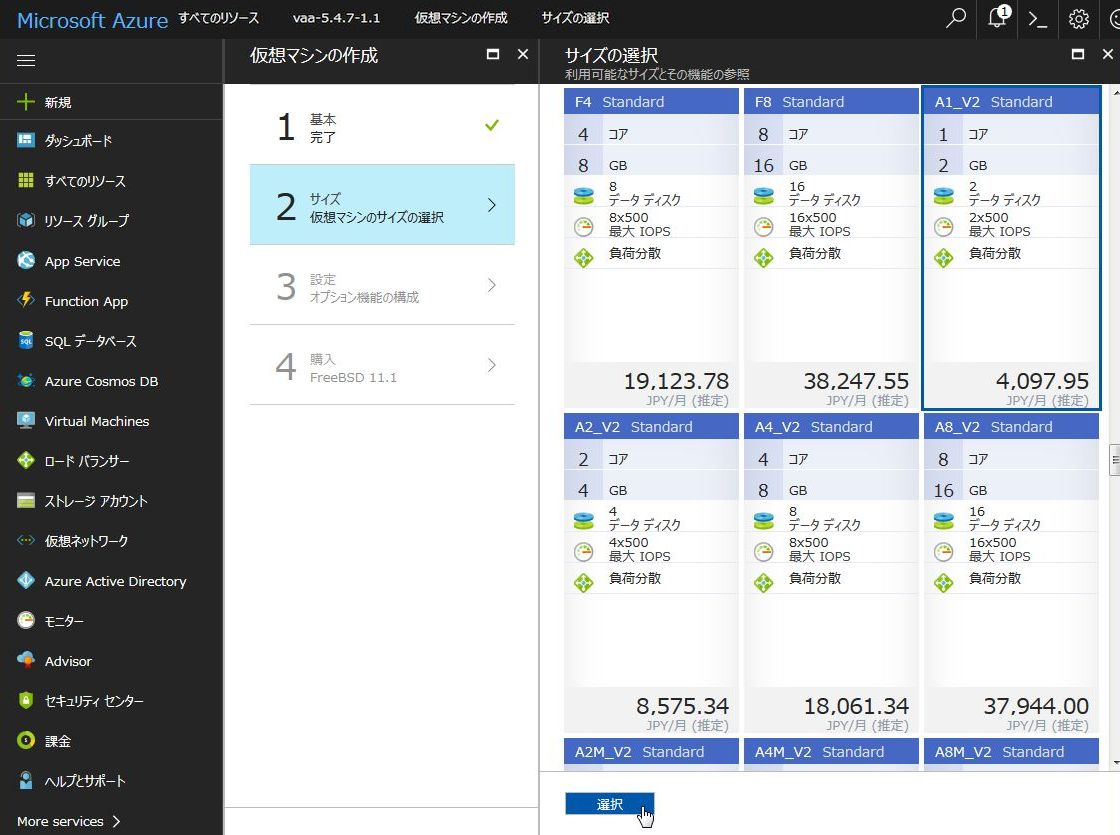

- 「サイズの選択」ブレードで仮想マシンのサイズ(仮想マシンタイプ)を指定します。

ご使用環境によって要件が異なりますので、「インストールガイド」/「はじめに」を参照し、適切なサイズを選んでください。

作成した仮想マシンの仮想ディスクサイズは初期状態で10GBになります。これがディスク容量の要件を満たさない場合は、「仮想ディスクサイズの変更」 で述べる手順にしたがい、仮想マシンの作成後に仮想ディスクサイズを拡張してください。

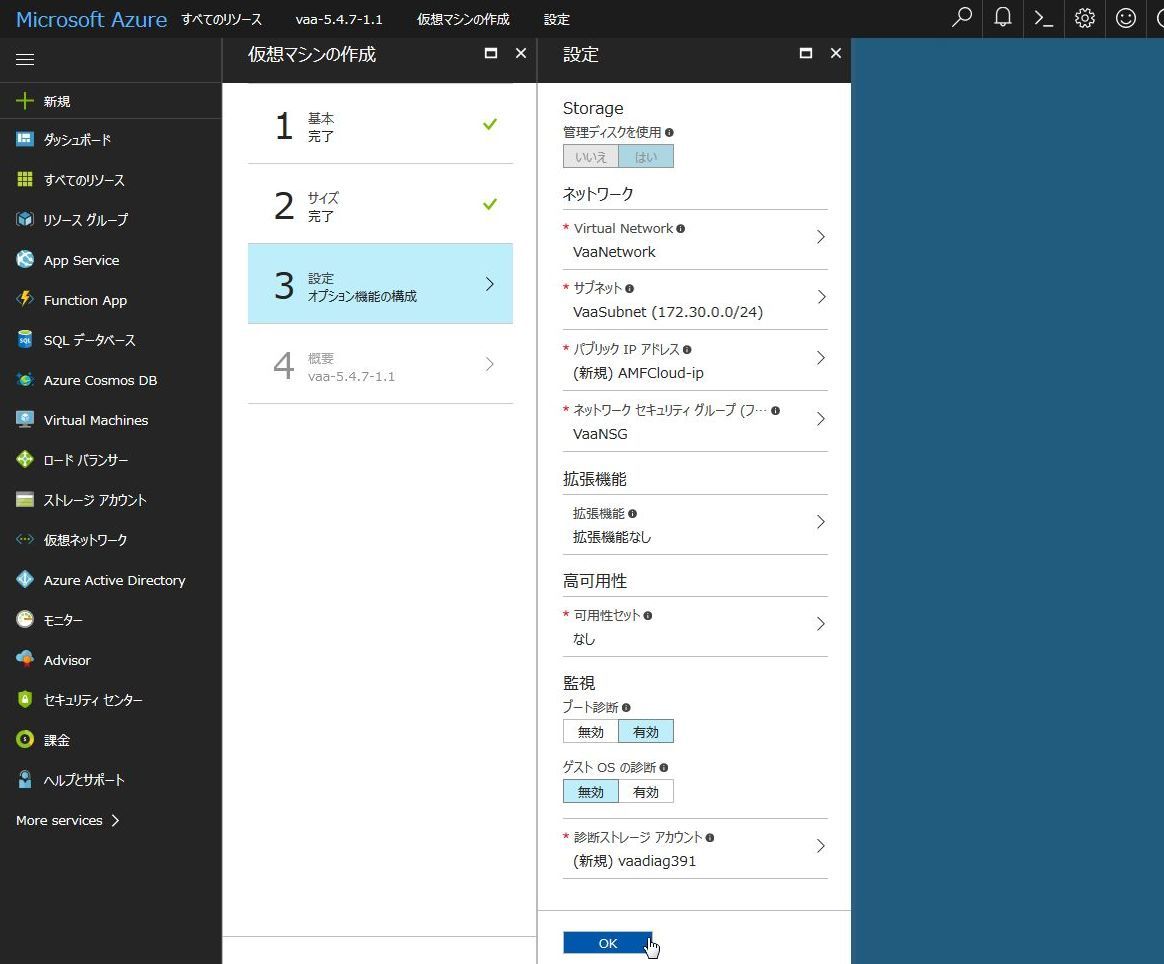

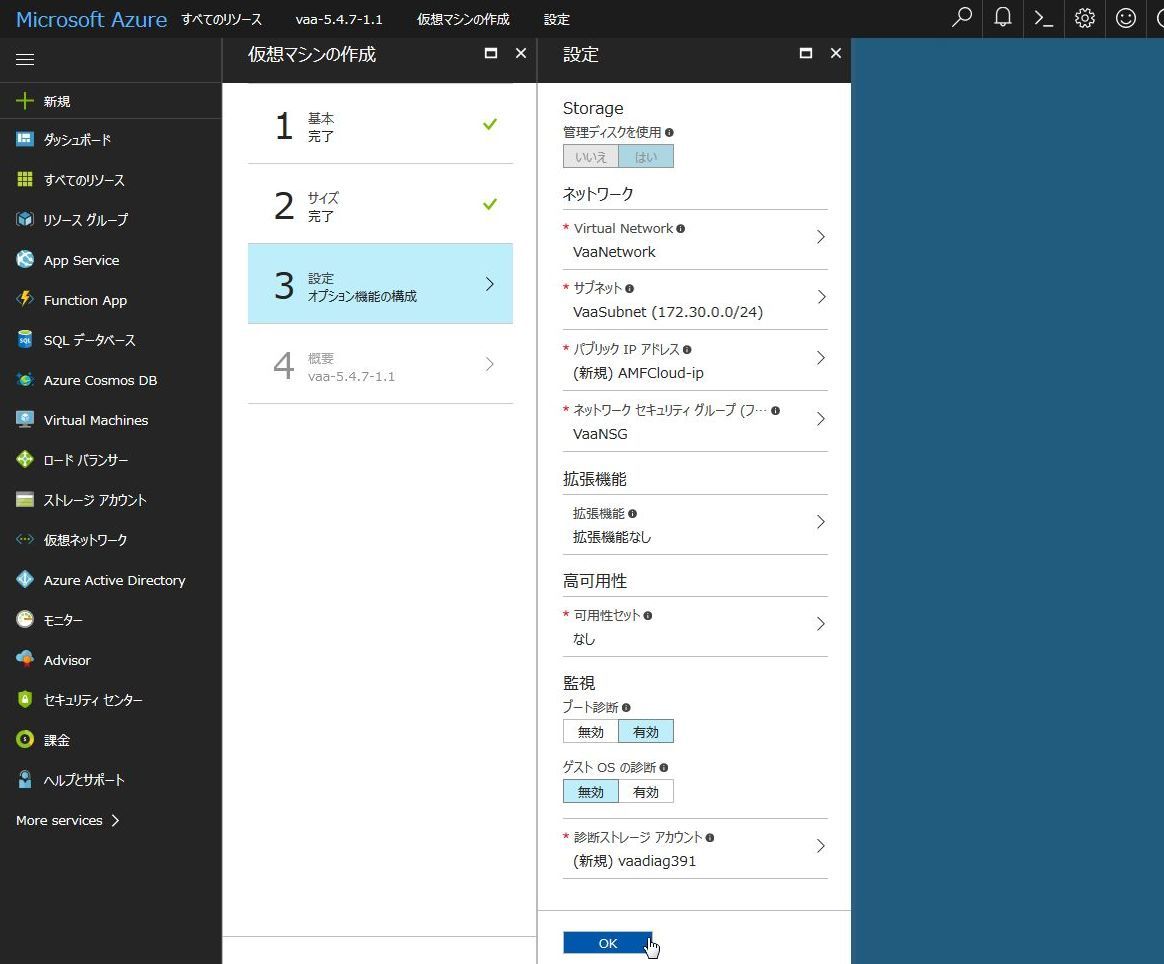

- 「設定」ブレードでオプション機能の構成を指定します。

| Storage |

| 管理ディスクを使用 |

はい(デフォルト) |

| ネットワーク |

| Virtual Network |

VaaNetwork |

| サブネット |

VaaSubnet (172.30.0.0/24) |

| パブリック IP アドレス |

(新規) AMFCloud-ip(名前は自動的に決まります) |

| ネットワーク セキュリティ グループ (ファイアウォール) |

VaaNSG |

| 拡張機能 |

| 拡張機能 |

拡張機能なし(デフォルト) |

| 高可用性 |

| 可用性セット |

なし(デフォルト) |

| 監視 |

| ブート診断 |

有効(デフォルト) |

| ゲスト OS の診断 |

無効(デフォルト) |

| 診断ストレージ アカウント |

(新規) vaadiag391(名前は自動的に決まります) |

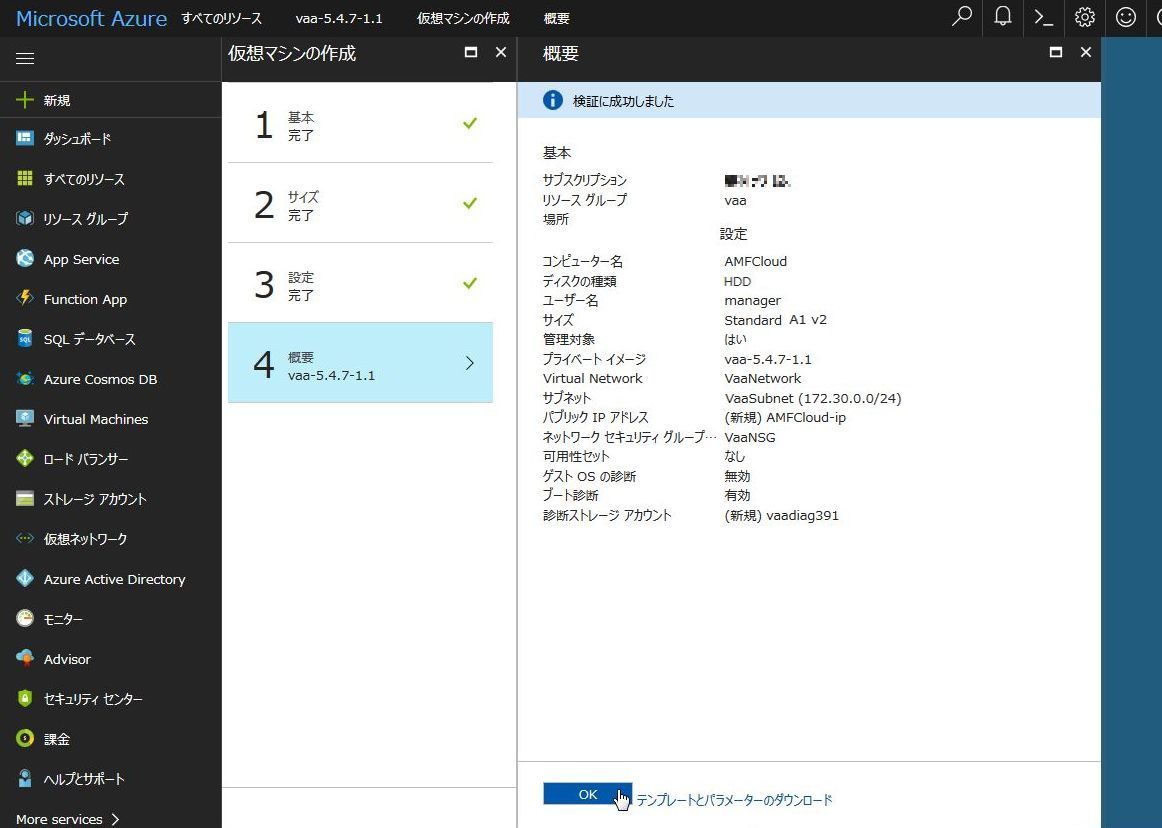

- 「概要」ブレードで全体の情報を確認し、「OK」ボタンをクリックしてください。

- しばらくして作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

以上で仮想マシンの作成は完了です。

完了後詳細が表示されたら、表示されたパブリックIPアドレスに公開鍵でSSHログインできる状態になっていますので、次の「SSH接続設定」 を参考にSSHアクセスのテストを実施してください。

仮想ディスクサイズの変更

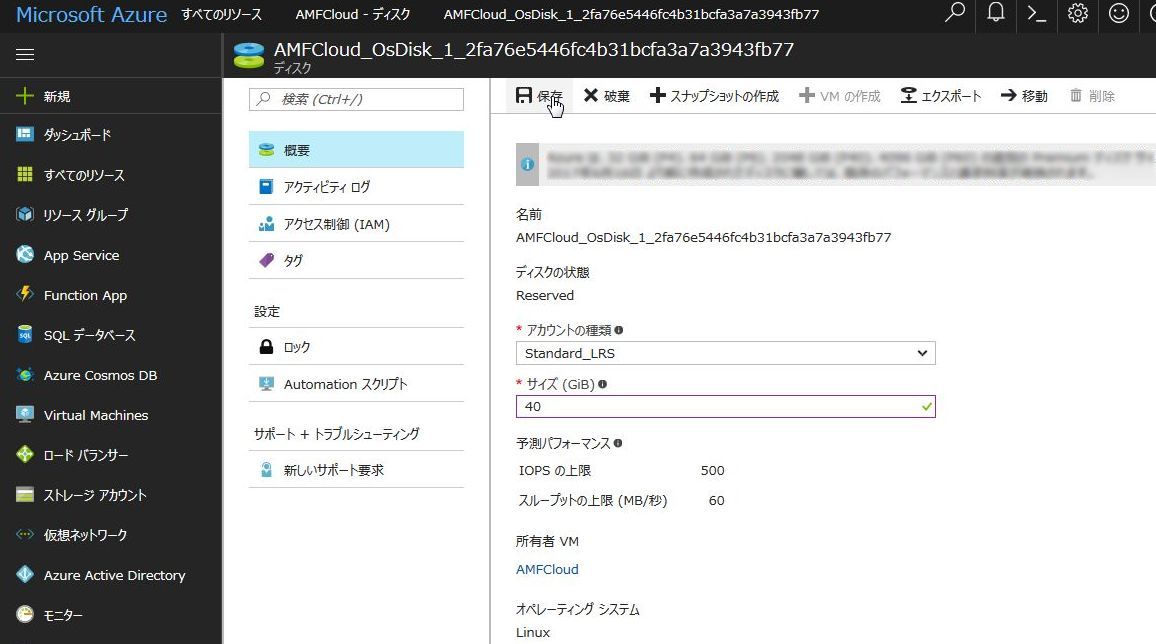

作成した仮想マシンの仮想ディスクサイズは初期状態で10GBになりますが、これが「インストールガイド」/「はじめに」 に記載されているディスク容量の必要要件を満たしていない場合は、以下の手順で仮想ディスクのサイズを拡張してください。

- 仮想ディスクサイズの変更は仮想マシンを停止してから行います。

Azureポータルから「すべてのリソース」を選択し「名前でフィルター...」欄に「AMFCloud」と入力すると、「名前」欄に「仮想マシンの作成」で作成した仮想マシン「AMFCloud」が表示されるので、これをクリック。続いて「■ 停止」をクリックしてしばらくすると仮想マシンが停止して、「仮想マシンが正常に停止されました」という通知が表示されます。

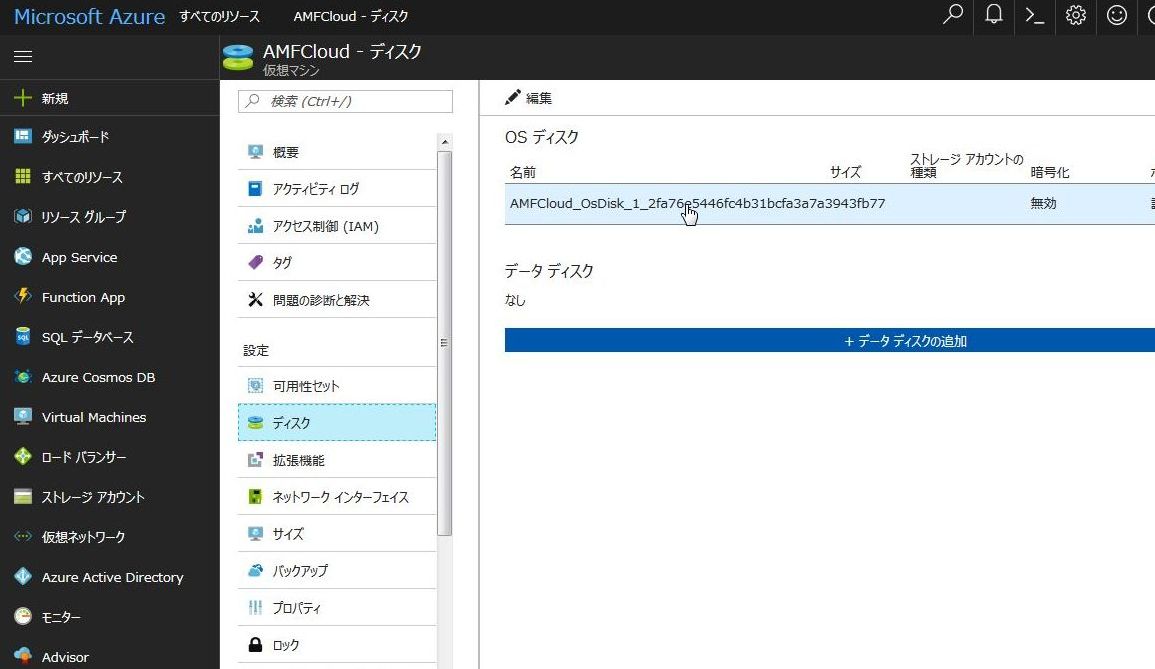

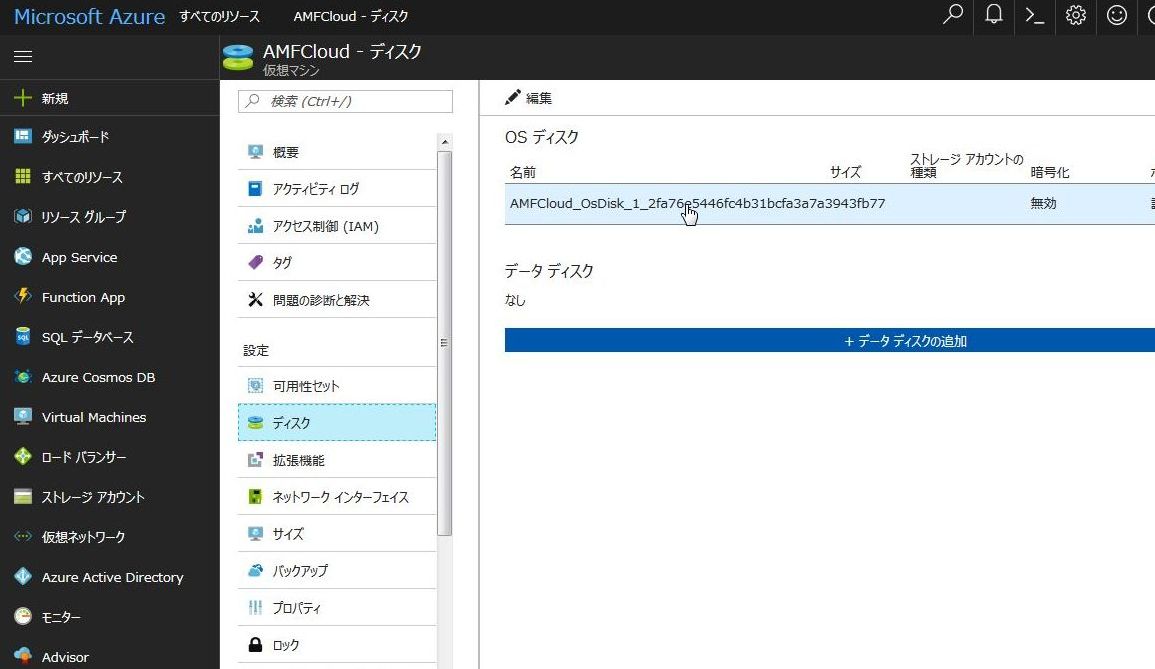

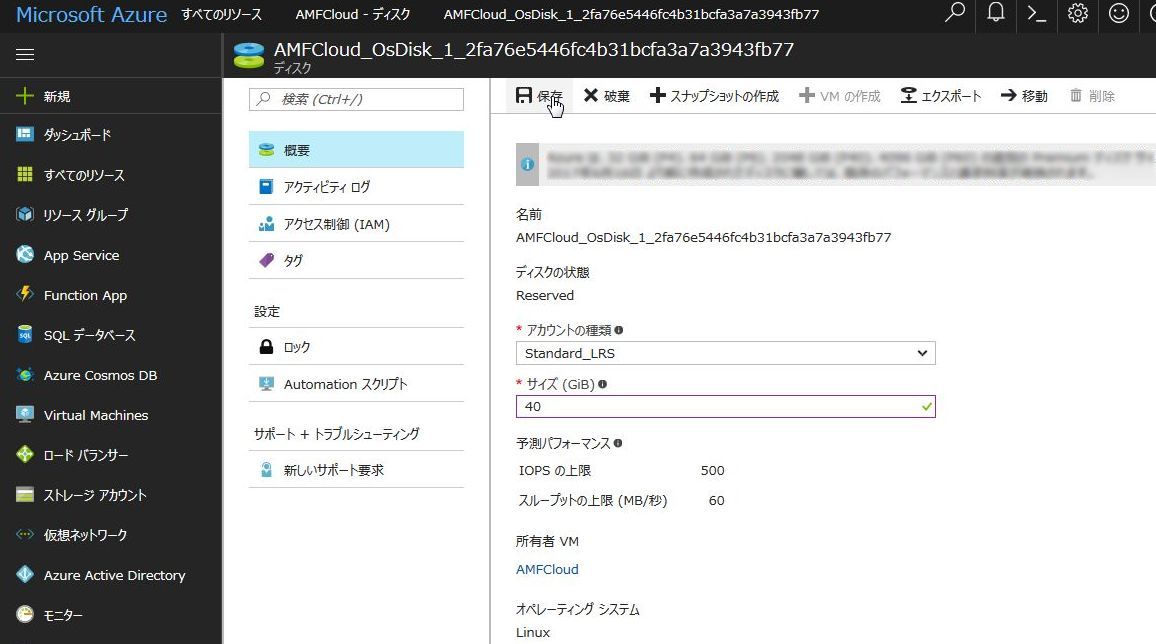

- 「AMFCloud 仮想マシン」ブレードの「ディスク」をクリックし、「OSディスク」の下に表示されるディスク(例では「AMFCloud_OsDisk_1_xxxxxx」のようなディスク名)をクリックします。

- 「AMFCloud_OsDisk_1_xxxxxx ディスク」(ディスク名は一例です)ブレード「概要」の「サイズ (GiB)」に希望するサイズを入力して「保存」をクリックします。

- 「ディスクが正常に更新されました」という通知が表示されます。

- 「AMFCloud 仮想マシン」ブレードに戻り、「開始」をクリックしてください。新しいディスクサイズで仮想マシンが起動します。

SSH接続設定

Azureでは仮想マシンへのコンソールアクセスを提供していないため、Azure上にセットアップした本製品の仮想マシンの設定、管理はSSH(Secure Shell)経由で行う必要があります。

ここでは、SSHクライアントとしてWindows用の「PuTTY」およびUbuntu(Linux)のsshコマンドを使う場合を例に、「SSHキーペアの準備」で準備したSSHキーペアを利用し、公開鍵認証で本製品のCLIにアクセスする方法を説明します。

「PuTTY」を使用したSSH経由での本製品へのアクセス

以下では、Windows用の代表的なSSHクライアントである「PuTTY」を使用して本製品にSSH接続するための方法を説明します。

より詳細な内容についてはPuTTYのユーザーガイドを参照してください。

前提条件

次のURLからPuTTYをダウンロードしてインストールします。

http://www.chiark.greenend.org.uk/~sgtatham/putty/

MSI形式のインストーラーやZIPアーカイブにはPuTTYと付属ユーティリティーがすべて含まれていますが、個々のプログラムを個別にダウンロードすることもできます。その場合は最低限下記のプログラムをダウンロードしてください。

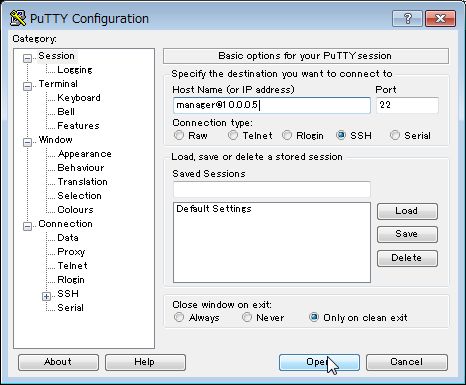

PuTTYとPPKプライベートキーを使って本製品にSSH接続する

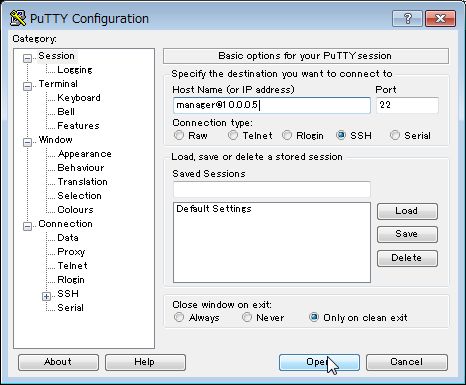

- PuTTYを開くと下図のようなウィンドウが表示されますので、 [Host Name] 欄に「manager@(本製品仮想マシンのパブリックIPアドレス)」を入力します。

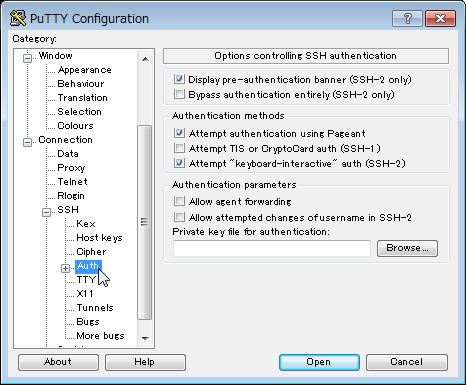

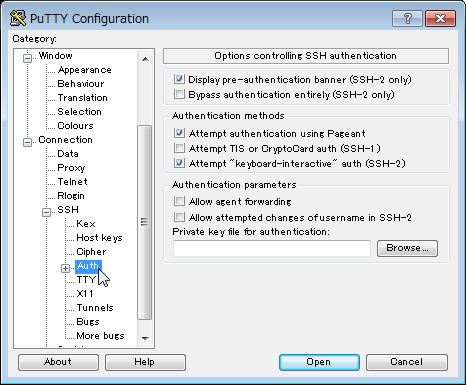

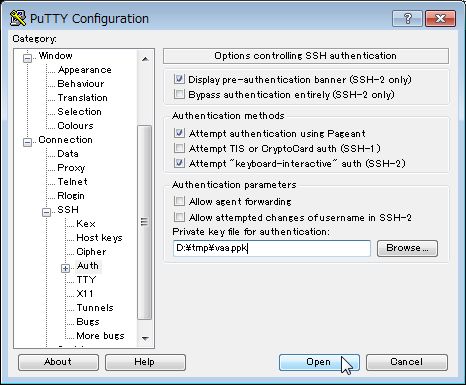

- 次に左側のパネルにある [Connection] の [SSH] から「Auth」をクリックします。

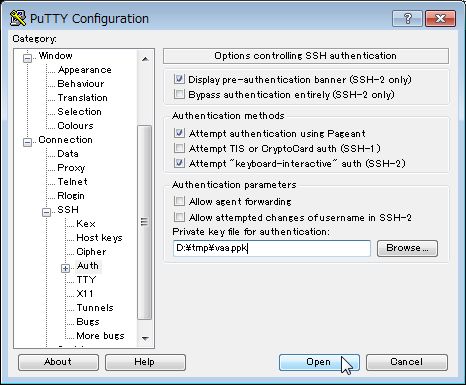

- [Authentication parameters] > [Private key file for authentication: ] > [Browse] をクリックし、ファイル選択ダイアログで「SSHキーペアの準備」で保存したプライベートキーのPPKファイルを指定したのち、[Open] ボタンをクリックします。

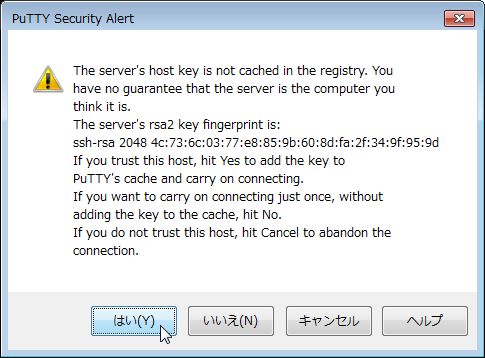

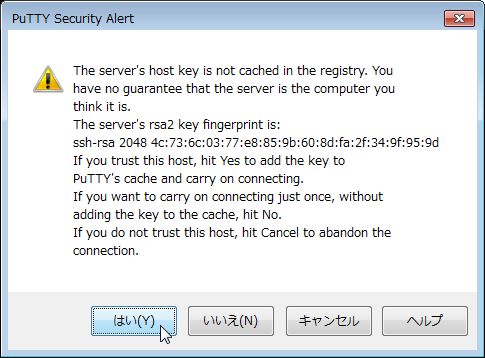

- 初めてサーバー(本製品)に接続するときは、サーバーのパブリックキー(ホスト鍵)を確認するよう求められますので、内容を確認し「はい」をクリックします。

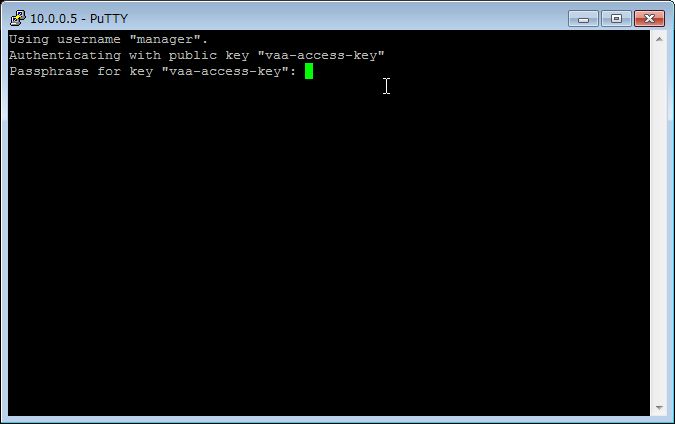

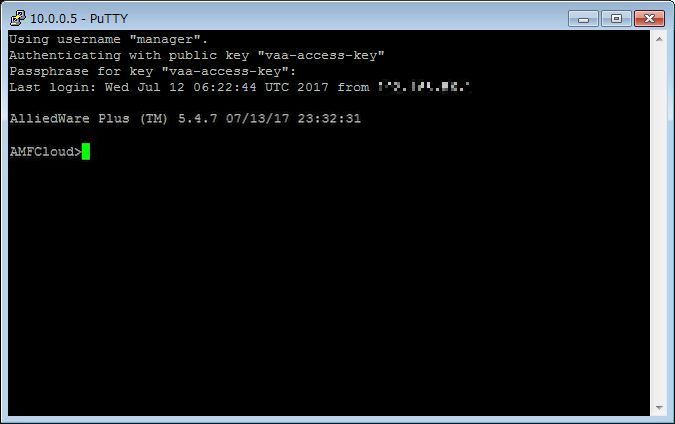

- ターミナルウィンドウが表示されます。

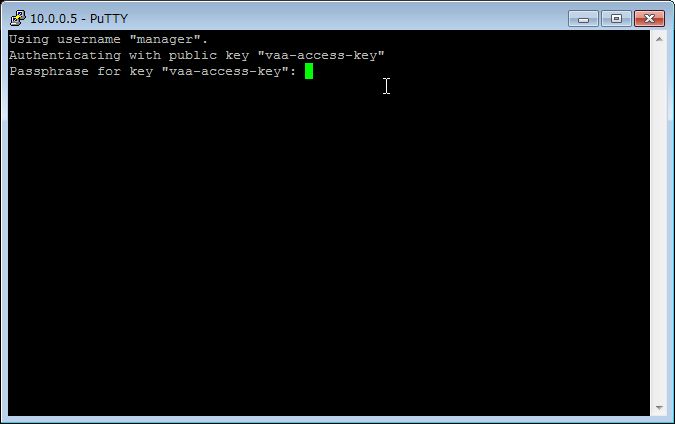

プライベートキーにパスフレーズを設定している場合は、「Passphrase for key "vaa-access-key":」のようなプロンプトが表示されるので、パスフレーズを入力して「Enter」キーを押します("vaa-access-key"はキーコメントです)。

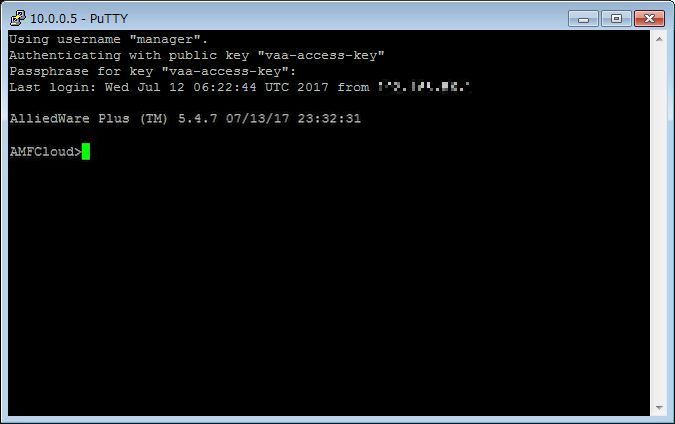

- これで、本製品へのSSH接続が完了し、AlliedWare PlusのCLI画面が表示されます。

Ubuntu(Linux)のSSHクライアントを使って本製品にSSH接続する

以下では、Linuxをはじめとする多くのUNIX系OSで標準的なOpenSSHのSSHクライアント(sshコマンド)を使用して本製品にSSH接続するための方法を説明します。

詳細については、sshコマンドのマニュアルページを参照してください。

- コマンドシェル上で次のコマンドを実行し、本製品にSSH接続します。-iオプションで指定する id_rsa_vaa は、「SSHキーペアの準備」で生成したプライベートキーファイルのパス、manager はAW+上のユーザー名、XX.XXX.XX.XXXは本製品仮想マシンのパブリックIPアドレスです。

ubuntu@ubuntu-pc:~/tmp$ ssh -i ~/tmp/id_rsa_vaa manager@10.0.0.5

- 初めてサーバー(本製品)に接続するときは、サーバーのパブリックキー(ホスト鍵)を確認するよう求められますので、「yes」を入力し、 [Enter] キーを押します。

The authenticity of host '10.0.0.5 (10.0.0.5)' can't be established.

RSA key fingerprint is 86:2e:0d:b3:b8:f8:fa:01:3e:15:d8:52:19:a2:61:79.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '10.0.0.5' (RSA) to the list of known hosts.

- プライベートキーにパスフレーズを設定している場合は、「Enter passphrase for key ...」のようなプロンプトが表示されるので、パスフレーズを入力して「Enter」キーを押します。

Enter passphrase for key '/home/sein/tmp/id_rsa_vaa': XXXXXXXXXXXXXXXXXXXXXXXXXXXXXX (実際には表示されません)

- これで、SSHによる本製品への接続が完了し、AlliedWare PlusのCLI画面が表示されます。

AlliedWare Plus (TM) 5.4.7 XX/XX/XX XX:XX:XX

AMFCloud>

その他

本製品でのSSHサーバーおよびクライアント機能の詳細については、本マニュアルの「Secure Shell」を参照してください。

Azureとユーザーネットワークの接続

ユーザーネットワークから本製品を利用するためには、Azureの仮想ネットワークとユーザーネットワークを接続する必要があります。

これは、AzureのVPN接続機能とユーザーネットワーク上のVPNルーターを使って両者間にIPsecトンネルを構築することで実現します。

ここでは、VPNルーターとして弊社のAT-AR4050S(以下、「ARルーター」)を使う場合を例に、AzureとユーザーネットワークをIPsec VPNで接続する方法を説明します。

以下で説明しているのはAzureとユーザーネットワークを接続するために必要な最小限の設定です。実際の運用時には、ご利用環境の要件にしたがい、ネットワーク セキュリティー グループなどの機能を利用して適切なアクセス制御、セキュリティー設定を追加してください。また、ネットワーク構成についても、実際のご利用環境にあわせた適切な設計を実施してください。

Azureとユーザーネットワークの間でVPN接続を行うために必要なAzure側のコンポーネントは次のとおりです。

AzureにおけるVPN用語についての詳細は、Microsoft社のユーザーガイドを参照してください。

- ゲートウェイ サブネット - Azure側の仮想VPNルーターを配置するためのサブネット

- 仮想ネットワーク ゲートウェイ - Azure側の仮想VPNルーター

- ローカル ネットワーク ゲートウェイ - Azureから見たユーザーネットワーク側VPNルーター

- サイト対サイト接続 - AzureとユーザーネットワークのVPN接続に必要な情報をまとめたもの

- ルート テーブル - Azure仮想ネットワークにユーザー定義のルートを追加する場合に使用するテーブル

以下のセクションでは、最初にAMFマルチテナント機能を使わない構成(シングルモード)での基本的なIPsec設定 を示した後、シングルモード用の基本設定に付け加える形で、AMFマルチテナント機能(マルチテナントモード)を使用するための追加設定 を説明します。

シングルモードにおけるAzure側の設定

最初に、AMFマルチテナント機能を使わない構成(シングルモード)における、Azure側での基本的なIPsec設定を示します。

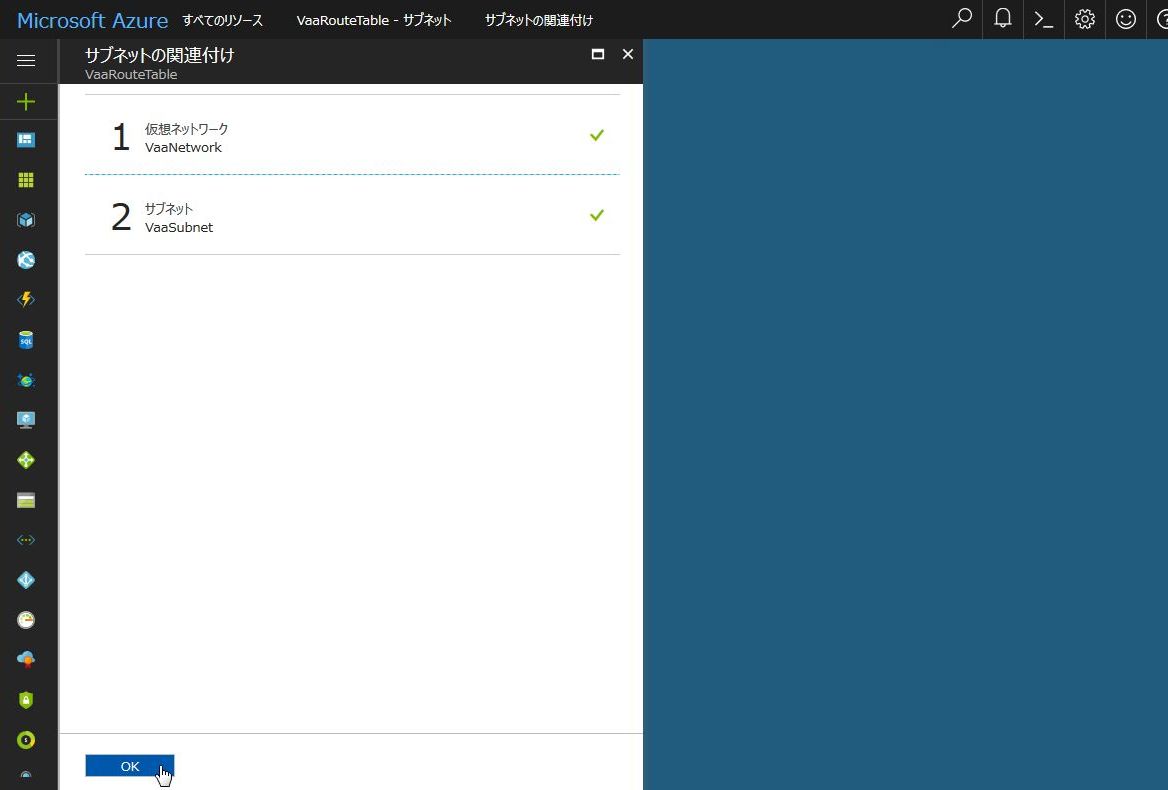

ネットワーク構成

シングルモードの設定手順は、次のネットワーク構成を例に説明します。

ゲートウェイ サブネットの作成

Azure側にVPNルーター(仮想ネットワーク ゲートウェイ)を設置するには、仮想ネットワーク内にゲートウェイ サブネットを作成しておく必要があります。ゲートウェイ サブネットは次の手順で作成します。

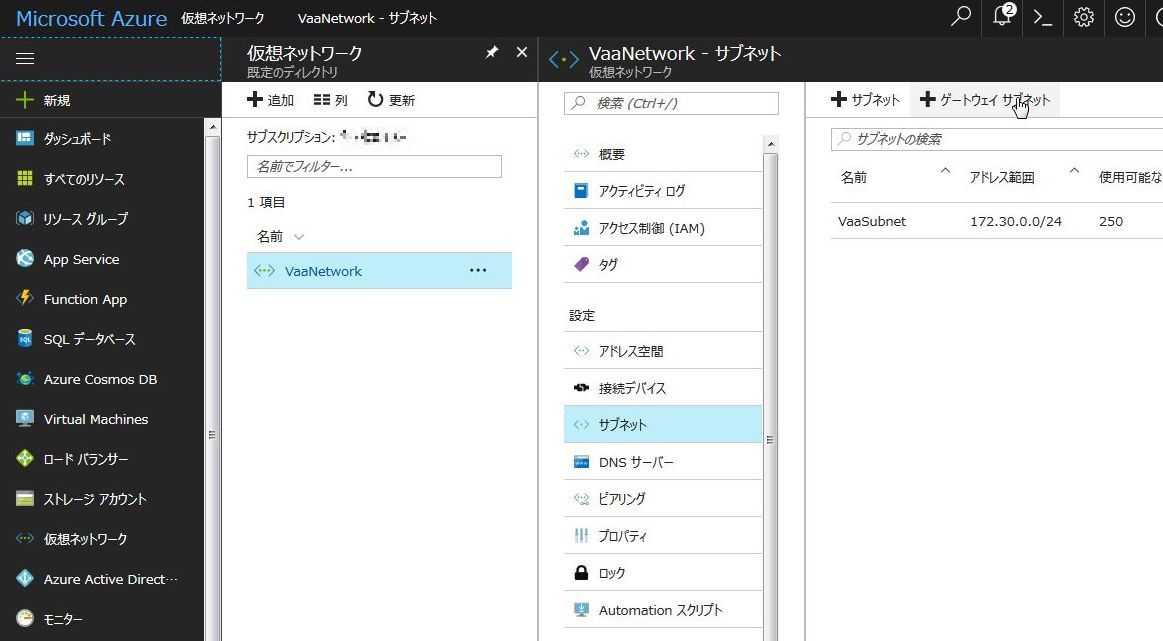

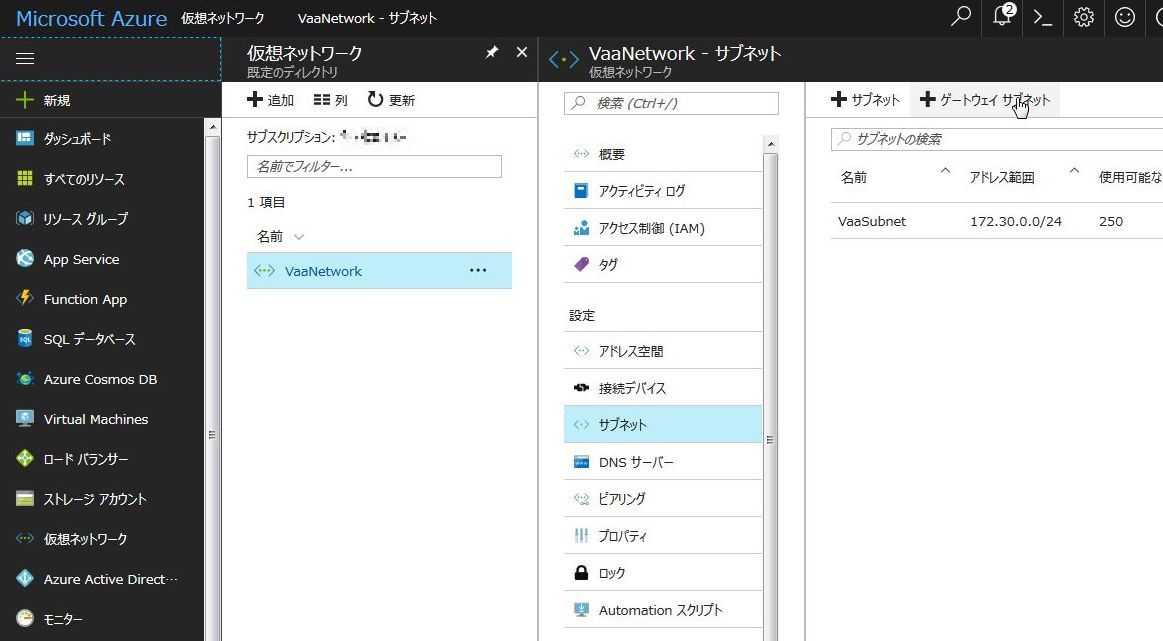

- Azureポータル左側のメニューから「仮想ネットワーク」を選択し、仮想ネットワークの一覧から「VaaNetwork」>「サブネット」の順にメニューを選択します。

- 「VaaNetwork - サブネット」ブレードが表示されるので、「+ ゲートウェイ サブネット」をクリックします。

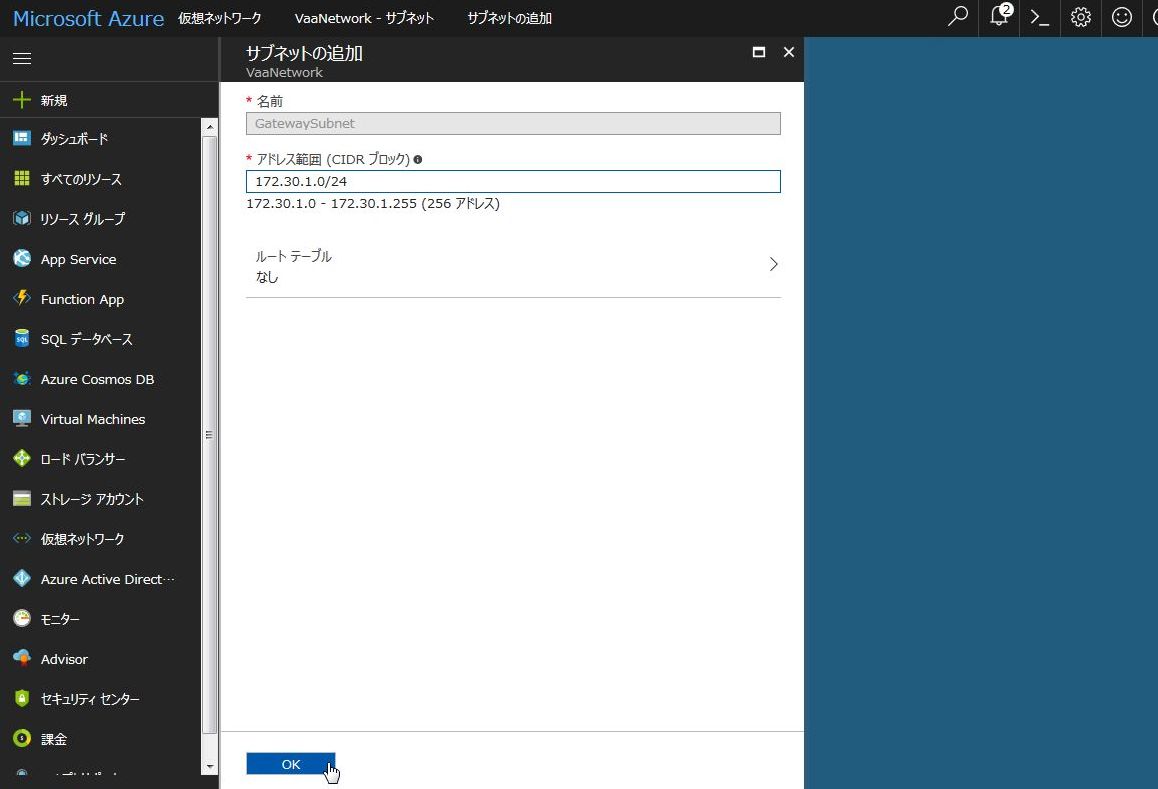

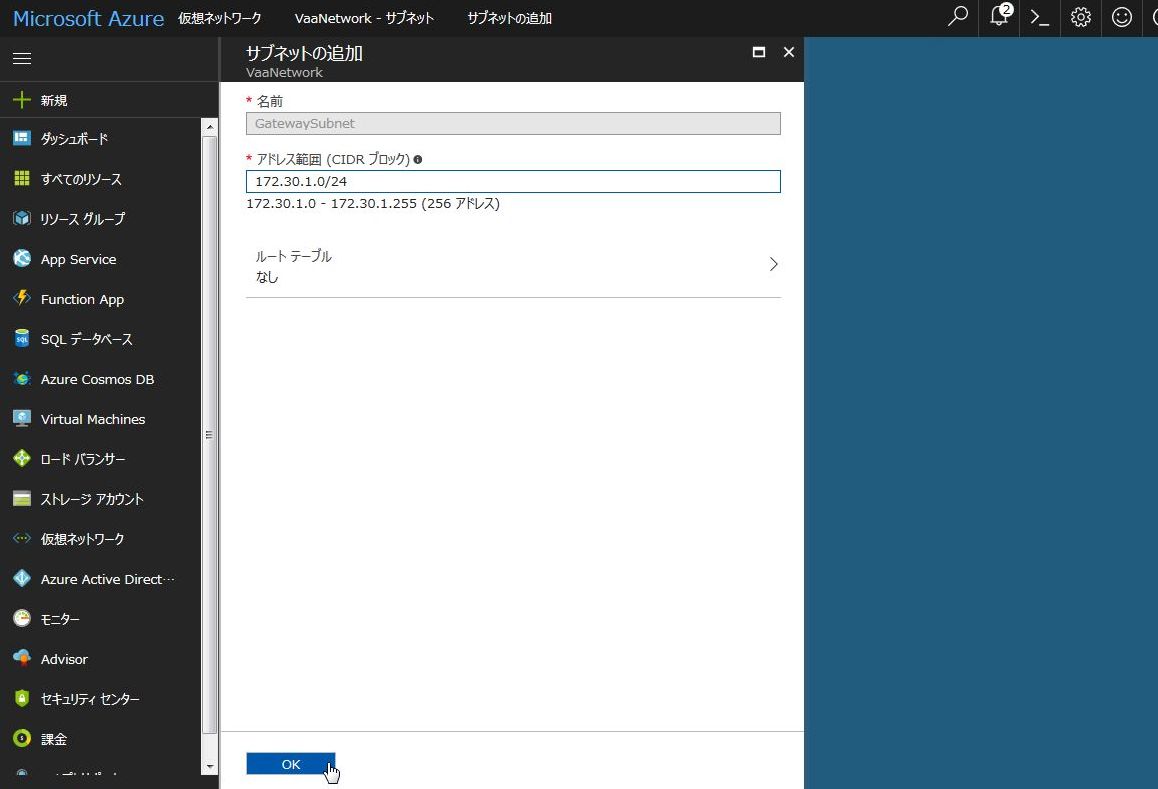

- 「サブネットの追加」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 名前 |

GatewaySubnet(変更できません) |

| アドレス範囲 |

172.30.1.0/24(デフォルト) |

| ルート テーブル |

なし(デフォルト) |

- しばらくして作成が完了すると、「サブネットが正常に追加されました」という通知が表示されます。

以上でゲートウェイ サブネットの作成は完了です。

仮想ネットワーク ゲートウェイの作成

ゲートウェイ サブネットを作成したら、次にAzure側のVPNルーターである仮想ネットワーク ゲートウェイを作成します。

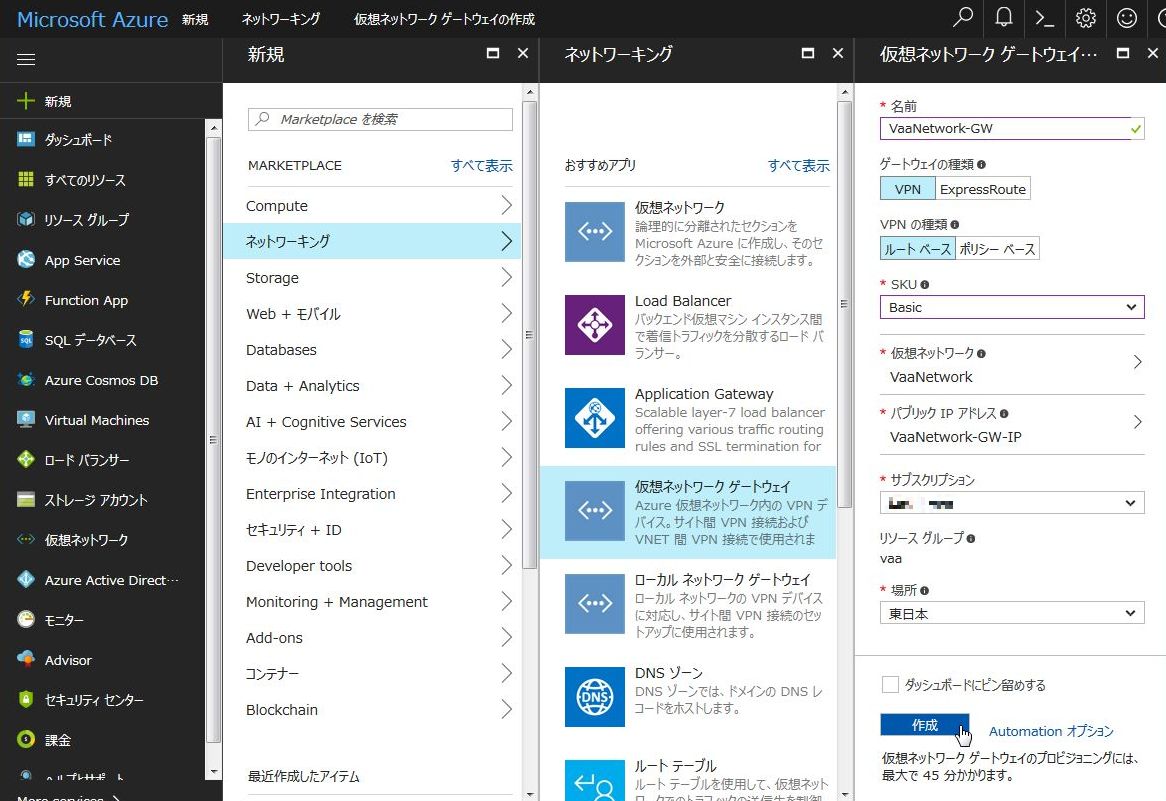

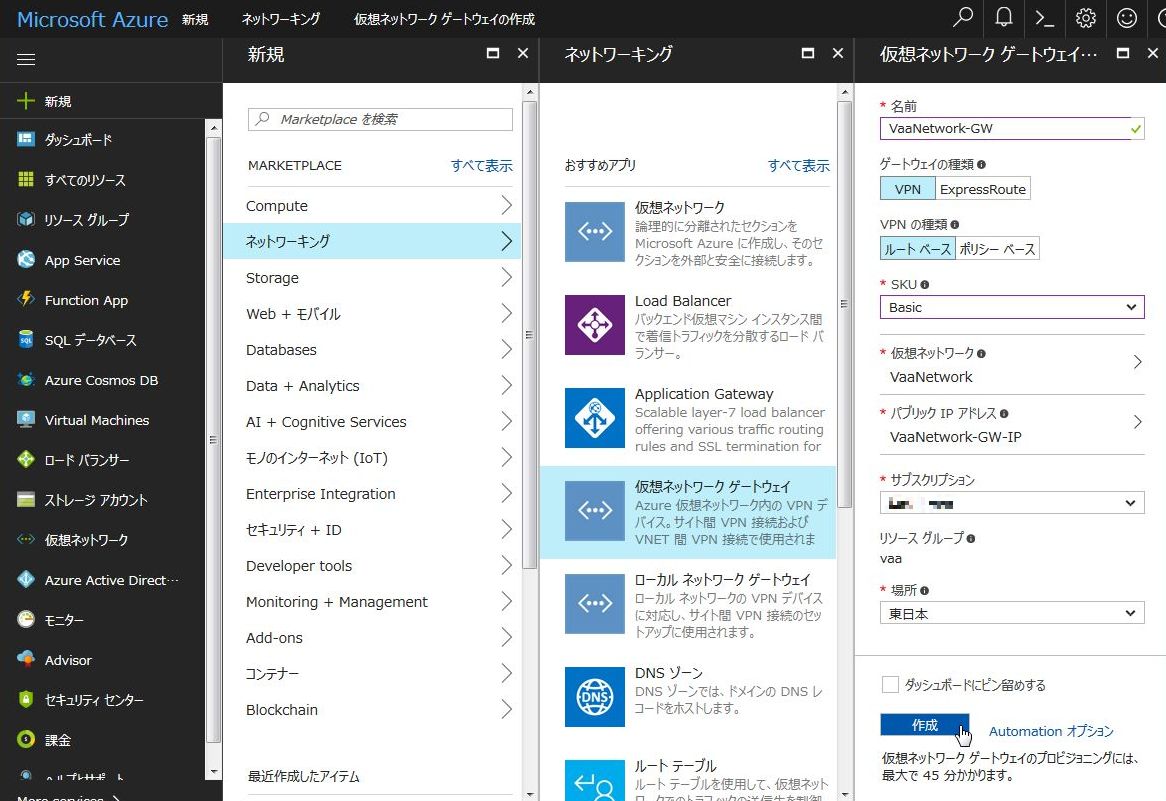

- Azureポータルから、「+ 新規」>「ネットワーキング」>「仮想ネットワーク ゲートウェイ」の順にメニューを選択します。

- 「仮想ネットワーク ゲートウェイの作成」ブレードで各項目に適切な値を入力し、「作成」ボタンをクリックします。

| 名前 |

VaaNetwork-GW |

| ゲートウェイの種類 |

VPN(デフォルト) |

| VPNの種類 |

ルート ベース(デフォルト) |

| SKU |

Basic |

| 仮想ネットワーク |

VaaNetworkを選択 |

| パブリック IP アドレス |

「パブリック IP アドレスの選択」、「+ 新規作成」の順にクリックし、「名前」に「VaaNetwork-GW-IP」と入力して「OK」をクリック |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

仮想ネットワークの選択により自動入力 |

| 場所 |

適切なものを選択 |

- 仮想ネットワーク ゲートウェイの作成には最大45分程度かかります。作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

以上で仮想ネットワーク ゲートウェイの作成は完了です。

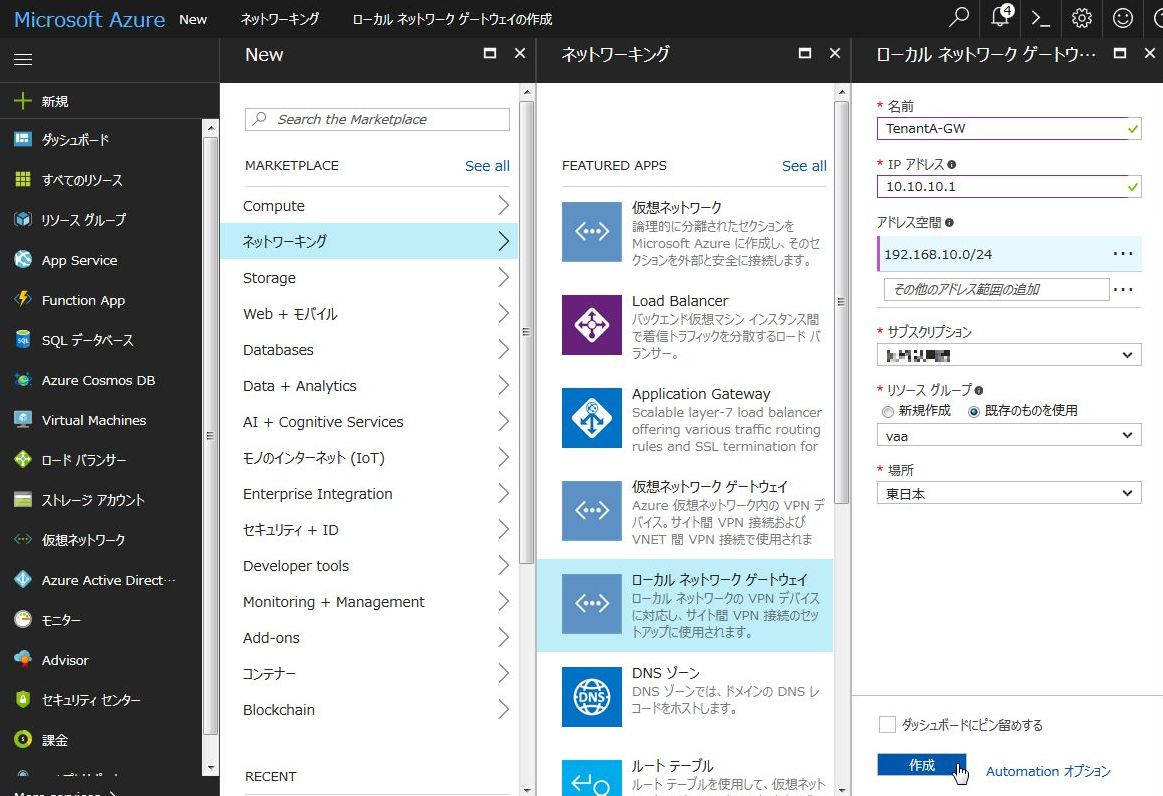

ローカル ネットワーク ゲートウェイの作成

次に、Azureの対向VPNルーターとなる、ユーザーネットワークのVPNルーターに関する情報をローカル ネットワーク ゲートウェイとして定義します。ユーザーネットワーク側のアドレス範囲(プレフィックス)もここで指定します。

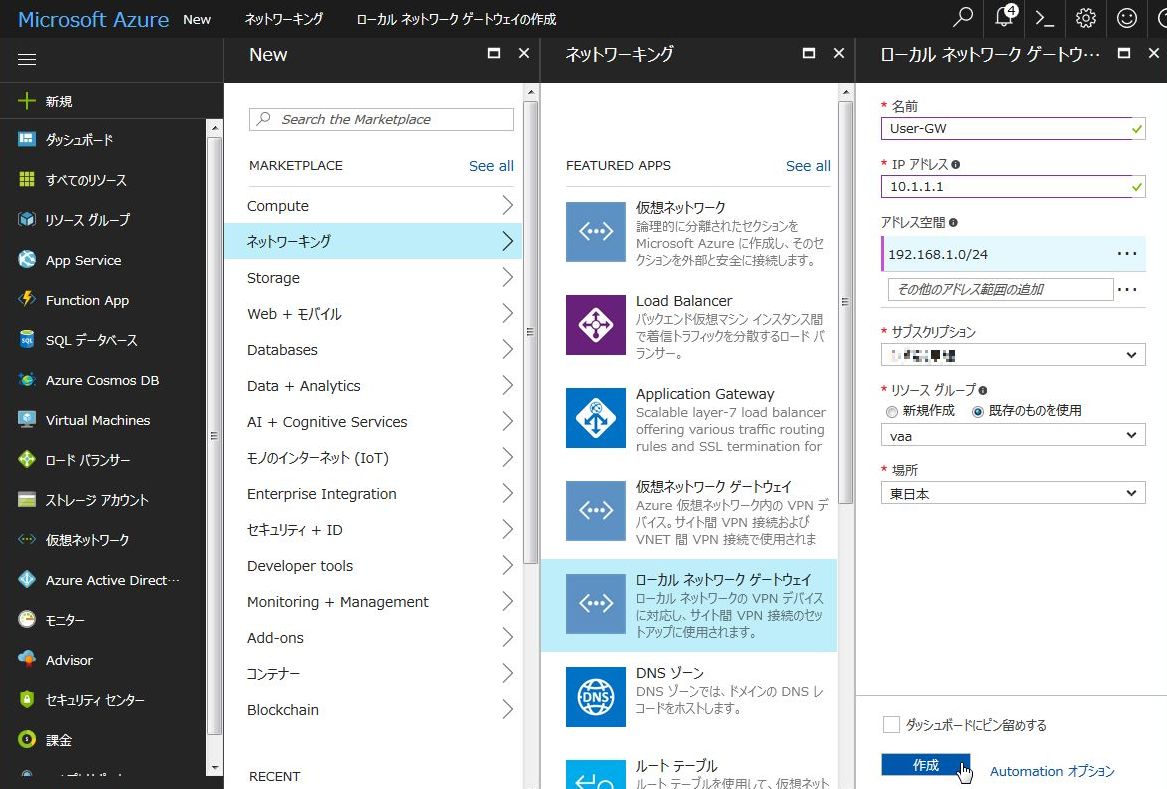

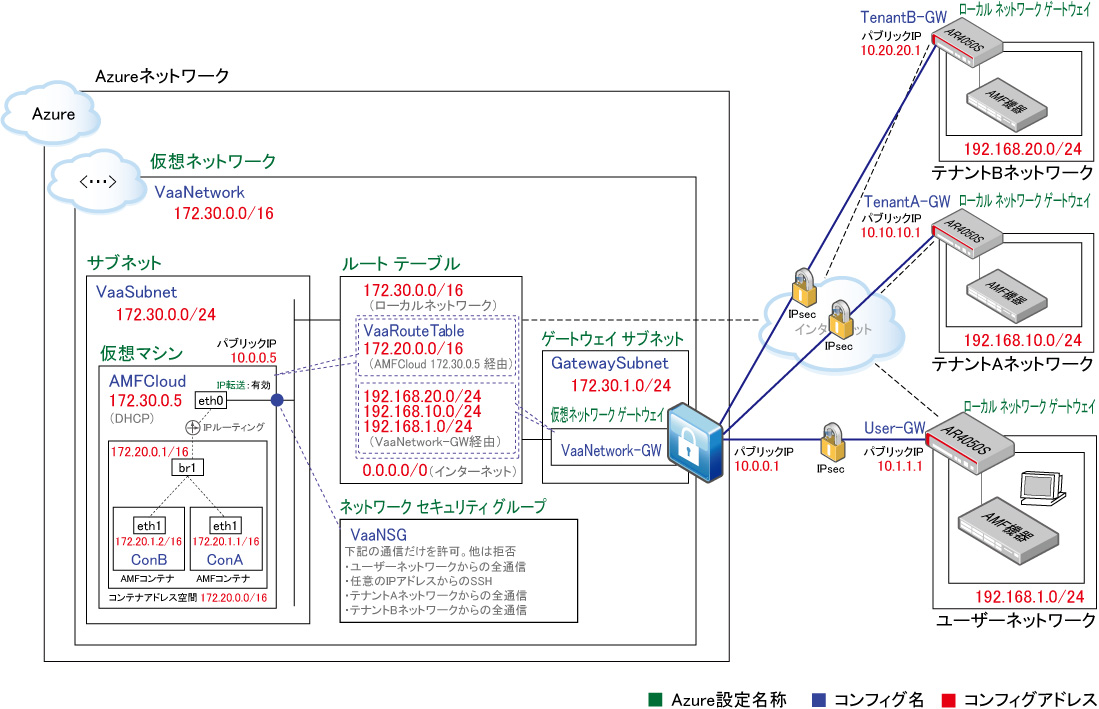

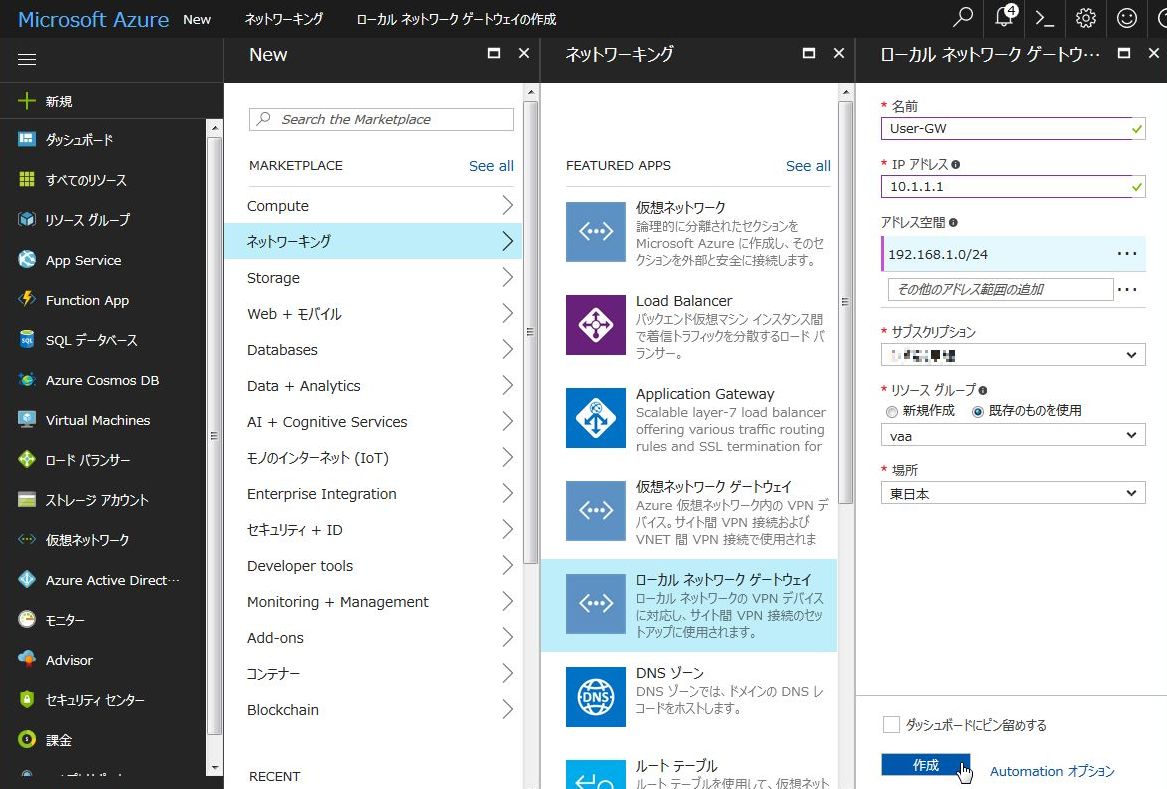

- Azureポータルから、「+ 新規」>「ネットワーキング」>「ローカル ネットワーク ゲートウェイ」の順にメニューを選択します。

- 「ローカル ネットワーク ゲートウェイの作成」ブレードで各項目に適切な値を入力し、「作成」ボタンをクリックします。

| 名前 |

User-GW |

| IP アドレス |

10.1.1.1 |

| アドレス空間 |

192.168.1.0/24 |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

- 作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

以上でローカル ネットワーク ゲートウェイの作成は完了です。

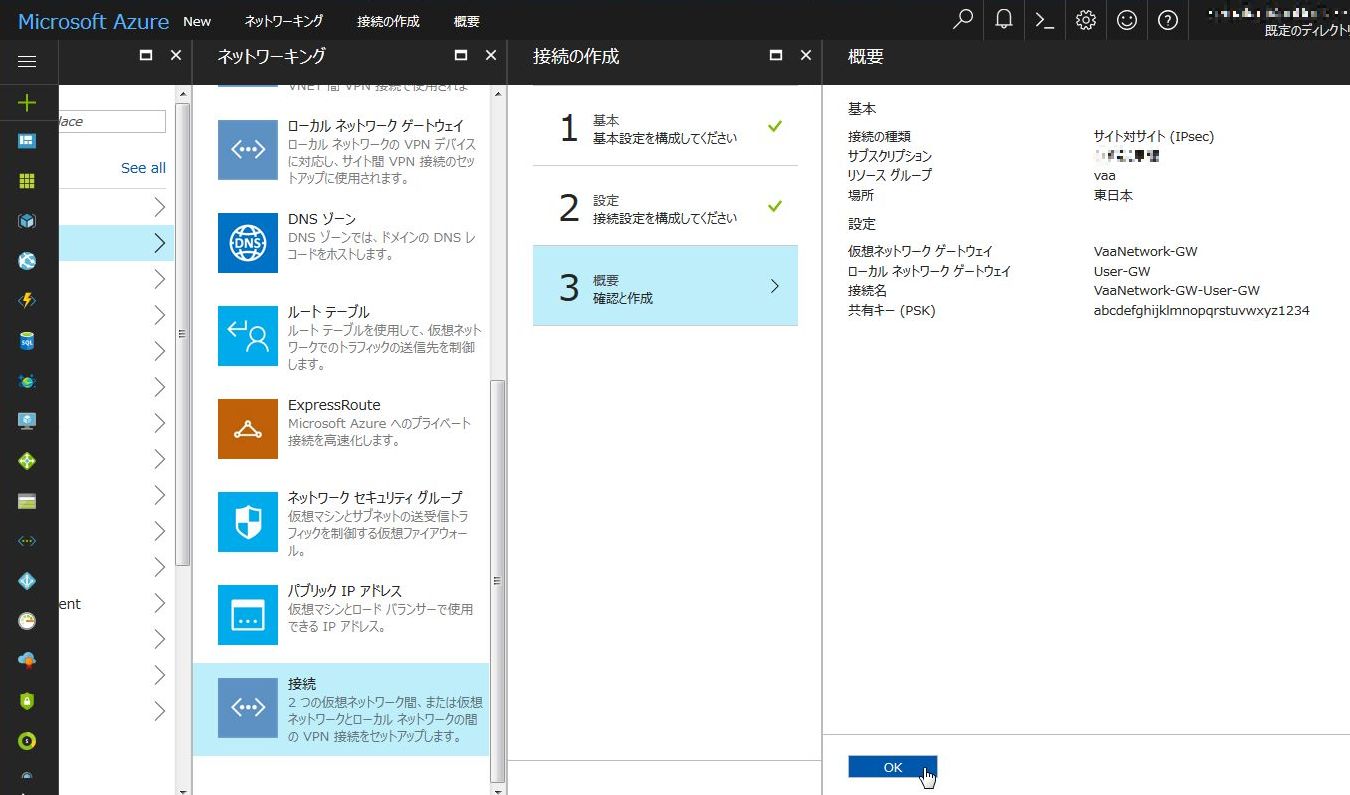

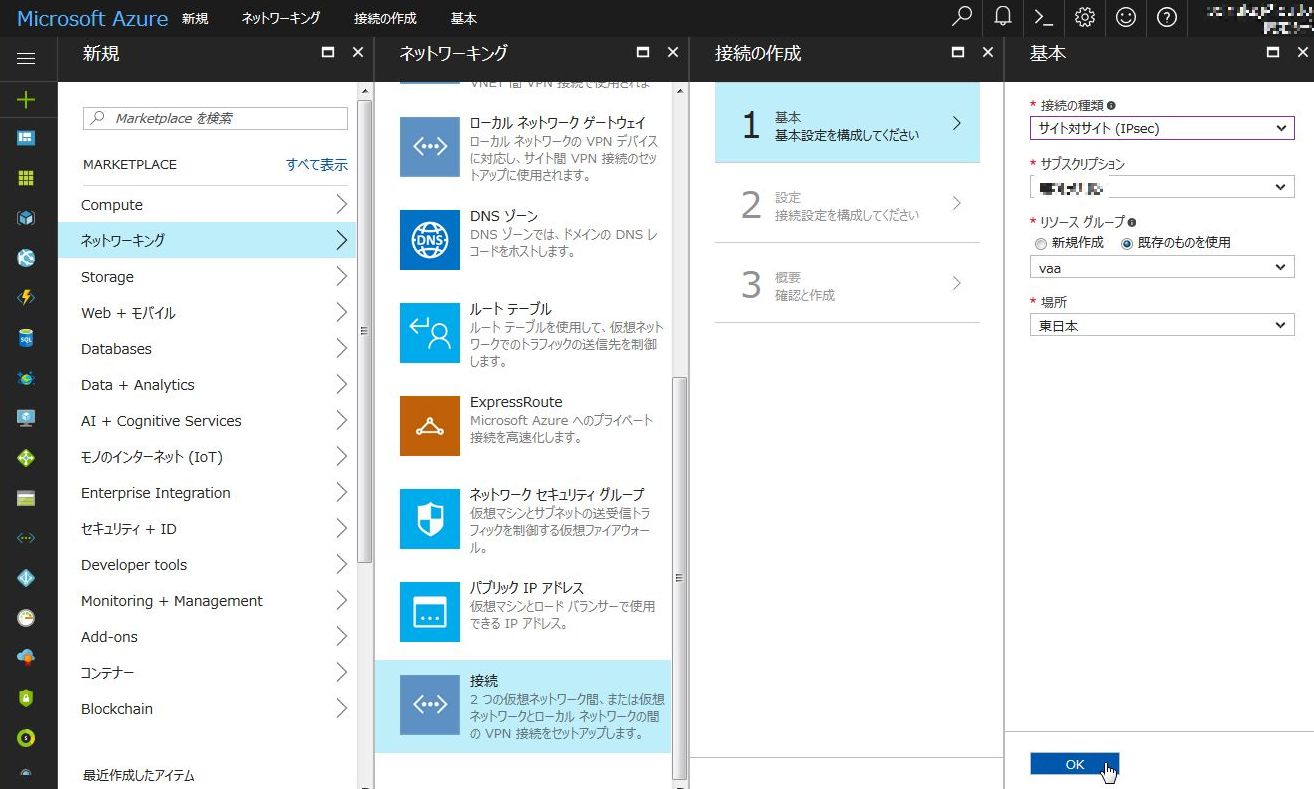

サイト対サイト接続の作成

最後に、サイト対サイト接続を作成して、VPN接続のための情報を定義します。

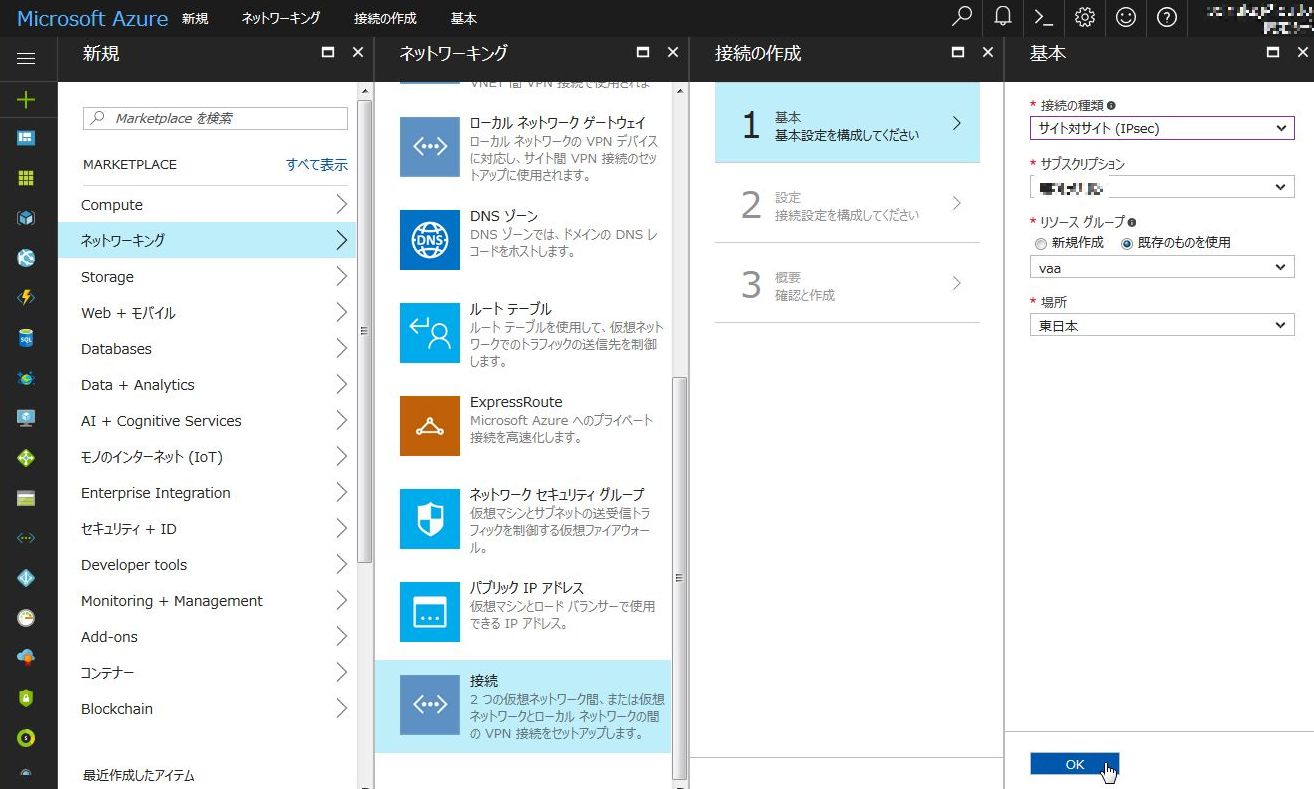

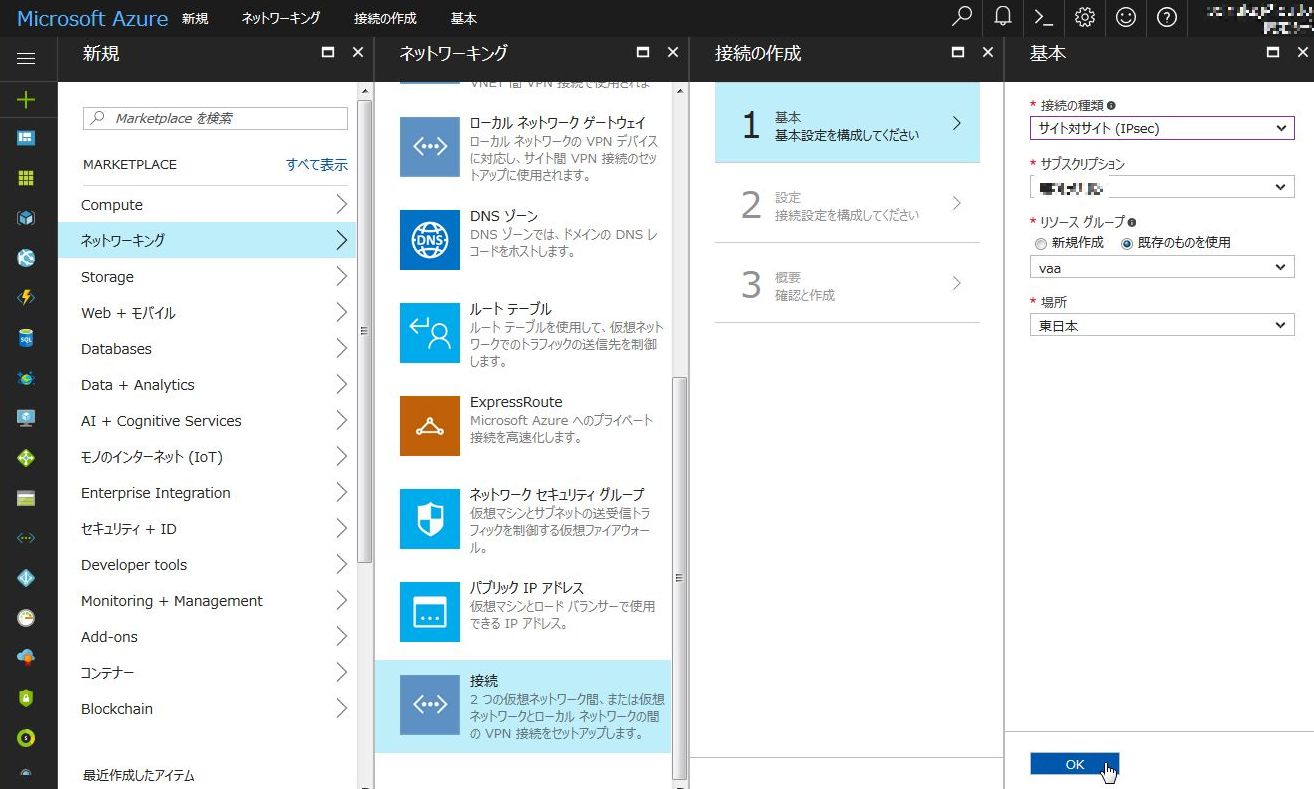

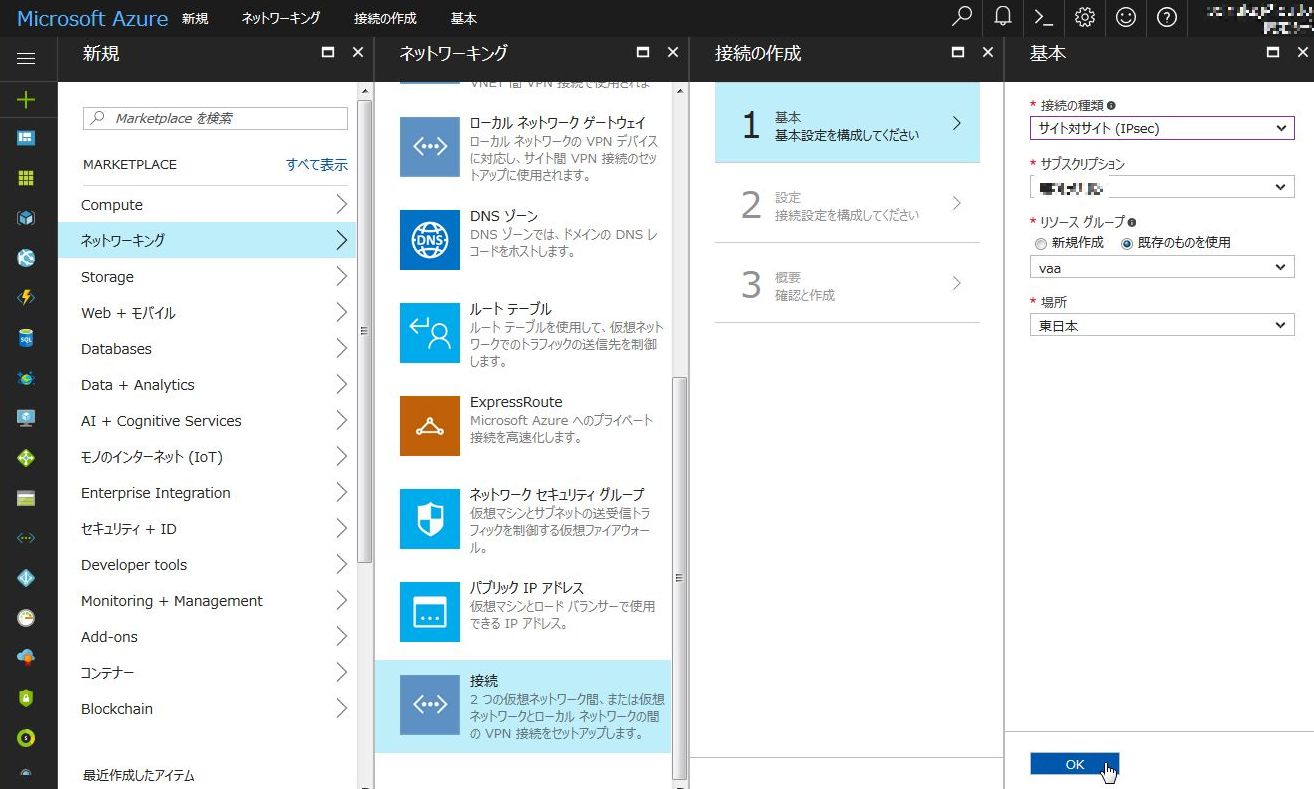

- Azureポータルから、「+ 新規」>「ネットワーキング」>「接続」の順にメニューを選択します。

- 「接続の作成」の「基本」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 接続の種類 |

サイト対サイト (IPsec) |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

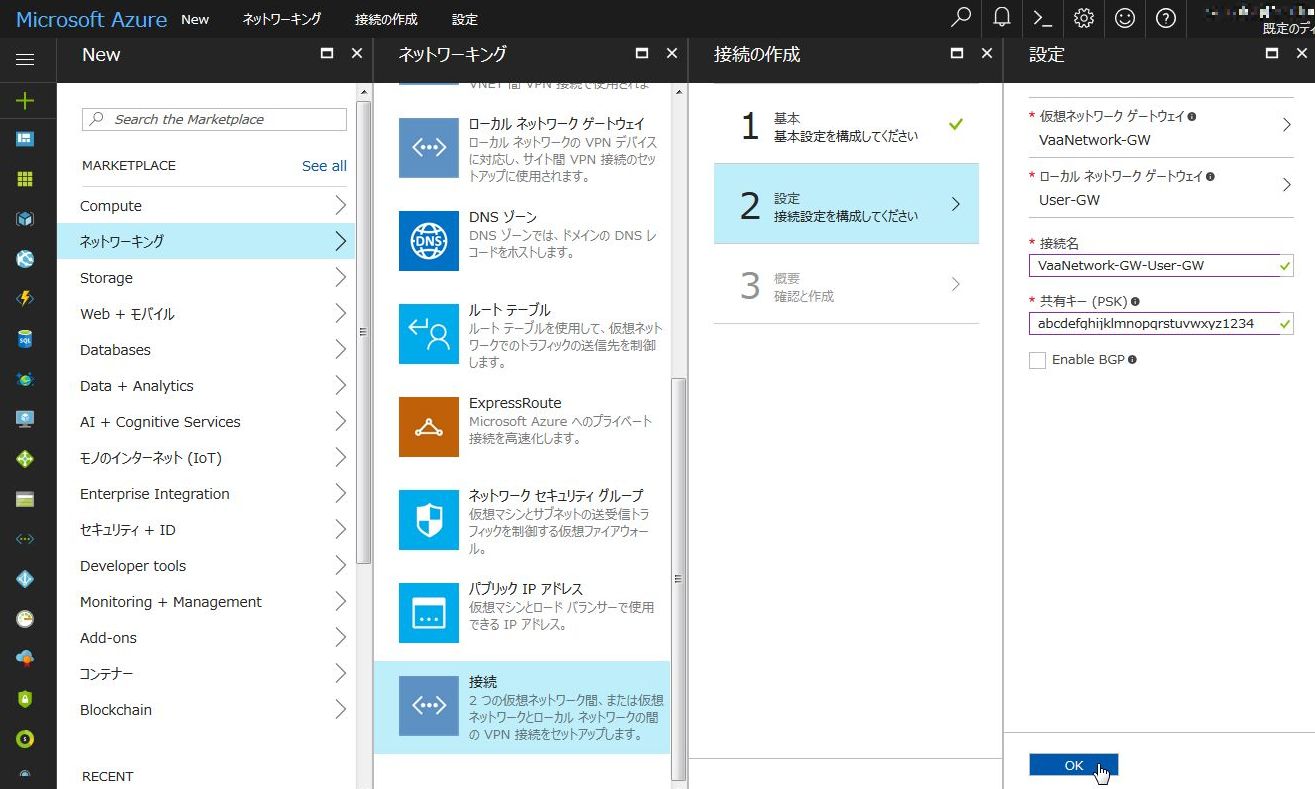

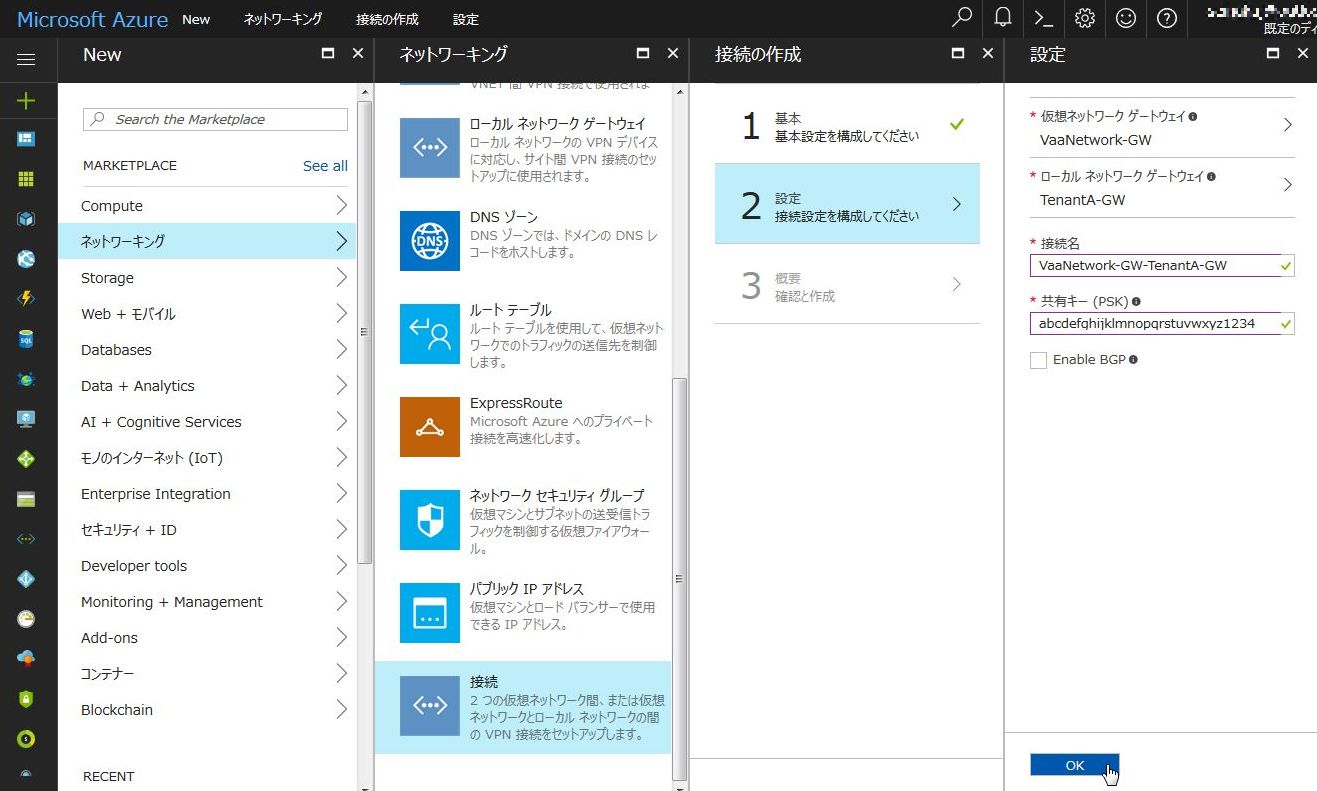

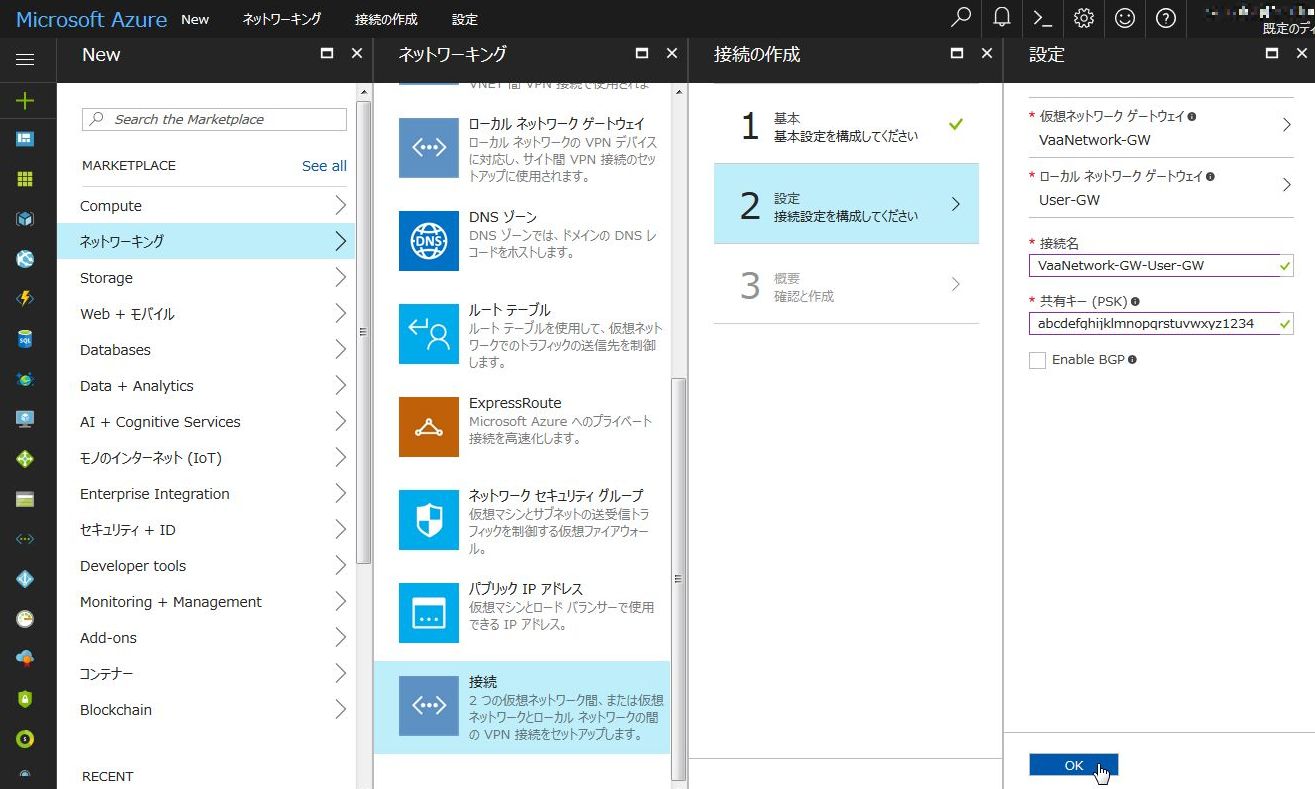

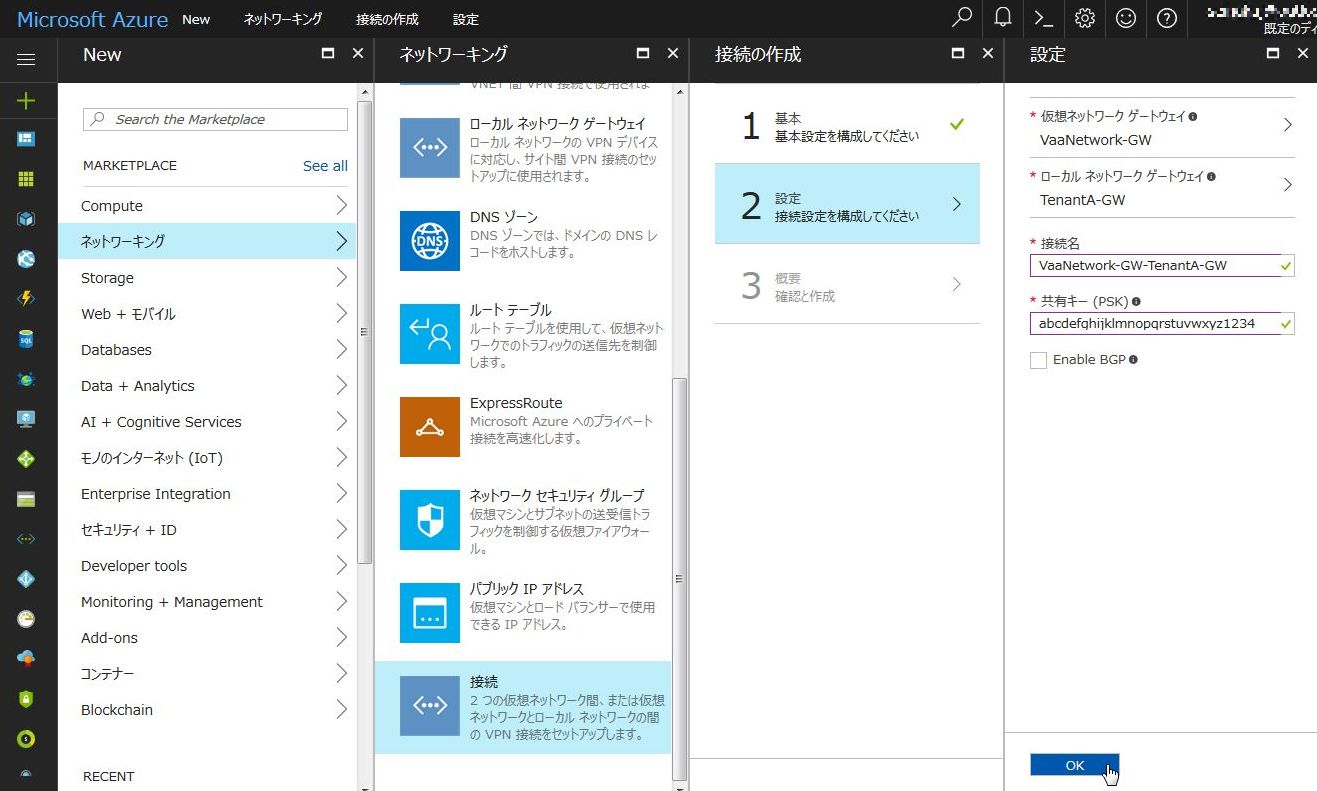

- 「接続の作成」の「設定」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 仮想ネットワーク ゲートウェイ |

VaaNetwork-GW を選択 |

| ローカル ネットワーク ゲートウェイ |

User-GW を選択 |

| 接続名 |

VaaNetwork-GW-User-GW(自動入力されます。そのままでも問題ありませんが、必要なら任意の名前に変更してください) |

| 共有キー |

abcdefghijklmnopqrstuvwxyz1234(ユーザーネットワーク側のVPNルーターにも同じ値を設定します。これはサンプルですので、実際には適切な値を入力してください) |

| Enable BGP |

チェックなし(デフォルト) |

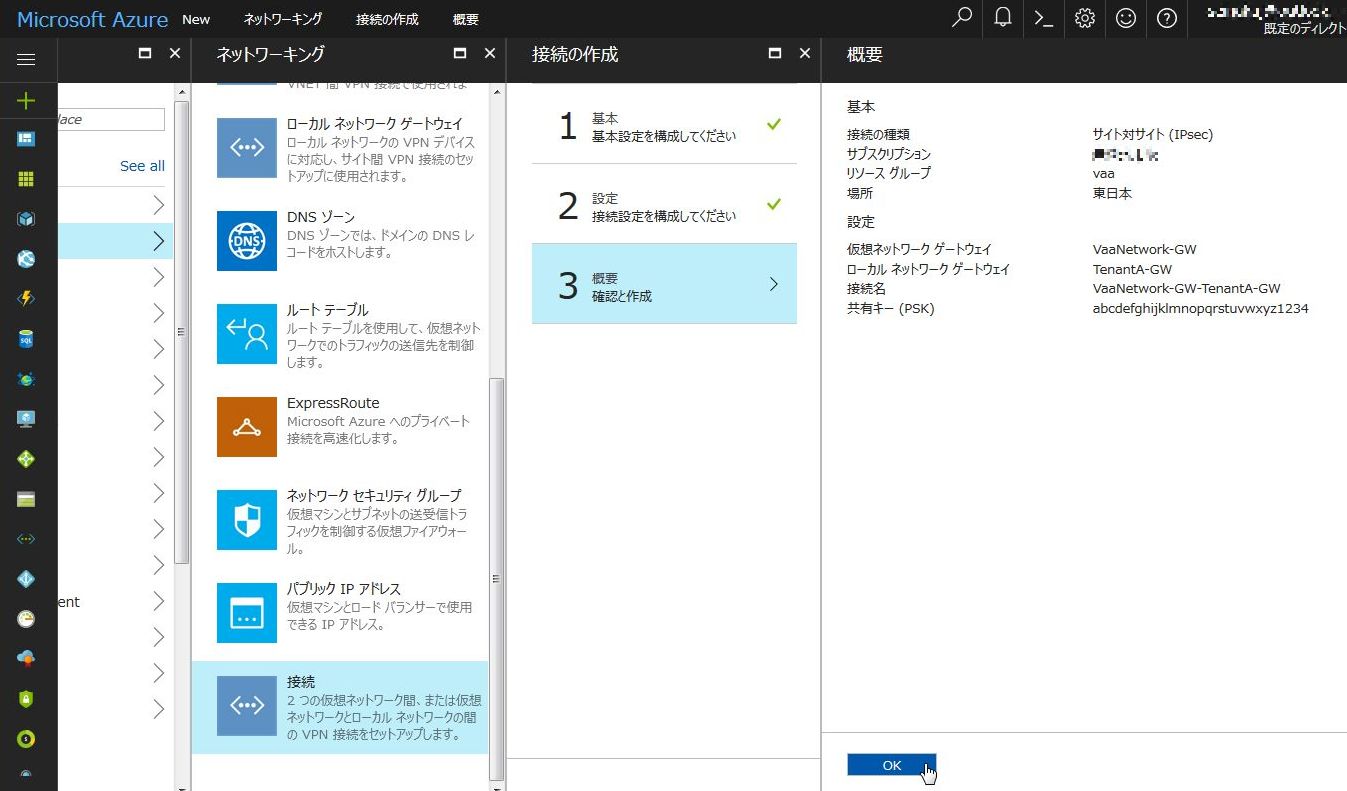

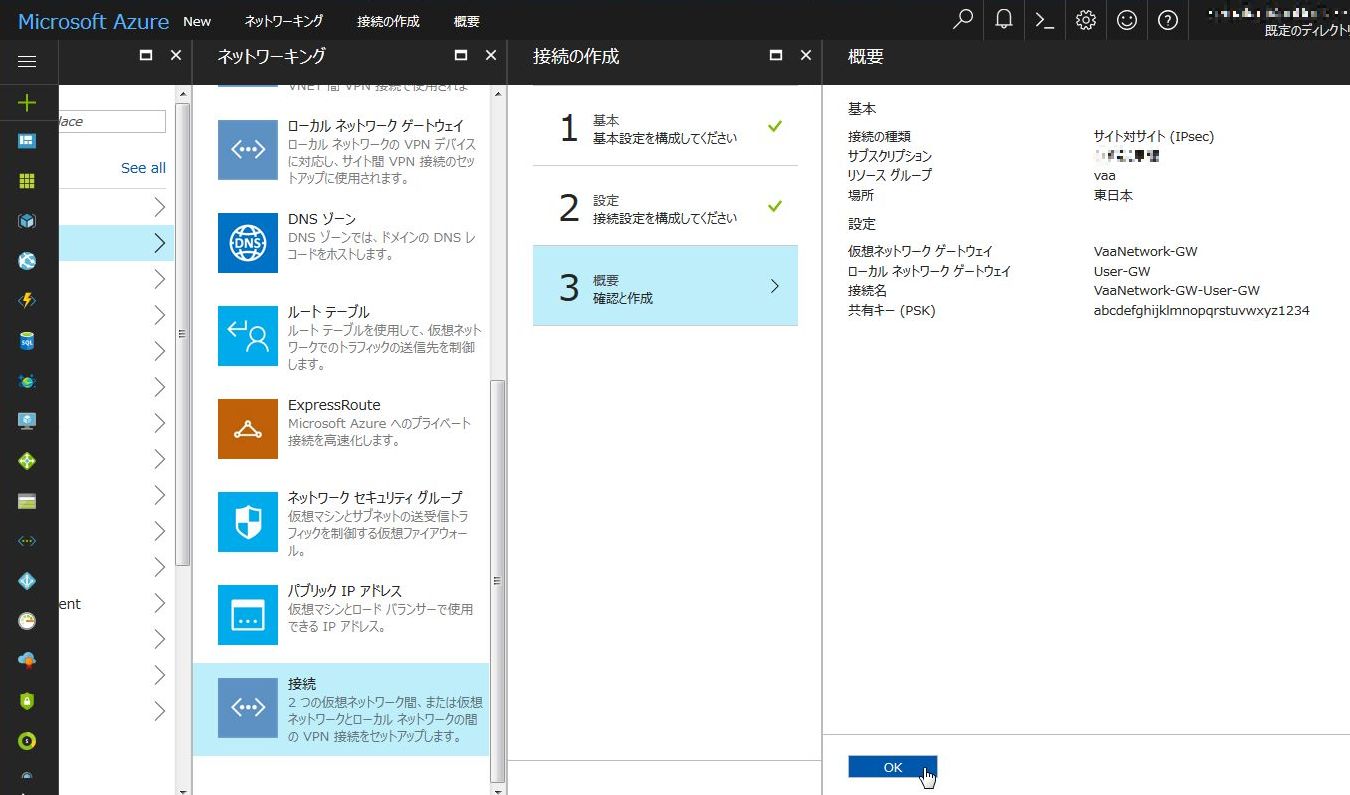

- 「接続の作成」の「概要」ブレードで全体の情報を確認し、「OK」ボタンをクリックしてください。

- しばらくして作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

以上でサイト対サイト接続の作成は完了です。

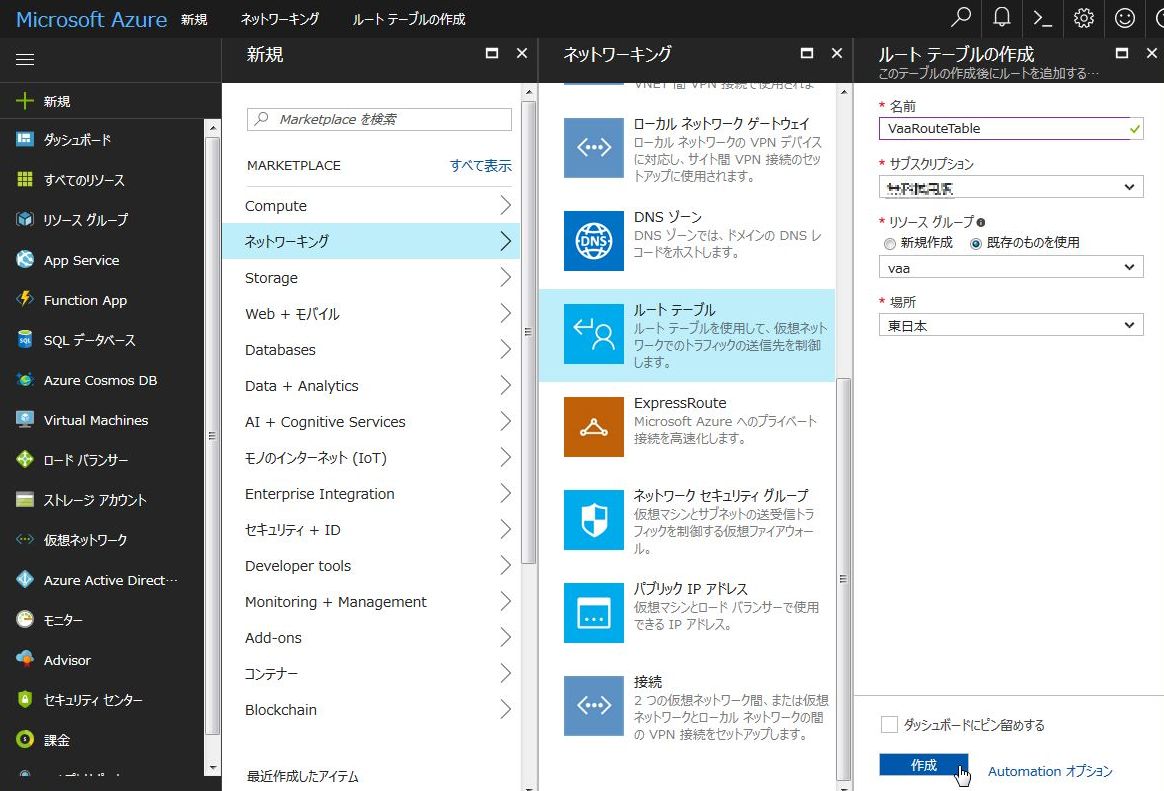

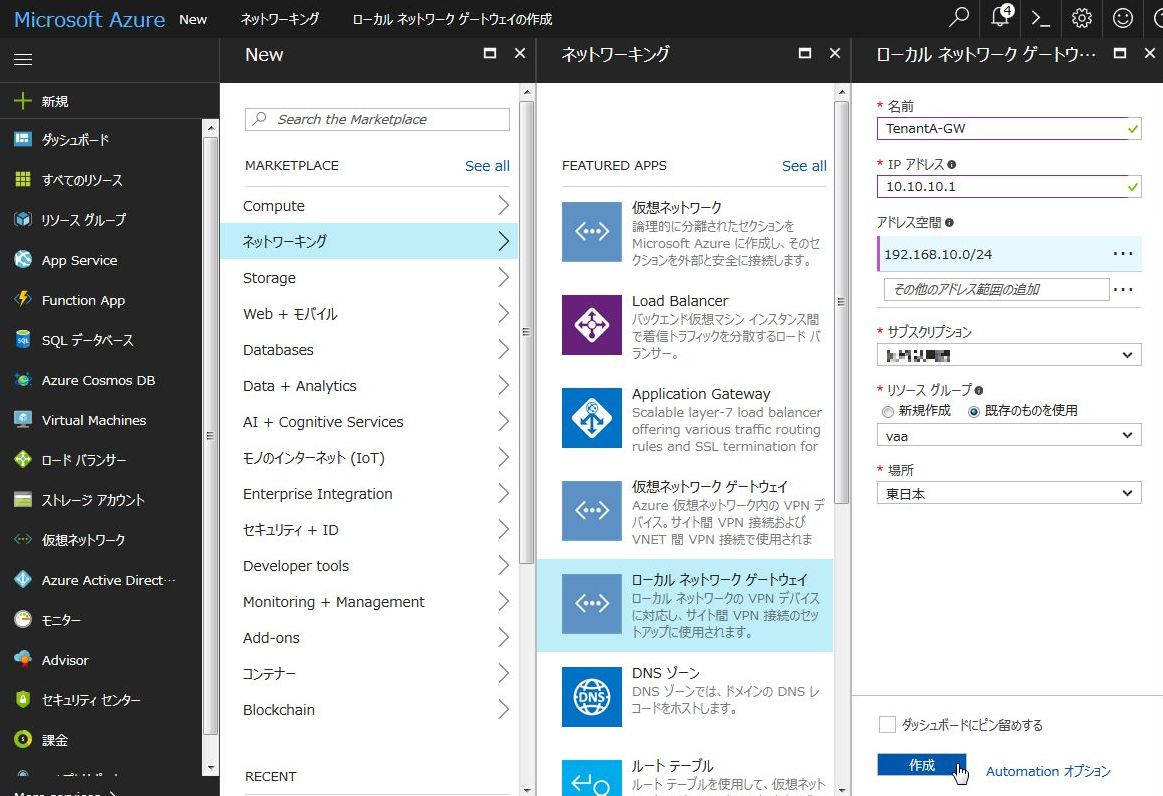

ルート テーブルの追加登録とサブネットへの関連付け

次に、ユーザーネットワークへの経路をルート テーブルに登録し、Azure仮想ネットワーク内の各サブネットに関連付けます。

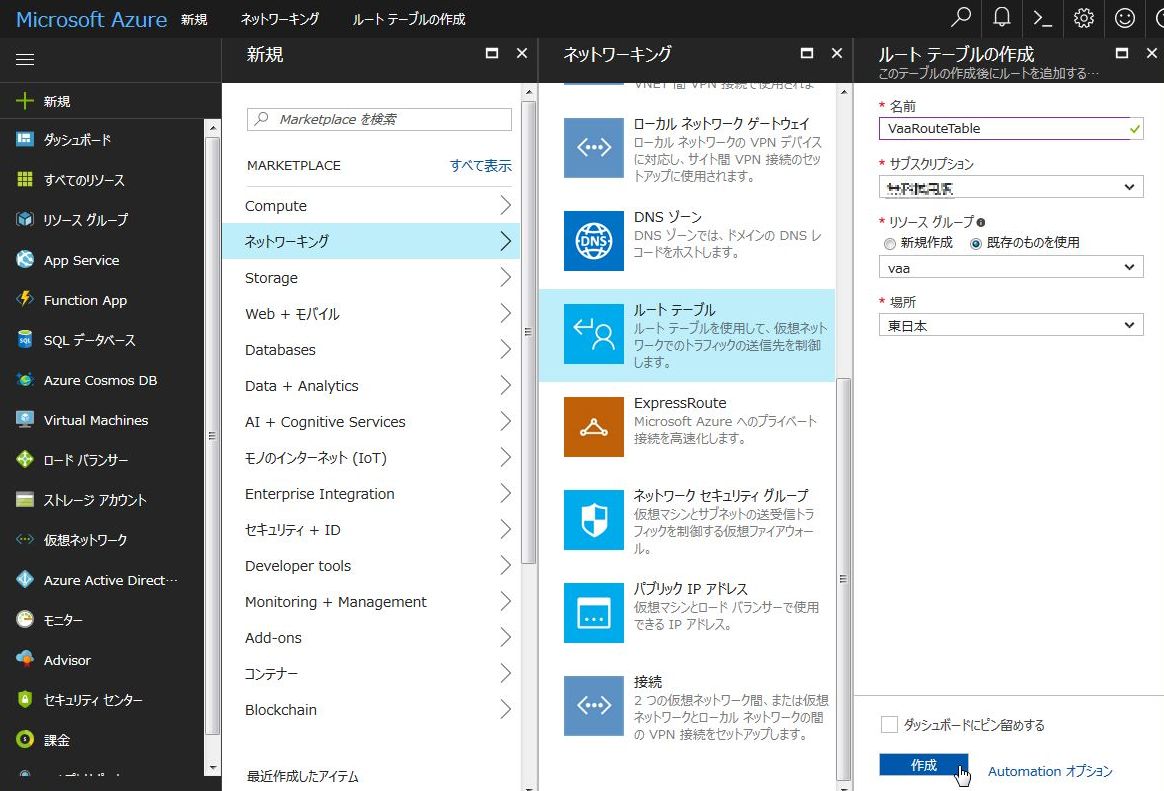

- Azureポータルから、「+ 新規」>「ネットワーキング」>「ルート テーブル」の順にメニューを選択します。

- 「ルート テーブルの作成」ブレードで各項目に適切な値を入力し、「作成」ボタンをクリックします。

| 名前 |

VaaRouteTable |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

- しばらくして作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

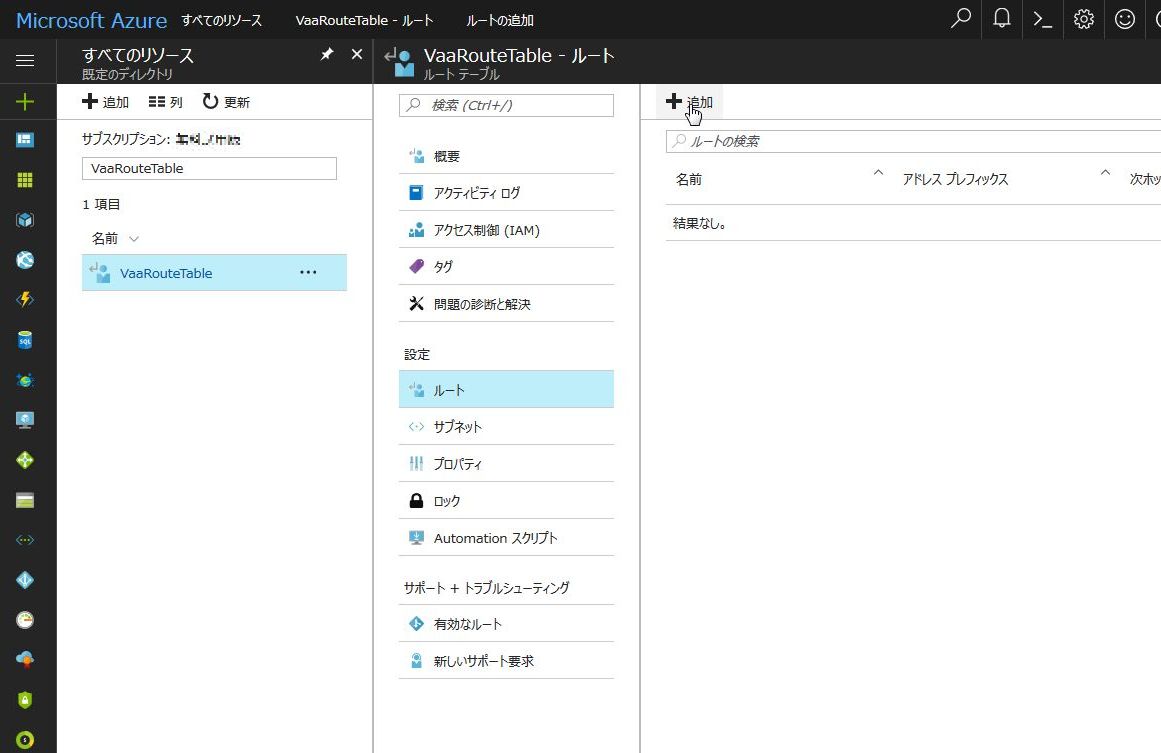

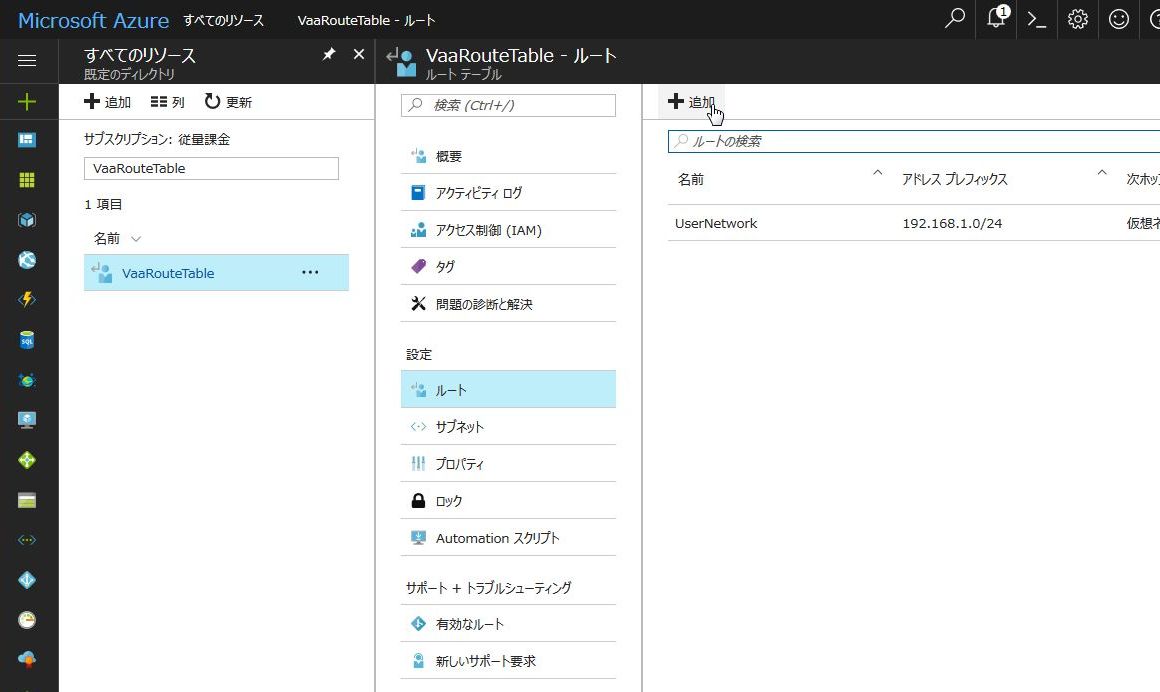

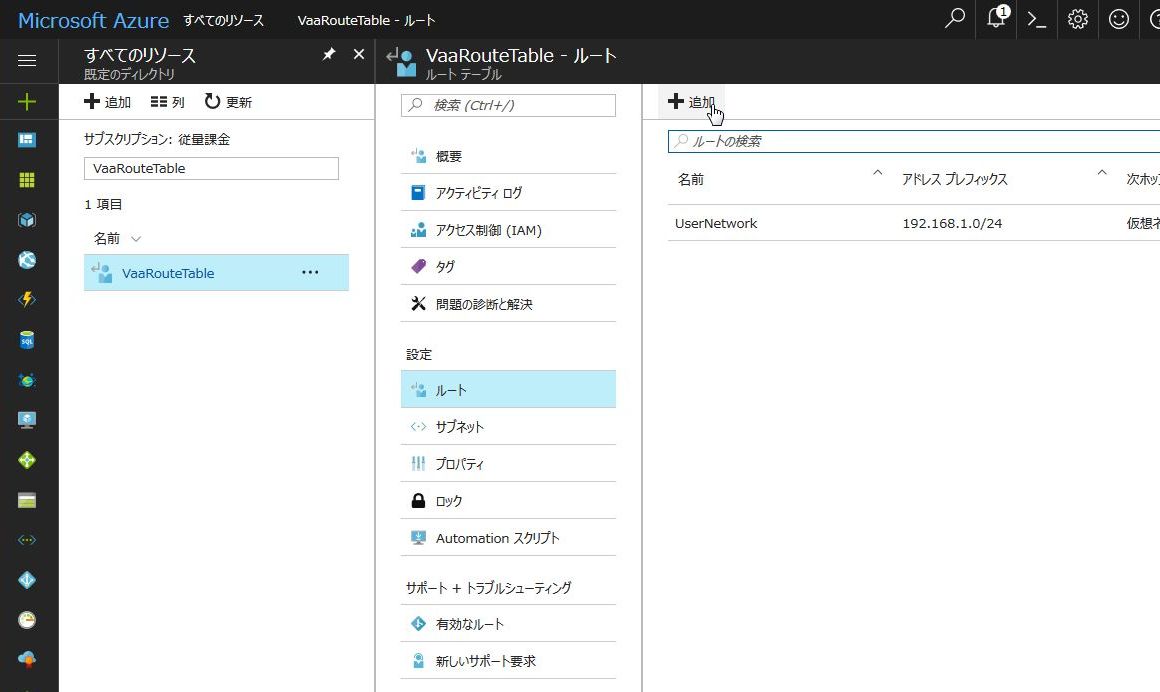

- 次に、作成したばかりのルート テーブルにユーザーネットワークへのスタティック経路を登録します。

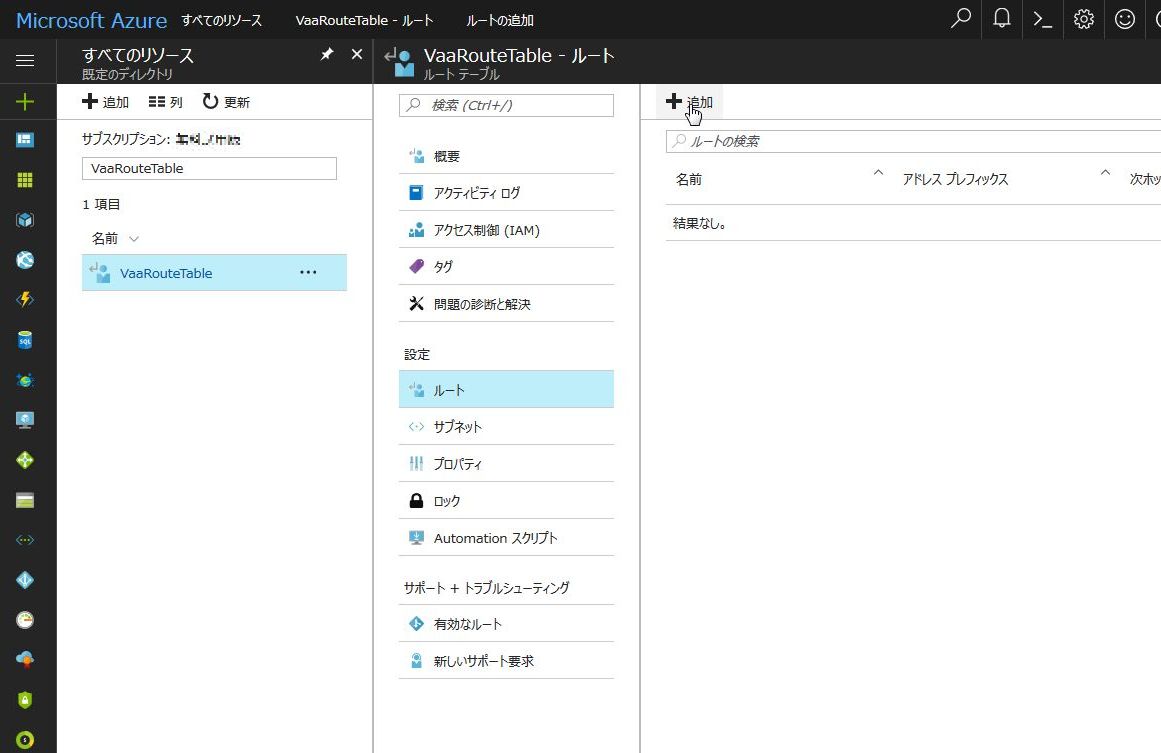

Azureポータルから「すべてのリソース」を選択し「名前でフィルター...」欄に「VaaRouteTable」と入力すると、「名前」欄に「VaaRouteTable」が表示されるので、これをクリック。続いて「ルート」>「+ 追加」の順にクリックします。

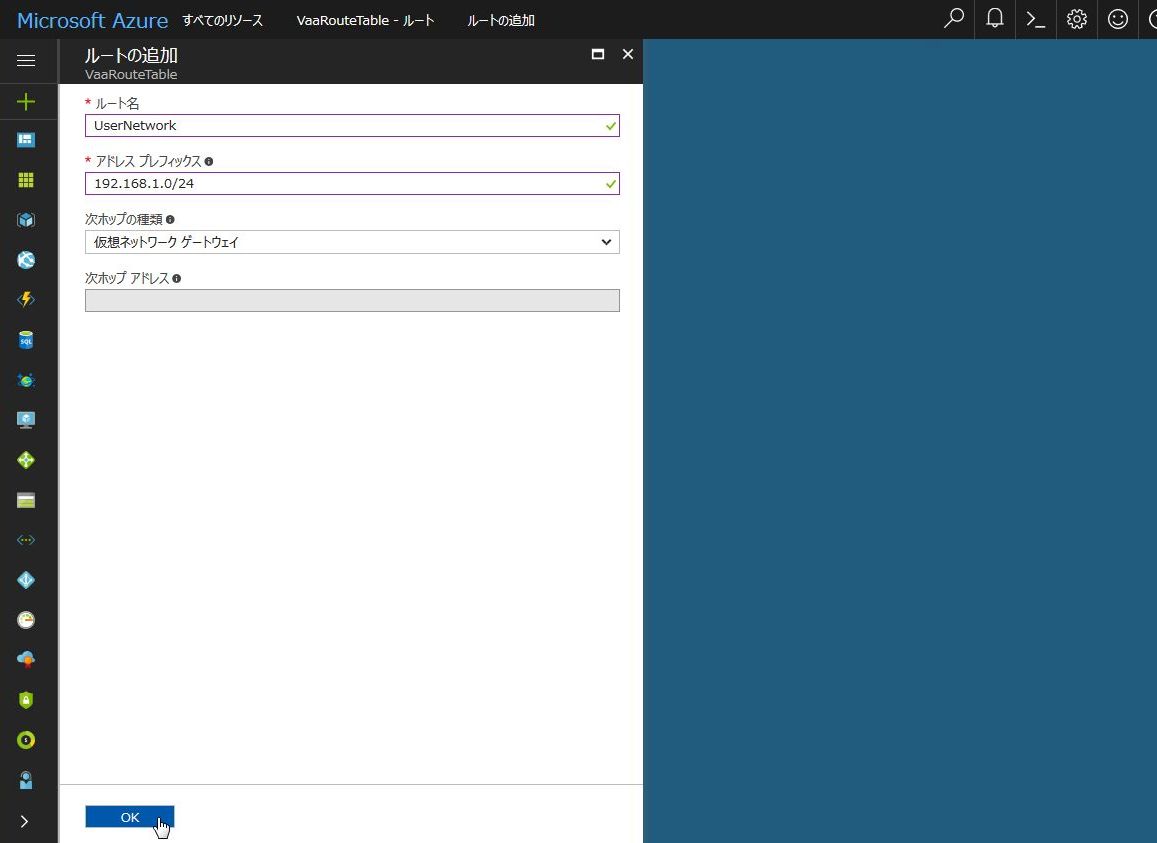

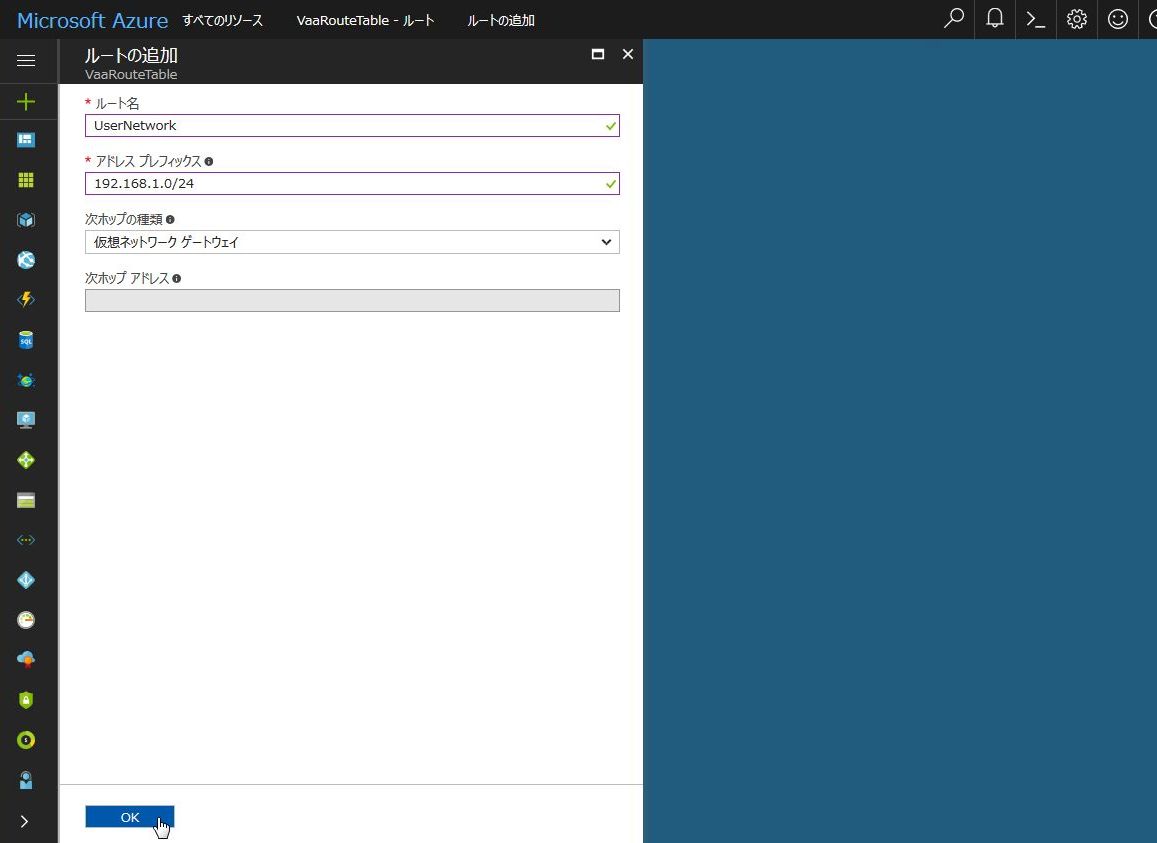

- 「ルートの追加」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| ルート名 |

UserNetwork |

| アドレス プレフィックス |

192.168.1.0/24 |

| 次ホップの種類 |

仮想ネットワーク ゲートウェイ |

- しばらくして追加が完了すると、「ルートが正常に追加されました」という通知が表示されます。

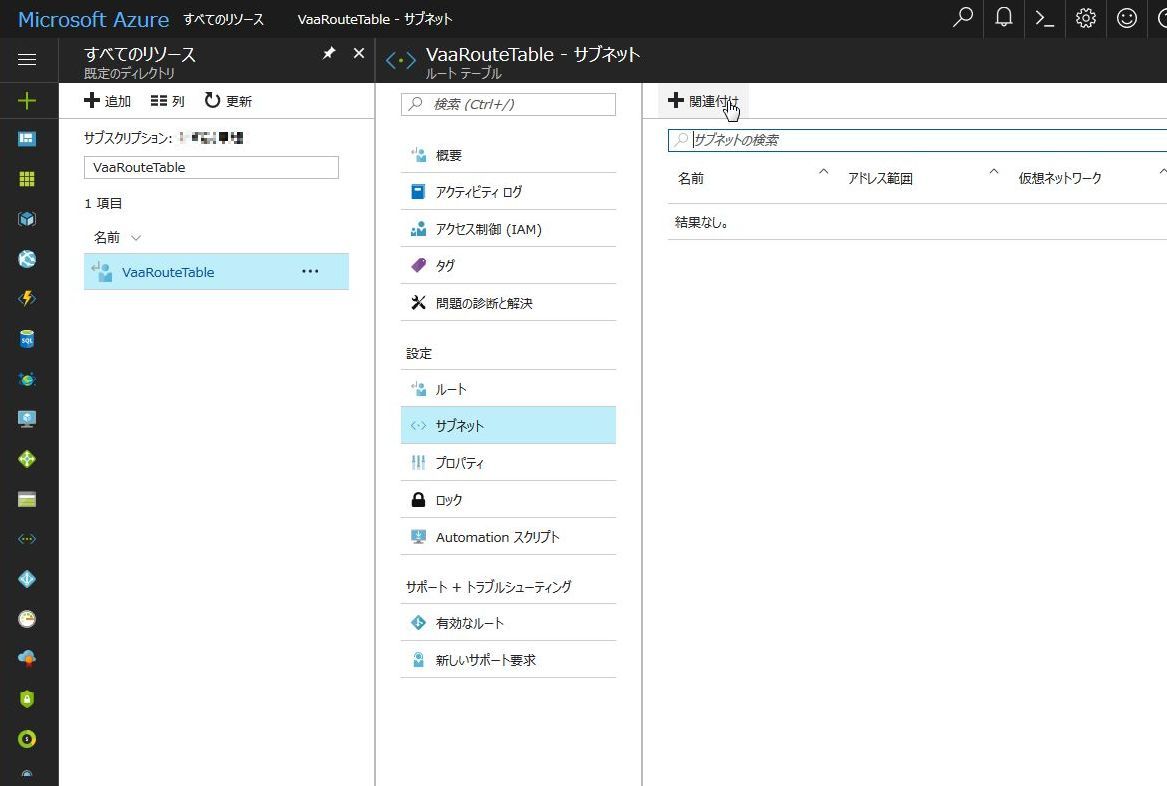

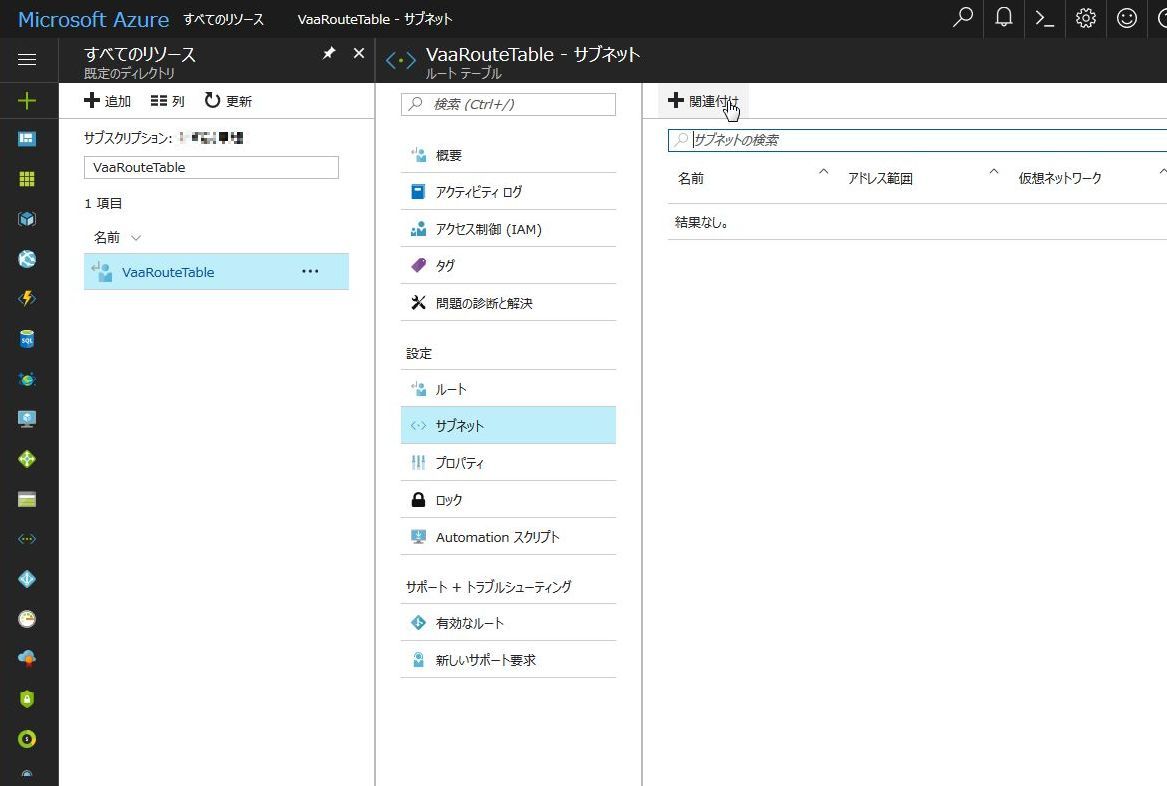

- 次に、ルート テーブルをサブネット「VaaSubnet」とゲートウェイ サブネットに関連付けます。

「VaaRouteTable - ルート」ブレードで「サブネット」>「+ 関連付け」の順にクリックします。

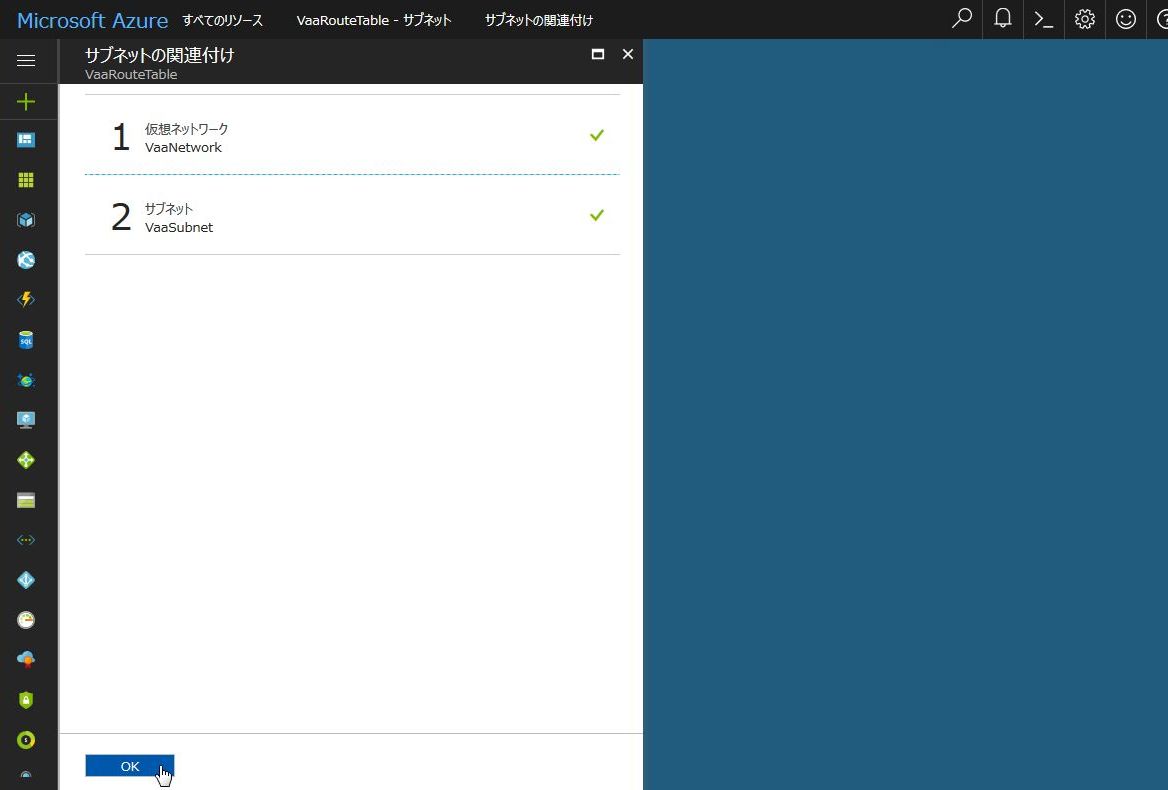

- 「サブネットの関連付け」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 仮想ネットワーク |

VaaNetwork |

| サブネット |

VaaSubnet |

- しばらくして関連付けが完了すると、「サブネットのルート テーブルを保存しました」という通知が表示されます。

- 「VaaRouteTable - サブネット」ブレードに戻るので、もう一度「+ 関連付け」をクリックし、「サブネットの関連付け」ブレードでふたたび各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 仮想ネットワーク |

VaaNetwork |

| サブネット |

GatewaySubnet |

- しばらくして関連付けが完了すると、「サブネットのルート テーブルを保存しました」という通知が表示されます。

以上でルート テーブルの追加登録とサブネットへの関連付けは完了です。

ここまでで、AMFマルチテナント機能を使わないシングルモード構成の基本的な設定は完了です。

マルチテナントモードにおけるAzure側の追加設定

次に、AMFマルチテナント機能を使う構成(マルチテナントモード)で必要となる追加設定を示します。

以下の説明は、ここまでに説明したシングルモード用の基本設定が完了していることを前提としています。

ネットワーク構成

マルチテナントモードの追加設定は、次のネットワーク構成を例に説明します。

この構成は、前述した シングルモードの構成をベースにしています。

ローカル ネットワーク ゲートウェイの追加作成(AMFマルチテナント機能使用時)

AMFマルチテナント機能を使用する場合は、Azure仮想ネットワークと各テナントネットワークの間もVPNで接続する必要があります。

ここでは、テナントA、テナントBのVPNルーターに関する情報をローカル ネットワーク ゲートウェイとして追加定義します。テナントネットワーク側のアドレス範囲(プレフィックス)もここで指定します。

- まず、テナントAネットワークのVPNルーターをローカル ネットワーク ゲートウェイ「TenantA-GW」として定義します。

Azureポータルから、「+ 新規」>「ネットワーキング」>「ローカル ネットワーク ゲートウェイ」の順にメニューを選択します。

- 「ローカル ネットワーク ゲートウェイの作成」ブレードで各項目に適切な値を入力し、「作成」ボタンをクリックします。

| 名前 |

TenantA-GW |

| IP アドレス |

10.10.10.1 |

| アドレス空間 |

192.168.10.0/24 |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

- 作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

- 同様に、テナントBネットワークのVPNルーターをローカル ネットワーク ゲートウェイ「TenantB-GW」として定義します。

Azureポータルから、「+ 新規」>「ネットワーキング」>「ローカル ネットワーク ゲートウェイ」の順にメニューを選択します。

- 「ローカル ネットワーク ゲートウェイの作成」ブレードで各項目に適切な値を入力し、「作成」ボタンをクリックします。

| 名前 |

TenantB-GW |

| IP アドレス |

10.20.20.1 |

| アドレス空間 |

192.168.20.0/24 |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

- 作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

以上でローカル ネットワーク ゲートウェイの追加作成は完了です。

サイト対サイト接続の追加作成(AMFマルチテナント機能使用時)

前のセクションで作成したローカル ネットワーク ゲートウェイの定義を使用して、Azure・テナントA間、および、Azure・テナントB間のサイト対サイト接続を追加します。

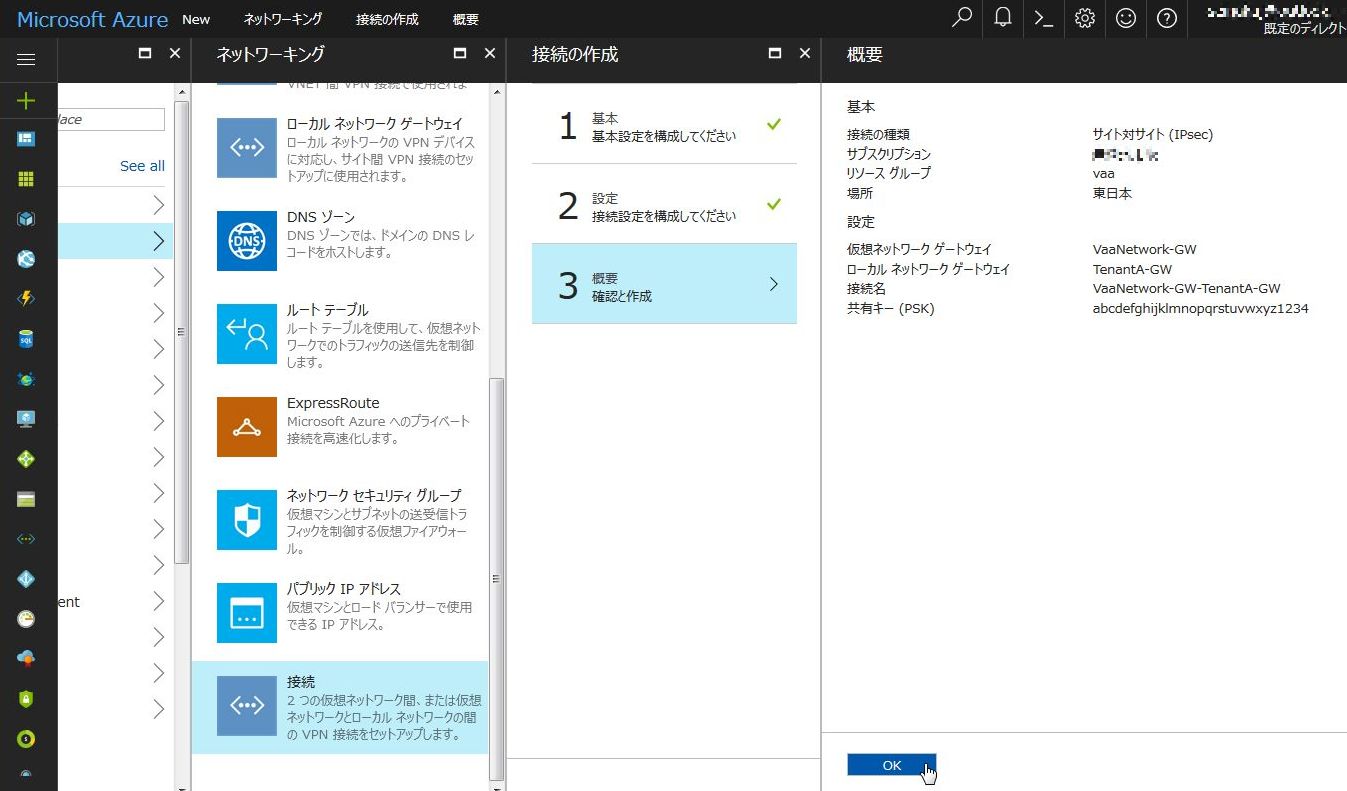

- まず、テナントAネットワークとのサイト対サイト接続を作成します。

Azureポータルから、「+ 新規」>「ネットワーキング」>「接続」の順にメニューを選択します。

- 「接続の作成」の「基本」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 接続の種類 |

サイト対サイト (IPsec) |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

- 「接続の作成」の「設定」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 仮想ネットワーク ゲートウェイ |

VaaNetwork-GW を選択 |

| ローカル ネットワーク ゲートウェイ |

TenantA-GW を選択 |

| 接続名 |

VaaNetwork-GW-TenantA-GW(自動入力されます。そのままでも問題ありませんが、必要なら任意の名前に変更してください) |

| 共有キー |

abcdefghijklmnopqrstuvwxyz1234(テナントAネットワーク側のVPNルーターにも同じ値を設定します。これはサンプルですので、実際には適切な値を入力してください) |

- 「接続の作成」の「概要」ブレードで全体の情報を確認し、「OK」ボタンをクリックしてください。

- しばらくして作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

- 同様に、テナントBネットワークとのサイト対サイト接続を作成します。

Azureポータルから、「+ 新規」>「ネットワーキング」>「接続」の順にメニューを選択します。

- 「接続の作成」の「基本」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 接続の種類 |

サイト対サイト (IPsec) |

| サブスクリプション |

適切なものを選択 |

| リソース グループ |

「既存のものを使用」をチェックし、「vaa」を選択 |

| 場所 |

適切なものを選択 |

- 「接続の作成」の「設定」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| 仮想ネットワーク ゲートウェイ |

VaaNetwork-GW を選択 |

| ローカル ネットワーク ゲートウェイ |

TenantB-GW を選択 |

| 接続名 |

VaaNetwork-GW-TenantB-GW(自動入力されます。そのままでも問題ありませんが、必要なら任意の名前に変更してください) |

| 共有キー |

abcdefghijklmnopqrstuvwxyz1234(テナントBネットワーク側のVPNルーターにも同じ値を設定します。これはサンプルですので、実際には適切な値を入力してください) |

- 「接続の作成」の「概要」ブレードで全体の情報を確認し、「OK」ボタンをクリックしてください。

- しばらくして作成が完了すると、「デプロイメントが成功しました」という通知が表示されます。

以上でサイト対サイト接続の追加作成は完了です。

ルートの追加登録(AMFマルチテナント機能使用時)

AMFマルチテナント機能を使用する場合は、各コンテナで使用するアドレス範囲(プレフィックス)への経路と、テナントA、テナントBの各ネットワークへの経路をルート テーブルに追加登録する必要があります。

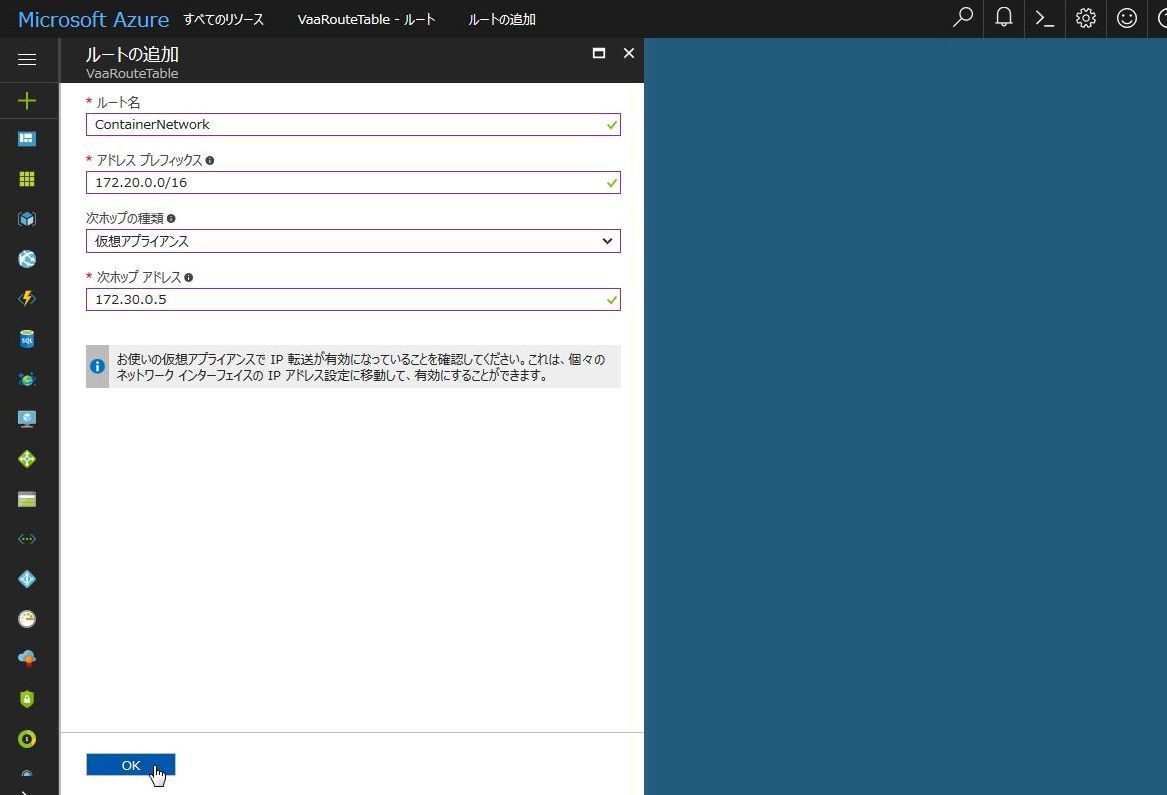

- Azureポータルから「すべてのリソース」を選択し「名前でフィルター...」欄に「VaaRouteTable」と入力すると、「名前」欄に「VaaRouteTable」が表示されるので、これをクリック。続いて「ルート」>「+ 追加」の順にクリックします。

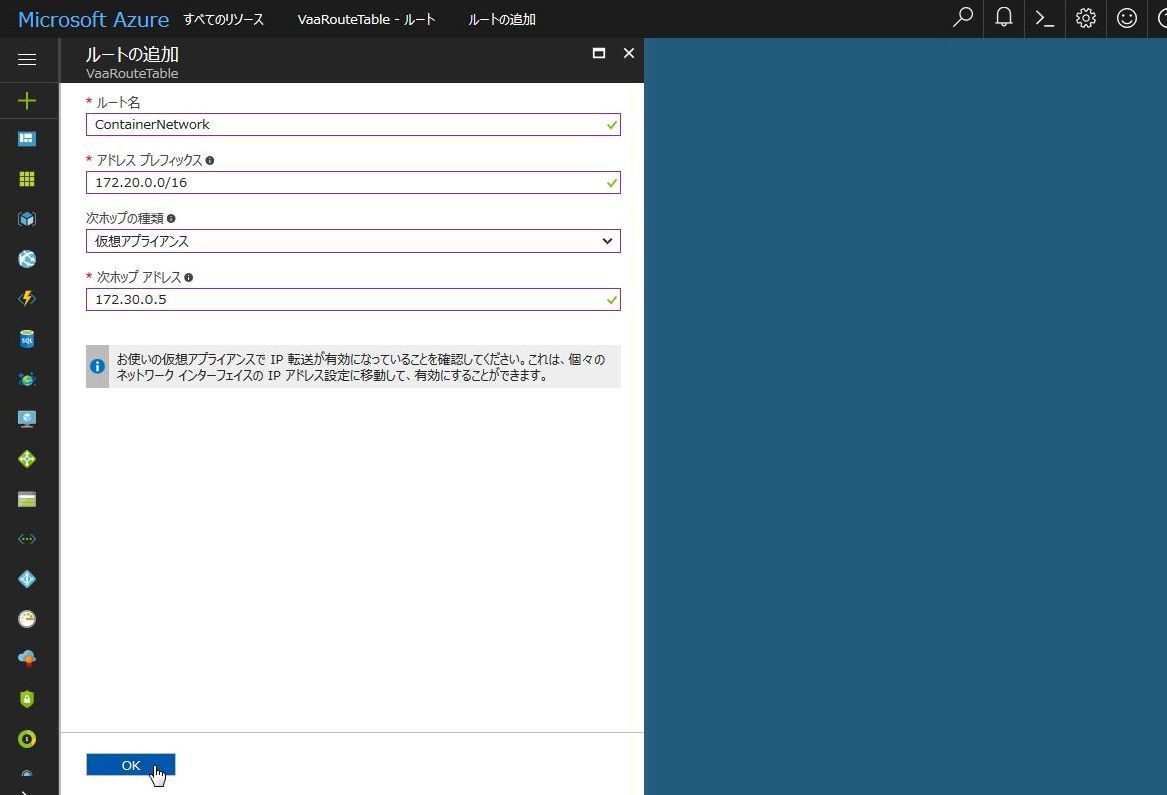

- コンテナで使用するアドレス範囲へのスタティック経路を追加します。

「ルートの追加」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックします。

| ルート名 |

ContainerNetwork |

| アドレス プレフィックス |

172.20.0.0/16 |

| 次ホップの種類 |

仮想アプライアンス |

| 次ホップ アドレス |

172.30.0.5(本製品仮想マシンのプライベートIPアドレスです) |

- しばらくして追加が完了すると、「ルートが正常に追加されました」という通知が表示されます。

- 同様にして、テナントA、テナントBの各ネットワークへのスタティック経路を追加します。

「VaaRouteTable - ルート」ブレードで「+ 追加」をクリックし、「ルートの追加」ブレードで各項目に適切な値を入力し、「OK」ボタンをクリックしてください。

しばらくして作成が完了すると、ふたたび「ルートが正常に追加されました」という通知が表示されます。

これを2回繰り返し、以下に記す2つのルートを追加してください。

| ルート名 |

TenantANetwork |

| アドレス プレフィックス |

192.168.10.0/24 |

| 次ホップの種類 |

仮想ネットワーク ゲートウェイ |

| ルート名 |

TenantBNetwork |

| アドレス プレフィックス |

192.168.20.0/24 |

| 次ホップの種類 |

仮想ネットワーク ゲートウェイ |

以上でルートの追加登録は完了です。

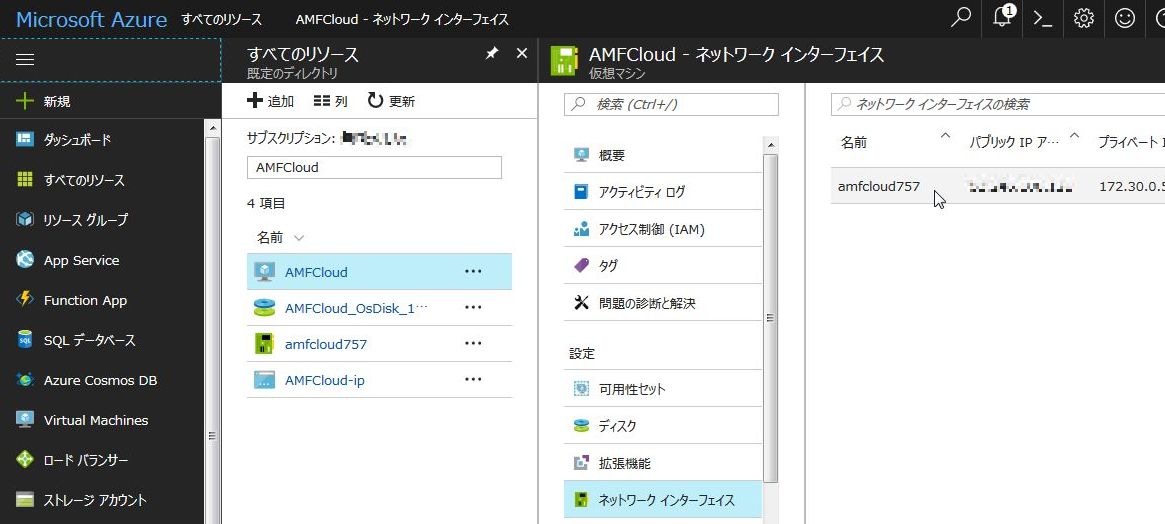

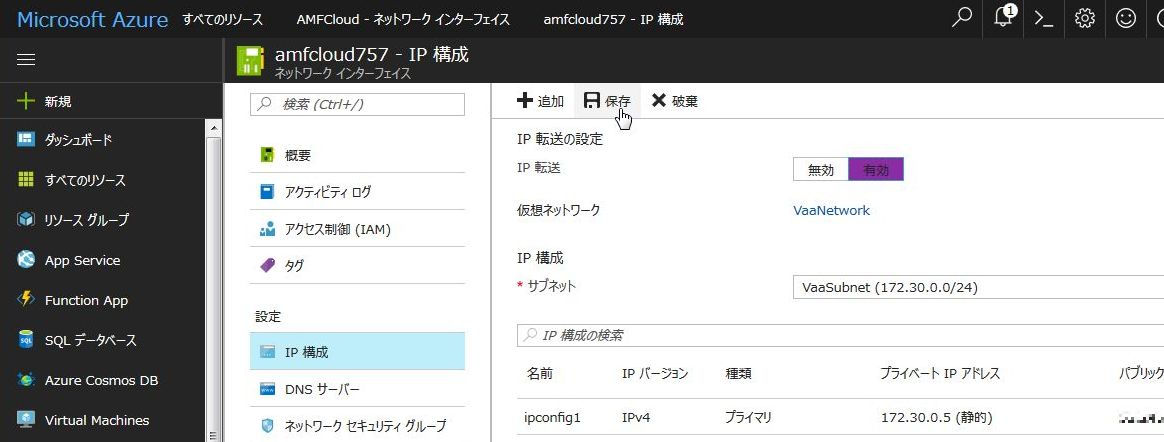

仮想マシンのネットワーク インターフェースでIP転送を有効化(AMFマルチテナント機能使用時)

AMFマルチテナント機能を使用する場合は、本製品の仮想マシンのネットワーク インターフェースでIP転送を有効にし、外部からコンテナ宛てのパケットをコンテナに転送できるよう設定する必要があります。

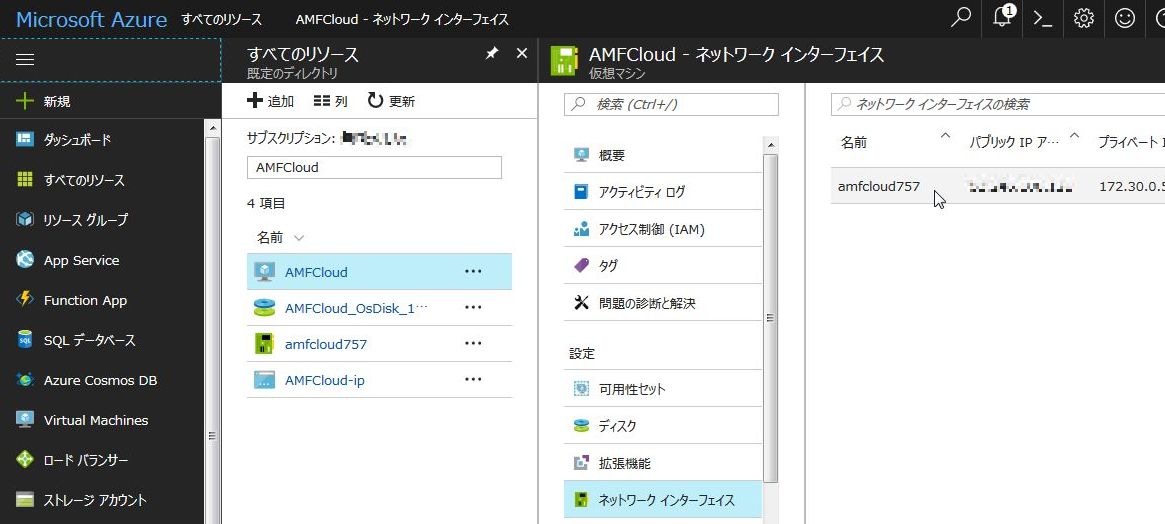

- Azureポータルから、「すべてのリソース」を選択し「名前でフィルター...」欄に「AMFCloud」と入力すると、「名前」欄に「AMFCloud」が表示されるので、これをクリック。続いて「ネットワーク インターフェース」を選択してその右に表示される名前をクリックします。

ネットワーク インターフェースには、仮想マシン作成時に「amfcloud757」のような名前が自動で割り当てられます。以下では名前部分を「XXXX」として説明しますので適宜読み替えてください。

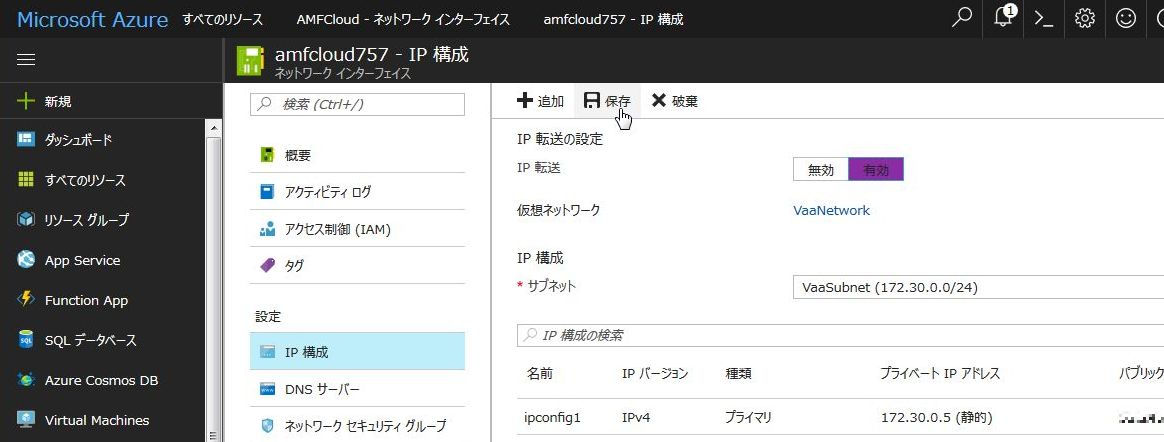

- 「XXXX」ブレードで「IP構成」をクリックし、「XXXX - IP構成」ブレードの「IP転送」を「有効」に変更して、「保存」をクリックします。

- しばらくして設定変更が完了すると、「ネットワーク インターフェイスが保存されました」という通知が表示されます。

以上で仮想マシンのネットワーク インターフェースにおけるIP転送の有効化は完了です。

これで、マルチテナントモード構成の追加設定も完了です。

ARルーター側でのIPsecトンネル設定

次にユーザーネットワーク側のVPNルーターである、ARルーターのIPsec関連設定について説明します。

ネットワーク構成については、「Azureとユーザーネットワークの接続」 に掲載した以下の構成図を参照してください。

ここでは、ARルーターがppp0インターフェースでインターネットと接続しているものと仮定します。

また、Azure側のIPsecトンネル設定 は、完了していることを前提とします。

ARルーター側のIPsecトンネルの基本設定は、スタティック経路の設定 を除き、ユーザーネットワーク、テナントAネットワーク、テナントBネットワークの各ルーターで同一ですが、実際の設定内容はネットワーク構成に依存しますので、実環境では以下の例を参考に適宜設定を調節してください。

AzureとのVPN接続では次のパラメーターを使用します。

| IKEフェーズ1(ISAKMP)設定 |

| 認証方式 |

事前共有鍵(pre-shared key) |

| IKEバージョン・交換モード |

IKEv2 |

| Diffie-Hellmanグループ |

Group2(1024ビットMODP) |

| 暗号化アルゴリズム |

AES256 |

| 認証アルゴリズム |

SHA-1 |

| SA有効期間 |

28800秒(8時間) |

| IKEフェーズ2(IPsec)設定 |

| SAモード |

トンネルモード |

| セキュリティープロトコル |

ESP(暗号化+認証) |

| 暗号化アルゴリズム |

AES256 |

| 認証アルゴリズム |

SHA-1 |

| SA有効期間 |

3600秒(1時間) |

| 本設定例における固有設定 |

| 事前共有鍵 |

abcdefghijklmnopqrstuvwxyz1234 |

ISAKMP設定

■ ISAKMPプロファイル

awplus(config)# crypto isakmp profile Azure-Phase-1 ↓

awplus(config-isakmp-profile)# version 2 ↓

awplus(config-isakmp-profile)# lifetime 28800 ↓

awplus(config-isakmp-profile)# transform 1 integrity sha1 encryption aes256 group 2 ↓

awplus(config-isakmp-profile)# exit ↓

awplus(config)#

■ 事前共有鍵

awplus(config)# crypto isakmp key abcdefghijklmnopqrstuvwxyz1234 address 10.0.0.1 ↓

■ ISAKMPピア(Azure 仮想ネットワーク ゲートウェイとの接続に使うISAKMPプロファイルの指定)

awplus(config)# crypto isakmp peer address 10.0.0.1 profile Azure-Phase-1 ↓

IPsec設定

■ IPsecプロファイル

awplus(config)# crypto ipsec profile Azure-Phase-2 ↓

awplus(config-ipsec-profile)# lifetime seconds 3600 ↓

awplus(config-ipsec-profile)# transform 1 protocol esp integrity sha1 encryption aes256 ↓

awplus(config-ipsec-profile)# exit ↓

トンネルインターフェース設定

■ tunnel0インターフェース

awplus(config)# interface tunnel0 ↓

awplus(config-if)# tunnel source ppp0 ↓

awplus(config-if)# tunnel destination 10.0.0.1 ↓

awplus(config-if)# tunnel protection ipsec profile Azure-Phase-2 ↓

awplus(config-if)# tunnel mode ipsec ipv4 ↓

awplus(config-if)# ip address 169.254.0.1/32 ↓

awplus(config-if)# ip tcp adjust-mss 1260 ↓

awplus(config-if)# exit ↓

ルーティング設定

■ スタティック経路

- ユーザーネットワークのVPNルーター

awplus(config)# ip route 0.0.0.0/0 ppp0 ↓

awplus(config)# ip route 172.30.0.0/16 tunnel0 ↓

awplus(config)# ip route 172.30.0.0/16 null 254 ↓

- マルチテナントモードにおけるテナントAネットワーク、テナントBネットワークのVPNルーター

awplus(config)# ip route 0.0.0.0/0 ppp0 ↓

awplus(config)# ip route 172.20.0.0/16 tunnel0 ↓

awplus(config)# ip route 172.20.0.0/16 null 254 ↓

ここまでくれば、Azure上の本製品とユーザーネットワークのIP通信、さらにマルチテナントモード時は、コンテナAとテナントAネットワーク、コンテナBとテナントBネットワークの間でIP通信もできるようになっています。

AMFの設定については、本インストールガイドでは触れていません。本製品とAMFネットワーク間の仮想リンクの設定については、本マニュアルの「アライドテレシスマネージメントフレームワーク(AMF)」を参照してください。

ファームウェアの更新

本製品のファームウェアを更新するには、software-upgradeコマンドを使います。

前提条件

弊社ホームページから、本製品のメンテナンスファームウェア(ISOイメージファイル)をダウンロードし、Azure上の本製品にアップロードしておく必要があります。

ISOファイル、VHDファイルについて

本製品のファームウェアは次の2つの形式で配布されていますが、それぞれ次のように用途が異なります。

ファームウェアの更新に使うのは ISOイメージファイルのほうです。

- 本製品のCDに収録されているVHDイメージファイルは、Azureにアップロードして本製品のカスタムイメージを作成するためのものです。

詳しくは、「カスタムイメージの作成」をご参照ください。

- 弊社ホームページで提供するISOイメージファイルは、すでにAzure上で動作している本製品のファームウェアを更新するためのものです。

更新手順

本製品のファームウェアを更新するには、本製品のCLIにログインして、下記の手順を実行します。

- ファイルシステム上にISOイメージファイルが存在することを確認します。

awplus# dir ↓

4096 drwx Mar 14 2016 03:00:00 atmf/

2401 -rw- Mar 13 2016 23:10:34 V60153A591FFD2F0.bin

143 -rw- Mar 13 2016 09:58:49 reboot.log

551 -rw- Mar 13 2016 09:57:48 default.cfg

25499648 -rw- Feb 16 2016 20:45:45 vaa-5.4.7-1.2.iso ← 新しいファームウェア

- software-upgradeコマンドでISOイメージファイルを指定します。確認メッセージが表示されるので「y」を入力してください。

awplus# software-upgrade vaa-5.4.7-1.2.iso ↓

Install this release to disk? (y/n): y

Upgrade succeeded, the changes will take effect after rebooting the device.

- 新しいファームウェアで再起動します。

awplus# reboot ↓

(C) 2016 - 2017 アライドテレシスホールディングス株式会社

PN: 613-002312 Rev.E