設定例集#92: AMF Security miniによるデバイスの制御

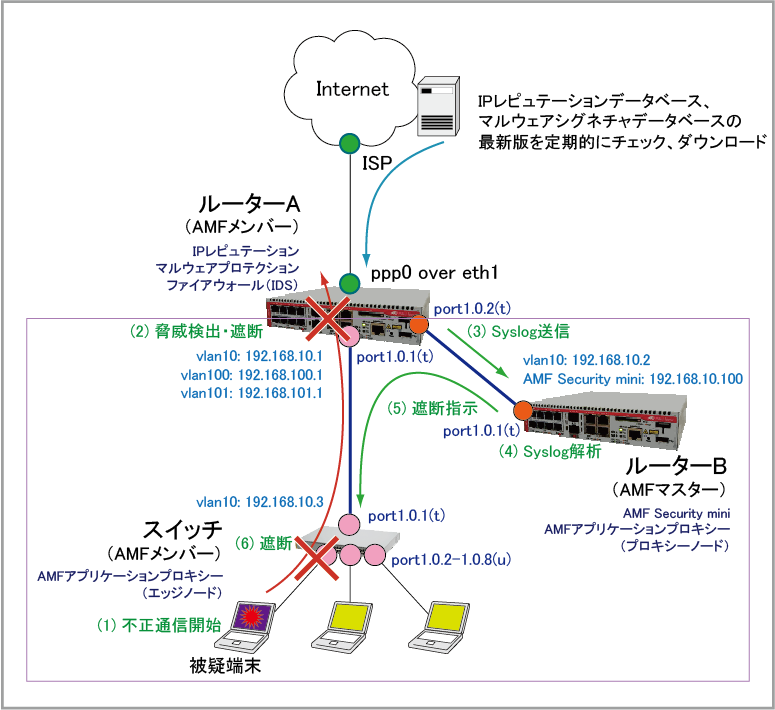

AMF-SECurityコントローラー「AMF Security mini」とAMFアプリケーションプロキシー機能の設定例です。

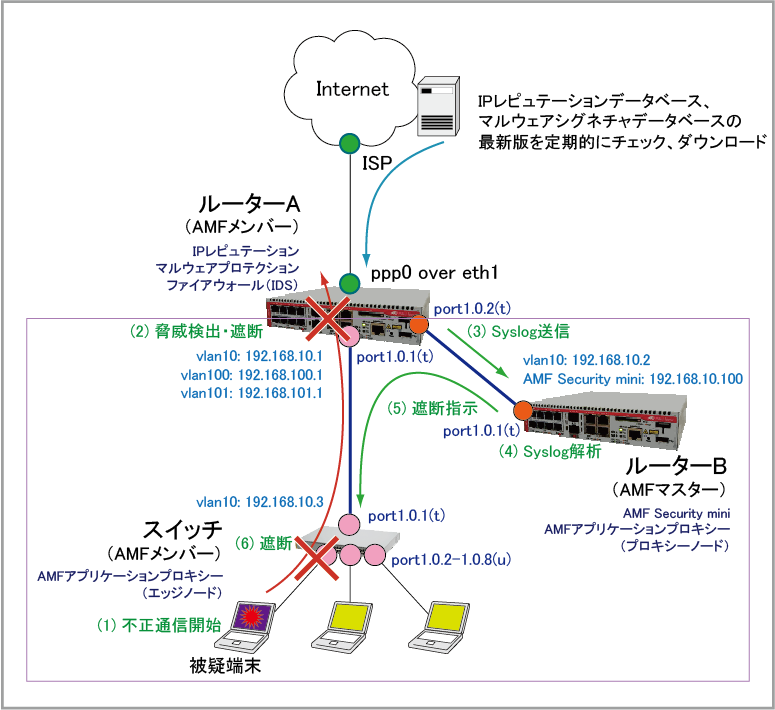

本設定例では、ルーター2台とスイッチ1台を用意し、それぞれ下記の機能を使用します。

- ルーターA - AMFメンバー:PPPoEインターネット接続 + ファイアウォール/UTM

- ルーターB - AMFマスター:AMF Security mini + AMFアプリケーションプロキシー(プロキシーノード)

- スイッチ - AMFメンバー:AMFアプリケーションプロキシー(エッジノード)

AMFメンバー(エッジノード)であるスイッチに接続されたデバイスに対しては、AMFアプリケーションプロキシー機能を通じて、ルーターB上で動作するAMF Security miniが認証とVLANのアサインを行います。

また、ルーターAのUTM関連機能で検知された脅威情報をsyslogメッセージでAMF Security miniに送信することで、検知された被疑端末に対してAMF Security miniの「システム設定」/「トラップ監視設定」画面で設定されたアクションを自動実行します。

AMF Security miniと連携可能なUTM機能は次のとおりです。

- AMF Security miniは、AR4050Sでのみサポートです。AR3050S、AR2050Vでは使用できません。

- AMF Security miniを使用するにはアニュアルライセンスが必要です。

- IPレピュテーション(IPアドレスブラックリスト)、マルウェアプロテクション(ストリーム型アンチウイルス)の各機能はAT-AR2050Vでは使用できません。また、アンチウイルス(プロキシー型アンチウイルス)はAT-AR2050V、AT-AR3050Sでは使用できません。

- IPレピュテーション(IPアドレスブラックリスト)、マルウェアプロテクション(ストリーム型アンチウイルス)、アンチウイルス(プロキシー型アンチウイルス)機能を使用するには、それぞれアニュアルライセンスが必要です。

- UTM各機能を使用するルーターの設定については、設定例「PPPoEによる端末型インターネット接続(UTM各機能の併用)」をあわせてご参照ください。

構成

| ISPから提供された情報 |

| ISP接続用ユーザー名 |

user@isp |

| ISP接続用パスワード |

isppasswd |

| PPPoEサービス名 |

指定なし |

| WAN側IPアドレス |

動的割り当て(IPCP) |

| DNSサーバー |

自動取得(IPCP) |

| AMF関連設定 |

| AMFネットワーク名 |

AMF001 |

| AMFマスター |

ルーターB |

| ルーターA・B/スイッチ共通設定 |

| ユーザー名 |

manager |

| パスワード |

friend |

| ルーターAの基本設定 |

| 想定機種 |

AT-AR4050S |

| ホスト名 |

awplus-UTM-Router |

| WAN側物理インターフェース |

eth1 |

| WAN側(ppp0)IPアドレス |

接続時にISPから取得 |

| LAN側(vlan10)IPアドレス |

192.168.10.1/24 |

| LAN側(vlan100)IPアドレス |

192.168.100.1/24 |

| LAN側(vlan101)IPアドレス |

192.168.101.1/24 |

| UTM関連機能 |

ファイアウォール、IPレピュテーション、マルウェアプロテクション |

| AMFにおける役割 |

AMFメンバー |

| ルーターBの基本設定 |

| 機種 |

AT-AR4050S |

| LAN側(vlan10)IPアドレス |

192.168.10.2/24 |

| AMFにおける役割 |

AMFマスター |

| ルーターB上で動作するAMF Security miniアプリケーションインスタンスの設定 |

| ストレージ |

512MB |

| メモリー制限 |

768MB |

| CPUコアインデックス |

1 |

| DNSサーバー |

192.168.10.1 |

| インターフェースタイプ |

Shared |

| ホストインターフェース |

vlan10 |

| IPアドレス |

192.168.10.100/24 |

| ゲートウェイ |

192.168.10.1 |

| AMF Security miniの設定 |

| AMFマスターのIPアドレス |

192.168.10.2 |

| AMFマスターのユーザー名 |

manager |

| AMFマスターのパスワード |

friend |

| AMFマスターとの事前共有鍵 |

password |

| AMF Security miniに登録するデバイスの認証情報 |

| デバイス1 |

| デバイス ID |

デバイス1 |

| MACアドレス |

00:00:00:00:00:01 |

| VLANアサイン |

VLAN100 |

| デバイス2 |

| デバイス ID |

デバイス2 |

| MACアドレス |

00:00:00:00:00:02 |

| VLANアサイン |

VLAN101 |

| デバイス3 |

| デバイス ID |

デバイス3 |

| MACアドレス |

00:00:00:00:00:03 |

| VLANアサイン |

なし |

| スイッチの基本設定 |

| 想定機種 |

AT-x230-10GT |

| ホスト名 |

AMF-Member |

| vlan10 IPアドレス |

192.168.10.3/24 |

| ゲートウェイ |

192.168.10.1 |

| AMFにおける役割 |

AMFメンバー |

| AMFアクション |

パケット破棄 |

本設定例ではルーターA、ルーターB、スイッチのログインアカウント(ユーザー名 / パスワード)としてデフォルトの「manager / friend」を使用していますが、実運用環境では各装置にてAMF用に権限レベル15のユーザーアカウントを別途作成し、管理接続に使用するユーザーアカウントと分けることをおすすめします。

設定開始前に

自動設定の確認と削除

本設定例に掲載されているコマンドは、設定がまったく行われていない本製品の初期状態(スタートアップコンフィグなしで起動した状態)から入力することを前提としています。

そのため、通常は erase startup-config を実行し、スタートアップコンフィグが存在しない状態で起動してから、設定を始めてください。

ただし、本製品はスタートアップコンフィグなしで起動した場合でも、特定の条件を満たすと自動的な設定を行うことがあるため、その場合は設定例にしたがってコマンドを入力しても、コマンドがエラーになったり、全体として意図した動作にならない可能性があります。

これを避けるため、設定開始にあたっては次のいずれかの方法をとることをおすすめします。

- ネットワークケーブルを接続せずに起動する。

起動時に自動設定が実行されるための条件の一つに、特定インターフェースのリンクアップがあります。

ネットワークケーブルを接続しない状態で起動することにより、自動設定の適用を回避できます。

- 自動設定を手動で削除してから設定を行う。

前記の方法を採用できず自動設定が適用されてしまった場合は、「自動的な設定内容の削除」にしたがって、これらを手動で削除してから設定を開始してください。

自動設定が行われる条件などの詳細については、AMF応用編のAMFネットワーク未検出時の拡張動作をご参照ください。

システム時刻の設定

ログなどの記録日時を正確に保ち、各種機能を適切に動作させるため、システム時刻は正確にあわせて運用することをおすすめします。

ご使用の環境にあわせ、次のいずれかの方法でシステム時刻を設定してください。

ルーターAの設定

- LANポートにおいて初期状態で有効化されているスパニングツリープロトコル(RSTP)を無効化します。これにはspanning-tree enableコマンドをno形式で実行します。

スパニングツリープロトコルの詳細は「L2スイッチング」/「スパニングツリープロトコル」をご覧ください。

no spanning-tree rstp enable

- WANポートeth1上にPPPoEインターフェースppp0を作成します。これには、encapsulation pppコマンドを使います。

PPPの詳細は「PPP」/「一般設定」をご覧ください。

interface eth1

encapsulation ppp 0

- PPPインターフェースppp0に対し、PPPoE接続のための設定を行います。

・IPCPによるDNSサーバーアドレスの取得要求(ppp ipcp dns)

・LCP EchoによるPPP接続状態の確認(keepalive)

・IPCPによるIPアドレスの取得要求(ip address negotiated)

・ユーザー名(ppp username)

・パスワード(ppp password)

・MSS書き換え(ip tcp adjust-mss)

PPPの詳細は「PPP」/「一般設定」をご覧ください。

interface ppp0

ppp ipcp dns request

keepalive

ip address negotiated

ppp username user@isp

ppp password isppasswd

ip tcp adjust-mss pmtu

- VLANを作成します。

これには、vlan databaseコマンドとvlanコマンドを使います。

VLANの詳細は「L2スイッチング」/「バーチャルLAN」をご覧ください。

vlan database

vlan 10,100-101

- LAN側インターフェースvlan10にIPアドレスを設定します。これにはip addressコマンドを使います。

IPインターフェースの詳細は「IP」/「IPインターフェース」をご覧ください。

int vlan10

ip address 192.168.10.1/24

- vlan100にIPアドレスを設定します。

int vlan100

ip address 192.168.100.1/24

- vlan101にIPアドレスを設定します。

int vlan101

ip address 192.168.101.1/24

- AMFノード名(ホスト名)を設定します。これにはhostnameコマンドを使います。

※ 本製品のUTM機能とAMF Security miniの連携を行う場合は、本製品のホスト名を「awplus」から始まる名前にする必要があります。

hostname awplus-UTM-Router

- AMFで使用するネットワーク名を設定します(atmf network-name)。

AMFの詳細は、「アライドテレシスマネージメントフレームワーク(AMF)」の「概要」、「導入」、「運用」、「応用」各解説編やコマンド編をご覧ください。

atmf network-name AMF001

- Webサーバー機能を有効にします。これにはservice httpコマンドを使います。

service http

- AMFアプリケーションプロキシー機能を有効にします。これにはservice atmf-application-proxyコマンドを使います。

service atmf-application-proxy

- ファイアウォール、IPレピュテーション、マルウェアプロテクションのログを記録し、そのログメッセージをAMF Security mini(192.168.10.100)に送信する設定を行います。これにはlogコマンドを使います。

log host 192.168.10.100

log host 192.168.10.100 level informational facility local5

- スイッチと接続するLANポート1.0.1にAMFリンクの設定をします(switchport atmf-link)。

また、VLAN 10, 100, 101のタグ付きパケットを送受信するよう設定します。これには、switchport modeコマンドとswitchport trunk allowed vlanコマンドを使います。

VLANについては「L2スイッチング」/「バーチャルLAN」をご覧ください。

interface port1.0.1

switchport mode trunk

switchport trunk allowed vlan add 10,100-101

switchport atmf-link

- ルーターBと接続するLANポート1.0.2にAMFリンクの設定をします。

また、VLAN 10のタグ付きパケットを送受信するよう設定します。

interface port1.0.2

switchport mode trunk

switchport trunk allowed vlan add 10

switchport atmf-link

- LANポート1.0.3~1.0.8をそれぞれVLAN 10のタグなしポートに設定します。

これには、switchport access vlanコマンドを使います。

interface port1.0.3-1.0.8

switchport access vlan 10

- IPレピュテーション(IPアドレスブラックリスト)機能の設定を行います。

これには、ip-reputation、provider、category action、protectの各コマンドを使います。

IPレピュテーション(IPアドレスブラックリスト)の詳細は「UTM」/「IPレピュテーション」をご覧ください。

※ IPレピュテーション機能とAMF Security miniの連携を行うためには、連携可能なカテゴリーに対するアクションを「deny」に設定する必要があります。デフォルトの「alert」では連携しませんのでご注意ください。

ip-reputation

provider proofpoint

category CnC action deny

category Mobile_CnC action deny

category Bot action deny

category SpywareCnC action deny

category Mobile_Spyware_CnC action deny

category Drop action deny

protect

- マルウェアプロテクション(ストリーム型アンチウイルス)機能の設定を行います。

これには、malware-protection、provider kaspersky、protectの各コマンドを使います。

マルウェアプロテクション(ストリーム型アンチウイルス)の詳細は「UTM」/「マルウェアプロテクション(ストリーム型アンチウイルス)」をご覧ください。

malware-protection

provider kaspersky

protect

- ファイアウォールやNATのルール作成時に使うエンティティー(通信主体)を定義します。

エンティティー定義の詳細は「UTM」/「エンティティー定義」をご覧ください。

内部ネットワークを表すゾーン「private」を作成します。

これには、zone、network、ip subnetの各コマンドを使います。

zone private

network lan

ip subnet 192.168.10.0/24

ip subnet 192.168.100.0/24

ip subnet 192.168.101.0/24

- 外部ネットワークを表すゾーン「public」を作成します。

前記コマンドに加え、ここではhost、ip addressの各コマンドも使います。

zone public

network wan

ip subnet 0.0.0.0/0 interface ppp0

host ppp0

ip address dynamic interface ppp0

- 外部からの通信を遮断しつつ、内部からの通信は自由に行えるようにするファイアウォール機能の設定を行います。

これには、firewall、rule、protectの各コマンドを使います。

・rule 10 - 内部ネットワーク間の通信を許可します

・rule 20 - 内部ネットワークから外部への通信を許可します

・rule 30 - UTM各機能のデータベース更新や問い合わせ用に、本製品のWAN側インターフェースから外部へのDNS通信を許可します

・rule 40 - UTM各機能のデータベース更新用に、本製品のWAN側インターフェースから外部へのHTTPS通信を許可します

ファイアウォールの詳細は「UTM」/「ファイアウォール」をご覧ください。

firewall

rule 10 permit any from private.lan to private.lan

rule 20 permit any from private.lan to public

rule 30 permit dns from public.wan.ppp0 to public.wan

rule 40 permit https from public.wan.ppp0 to public.wan

protect

- LAN側ネットワークに接続されているすべてのコンピューターがダイナミックENAT機能を使用できるよう設定します。

これには、nat、rule、enableの各コマンドを使います。

NATの詳細は「UTM」/「NAT」をご覧ください。

nat

rule 10 masq any from private to public

enable

- DNSリレー機能を有効にします。これには、ip dns forwardingコマンドを使います。

DNSリレー機能の詳細は「IP付加機能」/「DNSリレー」をご覧ください。

ip dns forwarding

- デフォルト経路をPPPインターフェースppp0に向けます。これにはip routeコマンドを使います。

IP経路設定の詳細は「IP」/「経路制御」をご覧ください。

ip route 0.0.0.0/0 ppp0

- 以上で設定は完了です。

end

スイッチの設定

- 初期状態で有効化されているスパニングツリープロトコル(RSTP)を無効化します。

no spanning-tree rstp enable

- AMFノード名(ホスト名)を設定します。

hostname AMF-Member

- AMFで使用するネットワーク名を設定します。

atmf network-name AMF001

- AMFアプリケーションプロキシー機能を有効にします。

※AMF Security miniの「スイッチ」/「接続中 AMF メンバー 一覧」画面で表示される「IPv4 アドレス」にインターフェースのプライマリーIPv4アドレスを表示させる場合はインターフェースを設定後にapplication-proxy whitelist advertised-addressコマンドで設定を行ってください。

service atmf-application-proxy

- VLANを作成します。

vlan database

vlan 10,100,101

- vlan10にIPアドレスを設定します。

interface vlan10

ip address 192.168.10.3/24

- ルーターAと接続するポート1.0.1にAMFリンクの設定をします。

また、VLAN 10、100、101のタグ付きパケットも送受信するよう設定します。

interface port1.0.1

switchport mode trunk

switchport trunk allowed vlan add 10,100-101

switchport atmf-link

- デバイスを接続するポート1.0.2~1.0.8をそれぞれvlan10のタグなしポートに設定します。

※AMF Security miniにネットワーク(VLAN)が登録されていない(VLANの割り当てをしない)デバイスからの通信はこのVLANを使用します。

interface port1.0.2-1.0.8

switchport access vlan 10

- デバイスを接続するポートでAMFアプリケーションプロキシーホワイトリスト機能を有効にします。

※対象ポートにおいて、認証失敗後の認証抑止期間(quietPeriod)のデフォルト設定は60秒のため、認証抑止期間を短くする場合にはauth timeout quiet-periodコマンドで設定を行ってください。

application-proxy whitelist enable

- デバイスを接続するポートでAMFアプリケーションプロキシーホワイトリスト機能のセッションタイムアウトを有効にします。

セッションタイムアウトを有効にすると、認証してからAMF Security miniの「AMF」/「AMF Application Proxy 設定」ページで設定した時間の経過後、認証情報が削除されます。

セッションタイムアウトの設定が0秒の場合は時間経過で認証情報の削除は行われません。

※スケジュール認証を行う場合は本設定を有効にしてください。

auth session-timeout

- デバイスを接続するポートで認証の動作モードをMulti-Supplicantモードに変更します。

※動作モードを変更しない(Single-Hostモード)の場合、最初に認証したデバイスからの通信のみを許可します。

auth host-mode multi-supplicant

- デバイスを接続するポートでダイナミックVLANを有効にします。

※ダイナミックVLANが無効の場合、AMF Security miniでネットワーク(VLAN)を登録(VLANの割り当てをするよう設定)していても、インターフェースに設定されたVLANを通信に使用します。

※デバイスが他のポートへ移動する可能性がある場合は、デバイスの移動にかかわるすべてのポートでイングレスフィルタリングを無効にしてください(switchport modeコマンドのingress-filterパラメーターでdisableを指定)。

イングレスフィルタリングが有効だと、移動前のポートにデバイスの情報が残るため、移動先のポートで認証を受けられません。

イングレスフィルタリングの無効化は、application-proxy whitelist enableコマンドが無効(no application-proxy whitelist enable)の状態で行ってください。なお、すでに認証関連の設定を行っている場合は削除されるため再度設定を行ってください。

auth dynamic-vlan-creation type multi

- AMFアプリケーションプロキシー機能でデバイスを遮断する際のアクションをパケット破棄に設定します。

application-proxy threat-protection drop

- デフォルト経路を設定します。

ip route 0.0.0.0/0 192.168.10.1

- 以上で設定は完了です。

end

ルーターBの設定

ルーターBの設定は、CLIから行う部分 と GUIから行う部分 があります。

また、GUIから行う部分はさらに、ルーターB自身のWeb GUIから行う部分 と AMF Security miniの管理画面から行う部分に分かれます。

CLIからの設定

ルーターBでは、最初にCLIから基本的な設定を行います。

- LANポートにおいて初期状態で有効化されているスパニングツリープロトコル(RSTP)を無効化します。これにはspanning-tree enableコマンドをno形式で実行します。

スパニングツリープロトコルの詳細は「L2スイッチング」/「スパニングツリープロトコル」をご覧ください。

no spanning-tree rstp enable

- VLANを作成します。

これには、vlan databaseコマンドとvlanコマンドを使います。

VLANの詳細は「L2スイッチング」/「バーチャルLAN」をご覧ください。

vlan database

vlan 10

- LAN側インターフェースvlan10にIPアドレスを設定します。これにはip addressコマンドを使います。

IPインターフェースの詳細は「IP」/「IPインターフェース」をご覧ください。

int vlan10

ip address 192.168.10.2/24

- AMFノード名(ホスト名)を設定します。これにはhostnameコマンドを使います。

hostname AMF-Security-mini

- AMFで使用するネットワーク名を設定します(atmf network-name)。

AMFの詳細は、「アライドテレシスマネージメントフレームワーク(AMF)」の「概要」、「導入」、「運用」、「応用」各解説編やコマンド編をご覧ください。

atmf network-name AMF001

- AMFマスター機能を有効にします。これにはatmf masterコマンドを使います。

atmf master

- Webサーバー機能を有効にします。これにはservice httpコマンドを使います。

service http

- AMF Security miniとのGUI連携機能を有効にします。これにはatmf topology-gui enableコマンドを使います。

atmf topology-gui enable

- AMFアプリケーションプロキシー機能を有効にします。これにはservice atmf-application-proxyコマンドを使います。

service atmf-application-proxy

- AMFアプリケーションプロキシーホワイトリスト機能で連携するAMF Security miniのIPアドレスと事前共有鍵を設定します。

application-proxy whitelist server 192.168.10.100 key password

- ルーターAと接続するLANポート1.0.1にAMFリンクの設定をします。

また、VLAN 10のタグ付きパケットを送受信するよう設定します。

VLANについては「L2スイッチング」/「バーチャルLAN」をご覧ください。

interface port1.0.1

switchport mode trunk

switchport trunk allowed vlan add 10

switchport atmf-link

- LANポート1.0.2~1.0.8をそれぞれVLAN 10のタグなしポートに設定します。

これには、switchport access vlanコマンドを使います。

interface port1.0.2-1.0.8

switchport access vlan 10

- デフォルト経路を設定します。これにはip routeコマンドを使います。

IP経路設定の詳細は「IP」/「経路制御」をご覧ください。

ip route 0.0.0.0/0 192.168.10.1

- 以上で設定は完了です。

end

GUIからの設定

CLIからの基本設定が完了したら、GUIからの設定に進みます。

ルーターBにおいて、GUIからの設定は次の2段階に分けて行います。

- ルーター自身のWeb GUIからAMF Security miniアプリケーションインスタンスの初期設定を行う

これにより、独立したインスタンスとしてAMF Security miniアプリケーションが起動し、ログイン・設定が可能な状態になります。

- AMF Security miniのWeb管理画面にログインしてデバイスの登録等を行う

AMF Security miniはルーターB上で動作しますが、ルーターBからは論理的に独立したインスタンスとして実行されるため、ルーターBとは異なるIPアドレスを持ち、Web管理画面も完全に別のものです。

AMF Security miniアプリケーションインスタンスの初期設定

AMF Security miniアプリケーションを使用するためには、最初にルーター自身のWeb GUIから同アプリケーションの初期設定を行う必要があります。

Web GUIを初めて使用する場合は、「Web GUI」/「準備」の「Web GUIを使用するための準備」を参照してGUIファイルをルーターBインストールしてください。

また、GUIファイルと同様にAMF Security miniのアプリケーションイメージもルーターBにインストールします。

GUIファイル、およびAMF Security miniのアプリケーションイメージは弊社ホームページからダウンロードしてください。

Web GUIの使用準備ができたら、以下の手順にしたがってAMF Security miniアプリケーションインスタンスの初期設定を行います。

アプリケーションインスタンスの設定に関する詳細は「Web GUI」/「Vista Manager mini - AMF Security mini」をご参照ください。

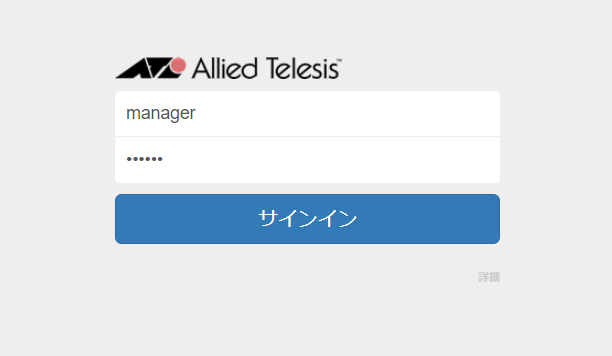

- Webブラウザーを起動し、Web GUIアクセス用のIPアドレスに対応する https: URL を入力してください。

ここではルーターBの 192.168.10.2 を指定し、ログインします。

Web GUIへのログインに関する詳細は「Web GUI」/「準備」をご参照ください。

https://192.168.10.2

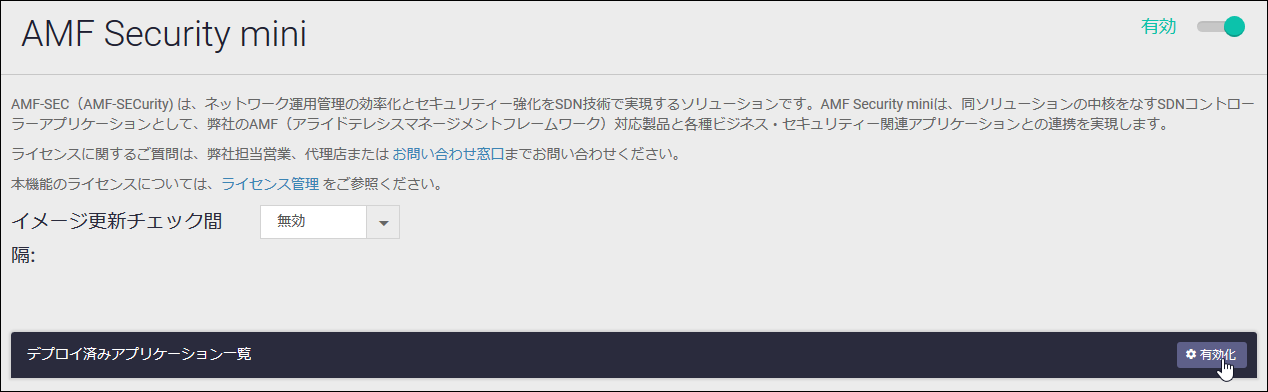

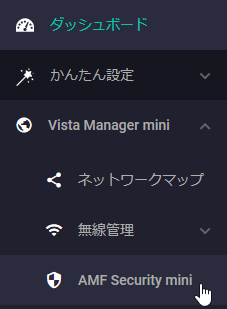

- メニュー欄のVista Manager miniからAMF Security miniを開きます。

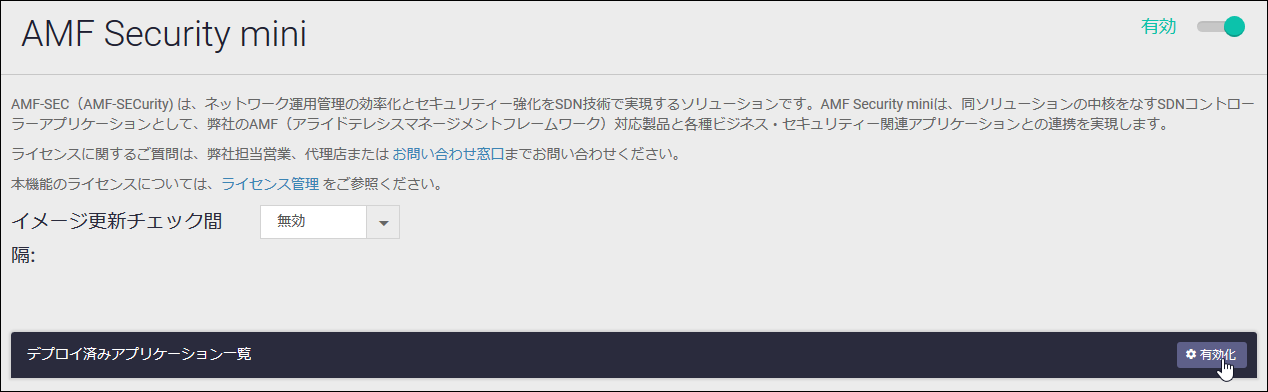

- 画面右上のスイッチをクリックして、AMF Security miniアプリケーションの実行環境を有効にします。

- 「デプロイ済みアプリケーション一覧」の右端にある「有効化」ボタンをクリックします

- 「アプリケーション設定」ダイアログで以下の情報を変更あるいは選択/入力し「適用」ボタンをクリックします。

- イメージバージョン: 本製品のフラッシュメモリーに転送したイメージを選択

- ストレージサイズ (MB): 512を入力

- 詳細設定

- メモリー制限 (MB): 768に変更

- CPUコア制限 (コアインデックス): 1を入力

- ネットワーク

- 「ネットワーク追加」をクリックし、下記のとおり選択、入力

- ホストインターフェース: vlan10を選択

- IPv4アドレス: 192.168.10.100/24を入力

- ゲートウェイアドレス: 192.168.10.1を入力

- 「DNSサーバー追加」をクリックし、下記のとおり入力

- DNSサーバー: 「192.168.10.1」を入力

他の項目はデフォルトのまま変更しないでください。

- インスタンスの作成が行われインスタンスが実行中の状態になります。

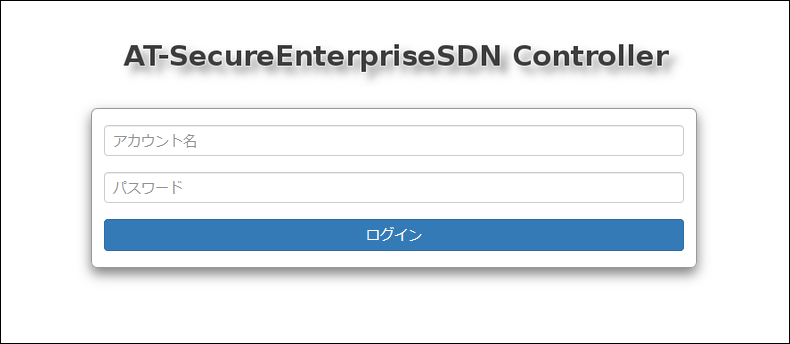

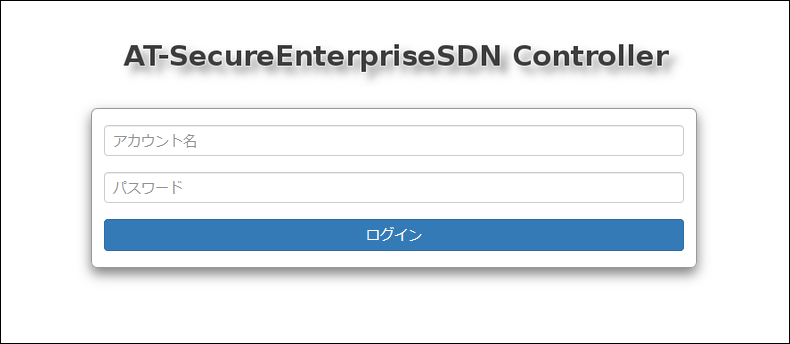

7.「開く」ボタンをクリックすると、AMF Security miniのログイン画面が開きます。

AMF Security miniの設定

AMF Security miniのアプリケーションインスタンスが起動したら、同アプリケーションのWeb管理画面にログインしてデバイス登録などの設定を行います。

なお、設定内容の詳細についてはAMF Security miniのリファレンスマニュアルをご参照ください。

- ログイン画面で「アカウント名」と「パスワード」を入力し、「OK」をクリックしてください。入力したパスワードは、「●」で表示されます。

初期設定の「アカウント名」は「manager」、「パスワード」は「friend」です。

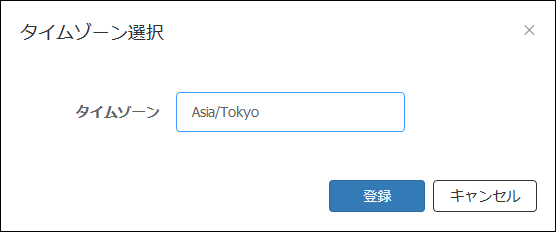

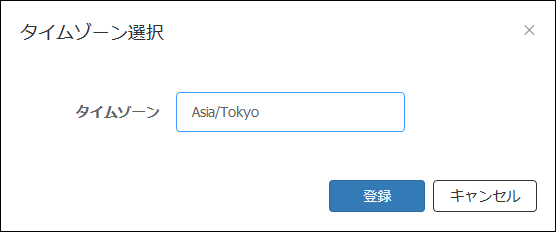

- タイムゾーンを設定します。

「システム設定」/「時刻設定」画面を開き、タイムゾーン欄の「編集」ボタンをクリックして「タイムゾーン選択」ダイアログを開きます。

同ダイアログでは、「タイムゾーン」ドロップダウンリストから「Asia/Tokyo」を選択して「登録」ボタンをクリックしてください。

本設定を行うと設定を反映させるためにログアウトしますので、再度ログインしてください。

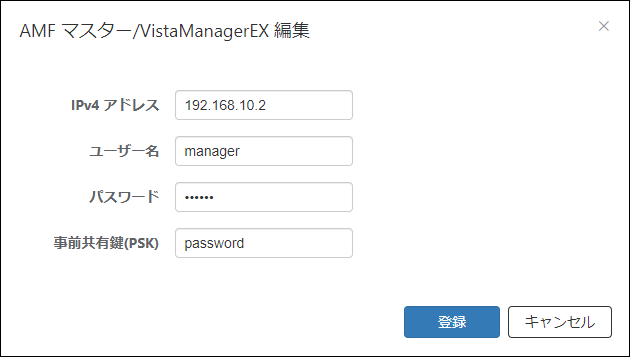

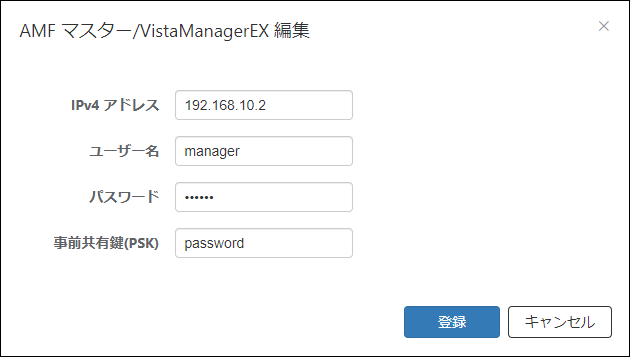

- AMFマスターを登録します。

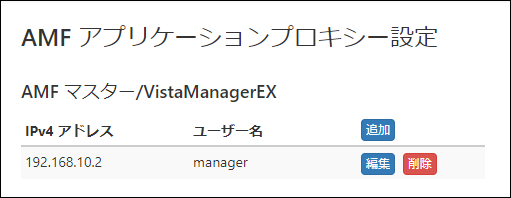

「AMF」/「AMF アプリケーションプロキシー 設定」画面を開き、「AMF マスター/VistaManagerEX」欄の「追加」ボタンをクリックして「AMF マスター/VistaManagerEX 編集」ダイアログを開きます。

同ダイアログでは、AMFマスターのIPアドレス、ユーザー名、パスワード、事前共有鍵を下記のとおり入力して「登録」ボタンをクリックしてください。

- IPv4 アドレス:192.168.10.2

- ユーザー名:manager

- パスワード:friend

- 事前共有鍵(PSK):password

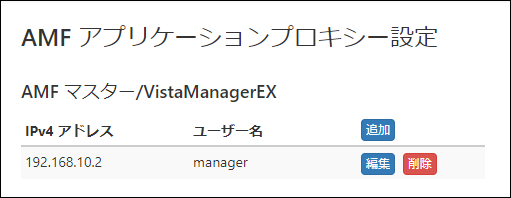

登録したAMFマスターは「AMF」/「AMF アプリケーションプロキシー 設定」画面で確認できます。

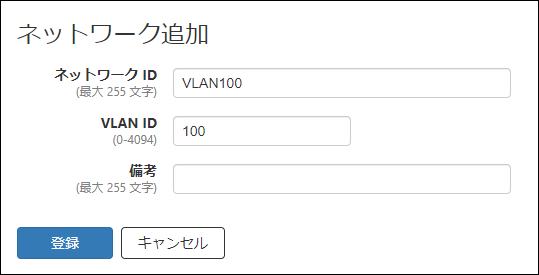

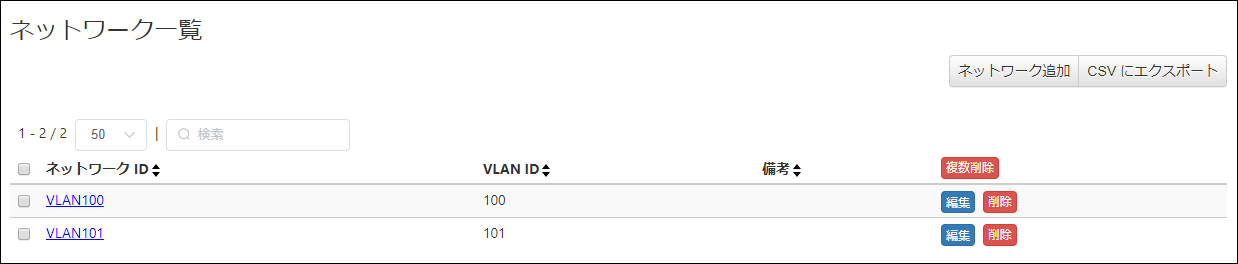

- デバイスにアサインするネットワーク(VLAN)を登録します。

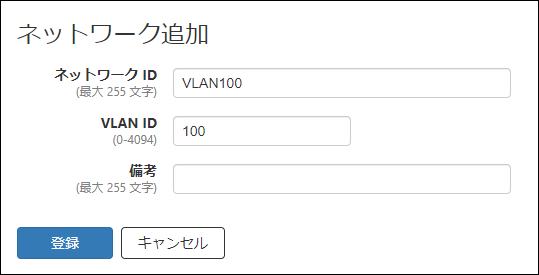

「ポリシー設定」/「ネットワーク一覧」画面を開き、「ネットワーク追加」ボタンをクリックして「ネットワーク追加」画面を開きます。

VLAN100を登録するため、ネットワーク ID、VLAN IDを下記のとおり入力して「登録」ボタンをクリックしてください。

- ネットワーク ID:VLAN100

- VLAN ID:100

同様にしてVLAN101も登録します。

- ネットワーク ID:VLAN101

- VLAN ID:101

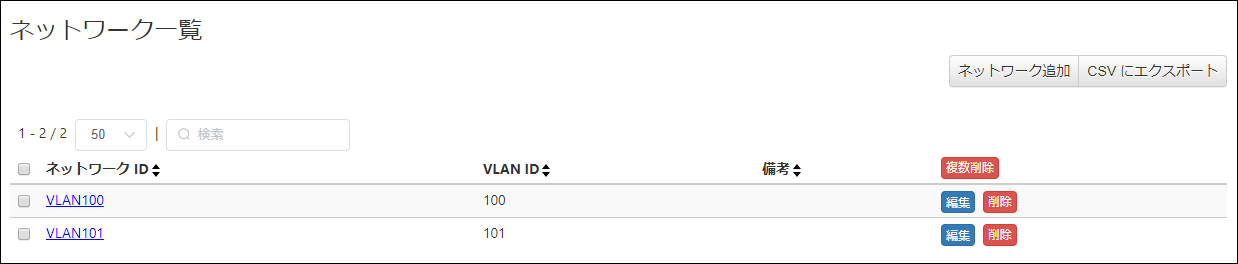

登録したネットワークは「ポリシー設定」/「ネットワーク一覧」画面で確認できます。

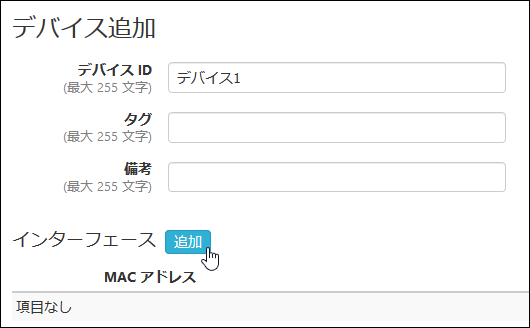

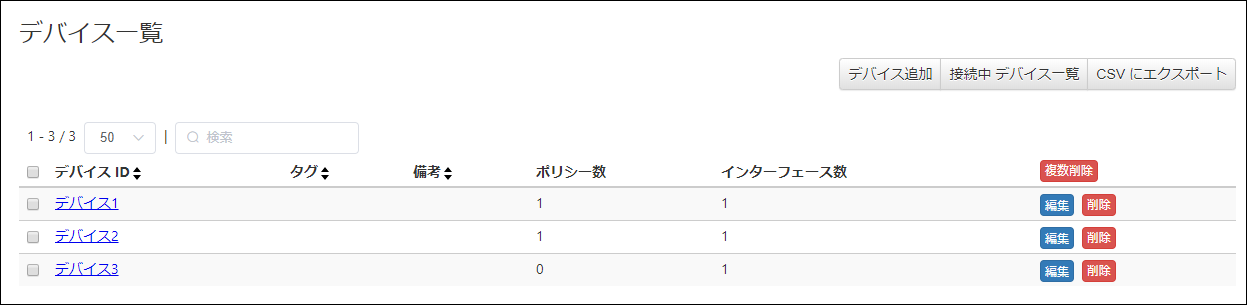

- デバイスを登録します。

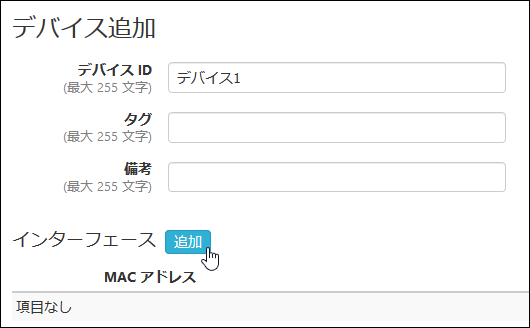

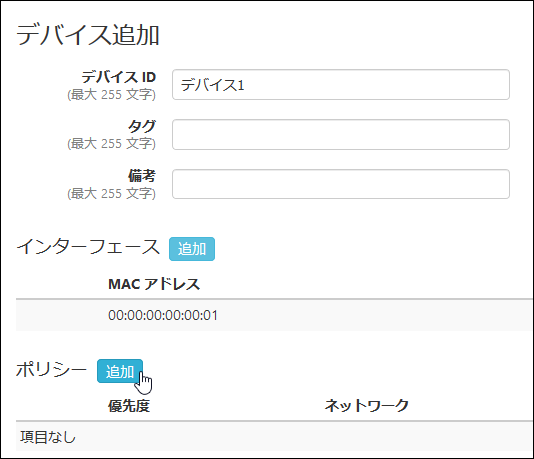

「デバイス」/「デバイス一覧」画面を開き、「デバイス追加」ボタンをクリックして「デバイス追加」画面を開きます。

最初に登録するのは次の「デバイス1」です。

- デバイス ID: デバイス1

- インターフェース:

MACアドレス: 00:00:00:00:00:01

- ポリシー:

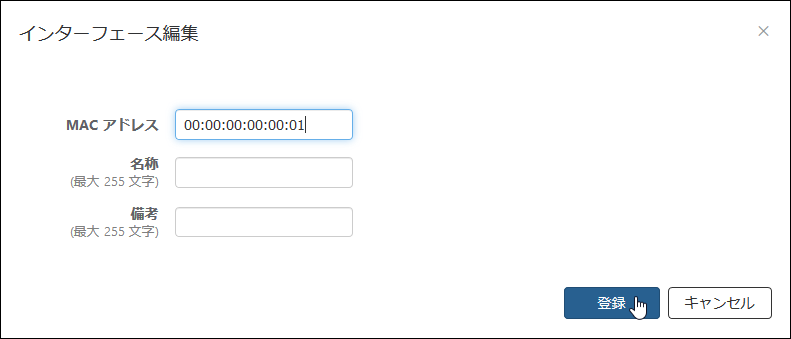

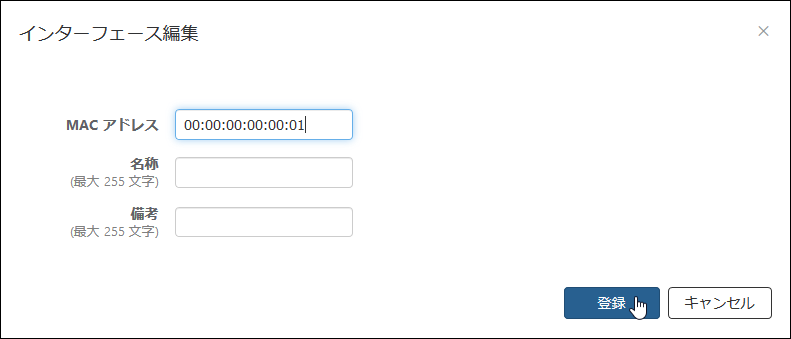

デバイス IDを入力したらインターフェース欄の「追加」ボタンをクリックして、「インターフェース編集」ダイアログを開きます。

同ダイアログではデバイスのMACアドレスを入力し、「登録」ボタンをクリックしてください。

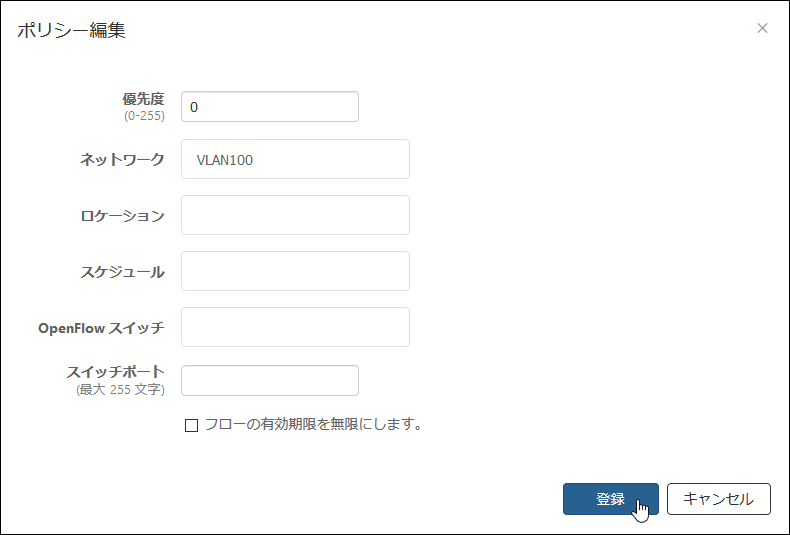

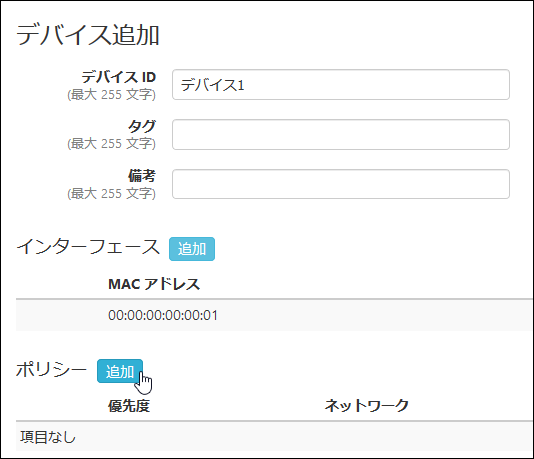

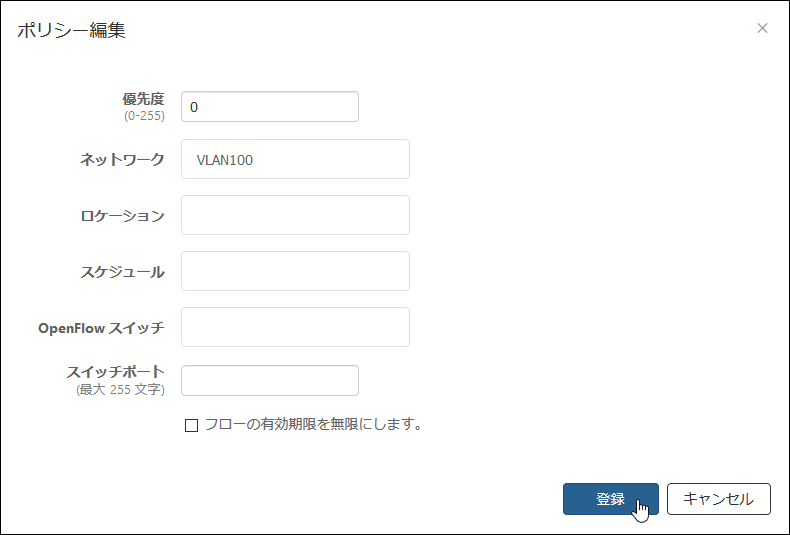

次に同デバイスにアサインするネットワークを指定するため、ポリシー欄の「追加」ボタンをクリックして「ポリシー編集」ダイアログを開きます。

同ダイアログでは、ドロップダウンリストからアサインするネットワークを選択し、優先度を入力して「登録」ボタンをクリックします。

デバイス IDの入力と、インターフェース、ポリシーの追加が完了したら「登録」ボタンをクリックしてデバイスを追加してください。

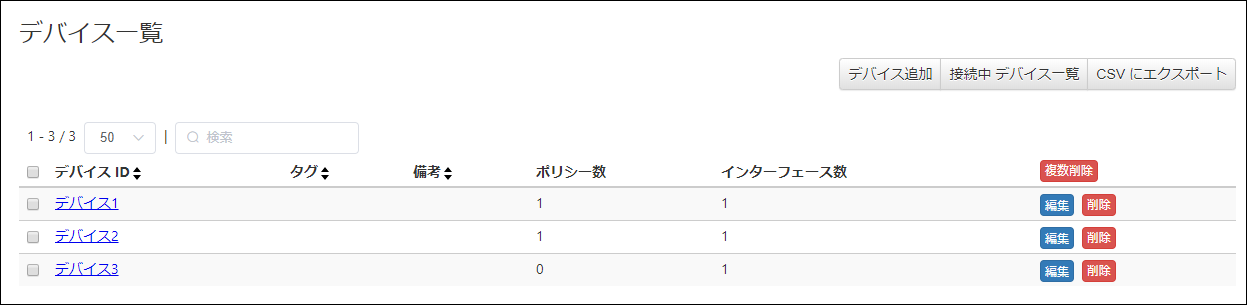

同様にしてデバイス2とデバイス3も登録します。

- デバイス ID: デバイス2

- インターフェース:

MACアドレス: 00:00:00:00:00:02

- ポリシー:

- デバイス ID: デバイス3

- インターフェース:

MACアドレス: 00:00:00:00:00:03

- ポリシー:なし

ここではデバイス3にポリシー(割り当てをするネットワーク)を設定していません。このデバイスが認証されたときは、接続先スイッチポートに設定されているVLANの所属になります。

登録したデバイスは「ポリシー設定」/「デバイス一覧」画面で確認できます。

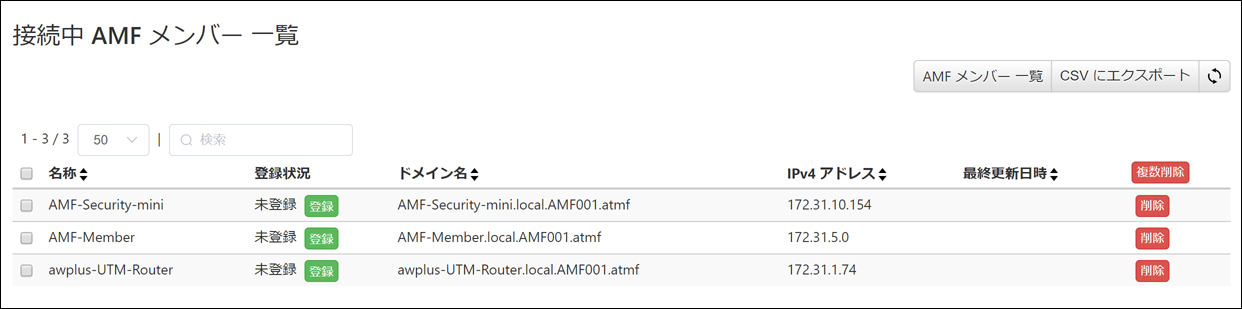

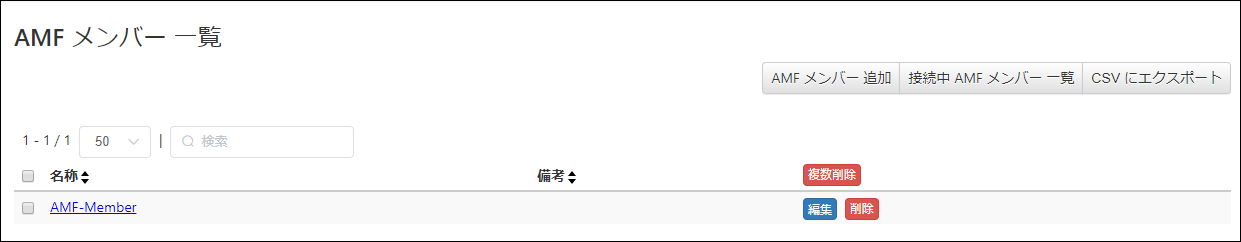

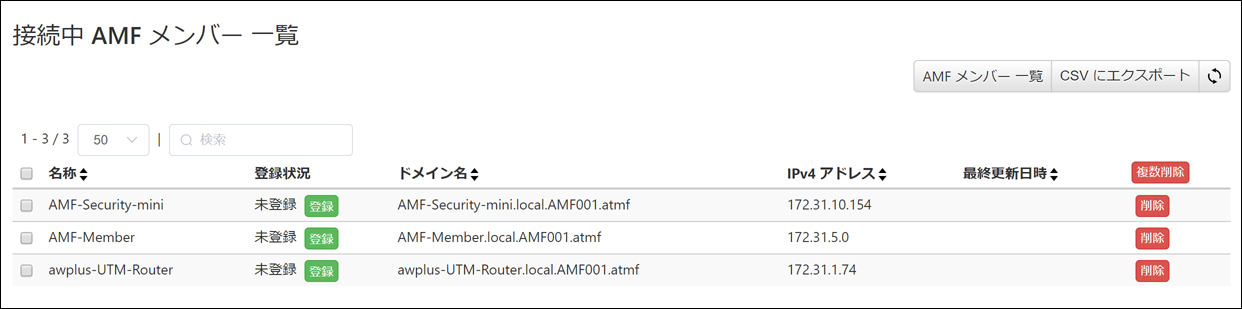

- スイッチ(ホスト名「AMF-Member」)をAMFメンバーとして登録します。

AMF Security mini・AMFマスター間の通信が確認ができると、「スイッチ」/「接続中 AMF メンバー 一覧」画面に現在接続されているAMFノードが表示されます。

ロケーション認証を行わない場合は、AMFメンバーの登録は必須ではありません。

名称が「AMF-Member」になっている行の「登録状況」欄の「登録」ボタンをクリックして「AMF メンバー 追加」画面を開きます。

変更する事項がなければ、そのまま「登録」ボタンをクリックしてください。

AMFメンバーの管理はAMFメンバーのホスト名で行うため、名称はAMFメンバーのホスト名と同一にしてください。

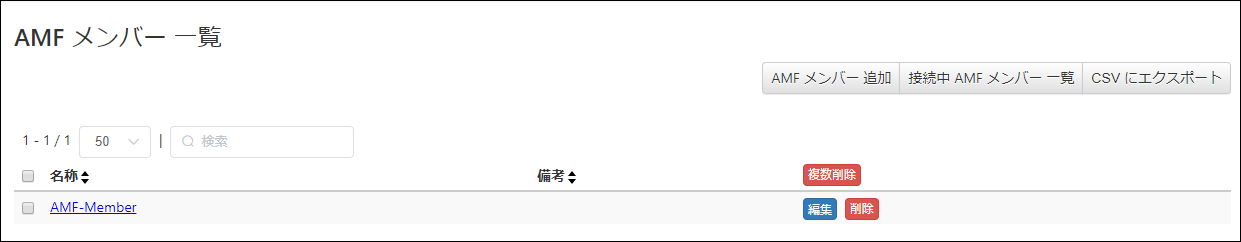

追加したAMFメンバーは「スイッチ」/「AMF メンバー 一覧」画面で確認できます。

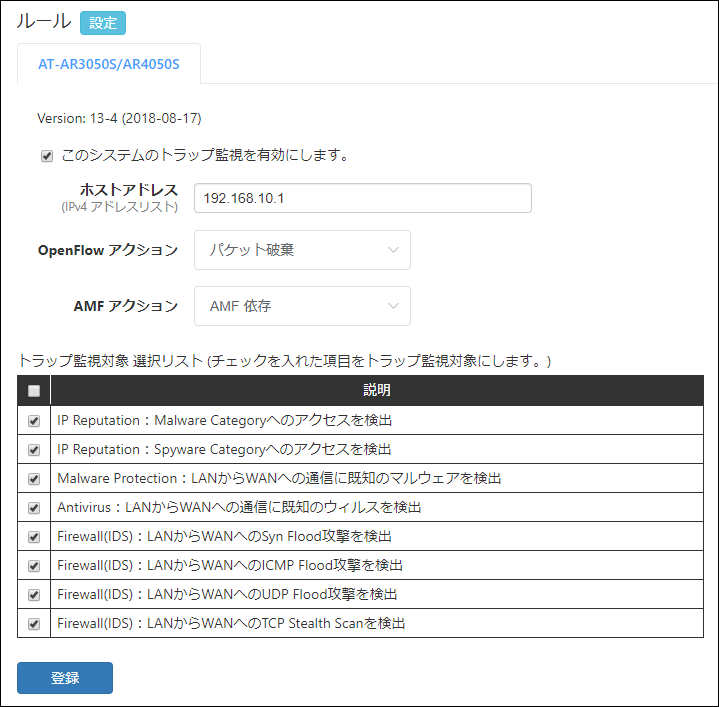

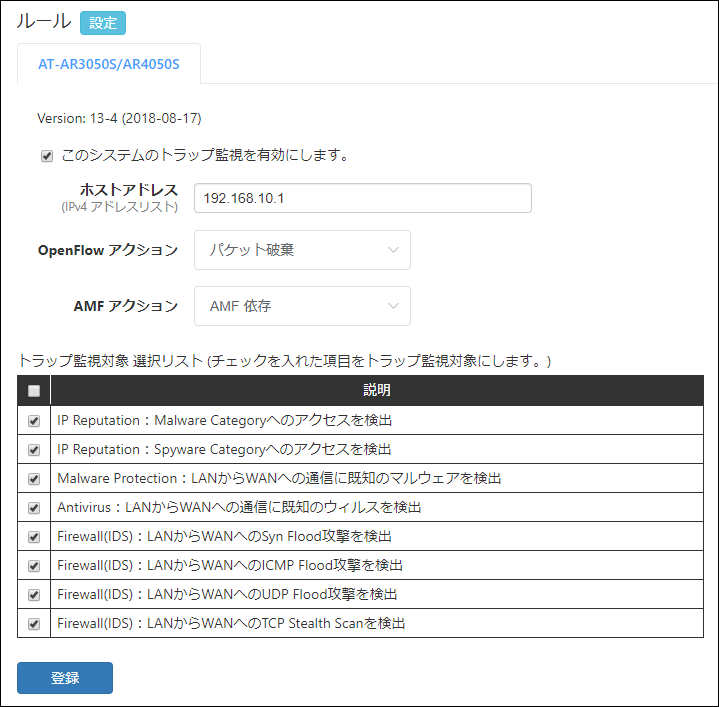

- ルーターAのUTM機能から送られてきた脅威情報のログにもとづいて自動的な対応動作を行うよう、トラップ監視設定を行います。

「システム設定」/「トラップ監視設定」画面を開き、「ルール」を下記のとおり設定して「登録」ボタンをクリックしてください。

- 「このシステムのトラップ監視を有効にします。」のチェックボックスにチェックを入れる

- 「ホストアドレス」にルーターAのIPアドレス(192.168.10.1)を入力(設定されたIPアドレスからの通知のみを受信)

- 「AMF アクション」は「AMF 依存」を選択(スイッチ側で設定したアクションが適用される)

- 「トラップ監視対象 選択リスト」はすべてのチェックボックスにチェックを入れる

- 以上でAMF Security miniの設定は完了です。

これで、AMFメンバー(スイッチ)に接続されたデバイスに対し、AMF Security miniは登録されたデバイス情報をもとに認証を行うようになります。

認証の結果は「デバイス」/「接続中 デバイス一覧」画面で確認できます。

次図において、MACアドレス「00:00:00:00:00:04」のデバイスはAMF Security miniに登録されていないため「認証失敗」となっています。

設定の保存

■ 設定が完了したら、現在の設定内容を起動時コンフィグとして保存してください。これには、copyコマンドを「copy running-config startup-config」の書式で実行します。

awplus# copy running-config startup-config ↓

Building configuration...

[OK]

また、write fileコマンド、write memoryコマンドでも同じことができます。

awplus# write memory ↓

Building configuration...

[OK]

その他、設定保存の詳細については「運用・管理」/「コンフィグレーション」をご覧ください。

ルーターAのコンフィグ

!

no spanning-tree rstp enable

!

interface eth1

encapsulation ppp 0

!

interface ppp0

ppp ipcp dns request

keepalive

ip address negotiated

ppp username user@isp

ppp password isppasswd

ip tcp adjust-mss pmtu

!

vlan database

vlan 10,100-101

!

int vlan10

ip address 192.168.10.1/24

!

int vlan100

ip address 192.168.100.1/24

!

int vlan101

ip address 192.168.101.1/24

!

hostname awplus-UTM-Router

!

atmf network-name AMF001

!

service http

!

service atmf-application-proxy

!

log host 192.168.10.100

log host 192.168.10.100 level informational facility local5

!

interface port1.0.1

switchport mode trunk

switchport trunk allowed vlan add 10,100-101

switchport atmf-link

!

interface port1.0.2

switchport mode trunk

switchport trunk allowed vlan add 10

switchport atmf-link

!

interface port1.0.3-1.0.8

switchport access vlan 10

!

ip-reputation

provider proofpoint

category CnC action deny

category Mobile_CnC action deny

category Bot action deny

category SpywareCnC action deny

category Mobile_Spyware_CnC action deny

category Drop action deny

protect

!

malware-protection

provider kaspersky

protect

!

zone private

network lan

ip subnet 192.168.10.0/24

ip subnet 192.168.100.0/24

ip subnet 192.168.101.0/24

!

zone public

network wan

ip subnet 0.0.0.0/0 interface ppp0

host ppp0

ip address dynamic interface ppp0

!

firewall

rule 10 permit any from private.lan to private.lan

rule 20 permit any from private.lan to public

rule 30 permit dns from public.wan.ppp0 to public.wan

rule 40 permit https from public.wan.ppp0 to public.wan

protect

!

nat

rule 10 masq any from private to public

enable

!

ip dns forwarding

!

ip route 0.0.0.0/0 ppp0

!

end

スイッチのコンフィグ

!

no spanning-tree rstp enable

!

hostname AMF-Member

!

atmf network-name AMF001

!

service atmf-application-proxy

!

vlan database

vlan 10,100,101

!

interface vlan10

ip address 192.168.10.3/24

!

interface port1.0.1

switchport mode trunk

switchport trunk allowed vlan add 10,100-101

switchport atmf-link

!

interface port1.0.2-1.0.8

switchport access vlan 10

!

application-proxy whitelist enable

!

auth session-timeout

!

auth host-mode multi-supplicant

!

auth dynamic-vlan-creation type multi

!

application-proxy threat-protection drop

!

ip route 0.0.0.0/0 192.168.10.1

!

end

ルーターBのコンフィグ

以下の設定以外にWeb GUIからAMF Security miniアプリケーションインスタンスの設定が必要です。また、AMF Security miniアプリケーションのWeb管理画面からも別途デバイス登録等の設定が必要です。

!

no spanning-tree rstp enable

!

vlan database

vlan 10

!

int vlan10

ip address 192.168.10.2/24

!

hostname AMF-Security-mini

!

atmf network-name AMF001

!

atmf master

!

service http

!

atmf topology-gui enable

!

service atmf-application-proxy

!

application-proxy whitelist server 192.168.10.100 key password

!

interface port1.0.1

switchport mode trunk

switchport trunk allowed vlan add 10

switchport atmf-link

!

interface port1.0.2-1.0.8

switchport access vlan 10

!

ip route 0.0.0.0/0 192.168.10.1

!

end

(C) 2015 - 2021 アライドテレシスホールディングス株式会社

PN: 613-002107 Rev.AN