[index] AT-AR4000S-Cloud リファレンスマニュアル 5.5.4

Noteブリッジングパケットは初期設定では本機能の適用対象外ですが、ソフトウェアブリッジに l3-filtering enableを設定している場合は、該当ソフトウェアブリッジでブリッジされるL3トラフィックに対して本機能が適用されるようになります。

NoteAMFとファイアウォールを併用する場合、AMF仮想リンクを使用している環境では、仮想リンクのパケットを許可する必要があります(AMF応用編を参照)。

Note本製品のファイアウォールは厳密なセッション管理を行っているため、許可ルールに該当するトラフィックであっても、セッション情報が存在しないパケット(*)は転送せずに破棄します。(* TCP SYNパケットを受信していない状態でのTCP ACKパケットやTCP SYN/ACKパケット、ICMP Requestパケットを受信していない状態でのICMP Replyパケット等がこれに該当します)

awplus(config)# firewall ↓

awplus(config-firewall)# rule permit any from private to public ↓この例において、

NoteAT-AR4000S-Cloud のファイアウォールルールで自発パケットを制御する場合、ip subnet / ipv6 subnetコマンドで interface パラメーターを指定したエンティティー定義を使用しないでください。

たとえば、以下の設定において、弊社のAT-ARハードウェアルーター製品(AT-AR4050Sなど)では、「192.168.10.0/24」ネットワークに所属する端末(自インターフェース含む)間の通信を許可していましたが、AT-AR4000S-Cloudでは、自インターフェースから出力するパケットが許可対象に含まれません。

! zone ipv4-internal network lan ip subnet 192.168.10.0/24 interface eth1 ! firewall rule 10 permit any from ipv4-internal.lan to ipv4-internal.lan

そのため、同様の振る舞いをさせる場合、エンティティー定義を以下のように設定する必要があります。

! zone ipv4-internal network lan ip subnet 192.168.10.0/24

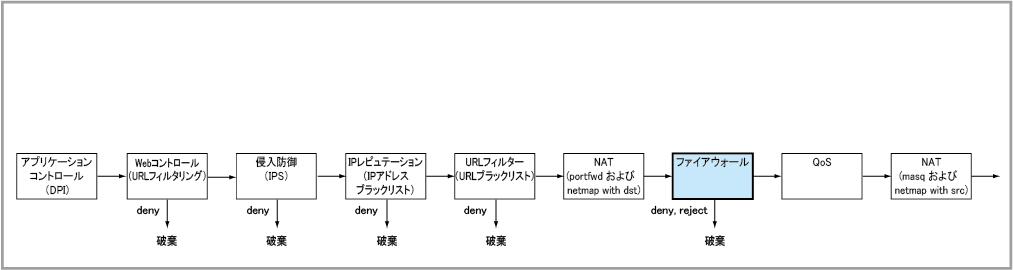

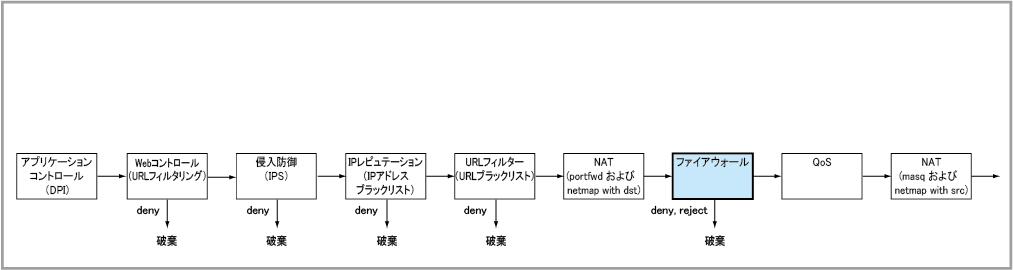

Noteアプリケーションコントロール(DPI)機能では、各アプリケーション固有の通信パターンを検出するために一定量のパケットを受信してそのデータ部分を検査する必要がありますが、ファイアウォールはその仕様として初期設定ですべてのパケットを破棄するため、ファイアウォールとアプリケーションコントロール(DPI)を併用する場合は注意が必要です。詳しくは「UTM」/「アプリケーションコントロール(DPI)」をご覧ください。

awplus(config-firewall)# rule permit mydb from private to private.wired.dbserver ↓ファイアウォールの適用対象はルーティングトラフィックであるため、ゾーン「private」に属するサブネットが1つだけのときはこのルールは不要ですが、ゾーン内に複数のサブネットが存在するときは同一ゾーン内であっても、サブネットをまたぐ通信に対しては明示的な許可ルールが必要な点にご注意ください。

awplus(config-firewall)# rule permit any from private to private ↓

awplus(config-firewall)# rule permit ssh from private.wired.adminpc to dmz.servernet ↓

awplus(config-firewall)# rule permit http from public to dmz.servernet.web log ↓

awplus(config-firewall)# rule permit isakmp from public.internet.vpngw to public.internet.myself ↓ awplus(config-firewall)# rule permit esp from public.internet.vpngw to public.internet.myself ↓

awplus(config-firewall)# protect ↓

Noteすでに確立済みのセッションはセッションテーブルに登録された情報を元にパケットを転送します。

awplus(config-firewall)# rule permit any from private to private ↓ または awplus(config-firewall)# rule permit any from private.lan to private.lan ↓(ゾーン「private」やネットワーク「private.lan」がLAN側ネットワークを定義していると仮定)

Note本設定が行われていれば、該当IPパケットに対するファイアウォールセッションが登録されていない場合でも本製品はICMPエラーメッセージを送信することができます。

awplus(config-firewall)# rule permit any from private.lan.myself to private.lan ↓(ネットワーク「private.lan」がLAN側ネットワークを、ホスト「private.lan.myself」が本製品のLAN側IPアドレスを定義していると仮定)

awplus(config)# application icmp ↓ awplus(config-application)# protocol icmp ↓ awplus(config-application)# exit ↓ awplus(config)# firewall ↓ awplus(config-firewall)# rule permit icmp from private.lan.myself to private.lan ↓ここではカスタムアプリケーション「icmp」でICMPメッセージ全般を定義しており、ホスト「private.lan.myself」が本製品のLAN側IPアドレスを、ネットワーク「private.lan」がLAN側ネットワークを定義していると仮定しています。

Note送信元をホストエンティティー(本製品のアドレス)に限定したファイアウォールルールにおいて、ICMPエラーメッセージの送信を許可する場合は、同メッセージに該当するアプリケーションを明示的に指定してください。前記ルールBのようにアプリケーションとして「any」を指定したルールでは、セッション未登録のIPパケットに対してICMPエラーメッセージを送信できませんのでご注意ください。

NoteIPスプーフィング検出はファイアウォール機能が無効でも動作します。

Note検出後のパケットはすべて破棄されます。この動作を変更することはできません。

Note本機能は、no-state-enforcementパラメーターを含むファイアウォールルール(rule)にマッチする通信は監視しません。

Note本機能はTCPとUDPのみを監視しており、他のプロトコルは監視しません。また、本機能有効時は1秒間あたりのTCP/UDPセッション登録数に制限がかかります(TCP、UDPそれぞれ50セッション/秒)。

Note本機能は、no-state-enforcementパラメーターを含むファイアウォールルール(rule)にマッチする通信は監視しません。

awplus(config-firewall)# connection-limit from public.wan.hostA with limit 20 ↓

awplus(config-firewall)# connection-limit from public.netA with limit 10 ↓

awplus# show firewall ↓ Firewall protection is enabled Active connections: 21

awplus# show firewall connections ↓ tcp ESTABLISHED src=192.168.1.2 dst=172.16.1.2 sport=58616 dport=23 packets=16 bytes=867 src=172.16.1.2 dst=172.16.1.1 sport=23 dport=58616 packets=11 bytes=636 [ASSURED] icmpv6 src=2001:db8::2 dst=2001:db8::1 type=128 code=0 id=1416 packets=34 bytes=3536 src=2001:db8::1 dst=2001:db8::2 type=129 code=0 id=1416 packets=34 bytes=3536 tcp TIME_WAIT src=2001:db8:1::2 dst=2001:db8:2::2 sport=42532 dport=80 packets=7 bytes=597 src=2001:db8:2::2 dst=2001:db8:1::2 sport=80 dport=42532 packets=5 bytes=651 [ASSURED] tcp TIME_WAIT src=2001:db8:1::2 dst=2001:db8:2::2 sport=48740 dport=80 packets=5 bytes=564 src=2001:db8:2::2 dst=2001:db8:1::2 sport=80 dport=48740 packets=5 bytes=594 [ASSURED]

awplus# clear firewall connections ↓

Note本コマンドを実行すると、ファイアウォール経由のTCP通信が切断されるため注意してください。UDPやICMPの通信は継続されます。

awplus# show firewall rule ↓ [* = Rule is not valid - see "show firewall rule config-check"] ID Action App From To Hits -------------------------------------------------------------------------------- 10 permit openvpn public private 0 20 deny samba-tcp private public 0 30 deny samba-udp private public 0 40 permit ssh branch private 0

awplus# show firewall rule config-check ↓ Rule 10: Application does not have a protocol configured同コマンドでは、無効なルールがある場合、それが理由とともに示されます。

awplus# show firewall rule config-check ↓ All rules are valid

awplus(config)# log buffered level informational facility local5 ↓

awplus(config)# connection-log events all ↓ awplus(config)# log buffered level informational facility local5 ↓

(C) 2022 - 2025 アライドテレシスホールディングス株式会社

PN: 613-003066 Rev.L