インターフェース / ポート認証

本製品は、スイッチポート上のポート認証機能としてMACベース認証とIEEE 802.1X認証(以下、802.1X認証)、Web認証機能を実装しています。

本マニュアルでは「LANポート」のことを、スイッチ製品にならって「スイッチポート」と表記しています。「LANポート」と「スイッチポート」は同じ意味ですので、適宜読み替えてください。また同様に、「スイッチ」は「LAN側スイッチ」のことを表しています。

ポート認証機能を使用すると、スイッチポートに接続された機器やその利用者(ユーザー)を認証し、認証に成功したときだけ同機器からの通信、および、同機器への通信を許可するよう設定できます。また、ダイナミックVLAN機能により、認証に成功した機器を特定のVLANにアサインすることも可能です。

ポート認証機能をAMF接続ポート上で使用することはできません。詳細はAMFの導入編をご覧ください。

ポート認証機能をトランクグループ上(saX、poXインターフェース)で使用することはできません。

概要

ポート認証のシステムは、通常下記の3要素から成り立っています。

- Authenticator(認証者)

ポートに接続してきたSupplicant(クライアント)を認証する機器またはソフトウェア。認証に成功した場合はポート経由の通信を許可、失敗した場合はポート経由の通信を拒否する。認証処理そのものは、認証サーバー(RADIUSサーバー)に依頼する(Supplicantの情報を認証サーバーに中継して、認証結果(成功・失敗)を受け取る)。

- 802.1X認証ではEAPメッセージの交換によってSupplicantを認証する(ユーザー認証)。

- MACベース認証ではSupplicantのMACアドレスによって認証を行う(機器認証)。

- Web認証ではSupplicant上のWebブラウザーからユーザー名とパスワードを入力することで認証を行う(ユーザー認証)。

- 認証サーバー(RADIUSサーバー)

Authenticatorの要求に応じて、Supplicantを認証する機器またはソフトウェア。ユーザー名、パスワード、MACアドレス、所属VLANなどの認証情報を一元管理している。Authenticatorとの間の認証情報の受け渡しにはRADIUSプロトコルを用いる。

- Supplicant(クライアント)

ポートへの接続時にAuthenticatorから認証を受ける機器またはソフトウェア。802.1Xの認証を受けるためには、802.1X Supplicantの機能を備えている必要がある。802.1X Supplicant機能は、一部のOSに標準装備されているほか、単体のクライアントソフトウェアとして用意されていることもある。一方、MACベースの認証を受けるために特殊な機能は必要ない。Web認証を受けるためには対応するWebブラウザー(後述)が必要となる。

本製品の各スイッチポートは、Authenticatorとして動作可能です。認証サーバー(RADIUSサーバー)は別途用意する必要がありますが、小規模環境では本製品内蔵のローカルRADIUSサーバーを使うこともできます(詳しくは「運用・管理」の「RADIUSサーバー」をご覧ください)。

システム起動時、認証ポートに接続されている未認証の802.1X認証SupplicantやMACベース認証Supplicantが、本製品のDHCPサーバーからIPアドレスを取得できることがあります。これは、ポート認証モジュールがDHCPサーバーモジュールよりも後に稼働状態になるためで一時的なものです。システムの起動が完了した後(ログインプロンプトが表示された後)は、未認証Supplicantの通信はできません。

認証方式

ポートに接続された機器(および機器を使用するユーザー。以下同様)の認証方法としては、次の3種類をサポートしています。

- IEEE 802.1X認証(以下、802.1X認証)

802.1X認証は、EAP(Extensible Authentication Protocol)というプロトコルを使って、おもにユーザー単位で認証を行う仕組み。802.1X認証を利用するには、認証する側(Authenticator)と認証される側(Supplicant)の両方が802.1Xに対応している必要がある。本製品の802.1X認証モジュールが現在サポートしているEAP認証方式は次のとおり。

- EAP-MD5

- EAP-TLS

- EAP-TTLS

- EAP-PEAP

- MACアドレスベース認証(以下、MACベース認証)

MACベース認証は、機器のMACアドレスに基づいて機器単位で認証を行う仕組み。Supplicant側に特殊な機能を必要としないため、認証サーバーにMACアドレスを登録するだけで使用できるという特徴がある。

- Web認証

Web認証は、接続機器上のWebブラウザーからユーザー名とパスワードを入力することによって、ユーザー単位で認証を行う仕組み。Web認証では、Supplicant側に下記の対応Webブラウザーが必要。

- Firefox 2.0以降(Windows/Mac OS X/Linux/Unix)

- Safari 2.0以降(Mac OS X)

- Google Chrome ver.41以降

標準でインストールされる拡張機能/アドオン類以外を使用している場合、正常に開けない場合があります。

使用しているブラウザーが上記の条件を満たす場合も、各ブラウザーのサポート継続バージョンを使用してください。

Web認証サーバー・Webブラウザー間の通信方式としては、HTTPとHTTPSに対応している。Web認証サーバーがサポートしているプロトコルバージョンは次のとおり。

なお、Web認証ではHTTP/HTTPSを使って認証を行う関係上、認証前であってもAuthenticator・Supplicant間でIPの通信ができる必要がある。通常これはWeb認証用DHCPサーバー機能、またはDHCPサーバー機能を使ってSupplicantに一時的なIP設定情報を供給することで実現する。

認証方式の併用

本製品は、同一ポート上で複数の認証方式を併用することができます。

次に、可能な認証方式と認証順序の組み合わせを示します。

- MACベース認証 → 802.1X認証

- MACベース認証 → Web認証

- 802.1X認証 → Web認証

次に、複数の認証方式を併用する場合の基本動作(次項で述べる2ステップ認証無効時の動作)を示します。

[MACベース認証と他の方式が有効なとき]

- MACベース認証を実施

- 任意のパケットを受信したら、その送信元MACアドレスをユーザー名およびパスワードとして、RADIUSサーバーに認証を要求

- 認証成功なら該当Supplicantに通信を許可(認証プロセス完了)

- 認証失敗なら次の認証方式に進む

- 802.1X認証かWeb認証のどちらか先に開始されたほうで認証を実施

- 認証成功なら該当Supplicantに通信を許可(認証プロセス完了)

- 認証失敗なら該当Supplicantの通信を拒否(認証プロセス完了)

[MACベース認証が無効で、802.1X認証とWeb認証だけが有効なとき]

- 802.1X認証/Web認証のどちらか先に開始されたほうで認証を実施

- 802.1X認証を先に実施した場合

- 802.1X認証成功なら、該当Supplicantに通信を許可(認証プロセス完了)

- 802.1X認証失敗なら、Web認証を実施

- Web認証成功なら、該当Supplicantに通信を許可(認証プロセス完了)

- Web認証失敗なら、該当Supplicantの通信を拒否(認証プロセス完了)

- Web認証を先に実施した場合

- Web認証成功なら、該当Supplicantに通信を許可(認証プロセス完了)

- Web認証失敗なら、該当Supplicantの通信を拒否(認証プロセス完了)(※802.1X認証は行わない)

複数の認証方式を併用する場合のポイントは次のとおりです。

- いずれか1つの方式で成功すれば認証成功となる。

- 再認証(auth reauthenticationコマンド)は、認証に成功した方式で行う

- どのホストモード(auth host-modeコマンド。詳細は後述)でも認証方式の併用が可能。

- MACベース認証が有効なときは、必ず最初にMACベース認証が行われる(パケット受信をトリガーとして自動的に行われる認証方式であるため)。

- MACベース認証と他の方式(802.1X認証かWeb認証)を併用している場合、MACベース認証に失敗しても、他の方式で認証失敗しないかぎり認証失敗後の待機状態にはならない

- 802.1X認証とWeb認証の2方式だけが有効(MACベース認証が無効)なポートでは、802.1X認証が先なら802.1X認証失敗後にWeb認証を行うが、Web認証を先に実施した場合はWeb認証失敗により認証プロセスが完了するため802.1X認証は行われない。

- 802.1X認証とWeb認証の2方式だけが有効(MACベース認証が無効)なポートで802.1X認証を先に実施した場合、802.1X認証に失敗しても、Web認証で失敗しないかぎり認証失敗後の待機状態にはならない。802.1X認証失敗後、一定期間(約30秒)Web認証が行われない場合は認証情報がクリアされる

- 認証方式ごとに異なるRADIUSサーバーを使用するような設定も可能(詳細は「運用・管理」の「RADIUSクライアント」を参照)

2ステップ認証

複数の認証方式を併用する場合、初期設定では、前述のとおりいずれか1つの方式で認証に成功すれば通信が許可されますが、セキュリティーをより高めるため、2つの方式に成功したときだけ通信を許可するようにも設定できます。

この機能は「2ステップ認証」と呼び、スイッチポートごとにauth two-step enableコマンドで有効化できます。

2ステップ認証を有効にしたポートでは、SupplicantがMACベース認証/802.1X認証/Web認証のうち2つの認証方式を連続してパスしたときに初めて通信が許可されます。

2ステップ認証で認証成功となる組み合わせは次のとおりです。

- auth two-step orderコマンドを設定していない場合

以下のいずれかの順序で認証をパスすれば認証成功となります。

auth two-step orderコマンド未設定の2ステップ認証では、1つ目か2つ目の方式で失敗するとただちに認証プロセス終了となるため、3つの認証方式を有効にしている場合は必ずMACベース認証をパスする必要があります。

- MACベース認証 ○ → 802.1X認証 ○

- MACベース認証 ○ → Web認証 ○

- 802.1X認証 ○ → Web認証 ○

- auth two-step orderコマンドを設定している場合

同コマンドで指定した2つの認証方式を、指定した順序でパスしたときだけ認証成功となります。

同コマンドを設定した2ステップ認証では、3つの認証方式を有効にしていても、同コマンドで指定していない認証方式は使用されません。

同コマンド設定時に指定可能な認証方式と順序の組み合わせは、同コマンド未設定時より1つ多い下記の4とおりとなります。

- MACベース認証 ○ → 802.1X認証 ○

- MACベース認証 ○ → Web認証 ○

- 802.1X認証 ○ → Web認証 ○

- 802.1X認証 ○ → MACベース認証 ○(auth two-step orderコマンド設定時のみ利用可能)

次に、2ステップ認証を使用する際の留意事項を示します。

- 2ステップ認証は、Auth-fail VLAN、ゲストVLAN、ダイナミックVLANとの併用も可能です。

2ステップ認証とダイナミックVLANを併用する場合は、2つ目の認証成功時にRADIUS-Acceptパケットで指定されたVLANがアサインされます(1つ目の認証成功時に指定されたVLANは無視されます)。

- 2ステップ認証では、Supplicantが1つ目の方式で認証に成功した後、一定の時間内に2つ目の認証が行われない場合、該当Supplicantの認証情報は削除されます(次に該当Supplicantからパケットを受信した場合は、1つ目の認証方式からやりなおします)。

- 2ステップ認証が有効なポートにおいて、特定のSupplicantだけ2ステップ認証の対象外とすることも可能です。それには、auth supplicant-macコマンドで該当SupplicantのMACアドレスを指定し、port-controlパラメーターでskip-second-authオプションを指定してください。

ホストモード

ホストモードとは、ポート認証におけるスイッチポート固有の設定項目の1つです。あるポートにおいて、1台のSupplicantにだけポート越えの通信を許可するか、それとも複数のSupplicantに通信を許可するか、複数のSupplicantに通信を許可する場合はすべてのSupplicantを個別に認証するかどうかなどを制御するために使います。

初期状態では、すべてのスイッチポートがSingle-Hostモードに設定されています。これは1ポート・1Supplicantの構成を想定したモードで、各ポートにおいて最初に認証をパスしたSupplicantだけが通信を許可されます。HUBなどを介して1ポートに複数のSupplicantを接続しても、2番目以降のSupplicantは通信できません。1つのポートに複数のSupplicantを接続したい場合は、ホストモードをMulti-HostモードかMulti-Supplicantモードに変更する必要があります。

ホストモードには次の3種類があり、インターフェースモードのauth host-modeコマンドで変更できます。初期設定はSingle-Hostモードです。

- Single-Hostモード(単一ホストモード)

1ポートあたり1台のみ通信を許可するモード。最初に認証をパスしたSupplicantだけに通信を許可する

- Multi-Hostモード(複数ホスト相乗りモード)

1ポートあたり複数台の通信を許可するモード。最初のSupplicantが認証をパスすると、その後に接続したSupplicantは認証を行うことなく通信できる。Multi-HostモードでダイナミックVLANを利用する場合、2番目以降のSupplicantは認証を経ず、結果的に個別の VLAN IDを割り当てられないため、最初のSupplicantのVLANがそれ以降に接続した他のSupplicantにも適用されることとなる

- Multi-Supplicantモード(複数ホスト個別認証モード)

1ポートあたり複数台の通信を許可するモード。個々のSupplicantをMACアドレスで識別し、個別に認証を行うことで1台ずつ通信の許可・拒否を決定する。Multi-SupplicantモードでダイナミックVLANを利用する場合は、最初に認証をパスしたSupplicantのVLANがそれ以降に接続した他のSupplicantにも適用される。2番目以降のSupplicantのVLAN属性が最初のSupplicantのそれと異なる場合、初期設定では認証失敗となるが、設定を変更することにより認証成功として最初のSupplicantと同じVLANを割り当てることもできる(この設定はauth dynamic-vlan-creationコマンドのruleパラメーターで行う)

基本設定

本製品を使ってポート認証のシステムを運用するために最低限必要な設定を示します。

ポート認証の設定は、おおよそ次の流れで行います。

- 認証サーバーの準備(ユーザー・機器情報の登録など)

ポート認証では、いずれの認証方式でも実際の認証をRADIUSサーバーに依頼するため、あらかじめRADIUSサーバーを用意し、ユーザー情報や機器情報(MACアドレス)を登録しておいてください。どのような情報を登録すべきかは、本解説編の「RADIUSサーバーの設定項目」のセクションで説明しています。

小規模なネットワーク環境において本製品内蔵のローカルRADIUSサーバーを利用する場合は、「運用・管理」の「RADIUSサーバー」を参照して、ローカルRADIUSサーバーの設定を済ませておいてください。

- RADIUSクライアント機能の設定(認証サーバーの登録など)

ポート認証システムにおいて本製品はAuthenticatorとして動作しますが、認証サーバー(RADIUSサーバー)とのやりとりにおいては、本製品はRADIUSクライアント(NAS = Network Access Server)としてふるまいます。そのため、最初にRADIUSクライアントとしての設定を行います。詳しくは「運用・管理」の「RADIUSクライアント」をご覧ください。

- ポート認証機能の設定

ポート認証機能をシステム全体で有効化し、さらに各スイッチポートでもポート認証を有効化します。動作パラメーターの調整はおもにスイッチポートごとに行います。

ここでは、1の「認証サーバーの準備」については触れません。ご使用のRADIUSサーバーのマニュアルをご覧になるか、「運用・管理」の「RADIUSサーバー」をご覧ください。

2の「認証サーバーの登録」は、ここでは各認証方式で共通のサーバーを使用する設定だけを示します。認証方式ごとに異なるサーバーを使用する方法、および、より詳しい設定方法については「運用・管理」の「RADIUSクライアント」をご覧ください。

3の「ポート認証機能の設定」は、各認証方式で共通なものと異なるものがありますが、ここではごく基本的な設定にしか触れません。以下の基本設定例は、次の構成を前提としています。

- すべてのポートがvlan1(デフォルトVLAN)に所属

- vlan1にはIPアドレス192.168.10.1/24を設定

- Web認証前のクライアントが所属するゲストVLAN100を作成する

- IPアドレス10.10.10.100/24を設定

- Web認証サーバーは仮想アドレス10.10.10.1で待ち受ける

- 外部のRADIUSサーバーを使用

- ポート1.0.1に接続

- IPアドレス:192.168.10.2

- 共有パスワード:himitsu

- ポート1.0.2~1.0.4でポート認証を行う

本製品でWeb認証を使用する場合、ゲストVLANの設定が必須となります。ゲストVLANの設定に関する詳細は、「インターフェース / ポート認証」の「ゲストVLAN」を参照ください。

本製品でWeb認証を使用する場合、Web認証サーバーは仮想アドレスで待ち受ける必要があります。そのためには、auth-web-server ipaddressコマンドかauth-web-server dhcp ipaddressコマンドの設定が必要です。

MACベース認証機能の設定

本製品をMACベース認証のAuthenticatorとして使用する場合の基本設定を示します。

- MACベース認証で使用するRADIUSサーバーのIPアドレスと共有パスワードを登録します。これには、radius-server hostコマンドを使います。

RADIUSクライアント機能の詳細については、「運用・管理」の「RADIUSクライアント」をご覧ください。

awplus(config)# radius-server host 192.168.10.2 key himitsu ↓

- システム全体でMACベース認証機能を有効にします。これには、aaa authentication auth-macコマンドを使います。

awplus(config)# aaa authentication auth-mac default group radius ↓

- ポート1.0.2~1.0.4でMACベース認証を有効にします。これには、auth-mac enableコマンドを使います。

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# auth-mac enable ↓

- 複数端末を個別に認証するため、ホストモードをMulti-Supplicantモードに変更します。これには、auth host-modeコマンドを使います。

awplus(config-if)# auth host-mode multi-supplicant ↓

awplus(config-if)# exit ↓

設定は以上です。

ポート認証機能をトランクグループ上(saX、poXインターフェース)で使用することはできません。

タグ付きポートでMACベース認証を使用するときは、次のいずれかの構成で利用してください。

- ホストモード(auth host-mode)をMulti-Supplicantに設定する。この場合、タグ付きポートではダイナミックVLANを使用できません。

- ホストモード(auth host-mode)をSingle-HostかMulti-Hostに設定し、ダイナミックVLAN(auth dynamic-vlan-creation)とマルチVLANセッション(auth multi-vlan-session)を有効にする。この場合、該当タグ付きポートはイングレスフィルタリングが有効のままでご使用ください。

なお、タグ付きポートでは、ホストモードにかかわらずゲストVLAN、Auth-fail VLANを使用できません。

また、タグ付きポートでダイナミックVLANを使用する場合は上記2の構成で利用してください。

スパニングツリープロトコルが有効なポートでMACベース認証を行う場合、spanning-tree edgeportコマンドを使用し、対象スイッチポートをエッジポート(他のブリッジが存在しないPCなどの端末接続用ポート)に設定してください。なお、STPモード時はエッジポートを使用できませんのでご注意ください。

MACベース認証をパスしたSupplicantのMACアドレスは、auth-mac staticコマンドによりFDBにスタティックエントリーとして登録されます。本コマンドを無効にすることはできません。

802.1X認証機能の設定

本製品を802.1X認証のAuthenticatorとして使用する場合の基本設定を示します。

- 802.1X認証で使用するRADIUSサーバーのIPアドレスと共有パスワードを登録します。これには、radius-server hostコマンドを使います。

RADIUSクライアント機能の詳細については、「運用・管理」の「RADIUSクライアント」をご覧ください。

awplus(config)# radius-server host 192.168.10.2 key himitsu ↓

- システム全体で802.1X認証機能を有効にします。これには、aaa authentication dot1xコマンドを使います。

awplus(config)# aaa authentication dot1x default group radius ↓

- ポート1.0.2~1.0.4で802.1X認証を有効にします。これには、dot1x port-controlコマンドでautoを指定します。

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# dot1x port-control auto ↓

- 複数端末を個別に認証するため、ホストモードをMulti-Supplicantモードに変更します。これには、auth host-modeコマンドを使います。

awplus(config-if)# auth host-mode multi-supplicant ↓

awplus(config-if)# exit ↓

設定は以上です。

ポート認証機能をトランクグループ上(saX、poXインターフェース)で使用することはできません。

タグ付きポートで802.1X認証を使用するときは、次のいずれかの構成で利用してください。

- ホストモード(auth host-mode)をMulti-Supplicantに設定する。この場合、タグ付きポートではダイナミックVLANを使用できません。

- ホストモード(auth host-mode)をSingle-HostかMulti-Hostに設定し、ダイナミックVLAN(auth dynamic-vlan-creation)とマルチVLANセッション(auth multi-vlan-session)を有効にする。この場合、該当タグ付きポートはイングレスフィルタリングが有効のままでご使用ください。

なお、タグ付きポートでは、ホストモードにかかわらずゲストVLAN、Auth-fail VLANを使用できません。

また、タグ付きポートでダイナミックVLANを使用する場合は上記2の構成で利用してください。

スパニングツリープロトコルが有効なポートで802.1X認証を行う場合、spanning-tree edgeportコマンドを使用し、対象スイッチポートをエッジポート(他のブリッジが存在しないPCなどの端末接続用ポート)に設定してください。なお、STPモード時はエッジポートを使用できませんのでご注意ください。

802.1X認証のSupplicantがログオフしても、ステータスがConnectingになりません。

Web認証機能の設定

本製品をWeb認証のAuthenticatorとして使用する場合の基本設定を示します。

本製品でWeb認証を使用する場合、ゲストVLANの設定が必須となります。ゲストVLANの設定に関する詳細は、「インターフェース / ポート認証」の「ゲストVLAN」を参照ください。本設定例では手順2でこの設定を行っています

本製品でWeb認証を使用する場合、Web認証サーバーは仮想アドレスで待ち受ける必要があります。そのためには、auth-web-server ipaddressコマンドかauth-web-server dhcp ipaddressコマンドの設定が必要です。本例では手順4でこの設定を行っています。

- Web認証で使用するRADIUSサーバーのIPアドレスと共有パスワードを登録します。これには、radius-server hostコマンドを使います。

RADIUSクライアント機能の詳細については、「運用・管理」の「RADIUSクライアント」をご覧ください。

awplus(config)# radius-server host 192.168.10.2 key himitsu ↓

ここではRADIUSサーバーがvlan1上にあるものと仮定しています。他のVLAN上にあるときは、RADIUSサーバーまでの経路を適切に設定してください。

- Web認証では、Webブラウザーで本製品にアクセスして認証を受けるため、Supplicantは認証前後でそれぞれIPアドレスが必要です。そのため、認証後のSupplicantが所属するVLAN1、認証前のSupplicantが所属するゲストVLAN100を作成し、それぞれIPアドレス192.168.10.1/24、10.10.10.100/24を設定します。ゲストVLANの設定に関する詳細は、「インターフェース / ポート認証」の「ゲストVLAN」を参照ください。

awplus(config)# vlan database ↓

awplus(config-vlan)# vlan 100 ↓

awplus(config-vlan)# exit ↓

awplus(config)# interface vlan1 ↓

awplus(config-if)# ip address 192.168.10.1/24 ↓

awplus(config-if)# exit ↓

awplus(config)# interface vlan100 ↓

awplus(config-if)# ip address 10.10.10.100/24 ↓

awplus(config-if)# exit ↓

- システム全体でWeb認証機能を有効にします。

awplus(config)# aaa authentication auth-web default group radius ↓

- Web認証サーバーに仮想アドレス10.10.10.1を設定し、Web認証サーバー(ポート認証)のDHCPサーバー機能を有効にします。

本製品のDHCPサーバー機能によって、認証前のサプリカントに10.10.10.1~10.10.10.240の範囲からIPアドレスが割り当てられます。

awplus(config)# auth-web-server dhcp ipaddress 10.10.10.1/24 ↓

- DHCPサーバー機能を利用して、認証後のSupplicantにIPアドレスを割り当てます。

awplus(config)# ip dhcp pool webauth ↓

awplus(dhcp-config)# network 192.168.10.0/24 ↓

awplus(dhcp-config)# range 192.168.10.200 192.168.10.240 ↓

awplus(dhcp-config)# default-router 192.168.10.1 ↓

awplus(dhcp-config)# lease 0 2 0 ↓

awplus(dhcp-config)# subnet-mask 255.255.255.0 ↓

awplus(dhcp-config)# exit ↓

awplus(config)# service dhcp-server ↓

- ポート1.0.2-1.0.4でWeb認証を行うよう設定し、仮想アドレス宛てのパケットを送るゲストVLAN100を紐付けます。

awplus(config)# interface port1.0.2-1.0.4 ↓

awplus(config-if)# auth-web enable ↓

awplus(config-if)# auth guest-vlan 100 ↓

awplus(config-if)# exit ↓

Web認証を有効にしたポートでは、ARP、DHCP、DNSの受信・転送が、auth forwardコマンドにより自動的に有効化されます。

- 複数端末を個別に認証するため、ホストモードをMulti-Supplicantモードに変更します。これには、auth host-modeコマンドを使います。

awplus(config-if)# auth host-mode multi-supplicant ↓

awplus(config-if)# exit ↓

設定は以上です。

ここでは、Webアクセスにプロキシーサーバーを使用していない環境を想定しています。プロキシーサーバーを使用している環境での追加設定については、「プロキシーサーバーを使用している環境でのWeb認証」で解説します。

ポート認証機能をトランクグループ上(saX、poXインターフェース)で使用することはできません。

タグ付きポートでWeb認証を使用するときは、次のいずれかの構成で利用してください。

- ホストモード(auth host-mode)をMulti-Supplicantに設定する。この場合、タグ付きポートではダイナミックVLANを使用できません。

- ホストモード(auth host-mode)をSingle-HostかMulti-Hostに設定し、ダイナミックVLAN(auth dynamic-vlan-creation)とマルチVLANセッション(auth multi-vlan-session)を有効にする。この場合、該当タグ付きポートはイングレスフィルタリングが有効のままでご使用ください。

なお、タグ付きポートでは、ホストモードにかかわらずゲストVLAN、Auth-fail VLANを使用できません。

また、タグ付きポートでダイナミックVLANを使用する場合は上記2の構成で利用してください。

スパニングツリープロトコルが有効なポートでWeb認証を行う場合、spanning-tree edgeportコマンドを使用し、対象スイッチポートをエッジポート(他のブリッジが存在しないPCなどの端末接続用ポート)に設定してください。なお、STPモード時はエッジポートを使用できませんのでご注意ください。

Web認証に使用するインターフェースと、認証を行う端末の間ではルーティングを行わないでください。ルーティングを行い認証をした場合、正常に認証処理ができなくなります。

同一スイッチポート上においてWeb認証とポリシーベースQoSは併用できません。

クライアント側で表示される認証画面の言語はデフォルトで英語に設定されていますが、auth-web-server page languageコマンドで日本語へ変更することが可能です。

Web認証Supplicant側の操作

本設定では、Web認証Supplicantとなる機器でDHCPクライアント機能を有効にしておくことを前提としています。

上記の設定後、ポート1.0.2~1.0.4に機器を接続すると、本製品のDHCPサーバー機能によって10.10.10.1~10.10.10.240の範囲からIPアドレスが割り当てられます。

次にこれらの機器上でWebブラウザーを起動し、URL欄に「http://10.10.10.1/」と入力して本製品宛てにWebアクセスを行うと、次のような認証画面が表示されます。

初期状態で有効になっているHTTPリダイレクト機能により、192.168.10.1など、本製品経由でルーティングされるアドレスを指定した場合も、ブラウザーが10.10.10.1にリダイレクトされます。

認証を受けるには、「User name」欄にユーザー名を、「Password」欄にパスワードを入力して「login」ボタンをクリックしてください。すると、次のような認証中画面が表示されます。

認証に成功すると次のような画面が表示され、ポート越えの通信が可能になります。この画面で「logout」をクリックすると、明示的なログアウト(認証済み→未認証へのリセット)が可能です。

認証に失敗した場合は次の画面が表示されます。

認証失敗時のメッセージには次の種類があります。

- Login Failed! Could not authenticate. Please check Username & Password.

(ユーザー名・パスワードが正しくありません)

- Login Failed! Could not start authentication. Please try later.

(前回認証に失敗したなどの理由で、現在一時的に認証できない状態にあります。後ほど再試行してください)

- Login Failed! Could not authenticate.

(このポートは「未認証」固定に設定されているため、認証を受けられません)

応用設定

スイッチポートごとの詳細設定

ポート認証では、スイッチポートごとに各種の詳細設定が可能です。

次に設定可能な項目と設定コマンドをまとめます。ここで挙げるコマンドは、スイッチポート固有の設定をするためのものなので、すべてインターフェースモードで実行します。

なお、設定項目によっては、ポート単位だけでなく、Supplicantごとに個別の設定が可能なものもあります。

Supplicantが存在するスイッチポートに対し、以下のコマンドを使ってポート認証機能の設定変更を行うと、該当ポート上のSupplicantの情報がいったんすべて削除されます。

全認証方式共通の設定項目

以下の項目は、対象ポートで有効化されているすべての認証方式に適用されます。

表 1

| 設定項目 |

設定コマンド |

説明 |

| 802.1X認証 |

MACベース認証 |

Web認証 |

| クリティカルポート |

auth critical |

すべてのRADIUSサーバーが無応答だった場合(認証期間中にすべてのRADIUSサーバーがDead状態になった場合)、通常のポートでは認証失敗となるが、クリティカルポートとして設定したポートでは認証成功となる |

| ダイナミックVLAN |

auth dynamic-vlan-creationコマンド |

ダイナミックVLANを有効にしたポートでは、認証をパスしたSupplicantを特定のVLANに動的に割り当てる。どのVLANに割り当てるかは、RADIUSサーバーから返された情報にしたがう。詳細は後述 |

| ゲストVLAN |

auth guest-vlanコマンド |

ゲストVLANを有効にしたポートでは、未認証のSupplicantをゲストVLANとして指定されたVLANに所属させる。通常、未認証時はポート越えの通信ができないが、ゲストVLAN所属の未認証Supplicant間であれば未認証時でも通信が可能となる。詳細は後述 |

| ホストモード |

auth host-mode |

1台のSupplicantにだけポート越えの通信を許可するか、複数のSupplicantに通信を許可するか、複数に許可する場合はすべてのSupplicantを個別に認証するかどうかなどを制御する |

| 最大Supplicant数 |

auth max-supplicant |

複数のSupplicantに通信を許可する場合(Multi-HostモードかMulti-Supplicantモードのとき)、該当ポート配下からの通信を許可するSupplicantの最大数を指定する |

| VLANごとのSupplicant数の制限 |

auth vlan-restriction |

複数のSupplicantに通信を許可する場合(Multi-Supplicantモードのとき)、該当ポートのSupplicantの許可をVLANごとに1つに制限する |

| 再認証 |

auth reauthentication |

再認証有効時は、認証に成功したSupplicantを定期的に再認証する(再認証の動作は認証方式によって異なる) |

| 再認証間隔 |

auth timeout reauth-periodコマンド |

再認証有効時にSupplicantを再認証する間隔を指定する |

| 認証失敗後の抑止期間 |

auth timeout quiet-periodコマンド |

認証に失敗した後、該当Supplicantとの通信を拒否する期間を指定する |

| RADIUSサーバー応答待ち時間 |

auth timeout server-timeout |

RADIUSサーバーに要求を送信した後、RADIUSサーバーからの応答を待つ時間を指定する |

| ローミング認証 |

auth roaming enableコマンド |

ローミング認証を有効にしたポート間では、一度認証をパスしたSupplicantが再認証を受けずに自由に移動して通信を継続できる。詳細は後述 |

| ローミング認証リンクダウン対応 |

auth roaming disconnectedコマンド |

ローミング認証を有効にしたポートであっても、移動前のポートがリンクダウンする場合はSupplicant情報が初期化されるため移動先で再認証が必要となるが、本オプションを有効化すれば、ポートがリンクダウンしても認証情報が保持されるため、再認証なしでのポート間移動が可能となる。詳細は後述 |

| Auth-fail VLAN |

auth auth-fail vlanコマンド |

Auth-fail VLANを有効にしたポートでは、認証失敗したSupplicantをAuth-fail VLANとして指定されたVLANに所属させる |

認証方式ごとの設定項目

以下の項目は、認証方式ごとに設定を行います。特定の認証方式でしか設定できない項目もあります。

Supplicantごとの設定項目

スイッチポートごとの詳細設定項目にはさらに、Supplicant単位の設定が可能なものもあります。これは、auth supplicant-macコマンドで行います。

同コマンドを使用すると、特定のポートにおいて、特定のMACアドレスを持つSupplicantだけ無認証で通信を許可するなど、特定のSupplicantを特別扱いするような設定が可能です。

Supplicant固有の設定は、ホストモードがSingle-HostモードかMulti-Supplicantモードの場合のみ有効です。Multi-HostモードのポートではSupplicant固有の設定を行わないでください。

Supplicant固有の設定をした場合、本コマンドで指定可能なパラメーターについては、該当Supplicantに対してポートごとの設定値は使われず、本コマンドの指定値(明示的に指定しなかったパラメーターの場合は、本コマンドにおける省略時値)が使われます。

スイッチポートに対し、auth supplicant-macコマンドでSupplicant固有の設定を行うと、指定したMACアドレスを持つSupplicantの情報が該当ポートからいったん削除されます。

次にいくつか例を示します。

■ MACベース認証を行っているポート1.0.2~1.0.4において、MACアドレス0000.1122.3344を持つSupplicantだけは認証を行わずに常時通信を許可する。

awplus(config)# interface port1.0.2-1.0.4 ↓

awplus(config-if)# auth-mac enable ↓

awplus(config-if)# auth supplicant-mac 0000.1122.3344 port-control force-authorized ↓

dot1x port-controlコマンドの設定は802.1X認証にのみ適用されますが、auth supplicant-macコマンドのport-controlパラメーターはすべての認証方式に適用されます。

■ 前記のポート1.0.2~1.0.4において、Supplicant「0000.f4cd.cdcd」に対してのみ再認証を行うよう設定する(ポート単位では再認証の設定をしていないと仮定します)。

awplus(config)# interface port1.0.2-1.0.4 ↓

awplus(config-if)# auth supplicant-mac 0000.f4cd.cdcd reauthentication ↓

■ 前記のポート1.0.2~1.0.4において、Supplicant「0000.1122.3344」の特別扱いをやめる。

awplus(config)# interface port1.0.2-1.0.4 ↓

awplus(config-if)# no auth supplicant-mac 0000.1122.3344 ↓

ポート認証設定のテンプレート化

ポート認証機能を使用するときの、各ポートへ入力する設定コマンドのテンプレート化が可能です。

通常、ポート認証機能を使用する際は、複数のコマンドを設定する必要がありますが、本機能を使用することで、複数のコマンドをテンプレートにまとめることが可能になり、ポートへはテンプレートのみの設定で済みます。

これにより、複数の認証ポートの作成を効率化することができます。

ポート認証設定のテンプレート化は、次の手順で行います。

- ポート認証プロファイルを作成します。グローバルコンフィグモードのauth profileコマンド使って、プロファイル名(テンプレート名)を作成します。

awplus(config)# auth profile macauth ↓

- プロファイル(テンプレート)内に含めたいコマンドを入力します(プロファイルに含めることができるコマンドは、「ポート認証プロファイルモード」のコマンドのみです)。

awplus(config-auth-profile)# auth-mac enable ↓

awplus(config-auth-profile)# auth host-mode multi-supplicant ↓

awplus(config-auth-profile)# auth max-supplicant 5 ↓

設定は以上です。

あとはインターフェースモードのauth profileコマンドで、作成したプロファイル(テンプレート)を設定したいポートに添付することで、テンプレート化したポート認証設定が行えます。

例:ポート「1.0.2~1.0.4」への「macauth」テンプレートの添付設定例

awplus(config)# interface port1.0.2-1.0.4 ↓

awplus(config-if)# auth profile macauth ↓

ポート認証のインターフェースモードコマンドが設定されているポートにテンプレートを設定しようとすると上書きされてしまいますのでご注意ください。

1つのインターフェースが、複数のテンプレートを持つことはできません。 新しいテンプレートを作成する前に、既存のテンプレートを削除する必要があります。

ポート認証のインターフェースモードコマンド、およびテンプレート化のインターフェースモードコマンドは、同じインターフェースに設定することはできません。

使用中のテンプレートは削除することはできません。

ダイナミックVLAN

ダイナミックVLANは、RADIUSサーバーから受け取った認証情報に基づいてポートの所属VLANを動的に変更する機能です。

ダイナミックVLANをタグ付きポートで使用するときは、ホストモード(auth host-mode)をSingle-HostかMulti-Hostに設定し、マルチVLANセッション(auth multi-vlan-session)を有効にしてください。また、該当タグ付きポートはイングレスフィルタリングが有効のままでご使用ください。

ダイナミックVLANの基本的な動作は次のとおりです。

なお、以下の説明において「本来のVLAN」とはswitchport access vlanコマンドで指定したVLANのことを指します。

■ Single-Hostモード時は、下記のルールにしたがい1台目のSupplicantが認証をパスしてVLANを割り当てられると、該当ポートは認証済み状態、かつ、1台目のSupplicantに割り当てられたVLANの所属となります。2台目以降のSupplicantは無視され、認証を受けられないため、ポート越えの通信もできません。

表 3:Single-HostモードにおけるダイナミックVLANの動作

| ポートの状態 |

所属VLAN |

ポート越えの通信可否 |

| 未認証 |

ゲストVLANなし |

本来のVLAN |

不可 |

| ゲストVLANあり |

ゲストVLAN |

ゲストVLAN内のみ可 |

| 認証済み |

VLAN通知あり |

RADIUSサーバーから通知されたVLAN |

制限なし |

| VLAN通知なし |

本来のVLAN |

- 未認証(認証前、認証失敗後、および、未認証固定)ポートの動作は、ゲストVLAN(詳細は次節)の有効・無効によって異なります。

- ゲストVLAN無効時、未認証ポートは本来のVLAN所属となります。ポート越えの通信は不可能です。

- ゲストVLAN有効時、未認証ポートはゲストVLAN所属となります。ゲストVLANと同一のVLAN内にかぎり、ポート越えの通信(スイッチング)が可能です。

- RADIUSサーバーからのAccess-Acceptメッセージで有効なVLAN(製品上に登録されているVLAN)の情報が返ってきた場合、ポートはそのVLANの所属となります。認証成功となるため、ポート越えの通信も可能です。

- RADIUSサーバーからのAccess-Acceptメッセージで無効なVLAN(製品上に登録されていないVLAN)の情報が返ってきた場合、ポート認証機能としては認証失敗となります。そのため、ポートの所属は未認証時のもの(1.を参照)となります。

- RADIUSサーバーからのAccess-AcceptメッセージにVLANの情報が含まれていなかった場合、ポートは本来のVLAN所属となります。認証成功となるため、ポート越えの通信も可能です。

- 認証済みに固定設定されたポートは、本来のVLAN所属となります。認証済みなので、ポート越えの通信も可能です。

- 該当ポートまたはシステム全体でポート認証が無効に設定された場合、ポートは本来のVLAN所属となります。ポート認証が無効なので、ポート越えの通信に関する制限はありません。

■ Multi-Hostモードでは、前記ルールにしたがい1台目のSupplicantが認証をパスしてVLANを割り当てられると、該当ポートは認証済み状態、かつ、1台目のSupplicantに割り当てられたVLANの所属となります。Single-Hostモードと異なり、2台目以降のSupplicantは認証を受けることなくポート越えの通信が可能となります。なお、2台目以降は認証を受けないのでRADIUSサーバーからVLAN情報を受け取ることもなく、結果的に1台目と同じVLAN所属で通信することとなります。

■ Multi-Supplicantモードでは、前記ルールにしたがい1台目のSupplicantが認証をパスしてVLANを割り当てられると、該当ポートは認証済み状態、かつ、1台目のSupplicantに割り当てられたVLANの所属となります。Single-HostモードやMulti-Hostモードとは異なり、2台目以降のSupplicantも個別に認証を受けますが、2台目以降のSupplicantへのVLAN割り当てルールは、auth dynamic-vlan-creationコマンドのruleパラメーターによって、次の2つから選択できます。

- rule deny(初期設定)

2台目以降のSupplicantに対してRADIUSサーバーが返してきたVLANが、1台目のSupplicantと異なる場合、該当Supplicantは認証失敗となります。

- rule permit

2台目以降のSupplicantに対してRADIUSサーバーが返してきたVLANが、1台目のSupplicantと異なる場合であっても、該当Supplicantを認証成功とします。ただし、該当Supplicantの所属VLANは1台目のSupplicantと同じになります(RADIUSサーバーの返却してきたVLAN情報は無視される)。

■ ポートがダイナミックVLANにアサインされているときは、switchport access vlanコマンドで該当ポートの所属VLANを変更することはできません。ポートがダイナミックVLANから本来のVLANに戻るのは、次のときです。

- 認証済みのSupplicantがいなくなったとき

- リンクがダウンしたとき

- ポート上でポート認証が無効にされたとき

- システム上でポート認証が無効にされたとき

以下では、本製品をAuthenticatorとして使用し、さらにダイナミックVLAN機能を利用する場合の基本設定を示します。Authenticatorとしての動作には、IPの設定とRADIUSサーバーの指定が必須です。

ここでは、次のVLANをあらかじめ作成しておきます。

表 4

| VLAN |

所属ポート |

割り当て方法 |

用途 |

インターフェースのIPアドレス |

| vlan10 |

1.0.1 |

固定 |

RADIUSサーバー設置 |

172.16.10.1/24 |

| vlan100 |

(1.0.2-1.0.4) |

動的(ダイナミックVLAN) |

認証済みSupplicant収容 |

172.16.100.1/24 |

| vlan200 |

動的(ダイナミックVLAN) |

認証済みSupplicant収容 |

172.16.200.1/24 |

| vlan240 |

1.0.2-1.0.4 |

固定 |

未認証Supplicant収容 |

172.16.240.1/24 |

ここでは、ポート1.0.2~1.0.4でMACベース認証を行うものとします。

SupplicantのためのVLANは、vlan100、vlan200、vlan240の3つです。

接続した直後のSupplicantは未認証のため、ポート本来のVLAN所属となります。本例では、認証を行うポートをvlan240に所属させておくことで、未認証Supplicantがvlan240所属になるようにします。なお、本例ではゲストVLANを設定していないため、vlan240の所属ポート間での通信はできません。

認証をパスしたSupplicantは、RADIUSサーバー側から返されたVLAN IDの情報に基づき、自動的にvlan100、vlan200のどちらかにアサインされます。また、DHCPサーバーの設定により、割り当てられるIPアドレスも172.16.100.200~172.16.100.240(vlan100のとき)か、172.16.200.200~172.16.200.240(vlan200のとき)のどちらかに変更されます。

- VLANを作成します。

ダイナミックVLANによってSupplicantに割り当てるVLANは、あらかじめvlanコマンドで定義しておく必要があります。

awplus(config)# vlan database ↓

awplus(config-vlan)# vlan 10 name FixedVLAN10 ↓

awplus(config-vlan)# vlan 100 name DynamicVLAN100 ↓

awplus(config-vlan)# vlan 200 name DynamicVLAN200 ↓

awplus(config-vlan)# vlan 240 name InitialFixedVLAN240 ↓

awplus(config-vlan)# exit ↓

- 各スイッチポートをVLANに割り当てます。

ここでは、RADIUSサーバーを収容するポート1.0.1をvlan10に、ポート認証を行う1.0.2~1.0.4をvlan240に割り当てています。

vlan100とvlan200はダイナミックVLAN用なので、これらのVLANにポートを固定で割り当てることはしません。

awplus(config)# interface port1.0.1 ↓

awplus(config-if)# switchport access vlan 10 ↓

awplus(config-if)# exit ↓

awplus(config)# interface port1.0.2-1.0.4 ↓

awplus(config-if)# switchport access vlan 240 ↓

awplus(config-if)# exit ↓

- 各VLANインターフェースにIPアドレスを設定します。

awplus(config)# interface vlan10 ↓

awplus(config-if)# ip address 172.16.10.1/24 ↓

awplus(config-if)# exit ↓

awplus(config)# interface vlan100 ↓

awplus(config-if)# ip address 172.16.100.1/24 ↓

awplus(config-if)# exit ↓

awplus(config)# interface vlan200 ↓

awplus(config-if)# ip address 172.16.200.1/24 ↓

awplus(config-if)# exit ↓

awplus(config)# interface vlan240 ↓

awplus(config-if)# ip address 172.16.240.1/24 ↓

awplus(config-if)# exit ↓

- RADIUSサーバーのIPアドレスと共有パスワードを指定します。

awplus(config)# radius-server host 172.16.10.2 key himitsu ↓

- Supplicantを収容するvlan100、vlan200、vlan240では、DHCPサーバー機能を使ってIPアドレスの動的割り当てを行うよう設定します。vlan240用のDHCPプールでは、リース時間を最小の20秒に設定しています。これは、ダイナミックVLANによって所属VLANが変更された場合に、クライアントのIPアドレスもすばやく変更されるようするためです。

awplus(config)# ip dhcp pool DynamicVLAN100 ↓

awplus(dhcp-config)# network 172.16.100.0/24 ↓

awplus(dhcp-config)# range 172.16.100.200 172.16.100.240 ↓

awplus(dhcp-config)# default-router 172.16.100.1 ↓

awplus(dhcp-config)# lease 0 2 0 ↓

awplus(dhcp-config)# subnet-mask 255.255.255.0 ↓

awplus(dhcp-config)# exit ↓

awplus(config)# ip dhcp pool DynamicVLAN200 ↓

awplus(dhcp-config)# network 172.16.200.0/24 ↓

awplus(dhcp-config)# range 172.16.200.200 172.16.200.240 ↓

awplus(dhcp-config)# default-router 172.16.200.1 ↓

awplus(dhcp-config)# lease 0 2 0 ↓

awplus(dhcp-config)# subnet-mask 255.255.255.0 ↓

awplus(dhcp-config)# exit ↓

awplus(config)# ip dhcp pool InitialFixedVLAN240 ↓

awplus(dhcp-config)# network 172.16.240.0/24 ↓

awplus(dhcp-config)# range 172.16.240.200 172.16.240.240 ↓

awplus(dhcp-config)# default-router 172.16.240.1 ↓

awplus(dhcp-config)# lease 0 0 0 20 ↓

awplus(dhcp-config)# subnet-mask 255.255.255.0 ↓

awplus(dhcp-config)# exit ↓

awplus(config)# service dhcp-server ↓

- システム全体でMACベース認証を有効にします。

awplus(config)# aaa authentication auth-mac default group radius ↓

- ポート1.0.2~1.0.4でMACベース認証を行うよう設定し、ダイナミックVLANを有効にします。

awplus(config)# interface port1.0.2-1.0.4 ↓

awplus(config-if)# auth-mac enable ↓

awplus(config-if)# auth dynamic-vlan-creation ↓

設定は以上です。

ゲストVLAN

ゲストVLANは、未認証時にのみ割り当てられる、同一VLAN内での通信が可能なVLANです。

ゲストVLANを設定していない場合、未認証の状態ではたとえ同一VLAN所属のポート間であっても通信できませんが、これらのポートに対して同じゲストVLANを設定しておけば、未認証状態でもゲストVLAN内にかぎって通信が可能になります。なお、認証にパスした後は、ゲストVLANではなくポート本来のVLAN、あるいは、ダイナミックVLANによって割り当てられたVLANの所属となります。

ゲストVLANはタグなしポートでのみ使用可能です。タグ付きポートでは使用できません。

ローミング認証が有効化されているポートではゲストVLANを使用できません。

ゲストVLANは、ホストモードがSingle-HostモードかMulti-Hostモードの場合のみ有効です。Multi-SupplicantモードのポートではゲストVLANを使用できません。

次に例を挙げながらゲストVLANの動作について説明します。

- ゲストVLANなし(ダイナミックVLANなし)の場合

awplus(config)# vlan database ↓

awplus(config-vlan)# vlan 240 ↓

awplus(config-vlan)# exit ↓

awplus(config)# aaa authentication auth-mac default group radius ↓

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# switchport access vlan 240 ↓

awplus(config-if)# auth-mac enable ↓

この設定では、ポート1.0.2~1.0.4本来の所属はvlan240です。

- 未認証時

ゲストVLANの設定はされていないため、これらのポートに接続された未認証のSupplicantはvlan240の所属となります。これらのポートはすべて同一VLANですが、未認証のSupplicantがポートを越えて通信することはできません。

- 認証成功後

ダイナミックVLANの設定はされていないため、認証にパスした後も所属VLANは変わらずvlan240のままですが、ポート認証機能による通信上の制限はなくなります(未認証のSupplicantとの通信は不可)。

- ゲストVLANなし(ダイナミックVLANあり)の場合

awplus(config)# vlan database ↓

awplus(config-vlan)# vlan 100,200,240 ↓

awplus(config-vlan)# exit ↓

awplus(config)# aaa authentication auth-mac default group radius ↓

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# switchport access vlan 240 ↓

awplus(config-if)# auth-mac enable ↓

awplus(config-if)# auth dynamic-vlan-creation ↓

この設定では、ポート1.0.2~1.0.4本来の所属はvlan240です。

- 未認証時

ゲストVLANの設定はされていないため、これらのポートに接続された未認証のSupplicantはvlan240の所属となります。これらのポートはすべて同一VLANですが、未認証のSupplicantがポートを越えて通信することはできません。

- 認証成功後

ダイナミックVLANの設定がされているため、認証にパスした後はダイナミックVLANによって割り当てられたVLANの所属となります。ポート認証機能による通信上の制限もなくなります(未認証のSupplicantとの通信は不可)。

- ゲストVLANあり(ダイナミックVLANなし)の場合

awplus(config)# vlan database ↓

awplus(config-vlan)# vlan 240,248 ↓

awplus(config-vlan)# exit ↓

awplus(config)# aaa authentication auth-mac default group radius ↓

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# switchport access vlan 240 ↓

awplus(config-if)# auth-mac enable ↓

awplus(config-if)# auth guest-vlan 248 ↓

この設定では、ポート1.0.2~1.0.4本来の所属はvlan240です。

- 未認証時

ゲストVLANとしてvlan248が指定されているため、これらのポートに接続された未認証のSupplicantはvlan248の所属となります。未認証のSupplicant同士は通信できますが、vlan248以外との通信ではできません(認証済みのSupplicantはゲストVLANから抜けるため未認証Supplicantと認証済みSupplicantの間では通信できません)。

- 認証成功後

ダイナミックVLANの設定はされていないため、認証にパスした後は本来のVLANであるvlan240の所属となり、ポート認証機能による通信上の制限もなくなります(未認証のSupplicantとの通信は不可)。

- ゲストVLANあり(ダイナミックVLANあり)の場合

awplus(config)# vlan database ↓

awplus(config-vlan)# vlan 100,200,240,248 ↓

awplus(config-vlan)# exit ↓

awplus(config)# aaa authentication auth-mac default group radius ↓

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# switchport access vlan 240 ↓

awplus(config-if)# auth-mac enable ↓

awplus(config-if)# auth guest-vlan 248 ↓

awplus(config-if)# auth dynamic-vlan-creation ↓

この設定では、ポート1.0.2~1.0.4本来の所属はvlan240です。

- 未認証時

ゲストVLANとしてvlan248が指定されているため、これらのポートに接続された未認証のSupplicantはvlan248の所属となります。未認証のSupplicant同士は通信できますが、vlan248以外との通信ではできません(認証済みのSupplicantはゲストVLANから抜けるため未認証Supplicantと認証済みSupplicantの間では通信できません)。

- 認証成功後

ダイナミックVLANの設定がされているため、認証にパスした後はダイナミックVLANによって割り当てられたVLANの所属となります。ポート認証機能による通信上の制限もなくなります(未認証のSupplicantとの通信は不可)。

Auth-fail VLAN

Auth-fail VLANは、認証失敗時に割り当てられるVLANです。ハードウェアパケットフィルターを設定しAuth-fail VLANにアサインされたクライアントのアクセス制御が可能です。

Auth-fail VLANの設定は、auth auth-fail vlanコマンドで行います。

Auth-fail VLANはタグなしポートでのみ使用可能です。タグ付きポートでは使用できません。

Auth-fail VLANへはRADIUSサーバーからAccess-Rejectを受信した場合のみアサインされ、タイムアウトによる認証失敗時はAuth-fail VLANへはアサインされません。

Auth-fail VLANは、ホストモードがSingle-HostモードかMulti-Hostモードの場合のみ使用できます。Multi-SupplicantモードのポートではAuth-fail VLANを使用できません。

各認証方式とAuth-fail VLAN 併用時、認証失敗したSupplicantがAuth-fail VLANの所属になったとき、各種showコマンドや各Supplicantの認証画面では「Authenticated」と表示されます。

ローミング認証

初期設定では、あるポートで認証をパスしたSupplicantが別の認証ポートに移動すると、移動前のポートから該当Supplicantの認証情報が削除され、移動先のポートで新たに認証を受けることになります。

一方、ローミング認証を有効化した認証ポート間では、一度認証をパスしたSupplicantが新たに認証を受けずに自由に移動して通信を継続できます。

Web認証でローミング認証を使用することはできません。

ダイナミックVLANまたはゲストVLANが有効化されているポートではローミング認証を使用できません。

ローミング認証の基本的な仕様は次のとおりです。

- ローミング認証を行うポートはすべて同一の認証設定でなくてはならない。移動前と移動後のポートで認証関連の設定が異なる場合、移動先でSupplicantは再認証を受ける。

- 同一の認証設定であっても移動前と移動先のポートで所属VLANが異なる場合、移動先でSupplicantは再認証を受ける。

- 802.1X認証、MAC認証が有効なポートから、認証が無効なポートへは移動できない。

- ローミング認証はすべての認証方式で使用できるが、802.1X Supplicantによってはポート移動時に再認証が行われることがある(これは、Supplicant側のポートがリンクダウンしたとき、自ら再認証を行うSupplicantがあるため)。

- 初期設定では、ローミング認証を有効にしたポートであっても、移動前のポートがリンクダウンする場合はSupplicant情報が初期化されるため移動先で新たに認証を受ける必要があるが、リンクダウン対応オプション(auth roaming disconnectedコマンド)を有効化すれば、ポートがリンクダウンしても認証情報が保持されるため、再認証なしでのポート間移動が可能となる。

■ ローミング認証を有効化するには、auth roaming enableコマンドを使います。たとえば、MACベース認証が有効化されているポート1.0.2~1.0.4でローミング認証を有効化するには、次のようにします。

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# auth roaming enable ↓

■ Supplicantの移動にともなって移動前のポートがリンクダウンするような環境(例:ポートにSupplicantが直結されているような環境)でも再認証なしでのポート間移動を可能にするには、auth roaming disconnectedコマンドでリンクダウン対応オプションを有効化します。

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# auth roaming disconnected ↓

リンクダウン対応オプションは、トランクグループでは使えません。

Web認証サーバーの詳細設定

Web認証では、本製品内蔵の認証用Webサーバー(Web認証サーバー)を利用してユーザー認証を行います。

Web認証サーバーは、Web認証機能を有効にすると自動的に有効化されるため特別な設定は不要ですが、オプションの設定項目として次のものがあります。

Web認証用DHCPサーバー

Web認証用DHCPサーバーを使用すると、本製品のDHCPサーバー機能を使用せずに認証前のSupplicantにIPアドレスなどのIP設定パラメーターを提供することが可能です。

提供できるパラメーターは、IPアドレス、リースタイム、ゲートウェイアドレス、DNSサーバーアドレスになります。

本機能は認証前のSupplicantにのみIP設定パラメーターを提供します。

認証成功後は、本製品のDHCPサーバー、または外部のDHCPサーバーからIP設定パラメーターの提供を受ける必要があります。

Web認証用DHCPサーバーの設定は、auth-web-server dhcp ipaddressコマンド、auth-web-server dhcp leaseコマンドで行います。

プロキシーサーバーを使用している環境でのWeb認証

Webアクセスをプロキシーサーバー経由で行っている環境でWeb認証を行うためには、Web認証機能やWeb認証サーバーに対して追加設定が必要です。

本設定例は、「Web認証機能の設定」が完了していることを前提とします。

■ Webブラウザーのプロキシー設定を手動で行う場合

Webブラウザーにプロキシーサーバーの情報(アドレス、ポートなど)を固定設定して運用する場合は、Web認証の基本設定に下記の設定を追加してください。

ここでは、本製品(Web認証サーバー)のIPアドレス、およびプロキシーサーバーのアドレス・ポートが下記のとおりであると仮定します。

- 本製品(Web認証サーバー)の仮想アドレス:10.10.10.1

- プロキシーサーバーのアドレス:192.168.10.5

- プロキシーサーバーのポート:8080

[本製品の設定]

- HTTPリダイレクト対象のTCPポートにプロキシーサーバーのポートを追加します。これには、auth-web-server intercept-portコマンドを使います。

これにより、プロキシーサーバー経由のHTTP通信に対しても、HTTPリダイレクト機能が働くようになります。

awplus(config)# auth-web-server intercept-port 8080 ↓

Supplicantのプロキシーサーバー設定の[例外]に、AuthenticatorのIPアドレスまたはホスト名が正しく登録されていない場合、プロキシー要求のループが発生することがありますが、これを検知しSupplicantのWebブラウザー上に警告メッセージを表示することができます。設定は、auth-web-server intercept-portコマンドで「any」を指定します。

[Supplicant(Webブラウザー)の設定]

Webブラウザーのプロキシーサーバー設定を次のようにしてください。

- プロキシーサーバーのアドレス:192.168.10.5

- プロキシーサーバーのポート:8080

- 例外(プロキシーを使用しない宛先)にWeb認証サーバーのIPアドレス10.10.10.1を追加

プロキシーサーバー設定の[例外]にWeb認証サーバーのIPアドレスを設定しない場合、認証成功後、Web認証サーバーへアクセスできなくなります。

■ Webブラウザーのプロキシー設定をPACファイルで提供する場合(本製品がPACファイルサーバーになる場合)

プロキシー設定情報を、本製品に置いたプロキシー自動構成ファイル(PACファイル)の形で提供する場合は、Web認証の基本設定に下記の設定を追加してください。

なお、PACファイルの場所(URL)は、WebブラウザーにURLを固定設定する場合と、プロキシー自動検出機能(WPAD = Web Proxy Auto-Detection)によってWebブラウザーが自動取得する場合がありますが、以下の設定はどちらにも対応します。

ここでは、本製品(Web認証サーバー/DHCPサーバー/PACサーバー)のIPアドレス、PACファイルのURL、およびプロキシーサーバーのアドレス・ポートが下記のとおりであると仮定します。

- 本製品(Web認証サーバー/DHCPサーバー/PACサーバー)の仮想アドレス:10.10.10.1

- PACファイルのURL(本製品):http://10.10.10.1/proxy.pac

- プロキシーサーバーのアドレス:192.168.10.5

- プロキシーサーバーのポート:8080

[PACファイルの用意]

あらかじめ、ネットワーク環境にあったPACファイルを用意しておきます。

そのとき、Web認証サーバーへのアクセスが、プロキシーを使用しない直接通信になるよう注意してください。

具体的には、Web認証サーバーのIPアドレスやホスト名に対し、戻り値として "DIRECT" を返すよう記述してください。

次に示すPACファイルのサンプルでは、10.10.10.1 へのアクセスは、プロキシーサーバーを経由せず直接アクセスし、それ以外の宛先へのアクセスは、IPアドレス 192.168.10.5、ポート 8080 のプロキシーサーバー経由でアクセスするよう指示しています。

function FindProxyForURL(url, host){

if(isPlainHostName(host) || shExpMatch(host, "10.10.10.1")){

return "DIRECT";

}else{

return "PROXY 192.168.10.5:8080; DIRECT";

}

}

[本製品の設定]

- 本製品をPACファイルサーバーとして動作させるため、TFTPサーバー192.168.10.100上に用意したPACファイル「ourproxy.pac」を、本製品のWebサーバー機能にインストールします。これには、copyコマンドのproxy-autoconfig-fileオプションを使います。

awplus# copy tftp://192.168.10.100/ourproxy.pac proxy-autoconfig-file ↓

これにより、Webブラウザーからは以下のURLでインストールしたPACファイルにアクセスできるようになります(インストール元のファイル名にかかわらず、URLのファイル名部分はproxy.pac固定です)。

http://本製品のIPアドレス/proxy.pac

PACファイルには未認証Supplicantからもアクセスできます。また、Web認証が無効のときでも前記URLからPACファイルの取得が可能です。ただし、Web認証サーバーでHTTPS(auth-web-server ssl)を使用している場合は、未認証SupplicantがPACファイルを取得できません。HTTPS使用時は、次項「本製品以外のPACファイルサーバーを使う場合」にしたがい、本製品以外のPACファイルサーバーからPACファイルを取得するようにしてください。

- HTTPリダイレクト対象のTCPポートにプロキシーサーバーのポートを追加します。これには、auth-web-server intercept-portコマンドを使います。

これにより、プロキシーサーバー経由のHTTP通信に対しても、HTTPリダイレクト機能が働くようになります。

awplus# configure terminal ↓

Enter configuration commands, one per line. End with CNTL/Z.

awplus(config)# auth-web-server intercept-port 8080 ↓

Supplicantのプロキシーサーバー設定の[例外]に、AuthenticatorのIPアドレスまたはホスト名が正しく登録されていない場合、プロキシー要求のループが発生することがありますが、これを検知しSupplicantのWebブラウザー上に警告メッセージを表示することができます。設定は、auth-web-server intercept-portコマンドで「any」を指定します。

- Webブラウザーのプロキシー自動検出機能(WPAD)によるPACファイルURLの問い合わせに応答できるよう、WPADオプションとしてPACファイルのURLを登録します。

これには、auth-web-server dhcp wpad-optionコマンドを使います。

awplus(config)# auth-web-server dhcp wpad-option http://10.10.10.1/proxy.pac ↓

WPADをサポートしていないブラウザーの場合は、ここで指定したPACファイルのURLを手動設定します。

[Supplicant(Webブラウザー)の設定]

Webブラウザーのプロキシーサーバー設定を次のいずれかにしてください。

あるいは

■ Webブラウザーのプロキシー設定をPACファイルで提供する場合(本製品以外のPACファイルサーバーを使う場合)

前述のとおり、Web認証サーバーでHTTPS(auth-web-server ssl)を使用している場合は、本製品のPACファイルサーバー機能ではなく、本製品以外のPACファイルサーバーを使う必要があります。

プロキシー設定情報を、本製品以外のPACファイルサーバー上に置いたプロキシー自動構成ファイル(PACファイル)の形で配布している場合は、Web認証の基本設定に下記の設定を追加してください。

なお、PACファイルの場所(URL)は、WebブラウザーにURLを固定設定する場合と、プロキシー自動検出機能(WPAD = Web Proxy Auto-Detection)によって自動取得する場合がありますが、以下の設定はどちらにも対応します。

ここでは、本製品(Web認証サーバー)のIPアドレス、PACファイルのURL、およびプロキシーサーバーのアドレス・ポートが下記のとおりであると仮定します。

- 本製品(Web認証サーバー)の仮想アドレス:10.10.10.1

- PACファイルのURL(PACファイルサーバー):http://192.168.10.10/ourproxy.pac

- プロキシーサーバーのアドレス:192.168.10.5

- プロキシーサーバーのポート:8080

[PACファイルの用意]

あらかじめ、ネットワーク環境にあったPACファイルを用意しておきます。

そのとき、Web認証サーバーへのアクセスが、プロキシーを使用しない直接通信になるよう注意してください。

具体的には、Web認証サーバーのIPアドレスやホスト名に対し、戻り値として "DIRECT" を返すよう記述してください。

次に示すPACファイルのサンプルでは、10.10.10.1 へのアクセスは、プロキシーサーバーを経由せず直接アクセスし、それ以外の宛先へのアクセスは、IPアドレス 192.168.10.5、ポート 8080 のプロキシーサーバー経由でアクセスするよう指示しています。

function FindProxyForURL(url, host){

if(isPlainHostName(host) || shExpMatch(host, "10.10.10.1")){

return "DIRECT";

}else{

return "PROXY 192.168.10.5:8080; DIRECT";

}

}

[本製品の設定]

- HTTPリダイレクト対象のTCPポートにプロキシーサーバーのポートを追加します。これには、auth-web-server intercept-portコマンドを使います。

これにより、プロキシーサーバー経由のHTTP通信に対しても、HTTPリダイレクト機能が働くようになります。

awplus(config)# auth-web-server intercept-port 8080 ↓

Supplicantのプロキシーサーバー設定の[例外]に、AuthenticatorのIPアドレスまたはホスト名が正しく登録されていない場合、プロキシー要求のループが発生することがありますが、これを検知しSupplicantのWebブラウザー上に警告メッセージを表示することができます。設定は、auth-web-server intercept-portコマンドで「any」を指定します。

- Webブラウザーのプロキシー自動検出機能(WPAD)によるPACファイルURLの問い合わせに応答できるよう、DHCPサーバー機能を有効化して、WPADオプションとしてPACファイルのURLを登録します。

awplus(config)# ip dhcp option 252 ascii ↓

awplus(config)# ip dhcp pool vlan100 ↓

awplus(dhcp-config)# network 10.10.10.0/24 ↓

awplus(dhcp-config)# range 10.10.10.11 10.10.10.20 ↓

awplus(dhcp-config)# default-router 10.10.10.1 ↓

awplus(dhcp-config)# lease 0 0 0 20 ↓

awplus(dhcp-config)# option 252 http://192.168.10.10/ourproxy.pac ↓

本製品以外のPACファイルサーバーを使う場合、Web認証用DHCPサーバーは使用できません。通常のDHCPサーバー機能を使用してください。

WPADをサポートしていないブラウザーの場合は、ここで指定したPACファイルのURLを手動設定します。

- 未認証のSupplicant(Webブラウザー)が前記URLのPACファイルを取得できるよう、auth forwardコマンドでPACファイルサーバーへの通信(ルーティング)を許可します。

awplus(config)# interface port1.0.2-port1.0.4 ↓

awplus(config-if)# auth forward 192.168.10.10 tcp 80 ↓

前記のauth forwardコマンドは対象パケットのルーティングを許可するだけで、本製品を介してのL2スイッチングは許可しません。そのため、本製品以外のPACファイルサーバーを使う場合は、原則として未認証SupplicantとPACファイルサーバーが異なるサブネットに置かれている必要があります。

[Supplicant(Webブラウザー)の設定]

Webブラウザーのプロキシーサーバー設定を次のいずれかにしてください。

あるいは

インターセプトモード / プロミスキャスモード

インターセプトモード / プロミスキャスモードは、SupplicantからのARP/DNSメッセージに対するAuthenticatorの代理応答を有効にする機能です。本機能は特別な設定を行うことなく自動的に動作します。

Web認証では、ドメイン名を含むURLから名前解決して認証画面へアクセスするには、必ずHTTPリダイレクト機能が動作する必要があるため、未認証SupplicantのデフォルトゲートウェイにAuthenticatorのインターフェースアドレスが設定されていないと、認証画面へのアクセスができません。またその際、未認証Supplicantは名前解決を依頼するDNSサーバーと通信できる必要があります。

しかし、本製品ではインターセプトモード / プロミスキャスモードの働きにより、未認証SupplicantのデフォルトゲートウェイにAuthenticatorのインターフェースアドレスが設定されていない場合でも、DNSサーバーとの通信ができる環境においてドメイン名を含むURLから認証画面へアクセス可能になります。

Web認証画面のカスタマイズ

Web認証画面の見た目や表示内容は一定のカスタマイズが可能です。

カスタマイズには次の3つの方法があります。

- HTML/CSSファイルを編集して本製品のフラッシュメモリーに置く

- カスタマイズ用のコマンドを使う

- 独自のログイン画面を作成して外部Webサーバーに設置する

HTML/CSSファイルの編集によるカスタマイズ

HTML/CSSファイルの編集によるカスタマイズでは、下記部分の変更が可能です。

ログイン画面を外部Webサーバーに設置している場合、HTML/CSSファイルの編集によるカスタマイズは、ログイン画面以外(認証中、認証成功、認証失敗)に対してのみ適用されます。

[全画面共通]

[認証成功画面(入力フォーム部分)]

- ヘッダー

ヘッダーの見た目は、Web認証サーバー上にあって外部からアクセス可能なファイルheader.htmlとstyle.cssによって決定されます。これらのファイルを編集して規定の場所に置くことにより、ヘッダーのカスタマイズが可能です。

- 入力フォーム

入力フォームの見た目は、Web認証サーバーが内部に持っているHTMLデータとWeb認証サーバー上にあって外部からアクセス可能なファイルstyle.cssによって決定されます。入力フォームのHTMLデータは変更できないため文字列などの変更はできませんが、style.cssを編集して規定の場所に置くことにより、入力フォームのレイアウト(フォームパーツの配置)を変更できます。

- 画像ファイル

初期設定では、ヘッダーからh_glb.gif、フッターからf_logo.gifというGIF画像ファイルを参照しています。この2つの画像ファイルそのものは変更できませんが、別に用意した画像ファイルlogo.gifを規定の場所に置けば、このファイルも外部からアクセス可能になります。ヘッダー、フッターを編集して、h_glb.gif、f_logo.gifの代わりにlogo.gifを参照させることで画像ファイルの変更が可能です。

- フッター

フッターの見た目は、Web認証サーバー上にあって外部からアクセス可能なファイルfooter.htmlとstyle.cssによって決定されます。これらのファイルを編集して規定の場所に置くことにより、フッターのカスタマイズが可能です。

- 認証成功画面の追加メッセージ

認証成功画面の入力フォーム部分はデフォルトで上記の内容ですが、success_page_msg.htmlというファイルを用意することにより、「logout」ボタンの下に任意のメッセージを表示させることが可能です。

以下ではWeb認証画面の変更方法について簡単に説明します。

HTML/CSSの書き方や書式、編集後の問題に関してはサポート対象外となります。あらかじめご了承ください。

編集対象ファイルの準備

Web認証画面のカスタマイズに使うファイルは次の5つです。

Web認証画面の編集にあたっては、最初にこれらのファイルをPC上に準備してください。

- header.html

- footer.html

- style.css

- success_page_msg.html

- logo.gif

最初の3つ(HTMLとCSS)については、Web認証サーバーからダウンロードして保存します。たとえば、Web認証サーバーのIPアドレスが172.16.10.1の場合、各ファイルには次のURLでアクセスできますので、ブラウザーの「ファイル」/「名前を付けて保存」メニューなどを使って、PCにファイルとして保存してください。

- http://172.16.10.1/header.html

- http://172.16.10.1/footer.html

- http://172.16.10.1/style.css

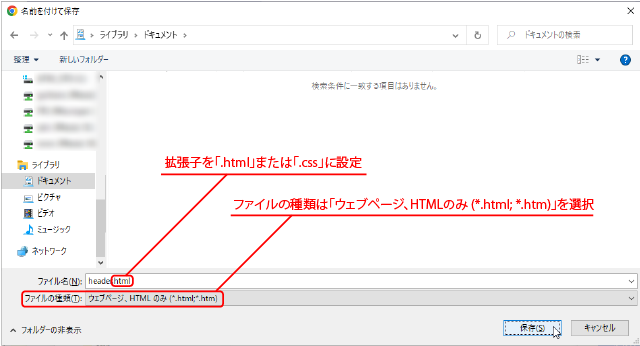

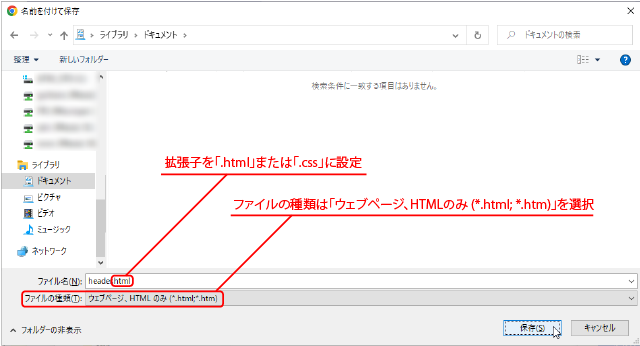

保存の際には拡張子を「.html」または「.css」にして保存してください。以下はGoogle Chromeにて保存する際の例です。

HTMLファイル、CSSファイルは最終的に文字エンコーディング「UTF-8」で保存する必要があります。

ブラウザーからの保存時にはエンコーディングを指定できないことが多いため、エディターで内容を編集して再保存するときに「UTF-8」で保存してください(参考:Microsoft社製メモ帳(notepad.exe)で保存するときの画面例)。

HTMLファイルsuccess_page_msg.htmlについては、ひな型となるHTMLファイルを次の内容でPC上に作成してください。

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

<HTML>

<HEAD>

<META http-equiv="Content-Type" content="text/html; charset=UTF-8">

<META http-equiv="Content-Style-Type" content="text/css">

<TITLE></TITLE>

</HEAD>

<BODY>

ここに任意のコンテンツを記述してください。

</BODY>

</HTML>

こちらも拡張子を「.html」、文字エンコーディングを「UTF-8」に設定して保存してください。

以下はMicrosoft社製メモ帳(notepad.exe)にて保存する際の例です。

画像ファイルlogo.gifについては、PC上に任意のGIF画像ファイルを用意してlogo.gifという名前に変更してください。

ファイルの編集

PC上で前述のHTML/CSSファイル(header.html、footer.html、style.css、success_page_msg.html)を適宜編集します。

各ファイルは、HTML、CSSの仕様にしたがって自由に記述できますが、下記の点にはご注意ください。

- style.cssでフレーム位置を変更しても、入力フォームの「User name」欄と「Password」欄を縦方向に移動することはできません。

- header.html、footer.html、success_page_msg.htmlから参照できる画像ファイルは次の3つだけです。

- h_glb.gif(Web認証サーバー組み込み済みのため画像の変更は不可)

- f_logo.gif(Web認証サーバー組み込み済みのため画像の変更は不可)

- logo.gif(追加できる唯一の画像。ファイル名は固定なので別の名前は使えない。使用する場合は各HTMLファイルから参照している画像ファイル名をlogo.gifに変更すること)

- HTML/CSSファイルの編集は、PC上で行ってください。CLIのeditコマンドでの編集はサポート対象外となりますので、ご了承ください。

- HTMLファイルで表示される部分に関して、日本語を含む文字列を使用することも可能です。

- HTML/CSSファイルの拡張子は必ず「.html」および「.css」にし、文字エンコーディングはUTF-8に統一してください。

編集済みファイルの配置(アップロード)

各ファイルの編集が完了したら、CLIのcopyコマンドを使ってPCから本製品にファイルを転送してください。転送先はフラッシュメモリーのルートディレクトリー(flash:/)です。

たとえば、ZMODEMを用いてコンソールポート経由でファイルを転送するには、次のようにします。

awplus# cd flash:/ ↓

awplus# copy zmodem ↓

rz waiting to receive.**B0100000023be50

(通信ソフトウェア側でZMODEMによるファイル送信の操作を行う)

また、TFTPでファイルを転送するには次のようにします。

awplus# copy tftp://172.16.10.70/logo.gif flash:/ ↓

ファイルシステム上に下記のファイルが存在する場合、Web認証サーバーはこれらを使って認証画面を生成します。

- flash:/header.html

認証画面のヘッダー部分に、flash:/header.htmlのBODY部分を使用します。このファイルが存在しないときは、オリジナルのheader.htmlを使います。

- flash:/footer.html

認証画面のフッター部分に、flash:/footer.htmlのBODY部分を使用します。このファイルが存在しないときは、オリジナルのfooter.htmlを使います。

- flash:/style.css

認証画面から参照される「style.css」として、flash:/style.cssの内容を返します。このファイルが存在しないときは、オリジナルのstyle.cssを使います。

- flash:/success_page_msg.html

認証成功画面の「logout」ボタンの下に、flash:/success_page_msg.htmlのBODY部分を挿入します。このファイルが存在しないときは、「logout」ボタンの下には何も表示されません。

- flash:/logo.gif

認証画面のヘッダー、フッター部分から「logo.gif」が参照された場合、flash:/logo.gifの内容を返します。このファイルが存在しないときに「logo.gif」が参照されると、Not Foundになります。

編集済みファイルの配置が完了したら、ブラウザーからWeb認証画面にアクセスしてレイアウトを確認してください。さらに変更が必要なときは、PC上のファイルを編集しなおして、再転送してください。

カスタマイズのとりやめ(初期状態への復帰)

カスタマイズによって問題が発生した場合やカスタマイズをやめたい場合は、本製品のファイルシステムから下記のファイルを削除してください(移動やリネームでもかまいません)。オリジナルの認証画面に戻ります。

- flash:/header.html

- flash:/footer.html

- flash:/style.css

- flash:/success_page_msg.html

- flash:/logo.gif

コマンドによるカスタマイズ

コマンドによるカスタマイズでは、下記部分の変更が可能です。

この方法は設定コマンドを実行・保存するだけでもっとも手軽ですが、日本語を表示することはできません。

ログイン画面を外部Webサーバーに設置している場合、コマンドによるカスタマイズは、ログイン画面以外(認証中、認証成功、認証失敗)に対してのみ適用されます。

[全画面共通]

[認証成功画面(入力フォーム部分)]

ログイン画面を外部Webサーバーに設置することによるカスタマイズ

Web認証Supplicantからアクセス可能なWebサーバー(外部Webサーバー)がある場合、ログイン画面のHTMLファイルをそのサーバーに設置することができます。この方法では、ログイン画面全体をほぼ自由にレイアウトすることができます。

この方法でカスタマイズできるのはログイン画面だけです。他の画面(認証中、認証成功、認証失敗)はWeb認証サーバー上のページが表示されます(Webサーバー上のページに対しては、「HTML/CSSの編集」や「コマンド」によるカスタマイズが適用されます)。

外部サーバーの用意

外部Webサーバーに関する要件は次のとおりです。

ログイン画面のHTMLファイル作成

外部サーバーに設置するログイン画面をHTMLファイルとして作成してください。

レイアウトのため、CSSファイルや画像ファイルを利用してもかまいません。

HTML/CSSの書き方や書式、編集後の問題に関してはサポート対象外となります。あらかじめご了承ください。

ログイン画面のHTMLファイルは、次のログインフォームを含む必要があります。

formタグのaction属性には、Supplicant(Webブラウザー)からアクセス可能なWeb認証サーバーのURLを記入してください。

次の例では「http://192.168.1.5/」の部分がWeb認証サーバーのURLです。環境に応じた適切なURLを記述してください。

<form action="http://192.168.1.5/" autocomplete="off" target="_self" name="AUTH" method="POST">

<div>User name</div>

<div><input size="30" type="text" maxlength="64" name="USERNAME"></div>

<div>Password</div>

<div><input size="30" type="password" maxlength="64" name="PASSWORD"></div>

<div>

<input type="submit" name="ACTION" value="login">

<input type="reset" name="RESET" value="Reset">

</div>

</form>

[外部Webサーバーに設置したログイン画面の例]

ログイン画面を外部Webサーバーに設置

ログイン画面のHTMLファイルが完成したら、外部Webサーバー上の適切なディレクトリーに設置してください。

ログイン画面でCSSファイルや画像ファイルを使用している場合は、それらも設置してください。

その後、auth-web-server login-urlコマンドでログイン画面のURLを指定します。

awplus(config)# auth-web-server login-url http://192.168.1.1/ ↓

これにより、Web認証サーバー(本製品)にアクセスしてきたWeb認証Supplicantは、外部Webサーバー上のログイン画面にリダイレクトされるようになります。

ユーザーが外部Webサーバー上のログイン画面でユーザー名とパスワードを入力して「login」ボタンを押すと、フォームのaction属性の指定によりこれらの情報がWeb認証サーバーに送信され、それ以降はWeb認証サーバー上のページ(認証中、認証成功、認証失敗)が表示されます。

認証失敗時は、Web認証サーバー上の認証失敗ページが表示された後、5秒後に外部Webサーバー上のログインページにリダイレクトされます。

ログイン画面を本体のフラッシュメモリーに設置することによるカスタマイズ

本製品では、ログイン画面のHTMLファイルを本体のフラッシュメモリーに設置することができます。

この方法では、ログイン画面全体をほぼ自由にレイアウトすることができます。

この方法でカスタマイズできるのはログイン画面だけです。他の画面(認証中、認証成功、認証失敗)はWeb認証サーバー上のページが表示されます(Webサーバー上のページに対しては、「HTML/CSSの編集」や「コマンド」によるカスタマイズが適用されます)。

ログイン画面を「外部Webサーバーに設置することによるカスタマイズ」と「本体のフラッシュメモリーに設置することによるカスタマイズ」を同時に設定した場合は、「外部Webサーバーに設置することによるカスタマイズ」が優先されます。

ログイン画面のHTMLファイル作成

本体のフラッシュメモリーに設置するログイン画面をHTMLファイルとして作成してください。

レイアウトのため、CSSファイルや画像ファイルを利用してもかまいません。

HTML/CSSの書き方や書式、編集後の問題に関してはサポート対象外となります。あらかじめご了承ください。

ログイン画面のHTMLファイルは、次のログインフォームを含む必要があります。

formタグのaction属性には、Web認証サーバー(本製品)内部に保存されているファイルを指定するため「/index.cgi」を記述してください。

<form action="/index.cgi" autocomplete="off" target="_self" name="AUTH" method="POST">

<div>User name</div>

<div><input size="30" type="text" maxlength="64" name="USERNAME"></div>

<div>Password</div>

<div><input size="30" type="password" maxlength="64" name="PASSWORD"></div>

<div>

<input type="submit" name="ACTION" value="login">

<input type="reset" name="RESET" value="Reset">

</div>

</form>

ログイン画面をweb-authディレクトリーに設置

本体のフラッシュメモリー上に「web-auth」という名前のディレクトリーを作成してください。

ログイン画面のHTMLファイルが完成したら、web-authディレクトリーに設置してください。

ログイン画面でCSSファイルや画像ファイルを使用している場合は、それらも設置してください。

これにより、Web認証サーバー(本製品)にアクセスしてきたWeb認証Supplicantは、フラッシュメモリー上のログイン画面にリダイレクトされるようになります。

ユーザーが本体のフラッシュメモリー上のログイン画面でユーザー名とパスワードを入力して「login」ボタンを押すと、フォームのaction属性の指定によりこれらの情報がWeb認証サーバーに送信され、それ以降はWeb認証サーバー上のページ(認証中、認証成功、認証失敗)が表示されます。

認証失敗時は、Web認証サーバー上の認証失敗ページが表示された後、5秒後に本体のフラッシュメモリー上のログインページにリダイレクトされます。

アカウンティング(利用記録)

ポート認証機能では、アカウンティングをサポートしているRADIUSサーバーを利用して、Supplicantのログイン・ログアウトを記録することもできます。

本製品内蔵のローカルRADIUSサーバーは認証機能のみをサポートしており、アカウンティングはサポートしていません。

初期設定ではアカウンティングは無効です。アカウンティングの有効化は、認証方式ごとに行います。

■ 802.1X認証Supplicantのアカウンティングを有効にするには、aaa accounting dot1xコマンドを使います。ここでは、ログインとログアウトの両方を記録するため、対象イベントとしてstart-stopを指定しています。また、radius-server hostコマンドで登録したRADIUSサーバーを順に試行させるため、デフォルトのサーバーグループであるgroup radiusを指定しています。

awplus(config)# aaa accounting dot1x default start-stop group radius ↓

■ MACベース認証Supplicantのアカウンティングを有効にするには、aaa accounting auth-macコマンドを使います。コマンドの使い方は802.1Xと同じです。

awplus(config)# aaa accounting auth-mac default start-stop group radius ↓

■ Web認証Supplicantのアカウンティングを有効にするには、aaa accounting auth-webコマンドを使います。コマンドの使い方は802.1Xと同じです。

awplus(config)# aaa accounting auth-web default start-stop group radius ↓

■ 認証方式ごとに異なるRADIUSアカウンティングサーバーを使用する方法など、詳しい設定については、「運用・管理」の「RADIUSクライアント」をご覧ください。

RADIUSサーバーの設定項目

ポート認証機能を利用するために必要なRADIUSサーバー(認証サーバー)の設定項目について簡単に説明します。

RADIUSサーバーの詳細な設定方法については、ご使用のサーバー製品のマニュアルをご参照ください。

802.1X認証

802.1X認証において、ダイナミックVLANを使用しないときは、ユーザーごとに下記の照合用属性を定義してください。

表 7:802.1X認証で使用する照合用RADIUS属性

| 属性名 |

属性値 |

備考 |

| User-Name |

ユーザー名 |

認証対象のユーザー名(例:"user1", "userB") |

| User-Password |

パスワード |

ユーザー名に対応するパスワード(例:"dbf8a9hve", "h1mi2uDa4o")。EAP-TLS使用時は不要(代わりにユーザー電子証明書の用意が必要) |

Authenticator側では802.1X認証用パスワードの長さを特に制限していませんが、本製品のローカルRADIUSサーバーで設定可能なパスワードの最大長は31文字です。

また、認証方式としてPEAP(EAP-MSCHAPv2)、EAP-TLS、EAP-TTLSを使う場合は、それぞれ下記の電子証明書を用意し、各機器上にインストールしておく必要があります。詳細はRADIUSサーバーおよびSupplicant(OSや専用ソフトウェアなど)のマニュアルをご参照ください。

表 8:802.1X認証で使用する電子証明書

| 認証方式 |

各証明書のインストール先 |

| 信頼できるルートCAの証明書 |

サーバー証明書と秘密鍵 |

ユーザー証明書と秘密鍵 |

| PEAP |

Supplicant |

認証サーバー |

不要 |

| EAP-TLS |

Supplicantと認証サーバー |

認証サーバー |

Supplicant |

| EAP-TTLS |

Supplicant |

認証サーバー |

不要 |

MACベース認証

MACベース認証において、ダイナミックVLANを使用しないときは、機器ごとに下記の照合用属性を定義してください。

表 9:MACベース認証で使用する照合用RADIUS属性

| 属性名 |

属性値 |

備考 |

| User-Name |

MACアドレス |

認証対象機器のMACアドレス。初期設定では「00-00-f4-11-22-33」の形式(ハイフンあり、a~fは小文字)だが、auth-mac usernameコマンドでハイフンの有無と大文字・小文字を変更できる |

| User-Password |

MACアドレスまたは共通パスワード |

認証対象機器のMACアドレス。通常は機器ごとにUser-Nameと同じ値を指定する。ただし、auth-mac passwordコマンドを設定している場合は、すべての機器に対して同コマンドで設定した共通パスワードを指定すること |

Web認証

Web認証において、ダイナミックVLANを使用しないときは、ユーザーごとに下記の照合用属性を定義してください。

表 10:Web認証で使用する照合用RADIUS属性

| 属性名 |

属性値 |

備考 |

| User-Name |

ユーザー名 |

認証対象のユーザー名(例:"user1", "userB") |

| User-Password |

パスワード |

ユーザー名に対応するパスワード(例:"dbf8a9hve", "h1mi2uDa4o") |

Web認証用パスワードは64文字以内で設定してください。なお、本製品のローカルRADIUSサーバーで設定可能なパスワードの最大長は31文字です。

ダイナミックVLAN(各認証方式共通)

802.1X認証、MACベース認証、Web認証でダイナミックVLANを使用するときは、前述の照合用属性に加え、返却用属性として下記の3属性を追加設定してください。

表 11:ダイナミックVLAN用の返却用RADIUS属性

| 属性名 |

属性値 |

備考 |

| Tunnel-Type |

VLAN (13) |

固定値。指定方法はサーバーに依存 |

| Tunnel-Medium-Type |

IEEE-802 (6) |

固定値。指定方法はサーバーに依存 |

| Tunnel-Private-Group-ID |

VLAN IDかVLAN名 |

認証対象のユーザーや機器が認証をパスした後に所属させるVLANのIDか名前(例:10, "sales") |

| Egress-VLANID |

VLANタグの有無とVLAN ID |

属性値の先頭オクテットが 0x32(ASCIIの「2」)ならタグなし、0x31(ASCIIの「1」)ならタグ付きを示す |

| Egress-VLAN-Name |

VLANタグの有無とVLAN名 |

属性値の先頭オクテットが 0x32(ASCIIの「2」)ならタグなし、0x31(ASCIIの「1」)ならタグ付きを示す |

■ タグなしポートでは各Supplicantに対し、「Tunnel-Type、Tunnel-Medium-Type、Tunnel-Private-Group-Id」の組み合わせ、「Egress-VLANID」、「Egress-VLAN-Name」のいずれか1つを指定してください。

「Egress-VLANID」、「Egress-VLAN-Name」を指定する場合は、属性値の先頭をタグなしを示す 0x32(ASCIIの「2」)に設定してください。

■ タグ付きポートでは各Supplicantに対し、「Egress-VLANID」か「Egress-VLAN-Name」を指定してください。これらの属性は1つのSupplicantに対して複数指定することも可能です(1つのSupplicantに複数のVLANをアサインできます)。

「Egress-VLANID」、「Egress-VLAN-Name」のどちらの場合でも、属性値の先頭をタグ付きを示す 0x31(ASCIIの「1」)に設定してください。

RADIUS Dynamic Authorization

本製品は、RADIUSプロトコルを通じてユーザーセッションの切断や認可属性の変更を可能にするRADIUS Dynamic Authorization拡張に対応しています。

本製品がサポートしているDynamic Authorization(DA)メッセージの種類と、各メッセージの受信時に実行するアクションは次のとおりです。

- Disconnect メッセージ - 指定されたSupplicantを切断します。

Disconnectメッセージによって切断されたSupplicantの認証情報は、認証抑止期間(quietPeriod。auth timeout quiet-periodコマンドで設定)の経過後に削除されます。認証抑止期間中、該当Supplicantからのパケットはすべて破棄されます。

- Change-of-Authorization (CoA) メッセージ - 指定されたSupplicantの所属VLANを変更(ダイナミックVLAN使用時)、または、指定されたSupplicantの接続ポートをダウン・アップ(Port Bounce)します。

使用方法

本機能を使用するには、本製品とDAメッセージの送信元(Dynamic Authorizationクライアント)の両方に設定が必要です。

Dynamic AuthorizationクライアントはRADIUSサーバーなどを含むセキュリティー製品の一機能として実装されている場合があります。

■ 本製品側では、radius dynamic-authorization-clientコマンドでDynamic Authorizationクライアントを登録します。

同コマンドではDynamic AuthorizationクライアントのIPv4アドレスと共有パスワードを指定してください。

awplus(config)# radius dynamic-authorization-client 172.16.10.2 key heMeetsTwo! ↓

■ Dynamic Authorizationクライアント側では、Disconnectメッセージ、CoAメッセージ内に、セッション(本製品・Supplicantの組み合わせ)を特定するためのRADIUS属性を少なくとも1つ含める必要があります。また、VLAN変更のためのCoAメッセージ内には、変更後のVLANを指定するためのRADIUS属性も含める必要があります。

Dynamic Authorizationクライアント(RADIUSサーバーなど)の具体的な設定・操作方法は、ご使用のクライアント製品のマニュアルをご参照ください。

- セッションを特定するための属性(1つ以上指定)

- 本製品

- Supplicant

- User-Name (1) - Supplicantの認証ユーザー名

- NAS-Port (5) - Supplicantが接続されている本製品のポートのインターフェースインデックス番号(ifIndex)(参照:show interfaceコマンド)

- Framed-IP-Address (8) - SupplicantのIPv4アドレス

- Called-Station-Id (30) - 本製品のMACアドレス

- Calling-Station-Id (31) - SupplicantのMACアドレス

- Acct-Session-Id (44) - アカウンティングセッションID

指定したすべての属性にマッチするセッションだけがアクションの対象になります。

Framed-IP-Addressで指定するIPv4アドレスは、Supplicant認証時にAccess-AcceptメッセージのFramed-IP-Address属性で割り当てられた場合にのみマッチします。

- (CoAのみ)変更後のVLANを指定するための属性

- タグなしポート(いずれか1つだけ指定)

- Egress-VLANID (56) - VLANタグの有無とVLAN ID

- Egress-VLAN-Name (58) - VLANタグの有無とVLAN名

- Tunnel-Private-Group-ID (81) - VLAN IDかVLAN名

- タグ付きポート(複数の指定が可能)

- Egress-VLANID (56) - VLANタグの有無とVLAN ID

- Egress-VLAN-Name (58) - VLANタグの有無とVLAN名

Egress-VLANID、Egress-VLAN-Name属性では、属性値の先頭オクテットが 0x32(ASCIIの「2」)ならタグなし、0x31(ASCIIの「1」)ならタグ付きを示します。なお、タグ付き指定は認証ポートがタグ付き(トランクポート)で、なおかつ、ホストモード(auth host-mode)をSingle-HostかMulti-Hostに設定し、マルチVLANセッション(auth multi-vlan-session)とダイナミックVLAN(auth dynamic-vlan-creation)有効にしている場合のみ有効です。また、該当タグ付きポートはイングレスフィルタリングが有効のままでご使用ください。

Multi-SupplicantモードのポートではCoAメッセージによるVLAN変更は未サポートです。

設定や状態の確認

■ ポート認証機能の全般的な情報は、show authコマンド、show dot1xコマンドで確認します。

たとえば、ポート1.0.2における802.1X認証の情報を確認したいときは次のようにします。

awplus# show dot1x interface port1.0.2 ↓

■ Supplicantの情報は、show auth supplicantコマンド、show dot1x supplicantコマンドで確認します。

たとえば、ポート1.0.2上の802.1X Supplicantを確認したいときは次のようにします。

awplus# show dot1x supplicant interface port1.0.2 ↓

briefオプションを付けると簡素な表示になります。

awplus# show dot1x supplicant interface port1.0.2 brief ↓

■ Supplicantのログイン情報は、show auth sessionstatisticsコマンド、show dot1x sessionstatisticsコマンドで確認します。

たとえば、ポート1.0.2上の802.1X Supplicantのログイン情報を確認したいときは次のようにします。

awplus# show dot1x sessionstatistics interface port1.0.2 ↓

(C) 2024 - 2025 アライドテレシスホールディングス株式会社

PN: 613-003319 Rev.C