設定例 / AMFアプリケーションプロキシー機能によるデバイスの制御

AMFアプリケーションプロキシー機能の設定例

AMFアプリケーションプロキシー機能の設定例です。

この例は、AW+のAMFアプリケーションプロキシーホワイトリスト機能とAMFアプリケーションプロキシーブラックリスト機能の基本設定です。

AMFアプリケーションプロキシーブラックリスト機能で連携するアプリケーションは、ARルーターのAT-AR3050S/AR4050SのUTM(Unified Threat Management)関連機能を使用し、アクションはパケット破棄を設定します。

各機能を使用するには別途ライセンスが必要です。製品によって必要なライセンスが異なりますので、弊社ホームページなどでご確認ください。

ARルーターのUTM関連機能のうち、AMF Securityと連携可能な機能は、付録「AT-AR3050S/AT-AR4050Sの設定」をご参照ください。

ログなどの記録日時を正確に保ち、各種機能を適切に動作させるため、各製品のシステム時刻は正確に合わせて運用することをおすすめします。

なおAMF Securityは、AT-VST-APLのシステム時刻を取得して使用します。AMF Securityのタイムゾーンの設定はAMF Securityで行いますが、NTPの同期先の設定はAT-VST-APLで行います。

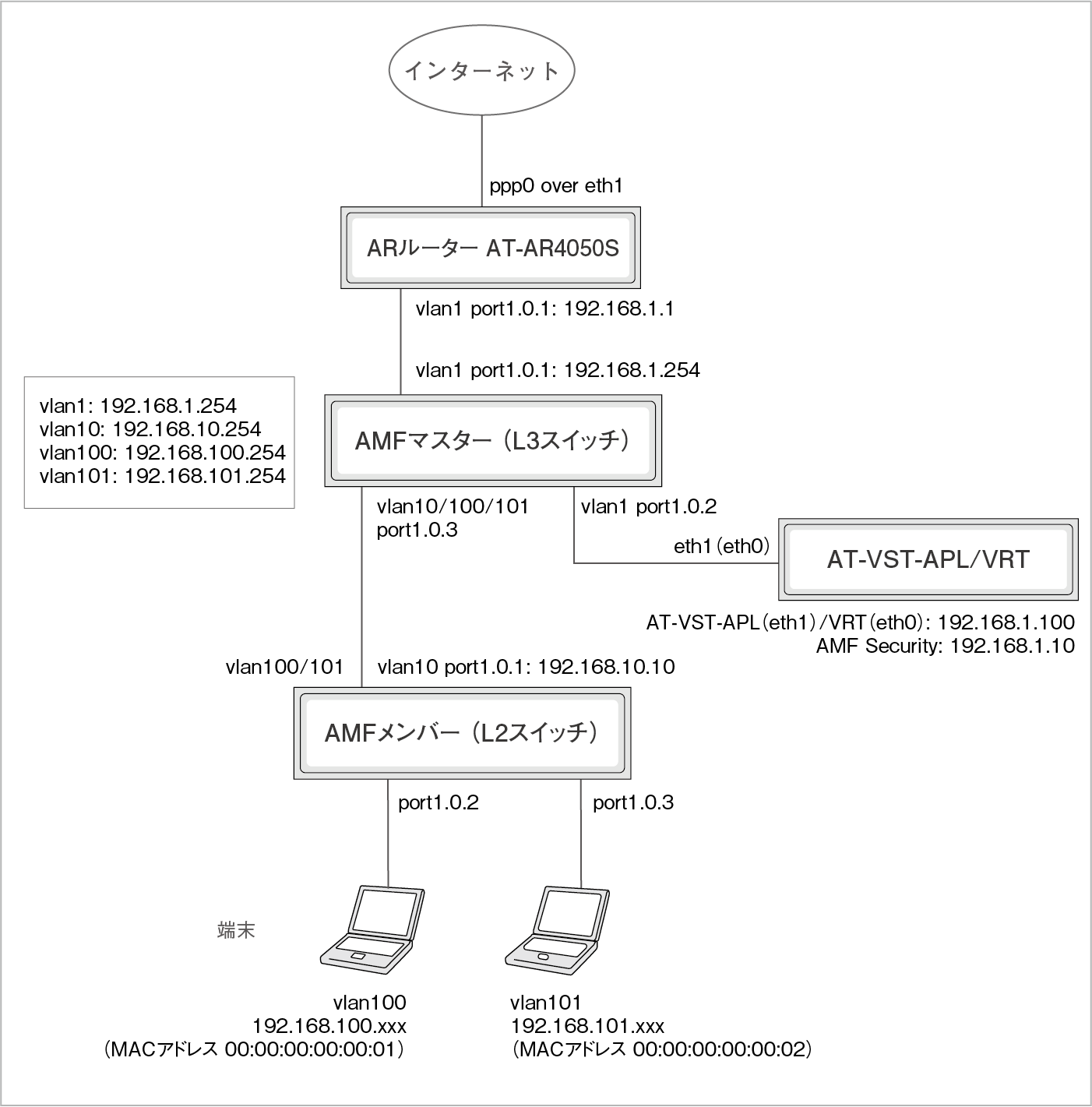

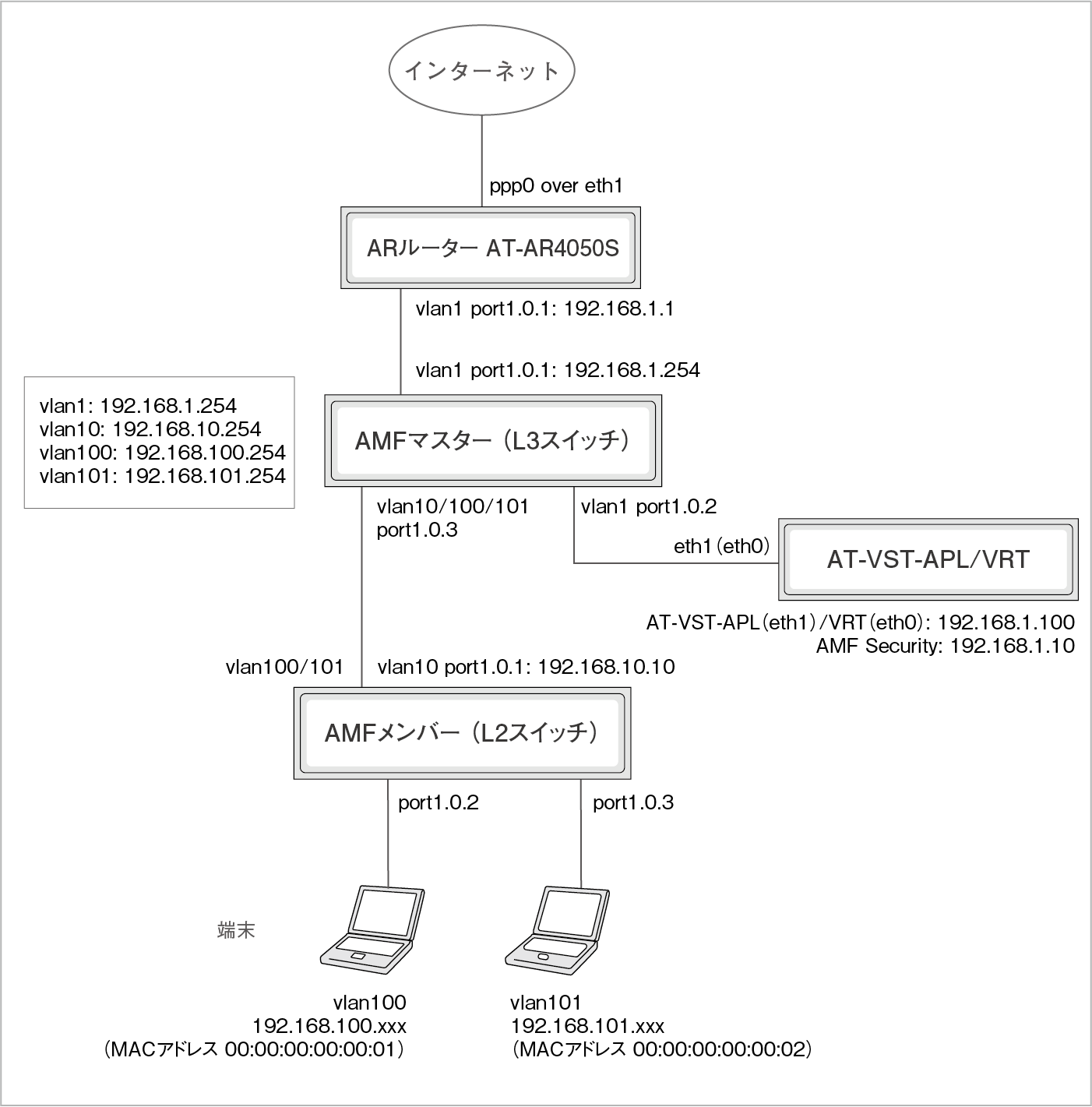

構成

本設定例では以下の構成を想定しています。

本設定例では、AT-VST-APLのAT-Vista Manager EX(プライグインを含む)は説明していません、設定については、AT-Vista Manager EXのリファレンスマニュアルをご参照ください。

本構成のAMFマスターは、AT-VST-APLのAMF Cloudではなく別の機器を使用していますが、AT-VST-APLのAMF Cloudを使用することもできます。

AT-VST-APLの基本設定(IPアドレスやスタティック経路などの設定)の詳細は、「AT-VST-APL リファレンスマニュアル」をご参照ください。

AT-VST-APLで行うAMF Securityの基本設定(アプリケーションの設定)の詳細は、「AT-VST-APL リファレンスマニュアル」をご参照ください。

各製品の情報

■ AMFマスターの設定

表 1:設定データ

| 項目名

|

設定する情報

|

| ユーザー名

|

manager

|

| パスワード

|

friend

|

| ホスト名

|

AMF-Master

|

| AMFネットワーク名

|

AMF001

|

| IPアドレス

|

192.168.1.254

|

| AMF SecurityのIPアドレス

|

192.168.1.10

|

| AMF Securityとの事前共有鍵

|

password

|

■ AMFメンバーの設定

表 2:設定データ

| 項目名

|

設定する情報

|

| ユーザー名

|

manager

|

| パスワード

|

friend

|

| ホスト名

|

AMF-Member

|

| AMFネットワーク名

|

AMF001

|

| AMFアクション

|

パケット破棄

|

■ AT-AR4050Sの情報

表 3:AT-AR4050Sの情報

| 項目名

|

情報

|

| ユーザー名

|

manager

|

| パスワード

|

friend

|

| ホスト名

|

awplus-UTM-Router

|

| AMFネットワーク名

|

AMF001

|

| ISP接続用ユーザー名

|

user@isp

|

| ISP接続用パスワード

|

isppasswd

|

| PPPoEサービス名

|

指定なし

|

| WAN側IPアドレス

|

動的割り当て(IPCP)

|

| DNSサーバー

|

自動取得(IPCP)

|

| UTM関連機能のログ出力先

|

192.168.1.10

|

| syslogメッセージ送信時の送信元IPv4アドレス

|

vlan1インターフェースのIPアドレス(192.168.1.1)

|

ARルーターのUTM関連機能とAMF Securityの連携を行う場合は、ARルーターのホスト名を「awplus」から始まる名前にする必要があります。

■ AT-VST-APLの情報

表 4:AT-VST-APLの情報

| 項目名

|

情報

|

| IPアドレス

|

192.168.1.100

|

| スタティック経路(ゲートウェイ)

|

192.168.1.254

|

■ AMF Securityの情報

表 5:AMF Securityの情報

| 項目名

|

情報

|

| IPv4アドレス

|

192.168.1.10

|

| AMFマスターのIPアドレス

|

192.168.1.254

|

| AMFマスターのユーザー名

|

manager

|

| AMFマスターのパスワード

|

friend

|

| AMFマスターとの事前共有鍵

|

password

|

本設定例では、AMF Securityに設定するAMFマスターのアカウント(ユーザー名 / パスワード)をデフォルトの「manager / friend」を使用していますが、AMFマスターおよびAMFメンバーにて権限レベル15のユーザーアカウントを作成し、コンソール接続に使用するユーザーアカウントと分けることをおすすめします。

■ AMF Securityに登録するデバイス(端末)の認証情報

表 6:AMF Securityに登録するデバイス(端末)の認証情報

| 端末1

|

| 項目名

|

情報

|

| デバイス ID

|

Device1

|

| MACアドレス

|

00:00:00:00:00:01

|

| ネットワーク(VLAN)

|

VLAN100

|

| 端末2

|

| 項目名

|

情報

|

| デバイス ID

|

Device2

|

| MACアドレス

|

00:00:00:00:00:02

|

| ネットワーク(VLAN)

|

VLAN101

|

AMFマスターの設定手順

製品によっては、手順中で有効にする機能が初期状態で有効になっているものもあります。

- 初期状態で有効化されているスパニングツリープロトコル(RSTP)を無効化します。

awplus(config)# no spanning-tree rstp enable ↓

- タイムゾーンを日本標準時に設定します。

awplus(config)# clock timezone JST plus 9:00 ↓

- ホスト名を設定します。

awplus(config)# hostname AMF-Master ↓

- AMFネットワーク名を設定します

AMF-Master(config)# atmf network-name AMF001 ↓

- AMFマスターに設定します。

AMF-Master(config)# atmf master ↓

- AMFアプリケーションプロキシー機能を有効にします。

AMF-Master(config)# service atmf-application-proxy ↓

- Webサーバー機能を有効にします。

AMF-Master(config)# service http ↓

- AMF SecurityとのGUI連携機能を有効にします。

AMF-Master(config)# atmf topology-gui enable ↓

- AMFアプリケーションプロキシーホワイトリスト機能で連携するAMF SecurityのIPアドレスと事前共有鍵を設定します。

AMF-Master(config)# application-proxy whitelist server 192.168.1.10 key password ↓

- 以下のVLANを作成します。

- AMFメンバーと接続するvlan10

- 端末のパケット転送に使用するvlan100とvlan101

AMF-Master(config)# vlan database ↓

AMF-Master(config-vlan)# vlan 10,100-101 ↓

- 以下のVLANにIPアドレスを設定します。

- ARルーターと接続するvlan1

- AMFメンバーと接続するvlan10

- 端末用と接続するvlan100とvlan101

AMF-Master(config-vlan)# interface vlan1 ↓

AMF-Master(config-if)# ip address 192.168.1.254/24 ↓

↓

AMF-Master(config-if)# interface vlan10 ↓

AMF-Master(config-if)# ip address 192.168.10.254/24 ↓

↓

AMF-Master(config-if)# interface vlan100 ↓

AMF-Master(config-if)# ip address 192.168.100.254/24 ↓

↓

AMF-Master(config-if)# interface vlan101 ↓

AMF-Master(config-if)# ip address 192.168.101.254/24 ↓

ARルーターと接続するポート1.0.1にVLANを割り当て、AMFリンクに設定します。

AMF-Master(config-if)# interface port1.0.1 ↓

AMF-Master(config-if)# switchport mode trunk ↓

AMF-Master(config-if)# switchport trunk allowed vlan add 1 ↓

AMF-Master(config-if)# switchport atmf-link ↓

上記の設定を行うと以下が自動で設定されます。

switchport trunk native vlan none

- AMFメンバーと接続するポート1.0.3にVLANを割り当て、AMFリンクに設定します。

AMF-Master(config-if)# interface port1.0.3 ↓

AMF-Master(config-if)# switchport mode trunk ↓

AMF-Master(config-if)# switchport trunk allowed vlan add 10,100-101 ↓

AMF-Master(config-if)# switchport atmf-link ↓

- デフォルト経路を設定します

AMF-Master(config)# ip route 0.0.0.0/0 192.168.1.1 ↓

AMFマスターの設定は以上です。

現在の設定内容を起動時コンフィグとして保存する場合には以下を実行します。

AMF-Master(config)# end ↓

AMF-Master# copy running-config startup-config ↓

AMFメンバーの設定手順

製品によっては、手順中で有効にする機能が初期状態で有効になっているものもあります。

- 初期状態で有効化されているスパニングツリープロトコル(RSTP)を無効化します。

awplus(config)# no spanning-tree rstp enable ↓

- タイムゾーンを日本標準時に設定します。

awplus(config)# clock timezone JST plus 9:00 ↓

- ホスト名を設定します。

awplus(config)# hostname AMF-Member ↓

- AMFネットワーク名を設定します

AMF-Member(config)# atmf network-name AMF001 ↓

- AMFアプリケーションプロキシー機能を有効にします。

AMF-Member(config)# service atmf-application-proxy ↓

- Webサーバー機能を有効にします。

AMF-Member(config)# service http ↓

- 以下のVLANを作成します。

- AMFマスターと接続するvlan10

- 端末のパケット転送に使用するvlan100とvlan101

AMF-Member(config)# vlan database ↓

AMF-Member(config-vlan)# vlan 10,100-101 ↓

- 以下のVLANにIPアドレスを設定します。

AMF-Member(config-vlan)# interface vlan10 ↓

AMF-Member(config-if)# ip address 192.168.10.10/24 ↓

- デフォルト経路を設定します

AMF-Member(config-if)# ip route 0.0.0.0/0 192.168.10.254 ↓

- AMFマスターと接続するポート1.0.1にVLANを割り当て、AMFリンクに設定します。

AMF-Member(config)# interface port1.0.1 ↓

AMF-Member(config-if)# switchport mode trunk ↓

AMF-Member(config-if)# switchport trunk allowed vlan add 10,100-101 ↓

AMF-Member(config-if)# switchport atmf-link ↓

- 端末が接続するポートでAMFアプリケーションプロキシーホワイトリスト機能の設定をします。

AMF-Member(config-if)# interface port1.0.2-1.0.3 ↓

- 端末が認証後、他のポートへ移動して再度認証を行えるようにイングレスフィルタリングを無効にします。

AMF-Member(config-if)# switchport mode access ingress-filter disable ↓

他のポートへ端末が移動する可能性がある場合は、端末の移動にかかわるすべてのポートで本設定を行う必要があります。イングレスフィルタリングが有効の場合、移動前のポートに端末の情報が残るため、移動先のポートで認証を受けられません。

- 端末が接続するポートでAMFアプリケーションプロキシーホワイトリスト機能を有効にします。

AMF-Member(config-if)# application-proxy whitelist enable ↓

対象のポートにおいて、認証失敗後の認証抑止期間(quietPeriod)のデフォルト設定は60秒のため、認証抑止期間を短くする場合には「auth timeout quiet-period」で設定を行ってください。

AMF SecurityでVLANが割り当てられなかった端末は、ポートに設定されているVLAN(初期設定ではvlan1)を使用します。

- 端末が接続するポートでAMFアプリケーションプロキシーホワイトリスト機能のセッションタイムアウトを有効にします。

セッションタイムアウトを有効にすると、認証してからAMF Securityの「AMF」/「AMF アプリケーションプロキシー 設定」画面で設定した時間の経過後、認証情報が削除されます。

セッションタイムアウトの設定が0秒の場合は、時間経過で認証情報の削除は行われません。

AMF-Member(config-if)# auth session-timeout ↓

スケジュール認証を行う場合は、本設定を有効にしてください。

- 端末が接続するポートで認証の動作モードをMulti-Supplicantモードに変更します。

AMF-Member(config-if)# auth host-mode multi-supplicant ↓

動作モードを変更しない(Single-Hostモード)の場合、最初に認証したデバイスからの通信のみを許可します。

- 端末が接続するポートでダイナミックVLANを有効にします。

AMF-Member(config-if)# auth dynamic-vlan-creation type multi ↓

ダイナミックVLANが無効の場合、AMF SecurityでVLANアサインの設定をしていても、インターフェースに設定されたVLANを通信に使用します。

- アプリケーションプロキシー機能で端末を遮断する際のアクションをパケット破棄に設定します。

AMF-Member(config-if)# application-proxy threat-protection drop ↓

AMFメンバーの設定は以上です。

現在の設定内容を起動時コンフィグとして保存する場合には以下を実行します。

AMF-Member(config-if)# end ↓

AMF-Member# copy running-config startup-config ↓

ARルーターの設定手順

製品によっては、手順中で有効にする機能が初期状態で有効になっているものもあります。

- LANポートにおいて初期状態で有効化されているスパニングツリープロトコル(RSTP)を無効化します。

awplus(config)# no spanning-tree rstp enable ↓

- タイムゾーンを日本標準時に設定します。

awplus(config)# clock timezone JST plus 9:00 ↓

- ホスト名を設定します。

ARルーターのUTM関連機能とAMF Securityの連携を行う場合は、ARルーターのホスト名を「awplus」から始まる名前にする必要があります。

awplus(config)# hostname awplus-UTM-Router ↓

- AMFネットワーク名を設定します

awplus-UTM-Router(config)# atmf network-name AMF001 ↓

- AMFアプリケーションプロキシー機能を有効にします。

awplus-UTM-Router(config)# service atmf-application-proxy ↓

- Webサーバー機能を有効にします。

awplus-UTM-Router(config)# service http ↓

- WANポートeth1上にPPPoEインターフェースppp0を作成します。

awplus-UTM-Router(config)# interface eth1 ↓

awplus-UTM-Router(config-if)# encapsulation ppp 0 ↓

- PPPインターフェースppp0に対し、PPPoE接続のための設定を行います。

- IPCPによるDNSサーバーアドレスの取得要求(ppp ipcp dns)

- LCP EchoによるPPP接続状態の確認(keepalive)

- IPCPによるIPアドレスの取得要求(ip address negotiated)

- ユーザー名(ppp username)

- パスワード(ppp password)

- MSS書き換え(ip tcp adjust-mss)

awplus-UTM-Router(config-if)# interface ppp0 ↓

awplus-UTM-Router(config-if)# ppp ipcp dns request ↓

awplus-UTM-Router(config-if)# keepalive ↓

awplus-UTM-Router(config-if)# ip address negotiated ↓

awplus-UTM-Router(config-if)# ppp username user@isp ↓

awplus-UTM-Router(config-if)# ppp password isppasswd ↓

awplus-UTM-Router(config-if)# ip tcp adjust-mss pmtu ↓

- LAN側インターフェースにIPアドレスを設定します。

awplus-UTM-Router(config-if)# interface vlan1 ↓

awplus-UTM-Router(config-if)# ip address 192.168.1.1/24 ↓

- ファイアウォール、IPレピュテーションのログを記録し、そのログメッセージをAMF Security(192.168.1.10)に送信する設定を行います。

これにはlogコマンドを使います。

awplus-UTM-Router(config-if)# log host 192.168.1.10 ↓

awplus-UTM-Router(config)# log host 192.168.1.10 level informational facility local5 ↓

- AMFマスターと接続するLANポート1.0.1にVLANを割り当て、AMFリンクに設定します。

awplus-UTM-Router(config)# interface port1.0.1 ↓

awplus-UTM-Router(config-if)# switchport mode trunk ↓

awplus-UTM-Router(config-if)# switchport trunk allowed vlan add 1 ↓

awplus-UTM-Router(config-if)# switchport atmf-link ↓

上記の設定を行うと以下が自動で設定されます。

switchport trunk native vlan none

- IPレピュテーション(IPアドレスブラックリスト)機能の設定を行います。

IPレピュテーション機能とAMF Securityの連携を行うためには、連携可能なカテゴリーに対するアクションを「deny」に設定する必要があります。デフォルトの「alert」では連携しませんのでご注意ください。

awplus-UTM-Router(config-if)# ip-reputation ↓

awplus-UTM-Router(config-ip-reputation)# provider proofpoint ↓

awplus-UTM-Router(config-ip-reputation)# category CnC action deny ↓

awplus-UTM-Router(config-ip-reputation)# category Mobile_CnC action deny ↓

awplus-UTM-Router(config-ip-reputation)# category Bot action deny ↓

awplus-UTM-Router(config-ip-reputation)# category SpywareCnC action deny ↓

awplus-UTM-Router(config-ip-reputation)# category Mobile_Spyware_CnC action deny ↓

awplus-UTM-Router(config-ip-reputation)# category Drop action deny ↓

awplus-UTM-Router(config-ip-reputation)# protect ↓

- ファイアウォールやNATのルール作成時に使うエンティティー(通信主体)を定義します。

内部ネットワークを表すゾーン「private」を作成します。

awplus-UTM-Router(config-malware)# zone private ↓

awplus-UTM-Router(config-zone)# network lan ↓

awplus-UTM-Router(config-network)# ip subnet 192.168.1.0/24 ↓

awplus-UTM-Router(config-network)# ip subnet 192.168.10.0/24 ↓

awplus-UTM-Router(config-network)# ip subnet 192.168.100.0/24 ↓

awplus-UTM-Router(config-network)# ip subnet 192.168.101.0/24 ↓

外部ネットワークを表すゾーン「public」を作成します。

awplus-UTM-Router(config-network)# zone public ↓

awplus-UTM-Router(config-zone)# network wan ↓

awplus-UTM-Router(config-network)# ip subnet 0.0.0.0/0 interface ppp0 ↓

awplus-UTM-Router(config-network)# host ppp0 ↓

awplus-UTM-Router(config-host)# ip address dynamic interface ppp0 ↓

- 外部からの通信を遮断しつつ、内部からの通信は自由に行えるようにするファイアウォール機能の設定を行います。

- rule 10 - 内部ネットワーク間の通信を許可します

- rule 20 - 内部ネットワークから外部への通信を許可します

- rule 30 - UTM各機能のデータベース更新や問い合わせ用に、ARルーターのWAN側インターフェースから外部へのDNS通信を許可します

- rule 40 - UTM各機能のデータベース更新用に、ARルーターのWAN側インターフェースから外部へのHTTPS通信を許可します

awplus-UTM-Router(config-host)# firewall ↓

awplus-UTM-Router(config-firewall)# rule 10 permit any from private.lan to private.lan ↓

awplus-UTM-Router(config-firewall)# rule 20 permit any from private.lan to public ↓

awplus-UTM-Router(config-firewall)# rule 30 permit dns from public.wan.ppp0 to public.wan ↓

awplus-UTM-Router(config-firewall)# rule 40 permit https from public.wan.ppp0 to public.wan ↓

awplus-UTM-Router(config-firewall)# protect ↓

- LAN側ネットワークに接続されているすべてのコンピューターがダイナミックENAT機能を使用できるよう設定します。

awplus-UTM-Router(config-firewall)# nat ↓

awplus-UTM-Router(config-nat)# rule 10 masq any from private to public ↓

awplus-UTM-Router(config-nat)# enable ↓

- DNSリレー機能を有効にします。

awplus-UTM-Router(config-nat)# ip dns forwarding ↓

- IPの経路情報をスタティックに設定します。

- LAN側(192.168.100.0/24, 192.168.101.0/24)へはAMFマスター(192.168.1.254)経由

- その他(0.0.0.0/0)は ppp0 経由(デフォルト経路)

awplus-UTM-Router(config)# ip route 192.168.100.0/24 192.168.1.254 ↓

awplus-UTM-Router(config)# ip route 192.168.101.0/24 192.168.1.254 ↓

awplus-UTM-Router(config)# ip route 0.0.0.0/0 ppp0 ↓

ARルーターの設定は以上です。

現在の設定内容を起動時コンフィグとして保存する場合には以下を実行します。

awplus-UTM-Router(config)# end ↓

awplus-UTM-Router# copy running-config startup-config ↓

AT-VST-APLの設定手順

AT-VST-APLの基本設定(IPアドレスやスタティック経路などの設定)の詳細は、「AT-VST-APL リファレンスマニュアル」をご参照ください。

- AT-VST-APLの設定画面へのアクセス

設定画面へのアクセス「設定の開始」

- AT-VST-APLのインターフェースのIPアドレス設定

リファレンス編「ネットワーク基本設定」/「インターフェース管理」

- AT-VST-APLのスタティック経路(ゲートウェイ)の設定

リファレンス編「ネットワーク基本設定」/「スタティック経路」

- AT-VST-APLのシステム時刻、NTPの同期先の設定

リファレンス編「システム」/「日付と時刻」

AMF Securityの設定手順

AMF Securityの基本設定は以下をご参照ください。

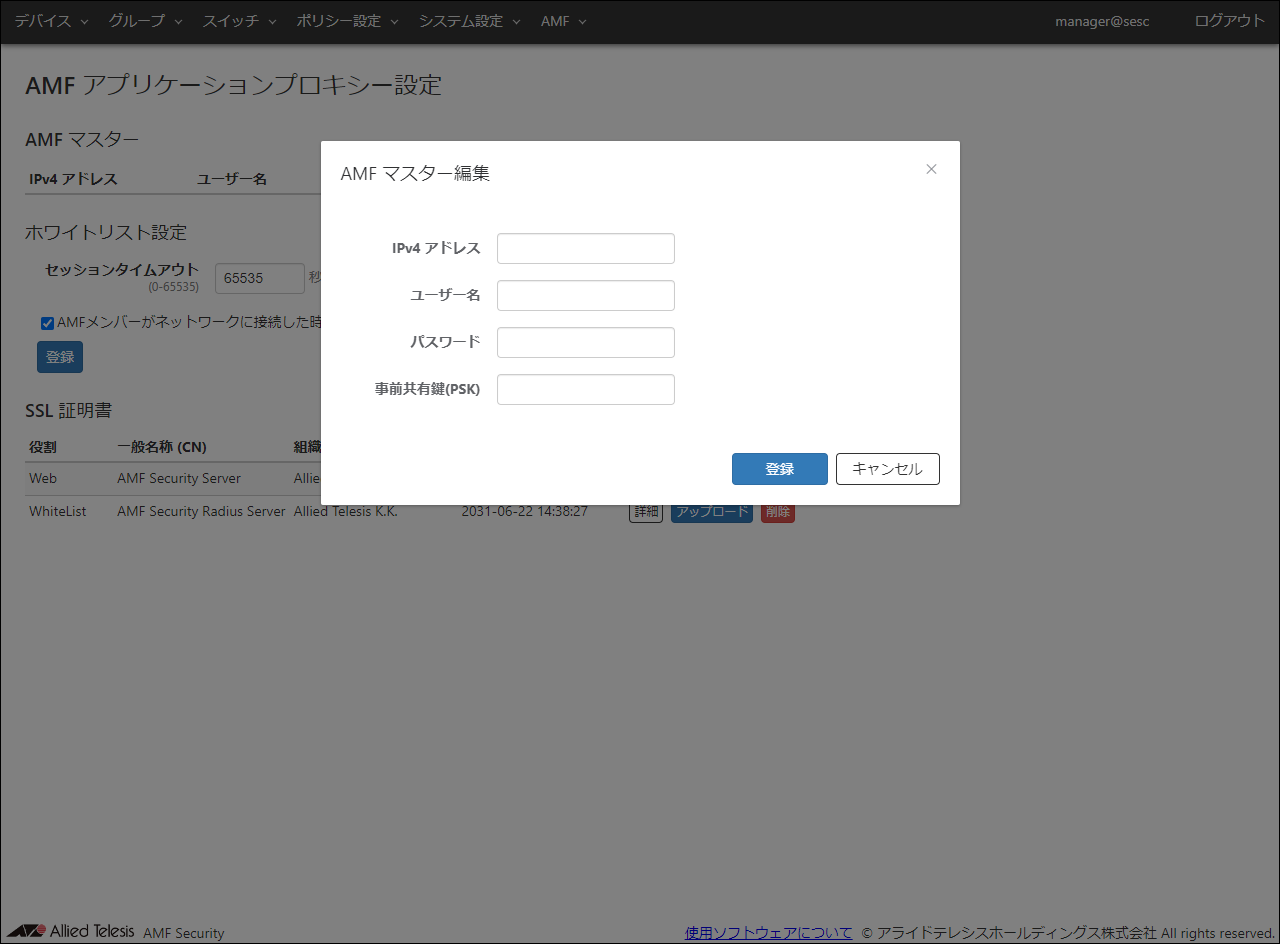

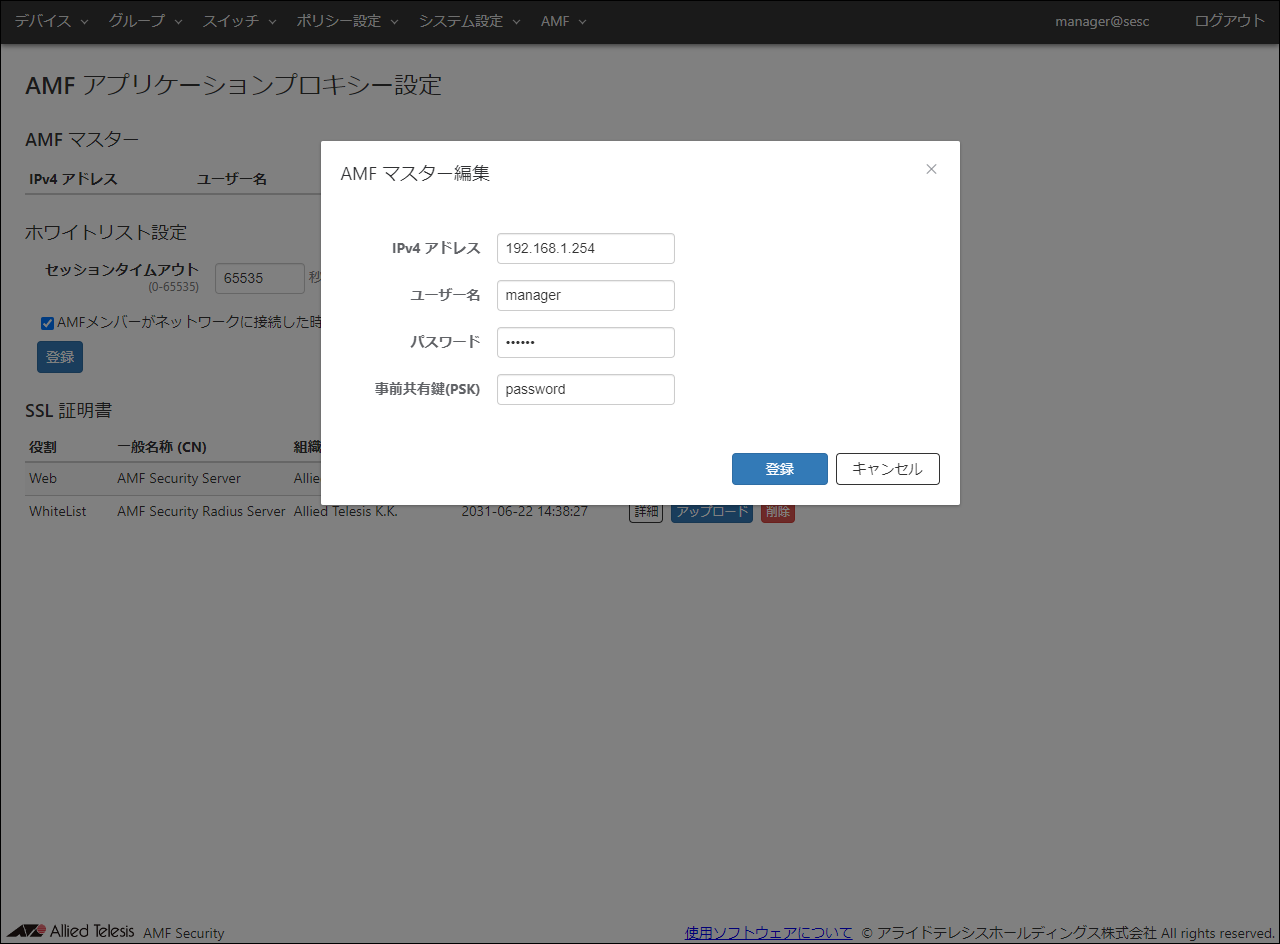

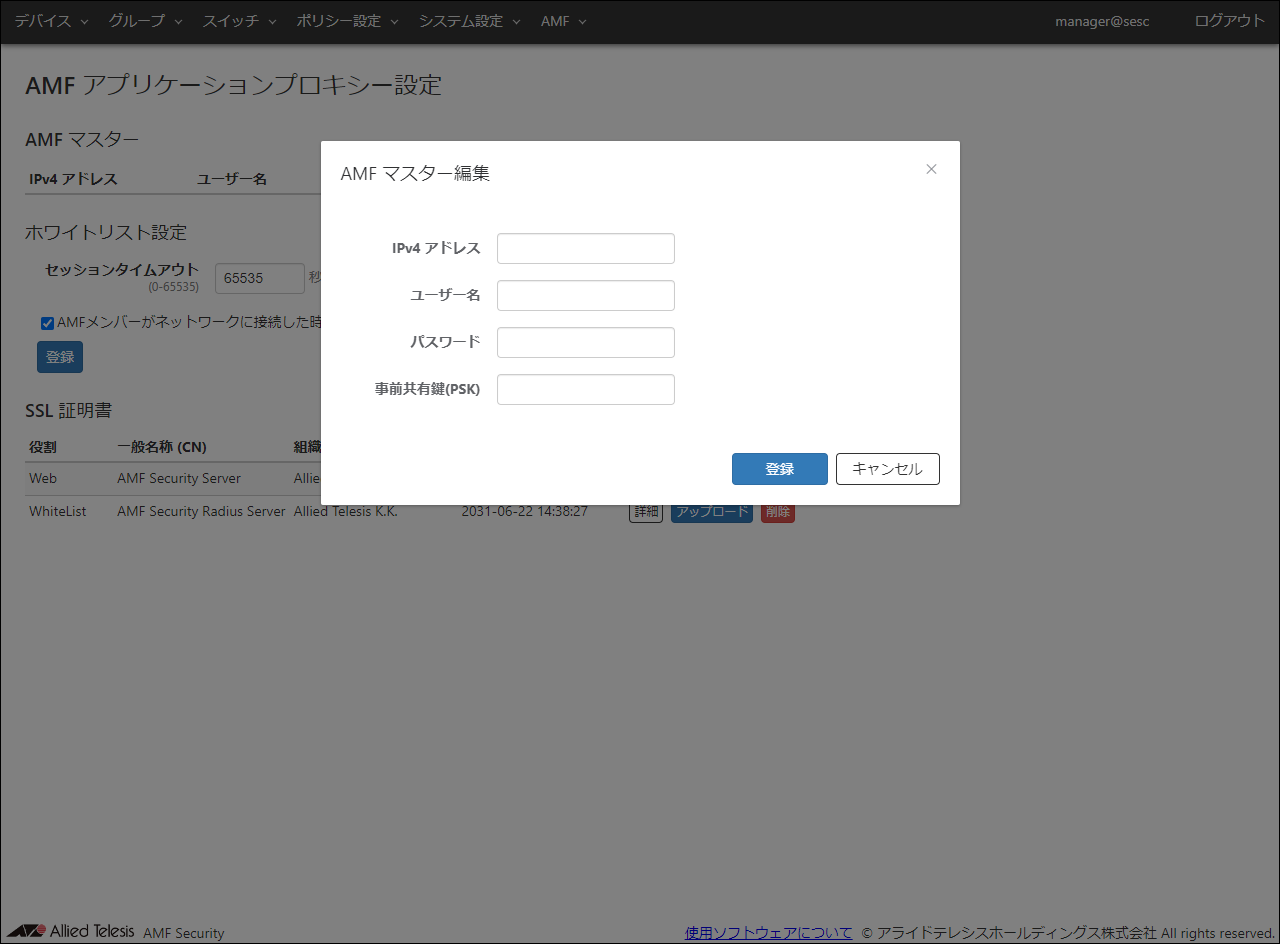

- 「AMF」/「AMF アプリケーションプロキシー 設定」画面を開き、AMFマスターを登録します。

- AMF マスターの「追加」ボタンをクリックして、「AMF」/「AMF マスター 編集」ダイアログを表示します。

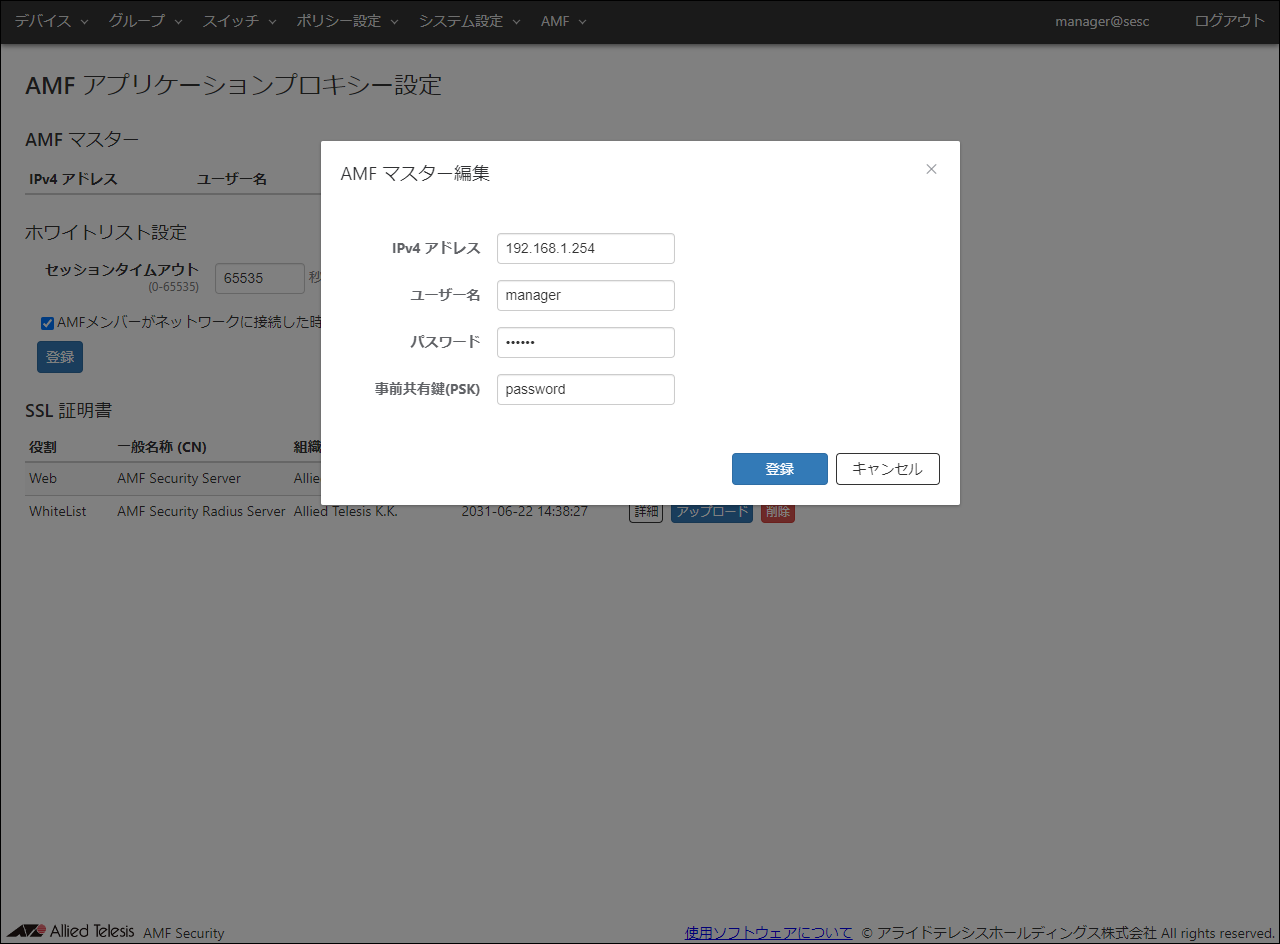

- AMFマスターのIPアドレス、ユーザー名、パスワード、事前共有鍵(PSK)を入力します。

ここでは、次の情報を入力します。

表 7:設定データ

| 項目名

|

設定する情報

|

| IPv4 アドレス

|

192.168.1.254

|

| ユーザー名

|

manager

|

| パスワード

|

friend

|

| 事前共有鍵(PSK)

|

password

|

- 「登録」→「OK」ボタンをクリックします。

登録したAMFマスターは「AMF」/「AMF アプリケーションプロキシー 設定」画面に表示され、しばらくすると接続状態の表示が「Good」になります(ブラウザーの画面の更新を行ってください)。

AMF SecurityとAMFマスター間のIP通信ができていない場合や、AMFマスター、AMFメンバーの設定が不足していると、接続状態の表示が「Error」になります。この場合は通信経路、AMFマスター、AMFメンバーの設定を再度ご確認ください。

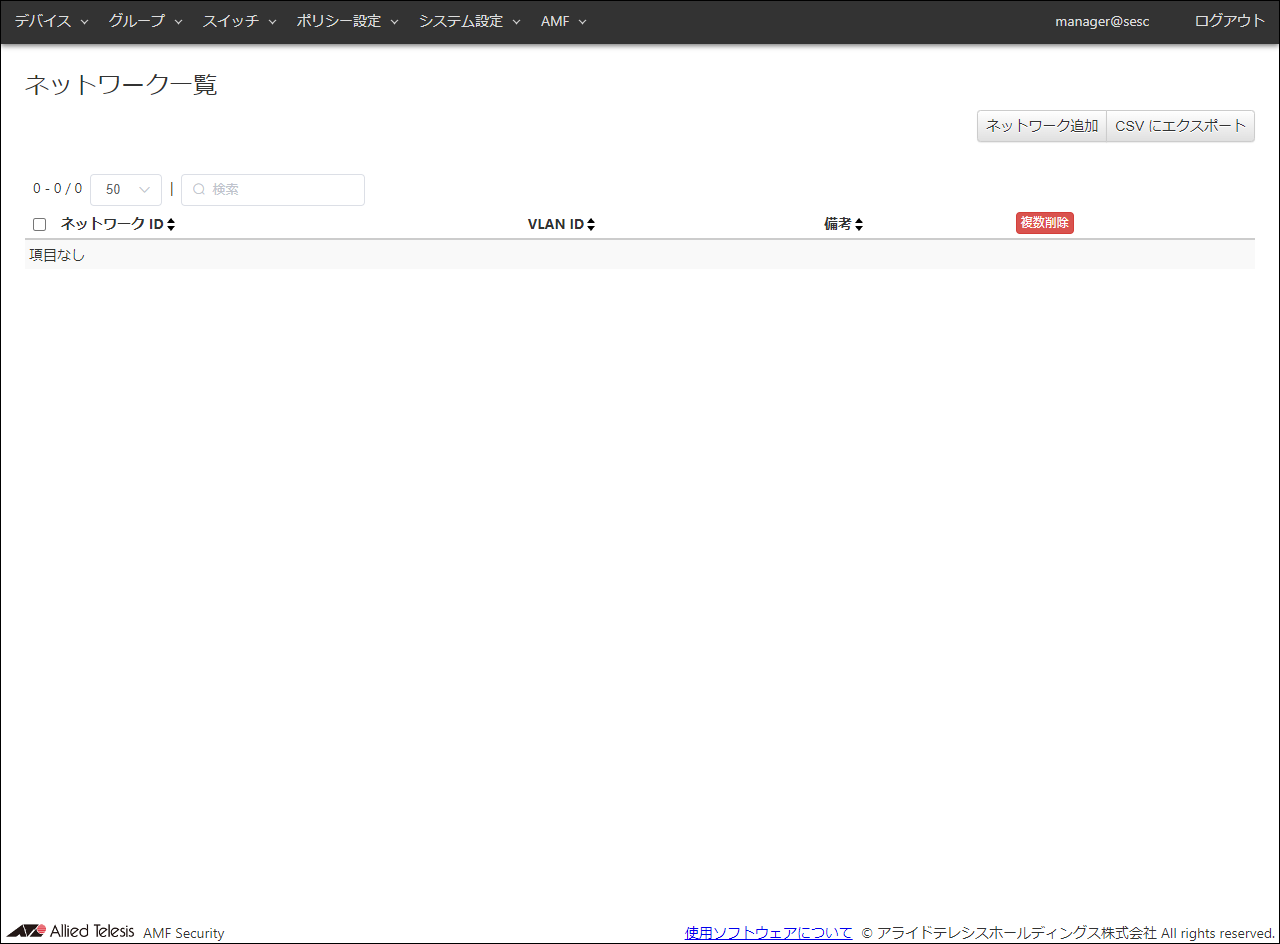

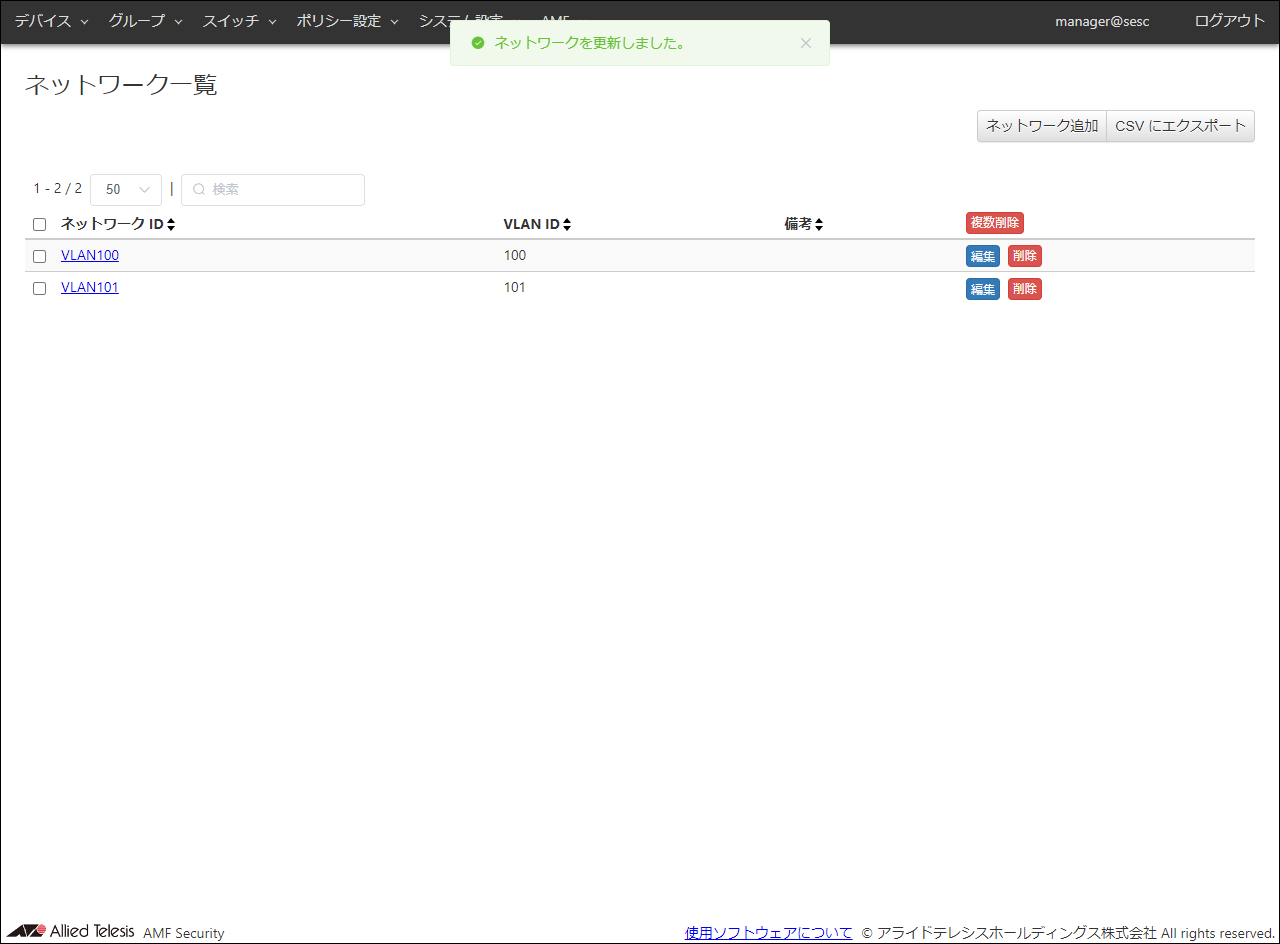

- 端末の接続先のネットワークを登録します。

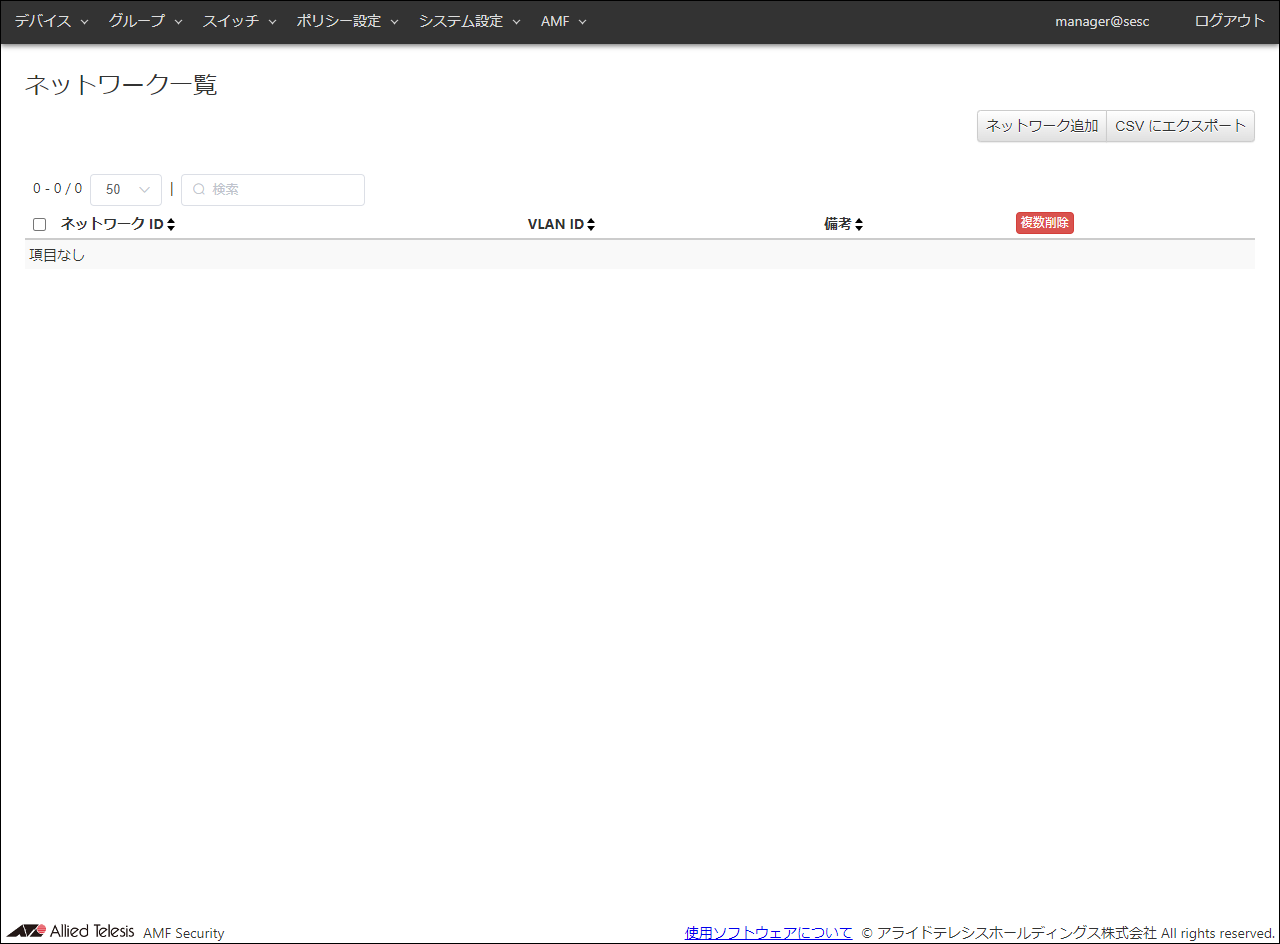

ネットワークは、「ポリシー設定」/「ネットワーク一覧」画面で登録することができます。「ポリシー設定」/「ネットワーク一覧」画面に移動します。

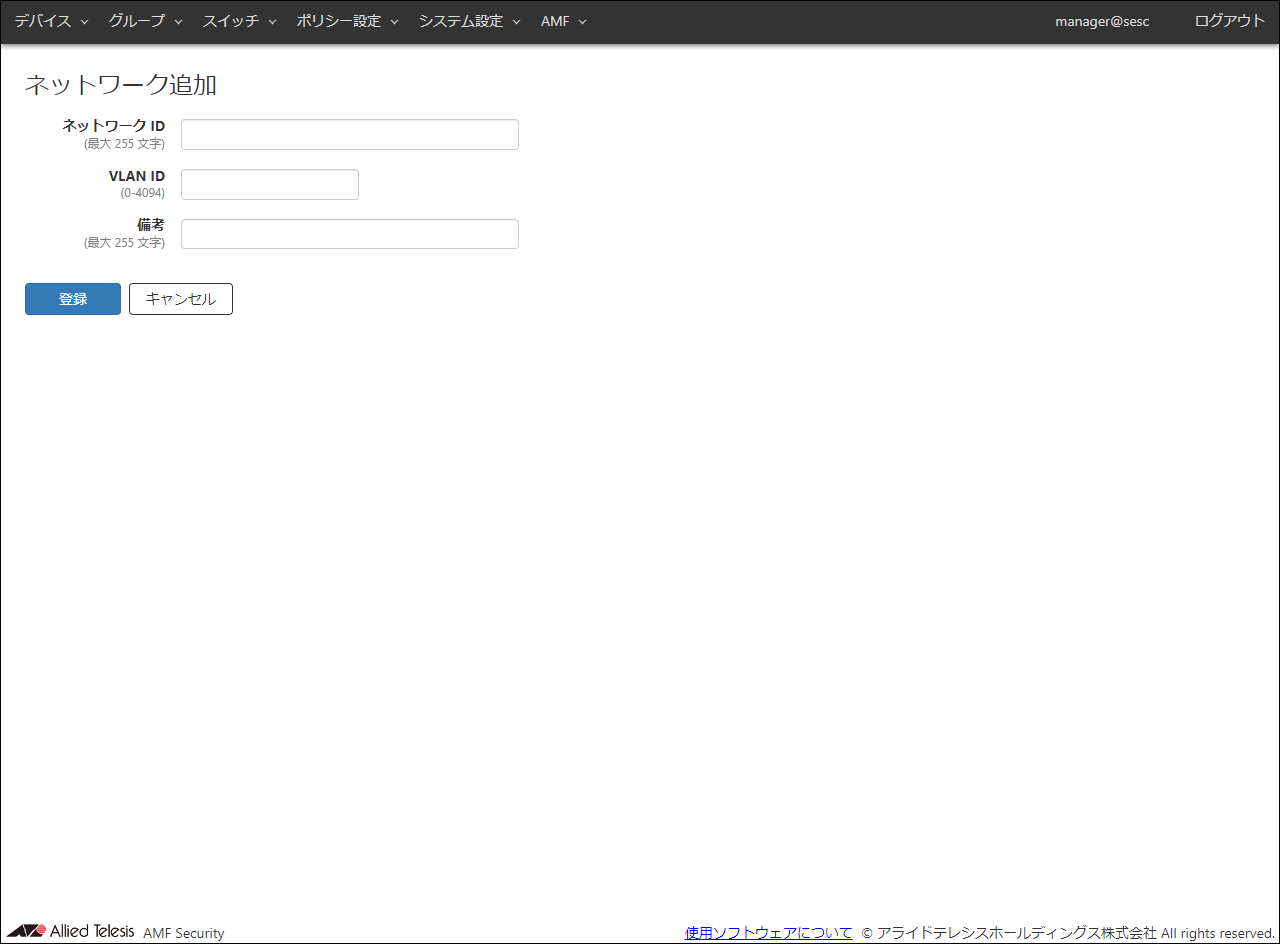

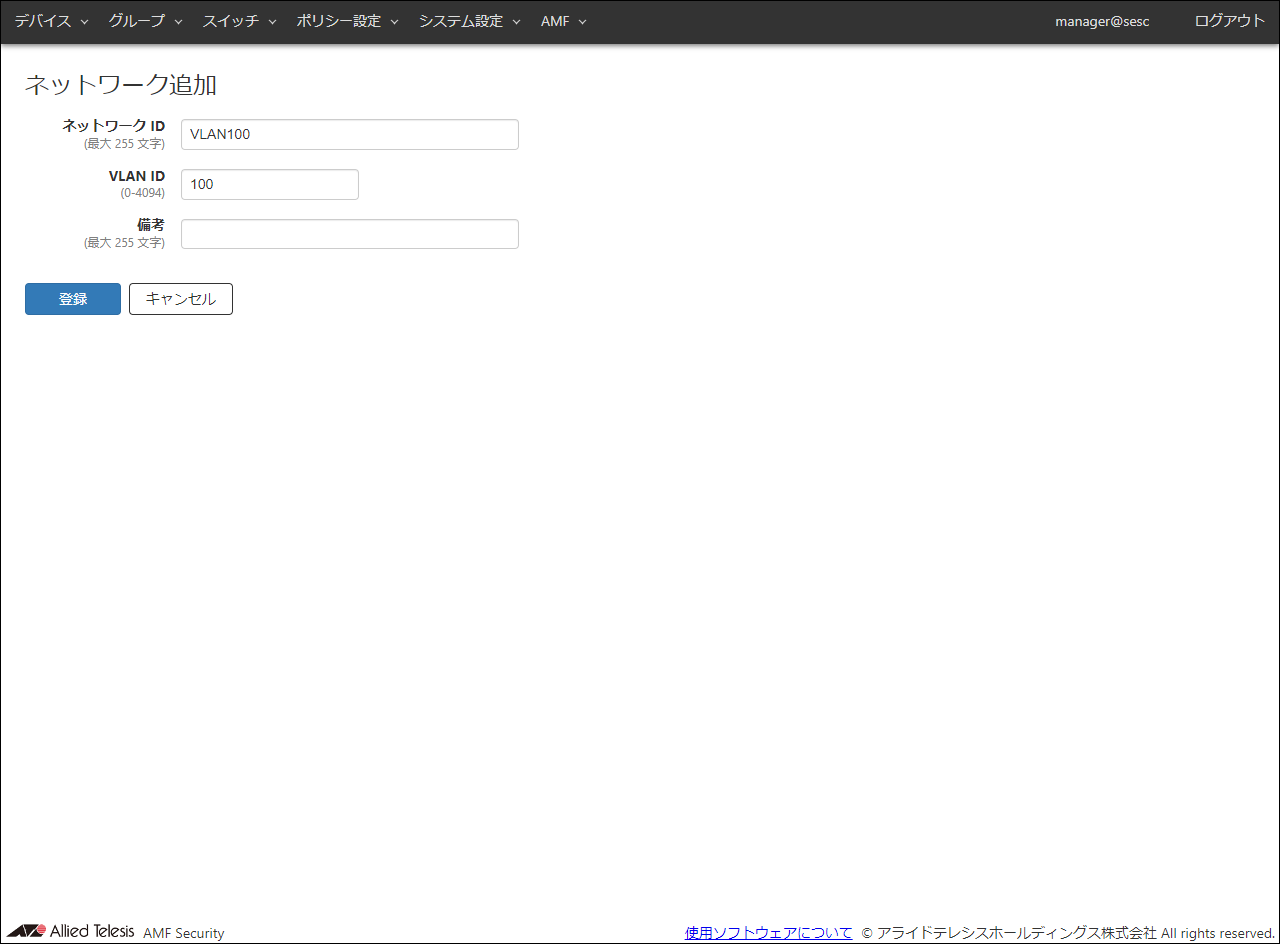

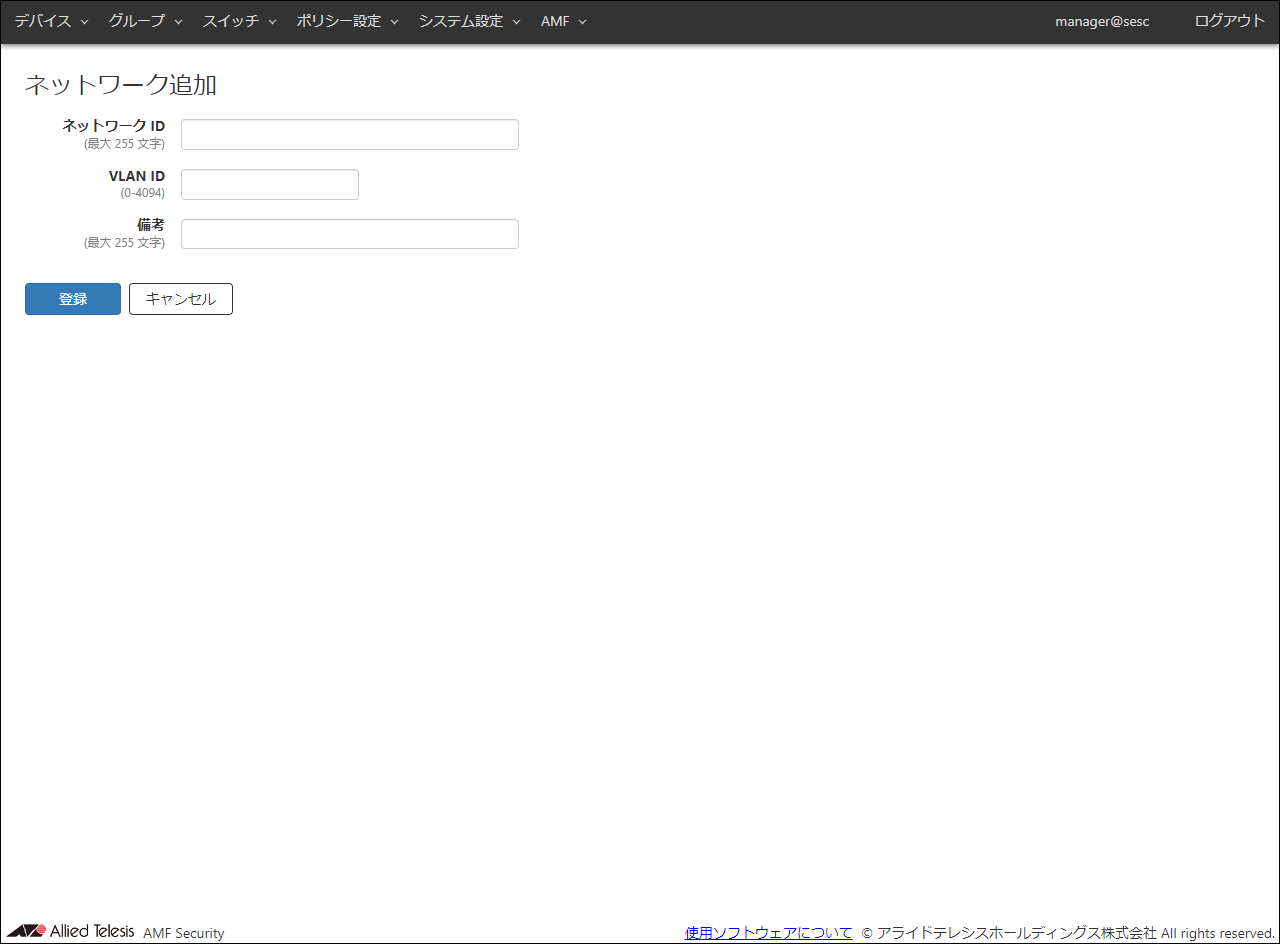

- 「ポリシー設定」/「ネットワーク一覧」画面の右上の「ネットワーク追加」ボタンをクリックして、「ポリシー設定」/「ネットワーク追加」画面に移動します。

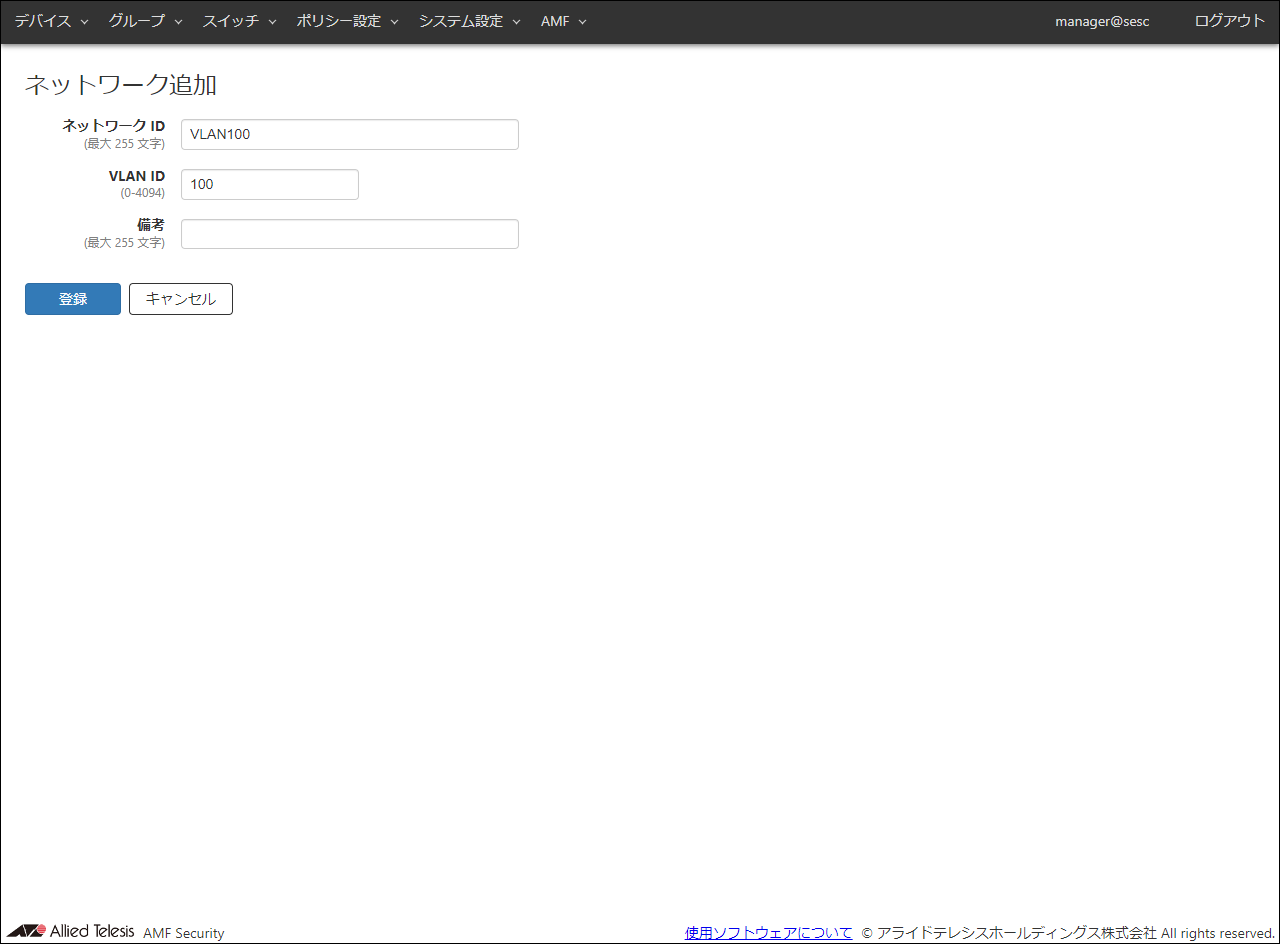

- 登録するネットワークの情報を入力します。

ここでは、次の情報を入力します。

表 8:設定データ

| 項目名

|

設定する情報

|

| ネットワーク ID

|

VLAN100

|

| VLAN ID

|

100

|

| 備考

|

なし(空欄)

|

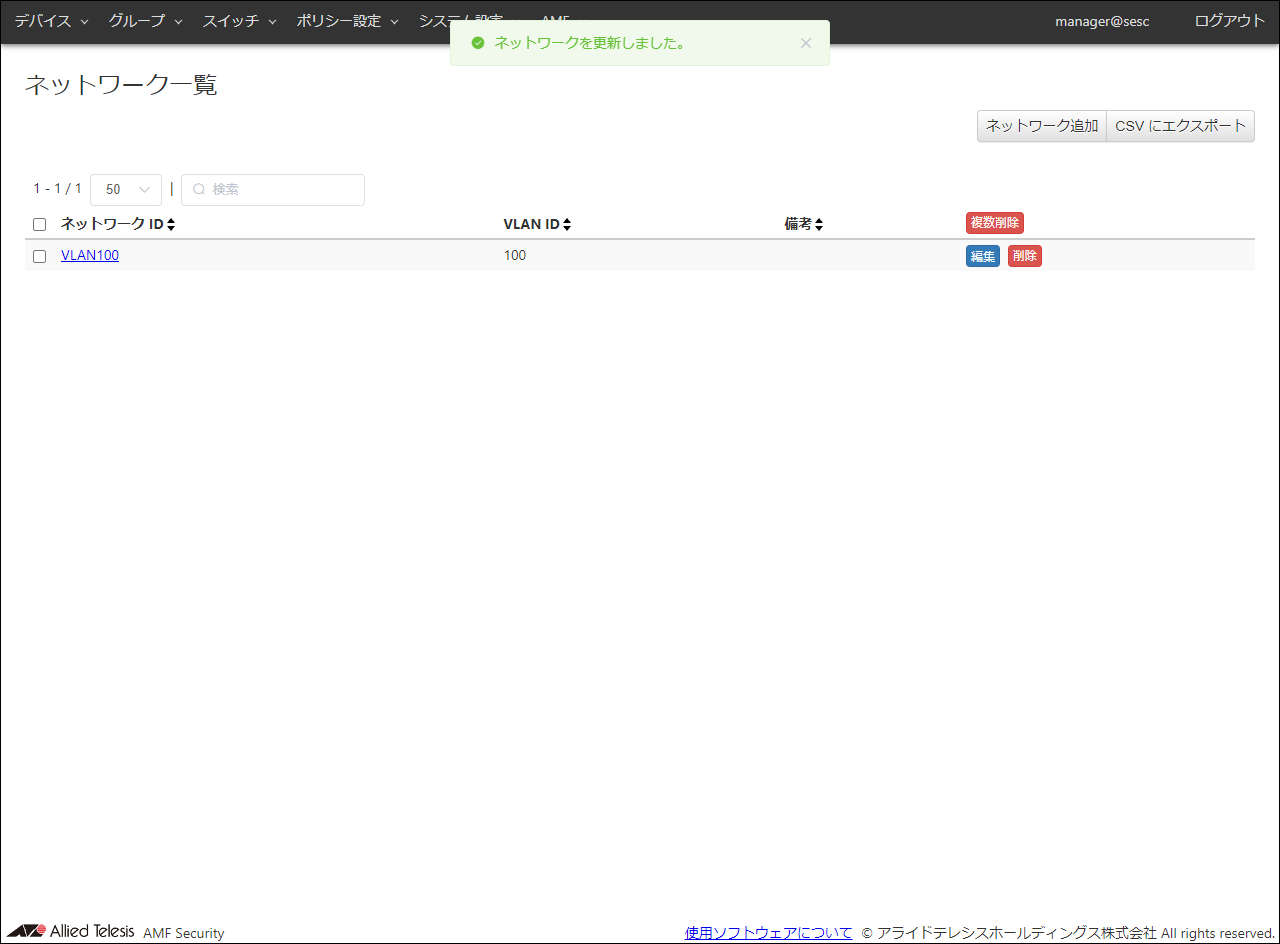

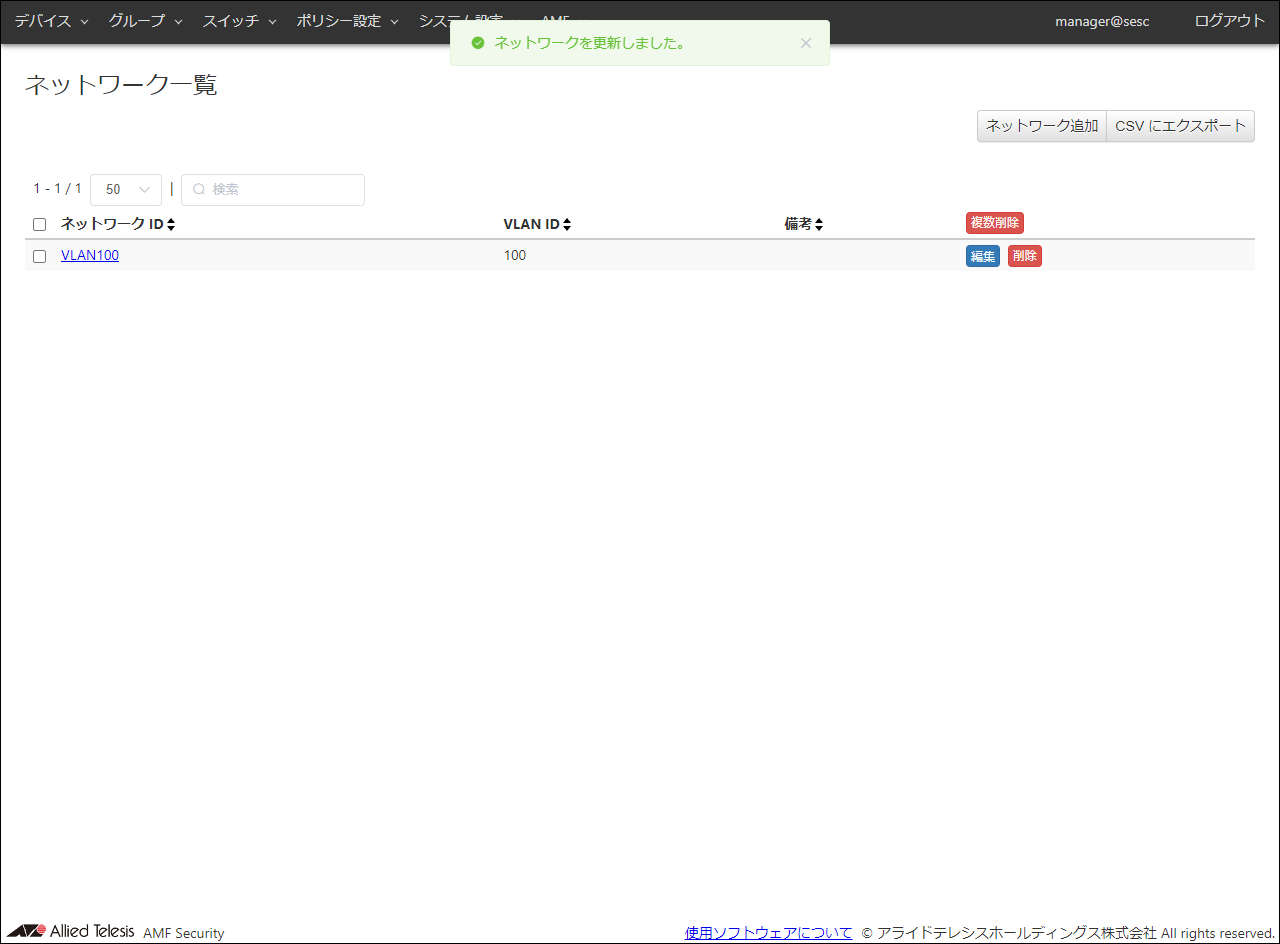

- 「登録」ボタンをクリックします。

ネットワークが登録されると、追加した情報が「ポリシー設定」/「ネットワーク一覧」画面に表示されます。

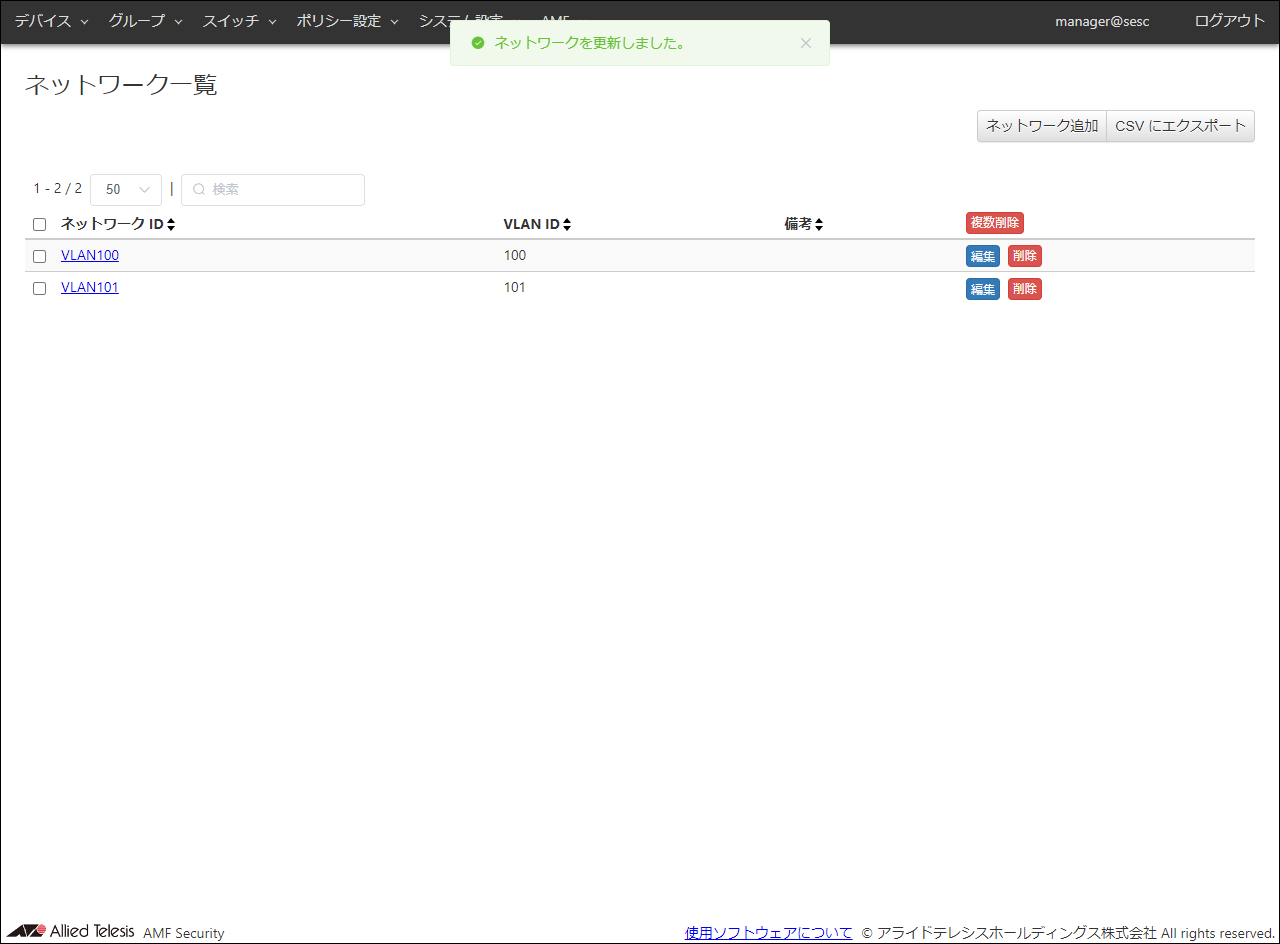

- 手順6~手順8と同じ手順で、もう1つのネットワークを登録します。

ここでは、次の情報を入力します。

表 9:設定データ

| 項目名

|

設定する情報

|

| ネットワーク ID

|

VLAN101

|

| VLAN ID

|

101

|

| 備考

|

なし(空欄)

|

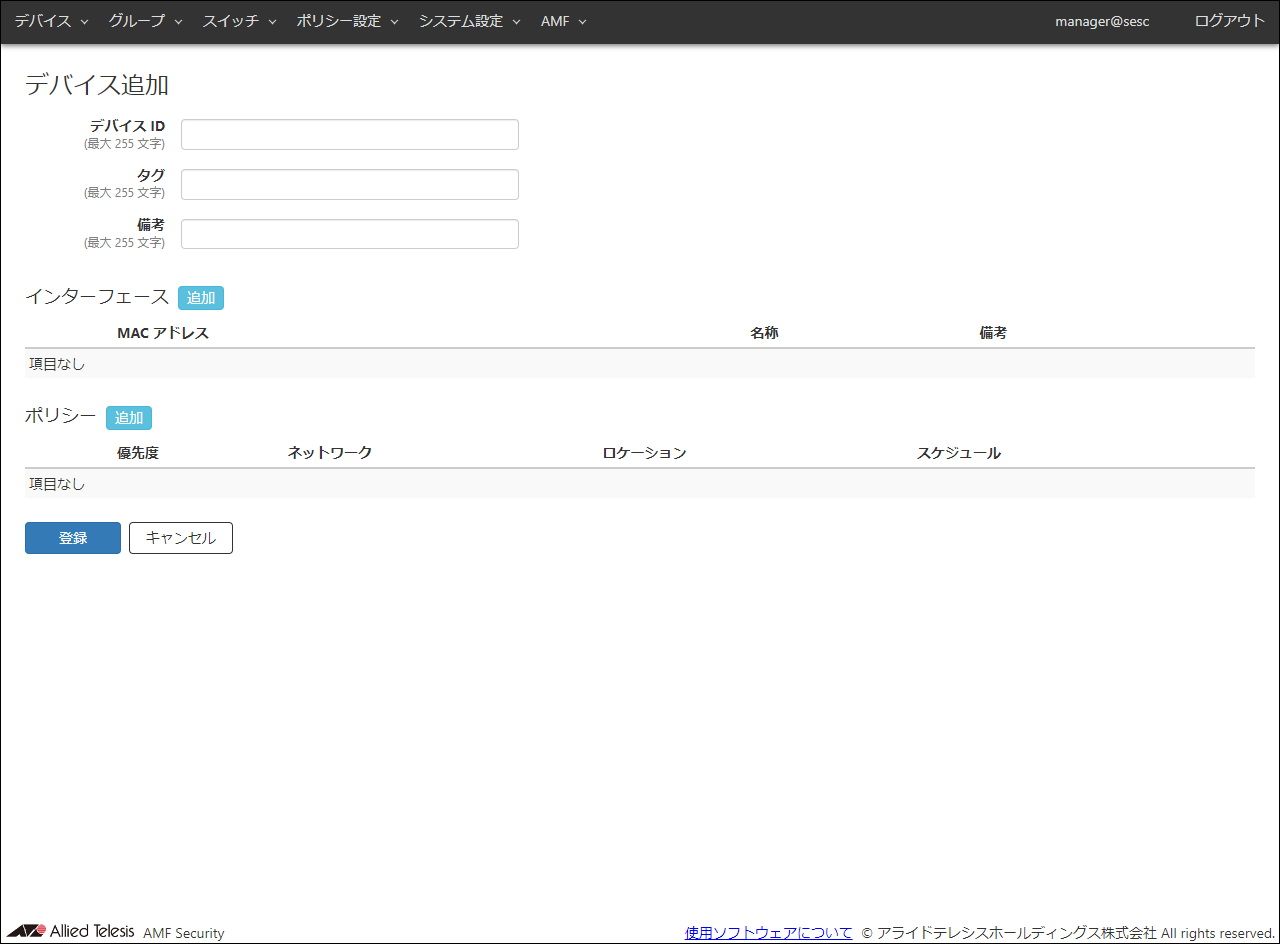

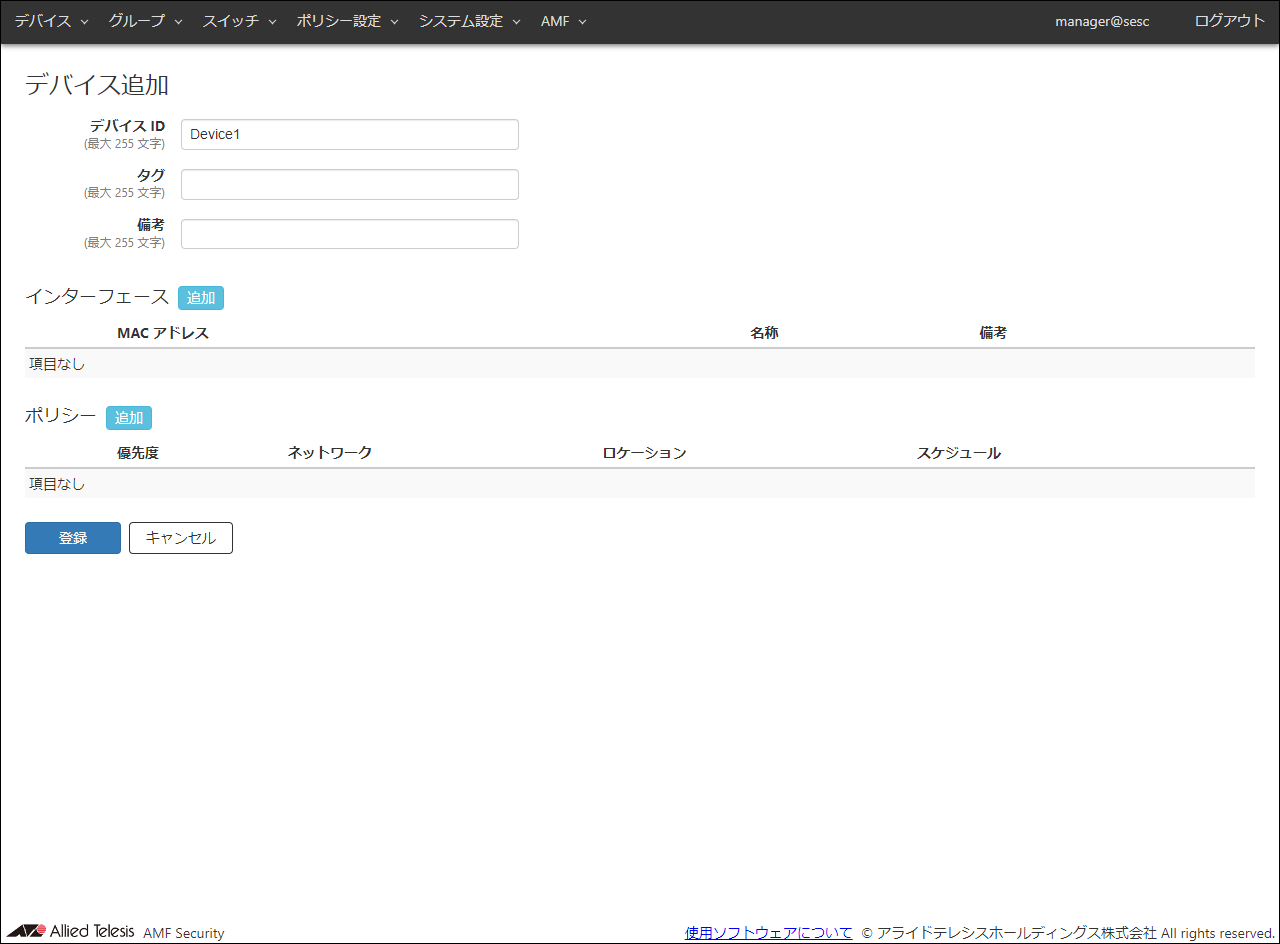

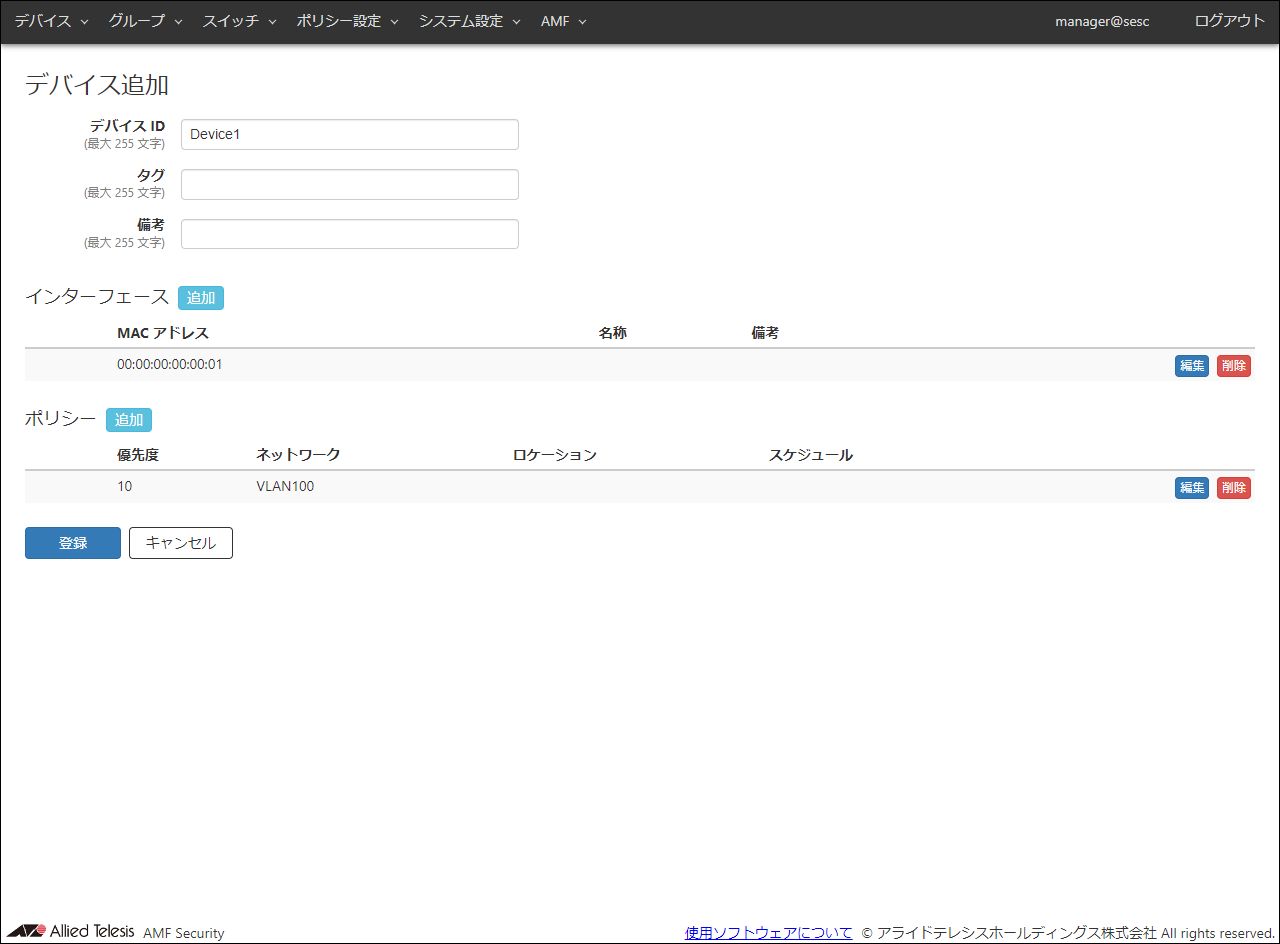

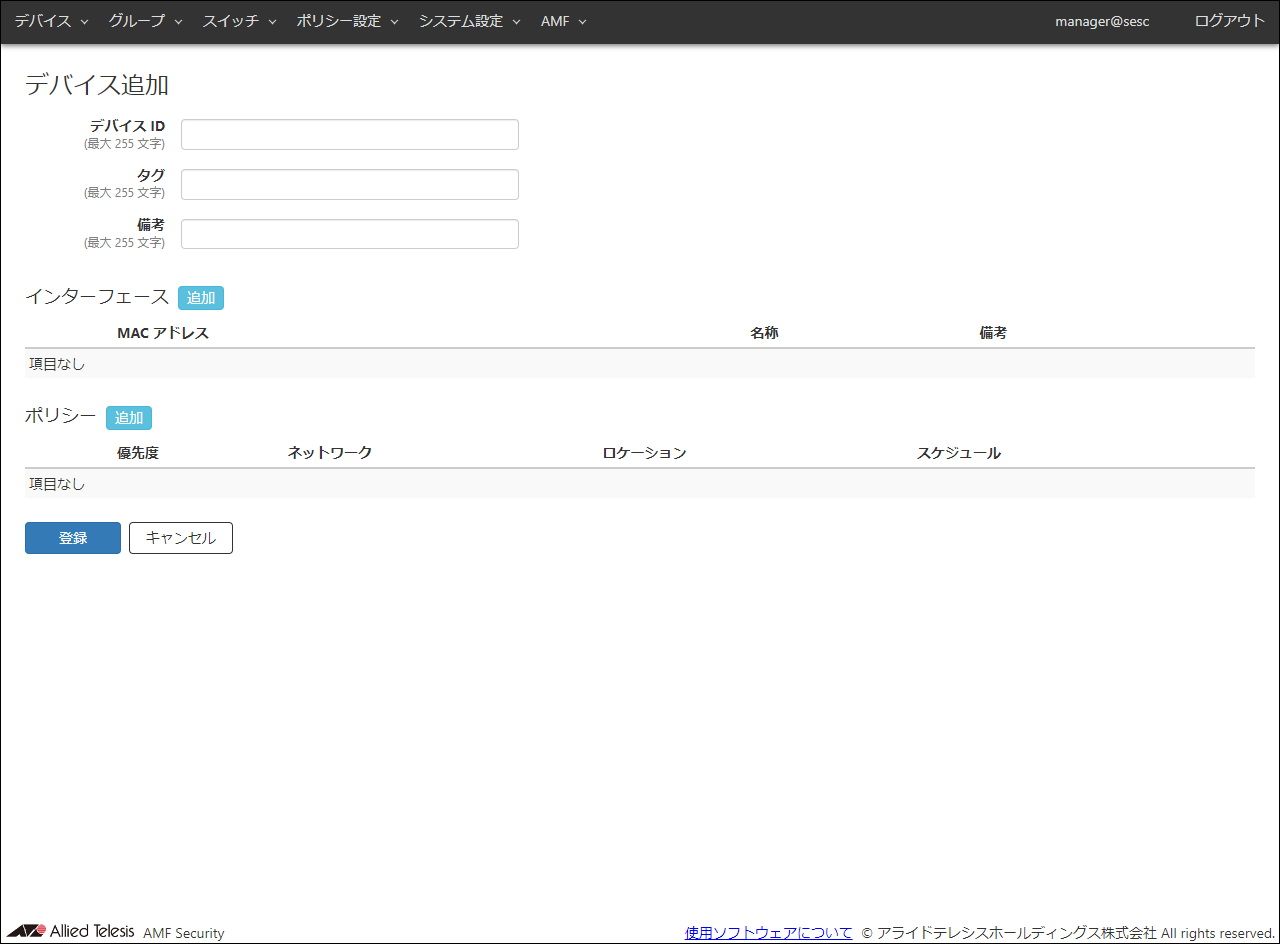

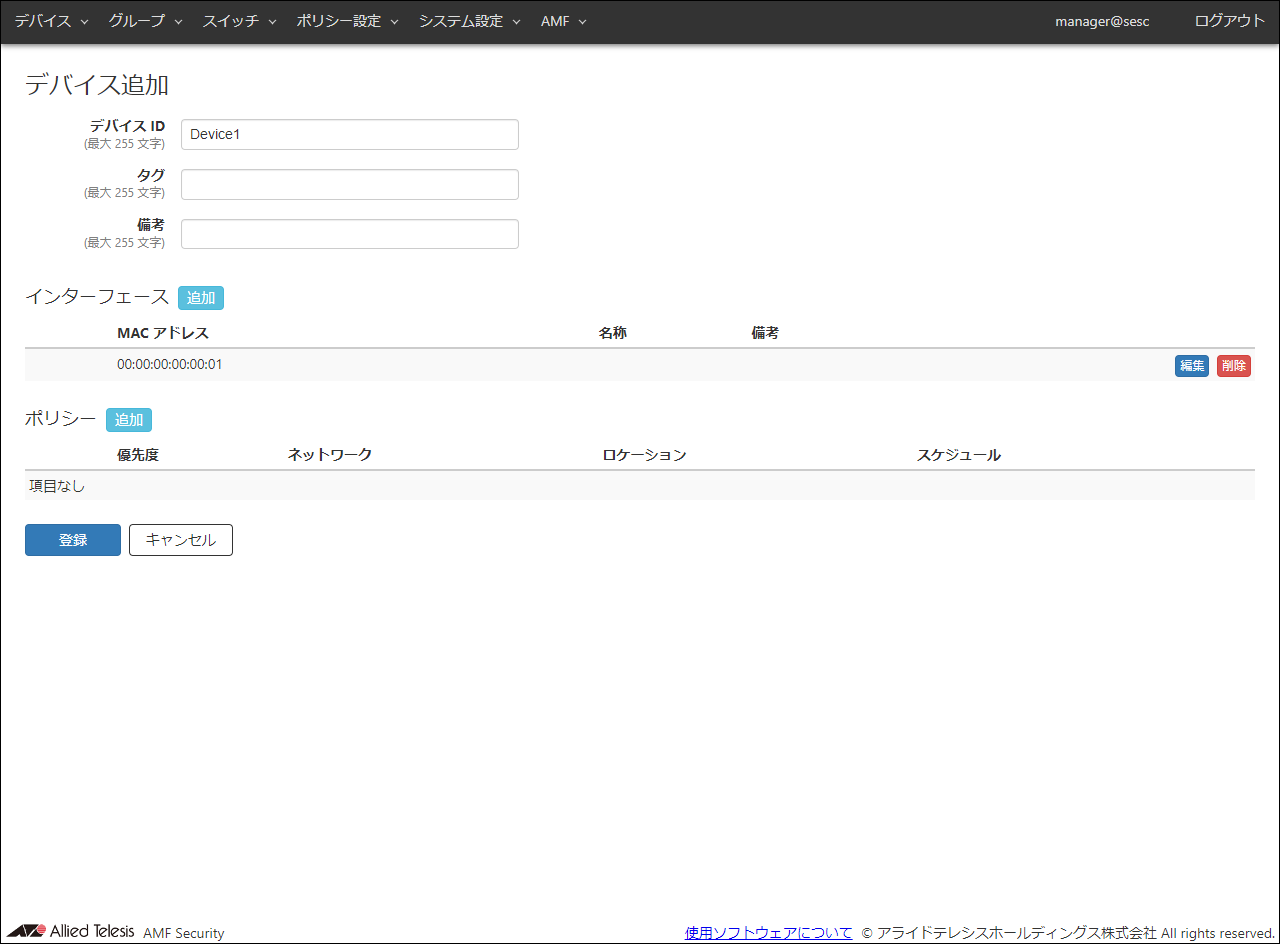

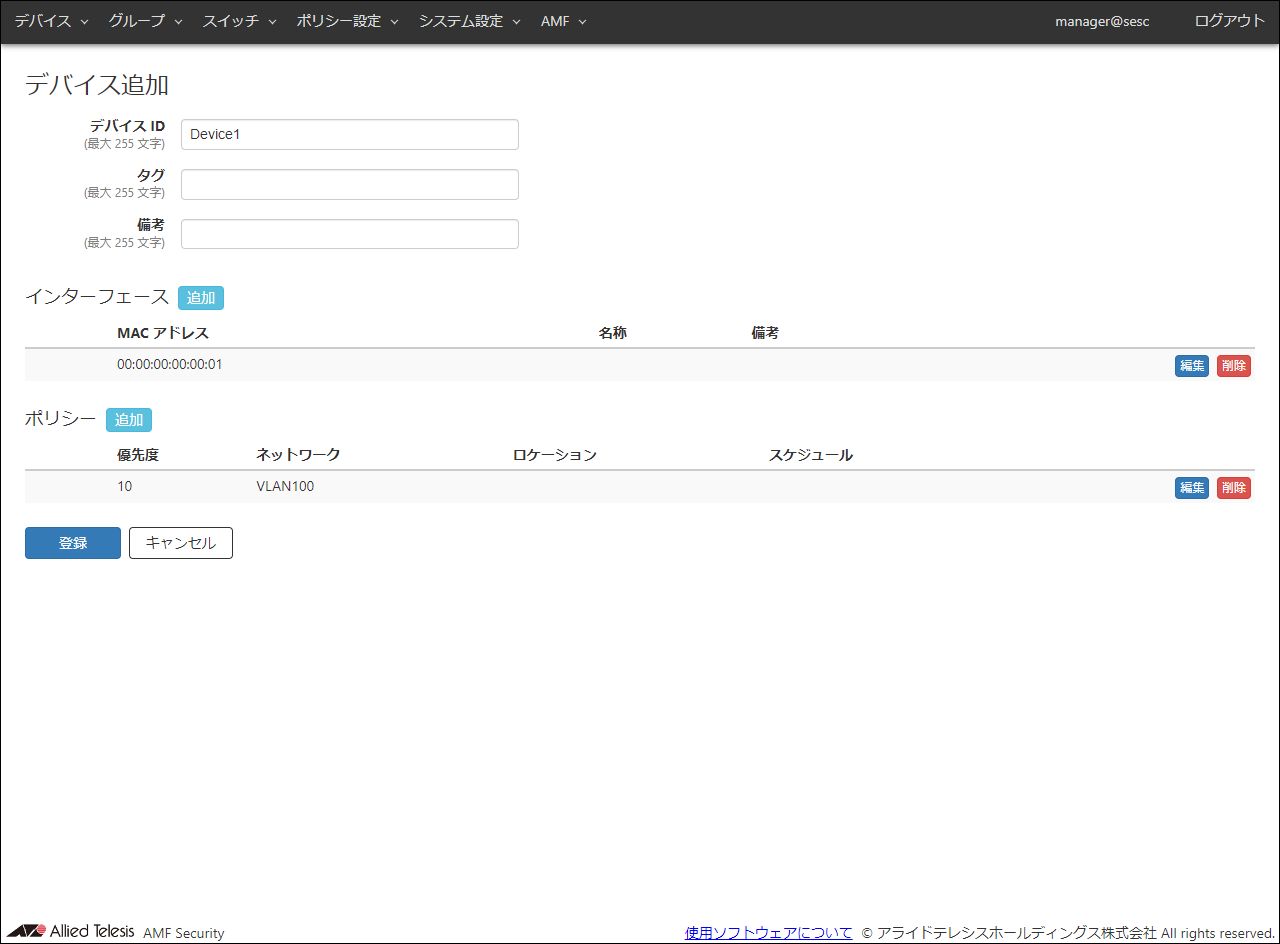

- デバイス ID(デバイス)を登録します。

デバイスは、「デバイス」/「デバイス追加」画面で登録することができます。「デバイス」/「デバイス一覧」画面に移動します。

- 「デバイス」/「デバイス一覧」画面の右上の「デバイス追加」ボタンをクリックして、「デバイス」/「デバイス追加」画面に移動します。

この画面では、新規デバイスのデバイスID、インターフェース、ポリシーを登録します。

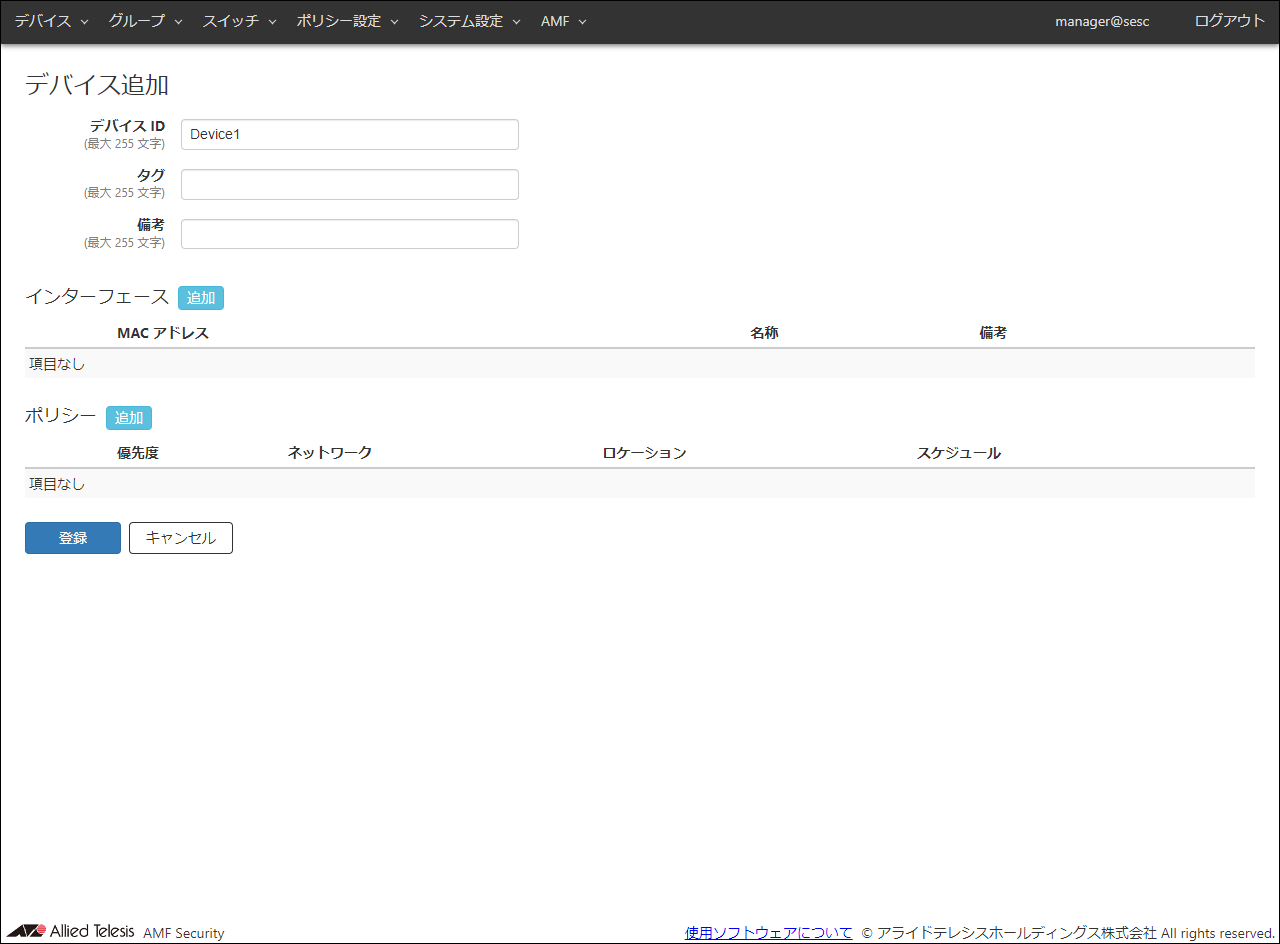

- 登録するデバイスの情報を入力します。

ここでは、次の情報を入力します。

表 10:設定データ

| 項目名

|

設定する情報

|

| デバイス ID

|

Device1

|

| タグ

|

なし(空欄)

|

| 備考

|

なし(空欄)

|

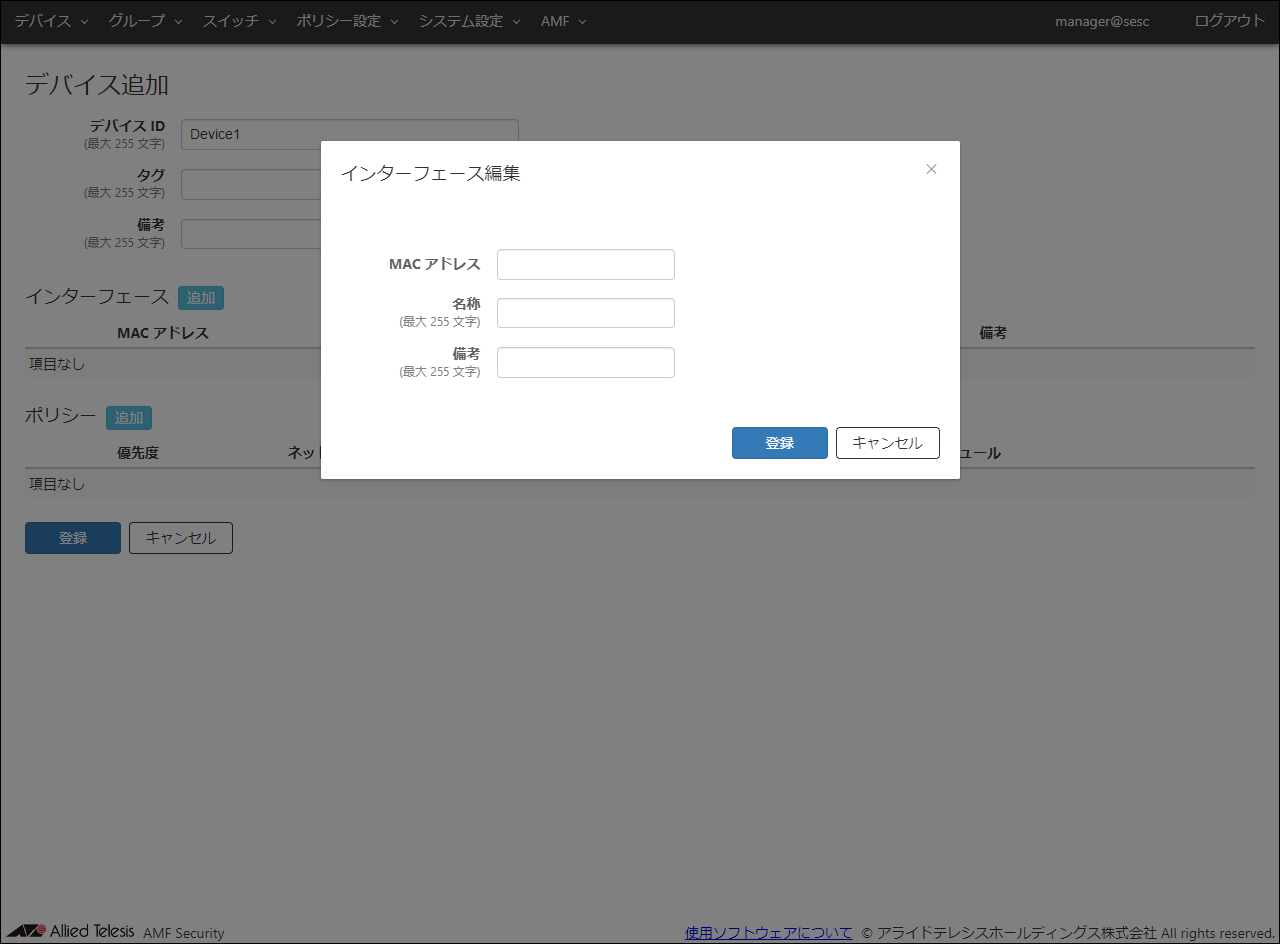

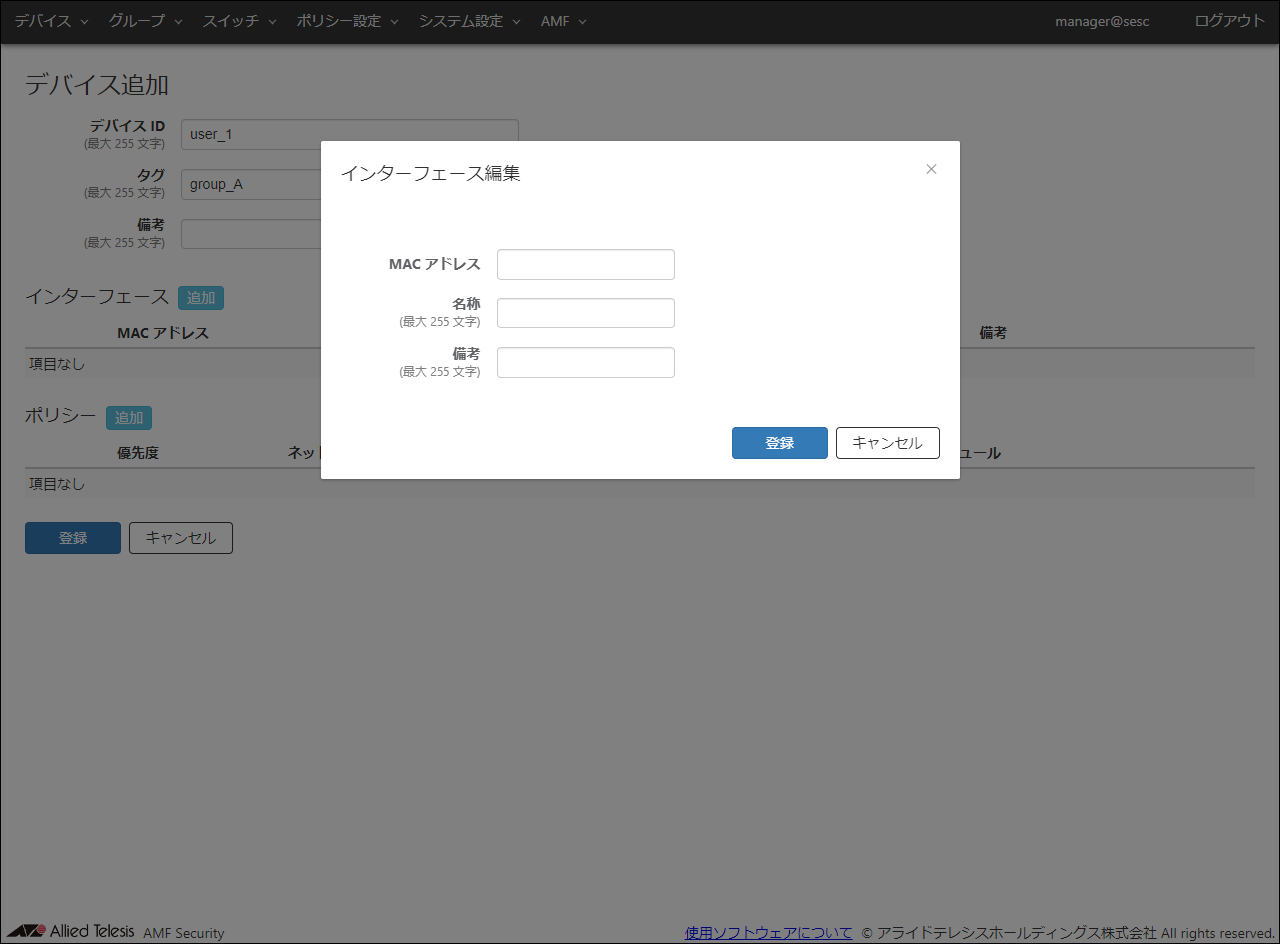

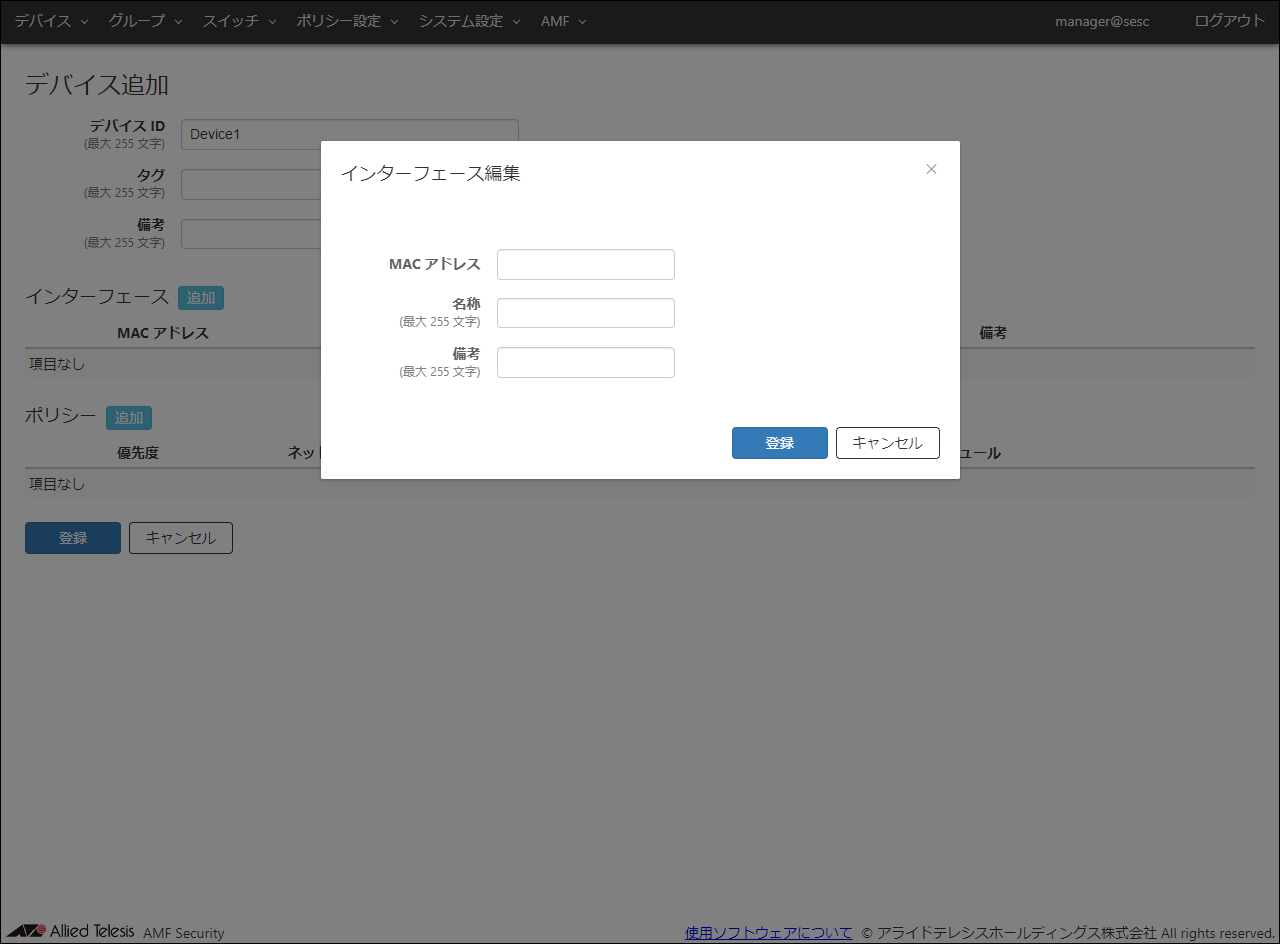

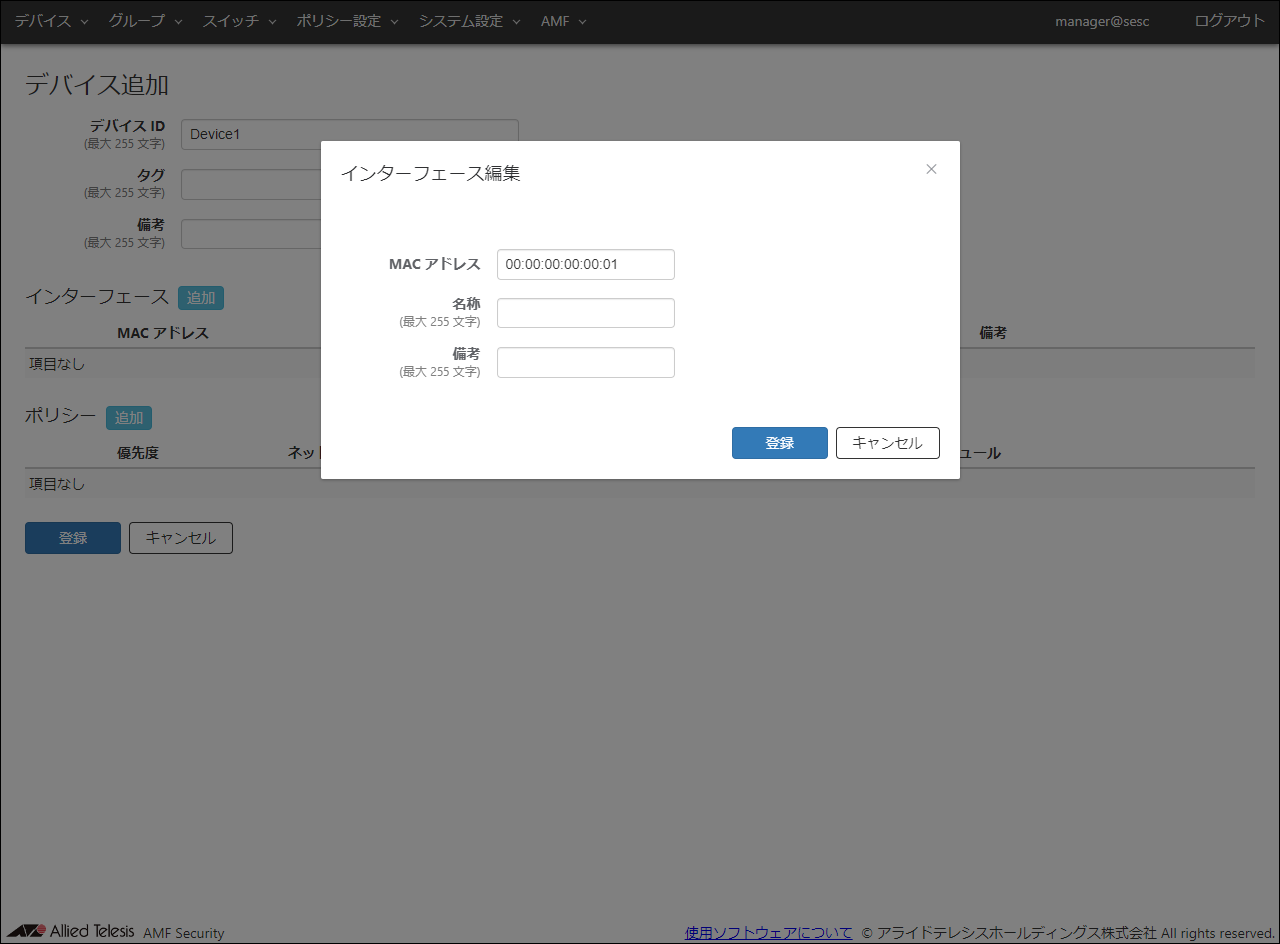

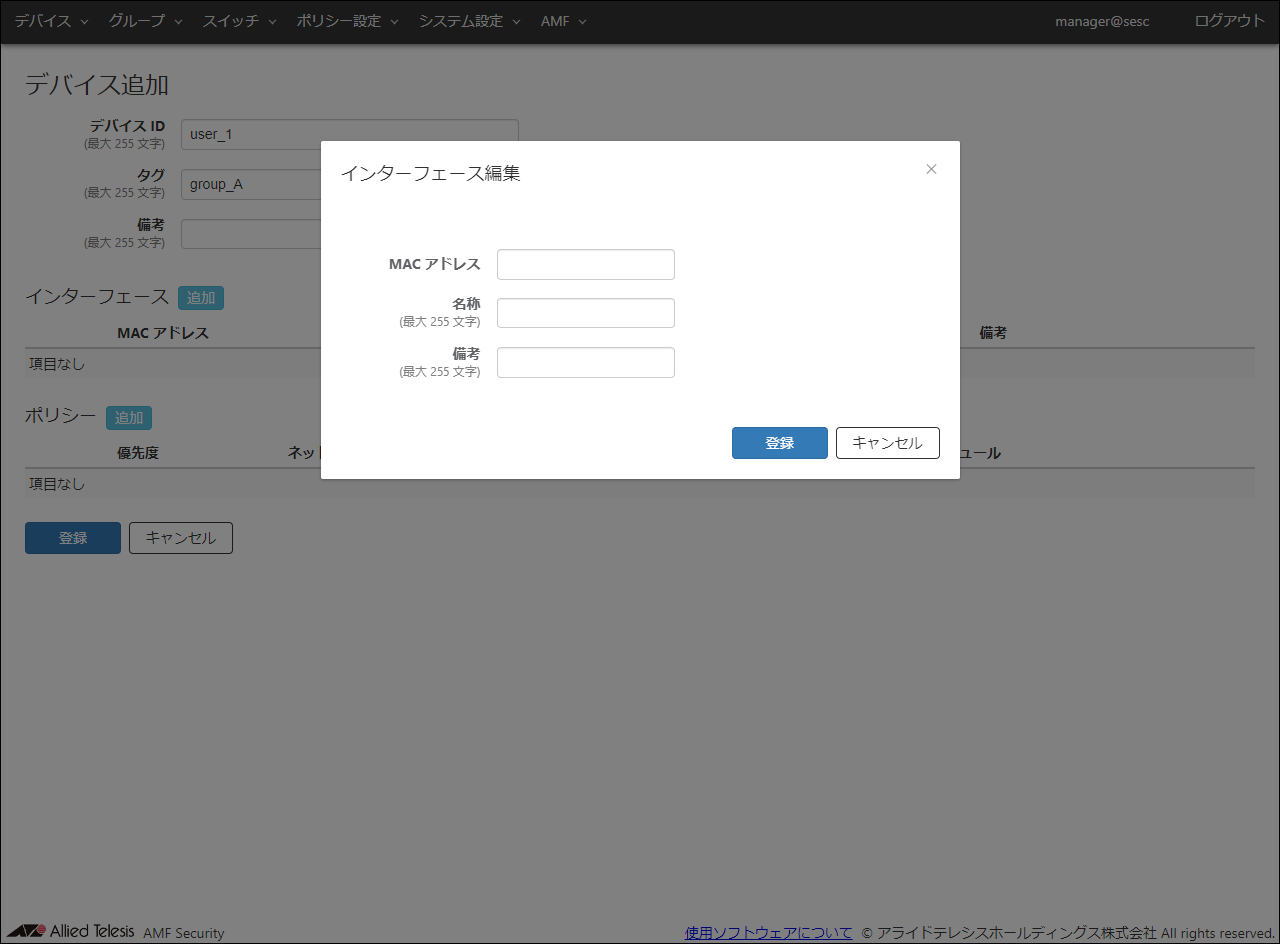

- デバイスが持つインターフェースのMACアドレスを登録します。

「インターフェース」欄の「追加」ボタンをクリックして、「デバイス」/「インターフェース編集」ダイアログを表示します。

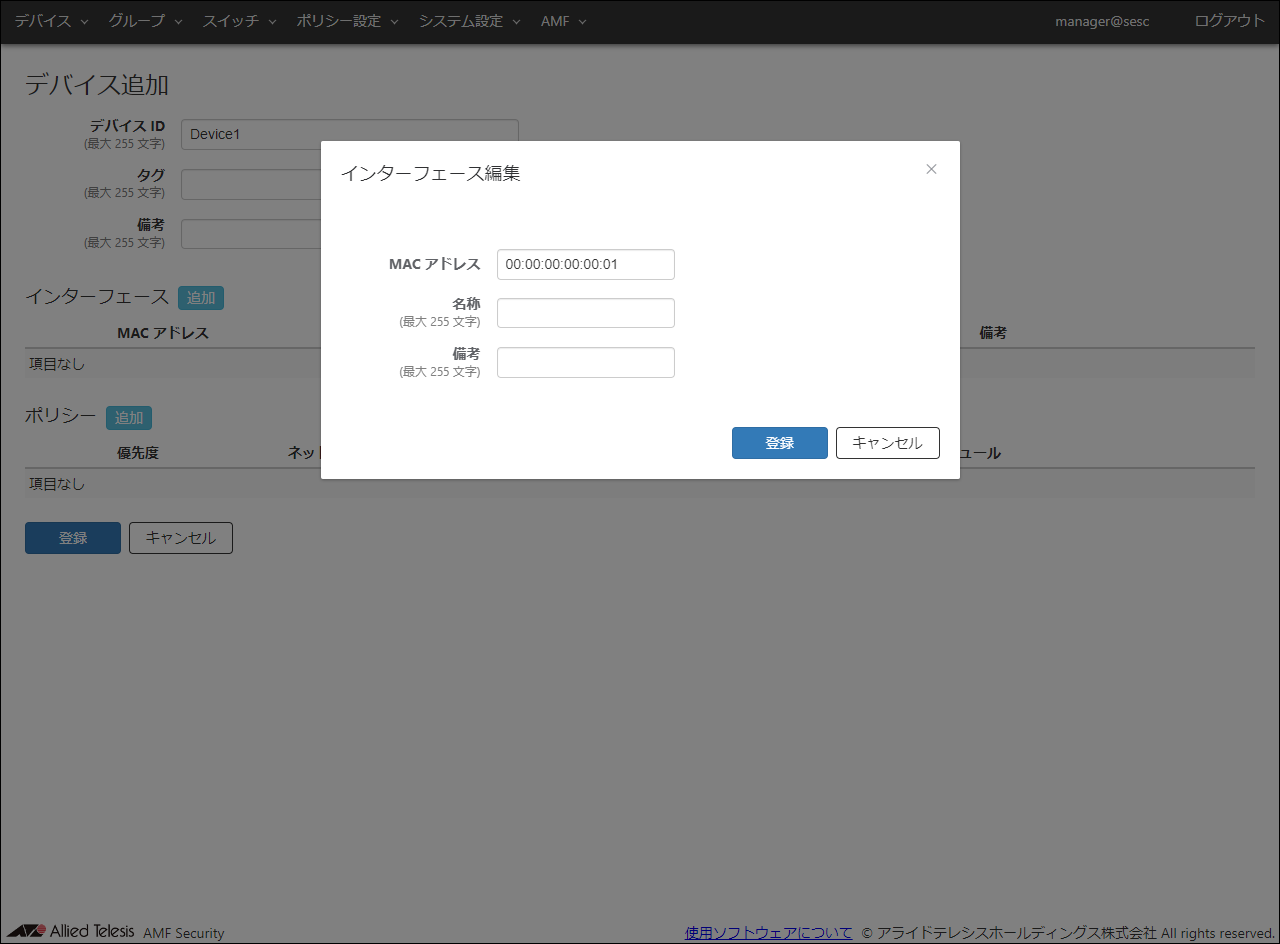

- 「Device1」の端末のMACアドレスを登録します。

ここでは、次の情報を入力します。

表 11:設定データ

| 項目名

|

設定する情報

|

| MAC アドレス

|

00:00:00:00:00:01

|

| 名称

|

なし(空欄)

|

| 備考

|

なし(空欄)

|

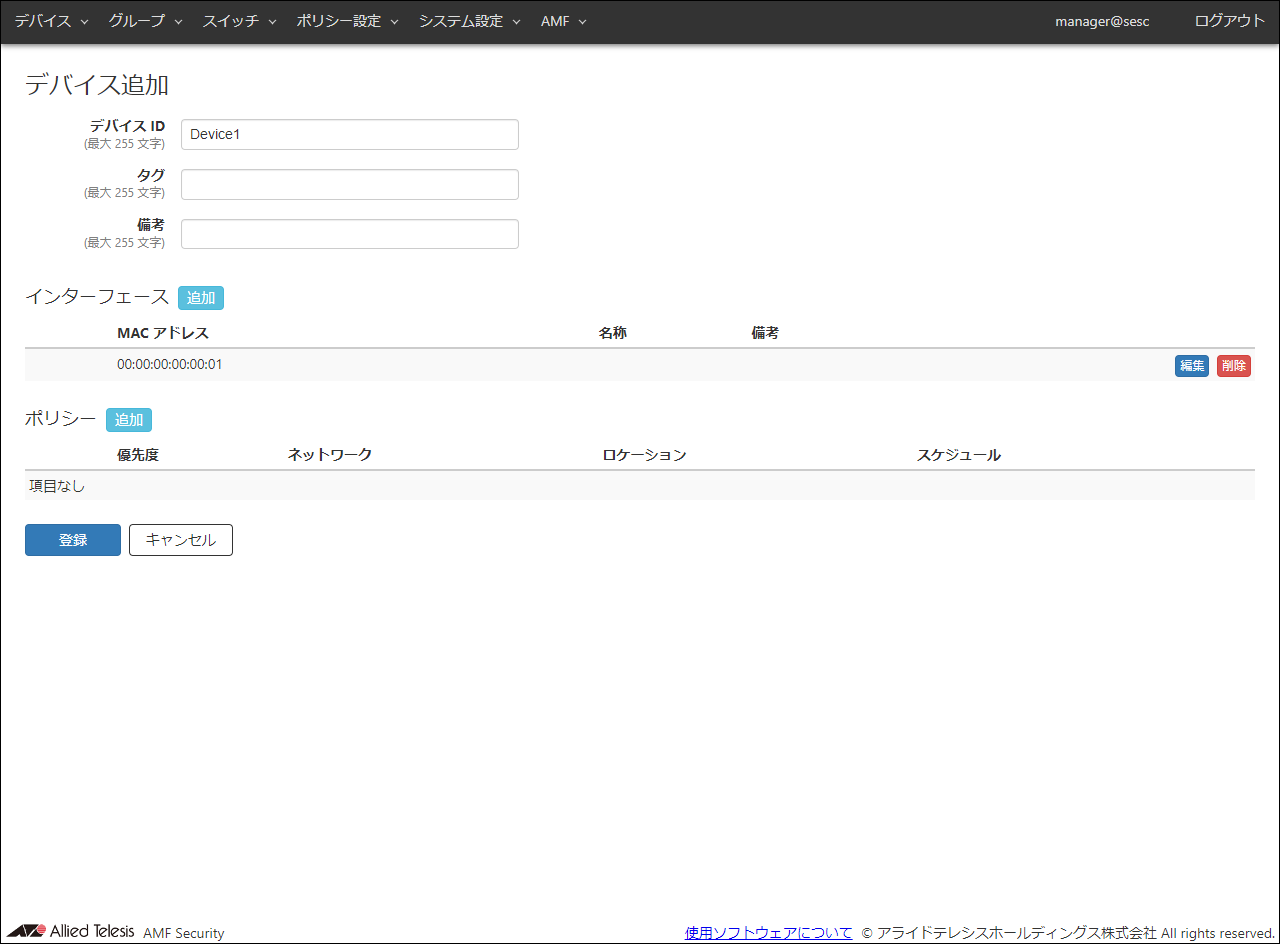

- 「登録」ボタンをクリックします。

「デバイス」/「デバイス追加」画面の「インターフェース」一覧に、設定したインターフェースのMACアドレスが表示されます。

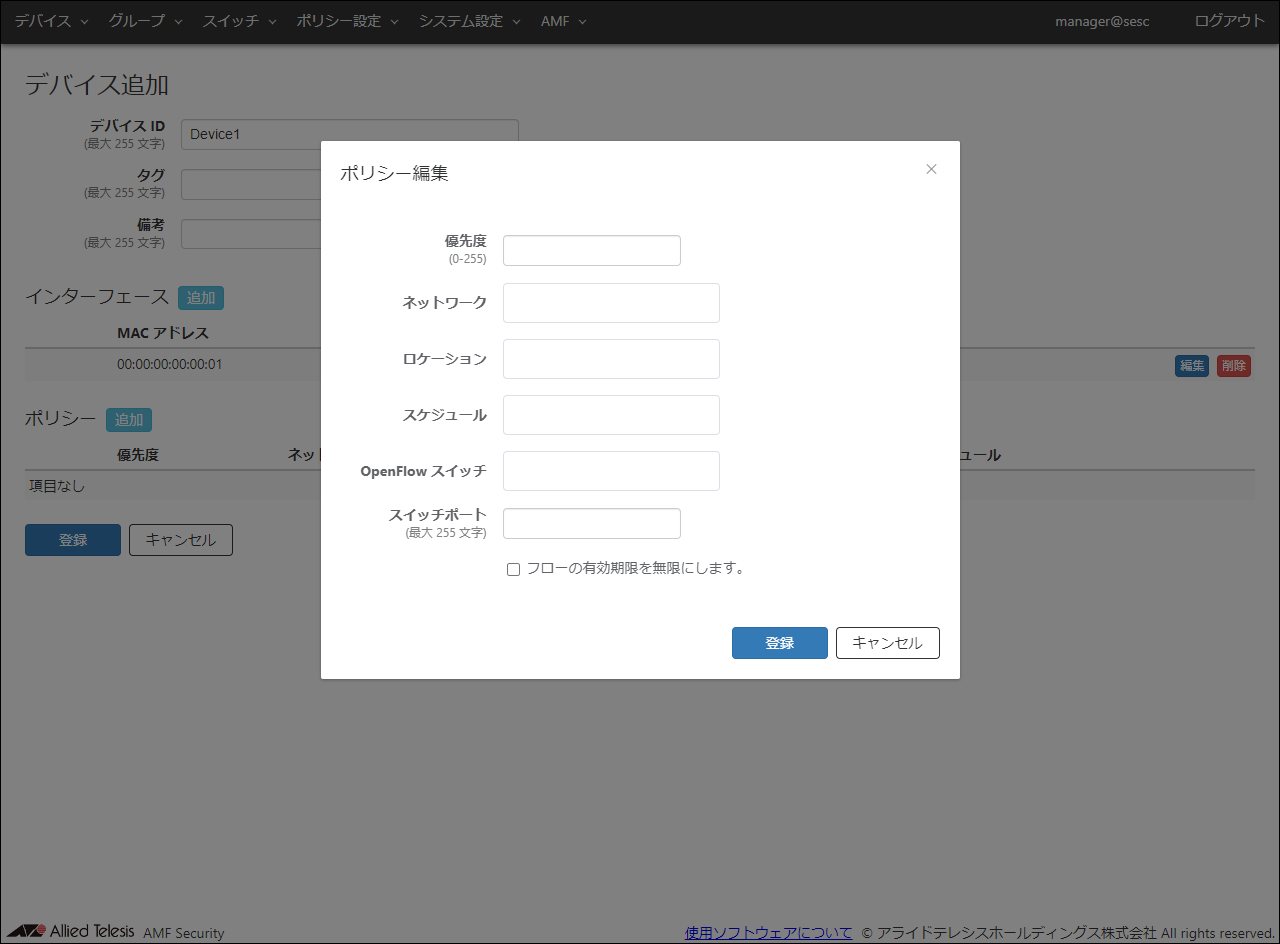

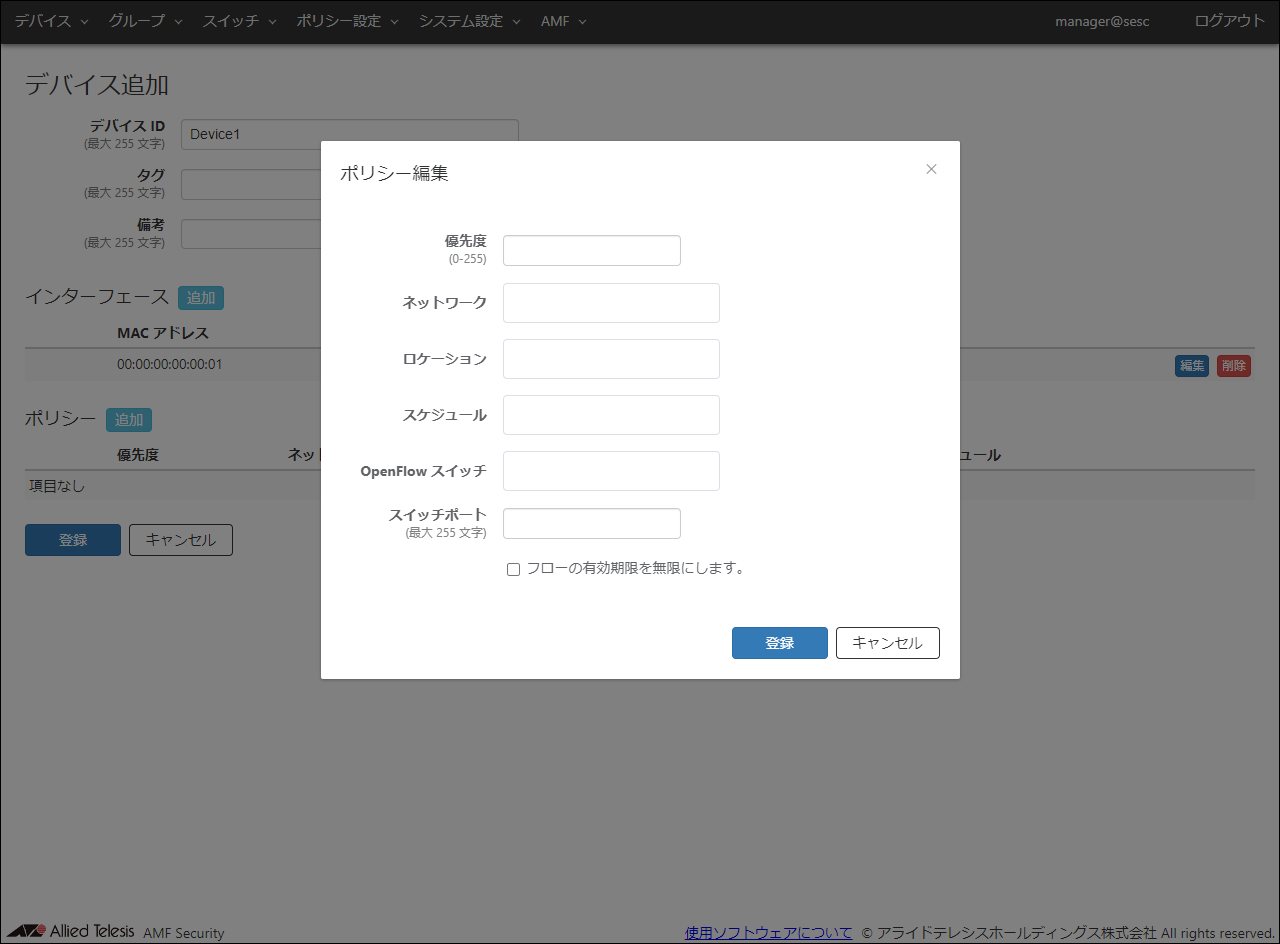

- ポリシーの「追加」ボタンをクリックして、「デバイス」/「ポリシー編集」ダイアログを表示します。

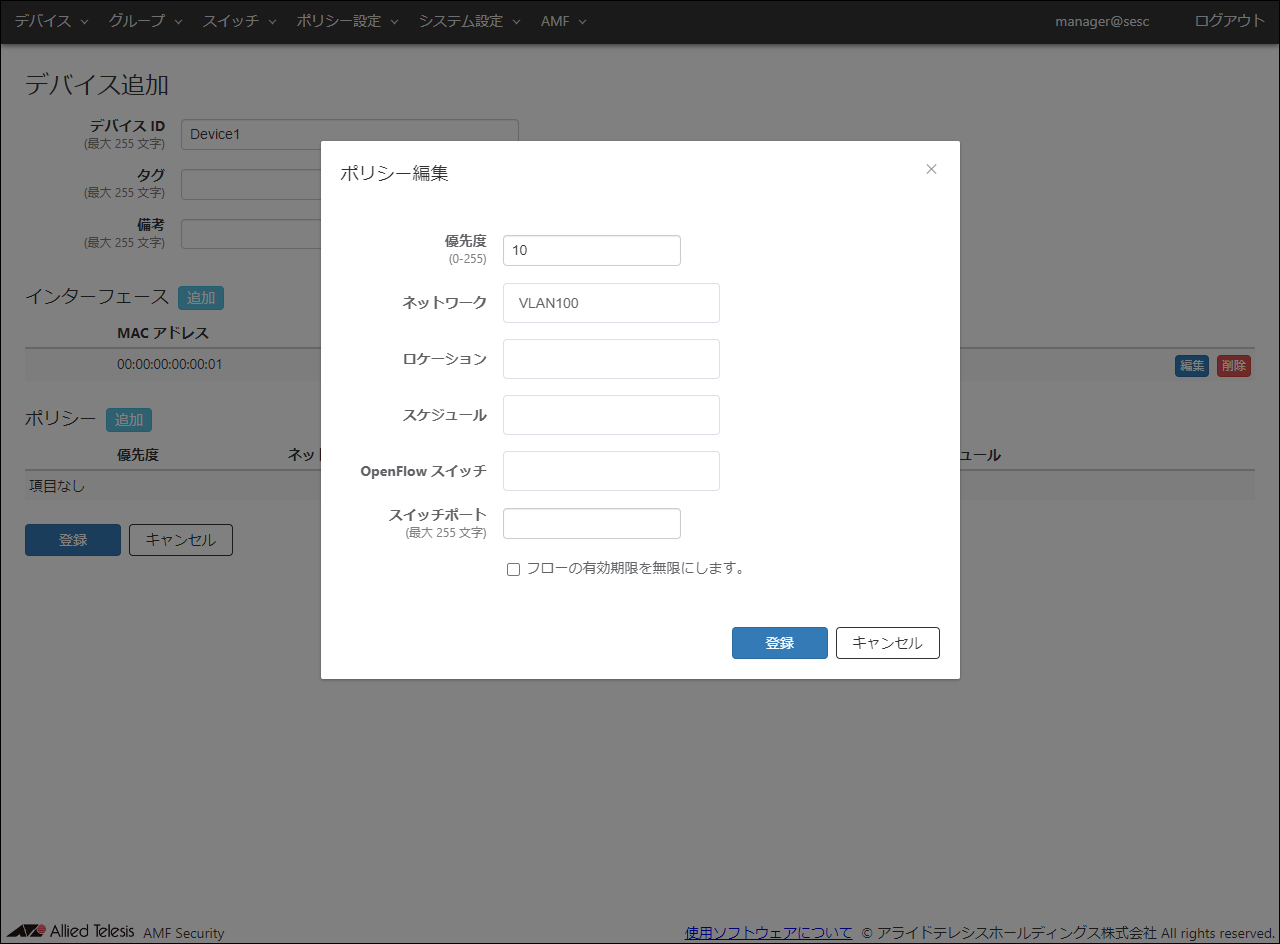

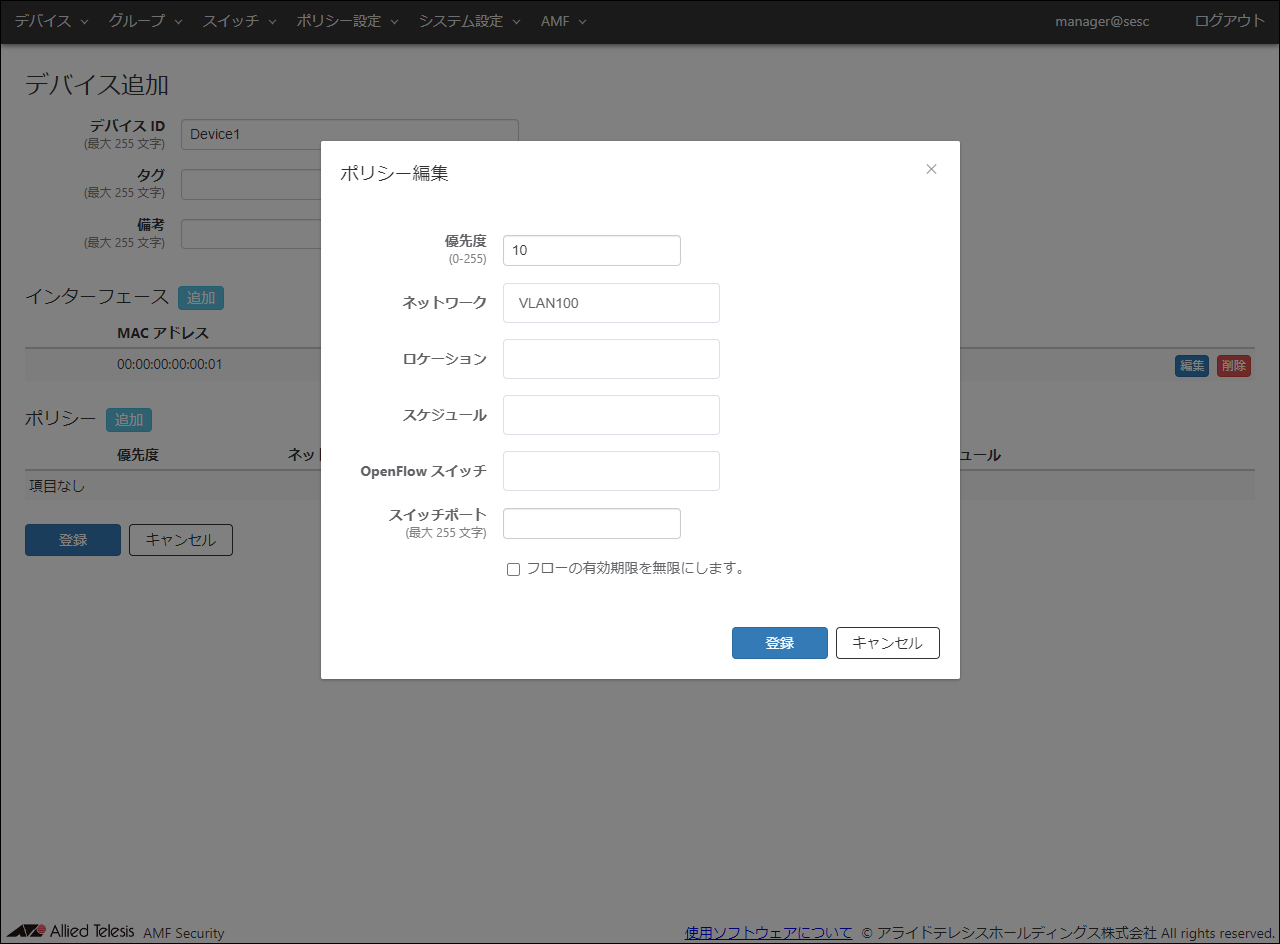

- 登録するポリシーの情報を入力します。

ここでは、次の情報を入力します。

表 12:設定データ

| 項目名

|

設定する情報

|

| 優先度

|

10

|

| ネットワーク

|

VLAN100

|

| ロケーション

|

なし(空欄)

|

| スケジュール

|

なし(空欄)

|

- 「登録」ボタンをクリックします。

「デバイス」/「デバイス追加」画面の「ポリシー」一覧に、設定したセキュリティーポリシーが表示されます。

- 「登録」ボタンをクリックします。

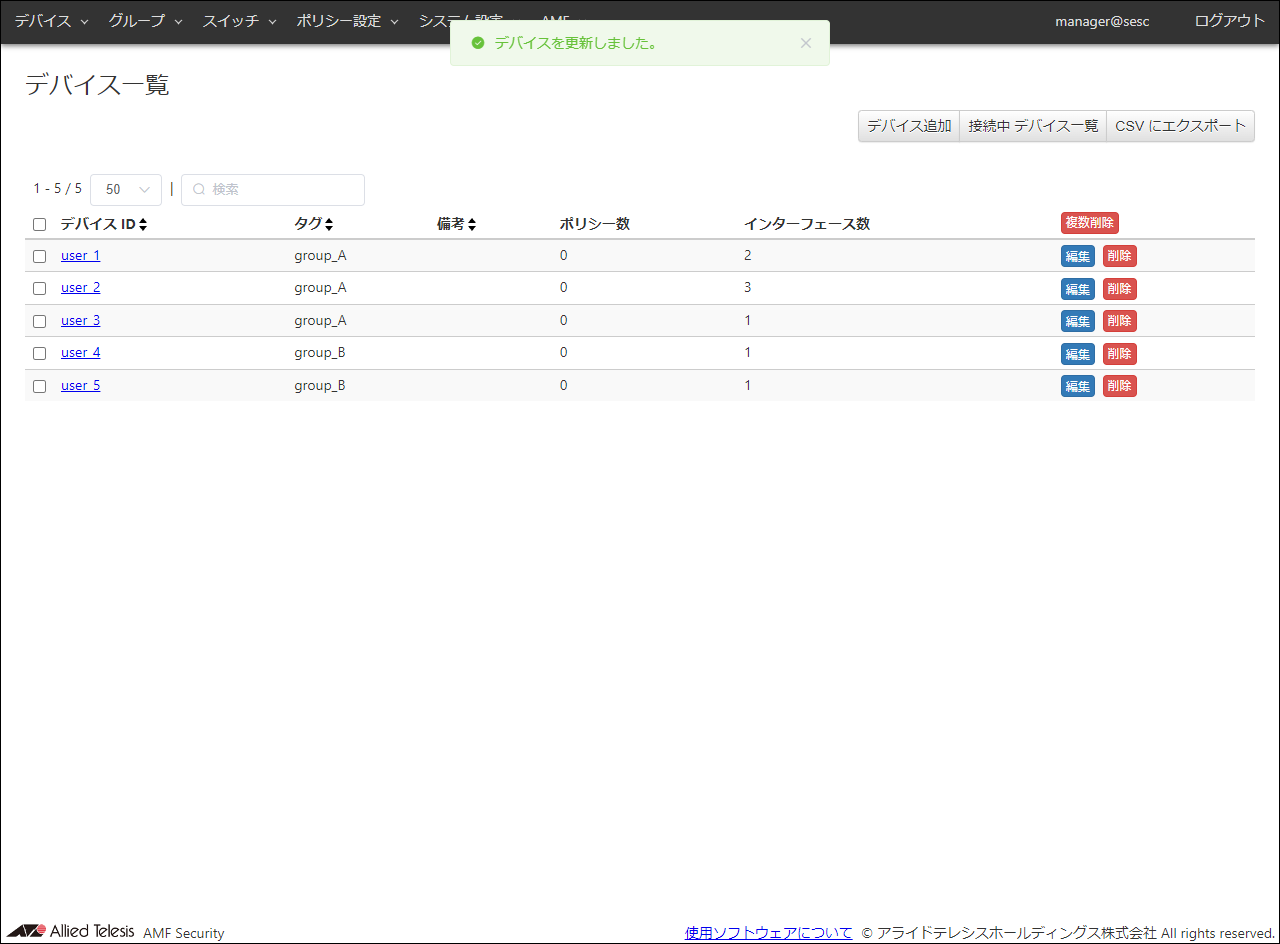

デバイスが登録されると、新規に追加した情報が「デバイス」/「デバイス一覧」画面に表示されます。

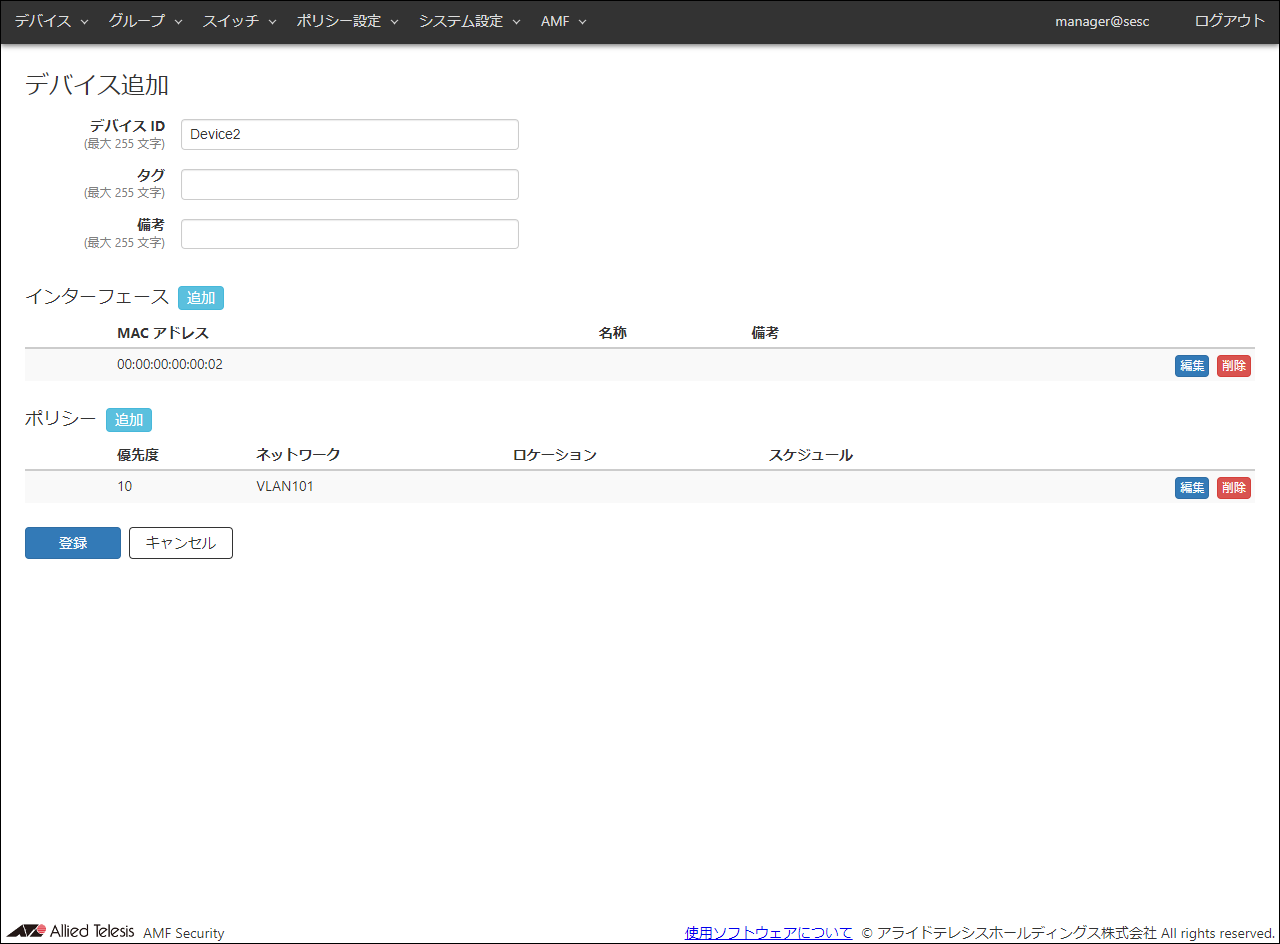

- 手順11~手順19と同じ手順で、「Device2」の「デバイス ID」も登録します。

表 13:設定データ

| 項目名

|

設定する情報

|

| デバイス ID

|

Device2

|

| タグ

|

なし(空欄)

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:02

|

| 名称

|

なし(空欄)

|

| 備考

|

なし(空欄)

|

| ポリシー

|

| 優先度

|

10

|

| ネットワーク

|

VLAN101

|

| ロケーション

|

なし(空欄)

|

| スケジュール

|

なし(空欄)

|

- ARルーターのUTM関連機能で検知されて送られてきた脅威情報のログに基づいて自動的な対応動作を行うよう、トラップ監視設定を行います。

「システム設定」/「トラップ監視設定」画面に移動します。

この画面では、「ルール」を設定します。

- 「ルール」を入力します。

ここでは、次の情報を入力します。

- 「このシステムのトラップ監視を有効にします。」のチェックボックスにチェックを入れる

- 「ホストアドレス」にARルーターのIPアドレス(192.168.1.1)を入力(設定されたIPアドレスからの通知のみを受信)

- 「AMF アクション」は「AMF 依存」を選択(スイッチ側で設定したアクションが適用される)

- 「トラップ監視対象 選択リスト」はすべてのチェックボックスにチェックを入れる

- 「登録」→「OK」ボタンをクリックします。

AMF Securityの設定は以上です。

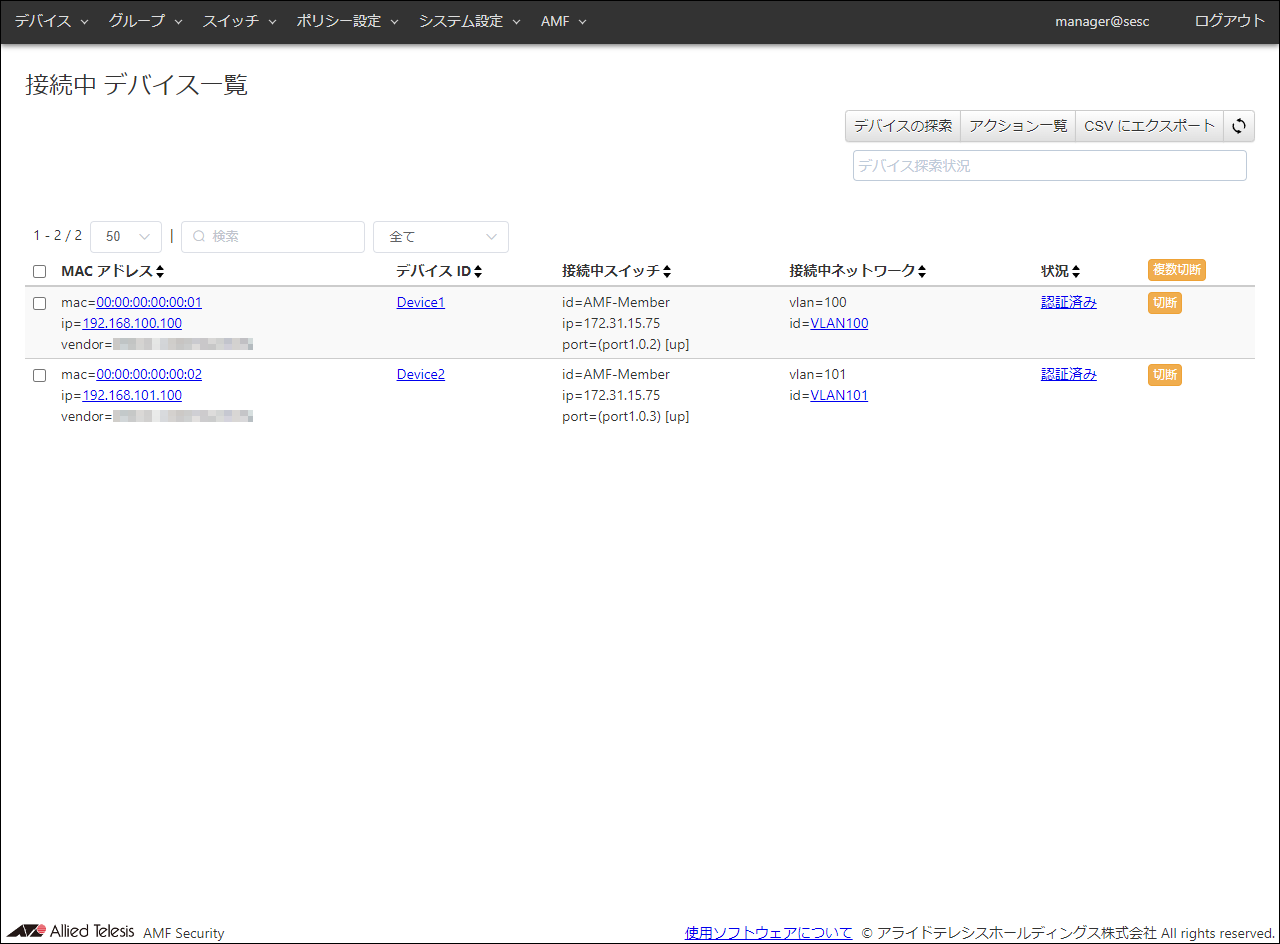

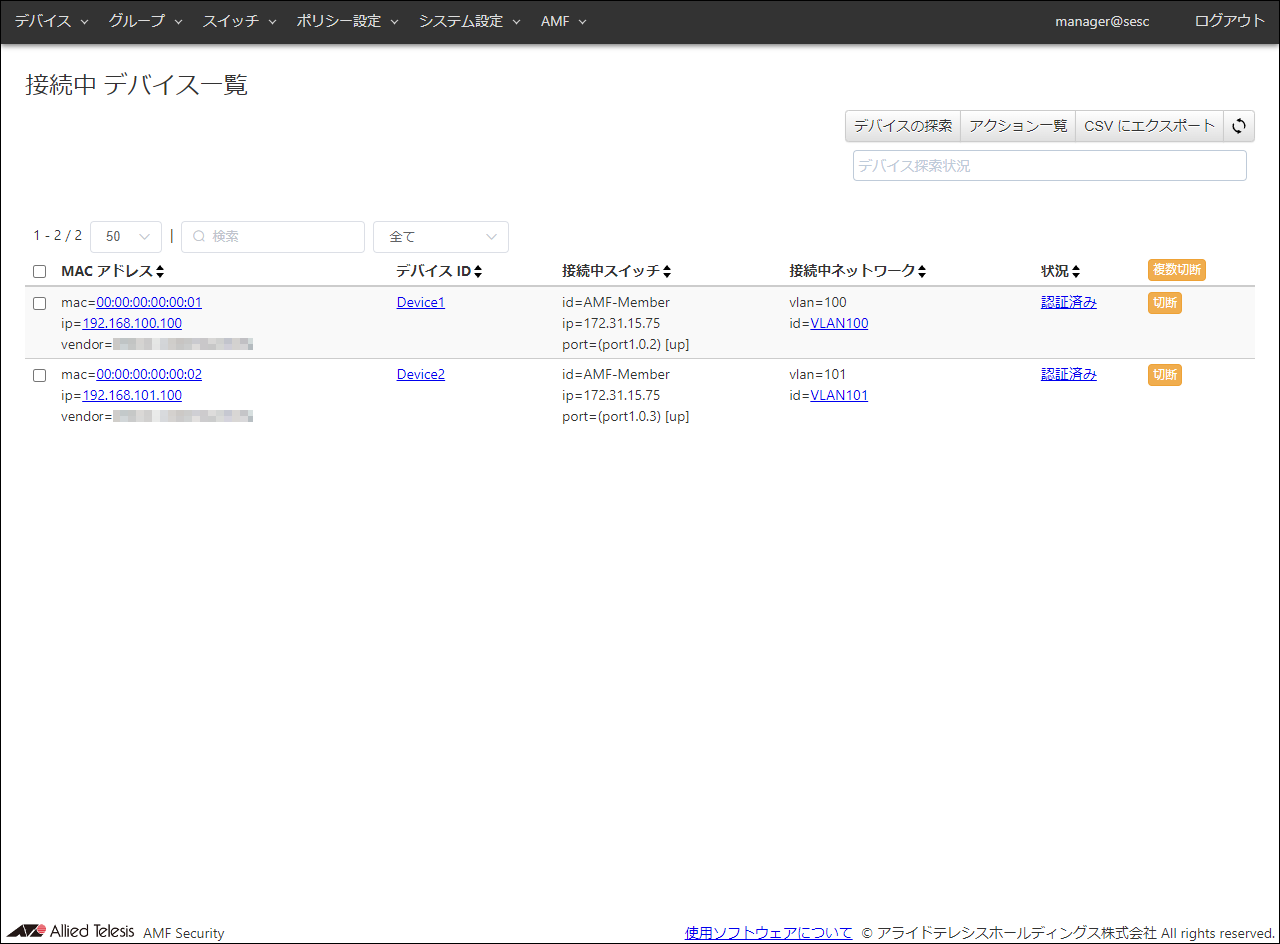

AMFメンバーに接続した端末に対して、AMF Securityは登録された認証情報をもとに認証を行うようになります。

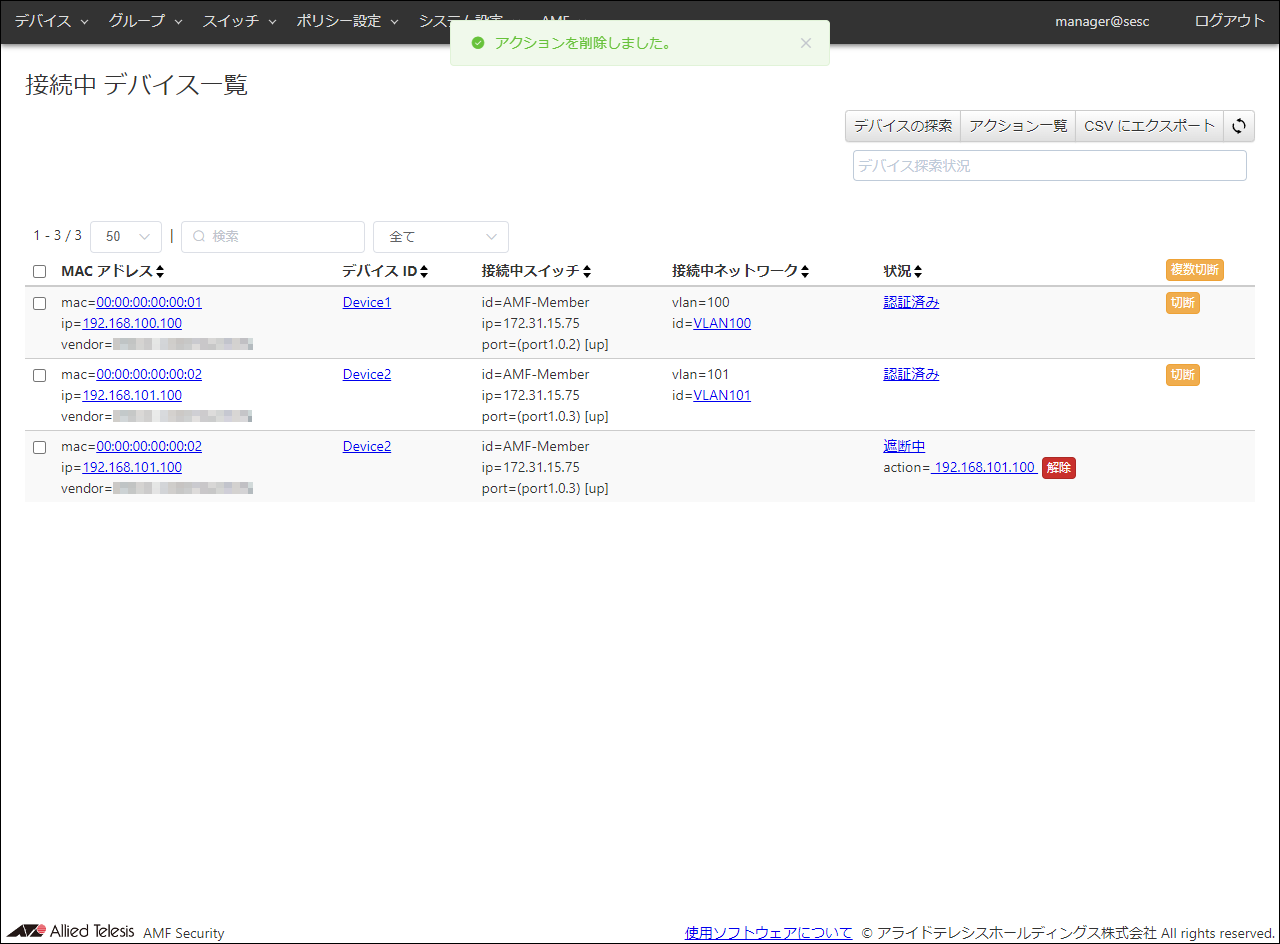

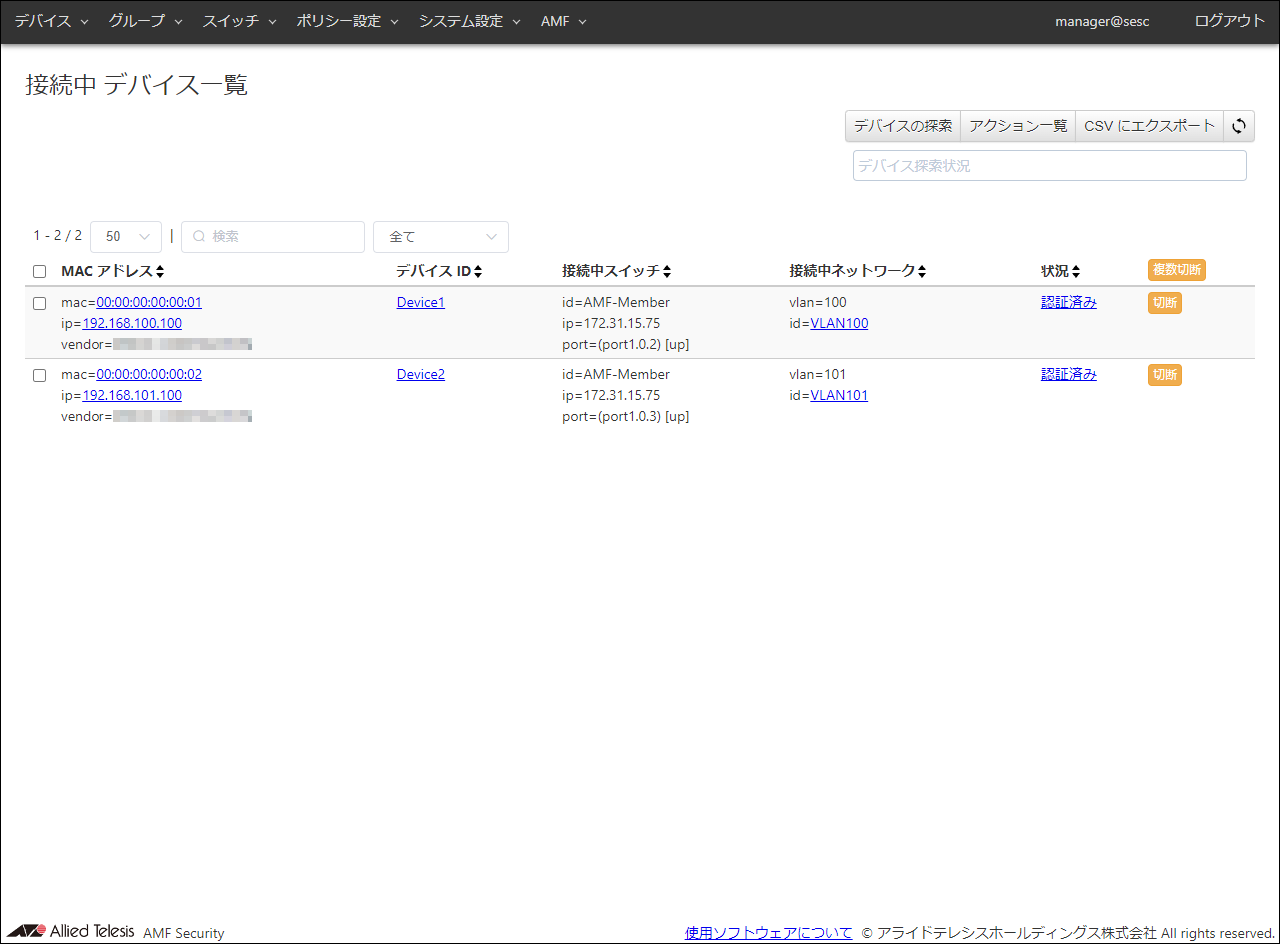

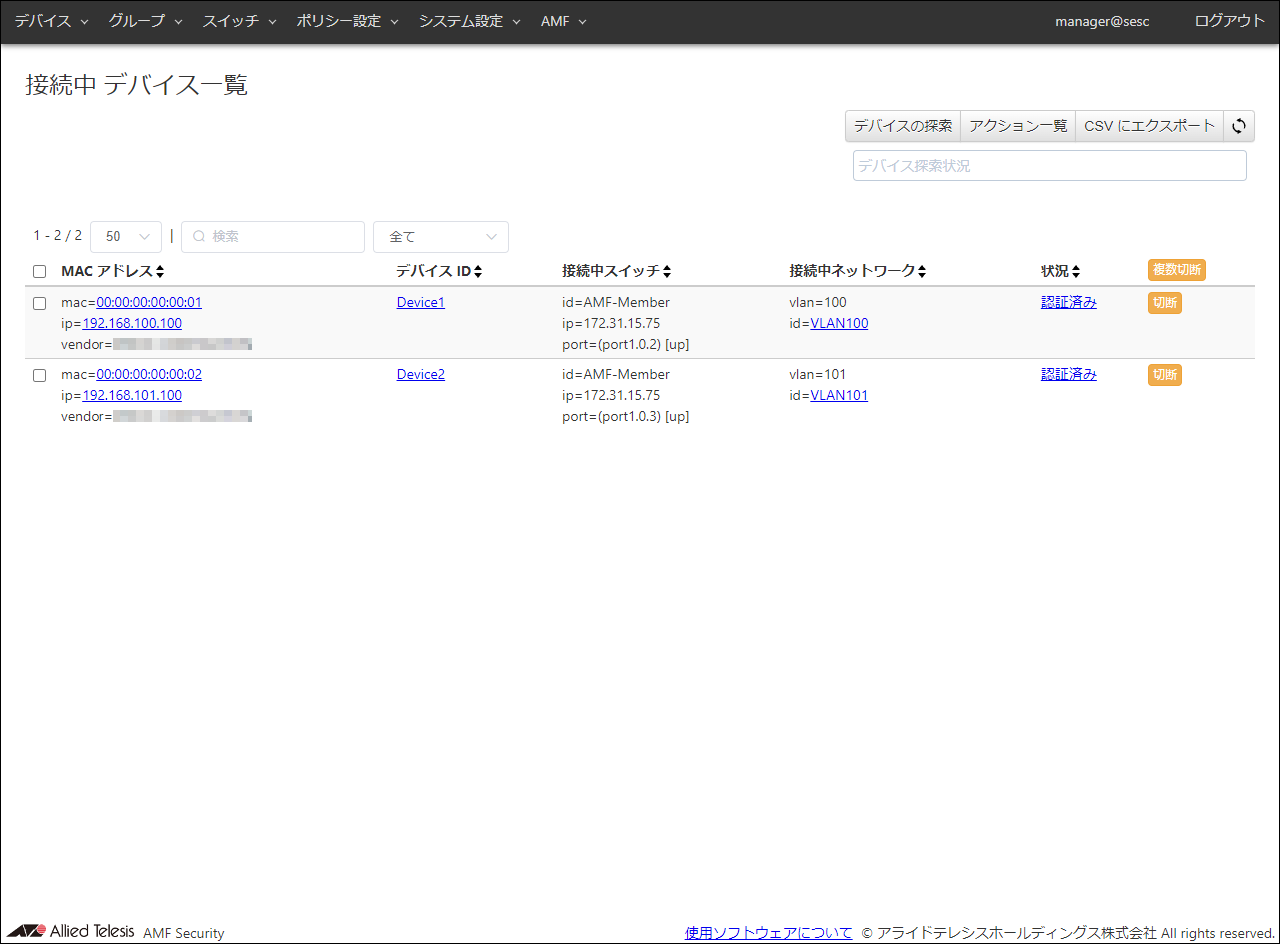

認証の結果は「デバイス」/「接続中 デバイス一覧」画面で確認できます。

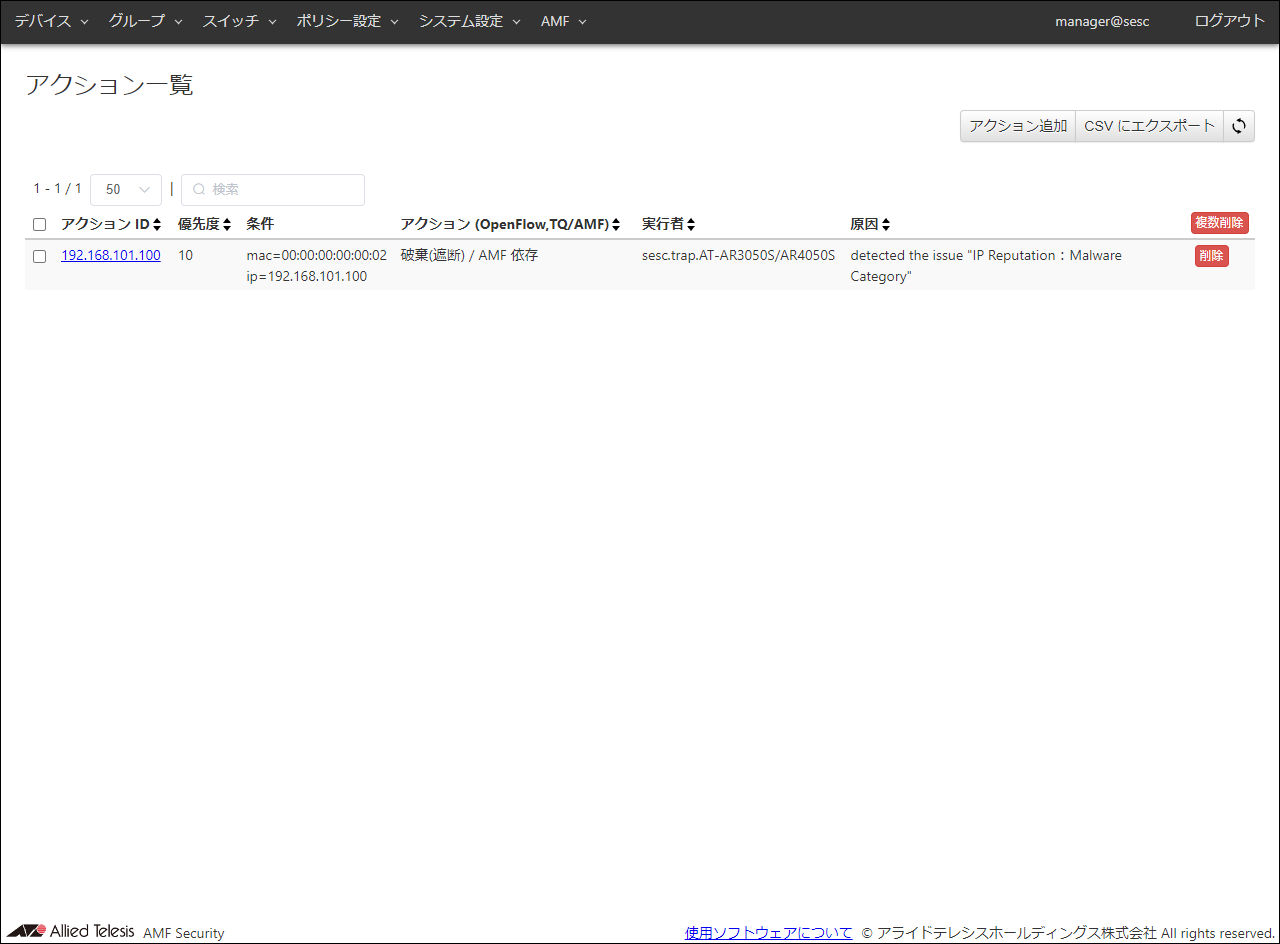

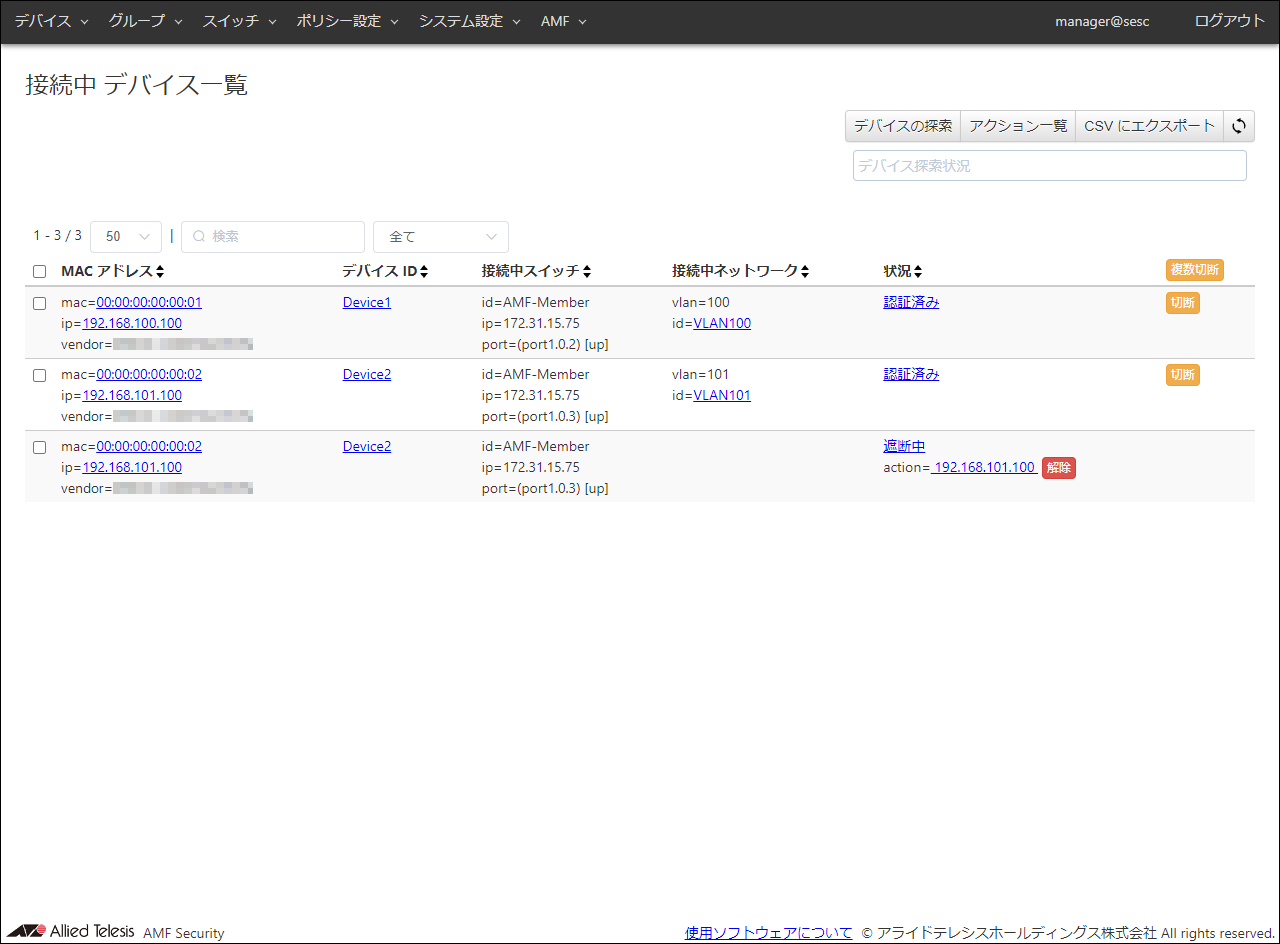

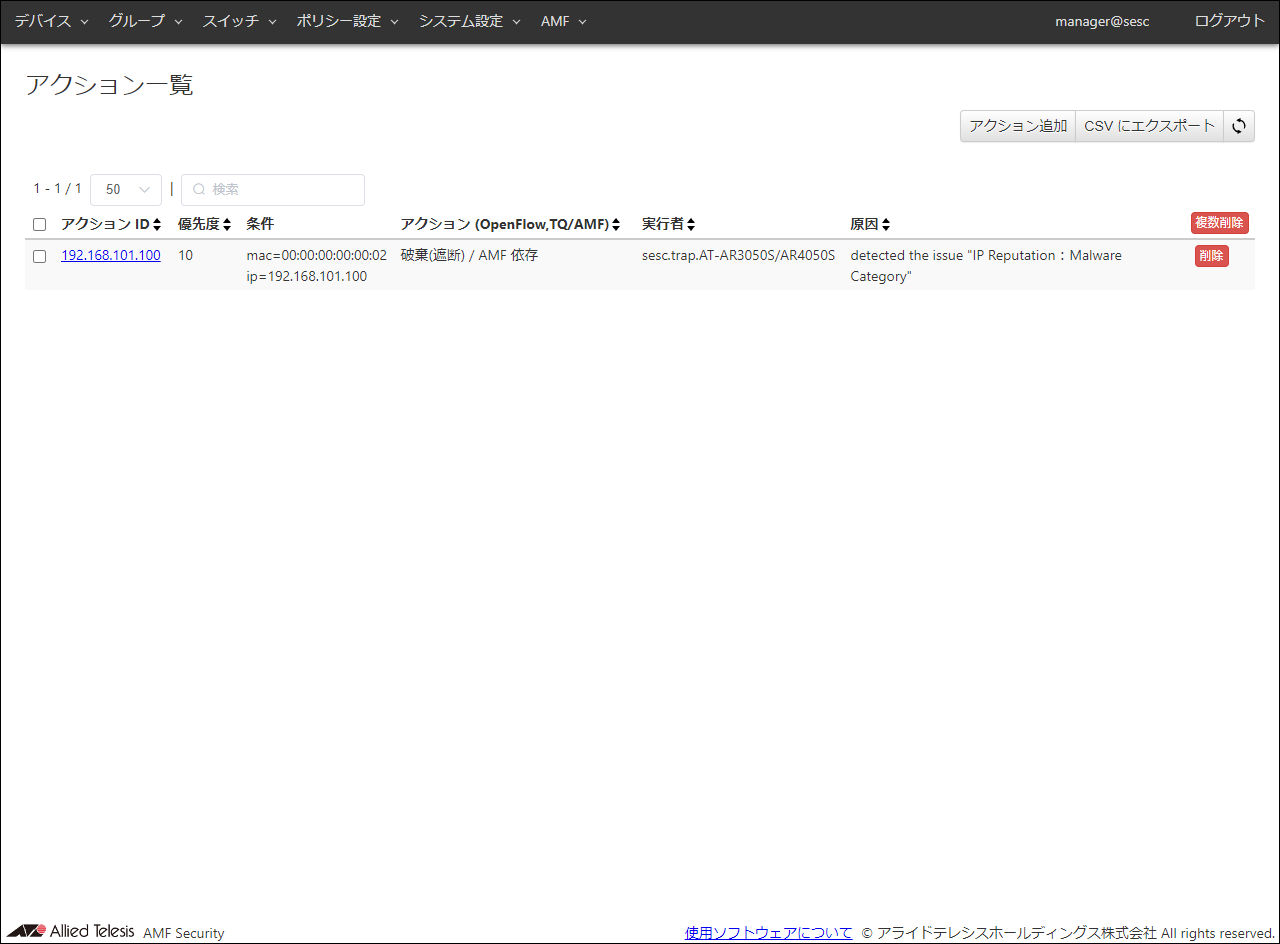

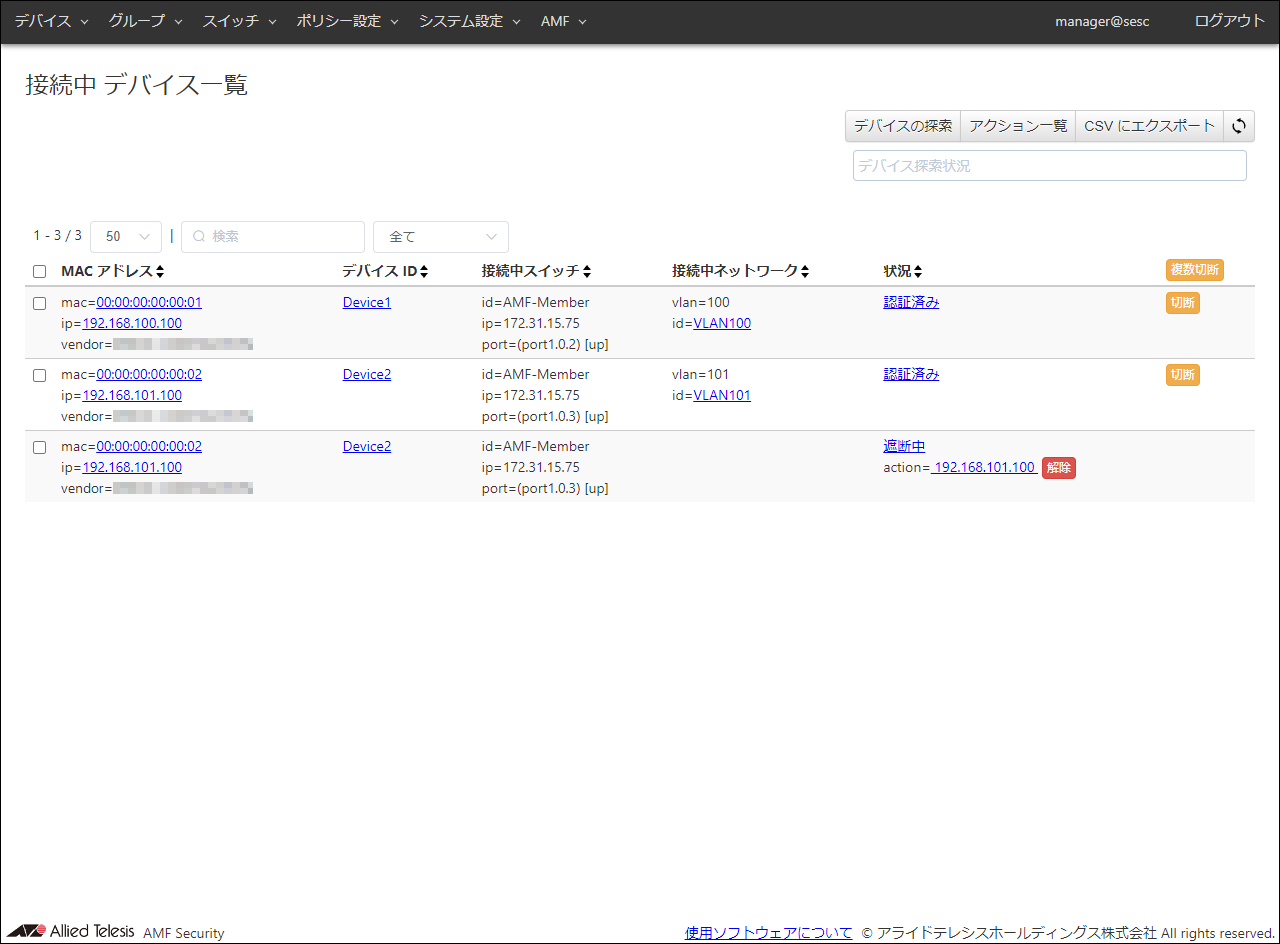

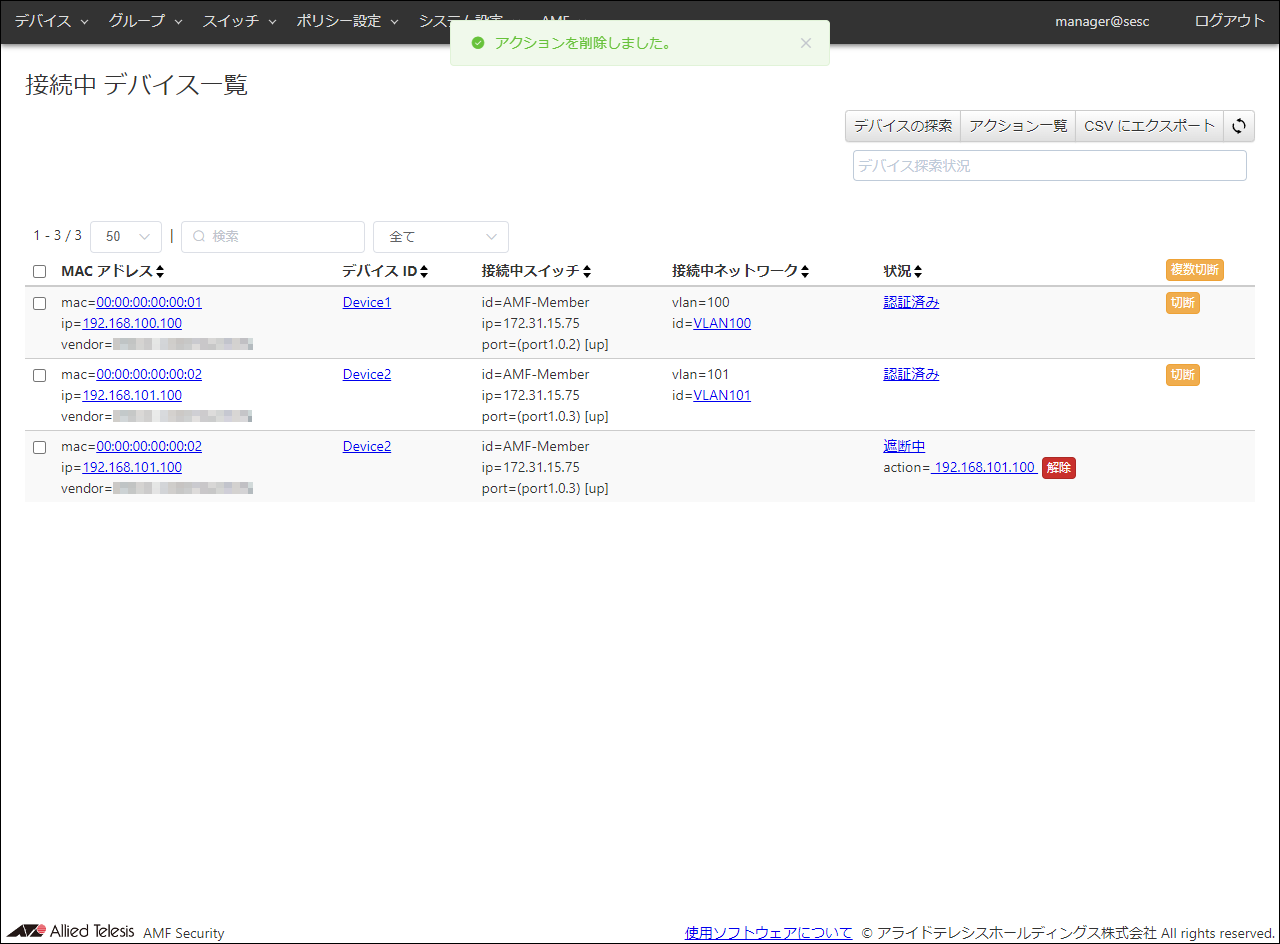

ARルーターのUTM関連機能で端末が検知されると、その被疑端末の情報はAMF Security上に登録され、「ポリシー設定」/「アクション一覧」画面に表示されます。同時に、AMF SecurityはAMFマスターに被疑端末の情報を通知します。

■ AMFマスター

AMF-Master#show application-proxy threat-protection all

Quarantine Vlan : Not set

Global IP-Filter : Disabled

IP-Filter Limit Exceeded : 0

Redirect-URL : Not set

Client IP Interface MAC Address VLAN Action

-----------------------------------------------------------------

192.168.101.100 - - - none

AMF-Master#

本設定例ではAMFマスターがL3スイッチとして動作しているため、AMFマスター自身のARPテーブルから被疑端末のIPアドレスとMACアドレスの紐付けが行われ、パケット破棄のアクションが適用されます(AMFメンバーはFDBから被疑端末のMACアドレスを探索しアクションを適用)。

■ AMFマスター

AMF-Master#show application-proxy threat-protection all

Quarantine Vlan : Not set

Global IP-Filter : Disabled

IP-Filter Limit Exceeded : 0

Redirect-URL : Not set

Client IP Interface MAC Address VLAN Action

-----------------------------------------------------------------

192.168.101.100 - 0000.0000.0002 - none

AMF-Master#

■ AMFメンバー

AMF-Member#show application-proxy threat-protection all

Quarantine Vlan : Not set

Global IP-Filter : Disabled

IP-Filter Limit Exceeded : 0

Redirect-URL : Not set

Client IP Interface MAC Address VLAN Action

-----------------------------------------------------------------

192.168.101.100 * (port1.0.3) 0000.0000.0002 101 drop

AMF-Member#

■ 「ポリシー設定」/「アクション一覧」画面

■ 「デバイス」/「接続中 デバイス一覧」画面

「解除」→「OK」ボタンをクリックするとアクションを解除できます。

AMFマスター設定

!

hostname AMF-Master

!

service http

!

clock timezone JST plus 9:00

!

atmf network-name AMF001

atmf master

atmf topology-gui enable

!

service atmf-application-proxy

application-proxy whitelist server 192.168.1.10 key password

!

no spanning-tree rstp enable

!

vlan database

vlan 10,100-101 state enable

!

interface port1.0.1

switchport

switchport mode trunk

switchport trunk allowed vlan add 1

switchport trunk native vlan none

switchport atmf-link

!

interface port1.0.3

switchport

switchport mode trunk

switchport trunk allowed vlan add 10,100-101

switchport atmf-link

!

interface vlan1

ip address 192.168.1.254/24

!

interface vlan10

ip address 192.168.10.254/24

!

interface vlan100

ip address 192.168.100.254/24

!

interface vlan101

ip address 192.168.101.254/24

!

ip route 0.0.0.0/0 192.168.1.1

!

end

AMFメンバー設定

!

hostname AMF-Member

!

service http

!

clock timezone JST plus 9:00

!

atmf network-name AMF001

!

service atmf-application-proxy

!

no spanning-tree rstp enable

!

vlan database

vlan 10,100-101 state enable

!

interface port1.0.1

switchport

switchport mode trunk

switchport trunk allowed vlan add 10,100-101

switchport atmf-link

!

interface port1.0.2-1.0.3

switchport

switchport mode access ingress-filter disable

application-proxy whitelist enable

auth session-timeout

auth host-mode multi-supplicant

auth dynamic-vlan-creation type multi

application-proxy threat-protection drop

!

interface vlan10

ip address 192.168.10.10/24

!

ip route 0.0.0.0/0 192.168.10.254

!

end

ARルーター設定

!

hostname awplus-UTM-Router

!

log host 192.168.1.10

log host 192.168.1.10 level informational facility local5

!

service http

!

clock timezone JST plus 9:00

!

atmf network-name AMF001

!

zone private

network lan

ip subnet 192.168.1.0/24

ip subnet 192.168.10.0/24

ip subnet 192.168.100.0/24

ip subnet 192.168.101.0/24

!

zone public

network wan

ip subnet 0.0.0.0/0 interface ppp0

host ppp0

ip address dynamic interface ppp0

!

firewall

rule 10 permit any from private.lan to private.lan

rule 20 permit any from private.lan to public

rule 30 permit dns from public.wan.ppp0 to public.wan

rule 40 permit https from public.wan.ppp0 to public.wan

protect

!

nat

rule 10 masq any from private to public

enable

!

ip-reputation

category Bot action deny

category CnC action deny

category Drop action deny

category Mobile_CnC action deny

category Mobile_Spyware_CnC action deny

category SpywareCnC action deny

provider proofpoint

protect

!

service atmf-application-proxy

!

no spanning-tree rstp enable

!

interface port1.0.1

switchport

switchport mode trunk

switchport trunk allowed vlan add 1

switchport trunk native vlan none

switchport atmf-link

!

interface eth1

encapsulation ppp 0

!

interface vlan1

ip address 192.168.1.1/24

!

interface ppp0

ppp ipcp dns request

keepalive

ip address negotiated

ppp username user@isp

ppp password isppasswd

ip tcp adjust-mss pmtu

!

ip route 0.0.0.0/0 ppp0

ip route 192.168.100.0/24 192.168.1.254

ip route 192.168.101.0/24 192.168.1.254

!

ip dns forwarding

!

end

タグを使用した認証の設定例

AMF Securityの認証データのデバイス ID(デバイス)に設定されているタグを使用した認証の設定例です。

タグを使用した認証については、クイックツアー「タグを使用した認証」/「タグを使用した認証とは」をあわせてご参照ください。

本設定例は、AMF Securityの認証データの登録方法です。

通常はAMF Securityのデバイスに端末(MACアドレス)を登録してポリシーを紐付け、端末はそのポリシーに設定されたネットワークに接続します。

タグを使用する場合では、AMF Securityのデバイスにポリシーを設定せず、デバイスにはタグを設定し、別途作成したタグのポリシーに設定されたネットワークに接続します。

本設定例では、設定例「AMFアプリケーションプロキシー機能によるデバイスの制御」/「AMFアプリケーションプロキシー機能の設定例」の構成で、以下を想定します。

■ ユーザーと所有端末

- ユーザー1(user_1)は2台の端末を所有(PC-1, PC-2)

- ユーザー2(user_2)は3台の端末を所有(PC-3, PC-4, PC-5)

- ユーザー3(user_3)は1台の端末を所有(PC-6)

- ユーザー4(user_4)は1台の端末を所有(PC-7)

- ユーザー5(user_5)は1台の端末を所有(PC-8)

■ 各ユーザーの所属

- グループA(group_A)

ユーザー1

ユーザー2

ユーザー3

- グループB(group_B)

ユーザー4

ユーザー5

■ 所属(グループ)のネットワーク

- グループA(group_A)

VLAN100

- グループB(group_B)

VLAN101

本設定例では端末数の増加に伴うAMFメンバーの端末が接続するポートの設定(ポート数の追加など)は記載しておりません。

AMF Securityに登録する認証データ(デバイス、タグ、ネットワーク)の概要は以下です。

- デバイス

user_1

user_2

user_3

user_4

user_5

- 所属(タグ)

group_A

group_B

- デバイスに設定するタグ

user_1 : group_A

user_2 : group_A

user_3 : group_A

user_4 : group_B

user_5 : group_B

- デバイスにポリシーは設定しない

- タグに設定するポリシー(ネットワーク)

group_A : VLAN100

group_B : VLAN101

表 14:デバイス ID(デバイス)の設定データ

| デバイス ID(1つ目)

|

| デバイス ID

|

user_1

|

| タグ

|

group_A

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:01

|

| 名称

|

PC-1

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:02

|

| 名称

|

PC-2

|

| ポリシー

|

なし

|

| デバイス ID(2つ目)

|

| デバイス ID

|

user_2

|

| タグ

|

group_A

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:03

|

| 名称

|

PC-3

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:04

|

| 名称

|

PC-4

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:05

|

| 名称

|

PC-5

|

| ポリシー

|

なし

|

| デバイス ID(3つ目)

|

| デバイス ID

|

user_3

|

| タグ

|

group_A

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:06

|

| 名称

|

PC-6

|

| ポリシー

|

なし

|

| デバイス ID(4つ目)

|

| デバイス ID

|

user_4

|

| タグ

|

group_B

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:07

|

| 名称

|

PC-7

|

| ポリシー

|

なし

|

| デバイス ID(5つ目)

|

| デバイス ID

|

user_5

|

| タグ

|

group_B

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:08

|

| 名称

|

PC-8

|

| ポリシー

|

なし

|

表 15:タグの設定データ

| タグ(1つ目)

|

| タグ

|

group_A

|

| ポリシー

|

VLAN100

|

| タグ(2つ目)

|

| タグ

|

group_B

|

| ポリシー

|

VLAN101

|

上記の設定によりグループに所属しているユーザー(端末)が接続するネットワークは、タグのポリシーの変更によって一括で変更されます。

AMFマスター、AMFメンバー、ARルーター、AT-VST-APLの設定手順

AMFマスター、AMFメンバー、ARルーター、AT-VST-APLの設定手順は、設定例「AMFアプリケーションプロキシー機能によるデバイスの制御」/「AMFアプリケーションプロキシー機能の設定例」をご参照ください。

AMF Securityの設定手順

基本設定とAMFマスター、ネットワーク、トラップ監視の設定は、設定例「AMFアプリケーションプロキシー機能によるデバイスの制御」/「AMFアプリケーションプロキシー機能の設定例」と共通です。

AMF Securityの設定手順の流れは以下です。

- AMF Securityの基本設定を行います。

設定例「AMFアプリケーションプロキシー機能によるデバイスの制御」/「AMFアプリケーションプロキシー機能の設定例」の「AMF Securityの設定手順」の基本設定をご参照ください。

- AMFマスター、ネットワークの設定を行います。

設定例「AMFアプリケーションプロキシー機能によるデバイスの制御」/「AMFアプリケーションプロキシー機能の設定例」の手順1~手順9をご参照ください。

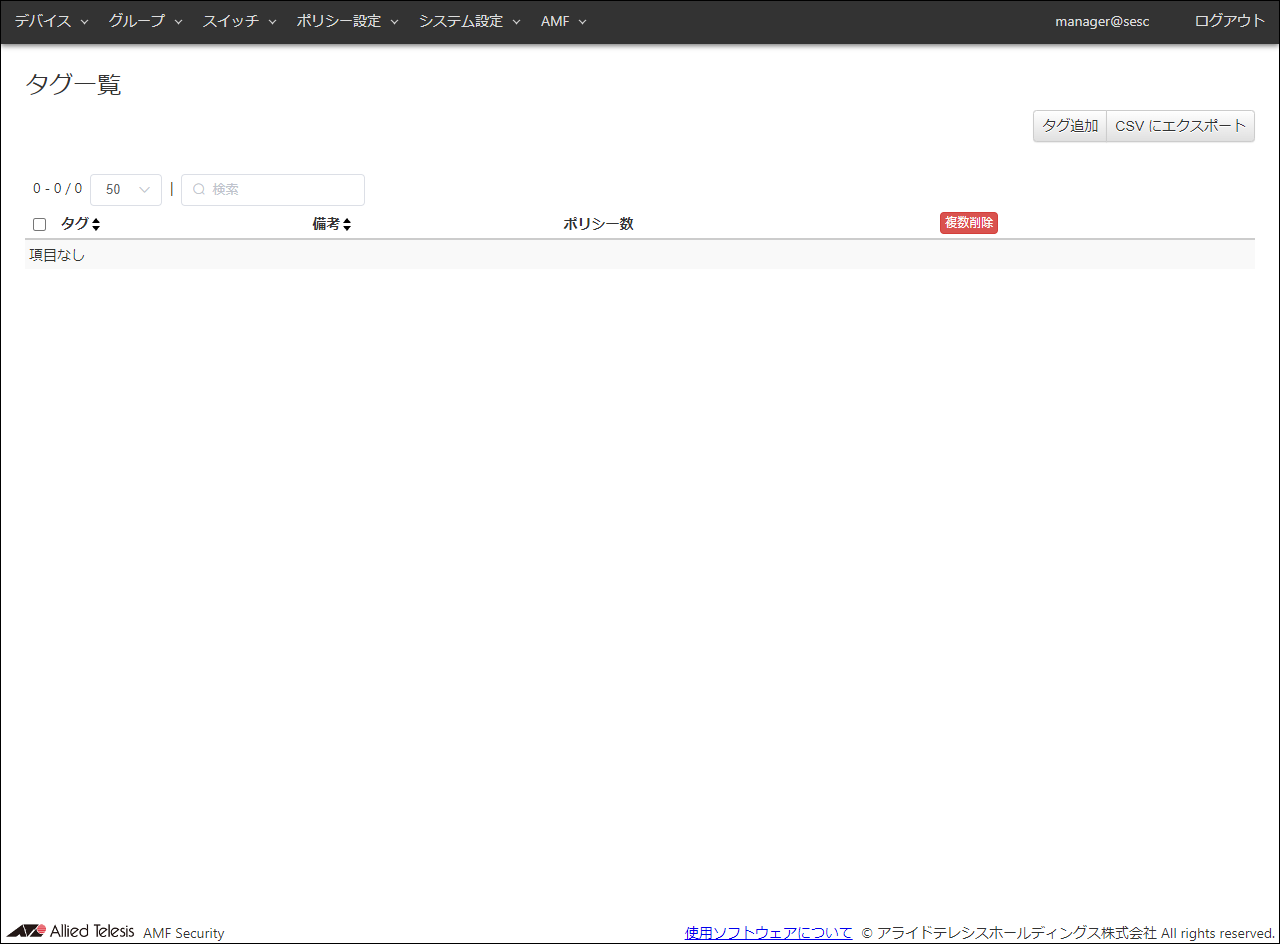

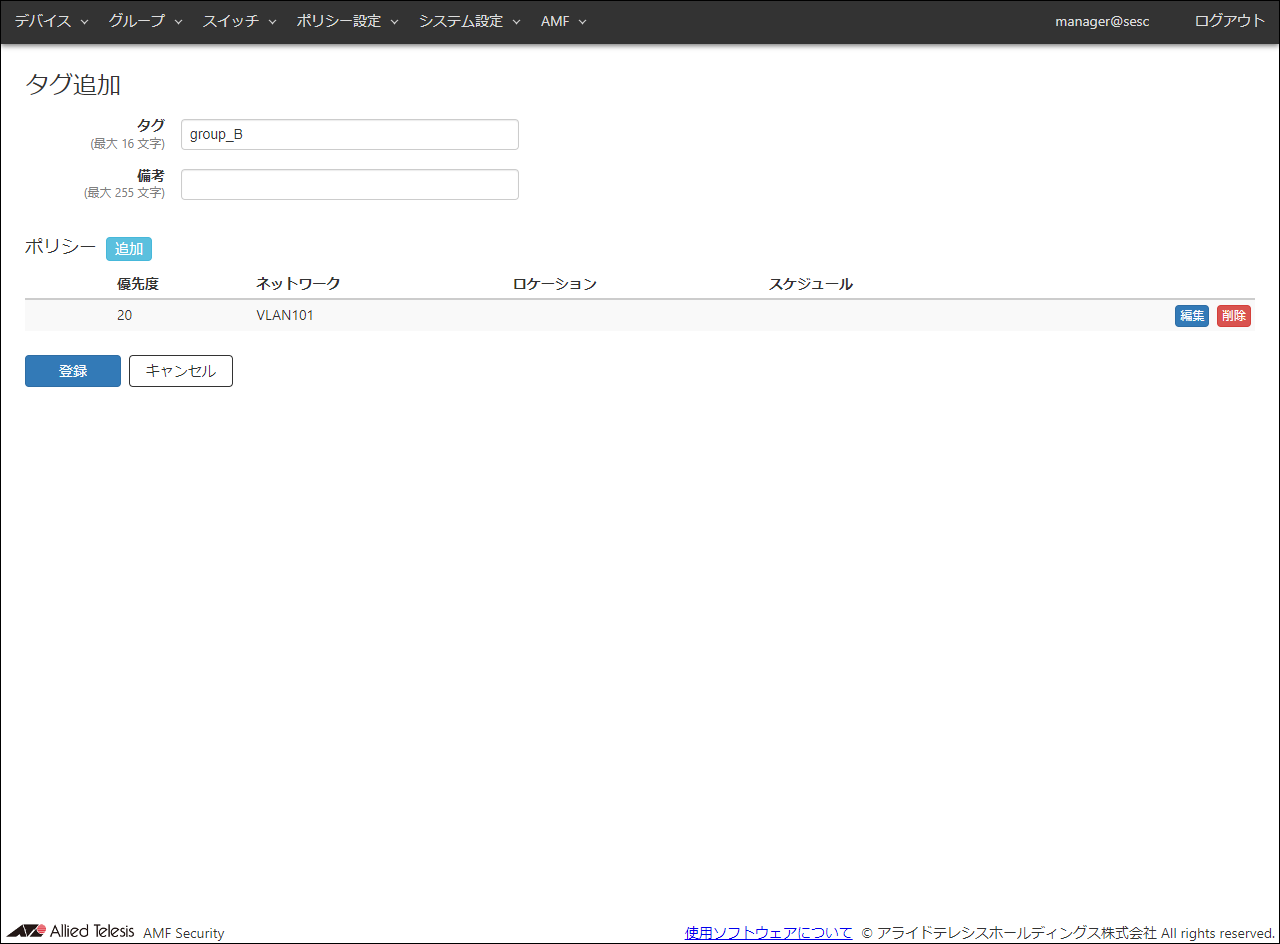

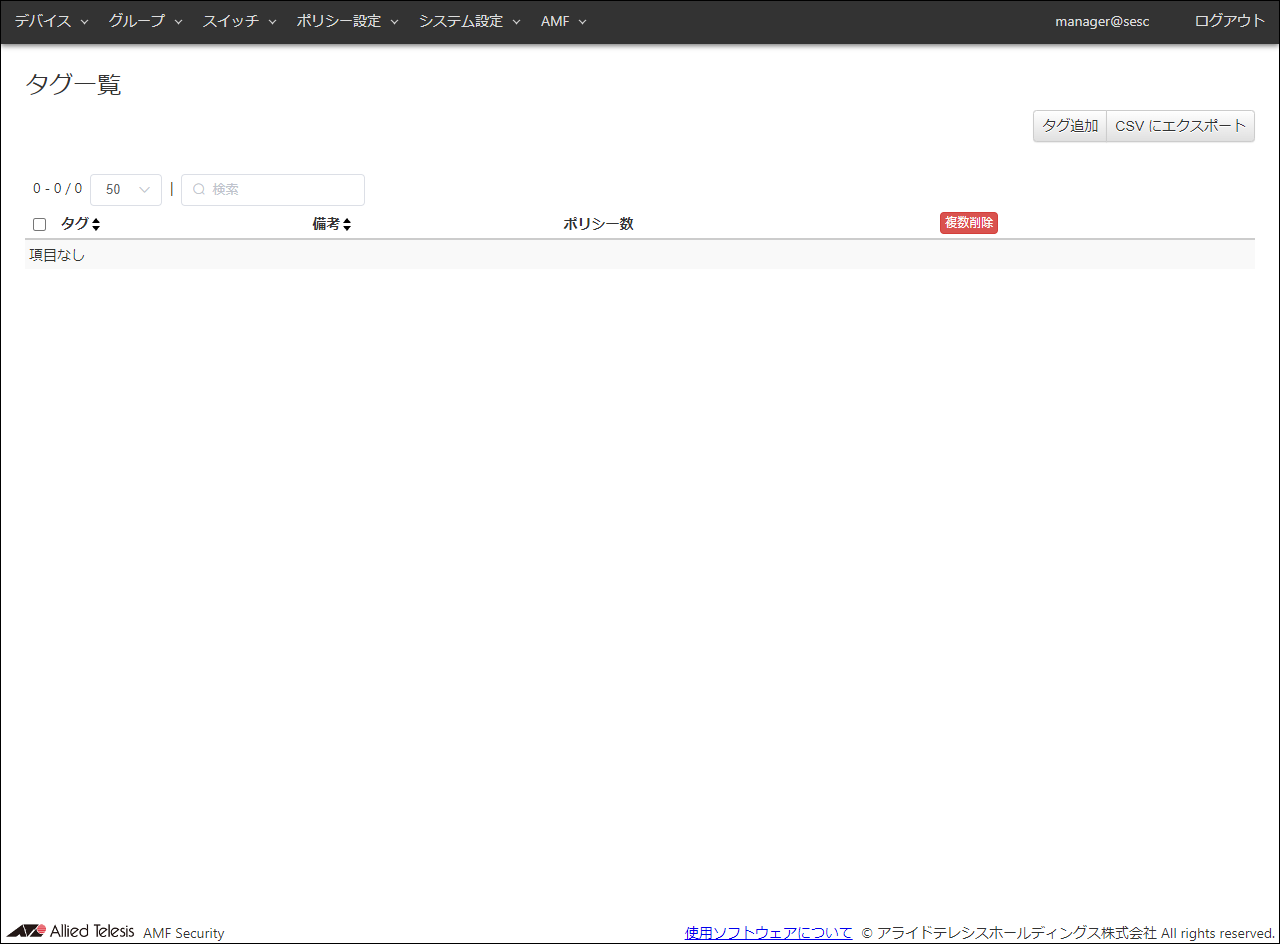

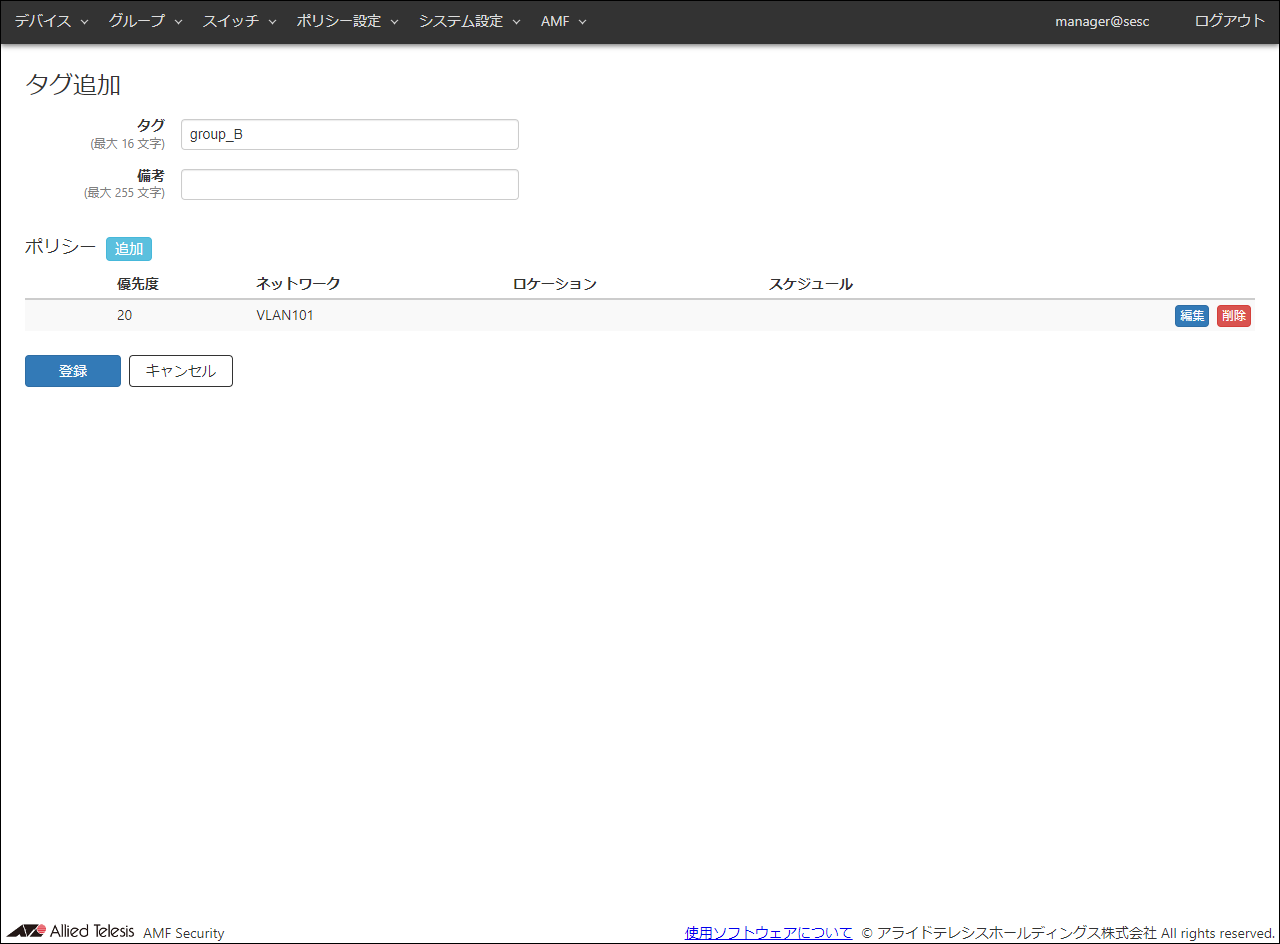

- 設定したポリシーに基づき、タグを登録します。

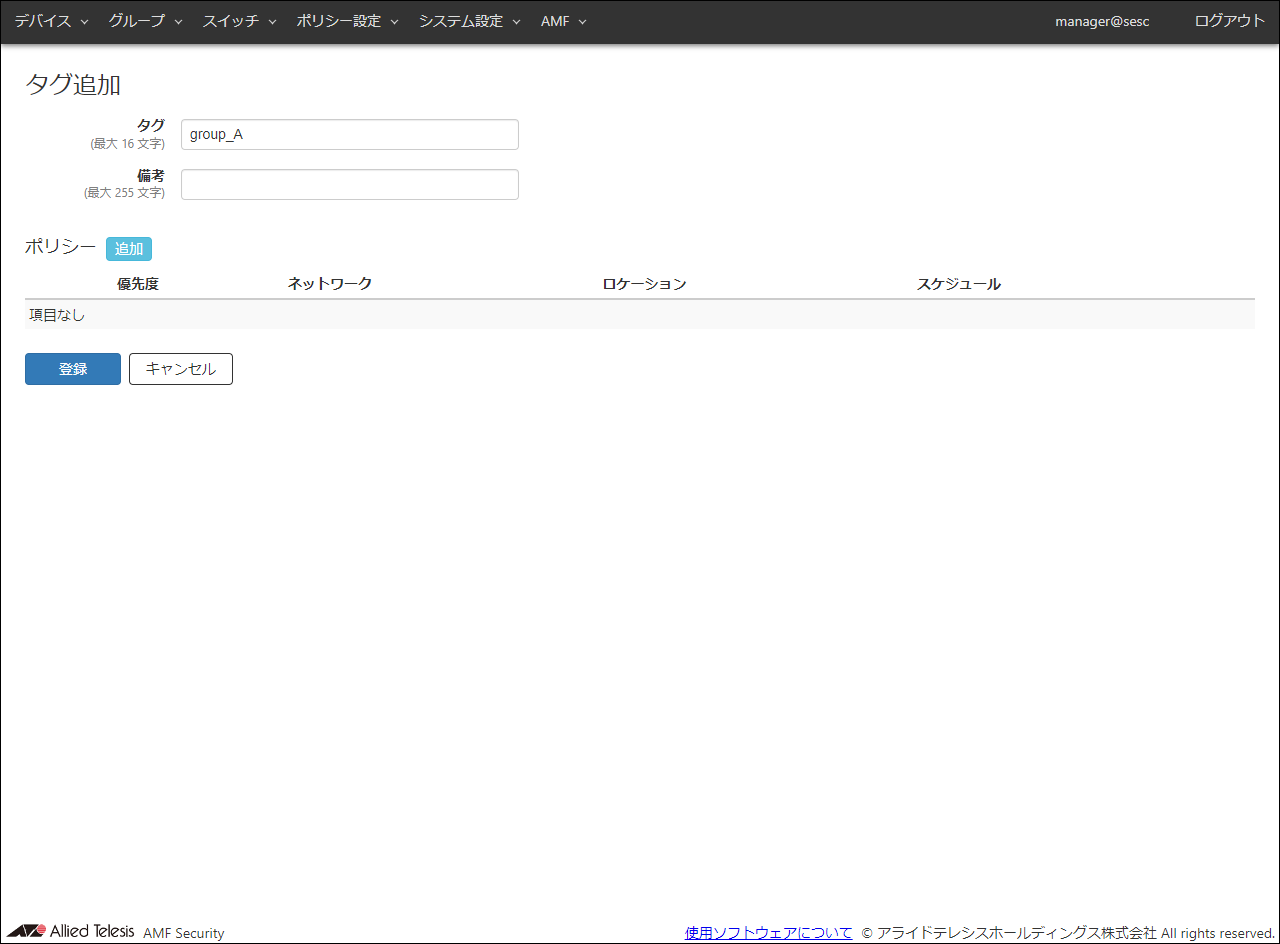

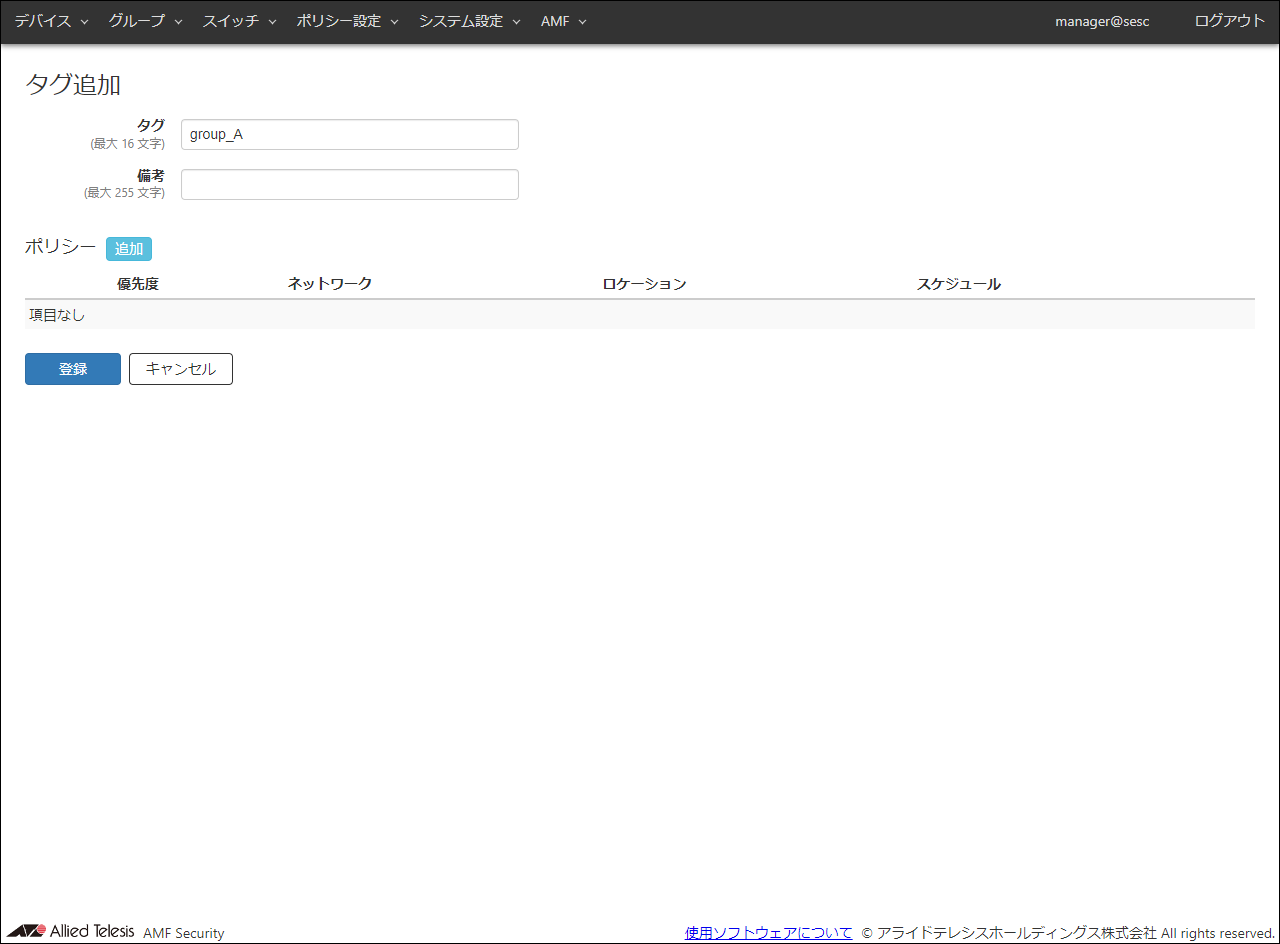

タグは、「グループ」/「タグ一覧」画面で登録することができます。「グループ」/「タグ一覧」画面に移動します。

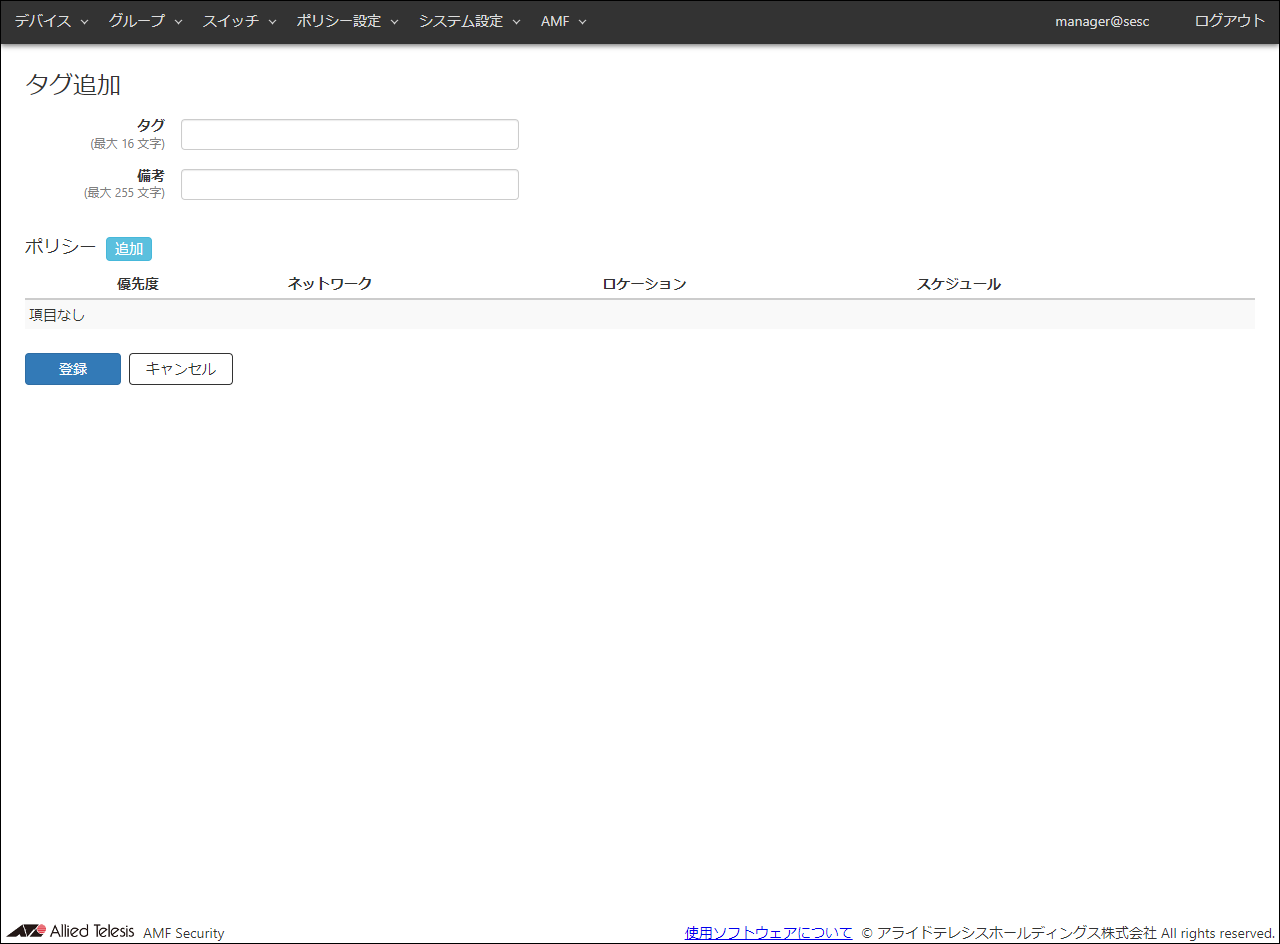

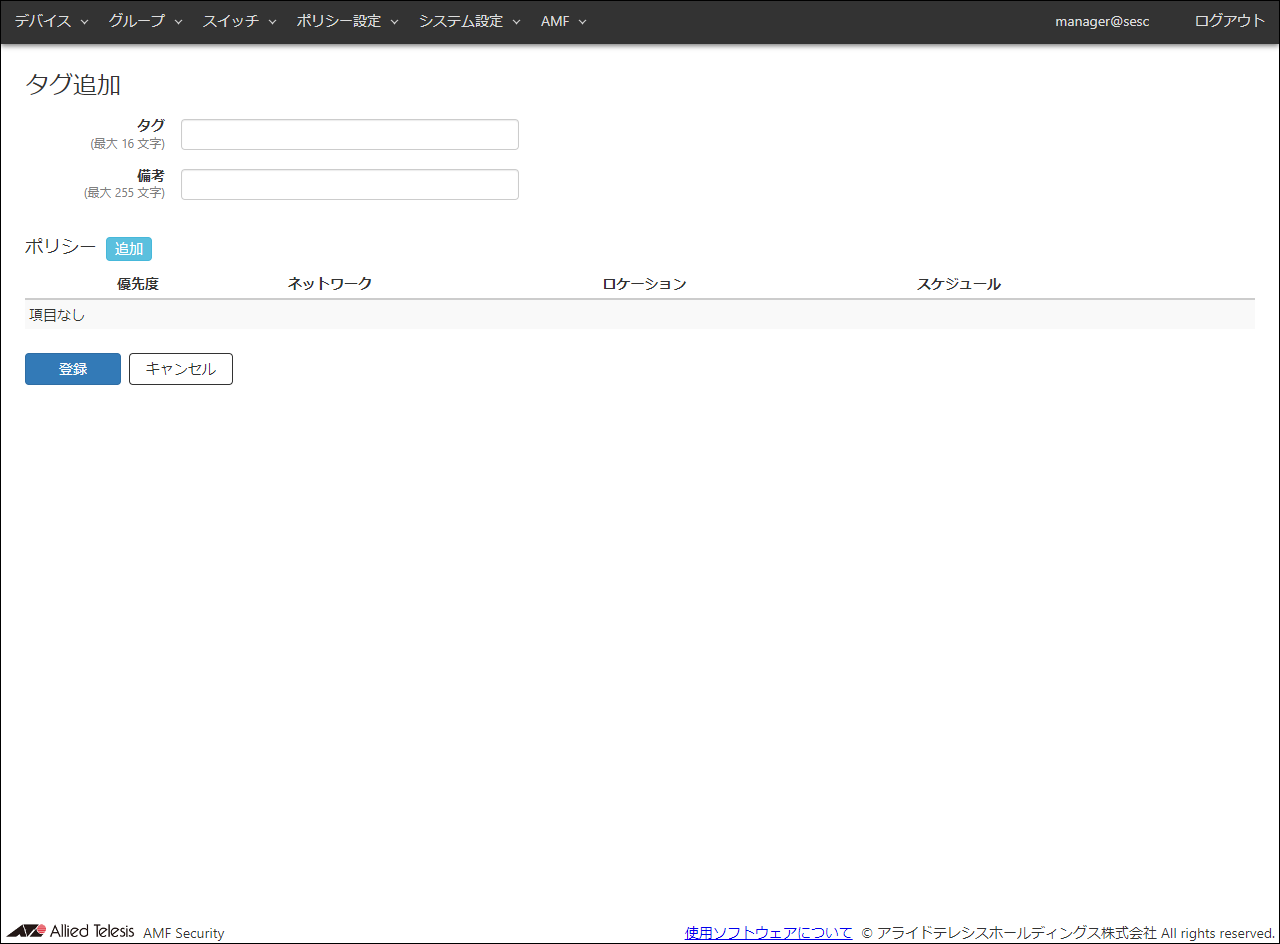

- 画面右上の「タグ追加」ボタンをクリックして、「グループ」/「タグ追加」画面に移動します。

- 登録するタグの情報を入力します。

ここでは、次の情報を入力します。

表 16:設定データ

| 項目名

|

設定する情報

|

| タグ

|

group_A

|

| 備考

|

なし(空欄)

|

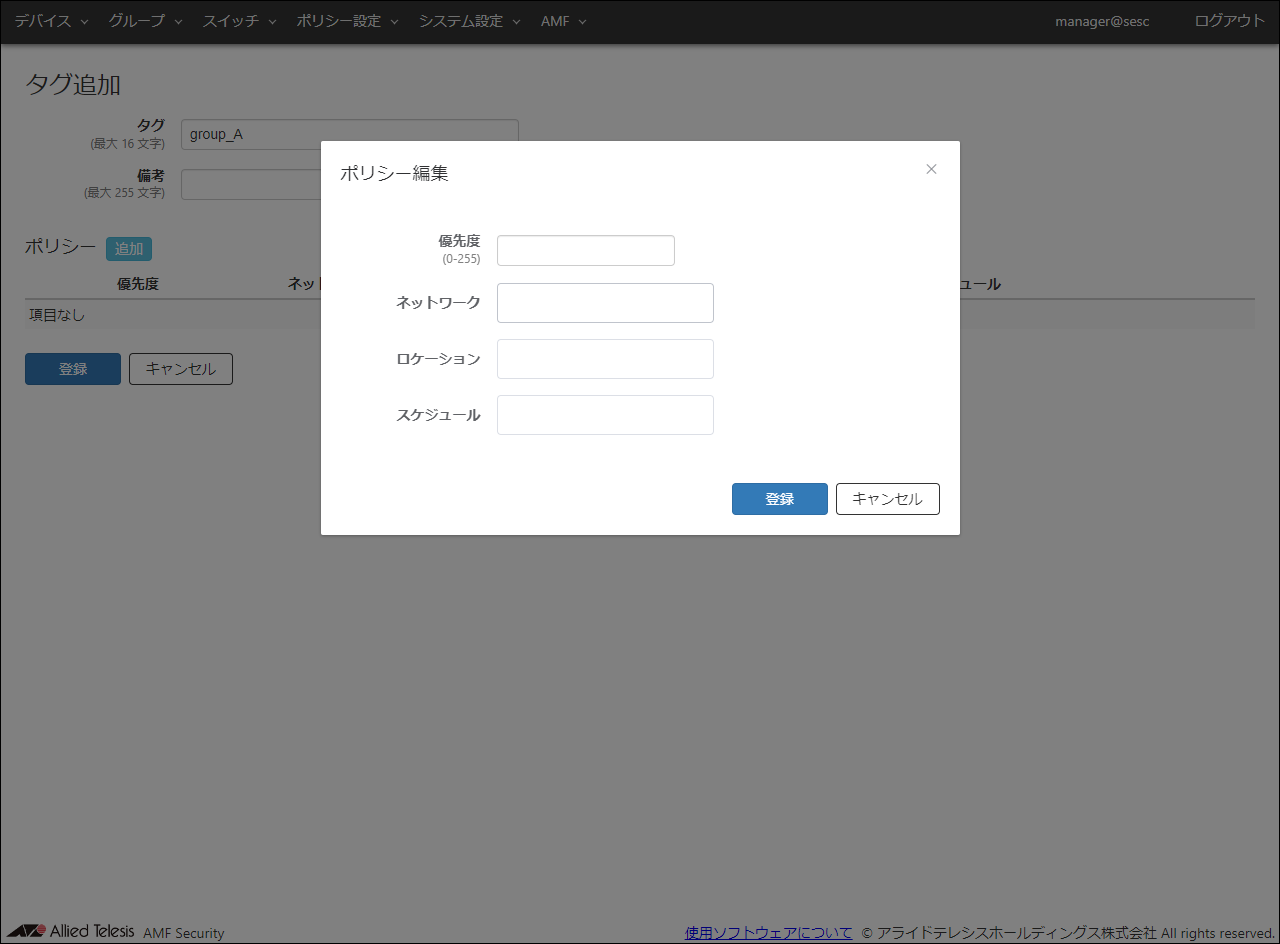

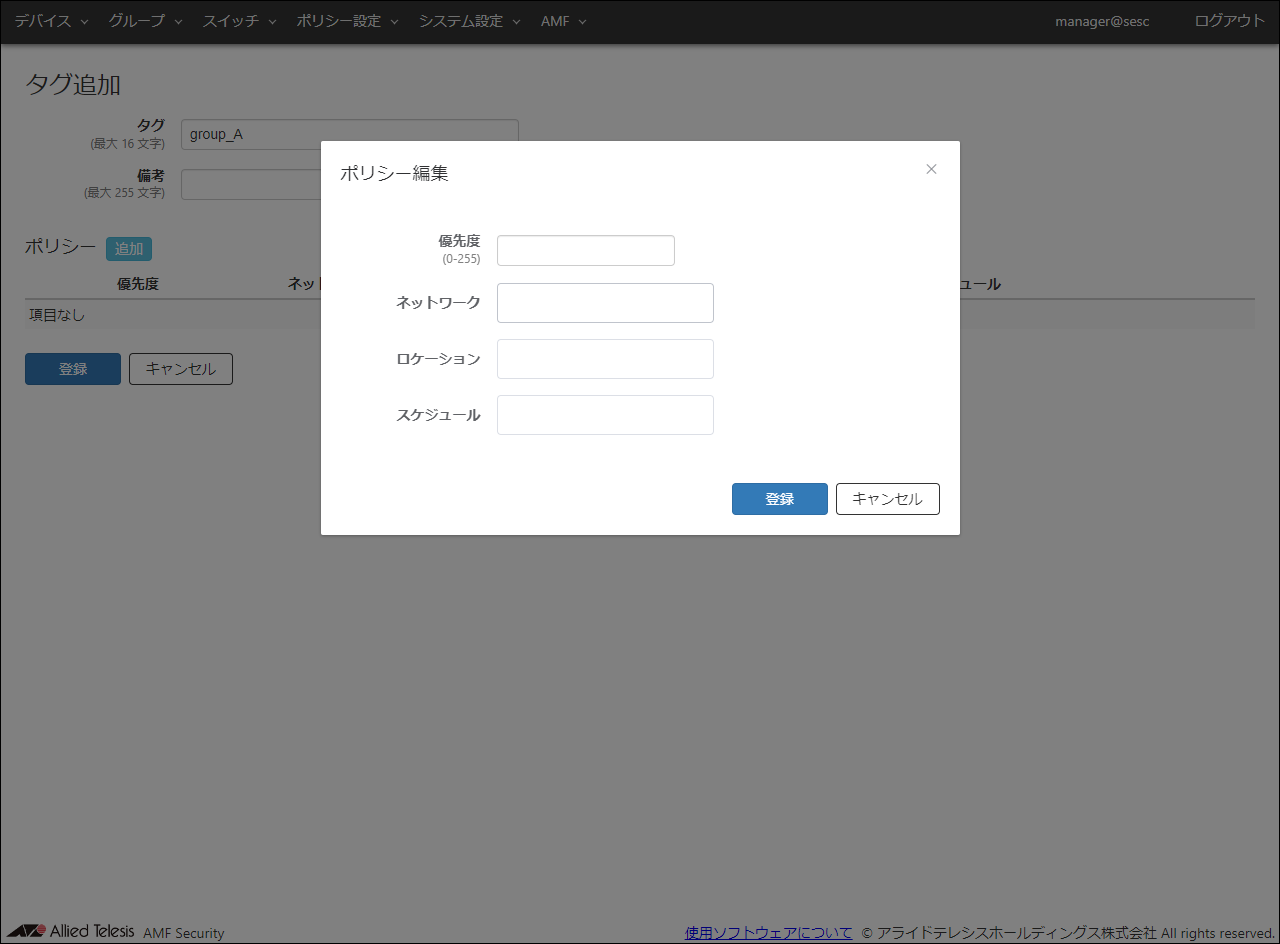

- ポリシーの「追加」ボタンをクリックして、「グループ」/「ポリシー編集」ダイアログを表示します。

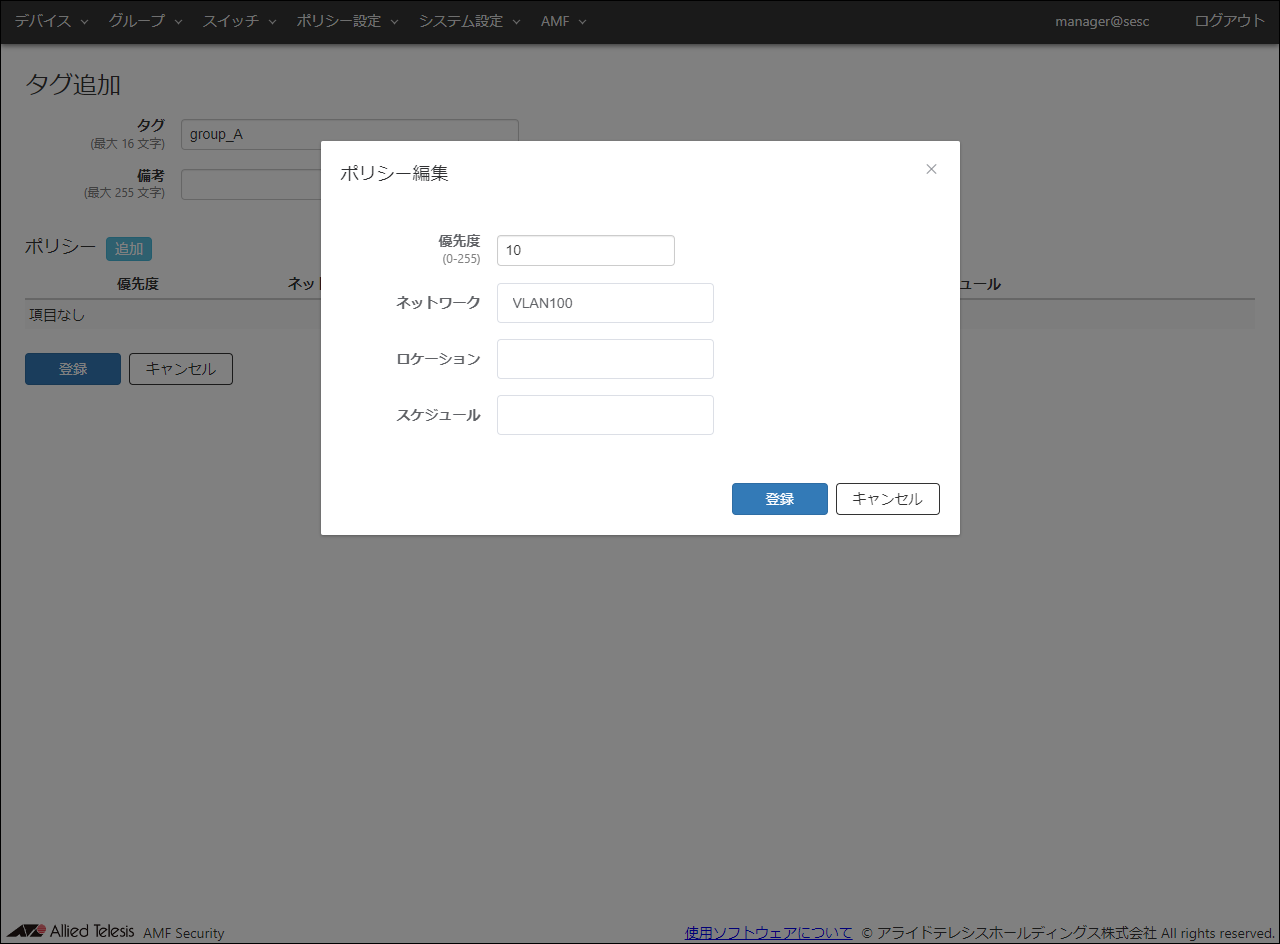

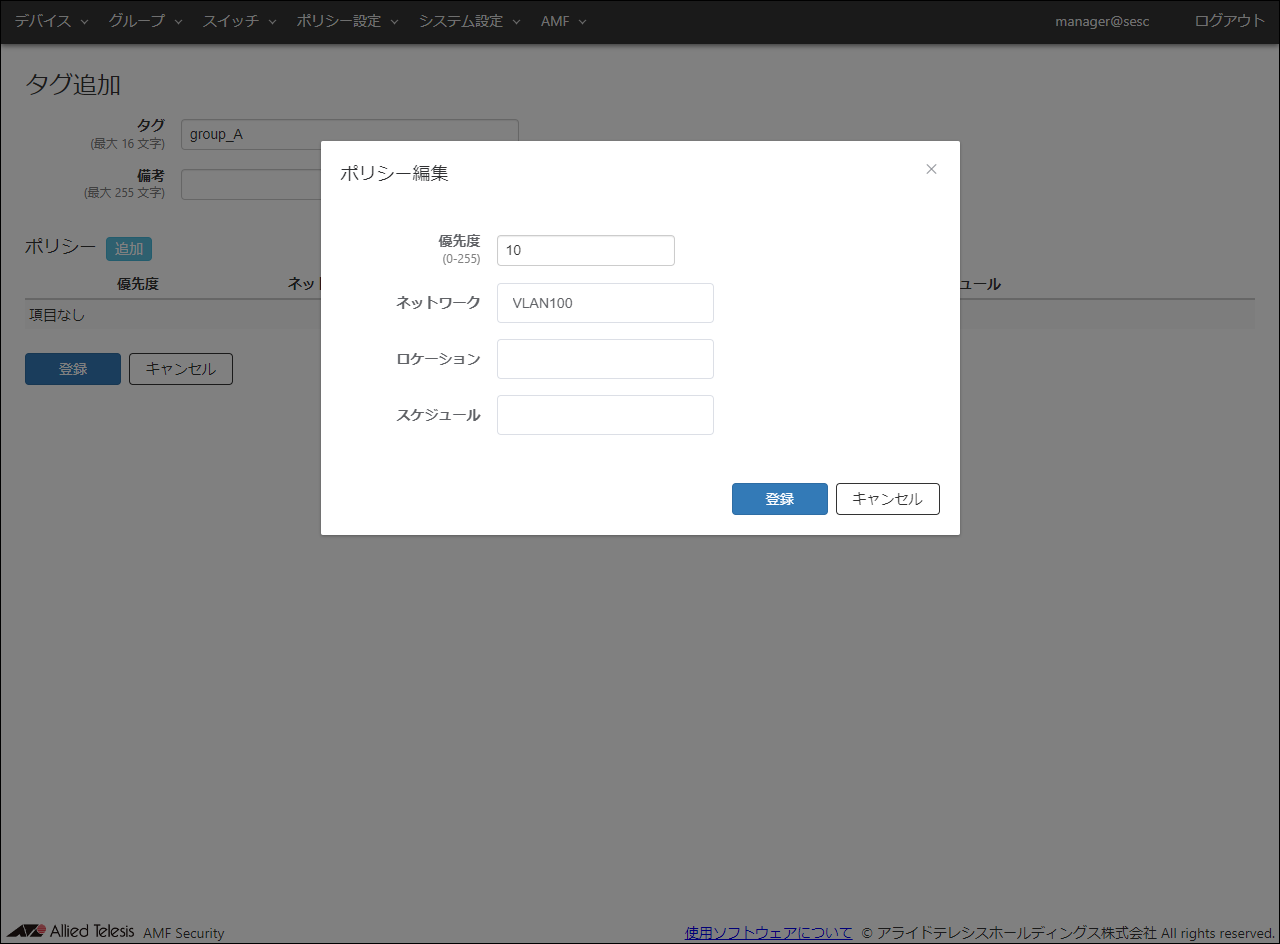

- 登録するポリシーの情報を入力します。

ここでは、次の情報を入力します。

表 17:設定データ

| 項目名

|

設定する情報

|

| 優先度

|

10

|

| ネットワーク

|

VLAN100

|

| ロケーション

|

なし(空欄)

|

| スケジュール

|

なし(空欄)

|

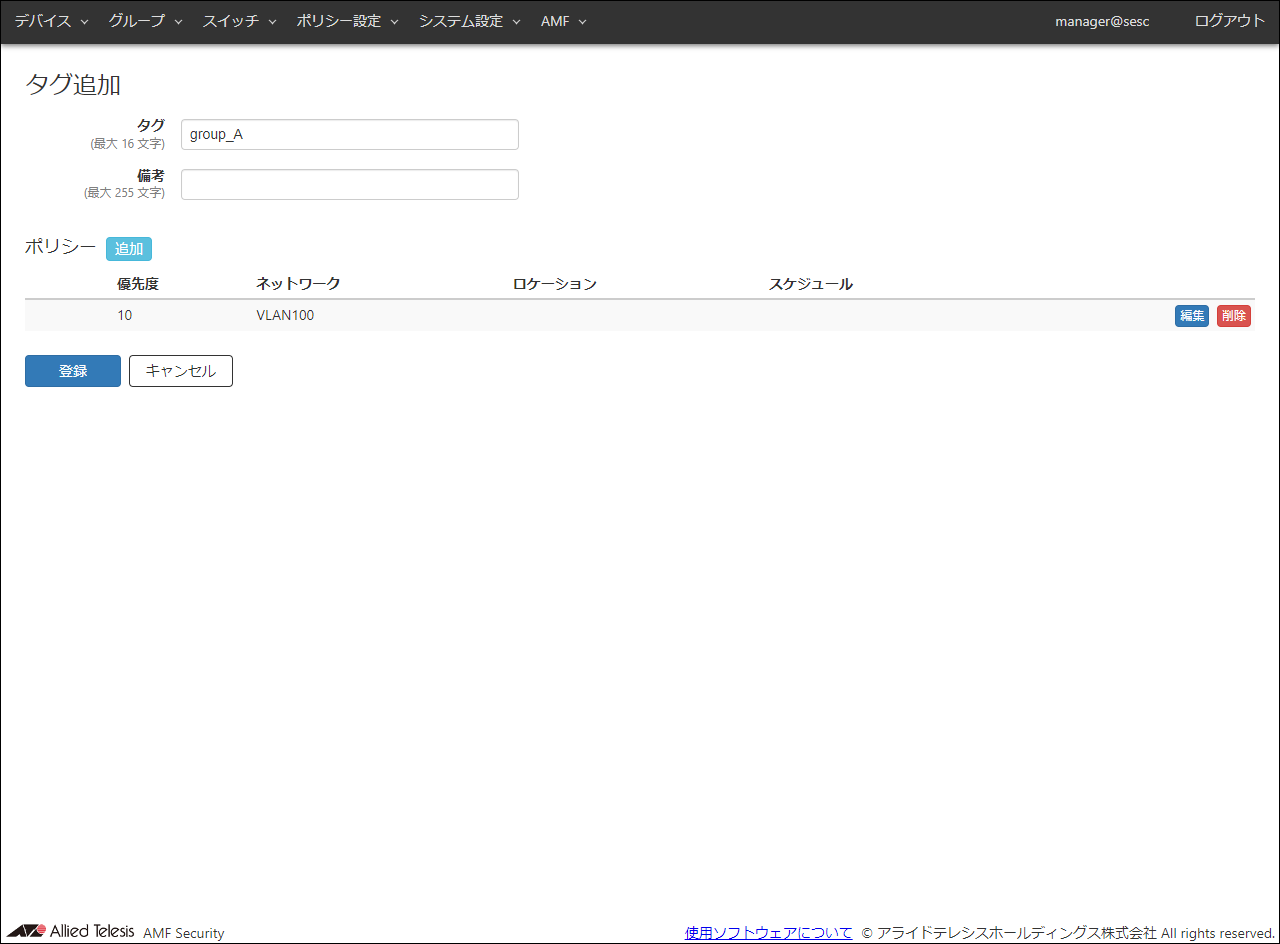

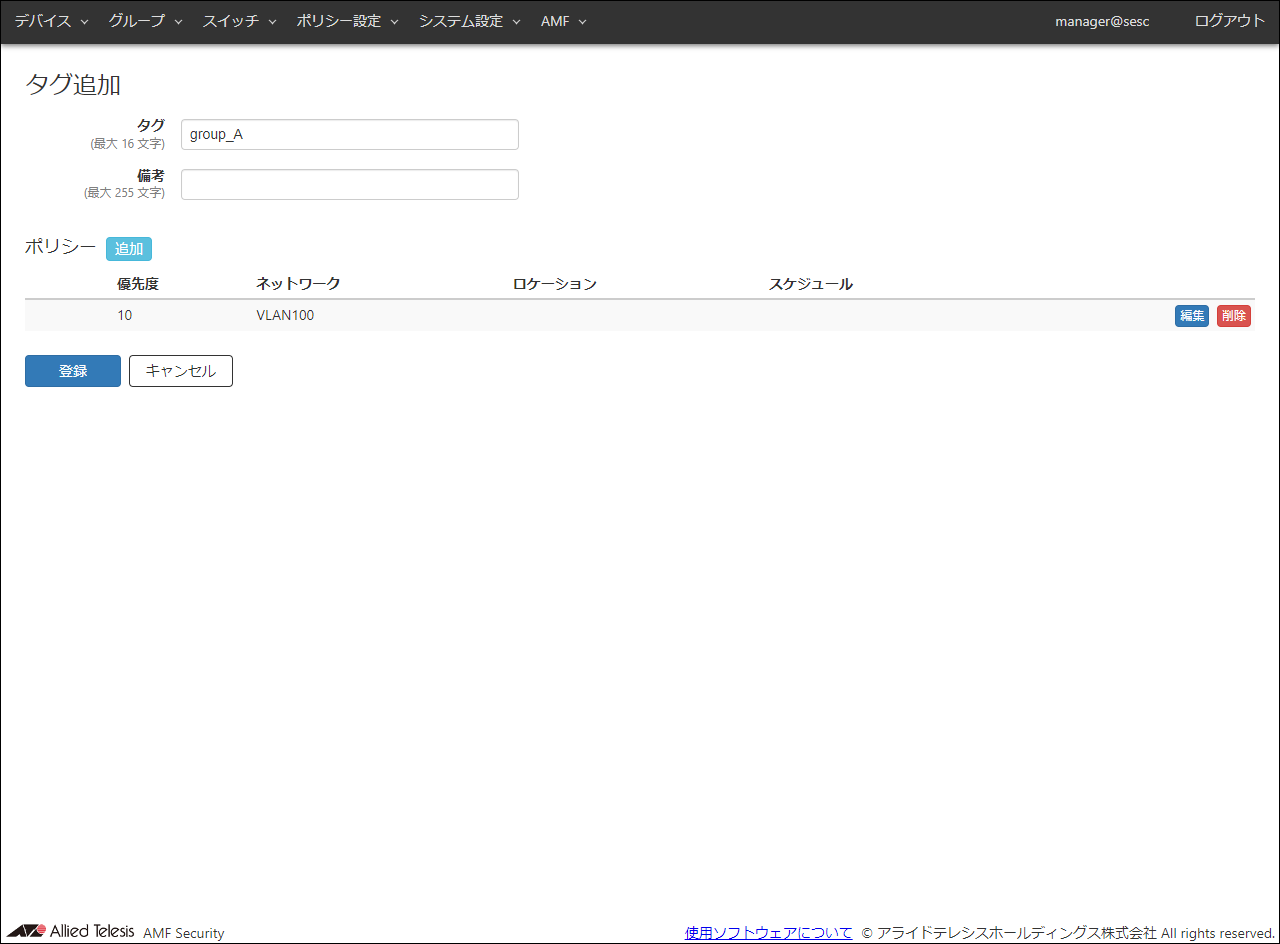

- 「登録」ボタンをクリックして、「グループ」/「タグ追加」画面に戻ります。

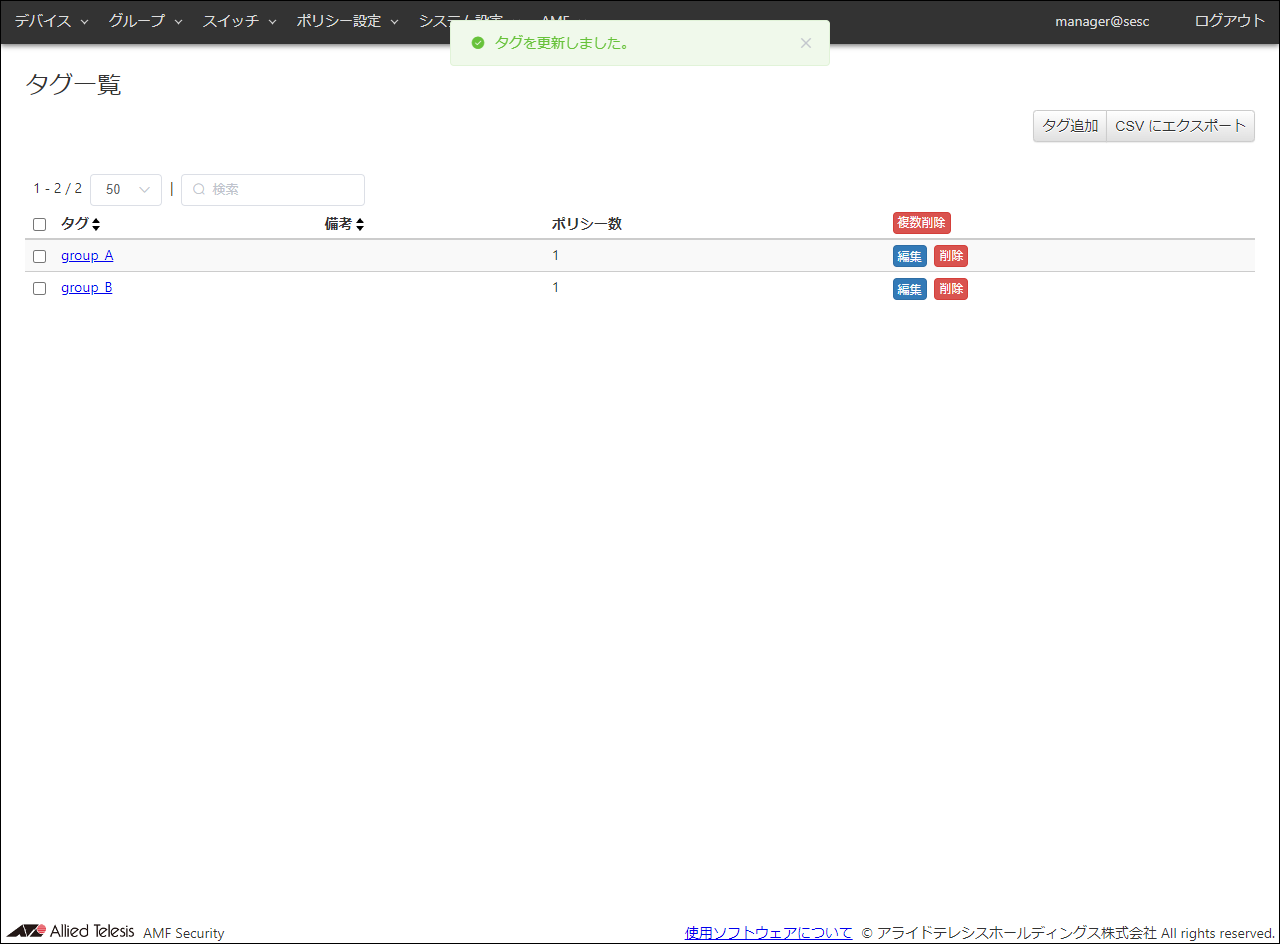

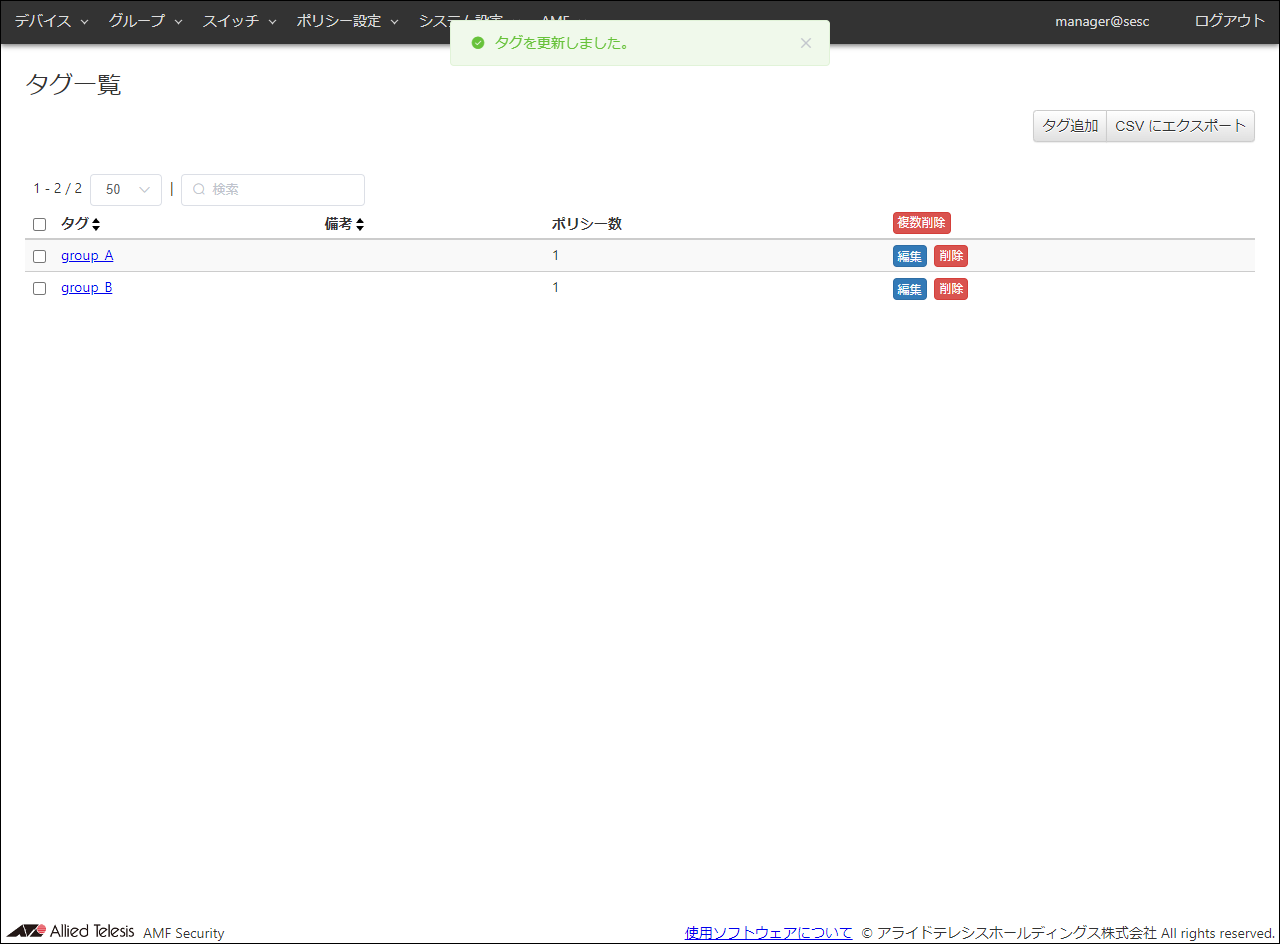

- 「登録」ボタンをクリックします。

タグが登録されると、追加した情報が「グループ」/「タグ一覧」画面に表示されます。

- 手順4~手順9と同じ手順で、もう1つのタグを登録します。

表 18:設定データ

| 項目名

|

設定する情報

|

| タグ

|

group_B

|

| 備考

|

なし(空欄)

|

| ポリシー

|

| 優先度

|

20

|

| ネットワーク

|

VLAN101

|

| ロケーション

|

なし(空欄)

|

| スケジュール

|

なし(空欄)

|

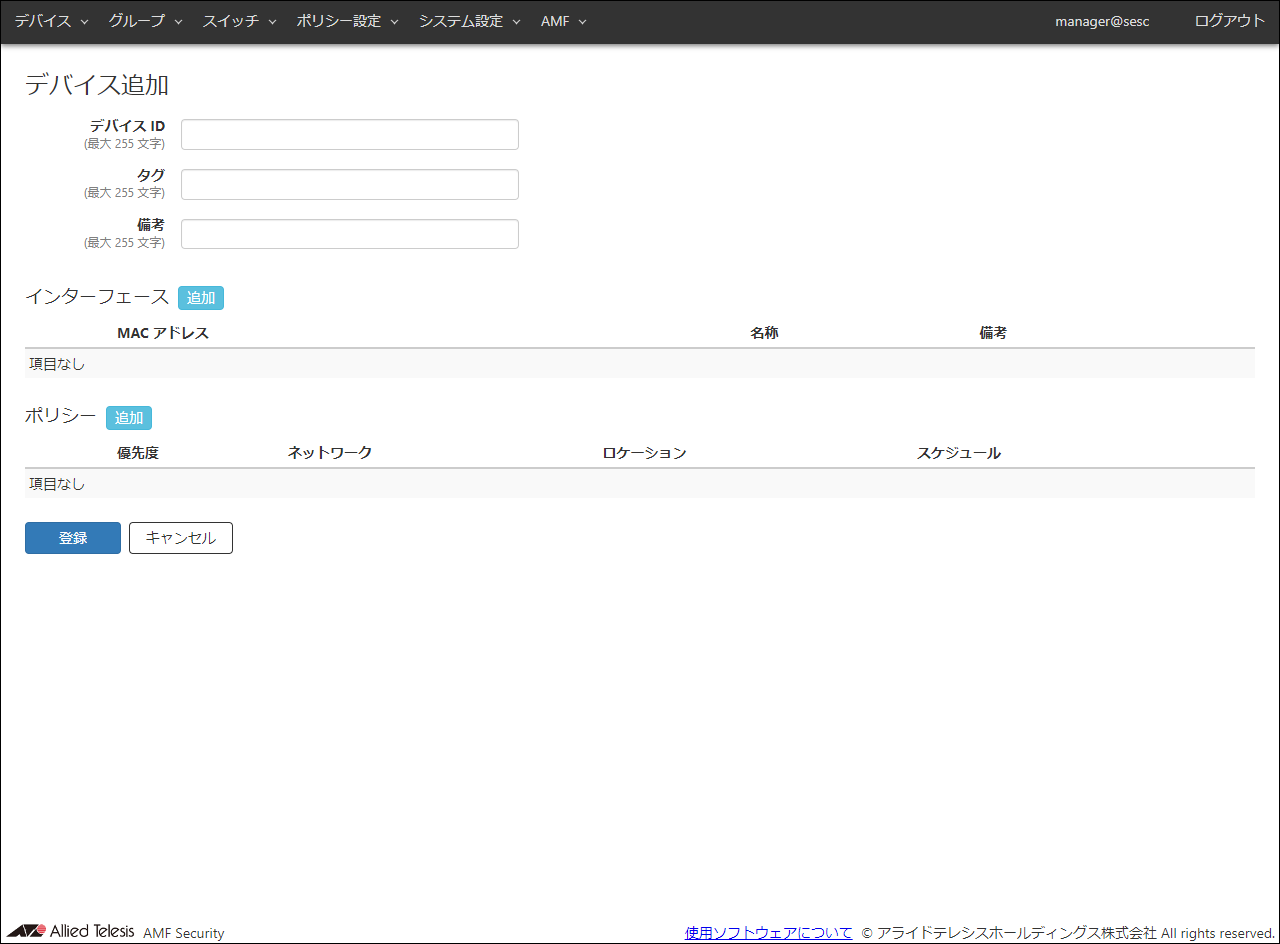

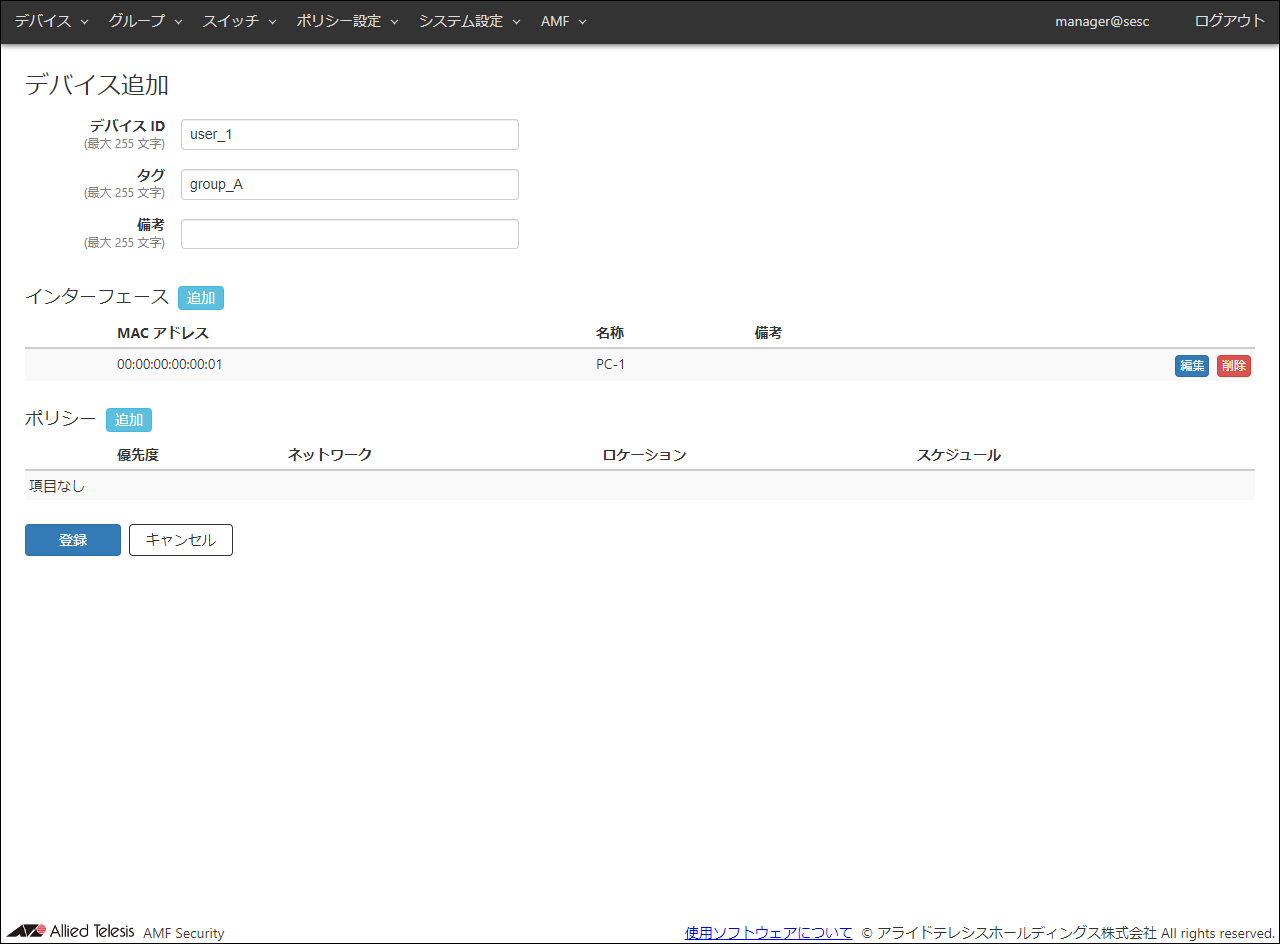

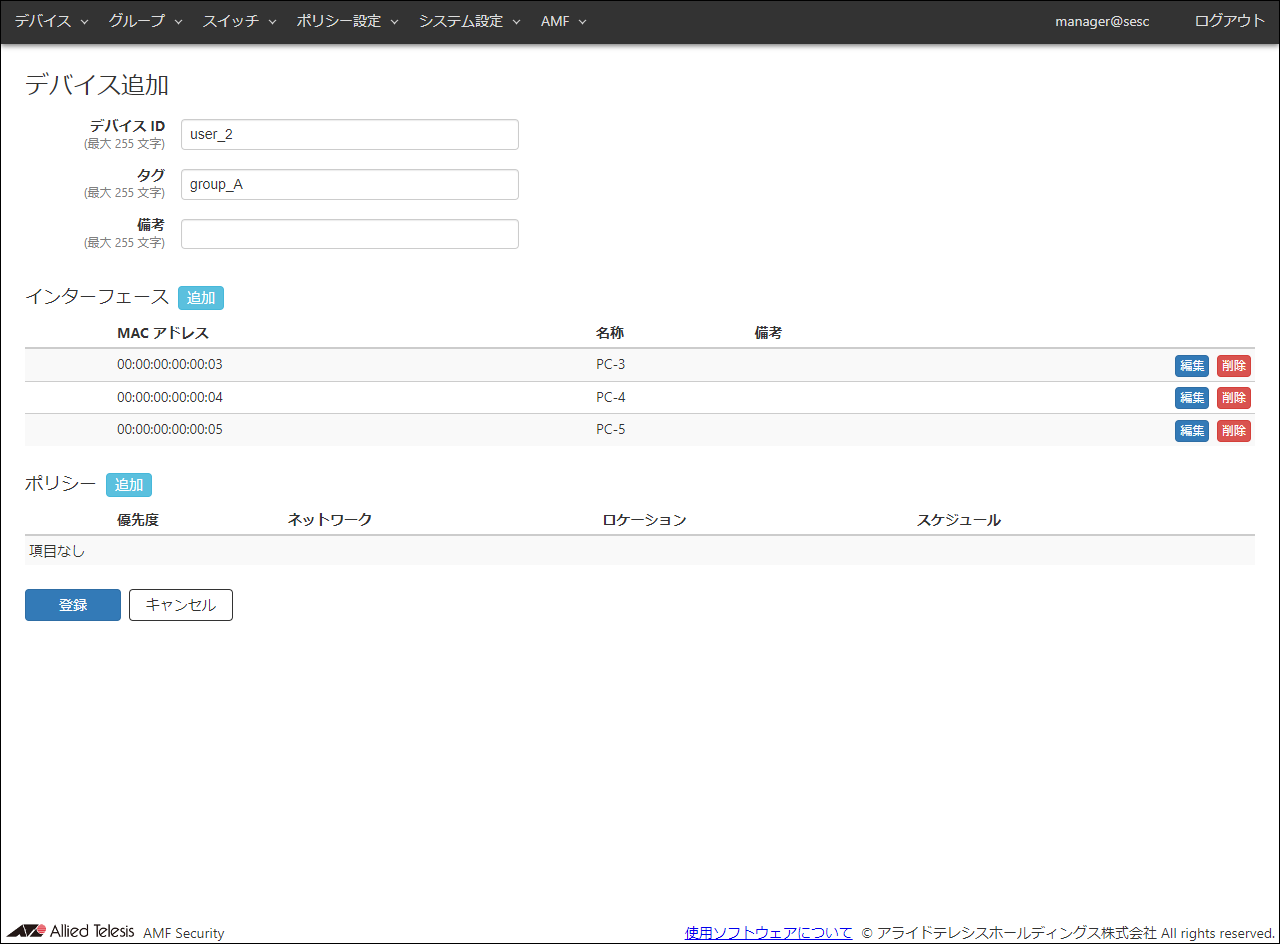

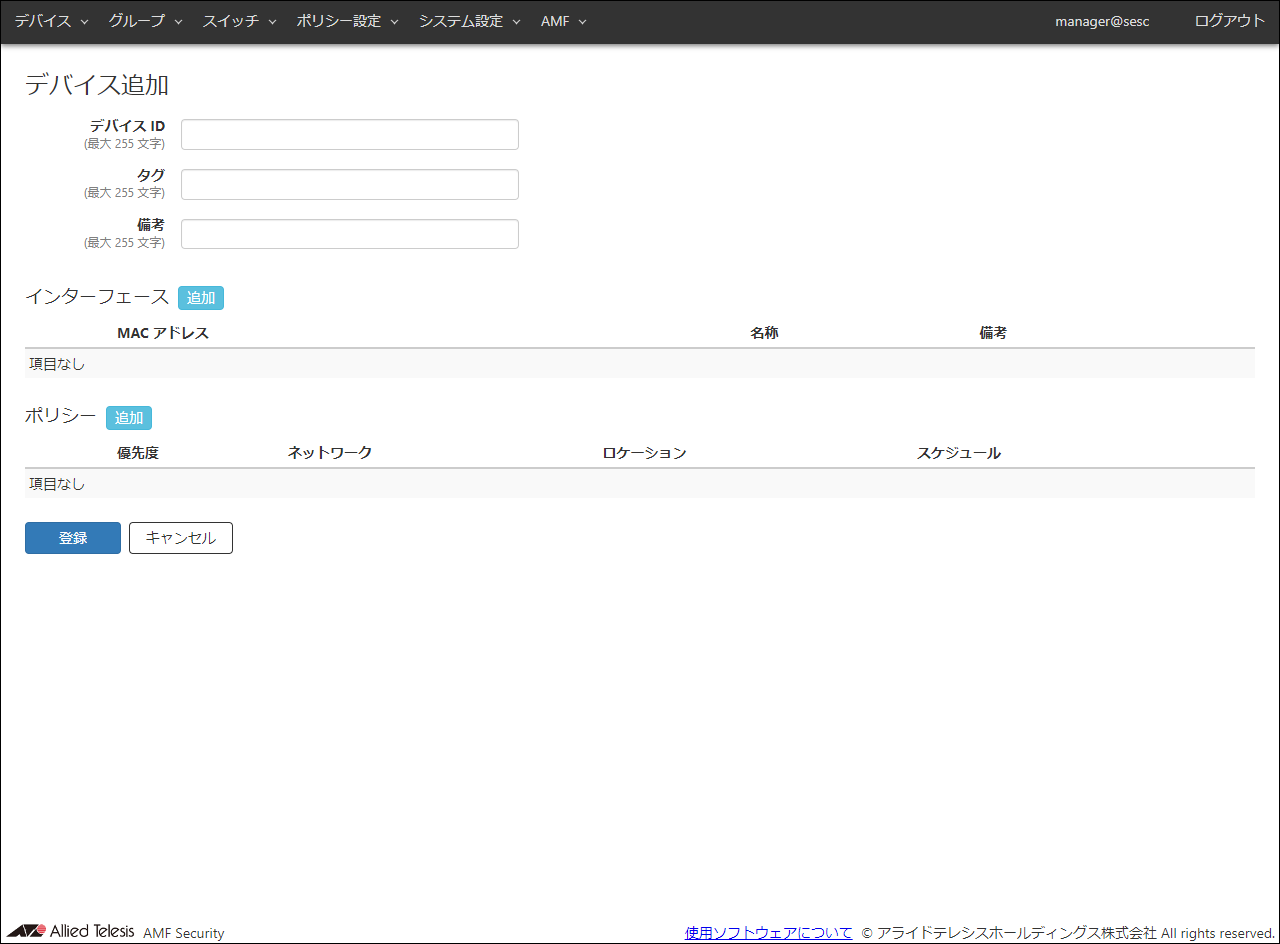

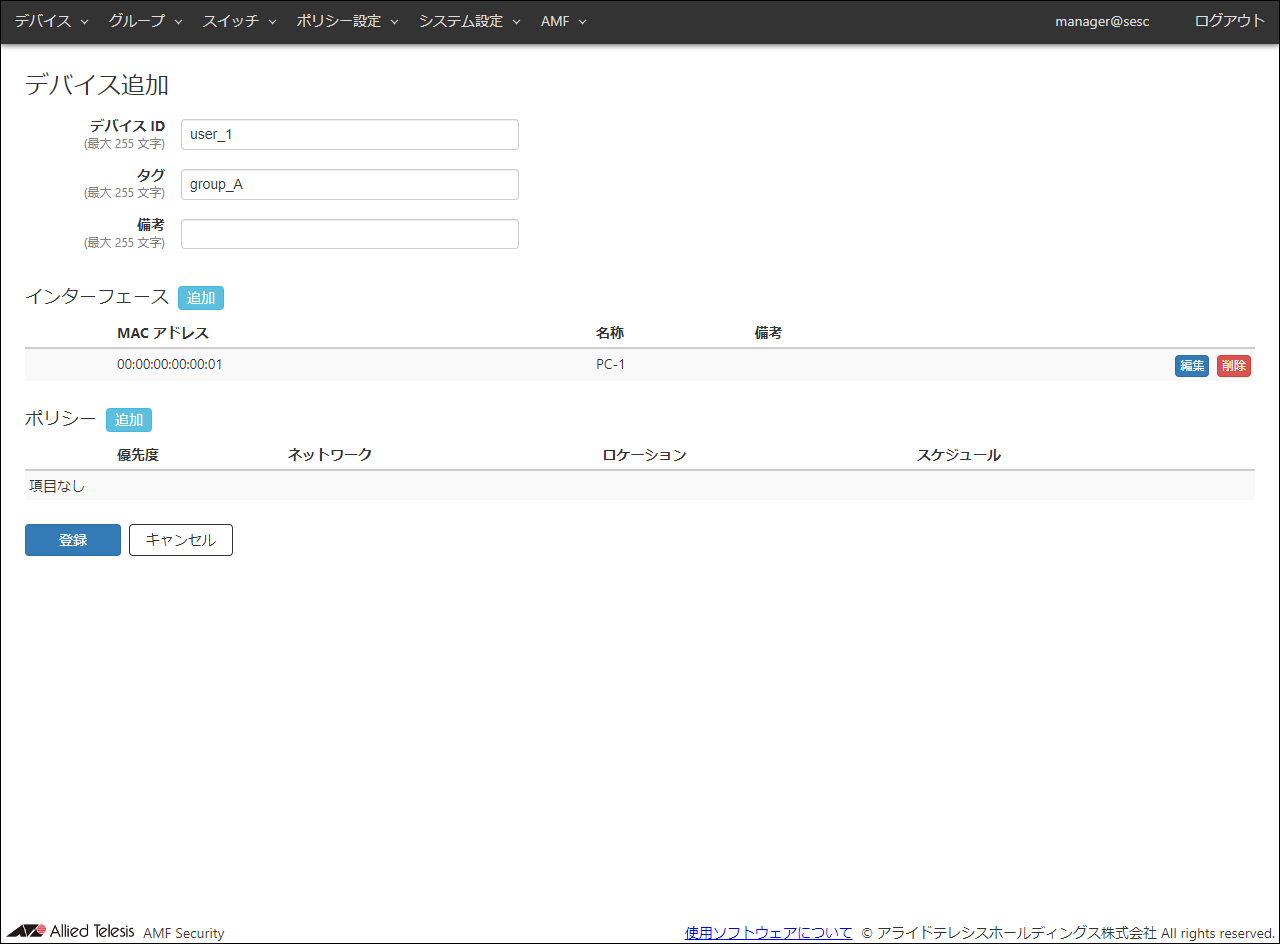

- デバイス ID(デバイス)を登録します。

デバイスは、「デバイス」/「デバイス追加」画面で登録することができます。「デバイス」/「デバイス一覧」画面に移動します。

- 「デバイス」/「デバイス一覧」画面の右上の「デバイス追加」ボタンをクリックして、「デバイス」/「デバイス追加」画面に移動します。

この画面では、新規デバイスのデバイスID、インターフェース、ポリシーを登録します。

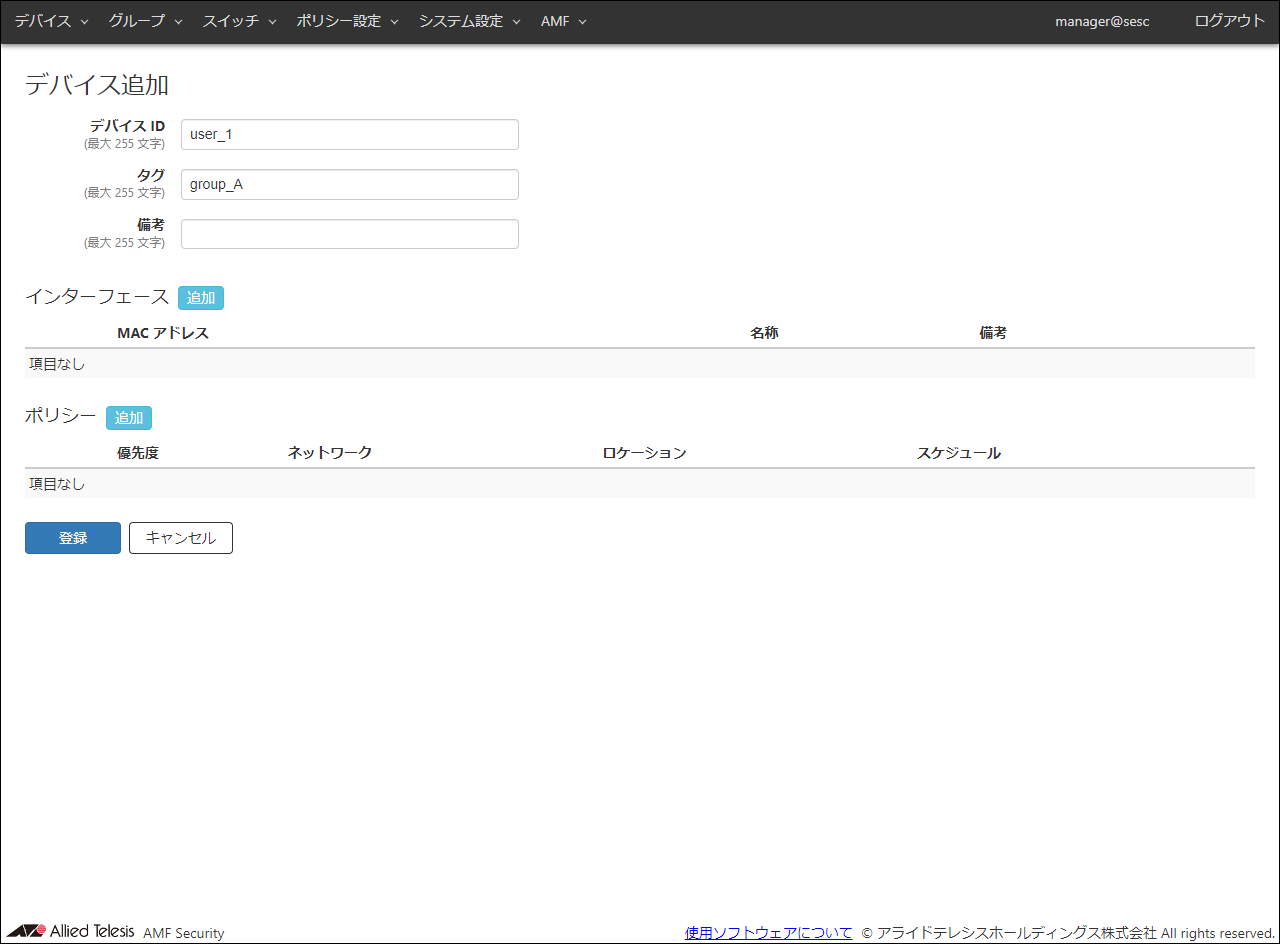

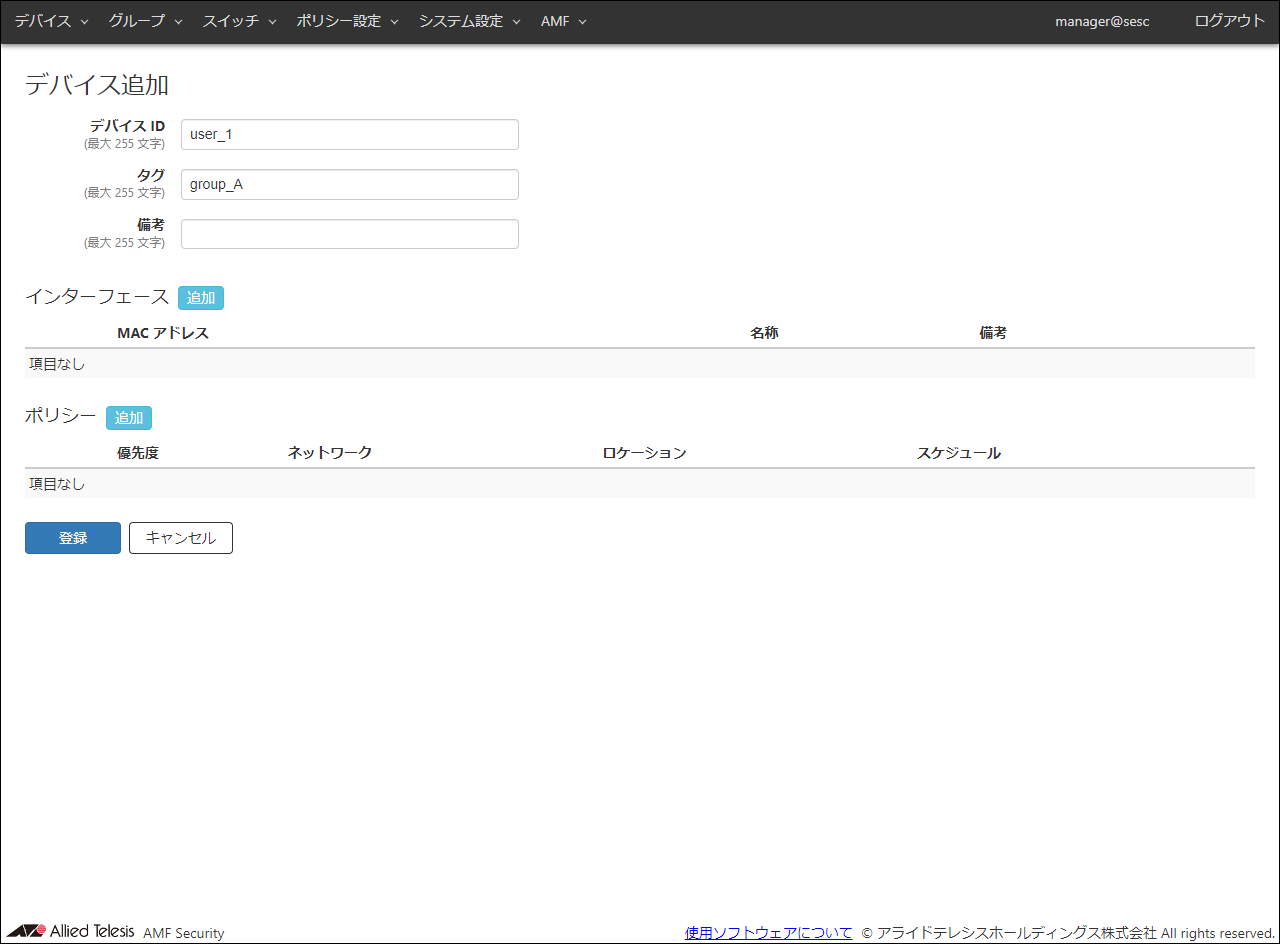

- 登録するデバイスの情報を入力します。

ここでは、次の情報を入力します。

表 19:設定データ

| 項目名

|

設定する情報

|

| デバイス ID

|

user_1

|

| タグ

|

group_A

|

| 備考

|

なし(空欄)

|

- デバイスが持つインターフェースのMACアドレスを登録します。

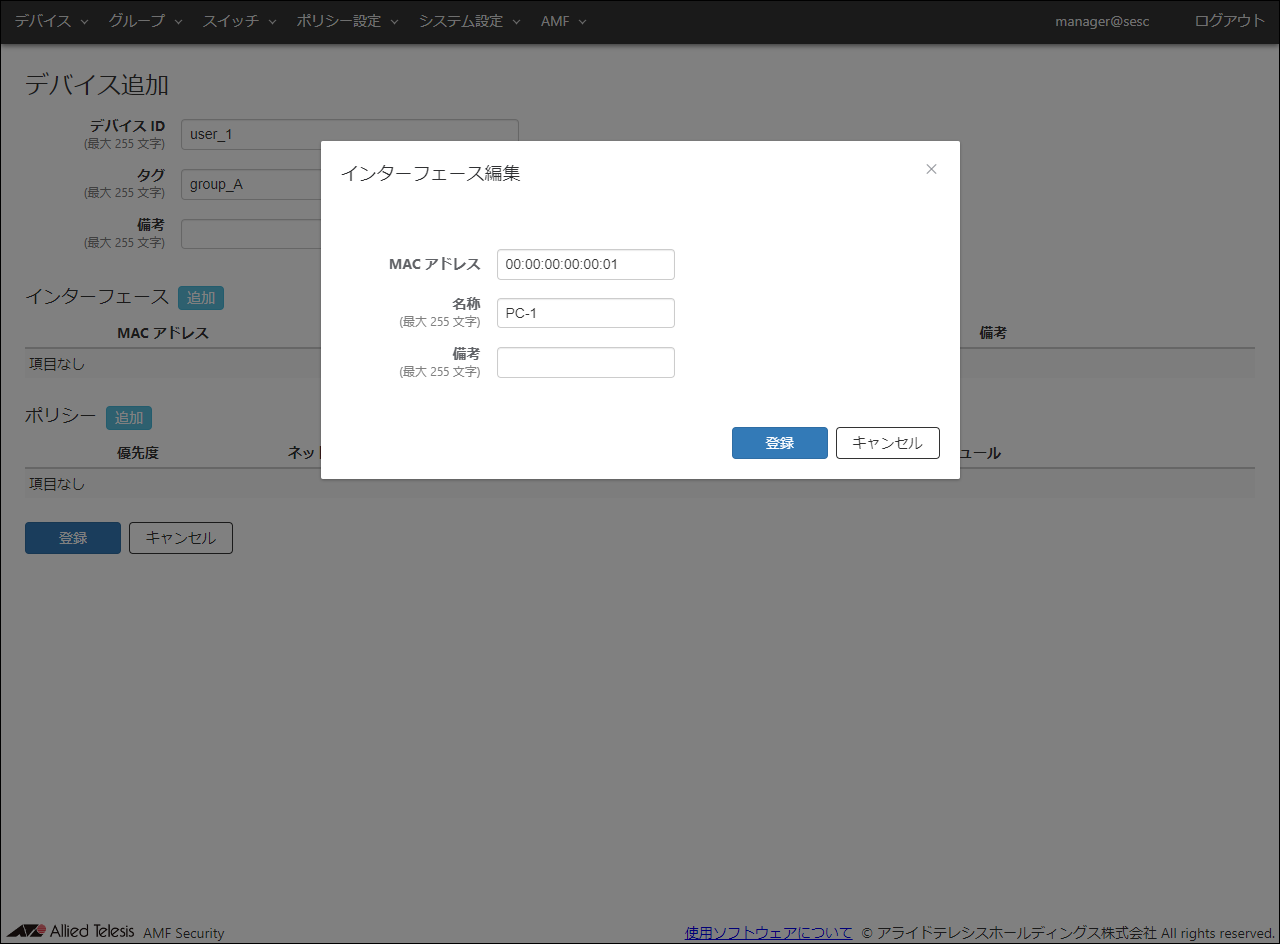

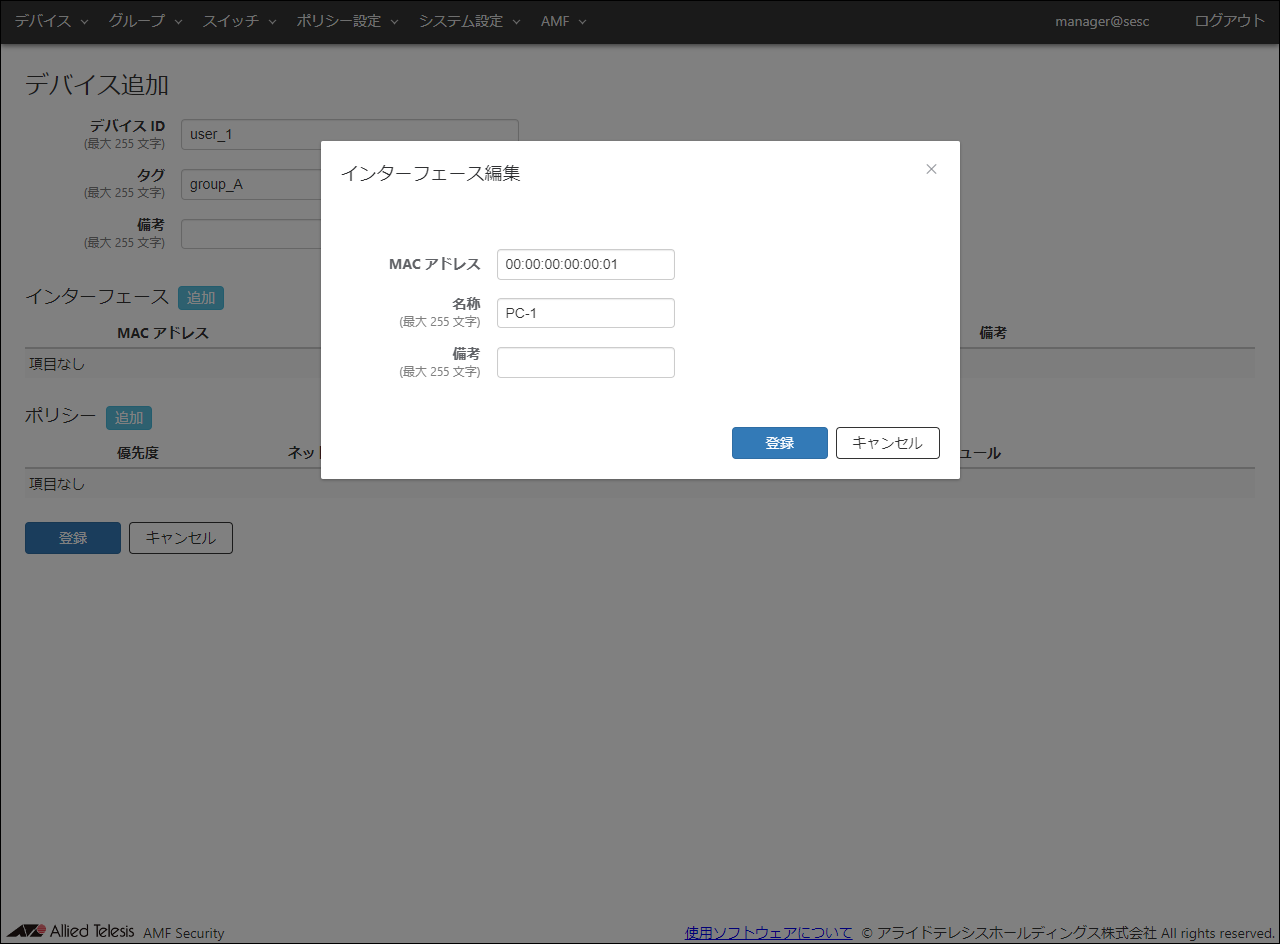

「インターフェース」欄の「追加」ボタンをクリックして、「デバイス」/「インターフェース編集」ダイアログを表示します。

- 「user_1」の端末のMACアドレスを登録します。

ここでは、次の情報を入力します。

表 20:設定データ

| 項目名

|

設定する情報

|

| MAC アドレス

|

00:00:00:00:00:01

|

| 名称

|

PC-1

|

| 備考

|

なし(空欄)

|

- 「登録」ボタンをクリックします。

「デバイス」/「デバイス追加」画面の「インターフェース」一覧に、設定したインターフェースのMACアドレスが表示されます。

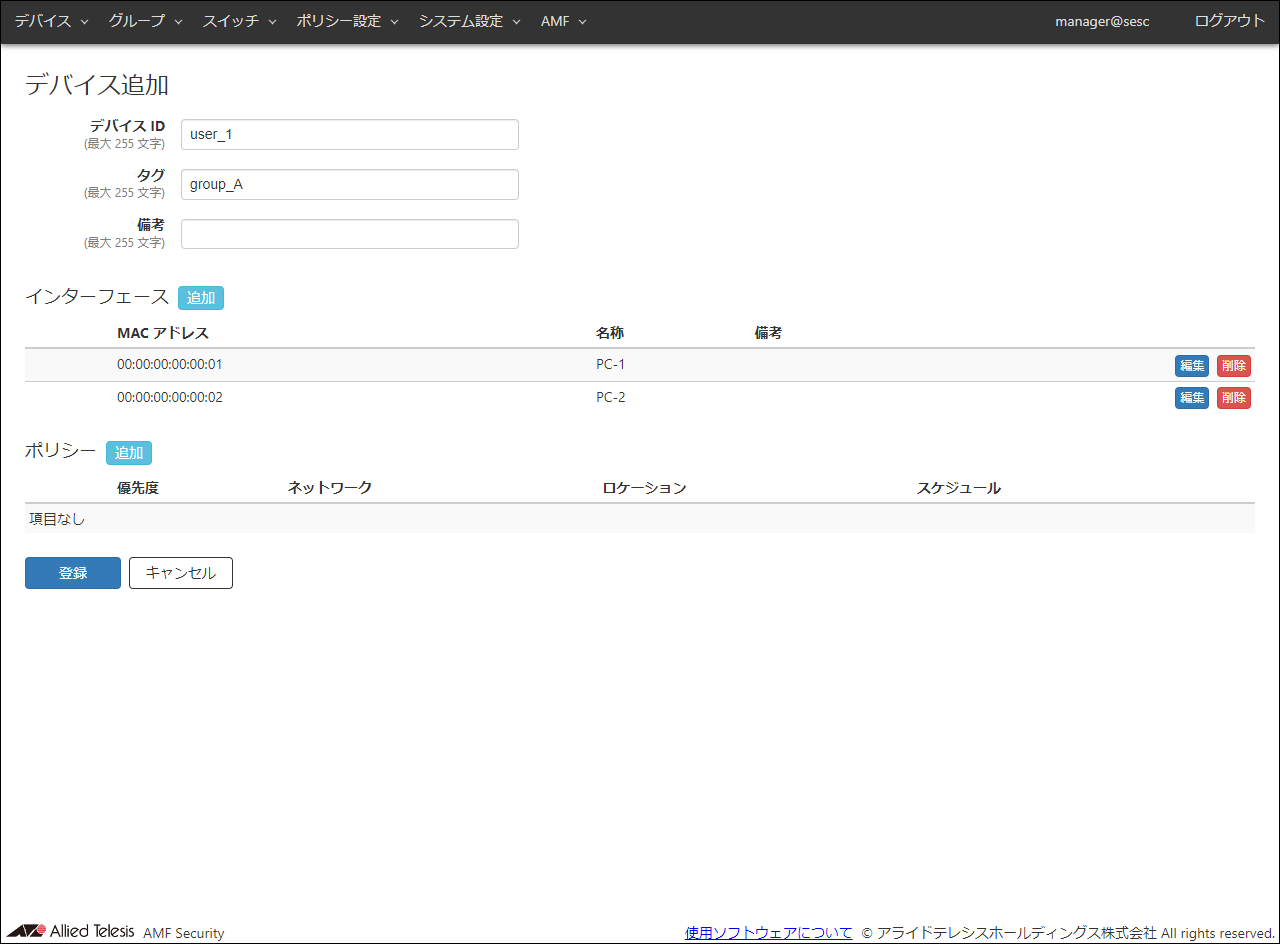

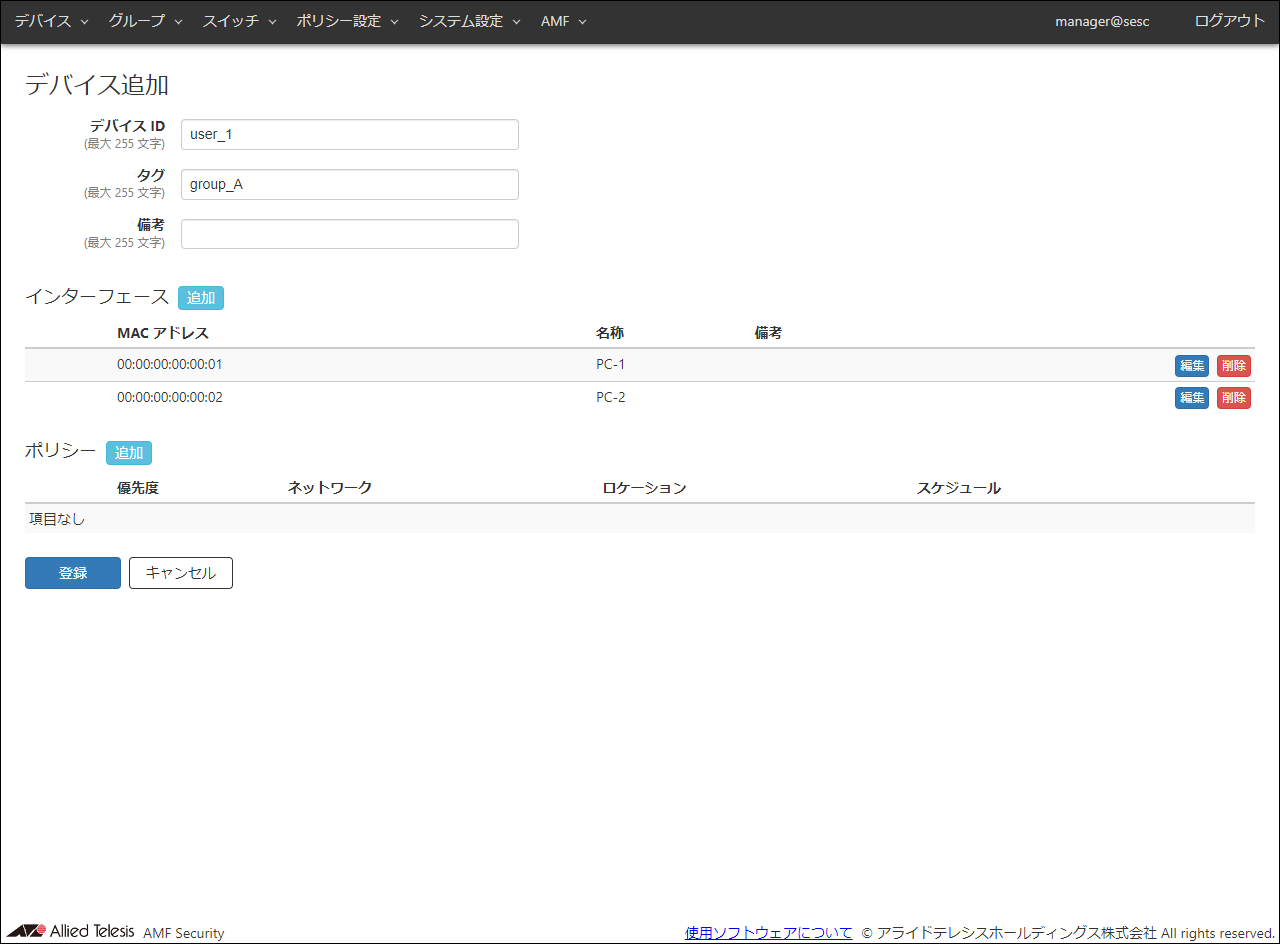

- 手順14~手順16と同じ手順で、もう1台の端末のMACアドレスと名称を登録します。

ここでは、次の情報を入力します。

表 21:設定データ

| 項目名

|

設定する情報

|

| MAC アドレス

|

00:00:00:00:00:02

|

| 名称

|

PC-2

|

| 備考

|

なし(空欄)

|

- 本デバイス「user_1」にはポリシーを設定しないため、このまま「登録」ボタンをクリックします。

デバイスが登録されると、新規に追加した情報が「デバイス」/「デバイス一覧」画面に表示されます。

- 手順12~手順18と同じ手順で、「user_2」「user_3」「user_4」「user_5」の「デバイス ID」も登録します。

なお、各「デバイス ID」に登録するタグとインターフェースは以下です。

表 22:タグの設定データ

| デバイス ID

|

登録するタグ

|

| user_2~user_3

|

group_A

|

| user_4~user_5

|

group_B

|

表 23:デバイス ID(デバイス)の設定データ

| デバイス ID(user_2)

|

| タグ

|

group_A ※ 「user_1~user_3」と共通

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:03

|

| 名称

|

PC-3

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:04

|

| 名称

|

PC-4

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:05

|

| 名称

|

PC-5

|

| 備考

|

なし(空欄)

|

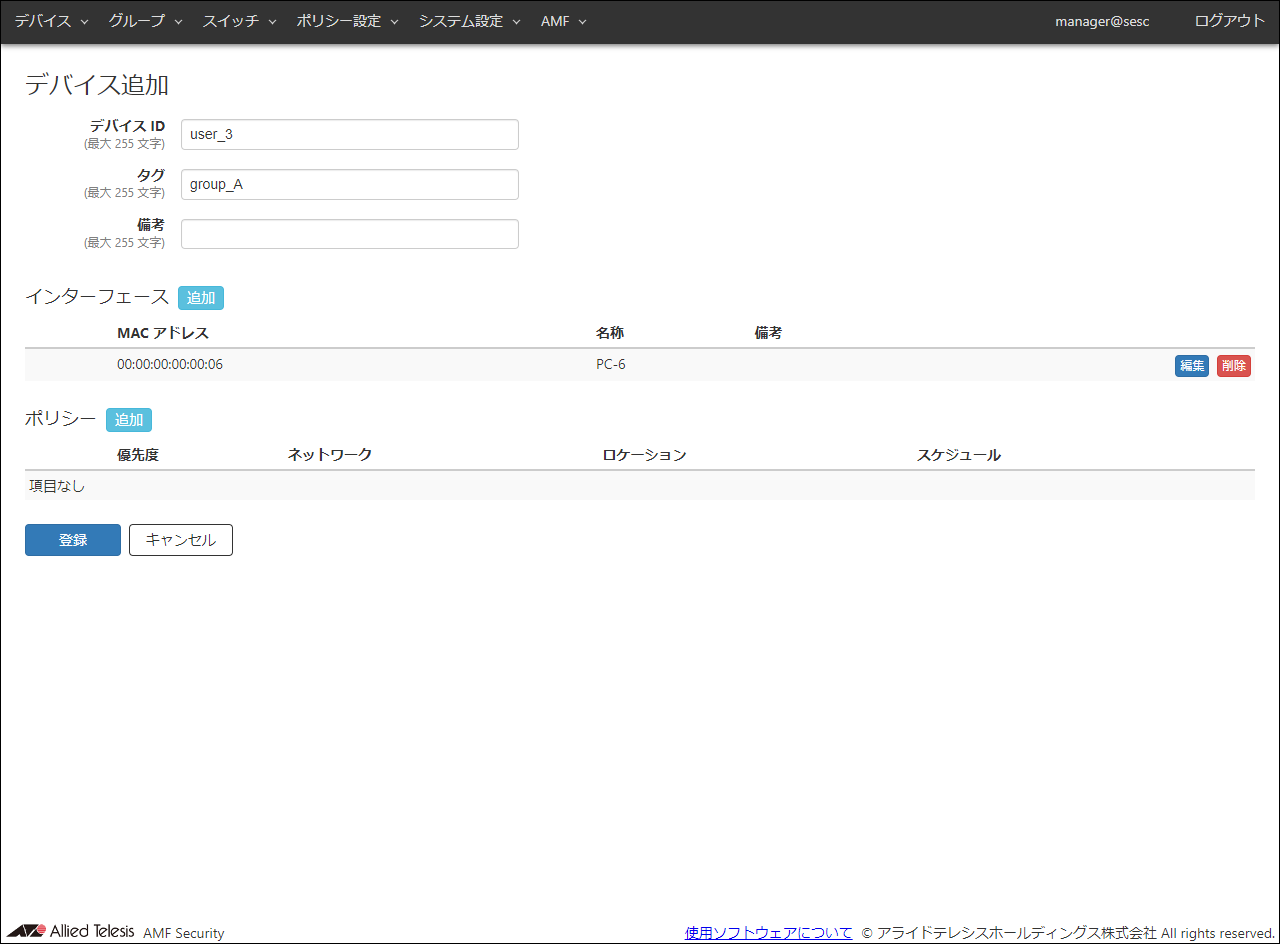

| デバイス ID(user_3)

|

| タグ

|

group_A ※ 「user_1~user_3」と共通

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:06

|

| 名称

|

PC-6

|

| 備考

|

なし(空欄)

|

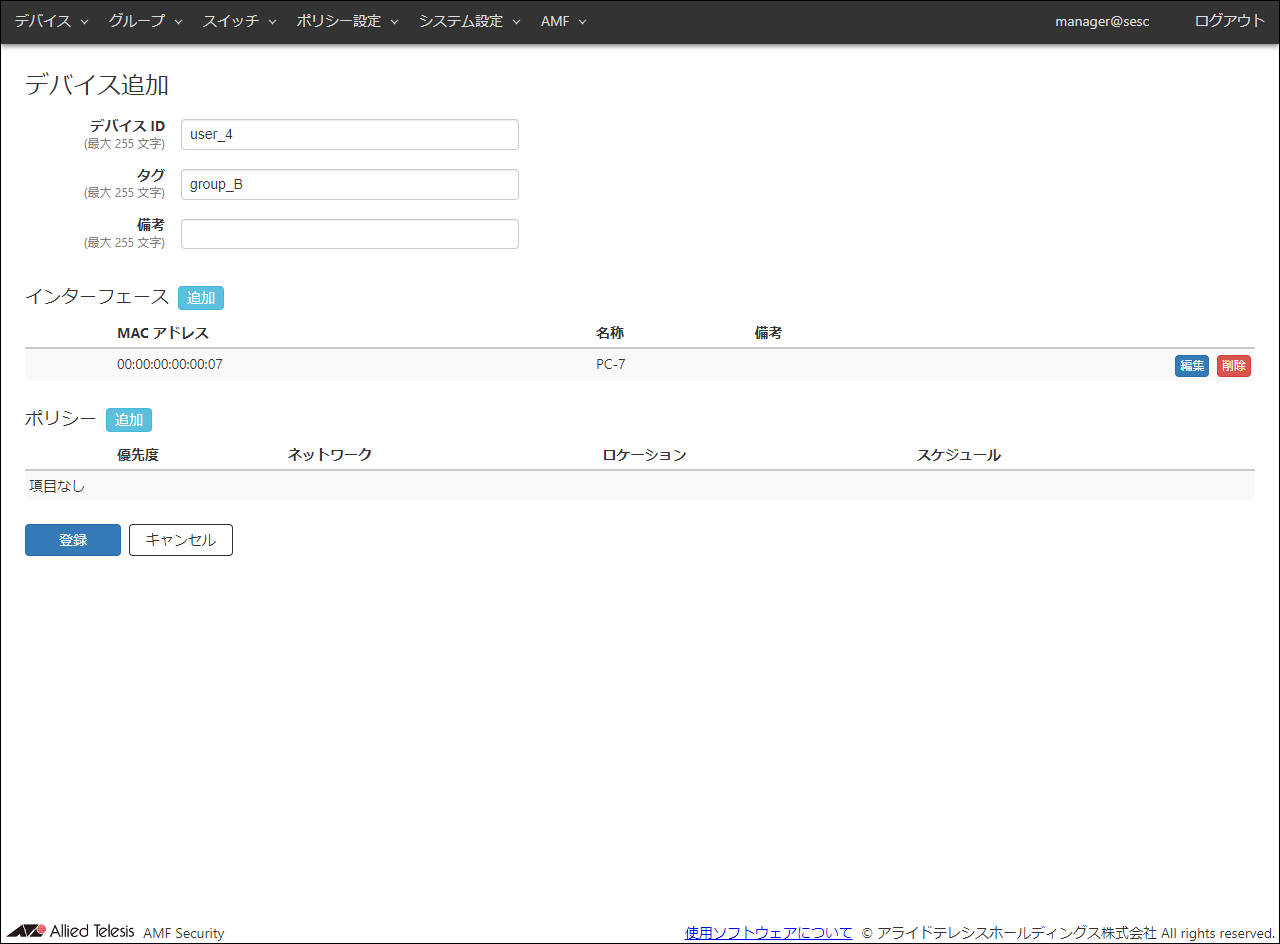

| デバイス ID(user_4)

|

| タグ

|

group_B ※ 「user_4~user_5」と共通

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:07

|

| 名称

|

PC-7

|

| 備考

|

なし(空欄)

|

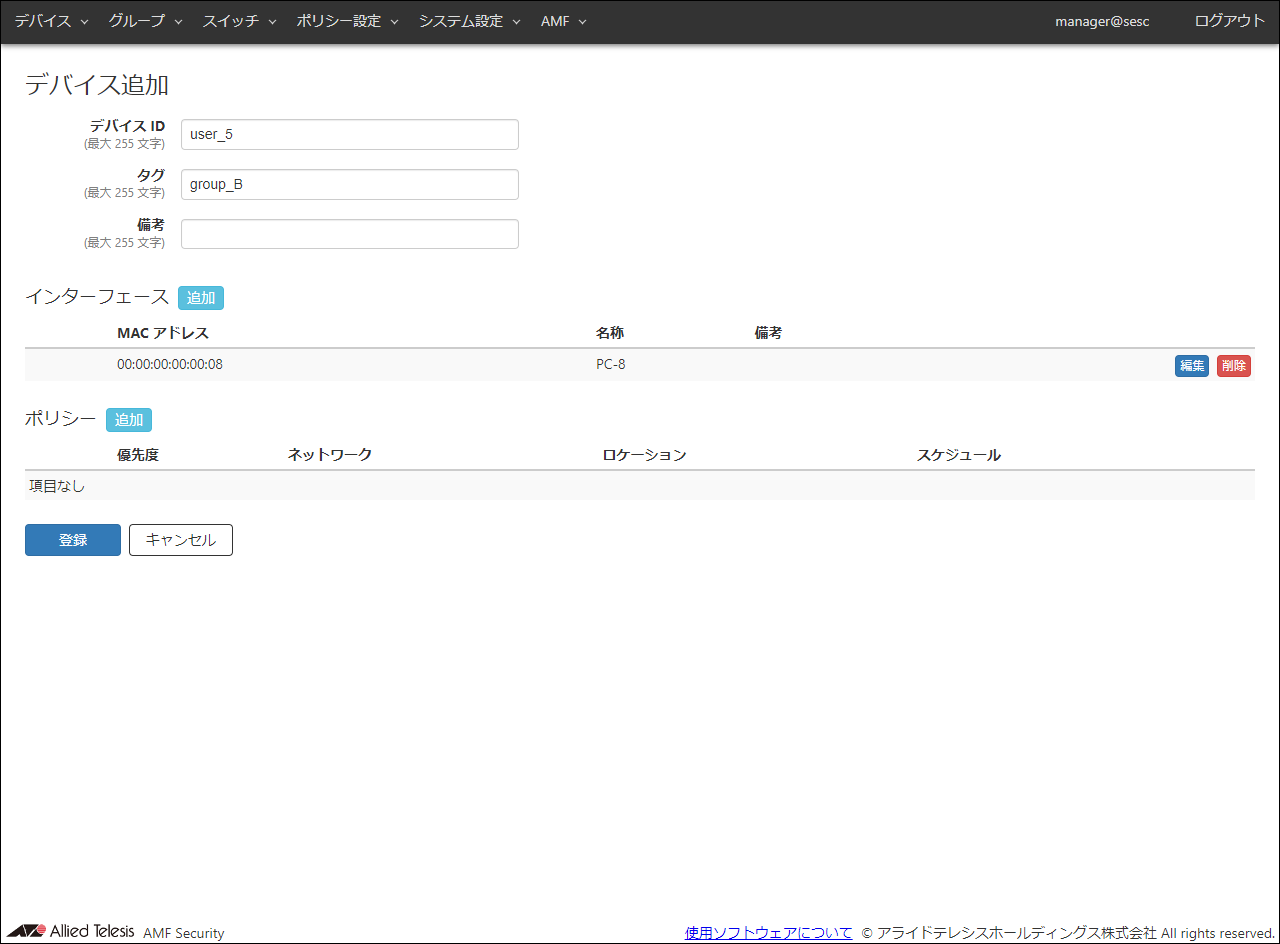

| デバイス ID(user_5)

|

| タグ

|

group_B ※ 「user_4~user_5」と共通

|

| 備考

|

なし(空欄)

|

| インターフェース

|

| MAC アドレス

|

00:00:00:00:00:08

|

| 名称

|

PC-8

|

| 備考

|

なし(空欄)

|

- トラップ監視の設定を行います。

設定例「AMFアプリケーションプロキシー機能によるデバイスの制御」/「AMFアプリケーションプロキシー機能の設定例」の手順21以降をご参照ください。

AMF Securityの設定は以上です。