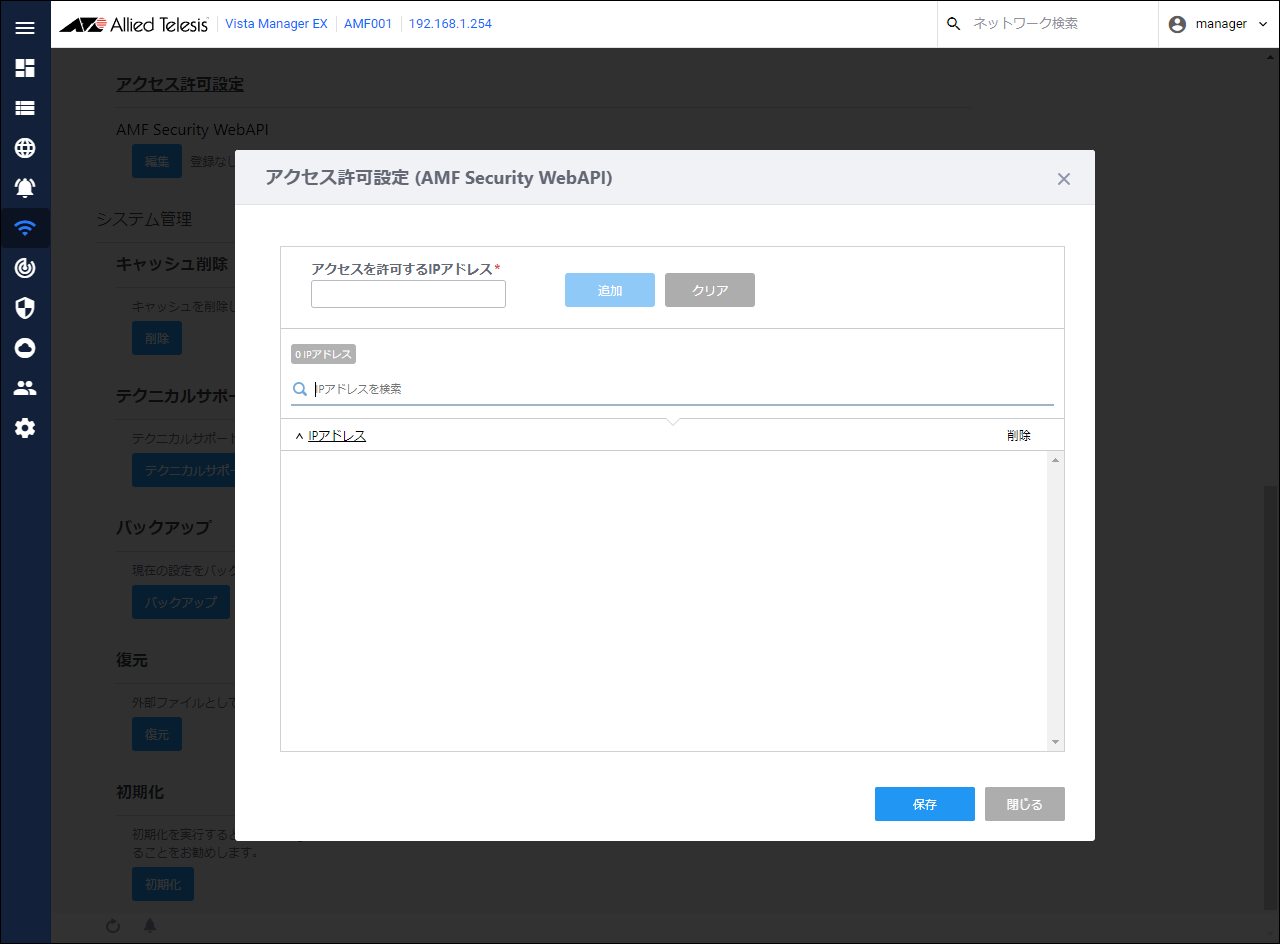

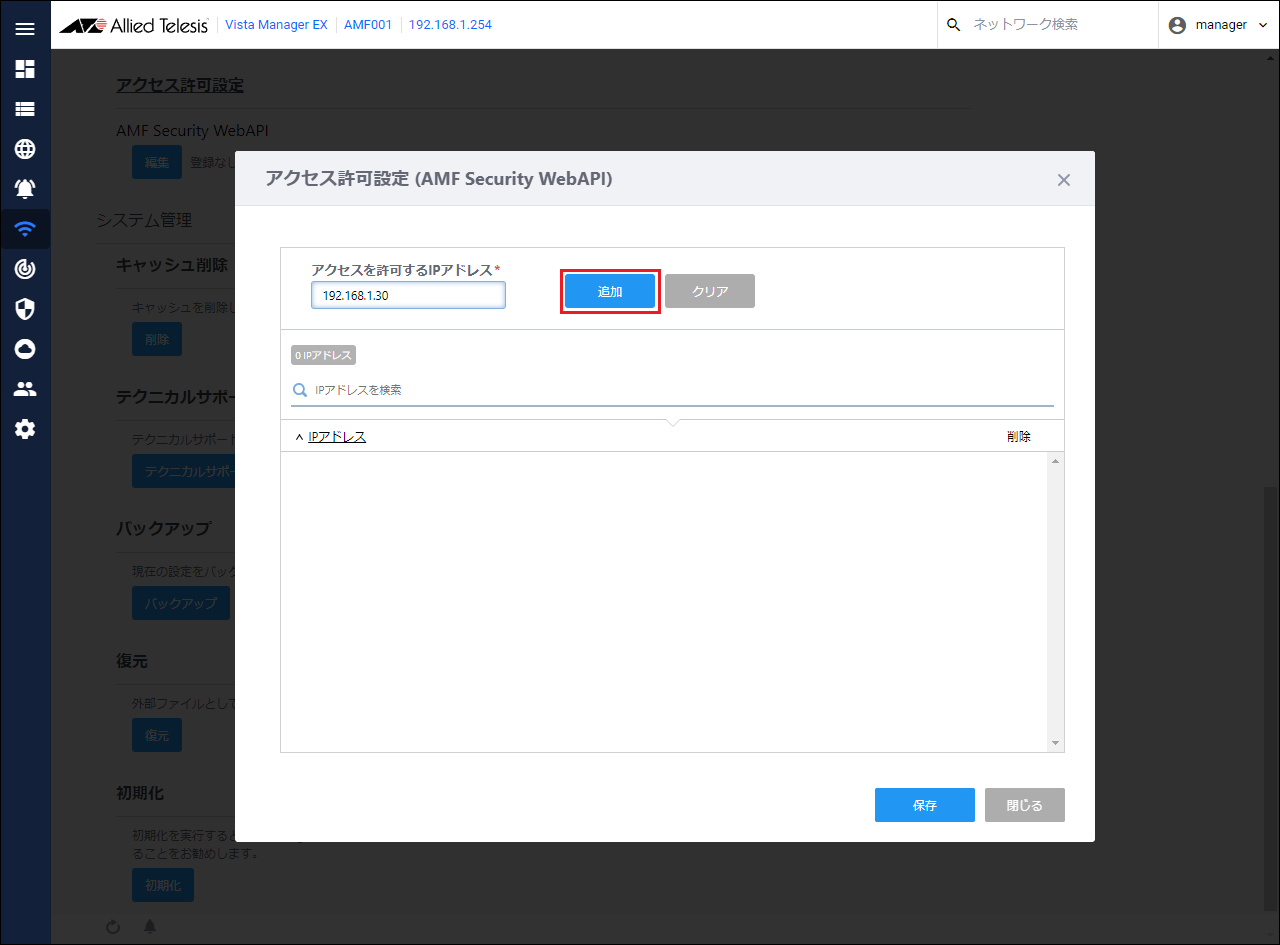

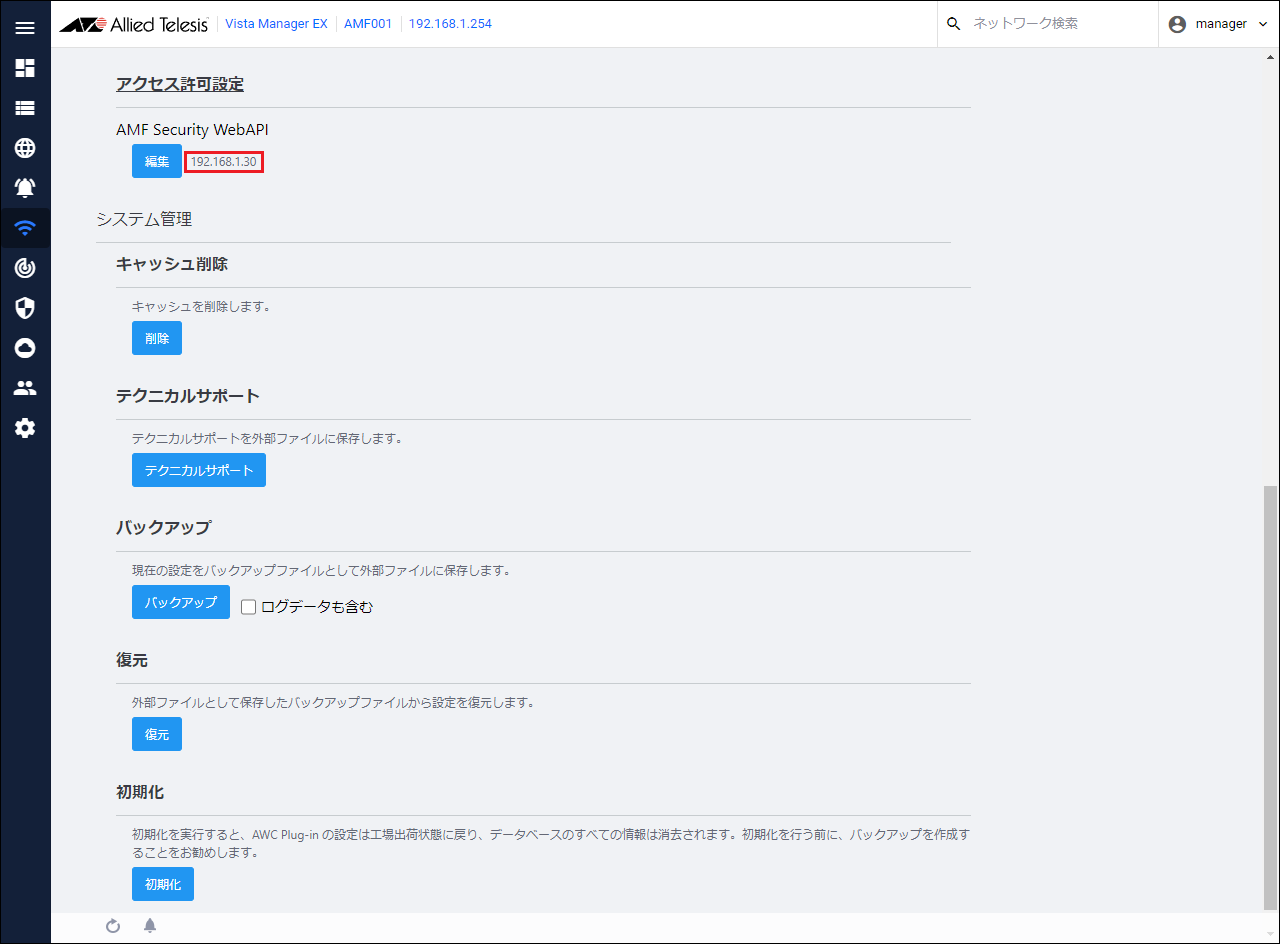

AWCプラグインメニューから「システム設定」→「アクセス許可設定」の「編集」ボタンをクリックします。

「アクセス許可設定(AMF Security WebAPI)」ダイアログが表示されます。

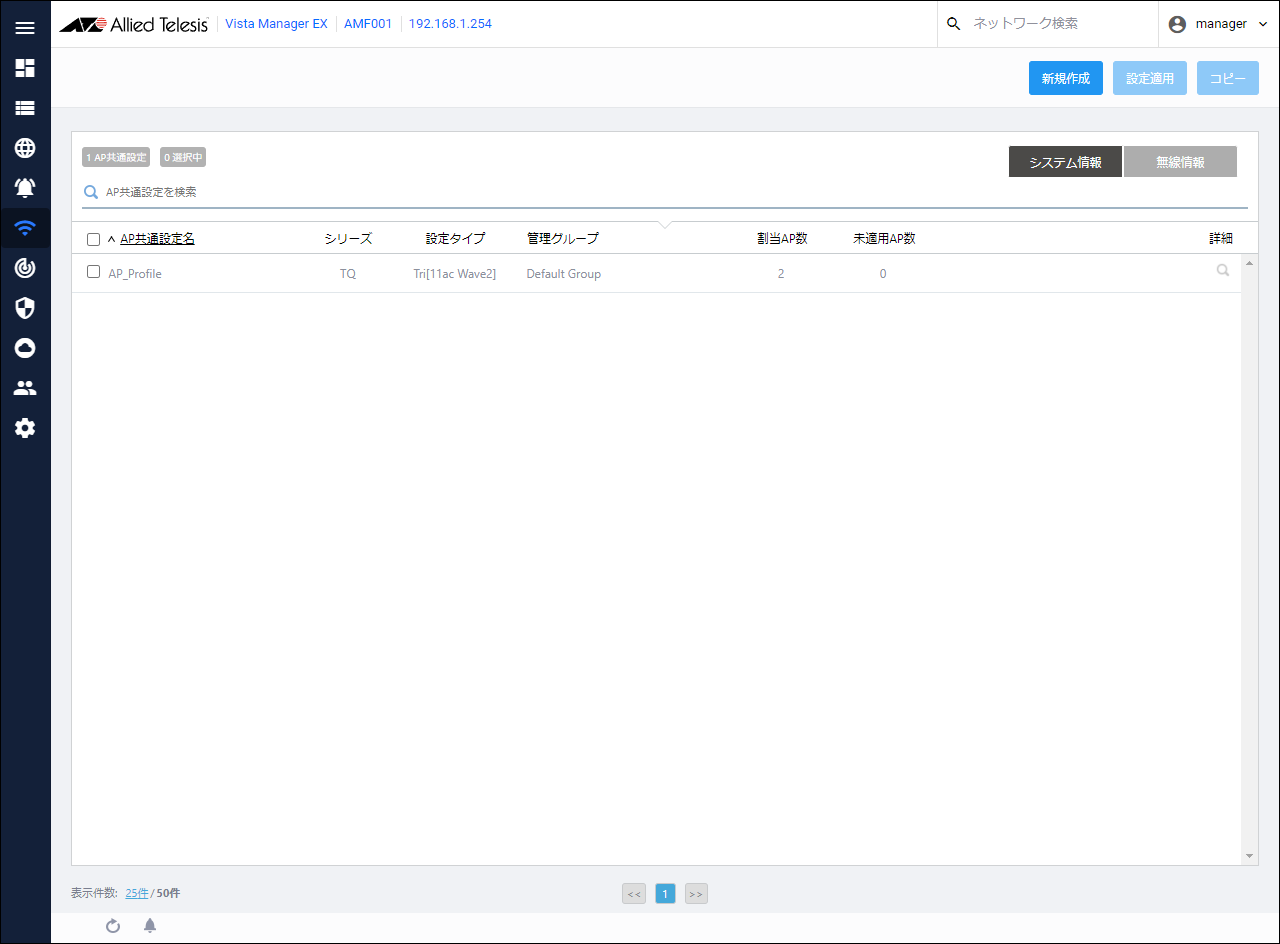

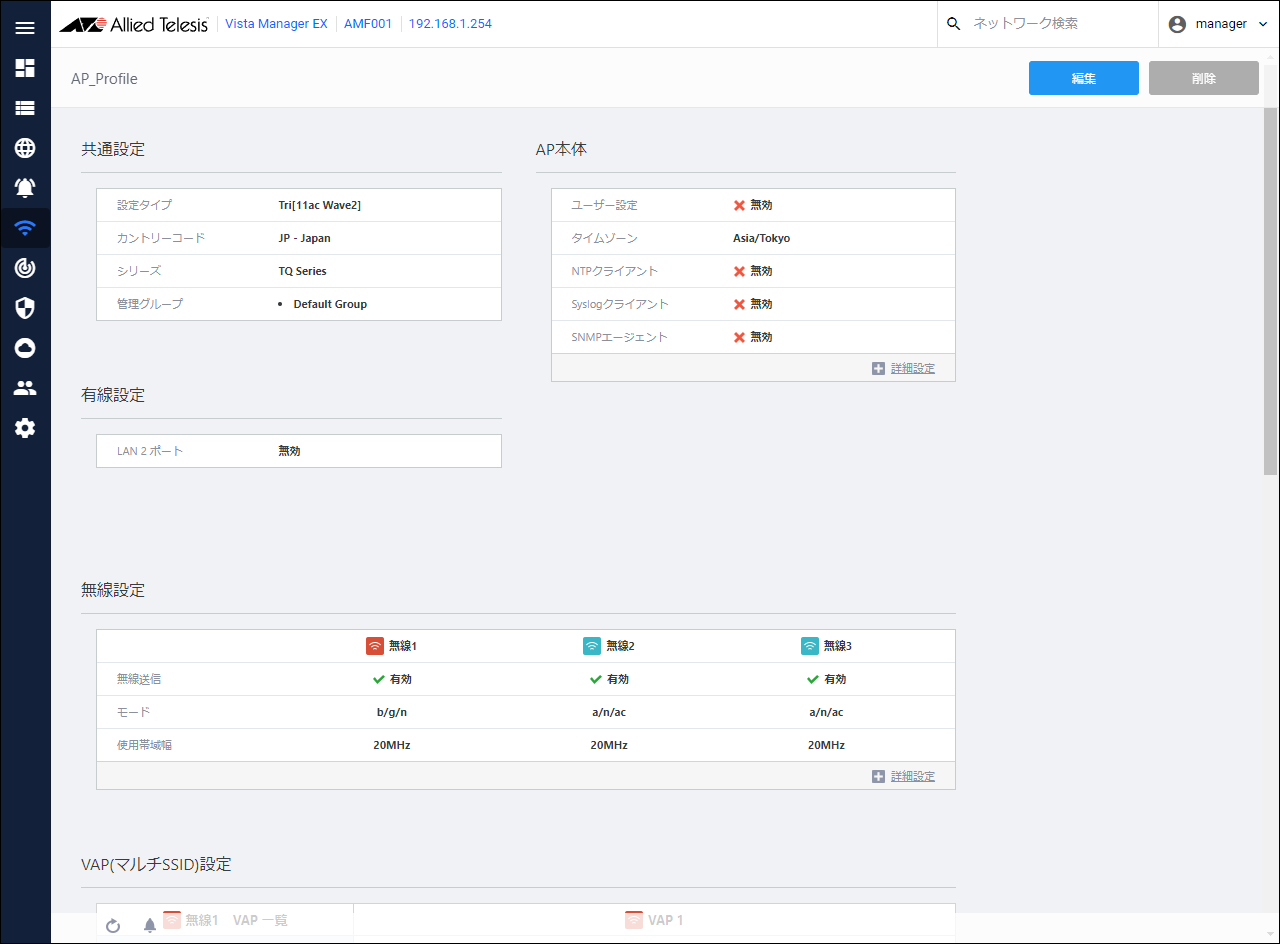

AWCプラグインメニューから「無線設定」→「AP共通設定」をクリックします。

AP共通設定一覧が表示されます。

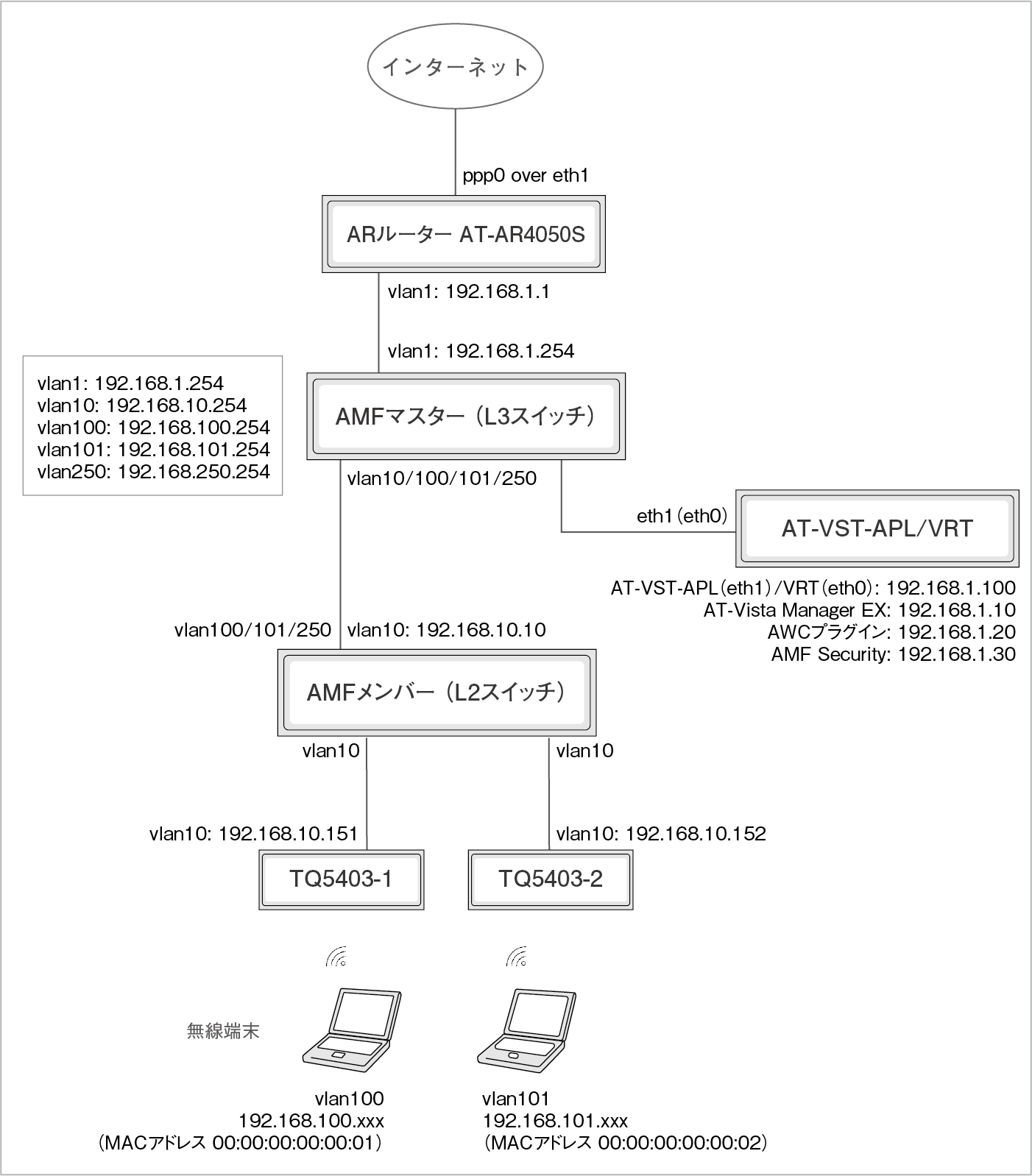

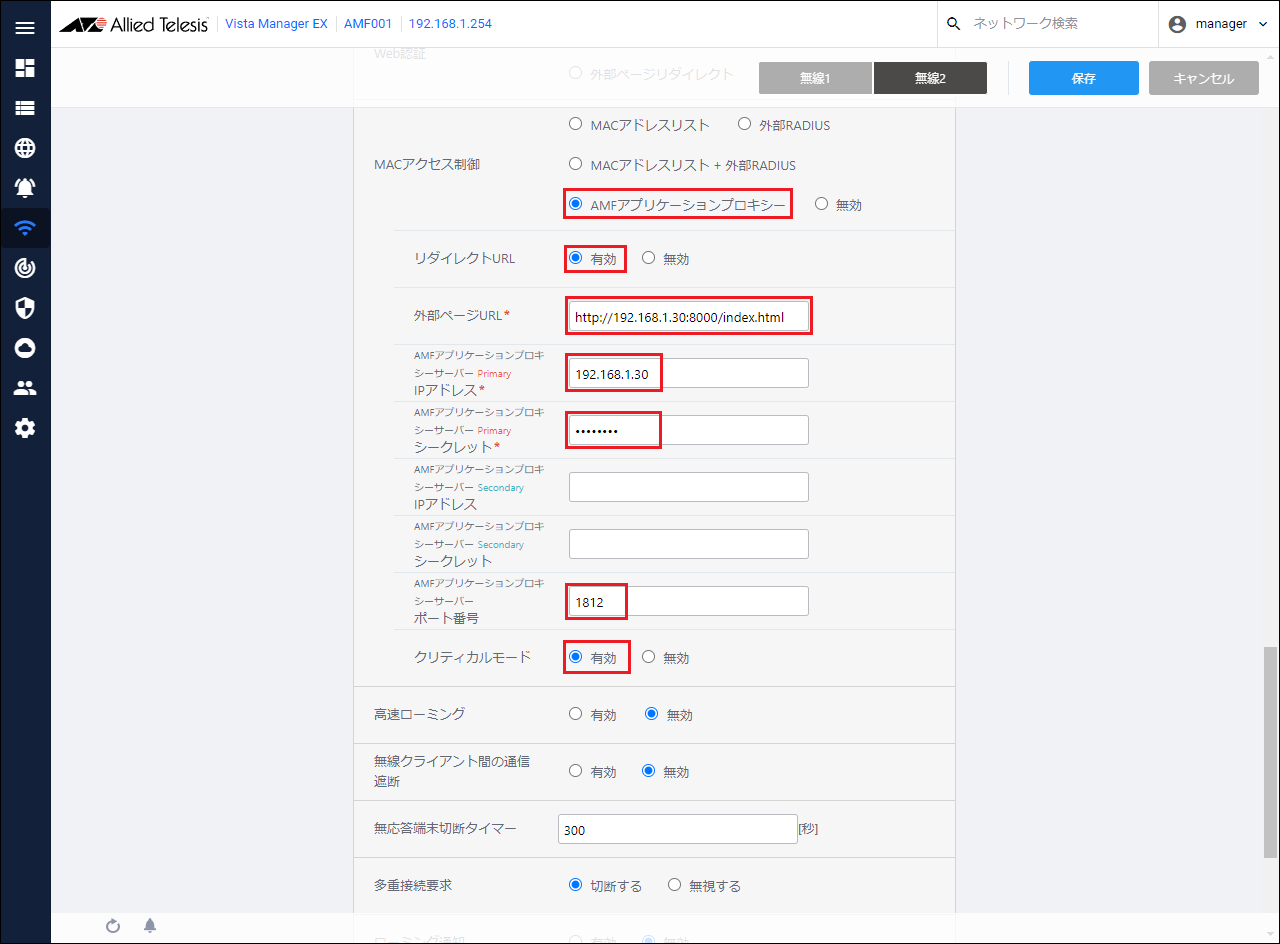

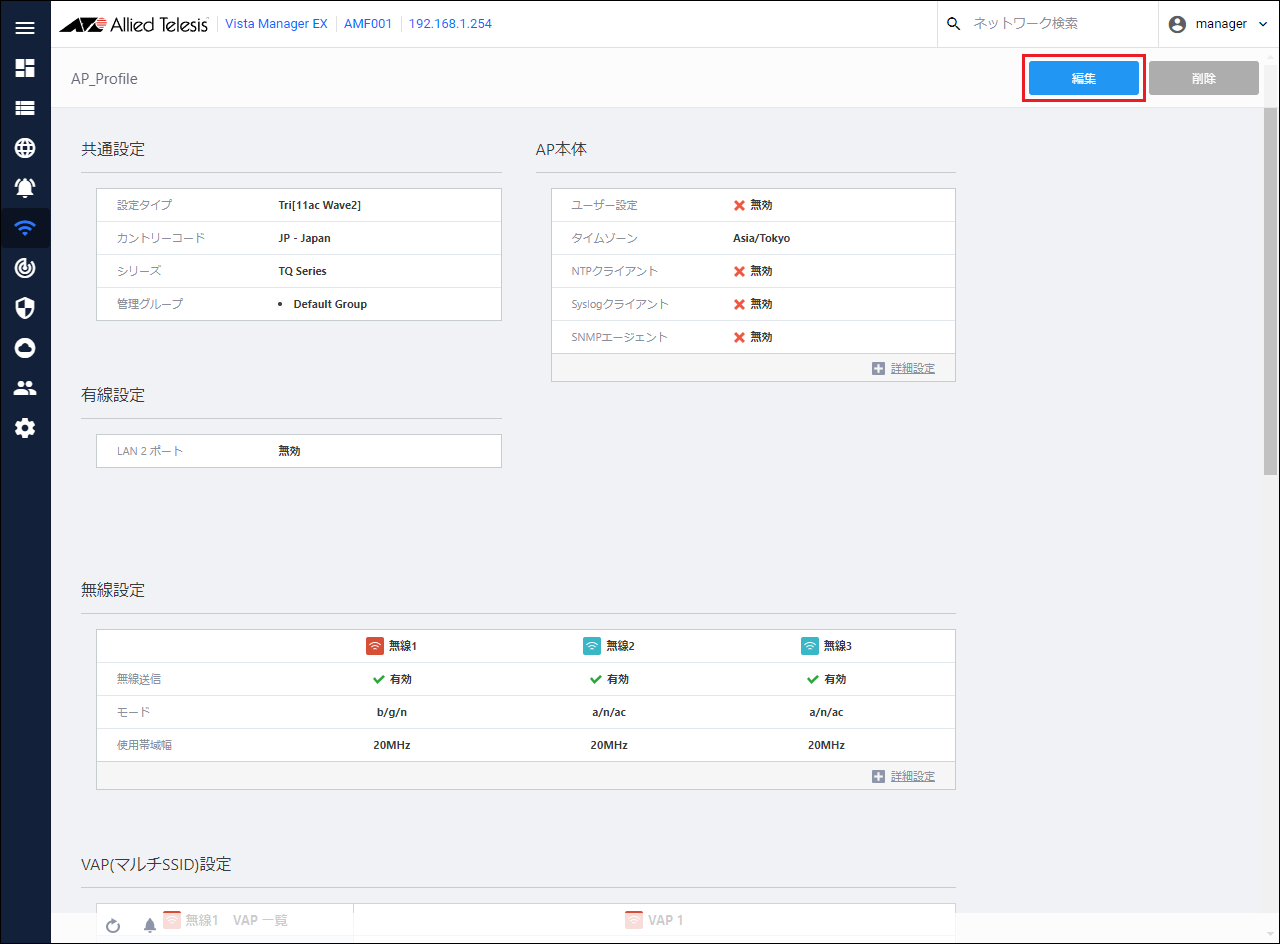

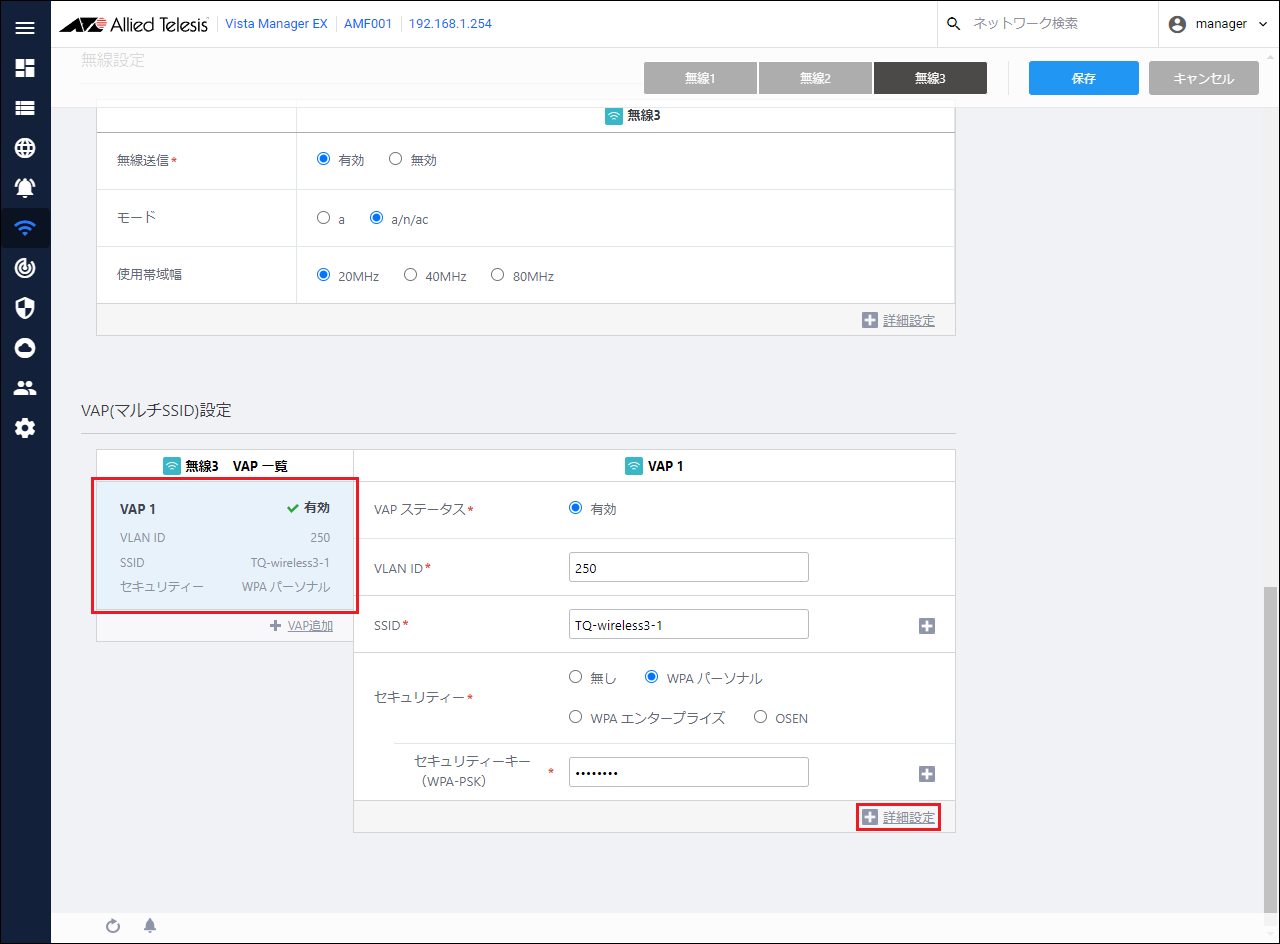

NoteAMFアプリケーションプロキシー機能はVAPに設定を行います。そのため、AMFアプリケーションプロキシー機能を使用するすべてのVAPに設定を行ってください。

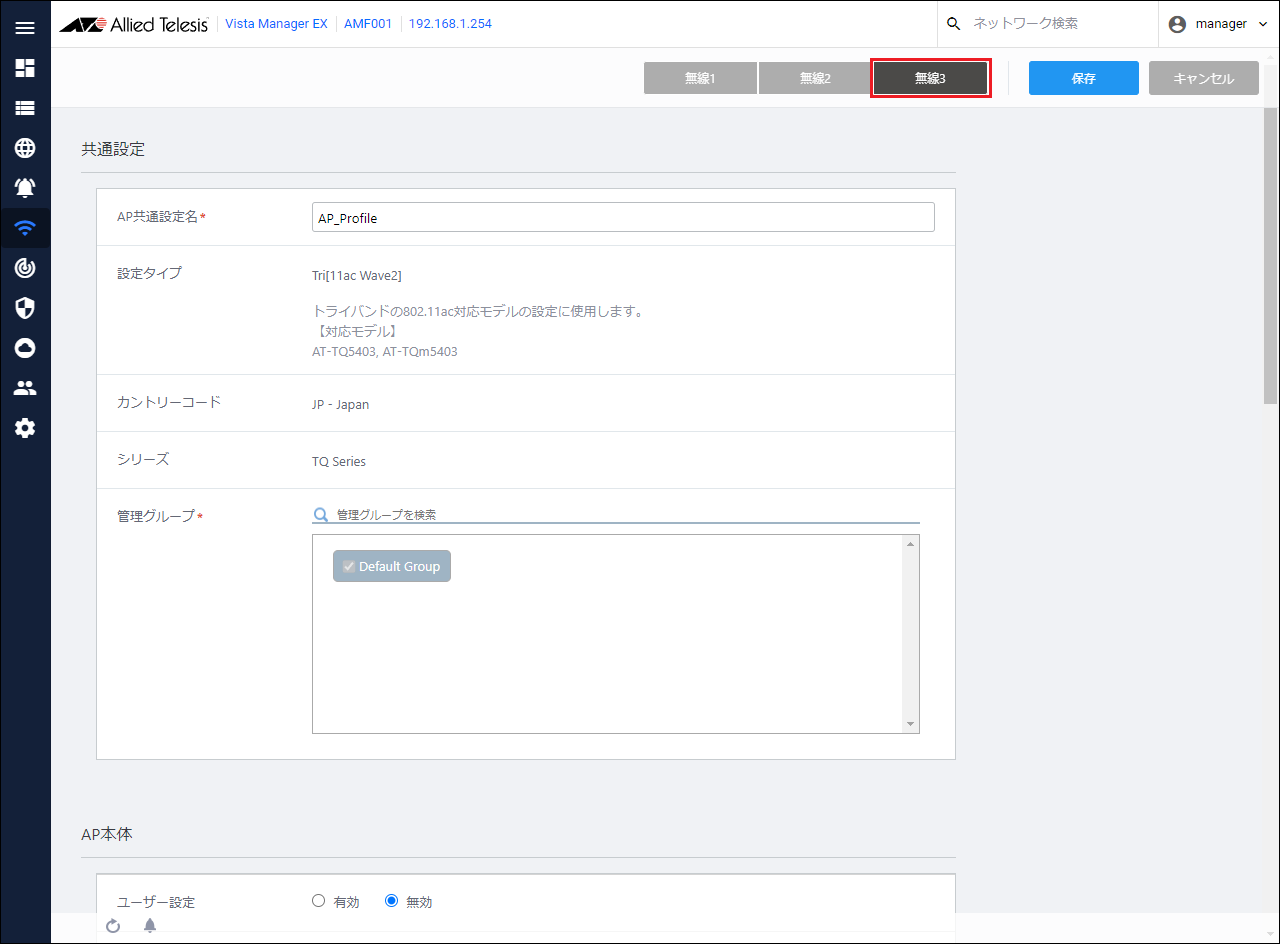

ここでは、無線3を選択します。

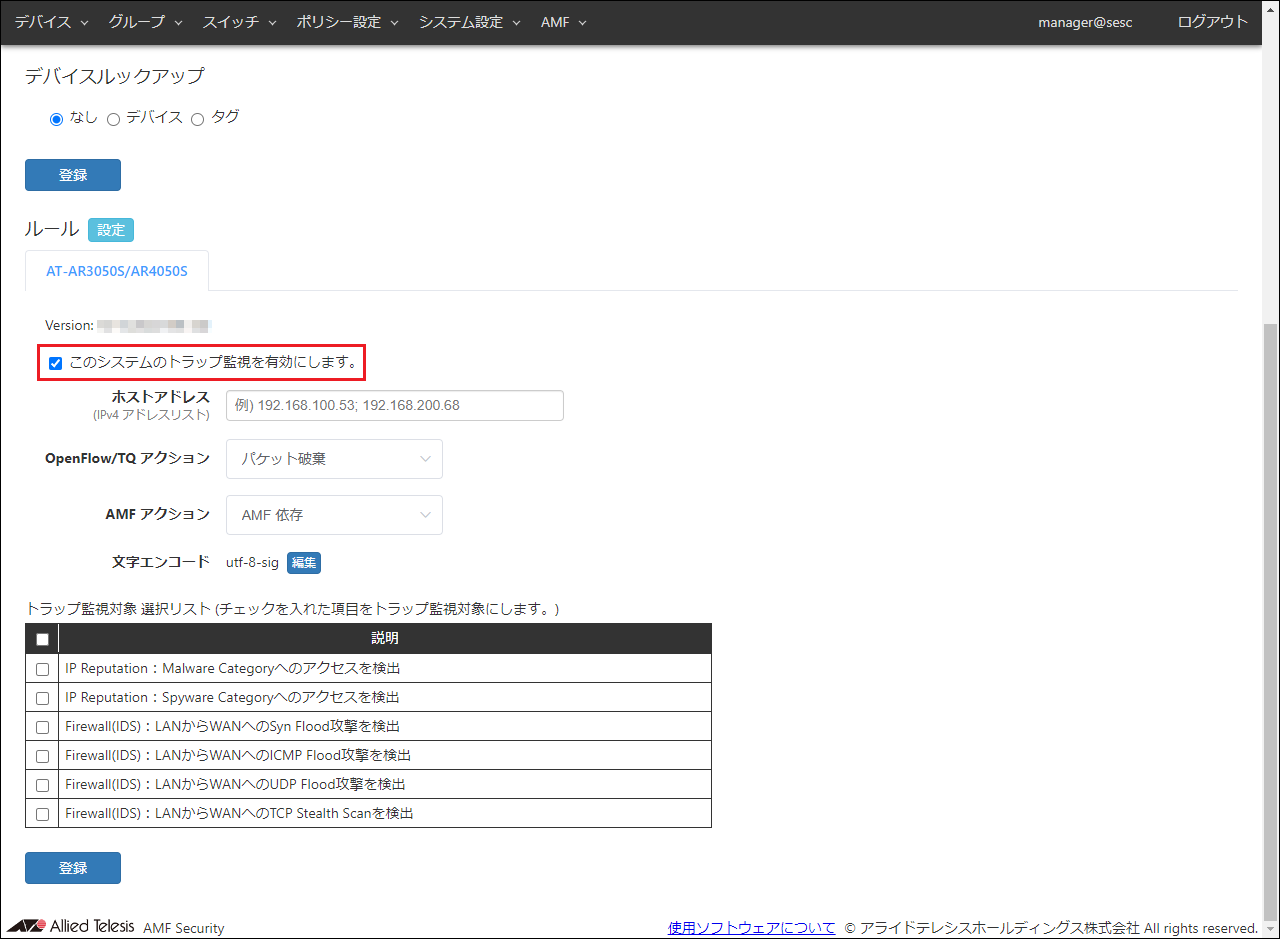

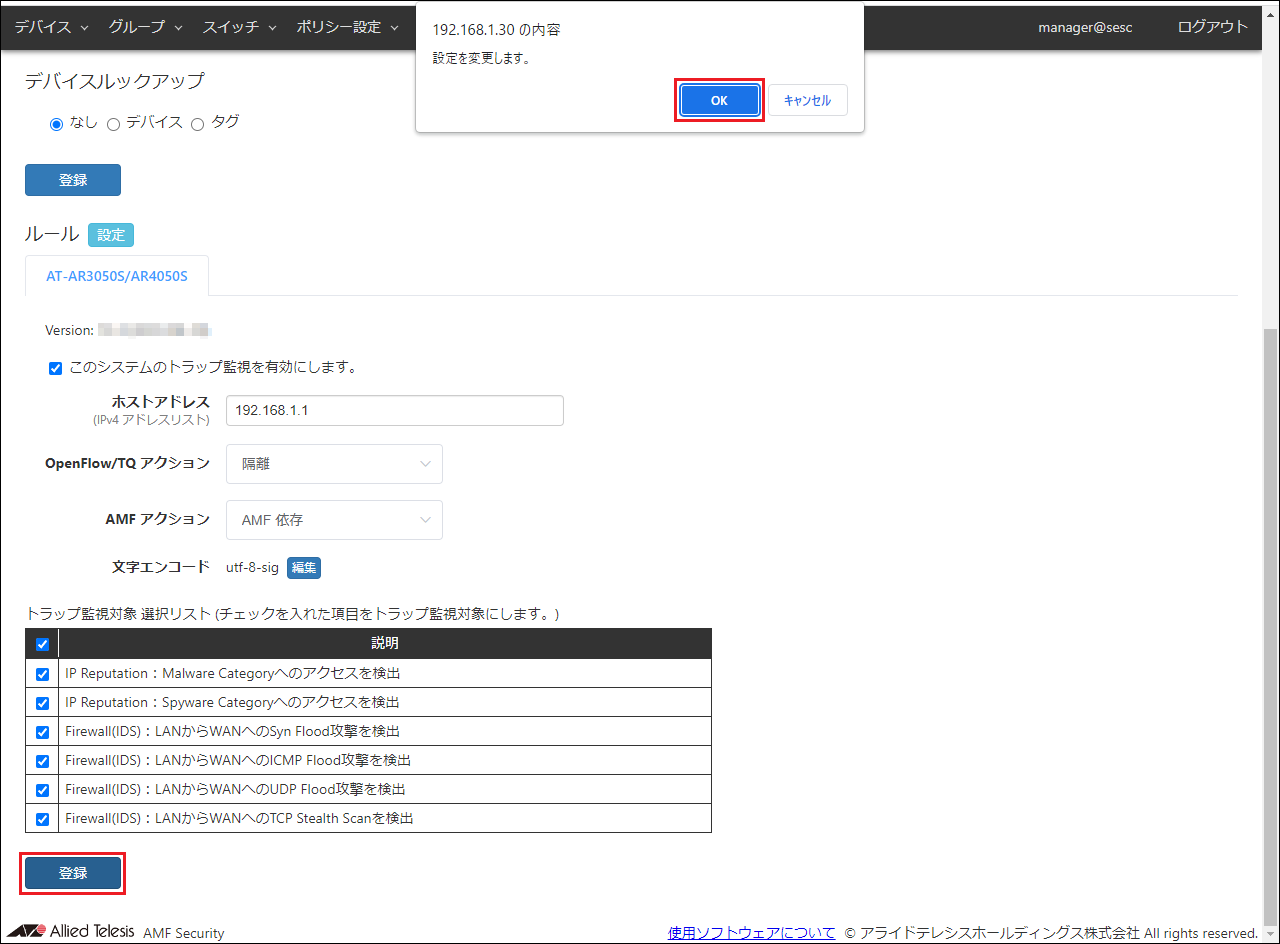

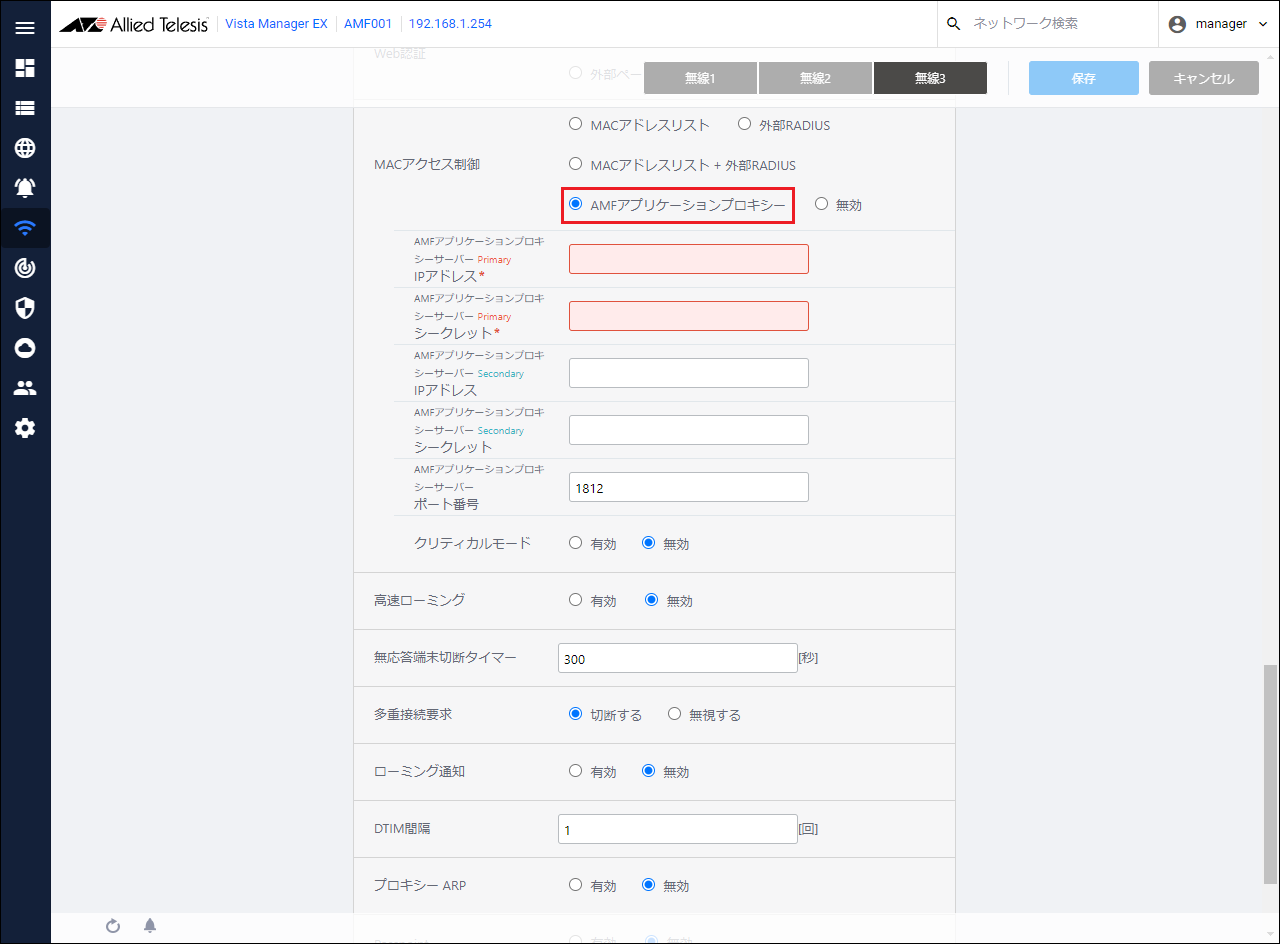

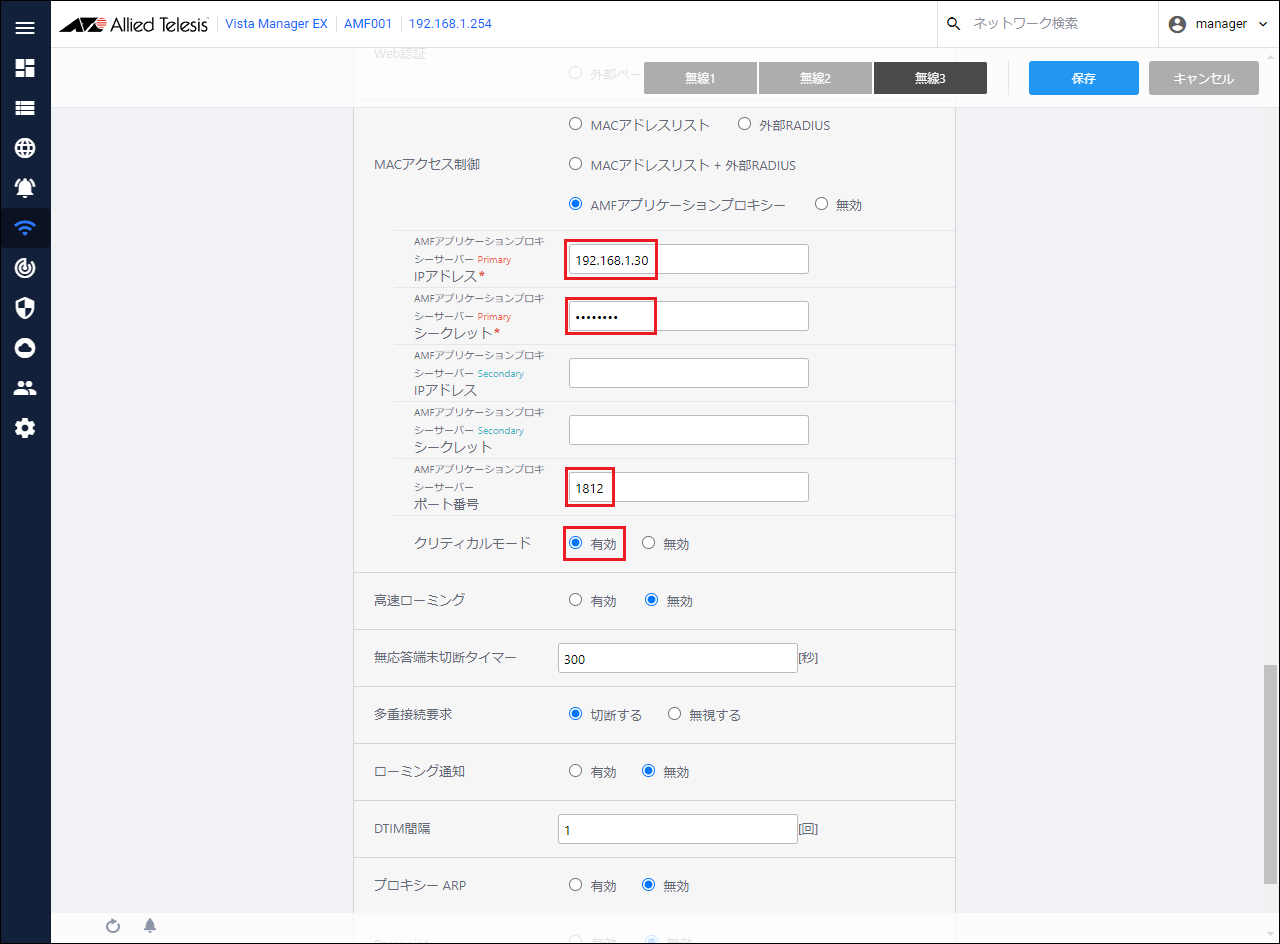

パケット破棄、隔離、ログのアクション使用時は、次の情報を設定します。

| 項目名 | 設定する情報 |

|---|---|

| AMFアプリケーションプロキシーサーバー Primary IPアドレス | 192.168.1.30 |

| AMFアプリケーションプロキシーサーバー Primary シークレット | password |

| AMFアプリケーションプロキシーサーバー ポート番号 | 1812 |

| クリティカルモード | 有効 |

リダイレクトURLのアクション使用時は、「リダイレクトURLのアクション使用時の設定」をご参照ください。

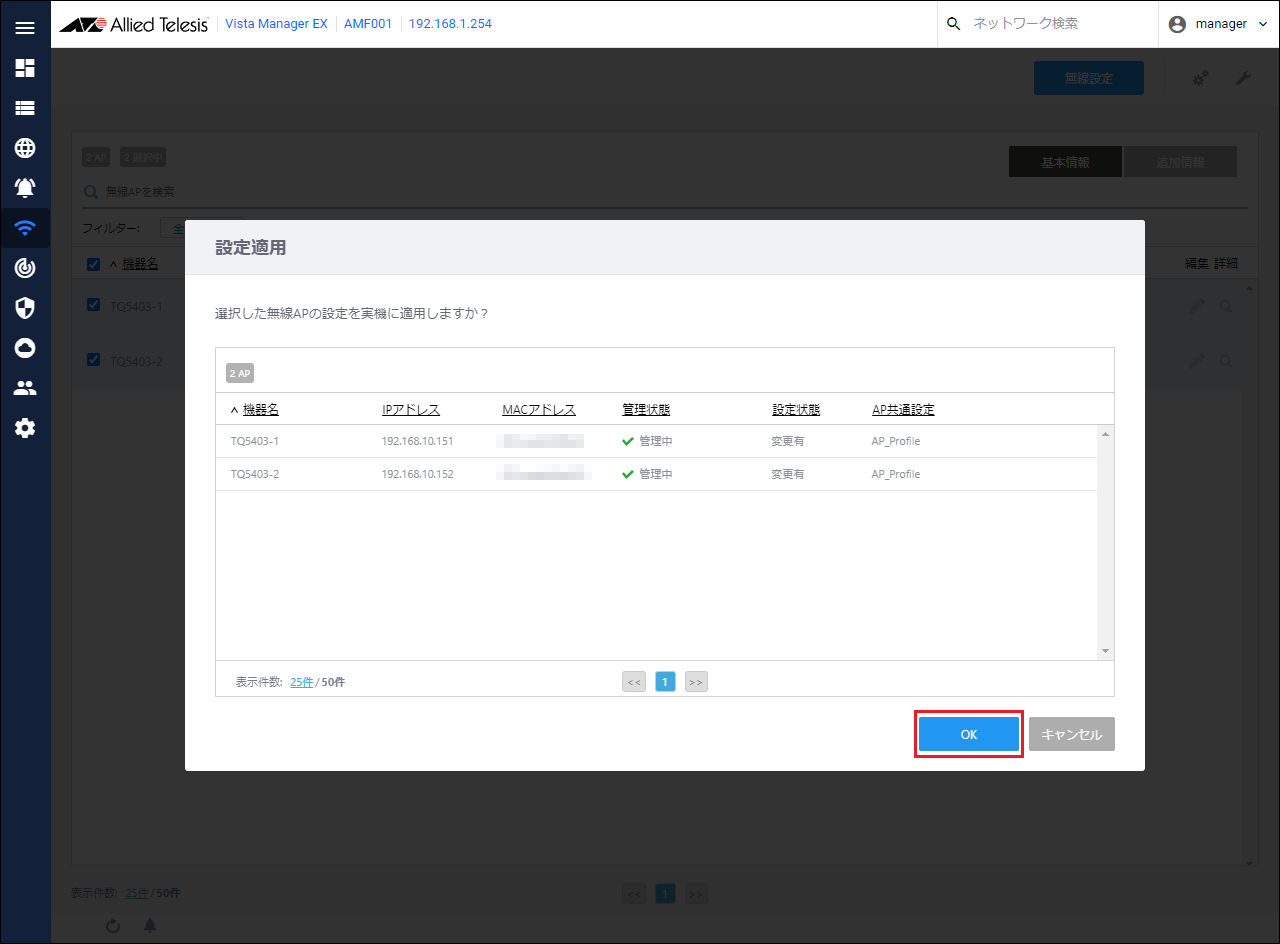

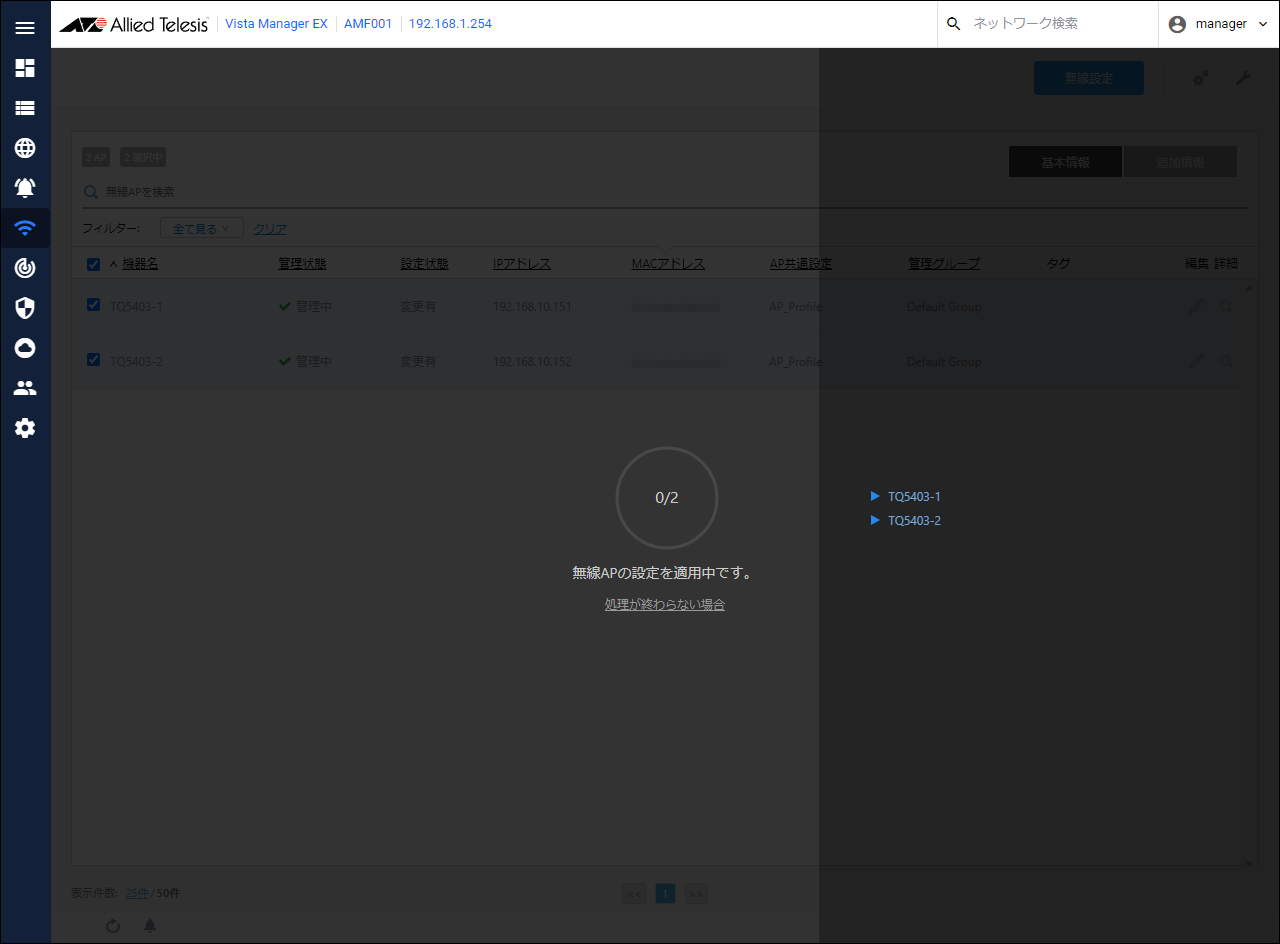

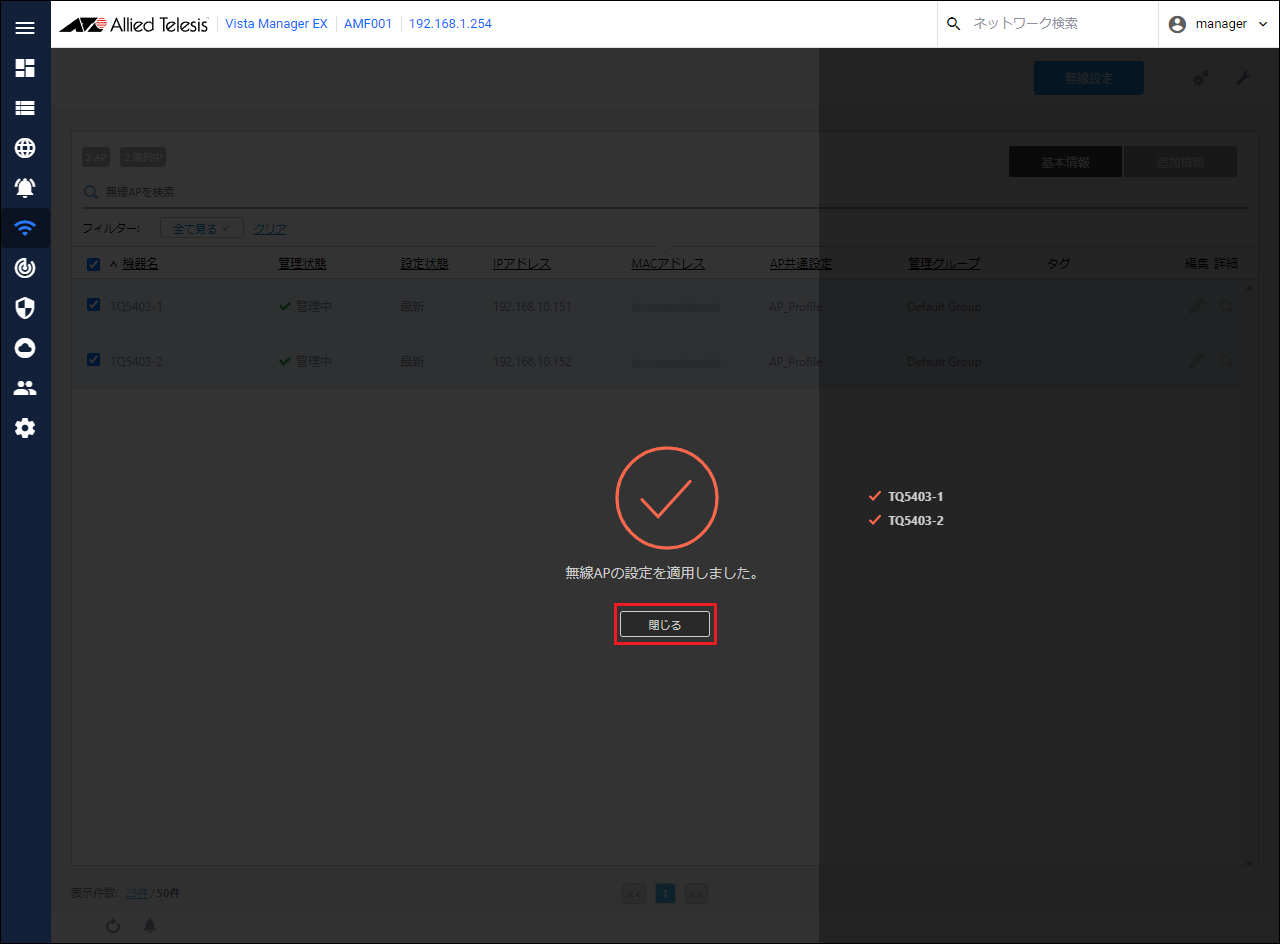

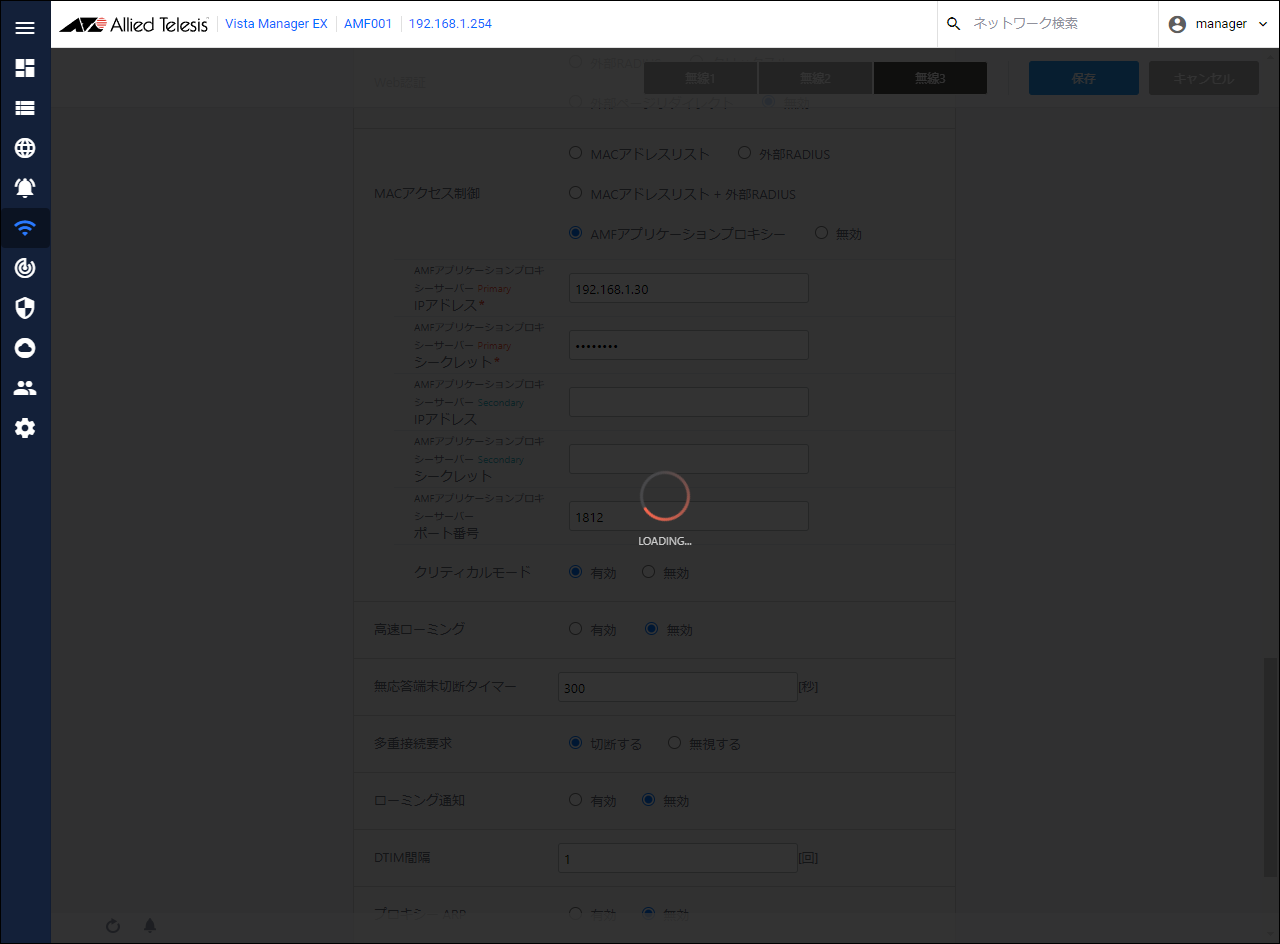

設定が反映されるまでお待ちください。

設定が反映されると、AP共通設定の詳細画面に戻ります。

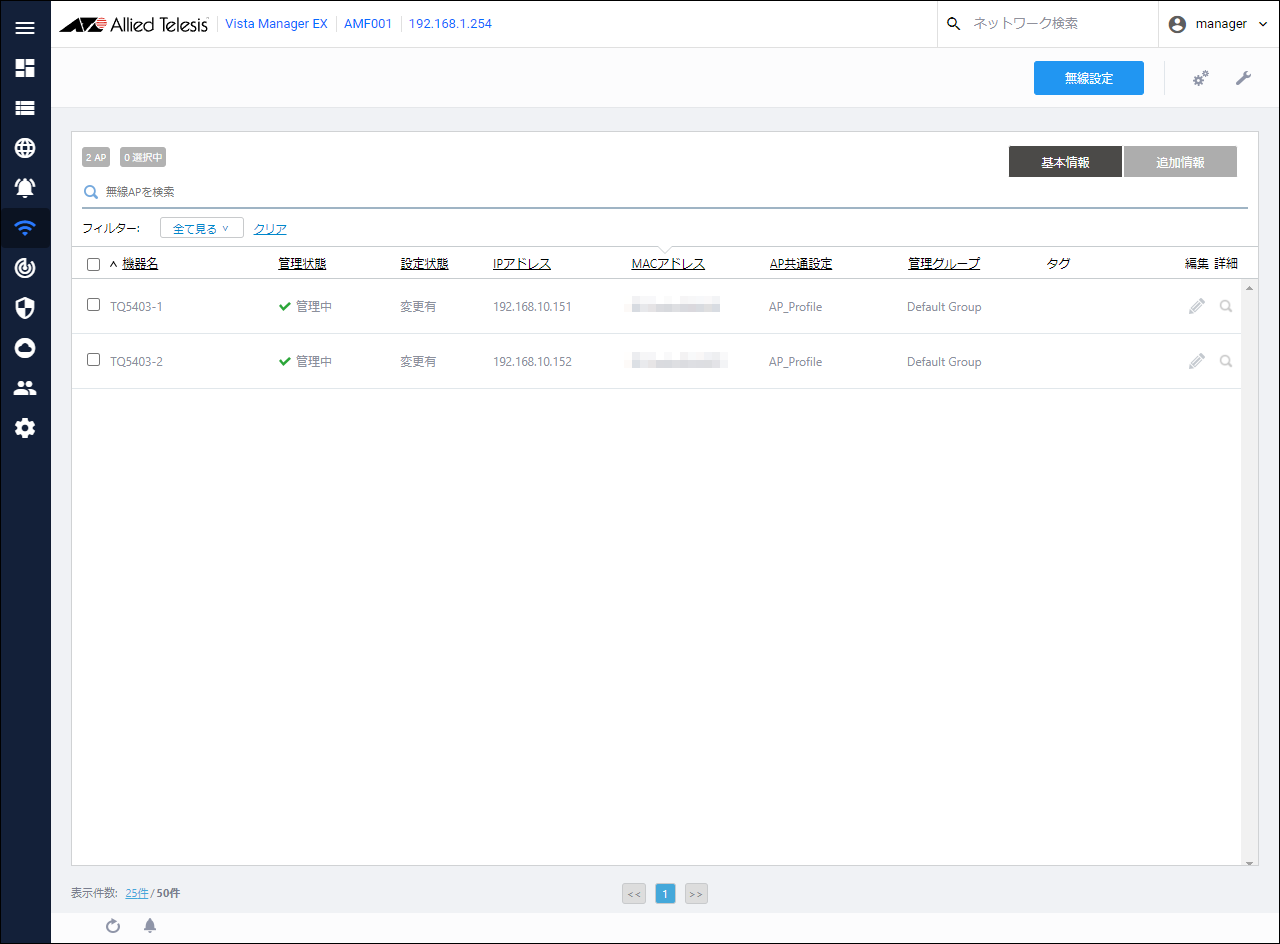

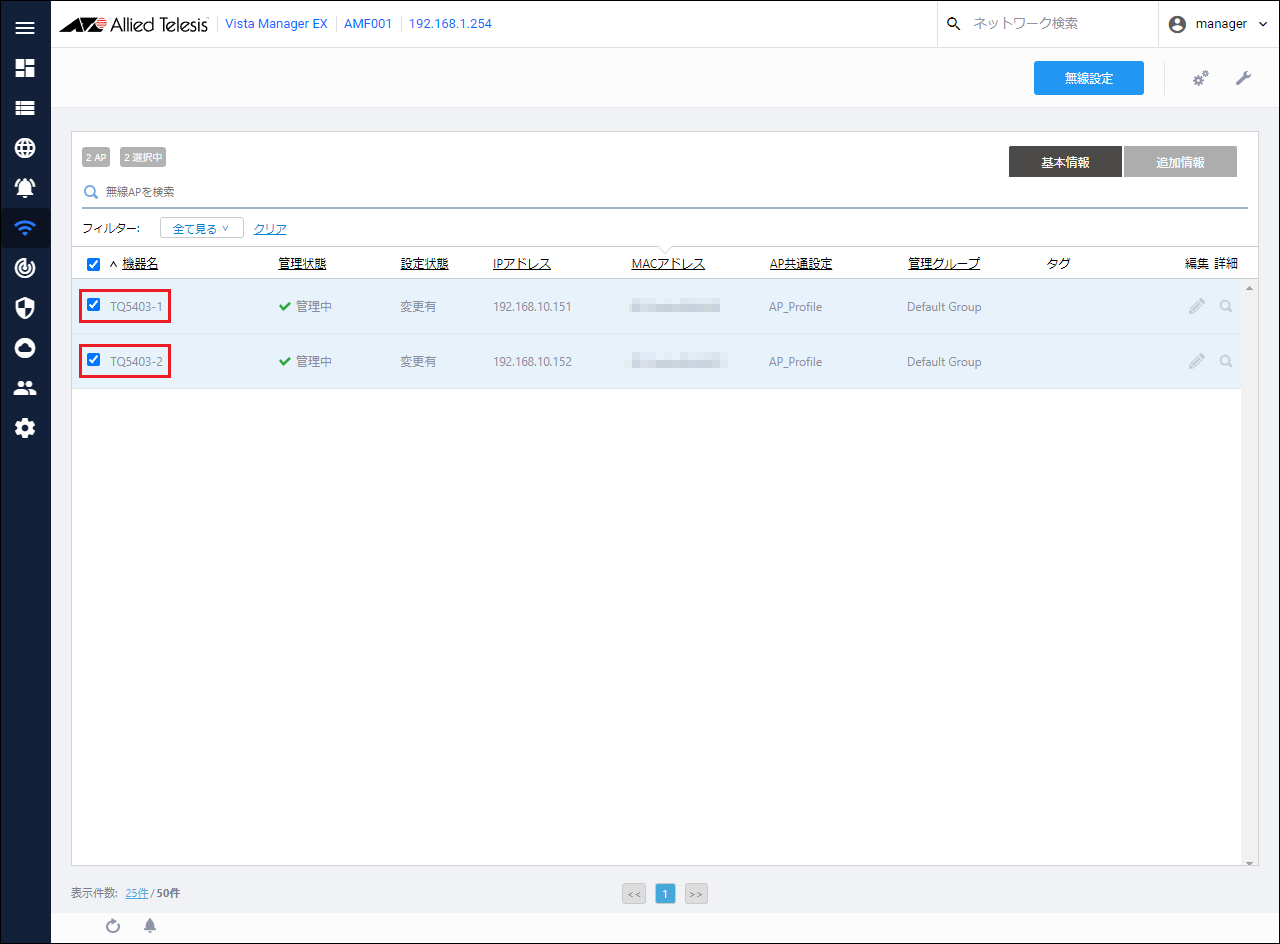

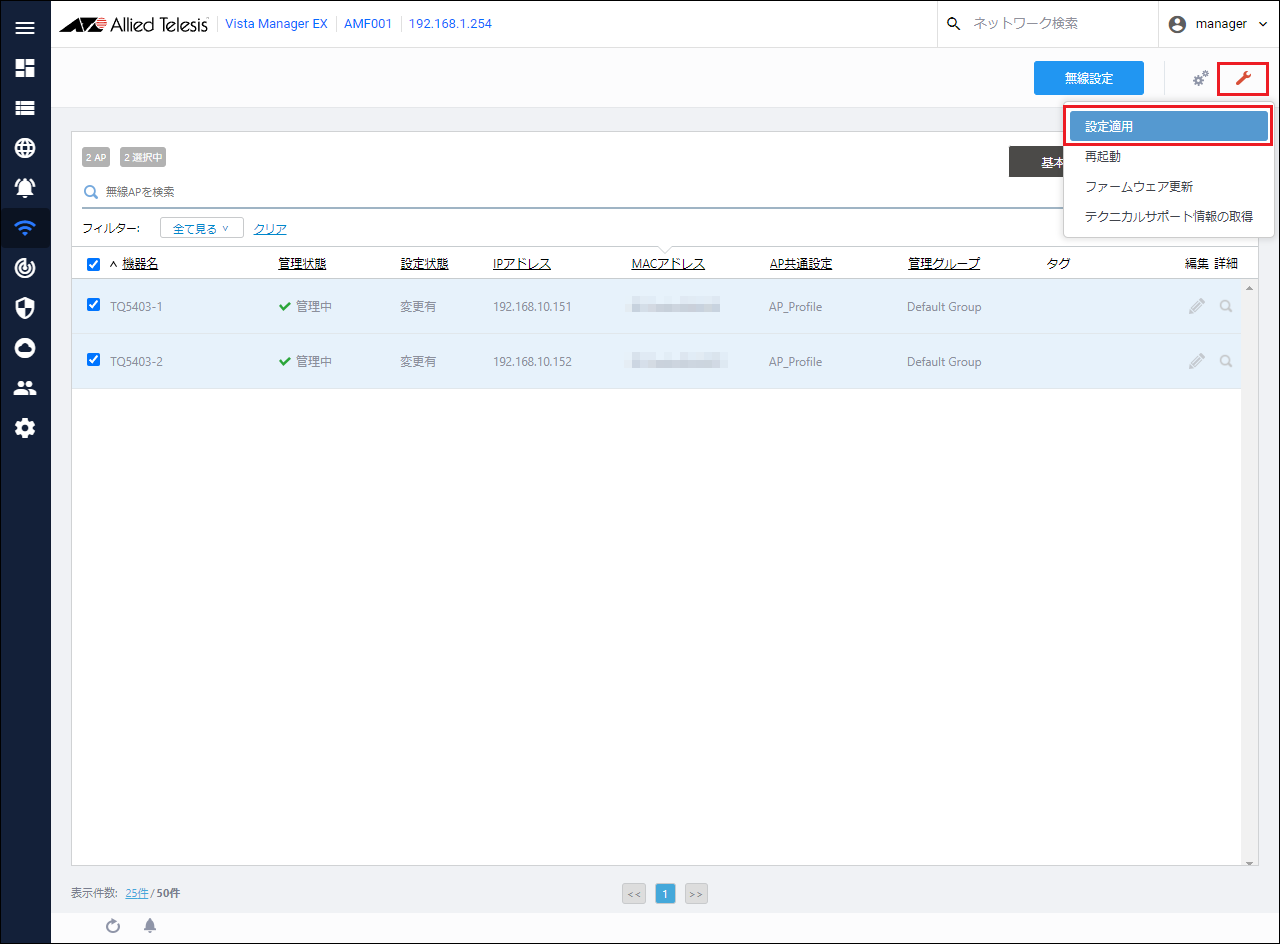

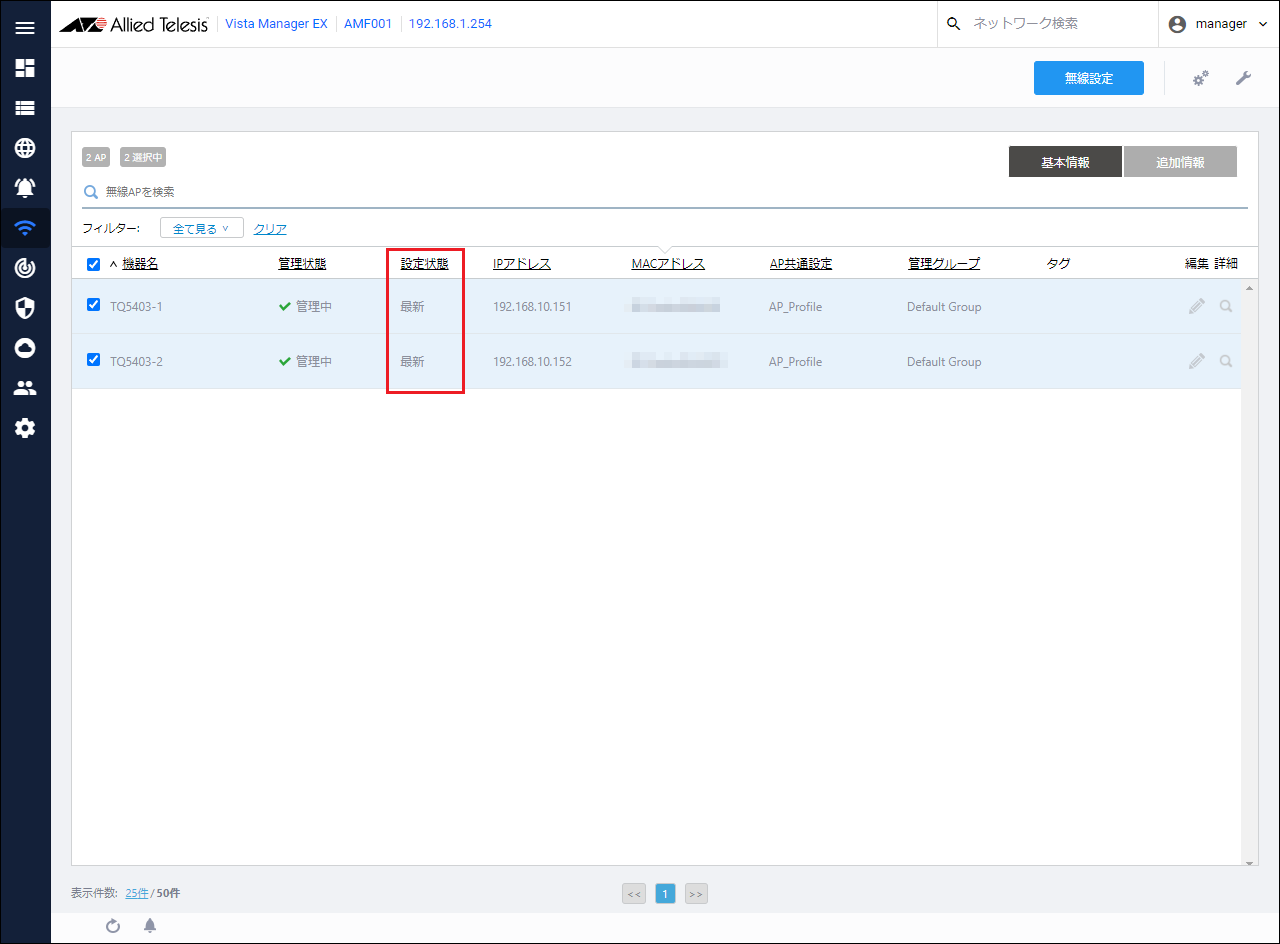

AWCプラグインメニューから「無線設定」→「AP登録・設定」をクリックします。

無線APの一覧が表示されます。