[index] AT-NFV-APL Ver.1.8.1 リファレンスマニュアル

| ISP接続用ユーザー名 | user@isp |

| ISP接続用パスワード | isppasswd |

| PPPoEサービス名 | 指定なし |

| WAN側IPアドレス | 10.0.0.1/32 |

| 接続形態 | 端末型(アドレスは動的割り当て) |

| WAN側物理インターフェース | eth2 |

| WAN側(ppp0)IPアドレス | 10.0.0.1/32 |

| LAN側(eth0)IPアドレス(1) | 192.168.10.1/24 |

| LAN側(eth1)IPアドレス(2) | 192.168.30.1/24 |

| OpenVPNトンネルインターフェース | tunnel0(Tun(L3)モード) |

| OpenVPNトンネルインターフェースIPアドレス | 192.168.20.1/24 |

| ユーザーA | userA | passwdA | 192.168.20.11~192.168.20.20から割り当て |

| ユーザーB | userB | passwdB | |

| ユーザーC | userC | passwdC | |

| ユーザーD | userD | passwdD | |

| userA | random-secret | TOTP |

| userB | random-secret | TOTP |

| userC | random-secret | TOTP |

| userD | random-secret | TOTP |

| 更新専用URL | https://example.com |

| サーバー接続用ユーザー名 | ddns_user |

| サーバー接続用パスワード | ddns_pass |

| ホスト名 | test.example.com |

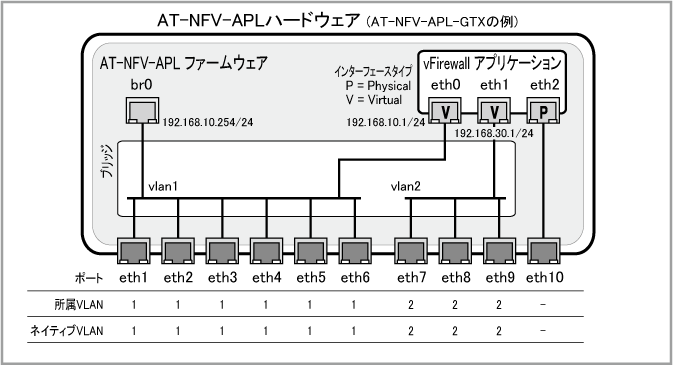

Note10ポート構成(eth1~eth10)のAT-NFV-APL-GTXを想定した例になっていますので、6ポート(eth1~eth6)構成のAT-NFV-APL-GTをご使用の場合は、使用するポートを適宜読み替えてください。

| br0 | 192.168.10.254/24 |

| eth1~eth6 | 1 | 1 |

| eth7~eth9 | 2 | 2 |

| eth10 | ||

インターフェース名 |

タイプ |

VLAN ID |

インターフェース |

|

| eth0 | Virtual | 1 | - | 192.168.10.1/24 |

| eth1 | Virtual | 2 | - | 192.168.30.1/24 |

| eth2 | Physical | - | eth10 | 未指定 |

ddns enable

?」をCLIから入力するには、Ctrl/V キーを入力してから ? を入力してください。単に ? を入力するとCLIヘルプが表示されてしまうためご注意ください。ddns-update-method dyn_update update-url https://example.com?user=<USERNAME>&pwd=<PASSWORD>&host=<HOST-NAME> host-name test.example.com username ddns_user password ddns_pass update-interval 3600

interface eth2 encapsulation ppp 0

interface ppp0 ip ddns-update-method dyn_update ppp ipcp dns request keepalive ip address negotiated ppp username user@isp ppp password isppasswd ip tcp adjust-mss pmtu

interface eth0 ip address 192.168.10.1/24 interface eth1 ip address 192.168.30.1/24

zone private network lan ip subnet 192.168.10.0/24 ip subnet 192.168.20.0/24 ip subnet 192.168.30.0/24

zone public network wan ip subnet 0.0.0.0/0 interface ppp0 host ppp0 ip address dynamic interface ppp0

firewall rule 10 permit any from private to private rule 20 permit any from private to public rule 30 permit any from public.wan.ppp0 to public.wan rule 40 permit openvpn from public.wan to public.wan.ppp0 protect

nat rule 10 masq any from private to public enable

crypto pki trustpoint local subject-alt-name test.example.com subject-name /O=AlliedTelesis/CN=test.example.com

radius-server host localhost key awplus-local-radius-server

aaa authentication openvpn default group radius 2fa

crypto pki trustpoint local crypto pki enroll local radius-server local server enable nas 127.0.0.1 key awplus-local-radius-server group route attribute Framed-Route "192.168.10.0/24 192.168.20.1" attribute Framed-Route "192.168.30.0/24 192.168.20.1" user userA password passwdA group route user userB password passwdB group route user userC password passwdC group route user userD password passwdD group route

service 2fa 2fa skew-adjust 2fa totp-window-size 5

interface tunnel0 tunnel openvpn ip-pool range 192.168.20.11 192.168.20.20 mask 255.255.255.0 tunnel mode openvpn tun ip address 192.168.20.1/24 ip tcp adjust-mss pmtu

ip route 0.0.0.0/0 ppp0

end

copy running-config startup-config」の書式で実行します。awplus# copy running-config startup-config ↓ Building configuration... [OK]

awplus# write memory ↓ Building configuration... [OK]

awplus(config)# log buffered level informational facility local5 ↓

awplus# show log | include Firewall ↓

# OpenVPNサーバー(ルーター)と接続先ポートの指定 remote 10.0.0.1 1194 udp # 経路情報等をサーバーから取得する pull # TLSクライアントを有効にする tls-client # 使用する暗号形式 cipher AES-128-CBC # デジタル署名形式 auth SHA1 # TLSのバージョン tls-version-min 1.2 # TLSの形式 tls-cipher TLS-DHE-RSA-WITH-AES-256-CBC-SHA explicit-exit-notify # ユーザー名・パスワード認証を有効にする auth-user-pass # ルーターから取得したローカルCAの自署ルート証明書 ca cacert.pem # keepaliveの送信間隔とタイムアウトの時間 keepalive 10 120 # 使用するモード(Tunモード) dev tun # インターフェースのIPをサーバーから取得する float # IPv6のトンネリングを有効にする(Tunモードのみ) tun-ipv6 # トンネルを有効にする(Tunモード時必須) topology subnet # 暗号化前のパケットのTOS値を暗号化後のパケットにコピーする passtos # 接続に使用するポート番号 port 1194 # ログのレベル(0~7)。0はログを生成せず、数が大きくなるほど詳細なログを表示する verb 3 # パスワードの保存を無効にする setenv ALLOW_PASSWORD_SAVE 0 # ユーザー名・パスワードと2FA認証コードを別々に入力する static-challenge "Verification Code:" 1

route 192.168.10.0 255.255.255.0 setenv CLIENT_CERT 0

awplus# 2fa create user userA random-secret ↓ awplus# 2fa create user userB random-secret ↓ awplus# 2fa create user userC random-secret ↓ awplus# 2fa create user userD random-secret ↓

NoteワンタイムパスワードをTOTP方式に設定している場合、シークレットキーを各ユーザーに提供する代わりに、本製品上に用意される専用のWebページからユーザー自身で2FAの利用登録を行うこともできます。ユーザー自身で2FAの利用登録を行うため、管理者はシークレットキーを配布する必要がなくなり、作業工数の削減や配布時のセキュリティーリスクを低減できます。自己登録用Webページを有効にする方法については、TOTP方式における自己登録用Webページをご覧ください。

NoteAndroid版およびiOS版クライアントではTap(L2)モードでのOpenVPN接続は未サポートです。

radius-server local server enable nas 127.0.0.1 key awplus-local-radius-server user userA password passwdA user userB password passwdB user userC password passwdC user userD password passwdD ! interface tunnel0 ip address 192.168.20.1/24 tunnel mode openvpn tap ip tcp adjust-mss 1260 ! ip dhcp option 121 name Classless-Static-Route hex ! ip dhcp pool pool10 network 192.168.20.0 255.255.255.0 range 192.168.20.2 192.168.20.10 option Classless-Static-Route 18c0a80ac0a8140118c0a81ec0a81401 lease 0 2 0 subnet-mask 255.255.255.0 ! service dhcp-server

Note上記の例では、ip dhcp optionコマンドで定義した DHCPオプション121(Classless Static Route Option)を用いてスタティック経路を通知しています。

optionコマンドで指定している18c0a80ac0a8140118c0a81ec0a81401は、各経路の「宛先ネットワークマスク長、宛先ネットワークアドレス、ネクストホップアドレス」を16進数表記で連結したもので、次のように解釈します。

16進表記 10進表記 説明 経路エントリー #1 (宛先 192.168.10/24 ネクストホップ 192.168.20.1) 1824宛先マスク長 c0 a8 0a192 168 10宛先アドレス c0 a8 14 01192 168 20 1ネクストホップアドレス 経路エントリー #2 (宛先 192.168.30/24 ネクストホップ 192.168.20.1) 1824宛先マスク長 c0 a8 1e192 168 30宛先アドレス c0 a8 14 01192 168 20 1ネクストホップアドレス

! ddns enable ! ddns-update-method dyn_update update-url https://example.com?user=<USERNAME>&pwd=<PASSWORD>&host=<HOST-NAME> host-name test.example.com username ddns_user password ddns_pass update-interval 3600 ! interface eth2 encapsulation ppp 0 ! interface ppp0 ip ddns-update-method dyn_update ppp ipcp dns request keepalive ip address negotiated ppp username user@isp ppp password isppasswd ip tcp adjust-mss pmtu ! interface eth0 ip address 192.168.10.1/24 interface eth1 ip address 192.168.30.1/24 ! zone private network lan ip subnet 192.168.10.0/24 ip subnet 192.168.20.0/24 ip subnet 192.168.30.0/24 ! zone public network wan ip subnet 0.0.0.0/0 interface ppp0 host ppp0 ip address dynamic interface ppp0 ! firewall rule 10 permit any from private to private rule 20 permit any from private to public rule 30 permit any from public.wan.ppp0 to public.wan rule 40 permit openvpn from public.wan to public.wan.ppp0 protect ! nat rule 10 masq any from private to public enable ! crypto pki trustpoint local subject-alt-name test.example.com subject-name /O=AlliedTelesis/CN=test.example.com ! radius-server host localhost key awplus-local-radius-server ! aaa authentication openvpn default group radius 2fa ! crypto pki trustpoint local crypto pki enroll local radius-server local server enable nas 127.0.0.1 key awplus-local-radius-server group route attribute Framed-Route "192.168.10.0/24 192.168.20.1" attribute Framed-Route "192.168.30.0/24 192.168.20.1" user userA password passwdA group route user userB password passwdB group route user userC password passwdC group route user userD password passwdD group route ! service 2fa 2fa skew-adjust 2fa totp-window-size 5 ! interface tunnel0 tunnel openvpn ip-pool range 192.168.20.11 192.168.20.20 mask 255.255.255.0 tunnel mode openvpn tun ip address 192.168.20.1/24 ip tcp adjust-mss pmtu ! ip route 0.0.0.0/0 ppp0 ! end

(C) 2021 - 2023 アライドテレシスホールディングス株式会社

PN: 613-002993 Rev.H