ゼロトラストセキュリティ

ゼロトラストセキュリティ導入記~今なすべきセキュリティ対策のコツ~

2021.07.30

第2回

ゼロトラストセキュリティの実現には何が必要?

ゼロトラストセキュリティ導入記の第2回。前回はアライドテレシスがゼロトラストセキュリティ導入に踏み出すきっかけを紹介した。今回は、ゼロトラストセキュリティを推進する上で重要となる組織、そしてゼロトラストセキュリティが目指すものなどをお伝えする。

ゼロトラストセキュリティのためのDevOps部を設立してサービス提供まで視野に

一般的にセキュリティ対策の導入や強化にはさまざまな障壁がある。まずはコストだ。セキュリティ対策は重要だと分かってはいても、そこに大きなコストが必要となるとなかなか進まないのが現実だ。そして人の問題も深刻だ。セキュリティ対策なら通常は情報システム部門が主導して行うものだが、セキュリティ対策に専任の人員を配することができる企業は少ないだろう。

こうした中でアライドテレシスでは、ゼロトラストセキュリティ1導入のために新たな専任部署・グループを設立している。

- 用語解説

-

-

1

ゼロトラストセキュリティ:「信頼しない(ゼロトラスト)」ことを前提とするセキュリティ対策の考え方。モバイル端末の活用拡大、テレワークなどの働き方の変化により、これまでの「社内ネットワークの端末は安全」という境界型ではなく、全ての通信を信頼しない前提でさまざまなセキュリティ対策を行うことが必要となっている。

-

1

福川原

全社のセキュリティということであれば、情報システム部門が行うべきことではありますが、情報システム部門は既存システムの運用で手が回らなかったり、どうしても最先端の技術には疎くなったりする面があります。そこで、先端技術にも明るいSEを引っ張ってきて、ゼロトラストセキュリティ推進のための新しい部署を作りました。なかなか他の企業ですと難しいところですが、当社の場合はトップがセキュリティに対して強い思いがあるので実現しています。

それがサービスDevOps部とIT DevOpsグループだ。DevOps2といえば、実際に運用しながら開発を行うことを指す。その名の通り、ゼロトラストセキュリティを実際に導入し、使いながら、その効果を確認してサービス化するためのセクションだ。

- 用語解説

-

-

2

DevOps(デブオプス):開発(Development)と運用(Operation)を組み合わせた言葉。開発チームと運用チームが協同し、製品などのビジネスの価値を生み出す仕組みやそれを行う組織をいう。開発スピード、信頼性、生産性、品質の向上が本仕組みのメリットとしてあげられる。

-

2

中村

お客様に提案するには、まず自分たちで使ってみて良さを実感することが会社の方針です。自分たちで使ってみないと分からないことはたくさんあるので、実際に導入・運用しながら効果を確かめ、市場の課題を解決できるサービスをリリースしていくことがサービスDevOps部の使命です。

サービスDevOps部は現在9名の体制だが、当然情報システム部門やサービス提供部門などとも密接に連携して、ゼロトラストセキュリティを推進している。

アライドテレシスがゼロトラストセキュリティで目指すもの

では実際にどのような対策によりゼロトラストセキュリティを実現していくのか。まず既存のネットワーク環境を見てみよう。

アライドテレシスではこれまで境界型のセキュリティ対策を実施してきた。ファイアウォールはもちろん、UTM3、WAF4、ウィルス対策など一般的な対策に加え、クライアント運用管理ソフトウェアのSKYSEAも導入し、資産管理とともに不許可端末の接続を防御している。また、不審な通信・振る舞いを検知した場合に該当端末を停止する「AMF-SEC5」も導入しており、セキュリティ対策としてはかなり万全なものであると言える。

加えてISO27001(ISMS)を取得してガイドライン、マニュアルに沿ったITの活用を行っているほか「Net.CyberSecurity」の脆弱性診断なども定期的に実施している。

- 用語解説

-

-

3

UTM(ユーティーエム):Unified Threat Managementの略。統合脅威管理。ファイアウォールのみならず、不正侵入検知(IDS/IPS)やアンチウイルスやアンチスパム、Webフィルタリングなどのセキュリティ機能を集約した製品。管理・運用面の負荷軽減と一元管理を実現できる。クラウドUTMはアプライアンスではなくクラウドサービスとしてUTM機能を提供するもの。

-

4

WAF(ワフ):Web Application Firewallの略。従来のファイアウォールや不正侵入検知(IDS/IPS)では防ぐことができないWebアプリケーションの脆弱性を利用した不正な攻撃からWebアプリケーションを守るファイアウォール。

-

5

AMF-SEC(エーエムエフ・セック):AMF-SECurityの略。アライドテレシスが開発したセキュリティ対策ソリューション。ネットワークを構成する通信機器をソフトウェアによって集中的に制御する技術SDN(Software-Defined Networking)により、各種アプリケーションと連携して各通信機器が直接接続するネットワークのエッジ側(エンドポイント)を管理。デバイスをネットワークから自動的に遮断・隔離して被害の拡大を防ぐことができる。

-

3

中村

これからはデータの保持も、これまでのデータセンターからクラウドに移っていきます。働き方やITの活用方法が変わっていくと、これまでの対策だけでは不十分な面が出てきます。そこでさまざまなセキュリティ対策をゼロトラストで行っていくことが大切になります。

働き方やITの活用方法がクラウド中心になっていくことを見据えて、ゼロトラストセキュリティを検討しなくてはならないと考えて調査・検証を進めていたところ、新型コロナウイルスの流行によって導入が早まったということについては第1話でも説明した。

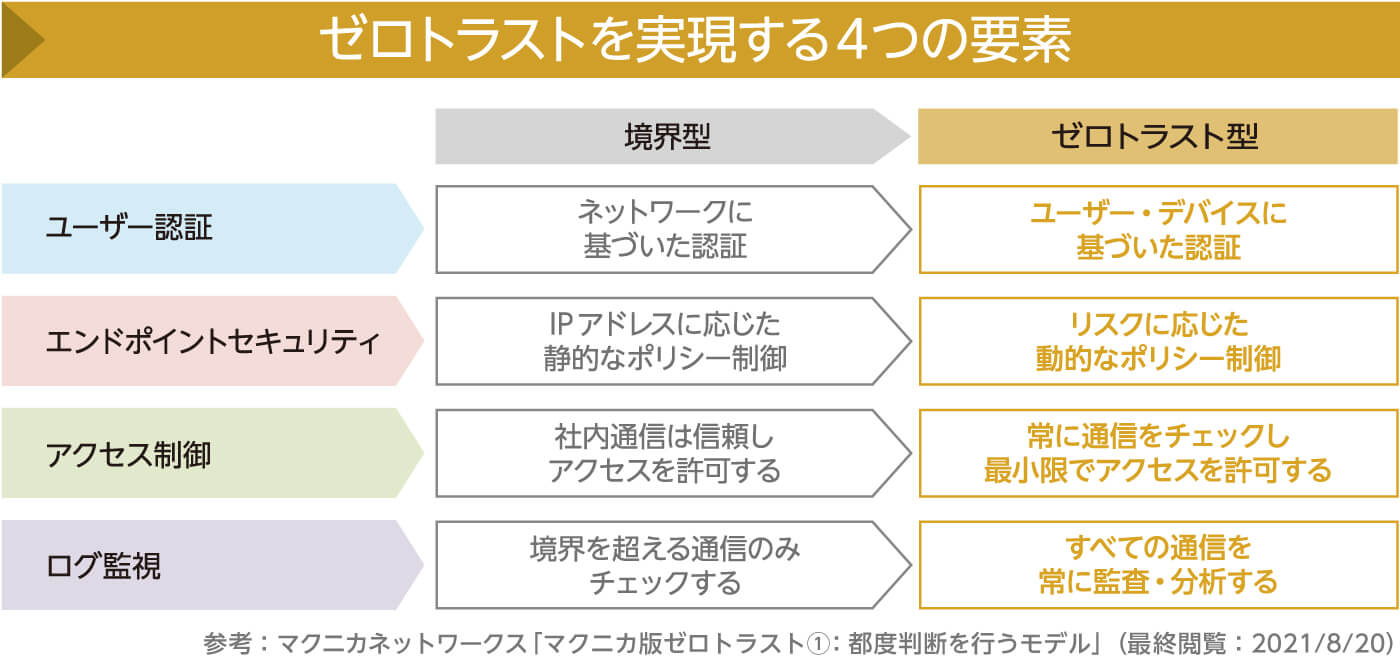

次の図は一般的にゼロトラストセキュリティを実現するために必要とされている要素だ。アライドテレシスではこのうち「アクセス制御」からゼロトラストセキュリティをスタートしているが、他の要素についても推進している。

ゼロトラストを実現する4つの要素

- ユーザー認証:

IDaaS6でユーザー・デバイスに基づいた認証 - エンドポイントセキュリティ:

EDR7でリスクに応じた動的なポリシー制御 - アクセス制御:

セキュリティゲートウェイ、SD-WAN8/SD-LAN9で常に通信をチェックして最小限でアクセスを許可する - ログ監視:

SIEM10ですべての通信を常に監査・分析する

- 用語解説

-

-

6

IDaaS(アイダース):Identity as a Serviceの略。クラウド上の各種サービスで利用されるID情報などの統合管理と認証基盤を提供し、シングルサインオンを可能とするクラウドサービスのひとつ。

-

7

EDR(イーディーアール):Endpoint Detection and Responseの略。ネットワーク配下に接続されているパソコンなどいわゆるエンドポイントを監視し、疑わしい挙動や脅威を検知して対策などを講じる機能もしくは方法のこと。

-

8

SD-WAN(エスディー・ワン):Software-Defined Wide Area Networkの略。ソフトウェア制御により広域ネットワークを運用管理する技術。従来のように現場に赴いて機器の設定や調整を行うのではなく、中央のソフトウェアで広域なWANネットワークの構築や設定、制御を行うこと。

-

9

SD-LAN(エスディー・ラン):Software-Defined LANの略。会社や組織内のLANをソフトウェア制御して、運用や設定変更などを効率化・容易化する仕組み。

-

10

SIEM(シーム):Security Information and Event Managementの略。セキュリティ情報イベント管理。ファイアウォールなど複数のセキュリティ機器から情報を一元的に集めて分析を行い、同時に監視と驚異の検出、通知を行う仕組みもしくはその方法をさす。

-

6

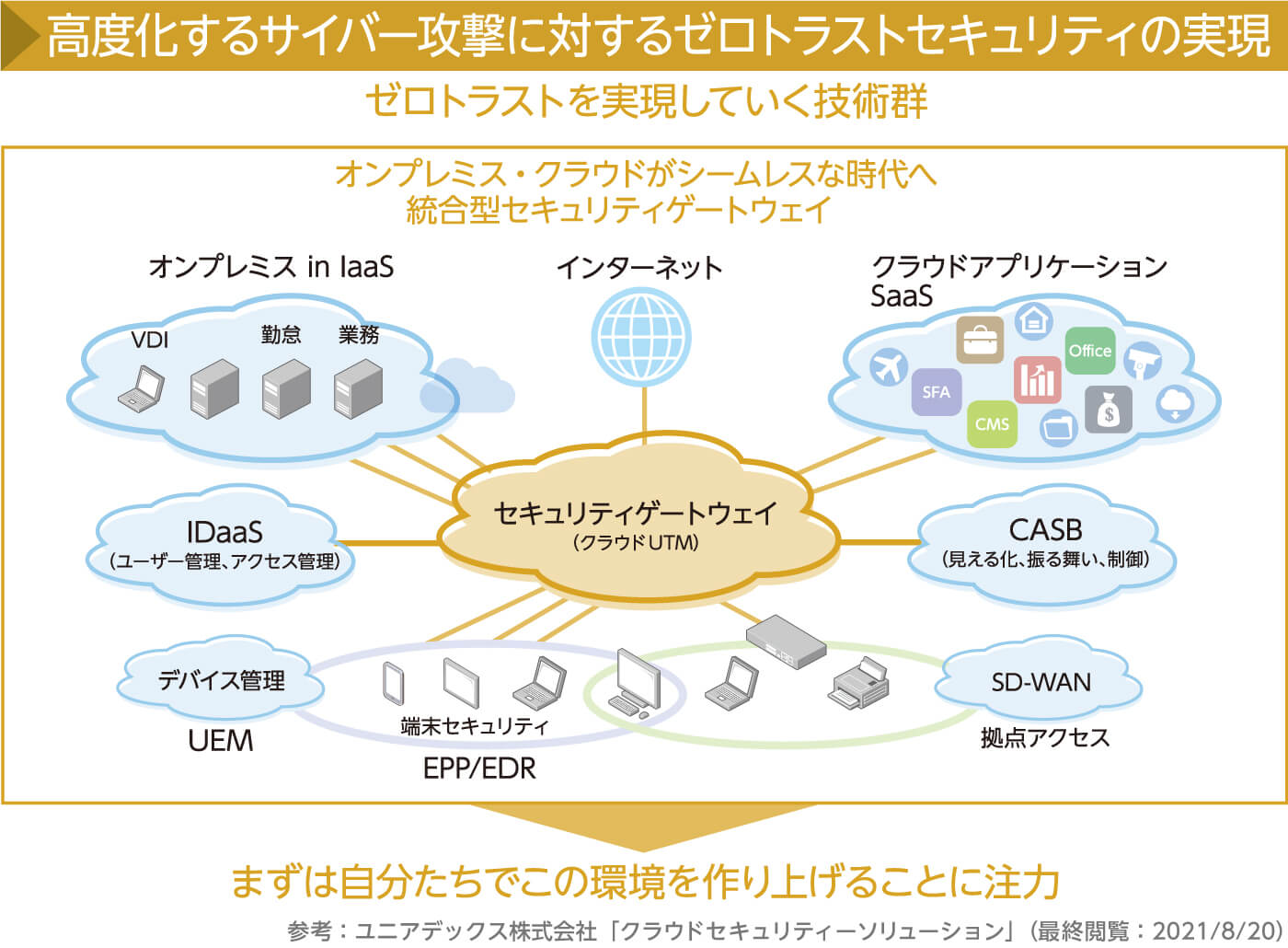

これらの要素は独立しているようで実際は密接に連携しており、どの要素が欠けてもゼロトラストセキュリティは実現しない。目指しているのは、統合型セキュリティゲートウェイによる、高度化するサイバー攻撃にも対応できるクラウド型のゼロトラストセキュリティの実現だ。

さらに、自社への導入・効果の確認を行った上で、顧客へのサービス展開も実施していく。すでに拠点アクセスの改善やクラウドアクセスのセキュリティ強化など、サービス化を実現しているものもある。

中村

サービス化にあたっては、例えば自治体市場向け、エンタープライズ市場向けといったように、その市場に適したサービスとして調整をした上でリリースします。

各市場で積み上げてきたセキュリティのアプローチが異なるため、ゼロトラストセキュリティの目指すゴールは同じだとしても、導入の優先度や進め方が違うからです。

当連載ではこのあと、アライドテレシスが実際に導入した、あるいは導入を進めているゼロトラストセキュリティについて詳しく紹介していく。SD-WAN、インターネットブレイクアウト11、セキュリティゲートウェイ、EDR/EPP12、UEM13/EMM14、内部情報漏洩対策、ID管理15、シングルサインオン(SSO)16など、導入の経緯から期待される効果、実際の効果などをそれぞれ紹介していく予定だ。

(第3話につづく)

- 用語解説

-

-

11

インターネットブレイクアウト:特定のアプリケーションを抽出して、データセンターを経由せずに拠点から直接インターネットへ接続し、センター側回線のトラフィックを削減する機能もしくはその方法のこと。

-

12

EPP(イーピーピー):Endpoint Protection Platform(エンドポイント保護プラットフォーム)のこと。社内に入り込んだウイルスなどのマルウェアを検知して自動駆除などを行う機能をもつ。

-

13

UEM(ユーイーエム):Unified Endpoint Managementの略。統合エンドポイント管理。ネットワークに接続された端末(エンドポイント)を包括的に集中して管理するソリューションもしくは仕組みをいう。

-

14

EMM(イーエムエム):Enterprise Mobility Managementの略。企業や組織の業務で使用されるタブレットやスマートフォンなどの移動端末を統合的に管理し、ネットワークやセキュリティのポリシー設定のほか。制御を行う仕組み。端末紛失時のデータ保護やその他勤務監視などを行う機能が備わっている場合もある。

-

15

ID管理:ID=Identityを管理する仕組み、もしくは考え方。端末やシステム、ネットワークのIDとパスワードといったユーザーアカウント情報を一元的に管理し、適切な利用者にのみ権限を付与してIDを発行しシステム内の情報と実情に齟齬が出ないように保つこと。

-

16

SSO(エスエスオー):Single Sign-Onの略。企業や組織で業務利用される複数のシステムやソフトウェア、サービスなどへの認証(ログイン)を一度の処理によって利用可能とする仕組みやソリューション。SSOを利用することで複数のID/パスワードの管理が不要となる。

-

11

登場者

アライドテレシス株式会社

サポート&サービス事業本部

上級執行役員 本部長

福川原 朋広

アライドテレシス株式会社

サポート&サービス事業本部

サービスDevOps部 部長

中村 徹

- 本記事の内容は公開日時点の情報です。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。