ゼロトラストセキュリティ

ゼロトラストセキュリティ導入記~今なすべきセキュリティ対策のコツ~

2021.08.12

第3回

アクセス管理1 インターネットブレイクアウト導入のメリットと準備

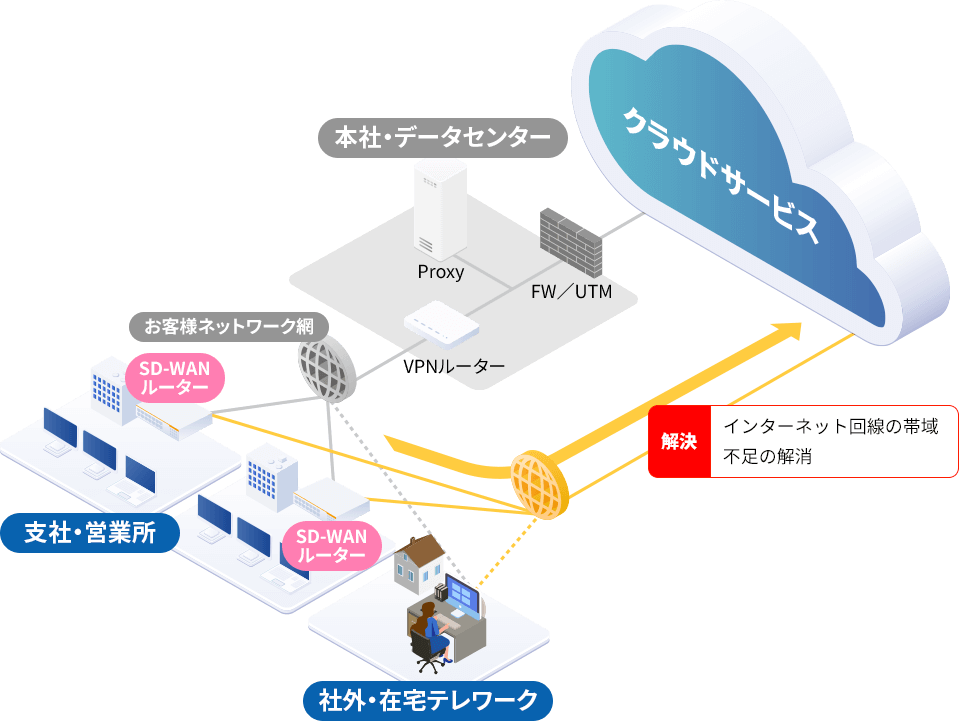

新型コロナウイルス対策のリモートワーク環境増強により生まれた課題「WANのボトルネック」を解消するために、アライドテレシスがSD-WAN(インターネットブレイクアウト)を導入したことは、第1回で紹介した。

第3回からはアライドテレシスが導入した(検証している)ゼロトラストセキュリティの具体例をもとに詳細を紹介していく。まずは今回から3回に分けて、インターネットブレイクアウトによるアクセス管理について、その方法、効果やコツなどを紹介していく。

WANアクセスの最適化を実現するインターネットブレイクアウト

SD-WANはソフトウェア制御(仮想化)によるWANの最適化である。さまざまな手法でWANの運用性や管理性、セキュリティを向上するが、インターネットブレイクアウト1(ローカルブレイクアウト)もその手法の一つだ。

インターネットブレイクアウトは、ごく簡単に言えば、各拠点からインターネットやクラウド上のサービスに直接アクセスさせる手法だ。通常であれば各拠点からのクラウドサービスへのアクセスは、IP-VPN2などの閉域網3を経由して、本社やデータセンターのゲートウェイ4を経てサービスへアクセスさせるのだが、インターネットブレイクアウトでは閉域網や本社・データセンターのネットワークを経由することなく直接インターネット経由でアクセスさせる。これにより本社拠点間の閉域網やゲートウェイのトラフィックを減らすことができる。

- 用語解説

-

-

1

インターネットブレイクアウト:特定のアプリケーションを抽出して、データセンターを経由せずに拠点から直接インターネットへ接続し、センター側回線のトラフィックを削減する機能もしくはその方法のこと。

-

2

IP-VPN(アイピー・ブイピーエヌ):通信事業者が自社のIPネットワーク上に仮想的なネットワーク(VPN)を設定し、限定されたIPのみ通信を行わせることで、セキュリティの確保された安価なWAN回線として提供するサービスのこと。

-

3

閉域網:インターネットに接続していないネットワーク。限られた利用者や組織内の拠点間をつなぐ閉じられた広域通信ネットワークを指すため、クローズドネットワークとも言う。

-

4

ゲートウェイ:異なる通信プロトコルを中継する機器、ソフトウェア。LANとWANの境界などに設置される。「GW」と略されることも多い。

-

1

しかしそのまま直接クラウドサービスへアクセスさせることは、セキュリティへの懸念を増加させる。そこで、アプリケーションや接続先ごとにトラフィックを「本社やデータセンターのゲートウェイを経由させる」「サービスへ直接アクセスさせる」と分けて、アクセス方法を設定することが必要となる。このようにアクセスを分け、設定・管理するための仕組みがSD-WANである。

- ユーザー認証:

IDaaS5でユーザー・デバイスに基づいた認証 - エンドポイントセキュリティ:

EDR6でリスクに応じた動的なポリシー制御 - アクセス制御:

セキュリティゲートウェイ、SD-WAN7/SD-LAN8で常に通信をチェックして最小限でアクセスを許可 - ログ監視:

SIEM9ですべての通信を常に監査・分析

一般的にゼロトラストセキュリティ10を実現するために必要とされている要素には上記が挙げられるが、SD-WAN(インターネットブレイクアウト)はこのうちのアクセス制御にあたる部分だ。ゼロトラストセキュリティは上記の要素が連携し、組み合わせて効果を得ることになるが、アライドテレシスでは以前からすでに二要素認証11を導入し、ユーザー認証の強化についてはスタートしていた。

- 用語解説

-

-

5

IDaaS(アイダース):Identity as a Serviceの略。クラウド上の各種サービスで利用されるID情報などの統合管理と認証基盤を提供し、シングルサインオンを可能とするクラウドサービスのひとつ。

-

6

EDR(イーディーアール):Endpoint Detection and Responseの略。ネットワーク配下に接続されているパソコンなどいわゆるエンドポイントを監視し、疑わしい挙動や脅威を検知して対策などを講じる機能もしくは方法のこと。

-

7

SD-WAN(エスディー・ワン):Software-Defined Wide Area Networkの略。ソフトウェア制御により広域ネットワークを運用管理する技術。従来のように現場に赴いて機器の設定や調整を行うのではなく、中央のソフトウェアで広域なWANネットワークの構築や設定、制御を行うこと。

-

8

SD-LAN(エスディー・ラン):Software-Defined LANの略。会社や組織内のLANをソフトウェア制御して、運用や設定変更などを効率化・容易化する仕組み。

-

9

SIEM(シーム):Security Information and Event Managementの略。セキュリティ情報イベント管理。ファイアウォールなど複数のセキュリティ機器から情報を一元的に集めて分析を行い、同時に監視と驚異の検出、通知を行う仕組みもしくはその方法をさす。

-

10

ゼロトラストセキュリティ:「信頼しない(ゼロトラスト)」ことを前提とするセキュリティ対策の考え方。モバイル端末の活用拡大、テレワークなどの働き方の変化により、これまでの「社内ネットワークの端末は安全」という境界型ではなく、全ての通信を信頼しない前提でさまざまなセキュリティ対策を行うことが必要となっている。

-

11

二要素認証:不正アクセスへの対策などセキュリティ強化策として用いられている方式。異なる2つの認証方式を組み合わせて行う本人確認のこと。

-

5

福川原

ID+パスワードだけでなく生体認証12も導入し、Active Directory13と連携したユーザー認証の強化を実施しています。インターネットブレイクアウトではしっかりとしたユーザー認証も必須です。

- 用語解説

-

-

12

生体認証:顔や声、指紋など人間が持つ身体的な特徴を活用してシステムなどへのアクセスを認証する方法。個人がそれぞれ固有に持つ情報が利用されるため、従来の方式に比べて利便性もセキュリティも高い。

-

13

Active Directory:Windows Serverで提供されている認証機能。ネットワーク配下に存在するサーバーやPCやプリンターなどの端末のほか、利用者の情報とその権限などを一元的に管理可能にする。

-

12

当然ではあるが、インターネットブレイクアウトは直接インターネット経由でクラウドサービスにアクセスさせることになるため、「そのユーザーが本人であること」をしっかりと認証することが重要だ。アライドテレシスのユーザー認証、ID管理についてはまた別の回で詳細を紹介する。

ウェビナーのご紹介

ゼロトラストについて、さらに理解を深められるウェビナーも公開中です。ウェビナーでは、ゼロトラストセキュリティ導入に向けて、”失敗しないためのポイント”を、考え方から、設計、取り組みとネットワーク図を用いて20分程度で分かりやすくご紹介しています。

・従来の情報セキュリティとゼロトラストの関係性

・ゼロトラストセキュリティの概念

・ゼロトラストアーキテクチャの基本的な考え方

・アライドテレシスが提案するゼロトラストセキュリティ

上記のような内容をより詳しく説明いたします。ぜひご参加いただき、今後のセキュリティ対策にお役立てください。

▼ウェビナーはこちらから!その他、セキュリティトピックの回を多数公開中!(お申込みには個人情報の入力が必要です)

ネットワークのボトルネック解消にはまず「調査」が重要

アライドテレシスのゼロトラストセキュリティがインターネットブレイクアウトから始まったことは第1話、第2話でも紹介した。リモートワークの推進でWAN14の帯域がひっ迫し、業務に支障が出ていたことを解消するための施策である。

- 用語解説

-

-

14

WAN(ワン):Wide Area Networkの略。広域情報通信網。いくつかの遠隔地のLAN(ラン、Local Area Network)を接続するネットワーク。一般の公衆回線やISDN、専用回線などを介して構築される。

-

14

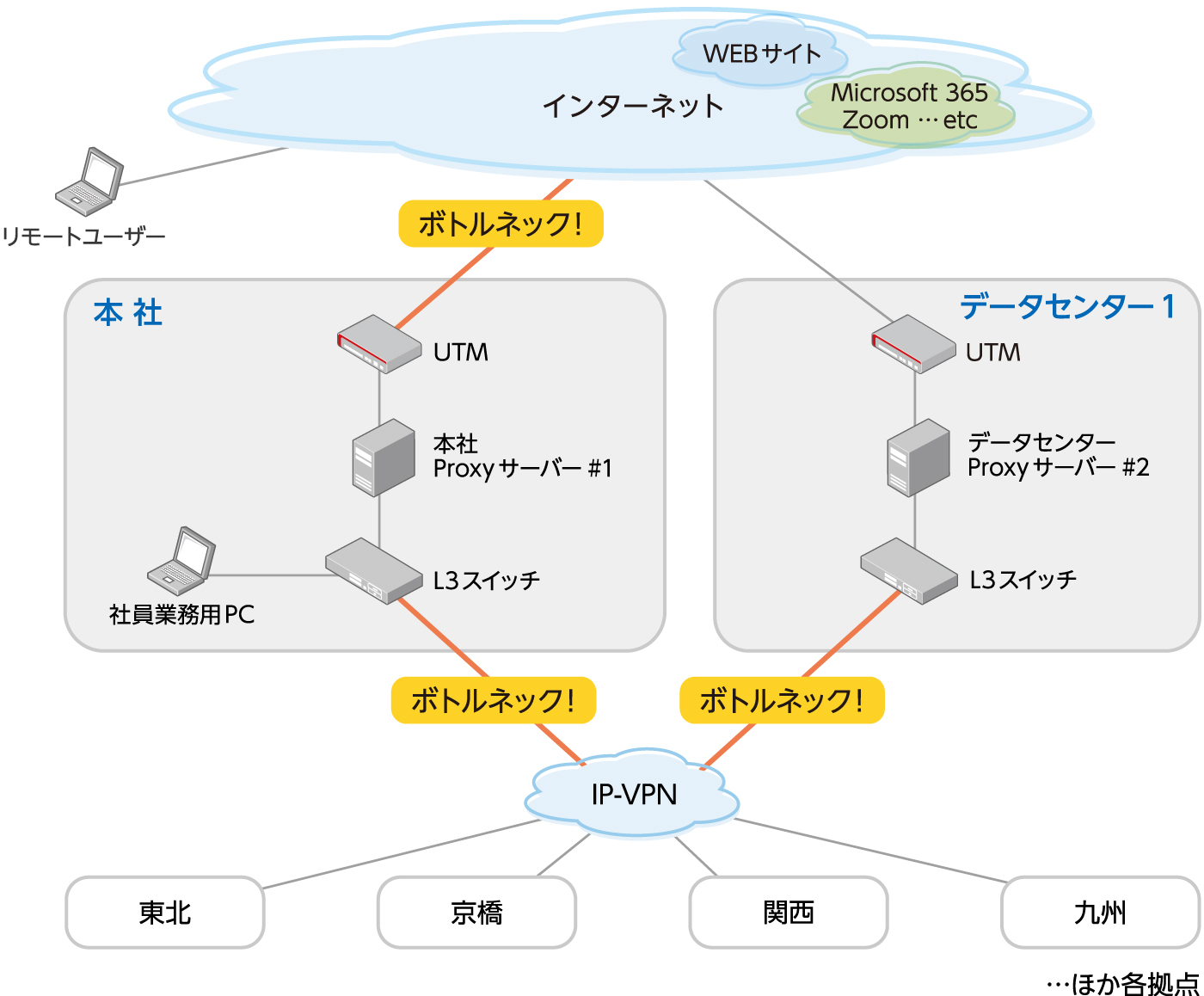

福川原

酷いときにはネットワークに接続できないこともありました。ですが、こうしたネットワークの遅延は常時発生するわけではなく、不特定の時間帯で発生していましたので、調査は大変難しいものでした。

ネットワークの遅延は、それが発生しているときに調査しなければ正確な原因は分からない。不定期で発生する遅延に調査は難航した。

中村

調査の結果、本社と拠点間を結ぶ閉域網、その本社側の入り口のところでトラフィックが詰まっていることが分かりました。他にも、クラウド・インターネットへの出口やデータセンターと閉域網の間などもトラフィックが帯域上限に達することが多くありました。

ボトルネックを解消するためにはトラフィックの分析だけでは不十分だ。利用されているクラウドアプリケーションは何か? どのような使われ方をしているのかも重要な要素となる。

利用されているアプリケーションを分析すると、TeamsやZoomといったコミュニケーションツールの利用率、利用時間が大幅に増え、とくにTeamsを含むMicrosoft 365関連のトラフィックが全体の4割以上を占めていた。

中村

ネットワークのどの部分がボトルネックになっていて、どのようなアプリケーションがどのような使われ方をされているかを調査することは大切ですが、実際、その作業やボトルネックの特定は非常に難しいものです。当社はネットワークベンダーとして日々お客様のネットワーク環境の最適化も支援していますが、この事前調査フェーズはとくに重要なポイントです。

調査結果を受け、最初に閉域網のIP-VPNの帯域15を強化する(太くする)検討を行い、実際にある程度は帯域を強化したもののあまり効果は無く、効果が出るだけの規模で帯域を強化するのはコスト的に難しいと判断した。

福川原

当社の環境では閉域網にIP-VPNを利用していますが、帯域保証16を付けた比較的高品質な回線です。これをボトルネック解消まで帯域強化しようと思うと、インターネットブレイクアウトと比較して約10倍のコストが必要になるという試算になりました。

- 用語解説

-

-

15

帯域:通信で使われる周波数の幅。帯域が広い場合は一度に送信可能な通信量が多く、狭いと少ない。インターネット普及後は、通信可能速度を意味することが多い。

-

16

帯域保証:インターネット回線を提供している通信事業者が、回線契約時に利用者に対し、回線の込み具合や利用状況に左右されず常時速度を保証することをいう。

-

15

次回、アクセス管理2では、アライドテレシスが実際に行ったインターネットブレイクアウト導入の詳細とその効果について紹介する。

(第4話につづく)

関連リンク

登場者

アライドテレシス株式会社

サポート&サービス事業本部

上級執行役員 本部長

福川原 朋広

アライドテレシス株式会社

サポート&サービス事業本部

サービスDevOps部 部長

中村 徹

- 本記事の内容は公開日時点の情報です。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。