[index] AT-TQ6702e GEN2-R コマンドリファレンス 5.5.5

NoteAT-DC2552XSでは、外部メディアはサポート対象外のため、AMFバックアップデータの保存先としては外部のSSHサーバーのみ使用可能です。

Note応用編では、手順説明に重点を置くため、ワーキングセットプロンプト移行時の対象ノード一覧表示など、コマンド実行時に表示されるメッセージを必要に応じて省略しています。あらかじめご了承ください。

Note機種固有の制限事項・注意事項については、導入編の「導入にあたり」もご参照ください。

Note本機能はAMFセキュアモード時には使用できません。

<NODENAME>.atmf/<ABSOLUTEPATH>

FSW241.atmf/flash:/sample.cfg

SBx81# copy ESW231.atmf/flash:/sample.cfg flash:/ ↓ Enter destination file name[sample.cfg]: ↓ Copying. Successful operation

SBx81# atmf working-set group all ↓

AMF001[4]# configure terminal ↓ AMF001[4](config)# username supervisor privilege 15 password YYYYYYYY ↓ AMF001[4](config)# end ↓

AMF001[4]# write ↓

AMF001[4]# exit ↓ SBx81 login: supervisor ↓ Password: YYYYYYYY ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx SBx81>

SBx81# atmf working-set group all ↓

AMF001[4]# configure terminal ↓ AMF001[4](config)# username manager password XXXXXXXX ↓ AMF001[4](config)# end ↓

Noteパスワードを変更しても、マスターのCLIからログアウトするまで、現行のワーキングセットセッションは有効です。

AMF001[4]# write ↓

AMF001[4]# exit ↓ SBx81 login: manager ↓ Password: XXXXXXXX ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx SBx81>

Noteマスターを2台使用する場合は、同一の機種およびAMF/AMF Plusマスターライセンスをご用意ください。異なる機種・ライセンスを混在させた構成はサポート対象外です。ただし、マスターとしてSwitchBlade x8100を2台使う場合は、片方のコントロールファブリックカードがAT-SBx81CFC400、もう一方がAT-SBx81CFC960の構成でもかまいません。ただしその場合も、AMF/AMF Plusマスターライセンスのサポートメンバー数は同じものをご使用ください。

SBx81a(config)# interface port1.1.1 ↓ SBx81a(config-if)# switchport atmf-crosslink ↓

SBx81b(config)# interface port1.1.1 ↓ SBx81b(config-if)# switchport atmf-crosslink ↓

NoteAMF Cloud、AMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)を二重化する場合は仮想クロスリンク(atmf virtual-crosslink)を使います。

SBx81a# atmf working-set group master ↓ =============== SBx81a, SBx81b: =============== Working set join AMF001[2]#

NoteAMF仮想リンクの製品ごとの設定可能数や注意事項については、atmf virtual-linkコマンドの「注意・補足事項」をご参照ください。

Note仮想リンクでAMFネットワークに接続しているAMFノードにおいても、隣接するノードの補助によりオートリカバリーが可能です。 詳細は、運用編の「仮想リンク経由で接続しているAMFノードのオートリカバリー」をご覧ください。

HQ001(config)# atmf virtual-link id 1 ip 10.1.1.1 remote-id 1 remote-ip 10.10.10.1 ↓

BR101> enable ↓ BR101# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. BR101(config)# atmf network-name AMF001 ↓

BR101(config)# atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1 ↓

Note以下のコンフィグはAMF仮想リンク使用時に推奨されるQoS設定の大枠を示すためのものです。実際の環境や機器にあわせて、適宜パラメーターの変更等を実施してください。また、すでにQoSの設定を行っている場合は、既存のポリシーマップに下記の設定内容を適宜追加してください。

... mls qos enable access-list hardware vlink send-to-cpu ip 10.10.10.1/32 10.1.1.1/32 ! class-map vlink match access-group vlink ! class-map vlinkarp match eth-format ethii-any protocol 0806 match vlan 10 ! policy-map vlink class default class vlink set queue 6 class vlinkarp set queue 6 ! ... ! interface port1.0.10 switchport switchport mode access switchport access vlan 10 service-policy input vlink ! ... interface vlan10 ip address 10.1.1.1/24 ! ... atmf virtual-link id 1 ip 10.1.1.1 remote-id 1 remote-ip 10.10.10.1 ...

... mls qos enable access-list hardware vlink permit ip 10.1.1.1/32 10.10.10.1/32 ! class-map vlink match access-group vlink ! class-map vlinkarp match eth-format ethii-any protocol 0806 match vlan 10 ! policy-map vlink class default class vlink remark new-cos 6 both new-cpu-queue 6 class vlinkarp remark new-cos 6 both new-cpu-queue 6 ! ... ! interface port1.0.10 switchport switchport mode access switchport access vlan 10 service-policy input vlink ! ... interface vlan10 ip address 10.10.10.1/24 ! ... atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1 ...

... mls qos enable access-list hardware vlink permit ip 10.1.1.1/32 10.10.10.1/32 ! class-map vlink match access-group vlink ! class-map vlinkarp match eth-format ethii-any protocol 0806 match vlan 10 ! policy-map vlink class default class vlink remark new-cos 6 both class vlinkarp remark new-cos 6 both ! ... ! interface port1.0.10 switchport switchport mode access switchport access vlan 10 service-policy input vlink ! ... interface vlan10 ip address 10.10.10.1/24 ! ... atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1 ...

... access-list hardware vlink send-to-cpu udp 10.10.10.1/32 eq 5001 10.1.1.1/32 eq 5001 ... atmf virtual-link id 1 ip 10.1.1.1 remote-id 1 remote-ip 10.10.10.1 ...

... access-list hardware vlink permit udp 10.1.1.1/32 eq 5001 10.10.10.1/32 eq 5001 ... atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1 ...

site11(config)# atmf virtual-link id 11 ip 192.168.10.1 remote-id 12 remote-ip 192.168.10.2 ↓

site12(config)# atmf virtual-link id 12 ip 192.168.10.2 remote-id 11 remote-ip 192.168.10.1 ↓

UDP 192.168.10.1:5011 → 192.168.10.2:5012

UDP 192.168.10.2:5012 → 192.168.10.1:5011

Noteパケットフィルタリングの具体的な設定方法については、中継機器のマニュアル等でご確認ください。

HQ001(config)# atmf virtual-link id 1 ip 10.1.1.1 remote-id 1 remote-ip 10.10.10.1 ↓ HQ001(config)# atmf virtual-link id 1 protection ipsec key SecretKey ↓

BR101(config)# atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1 ↓ BR101(config)# atmf virtual-link id 1 protection ipsec key SecretKey ↓

NoteAMFセキュア仮想リンクの製品ごとの設定可能数や注意事項については、atmf virtual-link protection ipsecコマンドの「注意・補足事項」をご参照ください。

Note

- AMF Cloud(AT-VST-APL版、AT-VST-VRT版を含む)バージョン5.5.1-2.1以降では、最大1000のローカルマスターを管理可能です。

- AMF Cloudのマルチテナントモードでは、最大300のローカルマスターを管理可能です。

なお、AMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)はマルチテナントモードをサポートしていません。

- AMF Cloudでシングルモードとマルチテナントモードを併用する場合、シングルモードで最大700、マルチテナントモードで最大300のローカルマスターを管理可能です。

Notex900シリーズとAT-DC2552XSはAMFマスターとして使用できますが、AMFコントローラー配下のローカルマスターとしては使用できません。

NoteAT-SBx8100 CFC400、SwitchBlade x908は、AMF Plusマスターライセンスの適用はできません。

Note

- AMF Cloud(AT-VST-APL版、AT-VST-VRT版を含む)バージョン5.5.1-2.1以降では、最大1000のローカルマスターを管理可能です。

- AMF Cloudのマルチテナントモードでは、最大300のローカルマスターを管理可能です。

なお、AMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)はマルチテナントモードをサポートしていません。

- AMF Cloudでシングルモードとマルチテナントモードを併用する場合、シングルモードで最大700、マルチテナントモードで最大300のローカルマスターを管理可能です。

Note1つのローカルマスターに対してのみ実行可能であり、複数ローカルマスターへの同時実行は未サポートです。

SBx81(config)# atmf controller ↓

SBx81(config)# atmf area area1 id 1 local ↓

SBx81(config)# atmf area area2 id 2 ↓

SBx81(config)# atmf area area2 password abcabcabc ↓

SBx81(config)# atmf area area3 id 3 ↓ SBx81(config)# atmf area area3 password xyzxyzxyz ↓

SBx81(config)# interface port1.1.1 ↓ SBx81(config-if)# switchport atmf-arealink remote-area area2 vlan 2000 ↓

Noteここで指定するVLAN IDは、コントローラー機能が内部的に使用するマネージメントVLANのIDとなります。vlan databaseコマンドで作成したVLAN IDは指定できません。vlan databaseコマンドで設定を行っていないVLAN IDを指定してください。

SBx81(config)# atmf virtual-link id 1 ip 192.168.0.254 remote-id 1 remote-ip 192.168.0.1 remote-area area3 ↓

SBx908a(config)# atmf area area2 id 2 local ↓

SBx908a(config)# atmf area area2 password abcabcabc ↓

SBx908a(config)# atmf area area1 id 1 ↓

SBx908a(config)# interface port1.1.1 ↓ SBx908a(config-if)# switchport atmf-arealink remote-area area1 vlan 2000 ↓

Noteswitchport atmf-arealink remote-areaコマンドは、マスターでもメンバーでも、どちらでも設定を行うことができます。環境に合わせて使い分けてください。

SBx81# 15:51:51 SBx81 ATMF [4158]: area2 is reachable. 1 reachable area in total ↓

SBx908b(config)# atmf area area3 id 3 local ↓ SBx908b(config)# atmf area area3 password xyzxyzxyz ↓ SBx908b(config)# atmf area area1 id 1 ↓

SBx908b(config)# atmf virtual-link id 1 ip 192.168.0.1 remote-id 1 remote-ip 192.168.0.254 remote-area area1 ↓

Noteatmf virtual-linkコマンドは、マスターでもメンバーでも、どちらでも設定を行うことができます。環境に合わせて使い分けてください。

SBx81# 16:52:29 SBx81 ATMF[4158]: area3 is reachable. 2 reachable areas in total. ↓

SBx81# show atmf area ↓ ATMF Area Information: * = Local area Area Area Local Remote Remote Node Name ID Gateway Gateway Master Count -------------------------------------------------------------------------------- * area1 1 Reachable N/A N/A 1 area2 2 Reachable Reachable Auth OK 2 area3 3 Reachable Reachable Auth OK 2 Area count: 3 Area node count: 5

SBx81# show atmf area nodes ↓ area2 Area Node Information: Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- SBx908a SwitchBlade x908 Y S none 0 x230 x230-10GP N N SBx908a 1 area2 node count 2 area3 Area Node Information: Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- SBx908b SwitchBlade x908 Y S none 0 x510 x510-28GTX N S SBx908b 1 area3 node count 2

SBx81# atmf select-area area2 ↓ ========================================= Connected to area area2 via host SBx908a: ========================================= area2#

SBx81# atmf select-area area2 ↓ ========================================= Connected to area area2 via host SBx908a: ========================================= area2# atmf working-set group x230 ↓ ===== x230: ===== Working set join area2[1]#

FSW244(config)# interface port1.0.1 ↓ FSW244(config-if)# switchport mode access ↓ FSW244(config-if)# switchport access vlan 10 ↓

FSW244(config)# interface port1.0.1 ↓ FSW244(config-if)# switchport atmf-arealink remote-area area1 vlan 1000 ↓ FSW244(config-if)# switchport trunk native vlan 10 ↓

NotePoE対応機種からPoE非対応機種に交換した場合は、オートリカバリー後にPoE機能を使用できなくなります。また、逆にPoE非対応機種からPoE対応機種に交換した場合、オートリカバリー後は初期設定によりPoE機能が有効になります。PoE機能が不要な場合はPoE無効化の設定を追加してください。

12:10:16 awplus ATMF[837]: No identity found for this device so automatic node recovery is not possible

16:52:16 SBx908a ATMF[839]: Automatic node recovery started

17:49:30 SBx908a ATMFFSR[6547]: File recovery from master node succeeded. Node will now reboot

16:33:02 SBx908a ATMF[831]: Automatic node recovery failed - user intervention required

| SwitchBlade x8100 | SBx81 | コントローラー | コアスイッチ |

| SwitchBlade x908 | SBx908a | ローカルマスター | コアスイッチ(エリア2)[交換対象] |

| SwitchBlade x908 | SBx908b | ローカルマスター | コアスイッチ(エリア3) |

| AT-x230-10GP | x230 | メンバー | エッジスイッチ |

| AT-x510-28GTX | x510 | メンバー | エッジスイッチ |

Note代替機がご購入時の状態でない場合は、応用編の「AMFクリーン化手順」を参照し、代替機をAMFクリーン状態に戻してください。

Noteローカルマスターのオートリカバリーの際には、エリアリンクでローカルマスターと繋がっていたAMFメンバーを必ず接続してください。 (上記図ではx230)

17:45:36 awplus ATMF[2223]: ATMF network detected 17:45:36 awplus ATMF[2223]: ATMF safe mode config applied (forwarding disabled) 17:45:46 awplus ATMF[2223]: Shutting down all non ATMF ports 17:45:46 SBx908a ATMF[2223]: host_0009_41fd_c9ab has left. 0 member in total. 17:45:47 SBx908a ATMF[2223]: SBx908a has joined. 1 member in total. 17:45:47 SBx908a ATMF[2223]: Automatic node recovery started 17:45:47 SBx908a ATMF[2223]: ATMF recovery file detected (forwarding enabled) 17:45:53 SBx908a ATMF[2223]: x230 has joined. 2 members in total. 17:45:56 SBx908a ATMF[2223]: x230 has left. 1 member in total. 17:46:02 SBx908a ATMF[2223]: x230 has joined. 2 members in total. 17:47:24 SBx908a ATMF[2223]: Enabling all ports 17:48:54 SBx908a ATMF[2223]: Recovery file processing successful, attempting to recover as SBx908a 17:48:54 SBx908a ATMF[2223]: Checking controller and master node availability 17:48:56 SBx908a ATMFFSR[6547]: Retrieving recovery data from recovery node SBx81 17:49:30 SBx908a ATMFFSR[6547]: File recovery from master node succeeded. Node will now reboot

SBx81# show atmf area-nodes ↓ ATMF Area Information: * = Local area Area Area Local Remote Remote Node Name ID Gateway Gateway Master Count -------------------------------------------------------------------------------- * area1 1 Reachable N/A N/A 1 area2 2 Reachable Reachable Auth OK 2 area3 3 Reachable Reachable Auth OK 2 Area count: 3 Area node count: 5 SBx81# show atmf area-nodes ↓ area2 Area Node Information: Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- SBx908a SwitchBlade x908 Y S none 0 x230 x230-10GP N N SBx908a 1 area2 node count 2 area3 Area Node Information: Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- SBx908b SwitchBlade x908 Y S none 0 x510 x510-28GTX N S SBx908b 1 area3 node count 2

16:27:52 awplus ATMF[831]: ATMF network detected 16:27:52 awplus ATMF[831]: ATMF safe config applied (forwarding disabled) 16:28:02 awplus ATMF[831]: Shutting down all non ATMF ports 16:28:02 SBx908a ATMF[831]: Automatic node recovery started 16:28:02 SBx908a ATMF[831]: Attempting to recover as SBx908a 16:28:02 SBx908a ATMF[831]: Checking master node availability 16:33:02 SBx908a ATMF[831]: Failed to find any master nodes 16:33:02 SBx908a ATMF[831]: Automatic node recovery failed - user intervention required

| SwitchBlade x8100 | SBx81 | コントローラー | コアスイッチ |

| SwitchBlade x908 | SBx908a | ローカルマスター | コアスイッチ(エリア2)[交換対象] |

| SwitchBlade x908 | SBx908b | ローカルマスター | コアスイッチ(エリア3) |

| AT-x230-10GP | x230 | メンバー | エッジスイッチ |

| AT-x510-28GTX | x510 | メンバー | エッジスイッチ |

Note代替機に搭載されているファームウェアバージョン5.4.5以降でない場合は、最初にバージョンアップしてください。また、AMFマスターライセンスの有効化も必要です。

awplus login: manager ↓ Password: friend ↓(実際には表示されません) AlliedWare Plus (TM) 5.4.5 xx/xx/xx xx:xx:xx awplus> enable ↓ awplus# copy card:/atmf/AMF001/areas/area1/nodes/SBx908a/flash/default.cfg flash ↓ Copying... Successful operation

awplus# reboot ↓ Are you sure you want to reboot the whole chassis? (y/n): y

SBx908a login: manager ↓ Password: XXXXXXXX ↓(実際には表示されません) AlliedWare Plus (TM) 5.4.5 xx/xx/xx xx:xx:xx SBx908a> enable ↓ SBx908a# atmf recover SBx908a controller SBx81 ↓ This command will erase ALL flash contents. Continue node recovery? (y/n) y Manual node recovery successfully initiated 17:39:12 SBx908a ATMFFSR[5594]: Retrieving recovery data from master node SBx81 17:39:32 SBx908a ATMFFSR[5594]: Manual node recovery completed 17:39:32 SBx908a ATMFFSR[5594]: Node needs to be restarted for the configu ration to take effect. Make sure the configuration is appropriate for the node before restart.

SBx908a# reboot ↓ Are you sure you want to reboot the whole chassis? (y/n): y

Note本機能には、AMF/AMF Plusコントローラーライセンスと、AMF/AMF Plusマスターライセンスが必要です。

NoteAMFコンテナごとに、管理台数分のAMF/AMF Plusマスターライセンスが必要になります。

NoteAMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)はマルチテナントモードをサポートしていません。

Noteatmf containerコマンドで作成したAMFコンテナのコンテナ名の変更を行うと、AMFコンテナのシリアル番号が変更になり、ライセンスを再発行する必要があります。AMFコンテナを作成した後は、atmf select-areaコマンドで各エリアにログインするなどして、エリア名を使用した管理を行うようにしてください。管理するエリアの名称を変更したい場合は、atmf area idコマンドでエリア名を変更するようにしてください。

Note1台のAMFコンテナのディスク容量の空きが少ない状態でファイルを保存してしまうと、他のAMFコンテナにファイルが保存できなくなります。調整して使用してください。

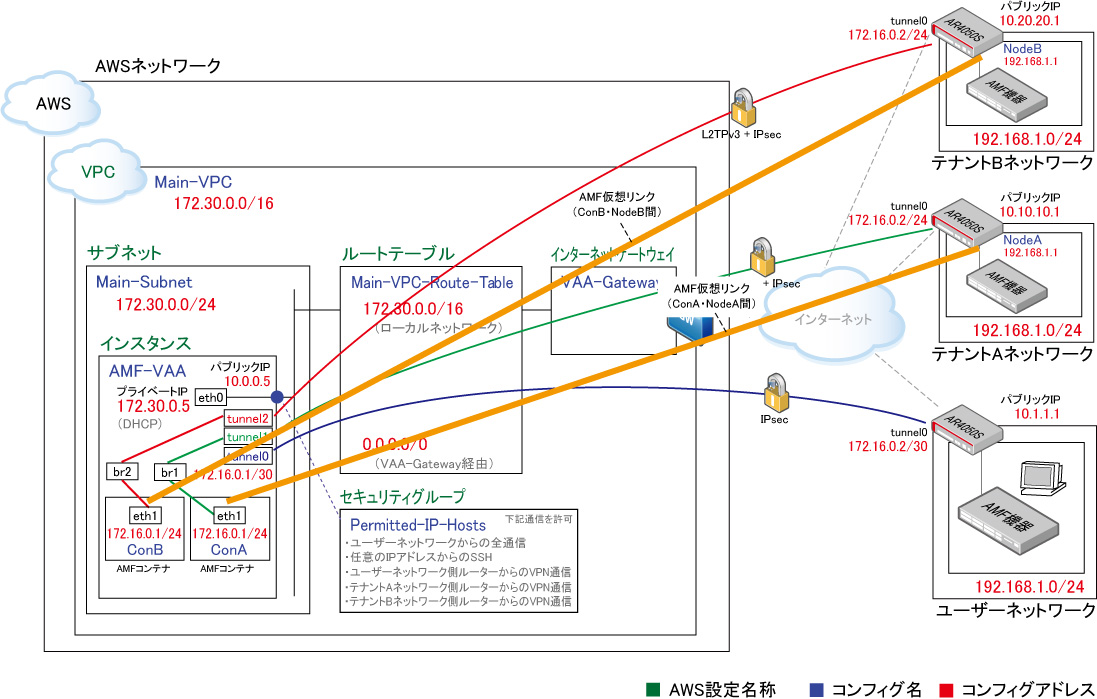

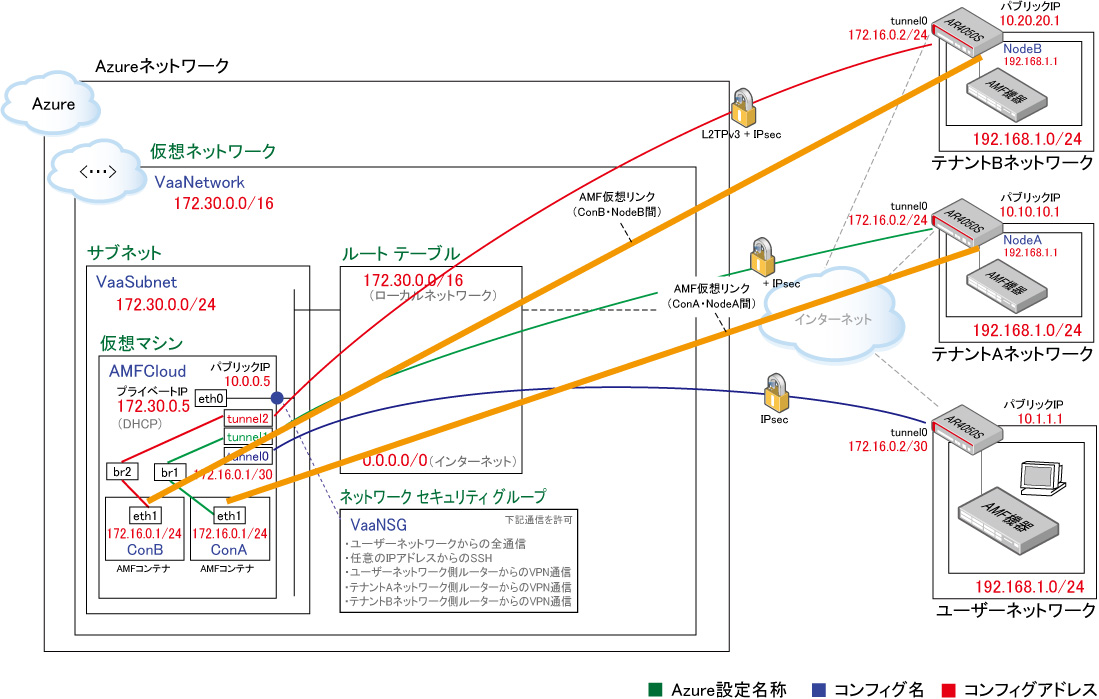

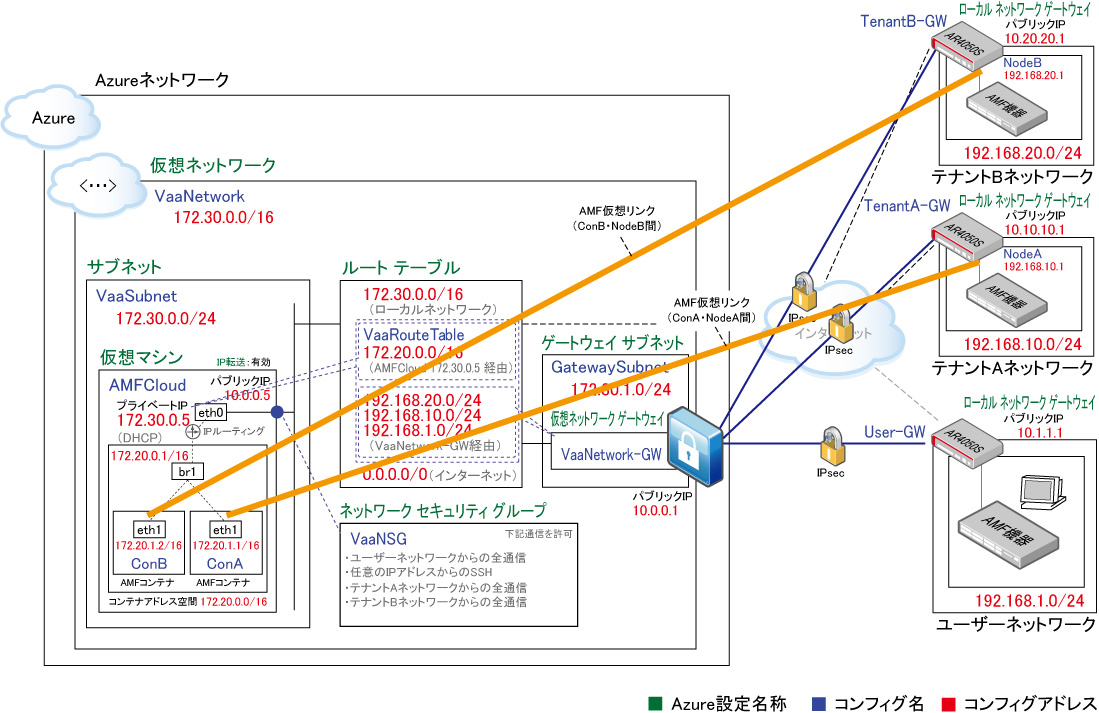

NoteMicrosoft AzureのVPN機能を使用する構成では、AMFコンテナとAMF Cloudの外部接続用インターフェース間でのブリッジングやVLANタグの使用は未サポートです。同構成でもコンテナの外部接続にブリッジインターフェース(brX)を使用しますが、brX を L3インターフェースとして使用するルーティング構成になります。詳しくは「AzureのVPN機能を利用する設定」をご覧ください。

Note本設定はAMFコンテナのランタイムメモリー上にあるため、システムを再起動すると消えてしまいます。

NoteAMFコンテナに起動時コンフィグがない場合にのみ、自動設定処理が行われます。

Note自動設定処理が行われた後に、AMFマルチテナントコントローラーからAMFコンテナの設定変更をしても、AMFコンテナには反映されません。AMFコンテナの設定変更をする場合は、自動で設定される全ての設定を手動で変更する必要があります。

Note自動設定処理が行われた後に、AMFコンテナの設定を変更し、再度自動設定処理を行う場合には、以下の手順を実行してください。

上記の手順を実行することにより、再度AMFコンテナの自動設定処理が行われます。

- AMFコンテナにログインし、boot config-fileコマンドをno形式で実行し、AMFコンテナの起動時コンフィグを解除

- AMFマルチテナントコントローラー側で、stateコマンドのdisabledを実行し、AMFコンテナを無効に設定

- area-linkコマンドをno形式で実行し、エリアリンクを削除

- area-linkコマンドで再度エリアリンクを設定

- stateコマンドのenableを実行し、AMFコンテナを有効に設定

Noteeth0へのユーザー手動による設定はしないでください。

Note仮想リンクはIPv4アドレスのみ設定可能です。IPv6アドレスは、各管理機能へのアクセスに使用できます。

Note本構成例のように、各AMFコンテナをAMFマルチテナントコントローラー上の異なるブリッジに接続すると、各AMFコンテナのL2ネットワーク(VLAN)を分離することができます。

本例では各AMFコンテナに異なるIPアドレスを設定していますが、たとえば構成図中の「VLAN対応のスイッチorルーター」でVRF-Liteを使用するなどして、各コンテナが所属するL2ネットワーク(VLAN)間のIP通信ができないように設定すれば、AMFコンテナ間で重複するIPアドレスを使用できるため、AMFコンテナごとに独自のIPアドレス設計が可能になります。

awplus> enable ↓ awplus# configure terminal ↓ awplus(config)# hostname VAA ↓ VAA(config)# atmf network-name AMF ↓

NoteAMFコントローラーと同様、AMFマルチテナントコントローラーとして使用する場合は、AMFマルチテナントコントローラーと同じエリアにAMFマスターが存在する必要があります。この条件を満たすためには、AMFマルチテナントコントローラーと同じエリア内にAMFマスターを設置するか、AMFマルチテナントコントローラー自身をマスターとしても動作させます。

VAA(config)# atmf master ↓ VAA(config)# atmf controller ↓

VAA(config)# atmf area Core id 1 local ↓ VAA(config)# atmf area A id 2 ↓ VAA(config)# atmf area A password AAAAaaaa ↓ VAA(config)# atmf area B id 3 ↓ VAA(config)# atmf area B password BBBBbbbb ↓

VAA(config)# atmf container ConA ↓ VAA(config-atmf-container)# area-link A ↓ VAA(config-atmf-container)# state enable ↓ VAA(config-atmf-container)# exit ↓ VAA(config)# atmf container ConB ↓ VAA(config-atmf-container)# area-link B ↓ VAA(config-atmf-container)# state enable ↓ VAA(config-atmf-container)# exit ↓

VAA(config)# bridge 2 ↓ VAA(config)# interface eth0 ↓ VAA(config-if)# encapsulation dot1q 2 ↓ VAA(config-if)# exit ↓ VAA(config)# interface eth0.2 ↓ VAA(config-if)# bridge-group 2 ↓ VAA(config-if)# exit ↓ VAA(config)# atmf container ConA ↓ VAA(config-atmf-container)# bridge-group 2 ↓ VAA(config-atmf-container)# exit ↓ VAA(config)# bridge 3 ↓ VAA(config)# interface eth0 ↓ VAA(config-if)# encapsulation dot1q 3 ↓ VAA(config-if)# exit ↓ VAA(config)# interface eth0.3 ↓ VAA(config-if)# bridge-group 3 ↓ VAA(config-if)# exit ↓ VAA(config)# atmf container ConB ↓ VAA(config-atmf-container)# bridge-group 3 ↓ VAA(config-atmf-container)# exit ↓

VAA(config)# end ↓ VAA# write ↓

VAA> enable ↓ VAA# atmf container login ConA ↓

ConA> enable ↓ ConA# show running-config ↓ ConA# write ↓

ConA# configure terminal ↓ ConA(config)# interface eth1 ↓ ConA(config-if)# ip address 10.0.2.1/24 ↓ ConA(config-if)# exit ↓

ConA(config)# ip route 192.168.2.0/24 10.0.2.254 ↓

ConA(config)# atmf virtual-link id 1 ip 10.0.2.1 remote-id 1 remote-ip 192.168.2.1 ↓

ConA(config)# end ↓ ConA# write ↓ ConA# logout ↓

NoteAMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

VAA> enable ↓ VAA# atmf container login ConB ↓

ConB> enable ↓ ConB# show running-config ↓ ConB# write ↓

ConB# configure terminal ↓ ConB(config)# interface eth1 ↓ ConB(config-if)# ip address 10.0.3.1/24 ↓ ConB(config-if)# exit ↓

ConB(config)# ip route 192.168.3.0/24 10.0.3.254 ↓

ConB(config)# atmf virtual-link id 1 ip 10.0.3.1 remote-id 1 remote-ip 192.168.3.1 ↓

ConB(config)# end ↓ ConB# write ↓ ConB# logout ↓

NoteAMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

NodeA(config)# atmf virtual-link id 1 ip 192.168.2.1 remote-id 1 remote-ip 10.0.2.1 ↓

NodeB(config)# atmf virtual-link id 1 ip 192.168.3.1 remote-id 1 remote-ip 10.0.3.1 ↓

Note基本設定でも、各AMFコンテナは異なるブリッジに接続されているため、たとえば基本設定の構成図中にある「VLAN対応のスイッチorルーター」でVRF-Liteを使用するなどして、各コンテナが所属するL2ネットワーク(VLAN)間のIP通信ができないように設定すれば、AMFコンテナ間で重複するIPアドレスを使用することは可能です。

Note本構成では、各AMFコンテナのネットワークが独立していることを示すため、AMFコンテナ「ConA」と「ConB」、AMFメンバー「NodeA」「NodeB」に同じVLAN、同じIPアドレスを設定していますが、これはAMFコンテナ間でVLAN、IPアドレスの重複設定が可能であることを示すためのもので、必須の設定ではありません。また、各AMFコンテナにVLANを複数設定していますが、これもAMFコンテナ上に複数のVLANを設定する方法を例示することが目的であり、こちらも必須の設定ではありません。

VAA(config)# bridge 2 ↓ VAA(config)# interface eth0 ↓ VAA(config-if)# bridge-group 2 ↓ VAA(config-if)# exit ↓ VAA(config)# atmf container ConA ↓ VAA(config-atmf-container)# bridge-group 2 ↓ VAA(config-atmf-container)# exit ↓ VAA(config)# bridge 3 ↓ VAA(config)# interface eth1 ↓ VAA(config-if)# bridge-group 3 ↓ VAA(config-if)# exit ↓ VAA(config)# atmf container ConB ↓ VAA(config-atmf-container)# bridge-group 3 ↓ VAA(config-atmf-container)# exit ↓

Note本構成では、各AMFコンテナのネットワークが独立していることを示すため、AMFコンテナ「ConA」と「ConB」、AMFメンバー「NodeA」「NodeB」に同じVLAN、同じIPアドレスを設定していますが、これはAMFコンテナ間でVLAN、IPアドレスの重複設定が可能であることを示すためのもので、必須の設定ではありません。また、各AMFコンテナにVLANを複数設定していますが、これもAMFコンテナ上に複数のVLANを設定する方法を例示することが目的であり、こちらも必須の設定ではありません。

ConA# configure terminal ↓ ConA(config)# interface eth1 ↓ ConA(config-if)# encapsulation dot1q 2 ↓ ConA(config-if)# encapsulation dot1q 3 ↓ ConA(config-if)# exit ↓ ConA(config)# interface eth1.2 ↓ ConA(config-if)# ip address 10.0.2.1/24 ↓ ConA(config-if)# exit ↓ ConA(config)# interface eth1.3 ↓ ConA(config-if)# ip address 10.0.3.1/24 ↓ ConA(config-if)# exit ↓

ConA(config)# atmf virtual-link id 1 ip 10.0.2.1 remote-id 1 remote-ip 10.0.2.2 ↓

ConB# configure terminal ↓ ConB(config)# interface eth1 ↓ ConB(config-if)# encapsulation dot1q 2 ↓ ConB(config-if)# encapsulation dot1q 3 ↓ ConB(config-if)# exit ↓ ConB(config)# interface eth1.2 ↓ ConB(config-if)# ip address 10.0.2.1/24 ↓ ConB(config-if)# exit ↓ ConB(config)# interface eth1.3 ↓ ConB(config-if)# ip address 10.0.3.1/24 ↓ ConB(config-if)# exit ↓

ConB(config)# atmf virtual-link id 1 ip 10.0.2.1 remote-id 1 remote-ip 10.0.2.2 ↓

Note本構成では、各AMFコンテナのネットワークが独立していることを示すため、AMFコンテナ「ConA」と「ConB」、AMFメンバー「NodeA」「NodeB」に同じVLAN、同じIPアドレスを設定していますが、これはAMFコンテナ間でVLAN、IPアドレスの重複設定が可能であることを示すためのもので、必須の設定ではありません。また、各AMFコンテナにVLANを複数設定していますが、これもAMFコンテナ上に複数のVLANを設定する方法を例示することが目的であり、こちらも必須の設定ではありません。

NodeA(config)# atmf virtual-link id 1 ip 10.0.2.2 remote-id 1 remote-ip 10.0.2.1 ↓

NodeB(config)# atmf virtual-link id 1 ip 10.0.2.2 remote-id 1 remote-ip 10.0.2.1 ↓

Note本構成では、各AMFコンテナのネットワークが独立していることを示すため、AMFコンテナ「ConA」と「ConB」およびテナントA、Bのネットワークで同じIPアドレスを設定していますが、これはAMFコンテナ間でVLAN、IPアドレスの重複設定が可能であることを示すためのもので、必須の設定ではありません。

awplus> enable ↓ awplus# configure terminal ↓ awplus(config)# hostname VAA ↓ VAA(config)# atmf network-name AMF ↓

NoteAMFコントローラーと同様、AMFマルチテナントコントローラーとして使用する場合は、AMFマルチテナントコントローラーと同じエリアにAMFマスターが存在する必要があります。この条件を満たすためには、AMFマルチテナントコントローラーと同じエリア内にAMFマスターを設置するか、AMFマルチテナントコントローラー自身をマスターとしても動作させます。

VAA(config)# atmf master ↓ VAA(config)# atmf controller ↓

VAA(config)# atmf area Core id 1 local ↓ VAA(config)# atmf area A id 2 ↓ VAA(config)# atmf area A password AAAAaaaa ↓ VAA(config)# atmf area B id 3 ↓ VAA(config)# atmf area B password BBBBbbbb ↓

VAA(config)# atmf container ConA ↓ VAA(config-atmf-container)# area-link A ↓ VAA(config-atmf-container)# state enable ↓ VAA(config-atmf-container)# exit ↓ VAA(config)# atmf container ConB ↓ VAA(config-atmf-container)# area-link B ↓ VAA(config-atmf-container)# state enable ↓ VAA(config-atmf-container)# exit ↓

VAA(config)# bridge 1 ↓ VAA(config)# interface tunnel1 ↓ VAA(config-if)# bridge-group 1 ↓ VAA(config-if)# exit ↓ VAA(config)# atmf container ConA ↓ VAA(config-atmf-container)# bridge-group 1 ↓ VAA(config-atmf-container)# exit ↓ VAA(config)# bridge 2 ↓ VAA(config)# interface tunnel2 ↓ VAA(config-if)# bridge-group 2 ↓ VAA(config-if)# exit ↓ VAA(config)# atmf container ConB ↓ VAA(config-atmf-container)# bridge-group 2 ↓ VAA(config-atmf-container)# exit ↓

VAA(config)# end ↓ VAA# write ↓

VAA> enable ↓ VAA# atmf container login ConA ↓

ConA> enable ↓ ConA# show running-config ↓ ConA# write ↓

ConA# configure terminal ↓ ConA(config)# interface eth1 ↓ ConA(config-if)# ip address 172.16.0.1/24 ↓ ConA(config-if)# exit ↓

ConA(config)# ip route 0.0.0.0/0 172.16.0.2 ↓

ConA(config)# atmf virtual-link id 1 ip 172.16.0.1 remote-id 1 remote-ip 192.168.1.1 ↓

ConA(config)# end ↓ ConA# write ↓ ConA# logout ↓

NoteAMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

VAA> enable ↓ VAA# atmf container login ConB ↓

ConB> enable ↓ ConB# show running-config ↓ ConB# write ↓

ConB# configure terminal ↓ ConB(config)# interface eth1 ↓ ConB(config-if)# ip address 172.16.0.1/24 ↓ ConB(config-if)# exit ↓

ConB(config)# ip route 0.0.0.0/0 172.16.0.2 ↓

ConB(config)# atmf virtual-link id 1 ip 172.16.0.1 remote-id 1 remote-ip 192.168.1.1 ↓

ConB(config)# end ↓ ConB# write ↓ ConB# logout ↓

NoteAMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

NodeA(config)# atmf virtual-link id 1 ip 192.168.1.1 remote-id 1 remote-ip 172.16.0.1 ↓

NodeB(config)# atmf virtual-link id 1 ip 192.168.1.1 remote-id 1 remote-ip 172.16.0.1 ↓

Note本構成では、仮想ネットワークゲートウェイからAMF Cloud(マルチテナントコントローラー)および各コンテナまでの通信経路が共有のIPネットワークになっているため、各テナントで独自のIPアドレス設計を行うことはできません。

仮想ネットワークからAMF Cloud、AMFコンテナ、ユーザーネットワーク、テナントネットワークまでのすべてを考慮して、IPアドレスが重複しないようにネットワークを設計してください。

awplus> enable ↓ awplus# configure terminal ↓ awplus(config)# hostname VAA ↓ VAA(config)# atmf network-name AMF ↓

NoteAMFコントローラーと同様、AMFマルチテナントコントローラーとして使用する場合は、AMFマルチテナントコントローラーと同じエリアにAMFマスターが存在する必要があります。この条件を満たすためには、AMFマルチテナントコントローラーと同じエリア内にAMFマスターを設置するか、AMFマルチテナントコントローラー自身をマスターとしても動作させます。

VAA(config)# atmf master ↓ VAA(config)# atmf controller ↓

VAA(config)# atmf area Core id 1 local ↓ VAA(config)# atmf area A id 2 ↓ VAA(config)# atmf area A password AAAAaaaa ↓ VAA(config)# atmf area B id 3 ↓ VAA(config)# atmf area B password BBBBbbbb ↓

VAA(config)# atmf container ConA ↓ VAA(config-atmf-container)# area-link A ↓ VAA(config-atmf-container)# state enable ↓ VAA(config-atmf-container)# exit ↓ VAA(config)# atmf container ConB ↓ VAA(config-atmf-container)# area-link B ↓ VAA(config-atmf-container)# state enable ↓ VAA(config-atmf-container)# exit ↓

VAA(config)# bridge 1 ↓ VAA(config)# interface br1 ↓ VAA(config-if)# ip address 172.20.0.1/16 ↓ VAA(config-if)# exit ↓ VAA(config)# atmf container ConA ↓ VAA(config-atmf-container)# bridge-group 1 ↓ VAA(config-atmf-container)# exit ↓ VAA(config)# atmf container ConB ↓ VAA(config-atmf-container)# bridge-group 1 ↓ VAA(config-atmf-container)# exit ↓

VAA(config)# end ↓ VAA# write ↓

VAA> enable ↓ VAA# atmf container login ConA ↓

ConA> enable ↓ ConA# show running-config ↓ ConA# write ↓

ConA# configure terminal ↓ ConA(config)# interface eth1 ↓ ConA(config-if)# ip address 172.20.1.1/16 ↓ ConA(config-if)# exit ↓

ConA(config)# ip route 0.0.0.0/0 172.20.0.1 ↓

ConA(config)# atmf virtual-link id 1 ip 172.20.1.1 remote-id 1 remote-ip 192.168.10.1 ↓

ConA(config)# end ↓ ConA# write ↓ ConA# logout ↓

NoteAMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

VAA> enable ↓ VAA# atmf container login ConB ↓

ConB> enable ↓ ConB# show running-config ↓ ConB# write ↓

ConB# configure terminal ↓ ConB(config)# interface eth1 ↓ ConB(config-if)# ip address 172.20.1.2/16 ↓ ConB(config-if)# exit ↓

ConB(config)# ip route 0.0.0.0/0 172.20.0.1 ↓

ConB(config)# atmf virtual-link id 1 ip 172.20.1.2 remote-id 1 remote-ip 192.168.20.1 ↓

ConB(config)# end ↓ ConB# write ↓ ConB# logout ↓

NoteAMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

NodeA(config)# atmf virtual-link id 1 ip 192.168.10.1 remote-id 1 remote-ip 172.20.1.1 ↓

NodeB(config)# atmf virtual-link id 1 ip 192.168.20.1 remote-id 1 remote-ip 172.20.1.2 ↓

NoteAMFゲストノードでは、異なる型番の製品に対してオートリカバリーはできません。

NoteAT-AR2010V、AT-TQ7403-R、AT-TQ6702 GEN2-R、AT-TQ6702e GEN2-R、vFirewall(AT-NFV-APL)、AT-AR4000S-Cloudはスイッチポートを持たないため、ゲストノード機能はサポートしていません。

NoteAT-TQシリーズにてAMFゲストノードバックアップ機能を使用する場合は、AMFゲストノード機能に対応したファームウェアバージョンを使用してください。

NoteAT-TQシリーズをゲストノードとして使用する場合、AT-TQシリーズのHTTP/HTTPS設定は、最大セッション数をのぞきデフォルトから変更しないでください。

ただし、ゲストノードバックアップ(自動または手動)の実行もAT-TQシリーズ側ではセッション数としてカウントされるため、最大セッション数がデフォルトの「1」のまま、AT-TQシリーズのWeb設定画面にログオンした状態でゲストノードバックアップを実行すると、バックアップに失敗します。その場合は最大セッション数をデフォルトの「1」から「2」以上に変更してください。

Note別売製品Allied Telesis Unified Wireless Controller、およびAT-UWC-APLにより管理されているAT-TQシリーズは、対象外となります。

Noteマスターにより管理可能なゲストノードの台数は、接続するメンバーのポート数に依存します。

NoteゲストノードからAMFマスターへのコンフィグファイルのバックアップは、AT-TQシリーズでのみサポートしています。

Noteゲストノードの自動バックアップは初期設定で有効であり、毎晩3時に実行します。

Noteゲストノードのバックアップファイルは、設定されているバックアップメディア上のゲストノードディレクトリーに保管されます。

Noteゲストノードのバックアップは、親ノードおよびポート名によって識別されます。

Noteゲストノードのリカバリーは、AT-TQシリーズでのみサポートしています。

Noteメンバーがゲストノードの情報を取得する際にはIP通信を使用しますので、ゲストノードを接続するVLANにIPアドレスを設定する必要があります。

FSW241(config)# atmf guest-class tq_device ↓

FSW241(config-atmf-guest)# modeltype tq ↓

FSW241(config-atmf-guest)# discovery dynamic ↓

Noteパラメーターでdynamicを選択し、LLDPにて機器情報を取得する場合は、LLDP機能を有効にする必要があります。

FSW241(config-atmf-guest)# username guest123 password guestpass111 ↓

FSW241(config-atmf-guest)# exit ↓ FSW241(config)# service dhcp-snooping ↓

FSW241(config)# ip dhcp snooping delete-by-linkdown ↓

FSW241(config)# interface vlan1 ↓ FSW241(config-if)# ip dhcp snooping ↓

FSW241(config-if)# exit ↓ FSW241(config)# interface port1.0.1 ↓ FSW241(config-if)# ip dhcp snooping trust ↓

Note他のスイッチを接続するポートも同様に、DHCP SnoopingのTrustedポートに設定します。

FSW241(config)# interface port1.0.5 ↓ FSW241(config-if)# switchport atmf-guestlink class tq_device ↓

Noteリンクアグリゲーションのポートには、本コマンドは使用できません。

FSW241(config-if)# description AP221 ↓

Noteゲストノードのノード名は、ポートに設定された説明文となります。

Notediscoveryコマンドのパラメーターでstaticを選択している時は、AMFメンバーはswitchport atmf-guestlinkコマンドで指定されたIPアドレスに対し接続を試みますが、接続に失敗すると以降は30秒間隔で5回試行します。それでも接続できない場合は以後接続を試みません。この場合は、ゲストノードを接続した機器のリンクダウン・アップを行ってください。

Notediscoveryコマンドのパラメーターでdynamicを選択している時は、DHCP Snoopingテーブル(バインディングデータベース)からゲストノードのエントリーが削除されると、ゲストノードは一端AMFから離脱します。

FSW241# show atmf links guest ↓ Guest Link Information: DC = Discovery configuration S = static D = dynamic Local Guest Model MAC IP / IPv6 Port Class Type DC Address Address -------------------------------------------------------------------------------- 1.0.5 tq_device TQ D 001a.ebab.d2e0 192.168.1.221 Total number of guest links configured 1

SBx81# show atmf guests ↓ Guest Information: Device Device Parent Guest IP/IPv6 Name Type Node Port Address -------------------------------------------------------------------------------- AP221 AT-TQ4600 FSW241 1.0.5 192.168.1.221 Current ATMF guest node count 1

SBx81# show atmf area guests ↓ area1 Area Guest Node Information: Device Device Parent Guest IP/IPv6 Name Type Node Port Address ------------------------------------------------------------------------------ AP221 AT-TQ4600 FSW241 1.0.5 192.168.1.221 main-building guest node count 1

Noteゲストノードのノード名はポートの説明文になります(descriptionコマンド)。

NoteゲストノードにてDHCPを使用する場合は、通常のDHCPサーバー機能、または外部のDHCPサーバーを使用してください。

Note手動リカバリーを実施する前に、代替機にはゲストクラスで指定したユーザー名とパスワードを設定しておいてください。また、modeltypeがtqの場合、login-fallback enableコマンドでログインフォールバック機能を有効にしておくと、工場出荷時のユーザー名/パスワードでのログインが可能になります。

NoteAMFによるゲストノードのリカバリーでは、リカバリーの間、ゲストノードのファームウェアのファイルサイズ相当のメモリー(RAM)を使用します。

多数の機能を使用しているなどメモリー(RAM)の空き容量が少なくなっている状態では、該当機器に接続されたゲストノードのリカバリーを実行した場合にメモリー不足でファームウェアの転送に失敗することがあります。ゲストノードのリカバリーを実施する際には、あらかじめshow memoryコマンドを実行し、ゲストノードのファームウェアのファイルサイズに対してfree(RAMの空き容量)が十分であることを確認してください。

| SwitchBlade x8100 | SBx81 | マスター | コアスイッチ |

| AT-x510-28GTX | FSW241 | メンバー | フロアスイッチ |

| AT-TQ4600 | AP221 | ゲストノード | 無線LAN AP [交換対象] |

FSW241 login: manager ↓ Password: friend ↓(実際には表示されません) AlliedWare Plus (TM) 5.4.6 xx/xx/xx xx:xx:xx FSW241> enable ↓

FSW241# atmf recover guest port1.0.5 ↓

Noteファームウェアバージョン5.5.3-0.1以降では、以下のAT-TQシリーズ製品を "discovery agent" で接続した場合の、AWCプラグインのゼロタッチコンフィグとオートリカバリーに対応しています。

AT-TQシリーズ製品 AT-TQファームウェアバージョン ファームウェアバージョン5.5.3-0.1以降 AT-TQ5403 6.0.3-0.1以降 AT-TQm5403 6.0.3-0.1以降 AT-TQ5403e 6.0.3-0.1以降

NoteAT-ARシリーズではdynamicパラメーターが未サポートのため、配下のゲストノードに対してAWCプラグインのゼロタッチコンフィグおよびオートリカバリーを実行させることはできません。

Noteゲストノードを接続するスイッチポートが複数のVLANに所属している場合、無線APの管理用VLANに対してのみDHCP Snoopingを有効にし、他のVLANではDHCP Snooping機能を有効にしないでください。

Note[1] AT-TQシリーズをAMFゲストノードとして使用し、AT-Vista Manager EXのAWCプラグインによるオートリカバリーを利用する場合は、前述のとおりゲストノードの機器情報取得方法を「dynamic」に設定してください。

[2] AT-TQシリーズをAMFゲストノードとして使用し、ゲストノードの機器情報取得方法を「dynamic」に設定している環境において、DHCPクライアントとして動作する無線端末を該当AT-TQシリーズに接続する場合は、下記の条件を満たすよう設定してください。

- AT-TQシリーズの管理用 VLAN と他のVLAN(VAP VLAN)を別 VID とすること

- DHCP Snooping は AT-TQシリーズの管理用 VLAN に対してのみ有効に設定すること

(他のVLAN(VAP VLAN)では DHCP Snooping を有効にしないこと。デフォルトは無効)

[3] 上記[1]と[2]に該当しない環境において、AT-TQシリーズやCentreCOM x600シリーズ、9900シリーズ、8700シリーズをAMFゲストノードとして使用し、かつゲストノード配下にDHCPクライアントを接続する場合は、ゲストノードの機器情報取得方法を「static」に設定してください。

「dynamic」で機器情報を取得すると、ゲストノードの情報取得が正常に行われなかったり、ゲストノード配下のDHCPクライアントがIPアドレスをリリースするとゲストノードが離脱したと誤検知されるなどの現象がおこることがあります。

| AT-TQ5403 | 6.0.3-0.1以降 |

| AT-TQm5403 | 6.0.3-0.1以降 |

| AT-TQ5403e | 6.0.3-0.1以降 |

| AT-TQ6702 GEN2 | 8.0.3-0.1以降 |

| AT-TQm6702 GEN2 | 8.0.3-0.1以降 |

| AT-TQ6602 GEN2 | 8.0.3-0.1以降 |

| AT-TQm6602 GEN2 | 8.0.3-0.1以降 |

| AT-TQ7403 | 10.0.4-1.1以降 |

| AT-TQ6702e GEN2 | 9.0.4-1.1以降 |

| AT-TQ6403 GEN2 | 9.0.4-1.1以降 |

| AT-TQm6403 GEN2 | 9.0.4-1.1以降 |

NoteAMFによるゲストノードのリカバリーでは、リカバリーの間、ゲストノードのファームウェアのファイルサイズ相当のメモリー(RAM)を使用します。

多数の機能を使用しているなどメモリー(RAM)の空き容量が少なくなっている状態では、該当機器に接続されたゲストノードのリカバリーを実行した場合にメモリー不足でファームウェアの転送に失敗することがあります。ゲストノードのリカバリーを実施する際には、あらかじめshow memoryコマンドを実行し、ゲストノードのファームウェアのファイルサイズに対してfree(RAMの空き容量)が十分であることを確認してください。

Noteオートリカバリー失敗時はAMFゲストノードとして登録されません。なお、無線APが接続しているスイッチのポートのリンクダウン・アップによってAMFゲストノードとして登録されます。オートリカバリーできなかった無線APをAMFゲストノードとして登録した状態でバックアップが実行されると、元々存在していたバックアップファイルが上書きされる可能性がありますのでご注意ください。無線APでのIPアドレス設定、工場出荷状態への初期化、オートリカバリー動作時のLEDについては、各無線APのリファレンスマニュアルをご参照ください。

FSW241(config)# atmf guest-class tq_device ↓

FSW241(config-atmf-guest)# modeltype tq ↓

FSW241(config-atmf-guest)# discovery agent ↓

Noteパラメーターがagent以外の場合、AT-TQシリーズ製品でのオートリカバリーは動作しません。

FSW241(config-atmf-guest)# username guest123 password guestpass111 ↓

FSW241(config-atmf-guest)# firmware-url tftp://192.168.1.10/ ↓

Notefirmware-urlコマンドで外部メディア(USBメモリーまたはSD/SDHCカード)を指定する場合、AMFゲストノードをつなぐAMFノードに外部メディアを接続してください。

FSW241(config-atmf-guest)# login-fallback enable ↓

FSW241(config)# interface port1.0.5 ↓ FSW241(config-if)# switchport atmf-guestlink class tq_device ip 192.168.1.230 ↓

Note無線APのIPアドレスを固定設定している場合、IPv4アドレスを指定したAMFゲストリンクを作成してください。

無線APのIPアドレスを自動取得(DHCP)している場合、IPv4アドレスの指定は不要です。

NoteAT-AR2010V、AT-TQ7403-R、AT-TQ6702 GEN2-R、AT-TQ6702e GEN2-R、vFirewall(AT-NFV-APL)、AT-AR4000S-Cloudはスイッチポートを持たないため、本機能はサポートしていません。

Noteマスターにより管理可能なエージェントノードの台数は、接続するメンバーのポート数に依存します。

FSW241(config)# interface port1.0.5 ↓ FSW241(config-if)# switchport atmf-agentlink ↓

FSW241(config-if)# description ESW221 ↓

Noteエージェントノードのノード名は、ポートに設定された説明文となります。

Noteエージェントノードのノード名はポートの説明文になります(descriptionコマンド)。

NoteエージェントノードにてDHCPを使用する場合は、通常のDHCPサーバー機能、または外部のDHCPサーバーを使用してください。

Noteユーザー認証にRADIUSサーバーまたはTACACS+サーバーを使用する場合、次のようにRADIUSサーバーまたはTACACS+サーバーの次に、ユーザー認証データベースで認証を行うように設定してください。

awplus(config)# aaa authentication login default group radius local ↓

SBx81# atmf remote-login FSW241 ↓ Type 'exit' to return to SBx81. AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx FSW241>

SBx81# atmf remote-login user manager host_001a_eb54_e0c5 ↓ Type 'exit' to return to SBx81. manager@172.31.0.5's password: friend ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx awplus>

NoteAMF自動検出メカニズムは、vFirewall(AT-NFV-APL)、AT-AR4000S-Cloud、AMF Cloud、AMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)では動作しません。

19:29:49 awplus ATMF[829]: ATMF network detected

19:29:49 awplus ATMF[829]: ATMF safe config applied (forwarding disabled) 19:29:59 awplus ATMF[829]: Shutting down all non ATMF portsセーフコンフィグの具体的な内容は次のとおりです。

16:52:16 ESW231 ATMF[839]: Automatic node recovery started

16:52:16 ESW231 ATMF[839]: Attempting to recover as ESW231

16:52:16 ESW231 ATMF[839]: Checking master node availability

:

:

16:52:27 ESW231 ATMFFSR[3375]: Retrieving recovery data from master node SBx81

16:54:27 ESW231 ATMFFSR[3375]: File recovery from master node succeeded. Node will now reboot

12:10:16 awplus ATMF[837]: No identity found for this device so automatic node recovery is not possibleこの場合は、ホスト名が初期値awplusのままなので、MACアドレスを元にした「host_xxxx_xxxx_xxxx」形式のノード名が暫定的に自動設定されます。

! ! 受信したAMFパケットに含まれるネットワーク名を自動設定 ! atmf network-name VCF001 ! ! 転送を行わないセーフVLANを自動作成 ! vlan database vlan 4090 name atmf_node_recovery_safe_vlan vlan 4090 state disable ! ! AMFパケットを受信したポートは、対向ポートにあわせて ! AMFリンクかAMFクロスリンクに自動設定される(本例ではAMFリンク)。 ! VLAN設定は「セーフVLANのみ所属のタグ付きポート」だが、 ! AMFリンクの設定があるためAMFパケットの送受信は行われる ! interface port1.0.1 switchport switchport atmf-link switchport mode trunk switchport trunk allowed vlan add 4090 switchport trunk native vlan none ! ! その他のポートはすべてerr-disabled(AMFによるシャットダウン状態)になる ! VLAN設定は「セーフVLANのみ所属のタグ付きポート」 ! interface port1.0.2-1.0.50 switchport switchport mode trunk switchport trunk allowed vlan add 4090 switchport trunk native vlan none

NoteAMF自動検出メカニズムによってAMFネットワークに参加した新規ノードは、ワーキングセットやリモートログイン、リブートローリングなどの諸機能を利用できますが、自動バックアップの対象にはなりません。いったん設定を保存して再起動すると、それ以降はバックアップされるようになります。

NoteAMFネットワーク未検出時の拡張動作は、vFirewall(AT-NFV-APL)、AT-AR4000S-Cloud、AMF Cloud、AMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)では動作しません。

| → あり | |||||

| → なし | → あり | ||||

| → なし | (最初にリンクアップしたEthernetインターフェース) |

||||

Note以下では、前述したすべてのポートで共通の動作については特記せず、特定のポートで固有の動作がある場合にのみその旨を明記します。

機器によって、マネージメントポートとリカバリーポートが同一のインターフェースになる場合と、異なるインターフェースになる場合がありますが、説明の都合上、前者のリカバリーポートを「兼用リカバリーポート」、後者のリカバリーポートを「専用リカバリーポート」と呼ぶことにします。

その上で、「兼用リカバリーポート」と「専用リカバリーポート」で動作が異なる場合はこれらの呼称を使い、動作に違いがない場合は「リカバリーポート」で「兼用」「専用」の両方を総称するものとします。

NoteLDF検出とMACアドレススラッシングプロテクションは同一ポート上で併用(同時使用)できません。

しかし、初期状態ではMACアドレススラッシング検出時の動作が有効なため、本拡張動作によってLDF検出が有効になった場合、両機能が装置上で有効な状態になっています。

そのため、継続してLDF検出を使う場合は、LDF検出を使用するポート上でMACアドレススラッシング検出時の動作を無効化(thrash-limitingコマンドのactionパラメーターにnoneを指定)してください。

また、MACアドレススラッシングプロテクションを使用するポートでは、LDF検出時の動作を無効化(loop-protection actionコマンドでnoneを指定)してください。

| スイッチ製品 | 169.254.42.42/16 | リンクローカルアドレス |

| ルーター製品 | 192.168.1.1/24 | - |

Note本拡張動作によってスイッチ製品に設定されるアドレスは169.254.42.42固定です。そのため、DHCPサーバーの存在しないネットワークに本拡張動作をサポートするスイッチ製品を複数接続した場合、IPv4アドレスの重複が発生しますのでご注意ください。

https://amfrecovery.alliedtelesis.com をAMFマスターとみなしてHTTPSで接続し、オートリカバリーを試みます。この場合、URIに含まれるドメイン名 amfrecovery.alliedtelesis.com をAMFマスターのIPアドレスにマッピングするのは、DHCPで機器に通知されるDNSサーバーの役目です。00:45:30 awplus IP address assignment underway: 00:45:30 awplus Password change is strongly recommended 00:45:42 awplus Interface vlan1 address set to 169.254.42.42/16なお、2つ目の「パスワード変更を推奨する」というメッセージは、デフォルトパスワードでSSHログインが可能になっていることを考慮した注意喚起メッセージです。

$ ping6 -I eth0 ff02::1 PING ff02::1(ff02::1) from fe80::18e1:3ff:fed0:56a2 eth0: 56 data bytes 64 bytes from fe80::18e1:3ff:fed0:56a2: icmp_seq=1 ttl=64 time=0.034 ms 64 bytes from fe80::feed:dad:ace:beef icmp_seq=1 ttl=64 time=1.06 ms (DUP!) ^C --- ff02::1 ping statistics --- 1 packets transmitted, 1 received, +1 duplicates, 0% packet loss, time 0ms rtt min/avg/max/mdev = 0.034/0.547/1.060/0.513 msこの場合、次のようにしてIPv6でのSSHアクセスが可能です。

$ ssh -6 manager@fe80::feed:dad:ace:beef%eth0

Noteファームウェアイメージファイルはいくつ存在していてもかまいません。ただし、オートリカバリー時には、内蔵フラッシュメモリー上のファームウェアイメージファイルがいったんすべて削除され、バックアップデータに含まれるファームウェアイメージファイルだけが復元されますのでご注意ください。

NoteSwitchBlade x908は、必ずポート拡張モジュール(AT-XEM-1XP、AT-XEM-2XP、AT-XEM-2XS、AT-XEM-2XT、AT-XEM-12S/12Sv2、AT-XEM-12T/12Tv2、AT-XEM-24T)を1つ以上装着した状態で使用してください。拡張モジュールを1つも装着していない状態で起動したり、運用中にすべての拡張モジュールを取り外したりしないでください。

awplus# atmf cleanup ↓ This command will erase all NVS, all flash contents except for the boot release, and any license files, and then reboot the switch. Proceed ? (y/n): y ↓

Noteフラッシュメモリー内に存在するファイル、ディレクトリーの情報は、dirコマンドで確認できます。

Note起動時コンフィグとバックアップ用コンフィグ、バックアップ用ファームウェアの設定状態は、show bootコマンドで確認できます。

Notex550/GS900MXシリーズ(ファームウェアバージョン5.4.7-2.x以降)とx330/GS970EMXシリーズ(ファームウェアバージョン5.5.3-1.1以降)では、VCSを無効化してスタックポートをAMF接続ポートとしている場合でもオートリカバリーが可能になりました。

詳しくはAMF運用編をご参照ください。

| SwitchBlade x8100 | SBx81 | マスター | - | コアスイッチ |

| AT-x510-28GTX | FSW241 | メンバー | floor, 1F | フロアスイッチ |

| AT-x510-28GTX | FSW242 | メンバー | floor, 2F | フロアスイッチ |

| AT-x510-28GTX | FSW243 | メンバー | floor, 3F | フロアスイッチ(新規追加) |

| AT-x510-52GTX | ESW231 | メンバー | edge, 2F | エッジスイッチ |

21:09:23 SBx81 ATMF[1946]: host_eccd_6d82_6b3d has joined. 5 members in total.新規ノードはノード名が未設定のため、MACアドレスを元にした「host_eccd_6d82_6b3d」という名前で動作していることがわかります。

SBx81# show atmf nodes ↓ Node Information: * = Local device SC = Switch Configuration: C = Chassis S = Stackable N = Standalone Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- * SBx81 AT-SBx81CFC960 Y C none 0 host_eccd_6d82_6b3d x510-28GTX N S SBx81 1 FSW242 x510-28GTX N S SBx81 1 FSW241 x510-28GTX N S SBx81 1 ESW231 x510-52GTX N S FSW242 2 Current ATMF node count 5

SBx81# atmf remote-login user manager host_eccd_6d82_6b3d ↓ Type 'exit' to return to SBx81. manager@172.31.0.5's password: friend ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx awplus>

awplus> enable ↓ awplus# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. awplus(config)# hostname FSW243 ↓ 21:18:27 SBx81 ATMF[1946]: host_eccd_6d82_6b3d has left. 4 members in total. SBx81#

SBx81# atmf remote-login user manager FSW243 ↓ Type 'exit' to return to SBx81. manager@172.31.0.5's password: friend ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx FSW243>

FSW243(config)# vlan database ↓ FSW243(config-vlan)# no vlan 4090 ↓ FSW243(config-vlan)# exit ↓ FSW243(config)# interface port1.0.2-1.0.50 ↓ FSW243(config-if)# no shutdown ↓ FSW243(config-if)# switchport mode access ↓ FSW243(config-if)# exit ↓ FSW243(config)#

FSW243(config)# atmf group floor,3F ↓ FSW243(config)# interface vlan1 ↓ FSW243(config-if)# ip address 192.168.1.243/24 ↓ FSW243(config-if)# exit ↓ : : (以下省略) : : FSW243(config)# end ↓

FSW243# write memory ↓ [OK] FSW243# reboot ↓ reboot system? (y/n): y ↓ 21:21:41 SBx81 ATMF[1946]: FSW243 has left. 4 members in total. SBx81#

21:23:15 SBx81 ATMF[1946]: FSW243 has joined. 5 members in total. SBx81# show atmf nodes ↓ Node Information: * = Local device SC = Switch Configuration: C = Chassis S = Stackable N = Standalone Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- * SBx81 AT-SBx81CFC960 Y C none 0 FSW243 x510-28GTX N S SBx81 1 FSW242 x510-28GTX N S SBx81 1 FSW241 x510-28GTX N S SBx81 1 ESW231 x510-52GTX N S FSW242 2 Current ATMF node count 5FSW243がAMFネットワークに参加していることを確認できます。

| SwitchBlade x8100 | SBx81 | マスター | - | コアスイッチ |

| AT-x510-28GTX | FSW241 | メンバー | floor, 1F | フロアスイッチ |

| AT-x510-28GTX | FSW242 | メンバー | floor, 2F | フロアスイッチ |

| AT-x510-28GTX | FSW243 | メンバー | floor, 3F | フロアスイッチ(新規追加) |

| AT-x510-52GTX | ESW231 | メンバー | edge, 2F | エッジスイッチ |

21:09:23 SBx81 ATMF[1946]: host_eccd_6d82_6b3d has joined. 5 members in total.新規ノードはノード名が未設定のため、MACアドレスを元にした「host_eccd_6d82_6b3d」という名前で動作していることがわかります。

SBx81# show atmf nodes ↓ Node Information: * = Local device SC = Switch Configuration: C = Chassis S = Stackable N = Standalone Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- * SBx81 AT-SBx81CFC960 Y C none 0 host_eccd_6d82_6b3d x510-28GTX N S SBx81 1 FSW242 x510-28GTX N S SBx81 1 FSW241 x510-28GTX N S SBx81 1 ESW231 x510-52GTX N S FSW242 2 Current ATMF node count 5

SBx81# atmf remote-login user manager host_eccd_6d82_6b3d ↓ Type 'exit' to return to SBx81. manager@172.31.0.5's password: friend ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx awplus>

awplus> enable ↓ awplus# copy SBx81.atmf/usb:/config/FSW243.cfg flash:/default.cfg ↓ Copying... Successful operation awplus# copy SBx81.atmf/usb:/fw/x510-5.5.5-1.9.rel flash ↓ Enter destination file name[x510-5.5.5-1.9.rel]: ↓ Copying... Successful operation awplus# dir ↓ 20570492 -rwx Jan 24 2013 21:40:11 x510-5.5.5-1.9.rel 1263 -rwx Jan 24 2013 21:38:31 default.cfg 20570305 -rw- Jan 22 2013 19:49:12 x510-5.5.5-1.8.rel

Note5.5.5-1.8と5.5.5-1.9は説明用の架空バージョンであり、実際には存在しない可能性があります。

awplus# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. awplus(config)# boot system x510-5.5.5-1.9.rel ↓ awplus(config)# boot system backup x510-5.5.5-1.8.rel ↓ awplus(config)# end ↓

awplus# reboot ↓ reboot system? (y/n): y ↓ 21:40:55 SBx81 ATMF[1946]: host_eccd_6d82_6b3d has left. 4 members in total. SBx81#

21:42:32 SBx81 ATMF[1946]: FSW243 has joined. 5 members in total.

SBx81# show atmf nodes ↓ Node Information: * = Local device SC = Switch Configuration: C = Chassis S = Stackable N = Standalone Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- * SBx81 AT-SBx81CFC960 Y C none 0 FSW243 x510-28GTX N S SBx81 1 FSW242 x510-28GTX N S SBx81 1 FSW241 x510-28GTX N S SBx81 1 ESW231 x510-52GTX N S FSW242 2 Current ATMF node count 5FSW243がAMFネットワークに参加していることを確認できます。

Noteバックアップファイルの確認方法は、運用編の「バックアップファイルの確認方法」をご覧ください。

SBx81# show atmf nodes ↓ Node Information: * = Local device SC = Switch Configuration: C = Chassis S = Stackable N = Standalone Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- * SBx81 AT-SBx81CFC960 Y C none 0 FSW242 x510-28GTX N S SBx81 1 FSW241 x510-28GTX N S SBx81 1 host_eccd_6d82_6b34 x510-52GTX N S FSW242 2 Current ATMF node count 4

SBx81# atmf remote-login user manager host_eccd_6d82_6b34 ↓ Type 'exit' to return to SBx81. manager@172.31.0.4's password: friend ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx awplus>

awplus> enable ↓ awplus# atmf recover ESW231 ↓ This command will erase ALL flash contents. Continue node recovery? (y/n)y Manual node recovery successfully initiated 16:56:00 awplus ATMFFSR[4283]: Retrieving recovery data from master node SBx81 16:57:47 awplus ATMFFSR[4283]: Manual node recovery completed

awplus# reboot ↓ reboot system? (y/n): y ↓ 17:00:21 SBx81 ATMF[1958]: host_eccd_6d82_6b34 has left. 3 members in total. SBx81#

17:01:59 SBx81 ATMF[1958]: ESW231 has joined. 4 members in total.

SBx81# show atmf nodes ↓ Node Information: * = Local device SC = Switch Configuration: C = Chassis S = Stackable N = Standalone Node Device ATMF Node Name Type Master SC Parent Depth -------------------------------------------------------------------------------- * SBx81 AT-SBx81CFC960 Y C none 0 FSW242 x510-28GTX N S SBx81 1 FSW241 x510-28GTX N S SBx81 1 ESW231 x510-52GTX N S FSW242 2 Current ATMF node count 4ESW231がAMFネットワークに参加していることを確認できます。

no stack <1-8> enable)が必要ですが、この設定が入ることで「AMFクリーン状態」でなくなり、オートリカバリーの前提条件であるAMF自動検出メカニズム が働かなくなるためです。Notex550/GS900MXシリーズ(ファームウェアバージョン5.4.7-2.x以降)とx330/GS970EMXシリーズ(ファームウェアバージョン5.5.3-1.1以降)では、VCSを無効化してスタックポートをAMF接続ポートとしている場合でもオートリカバリーが可能になりました。

詳しくはAMF運用編をご参照ください。

awplus login: manager ↓ Password: XXXXXXXX ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx awplus> enable ↓ awplus# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. awplus(config)# no stack 1 enable ↓ Warning: this will disable the stacking hardware on member-1. Are you sure you want to continue? (y/n): y ↓ 14:50:41 awplus VCS[752]: Deactivating Stacking Ports at location 1.0

awplus(config)# atmf network-name AMF001 ↓

awplus(config)# end ↓ awplus# write memory ↓ Building configuration... [OK] awplus# reboot ↓ reboot system? (y/n): y ↓

awplus login: manager ↓ Password: XXXXXXXX ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx awplus> enable ↓ awplus# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. awplus(config)# interface port1.0.27 ↓ awplus(config-if)# switchport atmf-link ↓

awplus(config-if)# end ↓ awplus# atmf recover FSW245 ↓ This command will erase ALL flash contents. Continue node recovery? (y/n) y ↓ Manual node recovery successfully initiated 17:39:12 SBx81 ATMFFSR[5594]: Retrieving recovery data from master node SBx81 17:39:32 SBx81 ATMFFSR[5594]: Manual node recovery completed

awplus# reboot ↓ reboot system? (y/n): y ↓

awplus login: manager ↓ Password: XXXXXXXX ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx awplus> enable ↓ awplus# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. awplus(config)# interface vlan1 ↓ awplus(config-if)# ip address 10.10.10.1/24 ↓ awplus(config-if)# exit ↓ awplus(config)# ip route 0.0.0.0/0 10.10.10.32 ↓

awplus(config)# atmf network-name AMF001 ↓

awplus(config)# atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1 ↓

Noteここまでの設定は、手動リカバリーを動作させることだけを目的とした仮のものです。リカバリー後は、バックアップされていた本来の設定で動作します。

awplus(config)# end ↓ awplus# write memory ↓ Building configuration... [OK] awplus# reboot ↓ reboot system? (y/n): y ↓

awplus# atmf recover BR101 ↓ This command will erase ALL flash contents. Continue node recovery? (y/n) y ↓ Manual node recovery successfully initiated 17:39:12 SBx81 ATMFFSR[5594]: Retrieving recovery data from master node SBx81 17:39:32 SBx81 ATMFFSR[5594]: Manual node recovery completed

awplus# reboot ↓ reboot system? (y/n): y ↓

Note拠点側ルーターに仮想リンクが設定されている場合は、隣接するノード(配下のAMF対応機器)の補助によりオートリカバリーが可能です。詳細は、運用編の「仮想リンク経由で接続しているAMFノードのオートリカバリー」をご覧ください。

Note必要な設定はネットワーク構成によって異なりますので、ここでは示しません。具体的な例としては、AT-AR3050S/AT-AR4050Sのコマンドリファレンスに掲載されている「設定例集」をご覧ください。

awplus login: manager ↓ Password: XXXXXXXX ↓(実際には表示されません) AlliedWare Plus (TM) 5.5.5 xx/xx/xx xx:xx:xx awplus> enable ↓ awplus# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. awplus(config)# awplus(config)# no spanning-tree rstp enable ↓ awplus(config)# interface eth1 ↓ awplus(config-if)# encapsulation ppp 0 ↓ awplus(config-if)# exit ↓ awplus(config)# interface ppp0 ↓ ...

awplus(config)# atmf network-name AMF001 ↓

awplus(config)# end ↓ awplus# write memory ↓ Building configuration... [OK] awplus# reboot ↓ reboot system? (y/n): y ↓

awplus# atmf recover RouterC ↓ This command will erase ALL flash contents. Continue node recovery? (y/n) y ↓ Manual node recovery successfully initiated 17:39:12 SBx81 ATMFFSR[5594]: Retrieving recovery data from master node SBx81 17:39:32 SBx81 ATMFFSR[5594]: Manual node recovery completed

awplus# reboot ↓ reboot system? (y/n): y ↓

NoteAMFコントローラーでは自動でatmf topology-gui enableコマンドが有効になります。

NoteAMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)では、スタートアップコンフィグなしで起動した場合に自動でatmf topology-gui enableコマンドとservice httpコマンドが有効になります。

NoteAMFコントローラー(存在しない場合はAMFマスター)側では、CLI/GUI接続に使用するユーザーアカウントとは別に、AVM EXからの管理に使用する専用のユーザーアカウント(権限レベル15)を作成しておくことをおすすめします。

CLI/GUI接続とAVM EXからの管理に同じユーザーアカウントを使用する場合は、AMFコントローラーまたはマスターにおいてログイン失敗時のロックアウト時間(aaa local authentication attempts lockout-timeコマンド)を5分未満、またはロックアウトを使用しないように設定してください。

ログイン失敗時のロックアウト時間が5分以上に設定されている状態で、AMFコントローラーまたはマスターのCLI/GUI接続用アカウントをAVM EXからの管理に共用すると、AMFコントローラーまたはマスターへのログインに連続して失敗しアカウントがロックアウトされた場合に、AVM EXからAMFネットワークの状態が取得できないうえ、AVM EXからのトポロジー更新により継続的にロックアウトのタイマーが更新され、該当のユーザーがログインできないままになります。

Noteファームウェアバージョン5.4.7-2.x以降では、AVM EXの認証に電子証明書を用いたTLSクライアント証明書認証を使用することで、AMFノード側でのユーザー名、パスワード一本化が不要になります。詳しくは次節「TLSクライアント証明書認証」をご覧ください。

NoteAVM EXで登録するユーザー名とパスワードを変更する場合は、AVM EXの初期化が必要です。

NoteAVM EX側でトラフィックマップの表示やSD-WAN機能の利用を行った時、AMFノード側ではAMF接続ポートのランニングコンフィグに「rmon collection history」が追加されます。本設定はトラフィック情報を収集するためのものですので、無効にしないでください。

NoteAVM EXから AT-AR2010V/AT-AR2050V/AT-AR3050S/AT-AR4050S/AT-AR4050S-5G に対してWANトラフィックシェーピングの設定を行った場合、下記のような設定が自動的に追加されます。

traffic-control controller vista interface eth1 dynamic-virtual-bandwidth controller vista initial 10mbit本設定が行われている場合、CLI上でトラフィックコントロールモードに移行すると、外部コントローラー(AVM EX)から制御されていることを示すWarningが表示されます。なお、AVM EXからの設定内容は下記のコマンドで確認できます。

awplus# show running-config traffic-control dynamic ↓

NoteAVM EXの詳しい使い方については、AVM EXのユーザーガイドをご覧ください。

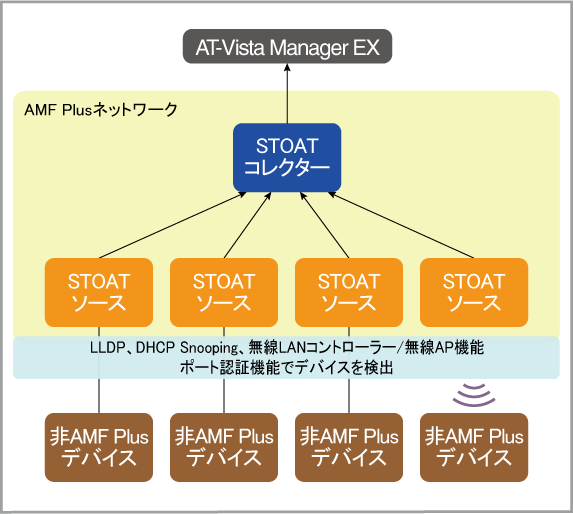

NoteSTOATによるデバイスディスカバリーの実施には、管理対象のAMFマスター/コントローラーにAMF Plusマスター/コントローラーライセンスが適用されている必要があります。

AMF Plusライセンスが失効した場合、STOATにより検出されたすべてのデバイスとリンクは、AVM EXから削除されます。

service stoat ! stoat collector enable stoat collector key ******** stoat destination (上階層のSTOATコレクターのIPアドレス) ※ルートSTOATコレクターには不要 key ********* !

service stoat ! stoat discovery dhcp-snooping stoat destination (上階層のSTOATコレクターのIPアドレス) key ********* ! interface vlanX ip dhcp snooping !

NoteDHCP Snoopingによるフィルタリングが不要、または、DHCPサーバーが接続されているポートにはip dhcp snooping trustコマンドを設定してください。

service stoat ! stoat discovery lldp stoat destination (上階層のSTOATコレクターのIPアドレス) key ********* ! interface port1.0.X lldp tlv-select all !

service stoat ! stoat discovery dot1x stoat destination (上階層のSTOATコレクターのIPアドレス) key ********* ! interface port1.0.X auth-mac enable !

service stoat ! stoat discovery wireless stoat destination (上階層のSTOATコレクターのIPアドレス) key ********* !

NoteAT-TQRシリーズでMACベース認証によるデバイス検出を行う場合は、さらに設定が必要となります。詳しくは、AVM EXリファレンスマニュアルの「インテリジェント・エッジ・セキュリティー」をご参照ください。

NoteAT-TQRシリーズでは、無線インターフェースでのみデバイス検出をサポートします。有線インターフェースでのデバイス検出は未サポートとなります。

Note検出されるデバイスには、接続先のSTOATソースの検出方法に応じて、DHCPクライアントやLLDPの設定を有効にしてください。

Noteデバイスディスカバリー(STOAT)機能を使用している機器を交換する、または取り外す際、取り外した機器の設定を変更して別のデバイスとして再利用するときは、設定変更時にunique-idコマンドを実行してからAVM EXの管理下に加えてください。

交換前後のデバイスでは同じUUID(機器固有のID)が引き継がれるため、unique-idコマンドを実行せずに機器を再利用すると、UUIDの重複によりAVM EX上で同一デバイスとして認識されてしまうことがあります。

Note無線LANコントローラーによるデバイスディスカバリーを有効にした際、AVM EXのネットワークマップにて、無線LANコントローラー管理下の無線APとその無線クライアント間のリンクを選択したときにサイドパネルに次の項目が表示されますが、これらはサポート対象外となります。

これらの項目は、AT-TQRシリーズとその無線クライアント間のリンクでのみサポートします。

- RSSI

- 受信レート

- 送信レート

NoteAVM EX側もTLSクライアント証明書認証に対応したバージョンが必要です。また、AVM EX側でもTLSクライアント証明書認証を使用するよう設定する必要があります。

awplus(config)# crypto pki trustpoint vista-ca ↓ Created trustpoint "vista-ca". awplus(ca-trustpoint)# enrollment selfsigned ↓ awplus(ca-trustpoint)# end ↓ awplus# crypto pki authenticate vista-ca ↓ Generating 2048-bit key for local CA... Successfully authenticated trustpoint "vista-ca".

awplus# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. awplus(config)# crypto pki trustpoint vista-ca ↓ awplus(ca-trustpoint)# rsakeypair amf-server-key ↓ awplus(ca-trustpoint)# end ↓ awplus# crypto pki enroll vista-ca ↓ Generating 2048-bit key "amf-server-key"... Successfully enrolled the local server.

awplus# configure terminal ↓ Enter configuration commands, one per line. End with CNTL/Z. awplus(config)# atmf trustpoint vista-ca ↓

Note本機能を使用する場合、AW+5.5.0-0.3以降およびGUIバージョン2.5.2以降が必要となります。

NoteAMFマスターでSNMPトラップを受信するには、各ノードにおいて、トラップをマスターに向けて送信する設定が必要になります。

NoteAR2010VはEthポートしかないため、SNMP探索機能によるSNMP/ARPノード検出は未サポートとなります。ただし、SNMPトラップ受信機能はサポートです。

NoteAMF Cloud、AMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)では、SNMP探索機能によるSNMP/ARPノード検出とSNMPトラップ受信機能は未サポートです。

NotevFirewall(AT-NFV-APL)、AT-AR4000S-CloudはEthポートしかないため、SNMP探索機能によるSNMP/ARPノード検出は未サポートとなります。

Note本機能をAMFマスター上で使用する場合、Web GUIでも設定可能です。

NoteSNMP探索を有効にすると、本製品に設定されたサブネット長が24以上のすべてのIPネットワークでSNMP探索が開始されます。

SNMP探索は30台程度の小規模環境を想定した機能になりますので、それ以上の端末が存在する環境で本機能を有効にする場合には必ず事前にsnmp-discovery denyコマンドで対象のインターフェースを制限してから有効化するようにしてください。

本機能は検出されたすべてのIP端末にSNMPによるアクセスを試みるため、多数のIP端末が存在する環境で本機能を有効にすると製品負荷につながり、show running-configコマンド等の表示に時間がかかる状態になる可能性があります。

前記の原因で動作が遅くなっている状態では、service snmp-discoveryコマンドをno形式で実行するだけでは改善が見られなくなる場合があります。

その場合、起動時コンフィグ上でSNMP探索を無効化し、製品を再起動してください。

再起動が難しい場合は、snmp-discovery denyコマンドですべてのVLANインターフェースのSNMP探索を無効化してください。無効化後は、負荷が改善するまでに数十分以上かかる可能性があります。

Note事前にVLANインターフェースやIPアドレスの設定、AMFの設定はされていることを前提とします。

awplus(config)# snmp-discovery deny interface vlan10 ↓ awplus(config)# snmp-discovery deny interface vlan100 ↓

awplus(config)# snmp-discovery permit ip 192.168.10.100 ↓ awplus(config)# snmp-discovery permit ip 192.168.100.100 ↓

awplus(config)# service snmp-discovery ↓

Note

- AMFアプリケーションプロキシー機能を使用する場合、ファームウェアバージョン5.5.1-0.1以降では、AMFネットワーク内でのファームウェアバージョンを混在させることが可能です。ただしプロキシーノード(AMFマスター)では、AMFネットワーク内における最新ファームウェアバージョンを使用することを推奨します。

- 本機能はファームウェアバージョン5.4.7-2.5で仕様が変更されているため、本マニュアルの記述にしたがって本機能を使用する場合は、AMFネットワーク上のすべてのノードを5.4.7-2.5以降で運用してください。

- AMFアプリケーションプロキシー機能による遮断ステータスをAT-Vista Manager EXまたはAT-SESC上で確認する(AT-Vista Manager EXまたはAT-SESCとの連携を使用する)場合は、AMFネットワーク上のすべてのノードを5.4.8-1.x以降で運用してください。

- ファームウェアバージョン5.4.9-0.xで追加されたログ(log-only)アクション、IPフィルターのリダイレクト機能、ホワイトリスト機能のいずれかを使用する場合は、AMFネットワーク上のすべてのノードを5.4.9-0.x以降で運用してください。

- ファームウェアバージョン5.4.9-1.xで追加されたプロキシーノード・ホワイトリストサーバー間の通信暗号化(コントロールセッションの暗号化)を使用する場合は、AMFネットワーク上のすべてのノードを5.4.9-1.x以降で運用してください。

- AT-AR4050S、AT-AR4050S-5G上のAMF Security miniと連携する場合は、AMFネットワーク上のすべてのノードを5.5.0-0.x以降で運用してください。

- x950シリーズ、SwitchBlade x908 GEN2上のAMF Security miniと連携する場合は、AMFネットワーク上のすべてのノードを5.5.1-0.x以降で運用してください。

- AT-AR4050S、AT-AR4050S-5G、x950シリーズ、SwitchBlade x908 GEN2におけるAMF Security miniアプリケーションインスタンスの初期設定、起動・停止等については「Web GUI」/「Vista Manager mini - AMF Security mini」をご参照ください。

また、AMF Security miniにログインして実際に使用する方法については、弊社ホームページに掲載されている「AMF Security miniリファレンスマニュアル」をご参照ください。

Noteプロキシーノードはエッジノードを兼ねることもできます。

NoteAT-DC2552XSではAMFマスターライセンス以外に別途AMFアプリケーションプロキシーライセンスが必要です。

Notex950シリーズ、x930シリーズではAMF/AMF Plusマスターライセンス以外に別途AMFアプリケーションプロキシーライセンスが必要です。

NoteAT-AR4050S、AT-AR4050S-5GではAMF/AMF Plusマスターライセンス以外に別途AMF Security mini+AMFアプリケーションプロキシーライセンスが必要です。

また、AT-AR4050S、AT-AR4050S-5Gをプロキシーノードとして使用する場合は、AMF-SECurityコントローラーとして、同装置上で動作する AMF Security mini を使用する必要があります。

(1台のAT-AR4050S、AT-AR4050S-5G上で、AMFマスター、プロキシーノード、AMF Security miniを動作させる必要があります)

Notex950シリーズ、SwitchBlade x908 GEN2でAMF Security mini を使用する場合は、AMFマスター、プロキシーノードも同一装置上で動作させる必要があります。

NoteAT-AR2010V、AT-TQ7403-R、AT-TQ6702 GEN2-R、AT-TQ6702e GEN2-R、vFirewall(AT-NFV-APL)、AT-AR4000S-Cloudは本機能をサポートしていません。

NoteIE200シリーズは「ポート無効化」、「ログ」、「IPフィルター」、「隔離」アクションのみをサポートします。「破棄」アクションは未サポートです。

NoteAT-AR4050S、AT-AR4050S-5G、AT-AR3050S、AT-AR2050Vは「破棄」、「ポート無効化」、「ログ」、「隔離」アクションのみをサポートします。「IPフィルター」アクションは未サポートです。

NoteAT-AR1050Vは「破棄」、「ポート無効化」、「ログ」アクションのみをサポートします。「IPフィルター」、「隔離」アクションは未サポートです。

NoteAT-AR1050VはMACベース認証未サポートのため、ホワイトリスト機能はサポートしていません。

NoteAT-ARX200S-GTXとAT-ARX200S-GTは「ポート無効化」、「ログ」、「隔離」アクションのみをサポートします。「破棄」、「IPフィルター」アクションは未サポートです。

NoteIPフィルターアクション使用時、および、DHCP Snooping使用時は、ハードウェアパケットフィルターを消費します。

遮断可能な被疑端末数は、ハードウェアパケットフィルターのエントリー数に依存します。

また、ハードウェアパケットフィルターのエントリー消費量はルール数やポート数、ハードウェアパケットフィルターを使用する機能の有効/無効に依存します。

NoteIPフィルターアクションのリダイレクト機能使用時は、IPフィルターの被疑端末数の2倍のハードウェアパケットフィルターを消費します。また被疑端末数に関わらず、ハードウェアパケットフィルターを3つ消費します。

Note被疑端末が接続されているポートに他アクション(破棄、ポート無効化、ログ、隔離)が設定されている場合、被疑端末のMACアドレスを取得した時点でポートに設定されたアクションが実行されます。

Noteホワイトリスト機能はMACベース認証の仕組みを使用しているため、MACベース認証でサポートされているオプションやパラメーターはホワイトリスト機能にも適用されます。

NoteAT-AR1050VはMACベース認証未サポートのため、本機能はサポートしていません。

NoteエッジノードがVCS構成の場合、VCSマスターが切り替わっても接続を許可されている端末は通信を継続できます。

NoteエッジノードがVCS構成の場合、VCSマスター切り替え中に接続または接続認証の更新を受けようとしたクライアントは切り替え完了まで通信ができません。

NoteプロキシーノードがVCS構成の場合、VCSマスター切り替え中に接続または接続認証の更新を受けようとしたクライアントは切り替え完了まで通信ができません。

Note本機能の運用中にエッジノードが中継役のプロキシーノードにアクセスできなくなった場合、あるいは、プロキシーノードがホワイトリストサーバーにアクセスできなくなった場合、エッジノードに接続し通信を許可されている端末は、セッションタイムアウトまたは許可更新のタイミングまでは通信を継続できますが、それ以降は通信ができなくなります。

Note本機能を使用する場合は、RADIUSクライアント機能のip radius source-interfaceコマンドを設定しないでください。

NoteホワイトリストポートでSingle-Hostモードを使用した場合、未認証端末ではすべての通信が遮断されます(ホワイトリストポートから未認証端末へのARPパケットの出力を除く)。Multi-SupplicantモードまたはMulti-Hostモードを使用した場合は、未認証端末からホワイトリストポートへの入力パケットは遮断されますが、ホワイトリストポートから未認証端末への出力パケットは制限されません。

Note本機能では、認証に成功した端末のMACアドレスはFDBにダイナミックMACアドレスとして登録されます。したがってエージアウトによりFDBから削除されると、認証情報も削除(認証解除)されます。AT-SESCの「AMFアプリケーションプロキシー設定 - ホワイトリスト設定 - セッションタイムアウト」を0秒に設定し、かつ、AMFエッジノードのホワイトリストポートで、ポート認証機能のauth session-timeoutコマンドを設定した場合は、認証に成功した端末のMACアドレスはFDBにスタティックMACアドレスとして登録されます。

Note本機能を利用するためには、本機能に対応しているAMFネットワーク上のすべてのノードで本機能が有効化されている必要があります。

Note「破棄」、「ポート無効化」、「ログ」、「隔離」アクションを使用する場合は、エッジノードの端末接続ポートで遮断動作が有効に設定されている必要があります。また、「IPフィルター」アクションを使用する場合は、装置全体の設定(グローバルコンフィグ)としてIPフィルターアクションが有効に設定されている必要があります。

Note

- AMFアプリケーションプロキシー機能を使用する場合、ファームウェアバージョン5.5.1-0.1以降では、AMFネットワーク内でのファームウェアバージョンを混在させることが可能です。ただしプロキシーノード(AMFマスター)では、AMFネットワーク内における最新ファームウェアバージョンを使用することを推奨します。

- 本機能はファームウェアバージョン5.4.7-2.5で仕様が変更されているため、本マニュアルの記述にしたがって本機能を使用する場合は、AMFネットワーク上のすべてのノードを5.4.7-2.5以降で運用してください。

- AMFアプリケーションプロキシー機能による遮断ステータスをAT-Vista Manager EXまたはAT-SESC上で確認する(AT-Vista Manager EXまたはAT-SESCとの連携を使用する)場合は、AMFネットワーク上のすべてのノードを5.4.8-1.x以降で運用してください。

- ファームウェアバージョン5.4.9-0.xで追加されたログ(log-only)アクション、IPフィルターのリダイレクト機能、ホワイトリスト機能のいずれかを使用する場合は、AMFネットワーク上のすべてのノードを5.4.9-0.x以降で運用してください。

- AR4050S上のAMF Security miniと連携する場合は、AMFネットワーク上のすべてのノードを5.5.0-0.x以降で運用してください。

- x950シリーズ、SwitchBlade x908 GEN2上のAMF Security miniと連携する場合は、AMFネットワーク上のすべてのノードを5.5.1-0.x以降で運用してください。

awplus(config)# service atmf-application-proxy ↓

awplus(config)# service http ↓

Note製品によっては初期状態でWebサーバー機能が有効になっています。

awplus(config)# atmf topology-gui enable ↓

NoteAMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)では、スタートアップコンフィグなしで起動した場合に自動でatmf topology-gui enableコマンドが有効になります。

awplus(config)# username XXXXXXXX privilege 15 password YYYYYYYY ↓

awplus(config)# service atmf-application-proxy ↓

awplus(config)# service http ↓

Note製品によっては初期状態でWebサーバー機能が有効になっています。

awplus(config)# interface port1.0.2-1.0.12 ↓ awplus(config-if)# application-proxy threat-protection drop ↓ awplus(config-if)# exit ↓

awplus(config)# application-proxy ip-filter ↓

awplus(config)# application-proxy http://www.i.example.com/error_blocked.html ↓

Noteリダイレクト機能を使用する場合は、端末が接続されているノードにおいて、端末の所属VLANにIPv4アドレスを設定しておく必要があります。

awplus(config)# username XXXXXXXX privilege 15 password YYYYYYYY ↓

NoteDHCP Snoopingをサポートしていないエッジノードや、DHCP Snoopingの設定を行っていないエッジノードでも、ARPテーブルや他のエッジノードからの通知により、被疑端末のMACアドレスを取得し、該当端末を遮断することは可能です。また、IPフィルターアクションはこれらのテーブルを使用しないため、同アクションが有効に設定されていれば、DHCP Snoopingのサポートや設定の有無にかかわらず使用できます(IPフィルターアクションをサポートしていない機種は除く)。

awplus(config)# service atmf-application-proxy ↓

awplus(config)# service http ↓

Note製品によっては初期状態でWebサーバー機能が有効になっています。

awplus(config)# interface port1.0.2-1.0.12 ↓ awplus(config-if)# application-proxy threat-protection drop ↓ awplus(config-if)# exit ↓

awplus(config)# application-proxy ip-filter ↓

awplus(config)# application-proxy http://www.i.example.com/error_blocked.html ↓

Noteリダイレクト機能を使用する場合は、端末が接続されているノードにおいて、端末の所属VLANにIPv4アドレスを設定しておく必要があります。

awplus(config)# service dhcp-snooping ↓

awplus(config)# interface vlan100 ↓ awplus(config-if)# ip dhcp snooping ↓ awplus(config-if)# exit ↓

awplus(config)# interface port1.0.1 ↓ awplus(config-if)# ip dhcp snooping trust ↓ awplus(config-if)# exit ↓

awplus(config)# access-list hardware dhcp-client ↓ awplus(config-ip-hw-acl)# permit ip dhcpsnooping any ↓ awplus(config-ip-hw-acl)# deny ip any any ↓ awplus(config-ip-hw-acl)# exit ↓

awplus(config)# interface port1.0.2-1.0.12 ↓ awplus(config-if)# access-group dhcp-client ↓

NoteUntrustedポートにDHCPクライアントを複数接続する場合は、ip dhcp snooping max-bindingsコマンドで接続可能数を設定してください(初期設定は1のため、複数のDHCPクライアントを接続できません)。

awplus(config-if)# ip dhcp snooping max-bindings 5 ↓

awplus(config)# username XXXXXXXX privilege 15 password YYYYYYYY ↓

Note「破棄」、「ポート無効化」、「ログ」、「隔離」アクションを実行する場合で、コントローラーからMACアドレス形式で被疑端末情報が通知される場合、プロキシーノードとエッジノード間にAMF非対応機器が配置されている環境であっても、エッジノード自身のFDBから被疑端末の MAC アドレスを探索しアクションを実行することが可能です。

NoteIPフィルターアクションで遮断する場合は、被疑端末の指定も遮断動作もIPアドレスにもとづいて行われるためMACアドレスの学習が不要です。したがって、上記のAMF非対応のL3スイッチが配置された環境であってもDHCP Snooping機能の有効/無効にかかわらずエッジノードで遮断可能です。

Noteコントローラーの詳しい使い方については、コントローラーのリファレンスマニュアルをご覧ください。

Noteホワイトリスト機能を使用する場合は、AMFネットワーク上のすべてのノードを5.4.9-0.x以降で運用してください。

awplus(config)# service atmf-application-proxy ↓

awplus(config)# service http ↓

Note製品によっては初期状態でWebサーバー機能が有効になっています。

awplus(config)# atmf topology-gui enable ↓

NoteAMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)では、スタートアップコンフィグなしで起動した場合に自動でatmf topology-gui enableコマンドが有効になります。

awplus(config)# application-proxy whitelist server 192.168.1.5 key 1iMe2W0dA4oN! ↓

Noteホワイトリストサーバーの設定は1台のAMFマスターにだけ行ってください。複数のマスターに設定することはサポート対象外です。

awplus(config)# username XXXXXXXX privilege 15 password YYYYYYYY ↓

awplus# show application-proxy whitelist server ↓

Noteホワイトリスト機能を使用する場合は、ホワイトリストポート(application-proxy whitelist enableを設定しているポート)を持つ装置(エッジノード、およびエッジ・プロキシー兼用ノード)において、下記 1、2 どちらかの設定を行ってください。

- spanning-tree enableコマンドをno形式で実行し、該当装置全体でスパニングツリープロトコルを無効にする

- ホワイトリストポートに対して spanning-tree edgeportコマンドを実行し、該当ポートをスパニングツリーのエッジポートに設定する

awplus(config)# service atmf-application-proxy ↓

awplus(config)# service http ↓

Note製品によっては初期状態でWebサーバー機能が有効になっています。

awplus(config)# interface port1.0.2-1.0.12 ↓ awplus(config-if)# application-proxy whitelist enable ↓

Note同一ポート上においてホワイトリスト機能とAMFリンクやAMFクロスリンクは併用はできません。

Note同一ポート上においてホワイトリスト機能とMACベース認証は併用できません。同一ポート上でホワイトリスト機能とWeb認証、802.1X認証は併用可能です。また、ホワイトリストポート以外のポートであれば、同一装置上でMACベース認証を使用することは可能です。

Noteホワイトリストポートでは遮断アクションとの併用が可能です。ホワイトリストで許可された端末であっても、遮断アクションの対象となった場合、該当端末からの通信はブロックされます。

Noteホワイトリスト機能はMACベース認証の仕組みを使用しているため、MACベース認証でサポートされているオプションやパラメーターはホワイトリスト機能にも適用されます。

awplus(config-if)# auth session-timeout ↓

awplus(config-if)# auth host-mode multi-supplicant ↓

awplus(config-if)# auth dynamic-vlan-creation type multi ↓

NoteダイナミックVLANが有効でも、ホワイトリストサーバーで通信許可端末の所属VLANが設定されていない、または値「0」が設定されている場合、ホワイトリストポートに設定されたVLANが使用されます。

NoteダイナミックVLANが無効の場合、ホワイトリストサーバー側で指定した所属VLANは使用されず、ホワイトリストポートに設定されたVLANが使用されます。

awplus(config)# username XXXXXXXX privilege 15 password YYYYYYYY ↓

awplus(config)# application-proxy whitelist advertised-address vlan10 ↓

awplus# show application-proxy whitelist interface ↓

awplus# show application-proxy whitelist supplicant ↓

Noteコントローラーの詳しい使い方については、コントローラーのリファレンスマニュアルをご覧ください。

Noteコントロールセッションを暗号化する場合は、AMFネットワーク上のすべてのノードを5.4.9-1.x以降で運用してください。

NoteAT-SESC(ファームウェアバージョン 1.7.0以降)でホワイトリスト機能を使用する場合、application-proxy whitelist protection tlsコマンドのtrustpointパラメーターを省略することにより、複雑で高度な知識が必要となるCAを用いなくても簡単に暗号化を行うことができます。

Noteプロキシーノードのクライアント秘密鍵はAMFバックアップの対象になりません。そのため、プロキシーノードのリカバリーを行うと秘密鍵が削除され、ホワイトリスト機能が使用できなくなります。その場合は、以下の「プロキシーノードの設定」にしたがい、トラストポイントを再設定してください。

Note本マニュアル執筆時点では、ホワイトリストサーバー(コントローラー)は本製品のクライアント証明書を検証せず、コントロールセッションの暗号化にのみ使用します。そのため、ホワイトリストサーバー側には、本製品のクライアント証明書を検証するためのルートCA証明書は必要ありません。

ただし、この仕様はホワイトリストサーバーのバージョンアップにより変更される可能性があります。詳細はホワイトリストサーバーのドキュメントでご確認ください。

| 1 | 外部CAの証明書(ルートCA証明書) | ca_cert.pem |

| 4 | ホワイトリストサーバーの証明書(サーバー証明書) | server_cert.pem |

| 5 | ホワイトリストサーバーの秘密鍵(サーバー秘密鍵) | server_key.pem |

awplus(config)# crypto pki trustpoint whitelist ↓ Created trustpoint "whitelist". awplus(ca-trustpoint)# enrollment terminal ↓ awplus(ca-trustpoint)# end ↓ awplus# crypto pki import whitelist pem ca_cert.pem ↓ ... Accept this certificate? (y/n): y ↓ The certificate was successfully imported.

-----BEGIN CERTIFICATE REQUEST----- の行から-----END CERTIFICATE REQUEST----- の行までをクリップボードにコピーしてPC上のファイル(ここでは「client_csr.pem」とします)に保存してください。awplus# crypto pki enroll whitelist ↓ Generating 2048-bit key "server-default"... Cut and paste this request to the certificate authority: ----------------------------------------------------------------- -----BEGIN CERTIFICATE REQUEST----- MIIC0zCCAbsCAQAwQzEYMBYGA1UECgwPQWxsaWVkV2FyZSBQbHVzMScwJQYDVQQD DB5hd3BsdXMudHcuYWxsaWVkLXRlbGVzaXMuY28uanAwggEiMA0GCSqGSIb3DQEB AQUAA4IBDwAwggEKAoIBAQDP7yYzo7SRJeLLcoVpfJ8R0BhnotIDhkOS2X9t6tt5 KeiS7CZlw3rBZ9XblL4Wk0c8KdAFZAQ7LU5KMchcyRoUq4HpKcy2cO5KD1dReU27 G6OyHiuhTdDb7g5GeR3/Gn7wec398WmqHEZpqxMfjWDgE6GcLGq1kbYjnhyezIiB ivgfM+FWKkQao7hMFap4EnION/4Qi1rLG1y4ji+SBaqMaTrpIjmJajFMtrSDWhZP 371fJ04lTA9EPaLoP5QlcIRXsK/MzTv99Ifa3I5uMOogqm6Lf0HuUusNg13OUFlu gcfB8FwgGGdAjhK3dAj5XywrP8urfKkjvYjolq4UKePvAgMBAAGgSzBJBgkqhkiG 9w0BCQ4xPDA6MAkGA1UdEwQCMAAwDgYDVR0PAQH/BAQDAgWgMB0GA1UdJQQWMBQG CCsGAQUFBwMBBggrBgEFBQcDAjANBgkqhkiG9w0BAQsFAAOCAQEAIMrupXUp/f18 jgIs/mcrlkevV6YE34MGX+KP8pJyQ2mNW/3zorb4L5tc6xzZr9OvtSs4FSuaUeOB YTEMP6v/B5aBTh3csevol97DQnl/QDT5PjVkrhsO3zKqtzasV/9ozG0m/s28xRoE 4v1wQtdvBqNyxDXTZSFiR2Qu+8RInA5TvjfI/pCjVsyQggpD9i6UWICOWDwi9M9U A6Q9vTgASeejX1ac1ZERGFYUG0BzO/gwm8zjnXxBRA1i5LcL4C7JEU9jgtUbzVln lFcuC5jQJrT8a8J9ZCLomQasatQoXtp2xJz1cJXAkD+Cwg92AbQqFwzqxqF/ZBr8 IKvYIzscHQ== -----END CERTIFICATE REQUEST----- -----------------------------------------------------------------

awplus# crypto pki import whitelist pem client_cert.pem ↓ ... Accept this certificate? (y/n): y ↓ The certificate was successfully imported.

awplus(config)# application-proxy whitelist server 192.168.1.5 key 1iMe2W0dA4oN! auth-port 2083 ↓

awplus(config)# application-proxy whitelist protection tls trustpoint whitelist ↓

Note本マニュアル執筆時点では、ホワイトリストサーバー(コントローラー)は本製品のクライアント証明書を検証せず、コントロールセッションの暗号化にのみ使用します。そのため、ホワイトリストサーバー側には、本製品のクライアント証明書を検証するためのルートCA証明書は必要ありません。

ただし、この仕様はホワイトリストサーバーのバージョンアップにより変更される可能性があります。詳細はホワイトリストサーバーのドキュメントでご確認ください。

awplus# show application-proxy whitelist server ↓ Application Proxy Whitelist Details: External Server Details: IP: 192.168.1.5 Port: 2083 Trustpoint: whitelist TLS Status: Alive Proxy Details: IP: 172.31.0.139 Status: Unknown

awplus# show application-proxy threat-protection ↓

Noteコントローラーの「ポリシー設定」/「アクション一覧」画面でも遮断されている端末の情報を確認することができます。詳細についてはコントローラーのリファレンスマニュアルをご覧ください。

awplus# clear application-proxy threat-protection 10.1.2.34 ↓

Note遮断の解除は基本的にコントローラー側で実施します。上記コマンドによりAMFマスター側で遮断を解除することもできますが、その場合、AMFマスターからコントローラーに被疑端末情報を削除する指示は出しません。そのため、コントローラー上では被疑端末情報を保持したままになりますので、必要に応じてコントローラー側で該当アクションを削除してください。詳細についてはコントローラーのリファレンスマニュアルをご覧ください。

awplus# no service atmf-application-proxy ↓

Note以降の説明では、新規導入されたモードを「セキュアモード」、従来からあるモードを「非セキュアモード」と記述します。

NoteAMF Cloud、AMF Cloud(AT-VST-APL版)、AMF Cloud(AT-VST-VRT版)を二重化する場合は仮想クロスリンク(atmf virtual-crosslink)を使います。

SBx81a# atmf secure-mode enable-all ↓ Total number of nodes 3 3 nodes support secure-mode Enable secure-mode across the AMF network ? (y/n): y ↓ ... 02:23:08 SBx81a IMISH[5068]: All 3 compatible nodes have joined the secure mode network.

SBx81a# show atmf ↓ ATMF Summary Information: ATMF Status : Enabled Network Name : AMF001 Node Name : SBx81a Role : Master Restricted login : Enabled Secure Mode : Enabled Current ATMF Guests : 0 Current ATMF Nodes : 3

SBx81a# no atmf secure-mode enable-all ↓

FSW235(config)# atmf secure-mode ↓ FSW235(config)# end ↓ FSW235# write ↓

03:06:33 SBx81a ATMF[749]: Node FSW235 (area:other_area) [eccd.6db5.1045] - requests authorization

SBx81a# show atmf authorization pending ↓ Pending Authorizations: other_area Requests: Node Name Product Parent Node Interface ------------------------------------------------------------------------------ FSW231 x510L-28GT SBx81a port1.0.3 FSW232 x510L-28GT SBx81a sa1 FSW235 x310-26FT SBx81a port1.0.1

SBx81a# atmf authorize FSW235 ↓ 03:10:28 SBx81a ATMF[749]: FSW235 has joined. 4 members in total.

NoteAT-TQ7403-R、AT-TQ6702e GEN2-Rの全ファームウェアバージョン および AT-TQ6702 GEN2-Rのファームウェアバージョン5.5.4-0.1以降では、出荷時状態のようにセキュアモードが無効でもEthernetポート(ethX)をAMF接続ポート(AMFリンクまたはAMFエリアリンク)として使用できます。

NoteAT-TQ7403-R、AT-TQ6702e GEN2-Rの全ファームウェアバージョン および AT-TQ6702 GEN2-Rのファームウェアバージョン5.5.4-0.1以降では、セキュアモードの有効・無効に関わらずEthernetポートをAMF接続ポートに設定できます。

そのため、非セキュアモード(セキュアモード無効時)で該当製品/バージョンを使用する場合、下記の手順1と手順4は不要です。

なお他の製品/バージョンでは、セキュアモードが無効の状態でEthernetポートをAMF接続ポートに設定することはできません。

Router(config)# atmf secure-mode ↓ Router(config)# end ↓ Router# write ↓

Router(config)# interface eth1 ↓ Router(config-if)# atmf-link ↓

Noteルーター製品のEthernetポートをAMFエリアリンクとして設定する場合は、atmf-linkコマンドの代わりにatmf-arealink remote-areaコマンドを使います。

NotevFirewall(AT-NFV-APL)、AT-AR4000S-Cloudはオートリカバリーをサポートしていません。

NoteAT-TQ7403-R、AT-TQ6702e GEN2-Rの全ファームウェアバージョン および AT-TQ6702 GEN2-Rのファームウェアバージョン5.5.4-0.1以降では、atmf recover over-ethコマンドを設定しなくてもEthernetポートでオートリカバリーが動作します。

そのため、非セキュアモード(セキュアモード無効)で該当製品/バージョンのオートリカバリーを行う場合、下記の手順1と手順3は不要です。

awplus# atmf recover over-eth ↓

Noteatmf recover over-ethコマンドの設定をコンフィグに保存する必要はありません。同コマンドで設定した内容(ethX経由のオートリカバリーの有効・無効)は、erase factory-defaultコマンドやatmf cleanupコマンドを実行した後も保持されます。ethX経由のオートリカバリーを無効にしたいときは、同コマンドをno形式で実行してください。

Note次に述べる「代替機の事前認証」 を実行している場合、手順3は不要です。

SBx81a# atmf authorize provision mac 0000.1111.2222 ↓これにより、MACアドレス「0000.1111.2222」を持つクリーン状態の代替機をAMFネットワークに接続した場合は、認証なしでオートリカバリーが完了します。

SBx81a# atmf authorize provision node FSW234 interface port1.0.8 ↓これにより、既存AMFノード(FSW234)の port1.0.8 にクリーン状態の代替機を接続した場合は、認証なしでオートリカバリーが完了します。

Note事前認証には有効期間があるため、代替機の接続はその期限内に行う必要があります(デフォルト60分)。期限を過ぎた場合は代替機の再認証が必要です。有効期間は atmf authorize provisionコマンド の timeoutオプションにより 1~6000分の範囲で指定可能です。

FSW234# show atmf ↓

SBx81a# show atmf secure-mode ↓

SBx81a# show atmf authorization pending ↓

SBx81a# show atmf authorization current ↓

SBx81a# show atmf links ↓

(C) 2025 アライドテレシスホールディングス株式会社

PN: 613-003429 Rev.A