AT-Vista Manager EX 2.3.0: AWCプラグイン ユーザーガイド

6.5.17 侵入検知/防御の設定

侵入検知システム(IDS:Intrusion Detection System)および侵入防御システム(IPS:Intrusion Prevention System)の設定を行います。

侵入検知システムでは、管理されていない無線機器から、管理者が無線ネットワークを守るのを支援するために設計された機能のセットです。管理グループごとに、無線電波のスキャン(無線機器の検出)を行い、不正と考えられる機器を分類します。

また、侵入防御システムを用いて、検出された不正無線APに対して攻撃を行い、脅威による被害を抑えることができます。

Note

侵入検知、侵入防御は、AT-TQシリーズ無線APでのみ有効となります。

6.5.17.1 侵入検知の設定

侵入検知/防御の設定は以下の手順で行います。

メニューから「無線設定」→「侵入検知/防御設定」を選択し、管理グループごとの侵入検知/防御設定の一覧を表示します。

管理グループごとに、不正無線APの検出、不正無線クライアントの検出、不正無線APへの攻撃の有効/無効が表示されます。

対象とする管理グループの「編集」(鉛筆アイコン)ボタンをクリックします。

「無線侵入検知/防御設定」ダイアログが表示されます。

| 項目名 | 説明 |

|---|

| 管理グループ名 | 侵入検知/防御の設定を行う管理グループ名を表示します。 |

| 無線侵入検知 |

| 不正無線APの検出 | 不正無線APの検出を行うか否かを設定します。

「有効」の場合、AWCプラグインの管理外の無線APを不正無線APと見なします。 |

| SSID偽装 | AWCプラグイン管理下のSSIDを送信している無線APを不正APと見なし、「侵入検知/防御レポート」ページに分類するか否かを設定します。 |

| セキュリティ偽装 | AWCプラグイン管理下のSSIDを送信しており、使用しているセキュリティ方式が一致しない無線APを不正APと見なし、「侵入検知/防御レポート」ページに分類するか否かを設定します。 |

| 不正無線クライアントの検出 | 不正無線クライアントの検出を行うか否かを設定します。 |

| MACアドレスリスト | MACアドレスリストに基づいて、接続が許可されていない無線クライアントを不正無線クライアントとして検出するか否かを設定します。

MACアドレスリストは、共通設定にて、一つのAPに1つまで設定できます。

- 共通設定に設定されたMACアドレスリストのアクションが「許可」の場合(ホワイトリスト)、MACアドレスリストに登録されていない無線クライアントを不正無線クライアントと見なします。

- 共通設定に設定されたMACアドレスリストのアクションが「ブロック」の場合(ブラックリスト)、MACアドレスリストに登録されている無線クライアントを不正無線クライアントと見なします。

| 無線侵入防御 |

| 不正無線APへの攻撃 | 不正無線APへの攻撃を行うか否かを設定します。

不正無線APと判定された無線APに対して、 IEEE 802.11「De-authentication」マネージメントフレームを定期的に送信し、不正無線APに接続した無線クライアントを接続解除するようにします。

不正無線APを介したネットワークへのアクセスを防ぎ、ネットワーク上のユーザーやデータを保護します。 |

|

| 「保存」ボタン | 対象の管理グループに対する侵入検知/防御設定を保存します。 |

| 「キャンセル」ボタン | 対象の管理グループに対する侵入検知/防御設定を中止します。 |

- 隣接無線APや無線クライアントの検出、管理下の無線APから不正無線クライアントへの侵入防御について、有効/無効を設定します。

- 「保存」ボタンをクリックして、設定を保存します。

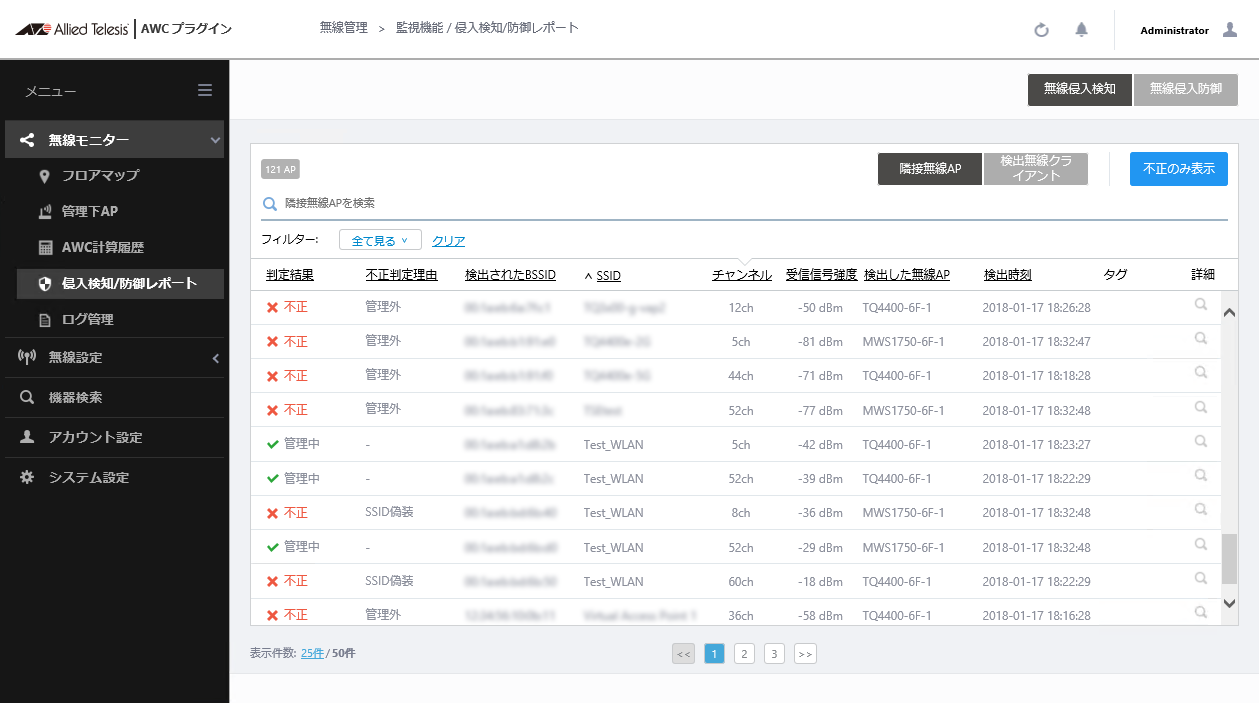

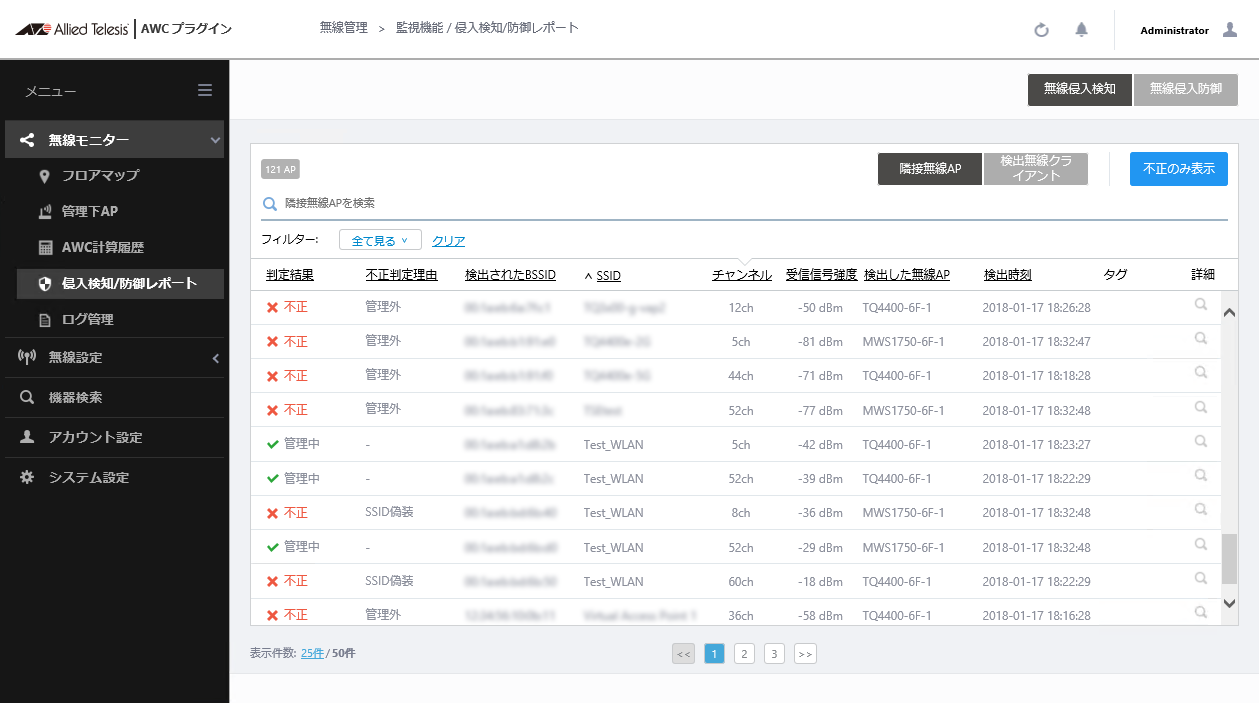

6.5.17.2 検知結果の表示

AWCプラグインが管理中の無線APが1時間以内に検出した隣接無線APや無線クライアントの情報と対象が不正無線AP/不正無線クライアントかどうかの判定結果、管理下の無線APから不正無線クライアントへの侵入防御の履歴を表示します(AT-TQシリーズのみ)。

詳細な表示項目の説明については、「侵入検知/防御レポート」をご覧ください。

(C) 2017-2018 アライドテレシスホールディングス株式会社

613-002428 Rev.D