設定例集#44: フレッツ 光ネクスト IPv6インターネット接続(IPv6 IPoE、DHCPv6 PD方式)

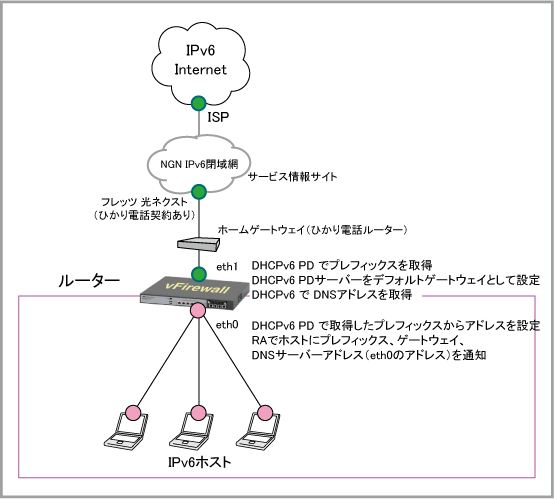

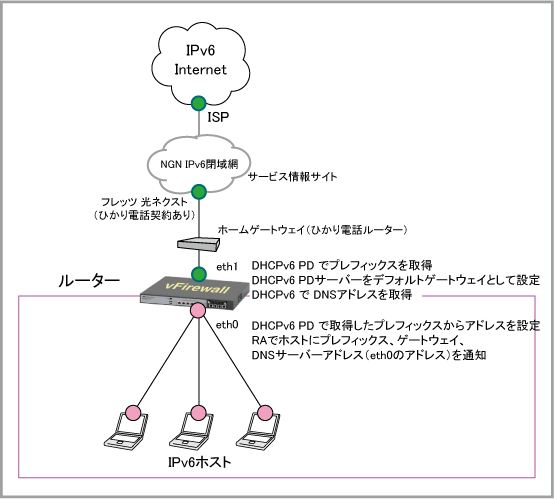

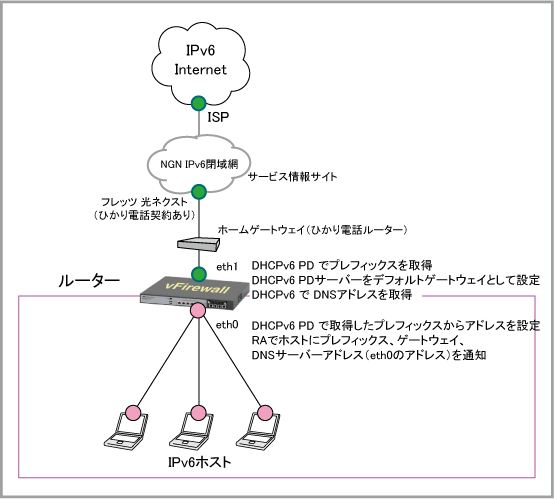

NTT東日本・NTT西日本が提供するフレッツ 光ネクスト回線を利用し、IPv6 IPoE接続によってIPv6インターネットに接続するための設定例です。IPoE接続ではひかり電話の契約有無によってIPv6アドレスの設定方法(IPv6プレフィックスの取得方法)が異なります。本構成はひかり電話を契約している場合の設定例です。

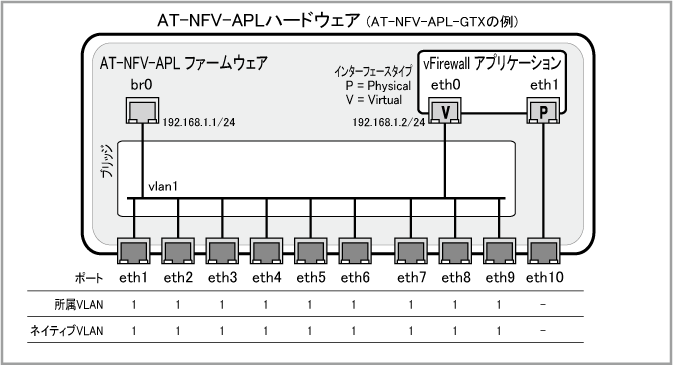

構成

| ルーターの基本設定 |

| WAN側物理インターフェース |

eth1 |

| WAN側(eth1)IPv6アドレス |

リンクローカルアドレス |

| LAN側(eth0)IPv6アドレス |

DHCPv6 PDで取得したIPv6プレフィックスにもとづいて設定 |

| LAN側(eth0)IPv4アドレス |

192.168.1.2/24(Web GUIアクセスなどの管理用) |

ここでは、次の方針で設定を行います。

- ルーターのWAN側インターフェース(eth1)で受信したDHCPv6 PDパケットのIPv6プレフィックスにもとづいてLAN側インターフェース(eth0)にIPv6アドレスを設定します。WAN側インターフェースではリンクローカルアドレスを使用します。

- 受信したDHCPv6 PDの送信元IPv6アドレスをIPv6のデフォルトゲートウェイとして登録し、ひかり電話から送信されるルーター通知(RA)パケットをデフォルトゲートウェイとして登録しないようにします。

- DHCPv6でDNSサーバーアドレスを取得します。

- LAN側に接続されたコンピューターは、本製品のLAN側インターフェースから送信されるRAによってIPv6アドレス、デフォルトゲートウェイ、DNSサーバーアドレスを自動設定します。

- ルーターのDNSリレー機能をオンにして、LAN側コンピューターからのDNSリクエストをDNSサーバーに転送します。

- ファイアウォールを利用して、外部からの不正アクセスを遮断しつつ、内部からは自由にIPv6インターネット、サービス情報サイト(NGN IPv6閉域網)へのアクセスができるようにします。

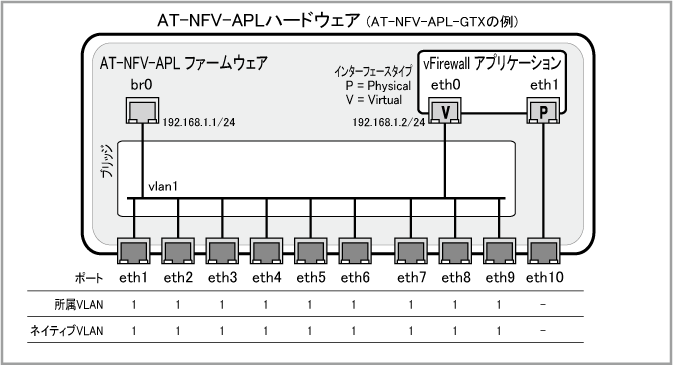

AT-NFV-APLの事前設定

本設定例は、あらかじめ AT-NFV-APL側で以下のような設定を行っていることを前提としています。

使用するインターフェースの番号や数は適宜変更してかまいません。

事前設定の流れについては「AT-NFV-APL」/「準備」をご覧ください。

10ポート構成(eth1~eth10)のAT-NFV-APL-GTXを想定した例になっていますので、6ポート(eth1~eth6)構成のAT-NFV-APL-GTをご使用の場合は、使用するポートを適宜読み替えてください。

管理IPアドレス

詳細は「AT-NFV-APL」/「ネットワーク基本設定」をご覧ください。

| インターフェース |

IPアドレス |

| br0 |

192.168.1.1/24(初期設定) |

ブリッジ

詳細は「AT-NFV-APL」/「ネットワーク基本設定」をご覧ください。

| ポート |

所属VLAN |

ネイティブVLAN |

| eth1~eth9 |

1 |

1 |

| eth10 |

未所属 |

仮想インターフェース割り当て

vFirewallアプリケーションインスタンスの初期設定時には、下記のように仮想インターフェースを割り当てます。

詳細は「AT-NFV-APL」/「AW+ vFirewall」をご覧ください。

vFirewallの

インターフェース名 |

インターフェース

タイプ |

外部ネットワーク

VLAN ID |

ホスト

インターフェース |

IPv4アドレス |

| eth0 |

Virtual |

1 |

- |

192.168.1.2/24 |

| eth1 |

Physical |

- |

eth10 |

未指定 |

ルーターの設定

- WANポートeth1上でDHCPv6 PDクライアントを有効にします。初期設定で有効になっているRAによるアドレス自動設定(SLAAC)を無効化し、また、IPv6のデフォルト経路をルーター通知(RA)パケットの送信元ではなく、DHCPv6サーバーに向けるよう設定します。これには、ipv6 nd accept-ra-pinfo、ipv6 nd accept-ra-default-routes、ipv6 dhcp client pdコマンドを使います。

DHCPv6 PDクライアントの詳細は「IPv6」/「IPv6インターフェース」をご覧ください。

interface eth1

no ipv6 nd accept-ra-pinfo

no ipv6 nd accept-ra-default-routes

ipv6 dhcp client pd IPoE default-route-to-server

- LAN側インターフェースeth0でIPv6を有効にし、DHCPv6 PDで割り当てられたIPv6プレフィックスにもとづくIPv6アドレスを設定します。そのため、初期設定で有効になっているRAによるアドレス自動設定(SLAAC)は無効化します。これにはipv6 nd accept-ra-pinfo、ipv6 address(DHCPv6 PD)コマンドを使います。

また、LAN側クライアントにIPv6アドレスと設定情報を通知するため、RAの送信を有効にします。これには、ipv6 nd suppress-ra、ipv6 nd dns-serverコマンドを使います。

IPv6インターフェースの詳細は「IPv6」/「IPv6インターフェース」をご覧ください。

※管理用 IPv4アドレス 192.168.1.2/24 は AT-NFV-APLの事前設定時に設定済みのため、ip addressコマンドを手で入力する必要はありません。

interface eth0

ip address 192.168.1.2/24

no ipv6 nd suppress-ra

no ipv6 nd accept-ra-pinfo

ipv6 address IPoE ::1/64 eui64

ipv6 nd dns-server eth0

- IPv6パケット転送機能を有効化します。これにはipv6 forwardingコマンドを使います。

ipv6 forwarding

- ファイアウォールのルール作成時に使うエンティティー(通信主体)を定義します。

エンティティー定義の詳細は「UTM」/「エンティティー定義」をご覧ください。

すべてのIPv6アドレスを表すゾーン「all」を作成します。

これには、zone、network、ipv6 subnetの各コマンドを使います。

zone all

network ipv6

ipv6 subnet ::/0

- 管理用 IPv4 サブネットを表すゾーン「gui」を作成します。

zone gui

network ipv4

ip subnet 192.168.1.0/24

- 内部ネットワークを表すゾーン「private_ipv6」を作成します。

前記コマンドに加え、ここでは host、ipv6 addressの各コマンドも使います。

zone private_ipv6

network lan

ipv6 subnet ::/0 interface eth0

host eth0

ipv6 address dynamic interface eth0

- 外部ネットワークを表すゾーン「public_ipv6」を作成します。

zone public_ipv6

network wan

ipv6 subnet ::/0 interface eth1

host eth1

ipv6 address dynamic interface eth1

- ファイアウォールのルール作成時に通信内容を指定するために使う「アプリケーション」を定義します。

これには、application、protocol、dportの各コマンドを使います。

アプリケーション定義の詳細は「UTM」/「アプリケーション定義」をご覧ください。

DHCPv6パケットを表すカスタムアプリケーション「dhcpv6」を定義します。

application dhcpv6

protocol udp

dport 546 to 547

- ICMPv6パケットを表すカスタムアプリケーション「icmpv6」を定義します。

application icmpv6

protocol ipv6-icmp

- 外部からの通信を遮断しつつ、内部からの通信は自由に行えるようにするファイアウォール機能の設定を行います。

これには、firewall、rule、protectの各コマンドを使います。

・rule 10 - 管理用IPv4サブネット内の通信を許可します

・rule 20 - DHCPv6通信を許可します

・rule 30 - ICMPv6通信を許可します

・rule 40 - 内部から内部への通信を許可します

・rule 50 - 内部から本製品(LAN側インターフェースに設定したアドレス)への通信を許可します

・rule 60 - 内部から外部への通信を許可します

・rule 70 - 本製品(LAN側インターフェースに設定したアドレス)から内部への通信を許可します

・rule 80 - 本製品(LAN側インターフェースに設定したアドレス)から外部への通信を許可します

・rule 90 - 本製品(WAN側インターフェースのリンクローカルアドレス)から外部への通信を許可します

ファイアウォールの詳細は「UTM」/「ファイアウォール」をご覧ください。

firewall

rule 10 permit any from gui to gui

rule 20 permit dhcpv6 from all to all

rule 30 permit icmpv6 from all to all

rule 40 permit any from private_ipv6 to private_ipv6

rule 50 permit any from private_ipv6 to private_ipv6.lan.eth0

rule 60 permit any from private_ipv6 to public_ipv6

rule 70 permit any from private_ipv6.lan.eth0 to private_ipv6

rule 80 permit any from private_ipv6.lan.eth0 to public_ipv6

rule 90 permit any from public_ipv6.wan.eth1 to public_ipv6

protect

- DNSリレー機能を有効にします。これには、ip dns forwardingコマンドを使います。

DNSリレー機能の詳細は「IP付加機能」/「DNSリレー」をご覧ください。

ip dns forwarding

- 以上で設定は完了です。

end

設定の保存

■ 設定が完了したら、現在の設定内容を起動時コンフィグとして保存してください。これには、copyコマンドを「copy running-config startup-config」の書式で実行します。

awplus# copy running-config startup-config ↓

Building configuration...

[OK]

また、write fileコマンド、write memoryコマンドでも同じことができます。

awplus# write memory ↓

Building configuration...

[OK]

その他、設定保存の詳細については「運用・管理」/「コンフィグレーション」をご覧ください。

ファイアウォールログについて

■ ファイアウォールのログをとるには、次のコマンド(log(filter))を実行します。

awplus(config)# log buffered level informational facility local5 ↓

■ 記録されたログを見るには、次のコマンド(show log)を実行します。ここでは、ファイアウォールが出力したログメッセージだけを表示させています。

awplus# show log | include Firewall ↓

ルーターのコンフィグ

!

interface eth1

no ipv6 nd accept-ra-pinfo

no ipv6 nd accept-ra-default-routes

ipv6 dhcp client pd IPoE default-route-to-server

!

interface eth0

ip address 192.168.1.2/24

no ipv6 nd suppress-ra

no ipv6 nd accept-ra-pinfo

ipv6 address IPoE ::1/64 eui64

ipv6 nd dns-server eth0

!

ipv6 forwarding

!

zone all

network ipv6

ipv6 subnet ::/0

!

zone gui

network ipv4

ip subnet 192.168.1.0/24

!

zone private_ipv6

network lan

ipv6 subnet ::/0 interface eth0

host eth0

ipv6 address dynamic interface eth0

!

zone public_ipv6

network wan

ipv6 subnet ::/0 interface eth1

host eth1

ipv6 address dynamic interface eth1

!

application dhcpv6

protocol udp

dport 546 to 547

!

application icmpv6

protocol ipv6-icmp

!

firewall

rule 10 permit any from gui to gui

rule 20 permit dhcpv6 from all to all

rule 30 permit icmpv6 from all to all

rule 40 permit any from private_ipv6 to private_ipv6

rule 50 permit any from private_ipv6 to private_ipv6.lan.eth0

rule 60 permit any from private_ipv6 to public_ipv6

rule 70 permit any from private_ipv6.lan.eth0 to private_ipv6

rule 80 permit any from private_ipv6.lan.eth0 to public_ipv6

rule 90 permit any from public_ipv6.wan.eth1 to public_ipv6

protect

!

ip dns forwarding

!

end

(C) 2021 - 2022 アライドテレシスホールディングス株式会社

PN: 613-002993 Rev.D