[index] AT-NFV-APLシリーズ vFirewall リファレンスマニュアル

| WAN側物理インターフェース | eth1 |

| WAN側(eth1)IPv4アドレス | ホームゲートウェイからDHCPで取得 |

| WAN側(eth1)IPv6アドレス | リンクローカルアドレス |

| LAN側(eth0)IPv6アドレス | ルーター通知(RA)で取得したIPv6プレフィックスにもとづいて設定 |

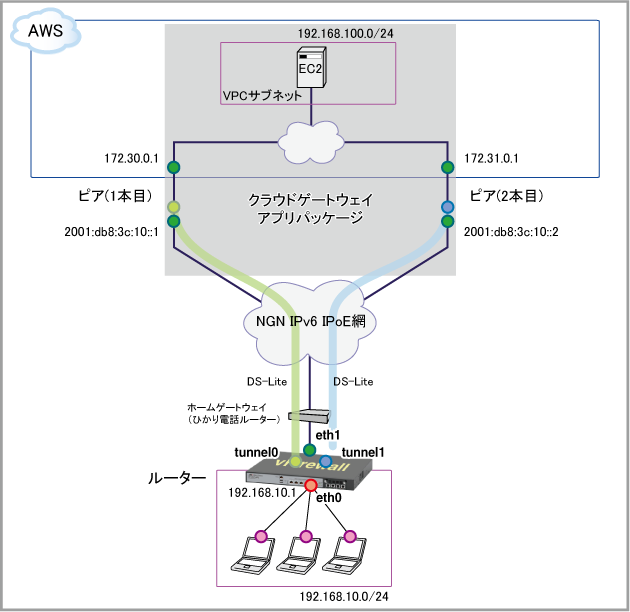

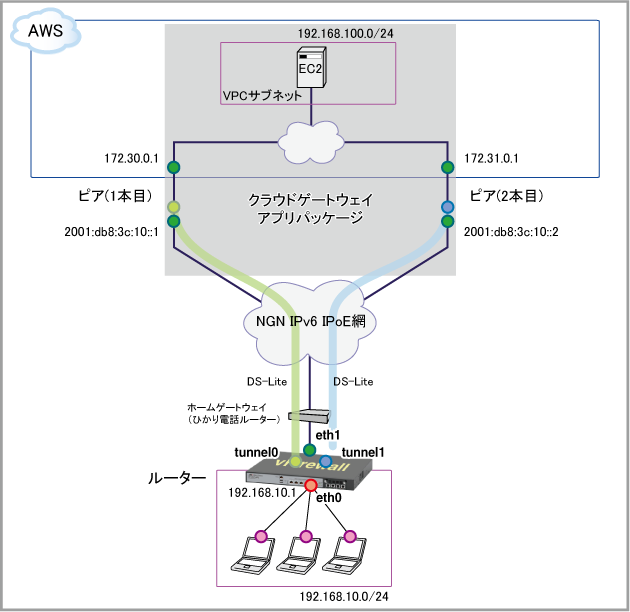

| ピアIPv6アドレス(1本目) | 2001:db8:3c:10::1 |

| ピアIPv6アドレス(2本目) | 2001:db8:3c:10::2 |

| AmazonルータのピアIP(1本目) | 172.30.0.1/24 |

| AmazonルータのピアIP(2本目) | 172.31.0.1/24 |

| AWS VPC IPv4 CIDR | 192.168.100.0/24 |

Note

- 本設定例では例示用IPアドレス等を使用しており、実際に設定する値とは異なります。実際の設定時には、ユーザー毎に通知される各種情報をご使用ください。

- 事前に「クラウドゲートウェイ アプリパッケージ」をお申し込みください。

- アプリパッケージポータル『ホーム > エンドユーザ契約情報管理 > 回線制御(拠点ルータ情報管理)』にて各種情報を登録および取得してください。

NoteNDプロキシー機能は本構成に特化した機能です。本構成以外での動作はサポート対象外です。

Noteルーター本体からAWS VPC内のネットワークに対してPing等による疎通確認を実施する場合は、パケットがフィルター等によって破棄されないよう始点IPアドレスを指定してください。

たとえば、pingコマンドで始点アドレスを指定する場合は次のようにします。

awplus# ping 宛先IPv4アドレス source 始点IPv4アドレス ↓

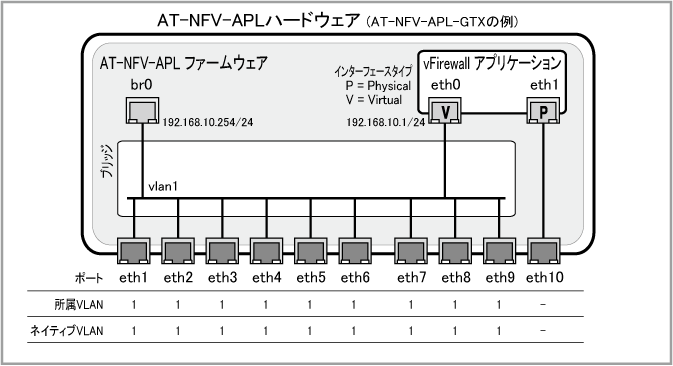

Note10ポート構成(eth1~eth10)のAT-NFV-APL-GTXを想定した例になっていますので、6ポート(eth1~eth6)構成のAT-NFV-APL-GTをご使用の場合は、使用するポートを適宜読み替えてください。

| br0 | 192.168.10.254/24 |

| eth1~eth9 | 1 | 1 |

| eth10 | ||

インターフェース名 |

タイプ |

VLAN ID |

インターフェース |

|

| eth0 | Virtual | 1 | - | 192.168.10.1/24 |

| eth1 | Physical | - | eth10 | 未指定 |

?」をCLIから入力するには、Ctrl/V キーを入力してから ? を入力してください。単に ? を入力するとCLIヘルプが表示されてしまうためご注意ください。ddns-update-method V6UPDATE update-url https://auth-east.cloudgw.e-ntt.cast.flets-east.jp/regist.php?<PASSWORD> password passwdA update-interval 10 suppress-ipv4-updates accept-invalid-sslcert

ddns enable

ip name-server preferred-order static ip name-server 192.168.1.1

interface eth1 ip proxy-arp ip address dhcp ipv6 enable no ipv6 nd accept-ra-pinfo ipv6 nd proxy interface eth0

interface eth0 ipv6 ddns-update-method V6UPDATE ip address 192.168.10.1/24 ipv6 address autoconfig eth1 no ipv6 nd suppress-ra ipv6 nd dns-server eth0

ipv6 forwarding

ip dhcp pool pool10 network 192.168.10.0 255.255.255.0 range 192.168.10.100 192.168.10.131 dns-server 192.168.10.1 default-router 192.168.10.1 lease 0 2 0

service dhcp-server

interface tunnel0 tunnel source eth0 tunnel destination 2001:db8:3c:10::1 tunnel mode ds-lite ip address 192.0.0.2/29 ip tcp adjust-mss pmtu

interface tunnel1 tunnel source eth0 tunnel destination 2001:db8:3c:10::2 tunnel mode ds-lite ip address 192.0.2.2/29 ip tcp adjust-mss pmtu

ip route 172.30.0.0/24 tunnel0 ip route 172.31.0.0/24 tunnel1 ip route 192.168.100.0/24 tunnel1 10

ping-poll 1 ip 172.30.0.1 source-ip 192.168.10.1 normal-interval 20 critical-interval 20 up-count 1 fail-count 3 sample-size 3

ping-poll 2 ip 172.31.0.1 source-ip 192.168.10.1 normal-interval 20 critical-interval 20 up-count 1 fail-count 3 sample-size 3 active

trigger 1 type ping-poll 1 down script 1 tunnel0_down.scp script 2 act_ping-poll_2.scp script 3 act_tri.scp trigger 2 type ping-poll 1 up script 1 tunnel0_up.scp script 2 dis_tri.scp script 3 dis_ping-poll_2.scp trigger 3 type ping-poll 2 down script 1 act_tri.scp trigger 4 type ping-poll 2 up script 1 dis_tri.scp trigger 5 type periodic 10 script 1 shut_noshut.scp trigger 6 type reboot script 1 tunnel0_down.scp script 2 act_ping-poll_2.scp script 3 act_tri.scp script 4 dis_act_ping-poll_1.scp

ip dns forwarding

end

copy running-config startup-config」の書式で実行します。awplus# copy running-config startup-config ↓ Building configuration... [OK]

awplus# write memory ↓ Building configuration... [OK]

! ddns-update-method V6UPDATE update-url https://auth-east.cloudgw.e-ntt.cast.flets-east.jp/regist.php?<PASSWORD> password passwdA update-interval 10 suppress-ipv4-updates accept-invalid-sslcert ! ddns enable ! ip name-server preferred-order static ip name-server 192.168.1.1 ! interface eth1 ip proxy-arp ip address dhcp ipv6 enable no ipv6 nd accept-ra-pinfo ipv6 nd proxy interface eth0 ! interface eth0 ipv6 ddns-update-method V6UPDATE ip address 192.168.10.1/24 ipv6 address autoconfig eth1 no ipv6 nd suppress-ra ipv6 nd dns-server eth0 ! ipv6 forwarding ! ip dhcp pool pool10 network 192.168.10.0 255.255.255.0 range 192.168.10.100 192.168.10.131 dns-server 192.168.10.1 default-router 192.168.10.1 lease 0 2 0 ! service dhcp-server ! interface tunnel0 tunnel source eth0 tunnel destination 2001:db8:3c:10::1 tunnel mode ds-lite ip address 192.0.0.2/29 ip tcp adjust-mss pmtu ! interface tunnel1 tunnel source eth0 tunnel destination 2001:db8:3c:10::2 tunnel mode ds-lite ip address 192.0.2.2/29 ip tcp adjust-mss pmtu ! ip route 172.30.0.0/24 tunnel0 ip route 172.31.0.0/24 tunnel1 ip route 192.168.100.0/24 tunnel1 10 ! ping-poll 1 ip 172.30.0.1 source-ip 192.168.10.1 normal-interval 20 critical-interval 20 up-count 1 fail-count 3 sample-size 3 ! ping-poll 2 ip 172.31.0.1 source-ip 192.168.10.1 normal-interval 20 critical-interval 20 up-count 1 fail-count 3 sample-size 3 active ! trigger 1 type ping-poll 1 down script 1 tunnel0_down.scp script 2 act_ping-poll_2.scp script 3 act_tri.scp trigger 2 type ping-poll 1 up script 1 tunnel0_up.scp script 2 dis_tri.scp script 3 dis_ping-poll_2.scp trigger 3 type ping-poll 2 down script 1 act_tri.scp trigger 4 type ping-poll 2 up script 1 dis_tri.scp trigger 5 type periodic 10 script 1 shut_noshut.scp trigger 6 type reboot script 1 tunnel0_down.scp script 2 act_ping-poll_2.scp script 3 act_tri.scp script 4 dis_act_ping-poll_1.scp ! ip dns forwarding ! end

enable configure terminal no ip route 192.168.100.0/24 tunnel0

enable configure terminal ip route 192.168.100.0/24 tunnel0

enable configure terminal ping-poll 2 active

enable configure terminal ping-poll 2 no active

enable configure terminal trigger 5 active ddns-update-method V6UPDATE update-interval 10

enable configure terminal trigger 5 no active ddns-update-method V6UPDATE update-interval 60

enable configure terminal interface eth0 shutdown no shutdown

enable configure terminal ping-poll 1 no active active

(C) 2021 - 2022 アライドテレシスホールディングス株式会社

PN: 613-002993 Rev.D