なぜスイッチセキュリティが必要なのか

近年増加し続けているサイバー攻撃に対し、不正アクセスや情報漏えいからネットワークを守るためにはセキュリティの確保が重要となります。しかし、一般的にネットワークのセキュリティをより強固にしようとすると、複雑な構成や設定が求められ、維持にも人・工数・コストが掛かり、加えて強固にしたからこそ利便性が損なわれてしまうというトレードオフの問題があります。そのため、セキュリティ対策をする上では、「どういう脅威から」「どれくらいのレベルでセキュリティを保つのか」というポリシーが重要になります。

このページでは、当社スイッチ製品にも搭載されている各種セキュリティ対策機能についてBasicセキュリティ、Advancedセキュリティ、LAN環境の不正アクセス対策の3つに分け、各機能の説明や設定例などを交えて紹介しています。

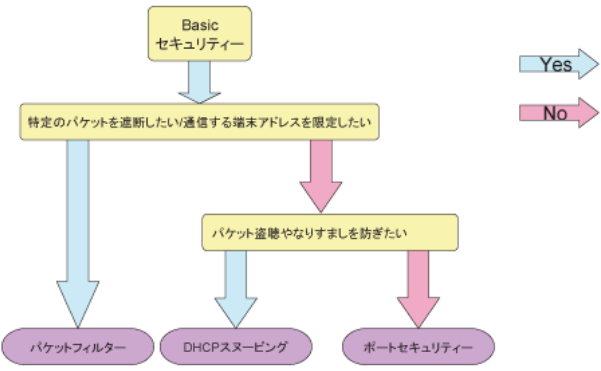

Basicセキュリティ

Basicセキュリティでは、ピンポイントで対策をしたい場合、または対象となる機器、PCの移動がほとんどない場合にスイッチの設定だけで実施・適用できるセキュリティ対策を紹介します。

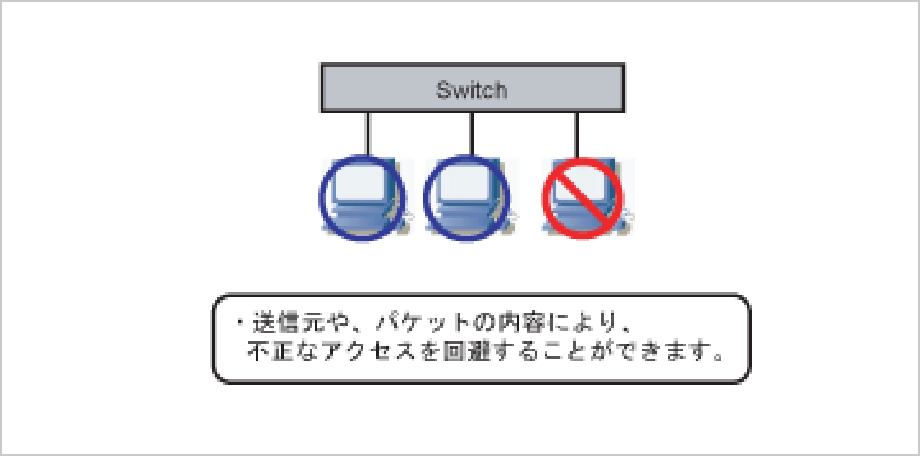

パケットフィルター

機能概要

パケットフィルターには、パケットのフィルタリングを、ハードウェア(ASIC)で行う「ハードウェアパケットフィルター」と、ソフトウェア(CPU)で行う「ソフトウェアパケットフィルター」の2種類があります。

ハードウェアパケットフィルタ

ハードウェアで処理するため高速です。

ソフトウェアパケットフィルタ

ハードウェアパケットフィルターよりも柔軟な設定ができることや、パケットのログが取得できること、ポリシーフィルターによる経路選択フィルターとして使用できることが、メリットとしてあげられます。

ソフトウェアパケットフィルターでフィルタリングできるパケットは、IPルーティングの対象となる(VLANを越える)パケットに限られます。

以下の条件でパケットをフィルタリングできます。

- Ethernetヘッダーの送信元、宛先MACアドレスとプロトコルタイプ(タグ付き、タグなし)

- 入出力スイッチポート

- IPヘッダーのTOS優先度(precedence)またはDSCP(DiffServ Code Point)、TTL、プロトコル、始点・終点IPアドレス

- TCPヘッダーの始点・終点ポート、制御フラグ(Syn、Ack、Fin)

- UDPヘッダーの始点・終点ポート

- TCPセッションの方向 (ソフトウェアのみ)

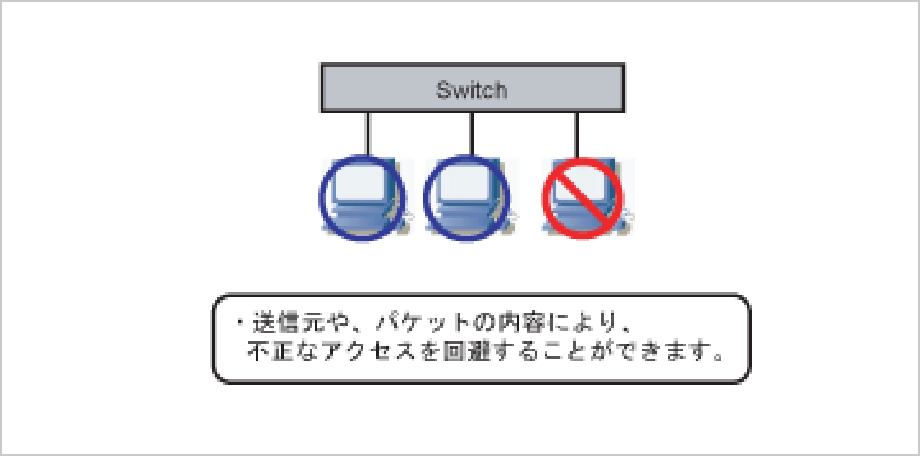

効果

- 正規の送信元をIPアドレスで制限することができます。

- 特定のパケットを排除することができます。

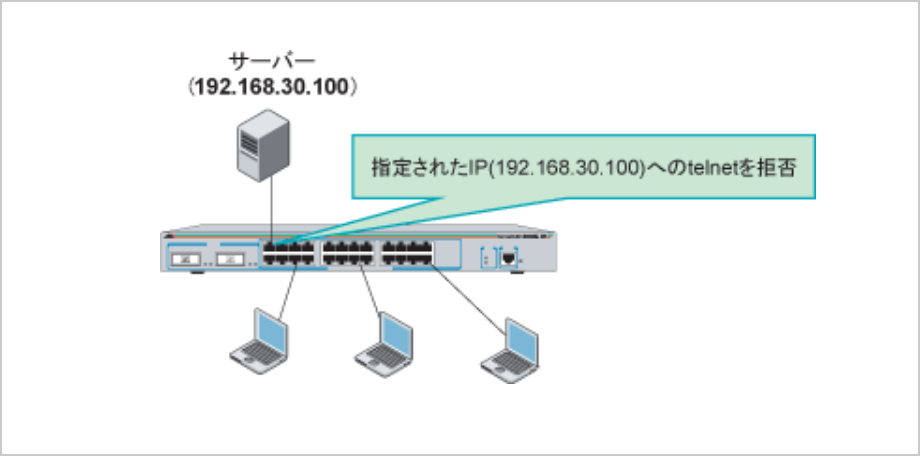

設定例 : サーバーへのtelnetを禁止する

フィルターを作成します。

ADD SWITCH L3FILTER

MATCH=DIPADDR,PROTOCOL,TCPDPORT DCLASS=HOSTフィルタリング条件(フィルターエントリー)とアクションを指定します。

ADD SWITCH L3FILTER

MATCH=DIPADDR,PROTOCOL,TCPDPORT DCLASS=HOST

ADD SWITCH L3FILTER=1 ENTRY

DIPADDR=192.168.30.100 PROTOCOL=TCP

TCPDPORT=TELNET ACTION=DENY

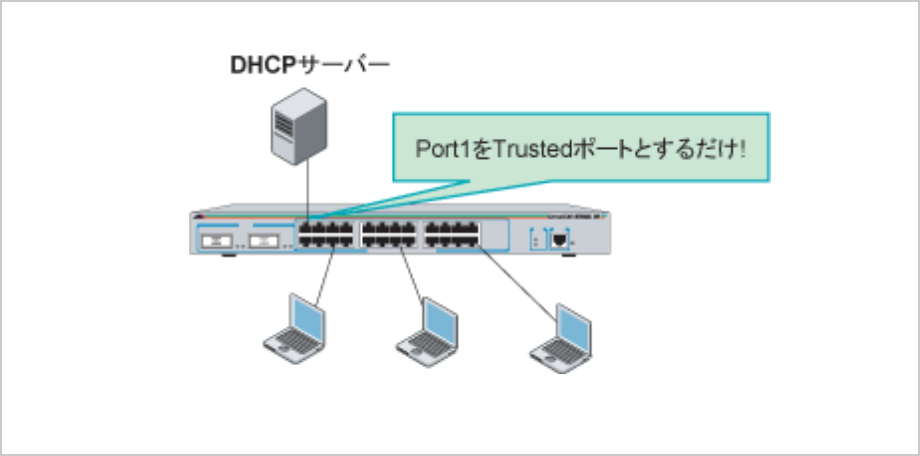

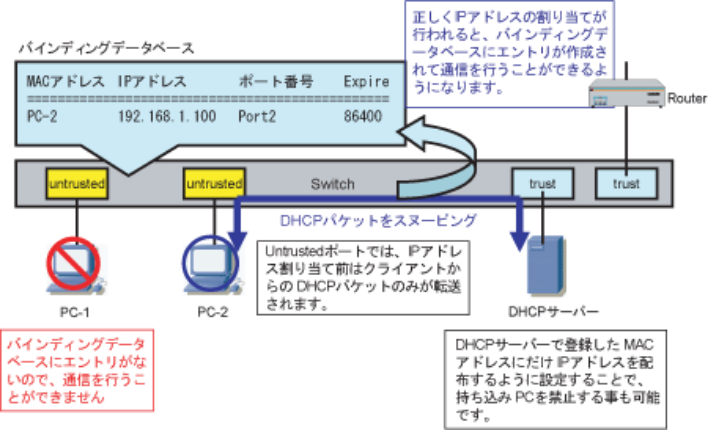

DHCPスヌーピング

機能概要

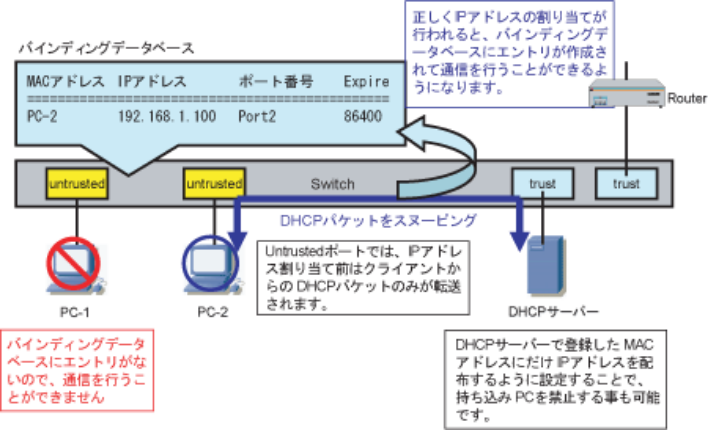

- DHCPパケットをスヌーピング(監視)してバインディングデータベースを構築し、動的に送信元IPフィルタリングを行う機能です。DHCPを使用したネットワーク環境において、正当なPC(DHCPクライアント)だけがIP通信をすることができます。

- 物理ポートをTrustedポートとUntrustedポートで定義します。Trustedポートではスヌーピングせずに、全てのパケットを転送します。

- Untrustedポートでは、正しくDHCPサーバーからIPアドレスを割り当てられたDHCPクライアントだけが通信することができます。

固定IP端末を接続しても通信を行うことはできません。 - Untrustedポートに固定IP端末を接続する場合は、StaticにMACアドレスを登録することで通信を許可するようにすることもできます。

- 物理ポートごとに、DHCPクライアント数の上限を設定することができます。

- ARPセキュリティ機能を利用することで、不正なARPを利用した不正アクセスを防止することができます。

- リレーエージェント情報オプション(オプションコード82)の付加・検査・削除が行えます。

効果

- 正規の送信元をIPアドレスで制限することができます。

- 特定のパケットを排除することができます。

- ARP poisoning attacksやIP address spoofingなどの様々な不正アクセスを防止することができます。

- DHCPサーバーと連動させることで、持込PCを禁止することができます。

- ProxyARPが有効になっている装置やDHCPサーバーが誤ってネットワークに接続された場合に、その影響でネットワークが利用できなくなる場合がありますが、DHCPスヌーピングでは不当なARPパケットやDHCPパケットを破棄しますので、これらの影響をなくすことができます。

設定例 : Port1のみDHCPサーバーを許可する

DHCPスヌーピングを有効にします。

ENABLE DHCPSNOOPINGPort1をTrustedポートとします。

SET DHCPSNOOPING PORT=1 TRUSTED=YES

ポートセキュリティ

機能概要※1

- MACアドレスに基づき、ポートごとに通信を許可するデバイスを制限する機能です。(MACアドレスレベルのフィルタリング機能)

- 通信を許可するMACアドレスは手動登録が行えるほか、スイッチの物理ポートごとに学習可能なMACアドレス数の上限を設定することで、自動登録することが可能です。

- 自動登録したMACアドレスは、Staticエントリとして保持する※2ことも、FDBのエージアウトに合わせて削除する※3ことも可能です。

- アクションとして、パケット破棄、SNMPトラップ送信、物理ポートのディセーブルなどから選択することができます。

- ポートセキュリティでは、複数のポートに同じMACアドレスを登録することができません。登録する機器が移動する場合などMACアドレスが複数ポートにまたがる場合は、MACアドレスベース認証をご利用ください。

- Limitedモード/Secureモード

- Dynamic Limitedモード

効果

- MACアドレスをStaticに登録することで、該当ポートから通信が行える端末を制限することができます。

- MACアドレスの上限値を設定することで、MACアドレスを偽造しながら大量のフレームを送信する不正アクセスを防止することができます。(MAC flooding attacksなど)

- MACアドレスの上限値を設定することで、サービス(インフラ)を提供する事業者などにおいて、利用者側で利用可能な端末の接続台数を制限することができます。

設定例 : Port11のMACアドレス数を2に制限し、それを超えたら接続禁止(不正フレームを破棄)

不正フレームは、破棄します。

SET SWITCH PORT=11 LERAN=2

INTRUSIONACTION=DISABLE

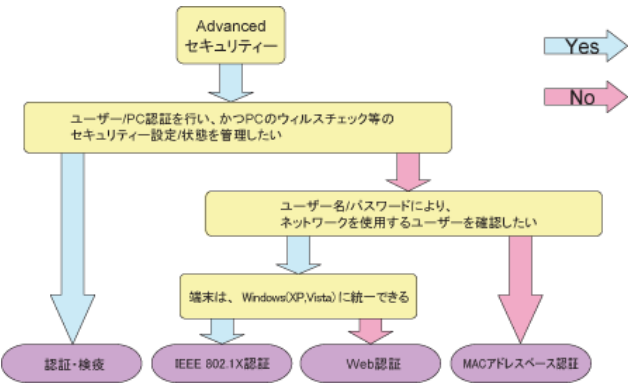

Advancedセキュリティ

ネットワーク全体でセキュリティポリシーを管理したい、または対象となる機器、PCの移動がある場合は、サーバーを用意し集中管理するタイプであるAdvancedセキュリティを適用できます。

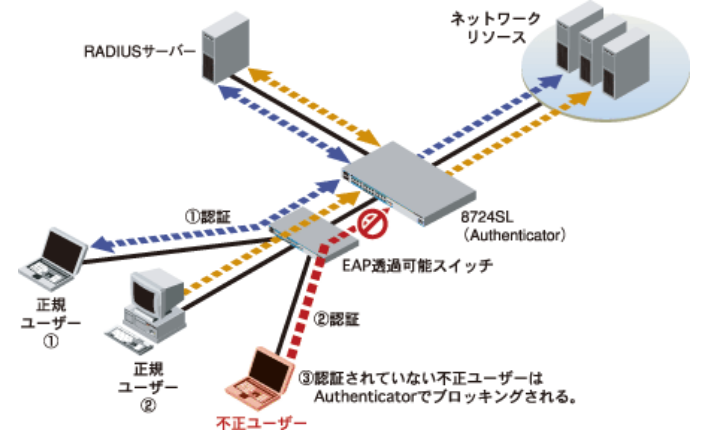

IEEE 802.1認証/MACアドレスベース認証

機能概要

IEEE 802.1X認証は、EAP(Extensible Authentication Protocol)というプロトコルを使って、ユーザー単位で認証を行うしくみです。認証される機器には、EAPで通信する機能(サプリカント)が必要になります。

MACアドレスベース認証は、機器のMACアドレスに基づいて機器単位で認証を行うしくみです。スイッチが認証される機器のMACアドレスを検出し、認証を行うため、機器側に認証機能を用意する必要がありません。

また、認証したユーザーに応じて指定したVLANを割り振る機能(ダイナミックVLAN)も可能です。

ポート配下に複数の機器が接続している場合でも、個別に認証することができます。(Multiple Authentication (Multiple Supplicant))

- ポートごとにSingle/Multiple Authenticationの選択が可能

- Multiple Authentication機能使用時、配下に設置するスイッチはEAP透過機能が必要(対応製品またはHUBなどのシェアードメディア)

ポート配下に複数の機器が接続しており、EAPを使用できない機器(例: プリンター) と、使用できる機器が混在する環境でも、以下に対応していれば認証することが可能です。

- MACアドレスベース認証との併用機能: ポート配下の機器をIEEE 802.1X 認証、MAC認証いずれかで認証することが可能

- サプリカントMAC:スイッチに登録したMACアドレスを認証済みにすることが可能

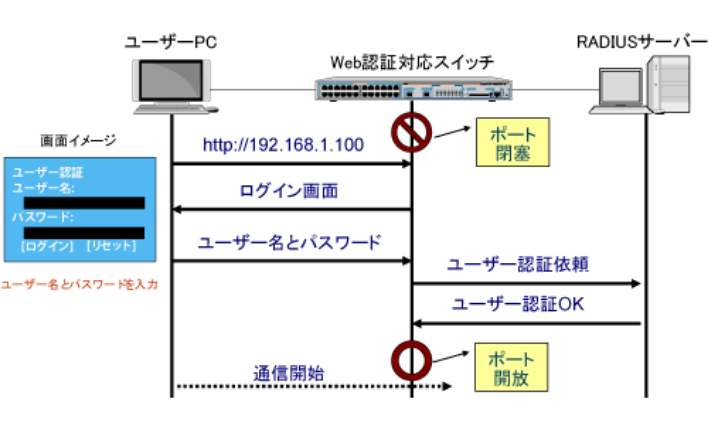

Web認証

機能概要

Web認証は、スイッチ-機器間のプロトコルとしてHTTP/HTTPSを使って、ユーザー単位で認証を行うしくみです。認証される機器には、Webブラウザーがあれば良く、MACアドレスベース認証と同様にサプリカントを必要としません。また、HTTPSによりセキュリティもより強化できます。

スイッチがWebブラウザーに入力されたログイン情報をHTTP/HTTPSで機器から取得し、RADIUSサーバーに問い合わせることにより、ユーザー認証が行われます。

また、認証したユーザーに応じて指定したVLANを割り振る機能(ダイナミックVLAN)も可能です。

ポート配下に複数の機器が接続している場合でも、個別に認証することができます。(Multiple Authentication (Multiple Supplicant))

- ポートごとにSingle/Multiple Authenticationの選択が可能

- Multiple Authentication機能使用時、配下に設置するスイッチにEAP透過機能は不要です

Web認証は、IEEE 802.1X認証・MACアドレスベース認証と組み合わせることで、より柔軟で強固なセキュリティとすることが可能となります。

IEEE 802.1X認証/MACアドレスベース認証/Web認証の動作と効果

概要

IEEE802.1X認証/MACアドレスベース認証/Web認証の3つの認証方式を1つのポート上で併用した場合の動作は以下となります。詳細については、コマンドリファレンスをご参照ください。

[認証方式の併用時の動作]

| SBx8100 SBx908 x900 x610 x600 | x510 x510DP IX5 x310 x230 | x210 x200 GS900M V2 FS900M 9048XL | 9424T |

|---|---|---|---|

| MAC認証を先に実施し、MAC認証が失敗した場合、802.1X認証かWeb認証のどちらか先に開始されたほうで認証を実施可能 | MACベース認証を先に実行するが、EAPOL-Startを受信したときはただちに802.1X認証を実施する | ||

効果

- 登録されていないユーザー/機器のネットワークへの進入を防ぐことができます。

- Web認証では、基本的にWebブラウザーを搭載した機器であれば、認証が可能です。PCを統一できない環境に適しています。

- MACアドレスベース認証では、スイッチがMACアドレスを検出するため認証する機器を選びません。

- MAC flooding attacks、DHCP starvation attacksの様な攻撃を防止することができます。

- ローカルRADIUSサーバー機能により、サーバーを用意することなく認証が可能になります。これにより、コスト/運用面/ネットワーク設計での負担が削減可能です。

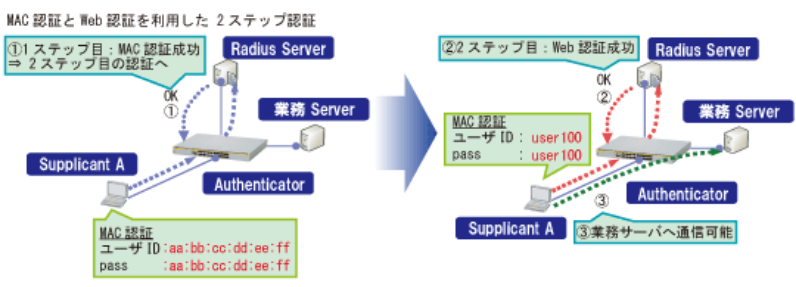

2ステップ認証

機能概要

2ステップ認証とは、SupplicantがIEEE 802.1X認証/MACアドレスベース認証/Web認証のうち2つの認証方式を連続して成功したときに初めて通信が許可される認証方式です。

2ステップ認証で認証成功となる組み合わせは次のとおりです。

- MACアドレスベース認証 ○ → IEEE 802.1X認証 ○

- MACアドレスベース認証 ○ → Web認証 ○

- IEEE 802.1X認証 ○ → Web認証 ○

効果

- 従来の認証では、IEEE 802.1X認証/MACアドレスベース認証/Web認証のいずれか1つの方式で認証に成功すれば通信が許可されていましたが、2ステップ認証では2つの方式に成功したときだけ通信を許可するため、セキュリティをより高めることが可能です。

- 不正ユーザーによる正規ユーザーPCの使用や、許可されていない持ち込みPCの使用、万が一のID/PASSの漏えい時などにネットワークへの不正アクセスを未然に防ぐことが可能になります。

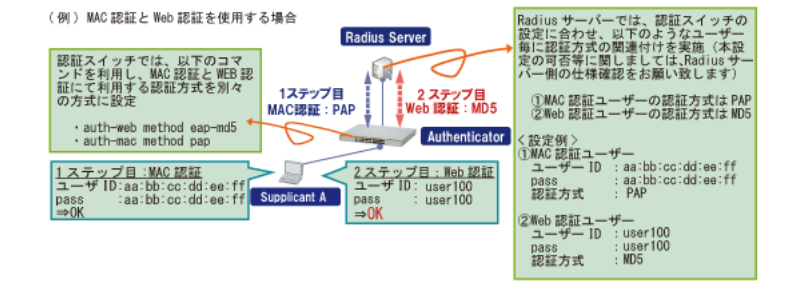

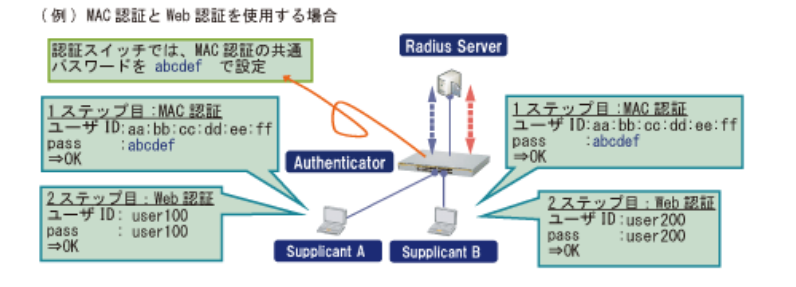

2ステップ認証を利用する場合の設定方法①

認証スイッチとRADIUSサーバーとの間で使用する認証方式を、それぞれ別の方式に設定する。

2ステップ認証では、異なる認証要素で2段階の認証を実施する為に、認証スイッチとRADIUSサーバーとの間で使用する認証方式をそれぞれ別の方式にて設定して下さい。これにより、RADIUSサーバー側で1回目の認証と2回目の認証のユーザー名/パスワードを区別可能になるため、2回目の認証時に1回目の認証情報を入力しても、認証成功となりません。

2ステップ認証を利用する場合の設定方法②

MAC認証のパスワードを共通パスワードに設定する

当社スイッチ製品ではファームウェアバージョン5.5.4以降で、MAC認証で使用するパスワードに共通のパスワードを設定することが可能になります。認証スイッチで、MAC認証のパスワードを共通のパスワード(全ユーザー共通)に設定し、RADIUSサーバー側では、MAC認証ユーザーを登録する際に、パスワードにMACアドレスではなく認証スイッチで設定した値を設定します。

※ 本設定は 「MAC認証 + Web認証」、「MAC認証 + Web認証」の組み合わせ時に有効となります。

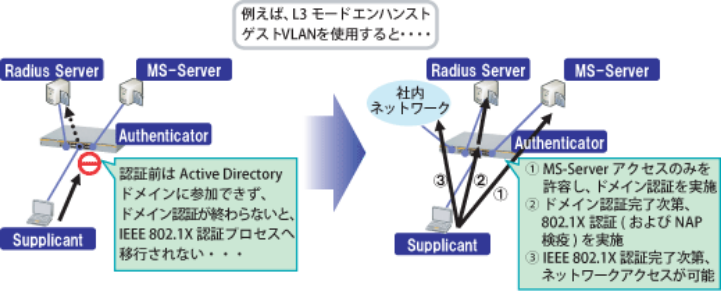

L3モード エンハンスト ゲストVLAN

機能概要・効果

認証前端末に対してDHCPによるIPの取得や、特定のサーバー/ネットワークへのアクセスを許容し、柔軟な認証ネットワークを構築できます。

NAP環境に適した認証前端末のウィンドウズドメインへのアクセス制御を実現可能です。

同一ドメイン内のスイッチングアクセス制御のみならず、L3モード エンハンスト ゲストVLANでは他のネットワーク(VLAN)へのルーティングを伴うアクセスをも制御できます。

例えば、NAPはActive Directoryを前提としていますが、IEEE 802.1X認証(およびNAP検疫)とActive Directoryのドメイン認証は同期していません。そのため、IEEE 802.1X認証前にActive Directoryのドメイン認証が行われた場合、ポートが開放されていないため通信ができず、ドメイン認証が失敗します。

しかし、例えば、L3モード エンハンスト ゲストVLANを使用することで、認証前端末でもActive Directoryへアクセス可能となり、ドメイン認証が可能となり、構成変更・設定変更をすること無く、NAP環境実現が可能となります。

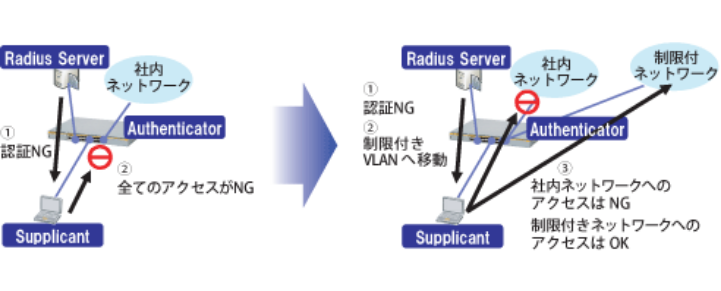

Auth-fail VLAN

機能概要・効果

認証失敗時に、ユーザーが設定した任意のVLANへ移動可能です。

通常、IEEE 802.1X認証やMAC認証、Web認証などで認証NGとなると、その端末の通信は全てブロックされてしまいますが、本機能を使用する事で、例えば正規のアカウントを持たないユーザーでも制限付きネットワーク(例:インターネットアクセスのみ)へのアクセスなどが実現出来ます。

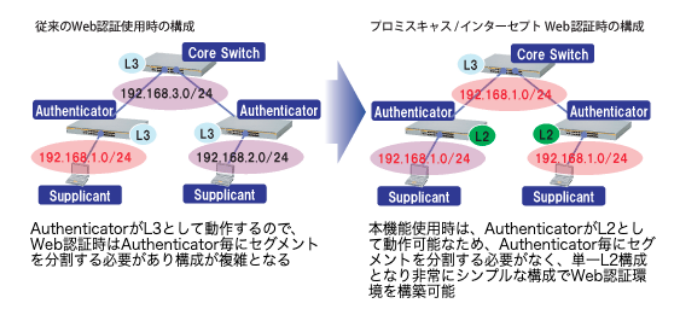

プロミスキャス/インターセプト Web認証

機能概要・効果

Web認証装置となるスイッチ(Authenticator)をL2スイッチとして動作させる事が可能です。

クライアント(Supplicant)のデフォルトゲートウェイをスイッチ(Authenticator) とせずとも、Web認証を強制的に動作させる事が可能です。

これにより、Authenticatorごとにセグメントを分割することなく、エッジ/ディストリビューション・スイッチでのWeb認証を行なうことが可能となります。

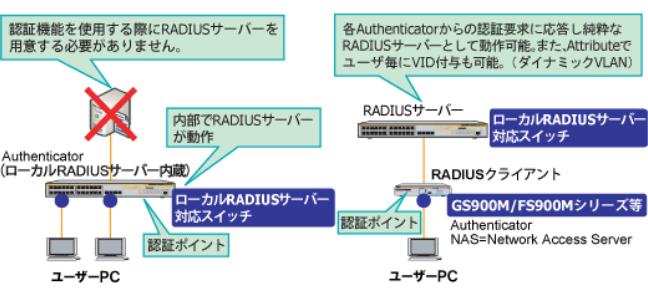

ローカルRADIUSサーバー

機能概要・効果

- スイッチ内部に登録されたアカウントで認証を行い、外部RADIUSサーバーを不要とします。

- IEEE 802.1X認証/MACアドレスベース認証/Web認証機能に対応可能

- PEAP/TLSなど様々な認証方式に対応可能

- 配下のAuthenticator(RADIUSクライアント(NAS))に対するRADIUSサーバーとしても使用可能

- 独自の証明書を発行するローカルCA機能が付属しており、別途認証局(CA)を用意が不要

- ユーザー登録:100件まで登録 NAS登録数:最大24件まで登録

- SBx8100シリーズ、SBx908シリーズ、x900シリーズ、x610シリーズ、x600シリーズはオプションライセンスを導入することでユーザー登録数を1000件まで、NAS登録数を100件まで拡張できます。

| 認証方式 | ローカルRADIUSサーバー サポート機能 | ||

|---|---|---|---|

| IEEE 802.1X認証 | MACアドレスベース認証 | Web認証 | |

| PAP/CHAP | - | ○ | ○ |

| EAP-MD5 | ○ | ○ | ○ |

| EAP-TLS | ○ | - | - |

| EAP-PEAP | ○ | - | - |

LAN環境の不正アクセス対策

近年、インターネットなどのWAN環境だけでなく、LAN環境における不正アクセス対策も重要な課題になりつつあります。サーバーやPCの対策は、セキュリティ対策ソフトなどでの強化が常識となっていますが、スイッチなどのネットワーク機器を狙った不正アクセスによっても場合によっては企業活動に重大な影響を及ぼします。ここでは、LAN環境での不正アクセスの実例とアライドテレシスのスイッチ製品のセキュリティ機能で実現する対策について解説します。

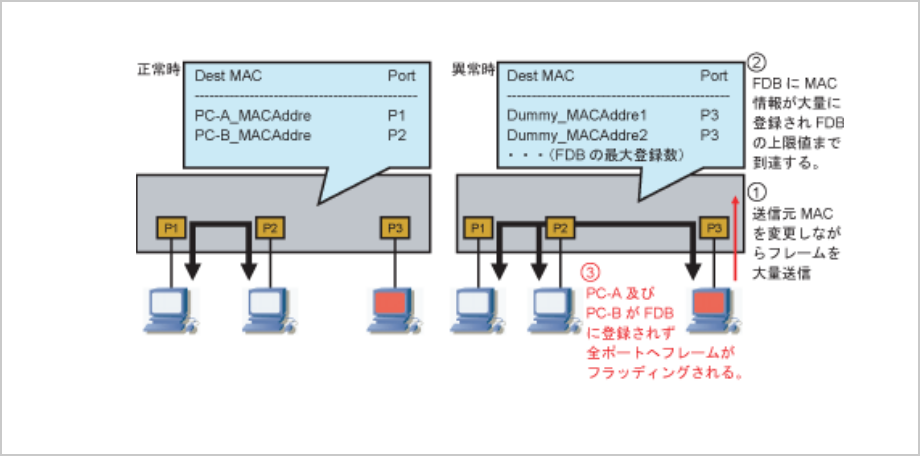

MAC flooding attacks

MAC flooding attacksとは?

スイッチのFDB(Forwarding Database)を枯渇させることによりフレームをフラッディングさせて盗聴を行う攻撃手法です。通常、スイッチはMACアドレスを学習して該当ポートのみフレームを転送する仕組みのため盗聴することはできません。

ただし、FDBが枯渇するとMACアドレスの学習ができなくなるため、枯渇後の未学習フレームは全てのポートにフラッディングされます。

MAC flooding attacksへの対策

ポートセキュリティ機能を適用

- クライアントPC接続ポートに学習可能なMACアドレスの上限を設ける

– FDBを枯渇させない

– ポートごとに閾値を変更可能 - 上限値を超えた時の動作は選択可能

– 受信フレームの破棄

– 受信フレームの破棄&SNMP-Trapの送出

– 受信フレームの破棄&SNMP-Trapの送出&ポートをディセーブル

適用箇所

- クライアントPCの接続ポートで設定するのが効果的

- 上限値はセキュリティ面と利便性/拡張性を考慮して決定

その他

- IEEE 802.1X認証(SingleHost構成)も有効

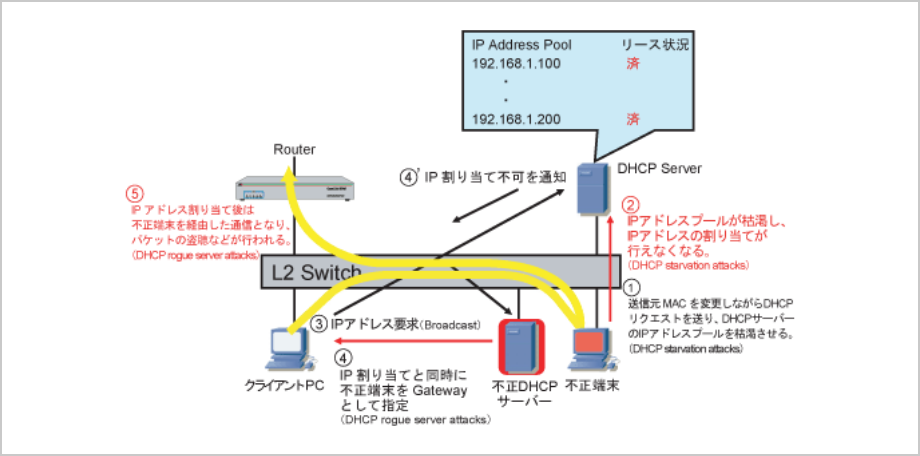

DHCP starvation attacks

DHCP starvation attacksとは?

送信元MACアドレスを変更しながらDHCPサーバーへIPアドレス割り当てを要求してIPアドレスプールを枯渇させる攻撃手法です。

DHCP starvation attacksへの対策

ポートセキュリティ機能を適用

- クライアントPC接続ポートに学習可能なMACアドレスの上限を設ける

– DHCPサーバーのIPアドレスプールを枯渇させない

– ポートごとに閾値を変更可能 - 上限値を超えた時の動作は選択可能

– 受信フレームの破棄

– 受信フレームの破棄&SNMP-Trapの送出

– 受信フレームの破棄&SNMP-Trapの送出&ポートをDisable

DHCPスヌーピング機能を適用

- DHCPクライアント数を制限することで、IPアドレスプールを枯渇させる不正なDHCPパケットを放棄することが可能

適用箇所

- クライアントPCの接続ポートで設定するのが効果的

- 上限値はDHCPサーバーのIPアドレスプール数を考慮して決定

– IPアドレスプールに余裕が少ない場合は、上限値を低くする

その他

- IEEE 802.1X認証(SingleHost構成)も有効

DHCP rogue server attacks

DHCP rogue server attacksとは?

不正なDHCPサーバーを構築して不正なゲートウェイの IPアドレスやDNSサーバーの情報をクライアントに割り当て、盗聴などを行う攻撃手法です。攻撃を成立させやすくするため、DHCP starvation attacksなども併用されます。

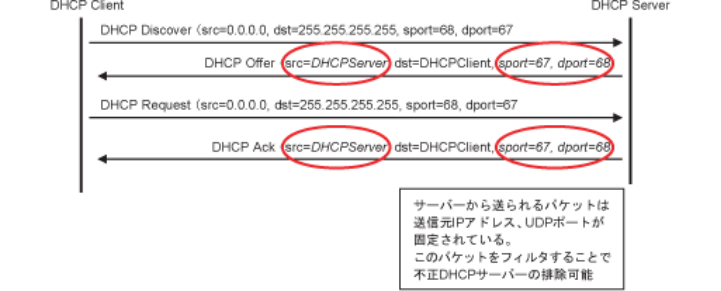

DHCP rogue server attacksへの対策

パケットフィルター機能を適用

- 68/udpをフィルタリングして不正DHCPサーバーを排除

– 正規のDHCPサーバーのIPアドレスのみ許可

– その他IPアドレスからの68/udpは全て破棄

DHCPスヌーピング機能を適用

- Untrustedポート(クライアントポート)からの68/udp(宛先ポート)が破棄されるため、不正なDHCPサーバーを排除することが可能

適用箇所

- L2スイッチでフィルタリングするのが効果的

– クライアントを収容するスイッチで適用すると最も被害範囲が少なくなる

– 通常のL2スイッチでL4レベル(tcp/udp)のフィルタリングは困難

L2 Plus製品群ではL4情報のフィルタリングが行えます(ハードウェア処理)

L3製品群もL2モードでL4情報のフィルタリングが行えます(ハードウェア処理)

IP address spoofing

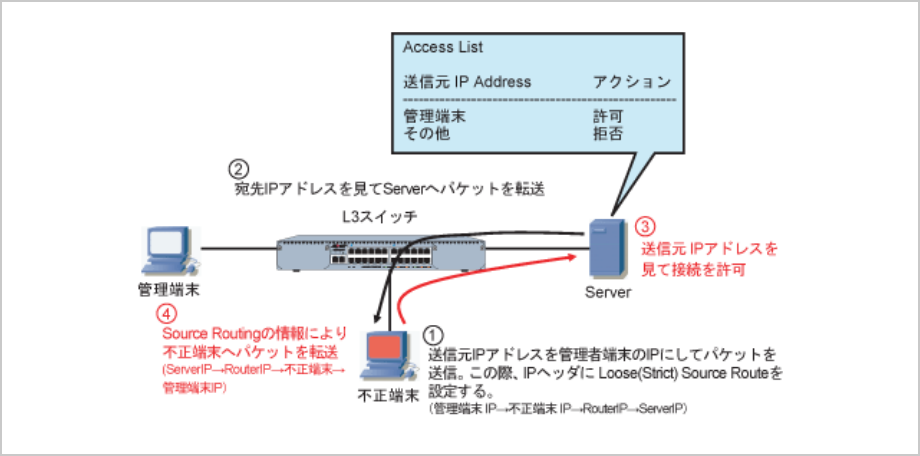

IP address spoofingとは?

IPアドレスの詐称を行い、アクセスリストなどのセキュリティ機能を回避して不正アクセスを行う攻撃手法です。

- ルーターやL3スイッチでは、宛先IPを参照してルーティング動作を行うため送信元IPアドレスは通常チェックされない

- IP OptionのStrict/Loose Source Routeを併用することで、戻りパケットを不正端末に戻すことも可能

IP address spoofingへの対策

DHCPスヌーピング機能を適用

- DHCPクライアント数を制限することで、IPアドレスプールを枯渇させる不正なDHCPパケットを放棄することが可能

パケットフィルターによる送信元IPの制限

- LAN側=正しい送信元IPアドレスのパケットのみ許可

- WAN側=LAN側に存在するIPアドレスが送信元のパケットを破棄

Loose(Strict) Source Routeが指定されたパケットを破棄する

- アライドテレシス製品のルーター、L3製品はデフォルトで破棄する動作

適用箇所

- DHCPスヌーピングは、末端のスイッチで設定するのが効果的

- フィルターは、全てのルーター、L3スイッチで設定するのが効果的

– 構成によっては、基幹ルーター(L3スイッチ)のみで十分な場合も多い

適用箇所が多いとネットワーク拡張や構成変更の際に更新するのが大変

設定を忘れてネットワークを拡張すると障害と間違える場合も・・

設定の適用効果と運用負荷を考慮して適用箇所を判断する

ARP poisoning attacks

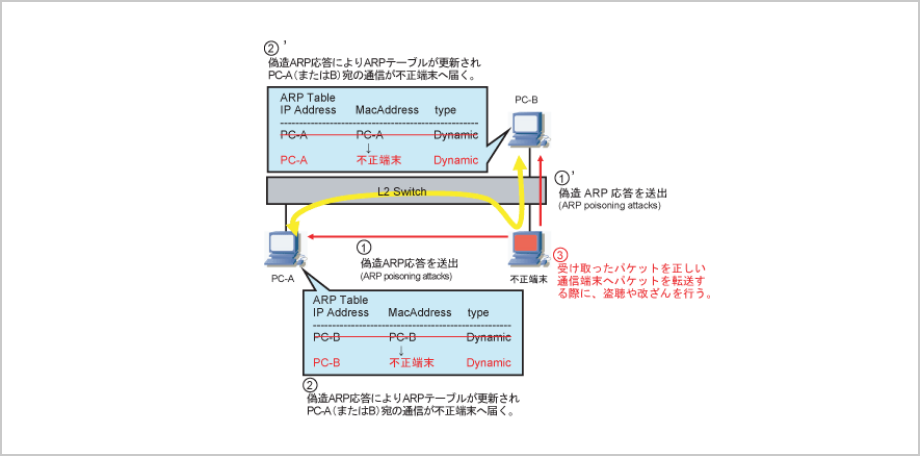

ARP poisoning attacksとは?

通信している端末のARP情報を更新させることで通信の間に割り込み、盗聴などを行う攻撃手法です。

- ARP応答によるARPテーブルの更新は一般的な実装でバグではない。

- 盗聴だけでなく中継する際にデータの改ざんを行うことも可能。

- 鍵交換などに割り込まれると暗号通信が盗聴される可能性もある。

- クライアント間の通信に影響がないため、検出するのが難しい。

ARP poisoning attacksへの対策①

ARPテーブルをStaticに登録する

- 偽造ARP応答によるARPテーブルの更新をStatic登録により防ぐ

DHCPスヌーピング機能を適用

- ARPセキュリティオプションを利用することで、不正なARPパケットを破棄することが可能

適用箇所

- Static登録 =全てのクライアントPC、サーバー、ゲートウェイなど

- DHCP Snooping = 末端のスイッチ

ARP poisoning attacksへの対策②

IEEE 802.1X認証+クライアントPC管理

- IEEE 802.1X(TLS認証)により不正端末の持ち込みを防止

– パスワード認証(MD-5、PEAP、TTLS)での持ち込みPC制限は困難

サプリカントソフトによってはパスワードの事前定義が可能なので有効な場合も - クライアントPC管理により攻撃ツールのインストールを防止

– 攻撃用ツールのインストールなしに攻撃を行うことは困難

– グループポリシーの適用やAdmin権限の削除など

適用箇所

- 全てのクライアントPCの接続ポートでIEEE 802.1X認証を実施

- 全てのクライアントPC管理

さらに詳しく学びたい方へ

ネットワーク専業メーカーがトレーニングサービスをご用意!

- 現場の最前線で活躍していたシステムエンジニアが講師

- 実機も使って学べるから、より生きた知識が身につく

- ネットワークの知識、サーバー構築の知識など幅広い講座から選べる

- エンジニア育成など社員研修にも!

さらに詳しく学びたい方はトレーニング講座!

ネットワーク専業メーカーがネットワークやサーバー構築など多彩なトレーニング講座をご用意しております。

現場の最前線で活躍していたシステムエンジニアが講師を務め、実機を使った実践的な指導で生きた知識が身につきます。エンジニア育成を目的とした社員研修にも最適です!

とは?

とは?