セキュリティ

脅威はゼロにならない!

誰でも被害に遭う可能性があるからこそ知っておきたいランサムウェア対策の「今」と「これから」~前編~

2022.09.15

ランサムウェア対策の「今」と「これから」~前編~

昨今、サイバーセキュリティ対策の製品やサービスを提供している企業も増え、またNISCなどの国内政府機関からも注意喚起や指針などが出ているにも関わらず、さまざまな市場の企業・団体がサイバー攻撃の被害に遭っている。そこで今回は、最近特に巷を騒がせている「ランサムウェア」に焦点を当て、サイバーセキュリティ業界のオピニオンリーダーとBCPの最前線を行くメディア編集長に、それぞれの目線から企業・団体の課題や動向を伺い、いま日本が立っている状況と今後の対策や解決策のポイントを紐解いていく。

本日はありがとうございます。まず自己紹介をお願いします。

林氏

パロアルトネットワークス 林氏

パロアルトネットワークスでチーフセキュリティオフィサー(CSO)をしております。20年ほどセキュリティ関連のリサーチや、製品、サービスの開発などをやってきました。パロアルトネットワークスに入社してからは、脅威インテリジェンス調査チーム「Unit 42」で、ランサムウェアを含むサイバー攻撃に関する調査をしてレポートを作成し、公表するということを行ってきました。3年前からはチームセキュリティオフィサーとして、企業の経営者の皆様やセキュリティリーダーの皆様に、いわゆる啓蒙活動といいますか、「ソートリーダーシップ1」という形でいろいろお話や提案をさせていただく活動を行っております。

- 用語解説

-

-

1

ソートリーダーシップ:さまざまな領域で革新的な考え方や活動を主導すること

-

1

中澤氏

危機管理とBCP(事業継続計画)の専門メディア「リスク対策.com」の編集長をしています。私がリスク対策.comを立ち上げた2007年頃は、ランサムウェアはまだ生まれていない言葉でした。ここ数年は企業として無視できないリスクになっており、取材の中でもランサムウェアの被害、あるいは取るべき対策といったことを取り上げることも多くなっています。

中島

サイバーセキュリティDevOps本部の本部長をしています。サイバーセキュリティDevOps本部は、サイバーセキュリティに関する自社サービスの開発部門です。アライドテレシスはネットワーク機器のメーカーですが、こうしたセキュリティについては基本的に、パロアルトネットワークス様のようなパートナーと一緒に、連携ソリューションを提供しています。ネットワーク+アルファの新しい付加価値のあるサービス、特にセキュリティ関連のサービス開発を担当しています。

由留部

アライドテレシス 由留部

システムインテグレーション部に所属しており、自社製品以外のもの、例えばパロアルトネットワークス様の製品など他社製品を、お客様に提案・導入していく部署になります。セキュリティに特化したというよりもサーバー基盤や、アライドテレシス製品以外のところでお客様の課題解決に必要なものを、適宜市場から見つけてきて、それをお客様にソリューションとしてご提供しています。

ランサムウェアによる被害の現状

まず脅威の現状把握からスタートしていきたいと思います。先日パロアルトネットワークス様はランサムウェア脅威に関する最新調査を公開されました。

林氏

パロアルトネットワークス 林氏

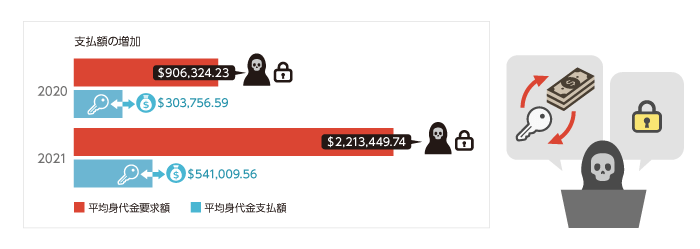

Unit 42のランサムウェア脅威レポートですね。日本語版もつい先日公開しています。レポートは昨年1年間の脅威についてまとめているものですが、被害者数やその平均支払額といったところは非常に高くなっています。

2021年の平均支払額は約54万ドルです。年々高額になっていて、毎年70%~80%ずつ増加しています。6月に再度調査した際には、既に平均支払額は92万ドルになっていて、日本円にすると1億円を超えてしまっているような状況です。

参考:パロアルトネットワークス株式会社

「日本を含む世界におけるランサムウェア脅威に関する最新調査を公開:

ダークウェブへのリーク増加で2021年の身代金平均支払額は過去最高の54万ドルに」(最終閲覧 2022/08/31)

弊社はインシデントレスポンスもやっており、インシデントが発生した際に駆けつけて対応の支援をしていますが、そこで一番多いのがランサムウェア2です。それからいわゆる二重脅迫と言われる、暗号化するだけではなくデータを盗み出しておいて、身代金を払わないと公開するぞと脅すやり方も増えています。いわゆる「LockBit3 3.0」と言われるランサムウェアグループで、システムを暗号化して、アクセスできないようにするものですが、現在日本での被害はこのLockBit 3.0によるものが多く、今後もさらに増えてくると考えられます。

- 用語解説

-

-

2

ランサムウェア:身代金(ランサム-Ransom)を要求するマルウェア(Malware)」を指す。攻撃者は企業のデータを人質に身代金を要求する。物理的な誘拐ではなく、データを暗号化(暗号化ウイルス恐喝)し、使用不能にする。データの復旧を見返りに身代金を払えと脅迫する。

-

3

LockBit:サーバーなどシステムを暗号化しアクセスできないようにして身代金を要求するランサムウェア

-

2

身代金を支払わないという選択をするところも多いと思うのですが、この割合については何か調査されていますか。

林氏

パロアルトネットワークス 林氏

カナダでの調査ですと、被害に遭ったうち約4割の組織が支払っていないという結果があります。つまり6割くらいの組織が支払っているということになります。

ただ、さまざまな事情があります。例えばサイバー保険で身代金の支払いを賄えたから簡単に払ってしまうというケースもあります。また、特にカナダの場合、インフラ企業が多く被害に遭ったということもあって、被害情報を公表しづらく支払いに応じた企業、組織が多数あったのではないかと推測しています。

リスク対策.comでは多くのランサムウェア関連のニュースや記事がありますが、これは増加傾向ですか。

中澤氏

新建新聞社(リスク対策.com) 中澤氏

そうですね。リスク対策.comでは3種類の記事を出しています。1つは提携ニュース会社から送られてくるニュース配信。配信各社のニュースでもランサムウェアに関する記事は非常に多くなってきておりますので、リスク対策.comでも必然的に増えています。2つ目は連載記事です。100名近くの連載陣がいる中で、海外レポートの翻訳や、解説記事などを書いてくれる方が結構いらっしゃいますが、特に危機管理にまつわる海外のレポート記事ではランサムウェアを含むものが増えています。3つ目は独自取材です。これは私や記者が直接伺って企業の取り組み事例を取材するものですが、ここでランサムウェアやサイバー攻撃に関する記事はそれほど増えていません。やはり積極的にどういう防御をしているか、どういった被害に遭ったか、身代金を支払ったのかなどを公表する企業は少ないというのが実感です。

林氏

そうですね。現状、日本では金融業くらいに限られていますが、監督官庁などに報告する義務があります。個人情報保護法により、漏えいした際に数日以内に第一報を出すという指針がありますので、ランサムウェアでデータが流出した際は報告をせざるを得なくなっています。今後、企業に対するその報告義務が周知・徹底されれば、実はもっと数が出てくる可能性もあると思っています。

アライドテレシスでは日々お客様と接している中で、ランサムウェア対策の変化や業種による違いなどを感じますか。

中島

アライドテレシス 中島

弊社では医療、文教、公共・自治体、エンタープライズと、さまざまなお客様がいらっしゃいます。もちろん、どのお客様もセキュリティ対策には関心があり、ランサムウェア対策にも気を掛けていらっしゃいますが、業界によって温度差はあります。

特にランサムウェアによるシステムのロックが業務停止に繋がってしまうようなお客様は関心が高いです。例えば医療で電子カルテのネットワークが止まっては診療ができませんし、製造業でラインの制御や管理のためのネットワークが止まれば製造そのものが止まってしまいます。

一般的なエンタープライズのお客様はいわゆるフロントエンドと呼ばれるような情報系ネットワークのことを気にされますが、そうした医療や製造業のお客様が気にされるのはどちらかというとバックドア4の部分ですね。エンドポイントやゲートウェイ5のセキュリティをしっかりするのは当たり前ですが、近年はバックアップも含めて、ランサムウェアの対応をしっかりとやりたいという引き合いも多いです。

- 用語解説

-

-

4

バックドア:「裏口/勝手口」の意味。サイバー攻撃において、ネットワークへの接続を許可(認証)されているユーザーが入る正規ルートとは別の手法で、認証をかいくぐって内部に侵入すること。セキュリティホール、脆弱性をバックドアとして利用することが多い。

-

5

ゲートウェイ:異なる通信プロトコルを中継する機器、ソフトウェア。LANとWANの境界などに設置される。「GW」と略されることも多い。

-

4

バックドアですか。メンテナンス回線からの侵害もよくニュースになりますね。

由留部

アライドテレシス 由留部

ニュースでは感染にいたる経路まで取り上げられることがあります。それだけが理由ではありませんが、そうした部分への対策は最近だと必ず求められるところです。

バックアップについては、これまで詳細の説明を求められることはなく、弊社にお任せいただく傾向ではありましたが、感染による暗号化を含め何かあったときにバックアップが使えない、とならないためにはどうすれば良いのかと、踏み込んだご質問やご要望が出てくるようになってきているのを今は肌で感じています。

コロナ禍によりテレワークが広がりましたが、何か影響はありましたか。

林氏

パロアルトネットワークス 林氏

テレワークが始まったとき、まずは急いでVPN6に対応せねば、とセキュリティ対策が後回しになってしまった面があります。その結果、VPNに使った機器を攻撃者は選び侵害され、ランサムウェアの被害を受けた例はもちろんあったと思います。

あとは持ち出し端末ですね。家庭やカフェなどは、場所によってセキュリティ強度の強い・弱いがさまざまです。ですので、弱いところで感染した端末がVPN経由でオフィスのネットワークに接続してしまい、セキュリティチェックをすり抜けて感染端末からVPNを通って侵害されてしまった事例も、コロナ禍に国内の企業で出ています。

- 用語解説

-

-

6

VPN:Virtual Private Networkの略。インターネットのように誰もが利用できる公共のネットワークを利用して、プライベートなネットワークを作ること。VPN環境の実現にはパケットのトンネリングや暗号化の技術が必要になる。

-

6

中島

アライドテレシス 中島

我々の開発部隊もテレワーク環境の導入をしており、開発環境なので多要素認証などのなりすまし防止策を打っていますが、それでもゲートウェイには1日5,000件くらいの不正アクセスの試みがあります。複数の攻撃が特定される送信元をすぐにフィルタリングのリストに入れたとしても何度でも来ますね。

由留部

アライドテレシス 由留部

テレワーク絡みですと、今年に入ってパロアルトネットワークスさんの「Prisma Access」のような、いわゆるSASE7のソリューションを入れて、VPNを使わなくても安全な、ゼロトラスト8の環境を求められるお客様も増えていると感じます。VPN装置だけ入れても安全ではないという認識は広がってきていると思います。

- 用語解説

-

-

7

SASE(サシー、サッシー):従来の社内ネットワークとインターネットの境界線にファイアウォールやUTMなどを置いて通信を監視する従来方式に対し、ネットワーク管理やセキュリティ機能などをクラウド上に統合して管理するという考え方。2019年に調査会社ガートナーが提唱した新しいネットワークセキュリティのモデル。

-

8

ゼロトラスト:ゼロトラストセキュリティとも。「信頼しない(ゼロトラスト)」ことを前提とするセキュリティ対策の考え方。モバイル端末の活用拡大、テレワークなどの働き方の変化により、これまでの「社内ネットワークの端末は安全」という境界型ではなく、全ての通信を信頼しない前提でさまざまなセキュリティ対策を行うことが必要となっている。

-

7

ランサムウェアを巡る状況の変化

ランサムウェアにより被害を受ける、あるいは狙われやすいお客様の特徴はありますか。

林氏

パロアルトネットワークス 林氏

重要インフラなど緊急性の高い業種を狙う攻撃者は確かにいます。ただほとんどのケースで、攻撃者は予めターゲットを決めて、それから侵入を開始するわけではありません。イニシャルアクセスブローカー9と呼ばれる業者から、リストを買って、そのリストをもとに攻撃をしているのです。イニシャルアクセスブローカーは、「ここの企業の、このサーバーに脆弱性がありました。すでにエクスプロイト10して、サーバーにバックドアを仕掛けてあるので、サーバーにはこのIDとパスワードで侵害できますよ」という形のリストを持っていて、それを売っています。

では、そのリストに載らないためにどうすればよいのかというと、やはりセキュリティ対策が弱いところがどうしても狙われやすくなってしまいます。一般的なセキュリティ対策をきちんと施していれば、そうしたリストに載らないので、最初から侵害された状態でリストの順番待ちにならないようにすることが大切です。

- 用語解説

-

-

9

イニシャルアクセスブローカー:さまざまな手段でネットワークに侵害し、アクセス権を他の攻撃者に販売する者

-

10

エクスプロイト:脆弱性を攻撃すること

-

9

大企業や名の知れた企業ばかりが狙われるというわけではないのですね。

林氏

パロアルトネットワークス 林氏

リークサイト11などを見ていると、実は大企業よりも、もっと小さい企業、それほど名が通ってないような企業がたくさんあります。やはりセキュリティ対策を十分に行っていないところがどうしても狙われて、ランサムウェアなどの被害に繋がります。

- 用語解説

-

-

11

リークサイト:攻撃者が声明を発表したり窃取した情報を公開したりする際に用いるWebサイト

-

11

中島

アライドテレシス 中島

今の林様のお話もそうですが、私たちもリークサイトは逐一チェックしています。まず自分たちのサービスアカウントやドメインがリストにないことをチェックしています。その時に大手会社のグループ企業のアカウントなどを目にすることはあります。

リスク対策.comで反響が多いランサムウェア関連記事はありますか。

中澤氏

新建新聞社(リスク対策.com) 中澤氏

反響が大きいのはやはりインシデントの記事ですね。わずか数行の記事でも非常に多くの反響を得る一方で、一番多く載せている分析記事や解説記事、あるいは対策のための考え方などの記事は反響が少ないのが現実です。

被害のニュースですね。啓蒙は難しいでしょうか。

中澤氏

新建新聞社(リスク対策.com) 中澤氏

本当にそう思います。具体的な対策を載せても読んで理解するのが大変ということもあるかもしれませんが、考え方などは非常に重要だと思うのです。何かあったときに初めて注目するという傾向は、ITに限らず危機全般に言えることだと思います。

その他にランサムウェア関連で気になる変化などはありますか。

林氏

パロアルトネットワークス 林氏

ランサムウェアが仕掛けられる順序は、攻撃者がまず侵入、重要なサーバーやシステムを押さえて、脅迫に使えるデータがどこにあるかを調べます。そのうえで必要なアカウントを乗っ取り、データを窃取します。ランサムウェアはその後、仕掛けるのは最後の最後です。

実は、その一連の流れに大きな変化が出てきています。攻撃者が最初に侵入して、最後にランサムウェアを仕掛けて出て行くまでの時間がどんどん短くなっているのです。以前は1カ月、2カ月と言われていましたが、今や直近のデータですと平均18.5日で完了してしまいます。

つまり企業はその18.5日の中で、何か不審な兆候を見つけて、自分たちの重要なサーバーやデータが押さえられるかもしれないことに早く気付けるかが勝負になってきます。

中島

アライドテレシス 中島

最近、ニュースで取り上げられているランサムウェアLockBit 3.0は、バグバウンティ(報奨金制度)などもやっていて、一般アプリケーションのリリースのようです。UIも親切ですし。

林氏

パロアルトネットワークス 林氏

最近はそういったツールを作る人たちは別にいて、いわゆる分業の一部になっています。中島さんがおっしゃられるように、UIも進化していて本当に誰でも使えるようにと意図されていますし、動画サイトにも操作方法がアップされています。

(後編に続きます)

関連リンク

登場者

パロアルトネットワークス株式会社

Field CSO

林 薫氏

株式会社新建新聞社

専務取締役 危機管理メディア事業部 部長

リスク対策.com 編集長

中澤 幸介氏

アライドテレシス株式会社

上級執行役員

サイバーセキュリティDevOps本部 本部長

中島 豊

アライドテレシス株式会社

ソリューションエンジニアリング本部

システムインテグレーション部 部長代理

由留部 浩章

- 本記事の内容は公開日時点の情報です。

- 本記事の取材および撮影は感染予防対策を講じた上で行っております。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。