セキュリティ

脅威はゼロにならない!

誰でも被害に遭う可能性があるからこそ知っておきたいランサムウェア対策の「今」と「これから」~後編~

2022.09.29

ランサムウェア対策の「今」と「これから」~後編~

「ランサムウェア」に焦点を当て、サイバーセキュリティ業界のオピニオンリーダーとBCPの最前線を行くメディア編集長に、それぞれの目線から被害や対策の状況、解決策のポイントを紐解く記事の後編。後編では、今なすべき対策と具体的なソリューションについても紹介する。

今行うべきランサムウェア対策

ここからはランサムウェア対策についてお聞きします。前編では林様から攻撃が始まって完了するまで平均18.5日というお話もありましたが、まずはその前、攻撃される前にするべき対策はなんでしょう。

林氏

パロアルトネットワークス 林氏

教育でリテラシーを上げることも大事ではありますが、例えば、メールのリンクを踏まないとか添付を開かないとか、100%は無理ですよね。それ以前に技術的なところでとれる対策はたくさんありますので、そこが必要となってきます。

ただ技術的な対策以前にもやるべきことがあります。それは「ビジネスインパクト」を理解することです。自分たちの持つ重要なデータやシステムが失われたときにどのような影響があるかを考えることです。ビジネスインパクトを考えたときに初めて、例えばいくつかあるサーバーなどのクライアントを落とされたとしても、その中のここだけは死守しようといった戦略が立てられると思います。

中島

アライドテレシス 中島

まずサイバー攻撃に対するインシデントレスポンス1の手順書は用意しておきたいですが、用意している企業はほぼほぼないというのが現状です。そこで私はやるべきことは2つかなと思っています。

まずはゲートウェイ2に関するインシデント対応ですね。テレワーク環境整備が急務の為、セキュリティ設定が後回しになっている企業・団体様がいらっしゃいます。このような場合、脆弱性を突かれて侵入されるといったケースも多いので、皆さん重要と思われているようで関心度も高く、インシデント対応訓練をインシデントレスポンス手順書作成のために受講されている方が多いです。

もう1つは、一般社員に対してのセキュリティリテラシーの向上対策、サイバー攻撃に関する基礎教育です。スピアフィッシングに対する対策や攻撃メールの見分け方などのeラーニング的なものを定期的に実施する事が必要だと思います。

- 用語解説

-

-

1

インシデントレスポンス:サイバー攻撃や内部不正などにより企業・団体の情報漏えいが発生した/発生の可能性があった場合にとるべき対応の意味。被害範囲を最小限に食い止める手段をとることが求められる。CSIRT(シーサート)などの組織が常にセキュリティに関する監視や解析などを行い、インシデントの予兆・発生を素早く把握・分析することに加え、その企業・団体がインシデント発生時にどう対応するかを考えておく必要がある。大きくはインシデントが起きた際の対応のこと。

-

2

ゲートウェイ:異なる通信プロトコルを中継する機器、ソフトウェア。LANとWANの境界などに設置される。「GW」と略されることも多い。

-

1

由留部

アライドテレシス 由留部

上層部からランサムウェア対策をやろうという話が出て、情報システム部門の方が一番大変で困るのは、現状リスクがどこにどれぐらいあるのかを見極めるところだと思います。

本当に優先順位が高いのはどこだというのは、弊社もコンサルティングのサービスを提供していますが、なかなか難しいですね。今は、まず診断して欲しいというお客様の相談が本当に増えています。

なるほど。林様のおっしゃった「ビジネスインパクト」にも繋がるお話ですね。特に担当者が少ない、専任の人がいないといった中小の組織では最初のところが難しいですね。

中島

アライドテレシス 中島

サイバー攻撃に対するセキュリティ製品の設定は複雑で、運用監視にもそれなりの工数がかかってしまいます。またセキュリティ製品のライフサイクルを考慮すると、資産として自営で運用するべきか、アウトソーシングサービスの利用をするべきか、は社内リソースを考慮しながら決定するのが良い方法と考え、アライドテレシスでは両方のご提案をしています。

ポリシーもしっかり設定して、対策も導入。これでランサムウェアを防ぎ切ることはできますか。

林氏

パロアルトネットワークス 林氏

実際に侵害を受けたお客様のインシデントレスポンスを支援して分かったのは、侵害の原因が大きく分けて3つであることです。1つ目はフィッシング3、2つ目は脆弱性からの侵害、3つ目はRDP(リモートデスクトッププロトコル)4に対するブルートフォース5攻撃です。この3つで8割くらいです。

まずフィッシングは人に依存しますので100%防ぐのは難しいです。今は2要素認証をバイパスするようなフィッシングも出てきていますので、なかなか万全にはできません。脆弱性ですが、例えばソフトウェアの脆弱性は大体年間2万件ぐらい出てきています。これを全て把握して対応するのはやはり難しいでしょう。リモートデスクトップも同様に、どこで誰が使っていて、セキュリティ対策ができているかを完全に把握している企業、組織は少ないでしょう。

ランサムウェアを含め、サイバー攻撃を受けないための条件を全てクリアにしている企業はそれほど多くないと思います。担当者にしてもコストにしても、潤沢にリソースを持っていない企業はアウトソーシングを上手く利用されることを私もお勧めします。

- 用語解説

-

-

3

フィッシング:送信者を詐称したメールを送付し、偽のホームページに接続させたりするなどの方法で、クレジットカード番号やアカウント情報などの重要な個人情報を盗み出す詐欺手法。有名企業などを装った偽URLなどへ誘導するなど、ひと目ではフィッシング詐称とは判別出来ないケースも増えている。

-

4

RDP(リモートデスクトッププロトコル):リモートデスクトップを行う際に必要となるプロトコル

-

5

ブルートフォース:総当たり攻撃、パスワードや暗証番号の入手に使われる攻撃

-

3

中澤様に事前の対策の部分でお伺いさせてください。

中澤氏

新建新聞社(リスク対策.com) 中澤氏

ランサムウェアだけでなく自然災害も含め、多くの危機管理の事例を取材してきて、共通に感じているところは、リスクマネジメントでもBCPでも、要は「予測・予防・対応」の3つの要素が重要ということです。予測をしっかりとしているか、それに対して予防はどこまでやっているか、予防しきれないで危機が顕在化した時にどう対応するのか、この3つが全ての危機に関してバランスよくできていることが大切です。

全ての危機に対して重要と言いましたが、唯一ITに関して違うとすると「対応」だと思っています。自然災害など勃発的なものは、対応フェーズのスタートが明確に分かります。ランサムウェアでは18.5日というお話が林様からありましたが、潜入期間中に何が起きているのか分からないということは、対応のスタートが切りにくいわけです。そうした意味で「検知」が重要なフェーズになってくるのではないかと思います。「予測・予防・検知・対応」の4つの対応フェーズが必要になっていると言えるかもしれません。

次に攻撃され、脅迫を受けた後の対応に何か指針はありますか。

林氏

パロアルトネットワークス 林氏

一番大切なのは重要資産の保護です。ビジネスインパクトの大きな資産が押さえられるのを避け、その上で脅威の封じ込めに注力すべきだと思います。とはいえ、封じ込めも容易ではありません。信頼できるパートナーや、アウトソースのパートナーに依頼する、助力を仰ぐことも必要だと思います。

中島

アライドテレシス 中島

被害を受けた企業の第一優先は業務復旧です。被害を受けた現行システムの復旧と同時に仮運用にて業務継続させるといった対応を検討しなければなりません。次に攻撃被害の確認とその対応をしなければなりません。このような被害確認のための問い合わせ先、システム構築業者、セキュリティ製品購入元およびフォレンジック6会社などを事前に確認しておくことをお勧めします。

- 用語解説

-

-

6

フォレンジック:サイバー攻撃といったセキュリティインシデントが発生した際に、HDDなどの記録メディア端末を保全し、データの解析や分析を行い、法的に有効な証拠を捜し出すこと。デジタルフォレンジックとも。元々は、犯罪における捜査において必要となる分析や鑑識の意で法的な証拠を捜す一連の行為を指す。

-

6

中澤氏

新建新聞社(リスク対策.com) 中澤氏

優先順位の考え方が重要です。これは危機全般で言えることですが、何かインシデントが起きた際には、必要なメンバーを集めて、どういう優先順位で何をやるのか即座に決めて対応していくことですね。

もう1つは記録です。予防の時点から記録をしておき、いつどのような対策をして、被害を受けてどのような対応をしたのかをしっかり記録することです。その後の報告や、場合によっては記者会見を行う際にも、そうした記録文化は非常に重要です。

ありがとうございます。ここからはパロアルトネットワークス、アライドテレシスのランサムウェア対策ソリューションについてお聞きします。まず林様、パロアルトネットワークスのソリューションについてお話をお願いします。

林氏

パロアルトネットワークス 林氏

「Prisma Access」はクラウド型のネットワークセキュリティソリューションです。SASEといわれている領域で、お客様からの問い合わせもたくさんいただいており、弊社としても主力の製品としてご紹介しています。特に、これまでのデータセンター中心からクラウドベースにシフトするといったところで、日本企業でもたくさん採用いただいています。

コロナ禍に入って、場所を問わずにセキュリティを確保できる「ゼロトラストネットワークアクセス」の考え方を実現でき、ランサムウェアはもちろんサイバー攻撃対策として非常にバランスが取れている製品だと考えています。

「Cortex XDR」は、ネットワーク、エンドポイント、クラウドにわたる詳細な情報と、機械学習を活用した分析機能による、セキュリティ運用の全体最適化と強化を実現するSaaS7型のアプリケーションです。Prisma Accessとあわせご利用いただきますと、エンドポイント・ネットワーク双方の可視化とレスポンスを統合し、セキュリティチームの負荷を抑えて、侵害を早期発見できるソリューションです。

- 用語解説

-

-

7

SaaS(サース):Software as a Serviceの略で、サービスとしてのソフトウェアの意。パッケージを購入して、サーバーやPCなどのオンプレミス環境にインストールして利用するタイプではなく、クラウド経由で利用するソフトウェアを指す。

-

7

次にアライドテレシスのソリューションをお願いします。

由留部

アライドテレシス 由留部

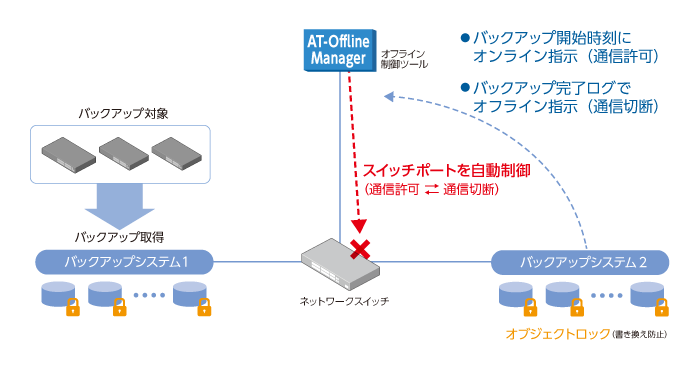

ランサムウェア対策として9月1日に「AT-Offline Manager」をリリースしました。弊社はこれまでもAMF-SECをはじめ、セキュリティソリューションを提供してきましたが、ランサムウェア対策としてバックアップデータへの感染リスクを低減できる仕組みを、アライドテレシスらしいソリューションで実現できないかと考え、提供することとなりました。

従来バックアップルールとして「3-2-1ルール」が推奨されています。データを3つに分け、2つのデバイスに保存し、1つは別の場所に保存するやり方ですね。ただランサムウェア被害のニュースで、バックアップまで暗号化されてしまう事件が出てくるようになっています。ではそれをどう対策すべきか、というところで「バックアップ環境をネットワーク制御で自動オフライン化」し、感染リスクを低減させます。

バックアップ環境をネットワーク制御で自動オフライン化

中島

アライドテレシス 中島

分散された各バックアップシステムに対して、連携が必要なのはバックアップデータを流す時だけで、それ以外はネットワーク機器で通信遮断するという考え方です。

AMF-SECでは、何か起きた際にネットワークから端末を切り離しますが、今度は逆にバックアップ連携のスケジュール表とバックアップ終了のログを監視し、バックアップデータが流れる時だけネットワークを接続します。その制御を行うのがAT-Offline Managerです。

由留部

アライドテレシス 由留部

最初のリリースでは、arcserve社のデータ統合バックアップ/リカバリーソリューションの「Arcserve Unified Data Protection(UDP)」と連携して、オフラインバックアップを実現しますが、他のバックアップソリューションへの適用も検討しています。

オフライン制御はさまざまなところで活用いただけると考えています。例えば、病院の電子カルテネットワークや製造業の制御系ネットワークなどは、外部との接続をしないポリシーになっていると思います。ただメンテナンスのために保守ベンダーの回線を用意されているケースも多く、必要な時だけ繋げて、不要な時はオフラインにするというのは安全性の強化に繋がります。こうした需要にもサービスを拡大していきたいと思います。

ありがとうございます。では最後に読者にメッセージをお願いします。

中澤氏

新建新聞社(リスク対策.com) 中澤氏

リスクの専門家の間で近年しきりに言われているのが「黒い象(ブラックエレファント)」とか「灰色のサイ(グレイライノ)」という言葉です。起こるとわかっているリスクだけど手がつけられないで大きな被害が起こってしまう、地球規模で言えば気候変動や宇宙ゴミなんかもそうです。

ここにサイバー攻撃やランサムウェアが入るかという議論もありますが、私はブラックエレファントやグレイライノにしてはいけないと思います。万一何か起きてしまって会見を開かざるを得なくなってもきちんと説明できるよう、できる対策を打っていくことが大切です。あと対策を進める上では経営層の理解もとても重要だと思います。

林氏

パロアルトネットワークス 林氏

私も実は中澤さんと同じ考えで、やはり経営が率先してセキュリティ対策を進めていかなければいけないと考えています。ランサムウェアで言えば、情報損失や情報漏えいが起きてしまいますし、システム停止は自社だけではなく他社にも影響を及ぼします。他社にまで被害や損失、影響を与える可能性がある以上、これは経営課題ですよね。

日本企業の場合、セキュリティチームやITチームからのボトムアップで何かセキュリティ対策を行うことが今まで多かったですが、もうそういう時代ではないです。経営が率先して、事業継続の問題として、経営問題としてトップダウンでセキュリティ対策を進めていって欲しいと思います。

中島

アライドテレシス 中島

日本の中堅中小企業の占める割合は非常に高いです。大企業の場合は数あるセキュリティ対策に対して同時に投資するリソースはあると思いますが、ほとんどの企業の場合、現状を調査した上で優先度を決定しながら、段階的にセキュリティ対策を導入しなければなりません。そのようなときはアライドテレシスにお声がけください。私たちはメーカーでありながらシステムインテグレーションも行っています。お客様の予算や計画に合わせて、自社製品・サービスとパートナー企業製品を組み合わせたソリューションを提案可能です。AT-Offline Managerもその一例ですので、ぜひご相談ください。

由留部

アライドテレシス 由留部

弊社では一昨年、ゼロトラストのセキュリティを自社に導入しました。そのノウハウをもとにお客様にコンサルティングサービスを提供しています。ランサムウェアへの対策も含め、セキュリティは何をすれば良いのか、何から始めれば良いのかお困りのお客様も多いと思いますが、一緒に考えながら、寄り添って対応、支援させていただきます。

またAT-Offline Managerはこれからさらに用途や使い方を広げていきます。お客様はもちろんですがパートナー様も、こうした使い方はできないかなどご相談いただけましたら柔軟に対応できますので、ぜひよろしくお願いします。

ありがとうございました。

関連リンク

登場者

パロアルトネットワークス株式会社

Field CSO

林 薫氏

株式会社新建新聞社

専務取締役 危機管理メディア事業部 部長

リスク対策.com 編集長

中澤 幸介氏

アライドテレシス株式会社

上級執行役員

サイバーセキュリティDevOps本部 本部長

中島 豊

アライドテレシス株式会社

ソリューションエンジニアリング本部

システムインテグレーション部 部長代理

由留部 浩章

- 本記事の内容は公開日時点の情報です。

- 本記事の取材および撮影は感染予防対策を講じた上で行っております。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。