ゼロトラストセキュリティ

ゼロトラストセキュリティとは「全てを信頼しない」ことを

前提としたセキュリティ対策の考え方

ネットワークやシステムへの通信、ユーザー、デバイスなど全てを信頼せずに確認、認証、監視を行い、正しいと認められた通信、ユーザー、デバイスだけにアクセスを許可します。これにより標的型攻撃やマルウェアなどのサイバー攻撃による脅威を防ぎます。なお、ゼロトラストセキュリティの考え方に基づいたセキュリティモデルやネットワークのことを「ゼロトラストセキュリティモデル」、「ゼロトラストネットワーク」などと呼ぶこともあります。

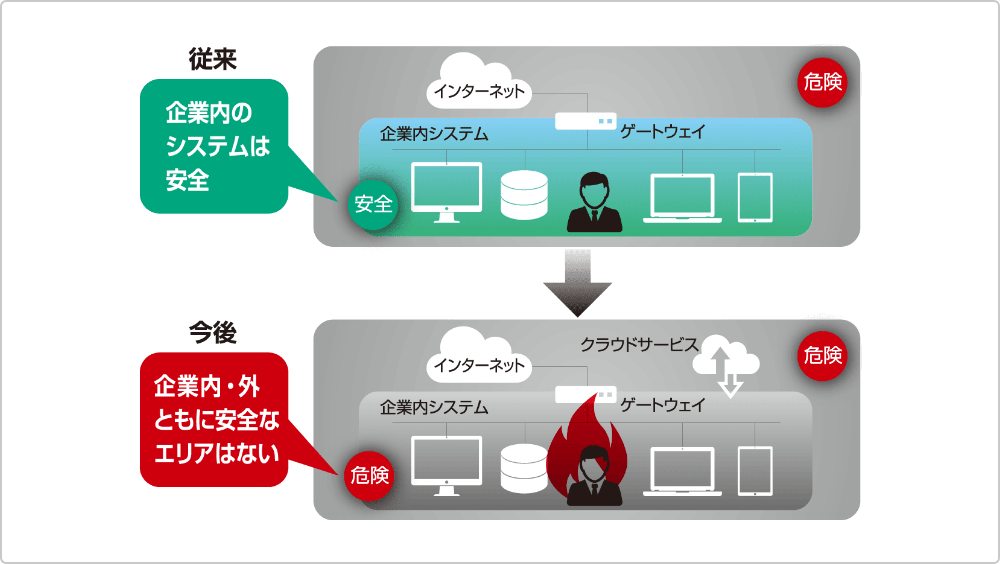

従来型のセキュリティ対策は「境界型セキュリティ」が主流でした。「境界」とはファイアウォールやUTM(Unified Threat Management、統合脅威管理)などの、ネットワークの外との出入り口となるゲートウェイを指し、その内側にある社内を「安全なエリア」と考えるセキュリティモデルです。社内ネットワークには何重ものセキュリティ対策が施され、悪意を持った第三者からの攻撃やウイルス感染など、サイバー脅威からシステムを守ってきました。

しかし、脅威の中でも特にサイバー攻撃は日々悪質化していて、どれだけ対策を重ねてもそれを破る攻撃が続々と生み出されています。不特定多数ではなく社内の重要人物にターゲットを絞った標的型メール攻撃や、関連会社・グループ会社、サプライチェーンの弱点を狙い、ターゲットとなる企業のネットワークに入り込む攻撃を仕掛けるなど、これまでの境界型セキュリティだけでは守り切れない攻撃により被害を受ける企業が多くなっています。

さらに昨今は、クラウドサービスの普及やテレワークの推進などにより、働く場所が大きく変化しています。自宅やサテライトオフィスなどで働くことも増え、社内と社外の境界線が曖昧になっています。データの保存先も社内からクラウドサービスなどの社外へと拡大しています。このような状況では、境界型のセキュリティ対策で社内だけを安全に保っていても、企業の大切なデータや情報資産などを守ることが難しくなっています。

すでに企業活動に「境界」が存在しない以上、セキュリティも境界で区切って対策をするのでは意味を成しません。ゼロトラストセキュリティは、社内外を区別することなく、ネットワークにアクセスする全てを信頼せずに確認、認証、監視することで、こうした境界の存在しないビジネス環境にも対応します。

ゼロトラストセキュリティが注目される背景

ゼロトラストセキュリティは、最近になって特に注目を集めています。その背景にはDX(デジタルトランスフォーメーション)の推進や働く環境の変化、業務を行うプラットフォーム/データ保存場所の多様化、情報漏えいリスクの高まりなど、さまざまな要因があります。ゼロトラストセキュリティが注目されている主な背景についてまとめました。

- クラウドサービスの普及と利用端末の拡大

-

クラウドサービスを利用する企業が、近年急速に増加しています。メールやファイルサーバーだけでなく、業務系のソフトウェアをクラウドサービスで利用する、いわゆる「ハイブリッド・クラウド」の活用は今や当然です。DXの推進もクラウドサービスの普及を後押ししています。

クラウドサービスではデータの保存場所がクラウド上、つまり社外となります。多くの顧客情報や機密情報が社内ではなく社外に保存され、そこに社内外からアクセスする形になるので、従来の境界型セキュリティだけでは大切な情報、データを守ることはできません。

現在はスマートフォンやタブレット端末などが大いに活用され、BYOD(個人所有デバイス)をビジネスで利用するケースも増えており、セキュリティ管理が難しくなっています。

社内外という境界がなくなり、利用端末も増えたことで従来型のセキュリティ対策だけでは対応できないため、ゼロトラストセキュリティの考え方が注目されているのです。

- テレワークの普及にともなうネットワークの問題

-

働き方改革の推進や、新型コロナウイルスの感染拡大にともない、多くの企業が在宅勤務やテレワークを導入することとなりました。これまで社外からの安全なアクセスにはVPN(Virtual Private Network)が多く用いられてきましたが、「社員の7割」※をカバーできるほど多くのVPN接続を想定していなかったため、VPN装置や回線がキャパシティを超えるアクセスに対応できず、問題が発生してしまっているのです。

- 2020年4月、政府は新型コロナウイルス感染症感染拡大防止策として緊急事態宣言を発令し、企業に対し「社員7割のテレワーク」を推奨した。

また、多くの企業が大急ぎでテレワークに対応することとなり、VPN対応ルーターなどのテレワーク関連機材や専用回線の調達が難しくなったことも、VPNに代わる新たなセキュアアクセスを実現する方法が求められた背景となりました。そうした意味でもゼロトラストセキュリティには大きな期待が寄せられています。

- 内部不正による情報漏えいリスクの増加

-

企業にとって重要なデータ、情報の漏えいは、企業内の人間による機密情報の不正な持ち出しや悪用のほか、機密情報を保存しているパソコンの紛失や盗難など、悪意はなくてもヒューマンエラーにより情報が漏えいしてしまうこともあります。情報の漏えいは、悪意の有無にかかわらず企業として信用やイメージの失墜を招きかねない上、損害賠償や契約解除、サービスの停止など、損失に繋がってしまうケースもあります。

テレワークで社員がパソコンを外に持ち出したり、家のパソコンにデータを保存したりすることで保護すべきデータが分散し、情報漏えいのリスクも高まっています。

しかし内部の不正や過失による情報漏えいを防ぐことは、これまでの対策では困難です。そこで新たなセキュリティ対策としてゼロトラストセキュリティが注目されているのです。

ゼロトラストセキュリティの基本原則と理想形

「ではゼロトラストセキュリティを導入しよう」と考えても、ゼロトラストセキュリティを実現するためには具体的にどうすれば良いのか、何が必要なのか分からないという方も多いでしょう。NIST(アメリカ国立標準技術研究所)では「ゼロトラストにおける7つの基本原則」を定め、通信の保護やリソースへのアクセス、監視、認証といった、ネットワークを利用する上での基本原則を示しています。これら基本原則を満たした状態が、理想的なゼロトラストであると提言しています。

- NIST による「ゼロトラストにおける7つの基本原則」

-

- すべてのデータソースとコンピュータサービスは、リソースと見なされます

- ネットワークの場所に関係なく、すべての通信が保護されます

- 個々の企業リソースへのアクセスは、すべて個別のセッション単位で許可されます

- リソースへのアクセスは、監視可能な状態を含む動的ポリシーによって決定されます

- 組織が保有するデバイスは、すべて正しくセキュリティが保たれているように継続的に監視されます

- すべてのリソース認証と承認は、動的であり厳密に実施されます

- 資産・ネットワーク・通信の状態について可能な限り多くの情報を収集し、セキュリティを高めるために利用されます

- 理想的なゼロトラスト

-

7つの基本原則をまとめ、以下を満たした状態が理想的なゼロトラストであると提言しています

- すべてのリソースへのアクセスの認証と認可がリクエストごとに動的に決定されます

- すべてのリソースの状態が、その判断に用いられます

- すべてのリソースの機器や通信が保護され、状態が可視化によって監視されています

参考: NIST SP800-207「Zero Trust Architecture」

(最終閲覧:2022/1/11)

アライドテレシスが提案するゼロトラストセキュリティ

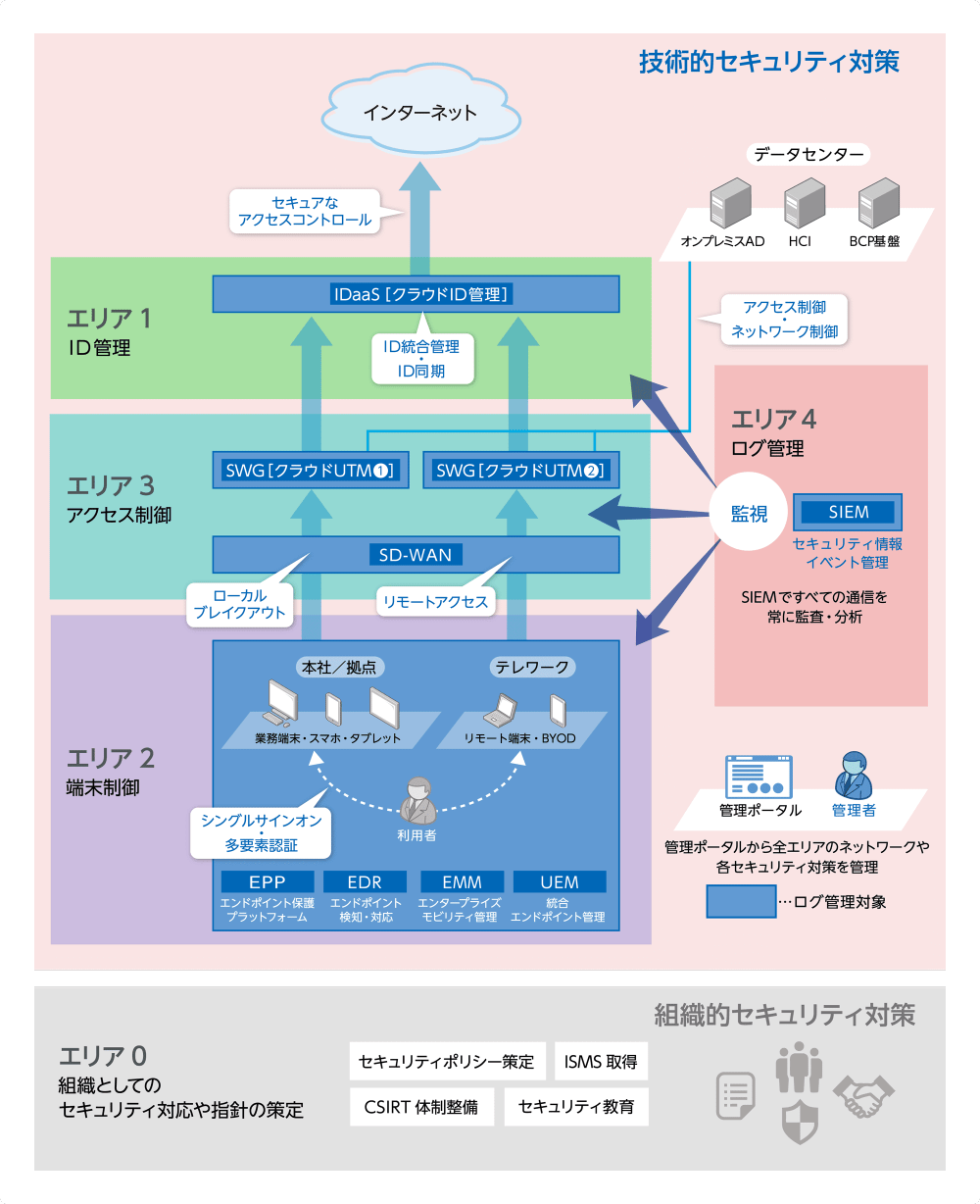

ゼロトラストセキュリティの実現には、組織で行うべき「組織的セキュリティ対策」と、技術・ソリューションを導入する「技術的セキュリティ対策」の二段階が必要となります。いきなりゼロトラストセキュリティの技術・ソリューションを導入するのではなく、組織としてのセキュリティ対応を整備した上で、それを基盤にゼロトラストが必要となる領域でそれぞれ対策を実施することをアライドテレシスは提案します。

組織的セキュリティ対策には、セキュリティポリシーの策定やISMS取得、CSIRT体制の整備、セキュリティ教育などがあり、技術的セキュリティ対策にはID管理や端末防御、アクセス制御、ログ管理があります。万一セキュリティインシデントが発生した際に対応の指針とするインシデントレスポンスも、組織的セキュリティ対策として考えた方が良いでしょう。

技術的セキュリティ対策はそれぞれが密接に結びついており、組織的セキュリティ対策の上に、既存のセキュリティ対策とも連携し、それぞれの運用をどうするかなども考えた上で進めていく必要があります。

-

組織的セキュリティ対策

<エリア0> 組織としてのセキュリティ対応や指針の策定

セキュリティポリシー策定、ISMS取得、CSIRT体制整備、セキュリティ教育などの組織的なセキュリティ対策を行います。

-

技術的セキュリティ対策

<エリア1> ID管理

正規のユーザーを特定し、必要な企業リソース(データ)にアクセスするために必要最小限の権限を付与します。アクセスごとの認証や多要素認証(MFA)がポイントになります。ID管理の課題を解決する方法として、IDaaSでシングルサインオンや多要素認証を導入する方法があります。

<エリア2> 端末防御

近年、社外から利用するケースが増加しており様々な脅威にさらされやすくなっています。端末がサイバー攻撃の踏み台となることを防ぐため、端末ごとに適切なセキュリティ対策をします。その方法として、ウイルスやマルウェアからデバイスを保護するEPPや、それに加え感染した際の被害を抑えるEDRがあります。

<エリア3> アクセス制御

従来型のオンプレミス・閉域網中心のネットワークを前提とした境界型防御モデルを見直し、クラウド利用環境を想定したセキュリティ対策をします。その方法として、セキュリティゲートウェイ、SD-WANで常に通信をチェックして最小限でアクセスを許可する方法があります。

<エリア4> ログ監視

サイバー攻撃が高度化しているため、大量のログなどから脅威や脆弱性のデータを収集し証跡を分析することで、ログ監視による攻撃経路の特定と影響範囲の調査が必要となります。ゼロトラストセキュリティに基づいたログ管理は「SIEMで常に監査・分析する」ことです。

ゼロトラストセキュリティ導入記 ~今なすべきセキュリティ対策のコツ~

オンラインセミナー

-

ゼロトラストを紐解く!失敗しないための導入ポイント

ゼロトラストセキュリティ導入に向けて、”失敗しないためのポイント”を考え方から、設計、取り組みとネットワーク図を用いてご紹介します。

- 従来の情報セキュリティとゼロトラストの関係性

- ゼロトラストセキュリティの概念

- ゼロトラストアーキテクチャの基本的な考え方

- アライドテレシスが提案するゼロトラストセキュリティ