アライドテレシスマネージメントフレームワーク(AMF) / 応用

ここでは、応用編と題し、AMFの高度な機能や利用法を紹介します。

AT-DC2552XSでは、外部メディアはサポート対象外のため、AMFバックアップデータの保存先としては外部のSSHサーバーのみ使用可能です。

応用編では、手順説明に重点を置くため、ワーキングセットプロンプト移行時の対象ノード一覧表示など、コマンド実行時に表示されるメッセージを必要に応じて省略しています。あらかじめご了承ください。

機種固有の制限事項・注意事項については、導入編の「導入にあたり」もご参照ください。

他ノードのファイル操作

AMFネットワークでは、以下のコマンドを使用して他のAMFノードのファイルシステムを操作できます。

本機能はAMFセキュアモード時には使用できません。

他のAMFノードのファイルを指定するときは、通常のローカルファイルパスの代わりに、次の形式を使用してください。前述のコマンドにおいてローカルファイルパスを指定できる箇所なら、どこでもこの形式を使用できます。

<NODENAME>.atmf/<ABSOLUTEPATH>

ここで、<NODENAME>はAMFノードのノード名を、<ABSOLUTEPATH>は該当メンバーのファイルシステムにおける絶対パス(デバイス名を含む完全なパス)を表します。

たとえば、AMFノード「FSW241」上のファイルflash:/sample.cfgは次のように表します。

FSW241.atmf/flash:/sample.cfg

次のようにすることで、このファイルをマスター(SBx81)にコピーすることが可能です。

SBx81# copy ESW231.atmf/flash:/sample.cfg flash:/ ↓

Enter destination file name[sample.cfg]: ↓

Copying.

Successful operation

その他の動作や表示内容は、通常のファイル操作と同じです。

ファイル操作の詳細は、「運用・管理」/「ファイル操作」をご覧ください。

ユーザー追加とパスワード変更

ワーキングセット機能を利用するには、マスターとメンバーでCLIログイン用のユーザー名を統一しておく必要があるため、ユーザーの追加やパスワードの変更は次のように全ノードを対象とするワーキングセットプロンプトから行うのがよいでしょう。

■ 新規管理者ユーザーの追加は次の手順で行います。

- すべてのノードを対象とするワーキングセットプロンプトに移行します。

SBx81# atmf working-set group all ↓

- 全ノード一括で新規管理者ユーザーを追加します。

AMF001[4]# configure terminal ↓

AMF001[4](config)# username supervisor privilege 15 password YYYYYYYY ↓

AMF001[4](config)# end ↓

- 全ノード一括で設定を保存します。

AMF001[4]# write ↓

- マスターのCLIからいったんログアウトし、新しく追加した管理者ユーザーのユーザー名とパスワードでログインしなおします。

これ以降、ワーキングセット機能では、新しいユーザー名とパスワードで各ノードへの操作が行われます。

AMF001[4]# exit ↓

SBx81 login: supervisor ↓

Password: YYYYYYYY ↓(実際には表示されません)

AlliedWare Plus (TM) 5.4.9 xx/xx/xx xx:xx:xx

SBx81>

■ 既存管理者ユーザーのパスワード変更は次の手順で行います。

- すべてのノードを対象とするワーキングセットプロンプトに移行します。

SBx81# atmf working-set group all ↓

- 全ノード一括で既存管理者ユーザーのパスワードを変更します。

AMF001[4]# configure terminal ↓

AMF001[4](config)# username manager password XXXXXXXX ↓

AMF001[4](config)# end ↓

パスワードを変更しても、マスターのCLIからログアウトするまで、現行のワーキングセットセッションは有効です。

- 全ノード一括で設定を保存します。

AMF001[4]# write ↓

- マスターのCLIからいったんログアウトし、新しいパスワードでログインしなおします。

これ以降、ワーキングセット機能では、新しいパスワードで各ノードへの操作が行われます。

AMF001[4]# exit ↓

SBx81 login: manager ↓

Password: XXXXXXXX ↓(実際には表示されません)

AlliedWare Plus (TM) 5.4.9 xx/xx/xx xx:xx:xx

SBx81>

ネットワーク構成について

マスターの二重化

AMFネットワークは、管理機能を実現するためのコントロールプレーンだけを提供しており、ユーザートラフィック用のネットワーク(データプレーン)とは独立しているため、仮にマスターが停止しても、ワーキングセットやバックアップ、オートリカバリーなどAMFの管理機能が使えなくなるだけで、マスター以外のデータプレーンには影響が及びません。

また、コンソールターミナル、Telnet、SSH、SNMPなどの従来からある管理機能は、AMFネットワークの動作状態と関係なく使用できるため、AMFマスター不在によりメンバーの管理ができなくなることもありません。

マスターを復旧させればAMFの管理機能も再び使えるようになるため、AMFの観点からは必須ではありませんが、マスターを2台配置して二重化することも可能です。

マスターを二重化するメリットは次のとおりです。

- 1台が停止しても、AMFの管理機能を継続利用できます。

- 1台構成ではマスターの交換時に手動リカバリーが必要ですが、2台構成であればもう1台のマスターが持つバックアップデータからオートリカバリーが可能です。

- 2台のマスターはバックアップを個別に行うため、両方のマスターにUSBメモリー、SD/SDHCカードを装着しておけば、バックアップデータも二重化されます。(USBメモリー、SD/SDHCカードの内容が同期されるわけではないことに注意)

マスターを2台使用する場合は、同一の機種およびAMFマスターライセンスをご用意ください。異なる機種・ライセンスを混在させた構成はサポート対象外です。ただし、マスターとしてSwitchBlade x8100を2台使う場合は、片方のコントロールファブリックカードがAT-SBx81CFC400、もう一方がAT-SBx81CFC960の構成でもかまいません。ただしその場合も、AMFマスターライセンスのサポートメンバー数は同じものをご使用ください。

■ 1つのAMFネットワークにマスターを2台配置したいときは、マスター同士を接続するポートを通常のAMFリンク(switchport atmf-link)ではなく、AMFクロスリンク(switchport atmf-crosslink)に設定してください。

たとえば、SBx81aとSBx81bをそれぞれポート1.1.1で接続する場合は、次のように設定します。

SBx81a(config)# interface port1.1.1 ↓

SBx81a(config-if)# switchport atmf-crosslink ↓

SBx81b(config)# interface port1.1.1 ↓

SBx81b(config-if)# switchport atmf-crosslink ↓

AMF Cloudを二重化する場合は仮想クロスリンク(atmf virtual-crosslink)を使います。

■ 次図は、ユーザートラフィック用のネットワーク(データプレーン)においてVRRPを用いた構成例です。

■ ワーキングセット機能において、マスターは予約済みグループmasterの所属となります。

2台のマスターにコマンドを同時発行したいときは、group masterを指定してワーキングセットプロンプトに入ると便利です。

SBx81a# atmf working-set group master ↓

===============

SBx81a, SBx81b:

===============

Working set join

AMF001[2]#

■ オートリカバリー中のAMFノードは、AMFネットワーク上のすべてのマスターに対して、自ノード用のバックアップデータがないかを問い合わせ、新しいほうのデータを使ってリカバリーを実行します。atmf recoverコマンドによる手動リカバリー時も、MASTER_NODENAMEパラメーターを指定しない場合は同じ動作です。MASTER_NODENAMEパラメーターでどちらかのマスターを指定した場合は、指定したマスターが持つバックアップデータを使ってリカバリーします。

リング構成での考慮事項

次のようなリング構成では、AMFネットワークの階層レベル(show atmf nodesコマンドで表示されるNode Depth)が深くなります。

Node Depthには「最大8」のサポートリミット(導入編の「導入にあたり」を参照)などがあるため、リング構成では、次図のようにリングを構成する各ノードを通常のAMFリンク(switchport atmf-link)ではなくAMFクロスリンク(switchport atmf-crosslink)で接続することをおすすめします。

これにより、リングを構成するノードはすべて同一階層となり、AMFネットワーク全体の階層レベルが浅くなります。

なお、同じリング構成でも、次図のようなロングディスタンスVCS(LD-VCS)構成の場合は、リング全体が1台のAMFノードとして扱われるため、AMFクロスリンクを使う必要はありません。

AMFネットワークの分割(メンバー数がサポート上限を超える場合)

1つのAMFネットワーク(マスター1~2台)に接続できるメンバーは最大2/10/20/40/82/124/304台です(上限はマスターの機種とライセンスによって異なります。詳細は導入編を参照)。

メンバー数がご使用中のライセンスのサポート上限を超える場合は、次の図(40メンバーライセンスの例)のようにAMFネットワークを分割し(異なるAMFネットワーク名を設定し)、それぞれのマスターを非AMF接続ポートで接続してください。

異なるAMFネットワークに所属するマスター間の連携はありません。この例では、AMFネットワーク1 に所属するメンバーの操作は AMFマスター1 のCLIから行い、AMFネットワーク2に所属するメンバーの操作は AMFマスター2 のCLIから行う形になります。

なお、ユーザートラフィック用のネットワーク(データプレーン)上でVRRPを使用することにより、次のような構成も可能です。

AMF仮想リンクによるワイドエリアAMFネットワーク

WAN経由で接続されている拠点をAMFネットワークに参加させる場合は、AMF仮想リンク(atmf virtual-link)というAMF専用のトンネリング機能を使用します。

AMF仮想リンクを設定することにより、データプレーン(運用ネットワーク)のIPv4ネットワーク経由でAMF対応スイッチ同士を接続し、AMFパケットの送受信を行わせることができます。AMF仮想リンクでは、AMFパケットをIPパケットに載せて運ぶため、IPによる通信が可能であれば、AMF対応スイッチ間にルーターなどのAMF非対応機器が介在していてもAMFネットワーク上は2台が直結されているかのように扱うことができます。

AMF仮想リンクの製品ごとの設定可能数や注意事項については、atmf virtual-linkコマンドの「注意・補足事項」をご参照ください。

仮想リンクでAMFネットワークに接続しているAMFノードにおいても、隣接するノードの補助によりオートリカバリーが可能です。 詳細は、運用編の「仮想リンク経由で接続しているAMFノードのオートリカバリー」をご覧ください。

■ 前図における本社側のAMFノード HQ001(10.1.1.1)と、支社側のAMFノード BR101(10.10.10.1)の間にAMF仮想リンクを設定するには、次の手順にしたがいます。

ここでは、本社側のHQ001はすでにAMFの基本設定が行われており、運用中であると仮定しています。一方、支社側のBR101は通常動作については運用中ですが、AMFは未設定と仮定します。

- 本社側ノード HQ001

- 仮想リンクの接続先である支社側ノード BR101とIPv4による通信ができることを確認します。できない場合は、適宜IPの設定を行ってください。

- atmf virtual-linkコマンドでAMF仮想リンクを設定します。

HQ001(config)# atmf virtual-link id 1 ip 10.1.1.1 remote-id 1 remote-ip 10.10.10.1 ↓

- 支社側ノード BR101

- ネットワーク名を設定します。これにはatmf network-nameコマンドを使います。

ネットワーク名は、同一AMFネットワークを構成するすべてのノードに同じ名前を設定する必要があります(マスターと異なるネットワーク名を設定したメンバーはAMFネットワークに参加できません)。また、ネットワーク名は大文字小文字を区別するので、その点にもご注意ください。

BR101> enable ↓

BR101# configure terminal ↓

Enter configuration commands, one per line. End with CNTL/Z.

BR101(config)# atmf network-name AMF001 ↓

- AMFの設定を有効にするため、設定をスタートアップコンフィグに保存し、再起動します。

BR101(config)# end ↓

BR101# write memory ↓

Building configuration...

[OK]

BR101# reboot ↓

reboot system? (y/n): y ↓

- 再起動後、仮想リンクの接続先である本社側ノード HQ001とIPv4による通信ができることを確認します。できない場合は、適宜IPの設定を行ってください。

- atmf virtual-linkコマンドでAMF仮想リンクを設定します。

BR101(config)# atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1 ↓

以上で仮想リンクの設定は完了です。これ以降、支社側のノード BR101は、AMFネットワークAMF001上において、本社側のAMFノードと同様に扱うことができます。さらに、BR101 配下のノードに対しても、通常のAMF設定を行うことでAMFネットワークAMF001に参加させることが可能です。

■ AMF仮想リンクでは、データプレーン(運用ネットワーク)上にAMFのコントロールプレーン(管理ネットワーク)を配置する形となるため、データプレーンのトラフィックがAMFの接続性に影響を与える可能性があります。

この影響を最小限にするため、AMF仮想リンクを使用するノード(仮想リンクの両端ノード)では、次のようなQoS設定を行い、対向ノードからのパケットを優先的に処理するよう設定することを推奨します。

また、AMF仮想リンクの経路上にある機器(ルーターなど)においても、必要に応じて優先制御等の設定を行ってください。

以下のコンフィグはAMF仮想リンク使用時に推奨されるQoS設定の大枠を示すためのものです。実際の環境や機器にあわせて、適宜パラメーターの変更等を実施してください。また、すでにQoSの設定を行っている場合は、既存のポリシーマップに下記の設定内容を適宜追加してください。

- SwitchBlade x8100、SwitchBlade x908、x900シリーズの場合

...

mls qos enable

access-list hardware vlink

send-to-cpu ip 10.10.10.1/32 10.1.1.1/32

!

class-map vlink

match access-group vlink

!

class-map vlinkarp

match eth-format ethii-any protocol 0806

match vlan 10

!

policy-map vlink

class default

class vlink

set queue 6

class vlinkarp

set queue 6

!

...

!

interface port1.0.10

switchport

switchport mode access

switchport access vlan 10

service-policy input vlink

!

...

interface vlan10

ip address 10.1.1.1/24

!

...

atmf virtual-link id 1 ip 10.1.1.1 remote-id 1 remote-ip 10.10.10.1

...

- AT-DC2552XS、x930シリーズ、x550シリーズ、x510シリーズ、x510Lシリーズ、AT-IX5-28GPX、x310シリーズの場合

...

mls qos enable

access-list hardware vlink

permit ip 10.1.1.1/32 10.10.10.1/32

!

class-map vlink

match access-group vlink

!

class-map vlinkarp

match eth-format ethii-any protocol 0806

match vlan 10

!

policy-map vlink

class default

class vlink

remark new-cos 6 both new-cpu-queue 6

class vlinkarp

remark new-cos 6 both new-cpu-queue 6

!

...

!

interface port1.0.10

switchport

switchport mode access

switchport access vlan 10

service-policy input vlink

!

...

interface vlan10

ip address 10.10.10.1/24

!

...

atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1

...

- x610シリーズ、x210シリーズ、x200シリーズ、IE200シリーズの場合

...

mls qos enable

access-list hardware vlink

permit ip 10.1.1.1/32 10.10.10.1/32

!

class-map vlink

match access-group vlink

!

class-map vlinkarp

match eth-format ethii-any protocol 0806

match vlan 10

!

policy-map vlink

class default

class vlink

remark new-cos 6 both

class vlinkarp

remark new-cos 6 both

!

...

!

interface port1.0.10

switchport

switchport mode access

switchport access vlan 10

service-policy input vlink

!

...

interface vlan10

ip address 10.10.10.1/24

!

...

atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1

...

■ AMF仮想リンクのトンネリングパケットには下記のUDPパケットが使われます。

- 始点ポート(5001~9094)= 5000 + ローカルID(1~4094)

- 終点ポート(5001~9094)= 5000 + リモートID(1~4094)

前項のQoS設定ではパケットの識別条件としてIPアドレスだけを使用していますが、上記UDPポートを条件に追加することで、純粋に仮想リンクのトンネリングパケットだけを優先処理の対象にすることも可能です。

先ほどのQoS設定例にUDPポート指定を追加した場合、アクセスリストの設定は次のようになります(赤字は変更または追加箇所です)。

ここでは、どちらのノードもIDとして1を使用しているため、UDPポート番号は始点・終点とも5001になっています。

- SwitchBlade x8100、SwitchBlade x908、x900シリーズの場合

...

access-list hardware vlink

send-to-cpu udp 10.10.10.1/32 eq 5001 10.1.1.1/32 eq 5001

...

atmf virtual-link id 1 ip 10.1.1.1 remote-id 1 remote-ip 10.10.10.1

...

- AT-DC2552XS、x930シリーズ、x610シリーズ、x550シリーズ、x510シリーズ、x510Lシリーズ、AT-IX5-28GPX、x310シリーズ、x210シリーズ、x200シリーズ、IE200シリーズの場合

...

access-list hardware vlink

permit udp 10.1.1.1/32 eq 5001 10.10.10.1/32 eq 5001

...

atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1

...

■ AMF仮想リンクの経路上にある中継機器(ルーターなど)でパケットフィルタリングを行っている場合、AMF仮想リンクパケットだけを透過させるには、トンネル両端ノードのIPアドレスと前述のUDPポートを条件として、中継機器に許可設定を行ってください。

たとえば、次のような仮想リンクを設定している場合、

site11(config)# atmf virtual-link id 11 ip 192.168.10.1 remote-id 12 remote-ip 192.168.10.2 ↓

site12(config)# atmf virtual-link id 12 ip 192.168.10.2 remote-id 11 remote-ip 192.168.10.1 ↓

仮想リンクのトンネリングパケットは次の条件で識別できますので、中継機器に対して下記のパケットを許可する設定を行ってください。

- site11 → site12

UDP 192.168.10.1:5011 → 192.168.10.2:5012

- site12 → site11

UDP 192.168.10.2:5012 → 192.168.10.1:5011

パケットフィルタリングの具体的な設定方法については、中継機器のマニュアル等でご確認ください。

AMFセキュア仮想リンク

下記の製品は、AMF仮想リンクの暗号化(AMFセキュア仮想リンク)に対応しています。

- x510シリーズ

- x510Lシリーズ

- AT-IX5-28GPX

- x310シリーズ

- x230シリーズ(52ポート版を含む)

- x230Lシリーズ

- x220シリーズ

- AT-AR4050S

- AT-AR3050S

- AT-AR2050V

- AT-AR2010V

- AT-AR1050V

- AMF Cloud

仮想リンクを暗号化するには、両側の機器において、通常の仮想リンクの設定に加えてatmf virtual-link protection ipsecコマンドを実行し、共通のパスワード(事前共有鍵)を設定します。

以下、先に述べた通常の仮想リンク設定例に暗号化の設定を追加した例を示します。

(ここでは両ノードともAMFセキュア仮想リンクをサポートしている機種だと仮定しています)

- 本社側ノード HQ001

HQ001(config)# atmf virtual-link id 1 ip 10.1.1.1 remote-id 1 remote-ip 10.10.10.1 ↓

HQ001(config)# atmf virtual-link id 1 protection ipsec key SecretKey ↓

- 支社側ノード BR101

BR101(config)# atmf virtual-link id 1 ip 10.10.10.1 remote-id 1 remote-ip 10.1.1.1 ↓

BR101(config)# atmf virtual-link id 1 protection ipsec key SecretKey ↓

AMFセキュア仮想リンクの製品ごとの設定可能数や注意事項については、atmf virtual-link protection ipsecコマンドの「注意・補足事項」をご参照ください。

AMFコントローラー機能

さらに大規模なネットワークを構築したい場合は、AMFコントローラー機能(以下、コントローラー)を使います。

コントローラー機能は、複数のエリア内のAMFマスターおよびメンバーを、統合管理する機能です。

最大60のローカルマスターを通して18000台のAMFメンバーを、コントローラーから操作できるため、複数のマスターを必要とする大規模環境で集中管理が可能となり、遠隔からのメンテナンスによるネットワークの管理リソース削減や、オートリカバリーを利用することでのダウンタイム抑制による、ネットワーク全体の管理コスト削減と可用性を向上できます。

AMF Cloudのマルチテナントモードでは、最大300のローカルマスターを管理可能です。

■ 対象機器

- コントローラー(ライセンスが必要)

AMF Cloud、

AT-SBx81CFC960、

SwitchBlade x908 GEN2

- マスター

AT-SBx81CFC960、

AT-SBx81CFC400、

x950シリーズ、

x930シリーズ、

SwitchBlade x908、

SwitchBlade x908 GEN2、

AT-AR4050S

x900シリーズとAT-DC2552XSはAMFマスターとして使用できますが、AMFコントローラー配下のローカルマスターとしては使用できません。

■ サポート機能

本機能では、コントローラー配下のAMFマスターを「ローカルマスター」と定義し、コントローラーから以下の機能を通じて、複数マスターにまたがるネットワーク全体の統合管理が可能です。

- 最大60のローカルマスターを操作可能

最大60のローカルマスターを通して18000台のAMFメンバーを、コントローラーから操作可能です。

AMF Cloudのマルチテナントモードでは、最大300のローカルマスターを管理可能です。

- ワーキングセットの実行

コントローラーから指定した1つのローカルマスターに対してワーキングセットを実行できます。

1つのローカルマスターに対してのみ実行可能であり、複数ローカルマスターへの同時実行は未サポートです。

- ローカルマスターからコントローラーへのバックアップ

コントローラーから自動または手動でローカルマスターのバックアップを取得できます。

- ローカルマスターのオートリカバリー

ローカルマスター配下のメンバーにローカルマスターのコンフィグファイルを保持させ、機器交換時に配下のメンバーからのコンフィグファイルとコントローラーからバックアップファイルを取得することで、オートリカバリーを行います。

- 仮想リンクサポート(エリア仮想リンク)

コントローラーとAMFネットワーク間の接続には物理接続および仮想リンクを使用可能です。

基本設定

コントローラー機能の設定は、次の手順で行います。ここでは、スイッチSwitchBlade x8100をコントローラースイッチとし、2つのエリアを作成します。

既存のAMFネットワークに対して、エリアの設定を行う手順を説明します。

全機器ではすでにAMFノード名(hostnameコマンド)、AMFネットワーク名(atmf network-nameコマンド)、AMF接続ポート(AMFリンク)の設定(switchport atmf-linkコマンド)が行われていることを前提とします。また、コントローラーと各ローカルマスターにはAMFノード名、AMFネットワーク名、IPアドレスとAMFマスター(atmf masterコマンド)の設定が行われていることを前提とします。

※全エリアで同じAMFネットワーク名を設定してください。

1. コントローラースイッチを設定します

1-1. エリアの設定(上図の構成例を例としています)

1-1-1. 対象ノードをコントローラーとして設定します。これにはatmf controllerコマンドを使います。

SBx81(config)# atmf controller ↓

1-1-2. 対象ノードをコントローラーエリアとして設定します。これにはatmf area idコマンドを使います。

SBx81(config)# atmf area area1 id 1 local ↓

1-1-3. エリア2を作成します。これにはatmf area idコマンドを使います。

SBx81(config)# atmf area area2 id 2 ↓

1-1-4. エリア2のパスワードを設定します。これにはatmf area passwordコマンドを使います。

SBx81(config)# atmf area area2 password abcabcabc ↓

1-1-5. エリア3をエリア2作成時と同様に作成します。エリア2作成時と同じコマンドを使います。

SBx81(config)# atmf area area3 id 3 ↓

SBx81(config)# atmf area area3 password xyzxyzxyz ↓

1-2. エリア2と接続するために、ポートにエリアリンクを設定します。これにはswitchport atmf-arealink remote-areaコマンドを使います。

SBx81(config)# interface port1.1.1 ↓

SBx81(config-if)# switchport atmf-arealink remote-area area2 vlan 2000 ↓

ここで指定するVLAN IDは、コントローラー機能が内部的に使用するマネージメントVLANのIDとなります。vlan databaseコマンドで作成したVLAN IDは指定できません。vlan databaseコマンドで設定を行っていないVLAN IDを指定してください。

1-3. エリア3と接続するために、エリア仮想リンクの設定をします。

SBx81(config)# atmf virtual-link id 1 ip 192.168.0.254 remote-id 1 remote-ip 192.168.0.1 remote-area area3 ↓

コントローラーの設定は以上です。

2. エリア2のローカルマスターを設定します。

2-1. エリアの設定(上図の構成例を例としています)

2-1-1. エリア2の対象ノードを、AMFローカルマスターエリアとして設定します。これにはatmf area idコマンドを使います。

SBx908a(config)# atmf area area2 id 2 local ↓

2-1-2. エリア2のパスワード(前述手順の1-1-4で設定したパスワード)を入力します。これにはatmf area passwordコマンドを使います。

SBx908a(config)# atmf area area2 password abcabcabc ↓

2-1-3. コントローラーエリア(前述手順の1-1-2で設定したエリア)を入力します。これにはatmf area idコマンドを使います。

SBx908a(config)# atmf area area1 id 1 ↓

2-2. エリア1との接続するために、ポートにエリアリンクの設定をします。

SBx908a(config)# interface port1.1.1 ↓

SBx908a(config-if)# switchport atmf-arealink remote-area area1 vlan 2000 ↓

switchport atmf-arealink remote-areaコマンドは、マスターでもメンバーでも、どちらでも設定を行うことができます。環境に合わせて使い分けてください。

エリア2のローカルマスターの設定は以上です。

正常に組めると、以下のメッセージがコントローラー上で出力されます。

SBx81# 15:51:51 SBx81 ATMF [4158]: area2 is reachable. 1 reachable area in total ↓

3. エリア3のローカルマスターの設定をします。

3-1. エリアの設定(上図の構成例を例としています)

3-1-1. エリア2のローカルマスター設定と同様に設定します。

SBx908b(config)# atmf area area3 id 3 local ↓

SBx908b(config)# atmf area area3 password xyzxyzxyz ↓

SBx908b(config)# atmf area area1 id 1 ↓

3-2. エリア1との接続するために、エリア仮想リンクの設定をします。

SBx908b(config)# atmf virtual-link id 1 ip 192.168.0.1 remote-id 1 remote-ip 192.168.0.254 remote-area area1 ↓

atmf virtual-linkコマンドは、マスターでもメンバーでも、どちらでも設定を行うことができます。環境に合わせて使い分けてください。

エリア3のローカルマスターの設定は以上です。

正常に組めると、以下のメッセージがコントローラー上で出力されます。

SBx81# 16:52:29 SBx81 ATMF[4158]: area3 is reachable. 2 reachable areas in total. ↓

■ エリアとの接続を確認したい場合は、show atmf areaコマンドを使います。

SBx81# show atmf area ↓

ATMF Area Information:

* = Local area

Area Area Local Remote Remote Node

Name ID Gateway Gateway Master Count

--------------------------------------------------------------------------------

* area1 1 Reachable N/A N/A 1

area2 2 Reachable Reachable Auth OK 2

area3 3 Reachable Reachable Auth OK 2

Area count: 3 Area node count: 5

■ 全エリアのスイッチを確認したい場合は、show atmf area nodesコマンドを使います

SBx81# show atmf area nodes ↓

area2 Area Node Information:

Node Device ATMF Node

Name Type Master SC Parent Depth

--------------------------------------------------------------------------------

SBx908a SwitchBlade x908 Y S none 0

x230 x230-10GP N N SBx908a 1

area2 node count 2

area3 Area Node Information:

Node Device ATMF Node

Name Type Master SC Parent Depth

--------------------------------------------------------------------------------

SBx908b SwitchBlade x908 Y S none 0

x510 x510-28GTX N S SBx908b 1

area3 node count 2

■ 別エリアのローカルマスターを制御したい場合は、atmf select-areaコマンドを使用してください。

SBx81# atmf select-area area2 ↓

=========================================

Connected to area area2 via host SBx908a:

=========================================

area2#

■ 別エリアのスイッチを制御したい場合は、atmf select-areaコマンドでエリアを選択してから、atmf working-setコマンドを使用してください。

SBx81# atmf select-area area2 ↓

=========================================

Connected to area area2 via host SBx908a:

=========================================

area2# atmf working-set group x230 ↓

=====

x230:

=====

Working set join

area2[1]#

■ ローカルマスターのバックアップを有効にするには、atmf backup area-masters enableコマンドを使います。

注意事項

- AMF使用時は、ネットワーク構成や併用機能に関する注意事項や制限事項があります。「導入にあたり」を参照し、既存のネットワーク構成や使用中の機能に問題がないかご確認ください。

サポート対象外のネットワーク構成や併用機能がある場合は、構成や機能を適宜変更してからAMFの導入を進めてください。

- AMFコントローラーを2台以上の機器に設定しないでください。

- コントローラーは各エリアのAMFノードの参加/不参加を表すログやトラップは出力せず、各ローカルマスターで出力しています。そのため、各エリアのローカルマスターで、必要に応じて、SNMP機能やログ機能の設定を行うようにしてください。

- エリア間の内部通信では、FD00:4154:4D46:xxxx::yyyyのアドレスを使用しています。インターフェースにFD00:4154:4D46:xxxx::yyyyのアドレスの設定を行っている場合、AMFコントローラー機能の設定ができません。

- switchport atmf-arealink remote-areaコマンドを設定すると、そのポートは自動的にタグ付きポートになります。タグなしポートとして運用していたポートをAMF接続ポートに設定すると、タグなしVLANの設定が失われるため、AMF接続ポートの設定後にネイティブVLANの再設定が必要です。

たとえば、次の設定がしてあるポート1.0.1をエリアリンクに設定する場合を考えます。

FSW244(config)# interface port1.0.1 ↓

FSW244(config-if)# switchport mode access ↓

FSW244(config-if)# switchport access vlan 10 ↓

ここでポート1.0.1をエリアリンクに設定すると、このポートはタグ付きポートになるので、タグなしパケットをvlan10として扱えるよう、switchport trunk native vlanコマンドでネイティブVLANをvlan 10に設定してください。

FSW244(config)# interface port1.0.1 ↓

FSW244(config-if)# switchport atmf-arealink remote-area area1 vlan 1000 ↓

FSW244(config-if)# switchport trunk native vlan 10 ↓

- ローカルマスターのゼロタッチインストレーションは未サポートです。

- atmf select-areaコマンドでログインできるエリアは、CLIログイン用のユーザー名、パスワードが同じ必要があります。

atmf select-area機能では、コントローラーのCLIにログインしたときのユーザー名、パスワードを使って他のエリアを操作するため、コントローラー側と同じ名前のユーザーがローカルマスターに存在しない、コントローラーとローカルマスターでパスワードが異なるなどの不一致があると、atmf select-area機能で該当エリアを操作できません。

制御したいエリアのローカルマスターに存在するユーザーでログインするようにしてください。

ローカルマスターオートリカバリー(概要)

ローカルマスターオートリカバリー機能は、AMFローカルマスターを新品の機器と交換するときに、バックアップデータからフラッシュメモリーの内容を復元し、交換前の機器と同じ構成で再起動する仕組みです。

ローカルマスター交換時にオートリカバリーが動作するには、次の条件を満たす必要があります。

- コントローラーのUSBメモリー、SD/SDHCカード、または、コントローラーに設定された外部SSHサーバーに該当ローカルマスターのバックアップデータが存在すること

バックアップデータがない場合、オートリカバリーは正しく実行できません。交換前のスイッチがまだ動作している場合は、atmf backup area-masters nowコマンドで手動バックアップを取ってから交換してください。

- 新しいスイッチ(代替機)がご購入時の状態であること

代替機がご購入時の状態(正確には「AMFクリーン状態」)でない場合は、オートリカバリーの前提である「AMF自動検出メカニズム」(応用編を参照)が動作せず、結果的にオートリカバリーも実行されません。

このような場合は、応用編の「AMFクリーン化手順」を参照し、代替機をAMFクリーン状態に戻してから交換手順を実施してください。

- エリアリンクを使って交換対象のローカルマスターと繋がるAMFメンバーが1つ以上存在し、そのメンバーが5.4.5以降のファームウェアで動作していること

- 新しいスイッチにバージョン5.4.5以降のファームウェアが搭載されていること

代替機に搭載されているファームウェアのバージョンが5.4.5以降でない場合は、あらかじめ代替機を5.4.5以降にバージョンアップしておく必要があります。

- 新旧のスイッチが同一型番であること

代替機が異なるシリーズの製品である場合(CFC400からCFC960に交換する場合など)、オートリカバリーは実行されません。

また、代替機が同一シリーズでポート構成のみ異なる場合(XS16からXS6に交換する場合など)、オートリカバリーは開始されますが、ポート設定が復元されないなどの現象が発生するため、交換時には原則として同一型番の代替機を用意してください。

ただし、交換前の機器と代替機の間における下記の差分は、オートリカバリーの実行に影響を与えません。

- 同一シリーズ同一ポート構成の機器でPoE機能の有無のみ異なる場合

例)AT-x930-28GTXからAT-x930-28GPXへの変更など

PoE対応機種からPoE非対応機種に交換した場合は、オートリカバリー後にPoE機能を使用できなくなります。また、逆にPoE非対応機種からPoE対応機種に交換した場合、オートリカバリー後は初期設定によりPoE機能が有効になります。PoE機能が不要な場合はPoE無効化の設定を追加してください。

- SFP/SFP+モジュールの違い

例)AT-MG8TからAT-SPSXへの変更など

- 交換時は以前と同じノードの同じポートに代替機を接続すること

AMFネットワーク内での物理的な位置が異なる場合、オートリカバリーが動作しない、あるいは、別のノードとして復元される可能性があります。代替機にケーブルを接続するときは交換前と同じポートに接続してください(代替機側だけでなく接続先機器のポートも同じにしてください)。

注意事項

- オートリカバリーは、新規ローカルマスター(AMFクリーン状態のスイッチ)が「AMF自動検出メカニズム」(応用編を参照)の過程で自律的に実行します。コントローラーは、新規スイッチの求めに応じてバックアップファイルを提供するだけです。そのため、コントローラー側でオートリカバリーの進捗状況を確認することはできません(復元後のAMFネットワークへの復帰は確認できます)。進捗確認は、新規スイッチに接続したコンソールターミナルから行ってください。

以下、新規スイッチのコンソールターミナルに出力されるメッセージ例を示します。

- バックアップデータが存在しないなどの理由によりオートリカバリーが不可能と判断された場合は、次のようなログメッセージが出力されます。

この場合は、セーフコンフィグが適用された状態のまま、AMFネットワークに参加します。

12:10:16 awplus ATMF[837]: No identity found for this device so automatic node recovery is not possible

- オートリカバリーが可能と判断された場合は、次のログメッセージが出力され、オートリカバリーの処理が開始されます。

16:52:16 SBx908a ATMF[839]: Automatic node recovery started

- オートリカバリー成功時には次のログメッセージが出力されます。

この後、自動的に再起動が行われ、復元した設定内容でAMFネットワークに復帰します。

17:49:30 SBx908a ATMFFSR[6547]: File recovery from master node succeeded. Node will now reboot

- オートリカバリー失敗時には次のログメッセージが出力されます。

この場合は、セーフコンフィグが適用された状態のまま、AMFネットワークに参加します。

16:33:02 SBx908a ATMF[831]: Automatic node recovery failed - user intervention required

- オートリカバリー中のスイッチの電源を切らないでください。オートリカバリー中にはいったんすべてのファームウェアを削除するため、途中で電源を切るとスイッチが起動しなくなる恐れがあります。

- コントローラーのオートリカバリーはできません。ただし、コントローラーとAMFマスター機能は共存して起動することができる為、AMFマスターとしても動作させることで、AMFマスターのリカバリーと同じ手順でリカバリーすることができます。詳細はAMFマスターのリカバリーに関する説明をご参照ください。

- オートリカバリーは1台ずつ実行してください。複数台同時に実行した場合、ネットワーク構成により一部のノードでオートリカバリーに失敗する可能性があります。

- VCS構成のAMFマスターを交換する場合は、状況によって作業手順が異なります。

詳細はこちらをご覧ください。

- オートリカバリーではアニュアルライセンスの自動適用はできません。

(アニュアルライセンス以外のライセンスや、設定、ファームウェアの復元は可能です)。

ローカルマスター対応機種は標準でAMFマスター(2メンバー)に対応しているため、オートリカバリーでアニュアルライセンスが適用されなくても、リカバリー後にローカルマスターとしてコントローラーとの接続が可能ですが、2メンバーしか管理できないためAMFネットワークが不安定な状態になります。

アニュアルライセンスを適用しているローカルマスターをオートリカバリーした場合は、次の手順にしたがい、リカバリー後に手動でアニュアルライセンスを適用しなおしてください。

- コントローラーから atmf select-areaコマンドを実行し、ローカルマスター(代替機)にアクセスします。

- ローカルマスター(代替機)にアニュアルライセンスファイルを転送します。

- ローカルマスター(代替機)でlicense update fileコマンドを実行し、アニュアルライセンスを有効にします。

なお、オートリカバリーに先立ち、コントローラーのバックアップメディアに該当ローカルマスター(代替機)用のアニュアルライセンスファイルを格納しておけば、オートリカバリー時にライセンスファイルが代替機のフラッシュメモリーに転送されるため、手順2が不要になります。

また、以下の構成においては、アニュアルライセンスを適用しているローカルマスターのリカバリーはサポートされません。

これらの構成では、あらかじめ手動でローカルマスターの代替機にファームウェア、コンフィグ、ライセンスを復元した上で、AMFネットワークに接続してください。

- ローカルマスターを二重化している場合

- ローカルマスター以外のノードにエリアリンクが設定されている場合

(ローカルマスターにエリアリンクが設定されている場合は問題ありません)

ローカルマスターの交換(オートリカバリー)

ここでは、稼働中の下記AMFネットワークを例に、ローカルマスターSBx908aを新品の代替機と交換し、オートリカバリーによって自動復元する手順を示します。

| 機種 |

ノード名 |

AMFにおける役割 |

概要 |

| SwitchBlade x8100 |

SBx81 |

コントローラー |

コアスイッチ |

| SwitchBlade x908 |

SBx908a |

ローカルマスター |

コアスイッチ(エリア2)[交換対象] |

| SwitchBlade x908 |

SBx908b |

ローカルマスター |

コアスイッチ(エリア3) |

| AT-x230-10GP |

x230 |

メンバー |

エッジスイッチ |

| AT-x510-28GTX |

x510 |

メンバー |

エッジスイッチ |

なお、コントローラーSBx81にはUSBメモリーが装着されており、自動バックアップ機能によって作成されたローカルマスターSBx908aのバックアップデータが存在しているものとします。

- ローカルマスターSBx908aと同一型番の新しいスイッチ(代替機)を用意します。代替機はご購入時の状態であればよく、事前設定は一切不要です。

代替機がご購入時の状態でない場合は、応用編の「AMFクリーン化手順」を参照し、代替機をAMFクリーン状態に戻してください。

また、ファームウェアバージョンが5.4.5以降でない場合は、最初に代替機を5.4.5以降にバージョンアップしてください。

- ローカルマスターSBx908aの電源を切り、LANケーブルを抜きます。

- ローカルマスターSBx908aと代替機を交換します。

- 代替機にLANケーブルを元通り(交換前と同じポートに)接続し、電源を入れます。

オートリカバリーの進捗を確認するため、代替機にはコンソールを接続しておくとよいでしょう。

ご購入時状態のAMF対応スイッチでは、起動時にAMFネットワークを検出して自動的に参加する処理が働きます。

この過程でオートリカバリーが可能かどうかの判断を行い、可能と判断した場合はマスターのUSBメモリーに格納されたバックアップデータからフラッシュメモリーの内容を復元して再起動を行い、交換前の機器と同一の状態でAMFネットワークに参加します。

なおこの間、「AMFセーフコンフィグ」が適用されてAMF接続ポート(エリアリンク)以外のポートはすべてシャットダウンされるため、通常のネットワークポートでループなどが発生する恐れはありません。

ローカルマスターのオートリカバリーの際には、エリアリンクでローカルマスターと繋がっていたAMFメンバーを必ず接続してください。 (上記図ではx230)

- 起動中、代替機のローカルコンソールには次のようなログメッセージが表示されます。

また、代替機の機種や拡張モジュールによっては、ポートLEDの表示によってもリカバリー実行中であることが示されます(詳細はatmf recover led-offコマンドのページをご覧ください)。

17:45:36 awplus ATMF[2223]: ATMF network detected

17:45:36 awplus ATMF[2223]: ATMF safe mode config applied (forwarding disabled)

17:45:46 awplus ATMF[2223]: Shutting down all non ATMF ports

17:45:46 SBx908a ATMF[2223]: host_0009_41fd_c9ab has left. 0 member in total.

17:45:47 SBx908a ATMF[2223]: SBx908a has joined. 1 member in total.

17:45:47 SBx908a ATMF[2223]: Automatic node recovery started

17:45:47 SBx908a ATMF[2223]: ATMF recovery file detected (forwarding enabled)

17:45:53 SBx908a ATMF[2223]: x230 has joined. 2 members in total.

17:45:56 SBx908a ATMF[2223]: x230 has left. 1 member in total.

17:46:02 SBx908a ATMF[2223]: x230 has joined. 2 members in total.

17:47:24 SBx908a ATMF[2223]: Enabling all ports

17:48:54 SBx908a ATMF[2223]: Recovery file processing successful, attempting to recover as SBx908a

17:48:54 SBx908a ATMF[2223]: Checking controller and master node availability

17:48:56 SBx908a ATMFFSR[6547]: Retrieving recovery data from recovery node SBx81

17:49:30 SBx908a ATMFFSR[6547]: File recovery from master node succeeded. Node will now reboot

- オートリカバリーが成功すると、代替機はいったん再起動し、AMFローカルマスターSBx908aとしてAMFネットワークを統括しコントローラーに接続してきます。

SBx81# show atmf area-nodes ↓

ATMF Area Information:

* = Local area

Area Area Local Remote Remote Node

Name ID Gateway Gateway Master Count

--------------------------------------------------------------------------------

* area1 1 Reachable N/A N/A 1

area2 2 Reachable Reachable Auth OK 2

area3 3 Reachable Reachable Auth OK 2

Area count: 3 Area node count: 5

SBx81# show atmf area-nodes ↓

area2 Area Node Information:

Node Device ATMF Node

Name Type Master SC Parent Depth

--------------------------------------------------------------------------------

SBx908a SwitchBlade x908 Y S none 0

x230 x230-10GP N N SBx908a 1

area2 node count 2

area3 Area Node Information:

Node Device ATMF Node

Name Type Master SC Parent Depth

--------------------------------------------------------------------------------

SBx908b SwitchBlade x908 Y S none 0

x510 x510-28GTX N S SBx908b 1

area3 node count 2

新しいスイッチがSBx908aとして復元され、そのエリアのAMFネットワークの情報が確認できます。

■ オートリカバリーが失敗したときは、次のようなメッセージが出力されます。

また、代替機の機種や拡張モジュールによっては、ポートLEDの表示によってもリカバリーに失敗したことが示されます(詳細はatmf recover led-offコマンドのページをご覧ください)。

この場合は、後述の「オートリカバリー失敗時の手動リカバリー」を参照して、手動でリカバリーを実施してください。

16:27:52 awplus ATMF[831]: ATMF network detected

16:27:52 awplus ATMF[831]: ATMF safe config applied (forwarding disabled)

16:28:02 awplus ATMF[831]: Shutting down all non ATMF ports

16:28:02 SBx908a ATMF[831]: Automatic node recovery started

16:28:02 SBx908a ATMF[831]: Attempting to recover as SBx908a

16:28:02 SBx908a ATMF[831]: Checking master node availability

16:33:02 SBx908a ATMF[831]: Failed to find any master nodes

16:33:02 SBx908a ATMF[831]: Automatic node recovery failed - user intervention required

■ 上の例では、エリアリンクで接続されているローカルマスターSBx908aを交換しましたが、エリア仮想リンクで接続されているローカルマスターを交換する場合も手順は同じです。

例として、エリア仮想リンクで接続されているローカルマスターSBx908bを交換するケースを考えます。

SBx908bの交換作業にともない、コントローラーとの接続性が失われるため、一時的にAMFネットワークから離脱しますが、オートリカバリーが成功すると、SBx908bはAMFネットワークに自動復帰します。

■ VCS構成のAMFメンバーを交換する場合は、状況によって作業手順が異なります。

- VCSグループは稼働したまま、一部のVCSメンバーを交換する場合

このケースでは、機器交換時にもAMFメンバーとしての動作や設定が保持されるため、AMFのリカバリー処理は行いません。

通常のVCSメンバー交換手順にしたがって機器を交換することで、VCSマスターから設定情報などが同期され、VCSグループが完全復旧します。

- VCSグループ全体を停止して、すべてのVCSメンバーを交換する場合

この場合は、最初にVCSマスターとなる機器だけをオートリカバリーによって復旧します(メンバー交換手順を参照)。

その後、VCSスレーブとなる機器を通常のVCSメンバー追加手順にしたがって接続することで、VCSマスターから設定情報などが同期され、VCSグループが完全復旧します。

ローカルマスターの交換(手動リカバリー)

何らかの原因によりオートリカバリーを利用できない場合は、手動によるリカバリー処理を行うことも可能です。

ここでは、稼働中の下記AMFネットワークを例に、ローカルマスターSBx908aを新品の代替機と交換し、手動リカバリーによって復元する手順を示します。

| 機種 |

ノード名 |

AMFにおける役割 |

概要 |

| SwitchBlade x8100 |

SBx81 |

コントローラー |

コアスイッチ |

| SwitchBlade x908 |

SBx908a |

ローカルマスター |

コアスイッチ(エリア2)[交換対象] |

| SwitchBlade x908 |

SBx908b |

ローカルマスター |

コアスイッチ(エリア3) |

| AT-x230-10GP |

x230 |

メンバー |

エッジスイッチ |

| AT-x510-28GTX |

x510 |

メンバー |

エッジスイッチ |

- ローカルマスターSBx908aと同一型番の新しいスイッチ(代替機)を用意して、起動します。

代替機に搭載されているファームウェアバージョン5.4.5以降でない場合は、最初にバージョンアップしてください。また、AMFマスターライセンスの有効化も必要です。

- 代替機にAMFバックアップファイルの入ったUSBメモリーを装着します。

- 代替機にログインし、USBメモリーにバックアップされているマスターのコンフィグファイルを、代替機の本体内蔵フラッシュメモリーにコピーします。

awplus login: manager ↓

Password: friend ↓(実際には表示されません)

AlliedWare Plus (TM) 5.4.5 xx/xx/xx xx:xx:xx

awplus> enable ↓

awplus# copy card:/atmf/AMF001/areas/area1/nodes/SBx908a/flash/default.cfg flash ↓

Copying...

Successful operation

- AMFを有効にしてatmf recoverコマンドを利用可能にするため、コピーしたコンフィグで再起動します。

awplus# reboot ↓

Are you sure you want to reboot the whole chassis? (y/n): y

- 再起動後にログインしたら、atmf recoverコマンドを実行して、USBメモリー内のバックアップファイルから代替機の内蔵フラッシュメモリーの内容を手動でリカバリーします。

代替機の機種や拡張モジュールによっては、ポートLEDの表示によってリカバリー実行中であることが示されます(詳細はatmf recover led-offコマンドのページをご覧ください)。

SBx908a login: manager ↓

Password: XXXXXXXX ↓(実際には表示されません)

AlliedWare Plus (TM) 5.4.5 xx/xx/xx xx:xx:xx

SBx908a> enable ↓

SBx908a# atmf recover SBx908a controller SBx81 ↓

This command will erase ALL flash contents. Continue node recovery? (y/n) y

Manual node recovery successfully initiated

17:39:12 SBx908a ATMFFSR[5594]: Retrieving recovery data from master node SBx81

17:39:32 SBx908a ATMFFSR[5594]: Manual node recovery completed

17:39:32 SBx908a ATMFFSR[5594]: Node needs to be restarted for the configu

ration to take effect. Make sure the configuration is appropriate for the node

before restart.

- リカバリー処理が完了したら、もう一度再起動します。

SBx908a# reboot ↓

Are you sure you want to reboot the whole chassis? (y/n): y

- 再起動が完了したらAMFネットワークが再構成され、コントローラー、及び自身のエリア内のAMFメンバーとの接続性が回復します。

AMFマルチテナント機能

AMFマルチテナント機能とは、1台のAMFコントローラーと複数のローカルマスター(AMFコンテナ)を、ひとつのAMF Cloud上で管理する機能です。

ひとつのAMF Cloud上では、AMFコントローラー1台につき、最大300台のローカルマスター(AMFコンテナ)を管理することができます。

本機能には、AMFコントローラーライセンスと、AMFマスターライセンスが必要です。

AMFコンテナごとに、管理台数分のAMFマスターライセンスが必要になります。

AMF Cloudは、AMFコントローラーに対応しており、AMF Cloud上の仮想マシンをAMFコントローラーとして設定することが可能です。

AMFマルチテナント機能では、AMF Cloud上の仮想マシンをAMFコントローラーとして設定し、さらにその配下にAMFコンテナと呼ばれるローカルマスターを作成することで、AMFコントローラーからAMFコンテナ(ローカルマスター)までをAMF Cloud上で設定することができます。

AMFマルチテナントコントローラーが管理できる総メンバー数は18000台です。

AMFマルチテナント機能を使った基本構成は以下のようになります。

※パブリッククラウドサービス(アマゾン ウェブ サービス(AWS)、Microsoft Azure)上ではネットワーク構成が異なります。詳しくは「AMF CloudのVPN機能を利用したAWS/Azureでの設定」、「AzureのVPN機能を利用した設定」をご覧ください。

AMFコンテナと呼ばれる仮想インスタンスを作成し、AMFエリアのローカルマスターとして動作させることで、同エリア内のAMF Cloudの外部のネットワークに繋がる機器をメンバーとして管理できます。

外部のネットワークには、AMF Cloudのeth0インターフェース経由で接続します。

仕様

AMFマルチテナント機能の基本的な仕様は以下の通りです。

- 動作環境

AMFマルチテナント機能を使用する場合は、「インストールガイド」/「はじめに」の「動作環境」 で「マルチテナントモード」の要件をご確認ください。

- RADIUS認証、TACACS+認証によるログイン

RADIUS認証、TACACS+認証による、AMFマルチテナントコントローラーやAMFコンテナへのログインをサポートします。

詳しくは、「運用・管理」/「ユーザー認証」をご覧ください。

- AMFマルチテナントコントローラーでは、AMFコンテナの作成・設定が可能

AMFマルチテナントコントローラーにつき最大300台までのAMFコンテナの作成・管理が可能です。

AMFコンテナはatmf containerコマンドで作成します。状態の確認はshow atmf containerコマンドで確認できます。

atmf containerコマンドで作成したAMFコンテナのコンテナ名の変更を行うと、AMFコンテナのシリアルナンバーが変更になり、ライセンスを再発行する必要があります。AMFコンテナを作成した後は、atmf select-areaコマンドで各エリアにログインするなどして、エリア名を使用した管理を行うようにしてください。管理するエリアの名称を変更したい場合は、atmf area idコマンドでエリア名を変更するようにしてください。

- AMFマルチテナントコントローラーとAMFコンテナのディスク容量

AMFコンテナとAMFマルチテナントコントローラーは、ディスク(flash)容量を共有します。

1台のAMFコンテナのディスク容量の空きが少ない状態でファイルを保存してしまうと、他のAMFコンテナにファイルが保存できなくなります。調整して使用してください。

- エリアリンク接続によるAMFコンテナの管理

AMFマルチテナントコントローラーとAMFコンテナはエリアリンクで接続します。

エリアリンクでの接続により、AMFコンテナの設定・管理が可能になります。

エリアリンクでの接続はarea-linkコマンドで行います。

- AMFコンテナ内では、AMFマスターと同じ管理機能を提供

マスターが提供する管理機能については、「アライドテレシスマネージメントフレームワーク(AMF)」/「概要」をご覧ください。

- AMFコンテナでは仮想クロスリンク未サポート

マルチテナント構成のAMFコンテナでは仮想クロスリンク(atmf virtual-crosslinkコマンド)は未サポートです。

- AMFコンテナによるブリッジ機能をサポート

AMFコンテナとAMF Cloud外部のネットワークへの接続には、ブリッジを使用します。

Microsoft AzureのVPN機能を使用する構成では、AMFコンテナとAMF Cloudの外部接続用インターフェース間でのブリッジングやVLANタグの使用は未サポートです。同構成でもコンテナの外部接続にブリッジインターフェース(brX)を使用しますが、brX を L3インターフェースとして使用するルーティング構成になります。詳しくは「AzureのVPN機能を利用する設定」をご覧ください。

ブリッジの作成はbridgeコマンドで行います。

AMFコンテナの外部接続用インターフェース(eth1)をブリッジに接続するにはbridge-groupコマンド(AMFコンテナコンフィグモード)を使用します。

AMF Cloudの外部接続用インターフェースをブリッジに接続するにはbridge-groupコマンド(インターフェースモード)を使用します。

AMFマルチテナント機能におけるブリッジの仕様は以下の通りです。

- AMFコンテナが接続可能なブリッジは1つのみ

- 複数のAMFコンテナによる同一ブリッジへの接続が可能

- 複数のAMFコンテナを同一ブリッジへ接続した場合、各AMFコンテナ間でL2通信が可能

- 各AMFコンテナを異なるブリッジに接続した場合、各AMFコンテナは独立したL2ネットワーク(VLAN)上で動作する

- ブリッジはタグ付きトラフィックをサポート(仮想化環境 VMware vSphere、Citrix XenServer のみ)

- AMFコンテナでのエリアの自動設定

AMFマルチテナントコントローラーから、AMFコンテナの作成・設定をし、area-linkコマンドによりエリアリンクを設定すると、AMFコンテナ内部で以下の自動設定処理が行われます。

- AMFネットワーク名(AMFマルチテナントコントローラーと同じもの)を設定

- atmf containerコマンドで作成したAMFコンテナのコンテナ名をhostnameコマンドのホスト名として設定

- AMFマスター機能(ローカルマスターとして動作)を有効に設定

- AMFマルチテナントコントローラー用エリアを設定

- AMFテナント用エリアとエリアパスワードを設定

- AMFコンテナの内部接続用インターフェース(eth0)からAMFマルチテナントコントローラーへのエリアリンクの接続

本設定はAMFコンテナのランタイムメモリー上にあるため、システムを再起動すると消えてしまいます。

AMFコンテナに起動時コンフィグが無い場合にのみ、自動設定処理が行われます。

自動設定処理が行われた後に、AMFマルチテナントコントローラーからAMFコンテナの設定変更をしても、AMFコンテナには反映されません。AMFコンテナの設定変更をする場合は、自動で設定される全ての設定を手動で変更する必要があります。

自動設定処理が行われた後に、AMFコンテナの設定を変更し、再度自動設定処理を行う場合には、以下の手順を実行してください。

- AMFコンテナにログインし、boot config-fileコマンドをno形式で実行し、AMFコンテナの起動時コンフィグを解除

- AMFマルチテナントコントローラー側で、stateコマンドのdisabledを実行し、AMFコンテナを無効に設定

- area-linkコマンドをno形式で実行し、エリアリンクを削除

- area-linkコマンドで再度エリアリンクを設定

- stateコマンドのenableを実行し、AMFコンテナを有効に設定

上記の手順を実行することにより、再度AMFコンテナの自動設定処理が行われます。

- AMFコンテナインターフェースの仕様

AMFコンテナには2つのネットワークインターフェース(eth0とeth1)があります。

eth0インターフェースは、自動的に、AMFマルチテナントコントローラーへと接続するAMFエリアリンクとして設定されます。

eth0へのユーザー手動による設定はしないでください。

eth1インターフェースには、IPv4とIPv6のどちらのIPアドレスも設定できます。

仮想リンクはIPv4アドレスのみ設定可能です。IPv6アドレスは、各管理機能へのアクセスに使用できます。

eth1インターフェース上には、encapsulation dot1qコマンドにより、最大80個までのサブインターフェースを追加することが可能です(仮想化環境 VMware vSphere、Citrix XenServer のみ)。

- AMFコンテナでの時刻設定

AMFコンテナでは、NTP、clock setコマンドが未サポートであり、AMFマルチテナントコントローラーの持つ時刻と同期します。

また、AMFコンテナとAMFメンバー間の時刻同期は自動的に行われません。

外部のNTPサーバーに時刻を同期する設定を各AMFメンバーに設定するようにしてください。

- AMFコンテナでのサポート機能

AMFコンテナでは以下の機能をサポートします。

基本設定

仮想化環境 VMware vSphere、Citrix XenServer における、AMFマルチテナント機能の基本設定について説明します。

パブリッククラウドサービス Microsoft Azure 上での設定については、「Microsoft Azureでの設定」をご覧ください。

例として、以下の構成の設定を説明します。

本構成例のように、各AMFコンテナをAMFマルチテナントコントローラー上の異なるブリッジに接続すると、各AMFコンテナのL2ネットワーク(VLAN)を分離することができます。

本例では各AMFコンテナに異なるIPアドレスを設定していますが、たとえば構成図中の「VLAN対応のスイッチorルーター」でVRF-Liteを使用するなどして、各コンテナが所属するL2ネットワーク(VLAN)間のIP通信ができないように設定すれば、AMFコンテナ間で重複するIPアドレスを使用できるため、AMFコンテナごとに独自のIPアドレス設計が可能になります。

以降の説明では、AMFマルチテナントコントローラーとして動作させるAMF Cloud上の仮想マシンを「VAA」とします。

また、AMFコンテナとして動作させるAMF Cloud上の仮想マシンをそれぞれ「ConA」「ConB」とします。

AMFマルチテナントコントローラー「VAA」の設定

まず、AMFマルチテナントコントローラー「VAA」の設定手順を説明します。

1. AMFマルチテナントコントローラーにログインし、ホスト名をhostnameコマンド、ネットワーク名をatmf network-nameコマンドで設定します。

ホスト名は各機器固有のものを、AMFネットワーク名はすべてのノードに同じものを設定します。

awplus> enable ↓

awplus# configure terminal ↓

awplus(config)# hostname VAA ↓

VAA(config)# atmf network-name AMF ↓

2. atmf masterコマンドとatmf controllerコマンドにより、AMFマスター兼AMFコントローラー機能を有効にします。

AMFコントローラーと同様、AMFマルチテナントコントローラーとして使用する場合は、AMFマルチテナントコントローラーと同じエリアにAMFマスターが存在する必要があります。この条件を満たすためには、AMFマルチテナントコントローラーと同じエリア内にAMFマスターを設置するか、AMFマルチテナントコントローラー自身をマスターとしても動作させます。

VAA(config)# atmf master ↓

VAA(config)# atmf controller ↓

3. AMFマルチテナントコントローラー用のエリア1「Core」、AMFコンテナ「ConA」用のエリア2「A」、AMFコンテナ「ConB」用のエリア3「B」を作成します。

エリアの作成にはatmf area idコマンドとatmf area passwordコマンドを使用します。

VAA(config)# atmf area Core id 1 local ↓

VAA(config)# atmf area A id 2 ↓

VAA(config)# atmf area A password AAAAaaaa ↓

VAA(config)# atmf area B id 3 ↓

VAA(config)# atmf area B password BBBBbbbb ↓

4. atmf containerコマンドでAMFコンテナ「ConA」と「ConB」を作成し、area-linkコマンドにてそれぞれエリア2「A」、エリア3「B」に配置し、stateコマンドにてコンテナを有効化します。

VAA(config)# atmf container ConA ↓

VAA(config-atmf-container)# area-link A ↓

VAA(config-atmf-container)# state enable ↓

VAA(config-atmf-container)# exit ↓

VAA(config)# atmf container ConB ↓

VAA(config-atmf-container)# area-link B ↓

VAA(config-atmf-container)# state enable ↓

VAA(config-atmf-container)# exit ↓

5. AMFマルチテナントコントローラーのeth0インターフェース経由でコンテナ「ConA」「ConB」が外部のネットワークに接続できるよう、各AMFコンテナに対応するブリッジ「2」「3」をbridgeコマンドにて作成し、それぞれ「ConA」「ConB」のeth1と、AMFマルチテナントコントローラーの「eth0.2」「eth0.3」を接続します。

AMFマルチテナントコントローラーのeth0インターフェース上に「eth0.2」「eth0.3」を作成するには、encapsulation dot1qコマンドを使用します。

「eth0.2」「eth0.3」と、ブリッジ「2」「3」を接続するには、bridge-groupコマンド(インターフェースモード)を使用します。

「ConA」「ConB」の外部接続用インターフェース(eth1)と、ブリッジ「2」「3」を接続するには、bridge-groupコマンド(AMFコンテナコンフィグモード)を使用します。

これにより、「ConA」のeth1から送信するパケットは、AMFマルチテナントコントローラーのeth0からVLAN ID=2のタグ付きパケットとして出力されるようになります。

「ConB」のeth1から送信するパケットは、AMFマルチテナントコントローラーのeth0からVLAN ID=3のタグ付きパケットとして出力されるようになります。

同様に、AMFマルチテナントコントローラーのeth0で受信したVLAN ID=2のタグ付きパケットは、「ConA」のeth1に(タグなしで)転送され、AMFマルチテナントコントローラーのeth0で受信したVLAN ID=3のタグ付きパケットは、「ConB」のeth1に(タグなしで)転送されます。

VAA(config)# bridge 2 ↓

VAA(config)# interface eth0 ↓

VAA(config-if)# encapsulation dot1q 2 ↓

VAA(config-if)# exit ↓

VAA(config)# interface eth0.2 ↓

VAA(config-if)# bridge-group 2 ↓

VAA(config-if)# exit ↓

VAA(config)# atmf container ConA ↓

VAA(config-atmf-container)# bridge-group 2 ↓

VAA(config-atmf-container)# exit ↓

VAA(config)# bridge 3 ↓

VAA(config)# interface eth0 ↓

VAA(config-if)# encapsulation dot1q 3 ↓

VAA(config-if)# exit ↓

VAA(config)# interface eth0.3 ↓

VAA(config-if)# bridge-group 3 ↓

VAA(config-if)# exit ↓

VAA(config)# atmf container ConB ↓

VAA(config-atmf-container)# bridge-group 3 ↓

VAA(config-atmf-container)# exit ↓

6. AMFマルチテナントコントローラーの設定はこれで完了です。

AMFの設定を有効にするため、設定を保存して再起動します。

VAA(config)# end ↓

VAA# write ↓

VAA# reload ↓

reboot system? (y/n): y

AMFコンテナ(ローカルマスター)「ConA」の設定

AMFコンテナ(ローカルマスター)「ConA」の設定を行います。

AMFマルチテナントコントローラー「VAA」が再起動したら、コンテナ「ConA」にログインして設定を確認したのち、追加設定を行います。

1. AMFマルチテナントコントローラー「VAA」にログインし、そこからatmf container loginコマンドでコンテナ「ConA」にログインします。

VAA> enable ↓

VAA# atmf container login ConA ↓

2. ここからは「ConA」のCLIで設定を行います。

AMFマルチテナントコントローラー「VAA」での設定により自動的に追加されたコンフィグを確認し、保存します。

ConA> enable ↓

ConA# show running-config ↓

ConA# write ↓

3. メンバーと仮想リンクを張るためにはIPアドレスが必要なので、AMF Cloud外に接続されているeth1にIPアドレスを設定します。

ConA# configure terminal ↓

ConA(config)# interface eth1 ↓

ConA(config-if)# ip address 10.0.2.1/24 ↓

ConA(config-if)# exit ↓

4. メンバーネットワークへのIP経路を設定します。

ここでは構成図の「VLAN対応のスイッチorルーター」をゲートウェイと仮定し、メンバーが存在するネットワークへのスタティック経路を設定していますが、実際のネットワーク構成や要件にあわせて適切な経路設定を行ってください。

ConA(config)# ip route 192.168.2.0/24 10.0.2.254 ↓

5. atmf virtual-linkにより、ConA(10.0.2.1)・NodeA(192.168.2.1)間に仮想リンクを作成します(NodeA側にも逆向きの設定が必要です)。

ConA(config)# atmf virtual-link id 1 ip 10.0.2.1 remote-id 1 remote-ip 192.168.2.1 ↓

6. AMFコンテナ「ConA」の設定はこれで完了です。

AMFコンテナの設定を保存しておきます。

ConA(config)# end ↓

ConA# write ↓

ConA# logout ↓

AMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

AMFコンテナ(ローカルマスター)「ConB」の設定

AMFコンテナ(ローカルマスター)「ConB」の設定を行います。

コンテナ「ConB」にログインして設定を確認したのち、追加設定を行います。

1. AMFマルチテナントコントローラー「VAA」にログインし、そこからatmf container loginコマンドでコンテナ「ConB」にログインします。

VAA> enable ↓

VAA# atmf container login ConB ↓

2. ここからは「ConB」のCLIで設定を行います。

AMFマルチテナントコントローラー「VAA」での設定により自動的に追加されたコンフィグを確認し、保存します。

ConB> enable ↓

ConB# show running-config ↓

ConB# write ↓

3. メンバーと仮想リンクを張るためにはIPアドレスが必要なので、AMF Cloud外に接続されているeth1にIPアドレスを設定します。

ConB# configure terminal ↓

ConB(config)# interface eth1 ↓

ConB(config-if)# ip address 10.0.3.1/24 ↓

ConB(config-if)# exit ↓

4. メンバーネットワークへのIP経路を設定します。

ここでは構成図の「VLAN対応のスイッチorルーター」をゲートウェイと仮定し、メンバーが存在するネットワークへのスタティック経路を設定していますが、実際のネットワーク構成や要件にあわせて適切な経路設定を行ってください。

ConB(config)# ip route 192.168.3.0/24 10.0.3.254 ↓

5. atmf virtual-linkにより、ConB(10.0.3.1)・NodeB(192.168.3.1)間に仮想リンクを作成します(NodeB側にも逆向きの設定が必要です)。

ConB(config)# atmf virtual-link id 1 ip 10.0.3.1 remote-id 1 remote-ip 192.168.3.1 ↓

6. AMFコンテナ「ConB」の設定はこれで完了です。

AMFコンテナの設定を保存しておきます。

ConB(config)# end ↓

ConB# write ↓

ConB# logout ↓

AMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

AMFメンバー「NodeA」「NodeB」の設定

AMFコンテナ(ローカルマスター)「ConA」「ConB」のメンバーとなる「NodeA」「NodeB」には、atmf virtual-linkコマンドによる、仮想リンクの作成が必要です。

高度な設定

仮想化環境 VMware vSphere、Citrix XenServer における、AMFマルチテナント機能の高度な設定について説明します。

パブリッククラウドサービス Microsoft Azure 上での設定については、「Microsoft Azureでの設定」をご覧ください。

基本設定では、各AMFコンテナがAMFマルチテナントコントローラー上の共通インターフェース「eth0」経由で外部ネットワークと接続されていましたが、物理サーバーに複数のネットワークインターフェースカード(NIC)が装着されており、また、AMFマルチテナントコントローラーをインストールした仮想マシンもこれら複数のインターフェースを使用するよう設定されている場合は、各AMFコンテナをAMFマルチテナントコントローラー上の異なるインターフェース(たとえば、「eth0」と「eth1」)に接続することで、各AMFコンテナのネットワークを完全に分離することができます。

この構成であれば、AMFコンテナ間で重複するVLAN IDやIPアドレスを使用できるため、AMFコンテナごとに独自のVLAN、IPアドレス設計が可能です。

基本設定でも、各AMFコンテナは異なるブリッジに接続されているため、たとえば基本設定の構成図中にある「VLAN対応のスイッチorルーター」でVRF-Liteを使用するなどして、各コンテナが所属するL2ネットワーク(VLAN)間のIP通信ができないように設定すれば、AMFコンテナ間で重複するIPアドレスを使用することは可能です。

ここでは、基本設定を元にした以下の構成を例として、基本設定からの変更点のみを示します。

本構成では、各AMFコンテナのネットワークが独立していることを示すため、AMFコンテナ「ConA」と「ConB」、AMFメンバー「NodeA」「NodeB」に同じVLAN、同じIPアドレスを設定していますが、これはAMFコンテナ間でVLAN、IPアドレスの重複設定が可能であることを示すためのもので、必須の設定ではありません。また、各AMFコンテナにVLANを複数設定していますが、これもAMFコンテナ上に複数のVLANを設定する方法を例示することが目的であり、こちらも必須の設定ではありません。

AMFマルチテナントコントローラー「VAA」の設定

AMFマルチテナントコントローラー「VAA」では、基本設定の手順5を次のように変更します。

基本設定では、AMFコンテナ「ConA」「ConB」ともに、AMFマルチテナントコントローラーの「eth0」経由で外部ネットワークに接続されていましたが、本構成では、AMFコンテナ「ConA」をAMFマルチテナントコントローラーの「eth0」に、「ConB」を同「eth1」に接続します。

また、基本設定では、AMFコンテナ「ConA」「ConB」側ではVLANの設定を行わず、AMFマルチテナントコントローラーの「eth0」上に作成した802.1Qサブインターフェース「eth0.2」「eth0.3」で各コンテナに対応するVLANタグを付与していましたが、本構成ではAMFコンテナの「eth1」上に作成した802.1Qサブインターフェース「eth1.2」「eth1.3」でVLANタグを付与するため、AMFマルチテナントコントローラー側ではVLAN設定を行っていません。

AMFマルチテナントコントローラー「VAA」手順5

VAA(config)# bridge 2 ↓

VAA(config)# interface eth0 ↓

VAA(config-if)# bridge-group 2 ↓

VAA(config-if)# exit ↓

VAA(config)# atmf container ConA ↓

VAA(config-atmf-container)# bridge-group 2 ↓

VAA(config-atmf-container)# exit ↓

VAA(config)# bridge 3 ↓

VAA(config)# interface eth1 ↓

VAA(config-if)# bridge-group 3 ↓

VAA(config-if)# exit ↓

VAA(config)# atmf container ConB ↓

VAA(config-atmf-container)# bridge-group 3 ↓

VAA(config-atmf-container)# exit ↓

AMFコンテナ(ローカルマスター)「ConA」「ConB」の設定

AMFコンテナ「ConA」、「ConB」ともに、基本設定(ConA)、基本設定(ConB)の手順3と手順5を次のように変更します。

基本設定では、AMFコンテナ「ConA」「ConB」側ではVLANの設定を行わず、AMFマルチテナントコントローラーの「eth0」上に作成した802.1Qサブインターフェース「eth0.2」「eth0.3」で各コンテナに対応するVLANタグを付与していましたが、本構成ではAMFコンテナ側に複数のVLANを設定するため、AMFコンテナの「eth1」上に802.1Qサブインターフェース「eth1.2」「eth1.3」を作成し、それぞれにIPアドレスを設定します。

また、本構成ではメンバー「NodeA」「NodeB」のIPアドレスがAMFコンテナ「ConA」「ConB」と同一サブネットに変更されているため、仮想リンクのリモートIPアドレスを変更します。

本構成では、各AMFコンテナのネットワークが独立していることを示すため、AMFコンテナ「ConA」と「ConB」、AMFメンバー「NodeA」「NodeB」に同じVLAN、同じIPアドレスを設定していますが、これはAMFコンテナ間でVLAN、IPアドレスの重複設定が可能であることを示すためのもので、必須の設定ではありません。また、各AMFコンテナにVLANを複数設定していますが、これもAMFコンテナ上に複数のVLANを設定する方法を例示することが目的であり、こちらも必須の設定ではありません。

AMFコンテナ「ConA」手順3

ConA# configure terminal ↓

ConA(config)# interface eth1 ↓

ConA(config-if)# encapsulation dot1q 2 ↓

ConA(config-if)# encapsulation dot1q 3 ↓

ConA(config-if)# exit ↓

ConA(config)# interface eth1.2 ↓

ConA(config-if)# ip address 10.0.2.1/24 ↓

ConA(config-if)# exit ↓

ConA(config)# interface eth1.3 ↓

ConA(config-if)# ip address 10.0.3.1/24 ↓

ConA(config-if)# exit ↓

AMFコンテナ「ConA」手順5

ConA(config)# atmf virtual-link id 1 ip 10.0.2.1 remote-id 1 remote-ip 10.0.2.2 ↓

AMFコンテナ「ConB」手順3

ConB# configure terminal ↓

ConB(config)# interface eth1 ↓

ConB(config-if)# encapsulation dot1q 2 ↓

ConB(config-if)# encapsulation dot1q 3 ↓

ConB(config-if)# exit ↓

ConB(config)# interface eth1.2 ↓

ConB(config-if)# ip address 10.0.2.1/24 ↓

ConB(config-if)# exit ↓

ConB(config)# interface eth1.3 ↓

ConB(config-if)# ip address 10.0.3.1/24 ↓

ConB(config-if)# exit ↓

AMFコンテナ「ConB」手順5

ConB(config)# atmf virtual-link id 1 ip 10.0.2.1 remote-id 1 remote-ip 10.0.2.2 ↓

AMFメンバー「NodeA」「NodeB」の設定

本構成において、AMFコンテナ(ローカルマスター)「ConA」「ConB」のメンバーとなる「NodeA」「NodeB」の設定変更は、VLAN設定とIPアドレスのみです。

ここではVLAN、IPアドレスの設定については割愛し、基本設定で説明した仮想リンクの設定コマンドのみ示します。

本構成ではメンバー「NodeA」「NodeB」のIPアドレスがAMFコンテナ「ConA」「ConB」と同一サブネットに変更されているため、仮想リンクのローカルIPアドレスを変更します。

なお、本構成では各メンバーに複数のVLAN「vlan2」「vlan3」が設定されており、それぞれIPアドレス「10.0.2.2」「10.0.3.2」が設定されていますが、ここでは仮想リンクには「10.0.2.2」を使うものとします。

本構成では、各AMFコンテナのネットワークが独立していることを示すため、AMFコンテナ「ConA」と「ConB」、AMFメンバー「NodeA」「NodeB」に同じVLAN、同じIPアドレスを設定していますが、これはAMFコンテナ間でVLAN、IPアドレスの重複設定が可能であることを示すためのもので、必須の設定ではありません。また、各AMFコンテナにVLANを複数設定していますが、これもAMFコンテナ上に複数のVLANを設定する方法を例示することが目的であり、こちらも必須の設定ではありません。

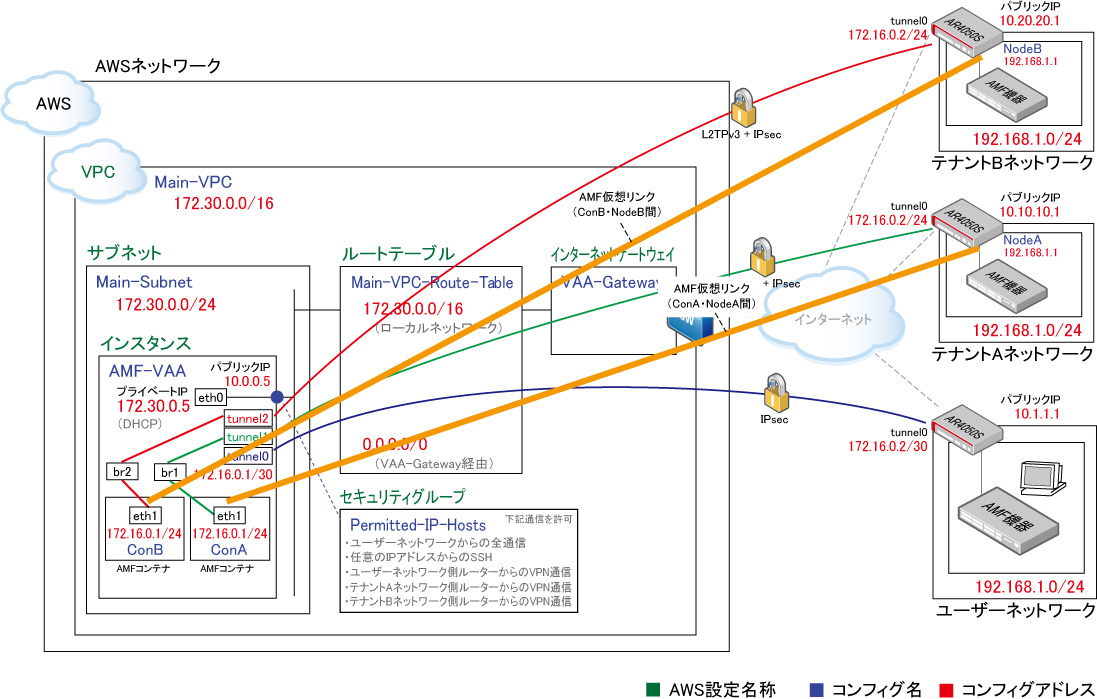

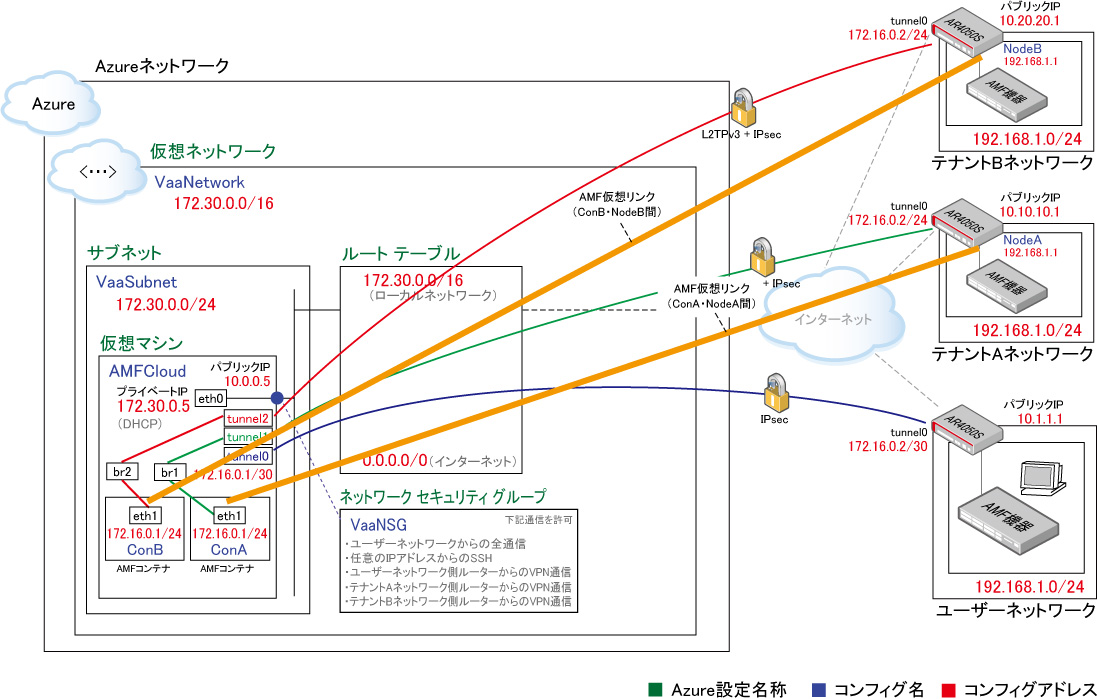

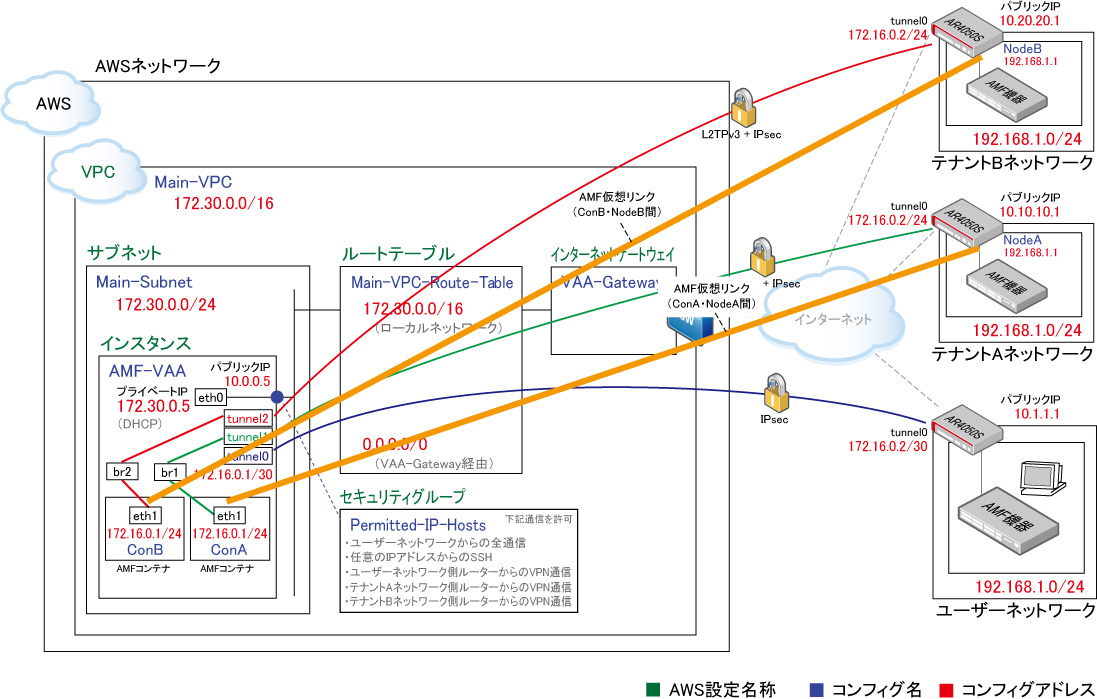

AMF CloudのVPN機能を利用したAWS/Azureでの設定

パブリッククラウドサービスのアマゾン ウェブ サービス(AWS)や Microsoft Azure 上で本製品を使用している場合は、本製品のVPN機能(L2TPv3 + IPsec)を利用して、AMFマルチテナント構成を組むことが可能です。

ここでは、AMF Cloudのインストールガイドで使用した下記の構成をもとに説明します。

■ AWS

■ Azure

以降の説明は、AMF Cloudインストールガイドの記述にしたがって、マルチテナント用のネットワーク基本設定が完了していることを前提としています。

この構成では、各コンテナ・テナントネットワーク間の通信経路が完全に分離されているため、各テナントにおいて独自のIPアドレス設計が可能です(テナント間でIPアドレスが重複してもかまいません)。

以下、AMFマルチテナントコントローラーとして動作させるAMF Cloud上の仮想マシンを「VAA」とします。

また、AMFコンテナとして動作させるAMF Cloud上の仮想マシンをそれぞれ「ConA」「ConB」とします。

これ以降の説明は、AWS、Azureのどちらでも同じです。

本構成では、各AMFコンテナのネットワークが独立していることを示すため、AMFコンテナ「ConA」と「ConB」およびテナントA、Bのネットワークで同じIPアドレスを設定していますが、これはAMFコンテナ間でVLAN、IPアドレスの重複設定が可能であることを示すためのもので、必須の設定ではありません。

AMFマルチテナントコントローラー「VAA」の設定

まず、AMFマルチテナントコントローラー「VAA」の設定手順を説明します。

1. AMFマルチテナントコントローラーにログインし、ホスト名をhostnameコマンド、ネットワーク名をatmf network-nameコマンドで設定します。

ホスト名は各機器固有のものを、AMFネットワーク名はすべてのノードに同じものを設定します。

awplus> enable ↓

awplus# configure terminal ↓

awplus(config)# hostname VAA ↓

VAA(config)# atmf network-name AMF ↓

2. atmf masterコマンドとatmf controllerコマンドにより、AMFマスター兼AMFコントローラー機能を有効にします。

AMFコントローラーと同様、AMFマルチテナントコントローラーとして使用する場合は、AMFマルチテナントコントローラーと同じエリアにAMFマスターが存在する必要があります。この条件を満たすためには、AMFマルチテナントコントローラーと同じエリア内にAMFマスターを設置するか、AMFマルチテナントコントローラー自身をマスターとしても動作させます。

VAA(config)# atmf master ↓

VAA(config)# atmf controller ↓

3. AMFマルチテナントコントローラー用のエリア1「Core」、AMFコンテナ「ConA」用のエリア2「A」、AMFコンテナ「ConB」用のエリア3「B」を作成します。

エリアの作成にはatmf area idコマンドとatmf area passwordコマンドを使用します。

VAA(config)# atmf area Core id 1 local ↓

VAA(config)# atmf area A id 2 ↓

VAA(config)# atmf area A password AAAAaaaa ↓

VAA(config)# atmf area B id 3 ↓

VAA(config)# atmf area B password BBBBbbbb ↓

4. atmf containerコマンドでAMFコンテナ「ConA」と「ConB」を作成し、area-linkコマンドにてそれぞれエリア2「A」、エリア3「B」に配置し、stateコマンドにてコンテナを有効化します。

VAA(config)# atmf container ConA ↓

VAA(config-atmf-container)# area-link A ↓

VAA(config-atmf-container)# state enable ↓

VAA(config-atmf-container)# exit ↓

VAA(config)# atmf container ConB ↓

VAA(config-atmf-container)# area-link B ↓

VAA(config-atmf-container)# state enable ↓

VAA(config-atmf-container)# exit ↓

5. AMFマルチテナントコントローラーがテナントA、BネットワークのVPNルーターとの間に構築したL2TPv3 + IPsecトンネルインターフェース「tunnel1」、「tunnel2」経由でコンテナ「ConA」、「ConB」がテナントA、Bのネットワークに接続できるよう、各AMFコンテナに対応するブリッジ「1」「2」をbridgeコマンドにて作成し、それぞれ「ConA」「ConB」のeth1と、AMFマルチテナントコントローラーの「tunnel1」「tunnel2」を接続します。

「tunnel1」「tunnel2」と、ブリッジ「1」「2」を接続するには、bridge-groupコマンド(インターフェースモード)を使用します。

「ConA」「ConB」の外部接続用インターフェース(eth1)と、ブリッジ「1」「2」を接続するには、bridge-groupコマンド(AMFコンテナコンフィグモード)を使用します。

これにより、「ConA」のeth1から送信するパケットは、AMFマルチテナントコントローラーのtunnel1インターフェースでL2TPv3によってカプセル化され、さらにトランスポートモードのIPsecで暗号化されてテナントAネットワークのVPNルーターに転送されるようになります。

同様に、「ConB」のeth1から送信するパケットは、AMFマルチテナントコントローラーのtunnel2インターフェースでL2TPv3によってカプセル化され、さらにトランスポートモードのIPsecで暗号化されてテナントBネットワークのVPNルーターに転送されるようになります。

VAA(config)# bridge 1 ↓

VAA(config)# interface tunnel1 ↓

VAA(config-if)# bridge-group 1 ↓

VAA(config-if)# exit ↓

VAA(config)# atmf container ConA ↓

VAA(config-atmf-container)# bridge-group 1 ↓

VAA(config-atmf-container)# exit ↓

VAA(config)# bridge 2 ↓

VAA(config)# interface tunnel2 ↓

VAA(config-if)# bridge-group 2 ↓

VAA(config-if)# exit ↓

VAA(config)# atmf container ConB ↓

VAA(config-atmf-container)# bridge-group 2 ↓

VAA(config-atmf-container)# exit ↓

6. AMFマルチテナントコントローラーの設定はこれで完了です。

AMFの設定を有効にするため、設定を保存して再起動します。

VAA(config)# end ↓

VAA# write ↓

VAA# reload ↓

reboot system? (y/n): y

AMFコンテナ(ローカルマスター)「ConA」の設定

AMFコンテナ(ローカルマスター)「ConA」の設定を行います。

AMFマルチテナントコントローラー「VAA」が再起動したら、コンテナ「ConA」にログインして設定を確認したのち、追加設定を行います。

1. AMFマルチテナントコントローラー「VAA」にログインし、そこからatmf container loginコマンドでコンテナ「ConA」にログインします。

VAA> enable ↓

VAA# atmf container login ConA ↓

2. ここからは「ConA」のCLIで設定を行います。

AMFマルチテナントコントローラー「VAA」での設定により自動的に追加されたコンフィグを確認し、保存します。

ConA> enable ↓

ConA# show running-config ↓

ConA# write ↓

3. メンバーと仮想リンクを張るためにはIPアドレスが必要なので、AMF Cloud外に接続されているeth1にIPアドレスを設定します。

ConA# configure terminal ↓

ConA(config)# interface eth1 ↓

ConA(config-if)# ip address 172.16.0.1/24 ↓

ConA(config-if)# exit ↓

4. メンバーネットワークへのIP経路を設定します。

ここでは構成図の「テナントAネットワークのVPNルーター」がデフォルトゲートウェイになるため、同VPNルーターのtunnel0インターフェースに設定された172.16.0.2をネクストホップアドレスとして指定しています。

ConA(config)# ip route 0.0.0.0/0 172.16.0.2 ↓

5. atmf virtual-linkにより、ConA(172.16.0.1)・NodeA(192.168.1.1)間に仮想リンクを作成します(NodeA側にも逆向きの設定が必要です)。

ConA(config)# atmf virtual-link id 1 ip 172.16.0.1 remote-id 1 remote-ip 192.168.1.1 ↓

6. AMFコンテナ「ConA」の設定はこれで完了です。

AMFコンテナの設定を保存しておきます。

ConA(config)# end ↓

ConA# write ↓

ConA# logout ↓

AMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

AMFコンテナ(ローカルマスター)「ConB」の設定

AMFコンテナ(ローカルマスター)「ConB」の設定を行います。

AMFマルチテナントコントローラー「VAA」が再起動したら、コンテナ「ConB」にログインして設定を確認したのち、追加設定を行います。

1. AMFマルチテナントコントローラー「VAA」にログインし、そこからatmf container loginコマンドでコンテナ「ConB」にログインします。

VAA> enable ↓

VAA# atmf container login ConB ↓

2. ここからは「ConB」のCLIで設定を行います。

AMFマルチテナントコントローラー「VAA」での設定により自動的に追加されたコンフィグを確認し、保存します。

ConB> enable ↓

ConB# show running-config ↓

ConB# write ↓

3. メンバーと仮想リンクを張るためにはIPアドレスが必要なので、AMF Cloud外に接続されているeth1にIPアドレスを設定します。

ConB# configure terminal ↓

ConB(config)# interface eth1 ↓

ConB(config-if)# ip address 172.16.0.1/24 ↓

ConB(config-if)# exit ↓

4. メンバーネットワークへのIP経路を設定します。

ここでは構成図の「テナントBネットワークのVPNルーター」がデフォルトゲートウェイになるため、同VPNルーターのtunnel0インターフェースに設定された172.16.0.2をネクストホップアドレスとして指定しています。

ConB(config)# ip route 0.0.0.0/0 172.16.0.2 ↓

5. atmf virtual-linkにより、ConB(172.16.0.1)・NodeB(192.168.1.1)間に仮想リンクを作成します(NodeB側にも逆向きの設定が必要です)。

ConB(config)# atmf virtual-link id 1 ip 172.16.0.1 remote-id 1 remote-ip 192.168.1.1 ↓

6. AMFコンテナ「ConB」の設定はこれで完了です。

AMFコンテナの設定を保存しておきます。

ConB(config)# end ↓

ConB# write ↓

ConB# logout ↓

AMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

AMFメンバー「NodeA」「NodeB」の設定

AMFコンテナ(ローカルマスター)「ConA」「ConB」のメンバーとなる「NodeA」「NodeB」には、atmf virtual-linkコマンドによる、仮想リンクの作成が必要です。

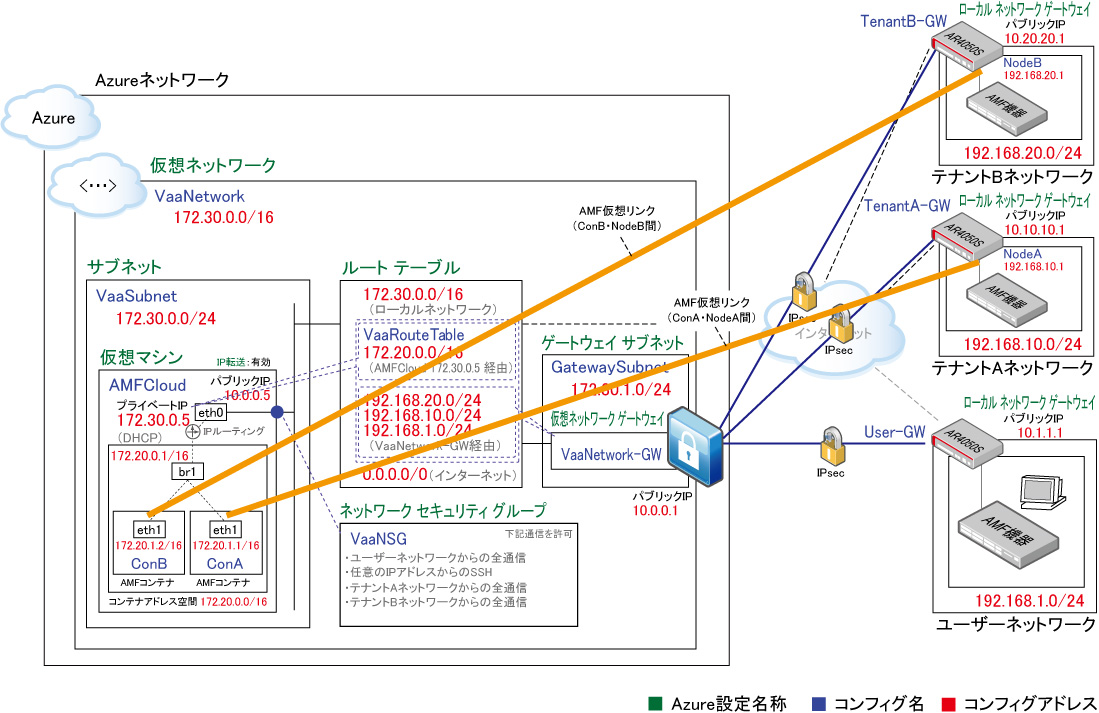

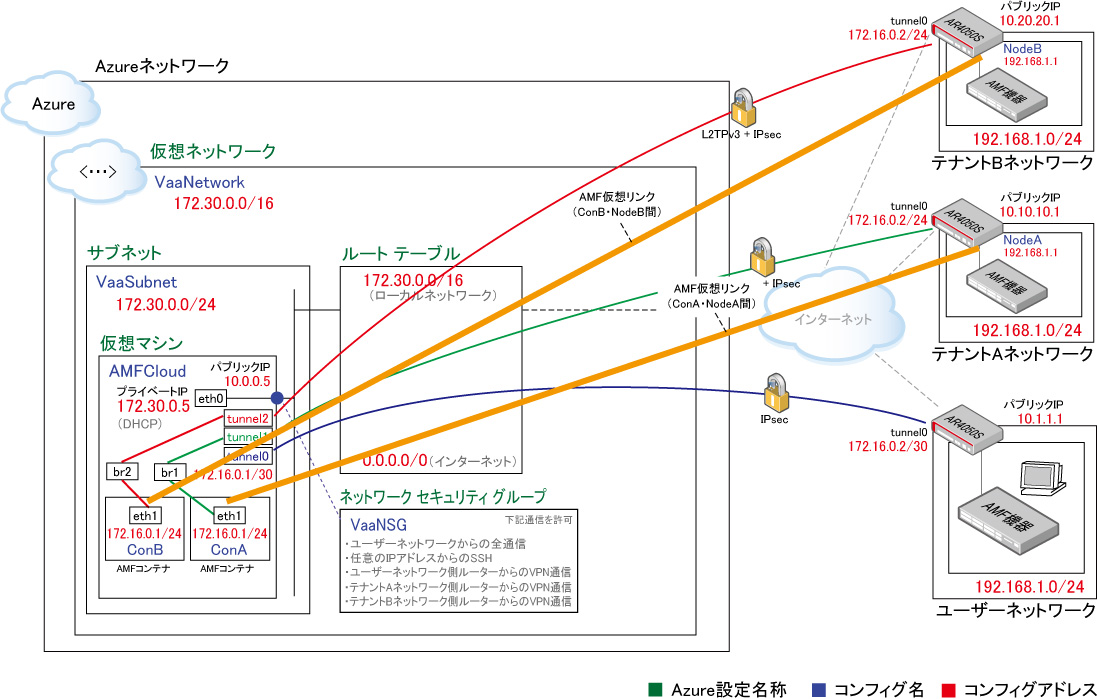

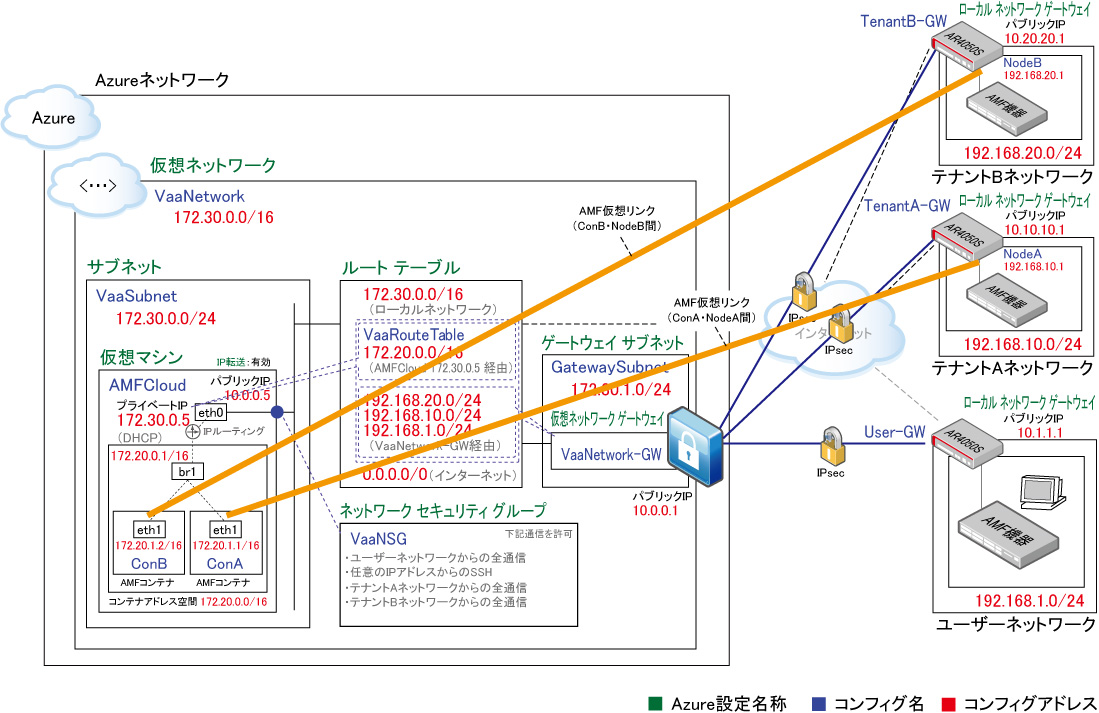

AzureのVPN機能を利用した設定

パブリッククラウドサービスの Microsoft Azure 上で本製品を使用している場合は、Azureが提供するVPN機能(IPsec)を利用して、AMFマルチテナント構成を組むことも可能です。

ここでは、下記の構成をもとに説明します。

本構成では、仮想ネットワークゲートウェイからAMF Cloud(マルチテナントコントローラー)および各コンテナまでの通信経路が共有のIPネットワークになっているため、各テナントで独自のIPアドレス設計を行うことはできません。

仮想ネットワークからAMF Cloud、AMFコンテナ、ユーザーネットワーク、テナントネットワークまでのすべてを考慮して、IPアドレスが重複しないようにネットワークを設計してください。

以降の説明では、AMFマルチテナントコントローラーとして動作させるAMF Cloud上の仮想マシンを「VAA」とします。

また、AMFコンテナとして動作させるAMF Cloud上の仮想マシンをそれぞれ「ConA」「ConB」とします。

AMFマルチテナントコントローラー「VAA」の設定

まず、AMFマルチテナントコントローラー「VAA」の設定手順を説明します。

1. AMFマルチテナントコントローラーにログインし、ホスト名をhostnameコマンド、ネットワーク名をatmf network-nameコマンドで設定します。

ホスト名は各機器固有のものを、AMFネットワーク名はすべてのノードに同じものを設定します。

awplus> enable ↓

awplus# configure terminal ↓

awplus(config)# hostname VAA ↓

VAA(config)# atmf network-name AMF ↓

2. atmf masterコマンドとatmf controllerコマンドにより、AMFマスター兼AMFコントローラー機能を有効にします。

AMFコントローラーと同様、AMFマルチテナントコントローラーとして使用する場合は、AMFマルチテナントコントローラーと同じエリアにAMFマスターが存在する必要があります。この条件を満たすためには、AMFマルチテナントコントローラーと同じエリア内にAMFマスターを設置するか、AMFマルチテナントコントローラー自身をマスターとしても動作させます。

VAA(config)# atmf master ↓

VAA(config)# atmf controller ↓

3. AMFマルチテナントコントローラー用のエリア1「Core」、AMFコンテナ「ConA」用のエリア2「A」、AMFコンテナ「ConB」用のエリア3「B」を作成します。

エリアの作成にはatmf area idコマンドとatmf area passwordコマンドを使用します。

VAA(config)# atmf area Core id 1 local ↓

VAA(config)# atmf area A id 2 ↓

VAA(config)# atmf area A password AAAAaaaa ↓

VAA(config)# atmf area B id 3 ↓

VAA(config)# atmf area B password BBBBbbbb ↓

4. atmf containerコマンドでAMFコンテナ「ConA」と「ConB」を作成し、area-linkコマンドにてそれぞれエリア2「A」、エリア3「B」に配置し、stateコマンドにてコンテナを有効化します。

VAA(config)# atmf container ConA ↓

VAA(config-atmf-container)# area-link A ↓

VAA(config-atmf-container)# state enable ↓

VAA(config-atmf-container)# exit ↓

VAA(config)# atmf container ConB ↓

VAA(config-atmf-container)# area-link B ↓

VAA(config-atmf-container)# state enable ↓

VAA(config-atmf-container)# exit ↓

5. AzureではVLANタグを使えないため、コンテナと外部ネットワークの接続は、マルチテナントコントローラーのIP転送(ルーティング)機能によって実現します。

具体的には、マルチテナントコントローラー上でブリッジインターフェース「1」(br1)を作成し、eth0、br1のそれぞれにIPアドレスを設定することで、これら2つのL3インターフェース間でIPパケットのルーティングが行われるようにします(eth0のアドレスはAzureからのDHCPで自動設定されます)。

次に、「ConA」、「ConB」をブリッジ「1」に接続し、各コンテナのeth1にもブリッジ「1」と同一サブネットのIPアドレスを設定します。さらに、各コンテナのデフォルトゲートウェイとして、ブリッジ「1」に設定したマルチテナントコントローラーのIPアドレスを指定します。

これにより、「ConA」、「ConB」のeth1から送信するIPパケットは、マルチテナントコントローラーのbr1インターフェースからeth0に転送され、外部と通信できるようになります。ブリッジ「1」(br1)をポートVLAN(タグなしVLAN)と考えるとイメージしやすいかもしれません。

VAA(config)# bridge 1 ↓

VAA(config)# interface br1 ↓

VAA(config-if)# ip address 172.20.0.1/16 ↓

VAA(config-if)# exit ↓

VAA(config)# atmf container ConA ↓

VAA(config-atmf-container)# bridge-group 1 ↓

VAA(config-atmf-container)# exit ↓

VAA(config)# atmf container ConB ↓

VAA(config-atmf-container)# bridge-group 1 ↓

VAA(config-atmf-container)# exit ↓

6. AMFマルチテナントコントローラーの設定はこれで完了です。

AMFの設定を有効にするため、設定を保存して再起動します。

VAA(config)# end ↓

VAA# write ↓

VAA# reload ↓

reboot system? (y/n): y

AMFコンテナ(ローカルマスター)「ConA」の設定

AMFコンテナ(ローカルマスター)「ConA」の設定を行います。

AMFマルチテナントコントローラー「VAA」が再起動したら、コンテナ「ConA」にログインして設定を確認したのち、追加設定を行います。

1. AMFマルチテナントコントローラー「VAA」にログインし、そこからatmf container loginコマンドでコンテナ「ConA」にログインします。

VAA> enable ↓

VAA# atmf container login ConA ↓

2. ここからは「ConA」のCLIで設定を行います。

AMFマルチテナントコントローラー「VAA」での設定により自動的に追加されたコンフィグを確認し、保存します。

ConA> enable ↓

ConA# show running-config ↓

ConA# write ↓

3. メンバーと仮想リンクを張るためにはIPアドレスが必要なので、外の世界につながっているeth1にIPアドレスを設定します。

設定するアドレス、サブネットマスクは、AMFマルチテナントコントローラーのbr1インターフェースに割り当てたIPアドレスと同一サブネットのものにしてください。

ConA# configure terminal ↓

ConA(config)# interface eth1 ↓

ConA(config-if)# ip address 172.20.1.1/16 ↓

ConA(config-if)# exit ↓

4. デフォルトゲートウェイとして、このコンテナが接続されているマルチテナントコントローラーのbr1インターフェースのIPアドレスを指定します。

ConA(config)# ip route 0.0.0.0/0 172.20.0.1 ↓

5. atmf virtual-linkにより、ConA(172.20.1.1)・NodeA(192.168.10.1)間に仮想リンクを作成します(NodeA側にも逆向きの設定が必要です)。

ConA(config)# atmf virtual-link id 1 ip 172.20.1.1 remote-id 1 remote-ip 192.168.10.1 ↓

6. AMFコンテナ「ConA」の設定はこれで完了です。

AMFコンテナの設定を保存しておきます。

ConA(config)# end ↓

ConA# write ↓

ConA# logout ↓

AMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

AMFコンテナ(ローカルマスター)「ConB」の設定

AMFコンテナ(ローカルマスター)「ConB」の設定を行います。

コンテナ「ConB」にログインして設定を確認したのち、追加設定を行います。

1. AMFマルチテナントコントローラー「VAA」にログインし、そこからatmf container loginコマンドでコンテナ「ConB」にログインします。

VAA> enable ↓

VAA# atmf container login ConB ↓

2. ここからは「ConB」のCLIで設定を行います。

AMFマルチテナントコントローラー「VAA」での設定により自動的に追加されたコンフィグを確認し、保存します。

ConB> enable ↓

ConB# show running-config ↓

ConB# write ↓

3. メンバーと仮想リンクを張るためにはIPアドレスが必要なので、外の世界につながっているeth1にIPアドレスを設定します。

設定するアドレス、サブネットマスクは、AMFマルチテナントコントローラーのbr1インターフェースに割り当てたIPアドレスと同一サブネットのものにしてください。

ConB# configure terminal ↓

ConB(config)# interface eth1 ↓

ConB(config-if)# ip address 172.20.1.2/16 ↓

ConB(config-if)# exit ↓

4. デフォルトゲートウェイとして、このコンテナが接続されているマルチテナントコントローラーのbr1インターフェースのIPアドレスを指定します。

ConB(config)# ip route 0.0.0.0/0 172.20.0.1 ↓

5. atmf virtual-linkにより、ConB(172.20.1.2)・NodeB(192.168.20.1)間に仮想リンクを作成します(NodeB側にも逆向きの設定が必要です)。

ConB(config)# atmf virtual-link id 1 ip 172.20.1.2 remote-id 1 remote-ip 192.168.20.1 ↓

6. AMFコンテナ「ConB」の設定はこれで完了です。

AMFコンテナの設定を保存しておきます。

ConB(config)# end ↓

ConB# write ↓

ConB# logout ↓

AMFコンテナのCLIからログアウトしてもAMFマルチテナントコントローラーのプロンプトには戻らないので、AMFマルチテナントコントローラーのプロンプトに戻るにはCtrl/A、Qの順に入力してください。

AMFメンバー「NodeA」「NodeB」の設定

AMFコンテナ(ローカルマスター)「ConA」「ConB」のメンバーとなる「NodeA」「NodeB」には、atmf virtual-linkコマンドによる、仮想リンクの作成が必要です。

AMFゲストノード機能

ファームウェアバージョン5.4.6-0.1より、AMF非対応機器(以下 ゲストノード)がAMFネットワークに参加可能となる、AMFゲストノード機能に対応します。本機能では、AMFメンバーにゲストノードが接続されると、AMFメンバーが取得した当該ノードの機器情報をAMFマスターに通知します。

この仕組みにより、AMFマスターからのゲストノードの状態管理が可能となります。

また、別売製品であるAT-Vista Manager EXのAWCプラグインと連携することで、同プラグインの「ゼロタッチコンフィグ」機能や「オートリカバリー」機能を利用できるようになります。

■ 対象機器

- マスター

AMF Cloud、

AT-SBx81CFC960、

AT-SBx81CFC400、

AT-DC2552XS、

x950シリーズ、

x930シリーズ、

SwitchBlade x908 GEN2、

SwitchBlade x908、

AT-AR4050S

- メンバー

AT-SBx81CFC960、

AT-SBx81CFC400、

AT-DC2552XS、

x950シリーズ、

x930シリーズ、

SwitchBlade x908 GEN2、

SwitchBlade x908、

x610シリーズ、

x550シリーズ、

x530シリーズ、

x530Lシリーズ、

x510シリーズ、

x510Lシリーズ、

AT-IX5-28GPX、

x310シリーズ、

x230シリーズ(52ポート版を含む)、

x230Lシリーズ、

x220シリーズ、

IE210Lシリーズ、

IE200シリーズ、

AT-AR4050S、

AT-AR3050S、

AT-AR2050V、

AT-AR1050V、

SH510シリーズ、

SH310シリーズ、

SH230シリーズ、

XS900MXシリーズ、

GS980MXシリーズ、

GS980Mシリーズ、

GS900MX/GS900MPXシリーズ、

FS980Mシリーズ

AT-AR2010Vはスイッチポートを持たず、仮想リンクでしかAMFネットワークに接続できないため、ゲストノード機能はサポートしていません。

- ゲストノード

- IPカメラ

Axis社製、Panasonic社製

- スイッチ

CentreCOM x600シリーズ、CentreCOM 9900シリーズ、CentreCOM 8700シリーズ

- 無線LAN AP

AT-TQシリーズ(AT-TQ5403、AT-TQm5403、AT-TQ5403e、AT-TQ4600、AT-TQ4400e、AT-TQ4400、AT-TQ3600、AT-TQ3400、AT-TQ3200、AT-TQ2450)

AT-TQシリーズにてAMFゲストノードバックアップ機能を使用する場合は、AMFゲストノード機能に対応したファームウェアバージョンを使用してください。

AT-TQシリーズをゲストノードとして使用する場合、AT-TQシリーズのHTTP/HTTPS設定は、最大セッション数をのぞきデフォルトから変更しないでください。

ただし、ゲストノードバックアップ(自動または手動)の実行もAT-TQシリーズ側ではセッション数としてカウントされるため、最大セッション数がデフォルトの「1」のまま、AT-TQシリーズのWeb設定画面にログオンした状態でゲストノードバックアップを実行すると、バックアップに失敗します。その場合は最大セッション数をデフォルトの「1」から「2」以上に変更してください。

別売製品Allied Telesis Unified Wireless Controller、およびAT-UWC-APLにより管理されているAT-TQシリーズは、対象外となります。

■ サポート機能

- AMFマスターによるゲストノードの状態管理

AMFマスターにより、ゲストノードの状態管理が可能です。

マスターにより管理可能なゲストノードの台数は、接続するメンバーのポート数に依存します。

- ゲストノードからAMFマスターへのコンフィグファイルのバックアップ(AT-TQシリーズのみサポート)

atmf backup guests enableコマンド、atmf backup guests nowコマンドにより、自動または手動でゲストノードからAMFマスターへコンフィグファイルをバックアップできます。

ゲストノードからAMFマスターへのコンフィグファイルのバックアップは、AT-TQシリーズでのみサポートしています。

ゲストノードの自動バックアップは初期設定で有効であり、毎晩3時に実行します。

ゲストノードのバックアップファイルは、設定されているバックアップメディア上のゲストノードディレクトリーに保管されます。

ゲストノードのバックアップは、親ノードおよびポート名によって識別されます。

別売製品AT-Vista ManagerとAT-Vista Manager EXのAWCプラグインで管理している無線LANアクセスポイントでは、ゲストノードとしてのコンフィグバックアップ、手動リカバリーはサポート対象外です。

- ゲストノードの手動リカバリー

atmf recover guestコマンドを使って、ゲストノードの手動リカバリーが可能です。

ゲストノードのリカバリーは、AT-TQシリーズでのみサポートしています。

基本設定

ゲストノード機能の設定は、次の手順で行います。

ここでは、SwitchBlade x8100をマスター(ノード名SBx81)、AT-x510-28GTXをメンバー(ノード名FSW241)として、DHCPにてIPアドレスを取得する1つのゲストノード(無線LANアクセスポイントAT-TQ4600)を接続します。

既存のAMFネットワークに対して、ゲストノードの設定を行う手順を説明します。

マスターとメンバーはすでにAMFノード名(hostnameコマンド)、AMFネットワーク名(atmf network-nameコマンド)、AMF接続ポート(AMFリンク)の設定(switchport atmf-linkコマンド)、IPの設定、ゲストノードにIPアドレスを払い出すDHCPサーバーの設定が行われていることを前提とします。

メンバーがゲストノードの情報を取得する際にはIP通信を使用しますので、ゲストノードを接続するVLANにIPアドレスを設定する必要があります。

1. ゲストノードの設定 (上図の構成例を例としています)

1-1.メンバーFSW241に接続するゲストノードのゲストクラスを作成し、AMFゲストコンフィグモードに移動します。これにはatmf guest-classコマンドを使います。

FSW241(config)# atmf guest-class tq_device ↓

1-2. 接続するゲストノードのデバイス種別を設定します。これにはmodeltypeコマンドを使います。

FSW241(config-atmf-guest)# modeltype tq ↓

1-3. 接続するゲストノードの機器情報を取得する方法を設定します。これにはdiscoveryコマンドを使います。

FSW241(config-atmf-guest)# discovery dynamic ↓

パラメーターでdynamicを選択し、LLDPにて機器情報を取得する場合は、LLDP機能を有効にする必要があります。

1-4. ゲストノードにログインする際に使用するユーザー名とパスワードを設定します。これにはusernameコマンドを使います。

FSW241(config-atmf-guest)# username manager password friend ↓

以降の設定はdiscoveryコマンドにて、dynamicパラメーターを選択した場合の追加設定です。

1-5. システム全体でDHCP Snooping機能を有効にします。

FSW241(config-atmf-guest)# exit ↓

FSW241(config)# service dhcp-snooping ↓

1-6. ポートのリンクダウンに応じてDHCP Snoopingテーブルの情報を自動的に削除する機能を有効にします。

FSW241(config)# ip dhcp snooping delete-by-linkdown ↓

1-7. ゲストノードを接続するVLANインターフェースでDHCP Snooping機能を有効にします。

FSW241(config)# interface vlan1 ↓

FSW241(config-if)# ip dhcp snooping ↓

1-8. マスターSBx81と接続するポートを、DHCP SnoopingのTrustedポートに設定します。

FSW241(config-if)# exit ↓

FSW241(config)# interface port1.0.1 ↓

FSW241(config-if)# ip dhcp snooping trust ↓

他のスイッチを接続するポートも同様に、DHCP SnoopingのTrustedポートに設定します。

2. ゲストノードの接続

2-1. ゲストノードを接続するために、メンバーFSW241のポートにゲストリンクを設定し、作成したゲストクラスtq_deviceを割り当てます。これにはswitchport atmf-guestlinkコマンドを使います。

FSW241(config)# interface port1.0.5 ↓

FSW241(config-if)# switchport atmf-guestlink class tq_device ↓

リンクアグリゲーションのポートには、本コマンドは使用できません。

2-2. ゲストノードのノード名を設定します。これにはdescriptionコマンドを使います。

FSW241(config-if)# description AP221 ↓

ゲストノードのノード名は、ポートに設定された説明文となります。

discoveryコマンドのパラメーターでstaticを選択している時は、AMFメンバーはswitchport atmf-guestlinkコマンドで指定されたIPアドレスに対し接続を試みますが、接続に失敗すると以降は30秒間隔で5回試行します。それでも接続できない場合は以後接続を試みません。この場合は、ゲストノードを接続した機器のリンクダウン・アップを行ってください。

discoveryコマンドのパラメーターでdynamicを選択している時は、DHCP Snoopingテーブル(バインディングデータベース)からゲストノードのエントリーが削除されると、ゲストノードは一端AMFから離脱します。

設定は以上です。

ゲストノードを追加する場合は、同様に設定します。

■ 接続されている対象ノードで、ゲストノード接続ポート(ゲストリンク)情報を確認したい場合は、show atmf links guestコマンドを使います。

FSW241# show atmf links guest ↓

Guest Link Information:

DC = Discovery configuration

S = static D = dynamic

Local Guest Model MAC IP / IPv6

Port Class Type DC Address Address

--------------------------------------------------------------------------------

1.0.5 tq_device TQ D 001a.ebab.d2e0 192.168.1.221

Total number of guest links configured 1

■ マスターからゲストノードの各種情報を確認したい場合は、show atmf guestsコマンドを使います。

SBx81# show atmf guests ↓

Guest Information:

Device Device Parent Guest IP/IPv6

Name Type Node Port Address

--------------------------------------------------------------------------------

AP221 AT-TQ4600 FSW241 1.0.5 192.168.1.221

Current ATMF guest node count 1

■ AMFコントローラーで、エリア内のゲストノードの各種情報を確認したい場合は、show atmf area guestsコマンドを使います

SBx81# show atmf area guests ↓

area1 Area Guest Node Information:

Device Device Parent Guest IP/IPv6

Name Type Node Port Address

------------------------------------------------------------------------------

AP221 AT-TQ4600 FSW241 1.0.5 192.168.1.221

main-building guest node count 1

■ ゲストノードのバックアップの設定や状態を確認するには、マスターでshow atmf backup guestコマンドを使います。

注意事項

- AMF使用時は、ネットワーク構成や併用機能に関する注意事項や制限事項があります。「導入にあたり」を参照し、既存のネットワーク構成や使用中の機能に問題がないかご確認ください。

サポート対象外のネットワーク構成や併用機能がある場合は、構成や機能を適宜変更してからAMFの導入を進めてください。

- ゲストノードにおいて、以下AMF機能は未サポートです。

- オートリカバリー機能

- ワーキングセット機能

- リブートローリング機能

- ゼロタッチインストレーション

- ゲストノードのノード名設定(hostnameコマンド)

ゲストノードのノード名はポートの説明文になります(descriptionコマンド)。

- ゲストノードのDHCPサーバー機能

ゲストノードにてDHCPを使用する場合は、通常のDHCPサーバー機能、または外部のDHCPサーバーを使用してください。

- リモートログイン機能

手動リカバリー(概要)

手動リカバリー機能は、ゲストノードを新品の機器と交換するときに、バックアップデータから設定内容を復元し、交換前の機器と同じ構成にする仕組みです。

ゲストノード交換時にリカバリーが動作するには、次の条件を満たす必要があります。

- マスターのUSBメモリー、SD/SDHCカード、または、マスターに設定された外部SSHサーバーに該当ゲストノードのバックアップデータが存在すること

バックアップデータがない場合、リカバリーは正しく実行できません。交換前のスイッチがまだ動作している場合は、atmf backup guests nowコマンドで手動バックアップを取ってから交換してください。

- 交換時は以前と同じノードの同じポートに代替機を接続すること

AMFネットワーク内での物理的な位置が異なる場合、リカバリーが動作しない、あるいは、別のノードとして復元される可能性があります。代替機に ケーブルを接続するときは交換前と同じポートに接続してください(代替機側だけでなく接続先機器のポートも同じにしてください)。

ゲストノードの交換(手動リカバリー)

ここでは、稼働中の下記AMFネットワークを例に、ゲストノードの無線LAN APを新品の代替機と交換し、手動リカバリーによって復元する手順を示します。

| 機種 |

ノード名 |

AMFにおける役割 |

概要 |

| SwitchBlade x8100 |

SBx81 |

マスター |

コアスイッチ |

| AT-x510-28GTX |

FSW241 |

メンバー |

フロアスイッチ |

| AT-TQ4600 |

AP221 |

ゲストノード |

無線LAN AP [交換対象] |

- ゲストノードAT-TQ4600と同一型番の新しいノード(代替機)を用意して、起動します。

- マスターにAMFバックアップファイルの入ったUSBメモリーを装着します。

- ゲストノードの接続されているメンバーにログインします。

FSW241 login: manager ↓

Password: friend ↓(実際には表示されません)

AlliedWare Plus (TM) 5.4.6 xx/xx/xx xx:xx:xx

FSW241> enable ↓

- ログインしたら、atmf recover guestコマンドを実行して、USBメモリー内のバックアップファイルから代替機の設定内容を手動でリカバリーします。リカバリーが完了すると代替機は自動的に再起動が行われます。

FSW241# atmf recover guest port1.0.5 ↓

- ゲストノードの再起動が完了したらAMFネットワークが再構成され、AMFメンバーおよびマスターとの接続性が回復します

AWCプラグインのゼロタッチコンフィグとオートリカバリーについて

AMFゲストノード機能を使用している環境では、別売製品AT-Vista Manager EXのAWCプラグインが持つ下記機能を利用できます。

- ゼロタッチコンフィグ - 出荷時状態の無線APをAMFノードに接続するだけでAWCプラグインの管理下に登録する機能

- オートリカバリー - AWCプラグインの管理下にある無線APを同一機種に交換するだけで以前の設定を復元する機能

AWCプラグインのゼロタッチコンフィグおよびオートリカバリー機能を使用するには、以下の条件を満たしている必要があります。

- AMFネットワーク側

- 無線AP(AT-TQシリーズ)の管理用VLANがタグなしVLANとして設定されている

- 無線APがAMFノードにゲストノードとして設定されており、接続するゲストノードの機器情報を自動取得("discovery dynamic" コマンド)するよう設定されている

AT-ARシリーズではdynamicパラメーターが未サポートのため、配下のゲストノードに対してAWCプラグインのゼロタッチコンフィグおよびオートリカバリーを実行させることはできません。

- AMFノードにおいて、無線APの管理用VLANに対してDHCP Snooping機能が有効に設定されている

ゲストノードを接続するスイッチポートが複数のVLANに所属している場合、無線APの管理用VLANに対してのみDHCP Snoopingを有効にし、他のVLANではDHCP Snooping機能を有効にしないでください。

[1] AT-TQシリーズをAMFゲストノードとして使用し、AT-Vista Manager EXのAWCプラグインによるオートリカバリーを利用する場合は、前述のとおりゲストノードの機器情報取得方法を「dynamic」に設定してください。

[2] AT-TQシリーズをAMFゲストノードとして使用し、ゲストノードの機器情報取得方法を「dynamic」に設定している環境において、DHCPクライアントとして動作する無線端末を該当AT-TQシリーズに接続する場合は、下記の条件を満たすよう設定してください。

- AT-TQシリーズの管理用 VLAN と他のVLAN(VAP VLAN)を別 VID とすること

- DHCP Snooping は AT-TQシリーズの管理用 VLAN に対してのみ有効に設定すること

(他のVLAN(VAP VLAN)では DHCP Snooping を有効にしないこと。デフォルトは無効)

[3] 上記[1]と[2]に該当しない環境において、AT-TQシリーズやCentreCOM x600シリーズ、9900シリーズ、8700シリーズをAMFゲストノードとして使用し、かつゲストノード配下にDHCPクライアントを接続する場合は、ゲストノードの機器情報取得方法を「static」に設定してください。

「dynamic」で機器情報を取得すると、ゲストノードの情報取得が正常に行われなかったり、ゲストノード配下のDHCPクライアントがIPアドレスをリリースするとゲストノードが離脱したと誤検知されるなどの現象がおこることがあります。

- AT-Vista Manager EX側

- 該当のAMFネットワークが管理対象に設定されている

- AT-Vista Manager EXバージョン 2.3.0以降を使用している

- 無線AP側

- 使用するAT-Vista Manager EXがサポートしているファームウェアバージョンがインストールされている

- DHCPクライアント機能が有効(デフォルト)に設定されており、DHCPサーバーからIPアドレスを取得している

AT-Vista Manager EX(AWCプラグイン)、無線APの詳細および設定については、それぞれのマニュアルをご参照ください。

AMFエージェントノード機能

ファームウェアバージョン5.4.6-2.1より、特殊なプログラムが組み込まれたAMF非対応機器(以下 エージェントノード)の情報を取得する、AMFエージェントノード機能に対応します。本機能では、AMFメンバーにエージェントノードが接続されると、AMFメンバーが取得した当該ノードの機器情報をAMFマスターに通知します。

この仕組みにより、AMFマスターからのエージェントノードの状態管理が可能となります。

■ 対象機器

- マスター

AMF Cloud、

AT-SBx81CFC960、

AT-SBx81CFC400、

AT-DC2552XS、

x950シリーズ、

x930シリーズ、

SwitchBlade x908 GEN2、

SwitchBlade x908、

AT-AR4050S

- メンバー

AT-SBx81CFC960、

AT-SBx81CFC400、

AT-DC2552XS、

x950シリーズ、

x930シリーズ、

SwitchBlade x908 GEN2、

SwitchBlade x908、

x610シリーズ、

x550シリーズ、

x530シリーズ、

x530Lシリーズ、

x510シリーズ、

x510Lシリーズ、

AT-IX5-28GPX、

x310シリーズ、

x230シリーズ(52ポート版を含む)、

x230Lシリーズ、

x220シリーズ、

IE210Lシリーズ、

IE200シリーズ、

AT-AR4050S、

AT-AR3050S、

AT-AR2050V、

AT-AR1050V、

SH510シリーズ、

SH310シリーズ、

SH230シリーズ、

XS900MXシリーズ、

GS980MXシリーズ、

GS980Mシリーズ、

GS900MX/GS900MPXシリーズ、

FS980Mシリーズ

AT-AR2010Vはスイッチポートを持たず、仮想リンクでしかAMFネットワークに接続できないため、本機能はサポートしていません。

- エージェントノード

- スイッチ

AT-x600-48Ts-LM、AT-x600-24Ts-PoE(ファームウェアバージョン5.4.2-3.16)

■ サポート機能

- AMFマスターによるエージェントノードの状態管理

AMFマスターにより、エージェントノードの状態管理が可能です。

マスターにより管理可能なエージェントノードの台数は、接続するメンバーのポート数に依存します。

基本設定

エージェントノード機能の設定は、次の手順で行います。

ここでは、SwitchBlade x8100をマスター(ノード名SBx81)、AT-x510-28GTXをメンバー(ノード名FSW241)として、DHCPにてIPアドレスを取得する1つのエージェントノード(スイッチAT-x600-48Ts-LM)を接続します。

既存のAMFネットワークに対して、エージェントノードの設定を行う手順を説明します。

マスターとメンバーはすでにAMFノード名(hostnameコマンド)、AMFネットワーク名(atmf network-nameコマンド)、AMF接続ポート(AMFリンク)の設定(switchport atmf-linkコマンド)、IPの設定、エージェントノードにIPアドレスを払い出すDHCPサーバーの設定が行われていることを前提とします。

1. エージェントノードの接続(上図の構成例を例としています)

1-1. エージェントノードを接続するために、メンバーFSW241のポートにエージェントリンクを設定します。これにはswitchport atmf-agentlinkコマンドを使います。

FSW241(config)# interface port1.0.5 ↓

FSW241(config-if)# switchport atmf-agentlink ↓

1-2. エージェントノードのノード名を設定します。これにはdescriptionコマンドを使います。

FSW241(config-if)# description ESW221 ↓

エージェントノードのノード名は、ポートに設定された説明文となります。

設定は以上です。

エージェントノードを追加する場合は、同様に設定します。

■ 接続されている対象ノードで、エージェントノード接続ポート(エージェントリンク)情報を確認したい場合は、show atmf links guestコマンドを使います。

■ マスターからエージェントノードの各種情報を確認したい場合は、show atmf guestsコマンドを使います。

注意事項

- AMF使用時は、ネットワーク構成や併用機能に関する注意事項や制限事項があります。「導入にあたり」を参照し、既存のネットワーク構成や使用中の機能に問題がないかご確認ください。

サポート対象外のネットワーク構成や併用機能がある場合は、構成や機能を適宜変更してからAMFの導入を進めてください。

- エージェントノードにおいて、以下AMF機能は未サポートです。

- バックアップ機能

- リカバリー機能

- ワーキングセット機能

- リブートローリング機能

- ゼロタッチインストレーション

- エージェントノードのノード名設定(hostnameコマンド)

エージェントノードのノード名はポートの説明文になります(descriptionコマンド)。

- エージェントノードのDHCPサーバー機能

エージェントノードにてDHCPを使用する場合は、通常のDHCPサーバー機能、または外部のDHCPサーバーを使用してください。

- リモートログイン機能

リモートログイン

AMFリモートログイン(atmf remote-loginコマンド)は、指定したAMFノードのコンソールにリモートアクセスする機能です。単一ノードを対象とするワーキングセットプロンプトでもほぼ同じことができるため、補助的な位置付けであり、通常あまり使う必要がありませんが、ワーキングセットプロンプトとは異なり任意のユーザー名、パスワードでログインでき、またconsoleログが出力されるため、ご購入時状態の新規スイッチに初期設定を行うときや、オートリカバリーに失敗したノードを手動でリカバリーするときは、リモートログイン機能を使います。

AMFリモートログインは、TelnetやSSHによるリモートログインと似ていますが、ログイン先をノード名で指定できること、AMFネットワーク経由での通信になること、通常コンソールターミナルにだけ出力されるconsoleログが表示されること、などの相違点があります。文字どおり、指定したノードのコンソールターミナルにリモートからアクセスするイメージです。

ユーザー認証にRADIUSサーバーまたはTACACS+サーバーを使用する場合、次のようにRADIUSサーバーまたはTACACS+サーバーの次に、ユーザー認証データベースで認証を行うように設定してください。

awplus(config)# aaa authentication login default group radius local ↓

■ 他のAMFノードのコンソールにリモートログインするには、マスターのCLIからatmf remote-loginコマンドを実行します。

SBx81# atmf remote-login FSW241 ↓

Type 'exit' to return to SBx81.

AlliedWare Plus (TM) 5.4.9 xx/xx/xx xx:xx:xx

FSW241>

■ 特定のユーザーでリモートログインしたい場合は、userパラメーターでログイン先のユーザー名を指定してください。ユーザー名を指定した場合は必要に応じてパスワードプロンプトが表示されるので、ログイン先のパスワードを入力できます。

SBx81# atmf remote-login user manager host_001a_eb54_e0c5 ↓

Type 'exit' to return to SBx81.

manager@172.31.0.5's password: friend ↓(実際には表示されません)

AlliedWare Plus (TM) 5.4.9 xx/xx/xx xx:xx:xx

awplus>

AMF自動検出メカニズム

ご購入時状態(正確にはAMFクリーン状態)のAMF対応スイッチでは、起動時にAMFネットワークを検出して自動的に参加する仕組みが働きます。これをAMF自動検出メカニズムと呼びます。

クリーン状態のAMF対応スイッチにおける、AMF自動検出メカニズムの動作は次のとおりです。

- クリーン状態のスイッチが起動時にAMFパケットを受信すると、そのポートでAMFを有効化します(対向ポートがAMFリンクなら該当ポートをAMFリンクに、対向ポートがAMFクロスリンクなら該当ポートをAMFクロスリンクに自動設定します)。また、受信したAMFパケットに含まれるAMFネットワークを所属先として設定します。

さらに、既存AMFネットワークにおいて、マネージメントVLAN、ドメインVLANのVLAN IDやマネージメントサブネットが初期値から変更されている場合は、これらの設定も自動的に行います。

19:29:49 awplus ATMF[829]: ATMF network detected

- ネットワークループなどを防ぐため、セーフコンフィグと呼ばれる特殊なランニングコンフィグを適用します。

19:29:49 awplus ATMF[829]: ATMF safe config applied (forwarding disabled)

19:29:59 awplus ATMF[829]: Shutting down all non ATMF ports

セーフコンフィグの具体的な内容は次のとおりです。

- 無効状態のVLAN(セーフVLAN)が作成されます(VLAN IDはドメインVLANやマネージメントVLANと重複しないよう自動選択されます。標準はvlan4090です)

- AMFリンクを含むすべてのポートがタグ付き(トランクポート)に設定され、セーフVLANにのみ所属した状態となります

- AMFリンク以外のポートはすべてerr-disabledステータス(AMFプロトコルによるシャットダウン状態)となります

- オートリカバリー(運用編を参照)が可能かどうかを判断します。

可能と判断した場合は、オートリカバリーを実行し、復元されたノード名でAMFネットワークに復帰します。

(マスターからバックアップデータを取得し、内蔵フラッシュメモリーの内容を復元してから自動的に再起動します)

16:52:16 ESW231 ATMF[839]: Automatic node recovery started

16:52:16 ESW231 ATMF[839]: Attempting to recover as ESW231

16:52:16 ESW231 ATMF[839]: Checking master node availability

:

:

16:52:27 ESW231 ATMFFSR[3375]: Retrieving recovery data from master node SBx81

16:54:27 ESW231 ATMFFSR[3375]: File recovery from master node succeeded. Node will now reboot

- オートリカバリーが不可能と判断した場合は、セーフコンフィグが適用された状態のままAMFネットワークに参加します。

12:10:16 awplus ATMF[837]: No identity found for this device so automatic node recovery is not possible

この場合は、ホスト名が初期値awplusのままなので、MACアドレスを元にした「host_xxxx_xxxx_xxxx」形式のノード名が暫定的に自動設定されます。

オートリカバリーせずにAMFネットワークに自動参加した場合のランニングコンフィグから要点を抜粋します。

!

! 受信したAMFパケットに含まれるネットワーク名を自動設定

!

atmf network-name VCF001

!

! 転送を行わないセーフVLANを自動作成

!

vlan database

vlan 4090 name atmf_node_recovery_safe_vlan

vlan 4090 state disable

!

! AMFパケットを受信したポートは、対向ポートにあわせて

! AMFリンクかAMFクロスリンクに自動設定される(本例ではAMFリンク)。

! VLAN設定は「セーフVLANのみ所属のタグ付きポート」だが、

! AMFリンクの設定があるためAMFパケットの送受信は行われる

!

interface port1.0.1

switchport

switchport atmf-link

switchport mode trunk

switchport trunk allowed vlan add 4090

switchport trunk native vlan none

!

! その他のポートはすべてerr-disabled(AMFによるシャットダウン状態)になる

! VLAN設定は「セーフVLANのみ所属のタグ付きポート」

!

interface port1.0.2-1.0.50

switchport

switchport mode trunk

switchport trunk allowed vlan add 4090

switchport trunk native vlan none

AMF自動検出メカニズムによってAMFネットワークに参加した新規ノードは、ワーキングセットやリモートログイン、リブートローリングなどの諸機能を利用できますが、自動バックアップの対象にはなりません。いったん設定を保存して再起動すると、それ以降はバックアップされるようになります。

AMFネットワーク未検出時の拡張動作

ファームウェアバージョン5.4.7-1.1以降ではAMF自動検出メカニズムが拡張され、AMFネットワークを検出できなかった場合でもIPv4/IPv6ネットワーク経由でのアクセス(SSHログイン)を可能にする仕組みが追加されました。

さらに、ファームウェアバージョン5.4.7-2.x以降では、適切に設定されたDHCPサーバー/DNSサーバーを利用することにより、AMF仮想リンク経由でAMFネットワークに接続している単独ノードのオートリカバリーを可能にする仕組みが追加されました。

AMFクリーン状態で起動した装置がAMFネットワークを検出できなかった場合、以下で述べる動作を行います。

本機能を利用することで、たとえば次のようなことが可能になります。

- 出荷時設定(AMFクリーン状態)の装置とノートPCをLANケーブルで直結し、SSHでログインして初期設定を行う。

(SSHクライアントソフトウェアを用意すれば、コンソールケーブルが手元になくても初期設定が可能です)

■ 通常、Windowsでは有効なIPv4アドレスを設定できなかった場合に169.254.0.0/16レンジからリンクローカルアドレスが自動設定されるため、Windows PCとAMFクリーン状態の装置を直結した場合、双方とも同一サブネット(169.254.0.0/16)内での通信が可能です(=ルーターや経路設定が不要)。

■ 直結PCのOSがIPv4リンクローカルアドレスの自動設定をサポートしていない場合でも、169.254.42.42 を除く 169.254.0.0/16 内のアドレスを手動設定すれば、同様の通信が可能です。

■ また、最近のOSは初期設定でIPv6をサポートしているものが多いため、IPv6のリンクローカルアドレスも自動設定されている可能性があります。

その場合、クリーン状態の装置にIPv6のリンクローカルアドレスでSSHログインすることもできるでしょう。

ただし、IPv6のリンクローカルアドレスはIPv4のように固定ではなく、MACアドレスにもとづくEUI-64形式アドレスになるため、何らかの方法でこのアドレスを知る必要があります。

それにはたとえば、PC・AMFクリーン装置間のリンクにおいて、PCから全ノードマルチキャストアドレス(ff02::1)宛てのIPv6 pingを実行し、その応答から装置のIPv6リンクローカルアドレスを知る方法があります。

Ubuntu 16.04における次の例では、(DUP!) と表示されている2つ目の応答が装置からのものです。

$ ping6 -I eth0 ff02::1

PING ff02::1(ff02::1) from fe80::18e1:3ff:fed0:56a2 eth0: 56 data bytes

64 bytes from fe80::18e1:3ff:fed0:56a2: icmp_seq=1 ttl=64 time=0.034 ms

64 bytes from fe80::feed:dad:ace:beef icmp_seq=1 ttl=64 time=1.06 ms (DUP!)

^C

--- ff02::1 ping statistics ---

1 packets transmitted, 1 received, +1 duplicates, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 0.034/0.547/1.060/0.513 ms

この場合、次のようにしてIPv6でのSSHアクセスが可能です。

$ ssh -6 manager@fe80::feed:dad:ace:beef%eth0

AMFクリーン化手順

AMFの運用中にメンバーの機器交換を行った場合、交換後の機器を交換前の機器と同じ状態に戻すオートリカバリー処理が実行されます。

ただし、オートリカバリーが機能するためには、交換後の機器が「AMFクリーン状態」でなくてはなりません。

(より正確には、オートリカバリーの前提条件であるAMF自動検出メカニズムが働くために必要な状態を「AMFクリーン」と呼びます)

AMFクリーン状態とは、以下の条件をすべて満たしている状態をいいます。

ご購入時のAMF対応スイッチはクリーン状態です。

- 起動時コンフィグ(スタートアップコンフィグ)の実体ファイルが初期設定の「flash:/default.cfg」である

- バックアップ用のコンフィグやファームウェアが設定されていない。