海老名総合病院 様では、“侵入を前提とした” システム的なサイバー攻撃対策 から職員のセキュリティリテラシーの向上まで実施し、セキュリティを強化されています。今回は、日経メディカルOnlineに掲載された、社会医療法人ジャパンメディカルアライアンス 海老名総合病院 様の記事についてご紹介いたします。

医療DXとともに進むべきセキュリティ対策!

医療現場では、急速に医療DXや働き方改革が進んでいます。

患者さん用Wi-Fiや医療機器連携といった無線LANの利用をはじめ、あらゆるモノがネットワークに繋がり利便性が向上した分、そのリスク対策も非常に重要になってきています。

海老名総合病院様でも「法人の考え方として、より業務を効率化して、いかに 患者様に質の高い医療サービスを提供できるかということに重きをお いているため、先進的な技術はどんどん取り入れています」とAIを活用した来院前の問診や受診相談、オンライン診療など、新しい技術を活用した医療サービスも積極的に取り入れて 医療DXを進めています。

医療DXが進めば進むほど大事になってくるのが、セキュリティ対策。

サイバー攻撃もどんどん巧妙化しているため、取り入れたITシステムを安全に運用・管理する体制の整備が不可欠です。

例えば、不審なアクセスの監視や、職員へのセキュリティ教育、定期的な脆弱性診断など、多層的な防御が求められています。

患者さんの大切な命と情報を守るために、医療現場でもセキュリティを医療の一部と捉える意識改革が進められています。

日経メディカルOnlineに掲載!

そこで、今回は日経メディカル Onlineに掲載された記事広告『サイバー攻撃に晒される医療機関で標的型攻撃に備え、多層防御を実現』についてご紹介いたします!

「サイバー攻撃は侵入を前提とした対策が必要」との考えをもとに3層防御から職員のセキュリティ訓練まで計画的にセキュリティ対策を導入されている海老名総合病院様。こちらの事例を参考に、どうサイバー攻撃の対策をしていけばいいのか、について一緒に考えていきましょう!

「病院情報システムは外部ネットワークとつながっていないから安全」はちがう!

ひと昔前までは、「病院情報システムは閉域網だから安全、セキュリティ対策は不要」といった考えが広がっていました。

病院情報システムは一般的に閉域網(閉じられたネットワーク)で運用されています。閉域網とは、インターネットとは分離されたネットワークのこと。そのため、「インターネットにつながっていない=外からアクセスできない=安全」といったシンプルな考え方がされていました。

そうなんです。「されていました」ということは、今現在 医療現場では、外部と“全く”つながっていない情報システムはほぼ存在しないのです。

実際はPACS(医用画像管理システム)や電子カルテシステムのベンダーによるリモート保守アクセスに加え、院内物流管理などのアウトソーシング先などのネットワークに接続されているケースが多いのです。

さらに、たとえ「院内LANで完結している」としてもUSBメモリや持ち込み端末などからウイルスやマルウェアが侵入してしまうリスクもあります。

また、医療DXの推進によりクラウドサービスの利用も進んでおり、それが電子カルテと連携しているケースも。そのため、ネットワークを介したシステム連携やデータ共有はもはや当然となっており、「閉じているから安全」という考え方は通用しなくなってきています。

このような背景から「つながっていて当然。それを前提に守る。」や「誰が、どこから、どの端末でアクセスしているのかを管理/監視する」というセキュリティの考え方が必要となっています。

エンドポイントとネットワーク境界の防御だけでは不十分?! 3層防御の対策

海老名総合病院様のセキュリティ対策にフォーカスしてみます。

海老名総合病院様では、パソコンを使用し始めたことからエンドポイント(端末)のウイルス対策や、ネットワーク境界防御のためのファイアウォールを実施してきたそうです。

でも、ランサムウェア攻撃など巧妙化するサイバー攻撃から守るには、これだけでは不十分なのが現状なのです。

そこで、「侵入を前提とした対策が必要」と決断され、従来2層(エンドポイント/ネットワーク境界線)の防御に1層追加し、3層防御を採用!

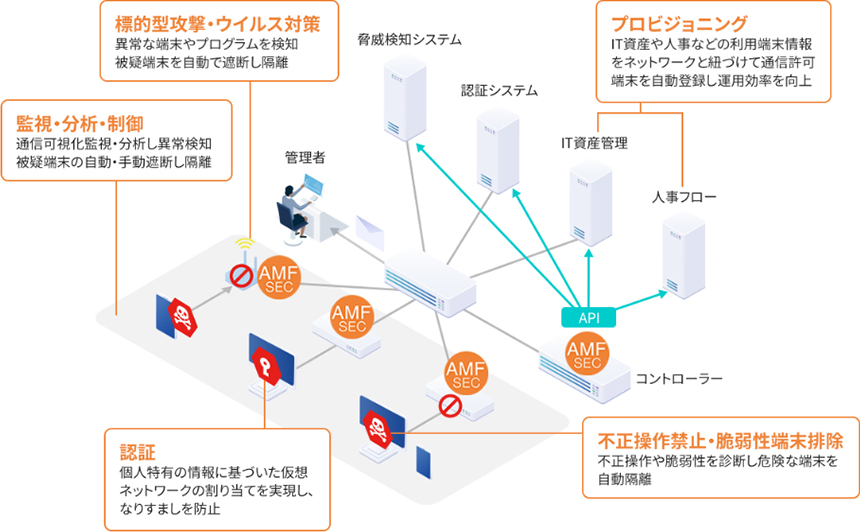

この3層目の防御の役目とは、内部通信を可視化・監視することで不正な通信を検出・遮断すること。

万一侵入された場合の防御!検知した脅威を自動遮断する AMF-SEC

その3層防御のために採用されたのが、様々なアプリケーションと連動して、ネットワーク制御を可能とするAMF-SEC!

この “AMF-SEC” とは?

連携アプリケーション(今回の場合トレンドマイクロの「Deep Discovery™ Inspector(DDI)」)がネットワークの出入り口、もしくは 内部通信から脅威を検知すると、AMF-SECが該当端末の通信を無線/有線に関わらず自動遮断して隔離することで、脅威の拡散を防ぎます。

気になる!海老名総合病院様がDDI・AMF-SECを選定された理由とは?

お客様

お客様DDIを選定したのは、AMF-SECと連携することで通信の自動遮断ができること、既存のネットワーク機器の入れ替えが発生しないこと、既存のエンドポイントセキュリティに影響しないことのほか、コストパフォーマンスや操作性、精度チューニングなども他のソリューションと比較して良かった点です。なにより導入後のアライドテレシスによるサポートや改善相談の対応が良かったと感じています。

シリコンバレーが認める技術力!

AMF-SEC はサンフランシスコで開催された世界最大のセキュリティカンファレンス”RSA Conference 2020”での受賞をはじめ、2020年、2021年に5つの賞を受賞!

さらに病院職員がメール経由の攻撃に引っかからないように訓練!

こうして3層防御の体制を整えた海老名総合病院。

しかし、ランサムウェア攻撃の手順は、偽装メールによる端末のマルウェア感染に起因することも多く、これは職員のセキュリティ意識にかかってきます。

そのため、海老名総合病院様が次に取り組んだのは、セキュリティ訓練による人的安全対策の強化!

職員がメール経由の攻撃に引っかからないように訓練!フィッシングメール訓練サービス PenTestMail

海老名総合病院 様では、PenTestMailを用いて繰り返しフィッシング詐欺メールの体験型訓練を実施し、なりすましメールや本文のURLを不用意にクリックしないなど 職員のリテラシーを向上することで、感染リスクを低減されています。

テスト時は全体の何%かはリンクアドレスをクリックするという結果になりましたが、回数を重ねるごとにその割合は減ることを実証できていますので、今後も続けていく予定です。

今回は、海老名総合病院様が実施された「侵入を前提とした」セキュリティ対策についてご紹介しました。

「病院情報システムは閉じているから安全」とはもう言えない今、海老名総合病院様のように“侵入される前提”の備えが欠かせません。

職員の意識改革からネットワーク制御まで、多層的な防御をどのように実現したのか——セキュリティ対策の見直しをお考えの方は、ぜひ導入の背景やポイントを事例紹介ページや日経メディカルOnlineの記事でご確認ください。

より詳しい内容は導入事例ページをご覧ください

- 本記事の内容は公開日時点の情報です。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。

\注目情報をメールマガジンでいち早くお届け/

あなたの業種に合わせた旬な情報が満載!

- 旬な話題に対応したイベント・セミナー開催のご案内

- アライドテレシスのサービスや製品に関する最新情報や、事例もご紹介!

あなたの業種に合わせた旬な情報をお届け!

旬な話題を取り上げたイベント・セミナー情報や、アライドテレシスの最新事例・サービス・製品情報をご案内します!