第4回 アクセス管理2 インターネットブレイクアウト導入の実施例とその効果

アライドテレシスが導入したゼロトラストセキュリティの具体例をもとに、その詳細を紹介する連載の第4回。今回は、インターネットブレイクアウトによるアクセス管理についての2本目。アライドテレシスが実際に行ったインターネットブレイクアウト導入の詳細とその効果について紹介する。

ゼロトラストセキュリティ導入記のまとめはこちら

インターネットブレイクアウト導入の具体的な実施内容

そこで既存契約の回線帯域の強化ではなく、インターネットブレイクアウトを導入しボトルネックを解消することを決定した。アライドテレシスでは新型コロナウイルスの流行以前より、ゼロトラストセキュリティの調査・検証を行っていたため、こうした課題の解決にインターネットブレイクアウトが効果的であることをすでに分かっていたのだ。

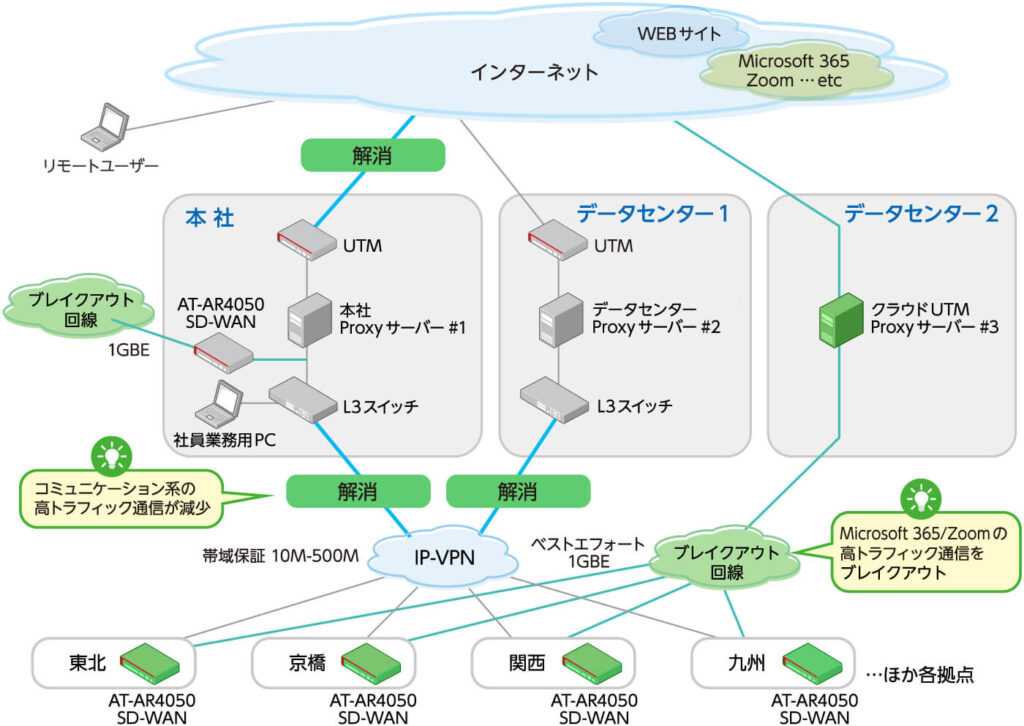

具体的な導入としては、まず全国11ヶ所の拠点にSD-WAN対応のアドバンスト・セキュアVPNアクセス・ルーター「AT-AR4050S」を設置する。ZoomやTeamsなどのアプリケーション通信を識別する機能(DPI機能)を用いてトラフィックをアプリケーション毎に負荷分散、つまりブレイクアウトすることとした。

インターネットブレイクアウト用のUTMは既存のデータセンター配置ではなく、アライドテレシス独自の自社サービスであるセキュリティゲートウェイ(クラウドUTM)を利用して、クラウドUTMとの接続にはベストエフォート回線を採用。IP-VPNを経由することなくクラウドサービスへアクセスできる構成だ。

インターネットブレイクアウトでは、拠点からインターネット回線でクラウドサービスにアクセスすることになるため、セキュリティ管理が重要になる。ゼロトラストセキュリティでは常に通信をチェックすることが重要となるが、拠点ごとにUTMなどのゲートウェイを導入するのはコスト的にも運用的にも大変で、管理上の漏れも発生しやすい。

そこで、セキュリティゲートウェイを立て、クラウドUTMとして動作させてセキュリティを担保するとともに、ブレイクアウト回線を一旦クラウドUTMに集約することで一元的な管理及び可視化を実現している。各拠点のセキュリティ、ポリシー設定なども集約したクラウドUTMから行うことが可能だ。

なお今回は、セキュリティゲートウェイ(クラウドUTM)を利用することで、万一の障害の際には通信を迂回できる、可用性の高い構成にしている。既存回線・新規回線の双方でバックアップ経路を持たせている。

中村

中村万が一、ブレイクアウト側の通信ができなくなっても既存のデータセンターを経由してクラウドサービスにアクセスできるようにしています。分散構成による冗長化ですね。多くの業務でクラウドサービスを利用しているため、サービスの停止は業務そのものの停止に繋がります。なので、こうした対策も非常に重要です。

アライドテレシスでは、インターネットブレイクアウトについて2019年以前よりサービス化に向けて調査検証を行っていたため、導入への障壁は比較的低かったという。

利用しているクラウドサービスを調査した上で、Microsoft 365やZoom、ファイル共有などに関わる通信をブレイクアウトさせることで、IP-VPNのボトルネックを解消しています。2020年4月に遅延が判明し、調査を始めて2ヶ月弱でインターネットブレイクアウトを導入しています。

2ヶ月弱と聞くとあまり短く感じられないかもしれませんが、当時はほぼ全ての企業や組織がリモートワークを強化しており、機器や回線の調達に長い時間を要していた時期です。今回のインターネットブレイクアウト導入では、ブレイクアウト用のベストエフォート回線が約1ヶ月で調達できたこともあって、2ヶ月弱という短期間で導入することができています。

なお、リモートワークからの接続については、基本的にUSBシンクライアント(USBで起動するタイプのシンクライアント。端末にデータを残さない)でアクセスする形になるため、クラウドサービスについては、一度社内ネットワークにアクセスしてからブレイクアウトの回線に繋がることになる。そのため、本社やデータセンターからインターネットへの出口の回線がひっ迫していた部分も併せて解消したことになる。

インターネットブレイクアウトのポイントは「セキュリティゲートウェイ」

インターネットブレイクアウトの導入により、業務に支障を来たすネットワークのボトルネックは解消できた。クラウドアプリケーションの遅延や停止、ネットワークに接続できないといった声はまったく聞かれなくなった。とくにメールサービスなど利用が頻繁なものは、遅延が大きなストレスにも繋がるため、この解消は大きな意味を持つ。

頻繁に起こっていた業務遅延はなくなりました。非常に安定して、ストレスなく快適に使える状態になっています。インターネットブレイクアウト用の回線はベストエフォート型ですが全く問題はなく、コスト的にもメリットのある対策ができたと思います。

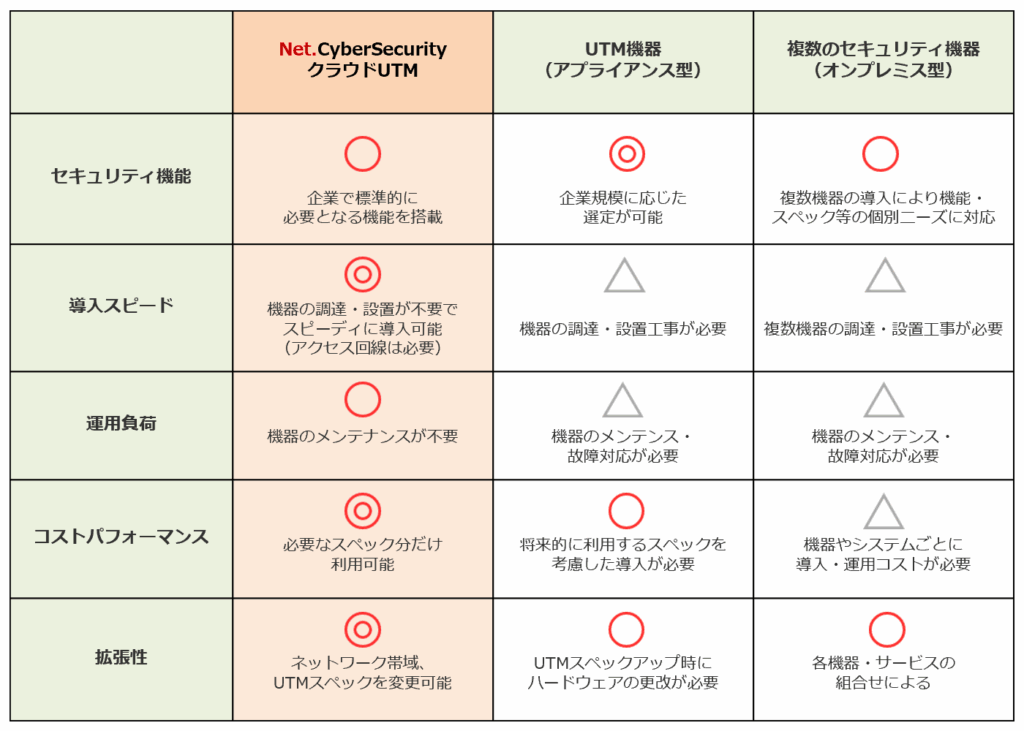

分散構成にすることで可用性を高めていることは紹介したが、クラウドUTMを利用することで、一元管理と拡張性を担保していることも運用側のメリットになっていると言う。

クラウドUTMによりトラフィックを可視化できるのはもちろん、アプリケーションごとの利用状況なども一目で確認できます。また、クラウドUTMは必要なスペック分だけ利用できますので、トラフィックや拠点数に応じて柔軟に拡張することも可能です。既存契約の回線帯域強化ですと対策が“イタチごっこ”になることもありますが、この構成であれば容易にブレイクアウトを拡張できます。

なお、クラウドUTMを利用した場合と既存のVPNやファイアウォールを利用した場合の比較は以下の表の通りだ。

パフォーマンスに優れ、スケーラビリティ(拡張性)も高く、柔軟にセキュリティを制御できることがセキュリティゲートウェイ(クラウドUTM)の特長となっている。

アライドテレシスでは今後、クラウドUTMを「セキュリティゲートウェイ」として提供していきます。いわゆる「SASE(Secure Access ServiceEdge)」と呼ばれる分野の一つですが、それと同様に、あらゆる場所からのアクセスをセキュアに行うためのゲートウェイとして、分かりやすいサービスを訴求していきたいと考えています。

オンプレミス、クラウドをシームレスに接続し、さまざまなセキュリティ対策のゲートウェイとして提供していく。今回のインターネットブレイクアウト導入はその第一歩と言える。

LAN側のセキュリティ対策とも連携し、効果を高める工夫も

ゼロトラストセキュリティは、複数のソリューションを組み合わせて実現する。今回のアライドテレシスの導入では、セキュリティアプリケーションと連携してアクセス制御を行う「AMF-SEC」と連携して、セキュリティ強度を高めている。

クラウドUTMのアラートを検知したときに、AMF-SECとの連携により、LAN側の該当する被疑端末を隔離することもできます。LANのセキュリティ制御もできるようになっています。

このように複数のソリューションを組み合わせて効果を高めることができるのも、ゼロトラストセキュリティの特長と言える。

次回アクセス管理3では、インターネットブレイクアウト導入により得られた知見とノウハウをもとに開発・提供に至ったサービスの紹介と、導入の上で気を付けるべきポイントのまとめを紹介する。

(第5話につづく)

連載記事

ゼロトラストセキュリティ導入記

働き方の変化などで最近注目の的となった新たなセキュリティの考え方「ゼロトラストセキュリティ」。一言に「ゼロトラスト=信頼しない」セキュリティ対策と言っても、そうシンプルなものではない。

そこで当連載では、アライドテレシスが実際にゼロトラストセキュリティを導入した例を交え、ゼロトラストセキュリティが目指すもの、個別の手法とその効果などを中心にお伝えしていく。

-

第1回 ゼロトラストセキュリティ導入のきっかけは「新型コロナ対策」から?

-

第2回 ゼロトラストセキュリティの実現には何が必要?

-

第3回 アクセス管理1 インターネットブレイクアウト導入のメリットと準備

-

第4回 アクセス管理2 インターネットブレイクアウト導入の実施例とその効果

-

第5回 アクセス管理3 インターネットブレイクアウトのサービス展開、導入のポイント

-

第6回 エンドポイントセキュリティ① セキュリティホールの再チェック

-

第7回 エンドポイントセキュリティ② サイバー攻撃への対策や端末の情報漏えい対策

-

第8回 エンドポイントセキュリティ③ アライドテレシスが提供するエンドポイントセキュリティ

-

第9回 IDaaSでユーザー認証の「運用管理性/利便性」と「セキュリティ」を強化

-

第10回 ログ監視と今後のゼロトラストセキュリティへの取り組み

-

連載ななめ読み「ゼロトラストセキュリティ導入記」第1回目から第10回目の連載内容を振り返って

登場者

アライドテレシス株式会社

サポート&サービス事業本部

上級執行役員 本部長

福川原 朋広

アライドテレシス株式会社

サポート&サービス事業本部

サービスDevOps部 部長

中村 徹

- 本記事の内容は公開日時点の情報です。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。

ネットワークのお困りごと、まずは相談してみませんか?

現状の把握から課題の解決まで 一緒に考え抜きます!

- どうしたいいかわからないから、とにかく相談に乗ってほしい!

- サービスやソリューションについて、もうすこし聞いてみたい。

- 新しいツールを取り入れたけど、通信が遅くて使えない…。

- 他ベンダーを使っているけど、アセスメントや保守をお願いしたい。

ネットワークのお困りごと

まずは相談してみませんか?

何から始めればいいのか分からずに悩んでいる方、サービスやソリューションについてもう少し詳しく聞きたい方、まずはお気軽にご相談ください!

現状の把握から課題の解決まで、私たちが一緒に考え抜き、最適なサポートをご提案いたします。