第1回 ゼロトラストセキュリティ導入のきっかけは「新型コロナ対策」から?

DX(Digital Transformation)の推進とともに注目を集めているのが「ゼロトラストセキュリティ」だ。「信頼しない」セキュリティ対策とは言っても、いざ導入を考えるとさまざまな理由で足踏みしてしまうケースも多いのではないだろうか?

当連載では、アライドテレシスが実際にゼロトラストセキュリティを導入した例を紹介しながら、ゼロトラストセキュリティが目指すもの、個別の手法についての効果などを中心にお伝えしていく。

ゼロトラストセキュリティ導入記のまとめはこちら

リモートワークを導入したら業務に支障が…

セキュリティ対策を強化しようというきっかけはなんだろうか?重大なインシデントが発生した、国の法令・規則が変わった、ビジネスで個人情報を扱う必要が出てきた、などなどさまざまな理由が考えられる。

しかしアライドテレシスがゼロトラストセキュリティを導入したきっかけはそのようなものではない。きっかけは「新型コロナウイルス対策」だった。

福川原

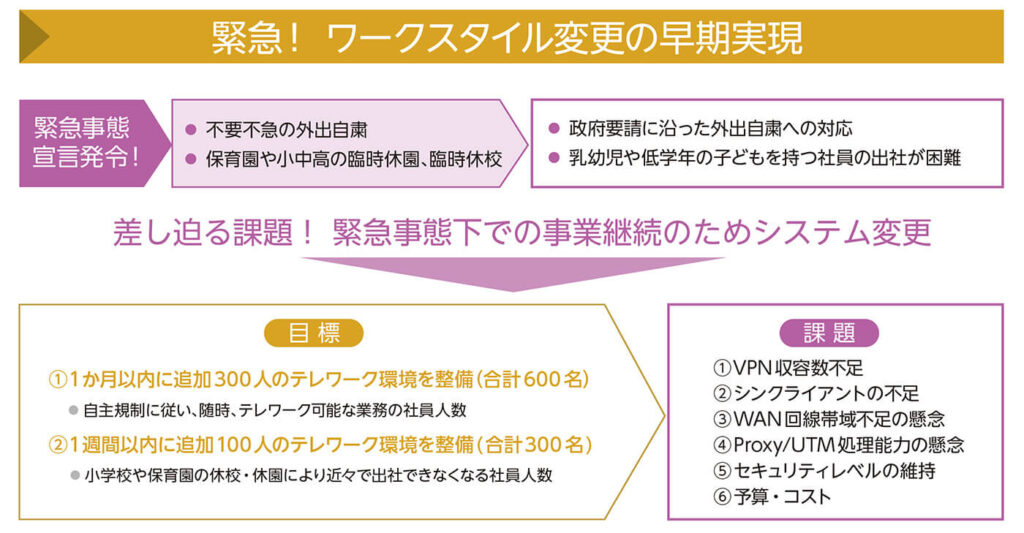

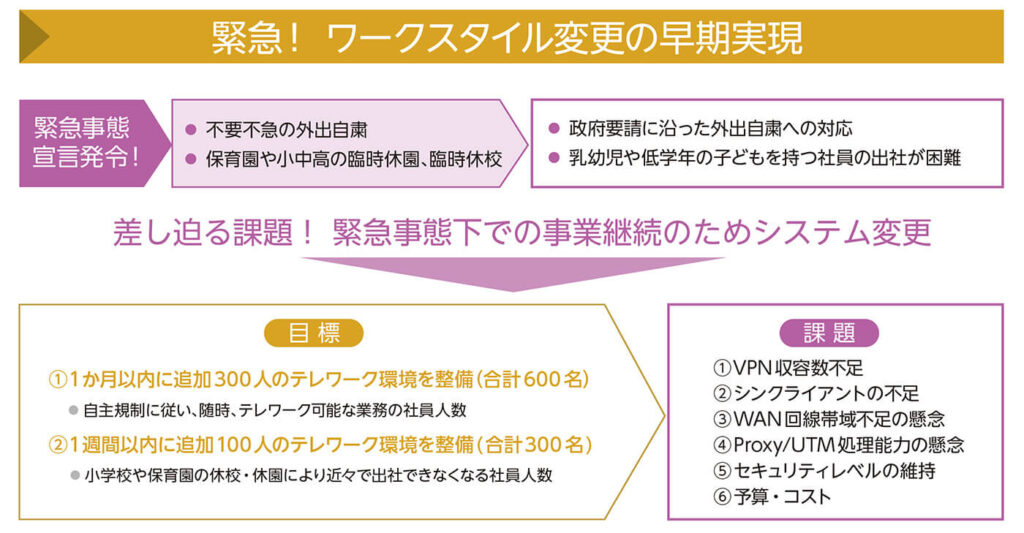

福川原2020年4月に緊急事態宣言が発令され、テレワーク環境を整えなければならないことになりました。当時当社では200名までのVPN接続環境を整えていたのですが、それを1週間以内に追加で100名、さらに1ヶ月以内にもう300名分追加と緊急整備をすることになったのです。

2020年4月の緊急事態宣言は、企業に対し「7割の社員のテレワーク」を推奨した。アライドテレシスではこれに従って全社員の7割以上にあたる計600名のテレワーク環境を、わずか1ヶ月という短期間で整備したのだ。

緊急対応にはさまざまな課題が存在したものの、なんとか予定通りテレワーク環境を整備し終えた。

しかし、思ってもみなかった新たな課題が生まれた。

ようやくテレワーク環境を整備して業務を始めてみたら、使い勝手が悪かったり、トラフィックが増えてクラウドアプリケーションが切れたりと、業務が著しく滞るようになってしまいました。このままでは仕事にならないということで、すぐに対策を打つ必要が生じました。

2020年からのコロナ禍は人々の生活を大きく変え、それは働き方にも及び、ビジネスの基盤となる企業や組織のIT環境にも大きな影響を与えている。テレワークやサテライトワークの環境を整備したのは良いものの、使い勝手や業務効率が下がって苦労しているケースもよく耳にする。例に漏れずアライドテレシスでも同様の事態が課題となってしまったのだ。

なお当時アライドテレシスでは下記のような問題が発生していたという。

- ファイルサーバー上のファイルを開くのに時間がかかる、転送が終わらない

- SFDC(Salesforce)の画面表示が遅い

- インターネットアクセスが遅い

- TeamsやZoomで会議すると画像が止まる・音声が途切れる

- USBシンクライアントからのリモート接続が頻繁に切れる

今やほぼすべての企業や組織ではなんらかの形でテレワーク環境を導入している。同様の問題が起きているケースも多いのではないだろうか?VPNの収容数が不足、WAN回線の帯域不足、社内ネットワークのProxyやUTMの処理能力不足といったことが原因となることが多いが、対策は容易ではない。

ボトルネックを解消するために、WANの回線を太くする、帯域保証の付いた太い回線を導入する、機器を置き換える、などといった方法もありますが、なんと言ってもコストが非常に高くなりますし、時間も掛かります。そこでコストや時間、効果などを勘案して、SD-WANを導入し、WAN環境の遅延を無くそうということになりました。

当社が利用している閉域網のIP-VPNは帯域保証で、この本社とデータセンターの回線帯域を強化する選択肢もありましたが、帯域保証回線はベストエフォートと比較すると2桁もコストが違います。ボトルネックが解消できるまで契約帯域を太くするのは現実的ではありませんでした。

当時のアライドテレシスのネットワークはいわゆる「境界型」のセキュリティを採用していた。つまり、クラウドサービスへアクセスするにしても、いったん本社のネットワークを経由して、そこからクラウドへアクセスしていた。

そこで、SD-WANを導入して解決を図ることにしたのだ。いわゆる「インターネットブレイクアウト(ローカルブレイクアウト)」である。インターネットブレイクアウト導入の詳細については第3話で詳細を紹介するが、簡単に言えば、本社ネットワークのUTMやProxy経由ではなく、直接クラウドサービスへのアクセスを許可することで、ネットワーク全体のボトルネックを解消することを目的とする。

インターネットブレイクアウトを導入して、WANのボトルネックを解消すること。これがまずアライドテレシスが取り組んだことになる。

そこで、SD-WANを進めるのであれば、拠点もしくは自宅から直接インターネットを経由してクラウドサービスにアクセスすることになるので、ゼロトラストセキュリティの導入が必要だよねという話になったのです。

アライドテレシスのゼロトラストセキュリティへの取り組み

アライドテレシスではコロナ禍以前より、ゼロトラストセキュリティについて調査、検証を進めていた。

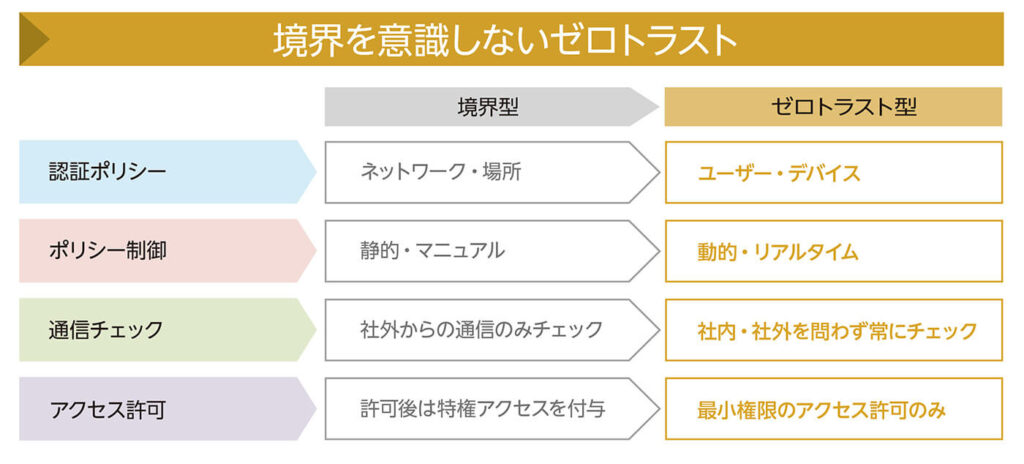

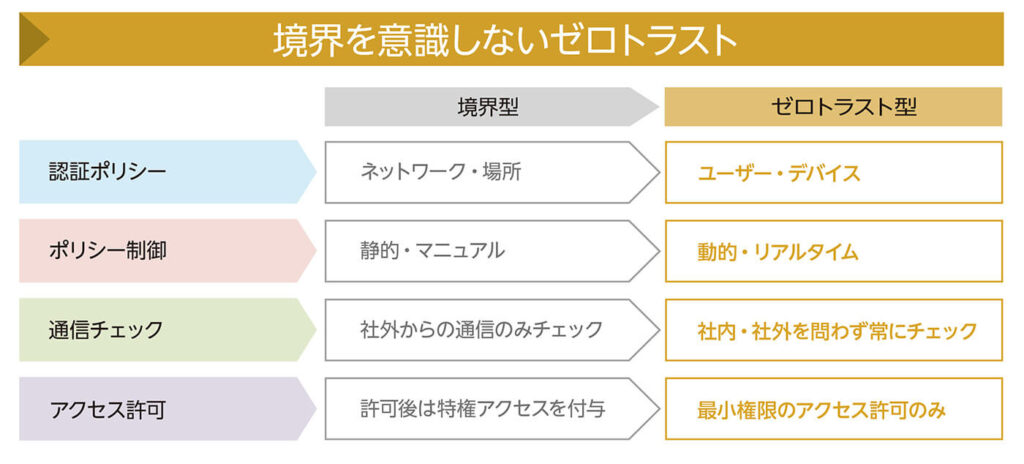

ゼロトラストセキュリティとは、その名の通り「信頼しない」こと。つまりネットワークへアクセスする通信、アクセスするデバイス、アクセスする人、これらすべてを信用せずに常にチェックを行い、正常な通信、端末、利用者だけにアクセスを許可する方法だ。

クラウドサービスの活用、リモートワーク、サテライトオフィスなど、働き方・ITの活用方法が変容していく中では、従来の境界型セキュリティ、社内であれば安全という考え方では重要なデータは守れない。場所ではなく、通信、デバイス、利用者をリアルタイムにチェックし、必要なアクセス権限だけを与えていくやり方だ。

2019年にはゼロトラストセキュリティについて、導入やサービス化まで視野に入れて調査、検証を始めていました。いわゆるIDの統合・管理からエンドポイントセキュリティ、アクセス制御・管理、ログ分析といった順番での導入やサービス化を想定していましたが、リモートワークへの対策が急務になったため、SD-WANによるアクセス制御・管理の導入が最初に来た形です。

アライドテレシスはネットワークベンダーとして、多くの顧客にネットワークを提供している。もちろん、ネットワークセキュリティについてもさまざまなソリューションで顧客の要望に対応している。

ゼロトラストセキュリティについては、まず民間の企業が先行して導入を進め、そこから自治体や病院、文教関係などのいわゆる官需が発生することを見据えていたという。

自治体や病院、文教関係のお客様は、境界型を発展させた「インターネット分離」の考え方がセキュリティ対策の主流で、当社も提案し、多くのお客様に導入していただいています。しかしインターネット分離ですと、データの連係が難しかったり、DXが進めにくかったりするという問題もありますので、今後数年のうちにはゼロトラストセキュリティ型に変わっていくのではないかと考えていました。

つまり言葉を換えると、ゼロトラストセキュリティについては、それほど急いでいるわけではなかったことにもなる。それが新型コロナウイルスの流行により、思わぬ形でまずは自社への導入を大急ぎで進めることになったのだ。

(第2話につづく)

連載記事

ゼロトラストセキュリティ導入記

働き方の変化などで最近注目の的となった新たなセキュリティの考え方「ゼロトラストセキュリティ」。一言に「ゼロトラスト=信頼しない」セキュリティ対策と言っても、そうシンプルなものではない。

そこで当連載では、アライドテレシスが実際にゼロトラストセキュリティを導入した例を交え、ゼロトラストセキュリティが目指すもの、個別の手法とその効果などを中心にお伝えしていく。

-

第1回 ゼロトラストセキュリティ導入のきっかけは「新型コロナ対策」から?

-

第2回 ゼロトラストセキュリティの実現には何が必要?

-

第3回 アクセス管理1 インターネットブレイクアウト導入のメリットと準備

-

第4回 アクセス管理2 インターネットブレイクアウト導入の実施例とその効果

-

第5回 アクセス管理3 インターネットブレイクアウトのサービス展開、導入のポイント

-

第6回 エンドポイントセキュリティ① セキュリティホールの再チェック

-

第7回 エンドポイントセキュリティ② サイバー攻撃への対策や端末の情報漏えい対策

-

第8回 エンドポイントセキュリティ③ アライドテレシスが提供するエンドポイントセキュリティ

-

第9回 IDaaSでユーザー認証の「運用管理性/利便性」と「セキュリティ」を強化

-

第10回 ログ監視と今後のゼロトラストセキュリティへの取り組み

-

連載ななめ読み「ゼロトラストセキュリティ導入記」第1回目から第10回目の連載内容を振り返って

登場者

アライドテレシス株式会社

サポート&サービス事業本部

上級執行役員 本部長

福川原 朋広

アライドテレシス株式会社

サポート&サービス事業本部

サービスDevOps部 部長

中村 徹

- 本記事の内容は公開日時点の情報です。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。

ネットワークのお困りごと、まずは相談してみませんか?

現状の把握から課題の解決まで 一緒に考え抜きます!

- どうしたいいかわからないから、とにかく相談に乗ってほしい!

- サービスやソリューションについて、もうすこし聞いてみたい。

- 新しいツールを取り入れたけど、通信が遅くて使えない…。

- 他ベンダーを使っているけど、アセスメントや保守をお願いしたい。

ネットワークのお困りごと

まずは相談してみませんか?

何から始めればいいのか分からずに悩んでいる方、サービスやソリューションについてもう少し詳しく聞きたい方、まずはお気軽にご相談ください!

現状の把握から課題の解決まで、私たちが一緒に考え抜き、最適なサポートをご提案いたします。