第6回 エンドポイントセキュリティ① セキュリティホールの再チェック

ゼロトラストセキュリティ導入記の第6回。インターネットブレイクアウトの導入により、テレワークから生まれた課題やWANの遅延による業務停滞は解消した。今回からはゼロトラストセキュリティの要素の一つとなる「エンドポイントセキュリティ」について、3回に分けて紹介する。まずはエンドポイントセキュリティ導入のための準備ともいえる「セキュリティホールの再チェック」についてお届けする。

ゼロトラストセキュリティ導入記のまとめはこちら

ゼロトラストセキュリティ実現の第一歩は「脆弱性診断」から

リモートワークの増加にともなうWANのひっ迫を、インターネットブレイクアウト導入により解消したアライドテレシスは、本格的にゼロトラストセキュリティの実現に向け、さまざまな対策の検討、検証をスタートした。導入済みのセキュリティ対策と連携しながら強化を行うか、あるいは新たな対策に移行するかといった検討も含め、ゼロトラストセキュリティへの移行は進んでいく。

【ゼロトラストセキュリティの要素】

- ユーザー認証:IDaaSでユーザー・デバイスに基づいた認証

- エンドポイントセキュリティ:UEMによる端末管理、EDRで脅威対策

- アクセス制御:セキュリティゲートウェイ、SD-WAN/SD-LANで常に通信をチェックして最小限でアクセスを許可

- ログ監視:SIEMで通信や端末、IDの挙動を監査・分析

アクセス制御についてはインターネットブレイクアウトの実施で、ある程度の対応が完了した。その他のユーザー認証、エンドポイントセキュリティ、ログ監視について並行して検討、検証を進めていったが、本記事ではエンドポイントセキュリティを取り上げる。

エンドポイントセキュリティと言うと、なにか特別なセキュリティ対策が必要となるように聞こえるかもしれない。しかし、エンドポイント=ネットワーク上の端末に対するセキュリティ対策はごく基本的なことで、たいていの企業や組織のPC端末にはアンチウイルスソフトがインストールされているだろうし、IDとパスワードによる保護も掛けているだろう。

ではなぜ今エンドポイントセキュリティという言葉が多く聞かれているかと言えば、環境の変化により、アンチウイルスソフトだけでは十分と言えない状況だからである。

企業や組織のネットワーク内、つまり境界内のPC端末への対策はアンチウイルスソフトによる対策でも十分だった。なぜなら境界そのものがファイアウォールやUTMなど、ネットワークセキュリティにより守られていたからだ。しかし、今やリモートワーク、テレワーク、サテライトオフィスなど、境界の外にもPC端末を持ち出して仕事をするように働き方は変化している。それは新型コロナ禍においてはとくに顕著だ。境界の外に持ち出されたPC端末へのセキュリティ対策と考えると、アンチウイルスソフトだけというわけにはいかない。

福川原

福川原当社でもかなり以前からエンドポイントを守るためのセキュリティソフトは導入しており、ウイルス対策は常に実施しています。何か大きなインシデントが起きたというわけではありませんが、ゼロトラストセキュリティを考えると、境界外のエンドポイントへの対策も含め強化する必要があります。

そこでエンドポイントのセキュリティを強化するためにまず取り組んだのが、「セキュリティホール(脆弱性)の再チェック」だ。具体的には、

- Webサーバー・Webアプリケーション周りの脆弱性診断

- インフラ周りのプラットフォームの脆弱性診断

- 社員のセキュリティ意識チェック(フィッシングメール訓練)

の3つを実施した上で、端末のセキュリティ対策強化に進んでいくこととした。

しっかりと脆弱性に対処した上でエンドポイント対策を推進

攻撃者はPC端末やネットワークの脆弱性を狙ってきます。弱いところから侵入し、感染を拡大させるのです。そういう意味では脆弱性のチェックは、エンドポイントだけでなく、すべてのセキュリティ対策の前提として行うべき対策だと思います。

脆弱性を診断するテストツールは数多く存在しており、無料で手軽に利用できるものから、高機能でカスタマイズも可能な有料ツールなどさまざまだ。まずテストツールを自社開発して社外向けWebサイトすべて(12サイト)の脆弱性診断を実施。それから社内ネットワークに接続されているすべてのIP機器を対象に脆弱性を診断した。結果はさまざまながら、重大な脆弱性は発見されず、軽微なものもすべて修整を行った。

1回だけではなくその後も定期的に、少なくとも四半期に一回程度は診断を実施しています。なお、あわせてWeb関係ではクラウド型のWAF(Web Application Firewall)を導入し、セキュリティを強化しています。

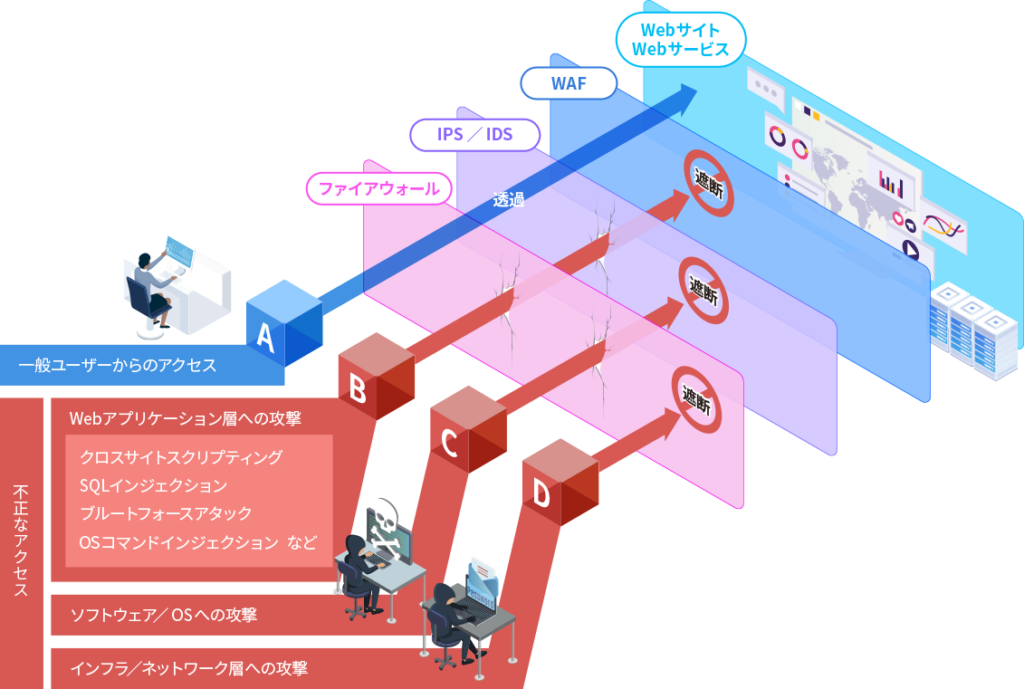

WAFは、WebサイトやWebサーバーへの攻撃を遮断し、情報漏えいやWeb改ざん、サーバーダウンを狙った攻撃などに対応する。

脆弱性診断に続き、社員のセキュリティ意識をチェックするために、フィッシングメールの訓練も実施した。フィッシングメールや標的型攻撃など、メールから始まるサイバー攻撃に対する社員のリテラシーを確認するとともに、さらなる注意を促す目的でもある。

実は、メールに添付されたファイルを開いてしまったり、文中のリンクを踏んでしまったりというケースが何件かありました。結果、特に新入社員に多く、最初は引っかかってしまうことも多いのが現実ですね。注意喚起を呼びかけるためにも定期的に実施していきます。

ここまでは取り立てて変わったことをしているわけではない。強いて言えば、こうした脆弱性のチェックは見落とされがちなので、できれば定期的に、少なくとも何らかのセキュリティ対策を実施する前には脆弱性チェックを実施すべきだ。でなければ、せっかくの対策も無駄になりかねない。

脆弱性診断サービスとクラウドWAFをDevOpsでサービス展開

アライドテレシスがDevOps体制でゼロトラストセキュリティの導入を推進していることは第2回で紹介した。実際に導入、検証して、効果を確認したうえで、サービスとして展開していく目的だ。

これら脆弱性診断とフィッシングメール訓練、クラウドWAFについても同様で、すでにサービス展開をスタートしている。多彩なセキュリティ対策をワンストップで提供する「Net.CyberSecurity」のWebサーバー診断サービス、LANシステム診断サービス、それにクラウドWAFサービスだ。これらはアライドテレシスで導入、検証した上で、サービス展開を行ったものだ。

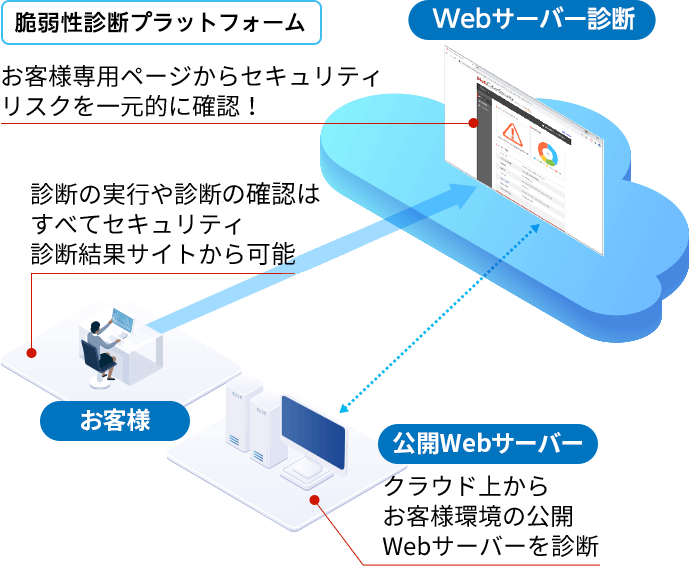

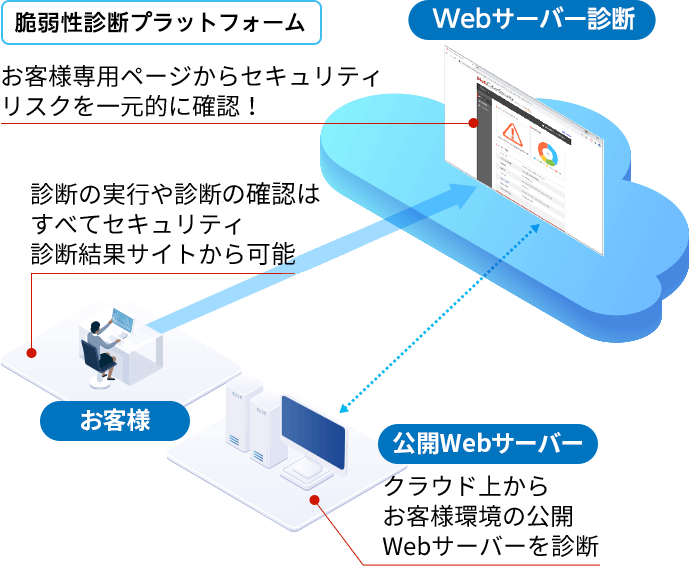

Webサーバー診断サービスは、クラウド上からWebサーバーの脆弱性を診断するサービス。診断結果は専用のセキュリティ診断結果サイトで確認でき、ネットワーク環境の変更や特別なツールをインストールする必要はない。

本サービスの概要紹介や実際診断を行った際に閲覧する画面を操作をしながら紹介している。デモンストレーション動画も同チャンネル内で公開中。

- 音声がございますので、再生の際には、お気を付けください。

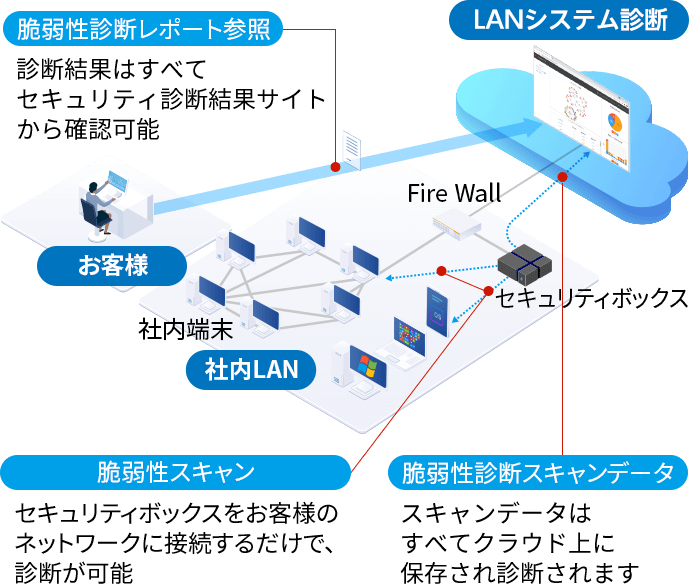

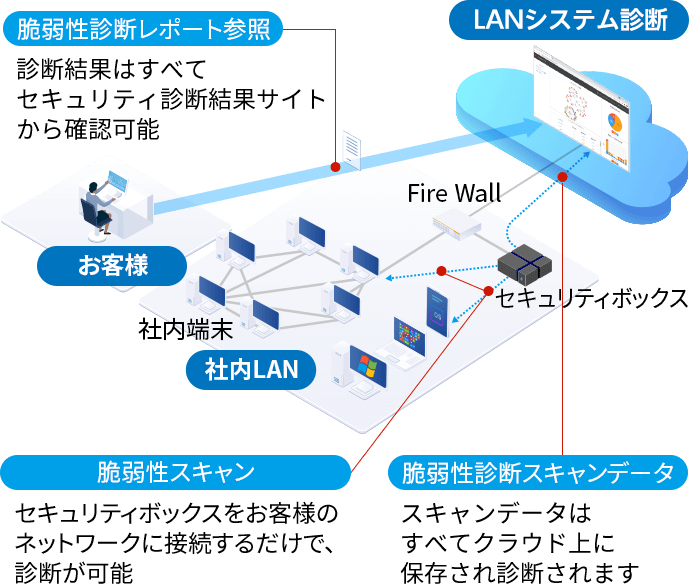

LANシステム診断サービスは、社内ネットワークにセキュリティボックスを設置し、接続されているIP機器の脆弱性を診断するサービス。スキャンデータは安全なクラウド上に保存されて、診断が行われる。結果はクラウド上のセキュリティ診断結果サイトから確認できる。

本サービスの概要紹介や実際診断を行った際に閲覧する画面を操作をしながら紹介している。デモンストレーション動画も同チャンネル内で公開中。

- 音声がございますので、再生の際には、お気を付けください。

診断サービスはともに、セキュリティ診断結果サイトから診断結果を確認できるだけでなく、脆弱性の改善方法なども確認でき、システムごとの再診断も可能となっている。

クラウドWAFサービスは、WebサイトやWebサーバーへの攻撃を遮断し、情報漏えいやWeb改ざん、サーバーダウンを狙った攻撃などに対応し、24時間365日稼働の高いセキュリティ対策を実現する。DNSの切り替えのみで導入が完了し、機器の設置や面倒な設定は不要だ。Webサイトへのリソースの負荷も掛かからない。

なお、社員のセキュリティ意識をチェックするためのフィッシングメール訓練もサービス化している。「Net.CyberSecurity フィッシングメール訓練サービス」は、クラウド上に用意された管理画面(セキュリティポータル)から、予め準備したメールアドレス宛に、訓練用のメールを送信する。メール本文は用途ごとに用意されたテンプレートを活用しカスタマイズが可能となっている。訓練結果のデータはエクスポートし保存しておくこともできる。

どのサービスも社内で実際に利用しながら検証をした上で、より良いものをということでお客様に提供しています。すでに多くのお客様からの引き合いや実際に導入もいただいています。

次回はエンドポイントセキュリティ2として、サイバー攻撃へのセキュリティ対策や端末の情報漏えい対策など、具体的な検証内容を紹介していく。

(第7話につづく)

連載記事

ゼロトラストセキュリティ導入記

働き方の変化などで最近注目の的となった新たなセキュリティの考え方「ゼロトラストセキュリティ」。一言に「ゼロトラスト=信頼しない」セキュリティ対策と言っても、そうシンプルなものではない。

そこで当連載では、アライドテレシスが実際にゼロトラストセキュリティを導入した例を交え、ゼロトラストセキュリティが目指すもの、個別の手法とその効果などを中心にお伝えしていく。

-

第1回 ゼロトラストセキュリティ導入のきっかけは「新型コロナ対策」から?

-

第2回 ゼロトラストセキュリティの実現には何が必要?

-

第3回 アクセス管理1 インターネットブレイクアウト導入のメリットと準備

-

第4回 アクセス管理2 インターネットブレイクアウト導入の実施例とその効果

-

第5回 アクセス管理3 インターネットブレイクアウトのサービス展開、導入のポイント

-

第6回 エンドポイントセキュリティ① セキュリティホールの再チェック

-

第7回 エンドポイントセキュリティ② サイバー攻撃への対策や端末の情報漏えい対策

-

第8回 エンドポイントセキュリティ③ アライドテレシスが提供するエンドポイントセキュリティ

-

第9回 IDaaSでユーザー認証の「運用管理性/利便性」と「セキュリティ」を強化

-

第10回 ログ監視と今後のゼロトラストセキュリティへの取り組み

-

連載ななめ読み「ゼロトラストセキュリティ導入記」第1回目から第10回目の連載内容を振り返って

登場者

アライドテレシス株式会社

サポート&サービス事業本部

上級執行役員 本部長

福川原 朋広

アライドテレシス株式会社

サポート&サービス事業本部

サービスDevOps部 部長

中村 徹

- 本記事の内容は公開日時点の情報です。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。

ネットワークのお困りごと、まずは相談してみませんか?

現状の把握から課題の解決まで 一緒に考え抜きます!

- どうしたいいかわからないから、とにかく相談に乗ってほしい!

- サービスやソリューションについて、もうすこし聞いてみたい。

- 新しいツールを取り入れたけど、通信が遅くて使えない…。

- 他ベンダーを使っているけど、アセスメントや保守をお願いしたい。

ネットワークのお困りごと

まずは相談してみませんか?

何から始めればいいのか分からずに悩んでいる方、サービスやソリューションについてもう少し詳しく聞きたい方、まずはお気軽にご相談ください!

現状の把握から課題の解決まで、私たちが一緒に考え抜き、最適なサポートをご提案いたします。