第8回 エンドポイントセキュリティ③ アライドテレシスが提供するエンドポイントセキュリティ

アライドテレシスが導入したゼロトラストセキュリティの具体例をもとに、その詳細を紹介する連載の第8回。前回はアライドテレシスが取り組んでいるエンドポイントセキュリティについて紹介した。今回は、よりエンドポイントのセキュリティを強化する、もしくは導入を容易に行えるアライドテレシスのセキュリティソリューションについて紹介する。

ゼロトラストセキュリティ導入記のまとめはこちら

アプリケーションと連携して被疑端末をブロック

これまでの連載記事のなかでも何度か言葉として登場した「AMF-SEC(AMF-SECurity)」。アプリケーションと連携してアクセス制御を行う、アライドテレシスの独自技術だ。サイバー攻撃や内部犯行対策、管理端末の情報インシデント対策に向けた、アプリケーション連携ならではの“強靭なエンドポイントセキュリティ”を実現する。

福川原

福川原AMF-SEC(旧称SES)は、従来の境界型セキュリティだけでは防ぐことが困難な標的型攻撃やマルウェアによる脅威を防ぐために、2014年から提供しています。多様なアプリケーションベンダー様とパートナーシップを組み、ネットワーク運用管理の効率化およびセキュリティ強化ソリューションを提供しています。

2021年10月28日公開時点の情報

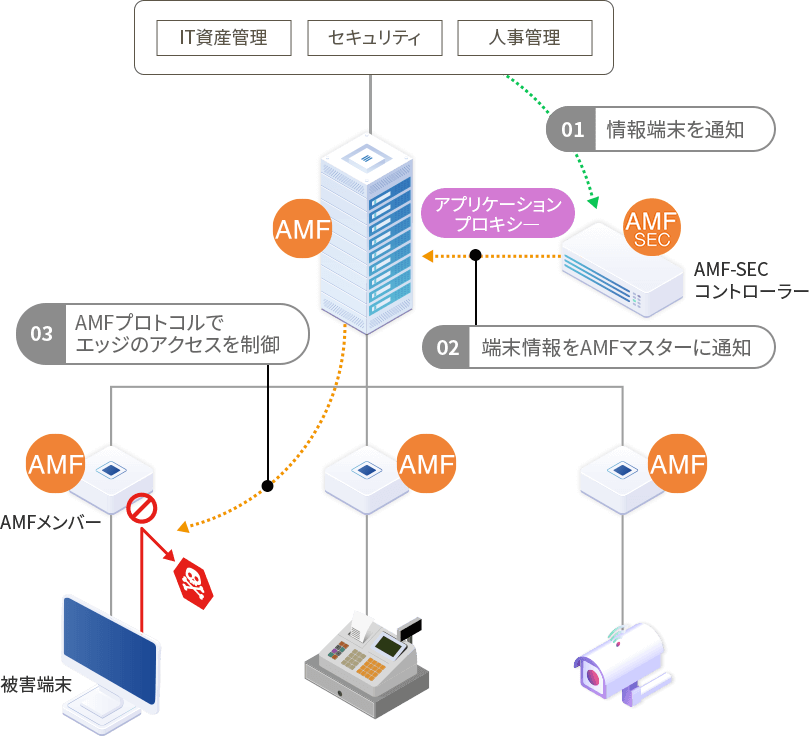

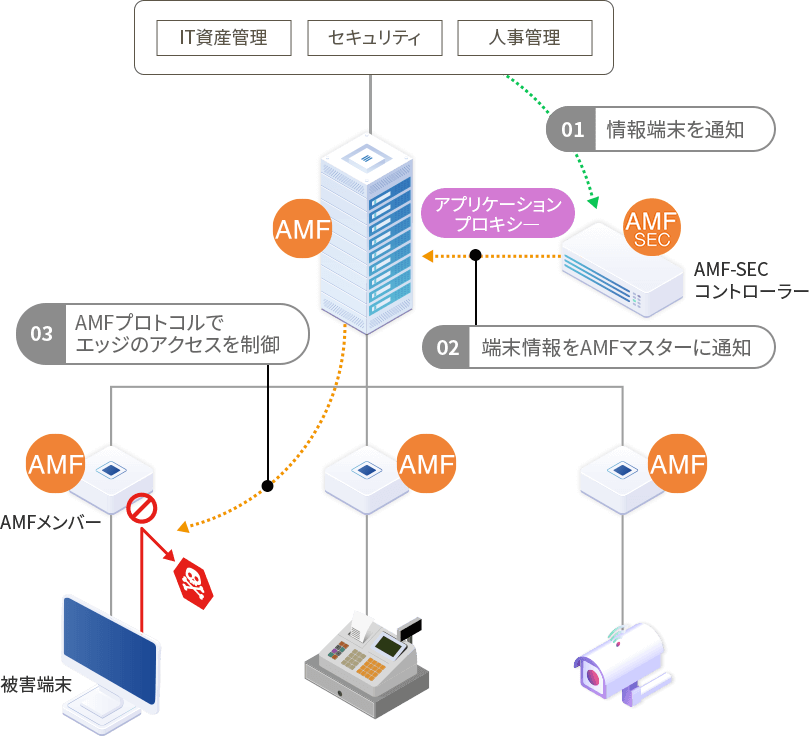

連携アプリケーションが異常を検知すると、その情報をAMF-SECコントローラーへ送り、AMF-SECコントローラーが端末情報をAMFマスターに通知する。AMFマスターがアクセスを制御するという仕組みだ。これにより、マルウェア感染の横展開を防ぎ、被害を最小化できる。AMF-SECコントローラーには、連携アプリケーションからの異常なアラート情報が集まってくるため、検知・アクセス制御の状態を可視化することも可能だ。

なお、AMF(Autonomous Management Framework)は、複数のネットワーク機器の一括設定や一括アップデート、遠隔地からの管理・設定変更、事前設定不要の機器交換といった運用を可能とするアライドテレシスが独自開発した機能だ。これらの機能を、オンプレミス/クラウドサービスのどちらでも利用できる提供形態を揃えている。

AMF-SECurityは、感染した端末を自動的にネットワークから遮断、セキュリティインシデントの拡散を抑止する弊社が独自開発したセキュリティソリューションです。こちらの動画は本ソリューションの概要を説明しています。

- 音声がございますので、再生の際には、お気を付けください。

マルウェアなどの脅威を検知、可視化するソリューションは数多くあるが、中にはその後の対応は手動というものもある。マルウェアの検知が担当者の勤務時間内であれば、もしくは連絡が可能な場合であれば、迅速な対応は可能だが、そうではないケースもあり得る。AMF-SECはそうした際にも“自動的に”被疑端末を遮断/隔離することで、マルウェアの感染拡大を防ぐことが可能なのだ。しかも、ネットワークエッジだけ対応製品を設置して、コストを抑えたスモールスタートでの導入も可能だ。

セキュリティ関連製品のみならず、オフィス省電力ソリューションやビルオートメーションにおけるセキュリティ確保など、次世代型ネットワークソリューションの提供に向けてアプリケーション連携を進め、幅広いパートナー各社とのアライアンスを広めています。

アライドテレシスでは、実際に自社でもAMF-SECを導入し、利用しながら、またユーザーの声を反映。さらにパートナープログラムも用意し、AMF-SECのサービス/機能強化を続けている。パートナープログラムはAMF-SECに関する各種技術情報入手をはじめとする、AMF-SECを利用したネットワーク運用のための技術・ビジネスモデルに基づき、パートナー各社間で相互にビジネスを成長させることを活動目的とするプログラムだ。

多くのアプリケーションベンダー様、インテグレーター様にパートナープログラムを利用していただいています。新たな方法による新しいソリューションを創出し、そしてエンドユーザー様へご提供することができます。

もっと容易にエンドポイントセキュリティを

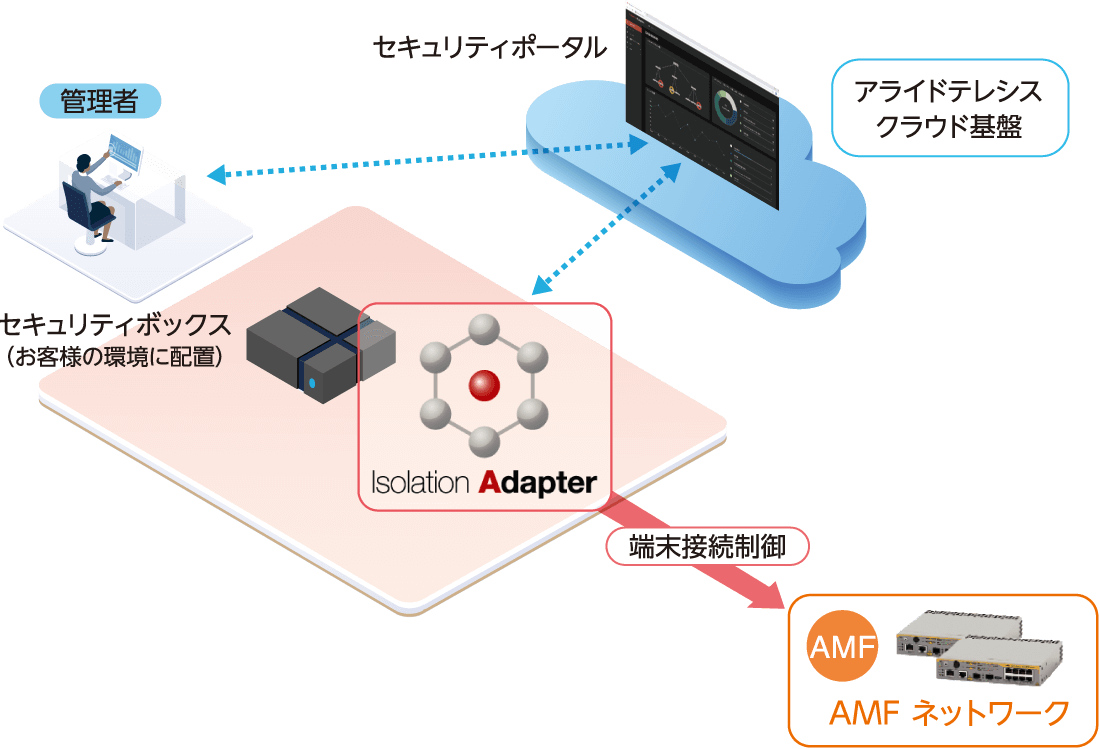

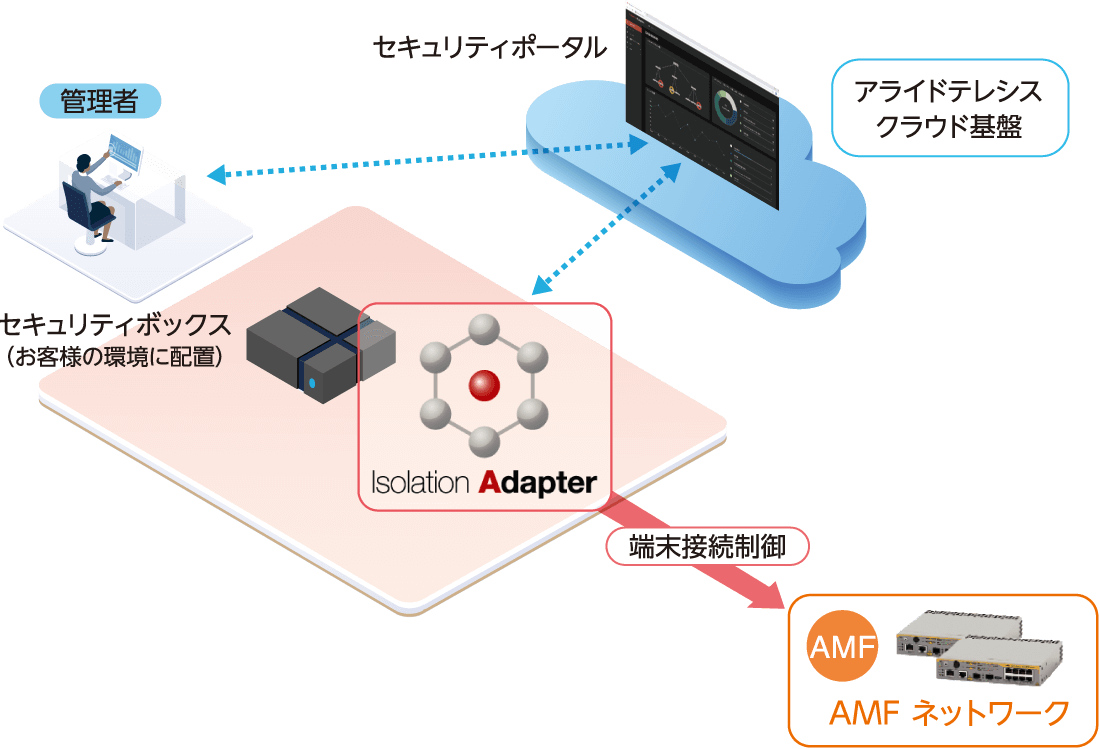

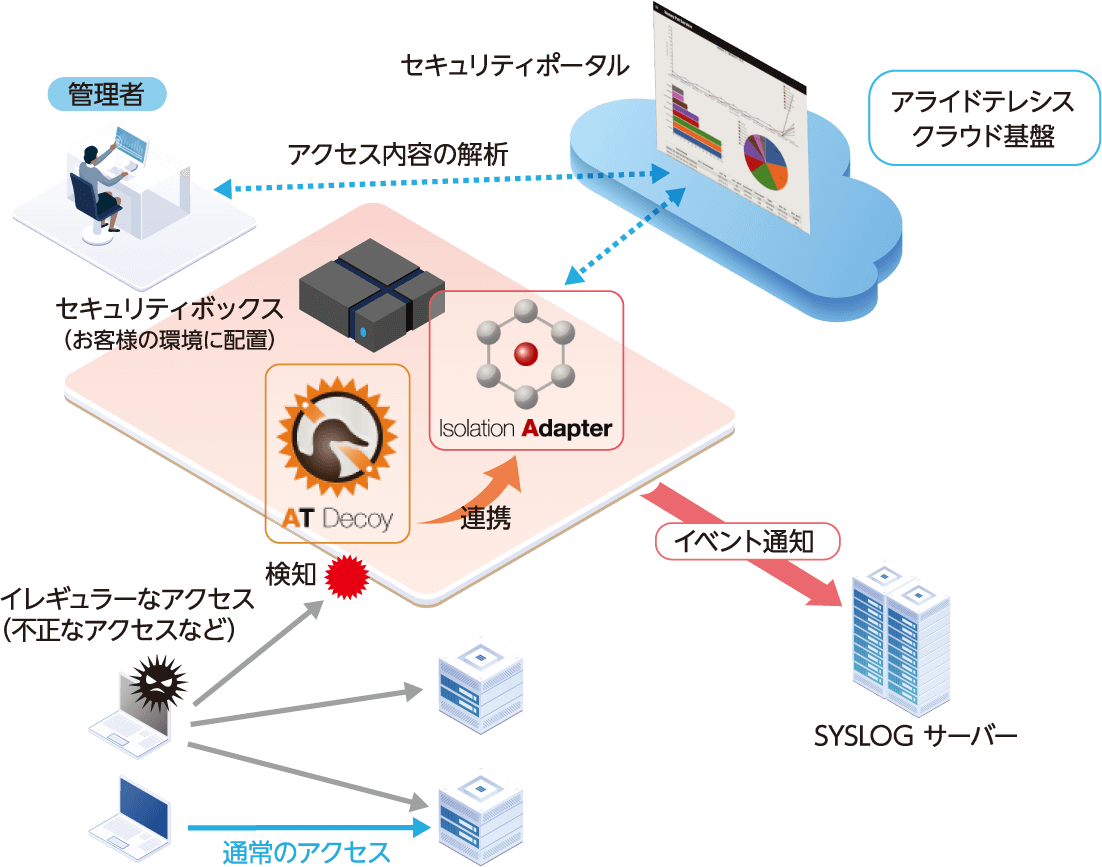

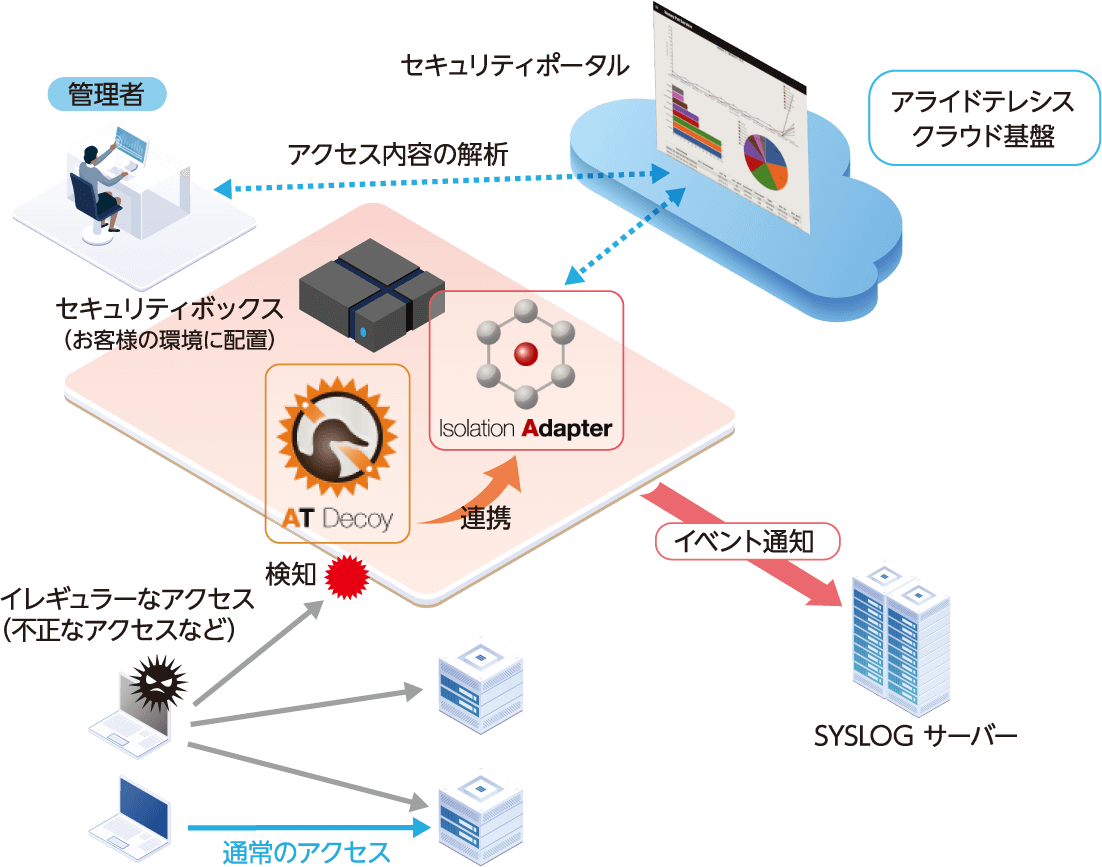

アライドテレシスは2021年3月、セキュリティ対策支援サービス「Net.CyberSecurity」に新たなサービスを追加した。その一つが、アプリケーション連携による不正端末隔離サービス「Isolation Adapter」だ。このサービスで、AMF-SEC機能をベース技術として利用している。ネットワーク上に設置したセキュリティボックス(Isolation Adapter機能)が、AMFと連携することで、ネットワーク接続を制御し、不正端末を検出・隔離できる。同時にスイッチ構成やステータス、アクセス制御の状態をトポロジー図やグラフにより可視化する機能も備えている。

本サービスの概要紹介や実際診断を行った際に閲覧する画面を操作をしながら紹介している。セキュリティ状態の把握や検知状況、また連携アプリケーションなど具体的にダッシュボード画面で確認できる内容について解説しています。

- 音声がございますので、再生の際には、お気を付けください。

AMF-SECよりも手軽に導入可能で、いわばAMF-SECの機能をより手軽に利用できるサービスという位置付けだ。セキュリティボックスをネットワーク内に設置するだけ、設定もウィザード形式と容易になっている。

セキュリティ専任の担当者がいらっしゃらない中小規模のお客様ほど、実はセキュリティ対策が必要という側面があります。既存ネットワークの変更が難しいというお客様にも容易に導入いただけます。

セキュリティボックスの操作や閲覧は、クラウド上に用意された管理画面(セキュリティポータル)で行う。ネットワークマップもAMFマスターからトポロジー情報を取得して自動描画するため、事前にネットワーク図を用意する必要はない。初期設定から運用・保守まで全てクラウドポータル上で完結する。セキュリティボックス以外のハードウェアやソフトウェアは不要だ。

連携アプリケーションも順次拡大を計画しています。これまでに紹介した「クラウドUTM」や「AT Decoy」なども、その一つです。

Isolation Adapterと同時にNet.CyberSecurityに追加されたもう一つのサービスが「AT Decoy」だ。AT Decoyは、ネットワーク上に設置したセキュリティボックスを疑似サーバーとすることで、不正アクセスを検知し、送信元からマルウェアに感染した端末を検出する。

本サービスの概要紹介や実際診断を行った際に閲覧する画面を操作をしながら紹介している。アクセス数の変化や送信元IPなど具体的にダッシュボード画面で確認できる内容ついて解説しています。

- 音声がございますので、再生の際には、お気を付けください。

AT Decoyは、通常業務では利用しないネットワークサーバーとしてネットワーク上に設置します。この利用されていない(アクセスされるはずのない)サーバーへの各種アクセス(HTTP、HTTPS、SMB、FTPなど)を、マルウェアがネットワーク上で増殖する動作と捉えて、送信元を不正な端末と認識します。

これもアクセスログをクラウド上のセキュリティポータルで可視化でき、不正アクセスを検知した際には、SYSLOGサーバーにイベント履歴を送信、通知および記録が可能だ。またIsolation Adapterと連携してアクセス制御を行い、可視化することができる。

ゼロトラストセキュリティを実現するにあたっては、トータルのソリューションとして大規模にネットワークやデバイスすべてを見直す方法もありますが、こうして小さなソリューションやサービスと連携することで、エンドポイントのセキュリティ強化を実現することも可能です。

これらIsolation Adapter、AT Decoyも実際にさまざまな製品を社内導入、比較・検討して、お客様にご提供するにあたり何が最適かを考えた上でサービス化しています。ご安心してお問い合わせください。

ここまで3回にわたりゼロトラストにおけるエンドポイントセキュリティについて紹介してきた。今回は導入記からは多少逸れてしまった面もあるが、実際にエンドポイントを守るための方法はさまざまで、利用しているネットワークやアプリケーションなどによっても最適解は異なる。アライドテレシスではサードベンダーの製品を実際に導入し、検証しながら、ノウハウや知見を蓄積し、それをお客様へ製品やサービスなどの支援に生かしている。もし、少しでもエンドポイントのセキュリティに不安のある場合は是非アライドテレシスに相談して欲しい。

次回はゼロトラストのもう一つの要となるID管理やSSOについて、アライドテレシスの取り組みを紹介する。

(第9話につづく)

連載記事

ゼロトラストセキュリティ導入記

働き方の変化などで最近注目の的となった新たなセキュリティの考え方「ゼロトラストセキュリティ」。一言に「ゼロトラスト=信頼しない」セキュリティ対策と言っても、そうシンプルなものではない。

そこで当連載では、アライドテレシスが実際にゼロトラストセキュリティを導入した例を交え、ゼロトラストセキュリティが目指すもの、個別の手法とその効果などを中心にお伝えしていく。

-

第1回 ゼロトラストセキュリティ導入のきっかけは「新型コロナ対策」から?

-

第2回 ゼロトラストセキュリティの実現には何が必要?

-

第3回 アクセス管理1 インターネットブレイクアウト導入のメリットと準備

-

第4回 アクセス管理2 インターネットブレイクアウト導入の実施例とその効果

-

第5回 アクセス管理3 インターネットブレイクアウトのサービス展開、導入のポイント

-

第6回 エンドポイントセキュリティ① セキュリティホールの再チェック

-

第7回 エンドポイントセキュリティ② サイバー攻撃への対策や端末の情報漏えい対策

-

第8回 エンドポイントセキュリティ③ アライドテレシスが提供するエンドポイントセキュリティ

-

第9回 IDaaSでユーザー認証の「運用管理性/利便性」と「セキュリティ」を強化

-

第10回 ログ監視と今後のゼロトラストセキュリティへの取り組み

-

連載ななめ読み「ゼロトラストセキュリティ導入記」第1回目から第10回目の連載内容を振り返って

登場者

アライドテレシス株式会社

サポート&サービス事業本部

上級執行役員 本部長

福川原 朋広

アライドテレシス株式会社

サポート&サービス事業本部

サービスDevOps部 部長

中村 徹

- 本記事の内容は公開日時点の情報です。

- 記載されている商品またはサービスの名称等はアライドテレシスホールディングス株式会社、アライドテレシス株式会社およびグループ各社、ならびに第三者や各社の商標または登録商標です。

ネットワークのお困りごと、まずは相談してみませんか?

現状の把握から課題の解決まで 一緒に考え抜きます!

- どうしたいいかわからないから、とにかく相談に乗ってほしい!

- サービスやソリューションについて、もうすこし聞いてみたい。

- 新しいツールを取り入れたけど、通信が遅くて使えない…。

- 他ベンダーを使っているけど、アセスメントや保守をお願いしたい。

ネットワークのお困りごと

まずは相談してみませんか?

何から始めればいいのか分からずに悩んでいる方、サービスやソリューションについてもう少し詳しく聞きたい方、まずはお気軽にご相談ください!

現状の把握から課題の解決まで、私たちが一緒に考え抜き、最適なサポートをご提案いたします。